Proces uruchamiania Windows 2000

Proces rozruchu Windows 2000 używa większej liczby plików i ma więcej etapów niż ma to miejsce w Windows 98. Wynika to z dodatkowego bezpieczeństwa i własności logowania. Wiele z funkcji obsługiwanych przez Windows 98, np. specyficzne sterowniki urządzeń lub sterowniki VxD, nie jest obsługiwane przez systemy operacyjne Windows NT i 2000. VxD jest specjalnym rodzajem sterownika, który ma bezpośredni dostęp do jądra systemu. Pozwala to sterownikowi na interakcje z systemem i zasobami systemowymi na bardzo niskim poziomie bez ograniczania tych zasobów.

Wskazówka

Podrozdział ten opisuje proces rozruchu w systemach korzystających z procesorów Intel. Na systemach korzystających z innych procesorów (np. Alpha), proces ten przebiega inaczej, gdyż plik NTLDR jest niepotrzebny. Zamiast niego używany jest plik OSLOADER.EXE. Nie jest potrzebny również plik NTDETECT.COM, ponieważ jego funkcje wykonywane są podczas procedury POST. Informacje zebrane podczas procedury POST przekazywane są do pliku NTOSKRNL.EXE za pośrednictwem pliku OSLOADER.EXE. Od tego momentu przebieg procesu rozruchu jest identyczny.

Podczas procesu uruchamiania komputera Windows 2000 przechodzi przez serię etapów. Szczegóły tego procesu nie są istotne, jeżeli wszystko przebiega poprawnie. Jednakże zrozumienie sposobu funkcjonowania procesu rozruchu może być pomocne podczas rozwiązywania problemów z nim związanych. Proces rozruchu Windows 2000 przebiega w następujących pięciu etapach:

Sekwencja przed rozruchowa.

Sekwencja rozruchowa.

Ładowanie jądra.

Inicjalizacja jądra.

Proces logowania.

Wiedza o tych etapach i biorących w nich udział plikach jest pomocna w efektywnym rozwiązywaniu problemów z systemem operacyjnym.

Zanim przyjrzymy się szczegółom procesu rozruchu, zobaczmy, jakie pliki są wymagane do ukończenia rozruchu systemu operacyjnego, i gdzie się one znajdują. Tabela 6.8 przedstawia pliki biorące udział w procesie rozruchu Windows 2000.

Etap 1: Sekwencja przedrozruchowa

Po włączeniu zasilania zostaje wykonana procedura POST (Power-On Self Test). Każdy komputer, niezależnie od systemu operacyjnego, wykonuje ten test. Podczas tej procedury komputer testuje pamięć oraz sprawdza obecność potrzebnego sprzętu, np. klawiatury i myszy. Po zakończeniu procedury POST komputer pozwala pozostałym kartom rozszerzeń, np. kontrolerom SCSI, wykonać własne procedury POST. Po zakończeniu testowania sprzętu komputer lokalizuje urządzenie rozruchowe i ładuje główny rekord startowy MBR (Master Boot Record) do pamięci. To z kolei powoduje odnalezienie partycji aktywnej i wczytanie jej do pamięci. MBR pozwala programom, takim jak np. DOS, na załadowanie do pamięci RAM. Do tego miejsca sprzęt odgrywał znaczącą rolę, ponieważ system operacyjny nie może być wczytany bez prawidłowo funkcjonującego sprzętu. W tym momencie komputer ładuje i inicjalizuje plik NTLDR odpowiedzialny za wczytanie systemu operacyjnego i rozpoczyna jego ładowanie.

Etap 2: Sekwencja rozruchowa

Po wczytaniu pliku NTLDR sekwencja rozruchowa zbiera informacje o sprzęcie i sterownikach. Plik ten jest kluczowym elementem tego etapu. Korzysta on z plików NTDETECT.COM, BOOT.INI oraz BOOTSECT.DOS. BOOTSECT.DOS jest używany tylko wtedy, gdy w komputerze zainstalowany jest również inny system operacyjny. Ważną funkcją występującą w NTLDR jest możliwość przełączenia procesora w tryb 32-bitowej pamięci z trybu rzeczywistego lub trybu pracy procesorów 8086 i 8088. Tryb rzeczywisty jest omówiony w rozdziale 8. Następnie NTLDR uruchamia system plików (FAT lub NTFS), tak aby można było odczytać pliki znajdujące się na dysku. NTLDR wczytuje plik BOOT.INI, aby wyświetlić ekranowe menu rozruchu. Jeżeli na komputerze jest więcej systemów operacyjnych, użytkownik ma możliwość wybrania systemu operacyjnego, który ma zostać uruchomiony. Jeżeli wybrano system inny niż Windows 2000, NTLDR wczytuje plik BOOTSECT.DOS i przekazuje mu kontrolę nad dalszym procesem rozruchu (wczytanie innego systemu operacyjnego). Jeżeli wybrano Windows 2000 lub jest to jedyny system operacyjny, NTLDR uruchamia program NTDETECT.COM, który zbiera informacje o sprzęcie znajdującym się w komputerze. Naciskając w tym momencie klawisz F8, uzyskamy dostęp do zaawansowanych opcji rozruchu. Narzędzie NTDETECT.COM może wykryć następujące składniki sprzętowe:

identyfikator komputera,

rodzaj szyny/adaptera,

klawiaturę,

mysz lub inne urządzenie wskazujące,

porty szeregowe (COM),

porty równoległe (LPT),

stacje dyskietek,

adaptery SCSI,

koprocesory arytmetyczne,

karty graficzne.

NTDETECT.COM zbiera informacje o sprzęcie, podczas gdy NTLDR wczytuje NTOSKRNL.EXE i przekazuje te informacje. NTLDR wczytuje jądro, NTOSKRNL.EXE. Informacje zebrane na tym etapie są przekazywane do programu NTDETECT.COM

Etap 3: Ładowanie jądra

Etap ładowania jądra rozpoczyna się podczas wczytywania pliku HAL.DLL przez program NTOSKRNL.EXE. W tym miejscu plik NTLDR wciąż odgrywa rolę w procesie rozruchu. NTLDR wczytuje klucz rejestru SYSTEM do pamięci i wybiera konfigurację sprzętową przechowywaną w rejestrze. NTLDR ładuje potrzebną podczas uruchomienia konfigurację. W tym miejscu możesz zdecydować, który profil sprzętowy ma zostać załadowany, jeżeli dostępny jest więcej niż jeden profil. NTLDR ładuje każdy sterownik z rejestru, rozpoczynający się od wartości 0x0. Od tej chwili wszystkie pliki są wczytane do pamięci.

Etap 4: Inicjalizacja jądra

Faza ładowania jądra jest już zakończona. Obecnie jądro rozpoczyna inicjalizację. Rozpoznaje wszystko, co było wcześniej załadowane, tak że NTLDR może przekazać kontrolę do jądra systemu operacyjnego. System operacyjny wchodzi w końcowy etap ładowania. Interfejs graficzny (GUI) wyświetla pasek postępu, oznaczający ładowanie. Następnie wykonywane są cztery dodatkowe podetapy:

Tworzony jest klucz sprzętowy - Po zakończeniu przez jądro procesu inicjalizacji informacje zebrane podczas etapu wykrywania sprzętu są wykorzystane do utworzenia klucza rejestru HKEY_LOCAL_MACfflNE\HARDWARE. Klucz ten zawiera wszystkie informacje o sprzęcie zebrane z płyty głównej komputera oraz przerwania wykorzystywane przez urządzenia.

Tworzona jest kopia zestawu startowego - Jądro odczytuje podklucz rejestru HKEY_LOCAL_MACHINE\SYSTEM\Select i tworzy kopię wartości Current Control Set w rejestrze. Komputer używa tej kopii do zachowania identycznej kopii danych konfiguracyjnych komputera. Dlatego wartość rejestru nie odzwierciedla zmian dokonanych podczas procesu rozruchu.

Wczytywane i inicjalizowane są sterowniki urządzeń - Podczas tego etapu jądro inicjalizuje niskopoziomowe sterowniki, które zostały dodane podczas fazy wczytywania jądra w procesie rozruchu. Teraz jądro musi przeskanować klucze rejestru w poszukiwaniu sterowników z wartością 0x1:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services

Wartość ta określa, w którym miejscu procesu sterownik jest ładowany. Jest to również prawdziwe dla sterowników urządzeń, ładowanych podczas wczytywania jądra.

Uwaga

Ox na początku liczby oznacza, że jest to liczba szesnastkowa. Aby uzyskać więcej informacji, zajrzyj do rozdziału 1.

4. Uruchamiane są usługi - Ostatnim krokiem jest uruchomienie Menedżera Sesji. Zostaje on uruchomiony po wczytaniu pliku SMSS.EXE i jest odpowiedzialny za wczytanie programów znajdujących się w sekcji BootExecute rejestru. Menedżer Sesji uruchamia również potrzebne podsystemy, w tym również plik WINLOGON.EXE. Plik ten uruchamia lokalną administrację zabezpieczeniami (ang. Local Security Administration, LSA), LSASS.EXE i wyświetlone zostaje okno logowania. Kontroler usług (ang. service controller), SCREG.EXE, szuka w rejestrze usług z wartością startową 0x2 i następnie ładuje je. Usługi z wartością startową 0x3 są uruchamiane ręcznie, a usługi z wartością 0x4 są wyłączone.

Etap 5: Logowanie

Ostatni etap procesu rozruchu zaczyna się od ekranu logowania. Proces uruchamiania nie jest zakończony dopóki nie zaloguje się użytkownik. Po jego zalogowaniu się kopia wartości Current Control Set z etapu 4, jest kopiowana w rejestrze jako Last Known Good Configuration (ostatnia znana dobra konfiguracji). Dzięki temu użytkownik może ponownie uruchomić komputer, jeżeli powstanie jakiś problem. Na przykład, z powodu wczytania złego sterownika, użytkownik może mieć problem z logowaniem.

Wybranie opcji Ostatnia Znana Dobra Konfiguracja podczas uruchamiania umożliwi wczytanie ostatniej konfiguracji, która została zapisana bez błędnego sterownika. Pozwoli to użytkownikowi zalogować się w systemie.

Sterowniki Pług and Play

Możliwość dodawania wielu urządzeń do komputera stała się łatwiejsza wraz z rozwojem technologii PnP. Rysunek 6.2 pokazuje system Windows poszukujący nowych urządzeń PnP. Administrator musi rozwiązać konflikty zasobów, powstałe w wyniku zainstalowania zbyt wielu niestandardowych urządzeń. Rozwiązywanie z tym związanych problemów może być mylące i zabiera dużo czasu. Aby rozwiązać tego typu problemy opracowano specyfikację Pług and Play. Celem technologii PnP jest stworzenie komputera, którego sprzęt oraz oprogramowanie tak współpracuje ze sobą, aby automatycznie konfigurować sterowniki i przypisywać im zasoby. Kolejną zaletą tej technologii jest fakt, że umożliwia wymianę sprzętu bez potrzeby zmiany przypisania zasobów do pozostałych urządzeń. Celem jest możliwość podpięcia nowego urządzenia i jego natychmiastowego użytkowania bez skomplikowanej konfiguracji. Pojęcie PnP zostało po raz pierwszy zaprezentowane w systemie operacyjnym Windows 95. Technologia PnP uczyniła wielki postęp w ostatnich systemach operacyjnych. Windows NT 4.0 nie obsługuje jednak tej technologii. Jedynie Windows XP, Windows 2000, Windows Me, Windows 98, Windows 95 OSR2 oraz Windows 95 ją obsługują.

Uwaga

Ox na początku liczby oznacza, że jest to liczba szesnastkowa. Aby uzyskać więcej informacji, zajrzyj do rozdziału 1.

4. Uruchamiane są usługi - Ostatnim krokiem jest uruchomienie Menedżera Sesji. Zostaje on uruchomiony po wczytaniu pliku SMSS.EXE i jest odpowiedzialny za wczytanie programów znajdujących się w sekcji BootExecute rejestru. Menedżer Sesji uruchamia również potrzebne podsystemy, w tym również plik WINLOGON.EXE. Plik ten uruchamia lokalną administrację zabezpieczeniami (ang. Local Security Administration, LSA), LSASS.EXE i wyświetlone zostaje okno logowania. Kontroler usług (ang. service controller), SCREG.EXE, szuka w rejestrze usług z wartością startową 0x2 i następnie ładuje je. Usługi z wartością startową 0x3 są uruchamiane ręcznie, a usługi z wartością 0x4 są wyłączone.

Etap 5: Logowanie

Ostatni etap procesu rozruchu zaczyna się od ekranu logowania. Proces uruchamiania nie jest zakończony dopóki nie zaloguje się użytkownik. Po jego zalogowaniu się kopia wartości Current Control Set z etapu 4, jest kopiowana w rejestrze jako Last Known Good Configuration (ostatnia znana dobra konfiguracji). Dzięki temu użytkownik może ponownie uruchomić komputer, jeżeli powstanie jakiś problem. Na przykład, z powodu wczytania złego sterownika, użytkownik może mieć problem z logowaniem. Wybranie opcji Ostatnia Znana Dobra Konfiguracja podczas uruchamiania umożliwi wczytanie ostatniej konfiguracji, która została zapisana bez błędnego sterownika. Pozwoli to użytkownikowi zalogować się w systemie.

Sterowniki Pług and Play

Możliwość dodawania wielu urządzeń do komputera stała się łatwiejsza wraz z rozwojem technologii PnP. Rysunek 6.2 pokazuje system Windows poszukujący nowych urządzeń PnP. Administrator musi rozwiązać konflikty zasobów, powstałe w wyniku zainstalowania zbyt wielu niestandardowych urządzeń. Rozwiązywanie z tym związanych problemów może być mylące i zabiera dużo czasu. Aby rozwiązać tego typu problemy opracowano specyfikację Pług and Play. Celem technologii PnP jest stworzenie komputera, którego sprzęt oraz oprogramowanie tak współpracuje ze sobą, aby automatycznie konfigurować sterowniki i przypisywać im zasoby. Kolejną zaletą tej technologii jest fakt, że umożliwia wymianę sprzętu bez potrzeby zmiany przypisania zasobów do pozostałych urządzeń.

Celem jest możliwość podpięcia nowego urządzenia i jego natychmiastowego użytkowania bez skomplikowanej konfiguracji. Pojęcie PnP zostało po raz pierwszy zaprezentowane w systemie operacyjnym Windows 95. Technologia PnP uczyniła wielki postęp w ostatnich systemach operacyjnych. Windows NT 4.0 nie obsługuje jednak tej technologii. Jedynie Windows XP, Windows 2000, Windows Me, Windows 98, Windows 95 OSR2 oraz Windows 95 ją obsługują.

Sterowniki

Sterowniki urządzeń to programy, które mówią systemowi operacyjnemu, w jaki sposób obsługiwać niektóre urządzenia. Funkcjonują jako interfejs komunikacyjny pomiędzy systemem operacyjnym a urządzeniem i mogą wzajemnie się rozpoznawać. Windows 2000 i Windows XP posiadają ogromną bazę zainstalowanych sterowników. Upraszcza to instalację urządzeń niestandardowych. Baza ta upraszcza również korzystanie z możliwości PnP. Jeżeli na przykład urządzenie lub karta rozszerzeń dołączone jest do komputera, a system operacyjny już ma wymagany sterowniki w swojej bazie danych, system automatycznie zainstaluje dany sterownik bez potrzeby konfigurowania przez użytkownika. Windows 98 również posiada taką bazę danych sterowników. Najnowsze systemy operacyjne Microsoft zawierają najnowsze sterowniki oraz uaktualnione sterowniki dla nowego systemu operacyjnego.

Narzędzia systemowe

Administrator sieci używa narzędzi systemowych do zarządzania siecią. Obejmuje to dodawanie nowych użytkowników oraz zarządzanie pamięcią masową. Bardzo ważną częścią systemu jest rejestr. Należy poznać sześć głównych elementów, które pozwalają na dostęp do rejestru i przechowują w nim dane. Ponadto rozwiązywanie problemów oraz zadania związane z przywracaniem systemu wymagają od administratora używania trybu awaryjnego oraz konsoli odzyskiwania do diagnozowania systemu. Poniżej omówiono następujące zagadnienia:

narzędzia administracyjne,

rejestr Windows 2000,

menu rozruchowe oraz tryb awaryjny,

dysk ERD oraz Konsola Odzyskiwania Windows 2000.

Narzędzia administracyjne

Narzędzia administracyjne to właściwość unikatowa dla systemów operacyjnych Windows NT, Windows 2000 oraz Windows XP. Potężne narzędzia systemowe umożliwiają administratorowi kontrolę niemal wszystkiego, co jest związane z komputerem lokalnym. Uprawnienia logowania mogą być kontrolowane tymi narzędziami dzięki tworzeniu lokalnych kont użytkowników. Narzędzie do zarządzania dyskami pozwala kontrolować i operować twardymi dyskami komputera. Karta Usługi umożliwia uruchomienie lub zatrzymanie dowolnej usługi działającej na komputerze. Właściwość ta jest użyteczna podczas rozwiązywania problemów z systemem. Jednym z głównych zagadnień w pracy z systemami Windows NT, Windows 2000 i Windows XP jest bezpieczeństwo. Narzędzia administracyjne posiadają lokalne reguły bezpieczeństwa (ang. local security policy), umożliwiające administratorowi wybór dodatkowych opcji związanych z bezpieczeństwem. Opcje te pozwalają kontrolować uprawnienia użytkownika i przeprowadzić przegląd lokalnego środowiska.

Użytkownicy lokalni

W środowisku Windows 9x nie występuje użytkownik lokalny. Każdy, kto uruchomi komputer, ma do niego dostęp. Nie ma jednak możliwości śledzenia, kto korzysta z komputera lub kto ma prawo z niego korzystać. To dobre rozwiązanie dla użytkowników pracujących w środowisku, w którym ograniczony dostęp nie jest problemem. Proces logowania musi być bardzo bezpieczny, gdyż docelowym rynkiem systemów operacyjnych Windows NT, 2000 i XP jest rynek korporacyjny. Dlatego użytkownicy lokalni byli tworzeni jako jedyne osoby mające prawo logowania do komputera.

Konto użytkownika lokalnego musi zostać najpierw utworzone na lokalnym komputerze, zanim użytkownik będzie się mógł zalogować. Umożliwia to administratorowi logowanie tylko użytkowników uwierzytelnionych. Procedura ta funkcjonuje tylko dla komputerów, które nie należą do domeny. Konto użytkownika lokalnego pozwala na dostęp do zasobów tylko na komputerze, na którym zostały utworzone. Konto jest tworzone w bazie danych bezpieczeństwa, która nie replikuje informacji o lokalnych kontach do innych komputerów w sieci.

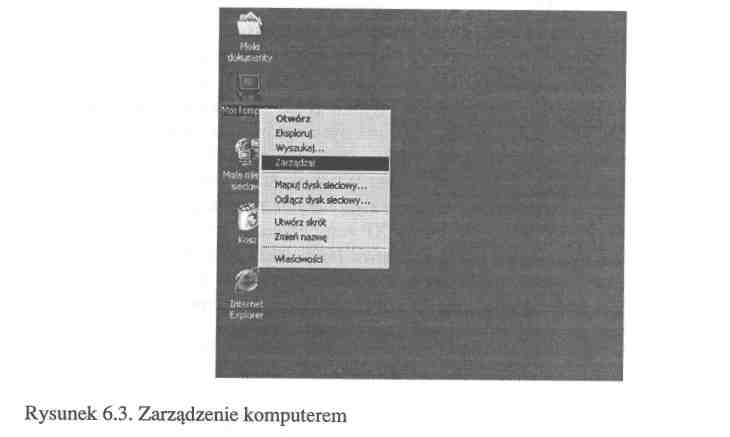

Zarządzanie dyskami

Administrator musi utrzymywać i zarządzać twardymi dyskami w serwerach oraz stacjach roboczych. Administrator musi wiedzieć, w jaki sposób prawidłowo zarządzać dyskami w środowiskach Windows NT, Windows 2000 i Windows XP. Prawidłowe zarządzanie dyskami umożliwia administratorowi utrzymywanie dysków w jak najlepszej kon dycji oraz maksymalizuje ilość wolnego miejsca. Na przykład wolne miejsce na dysku twardym musi zostać podzielone na partycje i sformatowane, aby można było przechowywać dane. Jeżeli więcej niż jeden dysk jest aktywny, każdy musi zostać podzielony na partycje i sformatowany, aby mógł przechowywać dane. Dodanie nowego dysku lub wykorzystanie pozostałego wolnego miejsca wymaga wykonywania czynności, które administrator powinien rozumieć. Aby uzyskać dostęp do zarządzania dyskami, kliknij prawym klawiszem myszki na ikonie Mój komputer i wybierz z menu opcję Zarządzanie (patrz rysunek 6.3).

Windows 2000 oraz XP dysponuje dwoma rodzajami dysków dostępnych w systemie: są to dyski podstawowe i dyski dynamiczne. Jeżeli system posiada jeden dysk twardy może on być albo dyskiem podstawowym, albo dynamicznym, ponieważ oba typy nie mogą równocześnie występować na tym samym dysku. Jeżeli w systemie występuje więcej niż jeden dysk twardy, jeden dysk może być dyskiem podstawowym, a drugi dyskiem dynamicznym.

Dyski podstawowe

Dysk podstawowy jest dyskiem fizycznym zawierającym partycje podstawowe, rozszerzone lub dyski logiczne. Dyski podstawowe mogą również zawierać następujące partycje:

woluminy łączone lub zestawy woluminów łączonych,

woluminy lustrzane lub zestawy lustrzane,

woluminy paskowe lub zestawy paskowe,

woluminy RAID-5, lub zestawy paskowe z parzystością.

Uwaga

Partycja jest częścią dysku, funkcjonującą jako fizycznie osobna przestrzeń dyskowa. Pozwala to na oddzielenie różnych rodzajów informacji, np. danych użytkownika na jednej partycji i aplikacji na innej.

Macierz RAID jest omówiona w rozdziale 9. Dysk podstawowy może zawierać do czterech partycji podstawowych lub trzy partycje podstawowe i jedną partycję rozszerzoną (maksimum do czterech partycji).

System operacyjny traktuje te partycje na pojedynczym dysku jako osobne dyski, zależnie od tego, ile występuje partycji. Dysk podstawowy może zawierać partycje podstawowe, partycje rozszerzone oraz dyski logiczne. Jeżeli do systemu zostanie dodany drugi dysk, komputer rozpoznaje go jako dysk podstawowy. Dysk podstawowy jest domyślnym w Windows 2000 i Windows XP. Wszystkie nowe dyski, które są dodawane do systemu, są uznawane za dyski podstawowe, aż nie zostaną skonwertowane na dyski dynamiczne. Dysk podstawowy jest standardem przemysłowym. Wszystkie wersje Windows, MS-DOS, Windows NT, Windows 2000 i Windows XP obsługują dyski podstawowe. Rysunek 6.4 przedstawia dysk podstawowy w konsoli Zarządzanie dyskami Windows 2000.

Dyski dynamiczne

System operacyjny nie potrzebuje narzędzia do zarządzania dyskami podstawowymi. Dyski podstawowe były standardem dla wszystkich wersji systemu operacyjnego Windows istniejących przed Windows NT, Windows 2000 i Windows XP. Nie są one wydajnym rozwiązaniem dla dużych pojemności pamięci, których używają obecnie przedsiębiorstwa.

Jedną z zalet posiadania narzędzia do zarządzania dyskami jest możliwość wykorzystania wielodyskowych woluminów. Woluminy wielodyskowe odnoszą się do twardych dysków, gdy korzysta się z dysków dynamicznych. Dzieje się tak dlatego, że twarde dyski nie są traktowane jako jeden dysk podzielony na partycje, ale jako wielodyskowy wolumin. Woluminy takie mogą składać się z wielu różnych dysków, aby połączyć bardziej wydajnie nieprzydzieloną przestrzeń. Wielodyskowe woluminy polepszają wydajność dysków poprzez umożliwienie więcej niż jednemu dyskowi odczytu i zapisu danych. Główną różnicą pomiędzy dyskami podstawowymi a dynamicznymi jest to, że woluminy na dyskach dynamicznych mogą być tworzone, gdy uruchomiony jest system operacyjny. Czyni to zarządzanie dyskami łatwiejszym niż tworzenie partycji. Woluminy umożliwiają wykorzystanie technologii RAID-5, aby tworzyć woluminy odporne na awarie. Dyski dynamiczne muszą być używane, aby skorzystać z tych właściwości w Windows 2000. Windows 2000 Professional nie obsługuje woluminów lustrzanych oraz RAID-5. Są one natomiast obsługiwane przez Windows 2000 Server.

Woluminy na dyskach dynamicznych

Administrator może użyć polecenia Uaktualnij do Dysku Dynamicznego, aby skon-wertować dysk podstawowy na dysk dynamiczny. Następnie określa, jaki rodzaj woluminu utworzyć. Proces uaktualniania dysku podstawowego do dysku dynamicznego, obejmuje następujące czynności:

Krok 1 Otwórz okno Zarządzanie komputerem (patrz rysunek 6.5).

Krok 2 Rozwiń gałąź Magazyn i wybierz Zarządzanie dyskami (patrz rysunek 6.6).

Krok 3 Kliknij prawym klawiszem myszki na dysku, który chcesz uaktualnić. Rysunek 6.7 przedstawia dostępne opcje. Upewnij się, że kliknąłeś dysk, a nie partycję.

Krok 4 Wybierz opcję Uaktualnij do dysku dynamicznego. Zostanie wyświetlone okno Uaktualnienia do dysku dynamicznego (patrz rysunek 6.8).

Krok 5 Wybierz dysk, który chcesz uaktualnić, jak na rysunku 6.9.

Krok 6 Kliknij przycisk Uaktualnij. Rysunek 6.10 przedstawia kolejny ekran z potwierdzeniem.

Krok 7 Kliknij przycisk OK, aby ponownie uruchomić komputer i zakończyć proces aktualizacji dysku. Rysunek 6.11 przedstawia okno dialogowe Potwierdzenie

Krok 8 Otwórz okno Zarządzanie komputerem, aby potwierdzić, że dysk został uaktualniony po restarcie systemu. Rysunek 6.12 przedstawia uaktualniony dysk.

Uwaga

Dysk dynamiczny nie może zostać przywrócony do dysku podstawowego po zakończeniu procesu uaktualniania, chyba że zostaną usunięte wszystkie woluminy z dysku dynamicznego. Wszystkie dane w usuniętych woluminach zostaną utracone.

Rodzaj tworzonego woluminu zależy od potrzeb. Zależy również od tego, jak ważne są przechowywane na nim dane oraz czy woluminy te muszą posiadać plan tworzenia kopii zapasowych na wypadek awarii.

Są trzy rodzaje woluminów, które mogą zostać utworzone w Windows 2000 Professional:

Wolumin prosty — wolumin ten pracuje podobnie jak dysk podstawowy zawierający przestrzeń z pojedynczego dysku. Nie jest odporny na awarie.

Wolumin łączony — obejmuje przestrzeń dyskową z kilku dysków (do 32. dysków). Na woluminie tym system operacyjny zapisuje dane, aż do zapełnienia miejsca na pierwszym dysku. Następnie system operacyjny zapisuje dane na kolejnych dyskach objętych woluminem. Wolumin ten nie jest odporny na awarie. Jeżeli jeden dysk twardy w woluminie będzie miał awarię, dane na całym woluminie zostają utracone.

Wolumin z przeplotem - znany również jako RAID-0, łączy przestrzeń dyskową złożoną z maksymalnie 32. dysków w jeden wolumin logiczny. Wolumin ten optymalizuje wydajność przez umożliwienie zapisu danych na wszystkie dyski w tym samym stopniu. Wolumin ten również nie jest odporny na awarie, więc gdy jeden dysk zostanie uszkodzony, wszystkie dane zostają utracone.

W systemie Windows 2000 Server można utworzyć dodatkowe woluminy, tj. lustrzany oraz RAID-5:

Wolumin lustrzany - wolumin ten zawiera dwie identyczne kopie woluminu prostego, przechowujące identyczne dane na dwóch osobnych dyskach. Wolumin lustrzany zapewnia odporność na awarie w wyniku uszkodzenia dysku. Jeżeli jeden dysk będzie miał awarię, nowy dysk może go zastąpić. Wszystkie dane zostaną skopiowane na nowy dysk.

RAID-5 - wolumin ten składa się z trzech lub więcej części jednego lub większej liczby dysków. Może również składać się z trzech lub więcej dysków twardych, maksymalnie do 32. napędów. Dane są zapisywane na wszystkie dyski w tym woluminie w równych porcjach, aby polepszyć wydajność. Każdy dysk zawiera informacje o parzystości, które zawierają kopię informacji zapisywanych na dwa pozostałe dyski. Zapewnia to odporność na uszkodzenia - jeżeli jeden dysk będzie miał awarię, pozostałe dyski mogą odtworzyć dane automatycznie, bez potrzeby wyłączania serwera. Dane zostają odtworzone na nowym dysku, gdy tylko uszkodzony dysk zostanie wymieniony. Jest to znane jako paskowanie z parzystością. RAID jest omówiony dokładniej w rozdziale 9.

Część Usługi w konsoli Narzędzia Administracyjne jest użyteczna przy rozwiązywaniu problemów z komputerem. Karta Usługi wyświetla wszystkie usługi, które są uruchomione na komputerze. Pozwala to administratorowi uruchamiać i zatrzymywać uruchomione usługi. Jeżeli na przykład kopiowane są pliki z jednego komputera na inny, a program antywirusowy jest zainstalowany na jednym systemie, Usługi mogą służyć do tymczasowego zatrzymania programu antywirusowego. Pliki będą kopiowane szybciej, ponieważ nie muszą być skanowane przez antywirusa. Po zakończeniu procesu kopiowania program antywirusowy powinien zostać ponownie uruchomiony.

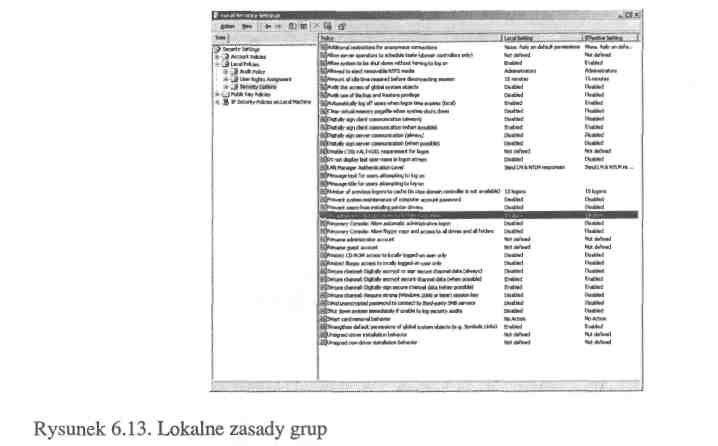

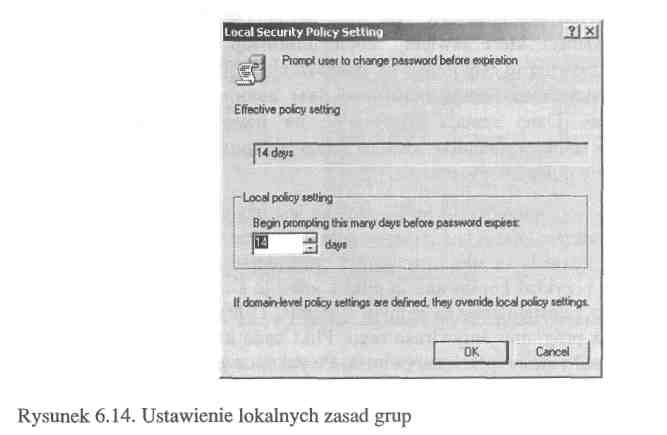

Lokalne zasady grup

Lokalne zasady grup są funkcją Narzędzi Administracyjnych, umożliwiającą administratorowi ustawienie dodatkowych opcji bezpieczeństwa. Do zwiększenia efektywnego bezpieczeństwa komputera dostępnych jest blisko 40 opcji (patrz rysunek 6.13). Jedną z opcji jest ustawienie liczby dni, zanim użytkownik zostanie poproszony o zmianę hasła. Dwukrotnie kliknij opcję Zgłoś użytkownikowi zmianę hasła, zanim wygaśnie. Rysunek 6.14 przedstawia otwarte okno. Administrator może zwiększyć lub zmniejszyć liczbę dni, zanim użytkownik zostanie poproszony o zmianę hasła. Polityka domenowa zastępuje lokalne reguły bezpieczeństwa.

1

Wyszukiwarka