Opisz etapy modelowania bazy danych

modelowanie koncepcyjne ( opis zależności między danymi, przedstawienie w postaci graficznej, opisanie niezależne od systemu zarządzania bazy danych)

logiczny model bazy danych ( może być zapisany w formie pisemnej lub w formie opisu podstawowych struktur w systemie zarządzania bazą danych musi spełniać warunki normalizacji bazy danych)

fizyczny model bazy danych (struktury danych i dostępu)

Normalizacja danych: Pozwala wyeliminować niespójności danych

postać normalna - dane są atomowe(rozbite) np.. imię nazwisko ***** itp.

-zdefiniowanie klucza podstawowego

-wszystkie atrybuty zależą od klucza

-brak powtarzających się grup

postać normalna (spełnia warunki punktu 1),oraz każdy atrybut niekluczowy jest zależny od całego klucza a nie jego części

postać <nie wiem jaka> - spełnia warunki 1) i 2) oraz nie ma w tabeli atrybutów zależnych od atrybutów niezależnych

Denormalizacja - celowe odstępstwo od normalizacji ze względu na przyspieszenie procesu przetwarzania danych

Wymień i opisz warstwy modelu OSI(open system interconnection)

Warstwa Aplikacji- zajmuje się specyfikacją interfejsu. Dostarcza procesom aplikacyjnym metod dostępu do środowiska OSI, pełni rolę okna między współdziałającymi procesami aplikacyjnymi.

Warstwa Prezentacji - przetwarzanie danych od aplikacji do postaci kanonicznej Zapewnia możliwość reprezentowania informacji, którą się posługują stacje aplikacyjne podczas komunikacji Zapewnia tłumaczenie danych, definiowanie ich formatu oraz odpowiednią składnię.

Warstwa Sesji - nawiązanie połączenia z siecią Umożliwia aplikacjom organizację oraz wymianę danych między sobą. Do najważniejszych usług warstwy sesji należą: sterowanie wymianą danych, ustalanie punktów synchronizacji danych oraz umożliwienie odzyskania danych (utraconych w wyniku przerwy w łączności) przez ponowne ich przesłanie.

Warstwa Transportowa - odpowiada za transport i uporządkowanie pakietów. Zapewnia przezroczysty transfer danych między stacjami sesyjnymi,Warstwa ta zapewnia usługi połączeniowe. Wszystkie protokoły w warstwie transportowej są typu (end-to-end)

Sieciowa - definiuje adresy hosta źródłowego i docelowego. Dostarcza środków do ustanawiania, utrzymania i rozłączania połączeń sieciowych miedzy systemami otwartymi, w których rezydują komunikujące się aplikacje, i odpowiada, za obsługę błędów komunikacji

Warstwa Łącza Danych - opakowują pakiety. Zapewnia niezawodne łącze pomiędzy sąsiednimi węzłami, Nadzoruje przepływ informacji przez łącze

Warstwa Fizyczna - rozsyła pakiety. Jest odpowiedzialna za transmisję strumienia bitów między węzłami sieci.

Zdefiniuj pojęcie „ polityka bezpieczeństwa informacyjnego” oraz określ jej cele

Pod hasłem bezpieczeństwa sieci kryją się różnorodne czynności obejmujące bezpieczeństwo danych krążących w sieci pomiędzy jej węzłami oraz zgromadzonych w bazach danych informacji dostępnych za pośrednictwem sieci. ;zpieczeństwo sieci to nie tylko odpowiednie środki techniczne oraz programy, gdyż sama technologia nie jest w stanie zagwarantować pełnego bezpieczeństwa. Ochrona to przede wszystkim właściwe zarządzanie zasobami i dobra organizacja.

Celem polityki Bezpieczeństwa Informacji jest stworzenie podstawy dla metod zarządzania, procedur i wymagań niezbędnych dla zapewnienia w organizacji właściwej ochrony informacji.Polityka Bezp. Inf. Określa podstawowe zasady ochrony informacji niezależnie od systemów ich przetwarzania (informatyczny, papierowy) oraz sposobu ich przetwarzania w tych systemach. Obejmuje bezpieczeństwo fizyczne, logiczne i komunikacji przetwarzanych informacji. Swoim zasięgiem obejmuje zarówno sprzęt i oprogramowanie, za pomocą których informacje SA przetwarzane, jak i ludzi, którzy te informacje przetwarzają.

Stworzona PBI będzie spełniać następujące cele:

Dostarczać pracownikom organizacji wskazówek w zakresie bezpieczeństwa informacji;

Wspierać kierownictwo w zakresie utrzymania odpowiedniego poziomu bezpieczeństwa organizacji;

Ustalać najważniejsze standardy bezpieczeństwa informacji;

Definiować role i zakresy odpowiedzialności w organizacji;

Wpływać na budowanie świadomości bezpieczeństwa wśród pracowników i kierownictwa;

Określać ramy dla głównych procesów roboczych dotyczących bezpieczeństwa informacji;

Służyć jako podstawa dla ustanowienia procedur bezpieczeństwa.

Wymień i opisz związki pomiędzy encjami (zależności)

Wyróżnia się trzy typy związków dwuargumentowych:

1.Związek wieloznaczny typu wiele do wielu. Powiązania tego typu podczas pisania programu zosać zamienione na równoważne związki typu jeden do wielu. W przykładowej bazie danych w ten sposób powiązane są encje książka i autor (jeden autor może napisać wiele książek i jedna książka może mieć wielu autorów). Złączenie wielu obiektów od jednej z klas oraz wielu obiektów drugiej klasy.

2.Związek jednoznaczny typu jeden do wielu. Związki jednoznaczne, w przeciwieństwie do związku wieloznacznego, są bezpośrednio reprezentowane w bazie danych poprzez powiązanie odpowiednich atrybutów kluczowych obiektów. Pojedynczy obiekt jednej z klas jest przyporządkowany kilku obiektom drugiej klasy.

3.Związek jednoznaczny typu jeden do jednego. Ten typ powiązania odpowiada funkcji jedno-jednoznacznej. Powiązania tego typu z reguły są wynikiem optymalizacji bazy danych, ponieważ na etapie projektowania najczęściej tak powiązane atrybuty opisują obiekty tego samego typu. Obiektowi jednej z klas odpowiada również pojedynczy obiekt drugiej klasy. Przyporządkowanie jest zatem jednoznaczne.

Definicja „bezpieczeństwo informacji” według Polskiej normy oraz ISO

Bezpieczeństwo Informacji polega na jej ochronie przed przypadkowym lub umyślnym zniszczeniem, ujawnieniem lub modyfikacją. Trzy filary bezpieczeństwa to poufność, nienaruszalność i dostępność.

Jest to zestaw praw, reguł i praktycznych doświadczeń regulujących sposób zarządzania, ochrony i dystrybucji informacji wewnątrz określonej organizacji.

rozliczalność - właściwość zapewniająca, że działania podmiotu mogą być przypisane w sposób jednoznaczny tylko temu podmiotowi

autentyczność - właściwość zapewniająca, że tożsamość podmiotu lub zasobu jest taka, jak deklarowana; autentyczność dotyczy takich podmiotów jak: użytkownicy, procesy, systemy i informacja

dostępność - właściwość bycia dostępnym i możliwym do wykorzystania na żądanie, w założonym czasie, przez autoryzowany podmiot

poufność - właściwość zapewniająca, że informacja nie jest udostępniana lub ujawniana nieautoryzowanym osobom, podmiotom lub procesom

niezawodność - właściwość oznaczająca spójne, zamierzone zachowanie i skutki

integralność systemu - właściwość polegająca na tym, że system realizuje swoją zamierzoną funkcję w nienaruszony sposób, wolny od nieautoryzowanej manipulacji, celowej lub przypadkowej

integralność danych - właściwość zapewniająca,że dane nie zostały zmienione lub zniszczone w sposób nieautoryzowany

bezpieczeństwo systemu informatycznego - wszystkie aspekty związane z definiowaniem, osiąganiem i utrzymywaniem poufności, integralności, dostępności, rozliczalności, autentyczności i niezawodności

polityka bezpieczeństwa instytucji w zakresie systemów informatycznych - zasady, zarządzenia i procedury, które określają jak zasoby - włącznie z informacjami wrażliwymi - są zarządzane, chronione i dystrybuowane w instytucji i jej systemach informatycznych

Różnorodne czynności obejmujące bezpieczeństwo danych krążących w sieci pomiędzy jej węzłami oraz zgromadzonych bazach danych informacji, dostępności za pośrednictwem sieci. To nie tylko odpowiednie środki techniczne oraz programy, ale przede wszystkim właściwe zarządzanie zasobami i dobra organizacja.

Wyjaśnij pojęcie encja, związki, do czego służy „diagram” związku encji

Encja (obiekt danych) - to logicznie wyodrębniony zestaw elementów danych, który reprezentuje w systemie rzecz lub zdarzenie ze świata rzeczywistego.

Atrybut to element danych opisujący encje. (może być tekstem, liczbą, wartością logiczną lub obrazem.)

Zwiazki encji to połączenia (zbiór powiązań) pomiędzy encjami. Każdy zwiazek ma dwa końce, z których każdy ma przypisane następujące artybuty:

- nazwę;

- liczebność (jak wiele);

- opcjonalność (opcjonalny czy wymagany).

Diagram związków encji (diagram ERD) służy do opisania jakie dane są przechowywane w systemie i jakie zachodzą miedzy nimi związki

Diagram pokazuje logiczne związki pomiędzy różnymi encjami, związki te mają dwie cechy:

Opcjonalność - która mówi o tym, czy każda encja musi czy też może wystąpić równocześnie z inną. Np. TOWAR musi zostać zakupiony przez co najmniej jednego KLIENTA, ale KLIENT może być nabywcą TOWARU. W reprezentacji graficznej linia przerywana oznacza opcjonalność związku, natomiast ciągła wymóg związku.

Krotność

Co nazywamy społeczeństwem informacyjnym, główne cele i zadania budowy społeczeństwa informacyjnego.

8 grudnia 1999 roku przewodniczący Komisji Europejskiej Romano Prodi ogłosił otwarcie inicjatywy „eEurope”. Jej celem jest przyspieszenie działań na rzecz transformacji społeczeństwa europejskiego do Społeczeństwa Informacyjnego.

Społeczeństwo informacyjne - tym terminem określa się społeczeństwo, w którym towarem staje się informacja traktowana jako szczególne dobro niematerialne, równoważne lub cenniejsze nawet od dóbr materialnych. Przewiduje się rozwój usług związanych z 3Poj :przesyłanie, przetwarzanie informacji przechowywanie

Obszary działania (cele) :

Wprowadzenie Internetu, środków multimedialnych do szkół,

Tani dostęp do Internetu- zwiększenie konkurencji i zmniejszenie cen, poszerzenie możliwości wyboru operatorów.

Przyspieszenie w elektronicznej gospodarce- wdrożenie elektronicznych procedur w zamówieniach publicznych, wsparcie dla małych i średnich przedsiębiorstw, wprowadzenie domeny eu.,

Szybki Internet dla potrzeb naukowców i studentów

Karty elektroniczne dla bezpieczeństwa dostępu do informacji

Uwzględnienie potrzeb osób niepełnosprawnych

Służba zdrowia on- line- np. dostęp do bibliotek medycznych, wykorzystanie kart medycznych w dostępie do danych zdrowotnych pacjenta.

Inteligentny transport- np. lepsze planowanie podróży, wykorzystywanie numeru alarmowego 112, podniesienie poziomu bezpieczeństwa,

Rząd on- line- dostęp obywateli do sektora publicznego, umożliwienie komunikowania się z sektorem publicznym.

Co nazywamy siecią LAN. Narysuj podstawową sieć i zdefiniuj podstawowe elementy

Lokalne sieci komputerowe (LAN - Local Area Network) - najmniej rozległa postać sieci komputerowej, zazwyczaj ogranicza się do jednego budynku lub kilku pobliskich budynków (np. bloków na osiedlu). Technologie stosowane w sieciach lokalnych można podzielić na rozwiązanie oparte na przewodach (kable miedziane, światłowody) lub komunikacji radiowej (bezprzewodowe). W sieciach lokalnych przewodowych najczęściej używaną technologią jest Ethernet (za pośrednictwem kart sieciowych i urządzenia pośredniczącego huba tzw. koncentratora funkcję tę może pełnić również przełącznik - switchSieci lokalne podłączone są często do Internetu wspólnym łączem, takim jak SDI, DSL, ADSL lub coraz częściej modemem kablowym od dostawcy TV kablowej. Sieci lokalne mogą być budowane w oparciu o różne topologie, takie jak gwiazda (najczęściej stosowana), magistrala, pierścień, drzewo czy siatka.

Topologia pierścienia- wyrasta z układu każdy-z-każdym. Można ją uzyskać przez dodanie jednego routera. Linie łączące pary punktów zamkną się wtedy w pierścień, zapewniając zwiększenie liczby tras przy minimalnym wzroście kosztów. Architektura pierścienia, podobnie jak poprzednia, nie pozwala na elastyczną rozbudowę sieci, gdyż dodanie choćby jednego punktu pociąga za sobą przebudowę łącz transmisyjnych. Sprawdza się ona tylko wówczas, gdy trzeba połączyć niewielką liczbę miejsc.

Pojęcia:

- wzmacniak -umożliwia przesyłanie informacji na większe odległości

hub - wysyła informacje do wszystkich w sieci komputerowej

przełącznik (switch) - urządzenie łączące segmenty sieci komputerowej

router - rozdziela sygnał (konkretnie do odbiorcy a nie tak jak hub)

Topologia gwiazdy - W topologii gwiazdy, kabel sieciowy z każdego komputera(stacja robocza, terminal) jest podłączony do centralnego urządzenia zwanego koncentratorem(HUB). Koncentrator łącz kilka komputerów. W topologii gwiazdy sygnał jest przesyłany z komputera przez koncentrator do wszystkich komputerów w sieci. Zaletą topologii gwiazdy jest to że awaria jednego komputera powoduje że tylko on nie będzie mógł wysyłać i odbierać danych. Wadą jest to że komputery są podłączone do koncentratora i jeśli on ulegnie awarii, cała sieć przestaje funkcjonować. Częste są tu też kolizje.

Omów zasady eksploatacji systemów informatycznych przetwarzających dane osobowe sformułowane w rozporządzeniu MSWiA z kwietnia 2004r.

nadawanie uprawnień oraz wskazanie kierownika

procedury zarządzania i użytkowania

procedury rozpoczęcia, zawieszenia i zakończenia pracy

procedury kopii zapasowych, zbiorów danych, programów oraz ich przetwarzanie

sposób i miejsce przechowywania danych i sposób ich zabezpieczania

sposób „wypożyczania danych”

Procedury wykonania przeglądów i konserwacji systemów oraz nośników danych

Co nazywamy podpisem elektronicznym i omów jego technologię.

Podpis elektroniczny - to ciąg znaków wygenerowany przez osobę składającą podpis przy użyciu jej klucza prywatnego. Jeśli dane zostały podpisane (czyli został wygenerowany ten ciąg znaków) mamy pewność, że dane te zostały podpisane przez osobę mającą dostęp do klucza prywatnego oraz żę od momentu podpisania dane te nie zostały zmodyfikowane.

Technologia Podpisu elektronicznego - jest to kryptografia asymetryczna, czyli metoda szyfrowania z wykorzystaniem dwóch kluczy - prywatnego i publicznego. Aby odszyfrować dane musimy użyć klucza przeciwnego do klucza użytego w zaszyfrowywaniu, tzn. dane zaszyfrowane kluczem prywatnym rozszyfrowujemy kluczem publicznym i na odwrót. Dane zaszyfrowane kluczem publicznym rozszyfrowujemy kluczem prywatnym. Podpis elektroniczny polega na szyfrowaniu skrótu z wiadomości, dokumentu lub jakiś danych.

1 krok - automatycznie zostaje obliczony skrót z dokumentu

2 krok - obliczony skrót zostaje zaszyfrowany przy użyciu klucza prywatnego osoby podpisującej.

3 krok - do dokumentu zostaje dołączony zaszyfrowany skrót+certyfikat z kluczem publicznym (certyfikat w celu zweryfikowania złożonego podpisu) Uwaga! Zaszyfrowany skrót może zostać zapisany jako oddzielny plik

Tak podpisany dokument przesyłamy np. e-mailem do odbiorcy. Odbiorca, który otrzymał podpisany dokument może go odczytać ale aby zweryfikować podpis klika w ikonę zweryfikuj ( w zależności od oprogramowania polecenie weryfikuj znajdzie się w różnych miejscach).

Krok 1 - automatycznie zostaje obliczony skrót z dokumentu.

Krok 2 - dołączony zaszyfrowany skrót zostaje rozszyfrowany przy użyciu klucza publicznego znajdującego się w załączonym certyfikacie

Krok 3 - rozszyfrowany skrót oraz skrót obliczony u odbiorcy zostają porównane, jeśli są równe oznacza to że podpis jest OK. i że dokument od momentu podpisania nie został zmodyfikowany oraz że autorem jest na pewno osoba widniejąca w certyfikacie (właściciel klucza prywatnego skojarzonego z certyfikatem i kluczem publicznym).

Rozszyfruj skróty: CAD, CAM, CAx oraz krótko scharakteryzuj programy oznaczone tymi pojęciami

CAD - Computer-aided design. Użycie technik komputerowych w celu wspomagania projektowania, a dokładnie tzw. “draftingu” (rysunku technicznego i inżynierskiego) poszczególnych części produktu lub całych złożeń. To zarówno wizualna, jak i symboliczno-liczbowa metoda przedstawienia projektu, charakterystyczna dla poszczególnych gałęzi technicznych.

CAM - Computer-aided manufacturing. CAM to zestaw programistycznych narzędzi, umożliwiających precyzyjne wykonanie fizycznych modeli, zaprojektowanych przy użyciu technologii CAD, za pomocą specjalistycznych narzędzi, np. frezarki numerycznej w całości sterowanej komputerem.

CAE -Computer-aided engineering. Komputerowe wspomaganie prac inżynierskich. Oprogramowanie komputerowe wspomagające sterowanie procesami technologicznymi, np. w zakresie testów technicznych i analiz projektów realizowanych komputerowo. Są to narzędzia inżynierskie umożliwiające komputerową analizę sztywności i wytrzymałości konstrukcji oraz symulację procesów zachodzących w zaprojektowanych układach.

CAx - Computer-aided x. To ogólne określenie wszystkich technik wspomagania komputerowego (computer-aided technologies). Ten szeroki termin określa ogół narzędzi informatycznych do wspomagania projektowania, analizowania i wytwarzania rozmaitych produktów. Do tej grupy należą także programy CAD i CAM.

Definicja zbioru rozmytego. Na czym polega modelowanie rozmyte

zbiór rozmyty - Podzbiór rozmyty Z zbioru Y może być reprezentowany przez dwuargumentowy zestaw wartości, w których pierwszy element odpowiada wartości zbioru Y, a drugi przyjmuje wartości ze zbioru [0;1]. Podobnie jak w zwykłym zbiorze drugi element określa przynależność do podzbioru Z, z tą różnicą, że oprócz `całkowitej' przynależności do niego (dla 1) i `całkowitym' brakiem tej przynależności (dla 0), posiadamy informacje o tzw. „stopniu przynależności” do podzbioru Z (określoną wartościami z przedziału 0-1). Stopień Przynależności stanowi dla nas informację, jak daleko element y jest oddalony od naszego podzbioru Z. Określamy go dzięki Funkcji Przynależności.

Należy pamiętać, że funkcja przynależności może mieć złożony kształt.W zdecydowanej większości przypadków jako funkcje przynależności stosuje się trójkąty, ale mogą to być też trapezy lub parabole.

Podstawowymi operacjami na zbiorach rozmytych są [1]:

- negacja (NOT)

- suma (OR)

iloczyn (AND)

modelowanie rozmyte

Cel -dążenie do uzyskania coraz większej dokładności,

wymiarowości lub uproszczenia struktury.

Metody modelowania rozmytego

1. Tworzenie modeli rozmytych na bazie wiedzy eksperta

2. Tworzenie samonastrajających się modeli rozmytych na bazie danych pomiarowych we/wy systemu

3. Tworzenie samoorganizujących i samonastrajających się modeli rozmytych na bazie danych pomiarowych

ad.1. (na bazie wiedzy eksperta)

• pierwszy rodzaj modelowania rozmytego zastosowany w praktyce

• bazuje na wiedzy i doświadczeniu eksperta systemu (doskonale znającego system i wszystkie jego zachowania)

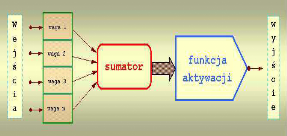

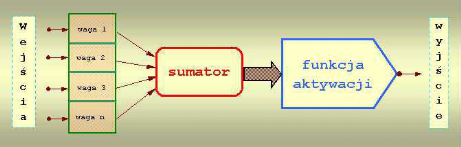

Co rozumiemy pod pojęciami sztucznej sieci neuronowej. Do czego służy i jak przebiega proces uczenia

Sieci Neuronowe:

Nazwą tą określa się symulatory (programowe lub sprzętowe) modeli matematycznych realizujące pseudorównoległe przetwarzanie informacji, składające się z wielu wzajemnie połączonych neuronów, naśladujący działanie biologicznych struktur mózgowych.

SSN (sztuczne sieci neuronowe) powstały z interdyscyplinarne syntezy nauk

Tradycyjnych obejmujących biologię, fizykę i matematykę. Ich dynamiczny rozwój nastąpił dopiero w ostatnich latach w wyniku współczesnych możliwości

Obliczeniowych informatyki i elektroniki.

Podstawową cechą różniącą SSN od programów realizujących algorytmiczne przetwarzanie informacji jest zdolność generalizacji, czyli uogólniania wiedzy dla nowych danych nieznanych wcześniej, czyli nieprezentowanych w trakcie nauki.

Określa się to także jako zdolność SSN do aproksymacji wartości funkcji wielu zmiennych w przeciwieństwie do interpolacji możliwej do otrzymania przy przetwarzaniu algorytmicznym. Można to ująć jeszcze inaczej. Np. systemy ekspertowe z reguły wymagają zgromadzenia i bieżącego dostępu do całej wiedzy na temat zagadnień, o których będą rozstrzygały. SSN wymagają natomiast jednorazowego nauczenia, przy czym wykazują one tolerancję na nieciągłości, przypadkowe zaburzenia lub wręcz braki w zbiorze uczącym. Pozwala to na zastosowanie ich tam, gdzie nie da się rozwiązać danego problemu w żaden inny, efektywny sposób

Uczenie metodą wstecznej propagacji błędów:

Jest to uczenie z nadzorem lub inaczej - z nauczycielem.

Pierwszą czynnością w procesie uczenia jest przygotowanie dwóch ciągów danych:

Uczącego i weryfikującego.

Ciąg uczący jest to zbiór takich danych, które w miarę dokładnie charakteryzują dany problem. Jednorazowa porcja danych nazywana jest wektorem uczącym. W jego skład wchodzi wektor wejściowy czyli te dane wejściowe, które podawane są na wejścia sieci i wektor wyjściowy czyli takie dane oczekiwane, jakie sieć powinna wygenerować na swoich wyjściach.

Po przetworzeniu wektora wejściowego, nauczyciel porównuje wartości otrzymane z wartościami oczekiwanymi i informuje sieć czy odpowiedź jest poprawna, a jeżeli nie, to jaki powstał błąd odpowiedzi. Błąd ten jest następnie propagowany do sieci ale w odwrotnej niż wektor wejściowy kolejności (od warstwy wyjściowej do wejściowej) i na jego podstawie następuje taka korekcja wag w każdym neuronie, aby ponowne przetworzenie tego samego wektora wejściowego spowodowało zmniejszenie błędu odpowiedzi

Procedurę taką powtarza się do momentu wygenerowania przez sieć błędu mniejszego niż założony. Wtedy na wejście sieci podaje się kolejny wektor wejściowy i powtarza te czynności. Po przetworzeniu całego ciągu uczącego (proces ten nazywany jest epoką) oblicza się błąd dla epoki i cały cykl powtarzany jest do momentu, aż błąd ten spadnie poniżej dopuszczalnego. Jak to już było zasygnalizowane wcześniej, SSN wykazują tolerancję na nieciągłości, przypadkowe zaburzenia lub wręcz niewielkie braki w zbiorze uczącym. Jest to wynikiem właśnie zdolności do uogólniania wiedzy.

Jeżeli mamy już nauczoną sieć, musimy zweryfikować jej działanie. W tym momencie ważne jest podanie na wejście sieci wzorców z poza zbioru treningowego w celu zbadania czy sieć może efektywnie generalizować zadanie, którego się nauczyła. Do tego używamy ciągu weryfikującego, który ma te same cechy co ciąg uczący tzn. dane dokładnie charakteryzują problem i znamy dokładne odpowiedzi. Ważne jest jednak, aby dane te nie były używane uprzednio do uczenia.

Dokonujemy zatem prezentacji ciągu weryfikującego z tą różnicą, że w tym procesie nie rzutujemy błędów wstecz a jedynie rejestrujemy ilość odpowiedzi poprawnych i na tej podstawie orzekamy, czy sieć spełnia nasze wymagania czyli jak została nauczona.

Wagi początkowe, z którymi sieć rozpoczyna naukę z reguły stanowią liczby wygenerowane przypadkowo. Po nauczeniu sieci zawsze warto dla sprawdzenia otrzymanych wyników powtórzyć całą procedurę od wygenerowania wag początkowych.

Wyszukiwarka