1

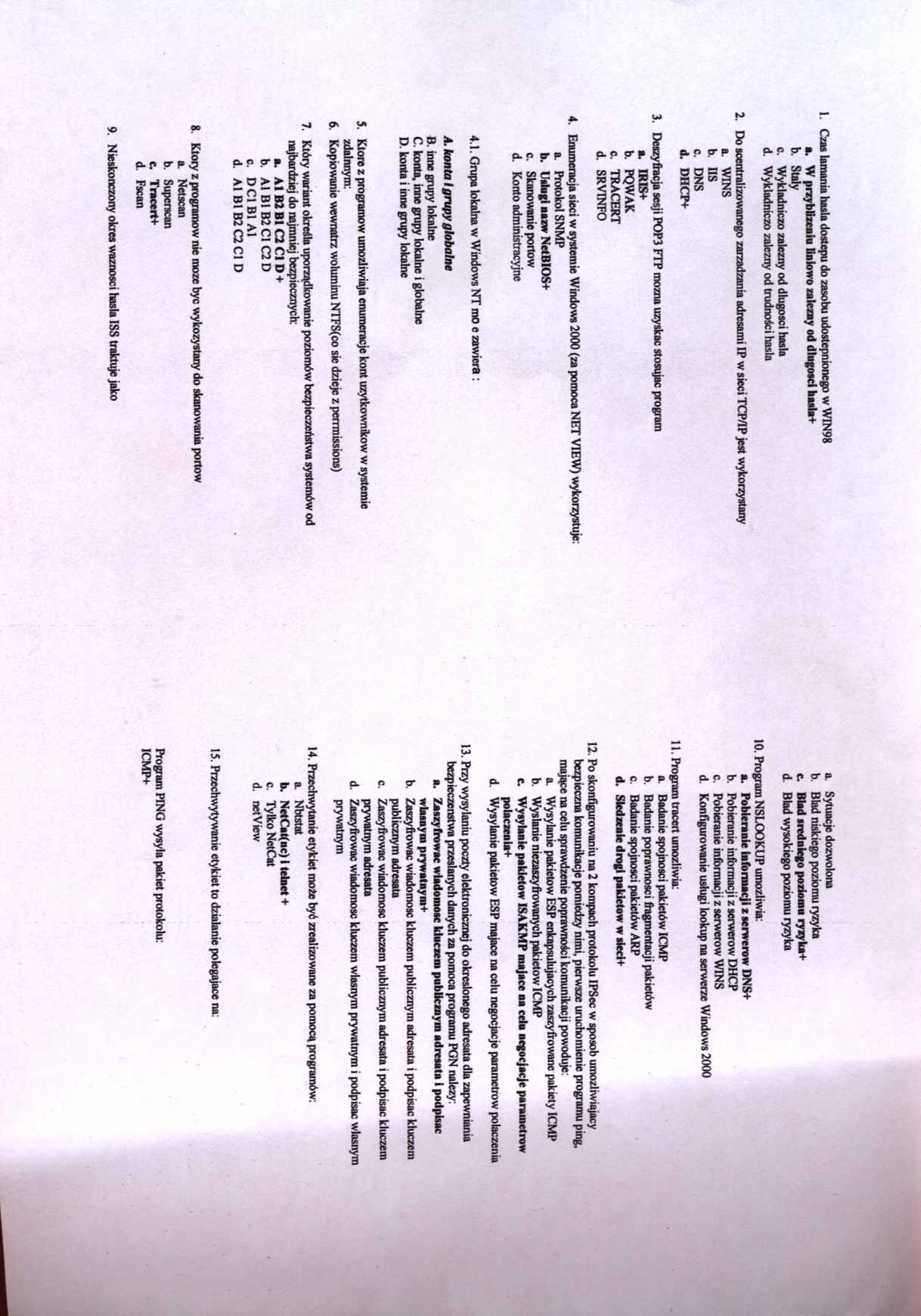

1. Czas łamania hasła dostępu do zasobu udostępnionego w WIN98

a. W przybliżeniu liniowo zalezny od długości hasła*

b. Stały

c. Wykładniczo zalezny od długości hasła

d. Wykładniczo zalezny od trudności hasła

2. Do scentralizowanego zaradzania adresami IP w sieci TCP/IP Jest wykorzystany

a WINS

d. DHCP+

3. Dcszyfracja sesji POP3 FTP można uzyskać stosując program

b. PQWAK

c. TRACERT

d. SRVINFO

4. Enumeracja sieci w systemie Windows 2000 (za pomocą NET VIEW) wykorzystuje:

a. Protokół SNMP

b. Usługi nazw NetBIOS*

c. Skanowanie portów

d. Konto administracyjne

4.1. Grupa lokalna w Windows NT mo e zawiera :

A. konta I grupy globalne

B. inne grupy lokalne

C. konta, inne grupy lokalne i globalne

D. konta i inne grupy lokalne

3. Które z programów umożliwiają enumeracje kont użytkowników w systemie zdalnnym:

6. Kopiowanie wewnątrz woluminu NTFS(co sie dzieje z perrmissions)

7. Który wariant określa uporządkowanie poziomów bezpieczeństwa systemów od najbardziej do najmniej bezpiecznych:

a. A1B2B1C2C1D +

b. A1B1B2C1C2D

c. DCI BI Al

d. A1B1B2C2C1D

8. Który z programów nie może byc wykozystany do skanowania portów

a. Netscan

b. Supcrscan

c. Tracert*

d. Fscan

9. Nieskończony okres ważności hasła ISS traktuje jako

a Sytuacje dozwolona

b. Blad niskiego poziomu ryzyka

c. Blad średniego pozioma ryzyka*

d. Blad wysokiego poziomu ryzyka

10. Program NSLOOKUP umożliwia:

a. Pobieranie informacji z serwerów DNS*

b. Pobieranie informacji z serwerów DHCP

c. Pobieranie informacji z serwerów WINS

d. Konfigurowanie usługi lookup na serwerze Windows 2000

11. Program tracert umożliwia:

a. Badanie spojnosci pakietów 1CMP

b. Badanie poprawności fragmentacji pakietów

c. Badanie spojnosci pakietów ARP

d. Siedzenie drogi pakietów w sieci*

12. Po skonfigurowaniu na 2 kompach protokołu IPSec w sposob umożliwiający bezpieczna komunikacje pomiędzy nimi, pierwsze uruchomienie programu ping, mające na celu sprawdzenie poprawności komunikacji powoduje:

a Wysyłanie pakietów ESP enkapsulujacych zaszyfrowane pakiety ICMP

b. Wysianie niezaszyfrowanych pakietów ICMP

c. Wysyłanie pakietów ISAKMP majace na cdu negocjacje parametrów połączenia*

d. Wysyłanie pakietów ESP majace na celu negocjacje parametrów połączenia

13. Przy wysyłaniu poczty elektronicznej do określonego adresata dla zapewniania bezpieczeństwa przesianych danych za pomocą programu PGN należy:

a. Zaszyfrować wiadomość kluczem publicznym adresata i podpisać własnym prywatnym*

b. Zaszyfrować wiadomość kluczem publicznym adresata i podpisać kluczem publicznym adresata

c. Zaszyfrować wiadomość kluczem publicznym adresata i podpisać kluczem prywatnym adresata

d. Zaszyfrować wiadomość kluczem własnym prywatnym i podpisać własnym prywatnym

14. Przechwytanie etykiet moie być zrealizowane za pomocą programów:

a. Nbtstat

b. NetCstfnc) i telnet *

c. Tylko NetCat

d. netYiew

15. Przechwytywanie etykiet to działanie polegające na:

Program PING wysyła pakiet protokołu: ICMP*

Wyszukiwarka

Podobne podstrony:

Slajd23 (110) Pamięć o dostępie swobodnym Pamięć, w której czas dostępu do informacji nie zależy od

44371 so egz 3 10. (1 pkt.) W systemie komputerowym czas dostępu do pamięci główne

Argumenty za rozwojem systemów RiR czas dostępu do pamięci w procesorze sekwencyjnym jest wąskim gar

Zima to trudny czas dla zwierząt. Śnieg i zamarznięta ziemia utrudniają im dostęp do pożywienia. Zwi

1# katalog Win2 7 Podstawowe Symbol Właściciel: Uprawnienia

q W którym pliku są przechowywane hasła zabezpieczające dostęp do witryn? O /etc/apache2/apache2.con

Maszyny NUMA W powyższych konstrukcjach czas dostępu do pamięci dla każdego procesora nie zależy od

142 Bazy danych 142 Bazy danychOptymalizacja dostępu Zasadniczy czas dostępu do danych bazy to czas

3# katalog stereo Podstawowe Symbol Właściciel: Uprawnienia Motatki Udostępniaj root Dostęp do katal

=> Udostępnienie akt sprawy. Opiera się na zasadzie jawności wobec stron. Mając dostęp do akt spr

więcej podobnych podstron