egzamin 1

/(•siliw I

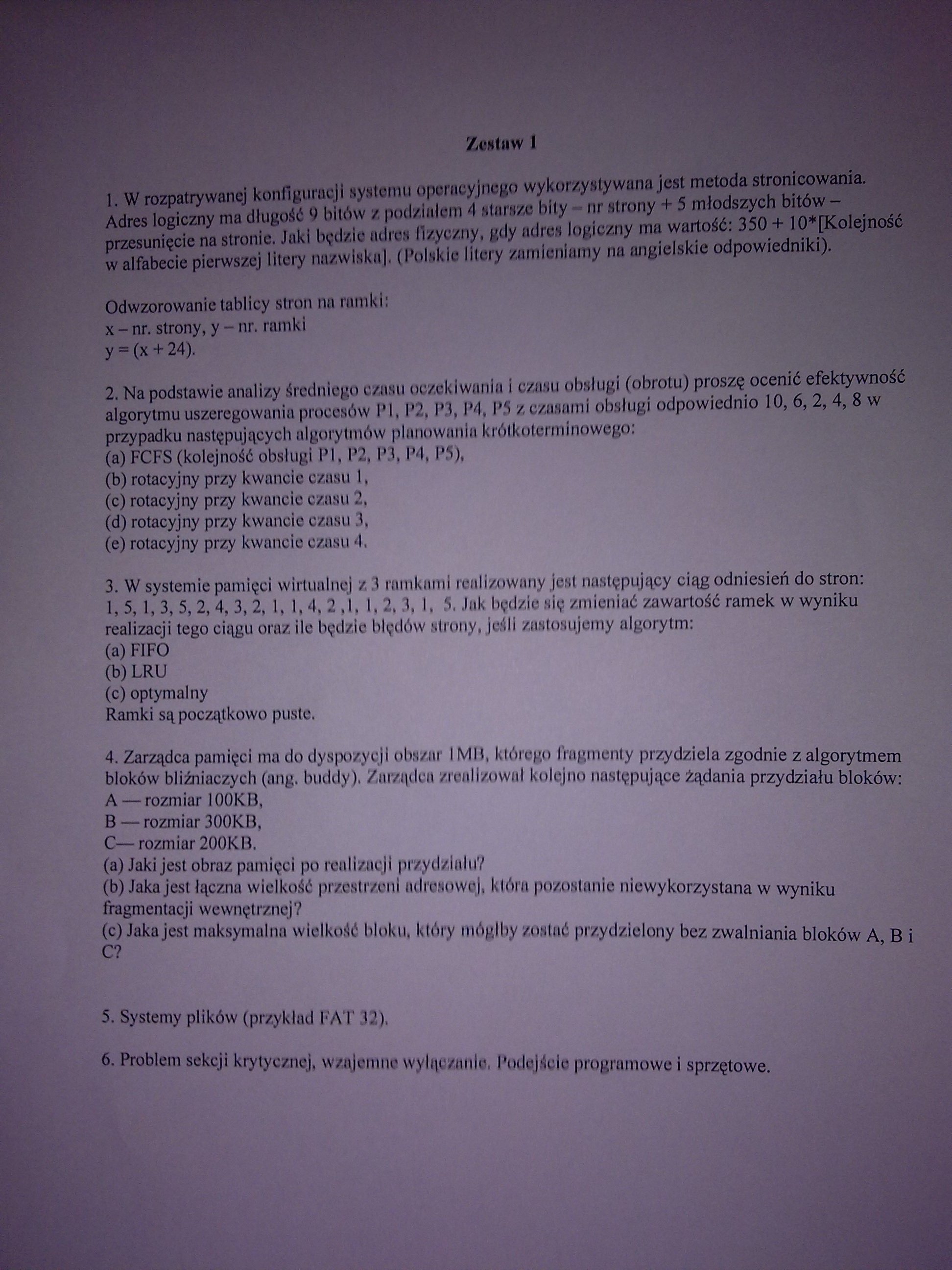

i W rozpatrywanej konfiguracji systemu operacyjnego wykorzystywana jest metoda stronicowania. Adres logiczny ma długość 9 bitów z podziałem 4 starsze bity - nr strony + 5 młodszych bitów -przesunięcie na stronie. Jaki będzie adres fizyczny, gdy adres logiczny ma wartość: 350 + 10*[Kolejność w alfabecie pierwszej litery nnzwlakn|, (Polskie litery zamieniamy na angielskie odpowiedniki).

Odwzorowanie tablicy stron na rumki: x - nr. strony, y - nr. ramki y = (x + 24).

2. Na podstawie analizy średniego czasu oczekiwaniu i czasu obsługi (obrotu) proszę ocenić efektywność algorytmu uszeregowania procesów PI, P2, IM, IM, PS Z czasami obsługi odpowiednio 10, 6, 2, 4, 8 w przypadku następujących algorytmów planowania krótkoterminowego:

(a) FCFS(kolejność obsługi PI, P2, P3, P4, P5),

(b) rotacyjny przy kwancie czasu I,

(c) rotacyjny przy kwancie czusu 2,

(d) rotacyjny przy kwancie czasu 3,

(e) rotacyjny przy kwancie czasu 4.

3. W systemie pamięci wirtualnej z 3 ramkami realizowany jest następujący ciąg odniesień do stron:

1, 5,1, 3, 5,2,4, 3,2, I, 1,4, 2 ,1, I, 2, 3, 1. 5. .lak będzie się zmieniać zawartość ramek w wyniku realizacji tego ciągu oraz ile będzie błędów strony, Jeśli zastosujemy algorytm:

(a) FIFO

(b) LRU

(c) optymalny

Ramki są początkowo puste.

4. Zarządca pamięci ma do dyspozycji obszar I MM, którego fragmenty przydziela zgodnie z algorytmem bloków bliźniaczych (ang. buddy). Zarządca zrealizował kolejno następujące żądania przydziału bloków: A — rozmiar 100KB,

B — rozmiar 300KB,

C— rozmiar 200KB.

(a) Jaki jest obraz pamięci po realizacji przydziału?

(b) Jaka jest łączna wielkość przestrzeni adresowej, która pozostanie niewykorzystana w wyniku fragmentacji wewnętrznej?

(c) Jaka jest maksymalna wielkość bloku, który mógłby zostać przydzielony bez zwalniania bloków A, B C?

5. Systemy plików (przykład FAT 12).

6. Problem sekcji krytycznej, wząjemne wyłączanie, Podejście programowe i sprzętowe.

Wyszukiwarka

Podobne podstrony:

Które polecenie w systemach operacyjnych Linux jest stosowane w sieci komputerowej do wyświetlenia k

Które polecenie w systemach operacyjnych Windows jest stosowane do wyświetlania konfiguracji interfe

Strona 2 z 7 System EAN Wykorzystywany jest on przede wszystkim do identyfikacji towarów znajdującyc

DSC01420 I t, Za którą czynność system operacyjny nic jest odpowiedzialny. a) odsz

WprowadzenieProces a system operacyjny Proces jest w każdym momencie w jednym z możliwych stanów: •

Które polecenie w systemach operacyjnych Linux jest stosowane w sieci komputerowej do

DSC01420 I t, Za którą czynność system operacyjny nic jest odpowiedzialny. a) odsz

SCAN0008(1) Planowanie potrzeb w sieci dystrybucji Do planowania potrzeb w sieci dystrybucji wykorzy

grupa Sieć Konfiguracja Identyfikacja J Konlrola dostępu ] System Windows wykorzystuje następujące i

Wprowadzenie Systemy operacyjne Systemy jednozadaniowe — niedopuszczalne jest rozpoczęcie wykonywani

więcej podobnych podstron