1 5

Mozilla Firefox

Q assessment.netacad.net''virtuoso/delivery/pub-doc/exam.shtml

H Pozostały czas: 00:55:26

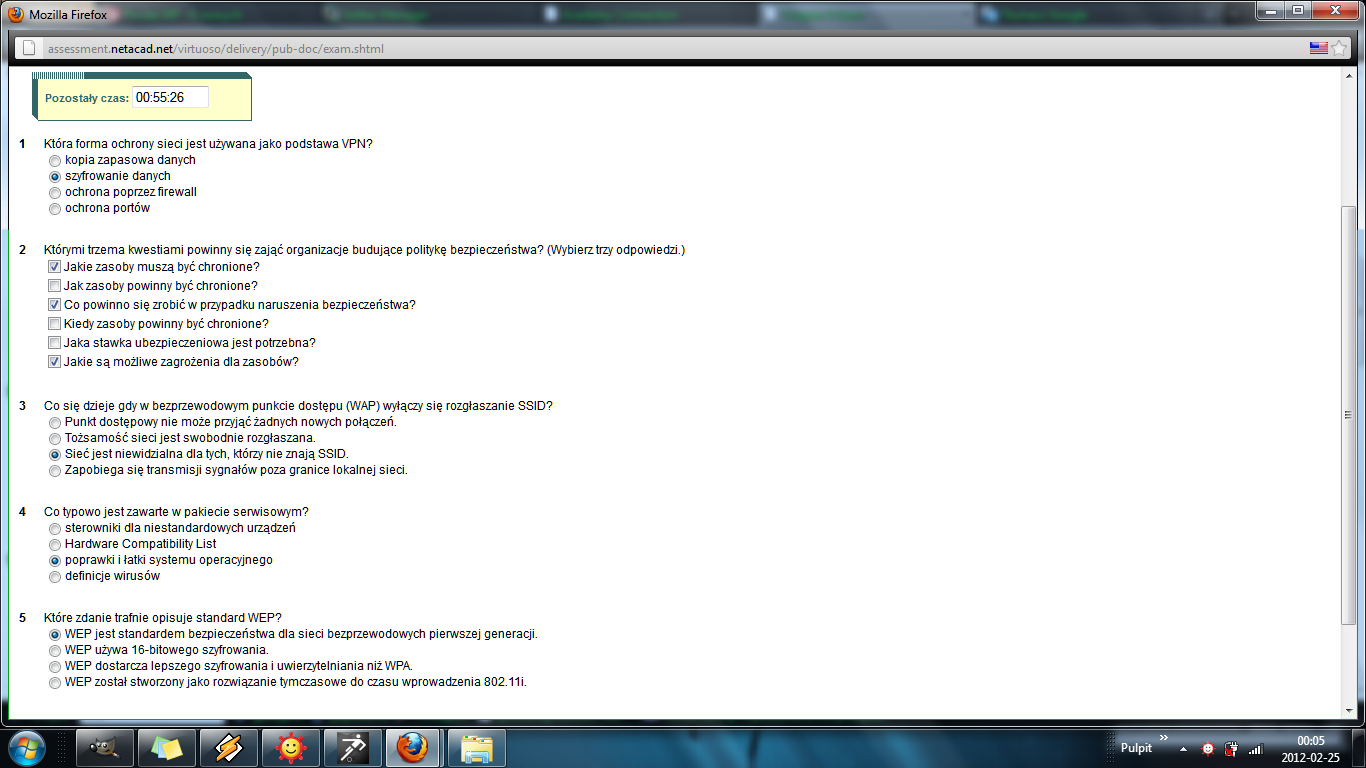

1 Która forma ochrony sieci jest używana jako podstawa VPN?

© kopia zapasowa danych

@ szyfrowanie danych © ochrona poprzezfirewall

© ochrona portów —i

2 Którymi trzema kwestiami powinny się zająć organizacje budujące politykę bezpieczeństwa? (Wybierz trzy odpowiedzi.)

0 Jakie zasoby muszą być chronione?

O Jak zasoby powinny być chronione?

® Co powinno się zrobić w przypadku naruszenia bezpieczeństwa?

□ Kiedy zasoby powinny być chronione?

O Jaka stawka ubezpieczeniowa jest potrzebna?

[V] Jakie są możliwe zagrożenia dla zasobów?

3 Co się dzieje gdy w bezprzewodowym punkcie dostępu (WAP) wyłączy się rozgłaszanie SSID?

© Punkt dostępowy nie może przyjąć żadnych nowych połączeń.

© Tożsamość sieci jest swobodnie rozgłaszana.

@ Sieć jest niewidzialna dla tych, którzy nie znają SSID.

© Zapobiega się transmisji sygnałów poza granice lokalnej sieci.

4 Co typowo jest zawarte w pakiecie serwisowym?

© sterowniki dla niestandardowych urządzeń © Hardware Compatibility List

@ poprawki i łatki systemu operacyjnego © definicje wirusów

5 Które zdanie trafnie opisuje standard WEP?

@ WEP jest standardem bezpieczeństwa dla sieci bezprzewodowych pierwszej generacji.

© WEP używa 16-bitowego szyfrowania.

© WEP dostarcza lepszego szyfrowania i uwierzytelniania niżWPA.

© WEP został stworzony jako rozwiązanie tymczasowe do czasu wprowadzenia 802.11 i.

i_ii

Wyszukiwarka

Podobne podstrony:

1 5 Mozilla Firefox Q assessment.netacad.net virtuoso/delivery/pub-doc/exam.shtml H Pozostały czas:

Mozilla Firefox assessment.netacad.net.Virtuoso/delivery/pub-doc. exam.shtml 0 Jeżeli RouterB otrzym

Mozilla Firefox 3> assessment.netacad.net virtuoso/delivery/pub-doc/exam.shtml Przejdź do procesu

Mozilla Firefox 9 assessment.netacad.net virtuoso/delivery/pub-doc/exam.shtml Przyjrzyj się

Mozilla Firefox 9 assessment.netacad.net virtuoso/delivery/pub-doc/exam.shtml Które interfejsy na

Mozilla Firefox 9 assessment.netacad.net virtuoso/delivery/pub-doc/exam.shtml 16 C#show ip interface

Mozilla Firefox 9 assessment.netacad.net/virtuoso/delivery/pub-doc/exam.shtml 0 Jeżeli RouterB otrzy

Mozilla Firefox 9 assessment.netacad.net virtuoso/delivery/pub-doc/exam.shtml 12

Mozilla Firefox 9 assessment.netacad.net/virtuoso/delivery/pub-doc/exam.shtml 19 Wyniki wykonania

Mozilla Firefox 9 assessment.netacad.net virtuoso/delivery/pub-doc/exam.shtml Jakie wydarzenia będą.

Mozilla Firefox 9 assessment.netacad.net virtuoso/delivery/pub-doc/exam.shtml W;MWIMVn.^W,.

Mozilla Firefox 3> assessment.netacad.net virtuoso/delivery/pub-doc/exam.shtml Przejdź do procesu

Mozilla Firefox 9 assessment.netacad.net virtuoso/delivery/pub-doc/exam.shtml Przyjrzyj się

Mozilla Firefox 9 assessment.netacad.net/virtuoso/delivery/pub-doc/exam.shtml 12 Router# show

Mozilla Firefox 9 assessment.netacad.net/virtuoso/delivery/pub-doc/exam.shtml 12 Router# show

Chapter16 4 (2) O Mozilla Firefox assessment. netacad.net/virtuoso/delivery/pub-doc/exam.shtml «1111

Mozilla Firefox 9 assessment.netacad.net/virtuoso/delivery/pub-doc/exam.shtml 6 Administrator sieci

’ Mozilla Firefox

Mozilla Firefox 9 assessment.netacad.net/virtuoso/delivery/pub-doc/exam.shtml 15 Hostyzdwóch

więcej podobnych podstron