18

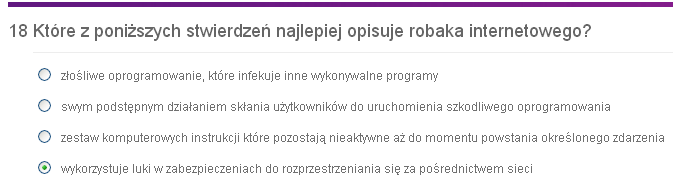

18 Które z poniższych stwierdzeń najlepiej opisuje robaka internetowego?

O złośliwe oprogramowanie, które infekuje inne wykonywalne programy

O swym podstępnym działaniem skłania użytkowników do uruchomienia szkodliwego oprogramowania O zestaw komputerowych instrukcji które pozostają nieaktywne aż do momentu powstania określonego zdarzenia ® wykorzystuje luki w zabezpieczeniach do rozprzestrzeniania się za pośrednictwem sieci

Wyszukiwarka

Podobne podstrony:

str2 (18) » ł A I. Które z poniższych stwierdzeń są poprawne ?łl. 4. 5. - A. -

t2 (13) 18. Które z poniższych stwierdzeń jest prawdziwe: a) zwi

str2 (18) » ł A I. Które z poniższych stwierdzeń są poprawne ?łl. 4. 5. - A. -

strona003 (18) ! 4, Które z poniższych stwierdzeń są poprawne ? 1) f T. żołądkową, lewa jest bezpośr

strona004 (18) 4 8. Które a poniższych stwierdzeń są poprawne ?scuiJoww wiec, O/id

DSC00170 (9) I Które z poniższych stwierdzeń najlepiej charakteryzuje łagodne zaburzenia poznawcze (

str6 (3) 6 V, 18. Które z poniższych stwierdzeń są poprawne ? środkowo- 1.— Podczas spokojnego wdec

str6 (5) 6 ł 18. Które z poniższych stwierdzeń są poprawne ? Podczas spokojnego wdechu dolne granice

strona002 (18) 2 1. Które z poniższych stwierdzeń odnoszących się do mięśnia ramiennego są poprawne

6 18. Które z poniższych stwierdzeń odnoszących sit; do ganglion spinale jest/są poprawne ? IZnajduj

i 18. Które z poniższych stwierdzeń-są błędne ? ^ -ł 1.2. *-3.4 f

6 18. Które z poniższych stwierdzeń są poprawne ? 1. > 2. — 3. -r 4.

51792 str2 (18) 2 2 A. -C 1 ...Które z poniższych stwierdzeń jest/sa biedne ? 1. Nervus vagus prowad

więcej podobnych podstron