Podstawyżzpiecze┼ästwa sieciowego

Podstawy bezpieczeństwa sieciowego

Warszawska Wyższa Szkoła

I NFORMATYK!

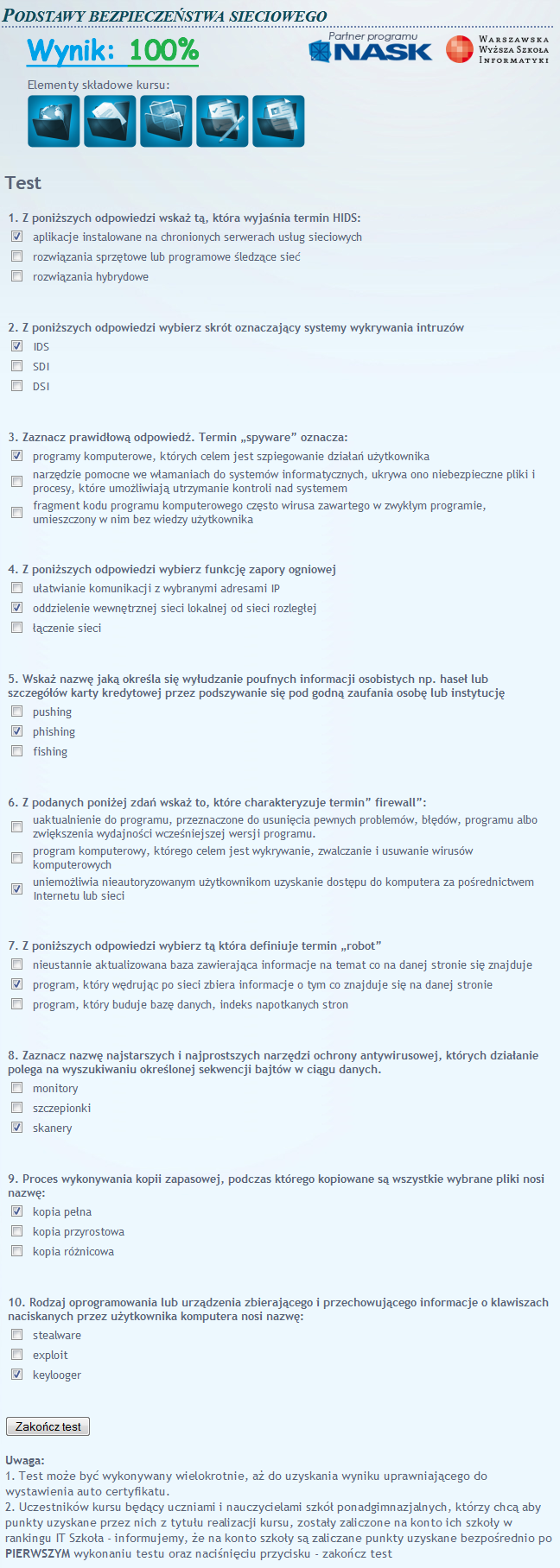

Wynik: 100%

Elementy składowe kursu:

Test

1. Z poni┼╝szych odpowiedzi wska┼╝ t─ů, kt├│ra wyja┼Ťnia termin HIDS:

[Z] aplikacje instalowane na chronionych serwerach us┼éug sieciowych O rozwi─ůzania sprz─Ötowe lub programowe ┼Ťledz─ůce sie─ç O rozwi─ůzania hybrydowe

2. Z poni┼╝szych odpowiedzi wybierz skr├│t oznaczaj─ůcy systemy wykrywania intruz├│w

W\ IDS O SDI O DSI

3. Zaznacz prawid┼éow─ů odpowied┼║. Termin ÔÇ×spywareÔÇŁ oznacza:

m programy komputerowe, których celem jest szpiegowanie działań użytkownika

|ÔÇöI narz─Ödzie pomocne we w┼éamaniach do system├│w informatycznych, ukrywa ono niebezpieczne pliki i ^ procesy, kt├│re umo┼╝liwiaj─ů utrzymanie kontroli nad systemem

|ÔÇöi fragment kodu programu komputerowego cz─Östo wirusa zawartego w zwyk┼éym programie, u umieszczony w nim bez wiedzy u┼╝ytkownika

4. Z poniższych odpowiedzi wybierz funkcję zapory ogniowej O ułatwianie komunikacji z wybranymi adresami IP

(Zl oddzielenie wewn─Ötrznej sieci lokalnej od sieci rozleg┼éej O ┼é─ůczenie sieci

5. Wska┼╝ nazw─Ö jak─ů okre┼Ťla si─Ö wy┼éudzanie poufnych informacji osobistych np. hase┼é lub szczeg├│┼é├│w karty kredytowej przez podszywanie si─Ö pod godn─ů zaufania osob─Ö lub instytucj─Ö

O pushing

(Z) phishing

O fishing

6. Z podanych poni┼╝ej zda┼ä wska┼╝ to, kt├│re charakteryzuje terminÔÇŁ firewallÔÇŁ:

|ÔÇöI uaktualnienie do programu, przeznaczone do usuni─Öcia pewnych problem├│w, b┼é─Öd├│w, programu albo ^ zwi─Ökszenia wydajno┼Ťci wcze┼Ťniejszej wersji programu.

|ÔÇöI program komputerowy, kt├│rego celem jest wykrywanie, zwalczanie i usuwanie wirus├│w u komputerowych

uniemo┼╝liwia nieautoryzowanym u┼╝ytkownikom uzyskanie dost─Öpu do komputera za po┼Ťrednictwem u Internetu lub sieci

7. Z poni┼╝szych odpowiedzi wybierz t─ů kt├│ra definiuje termin ÔÇ×robotÔÇŁ

O nieustannie aktualizowana baza zawieraj─ůca informacje na temat co na danej stronie si─Ö znajduje (Zl program, kt├│ry w─Ödruj─ůc po sieci zbiera informacje o tym co znajduje si─Ö na danej stronie O program, kt├│ry buduje baz─Ö danych, indeks napotkanych stron

8. Zaznacz nazw─Ö najstarszych i najprostszych narz─Ödzi ochrony antywirusowej, kt├│rych dzia┼éanie polega na wyszukiwaniu okre┼Ťlonej sekwencji bajt├│w w ci─ůgu danych.

O monitory

O szczepionki

(Zl skanery

9. Proces wykonywania kopii zapasowej, podczas kt├│rego kopiowane s─ů wszystkie wybrane pliki nosi nazw─Ö:

(Z) kopia pełna O kopia przyrostowa O kopia różnicowa

10. Rodzaj oprogramowania lub urz─ůdzenia zbieraj─ůcego i przechowuj─ůcego informacje o klawiszach naciskanych przez u┼╝ytkownika komputera nosi nazw─Ö:

O stealware

O exploit

(Z) keylooger

Zakończ test

Uwaga:

1. Test mo┼╝e by─ç wykonywany wielokrotnie, a┼╝ do uzyskania wyniku uprawniaj─ůcego do wystawienia auto certyfikatu.

2. Uczestnik├│w kursu b─Öd─ůcy uczniami i nauczycielami szk├│┼é ponadgimnazjalnych, kt├│rzy chc─ů aby punkty uzyskane przez nich z tytu┼éu realizacji kursu, zosta┼éy zaliczone na konto ich szko┼éy w rankingu IT Szko┼éa - informujemy, ┼╝e na konto szko┼éy s─ů zaliczane punkty uzyskane bezpo┼Ťrednio po PIERWSZYM wykonaniu testu oraz naci┼Ťni─Öciu przycisku - zako┼äcz test

Wyszukiwarka

Podobne podstrony:

Miękkie aspekty?zpieczeństwa w Internecie Miękkie aspekty bezpieczeństwa w Internecie Warszawska Wyż

Język językowi nie równy Język językowi nie równy Warszawska Wyższa Szkoła I NFORMATYK!Wynik: 100% E

Warszawska Wy┼╝sza Szko┼éa I NFORMATYKISzczeg├│┼éy dot. zrealizowanych szkole┼äÔÇó MICROSOFT

o Warszawska Wyższa Szkoła I NFORMATYKISzczegóły dot. zrealizowanych szkoleńMICROSOFT

Warszawska Wy┼╝sza Szko┼éa I NFORMATYKISzczeg├│┼éy dotycz─ůce zrealizowanych szkole┼ä ÔÇó NASK

o Warszawska Wyższa Szkoła I NFORMATYKISzczegóły dot. zrealizowanych szkoleń NASK

Witryna w Internecie ÔÇô zasady tworzenia i funkcjonowania Witryna w Internecie - zasady tworzenia i f

Zeszyty Naukowe Warszawska Wyższa Szkoła I NFORMATYKI

w Warszawie Wyższa Szkoła MenedżerskakierunkówStUdiÓW, m in : I Informatyka I Bezpieczeństwo

G. Michalski, Podstawy zarz─ůdzania finansami przedsi─Öbiorstwa, Wy┼╝sza Szko┼éa Zarz─ůdzania ÔÇ×EdukacjaÔÇŁ,

wi─Öcej podobnych podstron