29586 img094 (4)

namimstrowanie serwerem sieci lokalnej

namimstrowanie serwerem sieci lokalnej

10.5. Uprawnienia w Windows

Z każdym kontem związane są pewne prawa i przywileje, na których podstawie system podejmuje decyzję, czy zezwolić na wykonanie czynności, czy też zabronić jej wykonywania. Każdy użytkownik ma swój unikatowy identyfikator (SID), który tworzony jest w momencie zakładania konta. Na podstawie SID (a nie nazwy logowania) identyfikowany jest użytkownik oraz jego prawa. Kontrolą i badaniem praw dostępu zajmuje się ważny element jądra Windows 2003 - Menedżer obiektów (Object Manager).

Ogólnie można podzielić możliwości związane z kontem na:

• przywileje - uprawnienia pozwalające na wykonanie określonych zadań administracyjnych, np. dodawanie stacji roboczych do domeny,

• prawa logowania - pozwalające użytkownikowi na zalogowanie się do systemu, np. prawo do logowania lokalnego,

• uprawnienia wbudowane - uprawnienia wstępnie zdefiniowane, przypisane grupom. Uprawnień tych nie możemy zmieniać. Możemy je przekazać innym użytkownikom, dołączając ich do grupy posiadającej uprawnienie, np. prawo do tworzenia nowych kont.

• prawa dostępu - definiują operacje, które mogą być wykonane na zasobach sieciowych, np. prawo tworzenia plików.

W warunkach szkolnych problem przyznania przywilejów i praw logowania rozwiązany będzie poprzez dołączenie wybranych użytkowników do grup posiadających odpowiednie uprawnienia wbudowane. Na przykład, jeżeli użytkownik jkowalski powinien mieć prawo do tworzenia nowych kont sieciowych, to możemy dołączyć go do grupy Administratorzy domeny.

10.5.1. Prawa dostępu

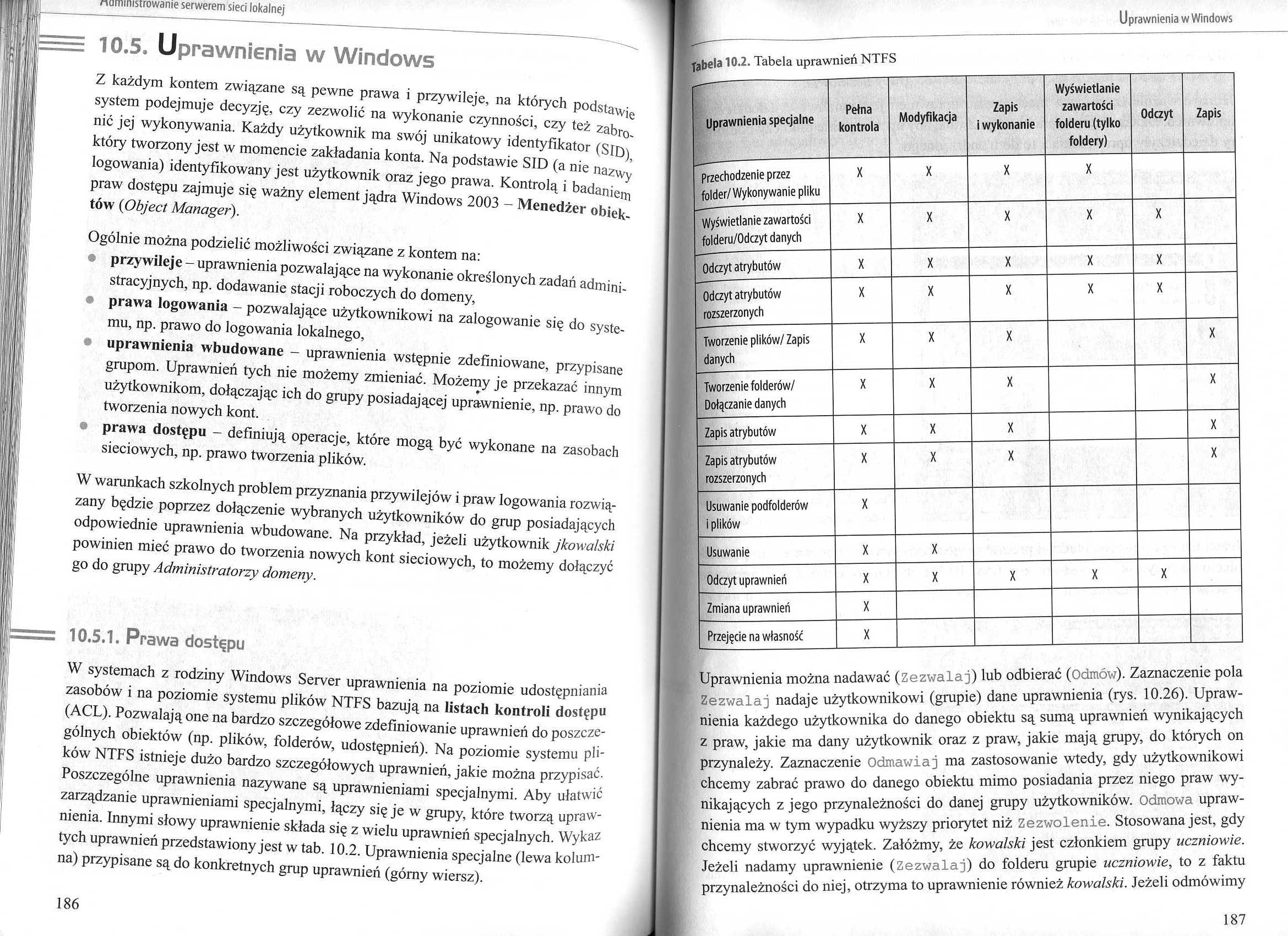

W systemach z rodziny Windows Server uprawnienia na poziomie udostępniania zasobów i na poziomie systemu plików NTFS bazują na listach kontroli dostępu (ACL). Pozwalają one na bardzo szczegółowe zdefiniowanie uprawnień do poszczególnych obiektów (np. plików, folderów, udostępnień). Na poziomie systemu plików NTFS istnieje dużo bardzo szczegółowych uprawnień, jakie można przypisać. Poszczególne uprawnienia nazywane są uprawnieniami specjalnymi. Aby ułatwić zarządzanie uprawnieniami specjalnymi, łączy się je w grupy, które tworzą uprawnienia. Innymi słowy uprawnienie składa się z wielu uprawnień specjalnych. Wykaz tych uprawnień przedstawiony jest w tab. 10.2. Uprawnienia specjalne (lewa kolumna) przypisane są do konkretnych grup uprawnień (górny wiersz).

Tabela 10.2, Tabela uprawnień NTFS

|

Uprawnienia specjalne |

Pełna kontrola |

Modyfikacja |

Zapis i wykonanie |

Wyświetlanie zawartości folderu (tylko foldery) |

Odczyt |

Zapis |

|

Przechodzenie przez folder/Wykonywanie pliku |

X |

X |

X |

X | ||

|

Wyświetlanie zawartości folderu/Odczyt danych |

X |

X |

X |

X |

X | |

|

Odczyt atrybutów |

X |

X |

X |

X |

X | |

|

Odczyt atrybutów rozszerzonych |

X |

X |

X |

X |

X | |

|

Tworzenie plików/Zapis danych |

X |

X |

X |

X | ||

|

Tworzenie folderów/ Dołączanie danych |

X |

X |

X |

X | ||

|

Zapis atrybutów |

X |

X |

X |

X | ||

|

Zapis atrybutów rozszerzonych |

X |

X |

X |

X | ||

|

Usuwanie podfolderów i plików |

X | |||||

|

Usuwanie |

X |

X | ||||

|

Odczyt uprawnień |

X |

X |

X |

X |

X | |

|

Zmiana uprawnień |

X | |||||

|

Przejęcie na własność |

X |

Uprawnienia można nadawać (Zezwalaj) lub odbierać (Odmów). Zaznaczenie pola Zezwalaj nadaje użytkownikowi (grupie) dane uprawnienia (rys. 10.26). Uprawnienia każdego użytkownika do danego obiektu są sumą uprawnień wynikających z praw, jakie ma dany użytkownik oraz z praw, jakie mają grupy, do których on przynależy. Zaznaczenie Odmawiaj ma zastosowanie wtedy, gdy użytkownikowi chcemy zabrać prawo do danego obiektu mimo posiadania przez niego praw wynikających z jego przynależności do danej grupy użytkowników. Odmowa uprawnienia ma w tym wypadku wyższy priorytet niż Zezwolenie. Stosowana jest, gdy chcemy stworzyć wyjątek. Załóżmy, że kowalski jest członkiem grupy uczniowie. Jeżeli nadamy uprawnienie (Zezwalaj) do folderu grupie uczniowie, to z faktu przynależności do niej, otrzyma to uprawnienie również kowalski. Jeżeli odmówimy

187

Wyszukiwarka

Podobne podstrony:

img085 (5) Administrowanie serwerem sieci lokalnej W systemach Windows, na których możliwe jest prze

img098 (3) ■ Administrowanie serwerem sieci lokalnej W systemie Windows Server 2003 serwery DHCP nal

70365 img095 (5) Administrowanie serwerem sieci lokalnej uprawnienia (Odmów) użytkownikowi kowalski,

W laboratorium działa ponadto serwer (2 procesory) oparty o system Windows 2003 Seryer. Pentium III

Łamanie sieci WIFI pod Windowsem screen Nazwa -*• Rozmiar

Rozdział 5. Przygotowaniami instalacje sieci 1)US lub Windows 3.11 bęćzicszpotrzebował dodatkowego

img087 (7) namimstrowanie serwerem sieci lokalnej namimstrowanie serwerem sieci lokalnej Ogólne j Pr

img084 (4) Administrowanie serwerem sieci lokalnej w domenie pl. Nie można zainstalować Active Direc

więcej podobnych podstron