78343 Image 09 (3)

łmie i nazwisko

Ocena

Stanie I

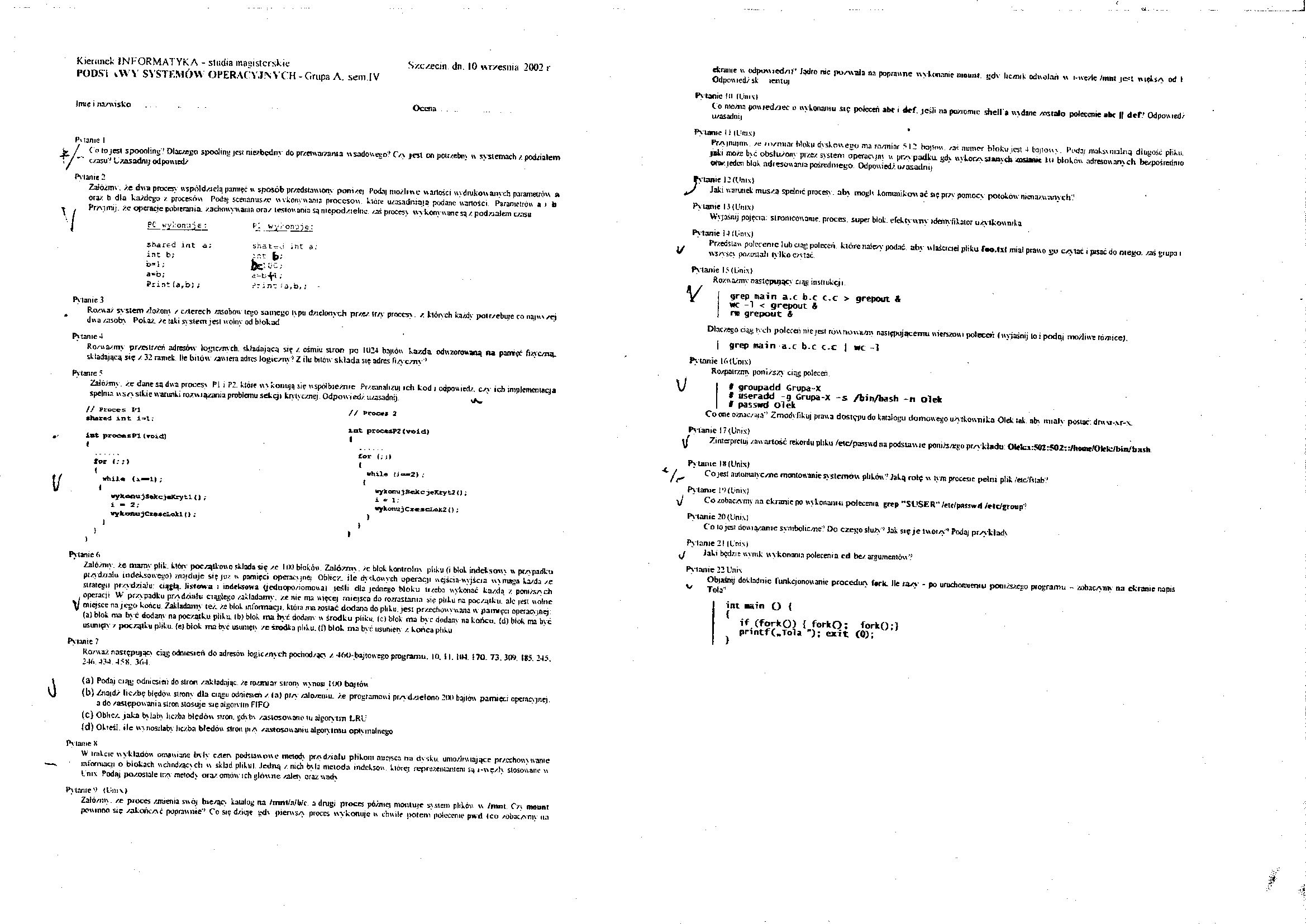

tojesi spoooling? Dlaczego spoolinu jest niezbędny do przeiwarżama usadowego? C/> j«l on potrzebny w szlemach / podbiałem '* Uzasadni; odpowiedź

r\tanie i / To toj Ty”" c/asu-'

Pytanie 2

Załóżnw. ź.e dwa procesy t\?póld/idą panwęć iv sposób przedstawiony poniżej Podoi możliwe wartości wydrukówanych parametrów a ora/, ti dla każdego z procesów Poda) scenariusze wvkonywama proccsow. kióris uzasadniają podane wartości Parametrów a i b

f Przyjmij. ż.c operacje pobierania, zachowywani fi oraz testowania są niepodzielne zaś procesy wykony wanc są z podziałem czasu

PC wykonaje: PI wyżorrjje:

sharsd int a; int b; bał; a*b;

Print(arb;;

0

Pylonie 3

Rozważ system /łożony / czterech /asobmi lego samego typu dzielonych prze/ tf/y procesy. z. których każdy potrzebuje co nąin\/ej dwa zasoby Pokaż, że taki sy stem jesi wolny od blokad

Pytanie 4

Ro/ua/my pr/rstr/cn adresów logicznych, składającą się / ośmiu siron po 1024 bajtów każda, odwzorowaną aa pamręe fizyczną, składającą się / 32 ramek Ile bilów zawiera adres Jogic/ny? Z ilu bilów składa się adres fi/yc/ny'*

Pytanie 5

Załóżmy. ź.e dane są dwu proces> PI i P2. które wykonują się współbieżnie Przeanalizuj ich kod 1 odpowiedz, c/y ich implementacja spełnia wszy stkie warunki rożwiązania problemu sekcji krytycznej Odpowiedż uzasadnij ^

// Ptoces PI // i»eoc** 2

•Iwtcd int ±=»t:

lat proctiPZ (wid)

int proces Pl I

t ......

.....* tor {; i\ tor I;?)

t/

t

nhil« ;

t

wyk oenj 3 c Ł2 <);

i o 1;

wykonu jCx«*cLoK2 ();

)

ł

<

whil4 (i—1| ;

1

vyfc<a«*U ;)S*)cc;j«Krytl () ; i - 2;

vytam>JCM«eŁokl |) ;

J

)

Pytanie 6

Załóżmy, że mamy plik. któty początkowo składa się zc liX) bloków. Załóżmy. >c blok konlrolm pliku (i Wok indeksowy w przypadku przydziału indeksowego) znajduje się juz w pamięci operacyjne; Oblicz, ile dyskowych operacji wejścia-wyjścia wymaga każda ze strategii przydziału: ciągłą. Ji słowa 1 indeksowa (jednopoziomowa) jeśli dla jednego bloku u zęba wykonać każdą z. pomżs/ych operacji W przypadku pr/y działu ciągłego zakładamy, /.e nie ma więcej miejsca do rozrastania się pliku na początku, ale i«t wolne y miejsce na jego końcu Zakładamy też. że blok informacji, która ma zosiac dodano do pliku, jesi przechowywana w pamięci operacyjnej (aj blok ma być dodam na początku pliku. Ib) blok ma hyć dodam w środku pliku, fc) blok ma byc dodany na końcu, (d) blok ma być usiffiięiv / począiku pliku. (e> blok ma być usunięty ze środka pliku. (0 blok ma być usunięty /. końca pliku

Pytanie 7

Rozważ następując\ dągodmesięń do adresów logicznych pochodzący / 46<>~bajtowego programu. 10. II. HU. 170. 73. 3(W. 185. 245. 24ó.434 45ł5.3d4.

(a) Podaj ciąg odniesień dosircm zakładając że rozmiar strony wynosi tOO bajtów

(bj /najdź liczbę błędów strony dla ciągu <xinie»ai / la) przy zalo/emu. źe programowi przy dzielono 2W bajtów pamięci operacyjnej, a do zastępowani a stron stosuje się ałgonim RFO

(c) Oblicz, jaka byłaby liczba błędów stron, gdytn zastosowano tu algorytm LR U

(d) Określ, ile wynosiłaby liczba błędów stron pi a zastosowaniu algorytmu optymalnego

Pytanie X

W imkcic wykładów omawiane bvly czien podstawowe metody prAd/ialu plikom miejsca n» dysku, umo/łru tające pr/cchony tranie informacji o blokach wchodzący cli w skbd pliku I Jedną / nich była metoda indeksów, któtei reprezentantem są 1 -w ę/h stosowane w l'nix Podaj pozostałe tr/y metody oraz omów ich główne zalety oraz wady

Pytanie') <k;m\>

Załóżmy, ze proces /mienia swój bieżąc, katalog na /nwtlfa/Wc. a drogi proces później montuje system plików w /mnt C/y mount powinno się zakończ* ć poprawnie*' Co się dzieje gdv pierwszy proces wykonuje w chwile jiotem polecenie pwd łco zobacAniy u;i

branie w odpowiedzi f Jądro nic pozwala na poprawne nykmanie moimi. jjdv licznik odwołań w i-werte żirnit |e=l więksA od t Odpowiedź sk lentuj

la tanie fu (Uni\t

Co można pcmred/jec o wykonaniu się poleceń abt i def. jesłi na poziomic shella wdarte /ostało polecenie abc || def? Odpowiedz uzasadnił

P> lanie U |Urtix>

Pr/>!niiim\. ze ntznuar bloku drskoweuo ma rozmiar > 12 bojtem. za< numer bloku jest 4 bajiowy. Pidai maks\nialną długość phku. jm;i ido/c być obsłużony przez system operac\jm u pr^\ padka gdy. wytoczy sianych zosim* lu bloków adresowanych bezpośrednio Ow.iedcn blok adresowania pośredniego Odpowiedź.o/aiunlnij

Pytanie 12 Jaki w:

l2(Umx*

ki warunek musza spełnić procesy. aby mogh komtmikuw ać aę przv pomoc v potokow nienazwanych'.1 Py tanie 13 (Urjix>

Wyjaśnij pojęcia, stronicowanie, proces, super blok. efektywny identyfikator użytkownika Pytanie UfUmy)

Pr/edsiaw polecenie lub ciąg poleceń które naiey podać aby ulaścrad pliku miał prawo ęu c/ylać i psuć do mego. zaś grupa i

** us/yscy po/.usuiJi tylko czytać.

Py tanie l>(Unix)

v

Rozważmv następujący ciąg instrukcji

grep main a.c b.c c,c > grepout & wc -1 < grepout * rm grepout &

Dlaczego ciągłych poleceń nie jest row nowazm nasiępojacemu wierszowi poleceń (wyjaśnij to i podaj możliwe róznicey

i grep Riain a.c b.c c-c 1 wc

Py tanie IMUoik)

Ro/pair/jm poniższy ciąg poleceń

\J # groupadd Grupa-X

# ltseradd -g Grupa-X -s /bin/bash ~n olek i passwd Olek

Coone oznac/;ira-> Zmodvfikuj prawa dostępu do katalogu domowego u/yikownika Olek tak nb\ mialv posme. drw\t-\r-\.

Pviamc 17 ^Unix)

\J Zinterpretui ztiw artość rekordu pliku /ele/passwd na podstawie poniższego przy kładu Ołelcx:5Wr502:^home/Olek:/błn/ba5h Py tanie MMUftbtJ

*■ j^ Co jest nutomaiyc/ite montowanie systemów pliLó’iv‘ł Jaką rotę w tym procesie pełni plik tac/fstab?

Py lamc Ił>(bnix|

yj Co zobacA my na ekranie po wykonaniu polecenia grep "SUSER** /etc/passwd /etc/group*’

Pylonie 20(Uni\J

Co io jesi dowiązanie symboliczne1 Do czego służy** Jak się je IwOł/y*1 Podaj przykłady Pylonie 21

j Jaki będzie wynik wykonania polecenia cd be/ argumentów?

Pytanie 22Uni\

Obiaśntj dokładnie funkcjonowanie procedur f#rk_ Jle *a/v - po uruchoiraemu poniższego piogramu - zobac/ynw na ekranie napis v Toła*1

int isin O {

lf (forkO) { forkO; fork();}

^ printf(^Tola *•); exit CO);

Wyszukiwarka

Podobne podstrony:

Image 10 (6) Kierunek INFORMATYKA - studia magisterskie dzienne PODSTAWY SYSTEMÓW OPERACYJNYCH . Gru

68117 Image 04 (6) Szczecin, dn, 14 czerwiec 2000 r Kierunek INFORMATYKĄ- studia magisterskie dzienn

Image 02 (7) Szczecin, dn. 14 czerwiec 2000 r, Kierunek INFORMATYKA - studia magisterskie dzienne PO

Egzamin Sysopy2002 2 Szczecin, dn. 20 czerwca 2002 r. Kierunek INFORMATYKA - studia magisterskie d

WSTI w Katowicach, kierunek Informatyka opis modułu Sieciowe systemy operacyjne - sem. 5Sieciowe Sys

WSTI w Katowicach, kierunek Informatyka opis modułu Sieciowe systemy operacyjne - sem. 5 •

WSTI w Katowicach, kierunek Informatyka opis modułu Sieciowe systemy operacyjne - sem. 5 •

WSTI w Katowicach, kierunek Informatyka opis modułu Sieciowe systemy operacyjne - sem. 5 SSO5inż_0

WSTI w Katowicach, kierunek Informatyka opis modułu Sieciowe systemy operacyjne - sem. 5Odniesienie

WSTI w Katowicach, kierunek Informatyka opis modułu Sieciowe systemy operacyjne - sem. 5 SSO5inż_0

więcej podobnych podstron