83074 sop4

X n- '• -•

X n- '• -•

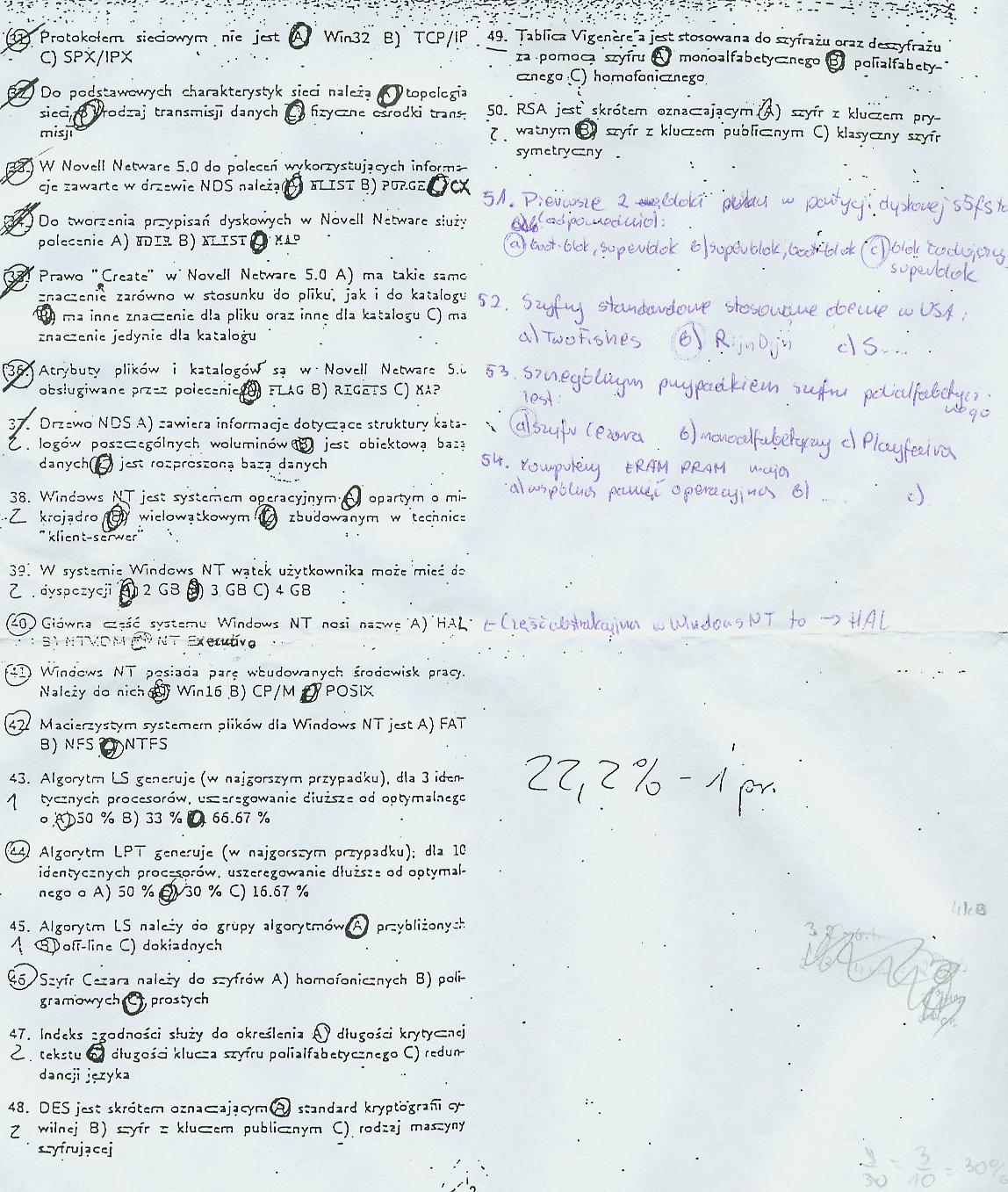

Win32 B) TCP/IP . 49- V'gcncre_'a jest stosowana do szyrniu oraz des=yfraźu

ra pomocą szyfru © monoalfabetyczncgo {g} palialfabety-' cznego _C) homofbnicznego

pry-

Protokołem. sieciowym nie Jest

C) SPX/!PX ' •

Do podstawowych charakterystyk sieci należą topologia sied,/6?^-odzaj transmisji danych liryczne ośrodki tran*: misji

W Novell NetWare S.O do poleceń wykorzystujących informacje zawarte w drzewie NOS należąfl^J 5TJST 8) PG7.GE 0CX

Oo tworzenia przypisań dyskowych w Noveil NetWare sśuiy polecenie A) TO 12. B) iXIST^ KJ_°

Prawo "Create" w' NovcJI NetWare 5.0 A) ma takie same maczanie zarówno w stosunku do pliku, jak i do katalogu ma inne znaczenie dla pliku oraz inne dla katalogu C) ma znaczenie jedynie dla katalogu

Atrybuty plików i katalogó^ są w - Noveil NetWare S.u obsługiwane przez poiccenic^®^ FLAG 8) ctZGcTS C) MA?

37; Drzewo NDS A) zawiera informacje dotyczące struktury ksts-O. logów poszczególnych woluminów jest obiektową bali danych(j^J jest rozproszoną bazą danych

38. Windows N^T jest systemem operacyjnym-^) opartym o mi-•7 krejądro^^)' wiciowątkowym zbudowanym w technice ” klient-serwer*' *. ! '

SO. RSA jest skrótem oznaczającym $) szyfr r kluczem

f . watnym fjjj szyfr z kluczem publicznym C) klasyczny szyfr symetryczny . * '

5^. Pteu^e Z ' gitjiktA * jOc^ycjl d^Jt%<gyvsS/?s^

A^(«ciyic)ix#yLu<e>l: . J ‘ J 1

© (‘boySAjIdcIć sfablęklbaJityl<dt ^'ćpMsŁ fetiojęScj

^ 5 • 0 ^ ^łcUKhtwiieuHf’ slcb^ucu**’ cb?t u? oj Lfi.f ■

6<\ R:...C* *V, c\ 5v

^ yiuAu pćUolfócfa,

° ■ rou>jputAuj tMH Pfi-ĄM

mirtfbtutt, Op©ta.ajj>itS 6)

39. W systemie Windows NT watek użytkownika może mieć de 2. , dyspozycji 2 G3 3 GB C) 4 G8

iO; Gii

A-Ti Windows N I posiada parę wbudowanych środowisk pracy. Należy do nich^j Winić B) CP/M ^P051X

4^/ Macierzystym systemem plików dla Windows N I jest A) FA I

B)NFSr$)NTF5

43. Algorytm LS generuje (w najgorszym przypadku), dla 3 id-cn-/J tycznych procesorów, uszeregowanie dłuższe od optymalnego

O ;^)50 % 8) 33 % 0 66.67 %

rOy

- 4

(<2) Algorytm LP I generuje (w najgorszym przypadku); dla 10 identycznych procesorów, uszeregowanie dłuższe od ootymal-nego o A) 50 %^30 % C) 16.67 %

45. Algorytm 15 należy do grupy aigorytmów^A^ przybliżonych Ą <j£J)of7-linc C) dokładnych

S/ Szyfr Cezara należy do szyfrów A) homofonicznych 8) poli-

gramowych^^, prostych

47. Indeks zgodności służy do określenia Q długości krytycznej 4. tekstu ^2 diugośd klucza szyfru polialfabetycznego C) redundancji języka

48. DES jest skrótem oznaczajacym(§) standard kryptografii cy-2 wilnej 8) szyfr r kluczem publicznym C) rodz2j maszyny szyfrującej

Wyszukiwarka

Podobne podstrony:

Technologie internetowe i sieci komputerowe 10 Routins w sieciach TCP/IP Celem przedmiotu jest przek

Technologie internetowe i sieci komputerowe 11Semestr 6 Routins w sieciach TCP/IP Celem przedmiotu j

Do automatycznego przydzielania adresów IP stacjom roboczym jest stosowana usługa O IMAP O SMTP

Pytanie 31: Do automatycznego przydzielania adresów IP stacjom roboczym jest stosowana usługa Odpowi

skanuj0007 (313) F Uwaga: Skala zmniejszona-całotonowa zwana jest także “alterowana”. Zazwyczaj jest

img030 30 4.5. PALIWO UlfOWRB Pojęcie paliwo umowne Jest stosowane do porównsnie zużycia aiepłe w pr

LIST do KRÓLA GRA 1 KRÓLA W grze może wziąć udział od 2 do 4 osób. Potrzebna jest kostka do gry oraz

MK t1 Mikromanometr kompensacyjny Ascania. Mikromanometr Ascania, nazywamy także minimetrem, jest st

więcej podobnych podstron