9 (426)

162 Slackware Linux

Przykłady:

i ptables -N SSH_IN Utworzenie łańcucha o nazwie SSH_IN wewnątrz

tablicy fil ter.

i ptabl es -N PR0XY -t nat Utworzenie łańcucha o nazwie PR0XY wewnątrz

tablicy nat.

Zniszczenie wcześniej utworzonego łańcucha wymaga skorzystania z opcji -X. Jej parametrami są — jak poprzednio — nazwa łańcucha oraz (opcjonalnie) nazwa tablicy. Jeżeli nazwa łańcucha nie zostanie jednak podana, polecenie i ptabl es podejmie próbę usunięcia wszystkich niestandardowych łańcuchów przetwarzania pakietów, znajdujących się wewnątrz wyspecyfikowanej tablicy.

Przykłady:

i ptabl es -X SSH_IN Zniszczenie łańcucha o nazwie SSH_IN wewnątrz

tablicy fi 1 ter.

i ptabl es -X PR0XY t nat Zniszczenie łańcucha o nazwie PR0XY wewnątrz

tablicy nat.

1 ptabl es - X Zniszczenie wszystkich zdefiniowanych przez

administratora łańcuchów wewnątrz tablicy fi 1 ter.

Usunięcie łańcucha jest możliwe jedynie wtedy, gdy nie istnieją odwołania do niego w innych łańcuchach. Jeśli zatem w którymś z pozostałych łańcuchów jako cel reguły podałeś nazwę łańcucha, który chcesz usunąć, musisz tę regułę usunąć lub zmodyfikować, by operacja zniszczenia łańcucha powiodła się.

Modyfikowanie listy reguł przetwarzania pakietów

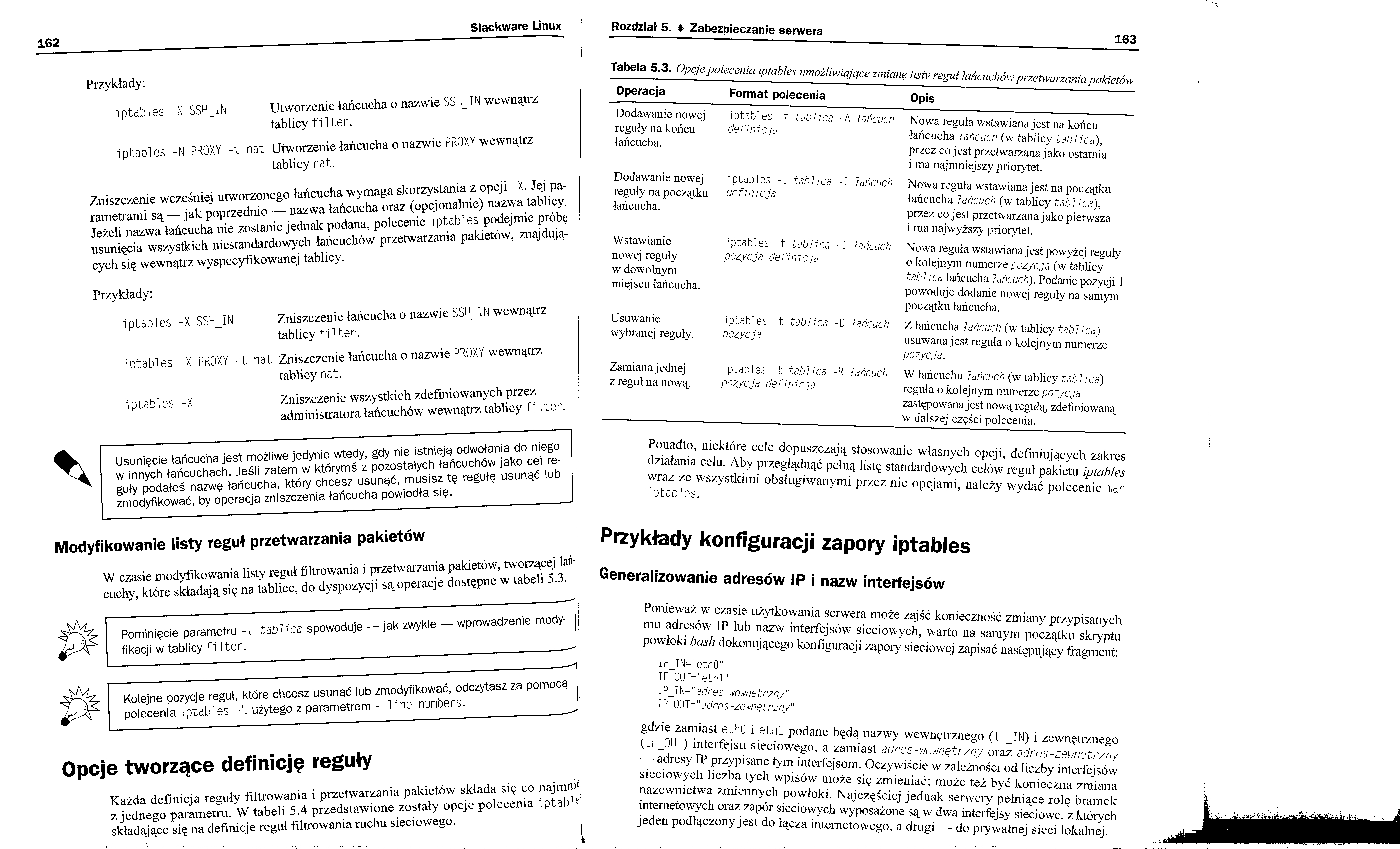

W czasie modyfikowania listy reguł filtrowania i przetwarzania pakietów, tworzącej łańcuchy, które składają się na tablice, do dyspozycji są operacje dostępne w tabeli 5.3.

Pominięcie parametru -t tablica spowoduje —jak zwykle — wprowadzenie modyfikacji w tablicy fi Iter.

Kolejne pozycje reguł, które chcesz usunąć lub zmodyfikować, odczytasz za pomocą polecenia iptables -L użytego z parametrem --line-numbers.

Opcje tworzące definicję reguły

Każda definicja reguły filtrowania i przetwarzania pakietów składa się co najmni z jednego parametru. W tabeli 5.4 przedstawione zostały opcje polecenia i ptabl składające się na definicje reguł filtrowania ruchu sieciowego.

Rozdział 5. ♦ Zabezpieczanie serwera

163

|

Tabela 5.3. Opcje polecenia iptables umożliwiające zmianą listy reguł łańcuchów przetwarzania pakietów | ||

|

Operacja |

Format polecenia |

Opis |

|

Dodawanie nowej reguły na końcu łańcucha. |

iptables -t tablica -A łańcuch definicja |

Nowa reguła wstawiana jest na końcu łańcucha łańcuch (w tablicy tablica), przez co jest przetwarzana jako ostatnia i ma najmniejszy priorytet. |

|

Dodawanie nowej reguły na początku łańcucha. |

iptables -t tablica -I łańcuch definicja |

Nowa reguła wstawiana jest na początku łańcucha łańcuch (w tablicy tablica), przez co jest przetwarzana jako pierwsza i ma najwyższy priorytet. |

|

Wstawianie nowej reguły w dowolnym miejscu łańcucha. |

nptables -t tablica -1 łańcuch pozycja definicja |

Nowa reguła wstawiana jest powyżej reguły o kolejnym numerze pozycja (w tablicy tablica łańcucha łańcuch). Podanie pozycji 1 powoduje dodanie nowej reguły na samym początku łańcucha. |

|

Usuwanie wybranej reguły. |

iptables -t tablica D łańcuch pozycja |

Z łańcucha łańcuch (w tablicy tablica) usuwana jest reguła o kolejnym numerze pozycja. |

|

Zamiana jednej z reguł na nową. |

iptables -t tablica -R łańcuch pozycja definicja |

W łańcuchu łańcuch (w tablicy tablica) reguła o kolejnym numerze pozycja zastępowana jest nową regułą zdefiniowaną w dalszej części polecenia. |

Ponadto, niektóre cele dopuszczają stosowanie własnych opcji, definiujących zakres działania celu. Aby przeglądnąć pełną listę standardowych celów reguł pakietu iptables wraz ze wszystkimi obsługiwanymi przez nie opcjami, należy wydać polecenie man

iptables.

Przykłady konfiguracji zapory iptables

Generalizowanie adresów IP i nazw interfejsów

Ponieważ w czasie użytkowania serwera może zajść konieczność zmiany przypisanych mu adresów 1P lub nazw interfejsów sieciowych, warto na samym początku skryptu powłoki bash dokonującego konfiguracji zapory sieciowej zapisać następujący fragment:

IF IN="ethO"

IF_OUT="ethl"

IP_IN--" adres-wewnętrzny" iP^0UT="adres-zewrętrzny"

gdzie zamiast ethO i ethl podane będą nazwy wewnętrznego (IF_IN) i zewnętrznego (IF_0UT) interfejsu sieciowego, a zamiast adres-wewnętrzny oraz adres-zewnętrzny — adresy IP przypisane tym interfejsom. Oczywiście w zależności od liczby interfejsów sieciowych liczba tych wpisów może się zmieniać; może też być konieczna zmiana nazewnictwa zmiennych powłoki. Najczęściej jednak serwery pełniące rolę bramek internetowych oraz zapór sieciowych wyposażone są w dwa interfejsy sieciowe, z których jeden podłączony jest do łącza internetowego, a drugi — do prywatnej sieci lokalnej.

Wyszukiwarka

Podobne podstrony:

s048 (3) 48 Poznaj Linux Przykładowo, poniższe polecenie łączy pliki plikl.txt i plik2.txt, umieszcz

s396 396 Poznaj Linux Przykładowo, jeśli jeden z użytkowników zechce zmienić swoje imię i nazwisko n

IV - Wprowadzenie do Systemów Operacyjnych UNIX i LINUX Przykład niektórych danych potrzebnych do

5 (641) 154 Slackware Linux ♦ Blokowanie komunikacji z wybranymi adresami IP. Dzię

6 (574) Rozdział 5. ♦ Zabezpieczanie serwera157 Slackware Linux Rysunek 5.11. Schemat przetwarzania

162 United Nations — Treaty Series1972 ment, in accordance with article II. Such experts, advisers a

7 (522) 158 Slackware Linux Tabela 5.1. Najczęściej stosowane standardowe cele pakietu iptables Na

8 (472) 160 Slackware Linux 160 Slackware Linux Efektem polecenia i ptabl es -L jest: Chain INPUT (p

4 (726) 152 Slackware Linux 152 Slackware Linux Rysunek 5.10. Takie polecenie dodane na końcu pliku

Licencja typu Linux • Przykładem licencji GPL jest system Linux •

więcej podobnych podstron