dload

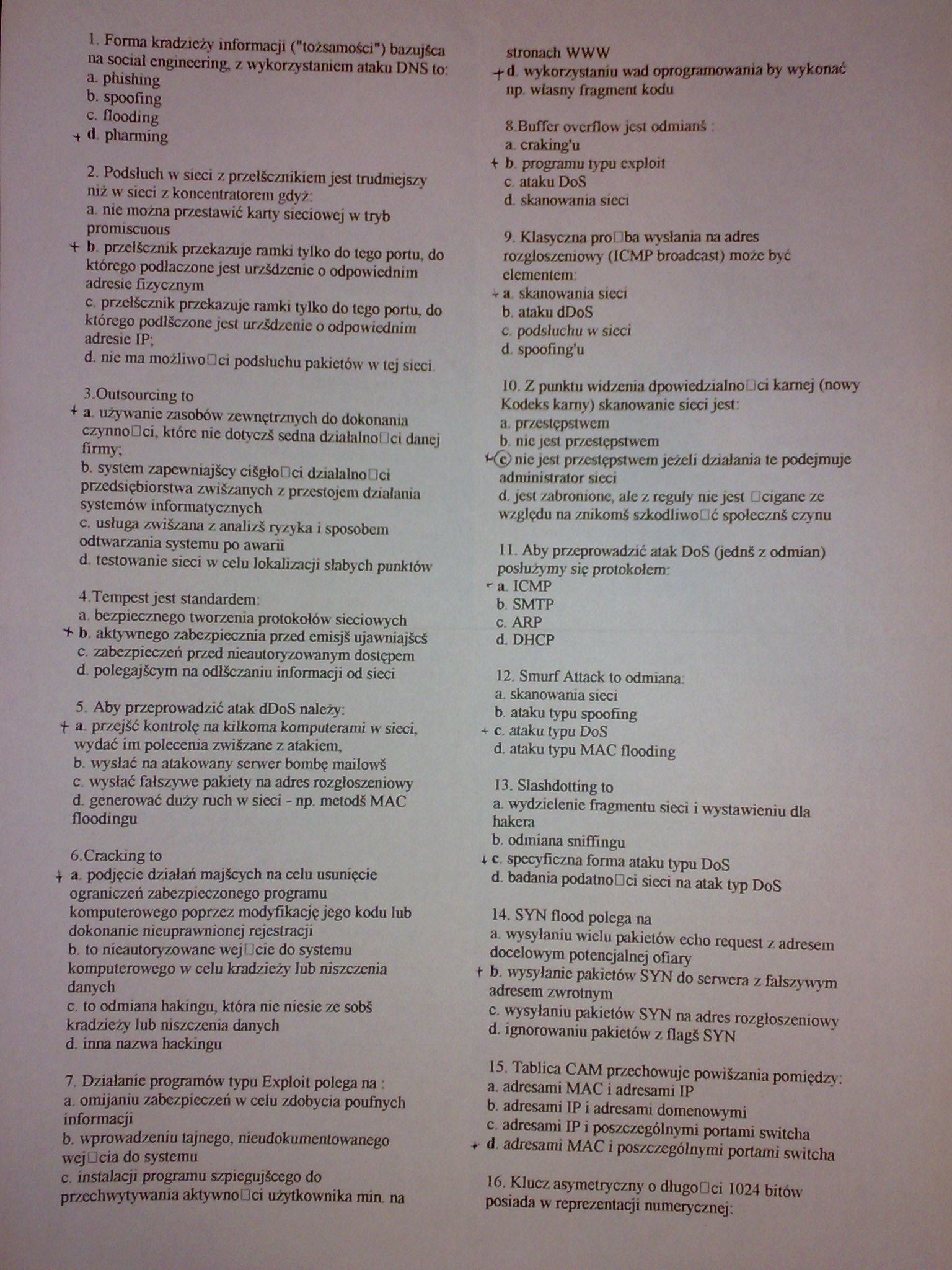

1. Forma kradzieży informacji ("tożsamości") bazujSca na social cngmccring, z wykorzystaniem ataku DNS to:

a. phishing

b. spoofing

c. flooding

d. pharming

2. Podsłuch w sieci z przelicznikiem jest trudniejszy niż w sieci z koncentratorem gdyż:

a. nie można przestawić karty sieciowej w tryb promiscuous

+ b. przelicznik przekazuje ramki tylko do tego portu, do którego podłączone jest urzśdzcnic o odpowiednim adresie fizycznym

c. przelicznik przekazuje ramki tylko do tego portu, do którego podliczone jest urzśdzcnie o odpowiednim adresie O*;

d. nie ma możliwo Dci podsłuchu pakietów w tej sieci. 3.0utsourcing to

| a. używanie zasobów zewnętrznych do dokonania czynno Dci, które nie dotyczś sedna dzialalnoUci danej firmy;

b. system zapewniajścy ciSgłoDci dzialalnoDci przedsiębiorstwa zwiizanych z przestojem działania systemów informatycznych

c. usługa zwiizana z analizi ryzyka i sposobem odtwarzania systemu po awarii

d. testowanie sieci w celu lokalizacji słabych punktów

4. Tempcst jest standardem:

a. bezpiecznego tworzenia protokołów sieciowych

* b. aktywnego zabezpieczma przed emisjś ujawniaj 5cś

c. zabezpieczeń przed nieautoryzowanym dostępem

d. polegającym na odłączaniu informacji od sieci

5. Aby przeprowadzić atak dDoS należy:

f a. przejść kontrolę na kilkoma komputerami w sieci, wydać im polecenia zwiśzane z atakiem,

b. wysłać na atakowany serwer bombę mailowS

c. wysiać fałszywe pakiety na adres rozgłoszeniowy d generować duży ruch w sieci - np. metodś MAC floodingu

ó.Cracking to

4 a. podjęcie działań majścych na celu usunięcie ograniczeń zabezpieczonego programu komputerowego poprzez modyfikację jego kodu lub dokonanie nieuprawnionej rejestracji

b. to nieautoryzowane wejOcie do systemu komputerowego w celu kradzieży łub niszczenia danych

c. to odmiana hakingu, która nie niesie ze sobś kradzieży lub niszczenia danych

d. inna nazwa hackingu

7. Działanie programów typu Exploit polega na:

a. omijaniu zabezpieczeń w celu zdobycia poufnych informacji

b. wprowadzeniu tajnego, nieudokumentowanego wejócia do systemu

c. instalacji programu szpiegującego do przechwytywania aktywno Dci użytkownika min na stronach WWW

■fd wykorzystaniu wad oprogramowania by wykonać np. własny fragment kodu

8. Buflcr OYcrflow jest odmianś : a craking'u

ł b. programu typu exploil c. ataku DoS d skanowania sieci

9. Klasyczna proUba wysłania na adres rozgłoszeniowy (ICMP broadcast) może być elementem:

* a. skanowania sieci

b. ataku dDoS

c. podsłuchu w sieci

d. spoofmg'u

10. Z punktu widzenia dpowiedzialnoDci karnej (nowy Kodeks kamy) skanowanie sieci jest:

a. przestępstwem

b. nic jest przestępstwem

Kg) nic jest przestępstwem jeżeli działania te podejmuje administrator sieci

d. jest zabronione, ale z reguły nie jest Ucigane ze względu na znikomi szkodliwoDć społeczni czynu

11. Aby przeprowadzić atak DoS (jedni z odmian) posłużymy się protokołem:

•-a. ICMP

b. SMTP C. ARP d-DHCP

12. Smurf Attack to odmiana:

a. skanowania sieci

b. ataku typu spoofing + c. ataku typu DoS

d. ataku typu MAC flooding

13. Slashdotting to

a. wydzielenie fragmentu sieci i wystawieniu dla hakera

b. odmiana sniffingu

4- c. specyficzna forma ataku typu DoS

d. badania podatno Dci sieci na atak typ DoS

14. SYN flood polega na

a. wysyłaniu wielu pakietów echo reąuest z adresem docelowym potencjalnej ofiary t b. wysyłanie pakietów SYN do serwera z fałszywym adresem zwrotnym

c. wysyłaniu pakietów SYN na adres rozgłoszeniowy

d. ignorowaniu pakietów z flagS SYN

15. Tablica CAM przechowuje powiązania pomiędzy:

a. adresami MAC i adresami IP

b. adresami 1P i adresami domenowymi

c. adresami IP i poszczególnymi portami switcha

d. adresami MAC i poszczególnymi portami switcha

16. Klucz asymetryczny o długoOci 1024 bitów posiada w reprezentacji numerycznej:

Wyszukiwarka

Podobne podstrony:

- zgodność z formą.ZAPROSZENIE - podanie informacji ( kto?, kogo

Szczególnie niebezpieczną odmianą kradzieży informacji jest szpiegostwo. Szpiegostwo ma na celu zdob

5/26/2014 Ta informacyjna tożsamość sprawia, że na każdym z tych zdjęć identyfikujemy tę samą

Image142 Układy zamiany informacji wprowadzonej szeregowo na równoległą i odwrotnie Układy zmiany in

Wyszukiwanie informacji Agnieszka Nowak Wyszukiwanie informacji Agnieszka NowakPodsumowanie Na prawd

-44. Komunikacja i informacja w sieci WYMAGANIA NA

Szczegółowe informacje dotyczące studiów na poszczególnych wydziałach i kierunkach znajdują się na

więcej podobnych podstron