EGZ002

|

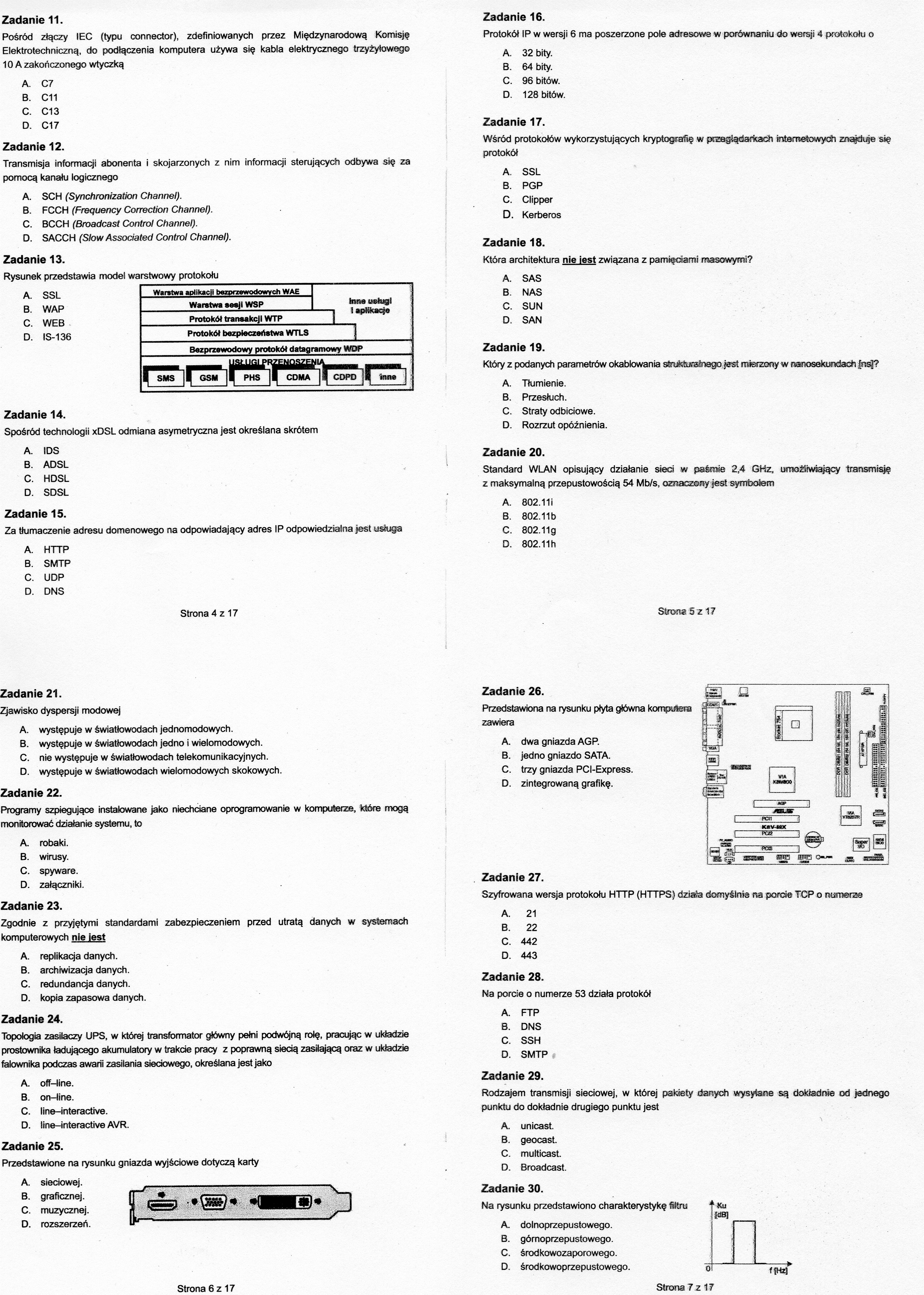

Warstwa apiikacil bezprzewodowych WAE |

łrrne |

usługi łikacj® |

|

Warstwa sesji WSP | ||

|

Protokół transakcji WTP | ||

|

Protokół bezpieczeństwa WTLS | ||

|

Bezprzewodowy protokół datag ramowy WOP | ||

|

| SMS || GSM || PHS || CDMA CDPD j | ||

Zadanie 11.

Pośród złączy IEC (typu connector), zdefiniowanych przez Międzynarodową Komisję Elektrotechniczną, do podłączenia komputera używa się kabla elektrycznego trzyżyłowego 10 A zakończonego wtyczką

Zadanie 12.

Transmisja informacji abonenta i skojarzonych z nim informacji sterujących odbywa się za pomocą kanału logicznego

A. SCH (Synchronization Channel).

B. FCCH (Frequency Correction Channel).

C. BCCH (Broadcast ControI Channel).

D. SACCH (Slow Associated ControI Channel).

Zadanie 13.

Rysunek przedstawia model warstwowy protokołu

A. SSL

B. WAP

C. WEB

D. IS-136

Zadanie 14.

Spośród technologii xDSL odmiana asymetryczna jest określana skrótem

Zadanie 15.

Za tłumaczenie adresu domenowego na odpowiadający adres IP odpowiedzialna jest usługa

A. HTTP

B. SMTP

C. UDP

D. DNS

Strona 4 z 17

Zadanie 16.

Protokół IP w wersji 6 ma poszerzone pole adresowe w porównaniu do wersji 4 protokołu o

A. 32 bity.

B. 64 bity.

C. 96 bitów.

D. 128 bitów.

Zadanie 17.

Wśród protokołów wykorzystujących kryptografię w przeglądarkach internetowych znajduje się protokół

A. SSL

B. PGP

C. Clipper

D. Kerberos

Zadanie 18.

Która architektura nie jest związana z pamięciami masowymi?

A. SAS

B. NAS

C. SUN

D. SAN

Zadanie 19.

Który z podanych parametrów okablowania strukturalnego jest mierzony w nanosekundach fnsjj?

A. Tłumienie.

B. Przesłuch.

C. Straty odbiciowe.

D. Rozrzut opóźnienia.

Zadanie 20.

Standard WLAN opisujący działanie sieci w paśmie 2,4 GHz, umożliwiający transmisję z maksymalną przepustowością 54 Mb/s, oznaczony jest symbolem

A. 802.11 i

B. 802.11 b

C. 802.11g

D. 802.11h

Strona 5 z 17

Zadanie 21.

Zjawisko dyspersji modowej

A. występuje w światłowodach jednomodowych.

B. występuje w światłowodach jedno i wielomodowych.

C. nie występuje w światłowodach telekomunikacyjnych.

D. występuje w światłowodach wielomodowych skokowych.

Zadanie 22.

Programy szpiegujące instalowane jako niechciane oprogramowanie w komputerze, które mogą monitorować działanie systemu, to

A. robaki.

B. wirusy.

C. spyware.

D. załączniki.

Zadanie 23.

Zgodnie z przyjętymi standardami zabezpieczeniem przed utratą danych w systemach komputerowych nie jest

A. replikacja danych.

B. archiwizacja danych.

C. redundancja danych.

D. kopia zapasowa danych.

Zadanie 24.

Topologia zasilaczy UPS, w której transformator główny pełni podwójną rolę, pracując w układzie prostownika ładującego akumulatory w trakcie pracy z poprawną siecią zasilającą oraz w układzie falownika podczas awarii zasilania sieciowego, określana jest jako

A. off-line.

B. on-line.

C. Iine-interactive.

D. !ine-interactive AVR.

Zadanie 25.

Przedstawione na rysunku gniazda wyjściowe dotyczą karty

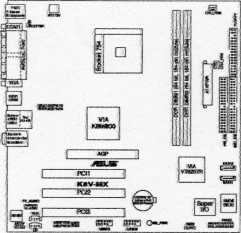

Zadanie 26.

Przedstawiona na rysunku płyta główna komputera zawiera

A. dwa gniazda AGP.

B. jedno gniazdo SATA,

C. trzy gniazda PCI-Express.

D. zintegrowaną grafikę.

Zadanie 27.

Szyfrowana wersja protokołu HTTP (HTTPS) działa domyślnie na porcie TCP o numerze

Na porcie o numerze 53 działa protokół

A. FTP

D. SMTP

Zadanie 29.

Rodzajem transmisji sieciowej, w której pakiety danych wysyłane są dokładnie od jednego punktu do dokładnie drugiego punktu jest

A. unicast.

B. geocast.

C. multicast.

D. Broadcast.

A. sieciowej.

B. graficznej.

C. muzycznej.

D. rozszerzeń.

Strona 6 z 17

Zadanie 30.

Na rysunku przedstawiono charakterystykę filtru f ku

fdB)

A. dolnoprzepustowego.

B. górnoprzepustowego.

C. środkowozaporowego.

D. środkowoprzepustowego. ot

Strona 7 z 17

f(Hz]

Wyszukiwarka

Podobne podstrony:

adaptacja Bluetooth usługi wspólne Warstwa pośrednicząca GRUPA PROTOKOŁÓW

image006 Warstwa aplikacji >■* • Warstwa prezentacji >■* • Warstwa sesji >■*

image006 Warstwa aplikacji • -* ■ Warstwa prezentacji • -* ■ Warstwa sesji • -*

5. warstwa sesji Warstwa sesji określa standardy i funkcje: • zarządzania sesją,

ISO OSI Warstwa aplikacji Application Layer Warstwa prezentacji Pres entation L ay er Warstwa ses

OSI win warstwy ISO-OSI Warstwa aplikacji Application Layer Warstwa prezentacji Presentatbn Layer Wa

OSI win warstwy ISO-OSI Warstwa aplikacji Application Layer Warstwa prezentacji Presentatbn Layer Wa

OSI win warstwy ISO-OSI Warstwa aplikacji Application Layer Warstwa prezentacji Presentatbn Layer Wa

Model ISO a protokoły internetowe Warstwy modelu ISO Protokoły

Model odniesienia ISO/OSI Warstwa aplikacji Warstwa prezentacji Warstwa sesji Warstwa

P6270118 30. w przypadku przewodzenia ciepła prze ściankę składająca się z 2 cm warstwy stali [wsp.

6 (1076) Warstwa USŁUGIN, HLR, TMN Warstwa STEROWANIA Sygnalizacja abonencka Warstwa TRANSPORTU Sieć

7. warstwa aplikacji Protokoły warstwy aplikacji - protokoły wykorzystywane przez aplikacje i usługi

więcej podobnych podstron