49381

Test z Sieci komputerowych <2006-05-30')

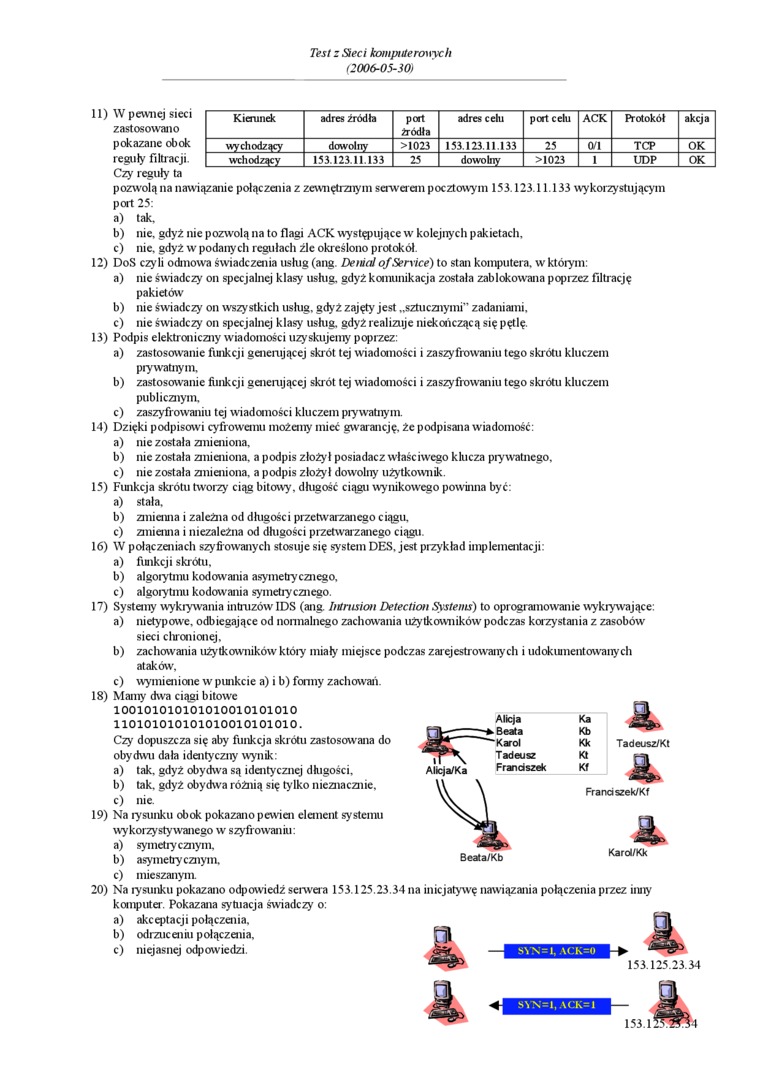

11) W pewnej sieci zastosowano pokazane obok reguły filtracji.

Czy reguły ta

pozwolą na nawiązanie połączona z zewnętrznym serwerem pocztowym 153.123.11.133 wykorzystującym port 25:

a) tak.

b) nie. gdyż nie pozwolą na to flagi ACK występujące w kolejnych pakietach,

c) nie. gdyż w podanych regułach źle określono protokół.

12) DoS czyli odmowa świadczona usług (ang. Deninl ofSenice) to stan komputera, w którym:

a) nic świadczy on specjalnej klasy usług, gdyż komunikacja została zablokowana poprzez filtr ację pakietów

b) nie świadczy on wszystkich usług, gdyż zajęty jest „sztucznymi" zadaniami.

c) nie świadczy on specjalnej klasy usług, gdyż realizuje niekończącą się pętlę.

13) Podpis elektroniczny wiadomości uzyskujemy poprzez:

a) zastosowanie funkcji generującej skrót tej wiadomości i zaszyfrowaniu tego skrótu kluczem prywatnym,

b) zastosowanie firnkcji gorerującej skrót tej wiadomości i zaszyfrowaniu tego skrótu kluczem publicznym.

c) zaszyfrowaniu tej wiadomości kluczem prywatnym.

14) Dzięki podpisowi cyfrowanu możany mieć gwarancję, źc podpisana wiadomość:

a) nie została zmiariona,

b) nic została zmiaiiona. a podpis złożył posiadacz właściwego klucza prywatnego.

c) nie została zmiariona, a podpis złożył dowolny użytkownik.

15) Funkcja skrótu tworzy ciąg bitowy, dhigość ciągu wynikowego powinna być:

a) stała.

b) zmienna i zależna od długości przetwarzanego ciągu,

c) zmienna i niezależna od długości przetwarzanego ciągu.

16) W połączaiiach szyfrowanych stosuje się system DES. jest przykład implemartacji:

a) funkcji skrótu.

b) algorytmu kodowania asymetrycznego.

c) algorytmu kodowania symetrycznego.

17) Systany wykrywania intruzów' IDS (ang. Intrusion Detection Systems) to oprogramowanie wykrywające:

a) nietypowe, odbiegające od normalnego zachowania użytkowników podczas korzystania z zasobów' sieci clrronionej.

b) zachowania użytkowników który miały miejsce podczas zarejestrowanych i udokumentowanych ataków.

|

Kierunek |

adres źródła |

port źródła |

adres cełu |

port celu |

ACK |

Protokół |

akcja |

|

wychodzący |

dowolny |

>1023 |

153.123.11 133 |

25 |

0/1 |

TCP |

OK |

|

wchodzący |

153.123.11 133 |

25 |

dowolny |

>1023 |

1 |

UDP |

OK |

c) wytniaiione w punkcie a) i b) formy zachowali.

18) Mamy dwa ciągi bitowe 100101010101010010101010 110101010101010010101010.

Czy dopuszcza się aby funkcja skrótu zastosowana do obydwu dała identyczny wynik:

a) tak. gdyż obydwa są idaitycznej długości,

b) tak. gdyż obydwa różnią się tylko nieznacznie.

c) nie.

19) Na rysunku obok pokazano pcwiar element systemu wykorzystywanego w szyfr owaniu:

a) symetrycznym,

b) asymetrycznym.

c) mieszanym.

20) Na rysunku pokazano odpowiedź serwera 153.125.23.34 na inicjatywę nawiązania połączenia przez inny komputa. Pokazana sytuacja świadczy o:

a) akceptacji połączaiia.

b) odrzneariu połączaiia, 01

c) niejasnej odpowiedzi.

Alicja

Beata

Karol

Tadeusz

Franciszek

Alicja/Ka

Bcata/Kb

Ka

Kb

Kk

Ki

Kf

Tadeusz/Kt

Frandszek/Kf

SYN=1, ack=o

Karoi/Kk

153.125.23.34

Wyszukiwarka

Podobne podstrony:

Image2 Test z Sieci Komputerowych Studia uzupełniające (}) Każdy rutcr posiada strukturę o nazwie ta

architektura ISDNwiele usług w jednym sieci komputerowe - wykład 10 -ISDN 11

Image3 12. 13. 14. 15. 16. 17. 18. 19. Test z Sieci Komputerowych Studia uzupełniające (1) Ramka BPD

Image3 12. 13. 14. 15. 16. 17. 18. 19. Test z Sieci Komputerowych Studia uzupełniające (1) Ramka BPD

Sieci komputerowe .11 A i B - procedury działania, terminologia i definicje; D i E - taryfy; F - usł

11 Budowa i działanie sieci komputerowych Wymagania na

iTVN USA, czwartek. 20.05.2010. 20:30 iTVN USA. piątek. 21.05.2010. 11:35 Zbliżają się święta

iTVN USA, czwartek. 20.05.2010. 20:30 iTVN USA. piątek. 21.05.2010. 11:35 Zbliżają się święta

iTVN USA, czwartek. 20.05.2010. 20:30 iTVN USA. piątek. 21.05.2010. 11:35 Zbliżają się święta

Według danych z dnia 30.11.2006 r„ tytuł magistra inżyniera i inżyniera na Wydziale Mechanicznym, w

5 Administracja sieci komputerowych 2 30 30 6 Obliczenia

11147879?1468833929560 83468432647718805 n 1A EGZAMIN z PRZEDMIOTU SIECI KOMPUTEROWE DATA (rr-mm-dd)

Uzgodnienie ZEORK 1 REJONOWY ZAKŁAD ENERGETYCZNY RADOM L.dz. TU/936/2006 Data: 30-05-2006 ZEORKS.A.

więcej podobnych podstron