WYKŁAD

BAZY DANYCH

Janusz Zyskowski

Łódź 1998/99

Spis Treści

1. Pojęcie bazy danych i systemu zarządzania bazą danych

Pojęcie bazy danych i systemu zarządzania bazą danych

Pojęcia pomocnicze służące do opisu baz danych

Niech X1×X2×...×Xn := { x :=(x1,x2,...,xn) xi ∈ Xi, i=1,2,...,n }. Funkcję zdaniową n - zmiennych określoną na X1×X2×...×Xn oznaczać będziemy przez Φ(x1,x2,...,xn) lub Φ(x).

Definicja. Dla danych zbiorów X1,X2,...,Xn zbiór G ⊆ X1×X2×...×Xn nazywamy relacją n-członową.

Zbiór punktów x ∈ X := X1×X2×...×Xn, dla których funkcja zadaniowa Φ(x1,x2,...,xn) przyjmuje wartość logiczną "prawda" oznaczać będziemy przez { x∈X | Φ(x1,x2,...,xn) } lub { x | (x∈X) ∧ Φ(x1,x2,...,xn) }.

Do geometrycznej ilustracji pewnych pojęć przydatne będzie pojęcie hipergrafu.

Definicja. Hipergrafem (skończonym) nazywamy czwórkę uporządkowaną

H:=( X, K, ω, p),

gdzie

X - skończony zbiór (wierzchołki),

K - skończony zbiór (hiperkrawędzie),

ω : K → X, (ω(k) - początek hiperkrawędzi ),

p : K → ℘(X), ( p(k) koniec hiperkrawędzi ),

(℘(X) oznacza zbiór wszystkich podzbiorów zbioru X ).

Definicja. Niech R:={ R1, R2,..., RN }, KOL:={ α1, α2,..., αM } i H:=( X, K, ω, p) hipergraf. Hipergrafem etykietowanym nazywamy czwórkę uporządkowaną

HE := ( H, A, ϕ, ψ ),

gdzie ϕ : X → R, ψ : K → KOL i A:=(R, KOL). Zbiór A nazywany jest alfabetem etykietującym.

W przypadku, gdy funkcja p : K → ℘(X) redukuje się do funkcji p : K → X to zamiast nazwy hipergraf (etykietowany ) używać będziemy nazwy graf zorientowany (etykietowany ).

Definicja. Graf T:=( X, K, ω, p) nazywamy drzewem zorientowanym, gdy

każdy wierzchołek jest końcem co najwyżej jednej krawędzi;

każdy wierzchołek jest początkiem dowolnej ilości krawędzi;

brak cykli.

Wierzchołek, który nie jest końcem żadnej krawędzi nazywamy korzeniem, a wierzchołek, który nie jest początkiem żadnej krawędzi nazywamy liściem.

Przykład. Niech X:={a,b,c,d,e}, K:={1,2,3,4,5} i funkcje ω : K → X i p : K → ℘(X) dane będą w postaci tabelki

k |

1 |

2 |

3 |

4 |

5 |

ω(k) |

a |

b |

b |

b |

b |

p(k) |

{c,d,e} |

{a} |

{a} |

{c,d} |

{b} |

Hipergraf H:=( X, K, ω, p) można przedstawić graficznie w następujący sposób:

5 b 2

3

4 c

d a

1

e

( Dla uproszczenia rysunków będziemy również używać zamiast ).

Przykład. Niech X:={a,b,c,d,e,f}, K:={1,2,3,4,5} i funkcje ω : K → X i p : K → ℘(X) dane będą w postaci tabelki

k |

1 |

2 |

3 |

4 |

5 |

ω(k) |

a |

a |

b |

b |

e |

p(k) |

b |

e |

c |

d |

f |

a

1 2

b e

3 4 5

c d f

Jest to drzewo zorientowane.

Informacje o sposobie opisu baz danych

Proces przechodzenia od świata rzeczywistego do jego informacyjnej reprezentacji w komputerze nazywać będziemy modelowaniem, a pewien dobrze zdefiniowany sposób jego opisu modelem danych, przy czym sposób zapisania wyselekcjonowanych informacji jaka będzie potrzebna użytkownikowi schematem danych. Pomiędzy informacjami mogą występować relacje (też są informacjami ). Zbiór danych (łącznie z relacjami ) nazywać będziemy bazą danych (BD).

Podstawowe fakty świata rzeczywistego, o których wiedza reprezentowana jest w bazach danych:

występowanie obiektów (entity) - przedmiotów materialnych lub abstrakcyjnych reprezentowanych przez pewne nazwy o których chcemy pamiętać informacje,

pozostawanie tych obiektów we wzajemnych powiązaniach (relationship) między sobą wyrażonych przez n-argumentową funkcję zdaniową (n > 1), której argumentami są nazwy obiektów,

posiadanie przez obiekty wartości atrybutów (value attribute).

Przykład. Przy pomocy jedno argumentowej funkcji zdaniowej Φ określonej na zbiorze obiektów:

Φ(x):="x jest studentem";

Φ(x):= "x jest kobietą",

testujących przynależność obiektu do odpowiedniego zbioru, możemy utworzyć zbiory obiektów: STUDENT, KOBIETA.

Środki sprzętowe i oprogramowanie umożliwiające współpracę z bazą danych nazywamy systemem zarządzania bazą danych, (SZBD).

Funkcje systemu zarządzania bazą danych:

opis danych: logiczny i fizyczny;

możliwości korzystania z bazy;

integralność danych - określenie pewnych warunków, które muszą być spełnione w bazie danych, niezależnie od tego, jakie są w niej aktualnie zapisane wartości;

poufność danych - prawa dostępu poszczególnych użytkowników;

współbieżność dostępu - mechanizmy wykrywające sytuacje konfliktowe w przypadku korzystania jednocześnie z BD przez wielu użytkowników i ich rozwiązywanie;

niezawodność.

Przykłady oprogramowania używanego w SZBD:

1. Oracle, Btrieve, Ingres, Informix, Gupta - (UNIX);

2. Access, dBase, Paradox, Approach, FoxPro, SQL Server - (Windows, Windows 95/NT);

3. dBase, Paradox, FoxPro - (DOS).

Poziomy opisu baz danych:

Poziom wewnętrzny - schemat fizyczny określający sposoby organizacji danych w pamięci zewnętrznej.

Poziom pojęciowy - w procesie modelowania tworzenie przez projektanta bazy danych przy pomocy pewnego języka opisu schematu danych ( DDL - Date Description Language ) i ściśle z nim związanego modelu danych schematu pojęciowego.

Poziom zewnętrzny - sposób widzenia danych przez poszczególnych użytkowników.

W zależności od języka opisu schematu danych ( DDL ) i języka manipulowania danymi ( DML - Data Manipulation Language ) wyróżnia się następujące modele danych:

model hierarchiczny;

model sieciowy;

model relacyjny, (E.F.Cood - 1970);

model zorientowany obiektowo.

W zależności od organizacji systemu bazy danych można dokonać następujących podziałów:

1. ze względu na rozproszenie:

lokalne bazy danych - pamiętanie i udostępnianie danych odbywa się w obrębie jednej instalacji komputerowej;

rozproszone bazy danych - składają się z wielu lokalnych baz danych znajdujących się w różnych instalacjach komputerowych;

2. ze względu na liczbę modeli danych:

jednomodelowe bazy danych - przyjmuje się jeden model danych (np. relacyjny);

wielomodelowe bazy danych - dla jednej bazy danych może współistnieć wiele schematów utworzonych na podstawie różnych modeli danych.

Pojęcie sieciowego modelu danych

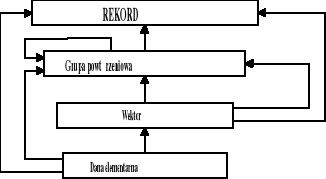

Podstawowe typy jednostek danych

W sieciowym modelu danych wyróżnia się następujące jednostki danych:

dana elementarna (date item),

wektor (vector);

grupa powtórzeniowa (repeating group),

rekord (record),

kolekcja (set).

Trzy pierwsze wymienione jednostki mogą istnieć tylko jako składowe rekordu.

Ogólna zasada tworzenia rekordu:

Jeżeli został zdefiniowany typ rekordu R, to możemy mówić o rekordach typu R powstałych po określeniu wartości poszczególnych pól. Jednostki danych definiowane w obrębie jednego typu rekordu mogą pozostawać ze sobą jedynie w powiązaniach hierarchicznych.

Podstawową jednostką dostępu do bazy danych są rekordy. Dostęp do grupy powtórzeniowej, wektora i danej elementarnej jest tylko wtedy gdy udostępniony jest rekord zawierający żądaną jednostkę danych.

Definicja. Skończony zbiór rekordów typu R nazywamy plikiem i zapisujemy następująco:

F(R) := {r1, r2,..., rN},

przy czym z chwilą włączenia rekordu r do pliku F(R) rekord ten może być rozszerzony o jedno pole nazywane kluczem bazy danych (KBD, database key), którego wartość jest jednoznaczna w całej bazie danych i umożliwia jednoznacznie zidentyfikowanie rekordu w tej bazie danych. W przypadku, gdy r∈F(R) będziemy również mówić, że r jest wystąpieniem rekordu typu R.

Przykład. Przykład typu rekordu zapisanego w postaci podobnej do deklaracji rekordu w Pascalu:

PRACOWNIK = Record

nr_pracownika : Integer;

nazwisko : String[20];

data_ur : Array[3] of Integer;

liczba_dzieci : Integer;

dziecko : Array[liczba_dzieci] of Record

imię : String[15];

data_ur : String[8];

End;

liczba_wypłat : Integer;

wypłata : Array[liczba_wypłat] of Real;

End;

Danymi elementarnymi w tym przykładzie są: nr_pracownika, nazwisko, liczba_dzieci, imię, data_ur (w rekordzie dziecko), liczba_wypłat. Dziecko jest grupą powtórzeniową złożoną z dwóch danych elementarnych.

Wystąpienie rekordu tego samego typu można zapisać w postaci tabelarycznej:

nr |

|

data |

liczba |

dziecko |

|

liczba |

|

pracownika |

nazwisko |

urodzenia |

dzieci |

imię |

data_ur |

wypłat |

wypłata |

1234 |

Kowalski |

45 |

2 |

Jan |

79.12.23 |

3 |

234 |

|

|

12 |

|

Anna |

83.11.24 |

|

654 |

|

|

25 |

|

|

|

|

566 |

lub w postaci tzw. drzewa:

PRACOWNIK

1234 Kowalski 2 3

45 12 25 234 654 566

Jan 79.12.23 Anna 83.11.24

Powiązania między rekordami.

Definicja. Niech dane będą dwa typy rekordów R i S i niech XR i XS będą plikami, odpowiednio, typu R i S:

XR := {r1, r2,..., rN},

XS := { s1, s2,..., sM}.

Mówimy, że między rekordami typów R i S istnieje powiązanie, jeśli określone są odwzorowania:

oraz ,

gdzie oznacza zbiór wszystkich podzbiorów zbioru X.

Między rekordami mogą istnieć powiązania sieciowe, tzn. takie, w których jeden rekord może mieć kilka rekordów nadrzędnych (w powiązaniach hierarchicznych może mieć co najwyżej jeden rekord nadrzędny).

W zależności od własności tych odwzorowań wyróżniamy następujące rodzaje powiązań między rekordami typu R i S:

powiązanie jedno-jednoznaczne (1:1) - gdy wartości odwzorowań i są zbiorami jednoelementowymi i co graficznie oznaczamy

R S

powiązanie jedno-wieloznaczne (1:M) - gdy tylko wartość jednego z odwzorowań lub jest zbiorem jednoelementowym i co graficznie oznaczamy

R S lub R S

powiązanie wielo-wieloznaczne (N:M) - gdy odwzorowania i nie spełniają warunków z punktów a) i b) i co graficznie oznaczamy

R S

Przykład. Rozważmy następujące typy rekordów: WYKŁAD, WYKŁADOWCA, KOBIETY, MĘŻCZYŹNI. Między rekordami tych typów można określić między innymi następujące powiązania:

KOBIETY, MĘŻCZYŹNI

być małżeństwem - powiązanie 1 - 1;

być rodzeństwem - powiązanie M - N;

WYKŁAD, WYKŁADOWCA

przypisanie wykładowcy wykładu - powiązanie 1 - M;

Wiele SZBD wymaga usunięcia powiązań wielo-wieloznacznych pomiędzy rekordami. Niech dane będzie powiązanie M:N:

R S

Tworzymy rekord typu T, nazywany rekordem łącznikowym, tak aby uzyskać diagram postaci:

R S

T

Diagram ten nosi nazwę diagramu Bachmana.

Przykład. Rozważmy dwa typy rekordów:

PRACOWNIK( nr, nazwisko ), KURS( nr_kursu, przedmiot )

i dla tego typu rekordów utwórzmy rekord SZKOLENIE( nr, nr_kursu, ocena ). Powiązanie M:N postaci:

PRACOWNIK KURS

możemy zastąpić dwoma powiązaniami typu 1:M:

PRACOWNIK KURS

SZKOLENIE

Daną ocena nazywamy daną powiązań. Nie można jej dołączyć ani do rekordu PRACOWNIK ani do rekordu KURS.

Pojęcie kolekcji.

Definicja. Niech dane będą typy rekordów R, S1, S2, ... ,Sm spełniające następujące warunki:

Si ≠ Sj dla i ≠ j;

dla pewnego i, 1≤ i ≤ m, może zachodzić równość R = Si;

dla każdego i, 1≤ i ≤ m, między rekordami typu R i Si istnieje powiązanie 1:M,

R Si

Wówczas (R,S1,S2,...,Sm) nazywamy typem kolekcji i jeżeli α jest pewną nazwą przyporządkowaną temu typowi kolekcji to używamy również następującego oznaczenia typu kolekcji α(R,S1,S2,...,Sm). Typ rekordu R nazywamy typem właściciela (owner) kolekcji α, a każdy z typów Si typem podwładnego (member) kolekcji α.

Przedstawienie graficzne typu kolekcji α(R,S1,S2,...,Sm) przy pomocy tzw. hiperdrzewa:

R

α

S1 S2 . . . . . . Sm

Przykład.Przykład typu kolekcji pr_dane(PRACOWNIK, PRACA, WYPŁATA, SZKOLENIE, DZIECKO):

PRACOWNIK

pr_dane

PRACA WYPŁATY SZKOLENIE DZIECKO

Uwaga. Z powyższego przykładu widać, że zamiast umieszczać niektóre dane w oddzielnych rekordach można by definiować je jako grupy powtórzeniowe w obrębie rekordu PRACOWNIK. W przypadku potrzebnej informacji o wypłatach nie są potrzebne informacje o dzieciach. Zbędne jest więc sprowadzanie całego rekordu.

Definicja. Typ kolekcji nazywamy jednostkową, gdy jest postaci α(R,S), R≠S i typ rekordu R ma tylko jedno wystąpienie i wystąpienie to jest rekordem pustym.

Definicja. Typ kolekcji nazywamy rekurencyjnym, gdy istnieje i∈{1,2,...,m}, dla którego R=Si.

Przykład. Kolekcją rekurencyjną jest zależność_służbowa( PRACOWNIK, PRACOWNIK ).

Przykłady (typów kolekcji).

R

1) α(R,S,T), β(R,U,V),

α β

S T U V

2) α(S,R,U), β(R,V,W),

S

α

R U

β

V W

3) α(R,R,S,T), (rekurencyjny) ,

R

α

S T

4) α(R,T,U), β(S,U,V), R S

α β

T U V

5) α(R,S,T), β(R,T,U), R

α β

S T U

Definicja. Niech dana będzie kolekcja α(R,S1,S2,...,Sm) i niech r∈F(R) będzie wystąpieniem typu właściciela. Wystąpieniem kolekcji typu α z rekordem właściciela r nazywamy zbiór

α(r):={r,s1,s2,...,sL},

gdzie rekordy s1,s2,...,sL, są różne i pochodzą ze zbioru

F(S1) ∪ F(S2) ∪ ... F(Sm),

( dopuszczalne jest α(r)={r} ).

Zbiór wszystkich wystąpień kolekcji typu α(R,S1,S2,...,Sm) oznaczać będziemy:

KOLEKCJA(α) = {α(r1),α(r2),...,α(rN)},

gdzie F(R) := {r1, r2,..., rN}.

Każdy rekord należący do wystąpienia kolekcji jest rekordem właściciela lub jednego z typów podwładnych.

Uwaga. Ponieważ między typem właściciela i każdym z typów podwładnego w kolekcji α istnieje powiązanie 1:M więc jeden rekord każdego typu podwładnego może należeć co najwyżej do jednego wystąpienia kolekcji α. Do wystąpienia tego może należeć wiele rekordów jednego typu podwładnego lub nie należeć żaden.

W zbiorze wystąpień kolekcji α każde wystąpienie jest jednoznacznie wyznaczone przez wskazanie dowolnego rekordu (właściciela lub podwładnego) należącego do tego wystąpienia.

Sieciowa baza danych.

Bazę danych można traktować jako jednostkę danych.

Definicja. Niech dane będą typy rekordów: R1, R2,..., RN, typy kolekcji: α1, α2,..., αM. Wówczas zbiór

BD(R1, R2,..., RN; α1, α2,..., αM) := { R1, R2,..., RN, α1, α2,..., αM }

nazywamy typem bazy danych.

Definicja. Zbiór

STAN(BD):={ F(R1), F(R2),..., F(RN), kolekcja(α1), kolekcja(α2),...,kolekcja(αM) }

nazywamy stanem bazy danych (wystąpieniem).

Definicja. Niech R:={ R1, R2,..., RN } i KOL:={ α1, α2,..., αM }. Diagramem sieciowego schematu bazy danych nazywamy czwórkę uporządkowaną (hipergrafem etykietowanym)

DSCH:=( H, A, ϕ, ψ ),

gdzie H:=( X, K, ω, p) hipergraf, ϕ : X → R, ψ : K → KOL i A:=(R, KOL) alfabetem etykietującym. W wyniku etykietowania wierzchołkom i krawędziom hipergrafu przypisane są odpowiednio typy rekordów i nazwy kolekcji tworzące alfabet etykietujący.

Przykład. Przykład hipergrafu z § 1.1 użyjemy do utworzenia schematu sieciowej bazy danych. Niech dane będą następujące typy rekordów:

ST:=STUDENT( n_albumu, nazwisko ), PR:=PRACOWNIK( n_pr, nazwisko ),

P:=PRZEDMIOT( n_p, nazwa, n_pr ), SP:=STYPENDIUM( n_albumu,data, wypłata),

EGZ:=EGZAMIN( n_p, n_albumu, ocena), ZAL:=ZALICZENIE( n_p, n_albumu, ocena )

oraz następujące typy kolekcji:

α := α( PR, PR ) - opieka naukowa;

β := β( PR, ST ) - konsultacja pracy dyplomowej;

χ := χ( PR, ST ) - recenzowanie pracy dyplomowej;

δ := δ( ST, EGZ, ZAL, SP ) - przebieg studiów;

η := η( PR, EGZ, ZAL ) - zajęcia dydaktyczne.

Wtedy

typ bazy danych: BD( ST, PR, P, EGZ, ZAL, SP; α, β, γ, δ, η ),

stan bazy danych: STAN(BD)={F(ST),...,F(SP), kolekcja(α), ... ,kolekcja(η) },

diagram schematu bazy danych:

α

β

PR

χ

ST

η

δ

EGZ

ZAL

SP

Prosta sieciowa baza danych (PSBD).

W PSBD przyjmuje się następujące założenia:

jednostki danych: dana elementarna, rekord (tylko z danymi elementarnymi), kolekcja, baza danych;

typy kolekcji: postaci α(R,S);

typ bazy danych definiuje się tak jak w § 2.4.

Uwaga. Diagram schematu bazy danych ma postać hipergrafu etykietowanego, w którym każdy koniec hiperkrawędzi jest zbiorem jednoelementowym. Gdy funkcja p w definicji hipergrafu jest funkcją różnowartościową to mówimy o modelu hierarchicznym a diagram schematu bazy danych nazywamy drzewem rekordów. Założenie 2) nie jest istotnym ograniczeniem, gdyż każdą kolekcję α(R,S1,S2,...,Sm) można przedstawić jako zbiór kolekcji α1(R,S1), α2(R,S2),...,αm(R,Sm).

Przykład.

1) Przykład bazy, która nie jest modelem hierarchicznym: BD(ST,W,P,O; α, β, γ), α(ST,O), β(W,P), γ(P,O),

ST W

α β

O P

2) Przykład bazy, która jest modelem hierarchicznym: BD(W,P,O; β, γ), β(W,P), γ(P,O),

W

β

P

γ

O

Pojęcie relacyjnej bazy danych.

Pojęcie relacji znormalizowanej.

Definicja. Niech dany będzie skończony zbiór U := {A1,A2,...,An}, którego elementy nazywać będziemy atrybutami. Niech każdemu atrybutowi A∈U przyporządkowany będzie zbiór wartości DOM(A) zwany dziedziną atrybutu A, (domeną).

Definicja. Krotką typu U nazywamy dowolną funkcję

![]()

taką, że dla dowolnego A∈U, f(A)∈DOM(A). Zbiór wszystkich krotek typu U oznaczamy przez KROTKA(U).

Uwaga. Zbiór KROTKA(U) może zawierać nieskończenie wiele elementów (krotek) np. gdy jeden ze zbiorów DOM(A) jest zbiorem nieskończonym.

Definicja. Relacją typu U nazywamy dowolny skończony podzbiór zbioru KROTKA(U). Zbiór wszystkich relacji typu U oznaczać będziemy przez REL(U).

Przykład. Niech U := {A1,A2,A3}, gdzie

A1 - część złożona samochodu, DOM(A1):= {samochód,silnik,koło},

A2 - część składowa, DOM(A2):= {podwozie,opona,tłok,koło},

A3 - ilość, DOM(A3):= {1,4,5},

A1 |

A2 |

A3 |

Samochód |

podwozie |

1 |

Samochód |

tłok |

4 |

Samochód |

koło |

5 |

koło |

opona |

1 |

silnik |

tłok |

4 |

Oznaczenia:

Relacje typu U oznaczać będziemy R(U),S(U),T(U),.... Jeżeli z kontekstu wynikać będzie jednoznacznie o jaki zbiór atrybutów chodzi, pisać będziemy R, S, T, ... .

Krotki typu U oznaczać będziemy r(U),s(U),t(U).... Jeżeli z kontekstu wynikać będzie jednoznacznie typ krotki, pisać będziemy r,s,t,....

Podzbiory zbioru atrybutów U oznaczać będziemy dużymi literami X,Y,Z,.... Do oznaczenia sumy dwóch zbiorów X,Y ⊆ U stosować będziemy zapis XY zamiast X∪Y.

Ścisłe przedstawienie krotki utożsamianej ze zbiorem jej wartości wymaga zapisu

r = { (A1, a1), (A2, a2),..., (An, an) }, gdzie ai= r(Ai), i = 1,2,...,n. Zamiast tego będziemy pisać (a1, a2, ... , an).

Dla zbioru atrybutów {A,B} zamiast pisać R({A,B}), stosować będziemy zapis R(A,B).

Uwaga. Niech zbiór U := {A1,A2,...,An}. Ponieważ krotka r(U) jest funkcją więc można ją przedstawić w postaci tabeli:

U |

A1 |

A2 |

... |

An |

r |

r(A1) |

r(A2) |

... |

r(An) |

Gdy R(U) := {r1, r2,..., rm} to można tą relację przedstawić w postaci tabeli:

U |

A1 |

A2 |

... |

An |

|

r1(A1) |

r1(A2) |

... |

r1(An) |

R |

... |

... |

... |

... |

|

rm(A1) |

rm(A2) |

... |

rm(An) |

Definicja. Wartość a∈DOM(A) nazywamy wartością prostą, gdy nie jest ona zbiorem ani ciągiem elementów należących do ![]()

.

Przykład. Niech U := {A1,A2,A3}, DOM(A1) := {{c,d}}, DOM(A2) := {c}, DOM(A3) := {d}, ![]()

= {c,d, {c,d}}. Niech a∈DOM(A1) tzn. a={c,d}. Wartość a nie jest wartością prostą.

Definicja. Mówimy, że relacja R(U) jest relacją znormalizowaną ( pierwszej postaci normalnej -1PN ) gdy dziedziny DOM(A) wszystkich atrybutów A∈U są zbiorami wartości prostych.

Definicja. Dla danej krotki r(U) i X⊂U krotkę t typu X nazywamy ograniczeniem krotki r(U) do zbioru X gdy (∀A∈X) ( r(A)= t(A)}. Dla krotki będącej ograniczeniem będziemy używać oznaczenia r(X) lub r[X].

Przykład. Niech U := {A,B,C}, X := {A,C} i r(U) := (a,b,c). Wtedy r[X] = (a,c).

Operacje na relacjach.

Na relacjach definiuje się pewne operacje mnogościowe i relacyjne.

Definicja. Zbiory

T(U) := { t ∈ KROTKA(U) | t ∈ R(U) ∨ t ∈ S(U) };

T(U) := { t ∈ KROTKA(U) | t ∈ R(U) ∧ t ∉ S(U) };

T(U) := { t ∈ KROTKA(U) | t ∈ R(U) ∧ t ∈ S(U) };

T(U):=KROTKA(U)-R(U) , przy czym zbiór KROTKA(U) jest zbiorem skończonym, gdyż w przeciwnym wypadku byłaby sprzeczność z definicją relacji;

nazywamy odpowiednio sumą, różnicą, przekrojem i dopełnieniem do relacji R(U) i oznaczać będziemy przez R(U)∪S(U), R(U)∩S(U), R(U)-S(U) i -R(U). Zauważmy, że definicje te dotyczą relacji tego samego typu.

Definicja. Niech U będzie zbiorem atrybutów, X,Y⊂U, r∈KROTKA(X), s∈KROTKA(Y) i Z:=X∪Y. Krotkę t∈KROTKA(Z) nazywamy złączeniem krotki r i s, co oznaczamy t=r![]()

s, gdy t[X] = r i t[Y ]= s.

Stwierdzenie. Mają miejsce następujące własności:

r

s = s

r,r[∅] = ε gdzie ε oznacza krotkę pustą,

r

ε = r.

Definicja. Dla danej relacji R(U) oraz zbioru X⊂U relację T(X) nazywamy projekcją R na X, gdy

T = { t ∈ KROTKA(X) | ( ∃ r ∈ R ) ( t = r[X] ) }.

Dla projekcji używać będziemy oznaczenia T=R[X].

Stwierdzenie. Jeżeli dana jest relacja R(U) i X⊂U to

R[X] = { t ∈ KROTKA(X) | ( ∃ s ∈ KROTKA(U-X) ) (t ![]()

s ∈ R ) }.

Przykład. Niech U := {A,B,C} i R(U) określona następująco:

R: |

A |

B |

C |

|

a |

x |

1 |

|

b |

x |

1 |

|

a |

x |

2 |

|

c |

y |

3 |

Dla X:={B,C} mamy:

R [X]: |

B |

C |

|

x |

1 |

|

x |

2 |

|

y |

3 |

Definicja. Odwzorowanie

![]()

przyporządkowujące relacjom typu U ich projekcję na X nazywamy operacją projekcji.

Stwierdzenie. Jeżeli R∈REL(U) to

Definicja. Niech U := {A1,A2,...,An}, ![]()

, ⊗∈{ =, ≠, <, >, , }. Elementarnym warunkiem selekcji nazywamy wyrażenia postaci v ⊗ Ai lub Ai ⊗ Aj. Warunkiem selekcji nazywamy:

elementarny warunek selekcji,

wyrażenia postaci: ∼E , E1 ∧ E2 lub E1 ∨ E2 gdzie E , E1, E2 są warunkami selekcji.

Definicja. Relację T(U) nazywamy selekcją relacji R(U) względem warunku selekcji E, co oznaczamy przez T=R/E/, gdy T = {t∈R | E(t)=true }.

Przykład. Dla relacji R(U) postaci

R: |

A |

B |

C |

D |

|

a |

x |

1 |

3 |

|

a |

y |

4 |

2 |

|

c |

x |

3 |

3 |

|

b |

x |

2 |

1 |

z warunkiem selekcji E := ( C D ∧ ( A = a ∨ A = b ) ) relacja T=R/E/ jest postaci

T: |

A |

B |

C |

D |

|

a |

x |

4 |

2 |

|

b |

x |

2 |

1 |

Definicja. Odwzorowanie

![]()

przyporządkowujące relacji typu U jej selekcję względem warunku E nazywamy operacją selekcji.

Definicja. Dla danych relacji R(X) i S(Y) relację

T:={ t ∈ KROTKA(X∪Y) | ( t[X] ∈ R ) ∧ ( t[Y] ∈ S ) }

typu X∪Y nazywamy złączeniem relacji i oznaczamy przez R ![]()

S.

Stwierdzenie. Jeżeli dane są relacje R(X) i S(Y) to

R![]()

S ={ t ∈ KROTKA(X∪Y) | ( ∃ r ∈ R ) ( ∃ s ∈ S ) ( t = r ![]()

s ) }.

Przykład. Dla relacji R(X) i S(Y) określonych następująco:

R: |

A |

B |

C |

|

S: |

A |

B |

D |

|

a |

x |

1 |

|

|

a |

x |

f |

|

a |

x |

2 |

|

|

a |

y |

g |

|

a |

y |

2 |

|

|

b |

x |

h |

|

b |

y |

3 |

|

|

|

|

|

ich złączenie T:=R ![]()

S jest relacją postaci:

T: |

A |

B |

C |

D |

|

a |

x |

1 |

f |

|

a |

x |

2 |

f |

|

a |

y |

2 |

g |

{ krotki nowej relacji tworzone są tylko z tych krotek relacji R i S, które na wspólnych atrybutach mają te same wartości }.

Definicja. Odwzorowanie

![]()

X,Y : REL(X) × REL(Y) → REL(X∪Y)

przyporządkowujące dwóm relacjom typów, odpowiednio X i Y, relację typu X∪Y będącą ich złączeniem nazywamy operacją złączenia.

Stwierdzenie. Dla danych relacji R ,S ,T i X, Y⊂U mamy

R

S = S

R,(R

S )

T = R

(S

T),jeżeli X⊂U to R[X]

R = R,jeżeli X∪Y=U to R ⊂ R[X]

R[Y],jeżeli X=Y to R

S = R∩S,jeżeli X∩Y=∅ to R

S = R×S.

Przykład. Niech ai ≠ aj, bi ≠ bj, ci ≠ cj, dla i ≠ j, Wtedy dla relacji R określonej następująco:

Ad. 3) U := {A,B}, X := {B}, X∪U = U,

R: |

A |

B |

|

R[X]: |

B |

|

R[X] |

A |

B |

|

a1 |

b1 |

|

|

b1 |

|

|

a1 |

b1 |

|

a1 |

b2 |

|

|

b2 |

|

|

a1 |

b2 |

|

a2 |

b3 |

|

|

b3 |

|

|

a2 |

b3 |

Ad. 5) U := {A,B}, X := {A,B}, Y := {A,B}, X∪Y = {A,B},

R: |

A |

B |

|

S: |

A |

B |

|

R |

A |

B |

|

a1 |

b1 |

|

|

a2 |

b2 |

|

|

a2 |

b2 |

|

a2 |

b2 |

|

|

a3 |

b3 |

|

|

|

|

Ad. 4)

a) U := {A,B,C}, X := {A,B}, Y := {B,C}, X∪Y = {A,B,C},

R: |

A |

B |

C |

|

R[X]: |

A |

B |

|

R[Y]: |

B |

C |

|

R[X] |

A |

B |

C |

|

a1 |

b1 |

c1 |

|

|

a1 |

b1 |

|

|

b1 |

c1 |

|

|

a1 |

b1 |

c1 |

|

a2 |

b2 |

c2 |

|

|

a2 |

b2 |

|

|

b2 |

c2 |

|

|

a1 |

b1 |

c2 |

|

a3 |

b3 |

c3 |

|

|

a3 |

b3 |

|

|

b3 |

c3 |

|

|

a2 |

b2 |

c2 |

|

a1 |

b1 |

c2 |

|

|

|

|

|

|

b1 |

c2 |

|

|

a3 |

b3 |

c3 |

U := {A,B,C}, X := {A}, Y := {B,C}, X∪Y = {A,B,C},

R[X]: |

A |

|

R[Y]: |

B |

C |

|

R[X] |

A |

B |

C |

|

a1 |

|

|

b1 |

c1 |

|

|

a1 |

b1 |

c1 |

|

a2 |

|

|

b2 |

c2 |

|

|

a1 |

b2 |

c2 |

|

a3 |

|

|

b3 |

c3 |

|

|

a1 |

b3 |

c3 |

|

|

|

|

b1 |

c2 |

|

|

a2 |

b1 |

c1 |

|

|

|

|

|

|

|

|

a2 |

b2 |

c2 |

|

|

|

|

|

|

|

|

... |

... |

... |

|

|

|

|

|

|

|

|

a3 |

b3 |

c3 |

Ad. 6) X := {A}, Y := {B}, X∪Y = {A,B},

R: |

A |

|

S: |

B |

|

R |

A |

B |

|

a1 |

|

|

b2 |

|

|

a1 |

b2 |

|

a2 |

|

|

b3 |

|

|

a2 |

b2 |

|

|

|

|

|

|

|

a1 |

b3 |

|

|

|

|

|

|

|

a2 |

b3 |

Definicja. Dla danej relacji R(U) i zbioru X⊂U relację T(U-X) nazywamy podzieleniem relacji R przez zbiór X, co oznaczamy przez T=R/X, gdy

T={ t ∈ KROTKA(U-X) | ( ∀ s ∈ KROTKA(X) ) ( t![]()

s ∈ R ) },

{ krotka t typu U-X należy do R/X, gdy dla każdej krotki s typu X złączenie krotek t i s jest krotką należącą do R}.

Przykład. Niech U:={A,B), X:={B}, U-X = {A} zbiory DOM(A):={1,2,3}, DOM(B):={a,b,c}. Wtedy T:=R/{B} dla relacja R(U) określonej następująco:

R: |

A |

B |

|

|

T: |

A |

|

1 |

a |

|

|

|

1 |

|

2 |

b |

|

|

|

|

|

1 |

b |

|

|

|

|

|

1 |

c |

|

|

|

|

|

3 |

c |

|

|

|

|

Niech 1,2,3 oznacza numer studenta i a,b,c nazwę przedmiotu. Niech (n,p) ∈ R(U) oznacza, że student n zdał egzamin z przedmiotu p. Zatem n∈T, gdy student n zdał wszystkie egzaminy.

Definicja. Odwzorowanie

![]()

które relacji typu U przyporządkowuje relację będącą wynikiem podzielenia przez zbiór X nazywamy operacją dzielenia.

Twierdzenie. Jeżeli dana jest relacja R(U), X⊂U i KROTKA(U) jest zbiorem skończonym to

R/X = -(-R )[-X ], ![]()

gdzie " - " oznacza operację dopełnienia tzn. -X := U-X, -R(U) := KROTKA(U)-R(U).

Dowód. Ponieważ

(-R)[-X] = { t∈KROTKA(U-X) | (∃s∈KROTKA(X)) (t![]()

s ∈ (-R) ) }

i prawdą jest, że jeżeli A={ t | Φ(x) } to -A={ t | ∼Φ(x) }, więc

-(-R)[-X] = { t∈KROTKA(U-X) | ∼ (∃s∈KROTKA(X)) (t![]()

s ∈ (-R) ) }=

{ t ∈ KROTKA(U-X) | (∀ s ∈ KROTKA(X) ) (t![]()

s ∈ R ) } = R/X .

ÿ

Definicja. Dla danych relacji R(U) i S(X), X⊂U relację T(U-X) nazywamy podzieleniem relacji R przez relację S, co oznaczamy przez T = R:S, gdy

T = { t ∈ R [U-X] | ( ∀ s ∈ S ) (t![]()

s ∈ R ) }.

Stwierdzenie. Dla relacji R(U), S(X), X⊂U

R:S = { t ∈ R [U-X] | ( S ⊂ R(t,X) ) },

gdzie

R(t,X) := { s ∈ R[X] | (t![]()

s ∈ R ) }.

Dowód. Wystarczy wykazać, że ( ∀ s ∈ S ) (t![]()

s ∈ R ) ⇔ S ⊂ R(t,X) ). Przypuśćmy, że jest prawdziwa lewa strona równoważności i prawa fałszywa. Wtedy (∃s∈S) (s∉R(t,X)) tzn. t![]()

s∉R, co jest sprzeczne z założeniem. Przypuśćmy teraz, że prawdziwa jest prawa strona i lewa fałszywa. Wtedy (∃s∈S) (t![]()

s ∉ R ) tzn. s ∉ R(t,X), co jest sprzeczne z założeniem o prawdziwości prawej strony.

ÿ

Przykład. Niech U := {A,B}, X := {B }, U-X = {A} oraz

R: |

A |

B |

|

|

S: |

B |

|

T=R:S : |

A |

|

1 |

a |

|

|

|

a |

|

|

1 |

|

2 |

b |

i |

|

|

b |

.Wtedy |

|

|

|

1 |

b |

|

|

|

c |

|

|

|

|

1 |

c |

|

|

|

|

|

|

|

|

3 |

c |

|

|

|

|

|

|

|

{ Różnica między R/X i R:S polega na tym, że w przypadku R/X mówimy o wszystkich "wartościach" atrybutu B a w przypadku R:S o "wartościach" atrybutu B o których informacje zawarte są w relacji S}.

Uwaga. Ostatnie stwierdzenie daje możliwość stworzenia pewnego algorytmu wyznaczania relacji T(U-X) := R(U):S(X).

Uwaga. Operacje mnogościowe i relacyjne zdefiniowane w 3.2 tworzą zbiór operacji algebry relacji. Operacje te wykorzystuje się do

tworzenia języków manipulowania danymi;

badania zależności między danymi;

projektowania schematu logicznego relacyjnych baz danych.

Zależności funkcyjne.

Definicja. Niech U będzie zbiorem atrybutów i X,Y⊂U. Mówimy, że istnieje zależność funkcyjna między zbiorami X i Y, co oznaczamy X→Y, gdy w każdej relacji R(U) ⊂ KROTKA(U) istnieje pewna funkcja R[X]→ R[Y], (przy różnych relacjach R(U) funkcje te mogą być różne). Gdy X = { A1, A2..., An } i Y = { B1, B2..., Bm }, gdzie Ai, Bi oznaczają pojedyńcze atrybuty z U, to będziemy również używać oznaczenia A1A2...An→B1B2...Bm.

Definicja. Dla danej relacji R(U), X,Y⊂U, mówimy że w R spełniona jest zależność funkcyjna X→Y, gdy

(∗) (∀ r1,r2 ∈ R ) [ ( r1(X)=r2(X) ) ⇒ ( r1(Y)=r2(Y) ) ].

Przykład. Niech U := {nr_Indeksu,Nazwisko_studenta,nr_Przedmiotu,Ocena} i relacja R(U) określona następująco:

R: |

I |

N |

P |

O |

|

1 |

a |

101 |

3 |

|

1 |

a |

102 |

4 |

|

2 |

b |

101 |

3 |

|

3 |

c |

101 |

3 |

W relacji R(U) spełnione są następujące zależności funkcyjne: I→N , IP→O. Zauważmy, że dla zbiorów {P} i {O} warunek z (∗) jest również spełniony, ale między tymi zbiorami nie istnieje zależność funkcyjna. Istotnie, po dodaniu krotki (3, c, 102, 3) warunek z (∗) nie będzie spełniony.

Definicja, ( założenie o relacji uniwersalnej ). Dla danego zbioru atrybutów U istnieje jedna relacja R(U), a wszystkie inne relacje typu X, X⊂U uzyskuje się z R w wyniku operacji projekcji. Relację R nazywamy relacją uniwersalną.

Uwaga. Przyjęcie założenia o relacji uniwersalnej pozwala mówić o istnieniu uniwersalnego zbioru zależności funkcyjnych na zbiorze U. W dalszej części będziemy przyjmowali, że zbiór U spełnia założenie o relacji uniwersalnej.

Aksjomaty Armstronga.

Przykład. Niech U:={Przedmiot, nr_Indeksu, Ocena,nr_Egzaminatora, Godzina_egzaminu, Sala}. Na tym zbiorze atrybutów można określić np. następujący zbiór zależności funkcyjnych:

F := { P→GS, GS→P, PI→O, GI→PS, PGS→E }.

Zamiast zależności funkcyjnej P→GS można wprowadzić dwie zależności P→G i P→S. Poza tym np. z zależności P→GS wynika zależność PE→GS.

Problem. Czy można rozpatrywać zależności funkcyjne ( w tym wyprowadzanie nowych ) bez odwoływania się do relacji ? (Odpowiedzi udzielił Armstrong).

Aksjomaty Armstronga. Niech U będzie zbiorem atrybutów i niech

F ⊂ { X → Y | ( X ⊂ U ) ∧ ( Y ⊂ U ) }.

Przez F+ oznaczmy najmniejszy (ze względu na relację zawierania) zbiór zależności funkcyjnych, który zawiera zbiór F i dla dowolnych X,Y,Z⊂U spełnia następujące aksjomaty:

( Y ⊂ X ) ⇒ [ (X → Y ) ∈ F+ ], (zwrotność);

[ (X → Y ) ∈ F+ ] ⇒ [ (XZ → YZ ) ∈ F+ ], (poszerzalność);

[ (X → Y ) ∈ F+ ∧ (Y → Z ) ∈ F+] ⇒ [ (X → Z ) ∈ F+ ], (przechodniość).

Zbiór F+ nazywamy najmniejszym domknięciem zbioru F.

Twierdzenie. Układ aksjomatów Armstronga jest niesprzeczny, tzn., że istnieje relacja typu U w której aksjomaty F1-F3 są prawdziwe.

Dowód. Pokażemy, że relacją tą jest dowolna relacja typu U. Twierdzenie będzie udowodnione, jeżeli pokażemy, że każda zależność funkcyjna (X → Y ) ∈ F+ jest spełniona w każdej relacji typu U, w której spełnione są wszystkie zależności funkcyjne ze zbioru F.

Ad. F1). Nie może istnieć relacja R(U), dla której przy Y⊂X istnieją r1,r2∈R takie, że (r1(X)=r2(X)) ∧ (r1(Y)≠r2(Y)).

Ad. F2). Przypuśćmy, że istnieje relacja R(U), w której spełniona jest zależność funkcyjna X→Y i istnieje Z, takie że nie jest spełniona zależność funkcyjna XZ→YZ. Wtedy istnieją dwie krotki r1,r2∈R, dla których

( r1(XZ) = r2(XZ) ) ∧ ( r1(YZ) ≠ r2(YZ) ).

Skąd wynika, że

(r1(Z) = r2(Z)) ∧ (r1(X) = r2(X)) ∧ (r1(Y) ≠ r2(Y)),

co jest sprzeczne z faktem, że w R(U) spełniona jest zależność funkcyjna X→Y.

Ad. F3). Niech zależności funkcyjne X→Y i Y→Z będą spełnione w R(U). Korzystając z prawa ((p⇒q)∧(q⇒r)) ⇒ (p⇒q) do zdania

[ ( r1(X)=r2(X) ) ⇒ ( r1(Y)=r2(Y) )] ∧ [ ( r1(Y)=r2(Y) ) ⇒ ( r1(Z)=r2(Z) ) ]

otrzymamy ( r1(X)=r2(X) ) ⇒ ( r1(Y)=r2(Y) ) co oznacza, że w R(U) spełniona jest zależność funkcyjna X→Z.

ÿ

Twierdzenie. Niech F będzie zbiorem zależności funkcyjnych określonych na U i niech X,Y⊂U. Zależność funkcyjna X→Y należy do F+ wtedy i tylko wtedy, gdy

Y⊂ X+:= { A ∈ U | (X → A ) ∈ F+ }.

( Zbiór X+ nazywamy domknięciem zbioru X względem zbioru F ).

Dowód. 1) Niech Y⊂X+ tzn. Y:={A1,A2,..., Ak) i (∀i) [(X→Ai )∈F+]. Z aksjomatów F2 i F3 wynika prawdziwość implikacji

[ (X → Z ) ∈ F+ ∧ (X → Y ) ∈ F+] ⇒ [ (X → YZ ) ∈ F+ ].

Istotnie

.

Zatem

[ ( X → A1 ) ∈ F+ ∧ ( X → A2 ) ∈ F+ ] ⇒ [ ( X → A1 A2 ) ∈ F+ ],

[ ( X → A1 A2 ) ∈ F+ ∧ ( X → A3 ) ∈ F+ ] ⇒ [ ( X → A1 A2 A3 ) ∈ F+ ],

........................................................................................

[ ( X → A1 A2 ...Ak-1 ) ∈ F+ ∧ ( X → Ak ) ∈ F+ ] ⇒ [ ( X → A1 A2 ...Ak-1Ak ) ∈ F+ ],

co oznacza, że ( X→Y )∈F+.

2) Niech (X→Y)∈F+ i niech Y:={A1,A2,..., Ak). Dla dowolnego atrybutu Ai∈Y z aksjomatu F1 wynika, że (Y→Ai)∈F+. Z aksjomatu F3 otrzymamy

[ ( X → Y ) ∈ F+ ∧ ( Y → Ai ) ∈ F+ ]⇒ [ ( X → Ai ) ∈ F+ ].

Wobec dowolności wyboru Ai mamy, że (∀Ai) [(X→Ai)∈F+] tzn. Y⊂X+.

ÿ

Twierdzenie. Jeżeli dla danego zbioru zależności funkcyjnych F zależność X→Y nie należy do F+ to istnieje relacja R(U), w której spełnione są wszystkie zależności funkcyjne ze zbioru F+ i nie jest spełniona zależność X→Y.

Dowód. Niech F będzie zbiorem zależności funkcyjnych określonych na U i niech (X→Y)∉F+, X,Y⊂U.

Rozważmy relację

R: |

|

|

X+ |

|

|

|

|

U-X+ |

|

|

|

1 |

1 |

... |

1 |

1 |

1 |

1 |

... |

1 |

1 |

|

1 |

1 |

... |

1 |

1 |

0 |

0 |

... |

0 |

0 |

Pokażemy, że wszystkie zależności z F+ są spełnione w R. Przypuśćmy, że (V→W)∈F+ i nie jest spełniona w R. Jest to możliwe tylko wtedy gdy V⊂X+ i jednocześnie W⊄X+. Ponieważ V⊂X+, więc na podstawie poprzedniego twierdzenia (X→V)∈F+. Ponieważ z założenia (V→W)∈F+, więc na podstawie aksjomatu F3, (X→W)∈F+. Zatem, ponownie korzystając z poprzedniego twierdzenia, W⊂X+, co jest sprzeczne z założeniem, że W⊄X+. Wykazaliśmy więc, że jeżeli (V→W)∈F+ to jest ona spełniona w R.

Wykażemy teraz, że jeżeli (X→Y)∉F+ to zależność X→Y nie jest spełniona w R. Przypuśćmy, że X→Y jest spełniona w R. Zatem Y⊂X+ i z poprzedniego twierdzenia otrzymamy, że (X→Y)∈F+, co jest sprzeczne z założeniem.

ÿ

Stwierdzenie, (wynikające z aksjomatów Armstronga).

[ (X → Y ) ∈ F+ ∧ (YW → Z ) ∈ F+] ⇒ [ (XW → Z ) ∈ F+ ],

[ (X → Y ) ∈ F+ ∧ (X → Z ) ∈ F+] ⇒ [ (X → YZ ) ∈ F+ ],

[ (X → YZ ) ∈ F+ ] ⇒ [ (X → Y ) ∈ F+ ∧ (X → Z ) ∈ F+ ].

Definicja. Niech dany będzie zbiór zależności funkcyjnych F określonych na U. Najmniejszy podzbiór F0 zbioru F+, ( F0⊂F+ ), taki że F0+=F+ nazywamy minimalnym generatorem zbioru F+. Jeżeli ponadto wszystkie zależności (X→Y) ∈ F0 są takie, że X jest możliwie najmniejszym podzbiorem U, a Y pojedyńczym atrybutem należącym do U, to F0 nazywamy minimalnym zredukowanym generatorem zbioru F+.

Przykład. Niech U := { P,I,O,E,G,S } i F := { P→GS, GS→P, PI→O, GI→PS, PGS→E }. Przykładami minimalnych zredukowanych generatorów całego zbioru F+ są:

F01 := { P → G, P → S, GS → P, PI → O, GI → P, P → E },

F02 := { P → G, P → S, GS → P, PI → O, GI → S, P → E }.

Uwaga. Zredukowane generatory nie muszą być wyznaczone jednoznacznie.

Zadanie. Dla zbior*w U := { A, B, C } i F := { AC→B, B→C } wyznaczyć zbi*r F+ i minimalne generatory zbioru F+.

Schemat relacyjny i jego związek z relacją.

Definicja. Niech dla danego zbioru atrybutów U F będzie zbiorem zależności funkcyjnych określonych na U. Parę uporządkowaną

R:=( U, F )

nazywamy schematem relacyjnym o zbiorze atrybutów U i ze zbiorem zależności F.

Definicja. Mówimy, że relacja R jest przypadkiem schematu relacyjnego R:=(U,F), (lub, że jej schematem jest R ), gdy R jest relacją typu U i spełniona jest w niej każda zależność funkcyjna (X→Y)∈F. Zbiór wszystkich relacji R o schemacie R oznaczać będziemy przez INST(R).

Definicja. Dla danego schematu relacyjnego R:=(U,F) i X⊂U schemat relacyjny Π:=(X,G) nazywamy projekcją schematu R na zbiór X, co oznaczamy przez Π=R[X], gdy

G+ = { (Y → Z ) ∈ F+ | Y ∪ Z ⊂ X }+,

tzn. G jest podzbiorem zbioru tych zależności ze zbioru F+, w których występują tylko atrybuty ze zbioru X.

Przykład. Dla R:=({P,I,O,E,G,S}, {P→GSE, GS→P, PI→O, GI→P}) mamy R[{I,O,G,S }]:= ({I, O, G, S},{IGS→O}). Zauważmy, że gdyby w definicji zbioru G+ nie było domknięcia F+ to otrzymalibyśmy zbiór pusty.

Definicja. Dla schematów relacyjnych R:=(X,F) i S:=(Y,G) schemat Π:=(Z,H) nazywamy złączeniem schematów R i S, co oznaczamy przez Π=R![]()

S, gdy Z=X∪Y i H=F∪G.

Rozkładalność schematów relacyjnych.

Definicja. Mówimy, że schemat relacyjny R:=(U,F) jest rozkładalny bez straty danych na dwa schematy R[X] i R[Y], gdy

X ∪ Y = U,

(∀ R ∈ INST(R ) ) ( R = R[X]

R[Y] ).

Twierdzenie. Schemat relacyjny R:=(U,F) jest rozkładalny bez straty danych na schematy R[XY] i R[XZ], XYZ=U, Y∩Z=∅ wtedy i tylko wtedy, gdy (X→Y)∈F+ lub (X→Z)∈F+ tzn., gdy dla każdej relacji R o schemacie R:=(U,F) mamy

( R=R[XY]![]()

R[XZ] ) ⇔ [ (X→Y)∈F+ ∨ (X→Z)∈F+ ].

{ Warunek wystarczający można udowodnić jeżeli (X→Y)∈F+ lub (X→Z)∈F+ zastąpimy (X→Y)∈F }.

Przykład. Relacja EGZ(U), U:={I, N, P, O}, gdzie

EGZ: |

I |

N |

P |

O |

|

10 |

f |

a |

3 |

|

10 |

f |

b |

4 |

|

11 |

g |

a |

3 |

|

12 |

h |

a |

3 |

jest przypadkiem schematu relacyjnego E:=( {I, N, P, O}, {I→N, IP→O} ). W zależności od wyboru zbioru zależności funkcyjnych jako podstawy rozkładu relację tą można rozłożyć bez straty danych na dwa sposoby:

a)

E1: |

I |

N |

|

E2: |

I |

P |

O |

|

10 |

f |

|

|

10 |

a |

3 |

|

11 |

g |

|

|

10 |

b |

4 |

|

12 |

h |

|

|

11 |

a |

3 |

|

|

|

|

|

12 |

a |

3 |

b)

E3: |

I |

P |

O |

|

E4: |

I |

P |

N |

|

10 |

a |

3 |

|

|

10 |

a |

f |

|

10 |

b |

4 |

|

|

10 |

b |

f |

|

11 |

a |

3 |

|

|

11 |

a |

g |

|

12 |

a |

3 |

|

|

12 |

a |

h |

W obydwu przypadkach mamy: EGZ=E1![]()

E2, EGZ=E3![]()

E4.

Definicja. Mówimy, że schemat relacyjny R:=(U,F) jest rozkładalny bez straty zależności na dwa schematy R1:=(X,G), R2:=(Y,H), gdy

X ∪ Y = U,

F+ = ( G ∪ H )+.

Przykład. Dla schematu relacyjnego

R := ( { A, B, C, D }, { A → B , BC → D , D → B , D → C } ) = ( U, F )

rozważmy następujące schematy:

R1 := ( { A, B }, { A → B } ), R2 := ( { B, C, D }, { BC → D , D → B , D → C } ),

będące rozkładami schematu R bez straty zależności. Rozkład ten nie jest jednak rozkładem bez straty danych. Istotnie, rozważmy relację R∈INST(R) postaci:

R: |

A |

B |

C |

D |

|

a |

b |

c |

d |

|

a1 |

b |

c1 |

d1 |

|

a2 |

b |

c1 |

d1 |

Wówczas relacje R1:=R[AB] i R2:=R[BCD] mają postać:

R1: |

A |

B |

|

R2: |

B |

C |

D |

|

a |

b |

|

|

b |

c |

d |

|

a1 |

b |

|

|

b |

c1 |

d1 |

|

a2 |

b |

|

|

|

|

|

i R≠R1![]()

R2. Zauważmy, że zależności B→A i B→CD nie należą do F+, tzn. nie są spełnione założenia twierdzenia o warunku koniecznym i dostatecznym rozkładalności bez straty danych.

Sposób rozkładu bez straty danych i bez straty zależności podaje następna definicja.

Definicja. Mówimy, że schemat relacyjny R:=(U,F) jest rozkładalny na dwie składowe niezależne S:=(X,G) i T: = (Y,H), gdy

X ∪ Y = U,

F+ = ( G ∪ H )+,

(∀ R ∈ INST(R) ) ( R = R[X]

R[Y] ).

Twierdzenie. Schemat relacyjny R:=(U,F) jest rozkładalny na dwie składowe niezależne S[X]:=(X,G) i T[Y]:=(Y,H), X,Y⊂U, X∪Y=U, X∩Y≠∅, wtedy i tylko wtedy, gdy:

F+ = ( G ∪ H )+,

[( X ∩ Y → X ) ∈ F+ ] ∨ [ ( X ∩ Y → Y ) ∈ F+ ].

Normalizacja schematów relacyjnych do drugiej postaci normalnej (2PN).

Definicja. Mówimy, że zbiór K⊂U jest kluczem dla schematu relacyjnego R:=(U,F), gdy spełnia warunki:

( K → U ) ∈ F+,

(∀ X ⊂ U ) ( [ ( X → U ) ∈ F+ ] ⇒ [ ∼ ( X ⊂ K ) ] ).

Elementy zbioru K nazywamy atrybutami kluczowymi.

Przykład. Dla schematu relacyjnego E:=( {I, N, P, O}, {I→N, IP→O} ) warunek a) definicji spełniają zbiory {I, P}, {I, N, P}, {I, N, P, O}. Warunek b) spełnia zbiór {I, P} i ten zbiór jest kluczem schematu R.

Uwaga. Schemat relacyjny może posiadać wiele kluczy. Jeden z nich nazywamy kluczem głównym, (primary key).

Definicja. Niech X,Y⊂U i X∩Y=∅. Mówimy, że Y jest w pełni funkcyjnie zależny od X, gdy istnieje zależność funkcyjna X→Y i nie istnieje zależność z żadnego podzbioru właściwego zbioru X w Y.

Definicja. Schemat relacyjny R := (U,F) jest w drugiej postaci normalnej (2PN), gdy każdy niekluczowy atrybut A∈U jest w pełni zależny od każdego klucza tego schematu.

Przykład. Schemat relacyjny E:=( {Indeks, Nazwisko, Kierunek, Adres, Przedmiot, Ocena}, {I→NAK, IP→O }) z kluczem K:={I, P} nie jest w 2PN, bo np. niekluczowy atrybut N jest zależny funkcyjnie tylko od { I } ⊂ K. Niech E będzie relacją o schemacie E określoną następująco:

E: |

I |

N |

A |

K |

P |

O |

|

10 |

f |

x |

mat |

a |

3 |

|

10 |

f |

x |

mat |

b |

4 |

|

11 |

g |

y |

inf |

a |

3 |

|

12 |

h |

x |

inf |

a |

3 |

|

10 |

f |

x |

mat |

c |

5 |

W relacji tej można zauważyć następujące anomalia:

dołączania - nie można dołączyć studenta, który nie zdał żadnego egzaminu;

aktualizacji - zmiana adresu studenta wymaga zmiany w kilku krotkach;

usuwania - np. przy unieważnieniu egzaminu studenta o indeksie 11 należy usunąć całą krotkę, co spowoduje utratę informacji o studencie.

Dla każdej relacji E∈INST(E) mamy E=E[INKA]![]()

E[IPO] tzn. uzyskaliśmy dwa schematy relacyjne E1:=({I, N, K, A}, {I→NAK}) i E2:=({I, P, O}, {IP→O}) odpowiednio z kluczami {I} i {I,P}. Jest to rozkład bez straty danych. Relację E można zastąpić dwiema relacjami:

E1: |

I |

N |

A |

K |

|

E2: |

I |

P |

O |

|

10 |

f |

x |

mat |

|

|

10 |

a |

3 |

|

11 |

g |

y |

inf |

|

|

10 |

b |

4 |

|

12 |

h |

x |

inf |

|

|

11 |

a |

3 |

|

|

|

|

|

|

|

12 |

a |

3 |

|

|

|

|

|

|

|

10 |

c |

5 |

Każdy z tych rozkładów jest w 2PN.

Stwierdzenie. Jeżeli każdy klucz schematu jest zbiorem jednoelementowym to schemat jest w 2PN.

Normalizacja schematów relacyjnych do trzeciej postaci normalnej (3PN).

Definicja. Zbiór atrybutów Z jest tranzytywnie zależny od zbioru X, gdy

X ∩ Z = ∅,

(∃Y ⊂ U) { (Y∩X = ∅ ∧ Y∩Z = ∅) ⇒ [ (X→Y )∈F+ ∧ (Y→X)∉F+ ∧ (Y→Z)∈F+] }.

|

|

Y |

|

Z |

(X→Y )∈F+ ∧ (Y→X)∉F+ (Y→Z)∈F+

Definicja. Schemat relacyjny R:=(U,F) jest w trzeciej postaci normalnej (3PN), gdy jest w 2PN i każdy zbiór niekluczowych atrybutów Z⊂U nie jest tranzytywnie zależny od każdego zbioru atrybutów X będącego kluczem tego schematu.

Przykład. Schemat relacyjny E:=({Wykonawca,Adres,Projekt,Data_zakończenia}, {W→APD, P→D}) z kluczem K:={W} jest w 2PN. Niech E będzie relacją o schemacie E określoną następująco:

E: |

W |

A |

P |

D |

|

30 |

x |

a |

f |

|

40 |

y |

a |

f |

|

50 |

y |

b |

g |

|

60 |

z |

c |

f |

Ponieważ W → P ∧ P → D to W → D tzn. zbiór {D} jest tranzytywnie zależny od zbioru {W}. W relacji tej można zauważyć następujące anomalia: dołączania, aktualizacji i usuwania. Dla każdej relacji E∈INST(E) mamy E=E[WAP]![]()

E[PD] tzn. uzyskamy dwa schematy relacyjne E1:=( {W, A, P}, {W→A, W→P} ) i E2:=( { P, D}, {P→D} ), przy czym każdy z nich jest 3PN. Jest to rozkład bez straty danych. Relację E można zastąpić dwiema relacjami:

E1: |

W |

A |

P |

|

E2: |

P |

D |

|

30 |

x |

a |

|

|

a |

f |

|

40 |

y |

a |

|

|

b |

g |

|

50 |

y |

b |

|

|

c |

f |

|

60 |

z |

c |

|

|

|

|

Uwaga. W każdym schemacie będącym w 3PN między atrybutami niekluczowymi nie ma zależności funkcyjnych.

Zadanie. Sprawdzić, czy schemat relacyjny E:=( {A, B, C}, {AB→C, C→A} ) jest w 3PN.

Normalizacja schematów relacyjnych do postaci normalnej Boyce'a-Codda (PNB-C).

Definicja. Schemat relacyjny R:=(U,F) jest w postaci normalnej Boyce'a-Codda, (PNB-C), gdy z istnienia zależności funkcyjnej (X→Y )∈F+, Y ⊂ U-X, wynika, że (X→U )∈F+.

Uwaga. Każdy schemat w PNB-C jest w 3PN.

Przykład. Schemat relacyjny E:=( {Student, Przedmiot, Wykładowca}, {W→P, SP→W} ) z kluczem K:={S,P} nie jest w PNB-C, bo mimo, że W→P ∈F+, to nie istnieje zależność W→U.

Niech E będzie relacją o schemacie E określoną następująco:

E: |

S |

P |

W |

|

10 |

a |

x |

|

11 |

a |

x |

|

10 |

b |

y |

|

11 |

b |

z |

W relacji E występują anomalia usuwania i dołączania. Nie można dołączyć wykładowcy i przedmiotu jeżeli brak chociaż jednego studenta uczęszczającego na wykład. Nie można również usunąć ostatniego studenta uczęszczającego na dany przedmiot.

Schemat E można rozłożyć na dwa schematy relacyjne E1:=( {W, P}, {W→P} ) i E2:=( { W, S}, ∅), z których każdy jest w PNB-C. Wtedy relację E można przedstawić w postaci:

E1: |

W |

P |

|

E2: |

W |

S |

|

x |

a |

|

|

x |

10 |

|

y |

b |

|

|

x |

11 |

|

z |

b |

|

|

y |

10 |

|

|

|

|

|

z |

11 |

Ponieważ ![]()

, więc rozkład ten jest rozkładem bez straty danych, ale nie jest rozkładem bez straty zależności, bowiem {W→P, SP→W}+ ≠ {{W→P} ∪ ∅ }+. Nie jest możliwe dopisanie krotki (z,10) do relacji E2, bowiem wykładowca z prowadzi wykład z przedmiotu b, a student 10 uczęszcza na ten przedmiot do wykładowcy y.

Zależności wielowartościowe.

Definicja. Niech X,Y⊂U, Z := U - XY. Mówimy, że istnieje zależność wielowartościowa między zbiorami X i Y, co oznaczamy przez X →>Y, gdy dla każdego zbioru KROTKA(U) istnieje pewna funkcja ω : KROTKA(X)→℘(KROTKA(YZ)), gdzie ℘(KROTKA(YZ)) oznacza zbiór wszystkich podzbiorów zbioru KROTKA(YZ), taka, że jeżeli do zbioru ω( KROTKA(X)) należą krotki ( y, z ) i (y′, z′ ), to należą również krotki ( y′, z ) i (y, z′ ).

Definicja. Niech dana będzie relacja R(U), X, Y ⊂ U i Z := U - XY. Mówimy, że w R spełniona jest zależność wielowartościowa X →> Y, gdy spełniony jest jeden z równoważnych warunków:

![]()

Uwaga. Każda zależność funkcyjna jest zależnością wielowartościową.

Uwaga. Zależności X →> U i X →> ∅ spełnione są w każdej relacji R(U). Nazywamy je trywialnymi zależnościami wielowartościowymi.

Przykład.

a) |

E: |

P |

D |

Z |

R |

P →> D |

|

|

a |

x |

10 |

1983 |

P →> ZR |

|

|

a |

y |

10 |

1983 |

|

|

|

a |

x |

15 |

1984 |

|

|

|

a |

y |

15 |

1984 |

|

|

|

b |

z |

12 |

1983 |

|

|

|

b |

z |

16 |

1984 |

|

b) |

E1: |

P |

D |

|

E2: |

P |

Z |

R |

|

|

a |

x |

|

|

a |

10 |

1983 |

|

|

a |

y |

|

|

a |

15 |

1984 |

|

|

b |

z |

|

|

b |

12 |

1983 |

|

|

|

|

|

|

b |

16 |

1984 |

P →> D P →> ZR .

Aksjomaty zależności wielowartościowych.

Definicja. Niech U będzie zbiorem atrybutów i M ⊂ { X →> Y | X ⊂ U ∧ Y ⊂ U }. Przez oznaczmy najmniejszy (ze względu na relację zawierania ) zbiór zależności wielowartościowych takich, że M ⊂ i dla spełnione są następujące aksjomaty:

M0. ( zwrotność ),

M1. ( dopełnialność ),

M2. ( poszerzalność ),

M3. ( przechodniość ),

M4. ( pseudo-przechodniość ),

M5. ( addytywność ),

M6. ( dekompozycja ).

Uwaga. Między zależnościami funkcyjnymi i wielowartościowymi zachodzą następujące związki:

FM1.

FM2.

Definicja. Dla zbioru atrybutów U i zbiorów F i M, ( zakładamy, że zbiór M nie zawiera zależności funkcyjnych), parę

R := ( U, F ∪ M )

nazywamy schematem relacyjnym i mówimy, że relacja R jest przypadkiem schematu relacyjnego R jeśli jest relacją typu U oraz każda zależność funkcyjna i wielowartościowa jest spełniona w R.

Czwarta postać normalna, (4PN).

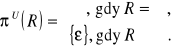

Definicja. Mówimy, że schemat relacyjny R := ( U, F ∪ M ) jest w 4PN gdy

Przykład. Dla schematu relacyjnego

R := ( { P, D, Z, R }, {D → P, PR → Z, P →> D, })

i relacji E z przykładu z * 3.10 rozważmy dwa schematy

R1 := ( { P, D }, {D → P }), R2 := ( { P, Z, R }, { PR → Z }).

Wtedy relacje E1 i E2 z tego przykładu są w 4PN.

Schemat relacyjnej bazy danych.

Definicja. Schematem relacyjnej bazy danych nazywamy zbiór wszystkich schematów relacyjnych występujących w danej bazie danych.

Algorytm tworzenia schematu relacyjnej bazy danych:

Określamy jeden schemat relacyjnej bazy danych { R := ( U, F ) }, gdzie U jest zbiorem wszystkich atrybutów występujących w bazie danych, przy czym zbiór U dobieramy w taki sposób aby można było na zbiorze U określić zależności funkcyjne.

Rozkładając schemat relacyjny R na schematy Ri := ( Ui , Fi ), i = 1,2,..,n otrzymamy schemat bazy danych ℜ := { Ri := ( Ui , Fi ) | i = 1,2,..,n }.

Projektowanie schematu bazy danych

Równoważność schematów.

Niech dane będą następujące schematy baz danych:

ℜ1 := { R := ( U, F ) },

ℜ2 := { Ri := ( Ui , Fi ) | i = 1,2,..,n }, U ![]()

(n ≥ 2).

Wprowadzimy definicje równoważności schematów ℜ1 i ℜ2.

Definicja. Mówimy, że schematy ℜ1 i ℜ2 są EQ1-równoważne, gdy dla każdej relacji R∈INST(ℜ1) ![]()

Definicja. Mówimy, że schematy ℜ1 i ℜ2 są EQ2-równoważne, gdy

.

Definicja. Mówimy, że schematy ℜ1 i ℜ2 są EQ3-równoważne, gdy są EQ1 i EQ2-równoważne.

Uwaga. Rozkład ℜ2 EQ1-równoważny rozkładowi ℜ1 jest rozkładem bez straty danych a EQ2-równoważny bez straty zależności.

Przy rozkładach schematów baz danych wymaga się zazwyczaj aby każdy z wynikowych schematów był w 3PN (4PN) i aby liczba ich była jak najmniejsza. Przedstawione zostaną następujące metody projektowania schematu baz danych:

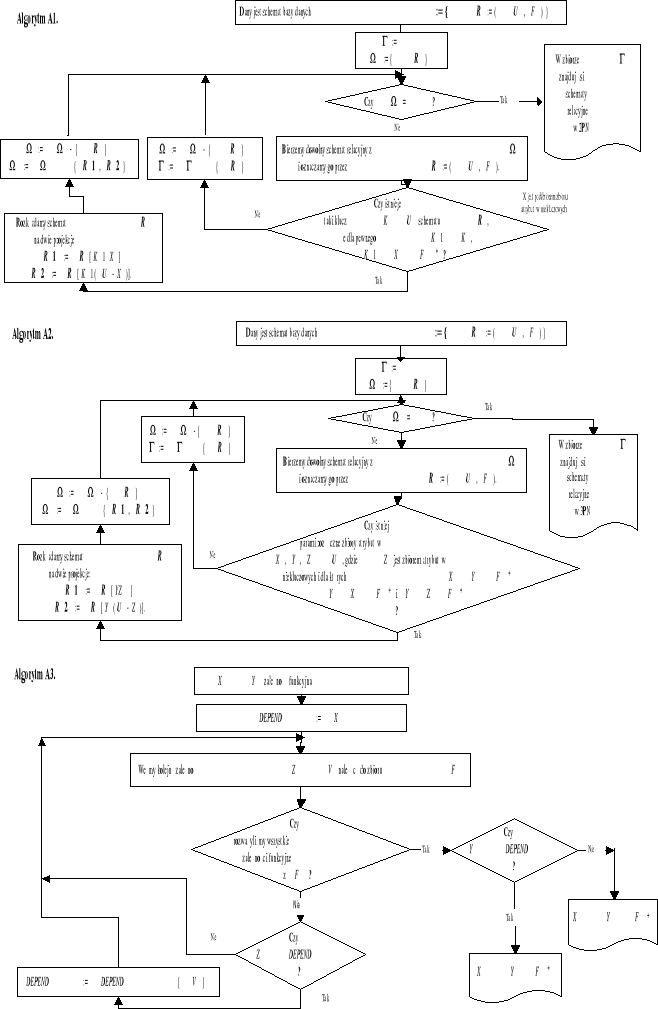

algorytm dekompozycji,

algorytm Bernsteina,

algorytm Niekludowej - Calenki.

Algorytmy pomocnicze.

Sprowadzenie schematu relacyjnego do 2PN.

Sprowadzenie schematu relacyjnego do 3PN.

Rozstrzygnięcie, czy dla zadanych X,Y ⊂ U, zachodzi X →Y ∈ F +.

Usunięcie z lewej strony każdej zależności X →Y ∈ F + zbędnych atrybutów, tzn. takich atrybutów A ∈ X , dla których (X - A ) → Y ∈ F +.

Znalezienie minimalnego generatora zbioru F.

Sprawdzenie, czy dla zadanych dwóch zbiorów zależności F1 i F2 zachodzi równość .

Określenie wszystkich kluczy w schemacie R := ( U, F ) tzn. takich najmniejszych zbiorów atrybutów K ⊂ U , dla których K → U ∈ F +.

Algorytm dekompozycji.

Wyznaczyć wszystkie klucze w schemacie R.

Wykrywanie niepełnych zależności funkcyjnych i rozkład schematu relacyjnego ℜ na zbiór ℜ1 := {Ri := ( Ui , Fi ) | i = 1,2,..,m } schematów relacyjnych z których każdy jest w 2PN.

Wyznaczyć zbiory atrybutów kluczowych i niekluczowych w każdym schemacie relacyjnym Ri ∈ ℜ1.

Wykrywanie tranzytywnych zależności funkcyjnych w schematach relacyjnych Ri, i=1,2,..,m i sprowadzenie ich do 3PN.

Kluczami są zbiory: { P, I } i { I, G, S }.

Do dalszych rozważań weźmy klucz { P, I }. Niepełną zależnością funkcyjną w R jest np. zależność: PI→GSE, (bo P→GSE). Oznacza to, że schemat relacyjny R nie jest w 2PN. Przyjmując w algorytmie 1 K1:={ P } i X:={G, S, E } można R rozłożyć na dwa schematy

Wyznaczając atrybuty kluczowe otrzymamy dwa schematy relacyjne

Schematy te są już w 3PN i ℜ1 := {R1 , R2 } jest poszukiwanym rozkładem. Rozkład ten spowodował utratę zależności GI→P.

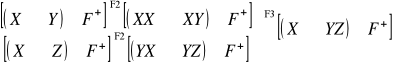

Algorytm Bernsteina.

Wyznaczyć zbiór F' składający się z wszystkich zależności funkcyjnych z F po wyeliminowaniu zbędnych atrybutów.

Wyznaczyć minimalny generator F0 zbioru F'.

Utworzyć zbiory Fi, i=1,2,...,m zaliczając do zbioru Fi te zależności z F', które posiadają identyczne lewe strony, które oznaczamy przez Xi. Zbiory te nazywamy grupami rozpiętymi nad F0.

Połączyć zbiory Fi i Fj gdy Xi →Xj∈F0+ i Xj →Xi∈F0+. Z tych zależności utworzyć zbiór J. Usunąć ze zbioru F0 wszystkie zależności postaci Xi →A i Xj →B gdzie A∈ Xj i B∈ Xi.

Usunąć ze zbioru F0 wszystkie zależności tranzytywne. W tym celu należy wyznaczyć taki najmniejszy zbiór F0', dla którego (F0'∪J)+ = (F0∪J)+. Każdą zależność funkcyjną z J należy dołączyć do odpowiadającej jej grupy w zbiorze grup rozpiętych nad F0'.

Dla każdej grupy utworzyć schemat relacyjny, którego atrybutami są wszystkie atrybuty występujące w tej grupie, a zbiór zależności funkcyjnych składa się ze wszystkich zależności z tej grupy. Każdy zbiór atrybutów występujących po lewej stronie dowolnej zależności funkcyjnej w grupie jest kluczem schematu.

F' = F = { XY→A, XY→D, CD→X, CD→Y, AX→B, BY→C, C→A }.

F0 = F'.

Tworzymy grupy rozpięte nad F0:

Korzystając z algorytmu 2 XY→CD∈F0+ , więc należy połączyć grupy F4 i F5. Ponadto

Ponieważ XY→CD∈F0+ więc XY→C∈F0+ i zależność XY→A jest zależnością tranzytywną, więc eliminując ją z F0 otrzymamy

Dla grup otrzymanych w punkcie 5 tworzymy zbiór schematów relacyjnych:

F' = F = { A→B, BC→D, D→BC }.

F0 = F'.

Tworzymy grupy rozpięte nad F0:

Ponieważ BC→D∈F0+ i D→BC∈F0+, więc należy połączyć grupy F2 i F3. Zatem

W F0 brak zależności tranzytywnych, więc

Dla grup otrzymanych w punkcie 5 tworzymy zbiór schematów relacyjnych:

Algorytm Niekludowej-Calenki.

Wyznaczyć wszystkie klucze w R i utworzyć zbiór atrybutów kluczowych UK.

Wyznaczyć najmniejszy podzbiór F' zbioru F, taki że { F'∪FD(UK) }+ = F+, gdzie FD(UK) oznacza projekcję zależności funkcyjnych ze zbioru F na zbiór UK.

Usunąć wszystkie zbędne atrybuty z zależności należących do F'.

Usunąć ze zbioru F' wszystkie zależności postaci K→A, gdzie K jest kluczem i utworzyć zbiór U1 z atrybutów A wchodzących w prawe strony wyrzuconych zależności i z atrybutów z UK.

Jeżeli U1 = U, to U jest w 3PN i zakończ działanie algorytmu.

Jeżeli U1 ≠ U, to przejdź do kroku 5.

Przez F'' oznaczyć zbiór zależności funkcyjnych pozostałych w F'. Przyjąć

Jeżeli U'≠ U, to wyznaczyć minimalny generator dla FD(U') i powtórzyć kroki 1-4 dla U'. Poszukiwany rozkład ℜ1 składa się z rozkładu U' i zbioru U1.

Jeżeli U = U' to należy zastosować algorytm Bernsteina.

Jeżeli w utworzonym rozkładzie chociażby jeden składnik zawiera klucz, to rozkład spełnia warunek EQ3-równoważności.

W przeciwnym wypadku poszukiwany rozkład składa się z utworzonego rozkładu i dowolnego klucza.

U = U1 ∪ U2∪ ... ∪ Un,

F+ = (F1 ∪ F2∪ ... ∪ Fn)+,

dla każdej relacji R ∈ INST(R) zachodzi

każdy schemat relacyjny Ri = ( Ui , Fi ) jest w 3PN,

liczba schematów w ℜ1 jest minimalna.

Kluczami w ℜ są { A,C }, { A,D }. Zatem UK = {A, C, D }.

FD(UK) = {D→C, C→D } i F'= { A→B, BC→D, D→B }.

F'= { A→B, BC→D, D→B }.

F'= { A→B, BC→D, D→B } i U1 = UK ≠ U.

F'' =F' i U'= { A, B, C, D }.

Ponieważ U'= U więc stosujemy algorytm Bernsteina, który daje U1 = { A, B } i U2= {B, C, D}. Ponieważ żaden z nich nie zawiera klucza więc rozszerzamy je o atrybuty należące do jednego z kluczy co spowoduje, że U2 = U. Zatem już schemat wyjściowy jest w 3PN i niepotrzebny jest rozkład.

Kluczami w ℜ są {X,Y}, {C,D} i {Y,B,D}. Zatem UK = {B, C, D, X, Y }.

FD(UK) = {XY→D, CD→X, CD→Y, BY→C } i F'= { AX→B, C→A }.

F'= { AX→B, C→A }.

F'= { AX→B, C→A } i U1 = UK ≠ U.

F'' =F' i U'= { A,B,C, X }≠U.

Kluczem w R' := ( U', F' ) jest {C,X}. Zatem U 'K= { C, X }.

FD(U 'K) = ∅ i (F')'= {AX→B, C→A }.

(F')'={AX→B, C→A }.

(F')'={AX→B, C→A }= F'.

(U')'=U.

Metody implementacji baz danych

Statyczny model pamiętania bazy danych

Dynamiczny model pamiętania bazy danych.

przekopiować wektory V1, MAP odpowiednio do V11, CMAP i podstawić STATUS(1) := 1;

np. modyfikowana jest strona 1 zapisana w bloku 2;

dla tej zmodyfikowanej strony szukamy w wektorze CMAP wolnego bloku do zapisania nowego stanu strony (może to być blok 3) i podstawiamy CMAP(3) := 1 oraz V1(1) := -3, (znak - oznacza stronę już zmienioną );

podobne kroki można przeprowadzić np. dla strony 2; po tych operacjach stan bazy danych można przedstawić przy pomocy następującego schematu:

możliwe są teraz dwa przypadki:

jeżeli zakończono tworzenie nowej wersji i nie stwierdzono błędu to

aktualne przyporządkowanie stron do bloków dane jest w wektorze V1;

gdy V1(i)<0 i V11(i) = j ≠ 0 to podstawiamy CMAP(j):= 0 i V1(i) := |V1(i)| dla i = 1, 2, ..., k;

aktualną mapę pamięci otrzymamy podstawiając MAP(i) := CMAP(i) dla i = 1, 2, ..., N;

zamykamy segment S1 podstawiając STATUS(1) := 0;

jeżeli w trakcie tworzenia nowej wersji stwierdzono błąd to

wracamy do pierwotnego wektora V1 podstawiając V1(i) := V11(i) dla i = 1, 2, ..., k;

aktualna mapa pamięci dana jest w wektorze MAP;

zamykamy segment S1 podstawiając STATUS(1) := 0;

Odwzorowanie rekordów na stronie.

każda wartość atrybutu zapisywana jest w polu o stałej długości (podanej w ilości znaków)

wartości wszystkich atrybutów zapisywane są w kolejnych polach o najmniejszym rozmiarze potrzebnym do ich zapamiętania i odseparowane wyróżnionym znakiem np. %

wartości wszystkich atrybutów zapisywane są w kolejnych polach o najmniejszym rozmiarze potrzebnym do ich zapamiętania i utworzenie dla każdego rekordu części przedrostkowej składającej się ze wskażników podających adresy końców poszczególnych pól

Adresowanie rekordów w bazie danych.

wprowadzanie rekordu,

usuwanie rekordu,

modyfikacja rekordu,

poszukiwanie rekordu o określonej wartości atrybutu.

adres pośredni złożony z numeru strony i przesunięcia na stronie,

adres bezpośredni w segmencie,

identyfikator wewnętrzny rekordu ( KBD ) składający się z dwóch części:

identyfikatora typu rekordu, którego wystąpieniem jest rozważany rekord,

kolejnego numeru przypisanemu rozważanemu rekordowi przez SZBD w obrębie zbioru wszystkich rekordów tego samego typu.

adres bezpośredni,

adres pośredni,

numer strony segmentu,

identyfikator względny złożony z dwóch pozycji: numeru strony i adresu wskaźnika na stronie, którego aktualna wartość jest adresem rekordu na stronie.

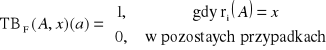

Wyszukiwanie rekordów w pliku

j:=0,

przyjmujemy k>0 takie, że j+k≤m,

przyjmujemy i:=j+k , sprowadzamy stronę si i jeżeli wartość klucza głównego ostatniego rekordu na tej stronie jest:

mniejsza od x - przechodzimy do punktu 4),

równa x - znaleziono szukany rekord - koniec algorytmu,

większa od x - przechodzimy do punktu 5),

przyjmujemy j:=i i przechodzimy do punktu 3),

szukany rekord znajduje się na jednej ze stron si-k+1, ... , si ,

jeżeli

k=1 to przeglądamy sekwencyjnie stronę si - kończymy algorytm,

k>1 to przyjmujemy j:=i-k+1 i m:=i - przechodzimy do punktu 2),

Organizacja dostępu do pliku rekordów za pomocą B-drzewa.

Pojęcie B-drzewa.

wszystkie drogi prowadzące z korzenia do liści są jednakowej długości równej h;

każdy wierzchołek, z wyjątkiem korzenia i liści, jest początkiem co najmniej m+1 krawędzi;

korzeń jest liściem lub jest początkiem co najmniej dwóch krawędzi;

każdy wierzchołek jest początkiem co najwyżej 2m+1 krawędzi.

1 ≤ l ≤ 2m w przypadku korzenia i m ≤ l ≤ 2m dla wierzchołków pośrednich i liści; wartość l jest liczbą elementów indeksu na stronie,

xi wartością klucza głównego wystąpienia rekordu, ai kluczem bazy danych odpowiadającym wystąpieniu rekordu o wartości klucza głównego xi, 1 ≤ i ≤ l,

pi wskażnikiem na wierzchołek będącym końcem krawędzi wychodzącej z tego wierzchołka, 0 ≤ i ≤ l,

x1 < x2 < ... < xl,

Niech P(pi) oznacza wierzchołek wskazywany przez wskaźnik pi, 0 ≤ i ≤ l, a X(pi) niech będzie zbiorem wartości klucza głównego zawartym w poddrzewie, którego korzeniem jest P(pi).

( ∀ x ∈ X(p0) ) (x < x1 ),

( ∀ x ∈ X(pi) ) (xi < x < xi+1 ), dla 1 ≤ i < l,

( ∀ x ∈ X(pl) ) (xl < x ).

Algorytm wyszukiwania w pliku indeksowym zorganizowanym w postaci B-drzewa.

Pod p podstawiamy identyfikator strony korzenia i przyjmujemy s := null.

Czy p ≠ null ?

Jeżeli tak, to s := p i przechodzimy do punktu 3.

Jeżeli nie to kończymy algorytm (oznacza to, że w indeksie I brak poszukiwanego elementu).

Sprowadzamy do pamięci stronę wskazywaną przez p.

Czy x < x1 ?

Jeżeli tak, to p = p0 i przechodzimy do punktu 2.

Jeżeli nie, to przechodzimy do punktu 5.

Czy istnieje takie i, że x = xi ?

Jeżeli tak, to a := ai i jest to koniec algorytmu; a jest poszukiwanym elementem tzn. (x,a)∈I.

Jeżeli nie, to przechodzimy do punktu 6.

Czy istnieje takie i, że xi < x < xi+1 ?

Jeżeli tak, to p = pi i przechodzimy do punktu 2.

Jeżeli nie, to p = pl i przechodzimy do punktu 2.

Jeżeli s1 leży na lewo od strony s, to elementy (xk,ak), k = 1,2,...,i-1 wstawiamy na stronę s1, a elementy (xk,ak), k = i+1,i+2,...,2m+j+2 na stronę s.

Algorytm dołączania do B-drzewa.

Stosujemy algorytm wyszukiwania dla klucza głównego x.

Czy znaleziono x ?

Jeżeli nie, to przechodzimy do punktu 3.

Jeżeli tak, to koniec algorytmu (oznacza to, że w indeksie I już występuje element (x,a)).

Czy wartość s jest niezerowa (s z algorytmu wyszukiwania)?

Jeżeli tak, to przechodzimy do punktu 4.

Jeżeli nie, to drzewo jest puste, utwórz stronę korzenia i dołącz do niej element (x,a), koniec algorytmu.

Czy strona s zawiera mniej niż 2m elementów?

Jeżeli tak, to dołącz element (x,a) do strony s i jest to koniec algorytmu.

Jeżeli nie, to przechodzimy do punktu 5.

Czy s jest liściem ?

Jeżeli tak, to przechodzimy do punktu 6.

Jeżeli nie, to przechodzimy do punktu 7.

Czy można dokonać kompensacji?

Jeżeli tak, dokonujemy kompensacji dołączając element (x,a) i kończymy algorytm.

Jeżeli nie, to przechodzimy do punktu 7.

Dokonujemy podziału strony s dołączając parę (x,a).

Czy umieszczenie elementu (xm+1,am+1) w wierzchołku krawędzi, której końcem jest strona s jest możliwe?

Jeżeli nie, to pod (x,a) podstawiamy (xm+1,am+1) a symbolem s oznaczamy stronę będącą do tej pory początkiem krawędzi kończącej się na stronie s i przechodzimy do punktu 6.

Jeżeli tak, to dołączmy element (xm+1,am+1) do stronę będącej początkiem krawędzi kończącej się na stronie s i kończymy algorytm.

Algorytm usuwania z B-drzewa.

zawarte w niej j elementów pozostawiamy bez zmian,

na miejsce j+1 na wstawiamy element (xi,ai) ze strony s2,

następnie wstawiamy wszystkie elementy ze strony s1,

stronę s1 przekazujemy do puli stron wolnych,

ze strony s2 usuwamy element (xi,ai) wraz ze wskaźnikiem p' leżącym po prawej stronie elementu (xi,ai) i jeżeli strona ta stanie się stroną pustą, (jest to w przypadku, gdy s2 jest korzeniem zawierającym tylko jeden element ), to również przekazujemy ją do puli stron wolnych.

Stosujemy algorytm wyszukiwania dla klucza głównego x.

Czy znaleziono x ?

Jeżeli tak, to przechodzimy do punktu 3.

Jeżeli nie, to koniec algorytmu (oznacza to, że w indeksie I już nie występuje element (x,a)).

Czy wartość s wskazuje stronę liścia (s z algorytmu wyszukiwania)?

Jeżeli nie, to przechodzimy do punktu 4.

Jeżeli tak, to usuwamy element (x,a) i przechodzimy do punktu 6.

Wyszukujemy stronę liścia przechodząc po wskaźnikach p0 w poddrzewie, którego korzeń wskazywany jest przez wskaźnik p znajdujący się z prawej strony elementu (x,a).

Element (x,a) zastępujemy pierwszym elementem z wyszukanej strony liścia i usuwamy ten element ze strony liścia.

Czy wystąpił niedomiar?

Jeżeli nie, to koniec algorytmu, (usuwanie zakończone powodzeniem).

Jeżeli tak, to przechodzimy do punktu 7.

Czy możliwa jest likwidacja niedomiaru metodą łączenia?

Jeżeli nie, to przeprowadzamy kompensację i koniec algorytmu, (usuwanie zakończone powodzeniem).

Jeżeli tak, to przeprowadzamy łączenie i przechodzimy do punktu 6.

Organizacja dostępu do pliku rekordów za pomocą B*-drzewa.

Pojęcie B*-drzewa i organizacja indeksu pliku według B*-drzewa.

dla wierzchołka będącego korzeniem lub wierzchołkiem pośrednim

1 ≤ l ≤ 2m* w przypadku korzenia i m* ≤ l ≤ 2m* dla wierzchołków pośrednich; wartość l jest liczbą kluczy głównych na stronie;

xi wartością klucza głównego wystąpienia rekordu, 1 ≤ i ≤ l;

pi wskażnikiem na wierzchołek będącym końcem krawędzi wychodzącej z tego wierzchołka, 0 ≤ i ≤ l;

dla wierzchołka będącego liściem

j oznacza liczbę elementów indeksu na strone, m ≤ j ≤ 2m;

( xi , ai ) elementy indeksu, 1 ≤ i ≤ j,

x1 < x2 < ... < xl, dla wierzchołków nie będących liśćmi i x1 < x2 < ... < xj, dla wierzchołków będących liśćmi;

Niech P(pi) oznacza wierzchołek wskazywany przez wskaźnik pi, 0 ≤ i ≤ l, a X(pi) niech będzie zbiorem wartości klucza głównego zawartym w poddrzewie, którego korzeniem jest P(pi).

( ∀ x ∈ X(p0) ) ( (x ≤ x1 ) ∧ ( max{x | x∈ X(p0) }= x1 ) ) ),

( ∀ x ∈ X(pi) ) ( (xi < x ≤ xi+1 ) ∧ ( max{x | x∈ X(p0) }= xi+1 ) ) ), dla 1 ≤ i < l,

( ∀ x ∈ X(pl) ) (xl < x ).

Organizacja pliku rekordów przy pomocy B*-drzewa

w liściach rekordy są uporządkowane według klucza głównego,

w liściach mogą być umieszczane dodatkowe informacje lokalizujące sąsiednie liście, co umożliwia dostęp do całego pliku rekordów w kolejności rosnącej (malejącej) wartości klucza głównego.

Organizacja dostępu do pliku rekordów według argumentów wyszukiwania nie będących kluczami głównymi.

Sformułowanie zadania.

łączenie w łańcuch (dane pomocnicze pamiętane są łącznie z rekordami);

struktury odwrócone (dane pomocnicze pamiętane są oddzielnie):

z tablicami adresowymi;

z tablicami binarnymi.

Struktury łańcuchowe.

skorowidz atrybutów, (SA);

skorowidz wartości atrybutów, (SWA);

skorowidz początków łańcuchów, (SPŁ).

określenie informacji o początku i długości łańcucha odpowiadającego wartości atrybutów "czerwony" i "Fiat".

wczytywanie rekordów należących do łańcucha o najmniejszej długości ("czerwony") i sprawdzanie, czy rekordy te (703,812,903) spełniają kryterium wyszukiwania.

Struktury odwrócone z tablicami adresowymi.

skorowidz atrybutów, (SA);

skorowidz wartości atrybutów, (SWA);

skorowidz tablic adresowych, (STA).

Struktury odwrócone z tablicami binarnymi.

Podstawy strukturalnego języka zapytań SQL

Typy danych

Spis typów danych

Typ numeryczny

Konwersje typów

Wartości puste

Rozkazy języka SQL

Spis rozkazów języka SQL

rozkazy definicji danych - (Date Definition Language - DDL),

rozkazy manipulowania danymi - (Data Manipulation Language - DML),

rozkazy sterowania transakcjami - (Data Control Language - DCL).

Definicje podstawowe

7E2 = 7 * 102

25e-03 = 25 * 10-3

256K = 256 * 1024

1M = 1 * 1048576

Rozkaz CREATE TABLE

określenie sposobu alokacji przestrzeni do przechowywania danych

określenie rozmiaru tabeli

przydzielenie tabeli do określonego klastra

załadowanie danych będących wynikiem podanego zapytania, do tabeli

user - właściciel tabeli, jeśli nie zostanie podany, to właścicielem staje się osoba tworząca tabelę. Tabele dla innych użytkowników może tworzyć tylko administrator systemu zarządzania bazą danych (DBA)

table - nazwa tabeli, powinna być prawidłowym identyfikatorem. Wszystkie obiekty danego użytkownika powinny mieć unikalne nazwy

column_element - definiuje kolumnę i opcjonalne ograniczenia na wartości w tej kolumnie. Tabela musi zawierać co najmniej jedną kolumnę (jak to wynika ze składni)

table_constraints - określa ograniczenia jakie musi spełniać cała tabela

tablespace - określa obszar, w którym należy umieścić tabelę

storage - określa przyszły sposób alokacji pamięci

cluster - określa klaster (którego właścicielem musi być właściciel tabeli), do którego należy przydzielić tabelę

query - jest poprawnym zapytaniem takim samym jak zdefiniowane w rozkazie SELECT. Jeśli podane jest zapytanie, to można podać tylko nazwy kolumn - typy i rozmiary są kopiowane z odpowiednich kolumn określonych w zapytaniu. Możliwe jest również pominięcie nazw kolumn, ale tylko wtedy, gdy nazwy te są unikalne i dobrze zdefiniowane w zapytaniu. Liczba wyspecyfikowanych kolumn musi być taka sama jak liczba kolumn w zapytaniu.

Rozkaz DROP

DROP CLUSTER [user.]cluster [INCLUDING TABLES] - kasowanie klastra. W przypadku podania klauzuli INCLUDING TABLES zostaną skasowane wszystkie tabele przydzielone uprzednio do kasowanego klastra. Jeśli klauzula INCLUDING TABLES nie zostanie podana, to przed skasowaniem klastra muszą być skasowane wszystkie należące do niego tabele. Jest to zabezpieczenie przed omyłkowym skasowaniem klastra zawierającego tabele, które są potrzebne.

DROP [PUBLIC] DATABASE LINK link - usuwanie połączenia. Jeśli połączenie jest publiczne to skasować je może tylko administrator (DBA).

DROP INDEX [user.]index - kasowanie indeksu.

DROP [PUBLIC] ROLLBACK SEGMENT segment - kasowanie segmentu wycofywania (rollback). Można usunąć tylko te segmenty wycofywania, które nie są używane w danym momencie. Kasowanie segmentów wycofywania może wykonywać tylko administrator bazy danych.

DROP SEQUENCE [user.]sequence - kasowanie sekwencji.

DROP [PUBLIC] SYNONYM [user.]synonym - usuwanie synonimu. Synonim publiczny może zostać usunięty tylko przez administratora (DBA). Poszczególni użytkownicy mogą usuwać tylko te segmenty, których są właścicielami.

DROP TABLE [user.]table - usuwanie tabeli. W momencie usunięcia tabeli automatycznie kasowane są skojarzone z nią indeksy zarówno utworzone przez właściciela tabeli jak i przez innych użytkowników. Widoki i synonimy wskazujące na tabelę nie są kasowane automatycznie, ale stają się nieprawidłowe.

DROP TABLESPACE tablespace [INCLUDING CONTENTS] - usuwanie obszaru danych. Rozkaz ten może być wykonany tylko przez administratora (DBA). W przypadku podania klauzuli INCLUDING CONTENTS obszar danych zostanie skasowany nawet wtedy, gdy zawiera dane. Jeśli klauzula INCLUDING CONTENTS nie została podana, a obszar zawiera dane, to nie zostanie skasowany.

DROP VIEW [user.]view - usuwanie widoku. Po usunięciu widoku, inne widoki lub synonimy, które odwoływały się do widoku skasowanego, nie zostaną skasowane, ale stają się nieprawidłowe.

Rozkaz INSERT

user - nazwa właściciela tabeli

table - nazwa tabeli, do której dopisywane są wiersze

column - nazwa kolumny wewnątrz tabeli lub widoku

value - pojedyncza wartość odpowiadająca odpowiedniej pozycji na liście

kolumn. Wartość może być dowolnym wyrażeniem. Jeśli wprowadzana wartość nie jest równa NULL to musi być zgodna z typem wartości kolumny, do której zostanie dopisana.

query - prawidłowy rozkaz SELECT, który zwraca taką ilość wartości jak podana w liście określającej kolumny. Zapytanie nie może mieć klauzuli ORDER FOR ani FOR UPDATE.

INSERT INTO pracownicy

INSERT INTO ksiazki (tytul, autor, miejsce)

Rozkaz DELETE

user - nazwa użytkownika

table - nazwa tabeli lub widoku, z którego należy usunąć wiersze

alias - nazwa aliasu odnoszącego się do tabeli, który jest używany w rozkazie DELETE z powiązanymi zapytaniami