4180441109

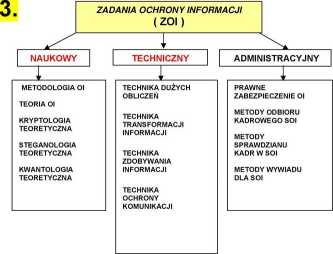

Rys.2 Struktura zadań ochrony informacji, gdzie: Ol - ochrona informacji, SOI

- system ochrony informacji.

4. Struktura i zadania kryptologii

SYMETRYCZNA

ASYMETRYCZNA

KOMBINACJA SYNTEZA METOD SYMETRYCZNYCH I ASYMETRYCZNYCH

1 ,, T

|

Metodologia i teoria |

Metodologia i teoria | |

|

kryptologii |

kryptologii | |

|

asymetrycznej (-) |

syntezowej (-) | |

|

Metody szyfrowania asymetrycznego (+) |

Metody szyfrowania syntezowego (+ -) | |

|

Metody deszyfrowania |

Metody deszyfrowania | |

|

asymetrycznego ( + -) |

syntezowego ( + -) |

i

Metodologia i teoria kryptologii symetrycznej ( + -)

Metody szyfrowania Symetrycznego (+ )Metody deszyfrowania Symetrycznego ( +

Rys. 3. Struktura kryptologii

Wyszukiwarka

Podobne podstrony:

Slajd7 Do zadań Służby PN należy • realizacja ustaleń planów ochrony i zadań ochronnych; •

Slajd7 Do zadań Służby PN należy • realizacja ustaleń planów ochrony i zadań ochronnych; •

IMG022 22 Rys* 2*3* Schemat uziemienia ochronnaeo v aieci u uziemionym punktem g«la>dov7a tranafo

rys 2 (3) Rys Połączenia wyrównawcze ochronne w budynku mieszkalnym - główne w piwnicy, oraz dodatko

IMG#28 (4) 1 DOBÓR TRANSFORMATORÓW I APARATURY Rys. 4.10. Strefa ochrony dwóch zwodów pionowych jedn

42906 Uczciwek112 (3) e) n Rys 26. Urządzenia ochronne różnicowoprądowe w różnych

6 (1778) 6 P l/B-02020 bł- Rys. ? Schemat wymaganej ochrony cieplnej podłogi w surfie przyściennej a

System Bezpieczeństwa Państwa Ochrona struktur państwa Ochrona ludności i mienia Ochrona majątku

więcej podobnych podstron