5673056340

Strategie i techniki ochrony systemów informatycznych

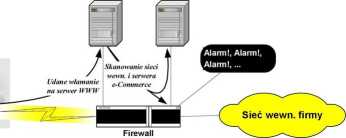

Typowym przykładem jest wydzielona na dedykowanym interfejsie sieciowym Firewall tzw. strefa zdemilitaryzowana DMZ, gdzie umieszczane są serwery najbardziej narażone na włamania z Internetu (np. publiczne serwery WWW, E-Mail, FTP). Dzięki temu ewentualne włamanie do serwera, który świadczy usługi w Internecie nie otwiera drogi do zasobów sieci wewnętrznej firmy (patrz rysunek 2). Budowanie stref bezpieczeństwa za pomocą innych środków (np. serwerów z dwoma interfejsami sieciowymi z wyłączonym rutingiem) w praktyce jest mało skuteczną techniką ochrony.

Serwer Serwer

WWW e-Commerce

Rys 2) Separowanie i monitorowanie stref bezpieczeństwa

Wczesne wykrywanie i eliminowanie zagrożeń

Podstawą skutecznego systemu zabezpieczeń jest wczesne wykrywanie i eliminowanie zagrożeń. Za wykonywanie tych zadań odpowiadają zwykle skanery zabezpieczeń oraz systemy wykrywania intruzów IDS. Skanery zabezpieczeń wykrywają podatności i luki istniejące w systemie informatycznym (np. na serwerach, urządzeniach sieciowych, stacjach PC). Są one od wielu lat w powszechnym użyciu administratorów i audytorów. Obecnie ich rozwój praktycznie ogranicza się do szybkiej aktualizacji baz sygnatur i rozszerzania zakresu działania (np. skanowanie sieci bezprzewodowych). Systemy IDS na podstawie analizy ruchu sieciowego identyfikują niedozwolone i podejrzane działania intruzów (m.in. próby penetracji, włamań, ataki destrukcyjne). Ich rozwój w okresie ostatnich lat jest bardzo dynamiczny.

Tradycyjne systemy IDS funkcjonują na zasadach Sniffera (tzn. są podłączone do sieci skąd przechwytują pakiety, składają je w sesje i poddają analizie). Proces ten jest skomplikowany i powoduje, że tradycyjne systemy IDS w konsekwencji posiadają niską wykrywalność ataków, generują fałszywe alarmy (tzw. false positives) oraz nie nadążają za sytuacją w sieci o wysokim poziomie obciążenia (tzn. „gubią pakiety”). Wykonane przez niezależną instytucję NSS Group (http://www.nss.co.uk) praktyczne testy różnych systemów IDS wykazały, iż nawet dobrej klasy rozwiązania nie wykryły od 5 do 40% ataków, pomimo że sygnatury tych ataków były im znane. Z punktu widzenia zarządzania bezpieczeństwem jeszcze większym problemem są fałszywe alarmy. Powodują one, że w trakcie eksploatacji zabezpieczeń rzeczywiste ataki i naruszenia bezpieczeństwa mogą zostać przez administratorów zignorowane.

© 2003 CLICO Sp. z o.o. Wszelkie prawa zastrzeżone 4

Wyszukiwarka

Podobne podstrony:

Strategie i techniki ochrony systemów informatycznychStrategie ochrony Istnieją dwie wiodące strateg

Strategie i techniki ochrony systemów informatycznych Każda z w/w warstw ochrony spełnia istotne,

Strategie i techniki ochrony systemów informatycznych Niektórzy producenci IDS implementują mechaniz

Strategie i techniki ochrony systemów informatycznych Inną chociaż bardzo kontrowersyjną techniką

Strategie i techniki ochrony systemów informatycznychRozproszone systemy zabezpieczeń Systemy

Strategie i techniki ochrony systemów informatycznych W korporacjach tworzone są centralne konsole

skanuj0122 (5) 254 DI-.ONTOLOGIA ETYCZNA żc dzieje się co ze szkodą dla pozostały ch. Typowym przykł

nych celów badań powinno być rozwijanie technik modelowania systemu poznawczego użytkownika, który j

Zakres funkcjonalny systemów informatycznych Typowy model (np. MIT’90) zakłada, że technologia

44177 zadania na kolo 19 listopada 2009Podstawy Systemów informacyjnych - kolokwium I przykładowy ze

więcej podobnych podstron