1282722679

PTER - metodyka testowania bezpieczeństwa aplikacji internetowych

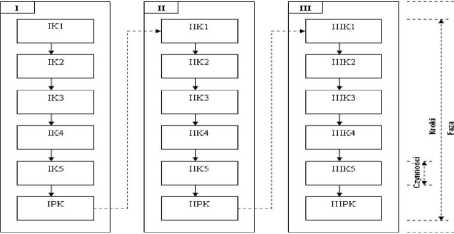

Rys. 4. Oznaczenia przyjętych skrótów przedstawione na rysunku struktury metodyki Faza I- Przygotowanie

W fazie przygotowania testujący realizuje czynności związane ze zebraniem dokumentacji technicznej i informacji dotyczących wymagań niefunkcjonalnych związanych z bezpieczeństwem aplikacji, jak również odwzorowania struktury aplikacji oraz wstępnego rekonesansu technicznego testowanej infrastruktury. Określane są również punkty wejściowe do aplikacji. Zebrane informacje zostaną wykorzystane w kolejnej fazie testów.

Opis zakresu i ograniczeń proponowanej metody badań w odniesieniu do fazy I testów

Zakres fazy „Przygotowanie" obejmuje realizację czynności mających na celu udostępnienie odpowiedniego planu testów, według którego powinna odbywać się kolejna faza testów właściwych oraz dobór narzędzi pozwalających na ich wykonanie.

Przedstawiona w opisie procedury opcjonalna ścieżka formalna jest tylko propozycją i nie będzie omawiana w niniejszym opracowaniu. Jej uwzględnienie zależy tylko od wymagań biznesowych przedstawionych w umowie z testującym i w żadnym przypadku nie stanowi obowiązkowego elementu.

Opis procedury badań

Na procedurę badań w fazie przygotowania składają się punkty wymienione w tabeli 1.

45

Przegląd Teleinformatyczny, 1-2/2014

Wyszukiwarka

Podobne podstrony:

PTER - metodyka testowania bezpieczeństwa aplikacji internetowych Rys. 1. Fazy projektowanej metodyk

PTER - metodyka testowania bezpieczeństwa aplikacji internetowych testowanej infrastruktury. Wejście

PTER - metodyka testowania bezpieczeństwa aplikacji internetowych - narzędzie do

PTER - metodyka testowania bezpieczeństwa aplikacji internetowych Opis zastosowanego podejścia w cel

PTER - metodyka testowania bezpieczeństwa aplikacji internetowych Krok 2 (IIK2) - testy konfiguracji

PTER - metodyka testowania bezpieczeństwa aplikacji internetowych celem nadrzędnym jest wykazanie po

PTER - metodyka testowania bezpieczeństwa aplikacji internetowych W celu łatwiejszej identyfikacji m

PTER - metodyka testowania bezpieczeństwa aplikacji internetowych procesora, pamięci, miejsca na dys

PRZEGLĄD TELEINFORMATYCZNY NR 1-2. 2014PTER - metodyka testowania bezpieczeństwa aplikacji

Moduł 1 Podstawy HTML Piotr Bubacz ITA-103 Aplikacje Internetowe Najważniejsze metody klienta Jeśli

100B36 3. Rysowanie przedmie...a) b) Rys. 3.2. Oznaczenia metod rzutowania: a - we

Moduł 1 Podstawy HTML Piotr Bubacz ITA-103 Aplikacje Internetowe Najważniejsze metody klienta Jeśli

Ryszard Budziński, Monika Stolarska Aspekty metodyczne oceny witryn internetowych Rys.l. Realizacja

Metody testowania typu white box■ Pokrycie wyrażeń (ang. statement coverage) • Pokrycie rozgałęzień

więcej podobnych podstron