414223379

Sieci komputerowe: konfiguracja i bezpieczeństwo

5

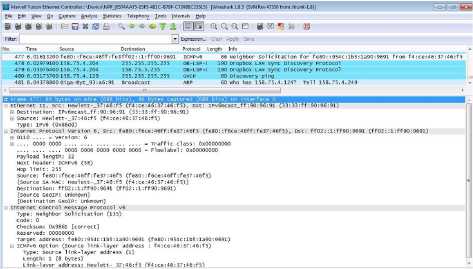

Rysunek 3 Okno programu Wireshark Network Protocol Analyzer.

Bardzo ważnym elementem szkolenia są również ćwiczenia realizowane przy wykorzystaniu symulatora sieciowego Cisco Packet Tracer (Rys. 4). Umożliwia on uczestnikom samodzielne budowanie sieci komputerowych, dobieranie i konfigurowanie urządzeń, badanie sposobu działania protokołów sieciowych, a także rozwiązywanie różnego rodzaju problemów. W oprogramowaniu tym oprócz interfejsu graficznego zastosowano również możliwość konfiguracji urządzeń sieciowych w trybie interfejsu konsoli CLI (Command Linę Interface), który wiernie symuluje działanie systemu Cisco IOS [4]. Ponadto twórcy tego oprogramowania zadbali również o symulację sposobu działania usług sieciowych takich jak serwer i przeglądarka WWW oraz typowych protokołów: IPv4, IPv6, ICMP, HTTP, HTTPS, CDP, STP, RIP, EIGRP, OSPF oraz DHCP, który jest praktycznie niezbędny podczas automatycznej konfiguracji urządzeń końcowych [3].

Każdy z modułów opisywanego kursu podzielony został na szereg rozdziałów, które oprócz materiału teoretycznego zawierają również quizy, zadania praktyczne, a także ćwiczenia do wykonania przy wykorzystaniu symulatora Cisco Packet Tracer. Dzięki zastosowaniu platformy e-learningo-wej NetSpace każdy z uczestników posiada łatwy dostęp zarówno do samego kursu jaki i związanych z nim ąuizów oraz zadań (Rys. 5). Ponadto użycie automatycznego systemu oceniania w połączeniu z dziennikiem elektronicznym umożliwia każdemu z uczestników śledzenie swoich wyników i realizowanych postępów.

Wyszukiwarka

Podobne podstrony:

1 Sieci komputerowe: konfiguracja i bezpieczeństwo ■ 111 ■ 111 • Cisco. Cisco Networking

SIECI KOMPUTEROWE KONFIGURACJA I BEZPIECZEŃSTWO Mariusz Piwiński Instytut Fizyki Wydział Fizyki,

11 Sieci komputerowe: konfiguracja i bezpieczeństwo W skład modułu Skalowanie sieci wchodzą

13 Sieci komputerowe: konfiguracja i bezpieczeństwo Trends in Malware GOVERNMENT ORGANIZED

15 Sieci komputerowe: konfiguracja i bezpieczeństwo4. Podsumowanie Celem niniejszego opracowania był

3 Sieci komputerowe: konfiguracja i bezpieczeństwo świadomości sposobu działania sieci komputerowych

9 Sieci komputerowe: konfiguracja i bezpieczeństwo2.1. Wprowadzenie do sieci komputerowych Moduł

Rozdział 1. Bezpieczeństwo sieci komputerowej Idealnie bezpieczna sieć komputerowa to sieć, do które

Kurs CCNA Exploration Podstawy sieci komputerowych Konfigurowanie i testowanie sieci

Kurs CCNA Expioration Podstawy sieci komputerowych Konfigurowanie i testowanie sieci

Sieci Komputerowe i Technologie Internetowe (SKiTI)Organizacja i program przedmiotu Wydział Elektrot

Wygląd okna programu w poszczególnych trybach przedstawiają Rysunki 4-6. Rysunek 5 Okno programu w t

NARZĘDZI Rysunek 6 Okno programu w trybie AutoCAD wersja standardowa • Paski narzę

y Projektowanie i montaż lokalnych sieci komputerowych y Konfiguracja i pomiary systemów i sieci

174 pcx 174 Bezprzewodowe sieci komputerowe Konfigurację tę pokazano na rysunku

14. PODSTAWOWE POJĘCIA ZWIĄZANE Z BEZPIECZEŃSTWEM SYSTEMÓW I SIECI KOMPUTEROWYCH Pojęcia bezpieczeńs

SIECI KOMPUTEROWE 2.1 Pasek narzędzi Domyślny pasek narzędzi programu Wireshark przedstawiony został

SIECI KOMPUTEROWE Rysunek 7. Graf przepływu ramek Więcej informacji o programie można znaleźć na

więcej podobnych podstron