70

OBRONA

HAKIN9 6/2008

I

ncydent Titan Rain i kolejne publicznie

ujawnione przypadki penetracji sieci

rządowych Stanów Zjednoczonych, Wielkiej

Brytanii i Niemiec obnażają rzeczywiste „dziury”

w systemach i małą sprawność ich właścicieli

w rozpoznawaniu zagrożeń. Powtarzające się,

specyficzne przypadki nieautoryzowanego

dostępu do informacji wskazują na istnienie grup

działających w sposób zorganizowany i celowy.

W międzyczasie w międzynarodowym

sektorze prywatnym rosną nakłady na

infrastrukturę i procesy bezpieczeństwa. Okazuje

się jednak, że nakłady te nie są z jakiegoś powodu

skuteczne. W 2005 roku amerykańska firma

TJX stała się publicznym przykładem błędów i

zaniedbań bezpieczeństwa. Analizując informacje

prasowe z ostatnich lat jasno wynika, że nie

jest to przykład odosobniony. W ciagu ostatnich

dwóch lat niemal 1000 innych organizacji zostało

zmuszone do przyznania się do włamań głównie

powiązanych ze stratami danych osobowych

klientów.

Jeśli kluczowe dane mogą być kradzione

z taką łatwością przez zorganizowane

grupy przestępcze, stwierdzenie, że wyniki

najcenniejszych badań i inne wartościowe

ekonomicznie informacje we wszystkich sektorach

gospodarki również mogą zostać przejęte przez

opłaconych bądź przypadkowych sprawców,

nie jest nadużyciem. Dlaczego zatem nie mamy

bardziej gruntownej wiedzy na temat tych

zagrożeń?

EDDIE SCHWARTZ,

PRZEMYSŁAW KREJZA

Z ARTYKUŁU

DOWIESZ SIĘ

o słabych punktach dzisiejszych

zabezpieczeń systemowych,

co to jest total network

knowledge,

jak wygląda spojrzenie śledcze

na incydenty.

CO POWINIENEŚ

WIEDZIEĆ

powinieneś znać podstawy

zasad bezpieczeństwa

informacji,

powinieneś znać podstawy

reakcji na incydenty.

Technologia nie

jest zaawansowana

Skala zagrożeń istotnie zwiększyła się w ostatnich

latach jednak systemy bezpieczeństwa sieci

tak naprawdę nie stały się znacznie bardziej

zaawansowane. Od czasu gdy wprowadzono

na rynek pierwsze systemy IDS, podejście

do bezpieczeństwa wcale się nie zmieniło,

wzrosły jedynie nakłady i pojawiły kolejne

wersje oprogramowania. Pierwotne założenie

systemów wykrywania włamań utrzymuje się

do tej pory, choć było odpowiednie dla tamtych

czasów: aby incydent został wykryty, atak

musi być udokumentowany i wprowadzony do

monitoringu, jako wzór sygnatur lub zachowań,

najczęściej na zasadzie zewnętrznych definicji

firm dostarczających dane rozwiązanie.

Sensory IDS wymagają wielu wyjątków w celu

eliminacji błędnych alarmów z właściwego ruchu

sieciowego. Ponadto zastosowanie IDS na dużą

skalę generuje tak dużo zdarzeń, że wyłonienie ich

z poziomu szumów jest bardzo trudne, w związku

z czym administratorzy bezpieczeństwa uznają

konieczność wprowadzenia oprogramowania do

zarządzania wyjątkami (SIEM) w celu poprawienia

poziomu szumów. Jednak cała ta infrastruktura

ciągle bazuje na kilku niekompletnych i wadliwych

założeniach, ugruntowując następujące poglądy

na zagrożenia:

• Przeciwnik atakuje używając znanych metod,

które są udokumentowane i skatalogowane w

Stopień trudności

Monitoring

zabezpieczeń

Współczesne firmy i organizacje skupiają się na stosowaniu

tradycyjnych form obrony przed wzrastającą falą ataków

sieciowych, typu IDS/IPS, SIM itd. Coraz większa liczba

incydentów dowodzi jednak, że rozwiązania te nie są w pełni

skuteczne.

71

MONITORING ZABEZPIECZEŃ

HAKIN9

6/2008

bibliotece systemu IDS/IPS lub innym.

• Logi z firewalli, serwerów i innych

urządzeń zawierają wystarczające

informacje pozwalające wykryć i

usunąć problem, jeśli wystąpi.

Oba te założenia są niebezpiecznie

wadliwe i uosabiają krytyczne luki we

współczesnych możliwościach technologii

bezpieczeństwa stosowanych w większości

organizacji.

Krok do przodu

– platformy śledcze

total network knowledge

Aby uniknąć tych błędów, organizacje

powinny uzupełnić realizowane inwestycje w

bezpieczeństwo i procedury bezpieczeństwa

o odpowiednią infrastrukturę zdolną

do głębokiej identyfikacji zagrożeń,

umożliwiającą również gromadzenie

dowodów. Taka platforma śledcza

musiałaby działać ponad szacunkami i

zgadywaniem związanym z analizą logów

oraz bezpieczeństwie bazującym na

sygnaturach i musiałaby mieć poniższe

możliwości:

• Dogłębne przechwytywanie i

rekonstrukcja ruchu sieciowego we

wszystkich sesjach.

• Profilowanie i wizualizacja

charakterystyk ruchu sieciowego

w oparciu o warstwę aplikacji i z

możliwością rozkładu oraz analizy

ruchu.

• Posiadanie możliwości analitycznych

i narzędzi umożliwiających dostęp

do tych informacji również innym

klientom – interaktywnie i w sposób

automatyczny.

Koncepcja sniffingu pakietów i ruchu

sieciowego nie jest niczym nowym dla

administratorów sieciowych zajmujących

się problemami i wydajnością sieci.

To właśnie ruch sieciowy, a nie logi

czy zdarzenia na końcówkach IDS,

zawiera wszystko, co dzieje się w sieci.

Z perspektywy bezpieczeństwa właśnie

na tym poziomie należałoby kontrolować

incydenty. Zrozumienie tej tezy i

wykorzystanie możliwości monitoringu sieci

bazujące na przechwytywaniu pakietów

prowadzi do koncepcji następnej generacji

narzędzi bezpieczeństwa oferując nowe i

ulepszone spojrzenie na problemy od razu,

gdy wystąpią pozwalając równocześnie

na remediacjię. Zaawansowane platformy

śledcze dają takie możliwości.

Aby lepiej zrozumieć możliwości

monitoringu sieciowego opartego o

platformę śledczą, spróbujmy sobie

wyobrazić, że posiadamy rozbudowane

rozwiązanie do przechwytywania i analizy

pakietów na poziomie całej sieci. Załóżmy

następujący przypadek: pewna grupa

otrzymała zlecenie kradzieży danych

osobowych naszych klientów. Ponieważ

jedną z najbardziej skutecznych metod ataku

jest phishing, przygotowano dedykowanego

exploita i skonstruowano odpowiedni mail

skierowany do managementu naszej firmy.

Spreparowany mail pochodzi od zaufanej

organizacji i zawiera prośbę o wypełnienie

ankiety na fałszywej stronie WWW.

Strona ta zawiera niebezpieczny

kod zawarty w pliku „update443.exe”,

który zostaje uruchomiony bez wiedzy

użytkownika. Kod modyfikuje plik

IEXPLORE.EXE

, dając przeciwnikowi

ścieżkę komunikacyjną do sieci

użytkownika poprzez port TCP 443

– typowo otwarty w większości sieci i

generalnie nie monitorowany szczegółowo,

oprócz wyjątkowo dziwnych zachowań.

Ten przykład ma na celu wyłącznie

pokazanie możliwości obejścia

hipotetycznego systemu wyposażonego

w oprogramowanie rozpoznające wzorce

i korelujące zdarzenia. W normalnych

warunkach zapewne konieczne byłoby

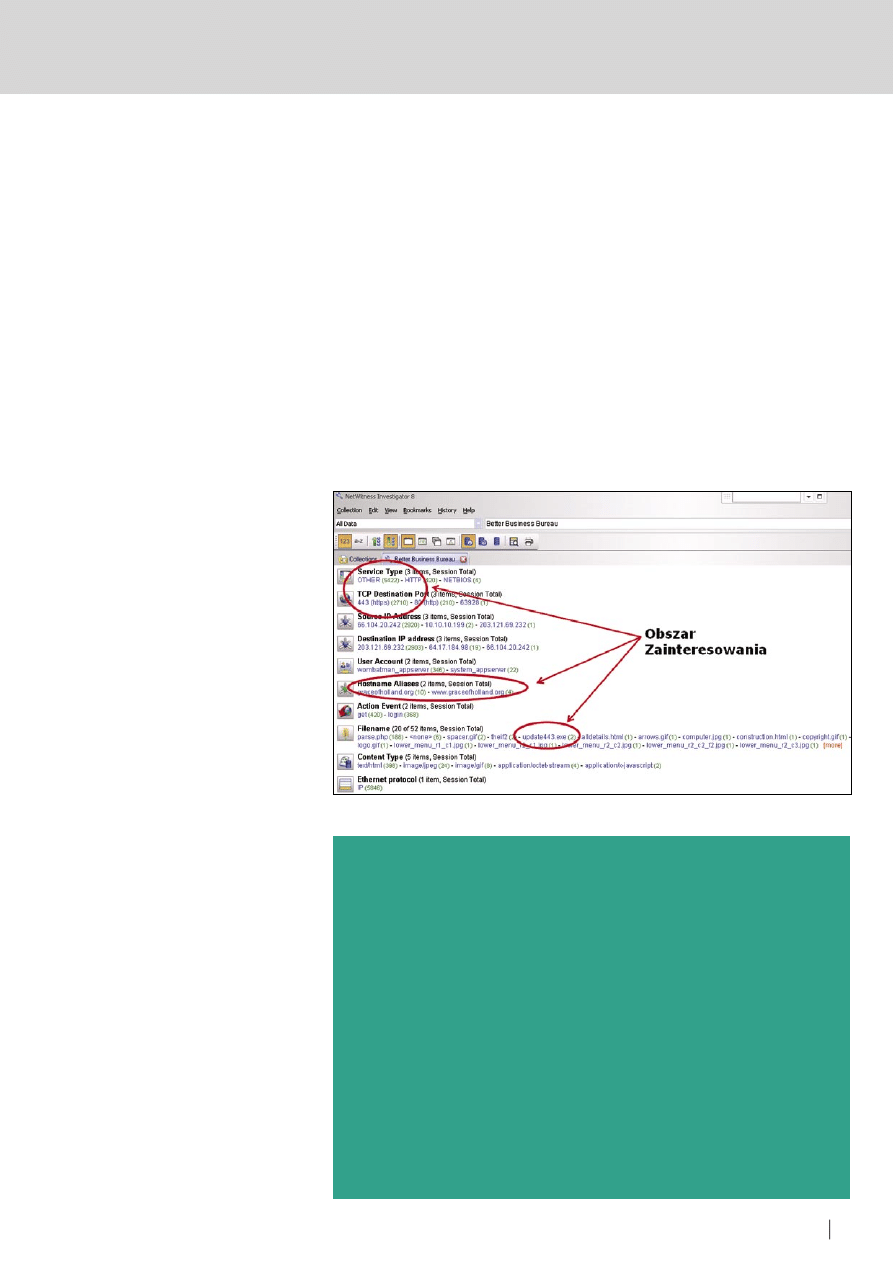

Rysunek 1.

Spojrzenie śledcze na exploit „update443.exe”

Fakty dzisiejszego dnia:

• Ataki przypadkowe zamieniły się w celowe, precyzyjne działanie;

• Ugruntował się podziemny rynek programistyczny;

• Przemysł przestępczy rośnie logarytmicznie – w latach 1997-2004 odnotowano 100 tys.

ataków on-line a w kolejnych dwóch już dwa razy więcej;

• „Robak” na zamówienie kosztuje od $10,000 - $100,000;

• Hakerzy „ideologiczni” przestali się liczyć;

Cele działań zorganizowanych:

• Zysk;

• Kradzież informacji (tajemnica państwowa, własność intelektualna, tożsamość);

Złośliwe oprogramowanie:

• Zaawansowane i skomplikowane o niespodziewanych możliwościach;

• Przetestowane i wysokiej jakości.

• Stabilne,

• Wyprodukowane za pomocą profesjonalnych narzędzi;

• Finansowane przez bogate organizacje.

OBRONA

72

HAKIN9 6/2008

spełnienie większej ilości założeń, aby atak

nie został zatrzymany przez IDS czy system

antywirusowy. Niemniej ich spełnienie

przy ataku celowym jest możliwe. W

przeciwieństwie do tych systemów,

platforma śledcza niczego nie zakłada z

góry – dając pełne możliwości analityczne.

Dzięki temu analityk sieciowy ma

możliwość błyskawicznego rozpoznania

zagrożenia. Kiedy nasz użytkownik został

nabrany i uruchomił exploita, w ruchu

sieciowym zobaczymy:

• nieproporcjonalnie duży ruch na port

TCP 443, którego wcześniej nie było,

• pojawienie się ruchu do

graceofholland.org (host z malware),

• pojawienie się w sieci pliku

update443.exe.

Na przedstawionym zrzucie ekranu

z platformy NetWitness NextGen,

zgromadzone są wszystkie informacje o

bieżącym ruchu sieciowym. Możliwa jest

też ich głębsza analiza, pozwalająca na

analityczne spojrzenie na skalę zagrożeń:

• Rozwinięcie informacji o sesjach

związanych z plikiem update443.exe

może wskazać analitykowi, które

komputery dotknął problem oraz jak

plik wędrował w sieci.

• Zrozumienie wektorów ruchu

związanych z graceofholland.org

może pomóc obsłudze firewalli np. w

zaimplementowaniu odpowiedniego

zakazu.

• Dokładniejsza analiza ruchu

wychodzącego z komputera-ofiary

pozwoli określić prawdziwą naturę

problemu.

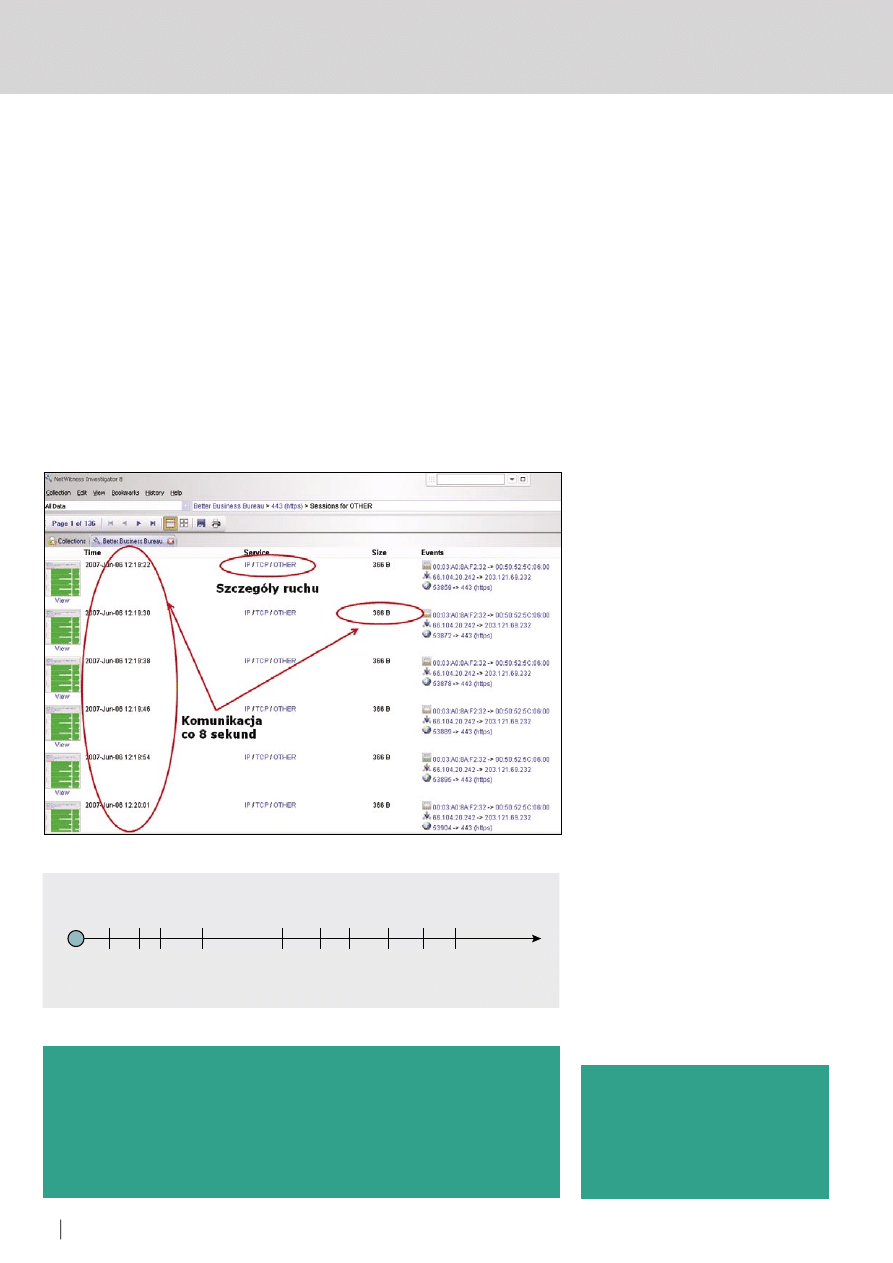

Rysunek 2. obrazuje zapis ruchu

wychodzącego z komputera-ofiary. Wynika

z niego, że co 8 sekund poprzez port

TCP 443 zostaje wysłana informacja o

wielkości 366 bitów. Stosując narzędzie

do dekodowania pakietów, możemy

zobaczyć treść tego ruchu (nawet, jeśli

jest szyfrowany).

Krok następny – reakcja

Co zatem powinno się zdarzyć teraz?

Dysponując wiedzą przedstawioną w

zarysie powyżej, możemy podjąć działania

w celu przywrócenia odpowiedniego

poziomu bezpieczeństwa sieci.

• Analiza skali w celu upewnienia się,

że inne stacje nie są zainfekowane

przykładowym malware oraz usunięcie

go z sieci.

• Głębsza analiza sieci z użyciem

pełnego przechwytywania pakietów w

celu upewnienia się, że przedstawiona

metoda jest jedyną metodą

ataku w danej chwili, np. poprzez

bardziej szczegółowe spojrzenie

na niestandardowy ruch w sieci, na

portach 80, 443, 53, 25 itd.

• Zmiana konfiguracji firewalli i/lub

wzbogacenie IDS o nową sygnaturę.

• Skierowanie bezpośrednio do winnego

użytkownika komunikatu o złamaniu

zasad bezpieczeństwa i narażeniu

organizacji.

• Zmiana polityk w zakresie otwartości

portu TCP 443.

• Remediacja.

Zaprezentowane tu reakcje są w

znacznym stopniu manualne, jednak

Rysunek 2.

Spojrzenie śledcze na ruch wychodzący z zaatakowanego komputera

Ewolucja narzędzi bezpieczeństwa

Bezsporne fakty:

• Luka czasu pomiędzy nieznanym incydentem a lekarstwem jest na ogół duża;

• Narzędzia powstają by walczyć z konkretnymi problemami, na zasadzie: wirus -> antywirus;

• Rozwiązania nie chronią przed nieznanym;

Rysunek 3.

Historia zagrożeń i rozwiązań bezpieczeństwa.

W Sieci:

• http://www.mediarecovery.pl,

• http://www.forensictools.pl,

• http://www.netwitness.com,

• http://www.guidancesoftware.com.

������������

�����

����

��������

����

����

����

����

�������

����

��������

���������

���������

����

���

���� ����

����

���������

�������

����

�����������������

�������

����

����������

�����

�������

�

MONITORING ZABEZPIECZEŃ

73

HAKIN9

6/2008

zaawansowane platformy śledcze

typu Netwitness NextGen czy Encase

Enterprise oferują również mechanizmy

automatycznej reakcji i jej powiązania

z innymi istniejącymi systemami,

rozszerzając znacznie ich możliwości i

pozwalając na odpowiednie zarządzanie

incydentem. Nawet zagrożenia typu

zero-day czy zachowania szpiegowskie

lub kryminalne mogą być obsłużone

natychmiast. Dla przykładu – w sytuacji

wykrycia nienormalnego ruchu sieciowego

na porcie 53 (DNS), w czasie gdy ruch ten

jest obserwowany pod kątem kontekstu

i zawartości, platforma śledcza pozwala

analitykom bezpieczeństwa reagować

na bieżąco i nie odwracać uwagi od

rzeczywistego problemu.

Podsumowanie

Większość – nawet dużych – organizacji,

planując nakłady na bezpieczeństwo nie

zakłada, że systemy „przedincydentalne”

przygotowują organizację wyłącznie na

znane zagrożenia. Równocześnie, wg.

ankiety przeprowadzonej przez Forrester

Research, jedną z największych na świecie

firm zajmujących się badaniem rynku, 60

procent menadżerów bezpieczeństwa nie

potrafi odpowiedzieć na pytanie: ile kosztują

moją organizacje incydenty bezpieczeństwa.

Okazuje się, że w większości przypadków nie

istnieją w firmach i instytucjach mechanizmy

szacowania skali, a kosztów tych nie da się

policzyć. Duża część incydentów nie jest

nawet poznana. W związku z tym nie potrafią

oni uzasadnić zarządom uzasadnienia

wydatków na te cele. W efekcie niespełna 30

procent badanych przeznacza jakiekolwiek

środki na monitorowanie i mechanizmy

pozwalające wyjść poza incydent. Problem

ten nie występuje przy budżetowaniu zakupów

typu antywirus. Tymczasem możliwość

spojrzenia na sieć niejako z góry i absolutna

wiedza o wszystkim, co się w niej dzieje,

nawet w skali przedsiębiorstwa daje zupełnie

inne możliwości ochrony również przed

nieznanym. Takie podejście do incident

response pozwala uchronić się przed

stratami, a w każdym razie z całą pewnością

je minimalizować. Analiza ruchu na poziomie

sieci uniemożliwia ukrycie w niej czegokolwiek.

Narzędzie typu Netwitness, pozwalając na

pełne przechwytywanie pakietów i analizę

sieci, daje nowe spojrzenie na przyszłość

ułomnych systemów bezpieczeństwa.

Znane incydenty bezpieczeństwa

Titan Rain (2003)

Był jednym z pierwszych dużych skoordynowanych ataków na duże sieci rządowe, którego ofiarą padły

NASA, rządowe laboratoria USA a nawet Locheed Martin. Winą za działania obciążono chińczyków

jednak ich rzeczywista natura (opłacone działania szpiegowskie?) pozostała nieznana. Dopiero w

2005 roku dyrektor jednego z instytutów zajmujących się bezpieczeństwem s Stanach Zjednoczonych

przyznał, że istnieją dowody na to, że działania te były koordynowane przez wywiad chiński.

TJX (ok. 2005)

Firma TJX była przykładem poważnych zaniedbań bezpieczeństwa, dzięki którym zorganizowana

grupa przestępcza wykradła około 50 mln kart kredytowych i ok. 500 tys. danych osobowych

klientów TJX. Proceder kradzieży danych trwał co najmniej kilkanaście miesięcy a, wg. niektórych

informacji, nawet lat. Działania finansowane były prawdopodobnie przez rosyjską mafię a straty

korporacji szacuje się na ponad miliard dolarów.

Eddie Schwartz

CISP, CISA, jest szefem bezpieczeństwa korporacji

NetWitness, lidera rynku systemów monitoringu następnej

generacji. Ma za sobą 25 lat doświadczeń w dziedzinie

bezpieczeństwa i zarządzania bezpieczeństwem

w organizacjach finansowych i rządowych Stanów

Zjednoczonych. Swoją wiedzę koncentruje na

poszukiwaniu nowoczesnych metod incident response.

Przemysław Krejza

dyrektor ds. badań i rozwoju w Mediarecovery,

największej polskiej firmie świadczącej profesjonalne

usługi informatyki śledczej (computer forensics). Prawnik,

informatyk. Wcześniej 8 lat na stanowisku zarządzania

działem odzyskiwania danych w firmie Ontrack. Autor

publikacji na tematy związane z informatyką śledczą

i odzyskiwaniem danych. Prelegent wielu konferencji i

seminariów.

Kontakt z autorem: biuro@mediarecovery.pl

R

E

K

L

A

M

A

Wyszukiwarka

Podobne podstrony:

2008 06 Test CAPTCHA

monitorowanie zabezpieczen wind Nieznany

PiKI 2008 06

2008 06 pisemny klucz

2008 06 Java Microedition – metody integracji aplikacji [Inzynieria Oprogramowania]

2008 06 pisemny

mat fiz 2008 06 02

2008 06 05 WHR B DAinstrukcja

2008 06 Edytor grafiki wektorowej Inkscape [Grafika]

Elektronika Praktyczna 2008 06

2008.06.02 prawdopodobie stwo i statystyka

SIMR-AN2-EGZ-2008-06-27a-rozw

2008.06.02 matematyka finansowa

2008 06 02 prawdopodobie stwo i statystykaid 26454

SIMR-RR-EGZ-2008-06-25b-rozw

LM 2008 06

2008 06 Tworzenie i edycja grafiki online [Grafika]

SIMR-AN1-EGZ-2008-06-24a-rozw

więcej podobnych podstron