Rozdział 23

Zabezpieczenie Zasobów Serwera

Windows NT Server zaprojektowano dla maszyn będących

najważniejszymi elementami sieci komputerowej przedsiębiorstwa.

W poprzednich rozdziałach mówiliśmy wiele o funkcjonalności

rozwiązań, dzięki którym NT znakomicie wywiązuje się ze swojej

roli. Niezależnie jednak od stopnia doskonałości rozwiązań

systemu, jego niezawodność równa się niezawodności sprzętu, na

którym został zainstalowany. Chociaż jakość i bezawaryjność

dzisiejszych komputerów osobistych jest znacznie lepsza niż 10 lat

temu i będzie się w przyszłości stale poprawiać, awarii nigdy nie

można wykluczyć.

Aby zapewnić bezawaryjność systemu (najlepiej jak to jest

możliwe), Windows NT wyposażony został w

środki, które

właściwie wykorzystane, mogą pomóc uczynić system

niezawodnym i zagwarantować jego integralność:

!

Sterownik twardego dysku odporny na błędy

!

Wbudowane oprogramowanie wspomagające archiwizację

!

Zintegrowany system wspomagający zasilacze awaryjne (UPS)

Systemy dyskowe odporne na błędy

W ciągu ostatnich lat szybko rozwijały się technologie używane

w produkcji twardych dysków. Czas bezawaryjnej pracy (MT BF)

większości dzisiejszych urządzeń wynosi ponad 180 000 godzin.

Wskaźnik MT BF daje statystyczną wskazówkę do oceny

prawdopodobieństwa wystąpienia błędu powodującego utratę

danych. W rzeczywistości 28 lat bezawaryjnej pracy to szacunek

niewiele mający wspólnego z rzeczywistością. MT BF wyznaczany

w oparciu

o pracę napędu w

idealnych warunkach. Jeśli

uwzględnimy, że parametry zasilania sieciowego często odbiegają od

zakładanych norm, a

zasilanie elementów wewnętrznych

900

Rozdział 23

komputera powoduje różne zakłócenia, żywotność dysku

dramatycznie się zmniejszy.

Odporność systemu dyskowego na błędy polega na wprowadzeniu

mechanizmów redukujących prawdopodobieństwo utraty danych

nawet w

czasie awarii. Windows NT używa trzech technik

podnoszenia odporności na błędy systemów dyskowych: macierzy

dyskowych (RAID), NT FS - systemu plików, umożliwiającego

odzyskiwanie danych i zamienność sektorów (sector sparing).

Każda z nich została w tym rozdziale omówiona - zarówno pod

kątem implementacji w Windows NT , jak i zasad jej wykorzystania.

Pojęcie macierzy dyskowej RAID (Redundant Array of

Inexpensive Disk)

RAID jest technologią znaną od kilku lat i

tradycyjnie

implementowaną sprzętowo. Koncepcja, na której się opiera, jest

raczej prosta. Dyski są przykładem „wąskiego gardła”

współczesnych komputerów. Prędkość odczytu danych z pamięci

masowych nie jest zachwycająca. Skrócenie czasu dostępu jest

jednym z założeń technologii RAID. Pomysł polega na zapisie

informacji i rozkładaniu ich równomiernie na kilku dyskach, co

przyśpiesza działanie układu. Dodatkowo macierze dyskowe

pozwalają zapisywać dane nadmiarowe przy zastosowaniu

mirroringu lub informacji o parzystości.

Kluczowym elementem technologii jest striping. Gdy system

wysyła do zapisu blok informacji, to kontroler (w tym przypadku

NT ) dzieli go na mniejsze części, o z góry założonym rozmiarze

i

zapisuje te fragmenty równolegle na wszystkich napędach

macierzy.

Znanych jest sześć podstawowych poziomów RAID (choć mogą

być zdefiniowane lub sugerowane również inne):

!

RAID 0: Striping: Niektórzy nie uważają go za rzeczywisty

poziom RAID, gdyż nie zawiera redundancji. Oznacza to, że

wystąpienie błędu w

macierzy powoduje całkowitą utratę

zapisanej tam informacji. Zaletą tego rozwiązania jest duża

prędkość, spowodowana równoległym zapisem danych na

wszystkich napędach. Nie trzeba liczyć sum kontrolnych, gdyż

Zabezpieczenie Zasobów Serwera

901

nie stosuje się kontroli parzystości. Nie trzeba ich również

zapisywać, więc zapis zajmuje mniej miejsca. Jeden bajt

fizycznych danych zajmuje logicznie jeden bajt pamięci.

!

RAID 1: Mirroring i Dupleksing: Mirroring polega na

zapisie wszystkich danych na dwóch oddzielonych fizycznie

dyskach. Jeśli informacje zawarte na jednym z nich ulegną

zniszczeniu, to system automatycznie przełączy się i będzie

używał danych zapisanych na drugim. Dodatkowo zwiększa to

szybkość systemu, gdyż oferuje do obsługi transferu informacji

pierwszy wolny dysk. Z punktu widzenia standardu RAID nie ma

różnicy między mirroringiem a dupleksingiem. W tym drugim,

każdy napęd ma własny kontroler, co zwiększa niezawodność

systemu i oferuje większą nadmiarowość. RAID 1 zapewnia dużą

redundancję, ale wymaga podwójnej liczby dysków.

!

RAID 2: RAID 2 jest architekturą niezbyt udaną. Wymaga wielu

dysków zsynchronizowanych z

dyskami przechowującymi

informacje o parzystości. Polega na rozkładzie danych „bit po

bicie”, równolegle na wszystkich napędach i zapisie informacji

o parzystości na specjalnych dyskach kontrolnych. Zachowując

niezbędną nadmiarowość, nie wymaga podwójnej liczby pamięci

(jak RAID 1). Jest najlepszym rozwiązaniem dla aplikacji

generujących duże, ciągłe bloki danych - np. programów

graficznych lub filmowych. Nie sprawdza się w pracy z małymi

plikami. Windows NT nie oferuje programowej implementacji

tej technologii.

!

RAID 3: Jest to metoda podobna do RAID 2, ale wymaga tylko

jednego dysku dla kontroli parzystości. Ponadto dane są

rozkładane na dyskach macierzy, ale nie „bit po bicie” lecz „bajt

po bajcie”. T ylko jeden dysk przeznaczony na informacje

o parzystości może stwarzać wąskie gardło przy zapisie, gdyż

dane te muszą być zapisywane przed innymi. Również ta

technologia sprawdza się najlepiej w

przypadku aplikacji

generujących duże, ciągłe bloki informacji, ale jest dużo mniej

efektywna dla innych (np. dla wielu systemów baz danych

realizujących małe transakcje). Windows NT nie zapewnia

programowej implementacji tej technologii.

!

RAID 4: T echnologia podobna do RAID 3, gdyż wymaga

również jednego dysku przeznaczonego dla informacji

902

Rozdział 23

o parzystości. Nie jest on jednak synchronizowany, a dane

rozkładane są blokami (zamiast bajtami). Jest lepszym

rozwiązaniem przy transferze małych plików, ale nie rozwiązuje

problemu oczekiwania na dostęp do dysku „parzystości”.

!

RAID 5: Striping z kontrolą parzystości: RAID 5 rozwiązuje

problem dostępu do „dysku parzystości” - zapisuje informacje

kontrolne, rozkładając je równomiernie na dyskach macierzy.

W

razie awarii dysku, brakujące dane odtwarzane są

z pozostałych - na podstawie informacji o parzystości całego

bloku. Zapewnia ten sam stopień redundancji co RAID 1, bez

ponoszenia kosztów pełnego dublowania danych.

Windows NT zawiera oprogramowanie RAID poziomu 0, 1 i 5

(najbardziej rozpowszechnione implementacje tej technologii).

Ponieważ RAID 0 nie dostarcza żadnego mechanizmu redundancji,

nie będziemy go tutaj omawiać. (Więcej informacji na temat

stripingu zawiera rozdział 6, „Windows NT Zarządzanie Systemem

Plików”).

Jedną z największych zalet RAID w systemie NT Server jest

uniezależnienie użytkownika od uciążliwości, wynikających

z trwałego związania się z

konkretnymi rozwiązaniami

sprzętowymi.

Windows NT a odporność dysków na błędy

Windows NT Server zawiera sterownik

FTDISK

.

SYS

,

odpowiedzialny za odporność dysku na błędy. Sterownik ten spełnia

wiele funkcji, ale przede wszystkim wspiera zamienność sektorów

oraz RAID 1 i 5, zwanych również odpowiednio: mirroringiem

i stripingiem dyskowym (sterownik istnieje jedynie w Windows NT

Serwer).

NT Serwer zapewnia integralność zbiorów, dzięki trzem

podstawowym metodom:

!

Zastosowanie NT FS - systemu plików, umożliwiającego odzyski-

wanie danych

!

Zamienność sektorów

!

RAID 1 i 5

Zabezpieczenie Zasobów Serwera

903

NTFS - odzyskiwanie danych

W tradycyjnych systemach plików (takich jak FAT dla systemu

DOS, a nawet HPFS dla OS/2) wyższy priorytet (niż niezawodność)

miała szybkość transferu danych.

NT FS został tak skonstruowany, by zapewnić integralność danych,

niezbędną w sieci klient-serwer na poziomie przedsiębiorstwa.

W systemie FAT dla DOS-u i Windows awaria może spowodować

uszkodzenie systemu plików i w konsekwencji - uniemożliwić

korzystanie z danych.

Aby uniknąć tego problemu, NT FS został stworzony na bazie

protokołu, w którym zapisywane są wszystkie transakcje związane

z obsługą dysku. Chronologicznie notowane są informacje

niezbędne do odtworzenia transakcji. Jeśli jest ona kompletna, NT

zapisuje właściwe dane. Wszystkie pliki, otwarte w czasie awarii,

mogą być odtworzone - dzięki informacji, które operacje zostały

zakończone, a które nie. W razie stwierdzenia transakcji nie

zakończonych, plikom zostaje przywrócona poprzednia postać.

Opisana metoda, bazująca na pomyśle transakcji, gwarantuje - i to

bez względu na okoliczności - nienaruszalność systemu plików.

Ostrzeżenie: NTFS nie gwarantuje bezpieczeństwa danych,

zapisywanych w czasie awarii układu, a jedynie stabilność systemu

plików. Oznacza to np. możliwość utraty informacji zapisywanych

do zbiorów bazy danych, mimo zachowania integralności systemu

plików. Choć strata może być źródłem poważnych problemów dla

niektórych użytkowników, jednak spójność systemu jest

najważniejsza. Zniszczenie jej może być równoznaczne utracie

wszystkich informacji na dysku.

Zamienność sektorów

Zamienność sektorów polega na dynamicznym przeadresowywaniu

tych sektorów, które podczas operacji odczytu lub zapisu okażą się

uszkodzone. Windows NT realizuje zamienność sektorów na dwóch

różnych poziomach: pierwszym - dzięki systemowi plików,

a drugim - poprzez sterownik

FTDISK

.

SYS

.

904

Rozdział 23

Zamienność sektorów omówiliśmy szczegółowo w rozdziale 6.

Zasadniczo polega ona na tym, że jeśli nie używamy konfiguracji

odpornej na błędy, a NT FS wykryje błąd zapisu lub odczytu, to

oznaczy sektor jako uszkodzony i przeadresuje go do dobrego.

W

zasadzie dane z

uszkodzonego sektora będą stracone, ale

uchroniona zostanie integralność systemu plików. Jeśli błąd wystąpi

na twardym dysku SCSI, to NT FS zleci kontrolerowi

przeadresowanie sektora, eliminując konieczność zmian w systemie

plików. W przypadku IDE, ESDI lub innego kontrolera, nie

umiejącego przeadresowywać sektorów, NT FS oznacza - jako

uszkodzony - blok wadliwy i wyznacza w jego miejsce dobrą, wolną

jednostkę na poziomie systemu plików.

Jeżeli używamy sterownika

FTDISK

.

SYS

, odpowiedzialnego za

odporność systemu na błędy, NT może odzyskać dane. Sposób

przeadresowywania złych sektorów zależy od konfiguracji serwera.

Jeśli korzystamy z dysku SCSI i jest on elementem macierzy

dyskowej odpornej na błędy, wtedy

FTDISK

może odzyskać zbiory.

W tej sytuacji nie ma znaczenia, jakiego systemu plików używamy.

NT odzyskuje dane dzięki lustrzanej kopii (w przypadku stosowania

RAID 1) lub dzięki stripingowi oraz informacji o parzystości (RAID

5).

FTDISK

.

SYS

zleca kontrolerowi SCSI przeadresowanie

uszkodzonego sektora i zapisuje odzyskane informacje do nowego

(w takiej sytuacji system całkowicie rozwiązuje problem).

Jeżeli nie posiadamy kontrolera SCSI, musimy używać zamienności

sektorów na poziomie NT FS. Windows NT nie dysponuje żadnym

mechanizmem zamienności sektorów na poziomie systemów

plików HPFS ani FAT .

Uwaga: Jeżeli używamy FAT lub HPFS z kontrolerem dysku, innym

niż SCSI, wtedy uszkodzony sektor powoduje naruszenie systemu

plików. Windows NT nie zawiera żadnego narzędzia mogącego

problem ten rozwiązać.

Gdy używamy systemu plików NT FS oraz dysku różnego od SCSI,

to w przypadku wystąpienia błędu zapisu lub odczytu, realizowane

będą (alternatywnie) dwa warianty:

!

Jeśli system odporny na błędy zawiera sterownik

FTDISK

.

SYS

,

wówczas zrekonstruuje on dane dzięki informacjom z innych

Zabezpieczenie Zasobów Serwera

905

dysków macierzy. NT FS zaznaczy uszkodzony sektor,

przeadresuje go na poziomie systemu plików, po czym

FTDISK

.

SYS

przeniesie odzyskane dane do nowej jednostki

alokacji plików.

!

Jeśli uszkodzenie wystąpi na dysku, który nie jest częścią

macierzy dyskowej, NT FS - po wykryciu błędu - przeadresuje zły

sektor na poziomie plików. Dane zostaną stracone, ale

integralność systemu zbiorów będzie zachowana.

Wskazówka: Chcąc osiągnąć najwyższy stopień ochrony danych,

należy używać dysków SCSI, sformatowanych w systemie NTFS,

oraz stosować konfiguracje RAID 1 lub RAID 5.

Implementacje RAID w Windows NT Server

Jak już mówiliśmy, sterownik

FTDISK

.

SYS

jest narzędziem NT ,

służącym między innymi do implementacji RAID 0, 1, i 5 oraz

zbiorów wolumenowych (volume sets). Ponieważ RAID 0 i zbiory

wolumenowe nie są systemami odpornymi na błędy, używanie

sterownika

FTDISK

.

SYS

systemu NT jest bezcelowe. (Więcej

informacji o stripingu (RAID 0) i zbiorach wolumenowych

znajdziemy w rozdziale 6).

Jedną z najważniejszych cech technologii RAID w Windows NT jest

możliwość mirroringu i stripingu partycji - w przeciwieństwie do

rozwiązań sprzętowych, w których najniższym poziomem jest

dysk.

Uwaga: Przy pomocy Monitora Wydajności (Perfomance Monitor)

można uzyskać statystykę działania podsystemów RAID. Jeśli

uruchomimy monitoring z funkcją diskperf i opcją -Y, otrzymamy

pełny raport o wszystkich elementach RAID; jeśli natomiast

używamy funkcji diskperf z opcją -YE uzyskamy dane statystyczne

pracy poszczególnych fizycznych dysków podsystemu RAID.

M irroring i Dupleksing dysków

Windows NT Server umożliwia tworzenie lustrzanych kopii

dowolnych partycji, z partycją systemową i bootpartycją włącznie.

906

Rozdział 23

Mirroring może być realizowany dla wszystkich trzech,

obsługiwanych przez NT , systemów plików (FAT , HPFS i NT FS)

oraz dla wszystkich (obsługiwanych przez NT ) dysków - tj SCSI

i IDE. Polega on na tworzeniu całkowitej kopii zawartości partycji

głównej na partycji lustrzanej.

Dodatkową korzyścią, oprócz pełnej redundancji danych, jest

przyspieszenie działania systemu. Sterownik

FTDISK

.

SYS

zgłasza

zlecenie odczytu danych do obu połówek macierzy i realizuje

transakcję na tej, która pierwsza odpowiada. Dobrym przykładem

jest sytuacja, gdy na głównej partycji odbywa się zapis, a system

zgłasza konieczność czytania danych - wtedy lustrzana partycja

odpowiada szybciej, zwiększając efektywność układu.

Uwaga: Zgodnie z teorią można - w systemie RAID 1 - używać

więcej niż dwóch dysków. Nie daje to jednak zysku ani w prędkości,

ani w niezawodności. Z tego powodu mirroring, tak jak w NT, jest

zazwyczaj ograniczany do dwóch dysków.

Ponieważ mirroring realizowany jest przez NT Serwer na poziomie

partycji, to od dysków macierzy nie wymaga się identycznej

geometrii. Partycje lustrzane nie muszą należeć do odpowiednio

tych samych części współpracujących dysków. Na przykład:

partycja główna może zajmować pierwsze 250 MB jednego dysku

o pojemności 1 GB, a jej lustrzana kopia - ostatnie 250 MB

drugiego dysku o

pojemności 2

GB.

FTDISK

.

SYS

zajmuje się

wszystkimi detalami, niezbędnymi do prawidłowej pracy układu.

Uwaga: Jeśli tworzymy macierz lustrzaną, używając dwóch dysków

różnych marek lub modeli, to rozmiar partycji lustrzanej może być

różny - od wielkości partycji głównej - o 1 MB. Różnica jest

potrzebna NT dla kompensacji odmiennych geometrii dysków.

Uwaga: Jeśli na jednej z lustrzanych partycji wystąpi błąd, wtedy

FTDISK

.

SYS

sygnalizuje go, ale system jest gotowy do normalnej

pracy. Gdy jedna z partycji zupełnie nie nadaje się do pracy, nawet

jeśli jest to partycja główna, działanie systemu (w stopniu godnym

uwagi) nie ulega pogorszeniu.

Zabezpieczenie Zasobów Serwera

907

Możliwość korzystania z dysków różnych modeli i marek stanowi

istotną zaletę, gdy zachodzi konieczność wymiany uszkodzonych

napędów. W

rozwiązaniach sprzętowych technologii RAID

geometrie lustrzanych dysków muszą być identyczne, co często jest

poważnym problemem. Implementacja programowa RAID 1

w Windows NT jest wolna od tej uciążliwości.

Windows NT oferuje także dupleksing, czyli rozwiązanie polegające

na stosowaniu lustrzanych dysków z różnymi kontrolerami. NT

wysyła wtedy dane równolegle do obu kontrolerów.

Striping dyskowy z kontrolą parzystości

Striping dyskowy z kontrolą parzystości wymaga co najmniej

trzech i nie więcej niż trzydziestu dwóch dysków. NT nie stawia

warunku, by napędy miały identyczną geometrię, natomiast

wszystkie partycje muszą mieć dokładnie taki sam rozmiar.

Uwaga: Chociaż partycja systemowa i startowa NT Server może być

elementem zbiorów lustrzanych (mirroring), to nie mogą być one

składowymi żadnej macierzy ze stripingiem (z kontrolą parzystości,

czy też bez niej).

Dzięki stripingowi z kontrolą parzystości:

!

Uzyskujemy większą szybkość operacji wejścia-wyjścia. Im

więcej elementów macierzy, tym szybkość transferu danych jest

większa.

!

Mamy pełną redundancję danych, osiągając ją mniejszą ilością

przestrzeni dyskowej, niż przy mirroringu. Na składowanie

danych nadmiarowych potrzebujemy 1/3 pojemności macierzy

trzyelementowej, 1/4 macierzy czteroelementowej itd.

W

macierzy trzydziestodwuelementowej dane nadmiarowe

zajmują 1/32 przestrzeni macierzy.

Chociaż omówiony wyżej sposób organizacji danych ma wiele zalet,

ma również swoje wady. Główny problem związany jest

z obliczaniem informacji o parzystości. Im więcej dysków składa się

na macierz, tym więcej operacji XOR musi być skalkulowanych

przed zapisem informacji. Nie jest to zazwyczaj istotnym

ograniczeniem, czasami jednak bywa czynnikiem zmniejszającym

908

Rozdział 23

sprawność systemu, zwłaszcza gdy jest on przeciążony i gdy

macierz składa się z wielu dysków.

Striping z kontrolą parzystości jest mniej wydajny przy zapisie

małych porcji danych. Jeżeli system służy przede wszystkim do

obsługi dużej liczby niewielkich transakcji, lepiej posłużyć się

mirroringiem. Z drugiej strony transfer dużych bloków informacji,

np. dużych plików graficznych lub audio, jest szybszy.

Uszkodzenie jednej partycji częściowo ogranicza działanie systemu.

Aby umożliwić kontynuowanie pracy,

FTDISK

.

SYS

musi odtworzyć

„w locie” brakujące dane. Oznacza to - w stosunku do normy -

nawet trzykrotne zwolnienie operacji odczytu.

Instalacja mirroringu i stripingu z kontrolą parzystości

w Windows NT

Do instalacji obu metod organizacji dysków służy program

Administator Dysku (Disk Administrator).

Tworzenie M irroringu

Uwaga: Aby utworzyć lustrzane partycje, należy zalogować się w NT

z uprawnieniami administratora.

Aby przeprowadzić konfigurację mirroringu dysków należy:

1. Uruchomić program Disk Administrator (Administrator Dysku -

WINDISK

.

EXE

) z

grupy

Administrativ e Tools

(Narzędzia

Administratora)

2. Jeżeli Administrator Dysku nie był nigdy używany, lub od

ostatniej sesji do systemu został dołączony nowy dysk, wtedy

program zażąda zapisania etykiety identyfikacyjnej twardego

dysku. Operację należy zatwierdzić, wybierając

OK

.

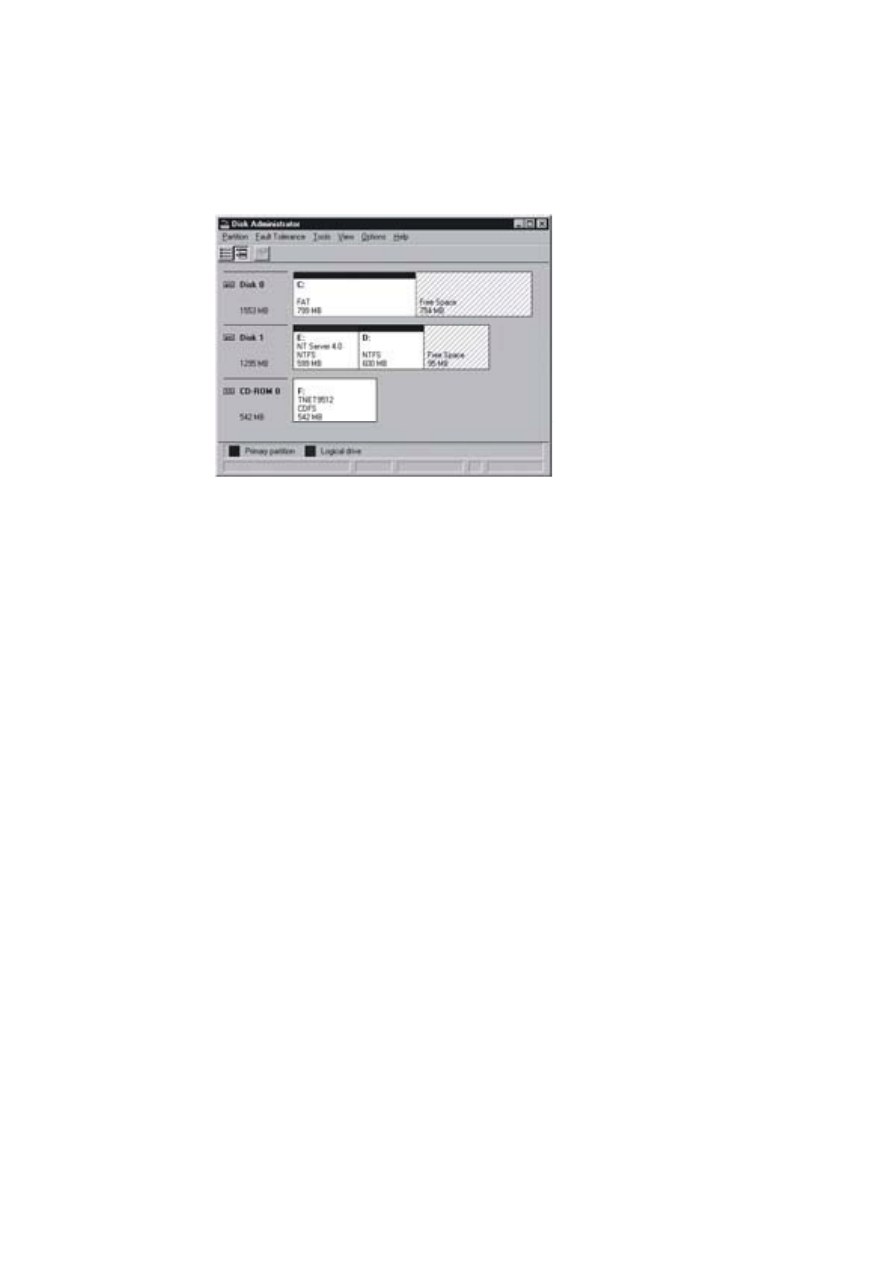

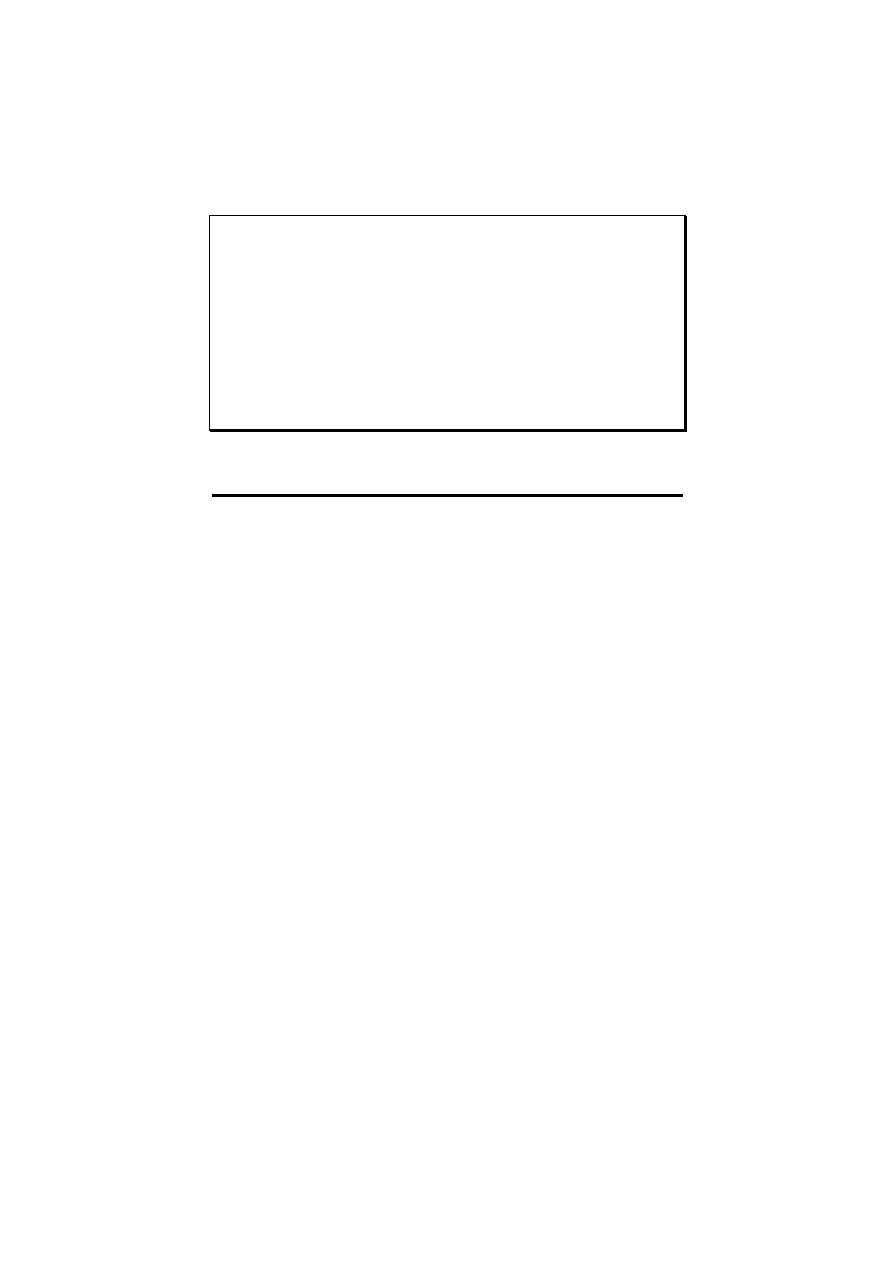

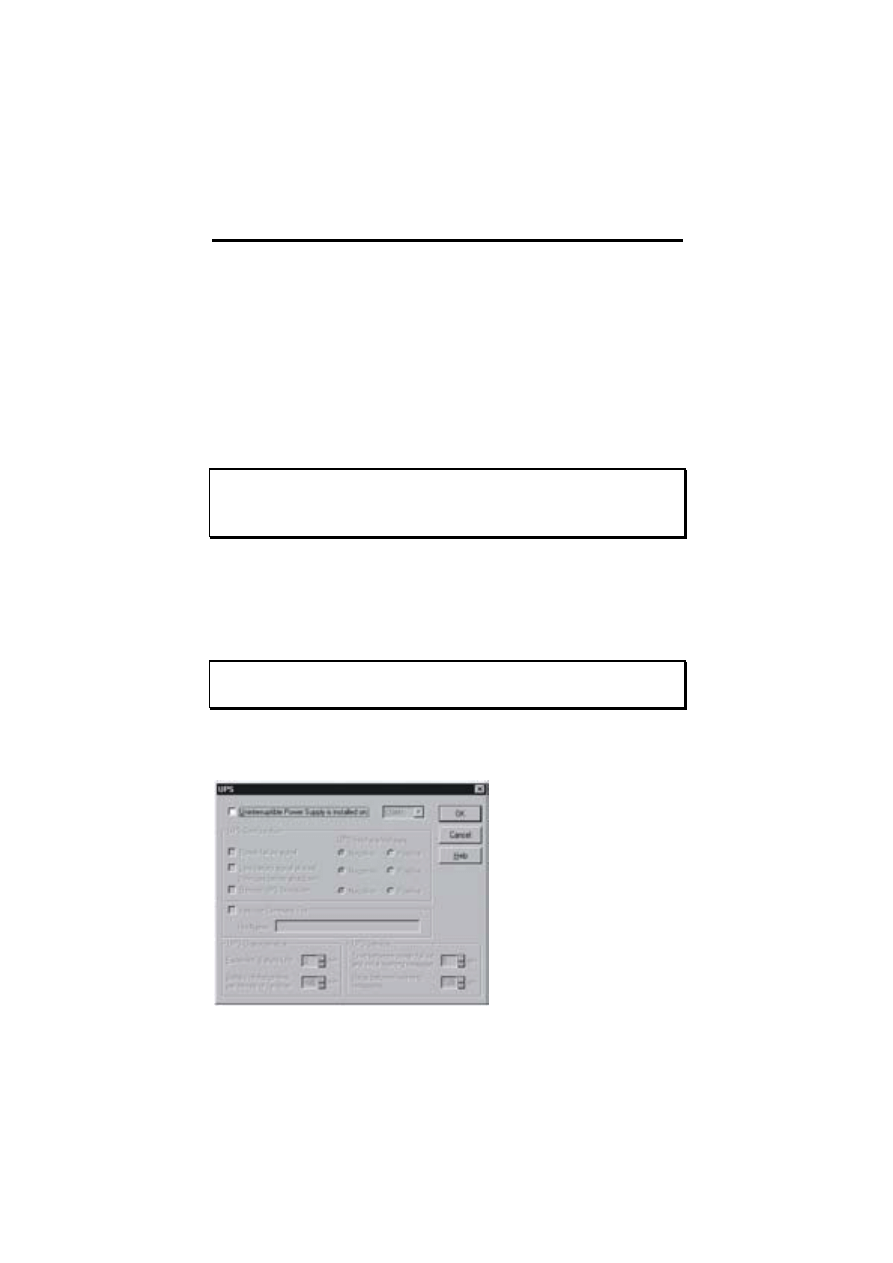

Przykładowe okno Administratora Dysku przedstawia rysunek

23.1.

Zabezpieczenie Zasobów Serwera

909

3. Wybrać partycję, której lustrzaną kopię chcemy stworzyć.

W naszym przykładzie będziemy symulować instalację lustrzanej

kopii partycji systemowej o pojemności 599 MB (napęd E),

znajdującej się na dysku 1.

4. T rzymając wciśnięty klawisz CT RL należy wybrać pole wolnej

przestrzeni na innym napędzie. Rozmiar wolnej pamięci nie

może być mniejszy od rozmiaru partycji wybranej w punkcie 3.

W naszym przykładzie wybieramy wolną przestrzeń o rozmiarze

754 MB na końcu dysku 0, gdyż spełnia niezbędne warunki.

5. Z menu

Fault Tolerance

(Odporność na błędy) wybrać opcję

Establish Mirror

(Założenie lustrzanej partycji).

6. NT wyświetli okienko dialogowe z prośbą o

potwierdzenie

decyzji. Czytamy komunikat i wybieramy

OK

.

7. Lustrzane partycje będą miały tę samą etykietę (w naszym

przykładzie E) i purpurową krawędź. T en kolor jest domyślnie

używany przez Disk Administrator w NT do zaznaczania

zbiorów lustrzanych.

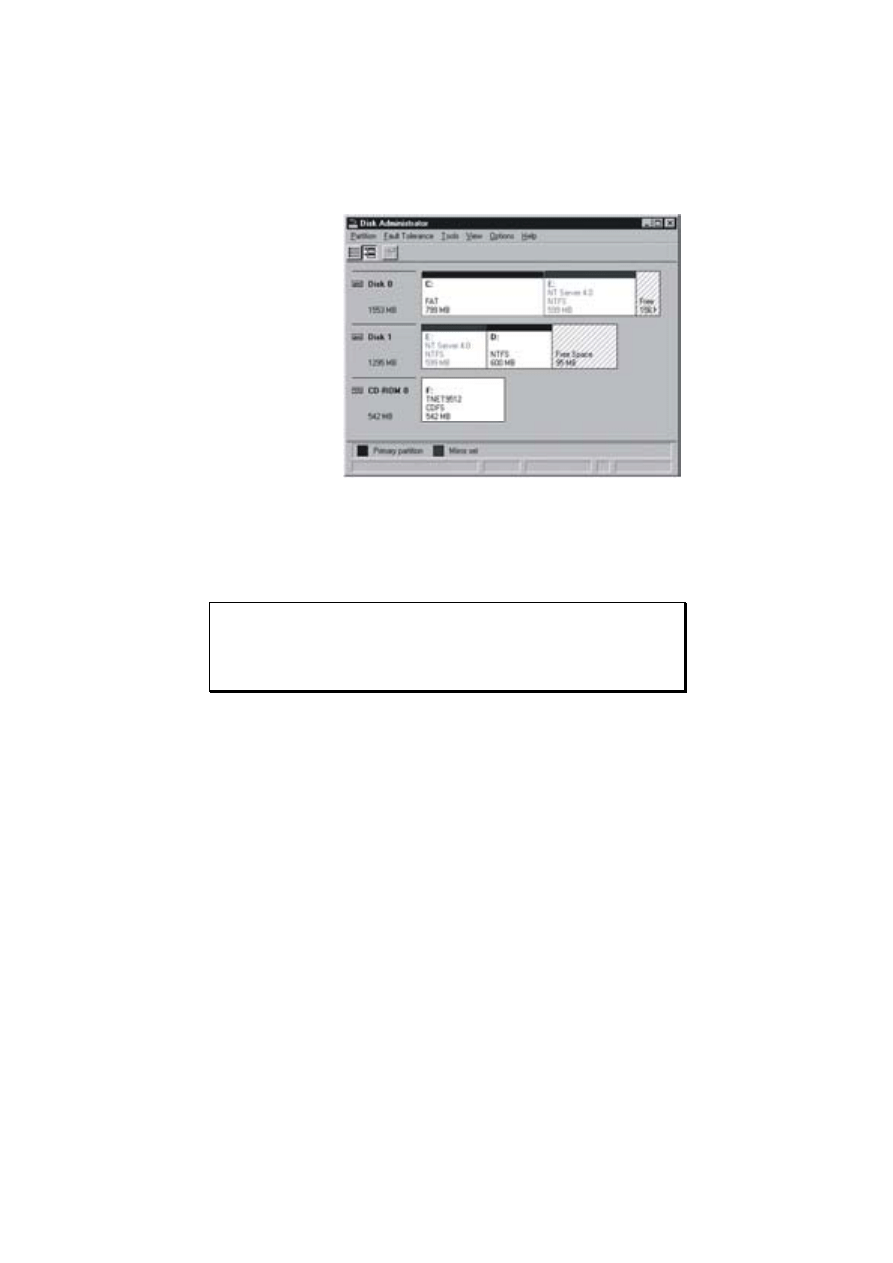

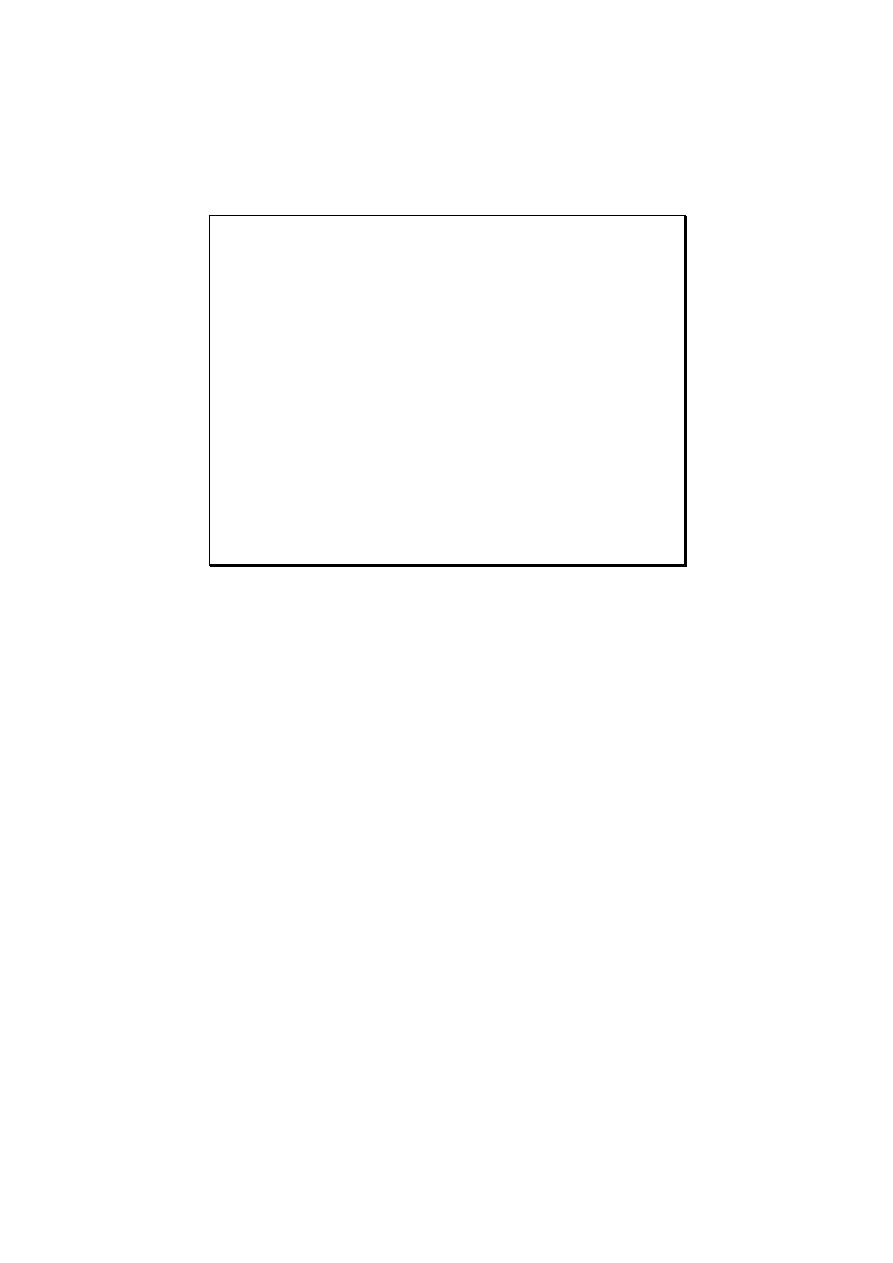

Rysunek 23.2 pokazuje partycję systemową 599 MB na dysku 1

i jej lustrzaną kopię - na dysku 0.

Rys. 23. 1.

Administrator

Dysku pokazuje

alokację

w systemie

twardych dysków

i napędów CD.

910

Rozdział 23

10. Zakończyć sesję Administratora Dysku.

11. Disk Administrator poinformuje nas teraz o konieczności

zrestartowania systemu NT po dokonaniu zmian. Klikamy

Yes

.

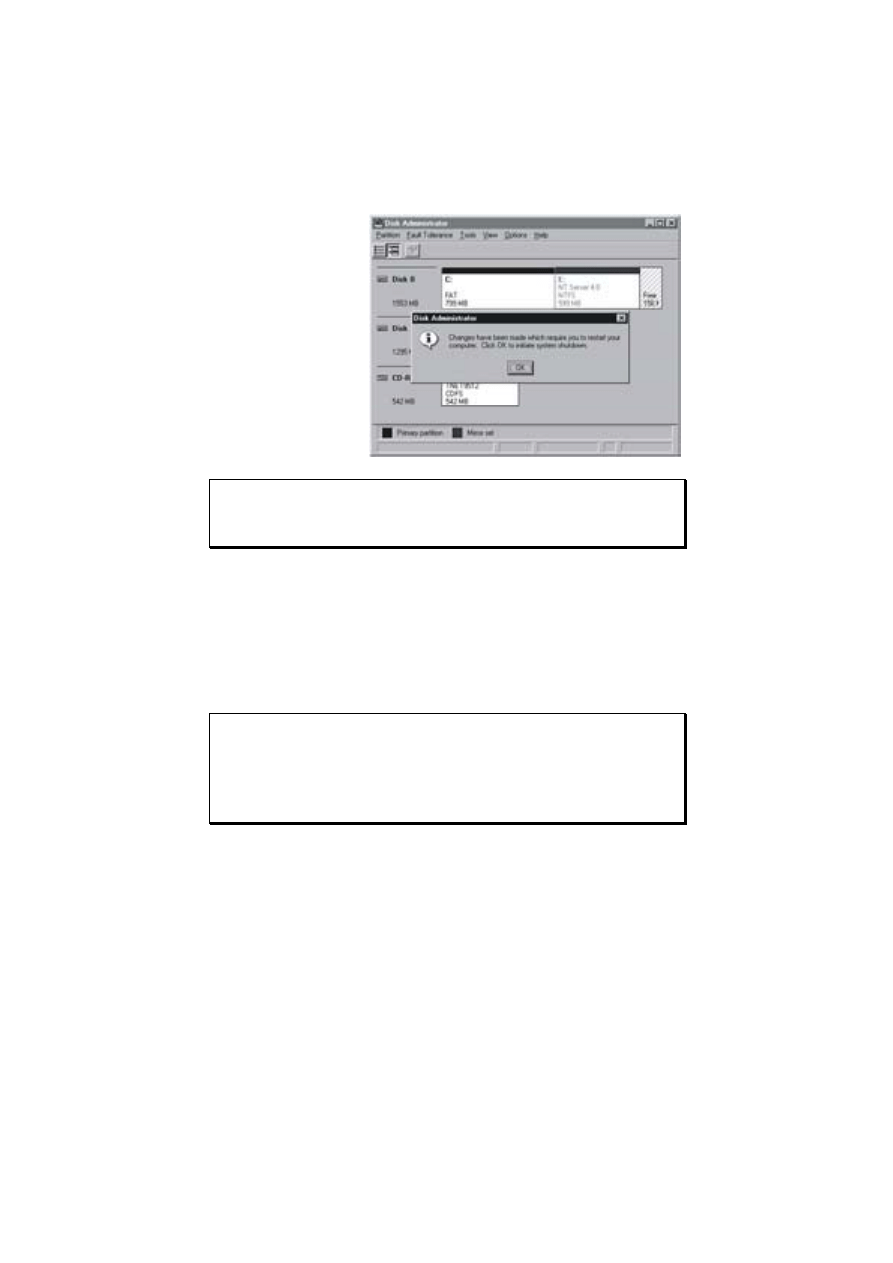

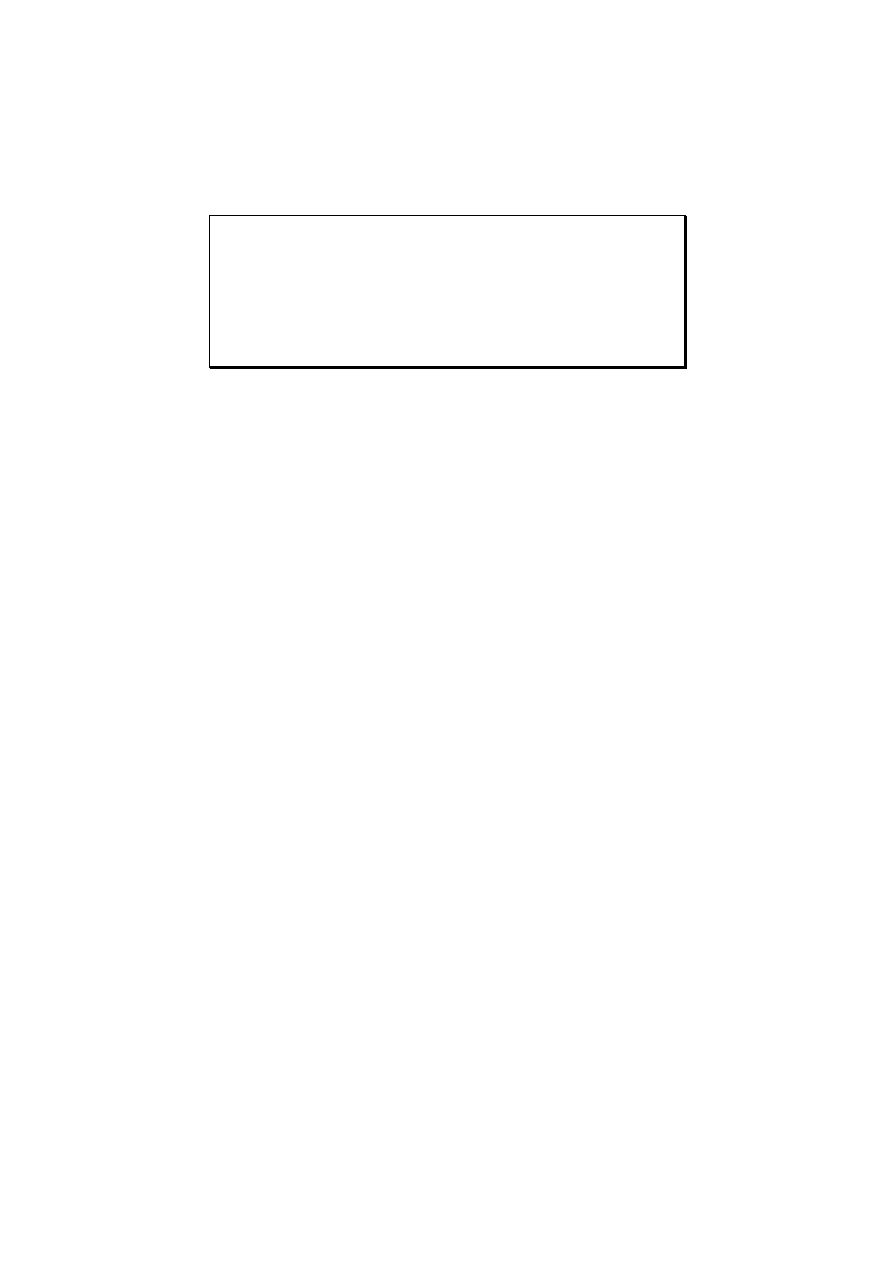

Uwaga: Po dokonaniu powyższych zmian, jak pokazuje rysunek

23.3, NT wymusi restart systemu po zamknięciu Administratora

dysku (sytuacja ta różni się od możliwości wyboru pomiędzy

restartem a kontynuowaniem pracy).

10. Disk Administrator wyświetli jeszcze jeden komunikat -

z żądaniem potwierdzenia dokonanych zmian. Klikamy

OK

.

11. Aby kontynuować, wybieramy

OK

. NT zamknie wszystkie

realizowane aplikacje i ponownie zainicjuje system.

Rys. 23. 2

Administrator

Dysku został

wykorzystany do

utworzenia na

dysku 0 lustrzanej

partycji

o rozmiarze

599 MB,

odpowiadającej

partycji z dysku 1.

Zabezpieczenie Zasobów Serwera

911

Wskazówka: Jeśli tworzona jest lustrzana kopia partycji

systemowej, należy również utworzyć dyskietkę startową (temat ten

omawiamy w następnej części rozdziału).

Po uruchomieniu komputera NT rozpocznie tworzenie partycji

lustrzanej. Można się o tym przekonać po aktywności dysku. Jeśli

uruchomimy Disk Administrator, zanim proces się zakończy

i wybierzemy dowolną część zbiorów lustrzanych, wtedy na dole

ekranu zostanie wyświetlony status:

INITIALIZING

. Po zakończeniu

pracy wyświetlony zostanie status:

HEALTHY

.

Ostrzeżenie: Korzystając z

RDISK

.

EXE

należy zaktualizować

naprawczą dyskietkę ratunkową (program

RDISK.EXE

opisany

został w rozdziale 6). Jeśli nie zaktualizujemy dyskietki ratunkowej -

w razie konieczności odtworzenia systemu z archiwum, utracimy

lustrzaną kopię dysku.

Przygotowanie dyskietki startowej, zwiększającej odporność na

błędy

Zadaniem dyskietki startowej jest umożliwienie uruchomienia

systemu, nawet w przypadku uszkodzenia głównej partycji dysku

startowego. Normalnie, system ładuje się z pierwszej partycji

głównej, zaznaczonej w BIOS-ie. NT instaluje automatycznie część

uruchomieniową i rozpoczyna wczytywanie systemu z partycji

określonej w pliku

BOOT

.

INI

. Problem polega na tym, że jeśli

Rys. 23. 3. Disk

Administrator

wymusza restart

systemu po

utworzeniu

partycji

lustrzanej.

912

Rozdział 23

uszkodzeniu ulegnie główna partycja startowa, wtedy - wskutek

zapisu w pliku

BOOT

.

INI

- system będzie usiłował uruchomić się

z wadliwego napędu. Najlepszą metodą pokonania trudności jest

zmuszenie systemu do załadowania z partycji lustrzanej. Właściwym

do tego narzędziem jest dyskietka z kodem startowym NT , ze

wskazaniem na partycję lustrzaną, jako źródłem systemu.

Uwaga: Do oznaczania partycji w pliku

BOOT

.

INI

stosuje się

konwencję ARC (Advanced RISC Computer). Została ona

zaprojektowana dla systemów RISC. Microsoft adaptował ją

z powodzeniem dla komputerów z procesorami Intela.

Aby przygotować dyskietkę startową należy:

1. Sformatować dyskietkę w systemie NT . Można to zrobić np.

wprowadzając komendę format a: - w linii komend lub

wybierając prawym klawiszem myszy - w oknie

My Computer

-

ikonę dyskietki, a następnie opcję

Format

.

Uwaga: Sformatowanie dyskietki w systemie NT jest niezbędne, gdyż

kod uruchomieniowy generowany przez DOS nie daje możliwości

załadowania się NTLDR (NT loader).

2. Skopiować na dyskietkę trzy pliki z partycji startowej NT

(zazwyczaj napęd c:). T e trzy pliki mają domyślnie ustawiony

atrybut hidden (ukryty). Oznacza to, że w zależności od

ustawienia konfiguracji programu Explorer mogą być (lub nie)

widoczne. Najprostszą metodą ich skopiowania jest wpisanie -

z poziomu linii komend - instrukcji

XCOPY

/

H

. Po otwarciu okna

należy wprowadzić następujące polecenia:

XCOPY

/

H C

:\

NTLDR A

:\

XCOPY

/

H C

:\

NTDETECT

.

COM A

:\

XCOPY

/

H C

:\

BOOT

.

INI A

:\

Uwaga: Jeśli system uruchamiany jest z

dysku SCSI, nie

obsługiwanego przez BIOS, należy również skopiować na dyskietkę

plik ntbootdd.sys. Nie musimy tego robić, gdy pliku tego nie ma na

twardym dysku.

Zabezpieczenie Zasobów Serwera

913

3. Aby umożliwić edycję pliku BOOT.INI, należy wydać

komendę: attrib -s -r -h a:\boot.ini.

4. W pliku BOOT.INI, w

punkcie wskazującym na źródło

systemu, zamienić adres głównej partycji na ścieżkę do jej

lustrzanej kopii. Należy oczywiście znać nazwę zbioru w kodzie

ARC. Jeśli np. posiadamy kontroler SCSI i dwa twarde dyski,

pierwszy z nich (SCSI ID=0) zawiera tylko jedną partycję, która

jest partycją systemową. Drugi (SCSI ID=1) - jedynie lustrzaną

kopię pierwszego. Jeśli Windows NT został zainstalowany

w katalogu \

WINNT

, odpowiedni fragment pliku

BOOT

.

INI

na

dyskietce startowej powinien mieć postać:

[boot loader]

timeout=30

default=scsi(0)disk(1)rdisk(0)partition(1)\

WINNT

[operating systems]

scsi(0)disk(1)rdisk(0)partition(1)\

WINNT

=„Windows

NT Server Version 4.0”

Uwaga techniczna: Aby móc właściwie identyfikować napęd

startowy, musimy zrozumieć zasadę tworzenia ścieżki zawierającej

nazwę partycji w konwencji ARC. Ma ona następującą postać:

type(x)disk(y)rdisk(z)partition(a)path

, gdzie:

type

Identyfikator kontrolera dysku. Dla dysku SCSI ma

wartość

scsi

, dla innych typów kontrolerów ( np. IDE

i ESDI) ma wartość

multi

. Niektóre typy SCSI również

wymagają użycia identyfikatora

multi

.

x

Numer adaptera w kolejności ładowania przez Windows

NT. Dla komputerów z jednym adapterem

x

jest równe 0.

Należy podkreślić, że wszystkie magistrale adaptera

wieloszynowego mają ten sam numer

x

. Na przykład

kontroler firmy Adaptec 274AT posiada dwie magistrale.

Obie są wskazywane przez tę samą wartość

x

, gdyż są

częścią tej samej karty kontrolera.

y

Suma iloczynu liczby 32 i numeru magistrali (w kartach

wieloszynowych) oraz identyfikatora napędu ID. Dla

kontrolerów typu multi wynosi zawsze 0.

914

Rozdział 23

z

Numer jednostki logicznej urządzenia (LUN). Przy

kontrolerach typu multi, z jest równe 0 - dla napędu

głównego i 1- dla podrzędnego. W systemach SCSI ma

zawsze wartość 0.

a

Numer partycji na dysku. Aby właściwie określić tę liczbę,

należy pamiętać, że w obliczeniach nie uwzględniamy

partycji rozszerzonych MS-DOS (typ 5) oraz partycji nie

używanych (typ 0). Zaczynając od 1 liczymy najpierw

partycje główne, a następnie napędy logiczne. Gdy na

dysku jest jedna partycja, a jest zawsze równe 1.

path

Katalog, w którym zainstalowany jest Windows NT Server-

np. \

winnt, \windows, \winnt40

lub

\wint35.

5. Zabezpieczyć dyskietkę przed zapisem, aby uniemożliwić

omyłkową modyfikację lub zainfekowanie wirusem.

Należy na koniec sprawdzić poprawność działania dyskietki,

uruchamiając przy jej pomocy system.

Ostrzeżenie: Należy pamiętać, że w

NT jedynym sposobem

zainfekowania wirusem bootsektora jest uruchomienie systemu

z zarażonej dyskietki startowej. Wirusy bootsektora mogą zupełnie

zniszczyć instalację NT. Stąd - dla uniknięcia problemów - przed

startem systemu z dyskietki powinniśmy ją sprawdzić programem

antywirusowym.

Można oczekiwać jednej z trzech sytuacji:

!

Dyskietka startowa została utworzona prawidłowo. Wtedy

system rozpocznie inicjalizację, po czym na monitorze

wyświetli niebieski ekran z

komunikatem:

PROCESS

1_

INITIALIZATION

_

FAILED

lub podobnym. Mimo

wszystko jest to oznaką, że wszystko działa prawidłowo.

Jak zauważyliśmy, NT załadował kod startowy i skierował się

prawidłowo na partycję lustrzaną. System rozpoczął działanie.

W następnym etapie inicjalizacji odnotował,

że jest

uruchomiony z kopii i sprawdził dostęp do partycji głównej.

Kiedy (tak jak to miało miejsce w naszym przykładzie) system

Zabezpieczenie Zasobów Serwera

915

stwierdzi, że dostęp do partycji głównej jest prawidłowy,

wyświetli znany nam komunikat. Jest to działanie mające na celu

ochronę integralności zbiorów lustrzanych. Gdyby NT wykrył

brak partycji głównej, uznałby, że coś jest definitywnie

uszkodzone i

kontynuowałby proces ładowania. Jeśli

chcielibyśmy przekonać się o tym osobiście, możemy odłączyć

dysk z

partycją główną i

spróbować uruchomić system

z dyskietki.

!

Wprowadziliśmy niedokładną ścieżkę ARC. Otrzymamy wtedy

komunikat:

Windows NT could not start because of the

following boot configuration problem: Did not

properly generate ARC name for HAL and system

paths. Please check the Windows NT dokumentation

about ARC configuration option and your hardware

reference manuals for additional information.

Boot Failed.

(NT nie mógł wystartować z

powodu

następującego problemu z konfiguracją startową: Błędnie została

wygenerowana nazwa ARC dla

HAL

i ścieżek systemowych.

Proszę przejrzeć dokumentację NT na temat składni nazw ARC

oraz - dla uzyskania dodatkowych informacji - podręcznik

obsługi używanego sprzętu. Inicjalizacja zakończona

niepomyślnie.)

Aby spróbować rozwiązać tę sytuację, należy uważnie przejrzeć

instrukcje zamieszczone wcześniej w tym rozdziale i prawidłowo

zapisać ścieżkę ARC.

!

Nie zostanie znaleziony właściwy sterownik SCSI. Wówczas

pojawi się komunikat:

Windows NT could not start because of a computer

disk hardware configuration problem. Could not

read from selected boot disk. Check boot path and

disk hardware. Please check the Windows NT

documentation about hardware configuration and

your hardware reference manuals for additional

information. Boot Failed.

(NT nie mógł się uruchomić

z powodu problemu z konfiguracją sprzętu. Nie można czytać

danych ze wskazanego dysku startowego. Należy sprawdzić

ścieżkę startową oraz prawidłowość działania urządzeń

dyskowych. Proszę przejrzeć dokumentację NT na temat

konfiguracji sprzętu oraz - dla uzyskania dodatkowych

916

Rozdział 23

informacji - podręcznik obsługi używanych urządzeń.

Inicjalizacja zakończona niepomyślnie.)

W tym przypadku musimy się upewnić, czy na dyskietkę został

skopiowany sterownik właściwy dla używanego kontrolera SCSI.

Po dodatkową pomoc można się zwrócić do wytwórcy karty

SCSI.

Rozdzielanie Zbiorów Lustrzanych (M irror Sets)

Potrzeba rozdzielenia zbiorów lustrzanych może wyniknąć z dwóch

zasadniczych powodów. Po pierwsze - gdy rezygnujemy

z mirroringu lub chcemy utworzyć lustrzaną kopię na innym dysku.

Po drugie - gdy jeden z lustrzanych dysków pracuje wadliwie. W obu

przypadkach proces rozdzielania zbiorów jest w

zasadzie

identyczny. Gdy jeden z

dysków został uszkodzony, należy

przeczytać również (opisany w dalszej części rozdziału) sposób

odzyskiwania uszkodzonych zbiorów lustrzanych.

Procedura rozdzielania zbiorów lustrzanych wymaga:

Uwaga: Aby rozdzielić lustrzane partycje, należy zarejestrować się

w NT z uprawnieniami administratora.

1. Uruchomienia programu Disk Administrator (

WINDISK

.

EXE

)

z grupy

Administrativ e Tools

.

2. Wybrania jednej z partycji rozdzielanego zbioru.

3. Wybrania opcji

Break Mirror

(rozdziel zbiory lustrzane) z menu

Fault Tolerance

.

4. Zatwierdzenia decyzji kliknięciem

Yes

- w okienku dialogowym,

wyświetlającym pytanie o potwierdzenie opcji.

5. Wybrania

Commit

Changes

Now

(Dokonaj zmian

natychmiast) z menu

Partition

.

6. Zatwierdzenia decyzji, kliknięciem

Yes

,

w okienku dialogowym

wyświetlającym pytanie o potwierdzenie opcji.

7. Oznaczenia partycji lustrzanej kolejną wolną literą

(identyfikatorem napędu).

8. Zamknięcia programu Administrator Dysku.

Zabezpieczenie Zasobów Serwera

917

Uwaga: Jeśli rozdzielamy zbiór zawierający partycję systemową, to

- dla realizacji zmiany - NT musi zostać uruchomiony ponownie.

Przy rozdzielaniu zbiorów NT nie kasuje danych - dzieli jedynie

zbiór na dwa identyczne wolumeny. Główna część zbioru zachowuje

poprzedni identyfikator, a kopii zostaje przydzielona kolejna wolna

litera. Odtworzenie zbiorów lustrzanych wymaga wykasowania

starej partycji lustrzanej. Proste złączenie rozdzielonych

elementów jest już niemożliwe.

Tworzenie zbiorów rozłożonych z kontrolą parzystości

(Striped Set with Parity)

Uwaga: Jeśli tworzymy zbiór rozłożony z kontrolą parzystości, wtedy

- dla realizacji zmiany - konieczny jest restart NT.

Uwaga: Aby utworzyć zbiór rozłożony z kontrolą parzystości, należy

zarejestrować się w NT z uprawnieniami administratora.

Aby utworzyć zbiór rozłożony z kontrolą parzystości, należy

wykonać następujące czynności:

1. Uruchomić program Disk Administrator (Administrator Dysku

-

WINDISK

.

EXE

) z

grupy

Administrativ e Tools

(Narzędzia

Administratora)

2. Jeżeli Administrator Dysku nie był nigdy używany lub od

ostatniej sesji do systemu został dołączony nowy dysk,

program zażąda zapisania etykiety identyfikacyjnej twardego

dysku. Operację należy zatwierdzić przyciskiem

OK

.

3. Kolejny krok wymaga zaplanowania. Każda składowa zbioru

rozłożonego musi mieć dokładnie tę samą wielkość. Rozmiar

całego zbioru będzie mógł wynosić jedynie n

×

(m - 1), gdzie

n

jest równe wielkości najmniejszej wolnej przestrzeni

składowej, a m to liczba dysków zakładanej macierzy. Jeśli

mamy np. trzy dyski, na których jest kolejno 50, 60 i 90 MB

wolnej, ciągłej przestrzeni, rozmiar zbioru może być równy

jedynie 100 MB = 50

× (3 - 1). Podobnie, jeśli dysponujemy

sześcioma dyskami, mającymi kolejno 90, 100, 100, 110, 190

918

Rozdział 23

i 300 MB wolnej, spójnej przestrzeni, to maksymalny rozmiar

macierzy będzie równy 450 MB = 90

× (6 - 1).

4. T rzymając wciśnięty klawisz SHIFT , wybrać obszar każdego

dysku, który chcemy umieścić w zbiorze.

5. Wybrać opcję

Create Striped Set w ith Parity

(T worzenie

zbioru rozłożonego z kontrolą parzystości) z menu

Fault

Tolerance

(odporność na błędy).

6. NT spyta o wielkość dysku, który ma utworzyć. Domyślnie

będzie to rozmiar obliczony według reguły z punktu 3. Możemy

zdecydować się na mniejszy zbiór. NT przyłączy z każdego

dysku wolny obszar wielkości x / (m - 1), gdzie x jest

całkowitym rozmiarem zbioru, a m - liczbą składowych. Jeśli

zlecimy np. utworzenie zbioru 400 MB, składającego się

z pięciu elementów, to na każdym dysku zostanie

wykorzystana partycja 100 MB = 400 / (5 - 1).

Po wprowadzeniu rozmiaru macierzy, klikamy

OK

.

7. Składowe zbioru rozłożonego będą teraz oznaczone tą samą

literą, a krawędzie ich okienek przyjmą kolor jasnoniebieski.

Jasnoniebieska krawędź oznacza, że partycja jest elementem

zbioru rozłożonego z kontrolą parzystości.

8. Zamknąć Disk Administrator.

9. Okienko, przypominające o

konieczności zaktualizowania

naprawczej dyskietki ratunkowej, zamykamy przyciskiem

OK

.

10. Zrestartować komputer.

11. Ponownie zalogować się z

uprawnieniami administratora

i wrócić do Administratora Dysku.

12. Wybrać oznaczenie dowolnej partycji składowej utworzonego

zbioru. Wszystkie pozostałe elementy powinny się uaktywnić

automatycznie. Wybrać opcję

Format

z

menu

Tools

.

Sformatować zbiór w systemie FAT , HPFS lub NT FS.

13. Zamknąć program Administrator Dysku.

Zbiór rozłożony z

kontrolą parzystości jest gotowy do

wykorzystania.

Zabezpieczenie Zasobów Serwera

919

Ostrzeżenie: Przy pomocy programu

RDISK

.

EXE

należy zaktualizo-

wać naprawczą dyskietkę ratunkową. W przeciwnym razie możemy

mieć problemy z systemem, a nawet utracić dane.

Odzyskiwanie uszkodzonych zbiorów

Jeśli jeden z dysków zbioru lustrzanego lub rozłożonego z kontrolą

parzystości ulegnie awarii, wtedy

FTDISK

.

SYS

odnotuje to zdarzenie

w protokole systemowym (system log). W obu przypadkach system

kontynuuje pracę (zgodnie z ideą systemów odpornych na błędy).

Wpływ awarii na jego działanie oraz sposób jej usunięcia zależy od

stosowanego układu odporności na błędy.

Odzyskiwanie uszkodzonego zbioru lustrzanego (mirror set)

Kiedy jeden z dysków zbioru lustrzanego ulegnie awarii, użytkownik

zazwyczaj nie odczuwa istotnej różnicy. Jest to jeszcze jeden

z

powodów, dla których należy systematycznie przeglądać

protokoły systemowe (logs), przy użyciu programu Event Viewer

(Przeglądarka zdarzeń).

Gdy jeden z dysków ulegnie awarii,

FTDISK

.

SYS

automatycznie

przystępuje do kompensacji uszkodzenia. Jeśli dysk nie zawiera

głównej partycji startowej, to jedyne poważne niebezpieczeństwo

polega na groźbie utraty danych w razie awarii dysku lustrzanego.

Dlatego należy usunąć awarię tak szybko, jak to jest możliwe.

Uszkodzenie dysku z główną partycją startową rodzi większe

kłopoty. Nie można zainicjować systemu z twardego dysku, gdyż

dane zawarte w pliku

BOOT

.

INI

wskazują źródło systemu na

zepsutym napędzie.

Po stwierdzeniu, że uszkodzeniu uległ dysk, który zawiera element

zbioru lustrzanego, nie będący główną partycją systemową,

usuwamy awarię przeprowadzając poniższe operacje:

1. W programie Disk Administrator rozdzielamy zbiór lustrzany.

2. Zamykamy system i wymieniamy uszkodzony napęd.

3. Inicjujemy system i - korzystając z Administratora dysku -

ponownie zakładamy partycję lustrzaną.

920

Rozdział 23

4. Aktualizujemy naprawczą dyskietkę ratunkową.

Jeśli uszkodzeniu ulegnie dysk zawierający składową zbioru

lustrzanego, będącą główną partycją systemową, procedura

naprawcza będzie bardziej skomplikowana. Dla ułatwienia objaśnień

przyjmujemy nazwę Dysk 1 - dla uszkodzonego dysku i Dysk 2 - dla

dysku lustrzanego.

1. Uruchamiamy system przy pomocy dyskietki startowej.

2. W Administratorze dysku rozdzielamy zbiór lustrzany. W tym

celu wybieramy Dysk 2, a następnie opcję

Break Mirror

z menu

Fault

Tolerance

.

3. Zamykamy sesję Administratora dysku, uwzględniając wszystkie

ostrzeżenia.

4. Wyłączamy system.

5. Gdy jest to niezbędne, wymieniamy uszkodzony napęd

(będziemy go nazywać Dysk 1).

6. Uruchamiamy system przy pomocy dyskietki startowej.

7. Otwieramy Administratora dysku. Jeśli wymieniliśmy twardy

dysk, system zasygnalizuje, że „widzi” dysk pierwszy raz

i zaproponuje mu etykietę. Zgadzamy się na nią.

8. Gdy nie wymienialiśmy twardego dysku, wtedy musimy skasować

uszkodzoną partycję systemową z Dysku 1 i zapisać zmiany.

9. T worzymy nowy zbiór lustrzany, wybierając Dysk 2, a następnie

- trzymając wciśnięty klawisz CT RL - wybieramy wolny obszar

na Dysku 1. Klikamy przycisk opcji

Establish Mirror

z menu

Fault

Tolerance

.

10. Zamykamy sesję Administratora dysku, uwzględniając wszystkie

ostrzeżenia.

11. Jeszcze raz uruchamiamy system przy użyciu dyskietki

startowej

12. Uruchamiamy Administratora dysku i czekamy, aż system

zgłosi utworzenie kopii lustrzanej, wyświetlając status

HEALTHY

.

13. Ponownie rozdzielamy zbiór lustrzany (etap ten omówiliśmy

w dalszej części, w uwadze technicznej).

Zabezpieczenie Zasobów Serwera

921

14. Opuszczamy Administratora dysku, uwzględniając wszystkie

ostrzeżenia.

15. Restartujemy system, tym razem z twardego dysku.

16. Uruchamiamy Administratora dysku i

kasujemy z

Dysku

2

partycję zawierającą kopię zbiorów systemowych.

17. T worzymy zbiór lustrzany według standardowego algorytmu.

Mogłoby się wydawać, że restartowanie systemu, rozdzielanie

świeżo odtworzonego zbioru, po czym ponowne składanie jest

rzeczą bezsensowną. Aby zrozumieć konieczność tego działania,

pamiętajmy, że zbiór lustrzany składa się z dwóch partycji: głównej

i jej kopii. Rozróżnienie jest istotne. W analizowanym przykładzie

główna partycja doznała uszkodzenia. Należało rozdzielić zbiory,

usunąć partycję główną a nawet, w razie potrzeby, zmienić dysk.

Następnie odtworzyliśmy zbiór lustrzany, korzystając z danych na

zachowanej partycji. Wydawać by się mogło, że awaria została

usunięta. Problem polega na tym, że w nowym zbiorze główną

partycją jest dotychczasowa kopia. Aby przywrócić poprzednią

konfigurację należało jeszcze raz rozdzielić zbiory i odtworzyć zbiór

lustrzany, bazując na właściwym dysku.

Odtwarzanie uszkodzonego zbioru rozłożonego z kontrolą

parzystości (striped set with parity)

Ponieważ dane w zbiorze rozłożone są równolegle na wszystkich

dyskach macierzy, nie utracimy ich w

przypadku awarii

pojedynczego napędu. T ym niemniej konieczność rekonstrukcji

danych na podstawie zachowanych informacji nadmiarowych

spowalnia działanie systemu. Dodatkowo brak dysku powoduje

utratę odporności na błędy całej macierzy. Kolejna awaria może

spowodować utratę wszystkich danych. Dlatego, choć system -

mimo uszkodzenia - kontynuuje pracę, należy zepsuty dysk

wymienić, najszybciej jak to jest możliwe.

Poniższa procedura opisuje odzyskiwanie zbioru rozłożonego

z kontrolą parzystości:

1. Jeśli zachodzi konieczność zastąpienia uszkodzonego dysku,

należy wyłączyć system, wymienić dysk i uruchomić ponownie

komputer.

922

Rozdział 23

2. Zarejestrować się w systemie z uprawnieniami administratora.

3. Otworzyć Administratora dysku. Gdy wymieniliśmy twardy

dysk, system nas ostrzeże, że „widzi” dysk pierwszy raz

i zaproponuje mu etykietę, ktorą akceptujemy.

4. Wybrać zbiór rozłożony, który chcemy regenerować.

5. T rzymając wciśnięty klawisz CT RL, wybrać zastępczy dysk lub

jakikolwiek inny, nie będący częścią macierzy, mający co

najmniej tyle wolnej i ciągłej przestrzeni, ile posiadają składowe

regenerowanego zbioru.

6. Wybrać opcję

Regenerate

z menu

Fault Tolerance

.

7. Opuścić Administratora dysku i zrestartować komputer.

Po zainicjowaniu systemu, NT automatycznie zregeneruje macierz,

co zajmie trochę czasu. Możemy śledzić stan procesu odtwarzania,

wybierając myszą - w Administratorze dysku - naprawiany zbiór.

Archiwizacja zasobów serwera

Niezależnie od wybranej metody, zwiększającej odporność sytemu

na błędy, zawsze istnieje możliwość uszkodzenia danych w stopniu

uniemożliwiającym ich naprawę. Jeszcze częściej zdarza się

przypadkowe usunięcie informacji z

dysku. Dlatego należy

utrzymywać aktualny zbiór zarchiwizowanych danych

systemowych - tym bardziej, że Windows NT nie udostępnia

żadnego narzędzia odzyskiwania skasowanych plików.

Prawidłowe zaplanowanie ochrony danych wymaga oceny ważności

poszczególnych zbiorów i skutków ich ewentualnej utraty. T rzeba

zdecydować co archiwizować, jak często oraz w jaki sposób

odtwarzać informacje utracone przez użytkowników.

Jasno określona przez administratora strategia archiwizacji zbiorów

pozwala uniknąć wielu problemów. Użytkownicy wiedzą, jakie

informacje są możliwe do odzyskania i znają priorytety, którymi

kieruje się administrator, ustalając kolejność odtwarzania danych

w razie awarii.

Zabezpieczenie Zasobów Serwera

923

Wybór napędu taśmowego

Rodzaj i jakość narzędzi do archiwizacji jest równie ważna, jak

pozostałych elementów systemu. Decyzja o

stosowaniu

systemowych programów magazynujących wymaga zakupu

urządzeń znajdujących się na liście sprzętu kompatybilnego z NT -

tzw. HCL (Hardware Compatibility List).

Przy wyborze napędu taśmowego należy również wziąć pod uwagę:

!

Rodzaj taśmy: Przewidując używanie kilku jednostek

archiwizujących, powinniśmy się zdecydować na standaryzację

formatu taśmy. Najbardziej rozpowszechnione i

uznawane

współcześnie standardy to taśmy 4 mm i 8 mm. Są to,

dostosowane do przechowywania informacji: 4 mm taśma audio

(DAT Digital Audio T ape) oraz 8 mm taśma video. Zyskały one

akceptację zarówno ze względu na cenę (ok. $10 pierwszej i $18

drugiej), jak i stale wzrastającą pojemność (2

÷9 GB dla taśmy

4mm i 4

÷25 GB dla taśmy 8mm). Wśród innych używanych

nośników należy wymienić typ DC-6 000 i format DC-2 000.

T aśmy tych typów, znane już od wielu lat, sporządzone są

z materiałów wytrzymujących ciągłą pracę. Kosztują zwykle

dużo więcej od taśm 4 mm i 8 mm i często są wolniejsze.

Wskazówka: Formatem szybko zyskującym akceptację - ze względu

na szybkość transferu, żywotność (długi czas magazynowania) oraz

dużą pojemność- jest DLT (Digital Linear Tape). Nośnik tego typu

pozwala w stosunku do taśmy 8 mm: przechowywać około trzy razy

więcej informacji (10

÷

40 GB w zależności od rodzaju kompresji

i odmiany DLT), zapisywać dane trzykrotnie szybciej (2,5

÷

3,0

MB/sek. średniej prędkości transferu a szczytowo nawet 10MB/sek.)

oraz przeciętnie pięciokrotnie dłużej składować dane (okres

sprawności zmagazynowanej taśmy wynosi 30 lat, a żywotność

głowic - ok. 10 000 godzin).

924

Rozdział 23

Przewagę formatu DLT stanowi możliwość wykorzystania

wielościeżkowej, spiralnej metody zapisu taśmy. Polega ona na tym

(w uproszczeniu), że np. w napędach DLT-2 000 i DLT-4 000 dane

są zapisywane na 128 równoległych ścieżkach (lub 64 parach

ścieżek). Kiedy podczas odczytu (zapisu) z jednej ścieżki taśma

osiągnie dobiegnie końca, wtedy głowica rozpocznie czytanie

(zapis) z następnej ścieżki taśmy - przewijanej w

odwrotnym

kierunku. Spiralna metoda zapisu zapewnia - w stosunku do

nośnika jednościeżkowego - szybszy dostęp do dowolnego punktu

taśmy.

DLT był propagowany przez Digital Equipment Corporation, ale

jest rozwiązaniem otwartym. Wraz ze wzrostem zapotrzebowania na

szybkie metody archiwizacji dużej ilości danych coraz więcej

sprzedawców oferuje tego typu nośniki i sprzęt.

!

Pojemność: Decydując się na format taśmy należy mieć na

uwadze nie tylko bieżące potrzeby, ale również możliwość

zabezpieczania systemu w miarę jego wzrostu. T rzeba ostrożnie

podchodzić do pojemności deklarowanych przez wytwórców

archiwów. Większość napędów taśmowych jest rutynowo

wyposażana w narzędzia kompresji danych, a

reklamowana

pojemność mówi zwykle o możliwości składowania danych nie

spakowanych. Na przykład na urządzeniu o

deklarowanej

pojemności 2 GB nie można czasem zarchiwizować nawet 1 GB

danych, które przed archiwizacją zostały spakowane.

!

Prędkość: Stosując taśmę 4mm można archiwizować dane

z szybkością transferu co najmniej 30MB/min. Dla nośnika

8mm prędkość jest zwykle znacznie wyższa. Powyższe

parametry kontrastują wyraźnie z osiągami większości urządzeń

DC-2 000 i DC-6 000, które mogą magazynować od 1 do 5MB

danych na minutę. Warto sobie uzmysłowić, że dla

zarchiwizowania zbiorów o

pojemności 8GB z

prędkością

5MB/min. potrzeba prawie całej doby. Dlatego przy wyborze

urządzeń należy również wziąć pod uwagę czas sporządzania

backupu. W przypadku bardzo dużych zbiorów trzeba rozważyć

zakup urządzeń wielotaśmowych, zapisujących równolegle (co

wymaga dodatkowego programu archiwizującego).

Zabezpieczenie Zasobów Serwera

925

!

Koszty materiałów eksploatacyjnych: Planując zakup

urządzeń archiwizujących należy uwzględnić ceny materiałów.

Często popełnianym błędem analizy kosztów jest porównanie

ceny archiwizacji określonej ilości danych. T ymczasem duże

różnice w cenach nośników ($5

÷$50 za jednostkę) powodują, że

rachunek narastający kosztów eksploatacji pozornie droższego

urządzenia dowodzi opłacalności jego zakupu.

!

Autoładowarka: Autoładowarka jest urządzeniem

magazynującym, obsługującym kilka taśm jednocześnie.

Odpowiednie oprogramowanie powoduje automatyczne

udostępnianie właściwego nośnika. Co najmniej dwie ważne

cechy urządzenia skłaniają do jego zakupu. Po pierwsze -

autoładowarka eliminuje konieczność ręcznej wymiany taśm,

a zatem zwalnia administratora z ciągłej kontroli archiwizacji.

Pozwala to sporządzać backup nawet nocą. Po drugie - można

mieć ciągły dostęp do archiwum z całego tygodnia i, w razie

potrzeby, uruchamiać natychmiast proces archiwizacji lub

odtwarzania zbiorów. Decyzja o

stosowaniu autoładowarki

wymaga zakupu niezależnego pakietu oprogramowania

archiwizującego, gdyż NT nie zawiera programów obsługi tego

urządzenia.

Strategia archiwizacji

Każda sieć ma swoją unikalną specyfikę, dlatego trudno jest

sformułować jednoznaczne zasady tworzenia kopii zapasowych.

Określając strategię archiwizacji warto rozważyć następujące uwagi:

Co archiwizować?

Jest kilka poważnych pytań, na które należy sobie odpowiedzieć

przed decyzją, co archiwizować. Najogólniej problem sprowadza się

do wyboru: czy archiwizować jedynie zasoby serwera (serwerów),

czy również stacji roboczych?

!

Tylko serwery: Archiwizacja jedynie danych zapisanych na

serwerach sieciowych pozwala zaoszczędzić wiele czasu

i objętości taśmy. W takim przypadku użytkownicy powinni

wiedzieć, że informacje złożone na ich stacjach roboczych nie są

backupowane. Można skłaniać, a nawet żądać od użytkowników,

926

Rozdział 23

aby składowali zbiory na serwerach sieciowych. W razie awarii

ich dane będą bezpieczne.

!

Serwery i stacje robocze: W pewnych środowiskach uważa się

za ważne archiwizowanie zarówno serwerów, jak i

stacji

roboczych. Duża ilość stacji lokalnych posiada dziś dyski

o pojemności 1

÷2 GB, co skłania do maksymalizacji ich

wykorzystania. Dodatkowo niektórzy uważają, że dane

składowane na stacjach lokalnych są bezpieczniejsze.

Wskazówka: Poddanie się pokusie maksymalizacji wykorzystania

dużej pojemności dysków lokalnych prowadzi, w większych sieciach,

do znacznego wydłużenia czasu pracy personelu informatycznego.

Jeżeli istotne dane składowane są wyłącznie na dyskach sieciowych,

to w razie awarii stacji roboczej można ją szybko wymienić lub

przeładować. Czas niezbędny do diagnostyki systemu radykalnie się

zmniejsza, a problem redukuje się do uszkodzonej stacji lokalnej.

Należy również pamiętać, że nie ma potrzeby archiwizacji

wszystkich zbiorów z chronionych dysków. Duże kolekcje danych

statycznych (np. galerie clipArtów) zajmują wiele pamięci, a są

łatwo odtwarzalne z płyt CD. Rozsądna taktyka wyboru informacji

do backupu pozwala zaoszczędzić wiele czasu i taśmy.

Gdzie podłączyć streamer?

Uwaga: Oprogramowanie archiwizujące Windows NT Server nie

daje możliwości sporządzania backupu na oddalonym napędzie

taśmowym. Aby zrealizować takie zamierzenie, trzeba zarejestrować

się z serwera na stacji roboczej i uruchomić lokalny program

archiwizujący (np. dostarczony z NT Workstation lub Windows 95).

Nie można w ten sposób zarchiwizować systemowych baz danych

serwera NT.

T ytułowe pytanie o umiejscowienia napędu lub napędów taśmowych

należy do gatunku ważnych, lecz trudnych do jednoznacznego

rozstrzygnięcia. Odpowiedź zależy od konfiguracji sieci, ilości

pieniędzy, które można wydać oraz od postawionych zadań.

Zabezpieczenie Zasobów Serwera

927

I znów problem sprowadza się w zasadzie do wyboru między

serwerem a stacją roboczą.

Rekomenduje się umiejscowienie urządzeń archiwizujących przy

serwerze NT , gdyż takie rozwiązanie gwarantuje ich dostępność.

W razie awarii łatwo jest odtworzyć zbiory serwera. Podłączenie

archiwizerów do stacji roboczej rodzi komplikacje - np. wtedy, gdy

stacja ze streamerem jest odłączona.

Podłączenie streamera do stacji roboczej ma swoją dobrą stronę

w przypadku jego awarii. Usunięcie uszkodzenia nie wymaga wtedy

wyłączenia serwera.

Godnym analizy jest wpływ użycia stacji roboczej do archiwizacji

serwera lub pojedynczego serwera do sporządzania backupu innych

serwerów - na działanie sieci. Przesyłanie siecią gigabajtów danych

gwałtownie redukuje jej przepustowość i sprawność działania innych

aplikacji. Weryfikacja backupu „wstrząsa” siecią po raz drugi.

Jak często archiwizować?

Gwarancją dobrego programu archiwizacji jest sporządzenie stałego

harmonogramu i

ścisłe jego przestrzeganie. Grafik powinien

uwzględniać między innymi rotację taśm. Nie należy wykonywać

zapasowej kopii systemu na tej samej taśmie, na której zrobiliśmy

poprzednią wersję. W przeciwnym razie awaria systemu w czasie

archiwizacji uniemożliwi odtworzenie uszkodzonych zbiorów.

Wskazówka: Nie powinniśmy spać spokojnie, jeśli do codziennej,

pełnej archiwizacji 1 GB danych, stosujemy przez cały tydzień tej

samej taśmy o pojemności 8 GB. Rotacja taśm jest podstawowym

elementem dobrego harmonogramu archiwizacji.

Również poważne problemy związane z infekcją wirusami będą

mniej groźne, gdy przechowywać będziemy zarchiwizowane zbiory

sprzed zarażenia.

928

Rozdział 23

Wskazówka: Taśma się starzeje. Powinno się zapisywać datę

pierwszego użycia taśmy oraz liczbę wykonanych na niej

archiwizacji. Nośniki stare lub bardzo często wykorzystywane należy

wymieniać. Żywotność różnych typów taśm jest rozmaita.

W wyborze można kierować się rekomendacją producenta

streamera oraz informacją wytwórców nośnika ( choć ci ostatni

chcą nas przekonać, że ich taśma będzie nam służyć dożywotnio).

Decyzji wymaga też wyznaczenie odstępów między kolejnymi

backupami. Często stosowanym rozwiązaniem jest pełna

archiwizacja, sporządzana w

nocy ostatniego dnia tygodnia,

połączona z codzienną archiwizacją różnicową. Backup różnicowy

polega na składowaniu jedynie tych zbiorów, które uległy zmianie

od ostatniej pełnej archiwizacji. Przy takim rozwiązaniu

odtworzenie wszystkich zbiorów wymaga taśmy z

pełnym

backupem oraz jednej z taśm, zawierającej backup różnicowy. T o

godne polecenia rozwiązanie jest możliwe, gdy używany streamer

nie musi magazynować wszystkich zasobów serwera na jednej

taśmie.

Wskazówka: Każda taśma powinna mieć etykietę. Przestrzeganie

tego nakazu zabezpiecza przed odtworzeniem systemu ze złej taśmy

oraz zwiększa wydajność pracy.

Idealnym rozszerzeniem strategii opartej o racjonalną rotację jest

sporządzanie, dla lepszego zabezpieczenia danych, dodatkowego

pełnego backupu, który będzie przechowywany w odległym miejscu.

Można go robić raz na dwa tygodnie lub raz w miesiącu. Wtedy

nawet prawdziwa katastrofa pozbawia przedsiębiorstwo danych co

najwyżej z

dwóch lub czterech tygodni pracy. Oczywiście

częstotliwość takiego zabezpieczenia zależy od wartości

przechowywanych informacji.

Ostrzeżenie: NT nie koduje danych w czasie archiwizacji. Dlatego

wszystkie taśmy archiwalne, zarówno te przechowywane w instytucji,

jak poza nią, muszą być składowane w bezpiecznym miejscu.

Można z nich odtworzyć wszystkie dane z systemu komputerowego.

Zabezpieczenie Zasobów Serwera

929

Instalacja streamera

Pierwszą rzeczą, którą należy zrobić przed użyciem programu NT

Backup, jest zainstalowanie napędu taśmowego. Program archiwizu-

jący NT nie przewiduje magazynowania i odtwarzania zbiorów

z dyskietek lub twardych dysków, lecz jedynie z taśmy. Aby

zainstalować urządzenie archiwizujące, należy postępować zgodnie

z poniższą instrukcją:

Uwaga: Przed załadowaniem sterownika streamera należy się

zarejestrować w systemie z uprawnieniami administratora.

1. Otworzyć okno

Control Panel

i dwukrotnie kliknąć ikonę

Tape

Dev ices

(Urządzenia taśmowe). Otworzy się okno

Tape

Dev ices

.

2. Kliknąć przycisk

Detect

. System spróbuje rozpoznać

przyłączony streamer.

Jeśli próba się nie powiedzie, a napęd jest dołączony do układu

lub posiadamy dyskietkę z

dostarczonym przez wytwórcę

sprzętu właściwym sterownikiem, należy wybrać kartę

Driv ers,

a

następnie przycisk opcji

Add

(dodaj). Umożliwi to dostęp do

okna, w którym możemy wybrać instalowany napęd.

3. Jeśli NT wykryje właściwy napęd lub zostanie on wybrany

z listy, wówczas może pojawić się pytanie o położenie plików ze

sterownikami dystrybucyjnymi. Należy wprowadzić odpowiednią

ścieżkę dostępu - NT skopiuje właściwe dla streamera zbiory.

4. Gdy NT będzie gotowy, poprosi o

zatwierdzenie restartu

systemu. System musi być przeładowany, zanim będzie można

użyć nowo zainstalowanego sprzętu.

Program NT Backup

NT Backup stanowi proste ale dobre rozwiązaniem dla większości

niewielkich sieci lokalnych. Przy jego pomocy można wykonywać

selektywną archiwizację i odtwarzanie zbiorów, archiwizowanie baz

danych o konfiguracji systemu (local registry) oraz zarządzanie

taśmami, polegające między innymi na formatowaniu

930

Rozdział 23

wymagających tego taśm i usuwaniu nierównomiernego rozłożenia

nośnika.

T eraz przejdziemy do podstawowych procedur NT Backup.

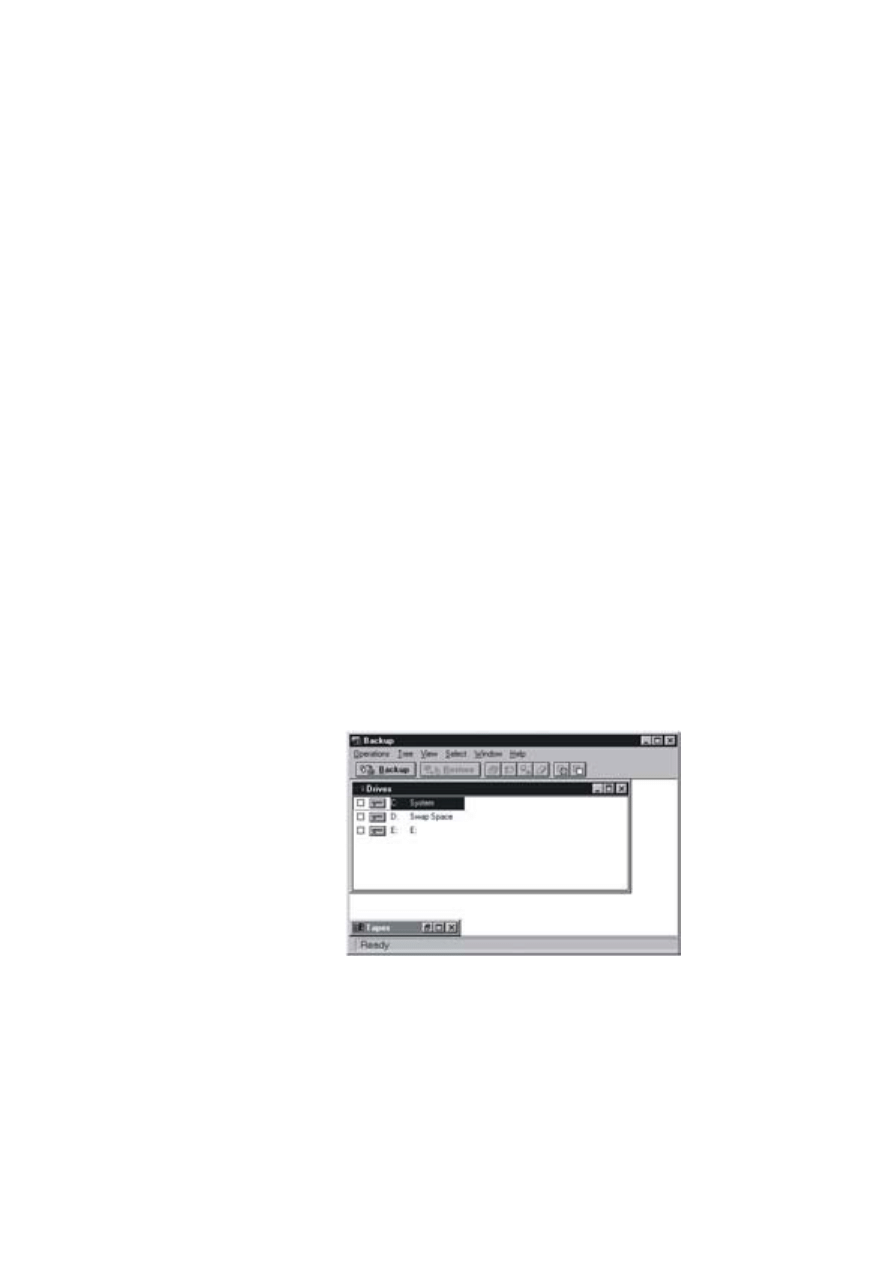

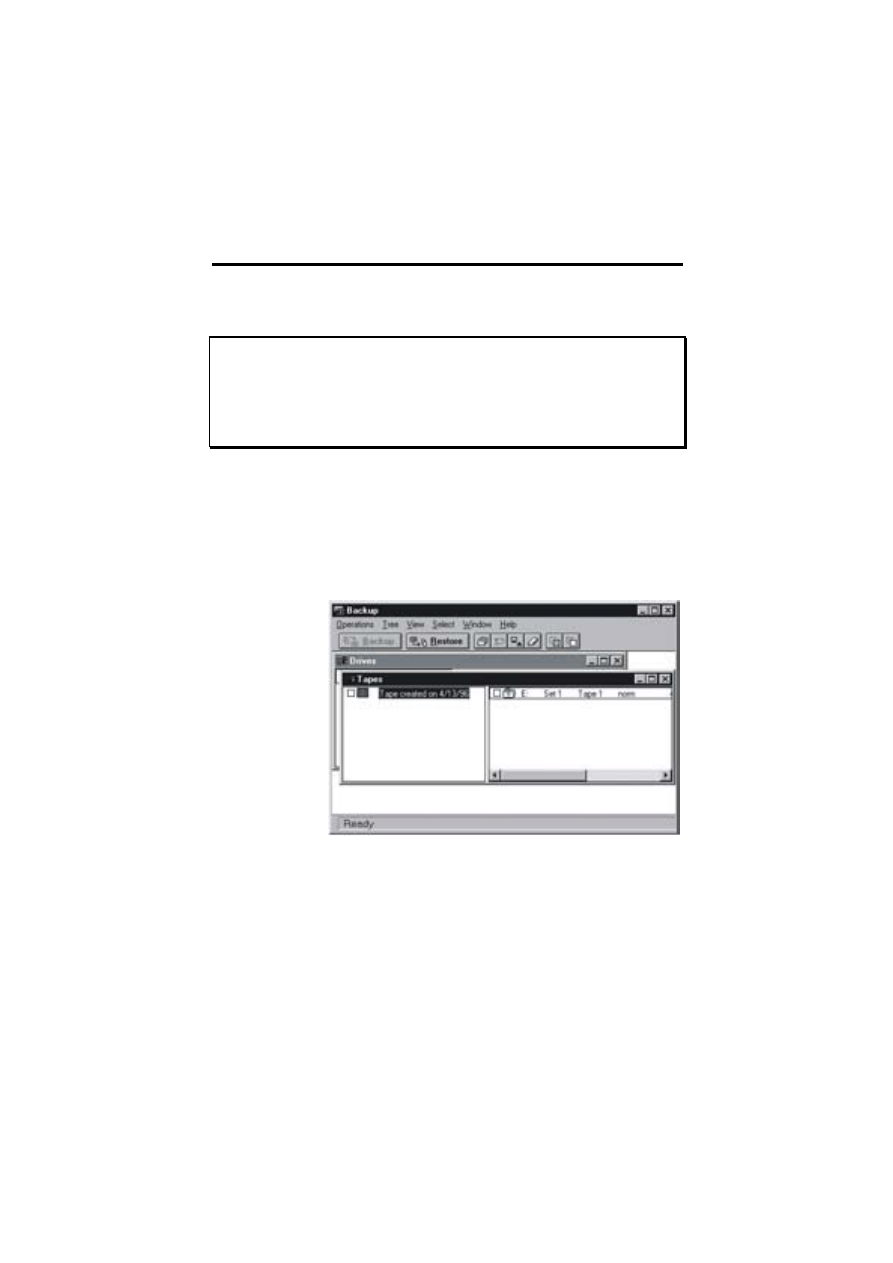

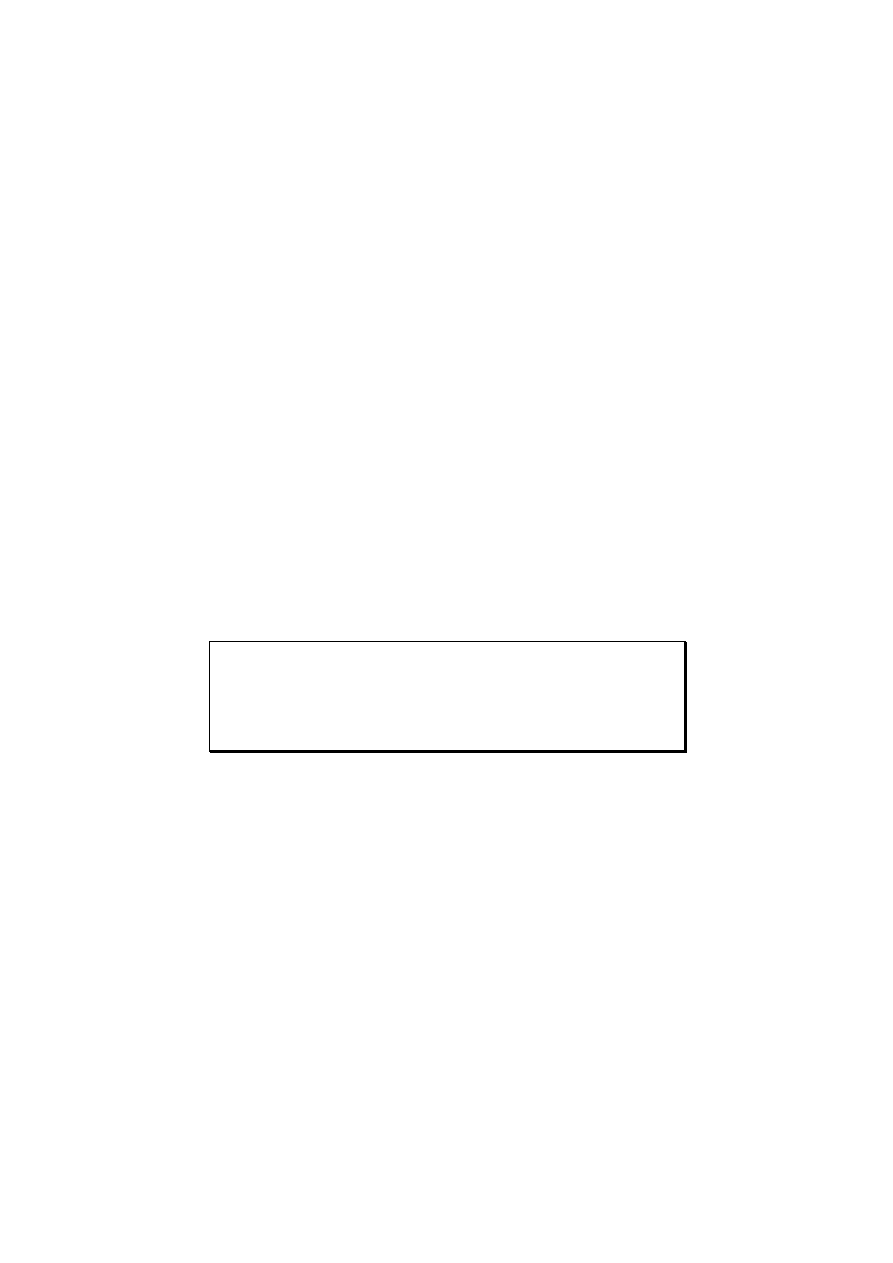

Po uruchomieniu programu narzędziowego NT Backup z grupy

Administrativ e Tools

(Narzędzia Administratora)

(

NTBACKUP

.

EXE

) na ekranie pojawi się okno, podobne do

przedstawionego na rysunku 23.4.

Przede wszystkim trzeba się przekonać, czy taśma jest gotowa do

pracy. Niektóre taśmy kasetowe systemów DC 2 000 i DC 6 000

wymagają sformatowania przed użyciem (w przeciwieństwie np. do

standardowych nośników 4mm i 8mm). Aby sprawdzić, czy

używana przez nas taśma wymaga sformatowania, wystarczy

założyć ją do streamera i - z poziomu Backup-u - obejrzeć stan

opcji

Format

Tape

w

ofercie

Operations

. Jeśli opcja jest

nieaktywna (oznaczona szarym kolorem), możemy być pewni, że

taśma nie wymaga formatowania.

Główne okno aplikacji (rysunek 23.4) pokazuje wszystkie lokalne

napędy, włącznie z CD oraz udostępnionymi napędami sieciowymi.

Aby wskazać napędy przeznaczone do archiwizacji, należy wypełnić

odpowiednie pola wyboru, znajdujące się z lewej strony ikony

symbolizującej dysk.

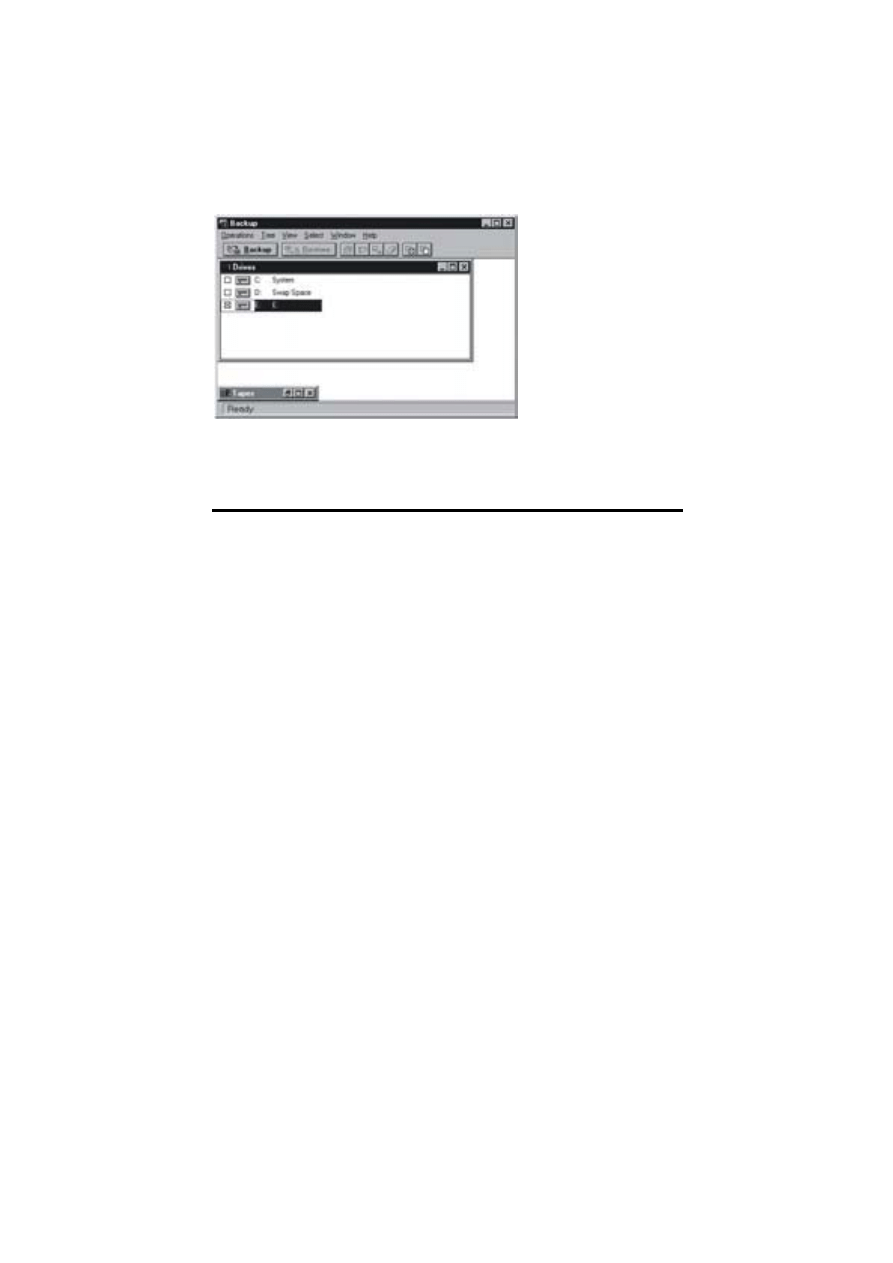

Poniższy przykład obrazuje archiwizację napędu E: (rysunek 23.5).

Rys. 23.4.

Program

narzędziowy NT

Backup zawiera

wszystkie,

niezbędne środki

do archiwizacji

i odtwarzania

danych

w systemie.

Zabezpieczenie Zasobów Serwera

931

Po wyborze napędów do archiwizacji klikamy przycisk

Backup

.

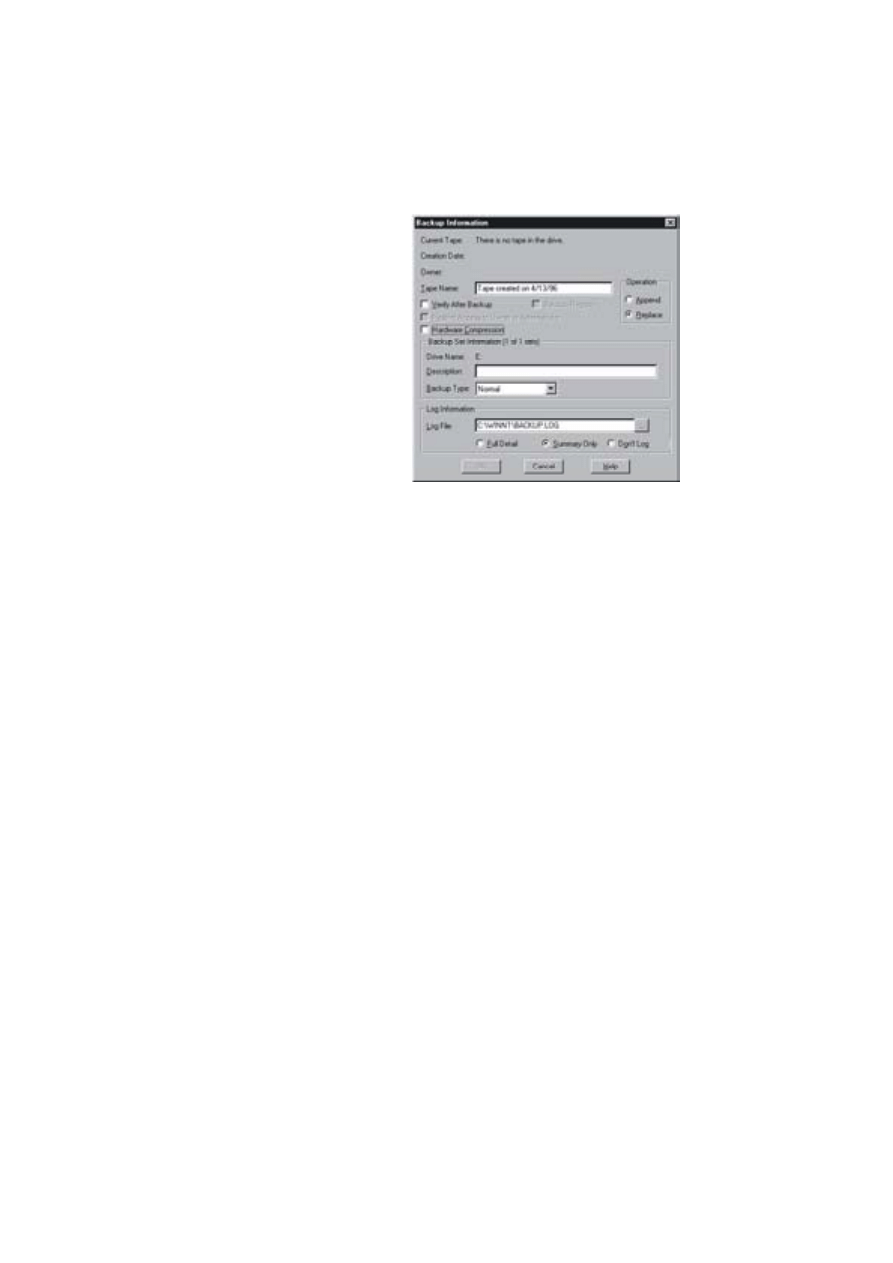

Okno Backup Information

Okno umożliwia konfigurację procesu archiwizacji (por. rys. 23.6).

Poniżej omówione zostaną różnorodne, możliwe do ustawienia

elementy.

!

Current Tape (Bieżąca taśma): Pole może zawierać jedną

z trzech informacji. Jeśli w streamerze nie ma taśmy - możemy

oczekiwać napisu: „T here is no tape in the drive”. Jeśli taśma

jest czysta, ujrzymy komunikat: „T he tape in the drive is

blank”. W końcu, gdy taśma nie jest pusta, w polu ukaże się

aktualna nazwa taśmy np. „Środowy backup serwera

SAMSON

”.

!

Creation date (Data utworzenia): Pole informuje o dacie

pierwszej archiwizacji, sporządzonej na bieżącej taśmie.

W przypadku nie używanej taśmy pozostaje ono puste.

!

O wner (Właściciel): Gdy taśma zawiera już dane, w polu

ow ner

widnieje nazwa użytkownika, który założył archiwum. Jeśli

taśma jest pusta, takie samo będzie pole edycji.

Rys. 23.5.

Zaznaczenie pola

wyboru przy

symbolu napędu

E oznacza, że jest

on przeznaczony

do archiwizacji.

932

Rozdział 23

!

Tape name (Nazwa taśmy): Jeśli wybierzemy typ działania

replace (zastąp), będziemy mogli zmodyfikować nazwę taśmy.

Domyślnie dostępna jest „T ape created on” (taśma utworzona

w dniu), zakończona aktualną datą. Wybór typu działania

append (dołącz) nie daje możliwości zmiany nazwy.

!

O peration (Działanie): Dostępny jest wybór między

Replace

(zastąp) a

Append

(dołącz). Wybranie opcji

Replace

powoduje

usunięcie (w czasie archiwizacji) wszystkich poprzednio

zapisanych zbiorów. Funkcja

Append

- dopisanie bieżącego

backupu, począwszy od końca dotychczas zapisanych danych.

Wybór tego typu archiwizacji blokuje możliwość zmiany nazwy

wcześniej utworzonej.

!

Verify After Backup (Weryfikacja archiwizacji): Dzięki tej

opcji, po zarchiwizowaniu wybranych do składowania danych,

taśmy są odczytywane i porównywane z oryginałem. Backup

z weryfikacją trwa zazwyczaj dwukrotnie dłużej, a w przypadku

archiwizacji dysków odległych, dwukrotnie zwiększa ruch w sieci.

!

Backup Registry (Archiwizacja systemowych baz danych):

Opcja jest niedostępna, dopóki nie zostanie wybrany do

archiwizacji przynajmniej jeden plik z partycji systemowej. Jej

wybór powoduje zarchiwizowanie systemowych baz danych.

Dokładniej zostaną zmagazynowane wszystkie pliki, spełniające

kryterium: %system_ root%\system32\config\*.

Archiwizację konfiguracji każdorazowo przy sporządzaniu

Rys. 23.6. Okno

Backup

Information.

Zabezpieczenie Zasobów Serwera

933

backupu partycji systemowej należy przyjąć jako zasadę

generalną.

!

Restrict Access to O wner or Administrator (Ograniczenie

dostępu - wyłącznie dla właściciela lub administratora): Wybór

tej opcji spowoduje, że NT sporządzi nagłówek taśmy

ograniczający dostęp do archiwum przy użyciu NT Backup.

Należy wyraźnie podkreślić, że taśma nie jest kodowana, dlatego

możliwe jest jej odtworzenie przy użyciu innych narzędzi.

Omawiana metoda archiwizacji nie zmniejsza niebezpieczeństwa

nieuprawnionego dostępu do zbiorów. Jest użyteczna jedynie dla

ograniczenia możliwości przypadkowego zastąpienia

zarchiwizowanych zbiorów.

!

Hardware Compression (Kompresja sprzętowa): Jeśli

streamer nie umożliwia kompresji sprzętowej, to opcja jest

nieaktywna. Niektóre urządzenia nie akceptują mieszanej

kompresji danych. Jest to zazwyczaj przyczyną niedostępności

opcji przy archiwizacji niektórych zbiorów - mimo iż streamer

umożliwia kompresję sprzętową (np. gdy chcemy dołączyć

zbiory do nie spakowanego archiwum).

!

Backup Set Information (Opis archiwizowanego dysku): Gdy

do archiwizacji zostało wybranych kilka różnych wolumenów,

wtedy NT Backup traktuje je jako oddzielne zbiory i informuje

użytkownika, ile z nich będzie backupowanych. Jeżeli archiwizo-

wany jest napęd, będący zbiorem dwuwolumenowym, w opisie

ramki Backup Set Information pojawi się napis „1 of 2 sets”

(pierwszy z

dwóch zbiorów) oraz suwak, umożliwiający

przewinięcie okienka dla zapisu informacji o każdym ze zbiorów.

!

Drive Name (Nazwa napędu): W tej linii wyświetlona jest

nazwa napędu lokalnego oraz nazwa w

konwencji UNC

(Universal Name Convention), aktualnie opisywanego do

archiwizacji zbioru.

!

Description (Opis): W okienku można wpisać indywidualny

opis każdego zbioru. W przypadku katalogowania taśm okienko

zawierać będzie właściwy opis katalogowy, umożliwiający

identyfikację danych.

934

Rozdział 23

!

Backup Type (Rodzaj archiwizacji): Dla każdego zbioru można

indywidualnie określić rodzaj archiwizacji. Dostępnych jest pięć

opcji:

Full (Normal) Backup (Archiwizacja pełna): Wszystkie

wybrane składowe są archiwizowane. Bitom archiwizacji

wszystkich backupowanych zbiorów zostaje nadana wartość 0.

Copy Backup (Archiwizacja kopiująca): Wszystkie wybrane

zbiory są archiwizowane bez zmiany bitu archiwizacji.

Incremental Backup (Archiwizacja przyrostowa):

Archiwizowane są wszystkie wybrane zbiory, których bit

archiwizacji jest równy 1. Po zakończeniu backupu bit

archiwizacji przyjmuje wartość 0.

Differential Backup (Archiwizacja różnicowa):

Archiwizowane są wszystkie wybrane zbiory, których bit

archiwizacji jest równy 1. T en rodzaj backupu nie zmienia bitu

archiwizacji pliku.

Daily Backup (Archiwizacja dzienna): Archiwizowane są

wszystkie wybrane zbiory, które były modyfikowane w dniu

sporządzania backupu (bez względu na wartość bitu archiwizacji).

Również ten rodzaj archiwizacji nie zmienia bitu archiwizacji

plików.

!

Log Information (Protokół archiwizacji): W odpowiednim

oknie edycyjnym można wpisać ścieżkę dostępu do katalogu,

w którym powinien być zapisany plik

BACKUP

.

LOG

, zawierający

raport z procesu archiwizacji. Należy go umieścić w miejscu

o ograniczonym dostępie, gdyż zawiera informacje, które nie

powinny być własnością publiczną. Dostęp do domyślnego

katalogu: %system_root%\backup.log nie zawsze jest

ograniczony.

Można określić rodzaj informacji umieszczanych w protokole.

Domyślnie zapisywane są jedynie dane sumaryczne (opcja

Summary Only

). Zawierają one wiadomości o

liczbie

archiwizowanych plików, objętości zbiorów, dacie i

czasie

rozpoczęcia oraz zakończenia pracy, długości trwania procesu,

nazwach wszystkich archiwizowanych katalogów, a także listę

zbiorów, których program nie mógł zarchiwizować. Wybranie

Zabezpieczenie Zasobów Serwera

935

opcji

Full Detail

(wszystkie szczegóły) powoduje zapisanie

w protokole nazw wszystkich backupowanych plików. Warto

zwrócić uwagę, że protokół zawierający wszystkie szczegóły

„pęcznieje” bardzo szybko i nie ma potrzeby angażować cennego

miejsca bez istotnych powodów. Można w końcu wybrać opcję

Don’t Log

(Bez protokołu). Wówczas zapis procesu archiwizacji

nie będzie tworzony.

Po zakończeniu konfiguracji programu można wreszcie przystąpić

do archiwizacji (klikając

OK

). NT rozpocznie pracę, a postęp

składowania danych wyświetlany będzie w oknie

Backup Status

.

Proces archiwizacji można przerwać w każdej chwili, wybierając

opcję

Abort

. Decyzja będzie wymagała potwierdzenia.

Jeśli w czasie archiwizacji NT napotka jakikolwiek otwarty plik,

poczeka 30 sekund na jego zamknięcie. Po tym czasie plik, który

będzie nadal otwarty, zostanie pominięty (co zostanie odnotowane

w dzienniku archiwizacji).

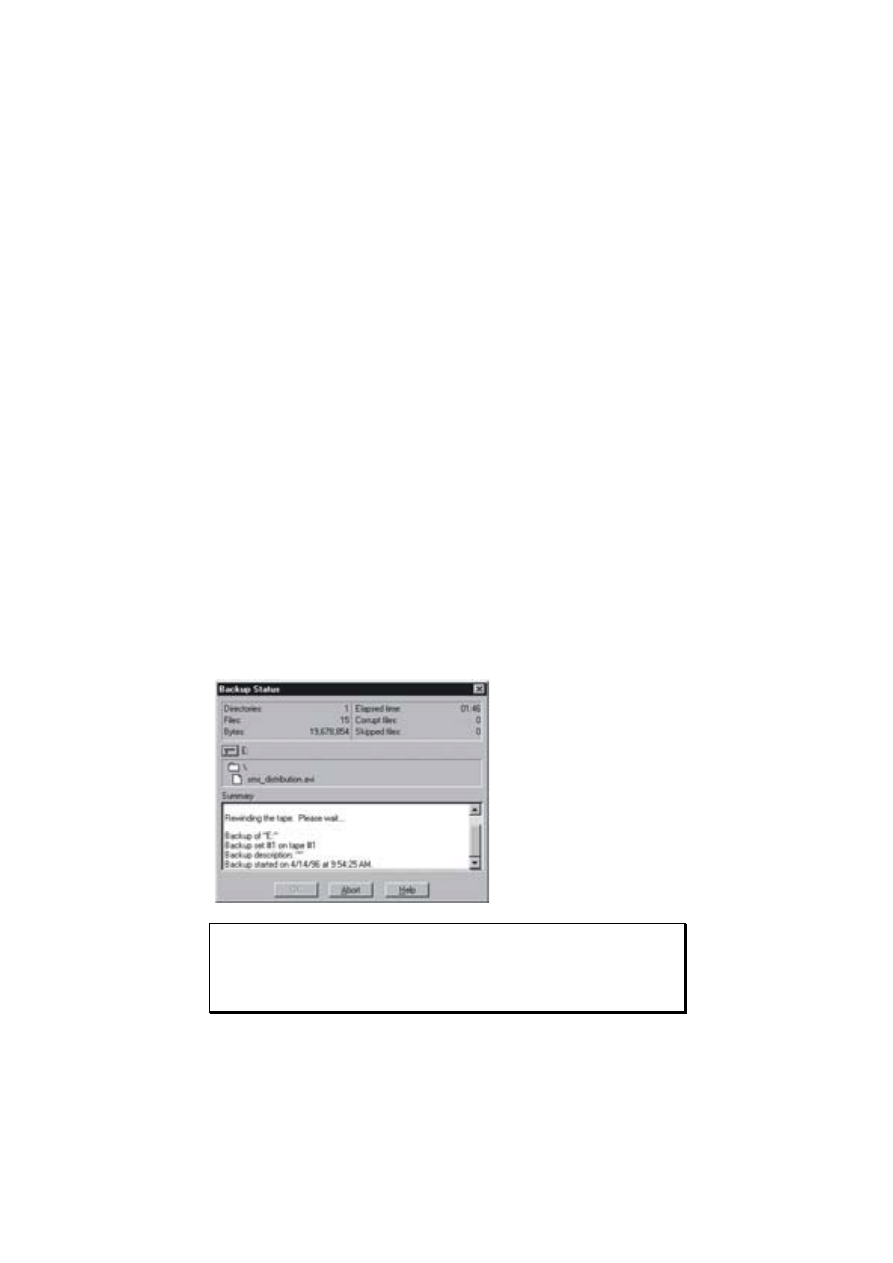

Kiedy NT zakończy backup wszystkich plików, okno statusu

pozostanie otwarte. Wciśnięcie przycisku

OK

spowoduje

zamknięcie okna i powrót do głównego ekranu programu (rysunek

23.7).

Uwaga: NT Backup zapisuje w protokole aplikacji (Application

Log) informację kontrolną o czasie rozpoczęcia i zakończenia

archiwizacji. Oznacza to na przykład, że podczas magazynowania

dwóch wolumenów odnotowane będą cztery zdarzenia.

Rys. 23.7. Ekran

Backup Status.

936

Rozdział 23

Odtwarzanie wybranych plików i katalogów z taśmy

archiwalnej

Aby odtworzyć pliki zmagazynowane programem NT Backup,

należy wykonać następujące czynności:

Uwaga: Przed przystąpieniem do odtwarzania zarchiwizowanych

zbiorów musimy zarejestrować się w NT z uprawnieniami dostępu

do taśmy, do katalogu przeznaczenia oraz z

prawami do

odtwarzania plików - jeśli ich listy kontroli dostępu systemu NTFS -

ACLs(Access Control Lists) są puste.

1. Uruchomić NT Backup (

NTBACKUP

.

EXE

).

2. Włożyć do napędu odpowiednią taśmę.

3. Otworzyć okno

Tapes

(T aśmy) - przez dwukrotne kliknięcie

ikony

Tapes

lub wybranie pozycji

Tapes

z menu

Window

(rysunek 23.8).

1. Okno

Tapes

wyświetla listę wszystkich zbiorów, możliwych do

odtworzenia z bieżącej taśmy.

Gdy katalogi taśmy nie są widoczne, należy wybrać

Catalog

z menu

Operations

.

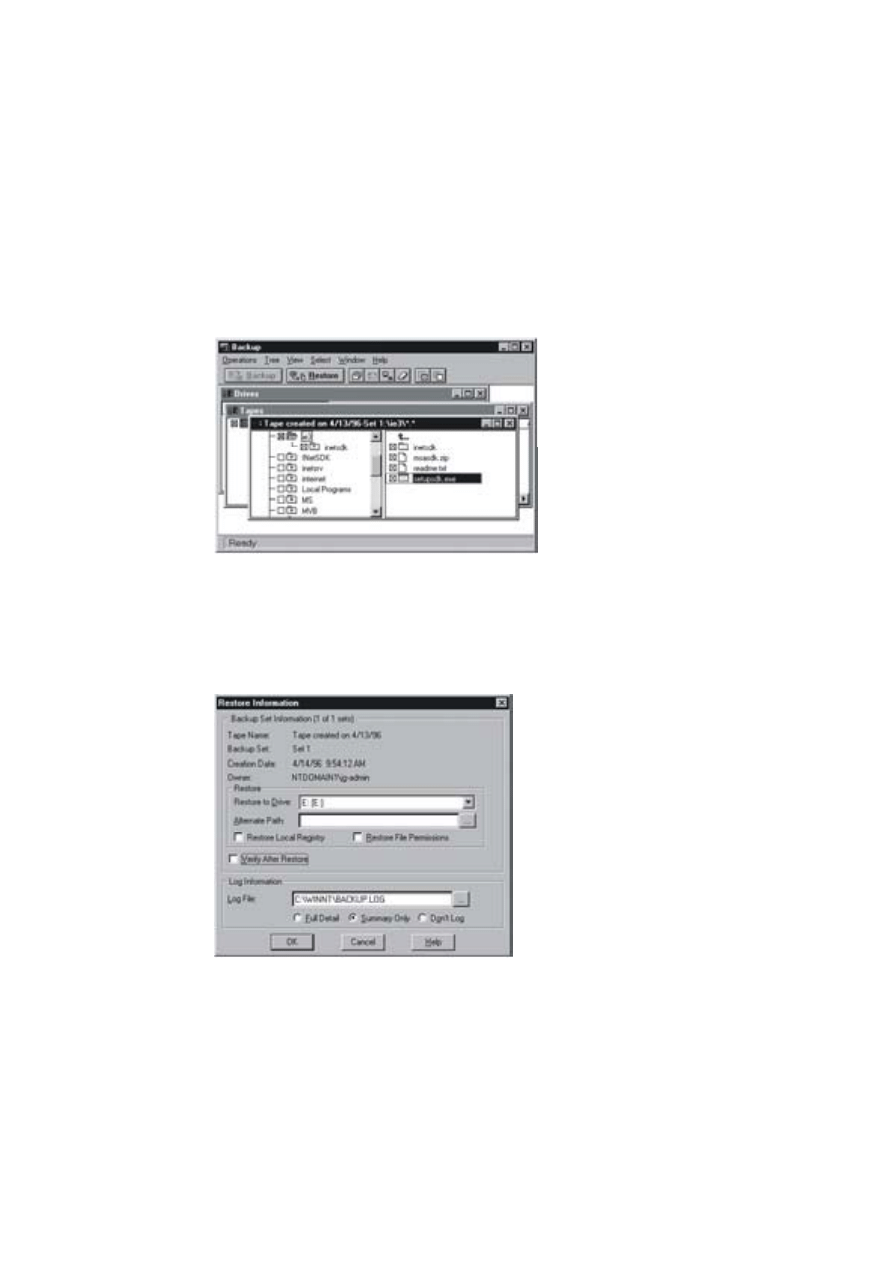

2. Wybrać zbiory do odtworzenia. Chcąc odtworzyć całą taśmę,

należy zaznaczyć wszystkie pola wyboru przy nazwach

zarchiwizowanych wolumenów w

oknie

Tapes

. Pragnąc

odtworzyć jedynie wybrane zbiory, należy zaznaczyć właściwe

Rys. 23.8. Okno

Tapes programu

NT Backup.

Zabezpieczenie Zasobów Serwera

937

pola wyboru. Można w końcu wybrać do odtworzenia pojedyncze

pliki z jednego lub kilku wolumenów. W tym celu należy

przejrzeć i wybrać odpowiednie elementy (rysunek 23.9).

Po dokonaniu wyboru zbiorów do odtworzenia kliknąć przycisk

Restore

lub wybrać pozycję

Restore

z menu

Operations

.

6. Wyświetlone zostanie okno

Restore Information

(rysunek

23.10).

Jeśli odtwarzanych jest kilka wolumenów, wtedy okno informuje

o jednym z nich. Dostęp do danych o właściwym zbiorze jest

możliwy dzięki suwakom.

W tym oknie możemy uzyskać oraz uzupełnić następujące

informacje:

Tape name: Nazwa bieżącej taśmy w streamerze.

Rys. 23.9.

Przeglądanie

zarchiwizowanyc

h zbiorów

Rys. 23.10. Okno

Restore

Information

( informacji

o procesie

odtwarzania).

938

Rozdział 23

Backup set: Liczba porządkowa wolumenu zarchiwizowanego

na taśmie. Na przykład gdy na taśmie składowane są dane

z pięciu wolumenów i odtwarzane są pliki z ostatniego, to

wartością pola będzie 5.

Creation Date: Data utworzenia bieżącego backup-u.

O wner: Nazwa użytkownika, który założył taśmę archiwalną.

Restore to Drive: Używając tej listy wyboru można wyznaczyć

napęd przeznaczony do składowania odtwarzanych plików.

Dostępne są napędy dołączone do serwera, na których można

zapisywać dane. Domyślnie odtwarzana będzie ta sama struktura,

która została zarchiwizowana.

Alternate Path: W tym polu można wyspecyfikować ścieżkę

do katalogu, w którym będą odtwarzane pliki, gdy zapadnie

decyzja o

zmianie oryginalnej struktury zarchiwizowanych

zbiorów.

Verify After Restore: Wybór tej możliwości spowoduje

porównanie odtworzonych plików z ich kopią na taśmie. Daje

pewność prawidłowości odtwarzania, ale dwukrotnie przedłuża

proces.

Restore Local File Permissions: Opcja powoduje

odtworzenie praw dostępu do plików. Można jej użyć jedynie

wtedy, gdy zbiory były archiwizowane z oryginalnej partycji

NT FS i są odtwarzane na partycję NT FS.

Restore Local Registry: Zaznaczenie pola wyboru spowoduje

odtworzenia systemowych baz danych. Polecenie jest dostępne

tylko wtedy, gdy odtwarzamy archiwum partycji systemowej,

wykonane z opcją

Backup Local Registry

.

Ponadto, podobnie jak przy archiwizacji, możemy

wyspecyfikować katalog dla protokołu odtwarzania (restore log)

oraz określić poziom szczegółowości zapisywanych zdarzeń.

7. Wybrać opcję

OK

, aby rozpocząć odtwarzanie.

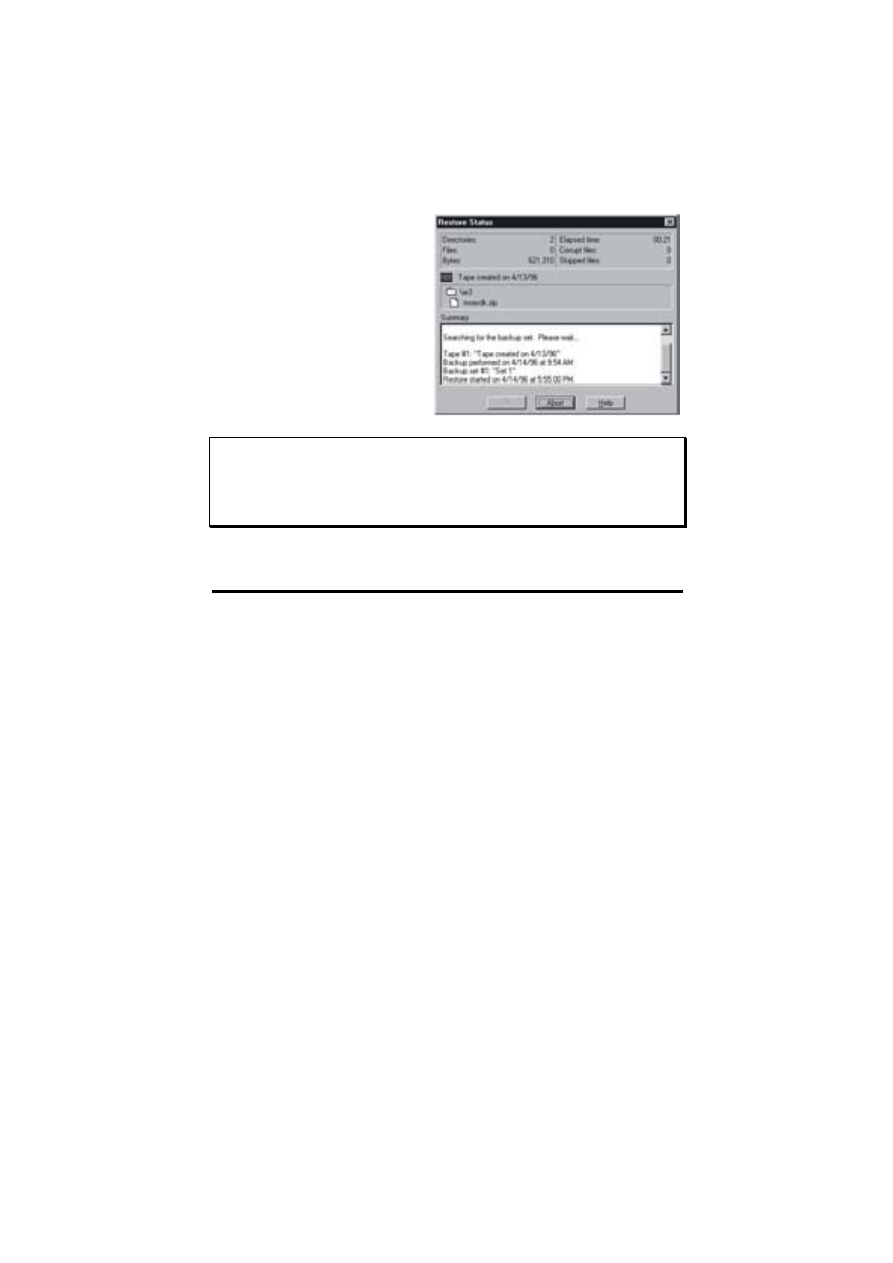

W trakcie odtwarzania wyświetlane jest okno informacyjne

o jego przebiegu (Restore Status). Odtwarzanie można przerwać

w każdej chwili, wybierając

Abort

(rysunek 23.11).

Zabezpieczenie Zasobów Serwera

939

Uwaga: NT Backup zapisuje w protokole aplikacji (Application

Log) informację kontrolną o czasie rozpoczęcia i zakończenia

odtwarzania. Podczas odtwarzania więcej niż jednego wolumenu

zarejestrowane będą dane o każdym z nich.

Odtwarzanie zawartości serwera z taśmy archiwalnej

Jeśli zachodzi konieczność odzyskania zasobów serwera z powodu

awarii systemu, należy postępować zgodnie z poniższą procedurą:

1. Jeśli awaria była spowodowana uszkodzeniem twardego dysku,

należy go wymienić lub uczynić wszystko, co jest niezbędne dla

jego prawidłowego funkcjonowania.

2. Zainicjować Windows NT z

dyskietki instalacyjnej nr 1

i wykonać uproszczoną instalację systemu.

3. Ponownie uruchomić system z

dyskietki instalacyjnej,

a następnie - używając naprawczej dyskietki ratunkowej -

dokonać naprawy systemu. Po tej czynności odtworzona będzie

część systemowych baz danych.

4. Po zrestartowaniu systemu uruchomić NT Backup i odtworzyć

zbiory z ostatniej pełnej archiwizacji.

5. Odzyskać pozostałe zbiory, wykorzystując właściwy backup

różnicowy lub przyrostowy.

Rys. 23.11. Okno

Restore Status.

940

Rozdział 23

Uruchamianie NT Backup z linii komend

Nie wszystkie czynności dostępne w systemie NT można wykonać

z linii komend. Backup należy do tych programów, który wraz

z

odpowiednimi parametrami można uruchomić właściwym

poleceniem. Składnia komendy ma następującą postać:

NTBACKUP

operacja

ścieżka [/a] [/v] [/r]

[/d ”tekst”]

[/b]

[/hc:{on

¦ off }]

[/t

{opcja}] [/l ”nazwa_pliku”] [/e]

[/tape: {N}]

operacja

Parametr określający rodzaj działania:

archiwizację lub odtwarzanie. Dopuszczalne

wartości to

BACKUP

lub

RESTORE

.

ścieżka

Informacja o

plikach przeznaczonych do

archiwizacji lub odtwarzania. Można użyć

więcej niż jednego adresu.

/a

Opcja powodująca wykonanie archiwizacji