Wyższa Szkoła Zarządzania i Bankowości w Krakowie

1

Podstawy technik informatycznych

1 Pojęcia podstawowe

1.1 Technologia informacyjna (IT)

Technologia informacyjna (IT) to zespół środków (czyli urządzeń, takich jak

komputery i sieci komputerowe) i narzędzi (w tym oprogramowanie), które służą

wszechstronnemu posługiwaniu się informacją.

1.2 Komputer, sprzęt, oprogramowanie

Komputery stały się nieodłącznym elementem naszego życia, zmieniły sposób, w jaki

żyjemy, pracujemy, uczymy się i bawimy się.

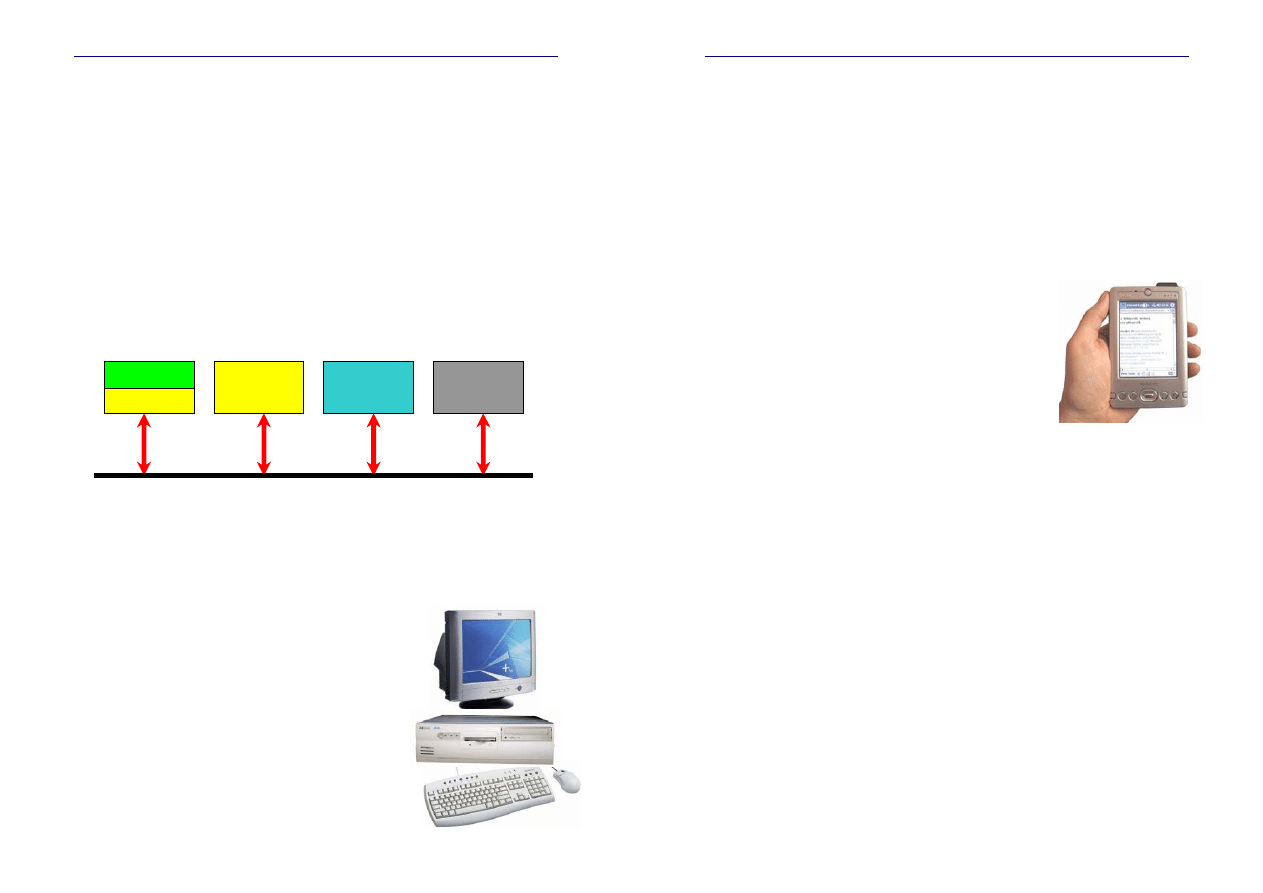

Komputer (nazwa wywodzi się od łacińskiego computare – obliczać) to urządzenie

techniczne, wyposażone w odpowiednie do przeznaczenia elementy sprzętowe (hardware)

oraz w oprogramowanie (software). Komputer składa się z czterech głównych elementów:

procesora, pamięci, urządzeń peryferyjnych i łączy komunikacyjnych.

procesor steruje pracą całego systemu i przetwarza dane,

pamięć służy do przechowywania danych i programów,

urządzenia peryferyjne służą do wymiany danych ze światem zewnętrznym,

łącza natomiast umożliwiają wzajemne komunikowanie się elementów systemu.

Na wydajność pracy komputera mają wpływ m. in.:

−

szybkość pracy procesora,

−

wielkość pamięci operacyjnej,

−

liczba pracujących jednocześnie programów.

1.3 Typy komputerów

Komputer osobisty (ang. Personal Computer, stąd

skrót PC i polskie określenie pecet) to komputer

przeznaczony do użytku osobistego, domowego

i

biurowego, zazwyczaj stacjonarny. Może działać

pojedynczo lub być podłączony do sieci. Rodzaje

komputerów osobistych:

−

komputer stacjonarny – czyli komputer, którego

raczej się nie przenosi tylko trzyma w jednym

CPU

Pamięć

wewnętrzna

Pamięć

zewnętrzna

Urządzenia

peryferyjne

rejestry

Wyższa Szkoła Zarządzania i Bankowości w Krakowie

2

miejscu na stałe, zwykle na biurku (stąd angielska nazwa desktop), składa się z co

najmniej trzech zasadniczych elementów: jednostki centralnej, monitora

i klawiatury

−

laptop (z ang. na kolanach) – komputer przenośny, ze zintegrowaną klawiaturą

i monitorem tworzącymi jedną całość, który po zamknięciu ma rozmiary zbliżone

do dużego notatnika (i dlatego zwany też notebookiem). W niewielkiej obudowie

znajdują się wszystkie podzespoły wewnętrzne (procesor, pamięć, itd.), wybrane

wejścia dla nośników (CD-ROM, dyskietki) i urządzenia komunikacji

z użytkownikiem (klawiatura, ekran oraz TrackPoint lub touchpad). Ekran

notebooka jest wykonany w technologii TFT (lepszy rodzaj wyświetlacza

ciekłokrystalicznego) o rozmiarze najczęściej 12-17 cali. Można z nim

podróżować i używać go bez zewnętrznego źródła energii (do wyczerpania

akumulatorów umieszczonych w obudowie).

−

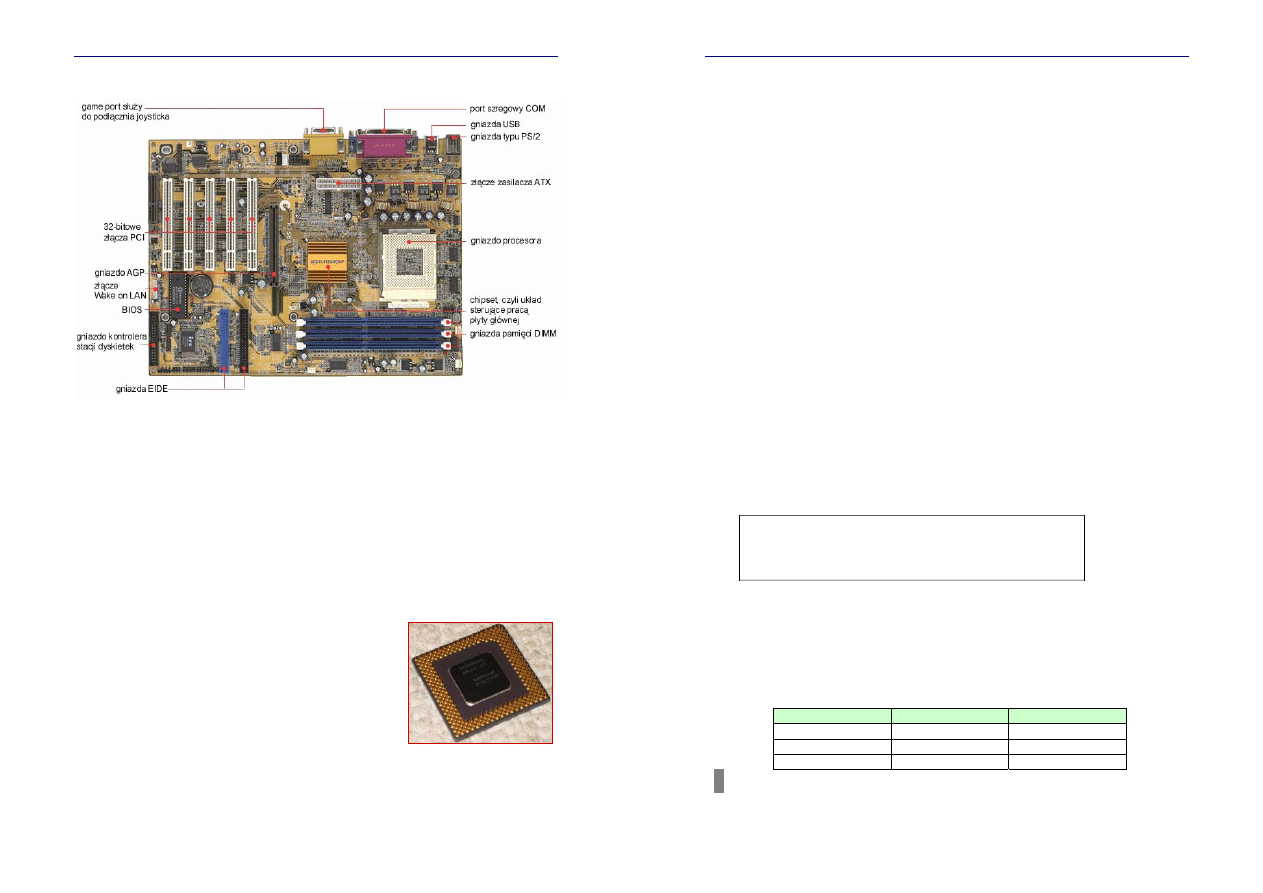

palmtop (z ang. na dłoni), PDA, Personal Digital

Assistant, komputer kieszonkowy – mały, przenośny

komputer osobisty. Mniejszy od laptopa –

z powodzeniem mieści się w dłoni lub w kieszeni.

Palmtopy obsługuje się między innymi rysikiem, gdyż

wyposażone są w ekran dotykowy. Większość z nich

rozpoznaje pismo odręczne, a niektóre posiadają także

wbudowaną klawiaturę kciukową.

Mainframe – komputer o dużej mocy i większych

możliwościach niż komputer osobisty, którego celem jest

świadczenie usług dużej liczbie użytkowników. Komputery klasy mainframe są

ważnym elementem rynku biznesowego ze względu na nieporównywalną wydajność,

łatwość zarządzania, możliwości rozbudowy i bezpieczeństwo.

Stacja robocza w fachowej terminologii oznacza wysokiej klasy komputer o wyższej

wydajności niż komputer osobisty, szczególnie ze względu na możliwość

przetwarzania grafiki komputerowej, moc obliczeniową i wielowątkowość.

2 Podstawowe elementy komputera PC

2.1 Płyta główna

Płyta główna (ang. motherboard) jest dla komputera tym, czym układ nerwowy dla

człowieka. Integruje działanie poszczególnych komponentów komputera i umożliwia ich

wzajemną komunikację. W komputerze na płycie głównej znajdują się złącza dla procesora,

pamięci operacyjnej, kart rozszerzających, pamięci zewnętrznych (dyski twarde, dyskietki,

napędy optyczne) i zasilacza oraz dla niektórych urządzeń peryferyjnych (port szeregowy,

port równoległy, USB, złącze klawiatury, złącze myszy). Od jakości płyty głównej zależy

często stabilność systemu i możliwość dalszej rozbudowy komputera. Kształt płyty głównej

oraz rozmieszczenie komponentów dopasowane są do rodzaju obudowy komputera.

Wyższa Szkoła Zarządzania i Bankowości w Krakowie

3

2.2 Procesor – jednostka centralna

Procesor komputera (CPU - Central Processing Unit) to układ scalony wykonujący

operacje arytmetyczne i logiczne oraz sterujący pracą pozostałych układów komputera.

Pełni rolę mózgu komputera. Główne części procesora:

ALU - jednostka arytmetyczno-logiczna (Arithmetic Logic Unit), wykonuje ona

operacje arytmetyczne i logiczne na dostarczonych jej danych,

CU - blok sterowania (Control Unit), zwany też dekoderem rozkazów.

Odpowiedzialny jest on za dekodowanie dostarczonych instrukcji i odpowiednie

sterowanie pozostałymi jego blokami.

Rejestry - umieszczone wewnątrz mikroprocesora komórki pamięci służące do

przechowywania tymczasowych wyników obliczeń (rejestry danych) oraz adresów

lokacji w pamięci operacyjnej (rejestry adresowe).

Trzy istotne parametry jednostki centralnej:

−

Typ procesora (np. Pentium, Celeron, których

producentem jest Intel, Athlon, Duron firmy AMD)

−

Szybkość działania określana

w Hz (MHz, GHz), czyli jednostkach

częstotliwości zegara wpływającej

na czas wykonywania elementarnych działań,

−

Wielkość pamięci podręcznej (cache)

Wyższa Szkoła Zarządzania i Bankowości w Krakowie

4

2.3 Pamięć

W pamięci są przechowywane dane przetwarzane przez komputer oraz instrukcje

określające wykonywane czynności. Podstawowe elementy strukturalne pamięci komputera

to:

Rejestry - najszybsze komórki pamięci. Są częścią procesora i zawierają dane aktualnie

w nim przetwarzane.

Pamięć wewnętrzna - przechowuje dane, które mają być przetworzone, oraz instrukcje

opisujące, jak mają być przetworzone. Do zwiększenia szybkości pamięci służą dwie

techniki: przeplatanie (scalenie wielu niezależnych pamięci w jeden szybszy system

działający jako całość) i zastosowanie pamięci podręcznej cache. Cache mała, bardzo

szybko dostępna pamięć przechowująca zawartość niektórych, często używanych

komórek pamięci wewnętrznej.

Pamięć zewnętrzna stanowi najpowolniejszą i najbardziej pojemną część pamięci całego

systemu komputerowego. Stanowi magazyn wszystkich danych i programów.

pamięć o dostępie sekwencyjnym (np. taśma magnetyczna) wymaga przeglądania

zawartości w ustalonej kolejności,

pamięć o dostępie bezpośrednim (np. dysk magnetyczny).

2.3.1 Jednostki informacji

Do elektronicznego przetwarzania informacji dane przechowywane są w komputerach

w formacie cyfr dwójkowych reprezentujących dwa stany: napięcie lub brak napięcia,

włączony lub wyłączony, itd. Te dwa stany oznaczane symbolicznie jako 1 i 0 reprezentują

elementarną jednostkę informacji - bit.

Podstawową jednostką zapisu informacji w pamięciach RAM i na dyskach są bajty.

Bajt to osiem bitów, umownie przedstawiany jako ciąg ośmiu zer i jedynek. Plik zapisywany

jest w pamięci jako kolejne bajty niezależnie od swojej zawartości.

Do celów obliczeniowych używa się większych jednostek:

−

kilobajt: 1kB = 2

10

bajtów = 1024 bajty

−

megabajt: 1MB = 2

20

bajtów = 1 048 576 bajty

−

gigabajt: 1GB = 2

30

bajtów = 1 073 741 824 bajty

−

terabajt: 1TB = 2

40

bajtów = 1 099 511 627 776 bajty

1 Bajt odpowiada w komputerze jednemu znakowi. Dyskietka 3.5-calowa

o pojemności 1.44 MB może więc pomieścić około 1.5 miliona znaków, a to jest równoważne

około 800 stronom maszynopisu.

Aby możliwa była wymiana informacji między różnymi komputerami, opracowano

standardowy kod wymiany informacji ASCII (ang. American Standard Code for Information

Interchange), w którym każdemu znakowi przyporządkowano liczbę.

Przykłady dwójkowej reprezentacji danych:

?

Ile różnych znaków można zakodować za pomocą 1 Bajta pamięci?

Znak

Kod ASCII

Dwójkowo

a 97

01100001

A 65

00100001

§ 36

00010010

Wyższa Szkoła Zarządzania i Bankowości w Krakowie

5

2.3.2 Rodzaje pamięci

Pamięć RAM (Random Access Memory), pamięć operacyjna o dostępie swobodnym

przechowuje programy i dane podczas wykonywania działań. Pamięć ta jest tymczasowa -

zanik napięcia powoduje utratę danych mieszczących się w pamięci RAM. Pamięć ma

postać kości, wkładanych w gniazda zainstalowane na płycie głównej. Wydajność

komputera jest ściśle zależna od rozmiaru pamięci.

Popularnym typem RAM jest pamięć DDR SDRAM

(Double Data Rate Synchronous Dynamic Random

Access Memory).

Pamięć ROM (Read Only Memory), pamięć tylko do odczytu trwale przechowuje

informacje potrzebne bezpośrednio po rozpoczęciu pracy komputera. Wyłączenie

komputera nie wpływa na jej zawartość. Pamięć ROM może przechowywać ustawienia

BIOSu, choć obecnie większość BIOS-ów zapisywana jest w pamięciach typu Flash, co

umożliwia ich późniejszą modyfikację.

CMOS - podtrzymywana bateryjnie pamięć, która zachowuje informacje o konfiguracji

komputera, takich jak typ zamontowanych dysków twardych, ilość pamięci RAM itp.

Dzięki CMOS, BIOS komputera jest w stanie je odczytać i uruchomić komputer.

−

BIOS (Basic Input/Output System - podstawowe procedury wejścia-wyjścia) to

zapisany w pamięci stałej zestaw podstawowych procedur pośredniczących pomiędzy

systemem operacyjnym a sprzętem m. in. testujących sprzęt po włączeniu komputera,

przeprowadzających tzw. POST (Power On Self Test), zajmujących się wstępną

obsługą urządzeń wejścia/wyjścia i inicjujących program rozruchowy.

Pamięci masowe to urządzenia zewnętrzne o dużej pojemności służące do

przechowywania informacji. Dyski magnetyczne należy przygotować do pracy poprzez

ich sformatowanie, polegające na podzieleniu fizycznego i logicznego obszaru dysku na

sektory, nadanie im odpowiednich oznaczeń oraz utworzenie systemu plików – tak, aby

system komputera potrafił rozpoznać odpowiednie obszary na dysku, rejestrować

zapisywane informacje oraz odnajdywać zapisane pliki.

−

dyskietki to magnetyczne, elastyczne nadal często stosowane narzędzia archiwizacji.

Pojemność dyskietki 3,5” najczęściej wynosi 1,44MB.

−

ZIP to dyskietki o pojemności do 750 MB. Wymagają specjalnej stacji do zapisu

i odczytu.

−

dyski twarde – to magnetyczne nośniki zapisu i odczytu informacji. Nazwa twardy

dysk (HDD - Hard Disk Drive) powstała w celu odróżnienia od tzw. miękkich

dysków, czyli dyskietek (FDD-Floppy Disk Drive), w których nośnik magnetyczny

naniesiono na elastyczne podłoże, a nie jak w dysku twardym na sztywne.

Dysk stały składa się z zamkniętego w

hermetycznej obudowie, wirującego talerza

lub zespołu talerzy, wykonanych najczęściej

ze stopów aluminium, o wypolerowanej

powierzchni pokrytej nośnikiem

magnetycznym oraz z głowic

elektromagnetycznych umożliwiających

zapis i odczyt danych. Informacja jest

zapisywana na dysk przez przesyłanie

strumienia elektromagnetycznego przez

głowicę zapisującą.

Wyższa Szkoła Zarządzania i Bankowości w Krakowie

6

−

dyski optyczne - płaskie, plastikowe krążki pokryte materiałem, na którym mogą być

zapisywane bity informacji w postaci fragmentów dobrze i słabo odbijających wiązkę

światła. Odczyt danych następuje poprzez oświetlenie promieniem lasera. Dane są

zapisane sekwencyjnie na ciągłej, spiralnej ścieżce od środka dysku na zewnątrz.

płytki CD (650 MB, 700 MB, 800 MB, 870 MB, 1,4 GB)

CD-ROM - (Read Only Memory ) płyty kompaktowe tylko do odczytu

CD-R - (Recordable) płyty kompaktowe z możliwością jednokrotnego zapisu

(za pomocą odpowiedniej nagrywarki komputerowej)

CD-RW – (ReWritable) płyty z możliwością wielokrotnego nagrywania

płytki DVD - większe pojemności osiągane dzięki wyższej gęstości zapisu

(4,7 GB – 18 GB)

DVD-ROM tylko do odczytu, tłoczone

DVD-R umożliwiają jednokrotny zapis

DVD-RW wielokrotnego zapisu

Napęd COMBO – połączenie napędu CD-ROM, nagrywarki CD-RW i czytnika płyt DVD.

−

Dysk magnetooptyczny - rodzaj dysku wymiennego w postaci twardej płyty

powleczonej materiałem magnetycznym i zabezpieczonej grubą, ochronną warstwą

plastiku lub szkła, co uodparnia dysk na awarie głowicy. Głowica magnetooptyczna

unosi się w znacznie większej odległości od powierzchni dysku niż głowica

magnetyczna. Przy odczytywaniu wykorzystywane są właściwości światła

laserowego tzw. efekt Kerra.

−

PenDrive (zwany także Flash Disk, Finger Disk,

Massive Storage Device), to urządzenie zawierające

pamięć nieulotną, przystosowane do łączenia z

komputerem najczęściej przez złącze USB.

Używane do przenoszenia danych między

komputerami; ma pojemność znacznie większą niż

dyskietka, nie wymaga specjalnego napędu jak np.

płyta CD. Zwykle posiada przełącznik blokady

zapisu i kasowania. Pojemność: od 16 MB do 4 GB

i więcej.

−

Taśma magnetyczna - jest rodzajem nośnika danych w postaci paska taśmy

z tworzywa sztucznego. Zapis i odczyt taśmy wykorzystuje ferromagnetyzm - taśma

pokryta jest granulkami materiału ferromagnetycznego. Podczas zapisu głowica za

pomocą silnego pola ustawia domeny magnetyczne taśmy, a podczas odczytu

wychwytuje zmiany pola spowodowane różnym namagnesowaniem taśmy.

Technologia taśm może wydawać się przestarzała, jednak obecnie najbardziej

pojemnym nośnikiem danych są wciąż taśmy magnetyczne w streamerach,

mieszczące nawet do kilkuset gigabajtów danych. Streamery są wykorzystywane

głównie do archiwizacji danych i nie nadają się do przenoszenia danych miedzy

komputerami z powodu długiego czasu dostępu i odczytu danych.

−

Kartridż (cartridge) - jeden z rodzajów nośników danych używany w konsolach gier

wideo.

Wyższa Szkoła Zarządzania i Bankowości w Krakowie

7

2.4 Urządzenia peryferyjne

Modułowa budowa systemu komputerowego pozwala na rozszerzanie

i unowocześnianie komputera w dowolnym momencie.

Urządzenie peryferyjne (ang. peripheral device) – to dowolna część komputera inna

niż CPU lub pamięć robocza, jak np. dysk twardy, klawiatura, monitor, mysz, drukarka,

skaner, napęd taśmowy, mikrofon, głośnik, aparat fotograficzny. Niektórzy argumentują, że

z nadejściem komputera osobistego płyta główna, dysk twardy są częściami podstawowego

systemu i stosują termin „urządzenie peryferyjne” do dodatkowych, opcjonalnych

komponentów maszyny.

Aby powiększyć możliwości komputera wkłada się w odpowiednie gniazda płyty

głównej karty rozszerzeń.

Karta graficzna jest urządzeniem odpowiadającym za wyświetlanie obrazu na

monitorze. Współczesne karty graficzne oprócz wyświetlania obrazu, pełnią również

funkcje akceleracji grafiki trójwymiarowej, tzn. przejmują część zadań

obliczeniowych odciążając tym samym CPU. Wyposażona jest zazwyczaj w szybką

pamięć RAM, w której przechowywany jest aktualnie wyświetlany obraz. Do karty

graficznej podłączamy monitor poprzez gniazdo VGA lub DVI. Niektóre karty

graficzne umożliwiają również podłączenie telewizora poprzez gniazdo S-Video.

Czynnikiem wpływającym na prędkość karty graficznej jest typ magistrali – złącza na

płycie głównej. Rodzaje złączy:

ISA

magistrala danych umożliwiające montowanie kart rozszerzeń jest już obecnie

definitywnie zabytkiem

PCI

PCI spełnia normy standardu Plug and Play (po zamontowaniu nowego

urządzenia, system automatycznie je rozpoznaje i przydziela zasoby)

AGP

gniazdo rozszerzeń przeznaczone do szybkiego

przesyłania danych pomiędzy kartą graficzną

a procesorem.

Karta dźwiękowa jest urządzeniem odpowiadającym za

rejestrację, przetwarzanie i odtwarzanie dźwięków. Karty

dźwiękowe wystarczające do zastosowań amatorskich są

wbudowane w płytę główną.

Karta sieciowa jest urządzeniem służącym do

przekształcania pakietów danych w sygnały, które

mogą być przesyłane w sieci komputerowej; każda

karta sieciowa posiada własny, unikalny w skali

światowej adres fizyczny, nazwany adresem MAC

(np. 00-0D-AA-BB-11-21)

Wyższa Szkoła Zarządzania i Bankowości w Krakowie

8

Porty rozszerzeń

gniazdo

zasilające

port PS/2

klawiatura

port PS/2

mysz

port USB

port równoległy LPT

drukarka

port szeregowy

COM

port sieci LAN

RJ-45

port MIDI

joystick

port RJ-11

telefon, modem

wejście/wyjście Audio

głośniki, mikrofon

VGA

monitor

• port USB

umożliwia podpięcie m. in.:

klawiatury, myszy, kamery

internetowej, skanera,

drukarki, modemu, aparatu

cyfrowego, telefonu

komórkowego

•port podczerwieni (IrDA)

stosowany głównie

w komputerach

przenośnych, telefonach,

umożliwia bezprzewodową

transmisję danych

Interfejsy (porty) są połączeniem pomiędzy komputerem a peryferiami.

2.4.1 Urządzenia peryferyjne – wejście

Mysz (mouse) – to urządzenie wskazujące używane podczas pracy

z interfejsem graficznym systemu komputerowego. Mysz umożliwia poruszanie

kursorem po ekranie komputera poprzez przesuwanie jej po powierzchni płaskiej.

Mysz odczytuje zmianę swojego położenia względem podłoża, a po jego zamianie na

postać cyfrową komputer dokonuje zmiany położenia kursora myszy na ekranie.

−

mysz mechaniczna - wykorzystuje metalową kulkę

pokrytą gumą (3), oraz system rolek (1), (2),(4).

Kulka pod wpływem tarcia o powierzchnię, po której

przesuwamy mysz obraca się. Kulka powoduje

obrót dwóch prostopadle umieszczonych rolek,

które odzwierciedlają przesunięcie kursora myszy

na ekranie w pionie i poziomie.

−

mysz optyczna - w podstawie takiej myszy

zainstalowana dioda elektroluminescencyjna,

która oświetla powierzchnię pod myszą oraz

system czujników optycznych. Najnowsze

myszy stosują laser zamiast diod świecących.

Klawiatura

Patrząc na klawiaturę możemy w niej wyróżnić:

a) klawisze alfanumeryczne - znajdują się w centralnej części klawiatury;

b) klawisze funkcyjne oznaczone F1, F2, F3...F12 - pozwalają one na wykonywanie

pewnych zadań w zależności od uruchomionego programu. W większości programów

windowsowych naciśnięcie klawisza F1 powoduje wyświetlenie okna pomocy;

Wyższa Szkoła Zarządzania i Bankowości w Krakowie

9

c) klawisze numeryczne - znajdują się po prawej części klawiatury, pozwalają na

wprowadzanie liczb jak na kalkulatorze. Ich działanie numeryczne uaktywnia się przez

naciśnięcie klawisza z napisem Num Lock - jeśli świeci się dioda, to na ekran

wprowadzone zostaną cyfry, przy zgaszonej zaś są to klawisze edycyjne i kursorowe.

Obok znajdują się klawisze działań matematycznych: / dzielenie, * mnożenie, -

odejmowanie, + dodawanie;

d) klawisze systemowe:

•

Print Screen - w systemach windowsowych zapisanie do Schowka graficznego

wyglądu ekranu.

•

Scroll Lock - powoduje przewijanie tekstu na ekranie;

•

Pause (Break) - przerywa wyświetlanie tekstu na ekranie

e) klawisze edycyjne:

•

Insert - włączenie/wyłączenie trybu nadpisywania tekstu;

•

Delete - usunięcie znaku nad kursorem;

•

Home - skok kursora na początek bieżącej linii;

•

End - skok kursora na koniec bieżącej linii;

•

Page Up - przewinięcie strony do góry;

•

Page Down - przewinięcie do strony następnej;

f) klawisze kursorowe - sterowanie położeniem kursora na ekranie;

g) pozostałe klawisze:

•

najdłuższy klawisz na klawiaturze to Spacja (puste miejsce na ekranie, separator

wyrażeń);

•

Enter - klawisz zatwierdzający wprowadzony tekst, np. polecenie systemowe, hasło,

itp.; w edytorach tekstów służy do przejścia do nowego wiersza (tzn. akapitu); Na

klawiaturze są dwa klawisze Enter o równorzędnym znaczeniu;

•

Esc - (ang. escape - ucieczka) powoduje wycofanie się z podjętego działania (np. z

wydanego polecenia przed jego zatwierdzeniem, wyjście z menu programu, itp.);

•

Tab - pozwala na uzyskanie wcięcia (akapitu) w edytorach tekstu lub przełączanie

się między opcjami w programach;

•

Caps Lock - powoduje włączenie lub wyłączenie wprowadzania wielkich liter (jeśli

dioda oznaczona literą A po prawej stronie klawiatury pali się to po naciśnięciu

dowolnej litery na klawiaturze na ekranie pojawi się duża litera);

•

Shift - przytrzymanie tego klawisza i naciśnięcie dowolnej litery (gdy wyłączony

jest Caps Lock) spowoduje wprowadzenie dużej litery, natomiast naciśnięcie

klawisza Shift i klawisza, który ma dwa rzędy oznaczeń, pozwala na uzyskanie

górnego rzędu, np. Shift+1=!

•

Ctrl (wym. - kontrol) - wykorzystywany jest do tworzenia różnych kombinacji

klawiszy;

•

Alt lewy - wykorzystywany jest przeważnie w aplikacjach do obsługi menu, prawy

Alt (Alt Gr) jest wykorzystywany jest do uzyskiwania polskich liter np. ę, ś, ą, itd.;

•

Backspace (oznaczony czasem strzałką w lewo w drugim rzędzie klawiszy od

góry) - kasuje znak przed kursorem.

•

klawisz z logo systemu Windows - rozwija menu Start

Wyższa Szkoła Zarządzania i Bankowości w Krakowie

10

Trackball (kot, manipulator kulkowy) - urządzenie

wskazujące komputera, które wygląda jak mysz

komputerowa odwrócona do góry nogami. Składa się

z obudowy i kuli, której poruszenia są przekładane na

ruch kursora na ekranie.

Dżojstik (Joystic) - manipulator służący do sterowania

ruchem obiektów na ekranie. W podstawowej wersji zbudowany z wychylnego

drążka zamocowanego na podstawce. Przechylanie drążka w odpowiednim kierunku

powoduje stosowną reakcję sterowanego obiektu.

Tablet – to urządzenie wskazujące komputera o działaniu podobnym do myszy,

pozwalające na rysowanie elementów graficznych. Składa się z podkładki oraz

wskaźnika w kształcie długopisu. Poruszanie wskaźnikiem po podkładce przenosi do

komputera sygnały o położeniu wskaźnika, a dodatkowo o sile nacisku, czasem

o nachyleniu i obrocie wskaźnika, co pozwala na imitację smugi farby z pędzla.

Mikrofon – to urządzenie służące do przetwarzania fal dźwiękowych na impulsy

elektryczne.

Skaner (czytnik) - urządzenie służące do pobierania informacji

z danego obiektu. Skaner optyczny stosuje się w celu wczytania statycznego obrazu

rzeczywistego obiektu (np. kartka papieru, powierzchnia ziemi, siatkówka ludzkiego

oka) i przetworzenia tego obrazu do postaci analogowej lub (częściej) cyfrowej, do

dalszej obróbki komputerowej.

2.4.2 Urządzenia peryferyjne - wyjście

Monitor - zadaniem monitora jest natychmiastowa wizualizacja wyników pracy

komputera. Jest obsługiwany przez komputer za pomocą karty graficznej. Można

wyróżnić:

−

monitor CRT - przypomina zasadą

działania

i częściowo wyglądem telewizor (zawiera

kineskop),

−

monitor LCD - inaczej panel

ciekłokrystaliczny, jego działanie jest

oparte na zmianach polaryzacji światła na

skutek zmian orientacji uporządkowania

cząsteczek chemicznych, pozostających w fazie ciekłokrystalicznej, pod wpływem

przyłożonego pola elektrycznego.

Piksel to punkt świetlny na ekranie monitora, najmniejszy element każdego obrazu.

Rozdzielczość monitora to liczba pikseli, jakie zawiera on w pionie i poziomie.

Drukarka - urządzenie współpracujące z komputerem, służące do drukowania tekstu

i obrazu. Rozdzielczość druku wyrażana jest w punktach na cal (DPI - dots per inch).

Współczynnik ten jest miarą liczby punktów mieszczących się na jednym calu

nośnika, zarówno w pionie jak i poziomie. Podstawowe rodzaje drukarek:

−

drukarka igłowa – niegdyś najpopularniejszy typ drukarek. Wykorzystują do

drukowania taśmę barwiącą podobną do tej stosowanej w maszynach do

pisania. Ich główną zaletą są niskie koszty eksploatacji i możliwość

drukowania kilku kopii na papierze samokopi ującym. Często używana bywa

do druku faktur.

Wyższa Szkoła Zarządzania i Bankowości w Krakowie

11

−

drukarka atramentowa – drukuje poprzez

umieszczanie na papierze bardzo małych kropli

specjalnie spreparowanego atramentu. Wadą są

dość wysokie koszty eksploatacji (wysoka cena

tuszu w stosunku do ilościowej możliwości

pokrycia nim papieru).

−

drukarka laserowa – drukuje poprzez

umieszczanie na papierze cząstek tonera. Wałek

selenowy jest elektryzowany, następnie

naświetlany światłem laserowym lub diod LED.

Przez to miejsca naświetlone tracą swój ładunek elektryczny i nie przyciągają

cząsteczek tonera. Następnie toner z wałka przenoszony jest na papier. Na

końcu prowadzony jest proces utrwalania wydruku. Karta papieru przechodzi

przez fuser – utrwalacz termiczny, gdzie toner jest rozgrzewany i

wprasowywany w kartkę papieru.

−

drukarka termiczna – drukarka zazwyczaj używana jest w kasach fiskalnych.

Drukowanie odbywa się na specjalnym papierze, który pod wpływem ciepła

ciemnieje. Zaletą są: szybkość wydruku, bardzo niski poziom hałasu oraz to,

że jedynym materiałem eksploatacyjnym jest papier (nie trzeba stosować taśm,

tuszy i in.). Wadą jest zanikanie wydruku.

Ploter - komputerowe urządzenie peryferyjne, służące do pracy z dużymi płaskimi

powierzchniami. Ze względu na zastosowanie wyróżniamy plotery:

−

nanoszące obraz

−

ploter grawerujący

−

ploter tnący

Głośniki – urządzenie wyjścia przekształcające sygnał elektryczny w sygnał

dźwiękowy (falę akustyczną). Miniaturowe głośniki to słuchawki przeznaczone do

emisji fal dźwiękowych bezpośrednio do uszu.

2.4.3 Urządzenia peryferyjne – wejście/wyjście

Ekran dotykowy – to ekran monitora, który spełnia jednocześnie dwie funkcje –

wyświetla informacje pobierane z komputera i pobiera informacje reagując na dotyk.

W ekrany dotykowe wyposażone są niektóre telefony komórkowe, PDA, panele

w kioskach informacyjnych, niektóre bankomaty, zaawansowane tablety.

3 Oprogramowanie

Software to termin określający oprogramowanie komputerowe. Można wyróżnić dwie

zasadnicze grupy oprogramowania:

Systemy operacyjne,

Oprogramowanie użytkowe.

3.1 System operacyjny (Operating System)

System operacyjny - to zespół programów organizujący współdziałanie wszystkich

elementów komputera oraz interpretujący polecenia wydawane przez użytkownika. System

operacyjny zajmuje się też nadzorowaniem wykonywania programów, nie wchodzących

w jego skład. Jest tą częścią oprogramowania, która jest niezbędna do uruchomienia

komputera i jego prawidłowego funkcjonowania.

Wyższa Szkoła Zarządzania i Bankowości w Krakowie

12

Przykłady systemów operacyjnych:

−

MS-DOS, Windows (95/98/Me, CE,

NT/2000/XP/2003/Vista) – Microsoft

−

OS/2, AIX – IBM

−

Mac OS – Apple

−

NetWare – Novell

−

HP-UX, IRIX, Sun Solaris, GNU/Linux, OpenBSD - UNIX

3.1.1 GUI

Wielką zaletą współczesnych systemów operacyjnych jest graficzny interfejs

użytkownika (ang. Graphical User Interface), zapewniający możliwość wykonywania

podstawowych operacji na komputerze (takich jak uruchamianie programów, poruszanie się

po katalogach, dokonywanie ustawień itp.) w trybie graficznym, najczęściej okienkowym.

3.1.2 Interfejs tekstowy

Tryb tekstowy zwany też konsolą lub w systemach Microsoft Windows trybem MS-

DOS lub wierszem polecenia, prezentuje informacje w postaci symboli z ograniczonego

zestawu znaków a polecenia są zwykle wpisywane z klawiatury. Wymaga znajomości

komend skryptowych.

3.2 Oprogramowanie użytkowe (Application software)

Oprogramowanie użytkowe to programy należące do konkretnych kategorii

zastosowań, takie jak edytory, arkusze kalkulacyjne, bazy danych, CAD, CAM, CIM,

zarządzanie zasobami ludzkimi (kadrowo -

płacowe), gospodarka materiałowa itp.

Z technicznego punktu widzenia jest to oprogramowanie korzystające z usług systemu

operacyjnego. Programy użytkowe nazywane są często aplikacjami.

Wyższa Szkoła Zarządzania i Bankowości w Krakowie

13

Edytor tekstu to program komputerowy służący do edycji tekstu.

Przykładowe edytory tekstu: MS Word dla Windows, Lotus

WordPro, Corel WordPerfect.

Arkusz kalkulacyjny to program komputerowy (np. MS Excel,

Lotus 1-2-3, Corel QuattroPro) przedstawiający dane, głównie

liczbowe, w postaci zestawu tabel, pozwalający na automatyczną obróbkę

tych danych, oraz na prezentację w postaci wykresów. Popularne

narzędzie w księgowości oraz w zastosowaniach biurowych.

Baza danych to wyspecjalizowany program komputerowy do

gromadzenia i przetwarzania danych. Przykłady: MS Access, Paradox, dBase.

Aplikacja typu CAD (Computer Aided Design) zawiera wyspecjalizowane narzędzia

do rysowania i projektowania np. konstrukcji (AutoCAD, CADDY).

Przeglądarka internetowa – program komputerowy, który służy do pobierania

i wyświetlania dokumentów HTML/XHTML/XML z serwerów internetowych, a także

plików multimedialnych (MS Internet Explorer, Opera, Mozilla Firefox).

Oprogramowanie DTP (Desktop Publishing) – służy do komputerowego

przygotowania materiałów do druku, a właściwie publikacji. Termin ten dotyczy

zarówno fazy projektowej, czyli tworzenia w programach komputerowych obrazu

stron publikacji, jak i odnosi się do komputerowego sterowania urządzeniami

wykorzystywanymi w tym procesie (Adobe PageMaker, QuarkXPress).

WYSIWYG (What You See Is What You Get ) to akronim stosowany dla określenia metod,

które pozwalają uzyskać wynik w publikacji identyczny do obrazu na ekranie. Programy

spełniające założenia WYSIWYG prezentują na monitorze komputera dane w sposób jak

najbardziej zbliżony do uzyskanego po ich wydrukowaniu.

Skaner antywirusowy – program komputerowy, którego celem jest wykrywanie,

zwalczanie, usuwanie i zabezpieczanie systemu przed wirusami komputerowymi,

a często także naprawianie w miarę możliwości uszkodzeń wywołanych infekcją

wirusową. Współcześnie najczęściej jest to pakiet programów chroniących komputer

przed różnego typu zagrożeniami (Norton AntiVirus, McAfee VirusScan).

3.3 Rozwój oprogramowania

Programowanie to proces opracowywania strukturalnej listy komend w odpowiednim

języku programowania. Powstawanie systemów komputerowych przebiega w następujących

etapach:

1) Analiza potrzeb

2) Projektowanie – opracowywanie algorytmu

3) Programowanie

4) Testowanie systemów – śledzenie i usuwanie błędów programistycznych (debugging)

5) Wdrażanie

Kolejny numer wersji oprogramowania identyfikuje konkretny etap produktu rozwijającego

się oprogramowania. W nowych wersjach programów poprawiane są błędy wersji

poprzednich oraz dodawane są nowe funkcjonalności. Niektóre wznowienia, jak pakiety usług

(service pack) i „łatki” są darmowe i zazwyczaj podnoszą stabilność i bezpieczeństwo

programów.

Wyższa Szkoła Zarządzania i Bankowości w Krakowie

14

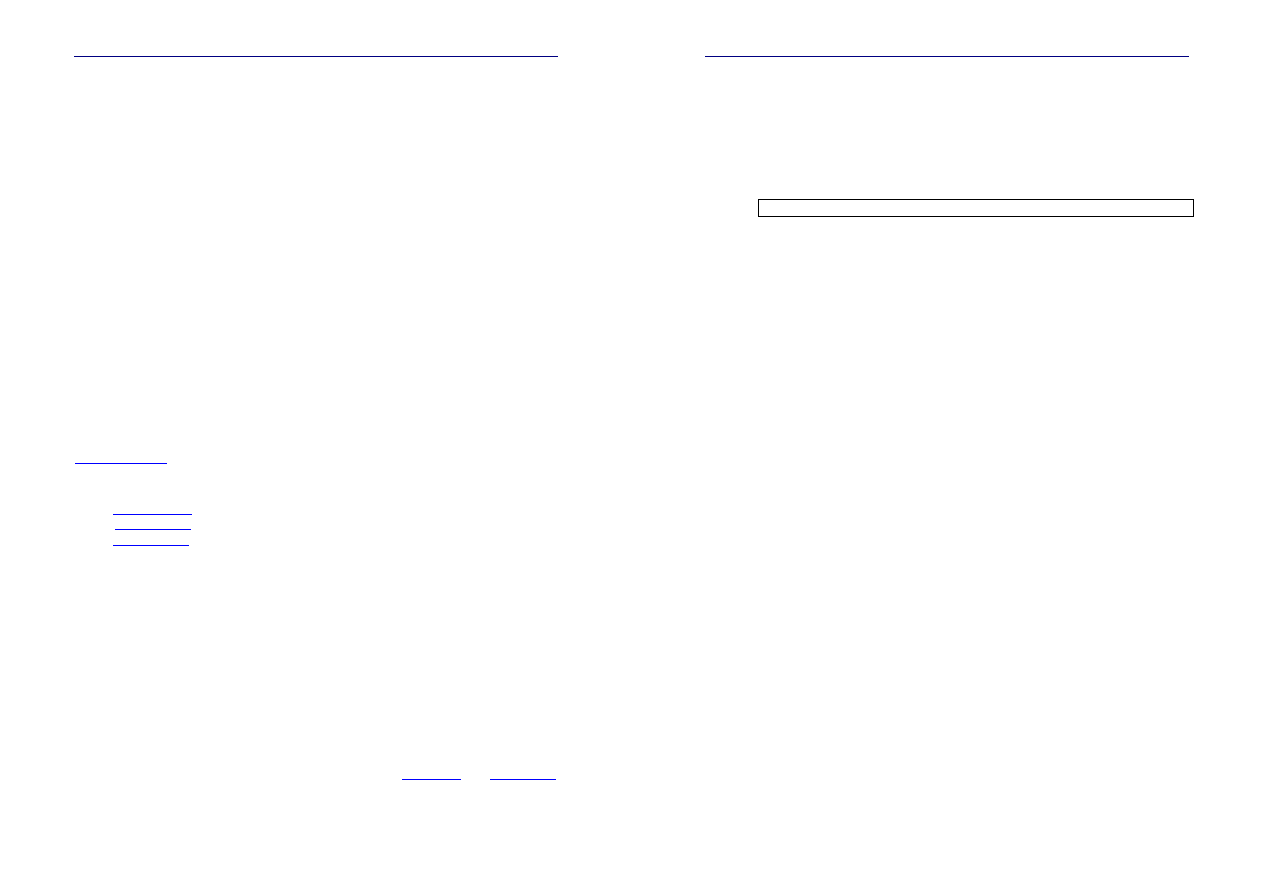

4 Sieci komputerowe

Sieć komputerowa to sprzęt i oprogramowanie, które umożliwiają dwóm lub

większej liczbie komputerów komunikowanie się ze sobą i z innymi urządzeniami. Dzięki

sieciom można wykorzystywać komputery m. in. do współdzielenia zasobów software’owych

oraz hardware’owych (drukarki, dyski, itp.) pomiędzy wieloma użytkownikami, do

współpracy przy realizacji zadań.

Ze względu na rozległość obszaru, na którym znajdują się współpracujące komputery

można wyróżnić:

sieć lokalną, w skrócie LAN (Lokal Area Network), łączącą komputery w jednym

budynku lub kilku pobliskich budynkach,

sieć miejską, MAN (Metropolitan Area Network), której zasięg obejmuje

aglomerację lub miasto.

sieć rozległą, WAN (Wide Area Network), która łączy komputery na obszarach

różnych miast lub państw. Doskonałym przykładem sieci rozległych jest Internet.

Topologia sieci to zbiór reguł fizycznego łączenia i reguł komunikacji poprzez dany

nośnik sieci (medium transmisyjne). W zależności od wybranej topologii sieci istnieją

konkretne specyfikacje dotyczące kabli, złączy i standardów komunikacji komputerów ze

sobą. Popularne media transmisyjne to: skrętka, światłowody, a w przypadku sieci

bezprzewodowych może to być podczerwień lub kanały radiowe.

Większość sieci projektowana

jest obecnie w topologii gwiazdy.

Sieć zawiera centralny element:

hub,

switch,

router,

do którego przyłączone są komputery.

Ze względu na architekturę

sieciową można wyróżnić sieci typu:

Klient-Serwer

Komputery połączone w sieć

w zależności od czynności, jakie

podejmują w danej chwili, mogą

być określane jako klient, czyli

ten zlecający pewną usługę lub

jako serwer, którego zadaniem jest realizacja danej usługi. Serwer spełnia takie

zadania jak: przechowywanie i udostępnianie plików, zarządzanie współdzieleniem

drukarek oraz funkcje związane z bezpieczeństwem danych. W oparciu o model

klient-serwer projektowana jest większość sieci komputerowych.

Peer-to-peer używane głównie w małych sieciach. Dla tych sieci nie ma centralnego

serwera, każdy może zlecać i świadczyć usługi innym komputerom

Wyższa Szkoła Zarządzania i Bankowości w Krakowie

15

4.1 Intranet i Extranet

Intranet – to wewnętrzna sieć firmy podlegająca jej wewnętrznemu zarządowi. Do

intranetu dostęp mają zazwyczaj tylko autoryzowani użytkownicy (pracownicy danej

firmy). Intranet służy głównie do wspomagania komunikacji wewnątrz firmowej.

Extranet – to sieć, która wychodzi poza obręb danej firmy. Celem tworzenia

ekstranetów jest udostępnienie własnych zasobów wzajemnie między organizacjami

lub między nimi i ich klientami (dostawcy, firmy spedycyjne, konsultanci), przy

zabronieniu powszechnego dostępu z sieci Internet.

4.2 Internet

Internet to sieć komputerowa łącząca sieci lokalne, sieci rozległe i wszystkie

komputery do nich podłączone. Zasięg globalny umożliwia milionom użytkowników wspólny

dostęp do informacji i ich wymianę.

Standardy Internetu regulowane są przez agencję Internet Engineering Task Force

(IETF) i publikowane w dokumentach RFC. Komunikowanie się w obrębie Internetu odbywa

się przy użyciu wspólnych standardowych reguł, zwanymi protokołami. Protokoły TCP/IP

(Transmission Control Protocol/Internet Protocol) ustalają reguły, które umożliwiają różnym

typom komputerów i sieci korzystanie z zasobów sieci Internet.

Chcąc skorzystać z wybranej usługi internetowej należy znać adres komputera, który

ją świadczy oraz posiadać program, który jest klientem danej usługi.

Każdy komputer w Internecie ma swój niepowtarzalny identyfikator - tzw. adres IP

(np. 217.96.89.139 – liczby rozdzielane kropkami mogą przyjmować wartości od 0 do 255).

Numery IP są trudne do zapamiętania, wprowadzono więc adresy domenowe, np.

www.wszib.edu.pl

Nazwa domeny pozwala często znaleźć szukany serwer bez wcześniejszej znajomości

adresu, a tylko na podstawie nazwy firmy, jej lokalizacji czy charakteru działania, np.:

www.wszib.edu.pl

- adres serwera WWW WSZiB w Krakowie

www.sejm.gov.pl

- adres serwera WWW Sejmu Rzeczypospolitej Polskiej

ftp.microsoft.com

- adres serwera FTP firmy Microsoft

4.2.1 Usługi Internetu

WWW - strony internetowe

Jedną z najpopularniejszych usług, jaką oferuje Internet jest World Wide Web. WWW

polega na umieszczaniu w sieci i przeglądaniu za pomocą tzw. przeglądarek internetowych

dokumentów zawierających tekst, grafikę, video i dźwięk. Dokumenty udostępniane przez

WWW są pisane w języku HTML umożliwiającym korzystanie z tzw. hiperłączy

pozwalających na bezpośrednie odwoływanie się do innych dokumentów znajdujących się

w Internecie.

Ze względu na różnorodność danych oraz usług dostępnych przez WWW twórcy tej

usługi wprowadzili nową formę określania adresów sieci Internet - tzw. URL (Uniform

Resource Locator). Ogólna składnia URL jest następująca:

{protokół} {adres serwera} {adres zasobu}

Adresy zasobów WWW zaczynają się najczęściej od

http://www

lub

https://www

w przypadku szyfrowanej transmisji danych.

Wyższa Szkoła Zarządzania i Bankowości w Krakowie

16

FTP - przesyłanie plików

Protokół o nazwie FTP (File Transfer Protocol) umożliwia kopiowanie plików

z Internetu. Podstawową wadą protokołu FTP jest brak wbudowanych mechanizmów

bezpieczeństwa, a zwłaszcza szyfrowania transmisji. Tej wady pozbawione są protokoły SCP

(Secure CoPy) oraz SFTP (Secure FTP). Pobranie plików możliwe jest poprzez specjalny

program, będący klientem FTP, SCP lub SFTP, np. WinSCP, AceFTP, WS_FTP. Transfer

plików możliwy jest również z poziomu stron www.

Szybkość transferu danych określa się w bps – bitach na sekundę.

E-mail - poczta elektroniczna

Poczta elektroniczna jest szybką i ekonomiczną metodą globalnej komunikacji. Za jej

pomocą można przesyłać wiadomości do każdego, kto ma konto w Internecie. Te

wiadomości mogą być zwykłym tekstem, mogą także zawierać inne pliki - jak obrazy, czy

arkusze kalkulacyjne

Forum dyskusyjne

To tutaj odwiedzający stronę mogą napisać swoje pytania, uwagi, wnioski, a czasami

nawet skargi. Jest to forma wypowiadania się publicznego (bo rezultaty dostępne są potem na

stronie), najczęściej anonimowo. Forum dyskusyjne bardzo często jest moderowane.

Wiadomość po napisaniu przez użytkownika nie pojawia się od razu na stronie, ale musi być

wcześniej zaakceptowana przez moderatora. W ten sposób można się ustrzec smutnych

skutków nieumiejętnego używania wolności słowa.

Listy dyskusyjne

Kolejna usługa służąca komunikacji między ludźmi, wykorzystująca mechanizm

poczty elektronicznej to listy dyskusyjne (newsy). Idea listy dyskusyjnej polega na rozsyłaniu

poczty wysłanej na określony adres e-mailowy, przyporządkowany danej liście, do całej

grupy użytkowników będących subskrybentami tej listy. Każdy z nich może oczywiście

przesłać na listę swoją odpowiedź, która znowu trafia do wszystkich subskrybentów. W ten

sposób lista dyskusyjna staje się zgodna z jej nazwą, forum publicznej dyskusji, w której

poszczególne odpowiedzi są widoczne dla wszystkich.

4.2.2 Komercyjne wykorzystanie Internetu w handlu i usługach

Ö

E-commerce - stosuje technologie teleinformatyczne w sferze kontaktu i wymiany

informacji pomiędzy firmą a otoczeniem. Najczęściej wykorzystywanym

i powszechnie znanym zastosowaniem e-commerce jest prowadzenie sprzedaży

poprzez Internet. Na naszym rynku działa ok. 950 sklepów internetowych, a ich liczba

rośnie z każdym rokiem. Kupowanie przez Internet to bardzo wygodna forma robienia

zakupów - wystarczy otworzyć odpowiednią stronę w przeglądarce, wybrać produkt,

zapłacić i czekać na realizację zamówienia. Wygodna - jednak nie możemy dotknąć,

dokładnie obejrzeć produktu, który kupujemy i musimy czekać na dostarczenie

produktu, w zależności od formy dostawy od jednego dnia (przesyłki kurierskie) do

nawet ponad tygodnia (zwykłe przesyłki pocztowe). Należy również pamiętać, iż

kupowanie przez Internet nie zawsze jest tańsze niż w sklepie – nawet, jeśli cena jest

porównywalna - należy doliczyć cenę dostawy. Standardowy sklep internetowy

zawiera tzw. mechanizm koszyka - podczas przeglądania oferty widoczny jest

przycisk „dodaj do koszyka”, który powoduje, że wybrany towar jest zapamiętywany,

Wyższa Szkoła Zarządzania i Bankowości w Krakowie

17

a klient może kontynuować zakupy. Po skompletowaniu zamówienia przechodzi się

do składania zamówienia - określania formy płatności, przykładowo:

za zaliczeniem pocztowym

płatność kartą kredytową

To bardzo wygodna i coraz bardziej powszechna forma płacenia za zakupy.

Płacąc w ten sposób (tj. podając numer swojej karty) należy zwrócić

szczególną uwagę, czy sklep internetowy jest wart zaufania. Wpisując dane

karty połączenie ze sklepem MUSI być szyfrowane.

płatność przelewem

Powszechnie stosowana bezpieczna forma płacenia za zakupy. Gdy pieniądze

dotrą na konto, towar przesyłany jest do klienta.

mTransfer

To również bardzo wygodna i niedroga we wdrożeniu na swojej stronie

metoda płatności. Minus - klient musi posiadać konto w mBanku.

Premium SMS (mikropłatności)

Premium SMS to droższe niż zwykle wiadomości tekstowe SMS - wysyłając

taką wiadomość użytkownik otrzymuje po chwili SMS’a zwrotnego z kodem,

który musi wpisać na stronie, aby otrzymać dostęp do odpowiednich usług,

materiałów itd.

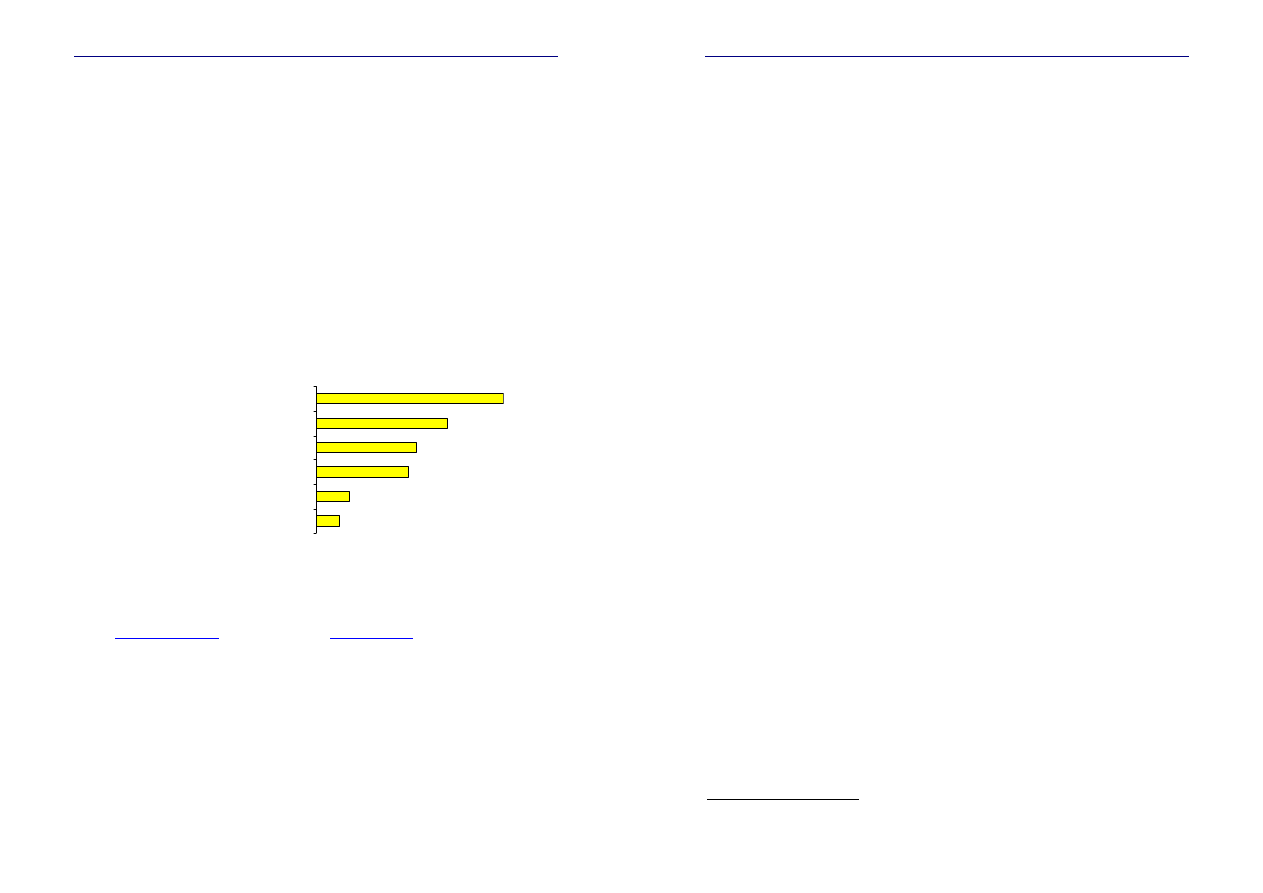

Bariery rozwoju handlu internetowego

7,0%

10,3%

28,5%

30,8%

40,4%

57,6%

Inne

Brak środków na promocję sklepów internetow ych

Mała popularność elektronicznych form płatności

Barak w iedzy internautów na temat zakupów online

Obaw y co do bezpieczeństw a zakupów

Drogi dostęp do Internetu

Ö

Bankowość elektroniczna umożliwia zdalne komunikowanie się z bankiem za

pośrednictwem stron www. Obecnie praktycznie każdy z banków udostępnia usługę

obsługi rachunku przez Internet. Oferty te różnią się jednak znacznie między sobą

zarówno pod względem kosztów użytkowania jak i funkcjonalności. Najważniejszymi

„graczami” na polu bankowości elektronicznej są z pewnością mBank -

www.mbank.com.pl

oraz Inteligo -

www.inteligo.pl

Wykorzystywanie konta

internetowego do zarządzania własnym kapitałem diametralnie zmieniło obraz

tradycyjnego modelu bankowości. Korzyści dla klienta:

⋅

Niższe koszty przeprowadzonych operacji – eliminacja pośrednich

i bezpośrednich kosztów związanych z obsługą bankową

⋅

Bieżący kontroling – śledzenie w dowolnym czasie salda rachunku daje

użytkownikowi poczucie bezpieczeństwa

⋅

Wygoda komunikacyjna

⋅

Zwiększenie satysfakcji – zarządzanie kapitałem z dogodnego dla klienta

miejsca i w dowolnym czasie 24 godziny na dobę

Wyższa Szkoła Zarządzania i Bankowości w Krakowie

18

Ö

Telepraca - praca zdalna, forma organizacji pracy polegająca na świadczeniu pracy

poza siedzibą przedsiębiorstwa, jednak w kontakcie z przełożonymi

i współpracownikami za pomocą urządzeń telekomunikacyjnych. Zalety: poprawa

produktywności, swoboda w organizowaniu czasu i miejsca pracy, redukcja kosztów

(dojazdy, powierzchnia biurowa), zatrudnienie znajdują osoby, które nie mogą

pozwolić sobie na częste wychodzenie (np. osoby niepełnosprawne).

4.2.3 Dostęp do sieci Internet

Podejmując decyzję o wyborze dostawcy usług internetowych warto przeanalizować

dostępne na rynku oferty.

Modem - połączenia dial up

Internet wydzwaniany to prosta metoda dostępu do sieci globalnej. Tradycyjne połączenie modemowe

z numerem dostępowym jest rozwiązaniem stosunkowa tanim. Wystarczy wyposażyć komputer w modem,

podpiąć do linii telefonicznej, a następnie odpowiednio go skonfigurować. Modem konwertuje komputerowe

sygnały cyfrowe na analogowe sygnały

1

elektryczne (modulacja) i na odwrót (demodulacja) tak, aby mogły być

przesyłane i odbierane poprzez linię telefoniczną (a także łącze telewizji kablowej lub fale radiowe).Transfer

danych z prędkością do 56 kbps. Niestety połączenia dial-up mają szereg wad. Największą bolączką

użytkowników tej formy komunikacji z Internetem jest częste zrywanie połączeń. Poza tym korzystając

z zasobów sieci automatycznie blokujemy linię telefoniczną, no i musimy płacić za impulsy telefoniczne. W

ostatnim czasie poza numerem dostępowym TP S.A. (0202122), powstało szereg innych numerów: Gadu-Gadu

NET (0208591), InteriaNet (0209555), Interstarda (0209595), Numerek.pl (020925), OnetKonekt (0209580).

ISDN (sieć cyfrowa usług zintegrowanych, cyfrowe łącze komutowane)

ISDN to przede wszystkim szybsza transmisja danych niż w przypadku tradycyjnych łączy

analogowych

przez dwa kanały o szybkości 64 kbps każdy. Poza TP SA dostęp do ISDN oferują także inni

operatorzy telefonii stacjonarnej min. Netia, Dialog. Trzeba jednak pamiętać, że przy wykorzystaniu tej

technologii, wciąż płacimy za impulsy telefoniczne. Poza tym potrzebny będzie modem ISDN, który jest droższy

od analogowych.

ADSL (Asymmetrical Digital Subscriber Line), Neostrada -cyfrowe łącza abonenckie

Połączenie DSL za pomocą routera lub modemu wykorzystują wyższe (od stosowanego dla transmisji

głosowej) pasmo częstotliwości linii telefonicznej. Neostrada TP oferowana jest w trzech wersjach: 128 kbps,

320 kbps oraz 640 kbps. Dla bardziej wymagających klientów optymalnym rozwiązaniem jest Internet DSL TP.

W odróżnieniu od Neostrady użytkownik łącza otrzymuje stały adres IP, pozwalający na uruchomienia własnego

serwisu internetowego, a także możliwość podłączenia sieci lokalnej LAN do Internetu. Konkurenci TP nie

zamierzają oddawać pola bez walki. W ostatnim czasie dużą aktywność wykazuje Dialog.

Frame Relay/ATM

Do dużych firm o zwiększonych potrzebach rozwiązań w zakresie szerokopasmowego dostępu do

Internetu skierowana jest oferta TP S.A. dostępu do Internetu poprzez Frame Relay/ATM. Abonenci są

podłączani do sieci szkieletowej POLPAK jako Abonenci bezpośredni pracujący na łączach dzierżawionych.

z szybkościami od 64 kbps do 2048 kbps. Możliwe jest również dołączenie abonenta z prędkością 155Mbps

za pomocą łącza światłowodowego (ATM - możliwa transmisja nawet do 2,5 Gbps)

Internet przez radio

Coraz więcej klientów zwraca się do firm oferujących Internet drogą radiową. Wprawdzie rozwiązania

bazujące na sieci przewodowej są tańsze i bardziej stabilne, to jednak nie wszędzie można je wykorzystać.

Wtedy z pomocą przychodzi łączność bezprzewodowa. Internet drogą radiową dostarczają Tele2, GTS Internet

Partners, Pro Futuro, Crowley Data Poland .

Telewizje kablowe

Telewizje kablowe posiadają szereg atutów. Jednym z najważniejszych jest możliwość konwergencji

usług. Poza tym telewizja kablowa dysponuje znacznie większym pasmem, wynika to z możliwości kabla

koncentrycznego, które są dużo większe niż tradycyjnego kabla miedzianego, oferując prędkości do 768 kbps

dla chello plus. Niestety mają także jedną istotną wadę, sieci telewizji kablowych nie wykraczają poza miasta.

1

sygnał w postaci ciągłej funkcji czasu, mogący przyjmować dowolną wartość z określanego przedziału zmian

Wyższa Szkoła Zarządzania i Bankowości w Krakowie

19

5 Bezpieczeństwo systemów informatycznych

Bezpieczeństwo systemów informatycznych polega m. in. na:

Ochronie danych zgromadzonych w systemie przed utratą w przypadku awarii.

Ochronie danych zgromadzonych w systemie przed dostępem osób niepowołanych.

Ochronie danych zgromadzonych w systemie przed atakami wirusów komputerowych.

Łączenie się z Internetem staje się coraz bardziej niebezpieczne dla naszego

komputera. Według danych CERT POLSKA

2

liczba włamań i ataków systematycznie rośnie.

Włamania do systemów komputerowych dokonywane są przez lokalnych

pracowników organizacji (70% wszystkich przypadków) lub osoby z zewnątrz, nazywane

hakerami

3

(ang. hackers) lub krakerami (ang. crackers). Najpowszechniej praktykowaną

metodą uzyskiwania dostępu do odległego systemu jest zgadywanie (łamanie) hasła dostępu.

Hasła użytkowników mogą być pozyskane drogą zgadywania, przechwytywania lub

rozszyfrowania pliku zawierającego hasła użytkowników systemu. Statystyki podają, iż duża

większość użytkowników jako hasła dostępu do konta przyjmuje łatwe do zapamiętania słowa

(np. imiona, nazwy miejscowości, itp.), które w równie łatwy sposób mogą być odgadnięte

przez cierpliwego włamywacza. Przechwytywanie hasła może odbywać się za pośrednictwem

ukrytego w systemie programu, który odbiera wpisywane przez użytkownika dane (np.

fałszywy program login) lub poprzez prowadzenie „nasłuchiwania sieci” (sniffing)

wykonywanego w trakcie zdalnego logowania legalnego użytkownika.

Błędy w oprogramowaniu mogą być również przyczyną nieuprawnionego dostępu do

danych. Strony internetowe zostawiają czasami pliki Cookies (małe pliki danych wysyłane

z serwera internetowego do komputera klienta, przechowujące informacje o odwiedzonych

stronach, pewne dane o użytkowniku), które także mogą zostać użyte w celach ataku.

Poważnym zagrożeniem współczesnych systemów informatycznych są „złośliwe

programy” (malicious programs) stworzone z myślą o wyrządzeniu szkody w systemie

komputerowym, w którym zostaną uruchomione. Efektem ich działania może być m. in.:

kasowanie i niszczenie danych, redukcja wydajności komputera, kradzież danych (hasła,

numery kart płatniczych, dane osobowe), wyłączenie komputera, uniemożliwienie pracy na

komputerze, umożliwienie przejęcia kontroli nad zainfekowanym komputerem osobie

nieupoważnionej, rozsyłanie spamu.

2

CERT (Computer Emergency Response Team) Polska jest zespołem powołanym do reagowania na zdarzenia

naruszające bezpieczeństwo w sieci Internet. Raport CERT publikowany jest pod adresem http://www.cert.pl/

3

Obecnie powszechnie terminem haker określa się włamywacza sieciowego. Hakerzy to w pierwotnym

znaczeniu osoby o wysokich umiejętnościach informatycznych, którzy wiedzy swej nie używają w celu

szkodzenia innym. Crackerzy łamią zabezpieczenia w celach niezgodnych z prawem.

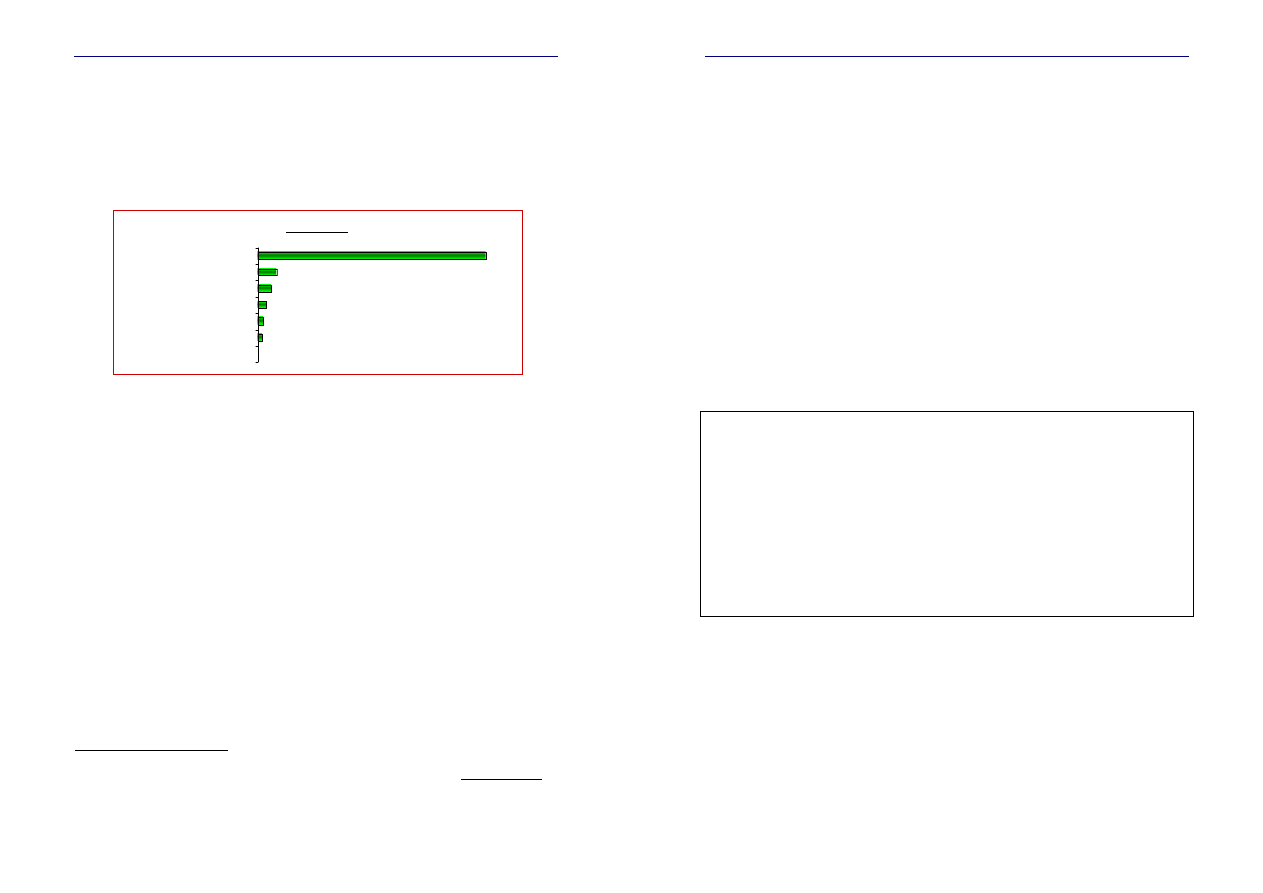

Typy ataków

0,20%

1,70%

2,00%

3,00%

4,80%

6,70%

81,60%

Inne

Blokowanie zasobów

Włamania i próby włamań

Nieuprawnione wy korzy stanie inf ormacji

Spam

Złośliwe oprogramowanie, wirusy

Skanowanie

Wyższa Szkoła Zarządzania i Bankowości w Krakowie

20

Wśród złośliwych aplikacji możemy tu wyróżnić takie programy jak:

• wirus (virus) - aplikacja dopisująca się do innego programu (załącznika poczty

elektronicznej, itp.), atakująca system w trakcie uruchomienia swojego „żywiciela”.

• robak (worm) - program, który powiela samego siebie, wykonuje ustalone czynności

(najczęściej niekorzystne dla systemu) i próbuje samoczynnie przenieść się na inny komputer

w sieciach podłączonych do zarażonego komputera. W odróżnieniu od wirusa

komputerowego nie potrzebuje nosiciela w postaci pliku wykonywalnego lub załącznika

poczty elektronicznej.

• bakteria (bacteria), królik (rabbit) - program wielokrotnie kopiujący

i uruchamiający swój własny kod, celem pełnego zagarnięcia zasobów komputera (czasu

procesora, pamięci operacyjnej, przestrzeni dyskowej) i doprowadzenia do upadku systemu,

• koń trojański (trojan horse) - program, który udaje pracę innego legalnego

programu, a w międzyczasie wykonuje niepożądane czynności (np. fałszywy program login

lub telnet przechwytuje hasło użytkownika),

• bomba czasowa (time bomb) - fragment aplikacji podejmujący działanie tylko

w określonym czasie (np. dzień urodzin autora programu) lub w momencie spełnienia

ustalonych warunków.

Coraz powszechniej wszystkie te programy określane są mianem wirusów

komputerowych. Ponieważ ich działanie wykorzystuje w dużej mierze błędy

w oprogramowaniu, brak ochrony, nieuwagę i nieświadomość użytkowników, podstawową

metodą obrony przed nimi powinna być profilaktyka:

Systematyczne uaktualnianie posiadanego oprogramowania (upgrade)

Używanie najnowszego oprogramowania antywirusowego monitorujący w sposób ciągły

pracę systemu

Stosowanie zapory sieciowej: programowego lub sprzętowego firewall’a

Zdefiniowanie odpowiednich uprawnień użytkowników do korzystania z zasobów sieci

Stosowanie odpowiednio trudnych haseł dostępu (co najmniej sześcioznakowych

sekwencji zawierających zarówno małe jak i wielkie litery oraz, cyfry lub znaki specjalne)

i systematyczne ich zmienianie

Częste, systematyczne archiwizowanie danych (backup) – kopie zapasowe są niezbędne

do odzyskania danych po ich stracie, uszkodzeniu, zainfekowaniu

Nie odbieranie załączników z podejrzanych wiadomości e-mail

Nie ściąganie nieznanych plików wykonywalnych .exe, .com, .scr oraz skryptów .vbs, .hta

6 Ergonomia pracy z komputerem

Główne czynniki wpływające na prawidłową i bezpieczną pracę przy komputerach:

Komputer należy podłączyć koniecznie do gniazda z uziemieniem. Polecana jest listwa

z filtrem chroniącym przed zakłóceniami i przepięciami w sieci. Nagła zmiana napięcia w

sieci może uszkodzić sprzęt i dane na dyskach. Możliwość utraty danych można

zabezpieczyć urządzeniem do podtrzymywania napięcia – jest to tzw. UPS.

Jeśli komputery połączone są w sieć to kable sieciowe powinny być prowadzone wzdłuż

ścian, a w każdym razie nie tam, gdzie mogą być narażone na nacisk. Powinno się

zwracać uwagę na prawidłowe umocowanie wtyczek.

Wyższa Szkoła Zarządzania i Bankowości w Krakowie

21

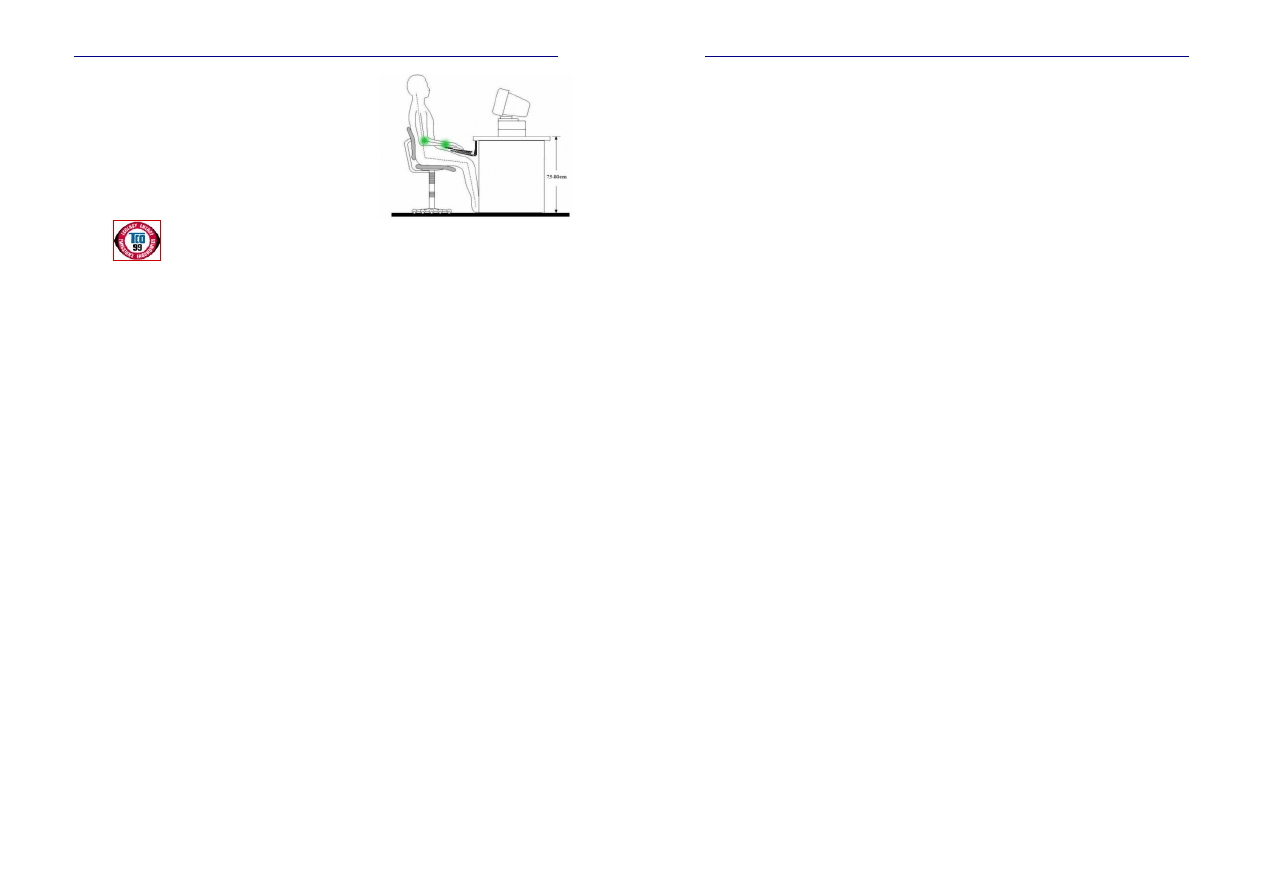

Należy dobrać odpowiednie biurko (wysokość co

najmniej 70 cm) z krzesłem o regulowanej wysokości

oraz kącie nachylenia oparcia.

Górna krawędź monitora powinna znajdować się na

wysokości oczu użytkownika lub niżej.

Starsze monitory CRT powinny posiadać filtr

chroniący przed nadmiernym promieniowaniem

elektromagnetycznym.

TCO'xx - normy określające dopuszczalny poziom promieniowania

elektromagnetycznego.

Częstotliwość odświeżania obrazu monitora nie powinna być niższa niż 70 Hz.

Odpowiednie oświetlenie eliminujące odbicia

Odpowiedni mikroklimat: temp. 20-26 ºC, wilgotność 50-65%, lekki ruch powietrza

Przerwy w pracy na ćwiczenia relaksujące oczy i mięśnie - intensywna praca

wzrokowa może powodować dolegliwości wzroku, bóle głowy, zmęczenie i znużenie,

długotrwałe unieruchomienie może być przyczyną dolegliwości pleców, barków,

kręgosłupa, spłycenia oddechu, spowolnienia krążenia, zwłaszcza w obrębie nóg.

Zagrożenia zdrowia RSI (Receptitive Strain Injury) jest zespołem urazów

wynikających z chronicznego przeciążenia. Powstają na skutek długotrwałego

powtarzania czynności. Częste wśród pracowników piszących na klawiaturze.

7 Środowisko naturalne

Zgodnie z przepisami o ochronie środowiska wszystkie firmy wytwarzające odpady

np. w postaci zużytego sprzętu, tonerów, i papieru są zobowiązane oddawać je podmiotom

uprawnionym do prowadzenia odzysku bądź recyklingu.

Ochrona środowiska obejmuje m. in.:

Oszczędną gospodarkę energii elektrycznej np. energooszczędne monitory

Zbiórkę makulatury: oszczędne gospodarowanie papierem - dokumenty elektroniczne

Odzyskiwanie zużytych tonerów i tuszy

8 Komputery i prawo

8.1 Prawa autorskie

Prawa autorskie – to zarówno ogół praw przysługujących autorowi dzieła, jak

i przepisy upoważniające autora do decydowania o użytkowaniu dzieła i czerpaniu z niego

korzyści. Wyróżnia się:

Prawa autorskie osobiste – niezbywalne prawo autora do wiązania z dziełem

(utworem) jego nazwiska, a także do zachowania niezmienionej treści i formy utworu.

Autorskie prawa majątkowe – mówiące, że z utworu może korzystać lub nim

dysponować (czerpać korzyści materialne) autor lub osoba, która nabyła prawa

majątkowe (np. licencję)

Wyższa Szkoła Zarządzania i Bankowości w Krakowie

22

Przedmiotem prawa autorskiego jest każdy przejaw działalności twórczej

o indywidualnym charakterze, ustalony w jakiejkolwiek postaci, niezależnie od wartości,

przeznaczenia i sposobu wyrażenia (utwór), w szczególności program komputerowy, pliki

graficzne lub tekstowe, audio czy video (także strony internetowe).

Prawa autorskie zapewniają ich właścicielowi prawo do zakazania tworzenia

nieautoryzowanych kopii i reprodukcji oryginalnych dzieł.

Licencja na oprogramowanie to umowa na korzystanie z utworu, jakim jest

aplikacja komputerowa, zawierana pomiędzy podmiotem, któremu przysługują majątkowe

prawa autorskie do utworu, a osobą, która zamierza z danej aplikacji korzystać. Umowa taka

określa przede wszystkim warunki, na jakich licencjobiorca jest uprawniony do korzystania

z

programu, np. ogranicza liczbę komputerów, na których można zainstalować

oprogramowanie, liczbę użytkowników, którzy mogą go używać i wprowadzają wiele innych

ograniczeń, które nie są bezpośrednio związane z technologią. Podczas instalacji

oprogramowania konieczna jest akceptacja warunków licencji przez użytkownika.

Do najważniejszych rodzajów licencji należą:

Licencja jednostanowiskowa (one-site licence), licencja uprawniająca użytkownika do

zainstalowania nabytego oprogramowania tylko w jednym komputerze, obejmująca zakaz

udostępniania takiego oprogramowania w sieci oraz na innych wolnostojących

komputerach. Licencja jednostanowiskowa pozwala na sporządzenie kopii zapasowej

oprogramowania (w przypadku technicznych problemów z oryginałem).

Licencja grupowa (site licence), rodzaj licencji zezwalającej na użytkowanie

oprogramowania, określające maksymalną liczbę stanowisk, na których wolno zainstalować

objęte nią oprogramowanie. Odmianą licencji grupowej jest licencja sieciowa (network

licence).

Adware - oprogramowanie rozpowszechniane za darmo, zawierające funkcję wyświetlającą

reklamy, zwykle w postaci bannerów reklamowych. Zwykle jest też możliwość nabycia

wersji programu bez reklam za opłatą.

Freeware - darmowe rozprowadzanie aplikacji bez ujawnienia kodu źródłowego.

Shareware - oprogramowanie rozpowszechniane bez opłat do sprawdzenia przez

użytkowników. Po okresie próbnym za taki program trzeba zapłacić.

Public Domain Licence - licencja dobroczynna czyniąca z oprogramowania własność

ogółu, w myśl której autor oprogramowania zrzeka się praw na rzecz ogółu użytkowników.

Powszechna Licencja Publiczna GNU

(GNU General Public License)

przekazanie użytkownikom praw do: korzystania z programu w dowolnym celu, badania, w

jaki sposób program działa i modyfikowania go, prawo do dystrybucji kopii, prawo do

ulepszania programu i obowiązek upubliczniania tych poprawek.

8.2 Ustawa o ochronie danych osobowych

Ustawa o ochronie danych osobowych określa zasady postępowania przy

przetwarzaniu danych osobowych oraz prawa osób do ochrony tych danych.

Przetwarzanie danych osobowych jest dopuszczalne, gdy:

−

Określona osoba wyrazi zgodę

−

Zezwalają na to przepisy prawa np. w działalności szkoły

−

Jest to konieczne do zawarcia umowy np. osoba jest stroną

−

Jest to niezbędne do wykonania określonych prawem zadań realizowanych dla dobra publicznego

−

Jest to niezbędne do wypełnienia prawnie uzasadnionych celów administratorów danych i

nie narusza praw i wolności osób, których dane dotyczą.

Wyszukiwarka

Podobne podstrony:

ECDL Podstawy technik informatycznych

M Smyczek i M Kaim Od zera do ECeDeeLa cz 1 Podstawy technik informatycznych

sieci podstawy, Technikum Informatyczne, Materiały, Komputer i urządzenia, Sieci komputerowe

ECDL 1 Podstawy technik informatycznych

pomoc z podstaw technik informatycznych, ECDL kurs komputerowy, ECDL KURS

Pomoc z podstaw technik informatycznych

ECDL Podstawy technik informatycznych

Test 1 1 Podstawy technik informatycznych opracowała Anna Śmigielska

TECHNOLOGIA INFORMACYJNA podstawy technik informatycznych

ECDL 1 Podstawy technik informatycznych

Od zera do ECeDeeLa M Smyczek i M Kaim cz 1 Podstawy technik informatycznych

PODSTAWA PROGRAMOWANIA W C++, Technik Informatyk, C

Rys historyczny i podstawowe pojęcia systemu operacyjnego, technik informatyk, soisk utk

maszczak, podstawy zarządzania, Zarządzanie informacjami i techniką informacyjną

PODSTAWA PROGRAMOWA KSZTAŁCENIA W ZAWODZIE TECHNIK INFORMATYK

01 Podstawy i technika

techniki informacyjne

więcej podobnych podstron