Wydzia l Automatyki, Elektroniki i Informatyki

Instytut Informatyki

Praca dyplomowa

magisterska

Dynamiczny przydzia l pasma u ˙zytkownika

sieci z wykorzystaniem us lugi QoS w systemie

Linux

Spis tre´

sci

4

8

Architektura QoS - Integrated Services . . . . . . . . . . . . .

10

Architektura QoS - Differentiated Services . . . . . . . . . . .

12

Stan aktualny implementacji QoS w systemie Linux

19

Algorytmy kolejkowania pakiet´

ow . . . . . . . . . . . . . . . .

21

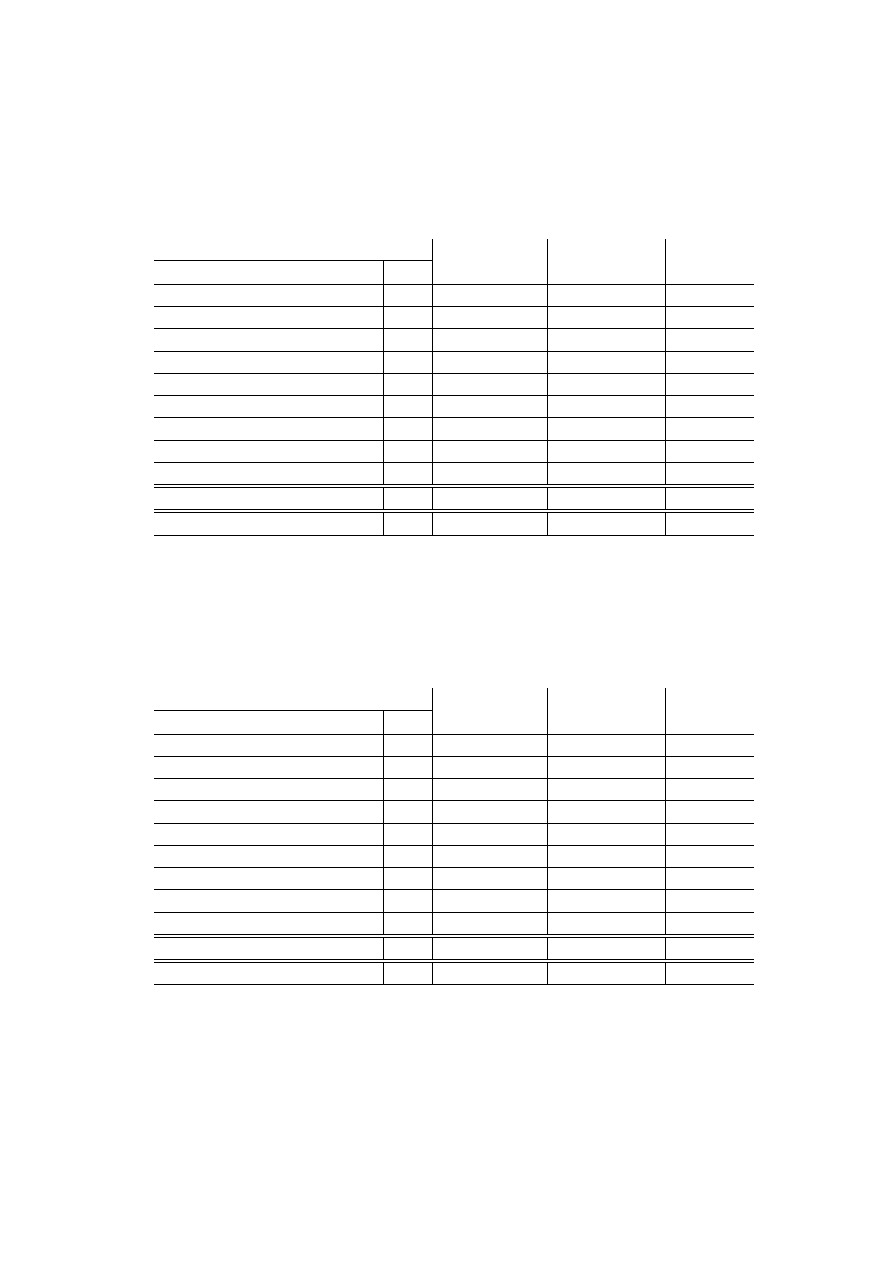

Algorytmy kolejkowania FIFO . . . . . . . . . . . . . .

22

Algorytm kolejkowania PRIO (PRIOrities) . . . . . . .

24

Algorytm kolejkowania TBF (Token Bucket Filter) . .

25

Algorytm kolejkowania SFQ (Stochastic Fairness Qu-

eueing) . . . . . . . . . . . . . . . . . . . . . . . . . . .

29

Algorytmy kolejkowania RED (Random Early Detection) 30

Algorytm kolejkowania CBQ (Classful Based Queueing) 33

Algorytm kolejkowania DSMARK (DiffServ Mark)

. .

37

Algorytm kolejkowania CSZ (Clark-Shenker-Zhang) . .

38

ow . . . . . . . . . . . . . . . . . . . . . . . . . .

40

Filtr route . . . . . . . . . . . . . . . . . . . . . . . . .

40

. . . . . . . . . . . . . . . . . . . . . . . . . .

42

1

. . . . . . . . . . . . . . . . . . . .

43

Filtr tcindex . . . . . . . . . . . . . . . . . . . . . . . .

44

Filtr u32 . . . . . . . . . . . . . . . . . . . . . . . . . .

45

ow . . . . . . . .

46

sci rozbudowy implementacji QoS w systemie Linux 49

olny . . . . . . . . . . . . . . . . . . . . . . . .

50

ow kolejkowania . . . . . .

52

Opis implementacji klas ruchu . . . . . . . . . . . . . .

55

. . . . . . . . . .

56

58

n . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

58

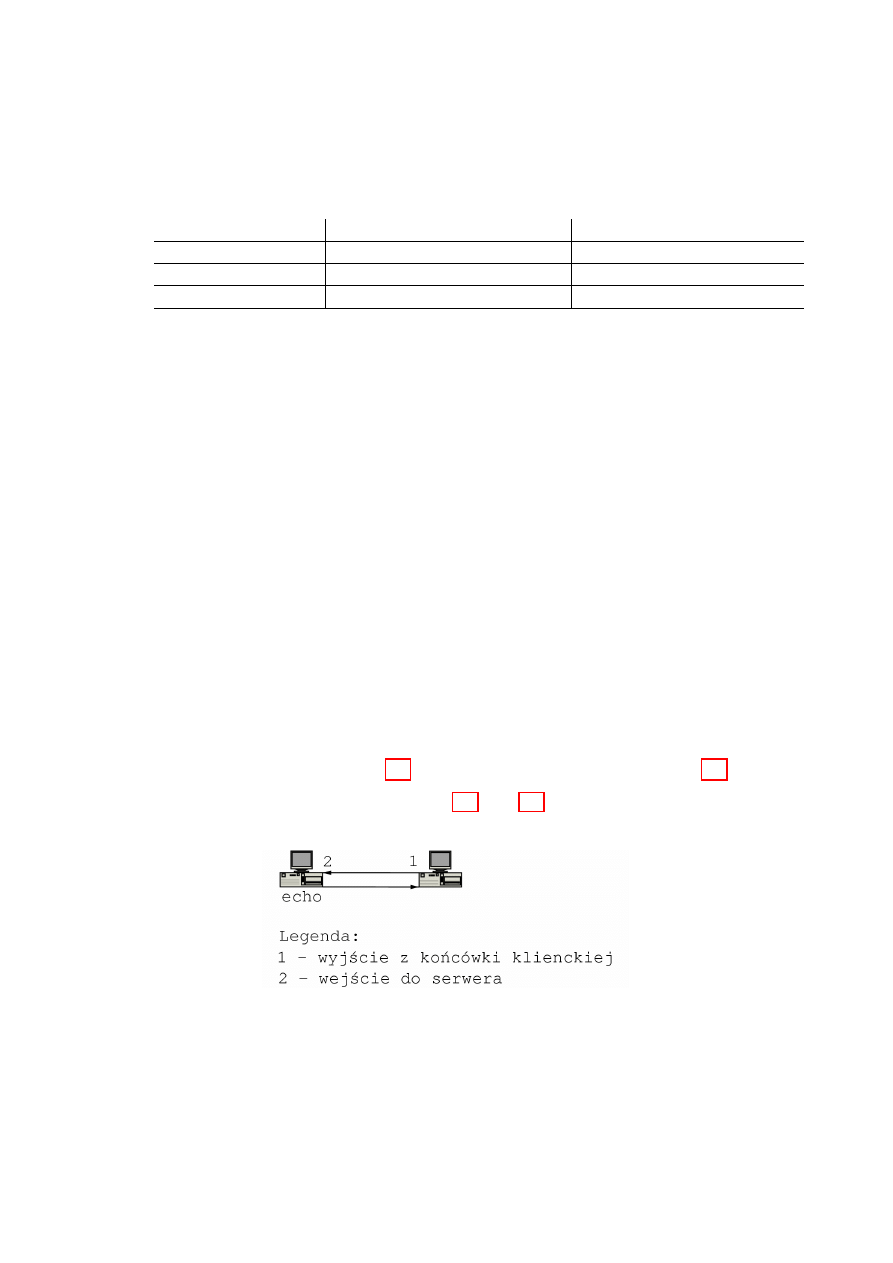

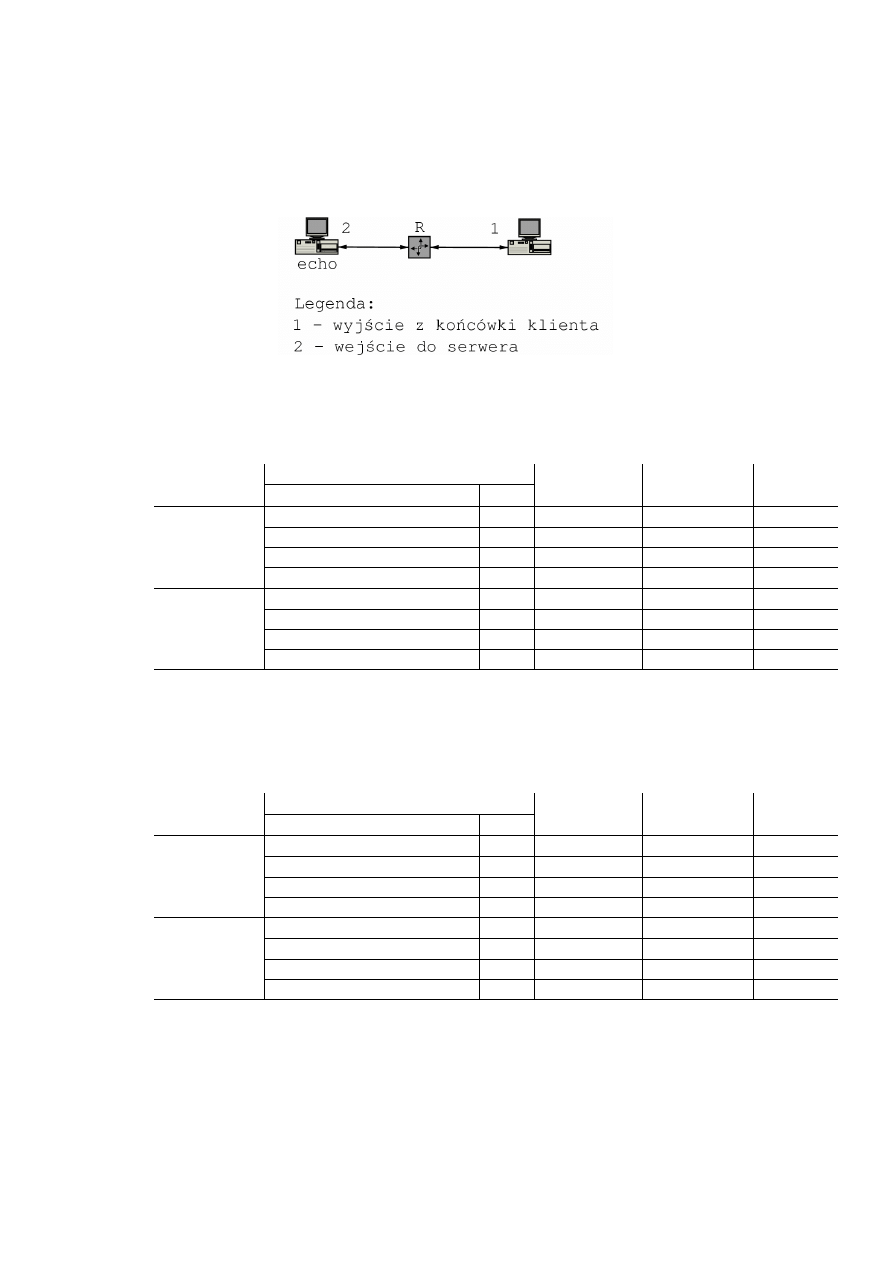

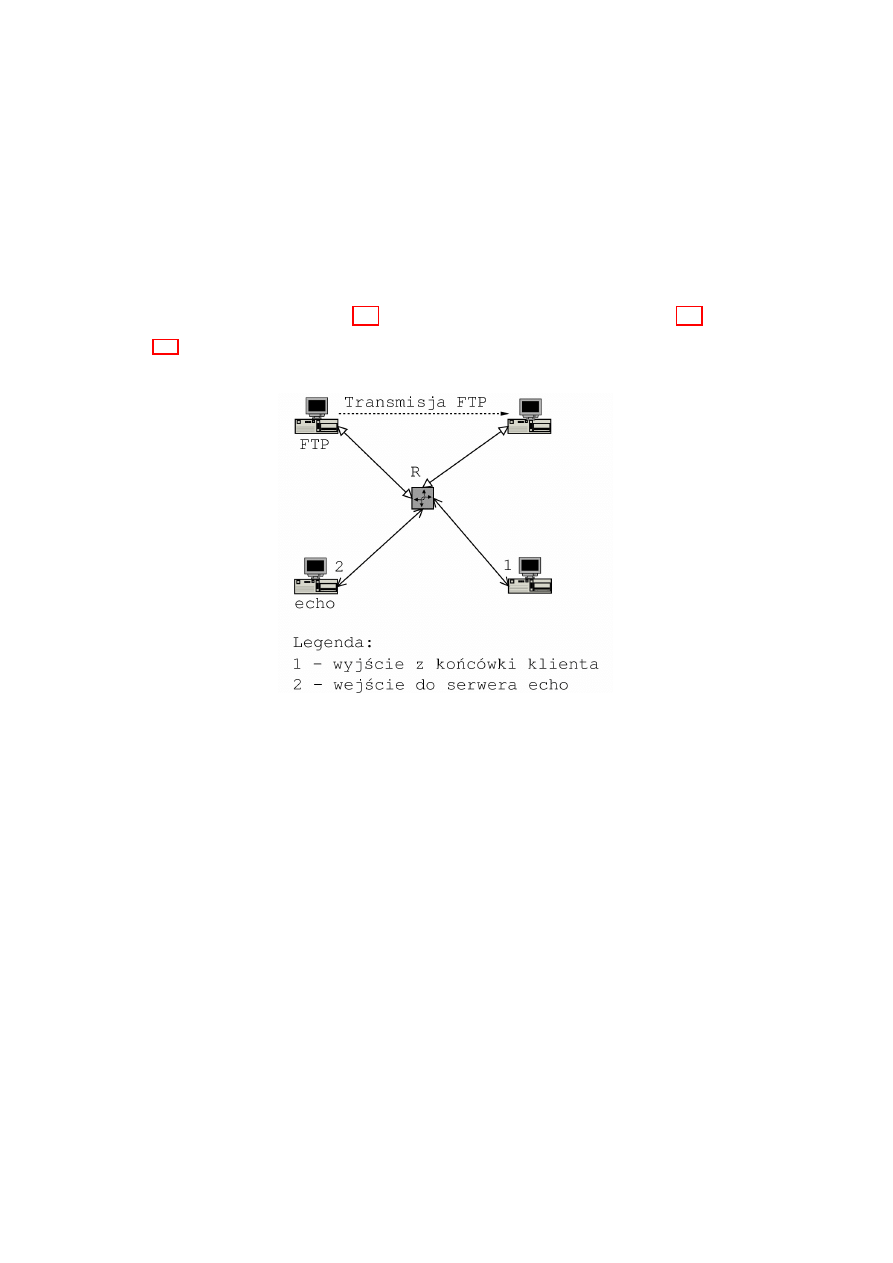

et u˙zyty w badaniach . . . . . . . . . . . . . . . . . . . .

59

acego . . . . . . . . . . . . . . . .

60

ow w trybie u˙zytkownika . . . . . . .

61

adra . . . . . . . . . . .

62

azania . . . . . . . . . . . . . . .

63

. . . . . . . . . . . . . . . . . . . .

64

acza . . . . . . . . . . . . . . .

64

ow IP . . . . .

65

82

n . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

82

Badania z wykorzystaniem algorytmu PRIO . . . . . . . . . .

83

Badania wykonane z wykorzystaniem algorytmu TBF . . . . .

99

Badania wykonane z wykorzystaniem algorytmu RED . . . . . 105

109

2

Rozdzia l 1

Cel i zakres pracy

Pr

,

edko´s´

c transferu danych w sieciach komputerowych zale˙zy od aktual-

nego obci

,

a˙zenia sieci (ilo´s´

c przesy lanych przez sie´

c danych). Podej´scie takie

zwi

,

azane jest z histori

,

a powstawania sieci. Pierwsze aplikacje sieciowe oparte

w wi

,

ekszo´sci o przesy l znak´

ow ASCII nie wymaga ly ani du˙zych przepusto-

wo´sci, ani nie stawia ly ogranicze´

n na czas dostarczania pakiet´

ow do punktu

przeznaczenia. Konwergencja sieci komputerowych, telefonicznych oraz tele-

wizyjnych jak

,

a mo˙zemy obserwowa´

c stawia przed projektantami sieci nowe

zadania (przesy l faks´

ow, rozmowy telefoniczne). Aktualnie sieci kompute-

rowe jednak nie zapewniaj

,

a odpowiednich mechanizm´

ow zaimplementowa-

nych w komputerach i urz

,

adzeniach sieciowych steruj

,

acych ruchem pakiet´

ow

w sieciach komputerowych, st

,

ad jako´s´

c obrazu i p lynno´s´

c d´

zwi

,

eku zale˙zy

w znacznym stopniu od nat

,

e˙zenia ruchu w sieciach komputerowych. Jedy-

nym typem sieci, gdzie realnie mechanizmy regulacji ruchu w sieci w za-

le˙zno´sci od potrzeb u˙zytkownika zosta ly zaimplementowane jest sie´

c ATM.

Ze wzgl

,

edu na popularno´s´

c protoko lu IP czyni si

,

e starania stworzenia iden-

tycznych mo˙zliwo´sci w Internecie. Praca ta opisuje wykorzystanie protoko lu

IP w wersji 4 — IPv6, a protok´

o l IP w wersji 6 — IPv6 jest tylko cza-

4

sem wspominany. Je´sli nie podano numeru wersji protoko lu, to omawiany

jest protok´

o l IPv4. Je´sli przyjmiemy, ˙ze klienci p lac

,

a swym operatorom sieci

za dost

,

ep do takich us lug, to dochodzimy do wniosku, ˙ze pewne aplikacje

wymagaj

,

a tego, aby pakiet zosta l dostarczony w pewnym okre´slonym cza-

sie. Rozwi

,

azaniem tego zagadnienia mog loby by´

c zwi

,

ekszenie przepustowo´sci

sieci. Do´swiadczenie pokazuje, ˙ze rozwi

,

azanie tego problemu w taki spos´

ob

jest niemo˙zliwe na d lu˙zsz

,

a met

,

e. Rozwi

,

azaniem mo˙ze by´

c dynamiczny przy-

dzia l pasma u˙zytkownikom.

Niniejsza praca opisuje problem dynamicznego przydzia lu pasma u˙zyt-

kownikowi sieci komputerowej w celu zapewnienia mo˙zliwo´sci korzystania

z us lug sieciowych, przede wszystkim multimedialnych oraz interaktywnych.

Dotycz

,

a one obrazu i d´

zwi

,

eku przesy lanych w sieciach komputerowych.

W tej pracy z powod´

ow przedstawionych powy˙zej opisano problematyk

,

e

tylko dla sieci opartych na protokole IP. Jako dynamiczny przydzia l pasma

przyjmuje si

,

e przydzia l pasma zale˙zny od rodzaju us lugi z jakiej u˙zytkownik

b

,

edzie korzysta l. Nawi

,

azuj

,

ac do analogii z p latnym dost

,

epem, mo˙zemy sobie

wyobrazi´

c, ˙ze klient kt´

ory zap laci l operatorowi sieci za us lug

,

e wy˙zszej jako´sci

powinien mie´

c p lynniejszy dost

,

ep do multimedi´

ow sieciowych

Jako obiekt bada´

n wybrano system operacyjny Linux. S lowo Linux ozna-

cza samo j

,

adro systemu operacyjnego, natomiast system operacyjny dystry-

buowany razem z dodatkowymi programami narz

,

edziowymi i u˙zytkowymi

okre´sla si

,

e jako dystrybucj

,

e Linuksa. Przyk ladowymi dystrybucjami Linuksa

s

,

a Debian i RedHat. System ten znakomicie nadaje si

,

e do wszelkich bada´

n

sieci, poniewa˙z jest on dost

,

epny wraz z pe lnym kodem ´

zr´

od lowym. Liberalna

licencja, na kt´

orej jest wydawany, pozwala opr´

ocz czytania kodu ´

zr´

od lowego

w celu zrozumienia dzia lania systemu operacyjnego r´

ownie˙z swobodn

,

a mody-

fikacj

,

e tego kodu. W systemie Linux dynamiczny przydzia l pasma jest realizo-

5

wany poprzez

”

Gwarancj

,

e jako´

sci us lug”. Cz

,

e´sciej u˙zywa si

,

e r´

ownoznacznego

okre´slenia angielskiego

”

Quality of Service” (QoS ). W dalszej cz

,

e´sci pracy

u˙zywane b

,

edzie bardziej popularne okre´slenie angloj

,

ezyczne (patrz rozdz. 2).

Celem pracy dyplomowej jest analiza zagadnie´

n zwi

,

azanych z QoS

od strony teoretycznej, poznanie jej implementacji w Linuksie oraz zbadanie

czy ruter oparty na komputerze z systemem Linux mo˙ze spe lnia´

c wymagania

stawiane ruterom QoS. Opis implementacji umieszczono w rozdz. 3. Prze-

prowadzenie bada´

n dost

,

epnych mechanizm´

ow pozwoli na ocen

,

e jako´sciow

,

a

implementacji oraz pr´

ob

,

e optymalizacji jej dalszych ulepsze´

n .

W rozdziale drugim przybli˙zona jest og´

olna idea QoS oraz wprowadzone

s

,

a podstawowe poj

,

ecia z ni

,

a zwi

,

azane. W tym celu podzielono QoS na dwa

podej´scia do problemu: IntServ oraz DiffServ. Om´

owiony jest r´

ownie˙z skr´

o-

towo protok´

o l sygnalizacyjny RSVP, a tak˙ze przedstawiony format nag l´

ow-

k´

ow pakiet´

ow IPv4 oraz IPv6. Na koniec przedstawiona jest symbolicznie

droga pakietu w ruterze.

W rozdziale trzecim opisany jest aktualny stan rozwoju implementacji

QoS w Linuksie. W ramach tego opisane s

,

a dost

,

epne filtry (przydzielaj

,

a

przychodz

,

ace pakiety do konkretnych klas ruchu w kt´

orych obowi

,

azuj

,

a usta-

lone algorytmy kolejkowania) oraz algorytmy kolejkowania.

Rozdzia l czwarty opisuje og´

olny schemat implementacji mechanizm´

ow

QoS u˙zywany w Linuksie. Korzystaj

,

ac z tych wytycznych mo˙zna zmodyfi-

kowa´

c dost

,

epne ju˙z algorytmy oraz zaimplementowa´

c kolejne znane z innych

realizacji QoS ni˙z linuksowa, przyk ladowo z ruter´

ow Cisco.

Rozdzia l pi

,

aty przedstawia wykonane badania zachowania si

,

e dost

,

epnych

aktualnie mechanizm´

ow realizacji QoS w Linuksie.

W rozdziale sz´

ostym dokonana jest analiza ilo´sciowa wynik´

ow bada´

n, po

kt´

orej nast

,

epuje analiza ilo´sciowa.

6

W ostatnim rozdziale znajduje si

,

e podsumowanie przeprowadzonych ba-

da´

n. W rozdziale tym wysnuwa si

,

e te˙z wnioski z wynik´

ow ilo´sciowych oraz

jako´sciowych dokonanych pomiar´

ow.

7

Rozdzia l 2

Zasady dzia lania mechanizm´

ow

Quality of Service

Przed laty nikt nie przewidywa l, ˙ze sieci komputerowe b

,

ed

,

a wykorzysty-

wane do transmisji danych multimedialnych (transmisja d´

zwi

,

eku i obrazu)

oraz konwergentnych (wsp´

olne okablowanie dla po l

,

aczenia z Internetem i cen-

tralk

,

a telefoniczn

,

a) dlatego przy tworzeniu sieci Internet jednym z g l´

ownych

za lo˙ze´

n by la prostota rozwi

,

aza´

n. Nie by lo wtedy dost

,

epnych w sieci us lug

interaktywnych (np. WWW ), ani multimedialnych. Nikt r´

ownie˙z nie spo-

dziewa l si

,

e tak gwa ltownego rozwoju Internetu, zar´

owno ilo´sci jego u˙zyt-

kownik´

ow, jak i zapotrzebowania na coraz wi

,

eksze przepustowo´sci. Nale˙zy

r´

ownie˙z pami

,

eta´

c, ˙ze w pocz

,

atkowym okresie sieci komputerowe by ly u˙zy-

wane g l´

ownie w celach naukowych oraz edukacyjnych, a nie rozrywkowych

i handlowych, od u˙zytkownik´

ow ko´

ncowych nie by ly pobierane op laty za do-

st

,

ep do Internetu, wi

,

ec wszyscy mieli dost

,

ep do sieci na tych samych pra-

wach. Dlatego te˙z przyj

,

eto wiele uproszcze´

n konstrukcyjnych. Jednym z nich

jest r´

ownouprawnienie wszystkich transmisji sieciowych. Internet jaki znamy

przekazuje pakiety w my´sl zasady

”

najlepszego wysi lku” [4] (ang. best ef-

8

fort). Oznacza to, ˙ze komputery lub wyspecjalizowane urz

,

adzenia zajmuj

,

ace

si

,

e przekazywaniem pakiet´

ow nazywane ruterami (og´

olnie nazywane w

,

ez lami

sieci), s

,

a zaprojektowane tak, aby jak najszybciej przekazywa´

c dalej otrzy-

mane pakiety. W razie wyst

,

apienia przeci

,

a˙zenia ruchu, pakiety s

,

a przez nie

odrzucane bez faworyzowania jakichkolwiek [28]. Innymi s lowy, przekazuj

,

ac

dalej pakiet w

,

ez ly bior

,

a pod uwag

,

e tylko jego przeznaczenie (

”

gdzie”).

Je´sli chcieliby´smy zwi

,

ekszy´

c elastyczno´s´

c dotychczasowego modelu sieci

i umo˙zliwi´

c faworyzowanie niekt´

orych transmisji, to dochodzimy do wniosku,

ze opr´

ocz przeznaczenia (

”

gdzie”) nale˙zy r´

ownie˙z przesy la´

c pakiety w odpo-

wiednim momencie (

”

kiedy”). Mo˙zna to osi

,

agn

,

a´

c stosuj

,

ac mechanizmy QoS.

Przez QoS rozumie si

,

e sta lo´s´

c w ´sci´sle wyznaczonych granicach nast

,

epu-

j

,

acych parametr´

ow transmisji [4] w sieciach komputerowych:

Przepustowo´

s´

c (ang. throughput) ilo´s´

c danych przesy lanych z jednego

miejsca do drugiego w okre´slonym czasie. Przez ilo´s´

c danych rozumie si

,

e

ilo´s´

c bit´

ow. Ilo´s´

c danych, kt´

ora mo˙ze zosta´

c przes lana danym l

,

aczem,

w praktyce jest ni˙zsza od maksymalnej z powodu op´

o´

znie´

n w transmisji

danych. Jednostk

,

a przepustowo´sci jest bps (bit na sekund

,

e).

Op´

o´

znienie (ang. latency) zw loka w transmisji danych. W ruterze op´

o´

z-

nieniem jest czas up lywaj

,

acy mi

,

edzy przyj´sciem pakietu, a jego prze-

s laniem dalej. Dlatego nazywa si

,

e go r´

ownie˙z czasem propagacji.

Zmienno´

s´

c op´

o´

znienia (ang. jitter) zniekszta lcenie taktowania sygna lu

zachodz

,

ace w trakcie transmisji w sieci, prowadz

,

ace do transmisji pakie-

t´

ow sieciowych w nieregularnych odst

,

epach . W ruterze zmienno´s´

c op´

o´

z-

nienia transmisji pakiet´

ow wychodz

,

acych zachodzi wtedy, gdy sprz

,

e-

towo nie nad

,

a˙za on z obs lug

,

a ruchu sieciowego.

9

Zgodnie z klasyfikacj

,

a IETF (ang. Internet Engineering Task Force) za-

leca si

,

e implementowa´

c QoS na jeden ze sposob´

ow:

1. Integrated Services [14]

2. Differentiated Services [12] [13]

2.1

Architektura QoS - Integrated Services

W architekturze Integrated Services (w skr´

ocie IntServ) zasoby sieci s

,

a

przydzielane dla danej aplikacji na ˙z

,

adanie po uprzedniej rezerwacji. Rezer-

wowa´

c je mo˙zna dla pojedynczego strumienia danych lub agregacji strumieni

danych. W celu rezerwacji stosuje si

,

e algorytm RSVP (ang. ReSerVation

Protocol) [7].

Protok´

o l ten opiera si

,

e na kilku za lo˙zeniach [4]:

• W pe lni obs lugiwane s

,

a transmisje jeden-do-jednego (ang. unicast) oraz

jeden-do-wielu (ang. multicast). W tych drugich ka˙zdemu z odbiorc´

ow

mo˙ze zosta´

c przyznany inny poziom QoS.

• Protok´

o l dzia la jako rozszerzenie protoko lu IP, a nie jako jego substy-

tut. Upraszcza to jego implementacje oraz u latwia wsp´

o lprac

,

e zar´

owno

z IPv4 jak i IPv6. Wymusza to jednak okresowe ponawianie sygnaliza-

cji (ang. soft-state signalling) jako warunek konieczny do utrzymywania

po l

,

aczenia.

• Sesje RSVP s

,

a jednokierunkowe (ang. simplex). Upraszcza to synchro-

nizacj

,

e poprzez wstrzymanie rozpocz

,

ecia transmisji do czasu nadej´scia

potwierdzenia od odbiorcy.

Przed rozpocz

,

eciem w la´sciwej transmisji danych nadawca przesy la wia-

domo´s´

c PATH zawieraj

,

ac

,

a nast

,

epuj

,

ace informacje:

10

• minimaln

,

a i maksymaln

,

a przepustowo´s´

c ˙z

,

adanego pasma

• minimalne i maksymalne op´

o´

znienie przekazu pakiet´

ow przez sie´

c

• minimaln

,

a i maksymaln

,

a zmienno´s´

c op´

o´

znienia przekazu pakiet´

ow

• typ ˙z

,

adanej us lugi (Guaranteed Service, Controlled Load Service, Best

Effort)

• identyfikacj

,

e pakiet´

ow nale˙z

,

acych do danego strumienia danych (nu-

mery port´

ow, rodzaj protoko lu transportowego itp.)

Ka˙zdy ruter po drodze je´sli mo˙ze dokona´

c ˙z

,

adanej rezerwacji, to prze-

kazuje dalej wiadomo´s´

c PATH, w przeciwnym wypadku wysy la wiadomo´s´

c

odrzucenia zg loszenia do nadawcy. Gdy wiadomo´s´

c PATH dotrze do odbiorcy

informacji, to wysy la on wiadomo´s´

c RESV jako potwierdzenie. Dopiero po

dotarciu tej wiadomo´sci do odbiorcy, zaczyna on transmisj

,

e danych. Rezer-

wacja musi by´

c odnawiana okresowo. Dzia lanie protoko lu sygnalizacyjnego

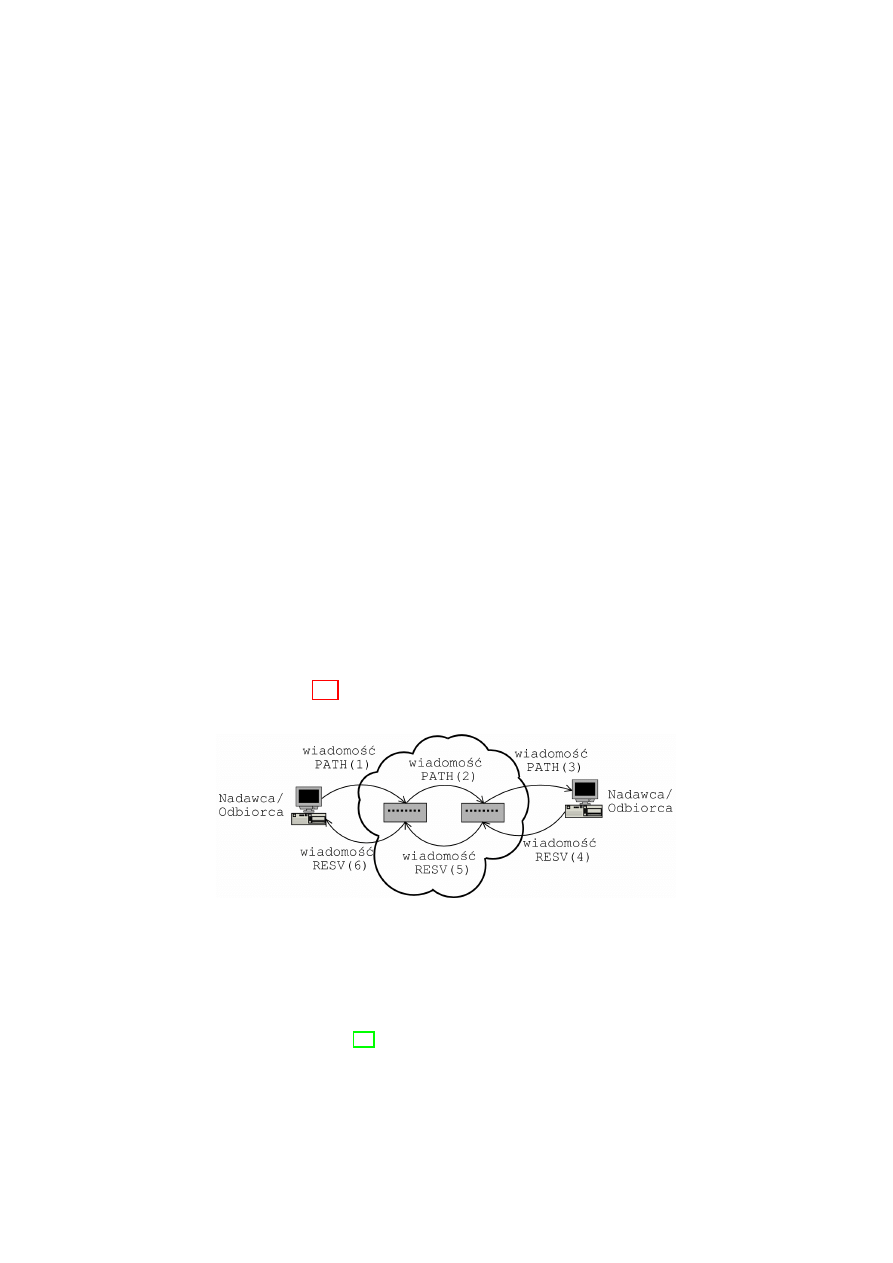

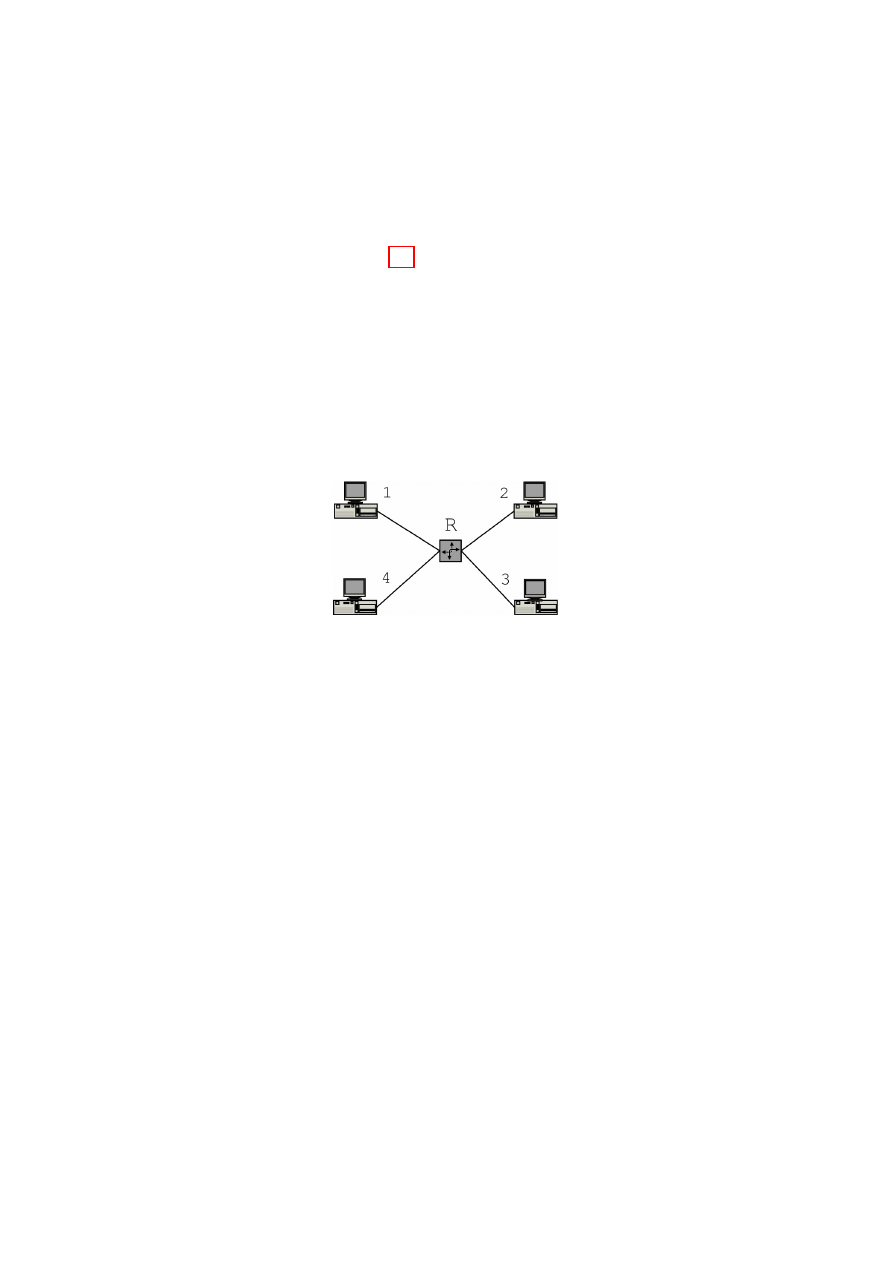

RSVP obrazuje rys. 2.1.

Rysunek 2.1: Protok´

o l rezerwacji (RSVP)

W tej architekturze dost

,

epne s

,

a trzy typy us lug:

• Guaranteed Service [19] - przeznaczona dla aplikacji wymagaj

,

acych nie-

zawodnej gwarancji parametr´

ow jako´sci przekazu danych zwi

,

azanych

11

z op´

o´

znieniami. Tak rygorystyczne wymagania parametr´

ow transmisji

maj

,

a transmisje obrazu i d´

zwi

,

eku w czasie rzeczywistym.

• Controlled Load Service [20] - przeznaczona dla aplikacji wymagaj

,

acych

bezstratnego przekazu danych i charakteryzuj

,

ac

,

a si

,

e jako´sci

,

a przekazu

lepsz

,

a ni˙z Best Effort. Przyk ladowym zastosowaniem tego typu us lugi

jest obs luga jednokierunkowych transmisji obrazu i d´

zwi

,

eku.

• Best Effort - przeznaczona dla aplikacji nie wymagaj

,

acych parametr´

ow

transmisji w ´sci´sle okre´slonych granicach.

Model ten sprawdza si

,

e jedynie w mniejszych sieciach, gdy˙z w wi

,

ekszych

sieciach pojawiaj

,

a si

,

e problemy ze skalowalno´sci

,

a (zbyt du˙zo komunikat´

ow

sygnalizacyjnych w stosunku do ilo´sci przesy lanych danych). W ostatnich la-

tach opracowywane s

,

a metody zwi

,

ekszania skalowalno´sci protoko lu RSVP

[4]. Pierwsze podej´scie proponuje zwi

,

ekszanie odst

,

ep´

ow wysy lania pakiet´

ow

sygnalizacyjnych w sytuacji, gdy charakterystyki sesji nie zmieniaj

,

a si

,

e. Dru-

gie podej´scie proponuje l

,

aczenie wielu sesji RSVP dzia laj

,

acych w tych sa-

mych sekcjach sieci i posiadaj

,

acych takie same charakterystyki w jedn

,

a sesj

,

e.

2.2

Architektura QoS - Differentiated Services

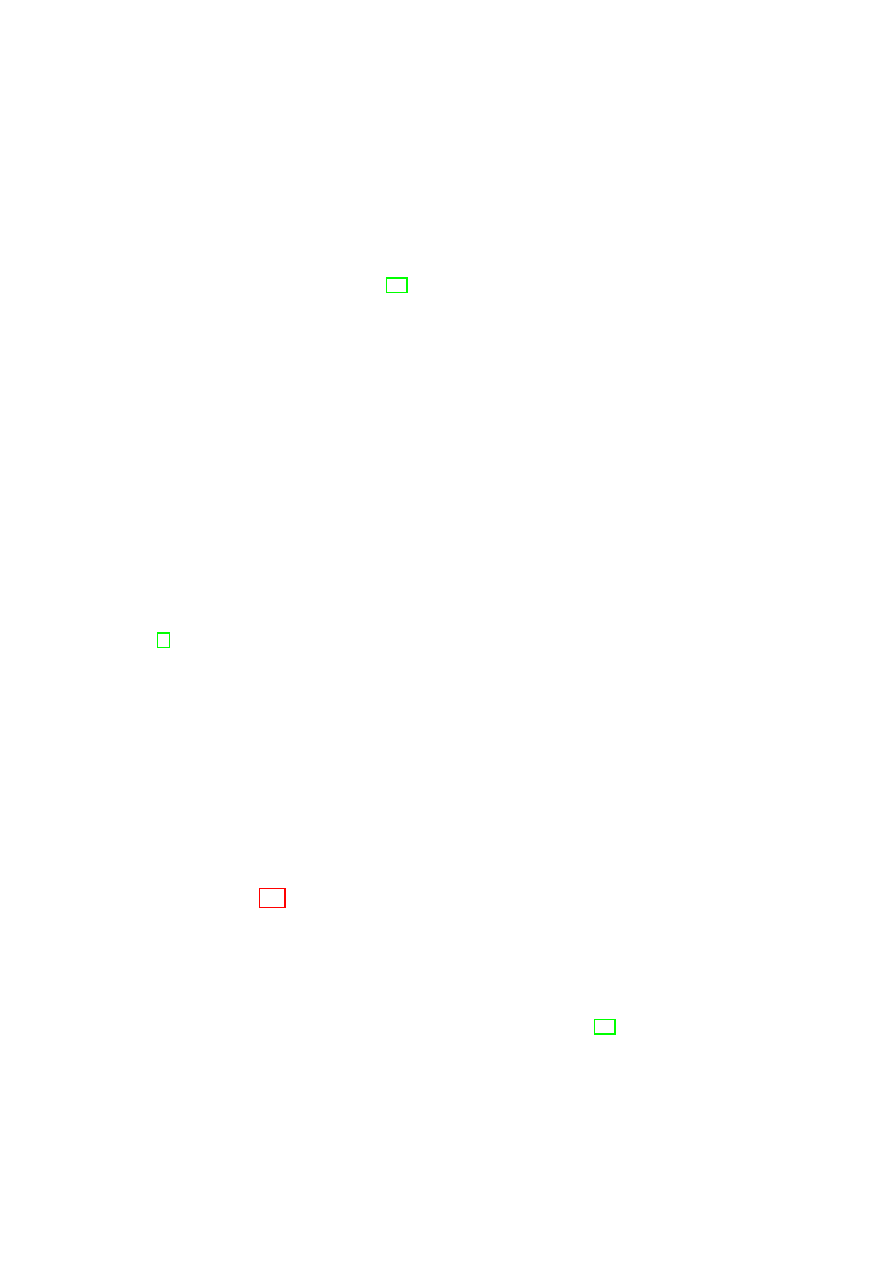

Architektura Differentiated Services (w skr´

ocie DiffServ lub DS) przedsta-

wiona na rys. 2.2 rozwi

,

azuje problem skalowalno´sci obserwowalny w IntServ.

Wymaga ona definicji klas ruchu na etapie konfiguracji sieci. Pakiety s

,

a przy-

pisywane do poszczeg´

olnych klas przez rutery brzegowe, a znajduj

,

ace si

,

e w

obr

,

ebie domeny QoS rutery rdzeniowe zajmuj

,

a si

,

e wy l

,

acznie przekazywa-

niem pakiet´

ow. Przez domen

,

e QoS (domen

,

e DiffServ) [28] rozumie si

,

e t

,

e

12

cz

,

e´s´

c sieci w ramach kt´

orej zagwarantowana jest ˙z

,

adana jako´s´

c us lug siecio-

wych. Podzia lu pakiet´

ow na klasy ruchu dokonuje si

,

e na podstawie[4]:

• pola Type Of Service (TOS ) w nag l´

owku IPv4,

• pola Traffic Class (TC ) w nag l´

owku IPv6,

• wybranych p´

ol nag l´

owka IP lub nag l´

owka protoko lu warstwy sieciowej

(TCP ).

Rysunek 2.2: Architektura DiffServ

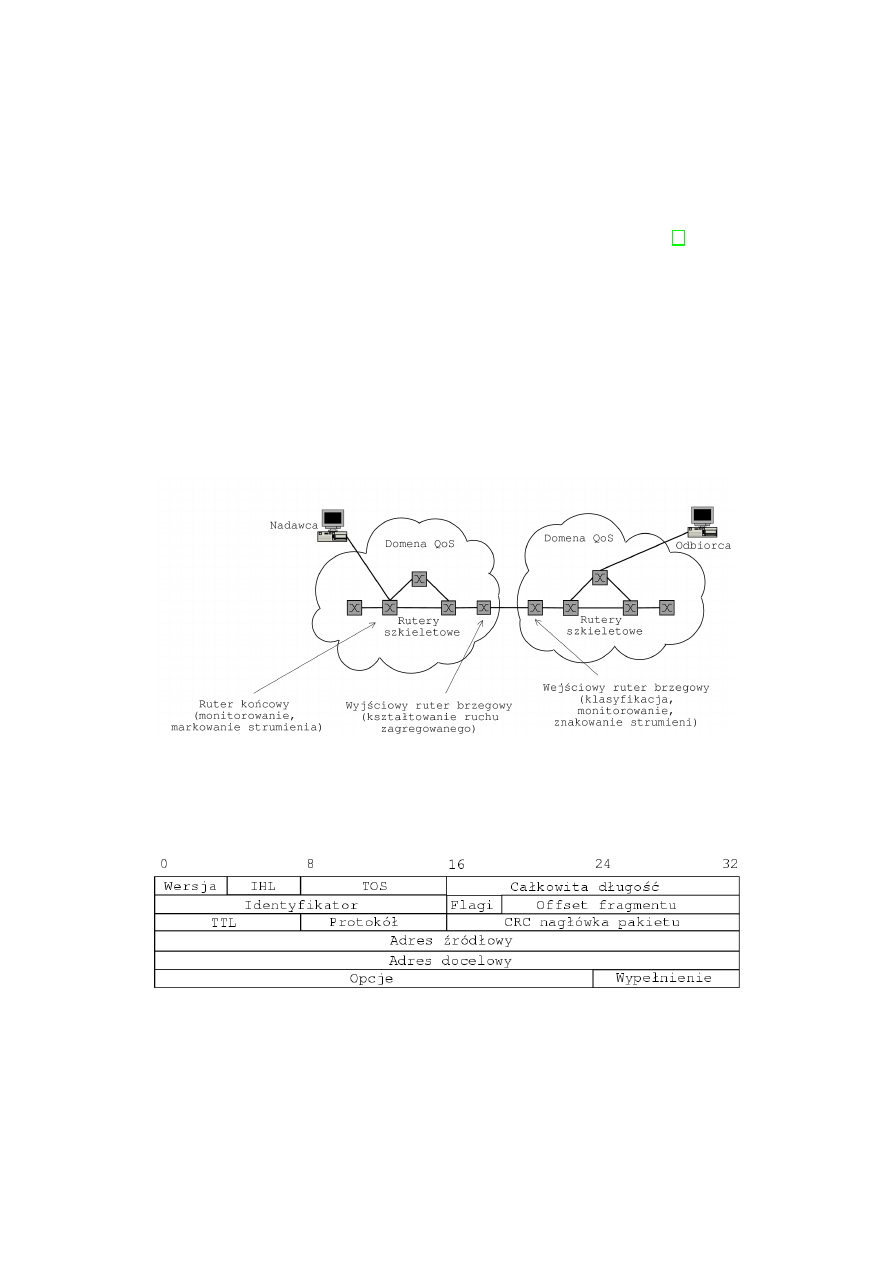

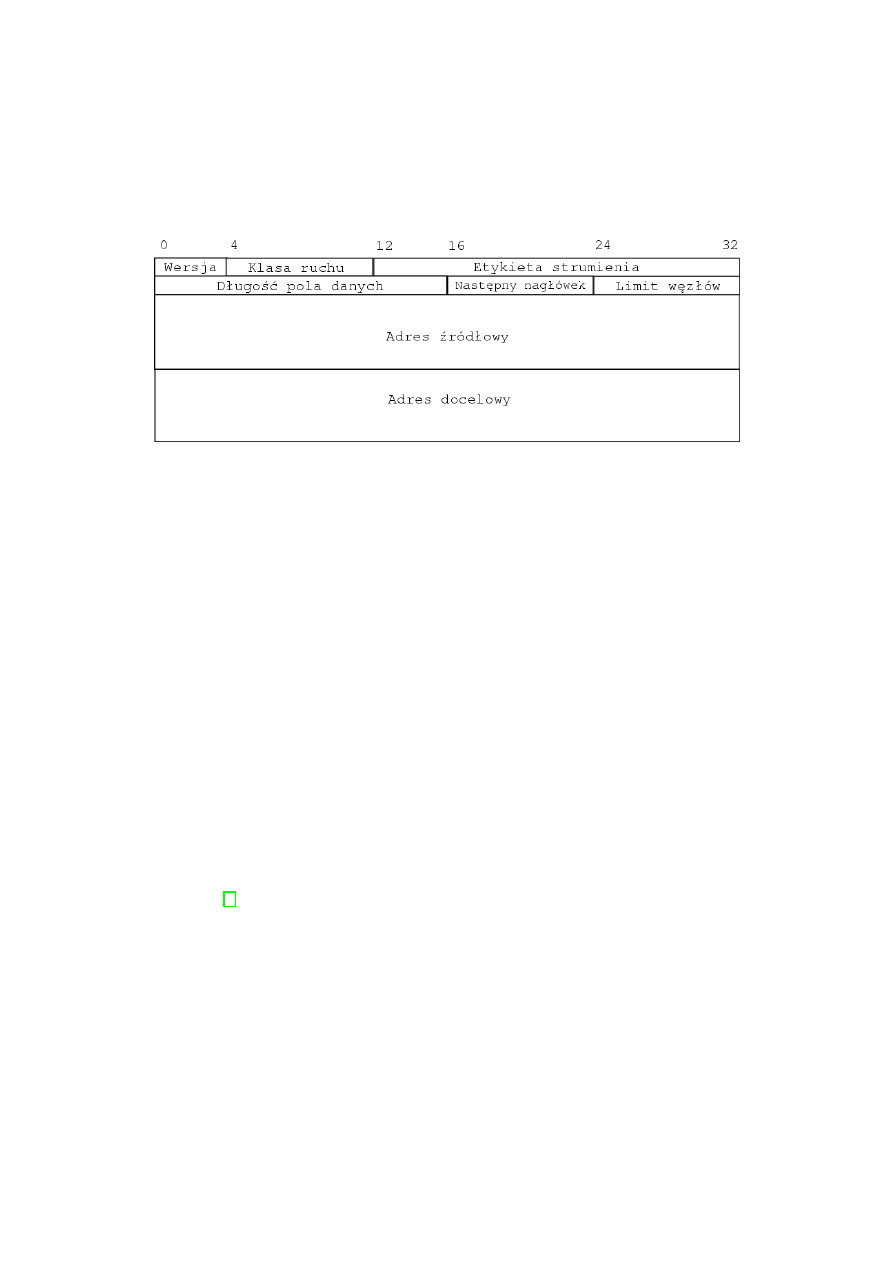

Rysunek 2.3: Nag l´

owek pakietu IPv4

13

Na rys. 2.3 przedstawiony jest nag l´

owek pakietu IPv4. Klasyfikacja pakie-

t´

ow mo˙ze si

,

e odbywa´

c na podstawie zawarto´sci pola TOS (ang. Type of Se-

rvice) o rozmiarze o´smiu bit´

ow. Pierwsze trzy bity okre´slaj

,

a

”

pierwsze´

nstwo”

(ang. precedence) pakietu. Wykorzystywane to jest do ustalania wzgl

,

ednych

priorytet´

ow pakiet´

ow przekazywanych dalej przez rutery. Nast

,

epne cztery

bity maj

,

a znaczenie jak nast

,

epuje [4]:

• 1000 — minimalizacja op´

o´

znienia przesy lania pakietu

• 0100 — maksymalizacja przepustowo´sci

• 0010 — maksymalna pewno´s´c przesy lania pakietu

• 0001 — minimalny koszt przesy lania pakietu

• 0000 — normalne przesy lanie.

Ostatni bit pola TOS jest stale ustawiony na zero.

Mo˙zna tak˙ze przypisywa´

c pakiety do poszczeg´

olnych klas ruchu na pod-

stawie warto´sci innych p´

ol nag l´

owka. Szczeg´

olnie przydatne do tego s

,

a [4]:

• protok´

o l warstwy sieciowej

• adres ´zr´

od lowy

• adres docelowy

Na rys. 2.4 pokazany jest nag l´

owek pakietu IPv6. Pole TOS znane z

poprzedniej wersji protoko lu zosta lo zast

,

apione o´smiobitowym polem

”

klasy

1

Celem jest ograniczenie kosztu przesy lania informacji. Przyk ladow

,

a metod

,

a osi

,

agni

,

e-

cia celu jest przesy lanie pakiet´

ow w chwilach kiedy sie´

c jest najmniej obci

,

a˙zona. Mo˙zna

to osi

,

agn

,

a´

c poprzez zerowanie bitu psh w nag l´

owku pakietu TCP. W ten spos´

ob dystry-

buowane s

,

a listy dyskusyjne oraz

”

poczta hurtowa” (ang. bulk mail) u˙zywana w celach

komercyjnych.

14

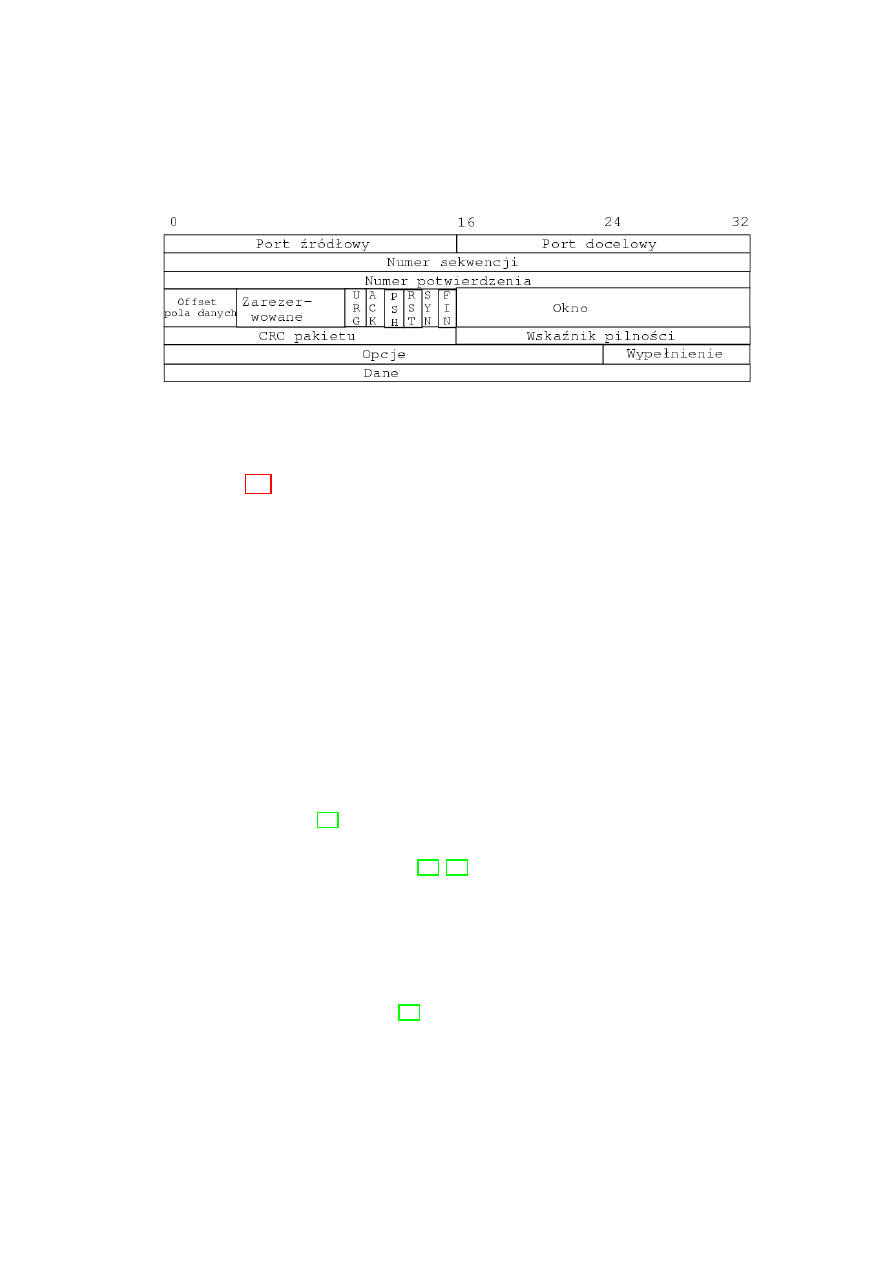

Rysunek 2.4: Nag l´

owek pakietu IPv6

ruchu” (ang. traffic class). Na razie wykorzystywane jest sze´s´

c starszych bi-

t´

ow. Bity te nazywane s

,

a DiffServ Code Point (DSCP ) i wykorzystywane s

,

a

w architekturze DiffServ do oznaczania przynale˙zno´sci pakiet´

ow do konkret-

nych klas ruchu. Dwa najm lodsze bity wykorzystywane s

,

a do przenoszenia

informacji ECN (ang. Explicit Congestion Notification). Informacja ta po-

zwala ruterom obs luguj

,

acych ECN elastyczniej decydowa´

c o losie pakiet´

ow

w przypadku, gdy przydzielone danej klasie ruchu pasmo zosta lo przekro-

czone. Ruter w takiej sytuacji mo˙ze przepu´sci´

c pakiet z w l

,

aczonymi bitami

ECN, je´sli ca le pasmo nie zosta lo zaj

,

ete. Daje to mo˙zliwo´s´

c pe lniejszego wy-

korzystania pasma ni˙z w przypadku nie korzystania z bit´

ow ECN.

Klasyfikacji pakiet´

ow mo˙zna dokonywa´

c r´

ownie˙z na podstawie pozosta-

lych p´

ol [4]:

• etykieta strumienia (identyfikacja przynale˙zno´sci pakietu do konkret-

nego strumienia)

• adres ´zr´

od lowy (128-bitowy)

• adres docelowy (128-bitowy)

15

Rysunek 2.5: Nag l´

owek pakietu TCP

Na rys. 2.5 przedstawiony jest nag l´

owek pakietu TCP. Do klasyfikacji

pakiet´

ow wykorzystywane s

,

a tylko dwa pola:

• port ´zr´

od lowy

• port docelowy

Klasy ruchu mo˙zna inaczej przedstawi´

c jako strumienie danych, z kt´

orych

ka˙zdy ma przypisany profil ruchu okre´slaj

,

acy jakie warunki musi spe lni´

c pa-

kiet, aby zosta´

c przypisanym do niego.

Zdefiniowane s

,

a dwa algorytmy przekazywania pakiet´

ow wchodz

,

acych

w sk lad agregacji pakiet´

ow. Og´

olnie okre´slane s

,

a one jako zasady PHB (ang.

Per Hop Behaviour) [15]:

1. Expedited Forwarding (EF) [17, 18] - warto´s´

c pola DSCP (ang. Diffe-

rentiated Services Codepoint) z nag l´

owka IPv6 okre´sla ˙z

,

adan

,

a jako´s´

c

us lugi pod k

,

atem op´

o´

znie´

n przekazywania pakiet´

ow. Je´sli pakiet nie

zawiera si

,

e w profilu ruchu danego strumienia, to zostanie odrzucony.

2. Assured Forwarding (AF) [16] - definiuje si

,

e cztery klasy ruchu i trzy po-

ziomy odrzucania pakiet´

ow w ka˙zdej z nich. Czasem u˙zywa si

,

e poj

,

ecia

16

”

kolorowanie pakiet´

ow”. Pakiet mo˙ze zosta´

c przyj

,

ety do strumienia ru-

chu, odrzucony lub dopuszczony do ruchu

”

warunkowo”, tzn. nast

,

epny

ruter brzegowy mo˙ze go odrzuci´

c je´sli ca la dost

,

epna przepustowo´s´

c sieci

b

,

edzie akurat zaj

,

eta.

Zasady PHB s

,

a zwykle implementowane jako filtry, kolejki i algorytmy ko-

lejkowania.

Obecnie QoS jest realizowany na poziomie warstwy transportowej sieci

(TCP ). Ka˙zdy system jest na tyle wydajny, na ile jest wydajne jego w

,

a-

skie gard lo. W przypadku sieci komputerowych newralgicznymi jej punk-

tami s

,

a rutery, dlatego wi

,

ec g l´

owny ci

,

e˙zar realizacji QoS spoczywa na nich.

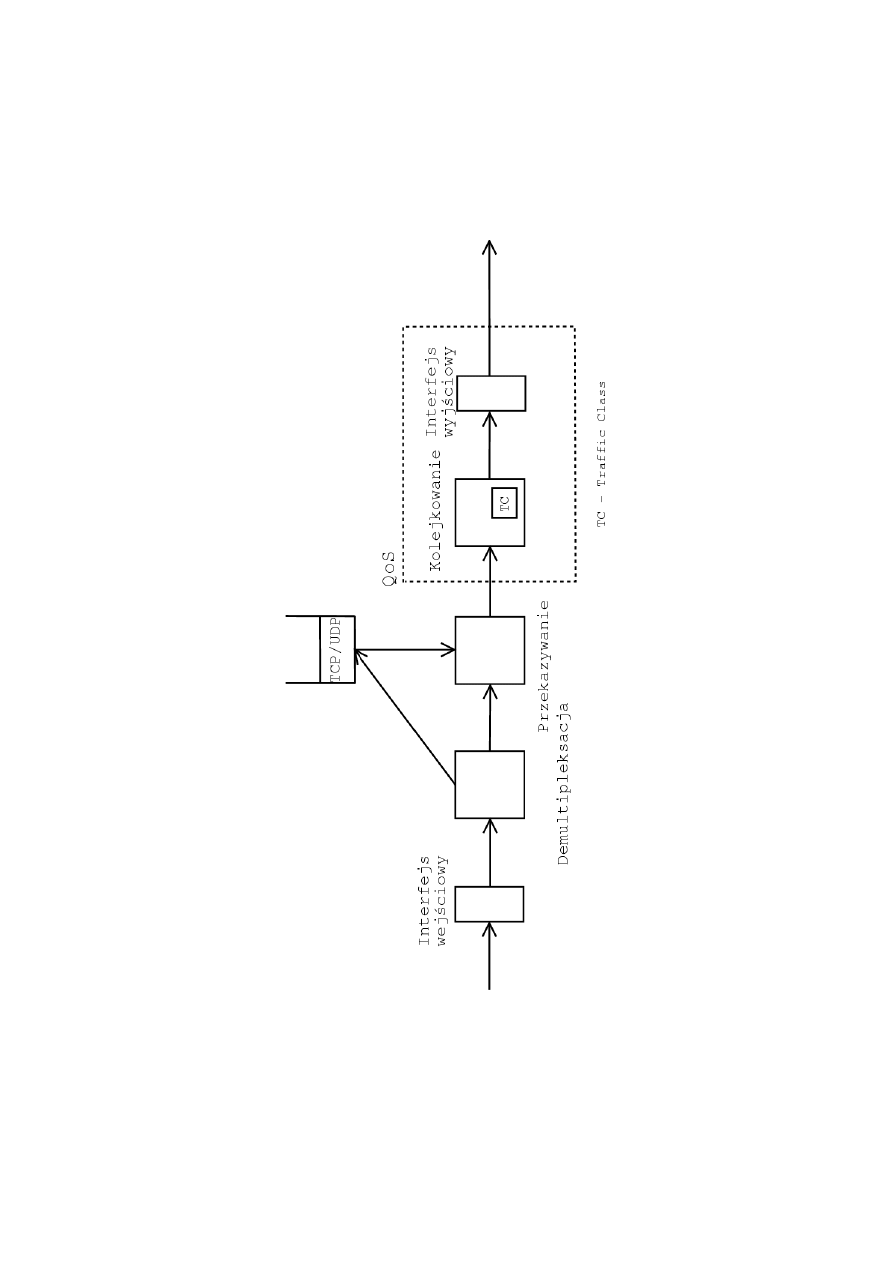

W uproszczeniu droga pakietu danych w ruterze wygl

,

ada tak jak na rys. 2.6.

Pakiety s

,

a przyjmowane przez interfejs wej´sciowy, nast

,

epnie podlegaj

,

a

”

de-

multipleksacji”, czyli odrzuceniu nag l´

owk´

ow warstwy fizycznej (np. Ether-

net). Pakiety zaadresowane do rutera s

,

a przesy lane do warstwy sieciowej,

a pozosta le s

,

a

”

przekazywane dalej” (ang. forwading). Nast

,

epnie pakiety prze-

kazywane s

,

a kolejkowane do klas ruchu (ang. traffic class). Ka˙zda z klas ruchu

jest inaczej traktowana i pakiety z niej s

,

a przekazywane do interfejsu wyj-

´sciowego, z kt´

orego z kolei przesy lane s

,

a do nast

,

epnego w

,

ez la sieci.

17

Rysunek 2.6: Droga pakietu w ruterze

18

Rozdzia l 3

Stan aktualny implementacji

QoS w systemie Linux

Opis stanu aktualnego dotyczy najnowszego j

,

adra z ga l

,

ezi stabilnej do-

st

,

epnego w okresie pisania pracy, czyli wersji 2.4.18.

Linux mo˙ze s lu˙zy´

c jako ruter w sieci IntServ, korzystaj

,

ac z demona

RSVPd [8], ale wi

,

ekszy nacisk po lo˙zono w j

,

adrze na umo˙zliwienie realizacji

sieci typu DiffServ. Implementacja linuksowa QoS opiera si

,

e na nast

,

epuj

,

acych

elementach podstawowych, kt´

ore mo˙zna ze sob

,

a l

,

aczy´

c, tworz

,

ac rozbudowan

,

a

hierarchi

,

e klas ruchu. Elementy te rozumie si

,

e w nast

,

epuj

,

acy spos´

ob:

Algorytm kolejkowania (ang. qdisc = queueing discipline)

po´sredniczy w transmisji pakiet´

ow TCP mi

,

edzy j

,

adrem a inter-

fejsem sieciowym. Pakiety wychodz

,

ace s

,

a wstawiane do kolejki przez

ten algorytm, a pakiety wychodz

,

ace s

,

a pobierane z kolejki (a w la´sciwie

klasy) przez j

,

adro i przekazywane sterownikowi karty sieciowej. Algo-

1

W Uniksie

”

demonem” okre´

sla si

,

e program lub jego cz

,

e´

s´

c, kt´

ora nie jest uruchamiana

jawnie, ale oczekuje na wyst

,

apienie pewnego zdarzenia. Przyk ladowym zdarzeniem mo˙ze

by´

c pr´

oba nawi

,

azania przez zdalny proces po l

,

aczenia TCP z konkretnym portem lokalnym.

19

rytmy kolejkowania dziel

,

a si

,

e na zawieraj

,

ace dalsze klasy (np. CBQ )

i bezklasowe (np. TBF ).

Klasa to kolejka w kt´

orej przechowywane s

,

a pakiety kolejkowane przez po-

dany algorytm kolejkowania. Klasa jest identyfikowana na podstawie

32-bitowego identyfikatora klasy (ang. class ID) nadawanego przez ad-

ministratora. Wewn

,

atrz j

,

adra klasa jest identyfikowana z pomoc

,

a we-

wn

,

etrznego identyfikatora klasy (ang. internal class ID) przydzielanego

automatycznie przez j

,

adro przy tworzeniu klasy.

Filtr (ang. classifier) jest przyporz

,

adkowany do konkretnego algorytmu

kolejkowania. Decyduje on w kt´

orej klasie zostanie umieszczony przy-

chodz

,

acy pakiet TCP. Pakiet jest sprawdzany sekwencyjnie przez

wszystkie filtry obs luguj

,

ace dany algorytm kolejkowania a˙z do pierw-

szego dopasowania (analogicznie jak regu ly firewalla). Filtr jest identy-

fikowany wewn

,

atrz j

,

adra z pomoc

,

a wewn

,

etrznego identyfikatora filtra

(ang. internal filter ID) przyznawanego automatycznie przez j

,

adro przy

tworzeniu filtra.

Sterowanie ruchem (ang. traffic control ) polega na wykonywaniu jednej

lub kilku z poni˙zszych operacji:

Kszta ltowanie (ang. shaping) ruchu polega na regulowaniu przepusto-

wo´sci strumienia pakiet´

ow wychodz

,

acych. Poza ograniczaniem dost

,

ep-

nej dla danej klasy przepustowo´sci pozwala r´

ownie˙z na wyg ladzanie

chwilowych przeci

,

a˙ze´

n ruchu. Przyk ladowymi algorytmami kolejkowa-

nia realizuj

,

acymi kszta ltowanie ruchu s

,

a TBF i HTB.

Szeregowanie (ang. scheduling) transmitowanych pakiet´

ow to spos´

ob

na popraw

,

e interaktywno´sci ruchu pochodz

,

acego z wymagaj

,

acych tego

20

klas przy jednoczesnym zagwarantowaniu du˙zej przepustowo´sci klasom

realizuj

,

acym transfery masowe. Przyk ladowe algorytmy kolejkowania

realizuj

,

ace szeregowanie to CBQ, HTB oraz PRIO.

Regulowanie (ang. policing) ruchu [28] polega na monitorowaniu pakie-

t´

ow wchodz

,

acych w celu upewnienia si

,

e, ˙ze nadawca nie lamie zasad

ustalonej wcze´sniej charakterystyki ruchu. R´

ownocze´snie kszta ltowany

jest ruch wchodz

,

acy. Dost

,

epnym algorytmem kolejkowania reguluj

,

acym

ruch jest Ingress.

Odrzucanie (ang. dropping) pakiet´

ow polega na nie obs lugiwaniu pakie-

t´

ow przekraczaj

,

acych ustawione limity przepustowo´sci. Dotyczy ono

zar´

owno ruchu wchodz

,

acego jak i wychodz

,

acego. Przyk ladowym algo-

rytmem tak dzia laj

,

acym jest RED.

3.1

Algorytmy kolejkowania pakiet´

ow

Aktualnie dost

,

epnych standardowo jest sze´s´

c algorytm´

ow kolejkowania.

W razie potrzeby mo˙zna napisa´

c sw´

oj modu l realizuj

,

acy inny algorytm ko-

lejkowania. Nale˙za loby dodatkowo w tym celu zmodyfikowa´

c standardowe

narz

,

edzie s lu˙z

,

ace do konfiguracji klas ruchu tc lub te˙z napisa´

c w lasne.

Wszystkie algorytmy kolejkowania mo˙zna podzieli´

c na:

Algorytmy klasowe (ang. classful) mog

,

a zawiera´

c w sobie kolejne klasy.

Je´sli klasom wewn

,

etrznym zostan

,

a przypisane klasowe algorytmy kolej-

kowania, to r´

ownie˙z one mog

,

a zawiera´

c klasy. Ca lo´s´

c przybiera posta´

c

drzewa klas, a klasy z przypisanymi im algorytmami klasowymi s

,

a w

,

e-

z lami w drzewie. Algorytmami klasowymi s

,

a:

1. PRIO

21

2. CBQ

Algorytmy bezklasowe (ang. classless) nie mog

,

a zawiera´

c w sobie ko-

lejnych klas. Klasy z przypisanymi im algorytmami bezklasowymi s

,

a

li´s´

cmi w drzewie. Algorytmami bezklasowymi s

,

a:

1. PFIFO FAST, PFIFO, BFIFO

2. TBF

3. SFQ

4. CSZ

5. DSMARK

6. RED, GRED

3.1.1

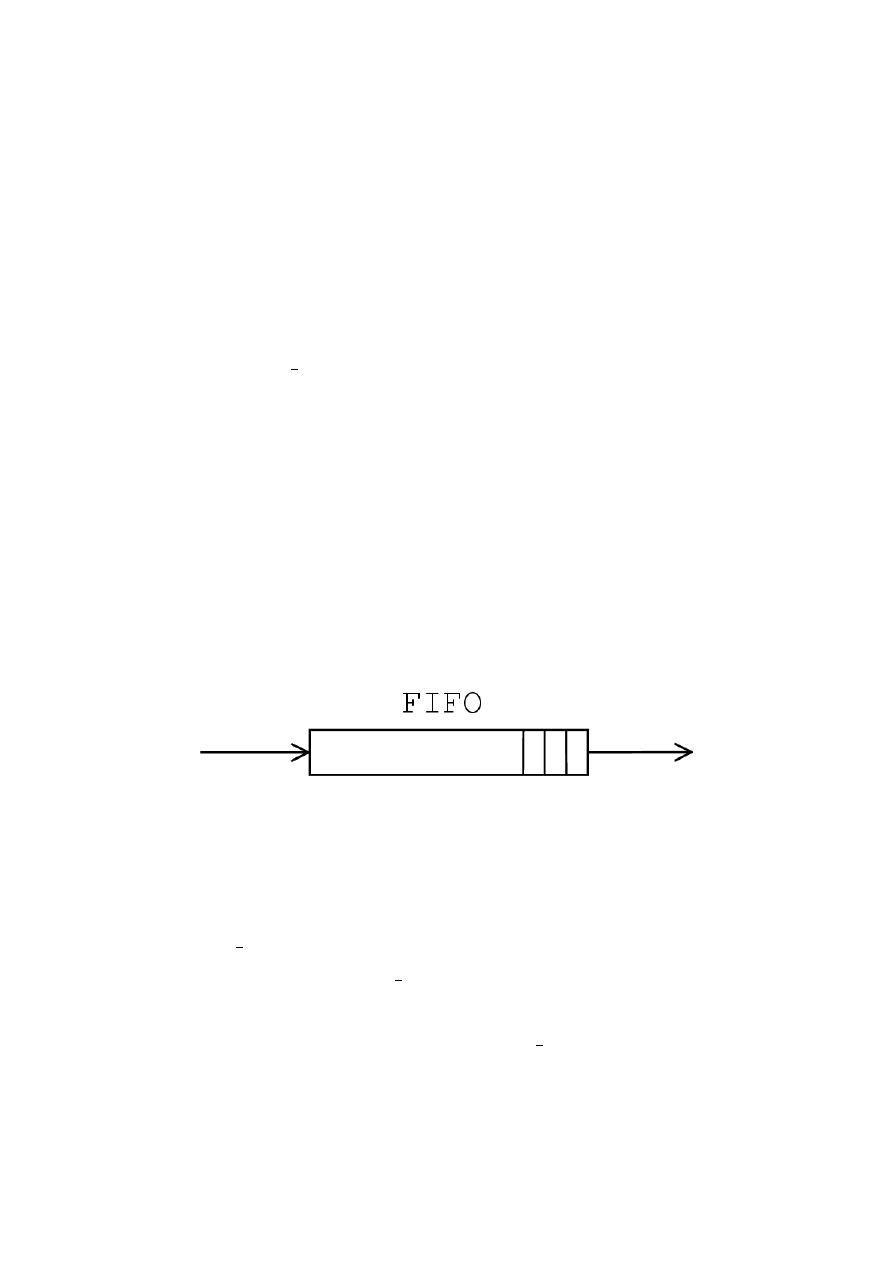

Algorytmy kolejkowania FIFO

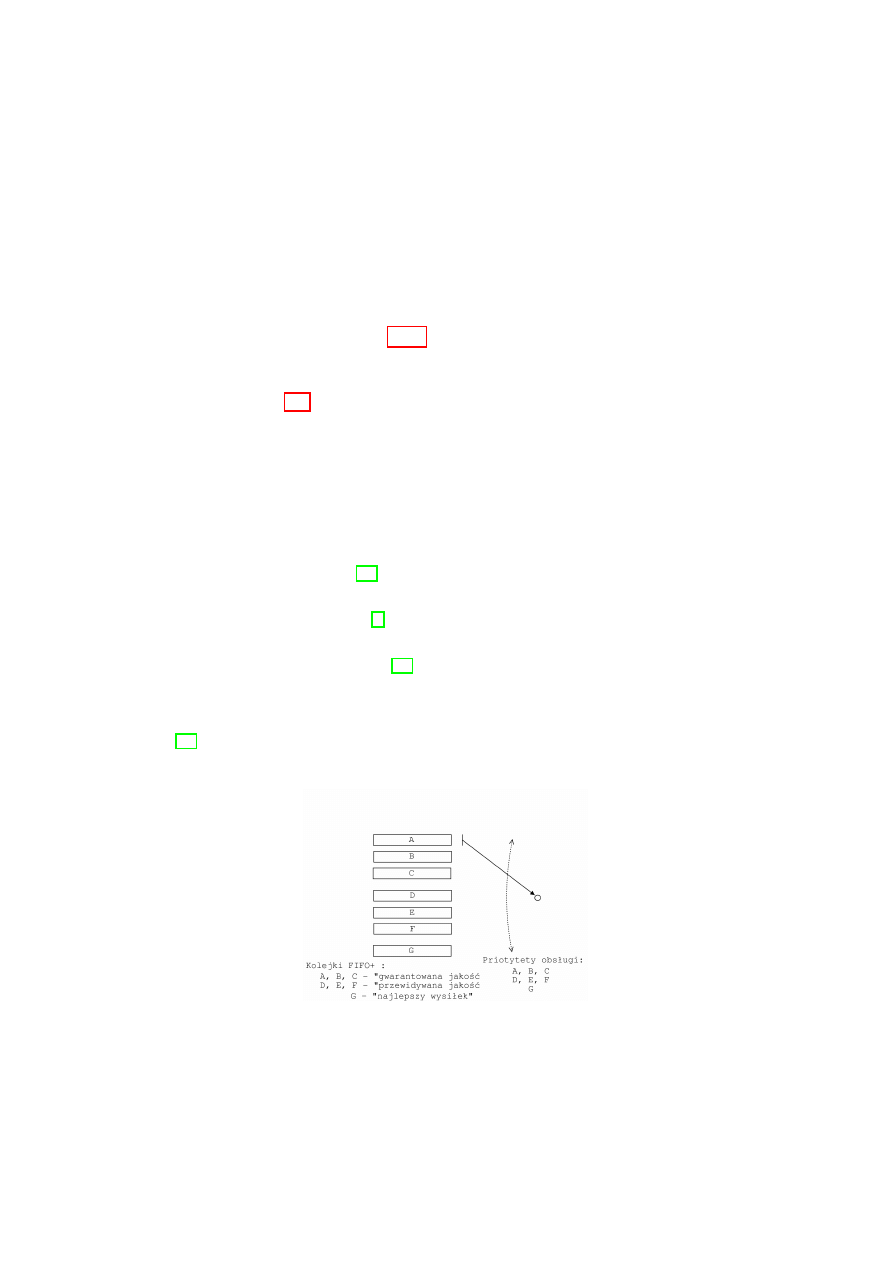

Rysunek 3.1: Algorytmy kolejkowania FIFO

Najprostszy z dost

,

epnych algorytm´

ow kolejkowania to rozwini

,

ecie idei

FIFO (First-In First-Out). W j

,

adrze zaimplementowany jest w trzech wer-

sjach: pfifo fast, pfifo oraz bfifo.

Algorytm kolejkowania pfifo fast jest domy´slnym algorytmem kolejkowa-

nia. Oznacza to, ˙ze je´sli nie powi

,

azano nowo stworzonej klasy z ˙zadnym

algorytmem kolejkowania, to zostanie u˙zyty pfifo fast. Wi

,

a˙z

,

e si

,

e to z nie-

dogodno´sci

,

a braku prowadzonych statystyk ruchu pakiet´

ow. W tej odmianie

22

algorytmu FIFO do trzech podkolejek kierowane s

,

a pakiety o r´

o˙znych prio-

rytetach. Mo˙zna sobie wyobrazi´

c ten algorytm kolejkowania jako po l

,

aczenie

trzech klas, z kt´

orych ka˙zda jest obs lugiwana przez algorytm pfifo. Kryte-

rium klasyfikacji pakiet´

ow jest warto´s´

c pola TOS z nag l´

owka pakietu IP.

Pakiety w kolejce o wy˙zszym priorytecie, przyk ladowo nale˙z

,

ace do konwersa-

cji interaktywnej (np. telnet), mog

,

a by´

c kierowane do kolejki o najwy˙zszym

priorytecie. Pakiety wchodz

,

ace w sk lad transmisji masowych np. FTP kie-

rowane s

,

a do kolejki o najni˙zszym priorytecie, a pozosta ly ruch pakiet´

ow

do po´sredniej. Dana kolejka obs lugiwana jest wy l

,

acznie wtedy, gdy nie ma

ju˙z pakiet´

ow w kolejkach o wy˙zszych priorytetach. Je˙zeli nie mo˙zna dopu´sci´

c

nawet do chwilowego

”

zag lodzenia” kolejek o ni˙zszych priorytetach przez ko-

lejki o wy˙zszych priorytetach, to mo˙zna zastosowa´

c zamiast tego algorytmu

kolejkowania algorytm TBF (podsekcja 3.1.3) lub inny kszta ltuj

,

acy ruch pa-

kiet´

ow.

Wersje pfifo oraz bfifo to proste mechanizmy kolejkowania bez dodat-

kowych ulepsze´

n przydatne g l´

ownie w celach statystycznych (domy´slny al-

gorytm kolejkowania pfifo fast nie udost

,

epnia statystyki ruchu pakiet´

ow).

Mo˙zna zastosowa´

c te algorytmy kolejkowania, aby sprawdzi´

c jaki jest gene-

rowanych ruch pakiet´

ow i na podstawie wynik´

ow obserwacji ustali´

c struktur

,

e

klas ruchu odpowiedni

,

a dla danego zastosowania. Algorytmy te przechowy-

wuj

,

a wszystkie pakiety w pojedynczej kolejce FIFO. Rozmiar tej kolejki po-

daje si

,

e w pakietach (dla pfifo) lub w bajtach (dla bfifo). Domy´slny roz-

miar kolejki jest ustawiany przy aktywacji interfejsu sieciowego (np. dla sieci

Ethernet wynosi 100 pakiet´

ow) i mo˙ze by´

c w ka˙zdej chwili odczytany z po-

moc

,

a narz

,

edzia ifconfig. Je´sli kolejka osi

,

agn

,

e la maksymalny dopuszczalny

rozmiar, to nast

,

epne przychodz

,

ace pakiety s

,

a odrzucane.

23

3.1.2

Algorytm kolejkowania PRIO (PRIOrities)

Omawiany algorytm kolejkowania jest uog´

olnion

,

a odmian

,

a algorytmu

pfifo fast. Modyfikacj

,

a w stosunku do wspomnianego algorytmu jest zastoso-

wanie traktowanie podkolejek jako niezale˙znych klas, z kt´

orych ka˙zda mo˙ze

by´

c skojarzona z innym algorytmem kolejkowania. Klasyfikacja pakiet´

ow do

konkretnych podkolejek (ang. bands) mo˙ze odbywa´

c si

,

e na podstawie nast

,

e-

puj

,

acych kryteri´

ow:

• ustawionej opcji gniazdek SO_PRIORITY, kt´

ora pozwala na ustawianie

bit´

ow TOS w nag l´

owkach wszystkich pakiet´

ow IP wysy lanych z danego

gniazdka

• program administruj

,

acy filtrem pakiet´

ow IP iptables potrafi ustawi´

c

bity TOS manipuluj

,

ac bezpo´srednio nag l´

owkami pakiet´

ow IP

• filtr pakiet´

ow, stworzony narz

,

edziem tc, umo˙zliwia bezpo´srednie skie-

rowanie wybranych pakiet´

ow do danej podkolejki

• odwzorowanie priorytet´

ow (ang. priomap = priorities map) pozwala

na kierowanie pakiet´

ow IP na postawie bit´

ow TOS do odpowiedniej

podkolejki

R´

ownie wa˙znym ulepszeniem tego algorytmu w por´

ownaniu do pfifo fast

jest to, ˙ze algorytm jest klasowy. Przek lada si

,

e to na wi

,

eksz

,

a elastyczno´s´

c,

gdy˙z pozwala klasyfikowa´

c pakiety do podkolejek nie tylko na podstawie bi-

t´

ow TOS, ale tak˙ze z pomoc

,

a narz

,

edzia tc. Domy´slnie istniej

,

a trzy podkolejki,

do kt´

orych s

,

a kierowane pakiety z ustawionymi nast

,

epuj

,

aco bitami TOS :

0. minimalne op´

o´

znienie (najwy˙zszy priorytet)

1. maksymalna wiarygodno´s´

c

24

2. minimalny koszt lub maksymalna przepustowo´s´

c (najni˙zszy priorytet)

Je´sli ustawionych jest jednocze´snie kilka warto´sci pola TOS, to pakiet kie-

rowany jest do kolejki o najwy˙zszym mo˙zliwym priorytecie (np. minimalne

op´

o´

znienie w po l

,

aczeniu z maksymaln

,

a przepustowo´sci

,

a kieruje do podko-

lejki 0). Mo˙zna zmieni´

c ilo´s´

c podkolejek, ale wymusza to r´

ownie˙z zmian

,

e

odwzorowania priorytet´

ow.

Analogicznie jak w algorytmie kolejkowania pfifo fast pakiety s

,

a pobie-

rane z podkolejek o ni˙zszych priorytetach dopiero wtedy, gdy nie ma ju˙z

pakiet´

ow w podkolejkach o wy˙zszych priorytetach. Mo˙ze doprowadzi´

c to do

”

zag lodzenia” kolejek o ni˙zszych priorytetach. Najprostszym sposobem unik-

ni

,

ecia takiej sytuacji jest przyporz

,

adkowanie podkolejkom o wy˙zszych prio-

rytetach algorytmu kolejkowania, kt´

ory kszta ltuje ruch (np. TBF ).

3.1.3

Algorytm kolejkowania TBF (Token Bucket Filter)

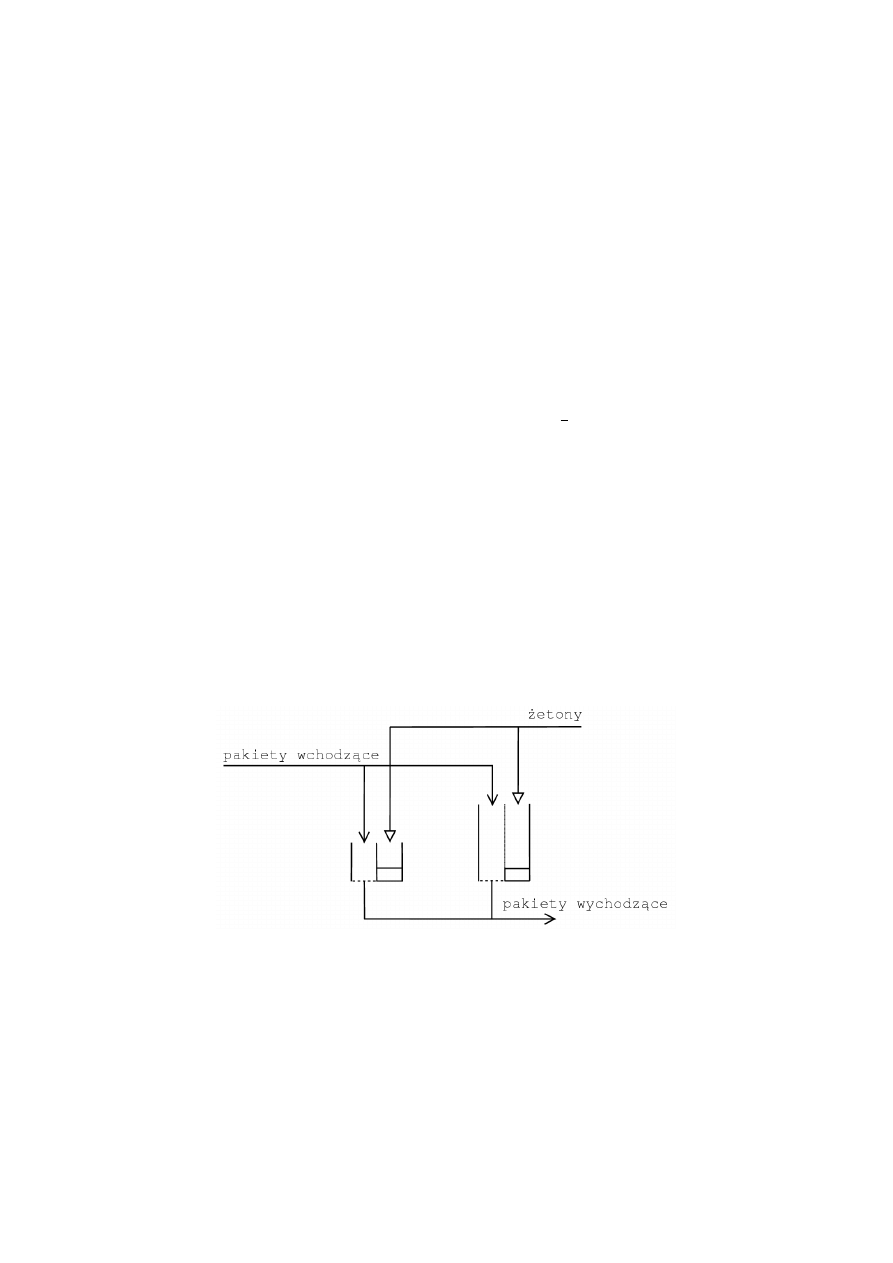

Rysunek 3.2: Algorytm kolejkowania TBF

25

Opis algorytmu TBF

Algorytm TBF (ang. Token Bucket Filter) przedstawiony na rys. 3.2 na-

le˙zy do klasy algorytm´

ow kszta ltuj

,

acych ruch. Mo˙zna go opisa´

c korzystaj

,

ac

z analogii

”

ciekn

,

acego kube lka” (ang. leaky bucket). Ruch pakiet´

ow regulo-

wany jest z pomoc

,

a

”

˙zeton´

ow” (ang. tokens). Pojedynczy ˙zeton odpowiada

pojedynczemu bajtowi, tak wi

,

ec ilo´s´

c ˙zeton´

ow odpowiada rozmiarowi pakietu

w bajtach z uwzgl

,

ednieniem tego, ˙ze najmniejszy pakiet odpowiada pewnej

ilo´sci ˙zeton´

ow. Mo˙zna tu wyt lumaczy´

c faktem, ˙ze nawet pakiet nie zawiera-

j

,

acy ˙zadnych danych ma pewien rozmiar (np. w sieciach Ethernet minimalny

rozmiar datagramu zawieraj

,

acego pakiet TCP bez danych wynosi 64 bajty).

˙Zetony magazynowane s

,

a w kube lku, z kt´

orego

”

wyciekaj

,

a” razem z wycho-

dz

,

acymi pakietami.

Pocz

,

atkowo kube lek jest w pe lni wype lniony ˙zetonami. ˙Zetony s

,

a genero-

wane ze sta l

,

a cz

,

estotliwo´sci

,

a i s

,

a magazynowane w kube lku, a˙z do jego ca l-

kowitego wype lnienia. Pakiet wychodz

,

acy jest wysy lany do sieci tylko wtedy,

gdy w danej chwili dost

,

epna jest liczba ˙zeton´

ow odpowiadaj

,

aca jego rozmia-

rowi. Je´sli w danej chwili nie jest dost

,

epna wystarczaj

,

aca liczba ˙zeton´

ow, to

pakiety s

,

a wstawiane do kolejki o ograniczonej d lugo´sci. Z chwil

,

a, gdy kolejka

pakiet´

ow si

,

e wype lni, nowe ˙zetony nie s

,

a przyjmowane do kube lka dop´

oki nie

zostanie wys lany do sieci pierwszy pakiet z kolejki. W sytuacji braku dost

,

ep-

nej odpowiedniej ilo´sci ˙zeton´

ow, co uniemo˙zliwia wysy lanie pakiet´

ow, urucha-

miany jest regulator czasowy (ang. watchdog timer), kt´

ory wznowi transmisj

,

e

pakiet´

ow po nadej´sciu wystarczaj

,

acej liczby pakiet´

ow. Magazynowanie pa-

kiet´

ow w kolejce mo˙ze prowadzi´

c do wyst

,

apienia kr´

otkotrwa lych przeci

,

a˙ze´

n

ruchu w sieci. W celu zminimalizowania tych przeci

,

a˙ze´

n korzysta si

,

e z do-

datkowego kube lka o pojemno´sci jednego pakietu (dok ladnie MTU pakietu).

Pakiety nie s

,

a wypuszczane do sieci z maksymaln

,

a pr

,

edko´sci

,

a, ale pakiety s

,

a

26

wypuszczane co kwant czasu j

,

adra (ang. jiffie).

Na platformie sprz

,

etowej PC kwant ten r´

owna si

,

e 10ms. Odwrotno´s´

c

wspomnianego kwantu czasu okre´sla ile kwant´

ow zmie´sci si

,

e w okresie 1s

i oznacza si

,

e jako HZ. Przyjmuj

,

ac wi

,

ec, ˙ze ´sredni rozmiar pakietu wynosi

1000 bajt´

ow, otrzymujemy dok ladne kszta ltowaniu ruch dla przepustowo´sci

nie przekraczaj

,

acych 1

M bit

s

. Mo˙zna kszta ltowa´

c przepustowo´s´

c na wy˙zszym

poziomie, ale wtedy odbywa si

,

e to kosztem dok ladno´sci. Korzystaj

,

ac z ru-

tera programowego opartego o platform

,

e Alpha, mo˙zna osi

,

agn

,

a´

c dok ladne

kszta ltowanie przepustowo´sci do 10

M bit

s

, poniewa˙z kwant czasu j

,

adra na tej

platformie wynosi

1

1024

s.

Algorytm ten umo˙zliwia w prosty spos´

ob przycinanie pasma konkretnego

u˙zytkownika lub grupy u˙zytkownik´

ow (np. pod l

,

aczenie kilku sieci Fast Ether-

net o przepustowo´sci 100

M bit

s

ka˙zda do jednego l

,

acza T1 o przepustowo´sci

1.5

M bit

s

). ozwala on tak˙ze na zapobie˙zenie zag lodzenia klas o ni˙zszych prio-

rytetach przez klasy o wy˙zszych priorytetach generuj

,

ace stale du˙zy ruch.

Wystarczy w takiej sytuacji kszta ltowa´

c ruch wychodz

,

acy z klas o wysokich

priorytetach z pomoc

,

a algorytmu TBF.

Formalny opis algorytmu TBF

Niech R oznacza ˙z

,

adan

,

a przepustowo´s´

c, B g l

,

eboko´s´

c kube lka, a s

i

roz-

miary pakiet´

ow obs lugiwanych w chwilach t

i

. Wtedy ruch pakiet´

ow jest

kszta ltowany zgodnie z oczekiwaniami je˙zeli

∀

i¬k

P

i=k

i=1

s

i

¬ B + R ∗ (t

k

− t

i

)

Niech warto´s´

c pocz

,

atkowa N (t

i

) wyniesie

B

R

a przyrost N (t) w czasie

mo˙zna przedstawi´

c jako

N (t + ∆) = min(

B

R

, N (t) + ∆)

27

Je˙zeli pierwszy pakiet w kolejce ma d lugo´s´

c S, to mo˙ze by´

c wys lany do sieci

jedynie w chwili t

∗

, gdy

S

R

¬ N (t

∗

. Wtedy warto´s´

c N (t) zmienia si

,

e nast

,

epu-

j

,

aco

N (t

∗

+ 0) = N (t

∗

− 0) −

S

R

Dodatkowy kube lek u˙zywany do kontrolowania szczytowej przepustowo´sci

(ang. peak rate) P powinien mie´

c g l

,

eboko´s´

c M . Mo˙zna zauwa˙zy´

c, ˙ze

P > R

∩

B > M

Dla przypadku, gdy P → ∞ wystarczy u˙zy´

c jeden kube lek zamiast dw´

och.

W trakcie kszta ltowania ruchu op´

o´

znienie transmisji pakiet´

ow (ang. la-

tency) szacowane jest w spos´

ob nast

,

epuj

,

acy

lat = max(

L−B

R

,

L−M

P

)

W sytuacji braku ˙zeton´

ow transmisja jest wstrzymywana i uruchamiany

jest regulator czasowy na okres jednego kwantu czasu (zwykle 10ms). Ozna-

czaj

,

ac cz

,

estotliwo´s´

c odmierzania kwant´

ow czasu przez procesor jako HZ,

a maksymaln

,

a przepustowo´s´

c jako R

max

, mo˙zna napisa´

c

R

max

= B ∗ HZ

a w konsekwencji mo˙zna wyznaczy´

c minimaln

,

a wymagan

,

a g l

,

eboko´s´

c kube lka

dla zapewnienia ˙z

,

adanej przepustowo´sci

B =

R

max

HZ

Przyk ladowo zale˙zno´s´

c ta dla sieci Ethernet o przepustowo´sci 100

M bit

s

nak lada

wym´

og, aby kube lek mia l rozmiar co najmniej 128 kilobajt´

ow.

28

Rysunek 3.3: Algorytm kolejkowania SFQ

3.1.4

Algorytm kolejkowania SFQ (Stochastic Fairness

Queueing)

Ten algorytm kolejkowania jedyne co wykonuje, to szeregowanie pakiet´

ow

wychodz

,

acych. W praktyce polega to na op´

o´

znianiu transmisji wybranych

strumieni pakiet´

ow. Strumie´

n pakiet´

ow przewa˙znie jest to˙zsamy z pojedyn-

cz

,

a transmisj

,

a TCP. Celem nadrz

,

ednym jest zapewnienie

”

sprawiedliwego”

podzia lu dost

,

epnej przepustowo´sci mi

,

edzy wszystkie strumienie w spos´

ob jak

najmniej obci

,

a˙zaj

,

acy procesor.

Do ograniczonej liczby kolejek przydzielane s

,

a pakiety. Realizowane jest to

z pomoc

,

a funkcji haszuj

,

acej, kt´

ora jest regularnie co ustalony wst

,

epnie okres

czasu (przyk ladowo co 10 s) przeliczana w celu zminimalizowania prawdopo-

dobie´

nstwa kolizji. Funkcja haszuj

,

aca [1] wyznacza numer kube lka w kt´

orym

umie´sci´

c pakiet na podstawie nast

,

epuj

,

acych parametr´

ow:

• adres ´zr´

od lowy (w postaci liczby 32-bitowej)

• adres docelowy (w postaci liczby 32-bitowej)

29

• numer protoko lu transportowego

• warto´s´c ca lkowita zmieniaj

,

aca si

,

e co okre´slony odst

,

ep czasu

Pobieranie pakiet´

ow z kube lk´

ow opiera si

,

e na algorytmie cyklicznym

”

round-robin” (rys. 3.3). Mechanizm ten mo˙ze zapewni´

c r´

ownoprawn

,

a ob-

s lug

,

e wielu r´

ownoleg lych konwersacji interaktywnych lub zapobiec zdomino-

waniu l

,

acza przez jedn

,

a konwersacj

,

e generuj

,

ac

,

a du˙zy ruch. Pakiety wysy lane

s

,

a cyklicznie po jednym z ka˙zdego kube lka, dlatego konwersacje sk ladaj

,

ace si

,

e

z wi

,

ekszej ilo´sci mniejszych pakiet´

ow s

,

a wysy lane najszybciej. Efekty pracy

algorytmu s

,

a widoczne jedynie wtedy, gdy ruch wychodz

,

acy zajmuje ca l

,

a

dost

,

epn

,

a dla niego przepustowo´s´

c.

Nale˙zy podkre´sli´

c, ze algorytm ten ma ograniczenia. Do najbardziej wi-

docznych nale˙zy ograniczenie ilo´sci kube lk´

ow (1024) oraz pakiet´

ow w kube lku

(128). Mo˙zna to ograniczenie latwo usun

,

a´

c zmieniaj

,

ac kilka sta lych w kodzie

´

zr´

od lowym j

,

adra [1]. Nast

,

epne ograniczenie wynika z prostoty. Algorytm ten

nie jest na tyle

”

sprawiedliwy” w podziale przepustowo´sci, aby m´

og l zapew-

ni´

c wysok

,

a jako´s´

c us lug w domenie DiffServ. Wynika to z oczekiwa´

n jakie

nak lada si

,

e na wsp´

o lczesne algorytmy

”

sprawiedliwego podzia lu” (np. We-

ighted Fair Queueing - WFQ ), kt´

ore dziel

,

a dynamicznie strumienie pakiet´

ow

do kolejek o zmiennym priorytecie, stosuj

,

ac jako kryterium podzia lu ilo´s´

c

danych przesy lanych danym strumieniem [28]. W ten spos´

ob faworyzowane

s

,

a kr´

otsze transmisje mniejszych ilo´sci danych.

3.1.5

Algorytmy kolejkowania RED (Random Early Detection)

Protok´

o l transportowy TCP posiada mechanizmy wewn

,

etrzne umo˙zli-

wiaj

,

ace regulowanie szybko´sci przyjmowania pakiet´

ow przychodz

,

acych [11].

Odbywa si

,

e to przez odrzucaniu pakiet´

ow, je´sli przychodzi ich za du˙zo i nie

30

mo˙zna nad

,

a˙zy´

c z ich obs lug

,

a. Nadawca powinien wtedy zmniejszy´

c

”

okno

nadawania pakiet´

ow” o po low

,

e, czyli nadawa´

c dwa razy mniej pakiet´

ow jedno-

razowo bez uzyskania potwierdzenia. Mechanizm ten jest prosty i skuteczny,

ale dzia lanie swe zaczyna zbyt p´

o´

zno, gdy ju˙z dosz lo do przeci

,

a˙zenia ruchu

w sieci.

Alternatywnym rozwi

,

azaniem problemu jest u˙zycie algorytm´

ow kolejko-

wania RED (ang. Random Early Detection) lub GRED (ang. Generalised

RED). Algorytmy te nale˙z

,

a do szerszej rodziny algorytm´

ow

”

wczesnego od-

rzucania” (ang. early discard). Pozwalaj

,

a one na kszta ltowanie ruchu wycho-

dz

,

acego poprzez oddzia lywanie na ruch wchodz

,

acy.

Na podstawie podanych ni˙zej parametr´

ow konfiguracyjnych decyduje si

,

e

o losie pakietu:

• min — minimalna d lugo´s´c kolejki przy kt´

orej pakiet mo˙ze zosta´

c zna-

kowany,

• max — d lugo´s´c kolejki dla kt´

orej prawdopodobie´

nstwo znakowania pa-

kietu jest maksymalne,

• avg — ´srednia d lugo´s´c kolejki,

• len — bie˙z

,

aca d lugo´s´

c kolejki,

• W — sta la czasowa filtru (zmniejszaj

,

ac j

,

a dopuszcza si

,

e wyst

,

epowanie

wi

,

ekszych przeci

,

a˙ze´

n w ruchu sieci),

• p — prawdopodobie´

nstwo znakowania pakiet´

ow.

Dalszy los pakietu wygl

,

ada nast

,

epuj

,

aco:

• avg < min : pakiet jest przepuszczany ,

31

• min <= avg < max : pakiet jest znakowany z prawdopodobie´

nstwem

p,

• avg > max : pakiety jest znakowany.

Formalnie zapisuje si

,

e to nast

,

epuj

,

aco:

W = 2

−n

, n ∈ N

maxP = 0.01..0.02

avg = (1 − W ) ∗ avg + w ∗ len

p = maxP ∗

(avg−min)

(max−min)

Znakowanie pakietu (inaczej kolorowanie pakietu) pozwala na

”

warun-

kowe” przes lanie pakietu dalej. Je´sli ruter ma w l

,

aczon

,

a obs lug

,

e ECN

, to

wtedy pakiet jest znakowany i wysy lany dalej, a w przeciwnym razie pakiet

jest od razu odrzucany. Znakowany pakiet b

,

edzie przesy lany dalej dop´

oki

przepustowo´s´

c sieci b

,

edzie wykorzystywana w niewielkim stopniu. Je´sli wy-

korzystanie przepustowo´sci sieci osi

,

agnie wysoki poziom, to pakiet zostanie

odrzucony.

Odmiana GRED (rys. 3.4) r´

o˙zni si

,

e tym, ˙ze tworzy i obs luguje wi

,

ek-

sz

,

a ilo´s´

c kolejek, z kt´

orych ka˙zda charakteryzuje si

,

e innym prawdopodobie´

n-

stwem odrzucenia pakietu. W celu zmniejszenia zapotrzebowania na zasoby

skorzystano z mechanizmu

”

wirtualnych kolejek”, polega to na tym, ˙ze kolejki

s

,

a tworzone w razie potrzeby zgodnie z rozumowaniem, ˙ze kolejka powinna

istnie´

c jedynie wtedy, gdy znajduj

,

a si

,

e w niej pakiety.

Jednym z mo˙zliwych zastosowa´

n tego algorytmu kolejkowania jest realiza-

cja algorytmu przekazywania pakiet´

ow AF (opisany w rozdziale 2). Algorytm

ten zosta l stworzony na potrzeby architektury DiffServ. Wymaga on trzech

r´

o˙znych prawdopodobie´

nstw odrzucania pakiet´

ow.

2

ECN (Explicit Congestion Notification) obja´

snione w rozdziale 2

32

Rysunek 3.4: Algorytm kolejkowania GRED

Obydwa algorytmy pozwalaj

,

a na p lynniejsz

,

a regulacj

,

e generacji pakiet´

ow

przez ´

zr´

od lo ni˙z gdyby odpowiedzialny by l za to jedynie mechanizm TCP.

Wynika to z tego, ˙ze algorytmy RED zaczynaj

,

a odrzuca´

c pakiety wcze´sniej

ni˙z zacznie to czyni´

c protok´

o l TCP. Drug

,

a zalet

,

a stosowania tych algorytm´

ow

na ruterach jest mo˙zliwo´s´

c wykorzystania w wi

,

ekszym stopniu przepustowo-

´sci sieci poprzez dopuszczanie do chwilowych przeci

,

a˙ze´

n. Kolejn

,

a zalet

,

a jest

zwi

,

ekszenie

”

interaktywno´sci” ruchu w sieci poprzez efektywne zmniejszenie

d lugo´sci kolejki.

3.1.6

Algorytm kolejkowania CBQ (Classful Based Queueing)

Algorytm kolejkowania CBQ to jeden z najbardziej elastycznych algoryt-

m´

ow zawartych w linuksowej implementacji QoS. Elastyczno´s´

c wynika bez-

po´srednio z jego klasowo´sci (mo˙zliwo´sci tworzenia klas wewn

,

etrznych) i du˙zej

konfigurowalno´sci. Algorytm ten mo˙ze zar´

owno kszta ltowa´

c ruch wychodz

,

acy

jak i te˙z szeregowa´

c pakiety wychodz

,

ace.

Struktura klas tworzona z wykorzystaniem CBQ ma posta´

c odwr´

oconego

drzewa. Na szczycie znajduje si

,

e klasa g l´

owna (ang. root). Ka˙zda z pozo-

33

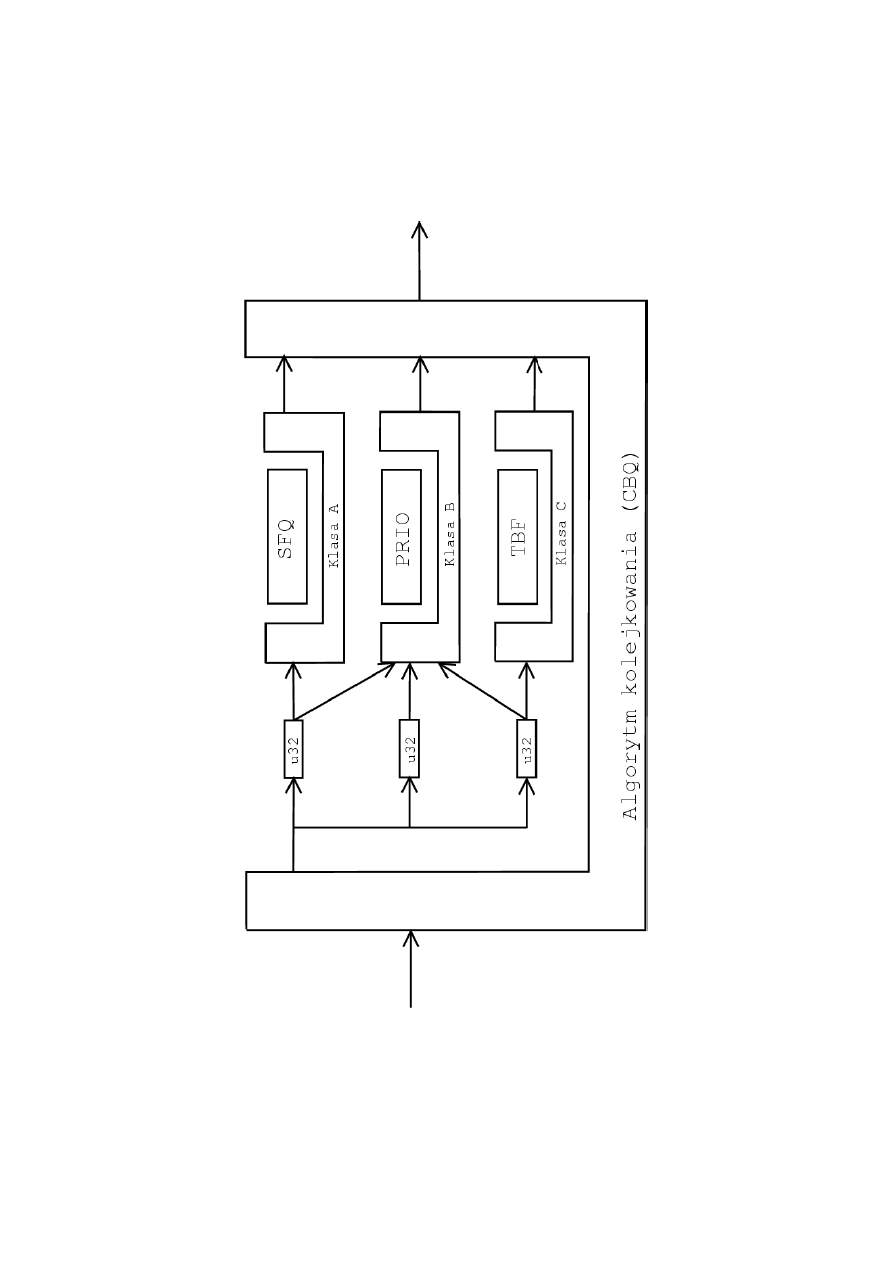

Rysunek 3.5: Algorytm kolejkowania CBQ

sta lych klas mo˙ze by´

c w

,

ez lem (ang. node) lub li´sciem (ang. leaf). W

,

ez ly

posiadaj

,

a zar´

owno rodzica jak i potomstwo, a li´scie posiadaj

,

a wy l

,

acznie ro-

dzica. Klasy maj

,

ace wsp´

olnego rodzica okre´slane s

,

a jako rodze´

nstwo (ang.

siblings). Rodze´

nstwo domy´slnie wzajemnie po˙zycza sobie przepustowo´sci,

ale mo˙zna to zachowanie wy l

,

aczy´

c. Przewa˙znie ka˙zda klasa ma jawnie zdefi-

niowany uchwyt (ang. handle), dzi

,

eki kt´

oremu mo˙zna odwo lywa´

c si

,

e bezpo-

´srednio do tej klasy (rodzic i rodze´

nstwo nie potrzebuj

,

a go zna´

c, gdy˙z znaj

,

a

uchwyty generowane automatycznie przez algorytm kolejkowania). Z ka˙zd

,

a

klas

,

a skojarzony jest algorytm kolejkowania, a je´sli nie zosta l ˙zaden jawnie

podany, to u˙zywany jest algorytm pfifo fast. Ka˙zdy w

,

eze l mo˙ze dodatkowo

posiada´

c filtr, kt´

ory przekierowywuje pakiety do odpowiednich klas w´sr´

od

potomstwa.

34

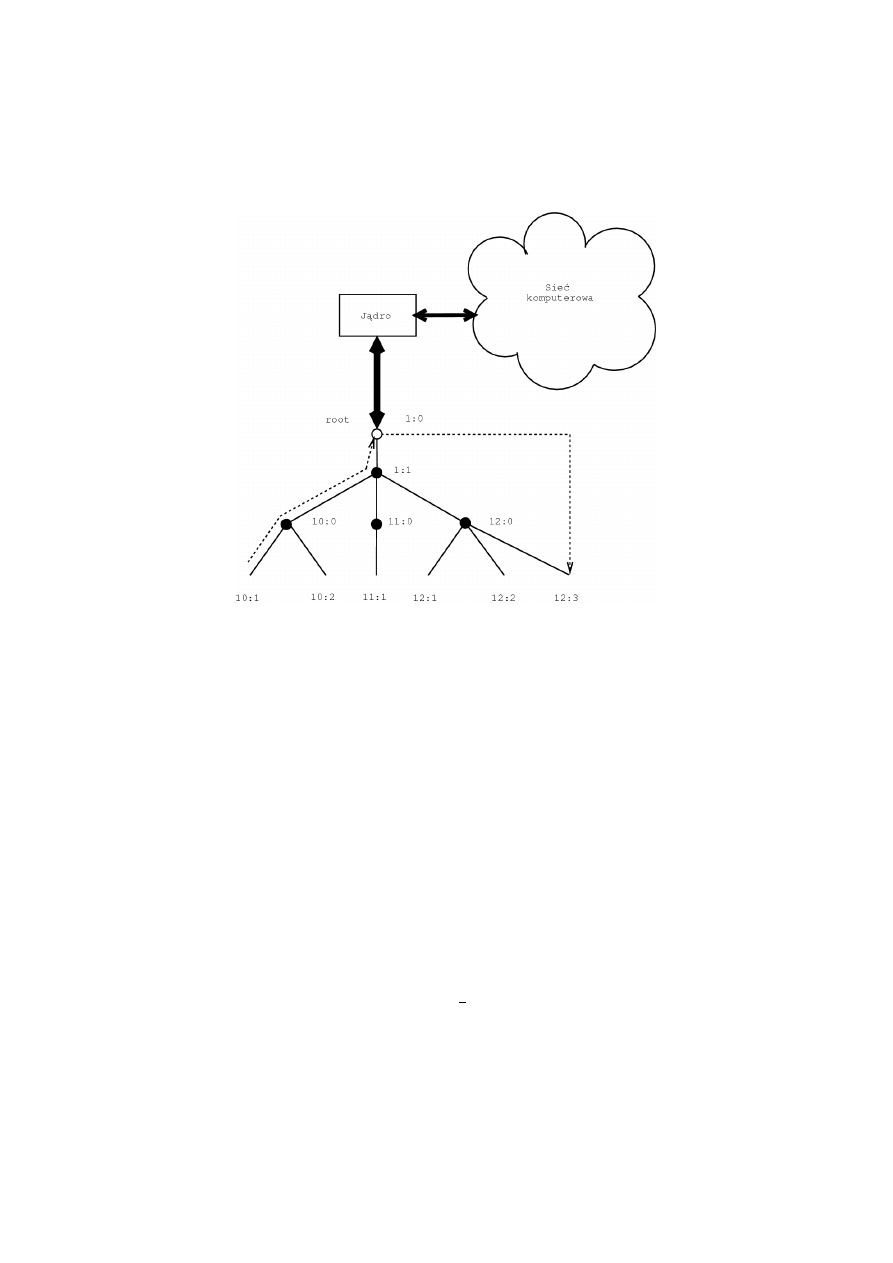

Na rys. 3.5 pokazane s

,

a wzajemne relacje mi

,

edzy klasami (wraz algoryt-

mami kolejkowania i filtrami), Linuksa oraz zewn

,

etrzn

,

a sieci

,

a komputerow

,

a.

Na uwag

,

e zas luguje mechanizm umo˙zliwiaj

,

acy bezpo´srednie przesy lanie pa-

kiet´

ow do odpowiednich klas, podczas gdy pobieranie pakiet´

ow z klas wy-

maga ju˙z po´srednictwa rodzic´

ow.

J

,

adro komunikuje si

,

e wy l

,

acznie z klas

,

a g l´

own

,

a. Pobieranie pakiet´

ow z

klas mo˙ze si

,

e odbywa´

c wy l

,

acznie z po´srednictwem rodzic´

ow, co jest warun-

kiem koniecznym dla dzia lania mechanizmu kszta ltowania ruchu. Pobieranie

pakiet´

ow z klas wykonywane jest wed lug algorytmu WRR (Weighted Round-

Robin). Algorytm WRR jest drobn

,

a modyfikacj

,

a algorytmu

”

round-robin”,

polegaj

,

ac

,

a na przypisaniu r´

o˙znych wag (priorytet´

ow) ka˙zdej klasie. Klasy

o wy˙zszych priorytetach s

,

a sprawdzane w pierwszej kolejno´sci. Wstawianie

pakiet´

ow do klas mo˙ze si

,

e odbywa´

c z pomini

,

eciem ich bezpo´srednich rodzi-

c´

ow. Polega to na przekierowaniu przez jeden z filtr´

ow po drodze pakietu

bezpo´srednio do wybranej klasy. Przekierowywanie pakiet´

ow do wybranych

klas odbywa si

,

e przewa˙znie z pomoc

,

a filtr´

ow. Mo˙zna r´

ownie˙z klasyfikowa´

c

pakiety bezpo´srednio w klasach, nak ladaj

,

ac mask

,

e bit´

ow TOS na pole TOS

z nag l´

owka pakiety IP.

Og´

olny algorytm klasyfikowania (przekierowywania) pakiet´

ow do poszcze-

g´

olnych klas przedstawia si

,

e nast

,

epuj

,

aco [3]:

1. Sprawd´

z filtry przy l

,

aczone do bie˙z

,

acej klasy. Je´sli znajdujesz si

,

e w li-

´sciu, to sko´

ncz, a w przeciwnym wypadku wr´

o´

c do kroku 1.

2. Na l´

o˙z mask

,

e bit´

ow na bity TOS. Je´sli zgadza si

,

e i znajdujesz si

,

e w w

,

e´

zle

to sko´

ncz, a w przeciwnym razie wr´

o´

c do kroku 1.

3. Wstaw pakiet do bie˙z

,

acej klasy.

Poza szeregowaniem pakiet´

ow algorytm CBQ zajmuje si

,

e r´

ownie˙z kszta l-

35

towaniem ruchu wychodz

,

acego. Mechanizm odpowiadaj

,

acy za to polega na

obliczaniu bezczynno´sci i odpowiednim wstrzymywaniu ruchu pakiet´

ow. Ob-

liczenia przeprowadzane s

,

a w oparciu o podany jako jeden z parametr´

ow

algorytmu kolejkowania ´sredni rozmiar pakiet´

ow (zwykle 1000 bajt´

ow). Wy-

znacza si

,

e sta l

,

a EWMA (ang. Exponential Weighted Moving Average), kt´

ora

traktuje nowsze pakiety jako wa˙zniejsze od starszych w stopniu wyk ladni-

czym. Nast

,

epnie od zmierzonego okresu bezczynno´sci l

,

acza sieciowego odej-

mowana jest bezczynno´s´

c obliczona z u˙zyciem EWMA, po czym jest ona

odejmowana od zmierzonej bezczynno´sci, daj

,

ac w wyniku ´sredni

,

a bezczyn-

no´s´

c l

,

acza sieciowego. ´

Srednia bezczynno´s´

c l

,

acza sieciowego mo˙ze przyjmowa´

c

nast

,

epuj

,

ace warto´sci:

• ujemne — l

,

acze jest przeci

,

a˙zone ilo´sci

,

a danych (ang. overlimit)

• zerow

,

a — l

,

acze jest idealnie zr´

ownowa˙zone

• dodatni

,

a — l

,

acze jest niedoci

,

a˙zone ilo´sci

,

a danych (ang. underlimit)

W przypadku przeci

,

a˙zenia l

,

acza transmisja pakiet´

ow b

,

edzie wstrzymy-

wana na taki okres czasu, aby doprowadzi´

c do zr´

ownowa˙zenia l

,

acza. Nie

mo˙zna wykona´

c zr´

ownowa˙zenia obci

,

a˙zenia l

,

acza z dowoln

,

a dok ladno´sci

,

a,

gdy˙z nie jest mo˙zliwe ustalenie czasu oczekiwania na transmisj

,

e z rozdziel-

czo´sci

,

a wi

,

eksz

,

a ni˙z pojedynczy kwant czasu zegara (na platformie PC —

10ms). W przypadku niedoci

,

a˙zenia l

,

acza pakiety b

,

ed

,

a szybciej wysy lane, a˙z

do momentu zr´

ownowa˙zenia obci

,

a˙zenia l

,

acza. W celu zapobie˙zenia mo˙zliwo-

´sci wyst

,

apienia zbyt du˙zych chwilowych przeci

,

a˙ze´

n w ruchu w sieci w trakcie

wyr´

ownywania obci

,

a˙zenia definiowane jest maksymalna bezczynno´s´

c l

,

acza

sieciowego, do kt´

orego jest obcinana w d´

o l dowolnie wysoka wyliczona war-

to´s´

c bezczynno´sci.

36

Przyk ladowym zainteresowaniem CBQ jako algorytmu kolejkowania jest

architektura DiffServ korzystaj

,

aca z us lugi o

”

gwarantowanej jako´sci” (opi-

sana jako Guaranteed Service w rozdz. 2).

3.1.7

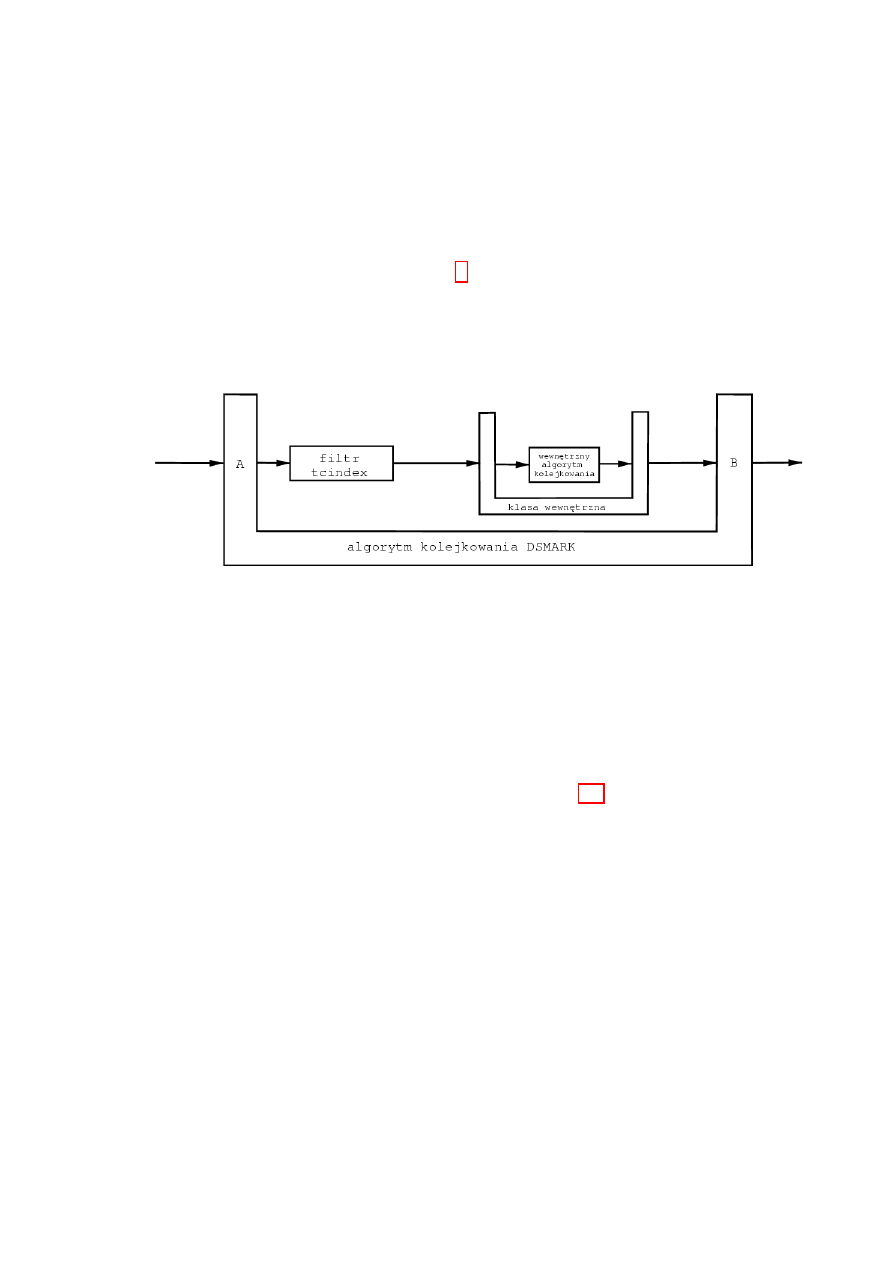

Algorytm kolejkowania DSMARK (DiffServ Mark)

Rysunek 3.6: Algorytm kolejkowania DSMARK

Algorytm kolejkowania DSMARK jest wykorzystywany do realizacji ar-

chitektury DiffServ. Algorytm ten zajmuje si

,

e znakowaniem pakiet´

ow wcho-

dz

,

acych do domeny DS. Znakowanie odbywa si

,

e z po´srednictwem filtra pa-

kiet´

ow tcindex.

Dzia lanie tego algorytmu przedstawione jest na rys. 3.6. Algorytm opisu-

j

,

acy jego dzia lanie przedstawia si

,

e nast

,

epuj

,

aco:

1. punkt A: Je´sli ustawiona jest flaga set_tc_index, to odczytywana jest

warto´s´

c pola DS (TOS ) z nag l´

owka pakietu IP, a nast

,

epnie zapisywana

jest w polu tc_index struktury odzwierciedlaj

,

acej pakiet. W przeciw-

nym przypadku wpisywana jest do tego pola warto´s´

c domy´slna uprzed-

nio zdefiniowana.

2. Filtr tcindex na podstawie pola tc_index przekieruje pakiet do od-

powiedniej klasy

37

3. Pakiet dociera do wewn

,

etrznej klasy, w kt´

orej obowi

,

azuje wewn

,

etrzny

algorytm kolejkowania (np. pfifo).

4. punkt B: Pole tc_index u˙zywane jest jako indeks umo˙zliwiaj

,

acy do-

st

,

ep do tablicy warto´sci (maska, warto´

s´

c). Pierwotna warto´s´

c pola DS

mog la zosta´

c nadpisana przez wewn

,

etrzny algorytm kolejkowania wi

,

ec

odtwarzana jest jego poprzednia warto´s´

c.

3.1.8

Algorytm kolejkowania CSZ (Clark-Shenker-Zhang)

Algorytm ten zosta l opracowany przez trzech autor´

ow, od kt´

orych na-

zwisk wzi

,

a l si

,

e akronim: Clark-Shenker-Zhang [22]. Jest to najbardziej roz-

budowany z dost

,

epnych aktualnie dla Linuksa algorytm´

ow kolejkowania.

Opiera si

,

e on na idei, ˙ze konwersacje z r´

o˙znych klas ruchu s

,

a umiesz-

czane w osobnych kolejkach FIFO+ [22]. Algorytm FIFO+ jest modyfikacj

,

a

algorytmu FIFO , uwzgl

,

edniaj

,

ac

,

a czas przyj´scia pakietu. Przed wys laniem

pakietu do nast

,

epnego rutera obliczany jest i zapisywany w nag l´

owku IP spo-

dziewany czas przyj´scia do niego. Po osi

,

agni

,

eciu tego rutera por´

ownywany

jest on ze spodziewanymi czasami przyj´scia pozosta lych pakiet´

ow z kolejki

i pakiet jest wstawiany do kolejki w odpowiednie miejsce.

Wprowadza si

,

e podzia l konwersacji na:

”

gwarantowanej jako´sci” oraz

”

przewidywanej jako´sci”. Pierwsza grupa to konwersacje aplikacji ˙z

,

adaj

,

a-

cych niezmiennych parametr´

ow transmisji (nie adaptuj

,

acych si

,

e do zmien-

nych parametr´

ow transmisji), a druga to konwersacje aplikacji adaptuj

,

acych

si

,

e do zmiennych parametr´

ow transmisji. Do kolejek o wy˙zszych priorytetach

wstawiane s

,

a pakiety konwersacji o

”

gwarantowanej jako´sci”, a do kolejek

o ni˙zszych priorytetach pakiety konwersacji o

”

przewidywanej jako´sci”. Do

kolejki o najni˙zszym priorytecie, dzia laj

,

acej zgodnie z zasad

,

a

”

najlepszego

38

wysi lku”, trafiaj

,

a datagramy, kt´

ore w ten spos´

ob s

,

a przesy lane minimalnym

kosztem. Nale˙zy jeszcze tylko zadba´

c o to, aby kolejki o wy˙zszych priorytetach

nie zag lodzi ly kolejek o ni˙zszych priorytetach. Mo˙zna w tym celu kszta ltowa´

c

ruch wychodz

,

acy z kolejek o najwy˙zszych priorytetach z pomoc

,

a algorytmu

kolejkowania TBF (podsekcja 3.1.3).

Przyk ladowa konfiguracja oparta na algorytmie kolejkowania CSZ poka-

zana jest na rys. 3.7.

Aktualnie implementacja tego algorytmu kolejkowania nie jest w pe lni

funkcjonalna, a w przysz lo´sci algorytm ten b

,

edzie zast

,

apiony zostanie algo-

rytmem klasy HPFQ (ang. Hierarchical Packet Fairness Queueing). Algo-

rytmy takie potrafi

,

a r´

ownolegle obs lugiwa´

c klasy ruchu:

• Guaranteed Service [19]

•

”

najlepszego wysi lku” [4]

• Controlled Load Service [20]

Przyk ladowym algorytmem klasy HPFQ jest algorytm W F

2

Q opisany

w [23].

Rysunek 3.7: Algorytm kolejkowania CSZ

39

3.2

Rodzaje filtr´

ow

Szkielet (ang. framework) konstrukcji filtra pakiet´

ow umo˙zliwia tworzenie

filtr´

ow zawieraj

,

acych elementy wewn

,

etrzne. Elementem takim przyk ladowo

mo˙ze by´

c inny filtr pakiet´

ow. Sk ladowe filtru rozr´

o˙zniane s

,

a z pomoc

,

a uchwy-

t´

ow (ang. handle) 32-bitowych. Uchwyt o numerze 0 odnosi si

,

e do filtru jako

ca lo´sci. Aktualnie ˙zaden ze standardowych filtr´

ow pakiet´

ow dost

,

epnych w j

,

a-

drze nie korzysta z tego mechanizmu zagnie˙zd˙zania filtr´

ow.

Filtry pakiet´

ow dziel

,

a si

,

e na:

• og´

olne (ang. generic) — jeden filtr skojarzony z konkretnym algoryt-

mem kolejkowania klasyfikuje pakiety do wszystkich klas ruchu obs lu-

giwanych przez dany algorytm kolejkowania.

• szczeg´

o lowe (ang. specific) — kilka filtr´

ow skojarzonych z konkretnym

algorytmem kolejkowania klasyfikuje pakiety do klas ruchu obs lugiwa-

nych przez dany algorytm kolejkowania.

3.2.1

Filtr route

Linux obs luguje wiele tablic rutingu (domy´slnie 256). Standardowo przy

wyborze trasy pakiet´

ow sprawdzane s

,

a wpisy w nast

,

epuj

,

acych tablicach

w podanej kolejno´sci:

1. local - znajduj

,

a si

,

e w niej trasy dodawane automatycznie przez j

,

adro

przy podnoszeniu interfejs´

ow oraz trasy broadcastowe;

2. main - znajduj

,

a si

,

e w niej trasy dodawane przez administratora;

3. default - domy´slnie jest pusta.

40

Administrator mo˙ze dodawa´

c trasy do ka˙zdej z wymienionych tablic.

Mo˙ze tak˙ze skasowa´

c wszystkie tablice z wyj

,

atkiem tablicy local. Mo˙zliwe

jest r´

ownie˙z tworzenie nowych tablic rutingu i dodawanie do nich tras.

Dodatkowe mo˙zliwo´sci stwarza u˙zycie

”

rutingu rozszerzonego” (ang. po-

licy routing). Mo˙zliwe jest wtedy podejmowanie decyzji o rutingu na podsta-

wie nast

,

epuj

,

acych parametr´

ow:

• adresu ´zr´

od lowego

• protoko lu sieciowego (np. IP )

• portu protoko lu transportowego (np. port 80 TCP )

• warto´sci pola TOS z nag l´

owka IP

• wej´sciowego interfejsu sieciowego (np. ppp0)

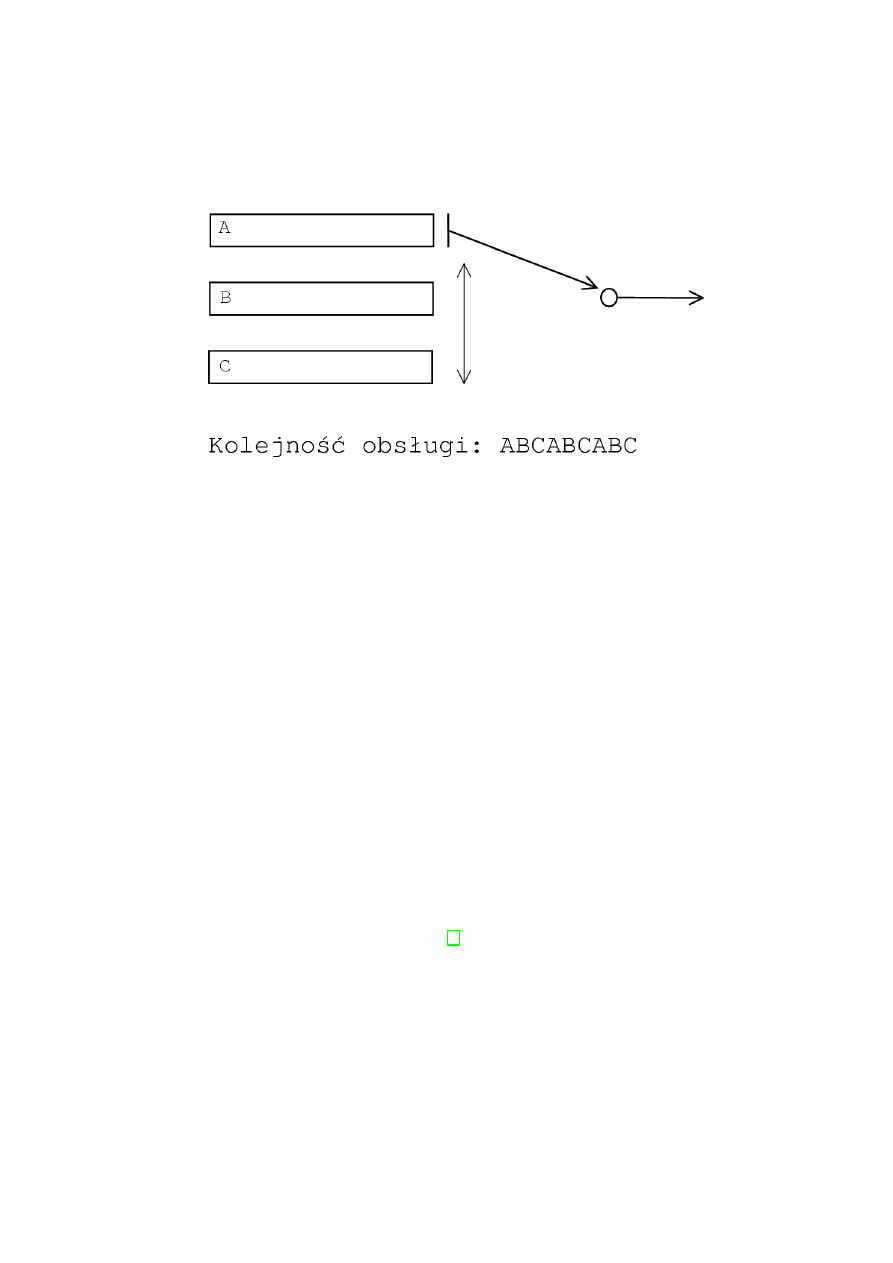

• warto´sci pola ustawianego w pakiecie przez firewall

Ostatnie kryterium rutowania pakiet´

ow pozwala w praktyce na rutowanie

wg zawarto´sci dowolnego pola nag l´

owk´

ow warstwy sieciowej lub transporto-

wej, a nawet zawarto´sci pola danych pakietu. Wykorzystywany do tego jest

mechanizm znakowania pakiet´

ow przez narz

,

edzie iptables

. Znakowanie po-

lega na wpisywaniu dowolnej liczby sta loprzecinkowej 32 bitowej bez znaku

do dodatkowego pola struktury reprezentuj

,

acej ka˙zdy pakiet IP.

Ka˙zda trasa w tablicy rutingu mo˙ze mie´

c przypisan

,

a klas

,

e do kt´

orej trafi

,

a

pakiety kierowane wzd lu˙z tej trasy. Tras

,

e z klas

,

a mo˙zna skojarzy´

c na dwa

sposoby. Mo˙zna to osi

,

agn

,

a´

c przez wpisanie trasy do jednej z tablic rutingu

lub przez zdefiniowanie dziedziny rutuj

,

acej (ang. realm). Nast

,

epnie przy de-

finiowaniu filtra mo˙zna wskaza´

c na wybran

,

a tablic

,

e lub dziedzin

,

e rutuj

,

ac

,

a

jako na ´

zr´

od lo pakiet´

ow do filtrowania.

3

Filtr fw (podsekcja 3.2.2) korzysta jawnie z tego mechanizmu

41

Poni˙zszy przyk lad pokazuje zastosowanie filtra route. Wszystkie pakiety

adresowane do podsieci 192.168.10/24 z po´srednictwem rutera o adresie

192.168.10.1 wychodz

,

ace interfejsem sieciowym eth1 s

,

a kierowane do klasy

o identyfikatorze 1:10. Elementem l

,

acz

,

acym w tym przyk ladzie jest dziedzina

rutuj

,

ac

,

a o identyfikatorze 10.

# ip route add 192.168.10/24 via 192.168.10.1 dev eth1 realm 10

# tc filter add dev eth1 parent 1:0 protocol ip prio 100 \

route to 10 classid 1:10

Najwi

,

eksz

,

a zalet

,

a tego filtra wynikaj

,

ac

,

a z jego prostoty jest du˙za szybko´s´

c

dzia lania

3.2.2

Filtr fw

Kolejny rodzaj filtru korzysta z mo˙zliwo´sci znakowania pakiet´

ow, st

,

ad

pochodzi jego nazwa fw (skr´

ot terminu firewall). Filtr ten potrafi przekiero-

wa´

c pakiety do zdefiniowanych klas na podstawie warto´sci 32 bitowej liczby

sta loprzecinkowej bez znaku wpisanej uprzednio do struktury przedstawia-

j

,

acej pakiet. Do wpisywania wspomnianej liczby s lu˙zy narz

,

edzie konfiguracji

firewalla — iptables.

Jako demonstracj

,

e mo˙zliwo´sci tego elastycznego filtra pokazano ni˙zej za-

bezpieczenie serwera przed atakiem DoS polegaj

,

acym na przesy laniu do niego

du˙zej ilo´sci pakiet´

ow z ustawion

,

a flag

,

a TCP SYN (rozpoczynaj

,

acych po l

,

acze-

nie TCP ) w celu doprowadzenia do przeci

,

a˙zenia serwera, a w konsekwencji

unieruchomienia go.

Pakiet z ustawion

,

a flag

,

a TCP SYN ma wielko´s´

c 40 bajt´

ow (320 bit´

ow), tak

wi

,

ec w przybli˙zeniu trzy takie pakiety maj

,

a l

,

acznie wielko´s´

c 1 kb. Ustawiaj

,

ac

limit przepustowo´sci dla pakiet´

ow z ustawion

,

a flag

,

a TCP SYN na 1 kb, akcep-

tujemy nie wi

,

ecej ni˙z trzy pr´

oby nawi

,

azania po l

,

aczenia w ka˙zdej sekundzie.

42

W tym celu znaczymy ka˙zdym przychodz

,

acy interesuj

,

acym nas interfejsem

sieciowy eth0 pakiet warto´sci

,

a 1. Nast

,

epnie wszystkie uprzednio znaczone

pakiety podlegaj

,

a kszta ltowaniu ruchu i nadmiarowe pakiety s

,

a odrzucane.

# iptables -A PREROUTING -i eth0 -t mangle -p tcp --syn -j MARK \

--set-mark 1

# tc filter add dev eth0 parent ffff: protocol ip prio 50 \

handle 1 fw police rate 1kbit burst 40 mtu 9k drop flowid :1

G l´

own

,

a zalet

,

a tego filtra jest jego elastyczno´s´

c polegaj

,

aca na mo˙zliwo´sci

wykorzystania wszystkiego co oferuje architektura netfilter, z kt´

orej korzysta

narz

,

edzie konfiguracji firewalla iptables. Jednocze´snie mo˙zna uaktywni´

c 256

niezale˙znych filtr´

ow fw.

3.2.3

Filtry rsvp i rsvp6

Filtr rsvp umo˙zliwia klasyfikacj

,

e pakiet´

ow zgodnie z ich przynale˙zno´sci

,

a

do odpowiednich strumieni IntServ. Klasyfikacja jest przeprowadzana na pod-

stawie nast

,

epuj

,

acych parametr´

ow:

• protok´

o l warstwy sieciowej (np. TCP )

• adres docelowy IP

• port docelowy TCP lub GPI

• adres ´zr´

od lowy IP lub maska adres´

ow IP (opcjonalnie)

4

W przypadku korzystania z tunel´

ow IP w celu szyfrowania przesy lania danych zacho-

dzi potrzeba odczytania z nag l´

owka pakietu TCP numer´

ow portu ´

zr´

od lowego i docelowego.

Nag l´

owek TCP zostaje p´

o´

zniej zaszyfrowany, wi

,

ec informacje te zapisuje si

,

e w nag l´

owku

GPI (ang. Generalised Port Identifier) [27], kt´

ory dopisywany jest za nag l´

owkiem IP, a

przed nag l´

owkiem TCP.

43

• port ´zr´

od lowy IP lub etykieta przep lywu (opcjonalnie i dozwolone tylko

je´sli podano adres ´

zr´

od lowy IP lub mask

,

e adres´

ow)

W poni˙zszym przyk ladzie wszystkie pakiety TCP przychodz

,

ace z adresu

192.168.0.10 i adresowane do 192.168.0.1 zostan

,

a przyporz