© 2013 Cisco and/or its affiliates. All rights reserved. This document is Cisco Public.

Page 1 of 11

Tłumaczenie – Waldemar Grzebyk, Politechnika Wrocławska, Katedra Telekomunikacji i Teleinformatyki, kwiecień 2014

Lab

– Korzystanie z interfejsu CLI do zbierania informacji o

urządzeniach i topologii sieci

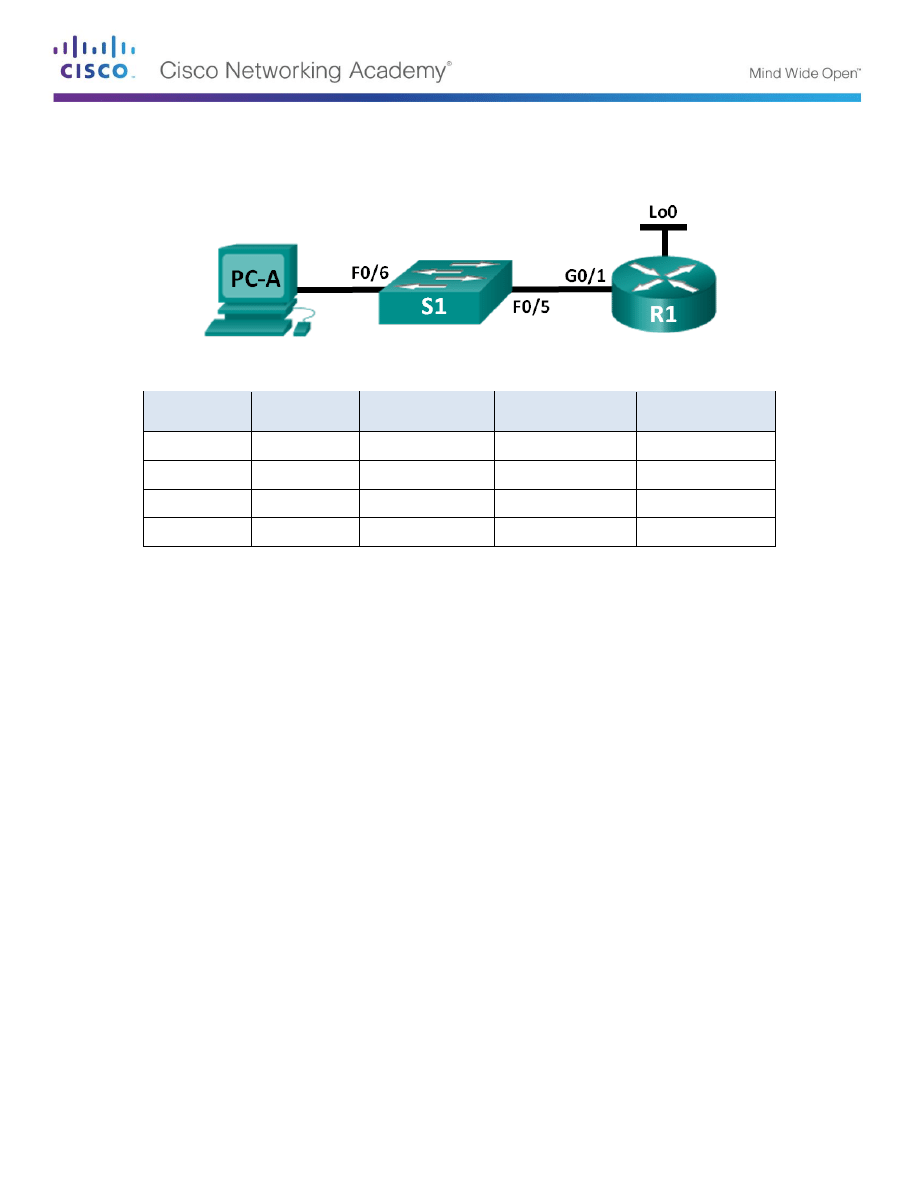

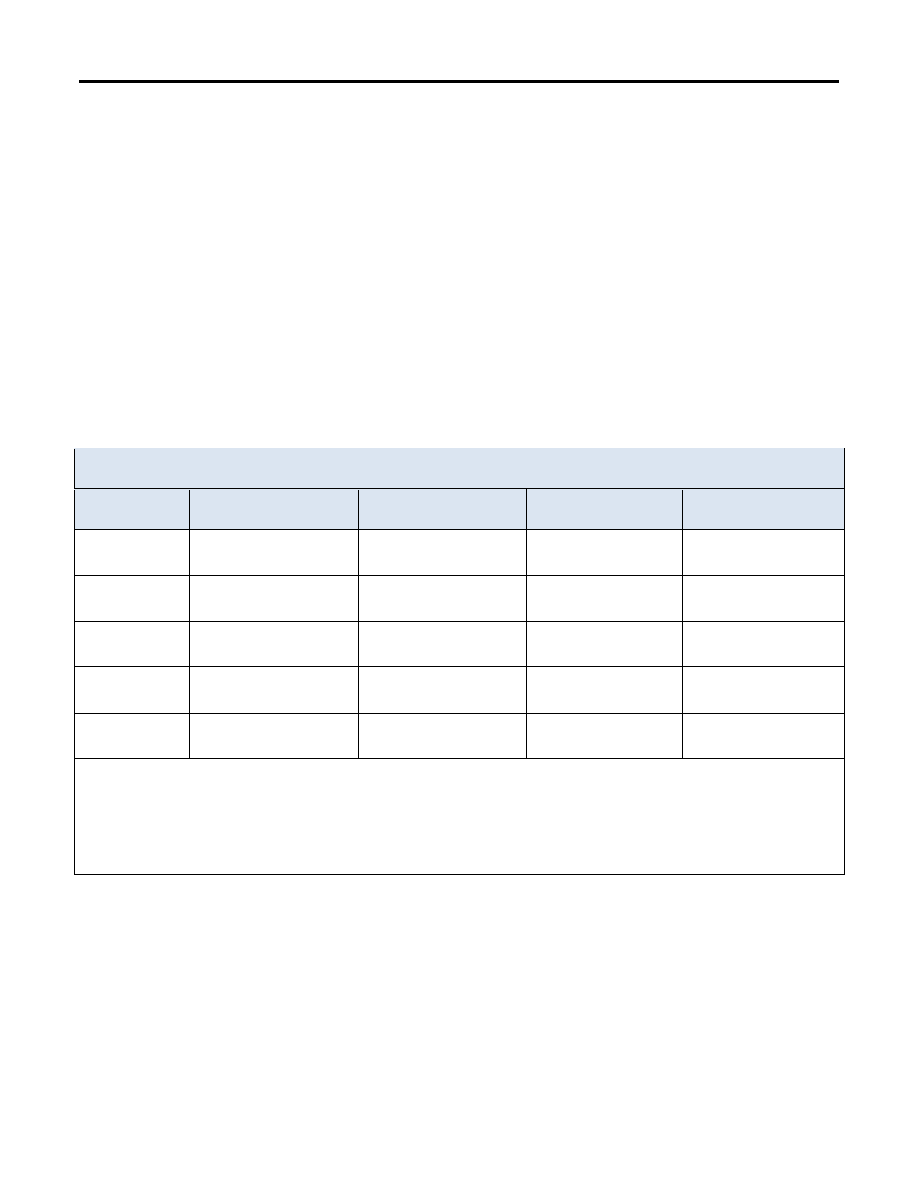

Tabela adresacji

Urządzenie

Interfejs

Adres IP

Maska podsieci

Brama domyślna

R1

G0/1

192.168.1.1

255.255.255.0

N/A

Lo0

209.165.200.225

255.255.255.224

N/A

S1

VLAN 1

192.168.1.11

255.255.255.0

192.168.1.1

PC-A

NIC

192.168.1.3

255.255.255.0

192.168.1.1

Cele

Część 1: Konfigurowanie topologii i inicjowanie urządzeń

Konfiguracja

urządzenia pasująca do topologii sieci.

Przygotowanie oraz

przeładowanie przełącznika i rutera.

Część 2: Konfigurowanie urządzeń i sprawdzanie połączeń

Przypisanie statycznego adresu IP do karty sieciowej PC-A.

Podstawowa konfiguracja rutera R1.

Podstawowa konfiguracja

przełącznika S1.

Sprawdzenie połączeń sieciowych.

Część 3: Zbieranie informacji o urządzeniach sieciowych

Zbieranie informacji o ruterze R1

przy użyciu komend CLI systemu IOS.

Zbieranie informacji

o przełączniku S1 przy użyciu komend CLI systemu IOS.

Zbieranie informacji o komputerze PC-A

przy użyciu wiersza poleceń.

Wprowadzenie/ Scenariusz

Dokumentowanie pracy sieci jest jednym z najważniejszych zadań profesjonalnego administrowania siecią.

Posiadając odpowiednią dokumentację używanych adresów IP, numerów modeli urządzeń, wersji systemów

IOS, używanych portów i testów bezpieczeństwa, można znacznie łatwiej diagnozować i rozwiązywać

problemy z

siecią.

Lab

– Korzystanie z interfejsu CLI do zbierania informacji o urządzeniach i topologii sieci

© 2013 Cisco and/or its affiliates. All rights reserved. This document is Cisco Public.

Page 2 of 11

Tłumaczenie – Waldemar Grzebyk, Politechnika Wrocławska, Katedra Telekomunikacji i Teleinformatyki, kwiecień 2014

W tym

ćwiczeniu, będzie można zbudować małą sieć, skonfigurować urządzenia oraz podstawowe funkcje

bezpieczeństwa, a następnie udokumentować konfigurację poprzez wydawanie różnych poleceń na routerze,

przełączniku i PC w celu zebrania informacji.

Uwaga: Ruterami

używanymi na ćwiczeniach praktycznych CCNA są rutery Cisco 1941 Integrated Services

Router (ISR) z systemem Cisco IOS w wersji 15.2 (4) M3 (universalk9 image).

Stosowane są przełączniki

Cisco Catalyst 2960S z systemem Cisco IOS w wersji 15.0 (2) (universalk9 image). Mo

gą być również

używane inne routery i przełączniki oraz wersje Cisco IOS. W zależności od modelu urządzenia i wersji

systemu Cisco IOS,

dostępne polecenia i ich składnia mogą się różnić od tego, co przedstawiono w instrukcji.

Odnosi

się to między innymi do interfejsów routera w tabeli podsumowującej na końcu ćwiczenia dla

poprawnego ich identyfikowania.

Uwaga:

Upewnij się, że konfiguracje na routerach i przełącznikach zostały przywrócone do ustawień

domyślnych a w urządzeniach nie

m

a konfiguracji startowych. Jeśli nie jesteś pewien, skontaktuj się z

instruktorem..

Wymagane zasoby

1 Ruter (Cisco 1941 with Cisco IOS Release 15.2(4)M3 universal image or comparable)

1

Przełącznik (Cisco 2960 with Cisco IOS Release 15.0(2) lanbasek9 image or comparable)

1 PC (Windows 7, Vista, lub XP z emulatorem terminala, takim jak Tera Term lub PuTTy)

Kabel konsolowy do konfigurowania

urządzeń Cisco IOS przez port konsoli.

Kable typu

skrętka czteroparowa do połączeń Ethernet jak pokazano na rysunku topologii.

Część 1.: Konfigurowanie topologii i inicjowanie urządzeń

W części 1 ćwiczenia, można skonfigurować topologię sieci, w razie potrzeby wyczyścić konfigurację i

skonfigurować podstawowe ustawienia routera i przełącznika..

Krok 1. Wykonanie

połączeń kablowych, jak na rysunku topologii.

a.

Połącz urządzania kablami jak pokazano na rysunku topologii.

b.

Włącz zasilanie wszystkich urządzeń.

Krok 2. Przygotowanie oraz

przeładowanie routera i przełącznika.

Część 2.: Konfigurowanie urządzeń i sprawdzanie połączeń

W części 2 ćwiczenia, należy skonfigurować topologię sieci i podstawowe ustawienia routera i przełącznika

zgodnie z topologi

ą, nazwami urządzeń i adresacją, zawartymi na rysunku i w Tabeli na początku instrukcji.

Uwaga: Dodatek A zawiera dane konfiguracyjne dla krok

ów z części 2 ćwiczenia. Należy starać się wykonać

te kroki bez korzystania z informacji zawartych w dodatku.

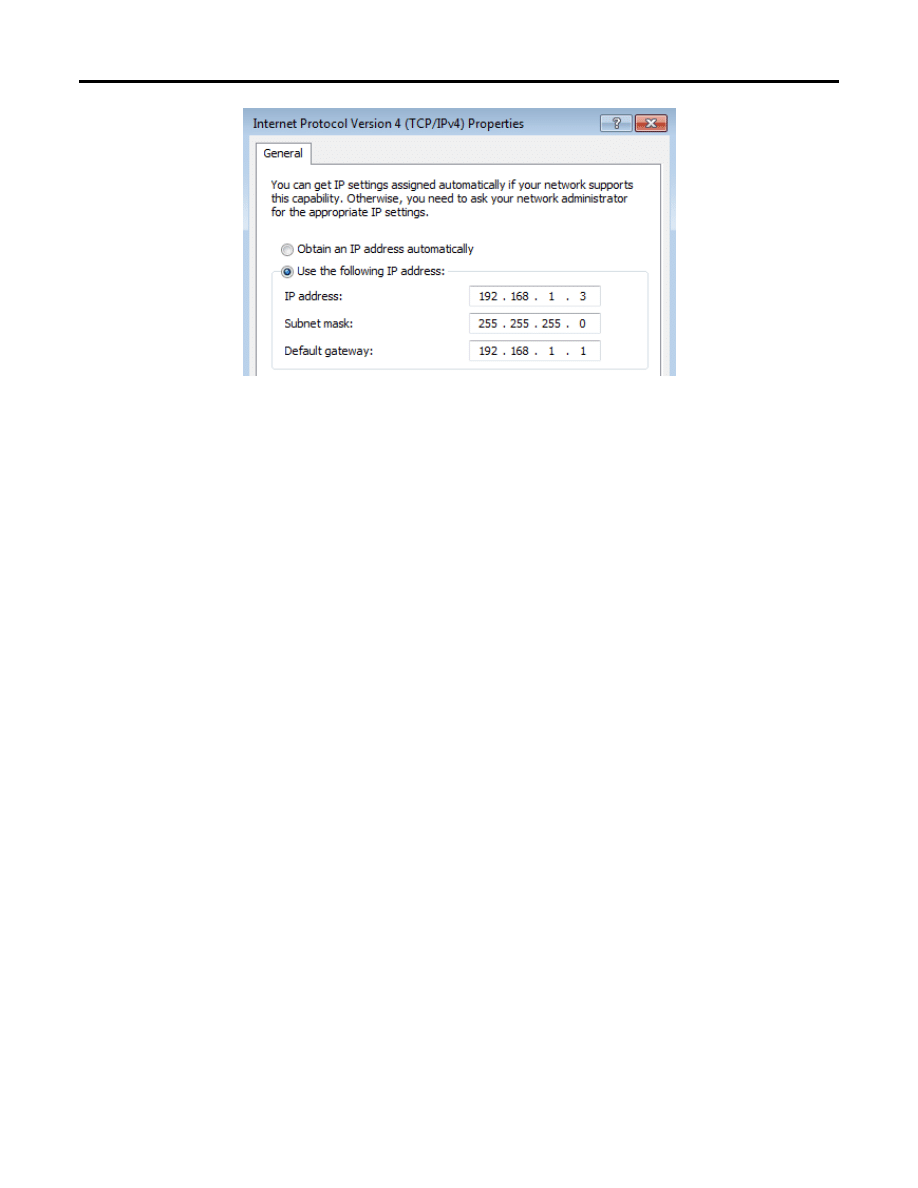

Krok 1. Konfigurowanie adresu IPv4 komputera.

Na podstawie tabeli adresowania skonfiguruj adres IPv4, mask

ę podsieci i adres bramy domyślnej na

komputerze PC-A.

Krok 2. Konfiguracja rutera .

Jeśli potrzebujesz pomocy w kroku 2, znajdziesz ją w Dodatku A do instrukcji.

a.

Połącz się z ruterem konsolowo i przejdź do trybu uprzywilejowanego.

b.

Ustaw właściwy czas na ruterze.

Lab

– Korzystanie z interfejsu CLI do zbierania informacji o urządzeniach i topologii sieci

© 2013 Cisco and/or its affiliates. All rights reserved. This document is Cisco Public.

Page 3 of 11

Tłumaczenie – Waldemar Grzebyk, Politechnika Wrocławska, Katedra Telekomunikacji i Teleinformatyki, kwiecień 2014

c.

Przejdź do trybu konfiguracji globalnej.

1)

Skonfiguruj nazwę hosta na ruterze zgodną z przyjętą topologią i Tabelą adresacji.

2) W

yłącz wyszukiwanie DNS.

3)

Utwórz komunikat dnia (MOTD banner), który będzie ostrzegał przed nieautoryzowanym dostępem

do urządzenia.

4)

Ustaw szyfrowane hasło class na dostępie do trybu uprzywilejowanego.

5)

Ustaw hasło dostępu konsolowego cisco i uaktywnij dostęp do logowania na konsolę.

6)

Włącz szyfrowanie haseł jawnych.

7)

Utwórz domenę o nazwie cisco.com dla dostępu SSH.

8)

Utwórz użytkownika o nazwie admin z szyfrowanym hasłem cisco na dostępie SSH.

9) Wygeneruj klucz

RSA o długości 1024 bitów.

d. Skonfiguruj linie terminalowe vty.

1)

Użyj lokalnej bazy danych do uwierzytelniania na dostępie SSH.

2)

Włącz tylko tryb logowania SSH.

e.

Powróć do trybu konfiguracji globalnej.

1)

Utwórz interfejs Loopback 0 i skonfiguruj adres IP bazując na Tabeli adresacji.

2) Skonfiguruj i uaktywnij interfejs G0/1 rutera.

3) Skonfiguruj opisy

interfejsów G0/1 i L0.

4)

Zapisz plik konfiguracji bieżącej do pliku konfiguracji startowej.

Krok 3.

Konfiguracja przełącznika.

Jeśli potrzebujesz pomocy w kroku 3, znajdziesz ją w Dodatku A do instrukcji..

a.

Połącz się z przełącznikiem konsolowo i przejdź do trybu uprzywilejowanego.

b.

Ustaw właściwy czas na przełączniku.

c. Przejdź do trybu konfiguracji globalnej.

1)

Skonfiguruj nazwę hosta na przełączniku zgodną z przyjętą topologią i Tabelą adresacji.

2)

Wyłącz wyszukiwanie DNS.

3)

Utwórz komunikat dnia (MOTD banner), który będzie ostrzegał przed nieautoryzowanym dostępem

do urządzenia.

4)

Ustaw szyfrowane hasło class na dostępie do trybu uprzywilejowanego.

5)

Włącz szyfrowanie haseł jawnych.

6)

Utwórz domenę o nazwie cisco.com dla dostępu SSH.

7)

Utwórz użytkownika o nazwie admin z szyfrowanym hasłem cisco na dostępie SSH.

8)

Wygeneruj klucz RSA o długości 1024 bitów.

9)

Skonfiguruj adres IP przełącznika bazując na topologii i Tabeli adresacji.

10) Ustaw adres bramy

domyślnej na przełączniku.

11) U

staw hasło dostępu konsolowego cisco i uaktywnij dostęp do logowania na konsolę.

b. Skonfiguruj linie terminalowe vty.

Lab

– Korzystanie z interfejsu CLI do zbierania informacji o urządzeniach i topologii sieci

© 2013 Cisco and/or its affiliates. All rights reserved. This document is Cisco Public.

Page 4 of 11

Tłumaczenie – Waldemar Grzebyk, Politechnika Wrocławska, Katedra Telekomunikacji i Teleinformatyki, kwiecień 2014

1)

Użyj lokalnej bazy danych do uwierzytelniania na dostępie SSH.

2)

Włącz tylko tryb logowania SSH.

3)

Wejdź w odpowiedni tryb konfiguracji i skonfiguruj opisy interfejsów F0/5 i F0/6.

4)

Zapisz plik konfiguracji bieżącej do pliku konfiguracji startowej.

Krok 4.

Sprawdzanie połączeń sieciowych.

a. Z

wiersza poleceń komputera PC-A, wykonaj polecenie ping do adresu IP interfejsu VLAN1

przełącznika S1. Jeżeli polecenie nie zakończyło się sukcesem to rozwiąż problemy z konfiguracją

fizyczną i logiczną.

b. Z

wiersza poleceń komputera PC-A, wykonaj polecenie ping do adresu IP bramy domyślnej na ruterze

R1.

Jeżeli polecenie nie zakończyło się sukcesem to rozwiąż problemy z konfiguracją fizyczną i logiczną.

c. Z

wiersza poleceń komputera PC-A, wykonaj polecenie ping do adresu IP interfejsu loopback na

ruterze R1.

Jeżeli polecenie nie zakończyło się sukcesem to rozwiąż problemy z konfiguracją fizyczną i

logiczn

ą.

d.

Z połączenia konsolowego do przełącznika S1, wykonaj polecenie ping do adresu IP interfejsu G0/1

rutera R1.

Jeżeli polecenie nie zakończyło się sukcesem to rozwiąż problemy z konfiguracją fizyczną i

logiczn

ą.

Część 3.: Zbieranie informacji o urządzeniach sieciowych.

W części 3 ćwiczenia, w celu zebrania informacji o urządzeniach w sieci, jak również pewnych ich

właściwościach działania, można użyć różnych poleceń. Dokumentowanie sieci jest bardzo ważnym

elementem

zarządzania siecią. Dokumentacja obu topologii: fizycznej i logicznej, jest równie istotna jak,

znajomość platform sprzętowych i wersji IOS urządzeń sieciowych. Znajomość odpowiednich poleceń do

zbierania informacji o sieci

i urządzeniach jest niezbędna do profesjonalnego ich zarządzania.

Krok 1: Zbieranie informacji na temat rutera R1

za pomocą poleceń IOS.

Jednym z podstawowych działań jest zbieranie informacji w fizycznym urządzeniu, a także informacji o jego

systemie operacyjnym..

a. Wydaj odpowiednie polecenie, aby

uzyskać następujące informacje:

Router Model:

__________________________________

IOS Version:

__________________________________

Total RAM:

__________________________________

Total NVRAM:

__________________________________

Total Flash Memory: __________________________________

IOS Image File:

__________________________________

Configuration Register:

__________________________________

Technology Package: __________________________________

Jakiego polecenia

użyłeś, aby uzyskać powyższe informacje?

_____________________________________________________________

b. Wydaj odpowiednie polecenie, aby

wyświetlić podsumowanie ważnych informacji o interfejsach routera.

Zarejestruj i zapisz

poniżej wyniki tego polecenia.

Uwaga: Zarejestruj informacje tylko

o interfejsach, które mają przypisane adresy IP.

____________________________________________________________________________________

Lab

– Korzystanie z interfejsu CLI do zbierania informacji o urządzeniach i topologii sieci

© 2013 Cisco and/or its affiliates. All rights reserved. This document is Cisco Public.

Page 5 of 11

Tłumaczenie – Waldemar Grzebyk, Politechnika Wrocławska, Katedra Telekomunikacji i Teleinformatyki, kwiecień 2014

____________________________________________________________________________________

____________________________________________________________________________________

____________________________________________________________________________________

c. Wydaj odpowiednie polecenie

, aby wyświetlić tablicę dostępnych tras. Zarejestruj i zapisz poniżej wyniki

tego polecenia.

____________________________________________________________________________________

____________________________________________________________________________________

____________________________________________________________________________________

____________________________________________________________________________________

____________________________________________________________________________________

____________________________________________________________________________________

____________________________________________________________________________________

____________________________________________________________________________________

d. Jakie polecenie

należy użyć, aby na ruterze wyświetlić odwzorowanie adresów warstwy 2 na adresy

warstwy 3?

Zapisz poniżej polecenie i zarejestrowane wyniki.

____________________________________________________________________________________

____________________________________________________________________________________

____________________________________________________________________________________

____________________________________________________________________________________

____________________________________________________________________________________

e. Jakie polecenie

należy użyć, aby zobaczyć szczegółowe informacje na temat wszystkich interfejsów na

routerze lub o

określonym interfejsie? Zapisz to polecenie poniżej.

____________________________________________________________________________________

f.

Cisco

jest właścicielem bardzo mocnego protokołu, który działa w warstwie 2 modelu OSI. Protokół ten

może pomóc w zidentyfikowaniu, jak fizycznie są połączone urządzenia Cisco, ustalaniu ich numerów

modeli, a nawet wersji IOS i adres

ów IP. Jakie polecenie lub polecenia należy użyć na routerze R1, aby

uz

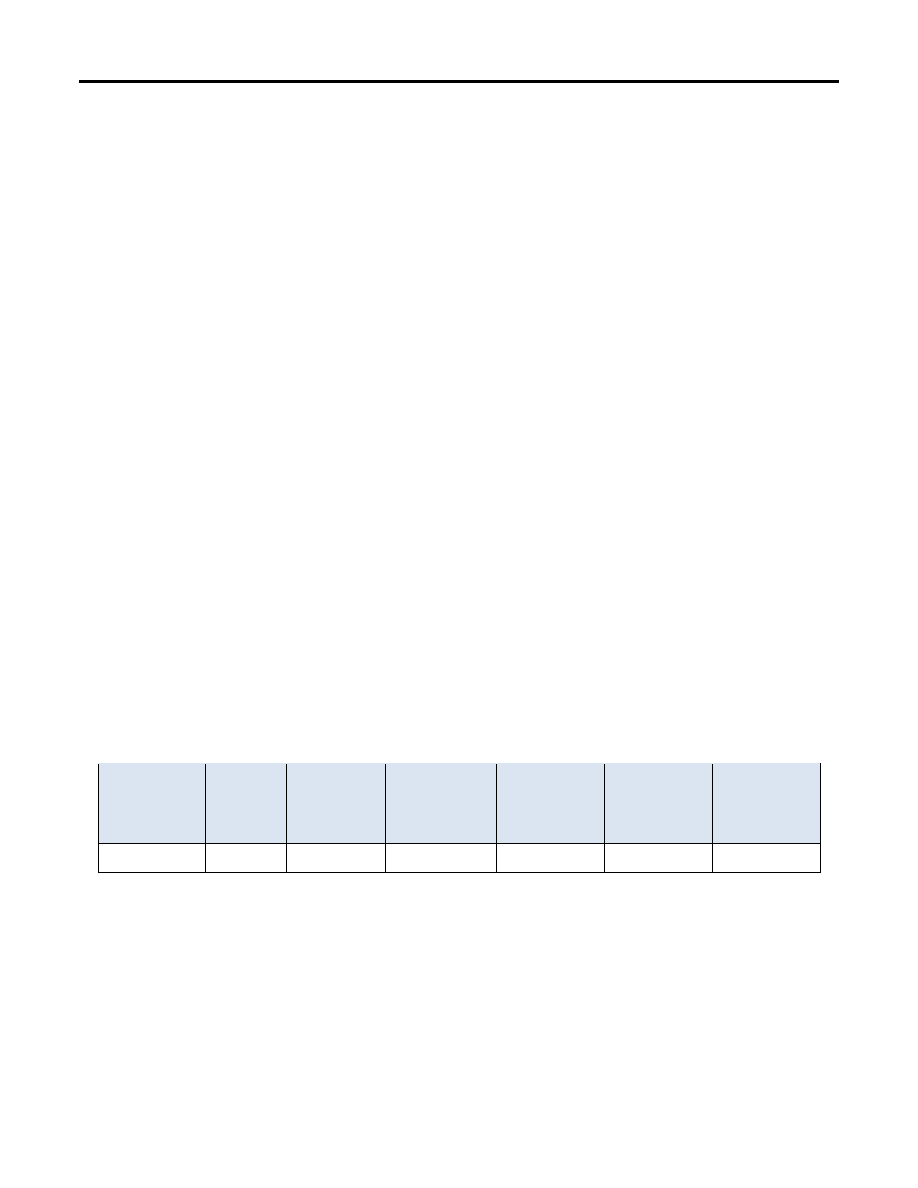

yskać informacje o przełączniku S1 niezbędne do wypełnienia poniższej tabeli?

Identyfikator

urządzenia

(Device ID)

Interfejs

lokalny

Możliwości

(Capability)

Model #

Zdalny port

(Remote

Port ID)

Adres

IP

Wersja

IOS

g. Podstawowym testem

urządzeń sieciowych jest sprawdzenie czy można do nich uzyskać połączenie typy

telnet.

Pamiętaj, Telnet nie jest bezpiecznym protokołem. Nie powinien być włączony w większości

przypadków. Korzystając z klienta Telnet, takiego jak Tera Term lub PuTTY, spróbuj uzyskać połączenie

telnet do rutera R1

przy użyciu adresu IP bramy domyślnej komputera PC-A. Zapisz poniżej uzyskane

wyniki.

___________________________________________________________________________________

h. Przetestuj czy

prawidłowo działa połączenie SSH z komputera PC-A. Za pomocą klienta SSH, takiego jak

Tera Term lub PuTTYy

wykonaj połączenie SSH z PC-A do przełącznika S1. Jeśli pojawi się komunikat

ostrzegawczy dotyczący innego klucza, kliknij przycisk „Kontynuuj”. Zaloguj się z odpowiednią nazwę

użytkownika i hasłem skonfigurowanymi w drugiej części ćwiczenia. Czy ci się udało?

Lab

– Korzystanie z interfejsu CLI do zbierania informacji o urządzeniach i topologii sieci

© 2013 Cisco and/or its affiliates. All rights reserved. This document is Cisco Public.

Page 6 of 11

Tłumaczenie – Waldemar Grzebyk, Politechnika Wrocławska, Katedra Telekomunikacji i Teleinformatyki, kwiecień 2014

___________________________________________________________________________________

Poszczególne hasła skonfigurowane na routerze powinny być tak silne i chronione jak to możliwe.

Uwaga: Stosowane w naszym

ćwiczeniu hasła (cisco i class) nie są zgodne z najlepszymi praktykami

tworzenia

silnych haseł. Hasła te są używane jedynie dla ułatwienia wykonywania ćwiczenia. Domyślnie

skonfigurowane

hasło dostępu do konsoli oraz hasło do terminali VTY, będzie wyświetlane w pliku

konfiguracyjnym w postaci jawnego tekstu.

i.

Upewnij się, że wszystkie hasła w pliku konfiguracyjnym są szyfrowane. Zapisz poniżej użyte polecenie i

zarejestrowane wyniki.

Polecenie: ________________________________________________

Czy hasło dostępu do konsoli jest szyfrowane? __________________________

Czy hasło dostępu SSH jest szyfrowane? _____________________________

Krok 2: Zbieranie informacji na temat

przełącznika S1 za pomocą poleceń IOS.

Wiele poleceń, które są dostępne na ruterze R1 mogą być także stosowana na przełączniku. Jednak w

przypadku

niektórych komend, istnieją pewne różnice.

a. Wydaj odpowiednie polecenie, aby

uzyskać następujące informacje:

Switch Model: __________________________________

IOS Version:

__________________________________

Total NVRAM: __________________________________

IOS Image File:

__________________________________

Jakiego polecenia

użyłeś, aby uzyskać powyższe informacje?

_____________________________________________________________

b. Wydaj odpowiednie polecenie, aby

wyświetlić podsumowanie kluczowych informacji na temat interfejsów

przełącznika. Zapisz poniżej polecenie i zarejestrowane wyniki.

Uwaga: Zarejestruj informacje tylko o aktywnych interfejsach.

____________________________________________________________________________________

____________________________________________________________________________________

____________________________________________________________________________________

____________________________________________________________________________________

____________________________________________________________________________________

c. Wydaj odpowiednie polecenie

, aby wyświetlić tabelę adresów MAC przełącznika. Zarejestruj i zapisz

poniżej tylko informacje o dynamicznych adresach MAC.

___________________________________________________________________________________

___________________________________________________________________________________

___________________________________________________________________________________

___________________________________________________________________________________

d.

Upewnij się, że dostęp Telnet VTY na przełączniku S1 jest wyłączony. Korzystając z klienta Telnet,

takiego jak Tera Term lub PuTTY

, spróbuj uzyskać połączenie telnet do przełącznika S1 na adres

192.168.1.11. Uzyskane wyniki zapisz

poniżej.

___________________________________________________________________________________

Lab

– Korzystanie z interfejsu CLI do zbierania informacji o urządzeniach i topologii sieci

© 2013 Cisco and/or its affiliates. All rights reserved. This document is Cisco Public.

Page 7 of 11

Tłumaczenie – Waldemar Grzebyk, Politechnika Wrocławska, Katedra Telekomunikacji i Teleinformatyki, kwiecień 2014

e. Przetestuj czy

prawidłowo działa połączenie SSH z komputera PC-A. Za pomocą klienta SSH, takiego jak

Tera Term lub PuTTYy

wykonaj połączenie SSH z PC-A do przełącznika S1. Jeśli pojawi się komunikat

ostrzegawczy dotyczący innego klucza, kliknij przycisk „Kontynuuj”. Zaloguj się z odpowiednią nazwę

użytkownika i hasłem. Czy ci się udało?

___________________________________________________________________________________

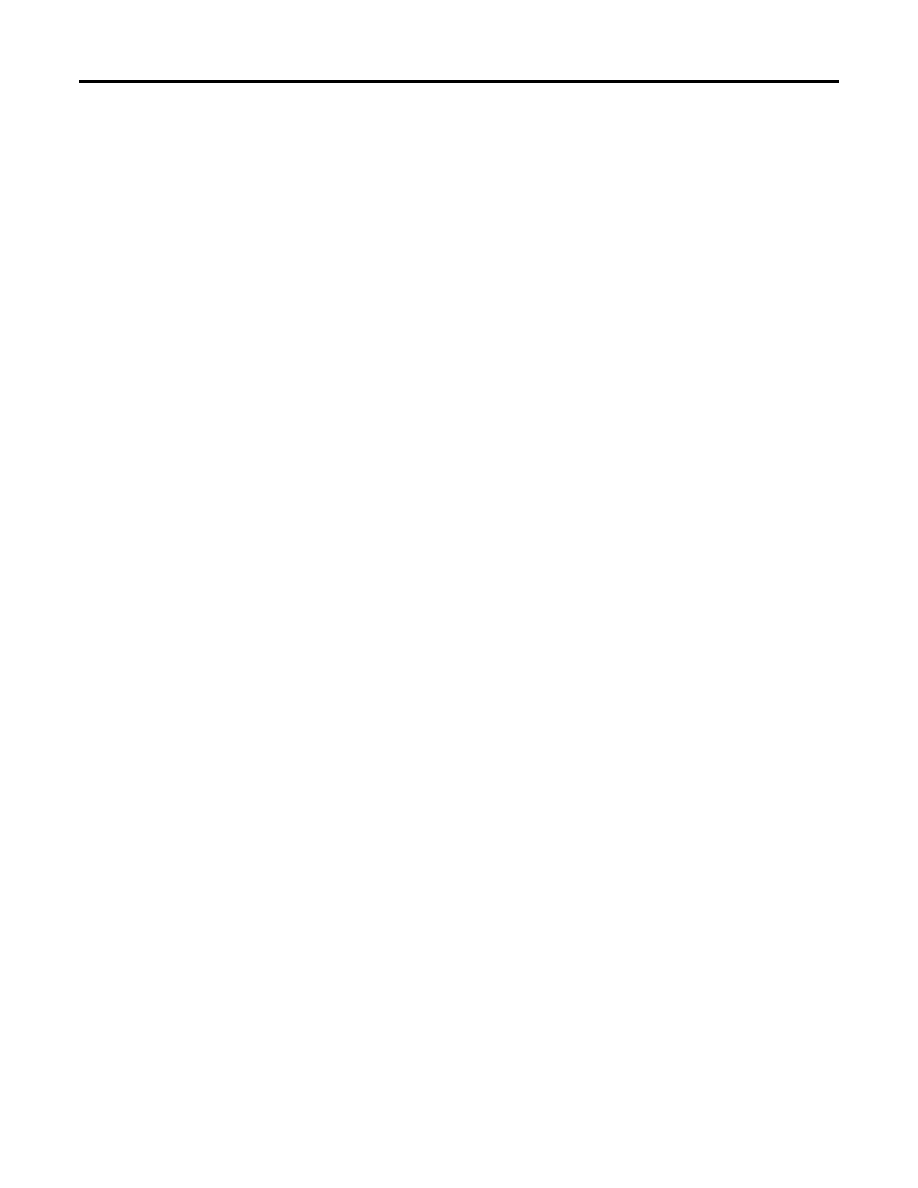

f.

Wypełnij poniższą tabelę informacjami na temat rutera R1 uzyskanymi za pomocą odpowiedniego

polecenia na ruterze R1 lub

przełączniku S1.

Identyfikator

urządzenia

(Device ID)

Interfejs

lokalny

Możliwości

(Capability)

Model #

Zdalny port

(Remote

Port ID)

Adres

IP

Wersja

IOS

g.

Upewnij się, że wszystkie hasła w pliku konfiguracyjnym są szyfrowane. Zarejestruj i zapisz wynik

polecenia poniżej.

Polecenie: ________________________________________________

Czy hasło dostępu do konsoli jest szyfrowane? __________________________

Krok 3: Zbieranie informacji na temat PC-A.

Informacje na temat komputera PC-

A będziemy gromadzić na podstawie działania różnych poleceń systemu

Windows.

a. Z

wiersza poleceń komputera PC-A wydaj polecenie ipconfig /all i odpowiedz na poniższe pytania.

Jaki jest adres IP komputera PC-A?

____________________________________________________________________________________

Jaka jest maska podsieci komputera PC-A?

____________________________________________________________________________________

Jaki jest adres IP

bramy domyślnej komputera PC-A?

____________________________________________________________________________________

Jaki jest adres MAC komputera PC-A?

____________________________________________________________________________________

b. Wydaj odpowiednie polecenie, aby

sprawdzić stos protokołów TCP / IP karty sieciowej. Jakiej komendy

użyłeś?

____________________________________________________________________________________

c. Z

wiersza poleceń komputera PC-A wydaj polecenie ping do adresu IP interfejsu loopback rutera R1.

Czy polecenie ping

zakończyło się sukcesem?

____________________________________________________________________________________

d. Wydaj odpowiednie polecenie na komputerze PC-A, aby

sprawdzić trasę pakietu na drodze do interfejsu

loopback rutera R1.

Zarejestruj i zapisz poniżej wynik działania komendy. Jakiego polecenia użyłeś?

____________________________________________________________________________________

____________________________________________________________________________________

e. Wydaj odpowiednie polecenie na PC-A, aby

wyświetlić odwzorowanie adresów warstwy 2 na adresy

warstwy 3 przechowywane na karcie sieciowej (NIC) komputera. Zapisz p

oniżej uzyskane odpowiedzi.

Zapisz tylko

te odpowiedzi, które dotyczą sieci 192.168.1.0/24. Jakiego polecenia użyłeś?

Lab

– Korzystanie z interfejsu CLI do zbierania informacji o urządzeniach i topologii sieci

© 2013 Cisco and/or its affiliates. All rights reserved. This document is Cisco Public.

Page 8 of 11

Tłumaczenie – Waldemar Grzebyk, Politechnika Wrocławska, Katedra Telekomunikacji i Teleinformatyki, kwiecień 2014

____________________________________________________________________________________

____________________________________________________________________________________

____________________________________________________________________________________

____________________________________________________________________________________

Do przemyślenia

Dlaczego jest

tak ważne, aby udokumentować swoje urządzenia sieciowe?

_______________________________________________________________________________________

_______________________________________________________________________________________

_______________________________________________________________________________________

_______________________________________________________________________________________

_______________________________________________________________________________________

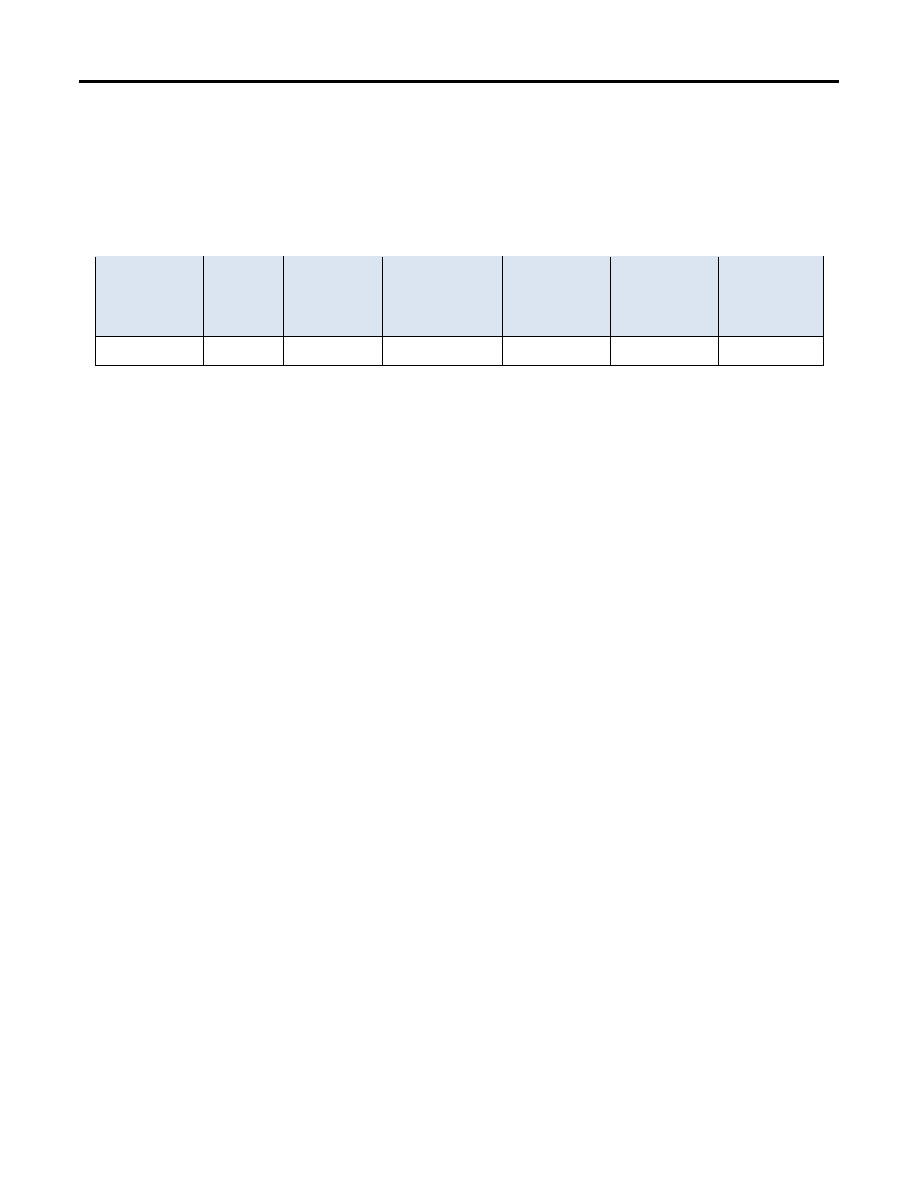

Tabela podsumowująca interfesy rutera.

Podsumowanie interfejsów rutera

Model rutera

Interfejs Ethernet #1

Interfejs Ethernet #2

Interfejs Serial #1

Interfejs Serial #2

1800

Fast Ethernet 0/0

(F0/0)

Fast Ethernet 0/1

(F0/1)

Serial 0/0/0 (S0/0/0)

Serial 0/0/1 (S0/0/1)

1900

Gigabit Ethernet 0/0

(G0/0)

Gigabit Ethernet 0/1

(G0/1)

Serial 0/0/0 (S0/0/0)

Serial 0/0/1 (S0/0/1)

2801

Fast Ethernet 0/0

(F0/0)

Fast Ethernet 0/1

(F0/1)

Serial 0/1/0 (S0/1/0)

Serial 0/1/1 (S0/1/1)

2811

Fast Ethernet 0/0

(F0/0)

Fast Ethernet 0/1

(F0/1)

Serial 0/0/0 (S0/0/0)

Serial 0/0/1 (S0/0/1)

2900

Gigabit Ethernet 0/0

(G0/0)

Gigabit Ethernet 0/1

(G0/1)

Serial 0/0/0 (S0/0/0)

Serial 0/0/1 (S0/0/1)

Uwaga: Aby

dowiedzieć się, jak skonfigurowany jest router, musisz zidentyfikować typ routera, jego interfejsy

oraz ich

liczbę. Nie ma sposobu na skuteczne opisanie wszystkich kombinacji konfiguracji dla każdego modelu

routera. Tabela ta zawiera

identyfikatory możliwych kombinacji interfejsów szeregowych i Ethernet w urządzeniu.

W tabeli nie

podano żadnych innych rodzajów interfejsów, mimo iż dany router może je posiadać. Przykładem

może być interfejs ISDN BRI. W nawiasach podano skróty reprezentuje interfejsy, które mogą być stosowane w

poleceniach systemu Cisco IOS.

Dodatek A: Dane konfiguracyjne dla k

roków z 2 części ćwiczenia

Krok 1: ·Konfigurowanie adresu IPv4 na PC.

Na podstawie Tabeli adresowanie,

zamieszczonej na początku instrukcji, skonfiguruj na komputerze PC-A

adres IPv4, maskę podsieci i adres bramy domyślnej.

Lab

– Korzystanie z interfejsu CLI do zbierania informacji o urządzeniach i topologii sieci

© 2013 Cisco and/or its affiliates. All rights reserved. This document is Cisco Public.

Page 9 of 11

Tłumaczenie – Waldemar Grzebyk, Politechnika Wrocławska, Katedra Telekomunikacji i Teleinformatyki, kwiecień 2014

Krok 2: Konfigurowanie rutera.

a.

Połącz się z ruterem konsolowo i przejdź do trybu uprzywilejowanego.

Router> enable

Ro

u

ter#

b.

Ustaw właściwy czas na ruterze.

Router# clock set 10:40:30 6 February 2013

Router#

c.

Przejdź do trybu konfiguracji globalnej.

Router# config t

Router(config)#

1)

Skonfiguruj nazwę hosta na ruterze zgodną z przyjętą topologią i Tabelą adresacji.

Router(config)# hostname R1

R1

(config

)#

2)

Wyłącz wyszukiwanie DNS.

R1(config)# no ip domain-lookup

3)

Utwórz komunikat dnia (MOTD banner), który będzie ostrzegał przed nieautoryzowanym dostępem

do urządzenia.

R1(config)# banner motd #Uwaga! Nieautoryzowany dostep zabroniony.#

4)

Ustaw szyfrowane hasło class na dostępie do trybu uprzywilejowanego.

R1(config)# enable secret class

5)

Ustaw hasło dostępu konsolowego cisco i uaktywnij dostęp do logowania na konsolę.

R1(config)# line con 0

R1(config-line)# password cisco

R1(config-line)# login

6)

Włącz szyfrowanie haseł jawnych.

R1(config)# service password-encryption

7)

Utwórz domenę o nazwie cisco.com dla dostępu SSH.

Lab

– Korzystanie z interfejsu CLI do zbierania informacji o urządzeniach i topologii sieci

© 2013 Cisco and/or its affiliates. All rights reserved. This document is Cisco Public.

Page 10 of 11

Tłumaczenie – Waldemar Grzebyk, Politechnika Wrocławska, Katedra Telekomunikacji i Teleinformatyki, kwiecień 2014

R1(config)# ip domain-name cisco.com

8)

Utwórz użytkownika o nazwie admin z szyfrowanym hasłem cisco na dostępie SSH.

R1(config)# username admin secret cisco

9) Wygeneruj k

lucz RSA o długości 1024 bitów.

R1(config)# crypto key generate rsa modulus 1024

d. Skonfiguruj linie terminalowe vty.

1)

Użyj lokalnej bazy danych do uwierzytelniania na dostępie SSH.

R1(config)# line vty 0 4

R1(config-line)# login local

2)

Włącz tylko tryb logowania SSH.

R1(config-line)# transport input ssh

e.

Powróć do trybu konfiguracji globalnej.

R1(config-line)# exit

1)

Utwórz interfejs Loopback 0 i skonfiguruj adres IP bazując na Tabeli adresacji.

R1(config)# interface loopback 0

R1(config-if)# ip address 209.165.200.225 255.255.255.224

2) Skonfiguruj i uaktywnij interfejs G0/1 rutera.

R1(config-if)# int g0/1

R1(config-if)# ip address 192.168.1.1 255.255.255.0

R1(config-if)# no shut

3) Skonfiguruj opisy interfejs

ów G0/1 i L0.

R1(config-if)# description Lacze do LAN

R1(config-if)# int lo0

R1(config-if)# description Emulacja lacza do ISP

4)

Zapisz plik konfiguracji bieżącej do pliku konfiguracji startowej.

R1(config-if)# end

R1# copy run start

Krok 3: Konfigurowanie

przełącznika.

a.

Połącz się z przełącznikiem konsolowo i przejdź do trybu uprzywilejowanego.

Switch> enable

Switch#

b.

Ustaw właściwy czas na przełączniku.

Switch# clock set 10:52:30 6 February 2013

c.

Przejdź do trybu konfiguracji globalnej.

Switch# config t

5) Skonfiguruj

nazwę hosta na przełączniku zgodną z przyjętą topologią i Tabelą adresacji.

Switch(config)# hostname S1

6)

Wyłącz wyszukiwanie DNS.

Lab

– Korzystanie z interfejsu CLI do zbierania informacji o urządzeniach i topologii sieci

© 2013 Cisco and/or its affiliates. All rights reserved. This document is Cisco Public.

Page 11 of 11

Tłumaczenie – Waldemar Grzebyk, Politechnika Wrocławska, Katedra Telekomunikacji i Teleinformatyki, kwiecień 2014

S1(config)# no ip domain-lookup

7)

Utwórz komunikat dnia (MOTD banner), który będzie ostrzegał przed nieautoryzowanym dostępem

do

urządzenia

S1(config)# banner motd #Uwaga! Nieautoryzowany dostep zabroniony.#

8)

Ustaw szyfrowane hasło class na dostępie do trybu uprzywilejowanego.

S1(config)# enable secret class

9)

Włącz szyfrowanie haseł jawnych.

S1(config)# service password-encryption

10)

Utwórz domenę o nazwie cisco.com dla dostępu SSH.

S1(config)# ip domain-name cisco.com

11)

Utwórz użytkownika o nazwie admin z szyfrowanym hasłem cisco na dostępie SSH.

S1(config)# username admin secret cisco

12) Wygeneruj k

lucz RSA o długości 1024 bitów.

S1(config)# crypto key generate rsa modulus 1024

13) Skonfiguruj adres IP

przełącznika bazując na topologii i Tabeli adresacji.

S1(config)# interface vlan 1

S1(config-if)# ip address 192.168.1.11 255.255.255.0

S1(config-if)# no shut

14)

Ustaw bramę domyślną na przełączniku.

S1(config)# ip default-gateway 192.168.1.1

15)

Ustaw hasło dostępu konsolowego cisco i uaktywnij dostęp do logowania na konsolę.

S1(config-if)# line con 0

S1(config-line)# password cisco

S1(config-line)# login

c. Skonfiguruj linie terminalowe vty.

1)

Użyj lokalnej bazy danych do uwierzytelniania na dostępie SSH.

S1(config-line)# line vty 0 15

S1(config-line)# login local

2) 2)

Włącz tylko tryb logowania SSH.

S1(config-line)# transport input ssh

3)

Wejdź w odpowiedni tryb konfiguracji i skonfiguruj opisy interfejsów F0/5 i F0/6.

S1(config-line)# int f0/5

S1(config-if)# description Polaczenie do R1

S1(config-if)# int f0/6

S1(config-if)# description Polaczenie do PC-A

4) Zapisz

plik konfiguracji bieżącej do pliku konfiguracji startowej.

S1(config-if)# end

S1# copy run start

Wyszukiwarka

Podobne podstrony:

11 3 4 6 Lab Using the CLI to Gather Network?vice Information

8 1 2 7 Lab Using the Windows?lculator with Network?dresses

5 3 1 10 Lab Using IOS CLI with Switch MAC?dress Tables

SCHOOL PARTNERSHIPS ON THE WEB USING THE INTERNET TO FACILITATE SCHOOL COLLABORATION by Jarek Krajk

7 2 1 8 Lab Using Wireshark to Observe the TCP 3 Way Handshake

11 2 4 5 Lab ?cessing Network?vices with SSH

11 3 2 3 Lab Testing Network Latency with Ping and Traceroute

11 2 4 6 Lab Securing Network?vices

Augmenting Phenomenology Using Augmented Reality to aid archaeological phenomenology in the landscap

Barron Using the standard on objective measures for concert auditoria, ISO 3382, to give reliable r

7 2 3 5 Lab Using Wireshark to Examine a UDP DNS?pture

11 2 2 6 Lab Researching Network Security Threats

PL 7 2 4 3 Lab Using Wireshark to Examine FTP and TFTP Captures (1)

Guide to using the tests

Introduction to business modeling using the UML

7 2 4 3 Lab Using Wireshark to Examine FTP and TFTP?ptures

guide to using the tests Notatek pl

więcej podobnych podstron