S P R Z Ę T

Elektronika Praktyczna 3/2000

48

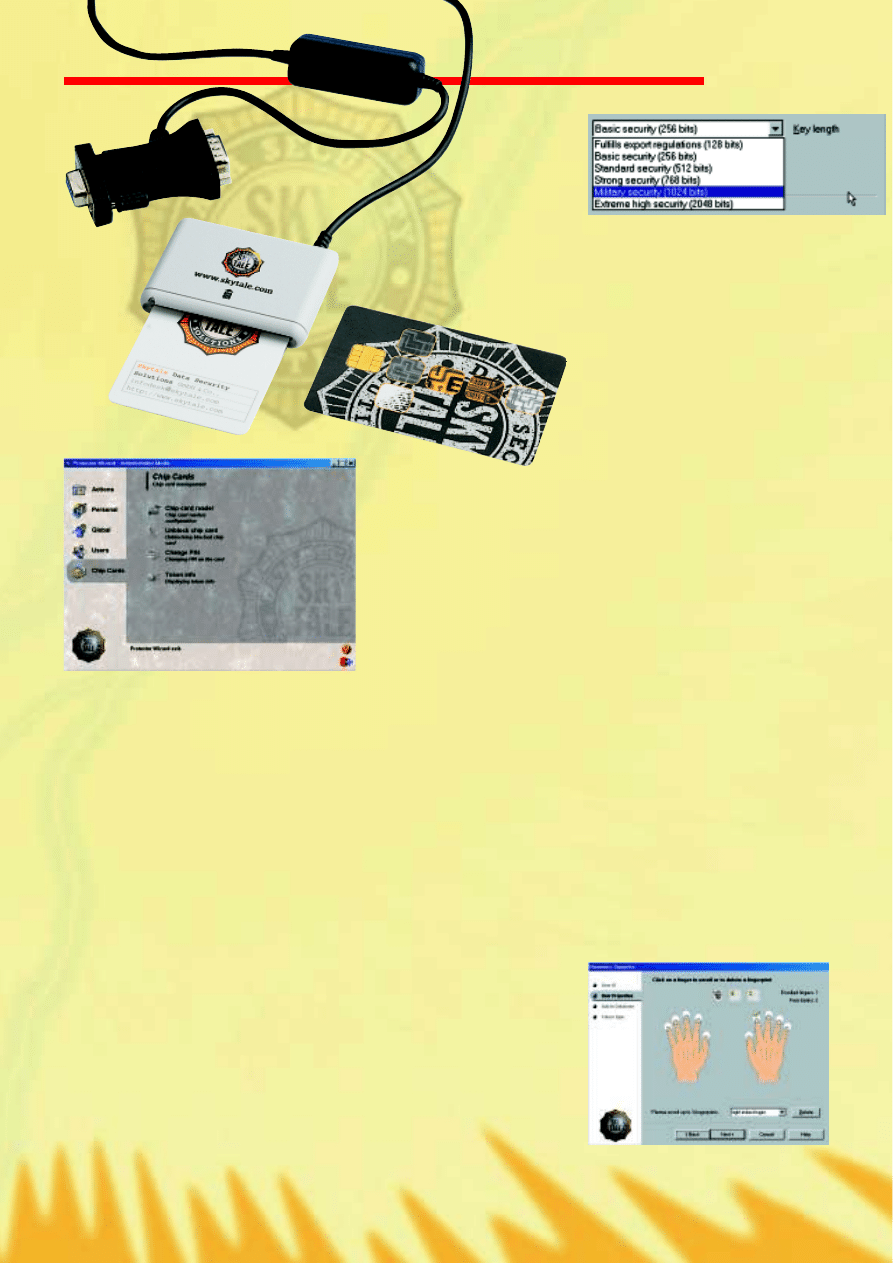

W†sk³ad zestawu Skytale Protector

Suite wchodz¹ dwa modu³y: czytnik li-

nii papilarnych, czytnik kart chipowych

oraz oprogramowanie zarz¹dzaj¹ce pra-

c¹ systemu ograniczania dostÍpu. Czyt-

nik kart chipowych i†czytnik linii pa-

pilarnych mog¹ pracowaÊ oddzielnie

lub razem, tworz¹c naprawdÍ bardzo

skuteczny system zabezpieczania da-

nych.

Czytnik linii papilarnych

Ograniczanie dostÍpu do komputera

z†wykorzystaniem biometrii jest obecnie

najbardziej skutecznym zabezpieczeniem.

Podstawow¹ zalet¹ tej metody, bazuj¹-

cej na charakterystycznych cechach lu-

dzkiego cia³a, jest umoøliwienie jedno-

znacznego zidentyfikowania osoby.

Prezentowany czytnik linii papilar-

nych Veridicom 5

th

Sense dzia³a na

p o d o b n e j z a s a d z i e j a k o p i s y w a n y

w†EP11/99 BAC SecureTouch '99. Naj-

waøniejszym elementem czytnika jest

sensor FPS110, bÍd¹cy pÛ³przewodniko-

w¹ matryc¹ 300 x 300 pikseli. W†kaø-

dym punkcie matrycy jest mierzona po-

jemnoúÊ i†na tej podstawie jest tworzo-

ny obraz linii papilarnych. Obraz

ten, po obrÛbce przez mikro-

p r o c e s o r w b u d o w a n y

w†czytnik, jest wy-

sy³any do kompu-

tera za poúredni-

ctwem ³¹cza USB

lub portu rÛwno-

leg³ego (wersja Pa-

rallel).

Skytale Protector

Suite 3.1

Podwójne zabezpieczenie dostępu do komputera

O tym, øe wartoúÊ informacji

niejednokrotnie przewyøsza

wartoúÊ sprzÍtu czy

oprogramowania zainstalowanego

w systemie nie trzeba nikogo

przekonywaÊ. Tak cenne rzeczy

naleøy oczywiúcie chroniÊ. Pod

tym pojÍciem moøe kryÊ siÍ

wiele czynnoúci: wykonywanie

kopii zapasowych,

przechowywanie dyskÛw

w szafach pancernych itp.

Najistotniejsze jednak wydaje siÍ

ograniczenie dostÍpu do danych

i zabezpieczenie siÍ przed

w³amywaczami komputerowymi.

W artykule prezentujemy system

sk³adaj¹cy siÍ z dwÛch

urz¹dzeÒ, dziÍki ktÛremu

administratorzy systemÛw

komputerowych bÍd¹ mogli spaÊ

spokojniej.

Korzystanie z†czytnika jest niezwykle

proste. O†ile w†przypadku BAC Secure-

T o u c h ' 9 9 n a l e ø a ³ o w p r a w i Ê s i Í

w†przyk³adaniu palca do czytnika, to

w†przypadku 5

th

Sense nie ma takiej

potrzeby. Algorytm odczytuj¹cy linie

papilarne jest odporny na nierÛwno-

mierne przyciúniÍcie palca lub lekkie

obrÛcenie wzglÍdem osi czytnika. Ska-

ner odczytuj¹cy linie papilarne jest za-

bezpieczony dodatkow¹ pow³ok¹ chro-

ni¹c¹ przed úcieraniem. Matryca pÛ³-

przewodnikowa jest os³oniÍta przesuwa-

n¹ pokrywk¹, ktÛra chroni przed za-

nieczyszczeniami. Aby odczytaÊ linie

papilarne, naleøy tÍ pokrywkÍ przesu-

n¹Ê i†przy³oøyÊ palec do czytnika.

DziÍki gumowej stopce czytnika, czyn-

noúci te moøna wykonaÊ jedn¹ rÍk¹.

Czytnik z†³¹czem USB, dziÍki zasto-

sowaniu technologii CMOS, moøe byÊ

zasilany bezpoúrednio z†gniazda USB

komputera. Na podkreúlenie zas³uguje

bardzo estetyczne i†solidne wykonanie

czytnika.

Czytnik kart chipowych

Metoda zabezpieczania rÛønego rodza-

ju informacji za pomoc¹ kart chipo-

wych jest stosowana doúÊ powszechnie.

O†ile korzystanie z†kart chipowych jest

zbliøone do korzystania z†kart magnety-

cznych, do ktÛrych zd¹øyliúmy siÍ juø

przyzwyczaiÊ, to poziom bezpieczeÒ-

stwa uøytkowania oferowany przez te

karty jest duøo wiÍkszy.

Czytnik kart chipowych, znajduj¹cy

siÍ w†zestawie Skytale Protector Suite,

jest urz¹dzeniem o†bardzo ma³ych wy-

miarach i†estetycznym wygl¹dzie. Ma

wielkoúÊ po³owy standardowej karty

Porównywane wzory

linii papilarnych “na

oko” różnią się, mimo

że pochodzą od tej

samej osoby. System

nie dał się oszukać,

gdyż jest odporny na

nierównomierne

przyciskanie palca do

czytnika oraz nie

porównuje obrazu linii

papilarnych,

lecz cechy

charakterystyczne.

49

Elektronika Praktyczna 3/2000

S P R Z Ę T

i†moøe byÊ po³¹czony z†komputerem PC

za pomoc¹ ³¹cza RS232. ZarÛwno in-

stalacja, jak i†korzystanie z†czytnika jest

³atwe i†nie powinno sprawiÊ nikomu

problemÛw.

Oprogramowanie

UdostÍpnienie przez producenta pe³-

nej specyfikacji uk³adÛw oraz narzÍdzi

programistycznych (Software Develop-

ment Kit) umoøliwia tworzenie aplikacji

dostosowanych do indywidualnych po-

trzeb (np. systemu rejestracji czasu pra-

cy). Do wiÍkszoúci zastosowaÒ z†pewno-

úci¹ wystarczy znajduj¹ce siÍ w†zesta-

wie oprogramowanie o†naprawdÍ duøych

moøliwoúciach. Komunikacja z†aplikacj¹

odbywa siÍ w†jÍzyku angielskim, co

niektÛrym uøytkownikom komputerÛw

moøe sprawiÊ trochÍ k³opotÛw. Proces

instalacji, wykonywany zgodnie ze

wskazÛwkami (w†jÍzyku angielskim) wy-

úwietlanymi na monitorze komputera,

z†pewnoúci¹ zakoÒczy siÍ sukcesem na-

wet w†przypadku mniej doúwiadczonych

uøytkownikÛw. Oprogramowanie pracuje

pod kontrol¹ systemu Windows 95/98/

NT i†sk³ada siÍ z†trzech modu³Ûw.

Logon Protector

Zadaniem tego modu³u jest zabezpie-

czenie dostÍpu do komputera. Standar-

dowa procedura logowania jest

rozbudowana o†proces weryfikacji

uprawnieÒ za pomoc¹ karty chi-

powej i/lub identyfikacji biome-

trycznej. W†przypadku Windows

95/98 procedura logowania jest

zastÍpowana procedur¹ zbliøon¹

do zaimplementowanej w†syste-

mie Windows NT, ktÛra charak-

teryzuje siÍ przede wszystkim

tym, øe nie moøna jej wy³¹czyÊ.

Oprogramowanie moøna skonfigu-

rowaÊ w†taki sposÛb, øe wyjÍcie

karty chipowej z†czytnika zablo-

kuje komputer do czasu pono-

wnego w³oøenia karty. Tak wiÍc po

odejúciu od stanowiska pracy uøytko-

wnik nie musi siÍ obawiaÊ, øe ktoú

niepowo³any skorzysta z†jego kompute-

ra.

FileDisk Protector

Zadaniem tego modu³u jest stworze-

nie zaszyfrowanego dysku, do ktÛrego

nawet administrator systemu nie ma

dostÍpu. Dane s¹ szyfrowane w†oparciu

o†algorytm RSA z†asymetrycznym klu-

czem o†d³ugoúci od 128 do 2048 bi-

tÛw. Im d³uøszy klucz, tym mniejsza

wydajnoúÊ komputera, ale wiÍkszy sto-

pieÒ zabezpieczenia danych.

Password Protector

DziÍki temu modu³owi bÍdziemy

mogli zapomnieÊ o†standardowych has-

³ach, ktÛre musieliúmy wprowadzaÊ

podczas pracy z†rÛønymi aplikacjami.

Modu³ ten zapamiÍtuje te has³a i†w†mo-

mencie odwo³ania do nich identyfikuje

uøytkownika za pomoc¹ swoich proce-

dur (karta chipowa lub linie papilar-

ne). Odbywa siÍ to w†sposÛb podobny

do rejestrowania makr w aplikacjach

pakietu Microsoft Office, a†w†odpowie-

dnim momencie czynnoúci te s¹ od-

twarzane. Dane wpisywane w†polach

dialogowych (np. nazwa uøytkownika

i†has³o) s¹ zapisywane na dysku w†po-

staci zaszyfrowanej za pomoc¹ zaawan-

sowanych algorytmÛw.

Oprogramowanie Skytale Protector

Suite jest dostÍpne w†trzech wersjach.

Wersja Desktop Edition jest przeznaczo-

na do stosowania w†pojedynczych kom-

puterach. W†takim przypadku dane do-

tycz¹ce uøytkownika znajduj¹ siÍ na

dysku lokalnym komputera.

Wersja Net Edition jest przeznaczona

do stosowania w†sieciach lokalnych.

Baza z†danymi o†uøytkownikach moøe

znajdowaÊ siÍ na dysku serwera, co

umoøliwia skorzystanie z†niej z†dowol-

nego komputera w†sieci. Przy duøej

liczbie uøytkownikÛw w†znacz¹cy spo-

sÛb u³atwia to pracÍ administratora.

Najbardziej rozbudowana wersja to

Enterprise Edition, przeznaczona dla

duøych przedsiÍbiorstw z†oddzia³ami te-

renowymi.

W zestawie Skytale Protector Suite

zastosowano biometryczne metody iden-

tyfikacji, zaawansowane funkcje kart chi-

powych oraz dobrze opracowane opro-

gramowanie. Efektem tej kombinacji jest

system zabezpieczania danych i†dostÍpu

do komputera o†duøej wiarygodnoúci. Je-

øeli dodatkowo dostrzeøemy bardzo este-

tyczne wykonanie i†budz¹c¹ zaufanie pe-

wnoúÊ dzia³ania, to otrzymamy produkt

niemal bez wad. Naleøy zwrÛciÊ uwagÍ

na doúÊ wysoki koszt zestawu, ale prze-

cieø jego rol¹ jest ograniczanie dostÍpu

do waønych danych, a†to czasami jest

warte kaødej ceny.

Paweł Zbysiński

Zestaw Skytale Protector Suite (czyt-

nik linii papilarnych, czytnik kart chi-

powych oraz oprogramowanie) do te-

stÛw w†redakcji udostÍpni³a firma Cas-

sini Advanced Systems z†Warszawy,

tel. (0-22) 835-57-57.

Klucz może mieć długość

od 128 do 2048 bitów.

Okno głównego programu.

Obraz linii papilarnych jest ustawiany

dla każdego palca oddzielnie.

Wyszukiwarka

Podobne podstrony:

Jezyk polski 5 Ortografia Zas strony 48 49 id 222219

ei 01 2001 s 48 49

48 49

48 49

48 49 607 pol ed01 2007

48 49

48 49

Biuletyn FRP 48 49 id 89419 Nieznany

47 48 49

48, 49

48-49, Uczelnia, Administracja publiczna, Jan Boć 'Administracja publiczna'

48 49

ContrRachZarządcza 200606 48 49

48 49 50 wielki format

48 49

48 49

Łacina bez pomocy Orbiliusza strony 48 49

page 48 49

więcej podobnych podstron