PODSTAWY SIECI KOMPUTEROWYCH

Wstęp

-

budowa komputera

-

bity, bajty, formaty zapisu: dwójkowy, dziesiętny, szesnastkowy

-

rodzaje kart sieciowych, krótka historia

1. Definicja sieci komputerowej

(network, computer network): połączenie dwóch

lub więcej komputerów, które mogą się między sobą komunikować.

Na sieć składają się:

-

sprzętowe elementy składowe

•

urządzenia transmisji: są to nośniki używane do transportu sygnałów

biegnących przez sieć (koncentryk , skrętka, światłowód, fale radiowe)

•

urządzenia dostępu: są odpowiedzialne za

a. formatowanie danych w taki sposób, aby nadawały się one do przesłania w

sieci

b. umieszczanie w sieci tak sformatowanych danych

c. odbieranie danych do nich zaadresowanych

W sieciach lokalnych takimi urządzeniami są karty sieciowe, w sieciach rozległych – routery,

•

wzamcniaki: jest urządzeniem, które odbiera przesyłane sygnały, wzmacnia je i

wysyła z powrotem do sieci (koncentratory)

-

programowe elementy składowe

•

protokoły: określają sposoby komunikowania się urządzeń w sieci

•

sterowniki (drivery): umożliwiają działanie urządzeniom, takim jak karty

sieciowe

•

oprogramowanie komunikacyjne: wymienione wyżej sprzętowe i porgramowe

składniki sieci nie wystarczą do korzystania z niej. Tworzą one tylko

infrastrukturę oraz mechanizmy pozwalające na korzystanie z sieci. Samo

korzystanie z sieci odbywa się pod kontrolą specjalnego oprogramowania

sterującego komunikacją (mapowanie dysków, udostępnianie urządzeń, sieć

WWW, poczta)

Zalety łączenia komputerów w sieć:

-

współużytkowanie plików

-

współużytkowanie urządzeń

-

współużytkowanie programów

-

komunikowanie się między użytkownikami

-

gry sieciowe

-

wykorzystanie do łączenia z Internetem

-

2. Podział sieci komputerowych na podstawie ich rozmiaru:

-

LAN (Local Area Network): lokalna sieć komputerowa

-

MAN

-

WAN (Wide Area Network): sieć rozległa

-

Internet

-

intranet

2. Historia sieci i Internetu: DoD, ARPA, ARPANet, Unix, TCP/IP,

poczta

Równolegle z ARPANET-em powstawały i rozwijały się sieci komputerowe. Były to jednak

przeważnie projekty eksperymentalne i na niewielką skalę. Do obsługi sieci próbowano

wykorzystywać m.in. radio i łącza satelitarne. W 1974 opublikowano prace "A Protocol for

Packet Network Intercommunication", w której wyspecyfikowano projekt protokołu TCP

( Transmission Control Protocol). W pierwotnej wersji protokołu nie było rozróżnienia na

TCP i IP (Interenet Protocol). W trakcie eksperymentów nad przesyłaniem zakodowanego i

skompresowanego głosu okazało się, że retransmisje błędnych pakietów powodowały przerwy

w odtwarzaniu dźwięku. W efekcie doszło do oddzielenia protokołu IP, odpowiedzialnego za

podział informacji na pakiety, dostarczenie i złożenie w całość.

Technologia TCP/IP poważnie zainteresowała przedstawicieli sił zbrojnych, a w 1980r.

zadecydowano, że TCP/IP będzie preferowanym protokołem do zastosowań militarnych. W

1982r. Departament Obrony uznał go swoim standardem, a DRPA (ARPA została

przemianowana na Defence) podjęła decyzję o przejściu wszystkich systemów w sieci

ARPANET na tenże protokół. W miejsce wielodostępnych systemów komputerowych zaczęły

powstawać lokalne sieci stacji roboczych, oparte na TCP/IP, przyłączone do ARPANET-u za

pomocą specjalnych komputerów. Każdy nowy komputer w sieci otrzymywał unikalny

numeeer IOP, a jego nazwa i parametry były rejestrowane przez Network Information Center

(NIC) w specjalnym pliku hosts.txt. Plik ten był co jakiś czas kopiowany na wszystkie hosty.

Taki proces był jednak uciążliwy z powodu wzrastającej liczby hostów. Problem rozwiązano

wprowadzając hierarchiczny system nazw domenowych i protokół DNS. Rolę pliku hosts.txt

przejęła rozproszona baza danych o zasobach w poszczególnych domenach, z których każda

musiała być zarejestrowana w jednym z tzw. Nameserverów.

Wprowadzenie DNS-u pozwoliło każdej organizacji swobodnie zarządzać swoim fragmentem

sieci. Umożliwiono też rejestrowanie w DNS nieinternetowych systemów poczty

elektronicznej oraz bramek do nich, co stworzyło wspólną z Internetem przestrzeń adresową .

Jest to usługa, dzięki której trudne do zapamiętania adresy cyfrowe zostają zastąpione

nazwami literowymi złożonymi z kilku członów, w których przykładowo ostatnia część może

określać przynależność narodową lub charakter serwera. Od 1982r. TCP/IP stale zapewnia

komunikację w coraz większym zbiorze połączonych ze sobą sieci komputerowych

tworzących Internet. Na początku lat 80-tych ta sieć była jeszcze bardzo uboga w porównaniu

z okresem eksplozji jej popularności w latach 90-tych, zarówno jeśli chodzi o ilość hostów jak

i zakres oraz jakość dostępnych usług. Moment przejścia z NCP na TCP/IP należy uznać za

początek właściwego Internetu, gdyż właśnie wtedy położone zostały techniczne podwaliny

jego działania, które w swoim podstawowym zakresie funkcjonują do dziś. Na bazie TCP/IP

opracowano szereg innych protokołów realizujących wszelakie usługi sieciowe. Chociaż

oficjalnie czasem mówi się o Internecie jako o sieci wieloprotokołowej, to jednak TCP/IP jest

faktycznie obowiązującym standardem, uniwersalnym językiem rozumianym poprzez

komputery wielu typów.

4. Architektura sieciowa

Sposób współdziałania komputerów w sieci nazywamy architekturą sieciową. Najczęściej

stosowane są trzy typy sieci:

-

peer-to-peer

-

klient-server

-

hybrydowa

Sieci równorzędne (każdy z każdym peer-to-peer network) serwery. Pojęcia

-

klient (stacja robocza): komputer, który umożliwia dostęp użytkownikowi dostęp do

sieci i korzystanie z jej zasobów

-

serwer: komputer pracujący pod kontrolą sieciowego systemu operacyjnego

(networking operating system NOS); uprawnienia do korzystania z sieci; logowanie

Osoby w sieci:

-

użytkownicy (user)

-

administratorzy

Sieci równorzędne: komputer zachowuje się jednocześnie jak klient i jak serwer; sieć

równorzędna nazywana jest także grupą roboczą (workgroup): LANTASTIC, PERSONAL

NOVEL NETWORK, WfW3.11, WINDOWS..; dla niewielkiej ilośc komputerów

Pojęcia: udziały (share) – nazwa udostępnianych napędów, folderów, drukarek

Zalety:

-

tania, brak serwerów, brak administratora

-

łatwa w obsłudze

-

nie potrzeba dodatkowego oprogramowania sieciowego; jest w systemie operacyjnym

-

nie wymaga centralnego zarządzania: każdy użytkownik decyduje o udostępnianych

przez siebie zasobach

-

komputery nie są uzależnione od serwera; mogą pracować, gdy inne komputery są

wyłączone

Wady:

-

działa wydajnie dla niewielkiej ilości komputerów (do 10-15 sztuk)

-

udostępnianie zasobów wiąże się ze spadkiem wydajności komputeutrudnione

zabezpieczanie zbiorów (rozproszone)

-

określanie poziomu zabezpieczenia dla każdego zasobu oddzielnie

-

utrudniona lokalizacja (szukanie) określonych zasobów

-

użytkownicy często muszą pamiętać wiele haseł

Sieci oparte na serwerze (server-based networks): są to sieci skalowalne tzn. łatwa

możliwość rozbudowy; centralny serwer

Zalety:

-

uzyskanie dostępu do sieci i jej zasobów wymaga od użytkowników podania tylko

jednej nazwy (login) i jednego hasła (password)

-

bezpieczeństwo sieci i jej zasoby są kontrolowane centralnie

-

łatwo wykonać kopię bezpieczeństwa (wszystkie pliki na serwerze)

-

dedykowane i szybkie serwery pozwalają na szybki dostęp do danych

- sieci te można łatwo powiększać, tzn są skalowalne

Wady:

-

koszt zakupu serwera, oprogramowania serwerowego i licencji klienckich

-

potrzebny administrator

-

awaria serwera uniemożliwia pracę całej sieci

Typy serwerów sieciowych:

-

serwery plików: przechowywane są pliki wspólnie wykorzystywane przez

użytkowników; pliki zazwyczaj przechowywane są w folderze publicznym (public

folder)

-

serwery wydruków: do zarządzania wydrukami w sieci: wszystkie dokumenty są

najpierw buforowane

-

serwery komunikacyjne (Exchange): poczta elektroniczna, grupy dyskusyjne

-

serwery aplikacji: użytkownicy uruchamiają programy ze swoich komputerów, ale

wszystkie pliki tych aplikacji w rzeczywistości znajdują się na dysku serwera

-

serwery WWW: serwery te umożliwiają udostępnianie w sieci witryn WWW (IIS,

Apache)

-

serwery DHCP (protokół dynamicznej konfiguracji hostów – Dynamic Host

Configuration Protocol): nie udostępniają żadnych zasobów; przydzielają adresy IP

5. TOPOLOGIA FIZYCZNA

Topologie: do opisu wzajemnego układu komputerów w sieci; w przybliżeniu odpowiada

ułożeniu kabli w sieci

-

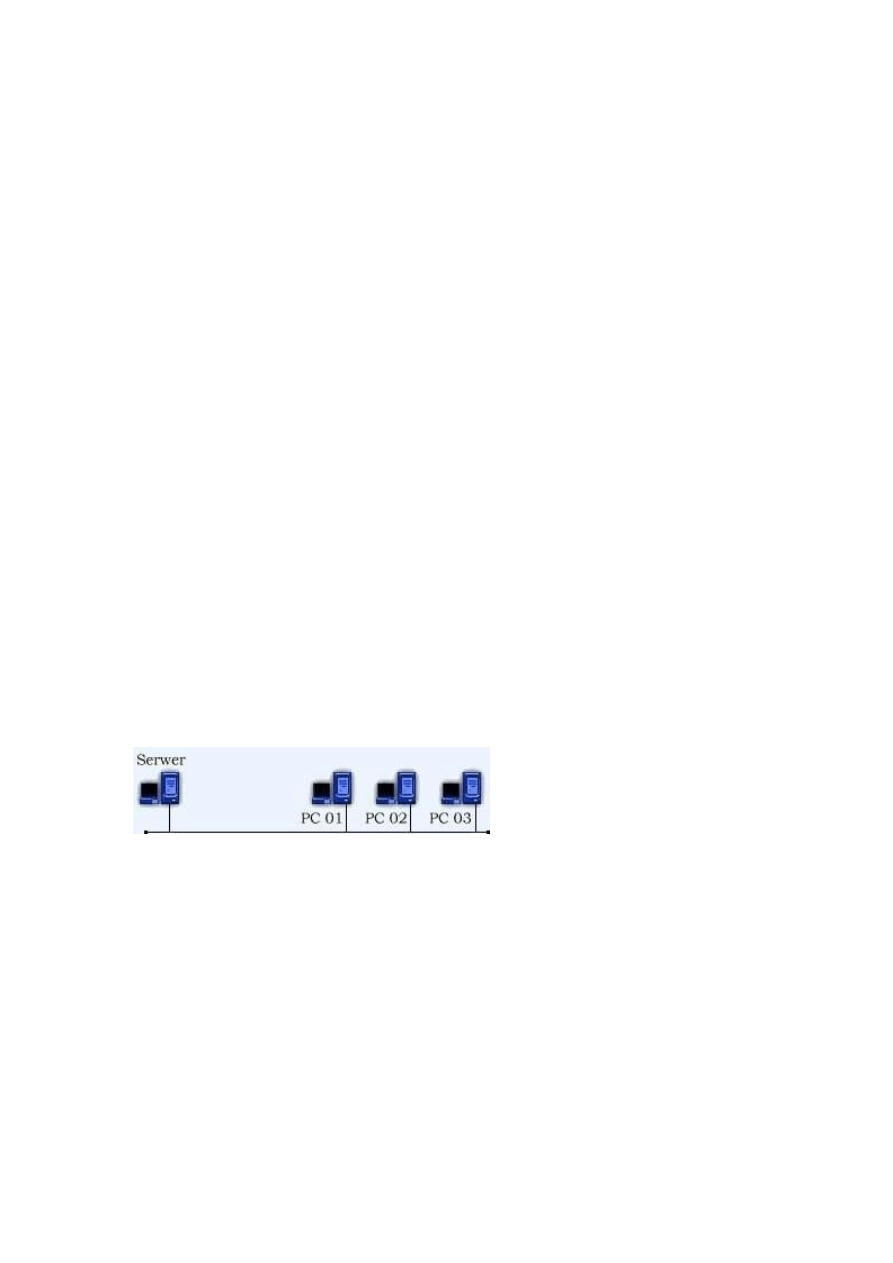

magistrala: charakteryzuje się istnieniem głównej linii, do której podłącza się

komputery; topologia pasywna – komputer prowadzi nasłuch informacji

przepływającej w sieci i ewentualnie odpowiada; kabel RG-58 (50 Ohm), BNC,

terminator, 180 metrów

-

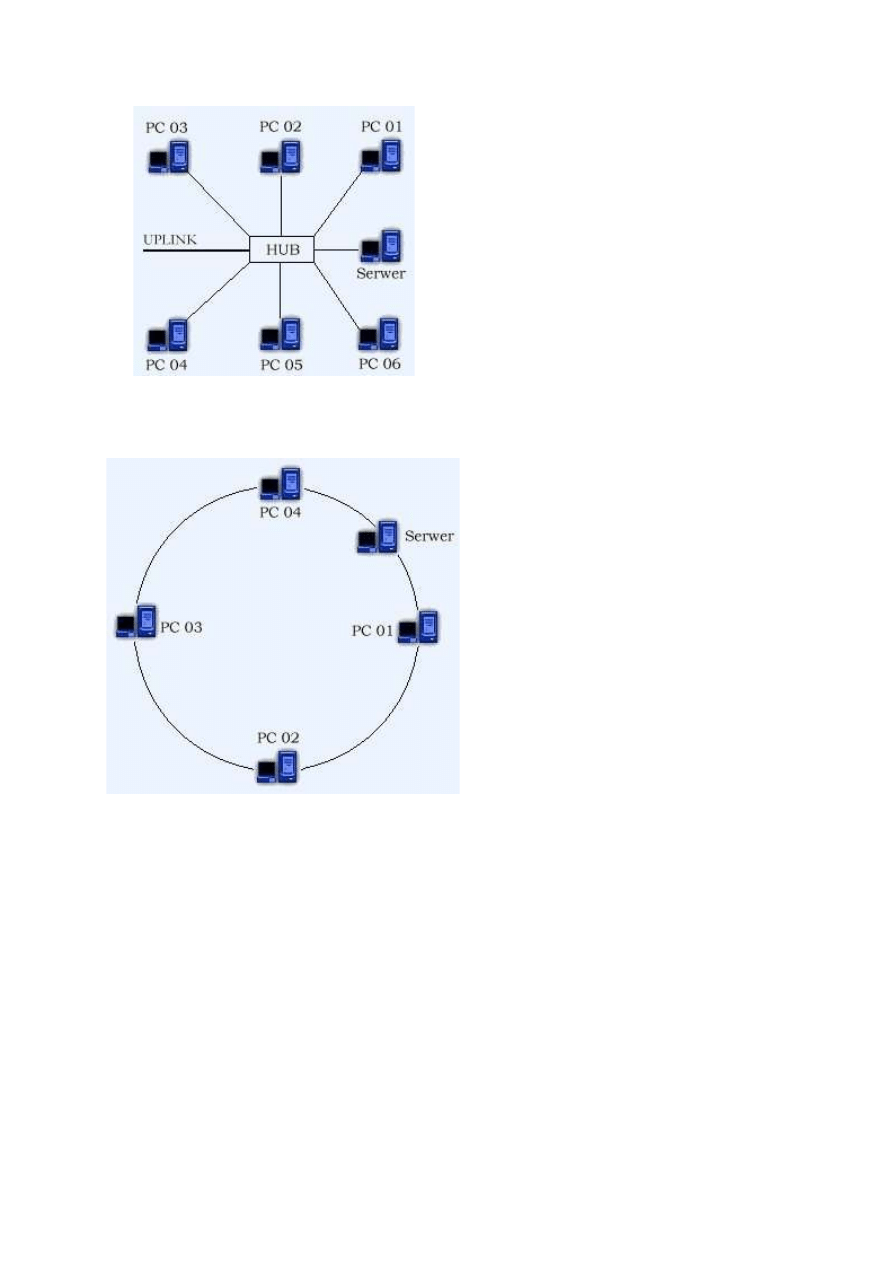

gwiazda: komputery podłączone do centralnego urządzenia zwanego koncentratorem

(hub); topologia pasywna; skrętka, 100m

-

pierścień: komputery połączone jeden z drugim tak, że tworzą pierścień; topologia

aktywna; komputery przekazują sobie token

-

topologia złożona: łańcuchy: gdy koncentratory połączone są w szereg; taki sposób

nazywamy łańcuchowaniem

-

topologia złożona: hierarchie: składają się z kilku warstw koncentratorów; każda z

tych warstw realizuje inną funkcję w sieci

6. SPRZĘT SIECIOWY

Karta interfejsu sieciowego (NIC network interface card); każda karta sieciowa ma swój

sprzętowy adres MAC (Media Access Control); rodzaje złączy (ISA, PCI, wbudowane);

rodzaje okablowania

- adres MAC: jest unikalnym adresem (numerem seryjnym) karty sieciowej. Każdy

MAC adres ma długość 6 bajtów (48 bitów) i jest przedstawiany w zapisie heksadecymalnym

(np. 12:34:56:78:90:AB) podwójne cyfry oddzielonych są od siebie dwukropkiem lub

myślnikiem np. FF:FF:FF:FF:FF:FF; pierwsze trzy bajty (24 bity) reprezentują producenta,

kolejne trzy to unikalny adres karty

Urządzenia sieciowe

-

koncentrator (hub): stosuje się sieciach wykorzystujących dwużyłową skrętkę

-

regenerator sygnału: odbiera i wzmacnia sygnał

-

most (bridge): urządzenia międzysieciowe, pomagające w zachowaniu dostępnej w

sieci prędkości przesyłu danych; służy do podziału sieci na mniejsze segmenty

-

przełącznik (switch): kolejne urządzenie międzysieciowe; można podzielić sieć na

wirtualne sieci LAN (VLAN)

-

router: dzielą duże sieci na logiczne segmenty zwane podsieciami (subnet); routery

wybierają drogę przesyłania danych na podstawie tak zwanej tabeli trasowania

(routing table)

7. Tworzenie infrastruktury sieciowej

Architektury sieciowe są dokładnie zdefiniowane przez IEEE (Instytute of Electrical and

Electronics Engineers – Instytut Inżynierów Elektryków i Elektroników). Obecnie

najpopularniejsze architektury sieciowe to:

-

Ethernet (Fast Ethernet, Gigabit Ethernet)

-

Token ring

-

FDDI (Fiber Distributed Data Interface)

Technologie sieciowe, takie jak Ethernet, Token Ring i FDDI spełniają funkcje warstw łącza

danych, co oznacza, że umożliwiają niezawodne połączenie pomiędzy dwoma komputerami

w tej samej sieci. Nie dają możliwości połączeń międzysieciowych w których dane są

transferowane z jednej sieci do drugiej lub jednego do drugiego segmentu

Podstawowe pojęcia związane z architekturą sieci:

-

prędkość transmisji danych: (data transmission speed) mierzona w bitach na

sekundę b/s

-

szerokość pasma: jest to liczba bitów, które mogą być przesłane przez medium

sieciowe w danej chwili

-

odległość na jaką mogą być przesyłane dane; zależy od medium

-

impedancja falowa: mierzona w omach

8. OKABLOWANIE (ETHERNET)

Sieć Ethernet jest zdefiniowana przez specyfikację IEEE 802.3x.

Inne specyfikacje:

-

802.5

TokenRing

-

802.11

sieci bezprzewodowe

-

802.14

cable modem

Najczęściej stosowane standardy okablowania to:

- 10Base-2

kabel koncentryczny cienki (Thin Ethernet), 10Mb/s

- 10Base-5

kabel koncentryczny gruby (Thick Ethernet), 10Mb/s

- 10Base-T

skrętka UTP (Unshielded Twisted-Pair cable), 10Mb/s

- 10Base-FL

światłowód (Fiber Optic Cable), 10Mb/s

FastEthernet (100Mb/s)

- 100Base-T

skrętka UTP (Unshielded Twisted-Pair cable), 100Mb/s

- 100Base-FX

światłowód

GigabitEthernet (1000MB/s)

- 1000Base-T

skrętka UTP, 1000Mbs

- 1000Base-FX

światłowód

Tabela norm IEEE dotycząca sieci Ethernet: (jest to zarazem historia rozwoju Ethernetu)

Standard

Norma/rok

Szybkość/Topologia

Rodzaj medium transmisyjnego

Max długość

segmentu [m]

10Base-5

DIX/1980

10Mb/s-Magistrala

pojedynczy przewód koncentryczny

500m

50Ohm, gruby (thick) Ethernet,

średnica 10mm; RG-8, RG-11

10Base-2

802.3a/1985

10Mb/s-Magistrala

pojedynczy przewód koncentryczny

185m

50Ohm, cienki (thin) Ethernet,

średnica 5mm; RG-58

10Broad-36

802.3b/1985

10Mb/s-Magistrala

pojedynczy przewód szerokopasmowy

1800

75Ohm

10Base-T

802.3i/1990

10Mb/s-Gwiazda

dwie pary skrętki UTP kategorii 3

100m

10Base-FL

802.3j/1993

10Mb/s-Gwiazda

dwa włókna optyczne

2000m/4000m

100Base-TX

802.3u/1995

100Mb/s-Gwiazda

dwie pary skrętki UTP kategorii CAT-5

100m

100Base-FX

802.3u/1995

100Mb/s-Gwiazda

dwa włókna optyczne

412m/2000m

100Base-T4

802.3u/1995

100Mb/s-Gwiazda

cztery pary skrętki UTP CAT-3

100m

1000Base-LX

802.3z/1998

1Gb/s-Gwiazda

jedno włókno optyczne

316m/550m/5000m

1000Base-TX

802.3ab/1999

1Gb/s-Gwiazda

cztery pary skrętki UTP Cat-5e

100m

Poszczególne sieci Ethernet oznaczane są przez trzyczęściowe nazwy:

-

pierwszy człon podaje szybkość transmisji (10Mb/s, 100Mb/s, 1000Mb/s)

-

drugi człon oznacza:

•

że sygnał w sieci jest zawsze sygnałem pasma podstawowego (baseband

signal)

•

że w jednym medium pasmo podzielone jest na kilka kanałów (bradband), z

których każdy może obsługiwać odrębną usługę

-

trzeci człon opisuje rodzaj wykorzystywanego kabla

•

T – skrętka (twisted-pair)

•

F- światłowód (fiber)

Kabel koncentryczny:

-

budowa:

•

przewód transmisyjny

•

izolacja

•

oplot ekranizujący

•

izolacja zewnętrzna

•

potrzebne terminatory 50Ohm, terminatory z łańcuszkiem 50Ohm, T-

conectory, zaciskowe złącza BNC

-

zalety kabla koncentrycznego

•

mało wrażliwy na zakłócenia i szumy (ze względu na oplot)

•

tani

•

odporny na uszkodzenia mechaniczne (twarda osłona)

•

duża maksymalna odległość między stacjami: 185m

-

wady koncentryka

•

szybkość ograniczona do 10Mb/s

•

słaba skalowalność (problemy z dołączaniem kolejnego komputera)

•

mało odporny na awarie (przerwanie kabla, uszkodzenie złączki) unieruchamia

cały segment (domenę kolizji)

•

trudności przy lokalizowaniu usterki

-

parametry koncentryka:

•

maksymalna długość segmentu: 185m

•

minimalna długość segmentu: 2m

•

maksymalna liczba stacji: 30 na jeden segment kabla

•

maksymalna całkowita długość sieci (średnica): 925m

Skrętka UTP: najpopularniejsze medium transmisyjne

-

budowa:

•

osiem izolowanych przewodów, skręconych po dwa (cztery pary)

•

umieszczone we wspólnej izolacji

•

Cat-3: umożliwia transmisję do 10Mb/s

•

Cat-5: umożliwia transmisję do 100Mb/s, każda para ma skręt o innym skoku,

impedancja falowa 100Ohm

•

Cat-5e: umożliwia transmisję 1000Mb/s

•

Złącze RJ-45 (ośmiopozycyjny łącznik modularny)

-

zalety skrętki Cat-5e

•

najtańsze medium transmisyjne (bez urządzeń dodatkowych)

•

wysoka prędkość transmisji (do 1000Mb/s)

•

łatwe diagnozowanie uszkodzeń

•

łatwa instalacja

•

jest odporna na awarie; uszkodzenie kabla wyłącza z pracy tylko jeden

komputer

•

akceptowana przez wiele rodzajów sieci

-

wady skrętki

•

długość kabla do 100m

•

skrętka nieekranowana jest mało odporna na zakłócenia

•

mało odporna na uszkodzenia mechaniczne – musi być instalowana w

korytkach

-

parametry skrętki

•

współpracujące topologie: 10Mb/s, 100Mb/s, 1000Mb/s

•

maksymalna długość kabla: 100m

•

liczba stacji na kabel: 2

•

maksymalna liczba stacji: 1024 na segment

•

maksymalna średnica sieci: dla 10Mb/s – 2000m, dla 100Mb/s – 100m

•

maksymalna całkowita długość segmentu: 100m

-

rodzaje skrętki

•

UTP

•

STP (Shielded Twisted-Pair cable): ekranowany kabel otoczony siatką

ekranującą

•

FTP (Folied Twisted-Pair cable): ekranowany kabel otoczony folią metalową

Sygnały w UTP

10Base-T, 100Base-TX wykorzystuje nieekranowaną skrętkę dwużyłową, razem cztery

przewody. Nazwy przewodów wskazują na ich funkcję oraz biegunowość. Jedna para

przewodów obsługuje dodatnie i ujemne bieguny obwodu nadawania. Druga para obsługuje

dodatnie i ujemne bieguny obwodu odbioru. Nazwy czterech przewodów są następujące:

* N+ (T+)

dla dodatniego przewodu nadawania

* N- (T-)

dla ujemnego przewodu nadawania

* O+

dla dodatniego przewodu odbioru

* O-

dla ujemnego przewodu odbioru

Impedancja falowa skrętki – 100Ohm, napięcia w kablach:

* 10Base-T

od –2.5V do +2.5V

* 100Base-T od –1V do +1V

Rodzaje połączeń końcówek kabla UTP

•

zgodny: dla połączeń między koncentratorem a kartą sieciową: końcówka 1 do

1, końcówka 2 do 2 itd.; kabel prosty; kabel krosowy

O+

1

biało-pomarańczowy

1

T+ (transmisja)

O-

2

pomarańczowy

2

T-

T+

3

biało-zielony

3

O+ (odbiór)

nie używane 4

niebieski

4

nie używane

nie używane 5

biało-niebieski

5

nie używane

T-

6

zielony

6

O-

nie używane 7

biało-brązowy

7

nie używane

nie używane 8

brązowy

8

nie używane

•

krzyżowy (cross-over): odwraca tylko niektóre połączenia: do łączenia dwóch

komputerów i do łączenia koncentratorów; kabel skrośny; port uplink

O+

1

biało-zielony

3

T+ (transmisja)

O-

2

zielony

6

T-

T+

3

biało-pomarańczowy

1

O+ (odbiór)

nie używane 4

niebieski

4

nie używane

nie używane 5

biało-niebieski

5

nie używane

T-

6

pomarańczowy

2

O-

nie używane 7

biało-brązowy

7

nie używane

nie używane 8

brązowy

8

nie używane

Wymagania dla instalacji CAT-5

•

kabel nie może być mocowany na sztywno (nie dociskać go na siłę w

korytkach)

•

nie należy go zbytnio naciągać w korytkach

•

pary przy zakończeniu nie powinny być rozkręcone na długości większej niż

1,3 cm

•

kable sieciowe w odległości minimum 30 cm, od transformatorów 1m

Światłowód (Fiber Optic Cable)

-

budowa

•

włókno optyczne składa się z dwóch rodzajów szkła o różnych

współczynnikach załamania

•

część środkowa – rdzeń (core) o średnicy 62,5 mikrometra (lub 50)

•

część zewnętrzna – płaszcz zewnętrzny (cladding) o średnicy 125 mikrometra

•

wypełnienie ochronne

•

izolacja zewnętrzna

Sieci bezprzewodowe (Wireless LAN) – standard 802.11

Standarda

Zasięg

Szybkość

Medium

Długość

Kompatybilność

Transmisji

fali (częstotl)

IrDA

1m

4Mb/s

podczerwień

850-900nm

Bluetooth

10m

1Mb/s

fale radiowe

2.4Ghz

IEEE 802.11

60m

2Mb/s

fale radiowe

2.4Ghz

802.11

IEEE 802.11b

100m

11Mbs

fale radiowe

2.4Ghz

Wi-Fi

IEEE 802.11a

75m

54Mb/s

fale radiowe

5Ghz

Wi-Fi5

Certyfikat Wi-Fi:

wireless fidelity

-

budowa

•

access point

•

bezprzewodowa karta sieciowa

9. Protokoły sieciowe

Protokół jest to zbiór reguł określających sposób komunikowania się urządzeń w sieci. Stos

protokołów to komplet powiązanych protokołów komunikacyjnych, oferujących

użytkownikowi mechanizmy i usługi potrzebne do komunikacji z innymi maszynami

włączonymi do sieci. Stos protokołów jest tym, co czyni sieć zdatną do użycia.

-

TCP/IP (trasowalny)

•

TCP (Transmission Control Protocol): protokół sterowania transmisją

•

IP (Internet Protocol): protokół Internetu

•

host

-

IPX/SPX (Novell, trasowalny)

•

IPX (Internet Pocket Exchange): międzysieciowa wymiana pakietów

•

SPX (Sequenced Pocket Exchange): sekwencyjna wymiana pakietów

-

NetBEUI: nie zapewnia trasowania; zastosowanie ograniczone tylko do sieci

lokalnych

Zalety korzystania z protokołu NetBEUI są następujące: Komputery korzystające z systemów

operacyjnych lub oprogramowania sieciowego firmy Microsoft mogą się komunikować.

NetBEUI jest w pełni samodostrajającym się protokołem i najlepiej działa w małych

segmentach LAN. Ma minimalne wymagania odnośnie pamięci. Zapewnia doskonałą ochronę

przed błędami transmisji, a także powrót do normalnego stanu w razie ich wystąpienia. Wadą

protokołu NetBEUI jest fakt, że nie może być trasowany.

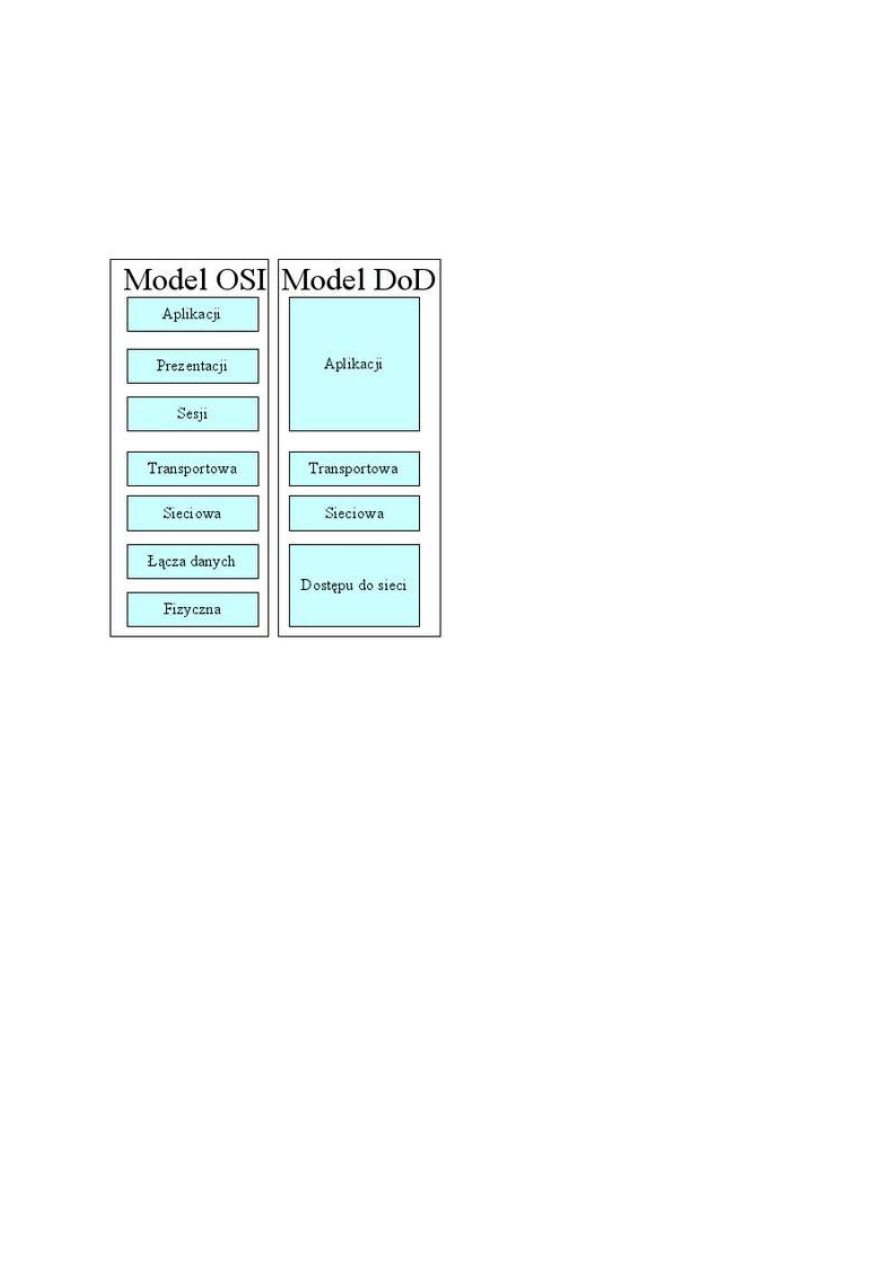

10. Model referencyjny OSI:

Model referencyjny OSI (Open System Interconnection Reference Model): model

referencyjnych połączonych systemów otwartych: dzieli on procesy zachodzące podczas sesji

komunikacyjnej na siedem warstw funkcjonalnych, które zorganizowane są według naturalnej

sekwencji zdarzeń zachodzących podczas sesji komunikacyjnej.

Model podzielony jest na siedem warstw:

•

warstwa fizyczna - definiuje połączenia elektryczno-mechaniczne z okablowaniem

sieciowym oraz zajmuje się transmisją bitów danych pomiędzy urządzeniami w sieci.

W tej warstwie zdefiniowane są rodzaje okablowania:

o

10BASE-5 (gruby ETHERNET - ok. 450m)

o

10BASE-2 (cienki ETHERNET - ok.180m)

o

10BASE-T (skrętka - ok. 90m)

o

10BASE-F (światłowód - do 2,5km).

•

warstwa łącza danych - definiuje sposoby kontroli dostępu do okablowania (m.in.

wykrywanie kolizji). Definiuje sposoby tworzenia pakietów i sposoby ich wysyłania

oraz odbierania. Przy przesyłaniu danych w sieci dane przepływają z jednej karty

sieciowej do drugiej. Ma zapewnić bezbłędną komunikację w sieci. W tej warstwie są

zdefiniowane specyfikacje sieci (802.2, 802.5).

Standard Ethernet zawiera zestaw protokołów warstwy sieciowej, ukrywających fizyczny

obraz sieci przed warstwą sieciową. W wyniku istnienia warstwy łącza danych rodzaj

używanej technologii sieciowej (Ethernet, Token Ring) nie ma wpływu na protokoły

warstwy sieciowej. Jednak rodzaj karty sieciowej zależy od stosowanej technologii. Do

połączenia komputera z siecią Ethernet należy użyć innej karty sieciowej, a do połączenia

go z siecią Token Ring - innej.

•

warstwa sieciowa - definiuje sposób kierowania danych z jednego urządzenia do

innego. W tej warstwie działają protokóły sieciowe, takie jak IPX czy IP. Warstwa

sieciowa zajmuje się ruchem w sieci, przeciążeniami sieci oraz szybkościami

transmisji. Do zarządzania przepływem danych w sieci warstwa sieciowa

wykorzystuje mosty i routery.

•

warstwa transportowa - definiuje kontrolowanie różnych procesów sieciowych.

Między innymi obsługuje sytuacje błędne, jak zgubione czy powtórzone pakiety. Np.

w tej warstwie działa SPX i TCP. Aby zapewnić niezawodną transmisję danych,

warstwa transportowa dzieli dane odbierane z warstwy sesji na mniejsze fragmenty

wymagane przez warstwę sieciową. Po stronie odbiorcy warstwa transportowa musi z

powrotem połączyć podzielone dane. Wynika z tego, że struktura warstwy

transportowej ma duży wpływ na wielkość pakietów przesyłanych przez sieć.

•

warstwa sesji - zarządza współdziałaniem funkcji i programów użytkowych

wykonywanych na różnych urządzeniach sieciowych. Przed skorzystaniem z usługi

sieciowej należy się zalogować (wprowadzić nazwę użytkownika i hasło). Każda taka

operacja rozpoczyna tzw. sesję sieciową. Przy każdym logowaniu się warstwa sesji

negocjuje i ustala warunki połączenia między procesami bądź aplikacjami, a różnymi

węzłami.

•

warstwa prezentacji - definiuje sposoby konwersji kodu i reformatowania danych. W

tej warstwie są tłumaczone nazwy i format plików przy przenoszeniu np. z serwera

Unixa do komputera użytkownika, na którym działa np. DOS.Warstwa prezentacji

udostępnia funkcje używane wielokrotnie przez sieć podczas komunikacji w sieci. Do

funkcji tych należy współpraca z drukarkami, monitorami oraz formatami plików.

Często warstwy znajdujące się pod warstwą prezentacji wykonują funkcje mające

zagwarantować poprawne wykonywanie operacji sieciowych. Warstwa prezentacji

może także wykonywać takie operacje, jak szyfrowanie i kompresja danych.

•

warstwa aplikacji - pozwala na działanie aplikacji usługi sieciowych, takich jak

poczta, transfer plików, drukowanie w sieci, uruchamianie programów. Większość

zestawów oprogramowania opartych na protokole TCP/IP zawiera standardowe

aplikacje sieciowe, jak na przykład FTP czy Telnet. FTP pozwala na połączenie z

innymi komputerami sieci w celu przesyłania plików. Analogicznie program Telnet

pozwala na zalogowanie się na odległym komputerze. Innym przykładem aplikacji

sieciowej jest poczta elektroniczna. Przeglądarki WWW są także programami warstwy

sieciowej.

11. TCP/IP (stos protokołów)

•

Warstwa programów użytkowych

- na najwyższym poziomie użytkownicy wywołują

programy użytkowe, które mają dostęp do usług TCP/IP. Programy użytkowe

współpracują z jednym z protokołów na poziomie warstwy transportowej i wysyłają

lub odbierają dane w postaci pojedynczych komunikatów lub strumienia bajtów.

•

Warstwa transportowa

- Jej podstawowym zadaniem jest zapewnienie komunikacji

między jednym programem użytkownika a drugim. Warstwa ta może regulować

przepływ informacji. Może też zapewnić pewność przesyłania - dane przychodzą bez

błędów i we właściwej kolejności. W tym celu protokół transportowy organizuje

wysyłanie przez odbiorcę potwierdzenia otrzymania pakietów oraz ponowne

wysyłanie pakietów utraconych. Oprogramowanie transportowe dzieli strumień

transmitowanych danych na porcje (czasami zwane pakietami) i przesyła każdy pakiet

wraz z adresem odbiorcy do następnej warstwy aby został wysłany. Ponieważ

komputery ogólnego użytku mogą mieć wiele programów użytkowych, które

korzystają z sieci w tym samym czasie, warstwa transportowa musi przyjmować dane

od kilku programów i wysyłać je do niższej warstwy. Dodaje ona do każdego pakietu

pewne informacje, które obejmują kody identyfikujące program użytkowy wysyłający

te dane, program, który powinien je odebrać oraz sumę kontrolną.

•

Warstwa intersieci

- Odpowiada za obsługę komunikacji jednej maszyny z drugą.

Przyjmuje ona pakiety z warstwy transportowej razem z informacjami

identyfikującymi maszynę - odbiorcę, kapsułkuje pakiet w datagramie IP, wypełnia

jego nagłówek, sprawdza za pomocą algorytmu trasowania czy wysłać datagram

wprost do odbiorcy czy też do routera i przekazuje datagram do odpowiedniego

interfejsu sieciowego, który ma dokonać transmisji. Warstwa ta zajmuje się także

datagramami przychodzącymi, sprawdzając ich poprawność i stwierdzając przy

pomocy algorytmu trasowania czy należy je przesłać dalej czy też przetwarzać na

miejscu. W przypadku datagramów adresowanych do maszyny lokalnej

oprogramowanie tej warstwy kasuje nagłówek datagramu i wybiera jeden z kilku

protokołów transportowych - ten, który go będzie dalej obsługiwał. Warstwa ta wysyła

też komunikaty kontrolne i komunikaty o błędach oraz obsługuje komunikaty

przychodzące

•

Warstwa interfejsu sieciowego

- odbiera datagramy IP i przesyła je przez daną sieć.

Warstwa

Protokoły

Jednostki danych

Dane

aplikacji (programów

FTP(20)

komunikaty

Nagł_FTP

użytkowych)

HTTP(80)

strumienie

SMTP(25)

wiadomość

Telnet(23)

POP3(110)

DNS(53)

transportu (host z

TCP

segmenty

Port

hostem)

UDP

datagramy

Internetu

IP

pakiety

IP

ICM

dostępu do sieci

ARP

ramka

MAC

IEEE 802.3

Kolejne warstwy dołączają lub usuwają własne nagłówki. Przesuwają dane w górę lub w dół

warstwy. Dołączanie własnych nagłówków bez zaglądania, co przychodzi nazywa się

kapsułkowaniem (enkapsulacja, hermetyzacja).

11. Warstwa dostępu do sieci (standard Ethernet)

Strategia dostępu do sieci:

ETHERNET jest pasywną architekturą typu „oczekiwanie i

nasłuch”. Komputery muszą rywalizować o czas transmisji przez medium sieciowe.

Uzyskiwanie dostępu do sieci Ethernet jest zgodny z mechanizmem zwanym „wielodostępem

do łącza z badaniem stanu kanału i wykrywania kolizji (Carrier Sense Multiple Access with

Collision Detection CSMA/CD). Historia Ehernetu:

-

kolizja: gdy dwa komputery nadają jednocześnie

-

domena kolizji: składa się ze wszystkich urządzeń konkurujących o prawo do

transmisji przy użyciu współdzielonego nośnika; przełączniki, mosty, routery dzielą

domeny kolizji tworząc w ten sposób wiele mniejszych domen kolizji

-

Alohanet (Hawaje)

Jest to najstarsza z metod. Stosowana jest w rozległych sieciach radiowych. Nadawca

rozpoczyna nadawanie w dowolnym momencie, a po wysłaniu całej ramki, oczekuje od

odbiorcy na potwierdzenie dotarcia informacji. W przypadku większego ruchu protokół

bardzo szybko doprowadza do zablokowania łącza przez kolejne kolizje (równoczesne

nadawanie sygnału, powodujące zniekształcenie danych).

-

CSMA (carier sense, multiple access): wielodostęp do łącza sieci z badaniem stanu

kanału

W tym protokole nadawca przed wysłaniem ramki nasłuchuje czy łącze jest wolne. Funkcję tę

nazywamy: funkcją rozpoznawania stanu kanału transmisyjnego (carrier sense). W tym

przypadku, kolizje następują jedynie, gdy dwóch nadawców rozpocznie równocześnie

nadawanie, upewniwszy się przedtem o wolnym łączu. Sygnał jest transportowany pomiędzy

nimi w skończonym odcinku czasu t. Przykładowo, jeżeli obaj zaczną nadawanie

równocześnie, to dla każdego z nich łącze będzie wolne. O wystąpieniu kolizji zorientują się

dopiero po czasie t. W przypadku wykrywania kolizji poprzez ciągły nasłuch stanu łącza

danych, nie ma już potrzeby wysyłania potwierdzenia, ponieważ każda stacja wie, czy jej dane

doszły poprawnie, czy tez zostały zniekształcone i należy je powtórzyć

-

CSMA/CD (colision detection): wielodostęp do łącza sieci z badaniem stanu kanału i

wykrywaniem kolizji

W tej metodzie po wykryciu kolizji (w przypadku jak poprzednio), nadajnik uznaje, że

transmisje należy powtórzyć - ponieważ dane w łączu są już zniekształcone przez sygnał

drugiego nadawcy. Jednak nie przerywa natychmiast transmisji, aby zwolnić łącze. Nadaje

jeszcze przez jakiś czas, aby zwiększyć prawdopodobieństwo wykrycia kolizji przez innych

użytkowników

Ramka (frame): jest strukturą, która zawiera wystarczająca ilość informacji do przesłania

danych w sieci LAN lub WAN do ich miejsca przeznaczenia

-

maksymalna długość ramki: 1518B

-

minimalna długość ramki: 64B

-

budowa ramki

•

preambuła: informuje o nadchodzącej ramce

•

adres docelowy: sześciooktetowy

•

adres źródłowy: sześciooktetowy

•

dane

premabuła

adres docelowy

adres źródłowy

dane

Reguły Ethernetu (zasada 5-4-3)

-

nie może być więcej niż pięć połączonych segmentów

-

pomiędzy dwoma dowolnymi stacjami w sieci nie może być więcej niż 4

koncentratory

-

maksymalnie 3 z nich mogą być segmentami mieszanymi (np. opartymi na

koncentryku)

VLAN: sieci wirtulane

Protokół ARP (Address Resolution Protocol): protokół określania adresów:

Wymiana danych jest możliwa tylko wtedy, gdy znane są adresy sprzętowe hosta nadawcy i

hosta odbiorcy (MAC adresy). Protokół ARP pozwala znaleźć adres komputera docelowego

na jego adresu IP. Gdy protokół warstwy Internetu chce przekazać pakiet do warstwy dostępu

do sieci, warstwa ta musi określić adres docelowy (adres sprzętowy Ethernet – MAC)

komputera. Jeśli jeszcze go nie zna, rozsyła zapytanie rozgłoszeniowe (broadcast) z

docelowym adresem MAC równym FF-FF-FF-FF-FF-FF do wszystkich komputerów w sieci

lokalnej.

Ramka rozgłoszeniowa Ethernert jest odbierana przez wszystkie komputery. Jeśli istnieje w

sieci lokalnej komputer o podanym adresie IP, rozpoznaje zawarty w ramce ethernetowej

swój adres IP i udziela odpowiedzi, podając swój adres MAC.

W tym momencie protokół ARP uzupełnia na komputerze źródłowym swoją tablicę danych o

adres docelowego komputera.

Forma zapytania protokołu ARP

•

stacja A: MAC(00:03:04:05:06:07); IP(192.168.1.1)

•

stacja B: MAC(?); IP(192.168.1.2)

Nagłówek Ethernet

Nagłówek ARP

Adres źródłowy

Adres docelowy

Adres źródłowy Adres docelowy

Jaki jest

00:03:04:05:06:07

FF:FF:FF:FF:FF:FF 192.168.1.1

192.168.1.2

twój MAC

adres

Urządzenia sieciowe działające w warstwie dostępu do sieci:

-

karta sieciowa

-

modem

-

regenerator (repeater, wzmacniak): jest to urządzenie aktywne służące do wzmacniania

i naprawiania zniekształconych sygnałów w sieci; nie wprowadza żadnych zmian

logicznych w przesyłane sygnały. Łączy ze sobą sieci o tej samej architekturze,

używające tych samych protokołów i technik transmisji. Może łączyć segmenty sieci o

różnych mediach transmisyjnych.

-

koncentrator (hub): jest urządzeniem mającym wiele portów do przyłączania stacji

roboczych w topologii gwiazdy.

-

most (bridge): urządzenie o dwóch portach, mających za zadanie łączenie dwóch

domen kolizji; dzieli sieć na dwie osobne domeny kolizji i umożliwia zwiększenie jej

rozpiętości

-

przełącznik (switch): mają kilka portów, które mogą być wykorzystane do podłączenia

stacji roboczych, innych przełączników bądź koncentratorów. Przełącznik podłączony

do sieci nasłuchuje na swoich portach adresów MAC podłączonych tam komputerów.

Tworzy sobie tablicę przyporządkowującą do adresu sprzętowego stacji numer portu,

do którego podłączony jest dany komputer. Dzielą sieć na oddzielne domeny kolizji,

jednak nie rozdzielają domeny rozgłoszeniowej. Ramki typu broadcast (a adresie

docelowym FF-FF-FF-FF-FF-FF) transmitowane są na wszystkie porty urządzenia.

Jeśli przełącznik odbierze ramkę do stacji, której jeszcze nie ma w swojej tablicy

MAC adresów, również wysyła je na wszystkie porty z wyjątkiem tego, na którym je

odebrał; proces ten nazywany jest floodowaniem. Inne cechy

a. opóźnienia związane z przełączaniem

b. możliwość pracy full-duplex między dwoma portami

c. możliwość przenoszenia kilku transmisji jednocześnie pod warunkiem, że następują

pomiędzy jego różnymi portami

d. zaleca się, by między dwoma komputerami w sieci nie było więcej niż siedem

przełączników

12. Warstwa Internetu

Najważniejszą częścią warstwy Internetu jest protokół IP (Internet Protocol). Cechy protokołu

IP:

-

IP jest protokołem bezpołączeniowym tzn. nie ustanawia w żaden sposób połączenia i

nie sprawdza gotowości odległego komputera do odebrania przesyłanych danych;

każdy pakiet obsługiwany jest niezależnie od innych; pakiety mogą podróżować

różnymi drogami; niektóre mogą zostać zagubione; nie zapewnia stałego kanału

komunikacyjnego

-

IP jest protokołem niepewnym tzn. nie zapewnia korekcji i wykrywania błędów

transmisji

-

adresuje komputery za pomocą 32-bitowego numeru (prawie 4 miliardy adresów)

-

maksymalna długość pakietu 64 kB

Głównymi zadaniami protokołu IP są:

-

przesyłanie pakietów pomiędzy komputerami za pośrednictwem podsieci

-

adresowanie komputerów w sieci

-

fragmentacja i konsolidacja pakietów

Protokół IP jest bardzo elastyczny i zapewnia transport danych przez różne architektury sieci.

Każda z tych sieci może mieć inny maksymalny rozmiar pakietu MTU (Maximum

Transmission Unit). Pakiet może być podzielony (fragmentacja), przesłany, a następnie

złożony w całość u odbiorcy (defragmencja).

Uwaga: Korzystanie z warstwy sieci nie jest obowiązkowe. Wymagane jest jedynie wtedy, gdy

komputery komunikujące się znajdują się w różnych segmentach sieci przedzielonych

routerem.

Protokół IP jest protokołem bezpołączeniowym, czyli urządzenia same ustalają idealną

ścieżkę, po której będzie się poruszał pakiet, nie występują też żadne potwierdzenia,

sterowanie strumieniem danych czy też porządkowanie przychodzących fragmentów

pakietów. Nadawca nie sprawdza też gotowości urządzenia. Protokół IP pozostawia te funkcje

protokołom wyższych warstw (np. protokołowi TCP). Inaczej mówiąc bezpołączeniowość

protokołu IP polega na tym, że między komunikującymi się urządzeniami (komputerami) nie

jest tworzona sesja, dzięki której jest niezawodność transmisji.

Należy zwrócić także uwagę na to, że przenoszone dane pełnią rolę drugoplanową.

Mianowicie pakiet może się obejść bez jakichkolwiek danych, ponieważ są one do niego tak

jakby doklejane. Najważniejszą rolę w pakiecie pełni bowiem jego nagłówek. Dzięki niemu

jest możliwe dostarczenie informacji do celu.

Jak taki pakiet krąży po sieci?

Otóż, aby pakiety mogły dotrzeć do celu, w swoich nagłówkach posiadają odpowiednie dane.

Szczególną uwagę trzeba zwrócić na adresy IP (docelowe i źródłowe).

Aby pakiet mógł podążać przez Internet (sieć) musi mieć postać fizycznej ramki. Różne sieci

mają różne rozmiary ramek. Ważną własnością ramek w danej sieci są jej wartości MTU

(Maximum Transfer Unit - największy pakiet protokołu IP jaki może zostać

przetransportowany podczas konkretnego połączenia). W idealnej sytuacji, podróżujący

pakiet, mieści się w pojedynczej ramce w każdej sieci. Jak już wspomniałem różne sieci mają

różne wartości MTU, a więc mogą wysyłać i przyjmować różne wielkości pakietów. Aby

ujednolicić rozmiar pakietów przesyłanych między dwoma urządzeniami, określają one

właśnie MTU, wedle którego będą wysyłać pakiety. Nie oznacza to jednak, że pakiety o

rozmiarze mniejszym niż MTU mieszczą się w ramkach we wszystkich sieciach, przez które

są transmitowane. Różne typy sieci posiadają swoje własne limity MTU, np:

Ethernet - 1500

FDDI - 4470

Z tego powodu, gdy pakiet jest transmitowany przez sieć o różnych rozmiarach ramek

fizycznych, czasem okazuje się, że router lub bramka musi podzielić pakiet na mniejsze

fragmenty. Jak już wcześniej wspomniałem w nagłówku IP we flagach jest określone czy

pakiet może być dzielony czy nie. Co się dzieje, jeśli fragmentacja jest konieczna, w

nagłówku zawarta jest informacja, że nie można fragmentować? Pakiet zostaje porzucony, a

nadawca dostaje informację o błędzie.

Adres IP składa się z czterech liczb, od 0 do 255, oddzielonych kropkami. Każdy taki adres

można podzielić na dwie części:

-

część identyfikującą daną sieć

-

część identyfikującą konkretny komputer w sieci

Adresy publiczne i prywatne

Aby lokalizacja urz dzenia w Internecie by a jednoznaczna, jego adres IP

ą

ł

musi by unikalny. Wymaga to spe nienia dwóch warunków:

ć

ł

1. unikalno adresu IP sieci

ść

2. unikalno numeru urz dzenia wewn trz tej sieci.

ść

ą

ą

Adresy IP pochodzą z Network Information Center (NIC lub InterNIC) administrowanego

przez Network Solutions. Większość komputerów bierze swój adres IP od dostawcy usług

internetowych (Internet Service Provider – ISP.

Dla niektórych zastosowa nie jest konieczne posiadanie unikalnych adresów.

ń

Dlatego w ka dej z pierwszych trzech klas zosta zdefiniowany zakres adresów,

ż

ł

które mo na wykorzystywa bez konieczno ci ich rejestracji; nazywa si je

ż

ć

ś

ę

adresami prywatnymi.

Klasy adresów w TCP/IP

Pierwotnie bity określające sieć i bity określające komputer były rozróżniane za pomocą tzw.

klas adresów IP. Na podstawie pierwszego bajtu adresu IP można było zidentyfikować, do

jakiej klasy należy dany adres.

a. klasa A: 0-126

0nnnnnnn hhhhhhhh hhhhhhh hhhhhhhh

b. klasa B: 128-191

10nnnnnn nnnnnnnn hhhhhhh hhhhhhhh

c. klasa C: 192-223

110nnnnn nnnnnnnn nnnnnnn hhhhhhhh

Klasa

Bity sieci

Ilość sieci

Bity hostów Ilość adresów hostów

Klasa A

8

127

24

2^24-2=16777214

Klasa B

16

2^14=16384

16

2^16-2=65534

Klasa C

24

2^21=2097152

8

2^8-2=254

Adres sieci: oznacza całą sieć (część komputerowa złożona z samych zer)

Adres broadcast: adresuje wszystkie komputery w naszej sieci (część komputerowa złożona

z samych jedynek)

Adresy hostów: adresy komputerów w sieci mieszczą się między tymi dwiema wartościami

Bezklasowe routowanie międzydomenowe CIDR (Classless Inter-Domain Routing)

W trakcie zwiększania się liczby komputerów do Internetu stwierdzono, że metoda ta jest

bardzo nieekonomiczna.

Ktoś potrzebuje IP dla 300 komputerów. Klasa C za mała, klasa B za duża (marnuje się

65534-300). Można dostać dwa adresy klasy C, ale w ramach przedsiębiorstwa powstaną dwie

odrębne domeny.

Aby uniknąć takich sytuacji, powstał nowy, międzydomenowy protokół trasujący CIDR.

Umożliwia wielu mniejszym klasom adresowym działanie w ramach jednej domeny

trasowania. Poprzednio na podstawie wartości pierwszego bajtu można było określić klasę

adresu, czyli część odpowiadającą za adres sieci firmy i część odpowiadającą za adres

komputera w tej sieci. Teraz dokonuje się tego za pomocą maski sieci.

Maska sieci:

-

określa proporcje między częścią sieciową i częścią komputerową: rozmiar cz ci

ęś

sieciowej w adresie komputera jest równy liczbie jedynek w masce

-

służy do wyodrębnienia adresu IP sieci z adresu IP komputera: odpowiadaj ce sobie

ą

bity adresu komputera i maski s mno one operacj AND

ą

ż

ą

•

tym samym „maskuje” (czyli zas ania, ignoruje) warto

cz

ci komputerowej

ł

ść ęś

adresu

•

odpowiadaj ce sobie bity adresu komputera i maski s mno one operacj AND

ą

ą

ż

ą

-

budowa i notacja maski s takie same, jak dla adresu IP (32 bity, notacja dziesi tna)

ą

ę

-

maska ma charakterystyczn struktur (zawarto

) – tworz j dwa bloki: blok jedynek

ą

ę

ść

ą ą

i blok zer: 111111....000000

Adresy specjalne

0.0.0.0

adres sieci dla całego Internetu

255.255.255.255

adres rozgłoszeniowy dla całego Intrenetu: teoretycznie pakiet z takim

adresem powinien dotrzeć do wszystkich komputerów w Internecie, ale w praktyce dociera do

wszystkich komputerów w sieci lokalnej

127.0.0.1

adres pętli (loop-back address) adres ten służy do komunikacji z

wykorzystaniem protokołu IP z lokalnym komputerem (localhost);

pakiety takie nie wydostają się na zewnątrz komputera

Adresy nieroutowalne (prywatne)

Pewna grupa adresów została zarezerwowana do wykorzystania w sieciach lokalnych. Adresy

te nazywane są adresami nieroutowalnymi. Pakiety z takich sieci nie są dalej przekazywane

przez routery. Sieć możemy do własnych zastosowań wybrać dowolnie.

Klasa

Maska

Sieć

Broadcast

Klasa A

255.0.0.0

10.0.0.0

10.255.255.255

Klasa B

255.255.0.0

172.16.0.0

172.31.255.255

Klasa C

255.255.255.0

192.168.0.0

192.168.255.255

Urządzenia pracujące w warstwie internetu:

-

router nazywany jest również bramką (gateway) jest urządzeniem sprzęgającym sieci.

Router jest zaawansowanym urządzeniem do łączenia ze sobą poszczególnych sieci

IP. Cechy:

•

jest urządzeniem konfigurowalnym

•

często pozwala na sterowanie przepustowością sieci

•

zapewnia pełną izolację segmentów sieci (oddziela domeny kolizji; oddziela

domeny rozgłoszeniowe w sieci Ethernet)

•

potrafi przekazywać dane pomiędzy sieciami opartymi na różnych

tachnologiach

Potrafi odczytywać adresy z poszczególnych pakietów tak, aby znać ich miejsce

przeznaczenia. Procedura dostarczania pakietów bliżej miejsca przeznaczenia nazywa się

routowaniem (trasowaniem, przekierowaniem).

Do kierowania danych używana jest tabela routingu, aktualizowana automatycznie przez

oprogramowanie sieciowe (protokoły routingu).

Router można wykorzystać jako urządzenie tłumaczące adresy sieciowe NAT (Network

Address Translation). Działanie NAT polega na umożliwieniu przedostawania się pakietów z

sieci lokalnej o adresach z zakresu nieroutowalnego (lub innych) do Internetu. Każdy z

pakietów z sieci lokalnej ma zamieniony adres źródłowy na adres routera wykonującego

funkcję NAT. W ten sposób komputery z sieci lokalnej są niewidoczne z Internetu. Można

powiedzieć, że cała siec jest reprezentowana przez router.

13. Warstwa transportowa (host z hostem) TCP

Protokoły pracujące w warstwie transportowej modelu TCP/IP zapewniają dostarczenie

danych do konkretnych aplikacji. Zadaniem protokołów warstwy transportowej jest

dostarczenie danych w pożądanej kolejności i formie umożliwiającej aplikacji skorzystanie z

nich. Protokół IP zapewnia jedynie dostarczenie danych do komputera. Protokoły warstwy

transportowej mają za zadanie zadbać, aby dane dotarły do oczekującego na nie programu.

Cechy protokołu TCP:

-

pracuje w trybie pełnych dwukierunkowych połączeń wirtualnych

-

przesyła dane w postaci ciągów (nie w blokach)

-

zapewnia pewne bezpieczne przesyłanie danych

-

umożliwia przesyłanie pilnych informacji równolegle z normalnymi strumieniami

danych

-

adresuje aplikacje użytkownika za pomocą 16-bitowego numeru portu,

-

stosuje inteligentne procedury nawiązywania i zamykania połączeń

Port

Zadaniem protokołów warstwy transportowej jest rozdzielenie informacji nadchodzących z

warstwy Internetu i dostarczenie ich do odpowiednich procesów w warstwie aplikacji.

Identyfikacja przynależności danej transmisji do konkretnego procesu odbywa się na

podstawie numeru portu. Numer portu jest liczba dwubajtową (16 bitową), związaną z

procesem komunikującym się w sieci.

Usługa sieciowa

Numer portu

FTP

20

Telnet

23

SMTP

25

DNS

53

WWW

80

POP3

110

Adresy od 0 do 1024 są zarezerwowane i nazywane portami niskimi. Porty z zakresu od

1024 do 65535 to porty wysokie.

Gniazda (socket)

Połączenie numer IP komputera i portu, na którym od odbywa się komunikacja, nazywa się

gniazdem. Liczby te jednoznacznie identyfikują transmisję.

62.11.243.226.80

:

216.239.33.101.6001

Protokół UDP (User Datagram Protocol)

Protokół pakietów użytkownika UDP wykonuje usługę bezpołączeniowego dostarczania

datagramów i nie sprawdza gotowości odległego komputera do odebrania przesyłanych

danych ani poprawności ich dostarczenia. Po prostu wysyła paczkę danych i nie sprawdza w

żaden sposób, czy paczka dotarła do celu (datagram).

Cechy protokołu UDP:

-

pracuje w trybie bezpołączeniowym,

-

adresuje aplikacje za pomocą portów (tak, jak TCP),

Protokół TCP (Transmission Control Protocol)

Protokół kontroli transmisji TCP jest protokołem niezawodnym i połączeniowym,

działającym na strumieniu bajtów. Oznacza to, że sprawdza on, czy dane zostały dostarczone

przez sieć poprawnie i w określonej kolejności. Jednostką przesyłanych danych dla protokołu

TCP jest segment. Protokół TCP w celu zapewnienia niezawodności przesyłania danych

wykorzystuje mechanizm potwierdzenia ACK. Dane dostarczane przez ten protokół mogą

być traktowane jako strumień. By szybciej je przesyłać, stosuje się tzw. okna.

Połączenie jest nawiązywane przez przesłanie komunikatów kontrolnych tzw. handshake.

TCP stosuje potwierdzenie trójpoziomowe.

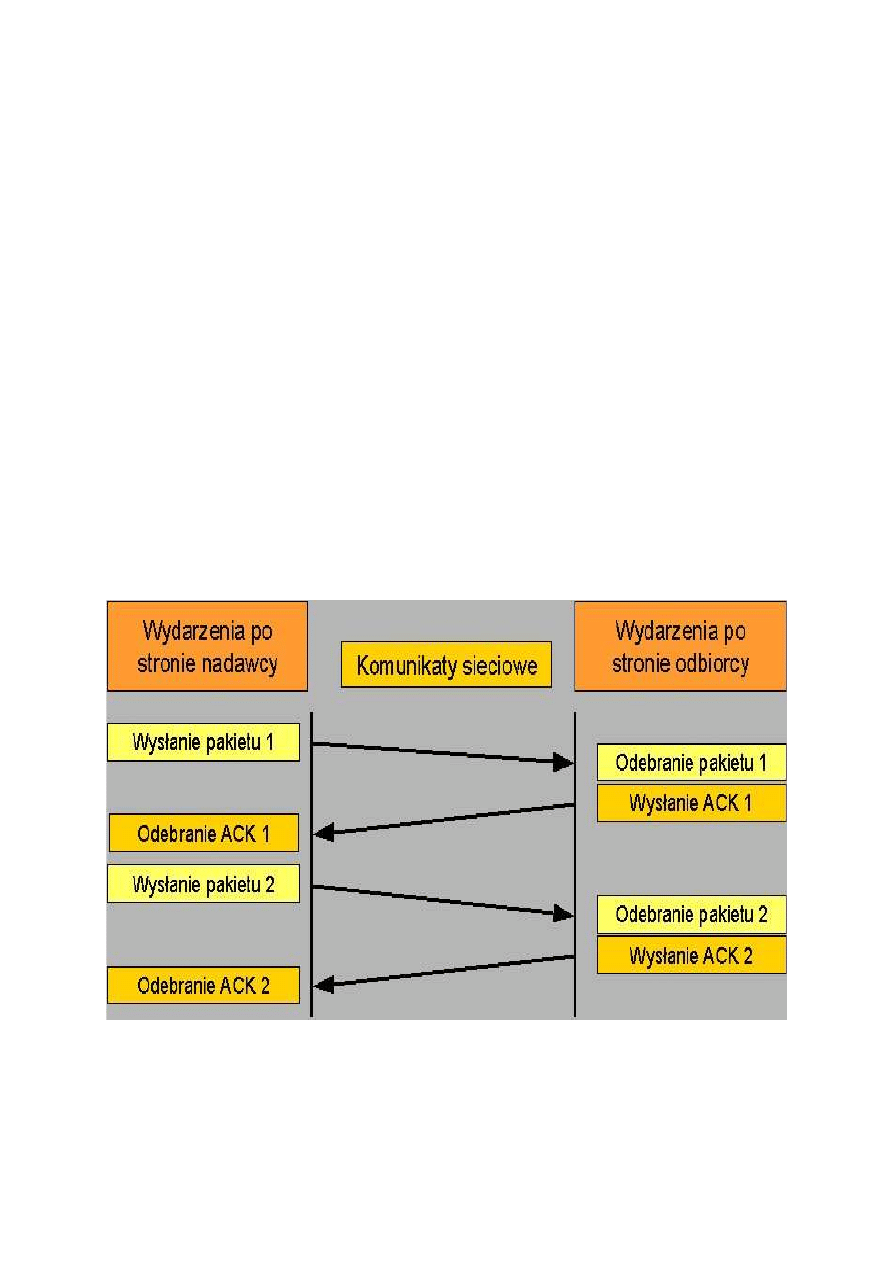

Realizacja niezawodnego połączenia

Aby zagwarantować, że dane przesyłane z jednej maszyny do drugiej nie są ani

tracone, ani duplikowane używa się podstawowej metody znanej jako pozytywne

potwierdzanie z retransmisją. Metoda ta wymaga, aby odbiorca komunikował się z

nadawcą, wysyłając mu w momencie otrzymania danych komunikat potwierdzenia

(ACK). Nadawca zapisuje sobie informację o każdym wysłanym pakiecie i przed

wysłaniem następnego czeka na potwierdzenie. Oprócz tego nadawca uruchamia

zegar w momencie wysyłania pakietu i wysyła ten pakiet ponownie, gdy minie

odpowiedni czas, a potwierdzenie nie nadejdzie.

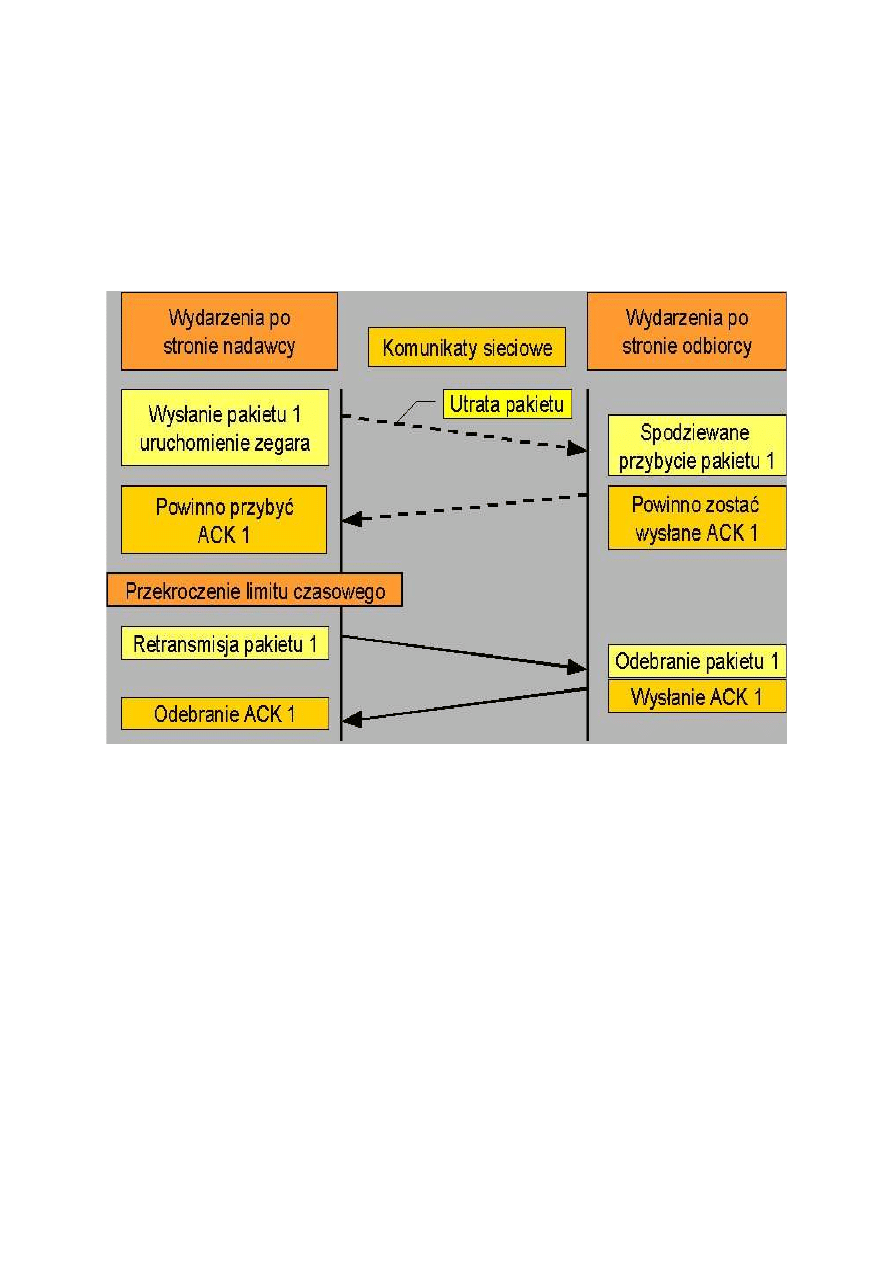

Poniższy rysunek pokazuje co się dzieje gdy pakiet został zgubiony lub gdy

przekroczony został limit czasu. Po wysłaniu pakietu nadawca włącza zegar. Gdy

mija określony czas, w czasie którego powinno nadejść potwierdzenie ACK nadawca

przyjmuje, że pakiet został zagubiony i wysyła go ponownie.

14. Usługi warstwy aplikacji

Ostatnia, czwarta warstwa modelu TCP/IP. Jest to warstwa najważniejsza z punktu widzenia

użytkownika. Zapewnia przekazywanie danych przetransportowanych za pomocą wcześniej

omówionych protokołów w formie zrozumiałej dla aplikacji komunikujących się z

użytkownikiem.

DNS (Domain Name System)

SMTP (Simple Mail Transport Protocol): podstawowy protokół transmisji poczty w

Internecie; serwer poczty wychodzącej; port 25. Umożliwia wysyłanie i transport poczty

elektronicznej e-mail poprzez różnorodne środowiska systemowe

POP (Post Office Protocol): jest protokołem pocztowym, za pomocą którego możemy

odbierać pocztę z serwera; serwer poczty przychodzącej; port 110

FTP (File Transfer Protocol): jest protokołem transmisji plików; umożliwia transmisję i

odbiór plików z odległego systemu; port 20

HTTP (Hypertext Transfer Protocol): jest protokołem odpowiedzialnym za przesyłanie

danych w Internecie stron WWW; port 80

Telnet (Network Terminal Protocol): jest protokołem terminalu sieciowego; służy do

zalogowania się i zdalnej pracy na odległym komputerze z wykorzystaniem konsoli tekstowej;

port 23

DHCP (Dynamic Host Configuration Protocol): może w jednym pakiecie dostarczyć

pełnych danych potrzebnych do skonfigurowania TCP/IP na stacji klienckiej; port 67 dla

serwera i port 68 dla stacji klienckiej

Urządzenia sieciowe pracujące w warstwie aplikacji:

-

komputer

-

serwer

Wyszukiwarka

Podobne podstrony:

Podstawy sieci komputerowych cz 2, Dokumenty(1)

ethernet, komputery, sieci komputerowe, Podstawy sieci komputerowych, ethernet

003 podstawy sieci komputerowych

Novell NetWare, komputery, sieci komputerowe, Podstawy sieci komputerowych

Model OSI-ISO, komputery, sieci komputerowe, Podstawy sieci komputerowych, OSI-ISO

Standard RS, komputery, sieci komputerowe, Podstawy sieci komputerowych, standard

Folie, komputery, sieci komputerowe, Podstawy sieci komputerowych, nosniki

Podstawy Sieci Komputerowych

Podstawy sieci komputerowych

Router-komendy, Podstawy sieci komputerowych

RS+MODEM, komputery, sieci komputerowe, Podstawy sieci komputerowych, standard

Tranasmisja referat, komputery, sieci komputerowe, Podstawy sieci komputerowych, transmisja

podstawy sieci komputerowych (9 str)

Podstawy sieci komputerowych cisco komendy

Wycinki z?NA1 Podstawy działania sieci komputerowych

,sieci komputerowe,Podstawy działania sieci Ethernet

więcej podobnych podstron