Drukowana wersja tematu

Kliknij tu, aby zobaczyć temat w orginalnym formacie

P2P & Wyszukiwarki & Windows & Hardware _ Wirusy i Spyware - Bezpieczeństwo w

sieci _ Odliczanie 60 sekund + Generic Host Process

Napisany przez: picasso 20/06/2003, 7:55

Copyright @picasso searchengines.pl Powielanie tej pracy zabronione.

Robaki sieciowe / ataki DoS / Spam Posłańca

Objawy: Bardzo spowolniona sieć, trudności w ładowaniu stron www, a nawet całkowity zanik internetu.

Możliwe okoliczności towarzyszące to: charakterystyczny błąd 60 sekund odliczania i wynikowo

samoczynny reset komputera lub też błąd "Generic Host Process.....", zaobserwowaliśmy też jako jeden

ze znaków przebarwianie paska zadań na jakby "klasyczny". Błędy 60 sekund zostały rozpoczęte przez

bardzo już archaiczne robaki Blaster - Sasser i obecnie mogą być generowane przez różne inne robaki i

NIE TYLKO (też rootkity a nawet spyware) więc proszę się nie sugerować typem błędu. I uwaga: błąd 60

sec wcale nie znaczy iż komputer jest już zainfekowany, to może świadczyć tylko o ataku na komputer

bez tworzenia plików robaków na dysku.

Usuwanie: Na samym początku należy bezwzględnie zastosować opisany poniżej Windows Worms Doors

Cleaner by zamknąć drogę ataku robaków i spamu Posłańca. W dalszej kolejności udać się po pomoc

podając na forum stosowne logi.

.

Porty - Opis i zagrożenia

.

Automatyczne zamykanie portów:

____

.

Windows Worms Doors Cleaner

____

.

Seconfig XP

.

Prawidłowe instalowanie Windows 2000/XP/2003

.

Błąd Generic Host Process for Win32 Services

.

Napisany przez: picasso 29/08/2003, 5:49

Firewall a całkowite zamykanie specyficznych portów

135, 137-139, 445, 1900, 5000

Osobna zapora softwarowa (typu: ZoneAlarm / Kerio / Outpost etc.) nie jest rozwiązaniem

wystarczającym w tej materii, gdyż to czym się zajmuje firewall to nie całkowite zamykanie omawianych

tu portów lecz jedynie blokowanie do nich dostępu poprzez filtrowanie ruchu sieciowego. To oznacza iż

komponenty, które korzystają z tych portów, są nadal uruchomione. W takiej sytuacji firewall musi być

cały czas aktywny by ochrona miała miejsce i jesteśmy od tego faktu uzależnieni (chwilowe wyłączenie

zapory lub jej wyłożenie się na błędzie jest ekspozycją na zagrożenie). Ponadto zarówno komponenty

Windows pracujące na tych portach jak i firewall startują wspólnie podczas uruchamiania komputera, a

które z nich zainicjuje się pierwsze (czyli będzie mieć szansę na forsowanie własnych zadań) jest zagadką

wynikającą z masy czynników konfiguracyjnych.

Poniżej przedstawiam skrócony opis kluczowych portów wraz z ręczną metodą ich zamykania, która

polega na przekonfigurowaniu komponentów Windows. Jest to zagadnienie dla waszej orientacji co się

dzieje w systemie. Tych edycji nie trzeba wykonywać ręcznie - programy Windows Worms Doors

Cleaner i Seconfig XP przeprowadzają to automatycznie. To wprowadzenie by zrozumieć dlaczego te

porty są kluczowe i co te programy prowadzą w celu rozwiązania problemu. Zamknięcie tych portów nie

wpływa na szybkość pobierania w programach P2P (eMule, torrent etc.) i proszę tego nie łączyć.

NetBIOS over TCP/IP - NetBIOS przez TCP/IP

137-139

Port 137 UDP - Usługa NetBIOS Name / nazw NetBIOS. Odpowiada za łączenie adresów IP z nazwami

komputerów. Kojarzenie nazewnicze typowo odbywa się wg dwóch metod: serwer WINS (Windows

Internet Name Service) lub plik LMHOSTS (nie mylić z plikiem HOSTS!). Duża część pakietów UDP

blokowanych na firewallach nie ma związku z próbami ataku. Zagrożenie:

* Pobór przez atakującego informacji o układzie sieci

* Robaki sieciowe szukające otwartych zasobów Windows (cel = port 139TCP)

Port 138 UDP - Usługa NetBIOS Datagram. Komunikacja bezpołączeniowa w formie

http://pl.wikipedia.org/wiki/Datagram bez potwierdzenia ich dotarcia na miejsce, najczęściej

wykorzystywana w trybie rozgłaszania (broadcast). Obsługuje przesył informacji o sieci Windows. Z tych

właściwości korzysta usługa Computer Browser / Przeglądarka komputera, która buduje listę

komputerów wyświetlaną w Otoczeniu sieciowym. Również usługa Messenger / Posłaniec. Zagrożenie:

* Atakujący/haker poprzez zafałszowanie pakietów może dodać swój komputer do sieci lokalnej co

implikuje iż zostanie zniwelowa różnica zabezpieczeń występująca między komputerami internetowymi a

lokalnymi.

* Spam usługi Messenger / Posłaniec.

Port 139 TCP - Usługa NetBIOS Session / sesji NetBIOS (SMB przez NetBIOS). Komunikacja

połączeniowa w formie sesji. Odpowiada za właściwą wymianę danych i współdzielenie zasobów plików /

drukarek w sieci lokalnej oraz za tworzenie tzw. null-session (mówiąc w skrócie logowanie użytkownika

bez nazwy i bez żadnego hasła). Zagrożenie:

* Port będący celem ataków hackerskich, często skanowany w poszukiwaniu zasobów. Popularna metoda

hackowania udostępnianie plików i drukarek to atak typu "brute force" / siłowy, polegający na łamaniu

haseł przez sprawdzanie jak największej liczby prawdopodobnych kombinacji.

* Jest to również port, z którego korzysta usługa Messenger / Posłaniec produkując bezpośredni spam w

pop-upach.

* Jedna z dróg transportu robaków sieciowych

Skutki uboczne wyłączenia portów NetBIOS (włącznie z 445 = patrz dalej): Przestanie działać Otoczenie

sieciowe i funkcja Udostępniania plików i drukarek w sieci oraz inne aspekty sieci Microsoft Networks (nie

mylić sobie tego z www, e-mail i tego typu komunikacjami szaraków). W LAN prawdopodobnie NetBIOS

jest niezbędny ale zależy to też od tego w jaki sposób LAN rozwiązano. Test bardzo prosty: jeśli po

całkowitym zamknięciu portów 137-139 (włącznie z 445) i resecie komputera padnie całkowicie dostęp

do internetu, NetBIOS jest wymagany.

Te trzy komunikacje NetBIOS stosunkowo łatwo wyłączyć (usługa Posłaniec = patrz dalej):

Panel sterowania >>> Połączenia sieciowe >>> prawy klik na dane połączenie >>> Właściwości >>>

podświetlić Protokół TCP / IP >>> Właściwości >>> Zaawansowane >>> zakładka WINS >>> Wyłącz

system NetBIOS przez TCP/IP:

SMB over TCP/IP - SMB przez TCP/IP

445

Port 445 służy do poszerzonej komunikacji protokołu SMB bezpośrednio przez TCP/IP, z pominięciem

okrężnej drogi "NetBIOS przez TCP/IP". Jest to dodatkowa droga współdzielenia plików i drukarek

sieciowych (patrz porty 137-139), w związku z tym port 445 jest często skanowany w poszukiwaniu

otwartych zasobów sieciowych Windows. Zagrożenia:

* Port silnie atakowany przez hakerów, robaki i rozproszone botnety.

* Spam wysyłany przez usługę Messenger / Posłaniec.

Skutki uboczne zamknięcia portu 445: Uniemożliwione współdzielenie plików i drukarek w sieci o ile

nastąpi równocześnie zamknięcie portów NetBIOS 137-139. Wynika to z faktu iż próba komunikacji

odbywa się "równolegle" w celu zachowania kompatybilności portów (445 jest portem współdzielenia

tylko na nowych Windows 2000 w górę). Jeśli jest włączone NetBIOS over TCP/IP, zawsze jest

równoczesna próba nawiązania połączenia na porcie 139 oraz 445, a w zależności od szybszej odpowiedzi

(lub jej braku) sesja właściwa odbywa się przez port 139 lub 445. Jeśli NetBIOS over TCP/IP jest

wyłączone, nawiązywanie sesji jest forsowane tylko przez 445. Wniosek: zamknięcie portu 445 przy

pozostawieniu otwartych 137-139 nie wpłynie na funkcjonowanie LAN.

Wyłączanie SMB przez TCP/IP (usługa Posłaniec = patrz dalej):

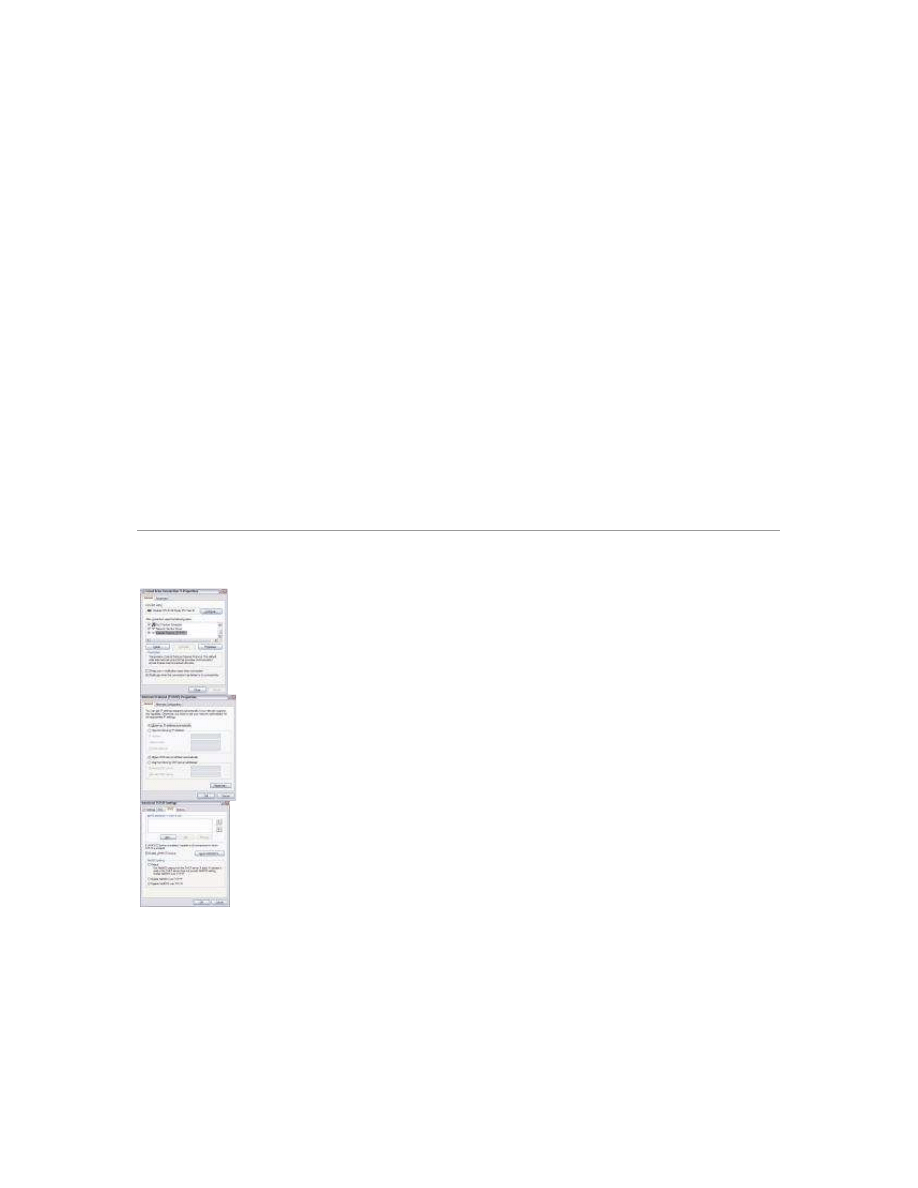

Start >>> Uruchom >>> regedit i w kluczu:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NetBT\Parameters

W okienku po prawej stronie klikasz prawym >>> Nowy >>> Wartość DWORD >>> jako nazwę

wprowadź

SmbDeviceEnabled

. Kliknij podwójnie na nowo utworzoną wartość SmbDeviceEnabled i

wpisz liczbę

0

.

RPC over TCP/IP

135

Jest to port usługi DCOM / RPC Endpoint Mapper. W sposób współdzielony korzystają z niego takie usługi

jak Distributed Transaction Coordinator (MSDTC), Task Scheduler (Harmonogram zadań) a także

Messenger (Posłaniec). Zamknięcie portu zalecane dla standardowych komputerów domowych. W

środowisku Microsoft Networks problematyczne gdyż RPC jest tam szeroko wykorzystywane, głównie w

celach administracyjnych. Zagrożenie:

* Spam wysyłany przez usługę Messenger / Posłaniec. Jak wspomniane wcześniej Posłaniec korzysta z

portów NetBIOS (137-139) ale mimo ich zamknięcia nie ma 100% ochrony przed spamem gdyż

polecenie net send w przypadku "zatkania" tych portów obiera drogę alternatywną właśnie przez port

135.

* Port silnie wykorzystywany przez robaki sieciowe i ataki hackerskie.

Skutki uboczne zamknięcia portu 135: Zamykanie portu 135 odbywa się stopniowo poprzez wyłączanie

kolejnych składników korzystających z tegoż portu. Wyłączenie samego DCOM nie niesie negatywnych

efektów na standardowym komputerze. Ale inaczej sprawa się ma z Harmonogramem zadań. Po

całkowitym zamknięciu portu 135 usługa Harmonogramu nie startuje (dotyczy Windows XP i 2003,

Windows 2000 nie ma takich problemów). Harmonogram jest potrzebny na XP do działania wbudowanej

funkcji Prefetch (szczegóły: http://www.searchengines.pl/phpbb203/index.php*showtopic=5989) oraz

innych planowanych zadań. Z tym że tu moja uwaga własna: na moim XP SP2 całkowite zamknięcie 135

nie wpłynęło na usługę Harmonogramu.....

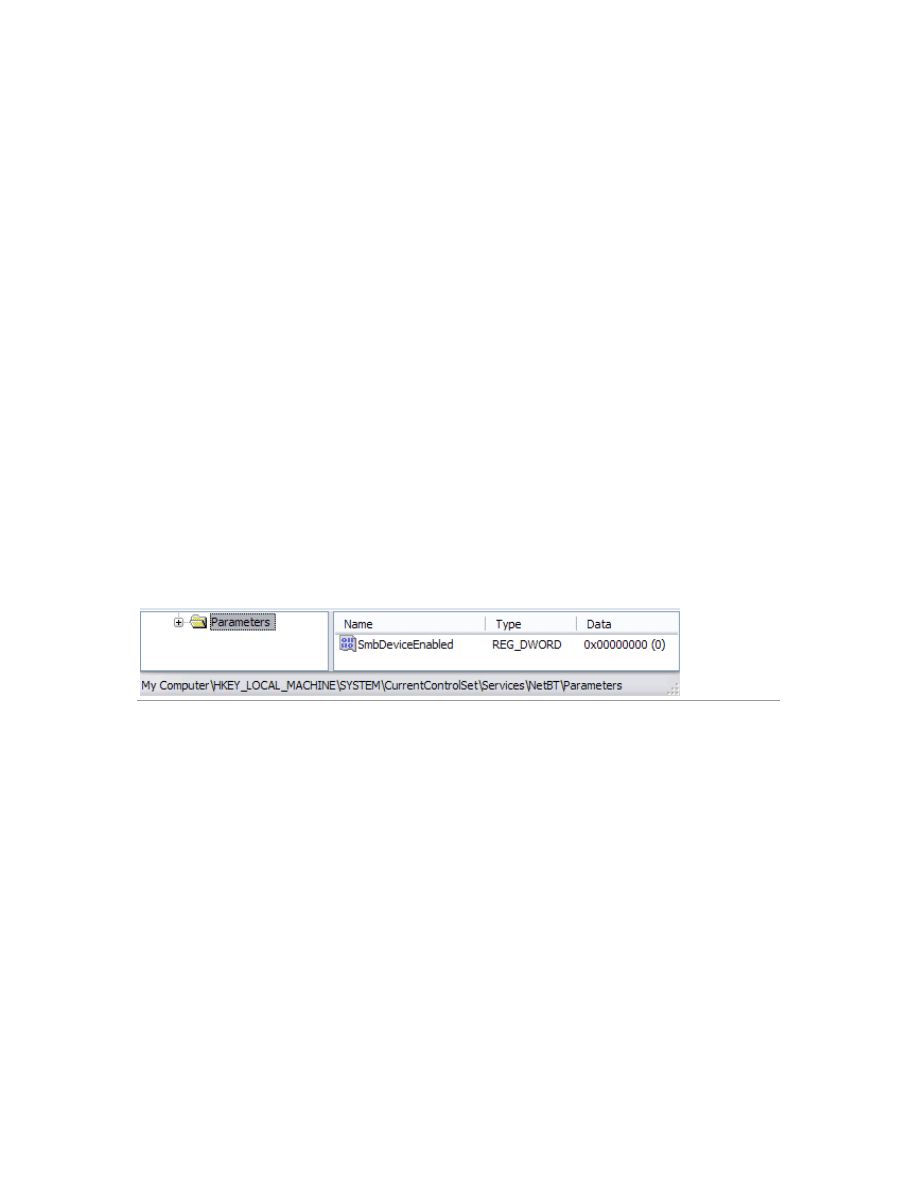

Wyłączanie DCOM / RPC Mapper (usługa Posłaniec = patrz dalej):

Start >>> Uruchom >>> regedit i w kluczu:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Ole

W okienku po prawej stronie kliknij dwukrotnie w

EnableDCOM

i wpisz literkę

N

.

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Rpc

W okienku po prawej stronie kliknij dwukrotnie w

DCOM Protocols

i z okienka usuń ncacn_ip_tcp.

Odpowiednikiem tych dwóch edycji rejestru jest następująca operacja via:

Start >>> Uruchom >>> dcomcnfg.exe >>> Usługi składowe >>> Komputery >>> z prawokliku na

Mój komputer wybierz Właściwości >>> w zakładce Właściwości domyślne usuń ptaszek z opcji Włącz

model obiektów rozproszonych COM na tym komputerze a w zakładce Domyślne protokoły

podświetl tam widniejący i Usuń:

Usługa Messenger / Posłaniec

135, 137-139, 445

Messenger (w polskim Windows: Posłaniec) to sieciowa usługa przesyłająca pomiędzy klientami a

serwerami komunikaty net send, służące typowo administratorom sieci do informowania użytkowników

o różnych zdarzeniach (np. o resecie serwera etc.). Komunikacja Messengera korzysta z wszystkich

wyżej wymienionych portów: 135,137,138 UDP oraz 135,139,445 TCP. Od razu uściślenie: w angielskiej

wersji językowej usługa ta nosi nazwę Messenger i to jest co innego niż komunikator Messenger

wbudowany w system! Omawiana tu usługa pracuje na pliku C:\WINDOWS\system32\services.exe a

komunikator jest zainstalowany w C:\Program Files\Messenger\msmsgs.exe i ma ikonkę

. Proszę tych

dwóch rzeczy nie mylić! Na Windows XP SP2 i 2003 usługa ta jest domyślnie wyłączona i nie stanowi

problemu ... o ile nie nastąpiło szkodliwe przekonfigurowanie domyślnych ustawień. Zagrożenie:

* Droga roznoszenia wirusów / robaków sieciowych

* Produkcja spamu w postaci bezpośrednio wyskakujących pop-upów:

Start >>> Uruchom >>> services.msc

Na liście dwuklik na usługę Messenger / Posłaniec, wybrać opcję Zatrzymaj a Typ startowy ustawić

Wyłączona. Finałowo macie otrzymać:

Usługa Universal Plug and Play (UPnP)

1900, 5000

Universal Plug and play szczegółowo jest opisane w tym temacie:

http://www.searchengines.pl/phpbb203/index.php*showtopic=7723. W istocie grupuje dwie składowe

usługi: Usługa Odnajdywania SSDP (operuje na porcie 1900 UDP) + Host Uniwersalnego urządzenia Plug

and Play (operuje na portach: 2869, 5000 TCP). Zagrożenie:

* Poważna luka zabezpieczeń umożliwiająca przejęcie kontroli nad komputerem

Start >>> Uruchom >>> services.msc

Na liście po kolei dwuklik na SSDP Discovery Service / Usługa odnajdywania SSDP oraz Universal

Plug and Play Device Host / Host Uniwersalnego urządzenia plug and play, wybrać opcję

Zatrzymaj a Typ startowy ustawić Wyłączona. Finałowo macie otrzymać:

.

Napisany przez: picasso 29/08/2003, 15:45

Windows Worms Doors Cleaner

Platforma: Windows 2000/XP/2003

Licencja: freeware

Strona domowa: http://www.firewallleaktester.com/wwdc.htm

WWDC to aplikacja do zamykania kluczowych wyżej opisanych portów. Przeprowadza wszystkie akcje

blokerskie bez użycia dodatkowych procesów - tylko i wyłącznie edycje rejestru (opisane we wstępie).

Prócz faktu sprawdzania czy rzeczywiście dana usługa jest w rejestrze wyłączona, przeprowadza

dynamiczną detekcję czy usługa nadal pracuje w tle (z wyjątkiem DCOM). O co chodzi: w rejestrze może

zostać wyłączona ale jeśli komputer nie był resetowany proces usługi może być nadal aktywny.

Konfiguracja programu i zamykanie portów są bardzo proste:

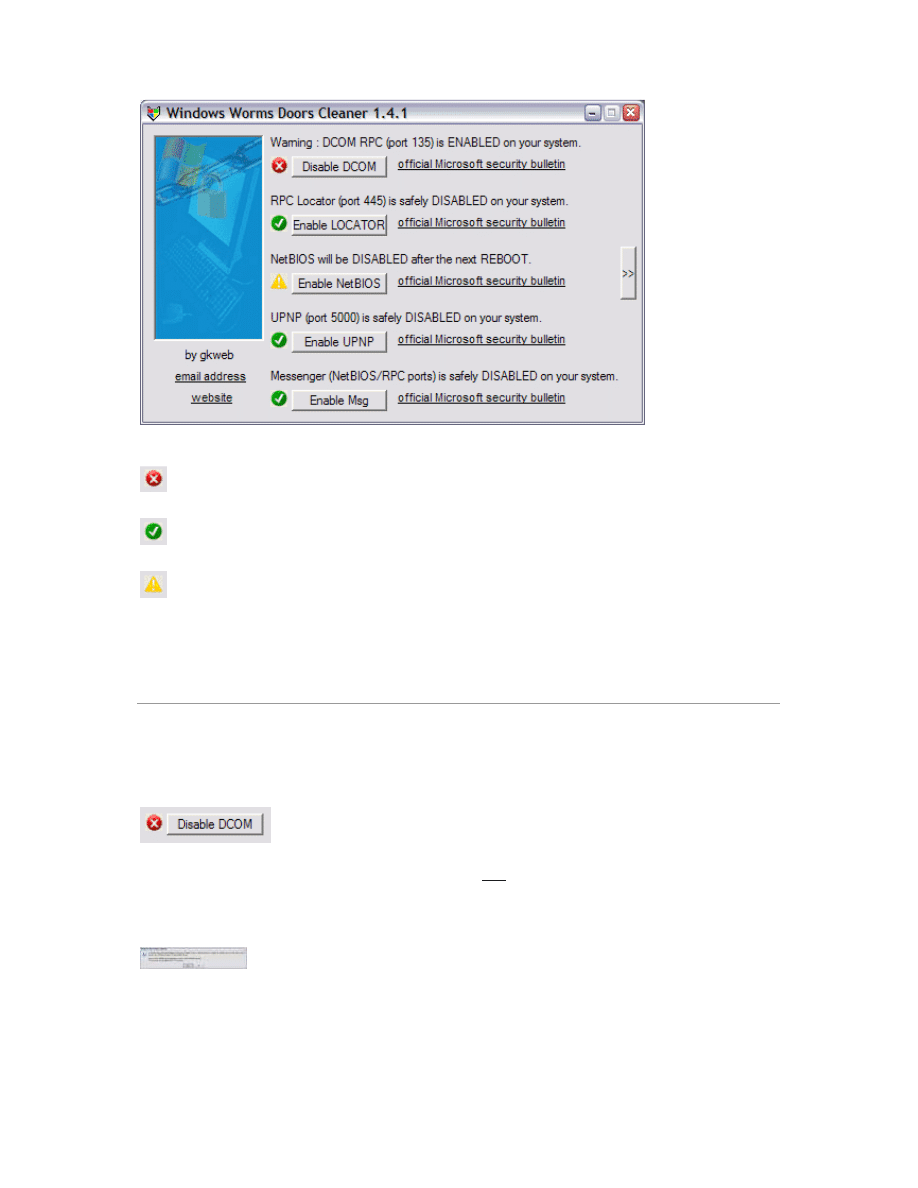

PODSTAWOWA OBSŁUGA PROGRAMU:

Port otwarty

Port zamknięty

Port zostanie zamknięty po resecie

Każdy czerwony znaczek należy zamienić na zielony przez buttonik "Disable ..." i dla wprowadzenia

zmian zresetować komputer. Od góry do dołu

zielono

równa się wzorowe zabezpieczenie. Poniżej opis

kilku szczegółów towarzyszących zamykaniu określonych portów i wytłumaczenie zawiłej historii żółtych,

które nie zawsze oznaczają dosłownie "zamykanie po kolejnym resecie komputera".

DCOM RPC

Tutaj należy spojrzeć na wstęp tematu i opis portu 135: klik. Było tam wzmiankowane iż z tego portu

korzysta usługa Harmonogramu zadań. WWDC uzwględnia ten aspekt i podczas próby zamknięcia portu

zadaje pytanie czy deaktywować tylko DCOM czy całkowicie zamknąć port:

Wybranie odpowiedzi Yes całkowicie zamknie port, wybranie No zaadresuje tylko wyłączenie samego

DCOM. Po wybraniu stosownej opcji otrzymacie zawiadomienie o ustawieniu blokady z prośbą o

zresetowanie komputera w celu wdrożenia zmian. Po resecie komputera jeszcze jedna szansa. WWDC

poinformuje iż DCOM jest zdeaktywowane ale port 135 ciągle otwarty i zaproponuje kolejne wybieranie

opcji:

Wybranie Yes "domknie" port zaś wybranie No pozostawi sytuację bez zmian (tylko DCOM wyłączone).

Na koniec zawiadomienie o pomyślnym ustawieniu i ponowna prośba o reset.

NetBIOS

Ponownie rzut okiem na wstęp tematu i opis portów 137-139: klik. WWDC przewiduje dwa scenariusze.

Podczas blokowania portu zada pytanie czy wprowadzić domyślne ustawienie "NetBIOS na życzenie" czy

też całkowicie go wyłączyć:

Wybranie odpowiedzi No oznacza całkowite wyłączenie NetBIOS = ta odpowiedź skutkuje NetBIOSem

zaznaczonym na zielono. Wybranie odpowiedzi Yes spowoduje przestawienie typu startowego usługi

NetBIOS na Ręczny czyli NetBIOS nie startuje automatycznie ale uruchomi się w razie potrzeby = ta

odpowiedź skutkuje NetBIOSem zaznaczonym na żółto:

śółty jest traktowany jako poprawny i wg "terminologii" akcji WWDC oznajmia iż port jest "zamknięty" (a

przynajmniej zabezpieczony). Nie jest to do końca prawda gdyż takie ustawienie zostawia tylną furtkę =

NetBIOS może się w każdej chwili uruchomić (co zresztą zwykle czyni zaraz pod podłączeniu sieci). Jest

to ustawienie asekuracyjne na wypadek gdyby połączenie sieciowe potrzebowało NetBIOS do swojego

funkcjonowania. Odpowiedź Yes należy wybrać wtedy jeśli wybranie odpowiedzi No skutkuje brakiem

dostępu do internetu.

UPnP / Messenger

Wszystko wytłumaczone wielokrotnie i nie ma co gdybać tylko porty Universal Plug and Play i Posłańca

zamykać. Nie powinno być z tym trudności ale w ramach wyjątku może się okazać że stoją przy nich

żółte znaczniki i nie chcą się zamienić na zielone mimo resetu komputera. Wtedy należy skorzystaj z

ręcznej metody zamykania opisanej tu: klik. Specjalnym przypadkiem może być błąd:

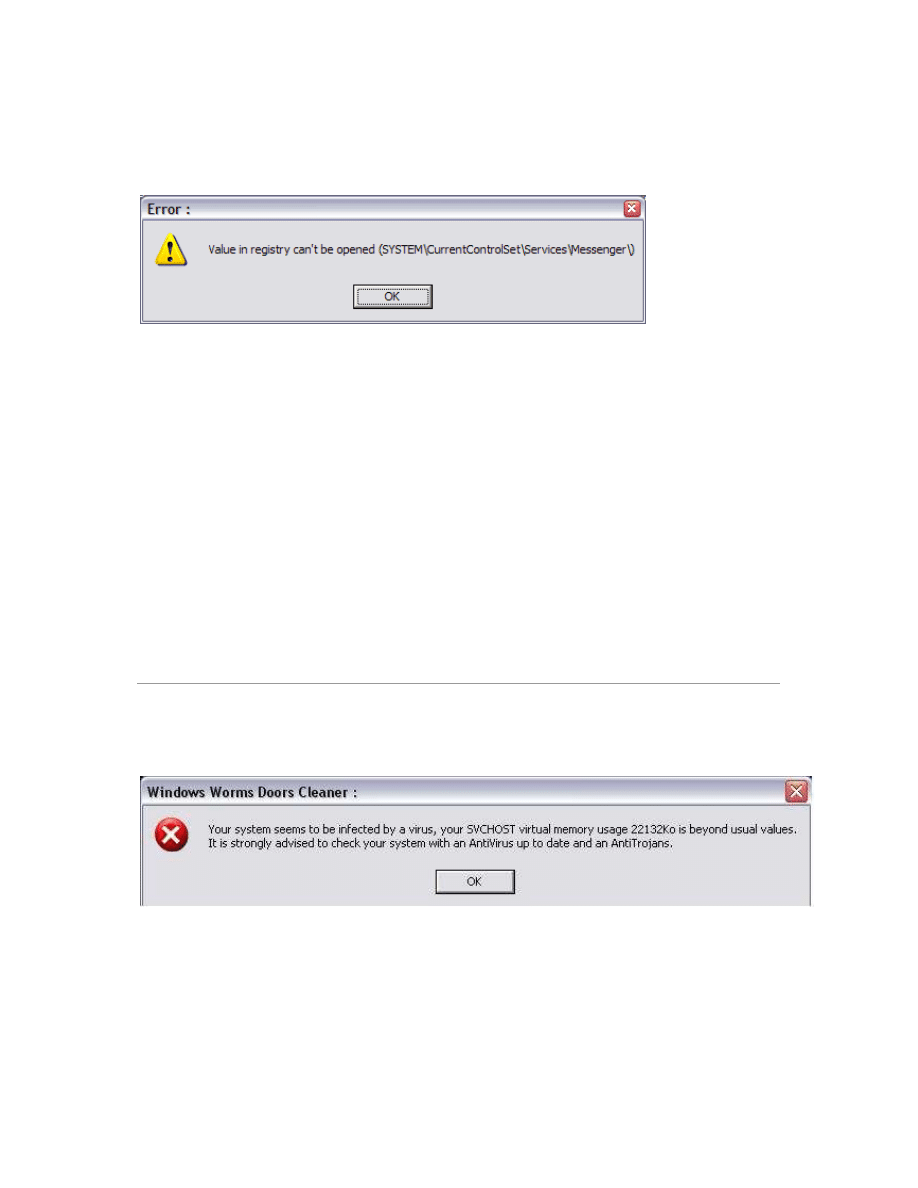

"Value in registry can't be opened"

Program przy uruchamianiu może poczęstować takim błędem a w zależności z czym ma trudność treść

błędu będzie odmienna:

Value in registry can't be opened (SYSTEM\CurrentControlSet\Services\upnphost\)

Value in registry can't be opened (SYSTEM\CurrentControlSet\Services\Messenger\)

Value in registry can't be opened (SOFTWARE\Microsoft\Ole\)

Value in registry can't be opened (SYSTEM\CurrentControlSet\Services\NetBT\)

Ten błąd może mieć następujące wytłumaczenia: WWDC nie ma dostępu / uprawnień do klucza rejestru

lub klucz rejestru nie istnieje. W pierwszym przypadku należy skorzystać z instrukcji wstępu tego tematu

i ręcznie dokonać blokad. W drugim przypadku przeważnie będzie chodzić o ten fakt:

UWAGA: Błąd "Value in registry can't be opened ..." występuje na specjalnych modyfikowanych

wersjach Windows (tworzonych ręcznie przez nLite z opcją usuwania komponentów lub gotowych typu

PowerXP czy TinyXP) i jest to w tym przypadku naturalne. Te Windows mają z natury wycięte usługi

UPnP i Posłaniec stąd WWDC nie może otworzyć ich kluczy (heh skoro ich nie ma) i wprowadza w błąd

żółtym znaczkiem. A nic nie trzeba korygować.

Komunikat WWDC:

Komunikat tego "błędu" to zawiadomienie iż jest wielce prawdopodobna infekcja gdyż zarezerwowana

pamięć dla SVCHOST przekroczyła dopuszczalne limity i wygląda iż w pamięci czai się szkodnik. Zalecany

skan. Tej ewentualności nie można wykluczyć. Z drugiej strony w

http://www.searchengines.pl/phpbb203/index.php?showtopic=19761&hl= temacie wyjaśniłam iż

detekcja tylko po rozmiarze pamięci jest ułomna i nie może być wyznacznikiem obcego szkodliwego ciała

w memory bo może tam siedzieć .... sterownik a nie wir (ostatnio napuchnięty svchost.exe jest modnym

objawem działania Automatycznych aktualizacji). Wprawdzie temat pyta o pewną wariację problemu i

inny typ pamięci ale chodzi o sam fakt oceniania wg formuły sajzu.

Poza tym sam WWDC miał kiedyś detekcję svchost RAM usage check, którą .... usunięto (zgadnij

dlaczego

) a limit dla svchost virtual memory usage check zwiększono (znów zgadnij dlaczego

).

Wniosek: to tylko przypuszczenia programu a nie pewność czy fakt! WWDC można uruchomić bez tego

sprawdzania pamięci = patrz poniżej na parametr -nowormscheck.

ZAAWANSOWANA OBSŁUGA PROGRAMU:

Windows Worms Doors Cleaner może być również obsługiwany z linii komend pozwalając dokonać tych

samych akcji co wyżej (sprawdzić stan usług oraz je wyłączać / włączać) plus akcję extra (wyłączenie

tego denerwującego sprawdzania pamięci sygnalizującego infekcję na podstawie zbyt dużego rozmiaru

svchost). Przydatne dla:

- Dla zwykłego domowego użytkownika, który chciałby regularnie sprawdzać status usług, czy nie uległy

ponownemu włączeniu po jakiejś aktualizacji.

- Administratorów sieciowych wykorzystujących skrypty trybu batch uruchamiane jako zaplanowane

zadanie w celu hurtowego wyłączenia wybranych usług w całej sieci.

Dostępne parametry

:

Wyłączanie / włączanie usług:

-dcom:enable/disable

-locator:enable/disable

-netbios:enable/disable/manual

-upnp:disable/enable

-messenger:disable/enable

Opcje startowe WWDC:

-startup:dcom,locator,netbios,messenger,upnp

-nowormscheck

Zatwierdzanie resetu:

-reboot:yes/no

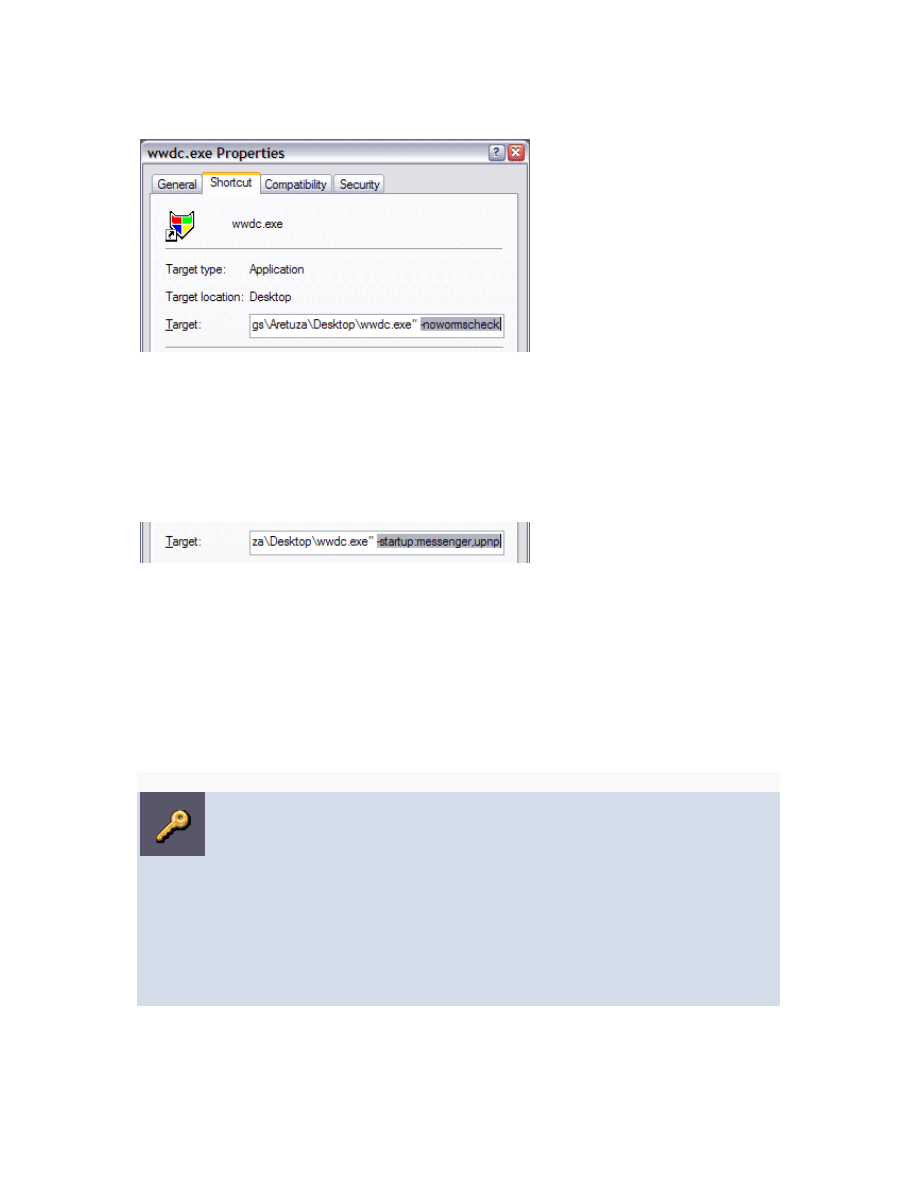

Przykłady tworzenia skrótów:

Tworzymy skrót do programu WWDC w dowolnym miejscu np. na Pulpicie lub w menu Autostart (zależy

co chcemy uzyskać). Następnie z prawokliku na skrót wybieramy jego Properties / Właściwości i w Target

/ Element docelowy umieszczamy po ścieżce dostępu -parametr (tak, z minusem przed). Poglądowe

przykłady:

1. Wyłączenie sprawdzania pamięci svchost na starcie przez parametr:

Parametr -nowormscheck ma być wpisany po zamknięciu cudzysłowiem a nie przed a spacja ma być w

tym miejscu:

"...........\wwdc.exe"

[spacja]

-

nowormscheck

2. Sprawdzanie na starcie statusu usług Posłaniec i Universal Plug and Play przez parametr:

"...........\wwdc.exe"

[spacja]

-

startup:messenger,upnp

.

Napisany przez: picasso 30/08/2003, 8:04

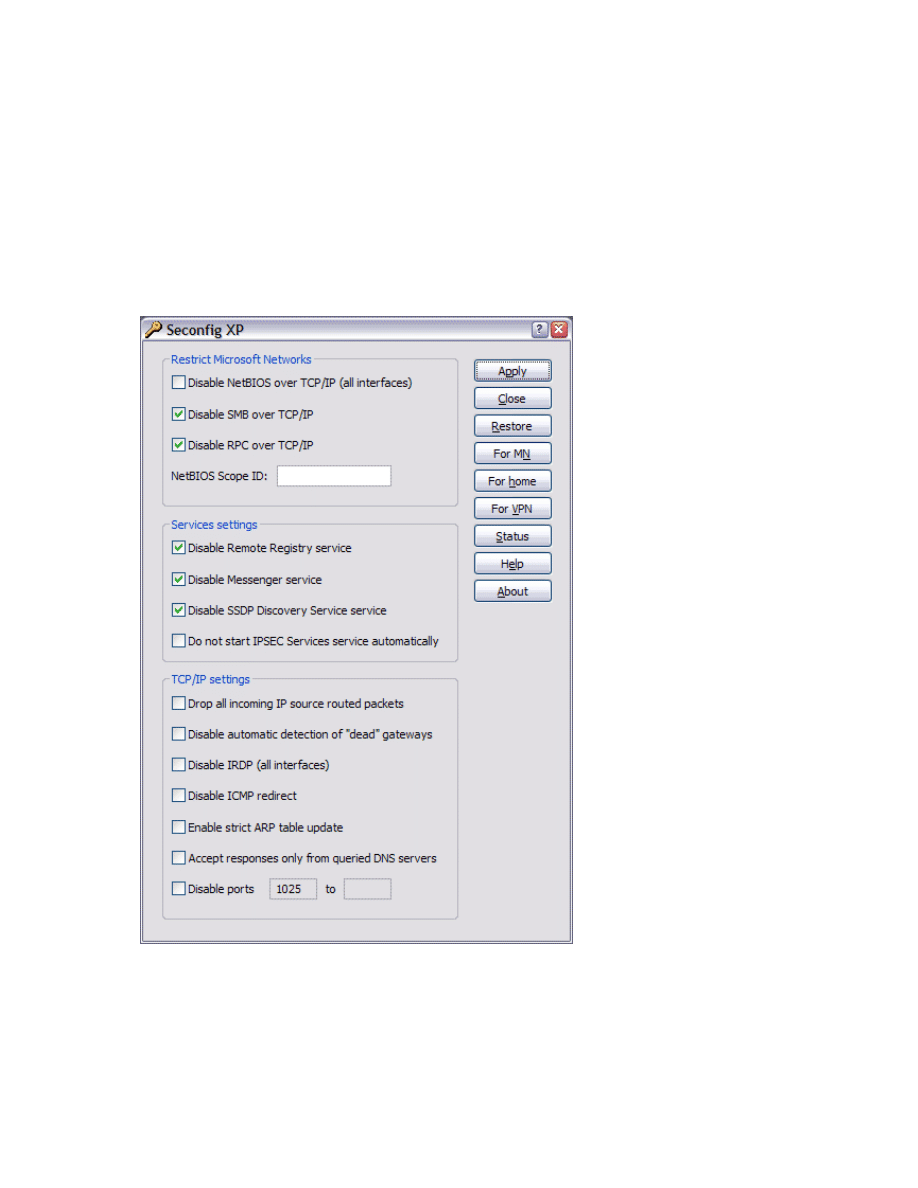

Seconfig XP

Platforma: Windows 2000/XP/2003

Licencja: freeware

Strona domowa: http://seconfig.sytes.net/

Kolejne darmowe znalezisko. Adresuje o wiele więcej luk zabezpieczeń niż Windows Woorms Doors

Cleaner! Ochronę wprowadza via edycja rejestru po prostu konfigurując komponenty Windows w ich

własnych ustawieniach (brak obciążenia komputera dodatkowym procesem / sterownikiem etc.).

Program:

* Zamyka specyficzne porty (podobnie jak WWDC): 135, 137-139, 445, 1025 (Udostępnianie plików i

drukarek w sieci, domeny Windows i inne aspekty dostępu do sieci Microsoft Networks), 1900, 5000

(UPnP) a także wybrany zakres portów.

* Wyłącza specyficzne usługi.

* Nakłada ochronę przed atakami ARP spoofing

* Konfiguruje wiele ukrytych ustawień TCP/IP mających znaczenie pod kątem zabezpieczeń

Ma wbudowane trzy predefiniowane układy opcji: dla domowego komputera (For Home), dla członków

Microsoft Networks (For MN), dla komputera z klientem VPN łączącym się z Microsoft Networks / lub

jakimkolwiek innym w typie bezpiecznego połączenia (For VPN).

For Home: For MN: For VPN:

Restrict Microsoft Networks

:

Sugerowane ustawienie: wszystko zaznaczone

Sugerowane ustawienie: wszystko zaznaczone

Sugerowane ustawienie: wszystko odznaczone

Disable NetBIOS over TCP/IP (all adapters)

137-139

Zamknięcie portów 137-139 dla wszystkich aktualnie zamontowanych interfejsów sieciowych. Bardzo

podobne do użycia opcji "Wyłącz system NetBIOS przez TCP/IP" w zakładce WINS dla wszystkich

adapterów sieciowych. Ale w przeciwieństwie do ręcznej korekty dotyka również i ukrytych adapterów.

Odpowiednik opcji w Windows Worms Doors Cleaner. Szczegóły portów 137-139 opisane we wstępie

tematu:

klik

.

Disable SMB over TCP/IP

N ie można w y św ietlić połączonego obrazu. P lik mógł zostać przeniesiony lub usunięty

albo zmieniono jego nazw ę. S praw dź, czy łącze w skazuje popraw ny plik i lokalizację.

445

Zamknięcie portu 445. Odpowiednik opcji w Windows Worms Doors Cleaner. Szczegóły portu 445

opisane we wstępie tematu:

klik

.

Disable RPC over TCP/IP

135

Zamknięcie portu 135. Odpowiednik opcji w Windows Worms Doors Cleaner. Szczegóły portu 135

opisane we wstępie tematu:

klik

.

NetBIOS Scope ID

Jest to alternatywna metoda ochrony komunikacji "NetBIOS over TCP/IP" polegająca nie na całkowitym

blokowaniu NetBIOS ale wymogu posiadania przez dwa łączące się komputery tej samej wartości Scope

ID (identyfikator zakresu). Dla komputera domowego i VPN program generuje losowy identyfikator.

Uwaga: Ustawienie Scope ID nie ma bezpośredniego wpływu na ochronę komunikacji SMB over TCP/IP.

Scope zwykle jest rozgłaszane w sieci i w prosty sposób czytelne dla dowolnego użytkownika.

Edycja wg Microsoftu (ScopeId):

http://www.microsoft.com/technet/prodtechnol/windowsserver2003/pl/library/ServerHelp/34257821-

2ca7-438d-9df0-3e51aa78fac0.mspx?mfr=true / http://support.microsoft.com/kb/244438/en-us /

http://support.microsoft.com/?scid=kb%3Bpl%3B314053&x=9&y=10

Services Settings

:

Sugerowane ustawienie: wszystko zaznaczone

Sugerowane ustawienie: wszystko zaznaczone

Sugerowane ustawienie: zaznaczony tylko Posłaniec

Disable Remote Registry service

Wyłącza usługę Rejestr zdalny.

Disable Messenger service

Wyłącza usługę Messenger / Posłaniec.

Disable SSDP Discovery Service service

Wyłącza Usługę odnajdywania SSDP (składnik główny zespołu Universal Plug and play).

Do not start IPSEC Services service automatically

Zmienia typ startowy Usług IPSEC na Ręczny.

Opis Posłańca i UPnP jest umieszczony we wstępie:

klik

. Ogólnie o tych wszystkich usługach jest

opracowanie w dziale Windows:

http://www.searchengines.pl/index.php?showtopic=7723

TCP / IP Settings

:

Sugerowane ustawienie: wszystko zaznaczone

Sugerowane ustawienie: wszystko zaznaczone

Sugerowane ustawienie: wszystko zaznaczone

Drop all incoming IP source routed packets

Opcja umożliwia wyłączenie routingu źródła IP. Routing źródła IP* jest często wykorzystywany do

fałszowania / spoofingu adresu IP i prowadzenia ataku. W większości przypadków niekonieczny do

podstawowego działania sieci i wyłączenie jest dobrym krokiem zabezpieczającym.

Edycja wg Microsoftu (DisableIPSourceRouting):

http://www.microsoft.com/technet/security/guidance/serversecurity/tcg/tcgch10n.mspx /

http://www.microsoft.com/poland/technet/security/bulletin/MS06-032.mspx

Disable automatic detection of "dead" gateways

Opcja zapobiegająca przełączeniu na zapasową bramę w przypadku połączeń doświadczających

trudności. Taka możliwość przełączania bram może być wykorzystana w celu przekierowania ruchu

sieciowego przez maszynę atakującego. Uwaga: Na systemach z układem wielu domyślnych bram opcja

ta może uniemożliwić skorzystanie z zapasowej.

Edycja wg Microsoftu (EnableDeadGWDetect):

http://www.microsoft.com/technet/security/guidance/serversecurity/tcg/tcgch10n.mspx /

http://support.microsoft.com/?scid=kb%3Bpl%3B314053&x=9&y=10 /

http://support.microsoft.com/kb/324270/en-us

Disable IRDP (all interfaces)

Opcja umożliwiająca wyłączenie IRDP (Internet Router Discovery Protocol) we wszystkich interfejsach.

IRDP jest wykorzystywane do detekcji i konfiguracji adresu domyślnej bramy (to nie jest DHCP!). Jako

skutek uboczny IRDP może pozwolić na przekierowanie ruchu sieciowego przez maszynę atakującego. W

większości przypadków wyłączenie IRDP jest dobrym krokiem zabezpieczającym.

Edycja wg Microsoftu (PerformRouterDiscovery):

http://www.microsoft.com/technet/security/guidance/serversecurity/tcg/tcgch10n.mspx /

http://support.microsoft.com/kb/269734/en-us

Disable ICMP redirect

Opcja umożliwiająca ignorowanie wiadomości "ICMP Redirect". Przy pomocy pakietów "ICMP Redirect"

agresor może zmienić trasę routowania w taki sposób, żeby pakiety przechodziły przez maszynę

atakującą. Niebezpieczeństwo podsłuchu, zwłaszcza ze względu na nieszyfrowany przesył danych. W

większości przypadków wyłączenie IRDP jest dobrym krokiem zabezpieczającym. Uwaga: Ta opcja może

powodować problemy z usługą Routing and Remote Access / Routing i dostęp zdalny skonfigurowaną

jako ASBR.

Edycja wg Microsoftu (EnableICMPRedirect):

http://www.microsoft.com/technet/security/guidance/serversecurity/tcg/tcgch10n.mspx

Enable strict ARP table update

Co to jest ARP i zatruwanie tablicy ARP opisane w http://pl.wikipedia.org/wiki/ARP. Omawiana tu opcja

instruuje Windows by aktualizowanie wejść tablicy ARP odbywało się tylko w przypadku przekroczenia

przez nich czasu (i w ten sposób ignorowanie większości niezamawianych pakietów ARP). Dobry krok

zabezpieczający. Uwaga: Ustawienie tej opcji wpływa na problemy komunikacyjne jeśli urządzenia

posługują się dynamicznym adresem MAC. Edycja dostępna tylko na nowych Windows: 2000 SP4 +

Update Rollup 1, XP SP2, 2003 SP1.

Edycja wg Microsoftu (StrictARPUpdate):

http://technet2.microsoft.com/windowsserver/en/library/db56b4d4-a351-40d5-b6b1-

998e9f6f41c91033.mspx?mfr=true

Accept responses only from queried DNS servers

Opcja powodująca ignorowanie odpowiedzi DNS z nie zapytanych serwerów. Domyślnie są akceptowane

takie odpowiedzi co tworzy niebezpieczeństwo dla zatruwanie bufora cache DNS:

http://en.wikipedia.org/wiki/DNS_cache_poisoning.

Edycja wg Microsoftu (QueryIPMatching):

http://technet2.microsoft.com/windowsserver/en/library/94d21089-411b-4bce-a823-

49a77a46e7661033.mspx?mfr=true / http://www.helpwithwindows.com/WindowsXP/tune-24.html /

http://www.kb.cert.org/vuls/id/458659

Disable ports 1025 to N

Porty zwane efemerycznymi to porty dynamicznie przypisywane do aplikacji bez wyszczególniania

konkretnego portu. Domyślnie ten zakres portów rozpoczyna się od portu 1025 (a kończy na porcie

5000). Omawiana tu opcja umożliwia zmianę portu startowego dla zakresu portów efemerycznych

poprzez wyłączenie (zarezerwowanie) przedziału od 1025 do N (nie ustawiać na za wysoką liczbę), co

spowoduje ustawienie portu startowego na N+1. Mówiąc prosto: porty te będą "zgadywane" losowo

powyżej liczby N. W większości przypadków jest to dobre zabezpieczenie. Uwaga: Opcja generująca

problem na Windows 2000 z usługą Routing and Remote Access / Routing i dostęp zdalny

skonfigurowaną jako bramka NAT (szczegóły hotfixa: http://support.microsoft.com/kb/815295/).

Edycja wg Microsoftu (ReservedPorts): http://support.microsoft.com/kb/812873/en-us

Z punktu widzenia przeciętnego użytkownika: po to są właśnie domyślne układy zaznaczania opcji by

zabezpieczyć komputer bez szczególnej znajomości zagadnienia. Pierwsza część czyli "Restrict Microsoft

Networks" a także "Services settings" to prawie jak Windows Worms Doors Cleaner i to już jest

przybliżone szczegółowo. Zaś parametry TCP/IP z musu są opisane w jak największym skrócie by nie

mieszać w głowach zbyt wybornym esejem, który miałby conajmniej 10 stron. To już ustawienia

zaawansowane.

Po ręcznym zaznaczeniu wybranych opcji (lub po kliku w któryś z układów proponowanych), należy

zatwierdzić wykonanie akcji przez buttonik Apply:

Otrzymacie zgłoszenie wymaganego resetu komputera co należy potwierdzić (w przeciwnym wypadku

żadne zmiany nie są dokonywane). Do pierwotnych ustawień przed użyciem seconfig zawsze można

wrócić przez buttonik Restore:

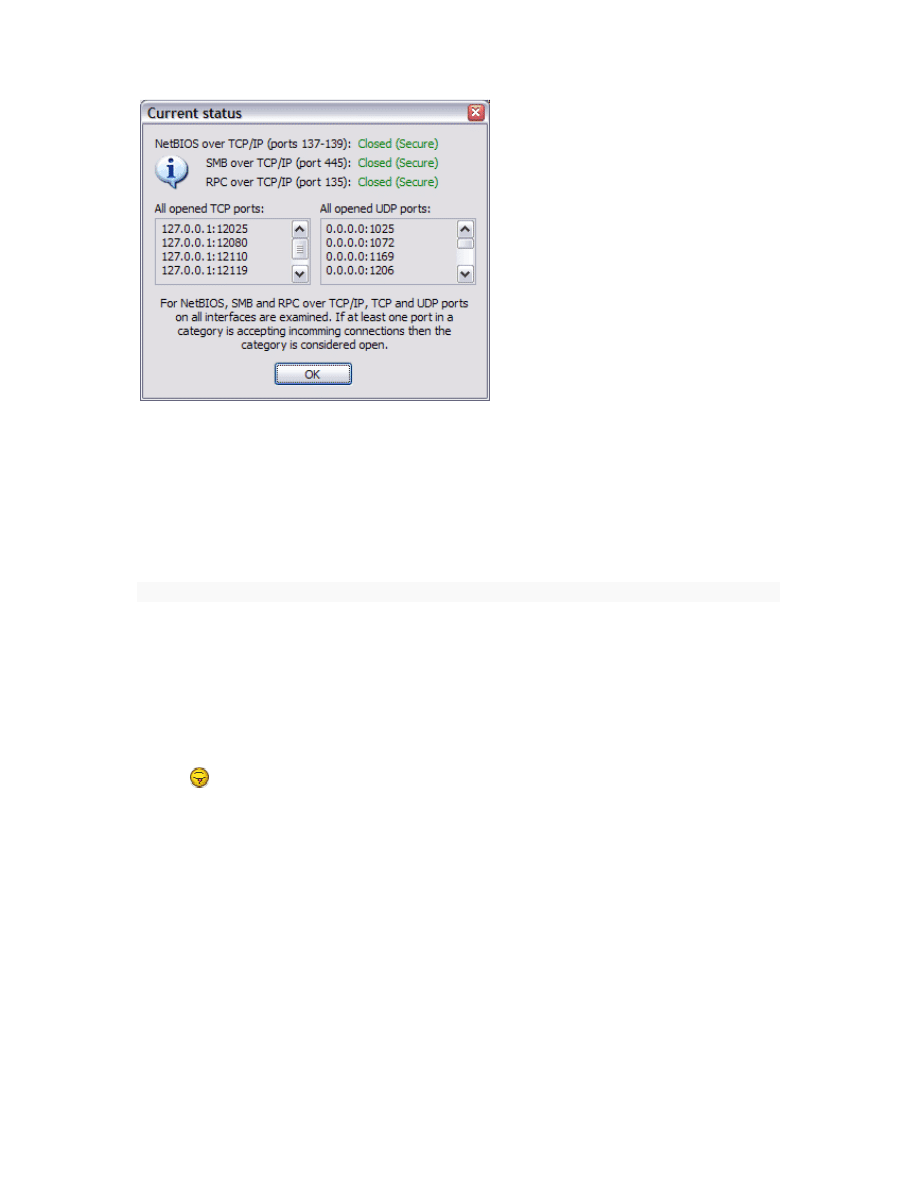

Bieżący stan zabezpieczeń komputera podglądamy przez buttonik Status:

W oknie będzie podsumowanie stanu portów NetBIOS / SMB / RPC a także lista aktualnie otwartych

portów TCP i UDP:

Closed (Secure)

= porty zamknięte

Open (Insecure)

= porty otwarte

.

Napisany przez: picasso 13/09/2003, 22:01

Prawidłowe instalowanie Windows 2000/XP/2003

Bardzo ważną rzeczą jest świadomość w jaki sposób należy formatować / instalować / przeinstalowywać

ten typ Windows by nie ulec robaczywej infekcji już w trakcie montowania systemu (!). Niestety

Windows w chwili gdy jest instalowany, a istnieje aktywne połączenie sieciowe, nie jest zupełnie

zabezpieczony i bez przeszkód atakują go robaki sieciowe. W efekcie dostajemy: świeżo zainstalowany

system plus robaki .... co wielu użytkownikom wydaje się teoretycznie niemożliwe ("przecież robiłem

format"

). Tym specjalnym krokiem zabezpieczającym jest wykonywanie instalacji Windows przy

całkowicie odciętym połączeniu sieciowym (= to znaczy wyciągnięte KABLE a nie brak uruchomienia

przeglądarki!!!!), którego nie można zaktywować dopóki zainstalowany Windows nie zostanie

zabezpieczony. Operacja rozkłada się na następujące kroki:

1.

Odłączyć sieć (modem / kabelki ...)

.

2. Format + instalacja lub reinstalacja XP .... jaka metoda nie ma tu żadnego znaczenia.

3. Zamknięcie portów za pomocą opisanego wyżej Windows Worms Doors Cleaner lub Seconfig XP.

4. Uaktywnienie firewalla: albo tego wbudowanego do XP albo montaż dodatkowego.

5.

I dopiero teraz można podłączyć sieć

.

6. Kompletne zabezpieczające Windows Update.

Najistotniejszą sprawą jest zamknięcie portów przez Windows Worms Doors Cleaner i instalacja zapory

przed podłączeniem sieci. Punkt numer 6 (czyli aktualizowanie Windows) można wykonać znacznie

wcześniej bez dostępu do internetu przygotowując sobie zestaw zabezpieczeń komputera: Service Pack

(o ile wasza CD nie ma zintegrowanego) oraz opcjonalnie wszystkie łatki. Pełne wersje Service Packów

(nie te ekspresowe z Windows Update) do pobrania stąd (przestawić na stosowny język):

Windows XP (SP2)

http://www.microsoft.com/downloads/details.aspx?displaylang=pl&FamilyID=049c9dbe-3b8e-4f30-

8245-9e368d3cdb5a

Windows 2000 (SP4)

http://www.microsoft.com/windows2000/downloads/servicepacks/sp4/default.mspx

Windows 2003 (SP2)

http://technet.microsoft.com/en-us/windowsserver/bb229701.aspx

Jeśli CD Windows nie ma zintegrowanego Service Packa to by sobie skrócić liczbę dodatkowych instalacji

można skorzystać z instrukcji integrowania SP na płytce CD:

http://www.searchengines.pl/phpbb203/index.php?showtopic=19204

Uzupełniającą pomocą do aktualizowania offline może się okazać ten zestaw programów z czołowym

Autopatcherem:

http://www.searchengines.pl/phpbb203/index.php?showtopic=20929

.

Napisany przez: picasso 20/08/2006, 2:03

Generic Host Process for Win32 Services

Macie ten błąd a także inne problemy ze svchost.exe (zawieszenie, wycisk procesora na 100% etc)

ponieważ pojawił się nowy atak sieciowy

http://www.symantec.com/enterprise/security_response/writeup.jsp?docid=2006-081312-3302-99

robaka. Winę ponoszą

NIE ZABEZPIECZONE

Windows, nawet te mające SP2. Rozwiązanie:

N ie można w y św ietlić połączonego

obrazu. P lik mógł zostać

przeniesiony lub usunięty albo

zmieniono jego nazw ę. S praw dź,

czy łącze w skazuje popraw ny plik i

lokalizację.

1. Zastosować linkowany powyżej Windows Worms Doors Cleaner

2. Wykonać kompletne Windows Update. Szczególnie łata dla Windows XP SP1 i SP2 (i tylko dla tych):

http://www.microsoft.com/downloads/details.aspx?displaylang=pl&FamilyID=2996b9b6-03ff-4636-

861a-46b3eac7a305

3. Nie pomoże = montować firewalla! Lista darmowych i komercyjnych zapór sieciowych tutaj:

http://www.searchengines.pl/phpbb203/index.php?showtopic=11522

.

Powered by Invision Power Board (http://www.invisionboard.com)

© Invision Power Services (http://www.invisionpower.com)

Wyszukiwarka

Podobne podstrony:

Jak sprawdzić model karty sieciowej (Windows XP)

Jak sprawdzić model karty sieciowej (Windows 7 i Windows Vista)

Polecenia sieciowe w Windowsach

Architektura Sieciowa Windows Podział na Systemy

Architektura sieciowa systemu Windows

PORTY w WINDOWS, Różne komputery

sterowniki do karty sieciowej realtek rtl8168 windows 7

Jak sprawdzić wolne i zajęte porty TCP IP w Window

burduk,sieci komputerowe L, skonfigurowanie kart sieciowych w komputerach pracujących pod obsługą sy

07 Windows

SIECIOHOLIZM

karty sieciowe

Dyskietki startowe systemu Windows XP

7 Plan sieciowy

więcej podobnych podstron