Katedra Informatyki i Automatyki PRz

Wykorzystanie i rozpowszechnianie materiałów bez zgody autorów zabronione

Katedra Informatyki i Automatyki

Politechnika Rzeszowska

www.kia.prz-rzeszow.pl

Administrowanie baz

ą danych Oracle za pomocą programu DBA Studio

I. Wprowadzenie

Du

że bazy danych pracują zwykle w konfiguracji klient-serwer, co oznacza, że komputer

pracuj

ący jako serwer odpowiada na zapytania kierowane ze stacji użytkowników – klientów

bazy (rys C4.1.).

Rys. C4.1

Oprogramowanie zainstalowane na stacji klienta umo

żliwia formułowanie i wysyłanie do

bazy zapyta

ń języka SQL. Na komputerze pracującym jako serwer znajdują się pliki bazy

danych oraz oprogramowanie umo

żliwiające dostęp do zapisanych tam informacji. Ponadto

serwer bazy danych przy pomocy systemu zarz

ądzania bazą danych (SZBD) dba o spójność i

bezpiecze

ństwo bazy danych.

II. DBA Studio

DBA Studio jest zintegrowanym graficznym narz

ędziem pozwalającym w prosty sposób

administrowa

ć bazą danych. Składa się z czterech podprogramów, które są umieszczone

jeden pod drugim w formie rozwijanego drzewa, dzi

ęki czemu poruszanie się pomiędzy nimi

i ich funkcjami jest bardzo wygodne i szybkie, a interesuj

ące nas zadania są wyświetlane w

oknie po prawej stronie.

W skład DBA Studio wchodz

ą: Instance, Schema, Securit, Storage.

•

Instance Management – słu

ży do monitorowania i zarządzania procesami w bazie

danych. Pozwala mi

ędzy innymi na:

–

otwieranie i zamykanie bazy danych,

–

przegl

ądanie i edycję wartości inicjowanych parametrów,

–

ogl

ądanie aktualnych sesji SQL,

–

zarz

ądzanie różnymi przechowywanymi konfiguracjami,

–

zarz

ądzanie CPU i równoległymi źródłami w bazie danych,

–

zarz

ądzani sesjami użytkowników

–

monitorowanie długich wykonywanych operacji.

Katedra Informatyki i Automatyki PRz

Wykorzystanie i rozpowszechnianie materiałów bez zgody autorów zabronione

•

Schema Management – pozwala na tworzenie, zamian

ę lub usuwanie schematów

obiektów takich jak klastry, indeksy, tabele i widoki. Ponadto wspomaga takie zadania

jak partycjonowanie tabel i indeksów, indeksowanie i organizowanie tabel,

•

Security Management –

pozwala

autoryzowanemu

administratorowi

na

zarz

ądzanie użytkownikami bazy danych. Ich tworzenie, zmienianie i usuwanie.

Okre

ślanie ich ról i profili, nadawanie przywilejów oraz kontrolowanie dostępu do

obiektów bazy. Pozwala tak

że użytkownikom na przydzielanie i odbieranie praw do

swoich danych innym osobom.

•

Storage Management – pozwala na tworzenie i składowanie obiektów takich jak

przestrzennych tablic, plików danych itp. Mo

żna z jego pomocą także archiwizować

dane.

III. Obiekty lokalnej bazy danych

Scharakteryzuj wybrane obiekty bazy danych (LOCAL DATABASE), którymi mo

żna

administrowa

ć za pomocą programu DBA Studio.

III.1. U

żytkownicy

Ka

żdy użytkownik bazy ma imienne, chronione hasłem konto. Zapewnia to bezpieczeństwo

danych oraz pozwala zbudowa

ć odpowiedni system uprawnień (ról i przywilejów). Wszystkie

obiekty bazy posiadaj

ą właściciela (OWNER), który decyduje o udostępnieniu obiektów

innym u

żytkownikom bazy. W lokalnej bazie można wyróżnić następujących użytkowników:

•

SYS – u

żytkownik systemowy występujący w każdej bazie danych Oracle;

jest on wła

ścicielem słownika bazy,

•

SYSTEM – u

żytkownik systemowy występujący w każdej bazie danych

ORACLE; jest pierwszym administratorem bazy,

•

SCOTT – przykładowy u

żytkownik testowy baz Oracle,

III.2. Tablice

Wszystkie dane przechowywane w bazie danych Oracle s

ą zapisywane w postaci tablic.

Tablica jest identyfikowana w bazie przez unikatow

ą w zbiorze obiektów danego

u

żytkownika nazwę. Różni użytkownicy mogą zatem posiadać tablice o tej samej nazwie i

ró

żnej zawartości, co jest możliwe dzięki identyfikowaniu obiektów w bazie nie tylko przez

ich nazw

ę ale także przez nazwę właściciela, np.:

SCOTT.EMP

Nazwa ta oznacza tablic

ę EMP, której właścicielem jest użytkownik SCOTT.

Katedra Informatyki i Automatyki PRz

Wykorzystanie i rozpowszechnianie materiałów bez zgody autorów zabronione

IV. Przebieg

ćwiczenia

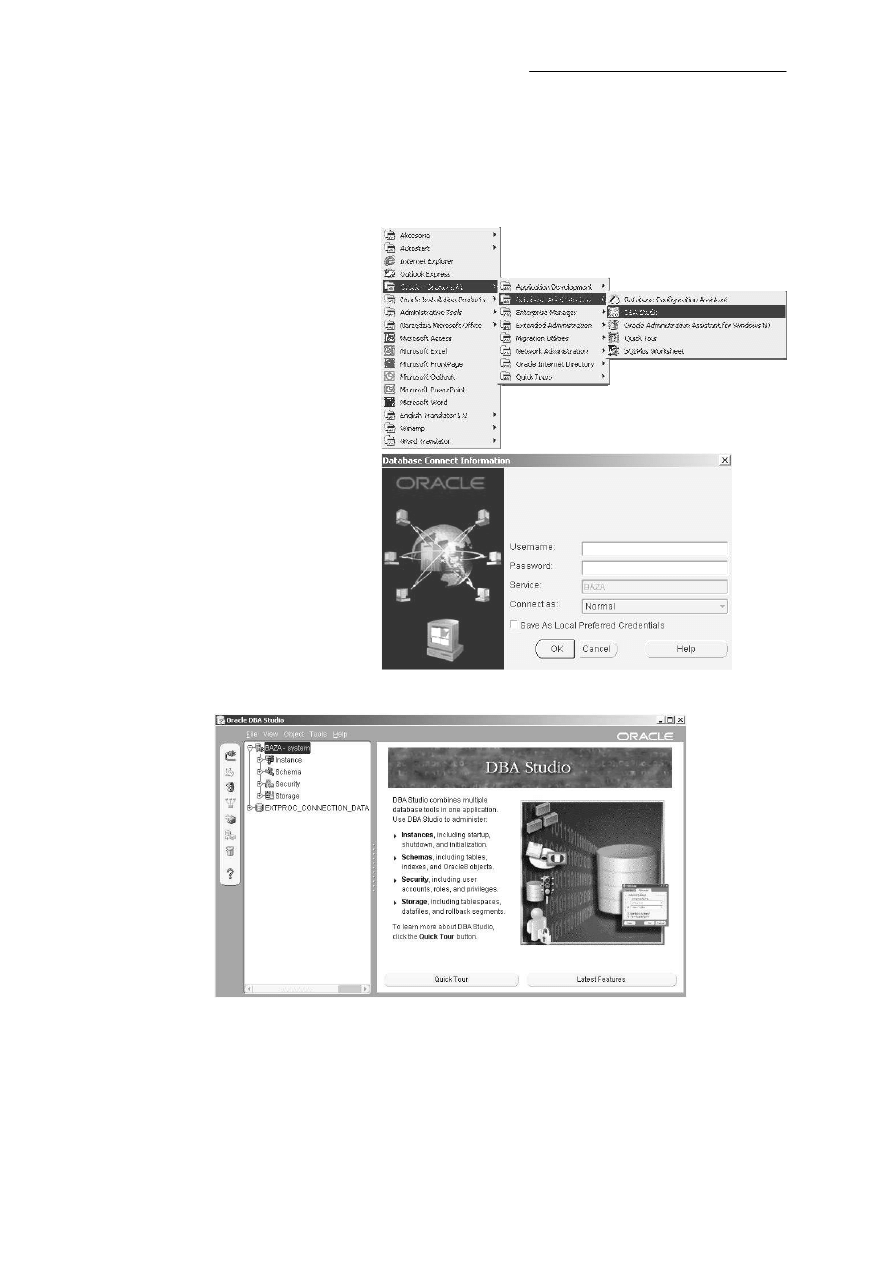

1. Rozpocz

ąć pracę w systemie Windows.

2. Uruchomi

ć program DBA Studio.

•

w oknie które si

ę pojawi

sprawd

ź czy zaznaczona

jest opcja Launch DBA

Studio standalone, i na-

ci

śnij przycisk OK (rys C4.2).

•

uka

że się główny panel

Rys C4.2

programu, w którym

spróbuj rozwin

ąć pie-

rwsz

ą gałąź, a pojawi

si

ę okno logowania

(rys C4.3).

•

wpisz nazw

ę użytkownika

studxx i hasło student

Rys C4.3

Rys. C4.4

Otrzymamy powy

ższe okno.

3. Wy

świetlić role i przywileje jakie posiada w bazie danych użytkownik SCOTT.

Katedra Informatyki i Automatyki PRz

Wykorzystanie i rozpowszechnianie materiałów bez zgody autorów zabronione

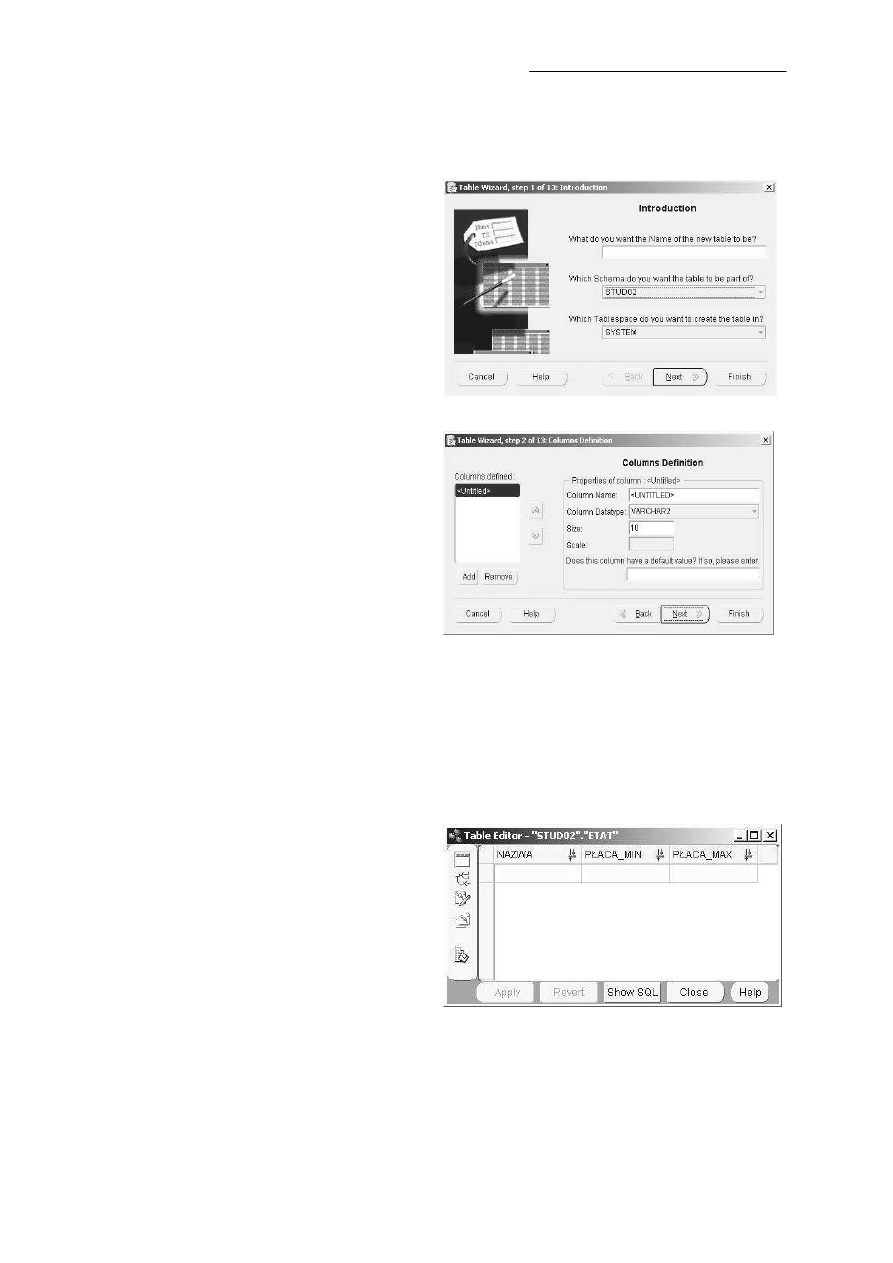

4. Utworzy

ć w bazie danych nowe tablice pracownik, zespół i etat przyjmując schematy

relacji odpowiednio jak w tab. c4.9a, c4.9b, c4.9c.

•

Rozwi

ń w tym celu gałąź Schema

a nast

ępnie Table, kliknij prawym

przyciskiem myszy w dowolnym mie-

jscu rozwini

ętej gałęzi i wybierz opcję

Create Using Wizard.…

Otworzy si

ę kreator (rys. C4.5),

w którym krok po kroku naciskaj

ąc

przycisk Next tworzymy now

ą tabelę.

•

W oknie przedstawionym na ry-

sunku wpisujemy nazw

ę tabeli.

•

Nast

ępnie wstawiamy atrybuty

Rys. C4.5

i okre

ślamy ich typy (rys. C4.6) .

•

Ustawiamy klucz podstawowy

•

Okre

ślamy które atrybuty są obo-

wi

ązkowe lub unikalne.

•

Tworzymy referencje.

•

Definiujemy ograniczenia atrybutów

itd. a

ż w ostatnim kroku naciskamy

przycisk Finisch co spowoduje stwo-

rzenie tabeli.

Rys. C4.6

UWAGA:

Nie mo

żna za pomocą kreatora stworzyć referencji do atrybutu NUMER relacji

PRACOWNIK. Robimy to na ko

ńcu po jej stworzeniu zaznaczając ją i przyciskając

zakładk

ę Constraints.

5. Wypełni

ć nowe tablice wartościami zgodnie z tab. c4.10, c4.11, c4.12.

•

Klikamy prawym przyciskiem myszy

na tablicy do której chcemy wprowa-

dzi

ć dane i z rozwiniętego menu wy-

bieramy Table Data Editor… (rys C4.7).

•

dat

ę wpisujemy w następujący

sposób ‘rr-mm-dd’.

Rys. C4.7

Katedra Informatyki i Automatyki PRz

Wykorzystanie i rozpowszechnianie materiałów bez zgody autorów zabronione

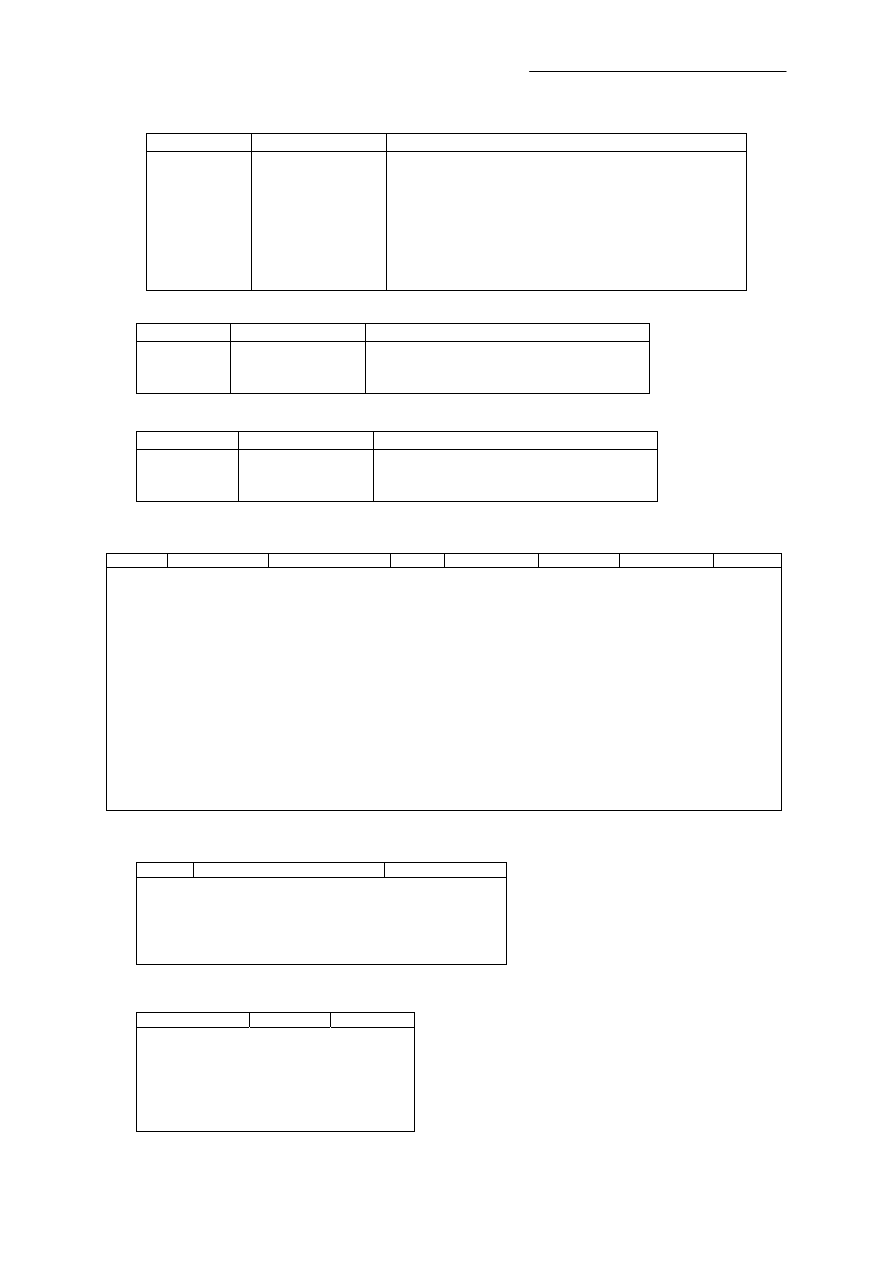

Tab.c4.9a:

Tab.c4.9b:

Tab.c4.9c:

Tab.c4.10: pracownik

Tab.c4.11: zespół

Tab.c4.12: etat

Atrybut

Typ (rozmiar)

Ograniczenia integralno

ściowe

NUMER

NAZWISKO

ETAT

SZEF

PRACUJE_OD

PŁACA_POD

PŁACA_DOD

ID_ZESP

NUMBER(4)

VARCHAR2(15)

VARCHAR2(10)

NUMBER(4)

DATE

NUMBER(6,2)

NUMBER(6,2)

NUMBER(2)

klucz podstawowy

atrybut obowi

ązkowy

referencja do atrybutu NAZWA relacji ETAT

referencja do atrybutu NUMER relacji PRACOWNIK

domy

ślna wartość bieżącej daty

domy

ślna wartość 0

referencja do atrybutu ID_ZESP relacji ZESPÓŁ

Atrybut

Typ (rozmiar)

Ograniczenia integralno

ściowe

ID_ZESP

NAZWA

ADRES

NUMBER(2)

VARCHAR2(20)

VARCHAR2(20)

klucz podstawowy

atrybut obowi

ązkowy

Atrybut

Typ (rozmiar)

Ograniczenia integralno

ściowe

NAZWA

PŁACA_MIN

PŁACA_MAX

VARCHAR2(10)

NUMBER(6,2)

NUMBER(6,2)

klucz podstawowy

atrybut obowi

ązkowy, wartość > 0

atrybut obowi

ązkowy, wartość <= 5000

NUMER

NAZWISKO

ETAT

SZEF

PRACUJE_OD

PŁACA_POD

PŁACA_DOD

ID_ZESP

1000

1080

1010

1040

1070

1060

1090

1020

1030

1100

1110

1050

1120

1130

LECH

KOLIBEREK

PODGAJNY

RUS

MSZY

ŃSKI

MISIECKI

PALUSZ

DELCKI

MALEJA

WARSKI

RAJSKI

LUBICZ

ORKA

KOLSKI

DYREKTOR

SEKRETARKA

PROFESOR

ADIUNKT

ADIUNKT

ASYSTENT

ASYSTENT

PROFESOR

ADIUNKT

ASYSTENT

STA

ŻYSTA

ADIUNKT

ASYSTENT

STA

ŻYSTA

1000

1000

1010

1010

1010

1040

1000

1020

1030

1030

1000

1050

1050

01-STY-71

20-LUT-83

01-MAJ-75

15-WRZ-79

01-MAJ-85

01-MAR-85

15-WRZ-89

01-WRZ-77

01-LIP-68

16-LIP-87

01-LIP-90

01-WRZ-83

01-KWI-88

01-WRZ-91

3160

1150

2180

1750

1600

1400

1200

2050

1750

1350

900

1780

1350

900

570

420

270

10

10

20

20

20

20

20

30

30

30

30

40

40

40

ID_ZESP

NAZWA

ADRES

10

20

30

40

50

ADMINISTRACJA

BAZY DANYCH

SIECI KOMPUTEROWE

SYSTEMY OPERACYJNE

TRANSLATOR

Piotrowo 3a

Wie

żowa 75

Garbary 3

Piotrowo 3a

Mansfelda 4

NAZWA

PŁACA_MIN

PŁACA_MAX

STA

ŻYSTA

SEKRETARKA

ASYSTENT

ADIUNKT

PROFESOR

DYREKTOR

800

900

1000

1600

2000

2500

1000

1200

1600

2000

2500

3200

Katedra Informatyki i Automatyki PRz

Wykorzystanie i rozpowszechnianie materiałów bez zgody autorów zabronione

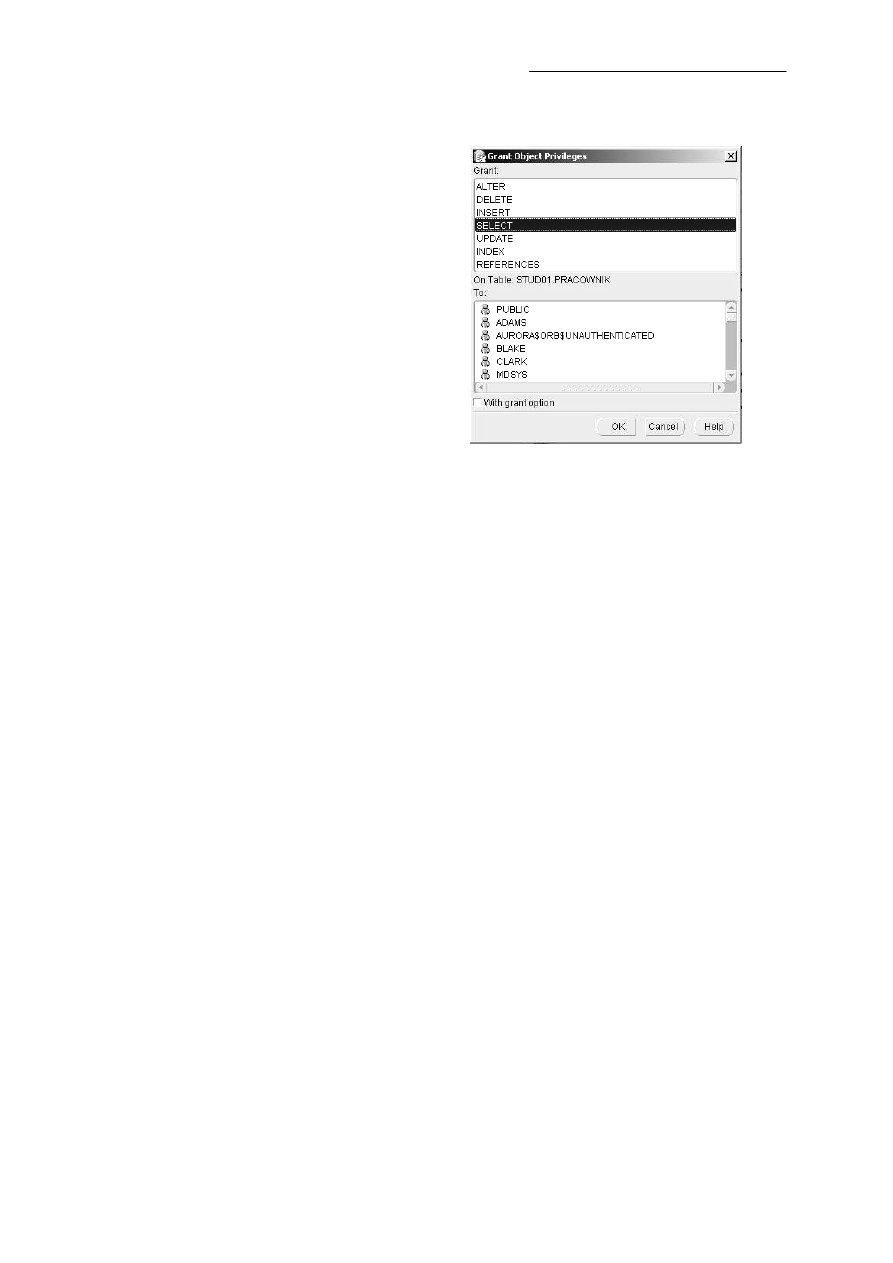

6. Nada

ć użytkownikowi SCOTT uprawnienia do przeglądania tabeli pracownik.

•

Klikamy prawym przyciskiem myszy

na tablicy PRACOWNIK i z rozwini

ę-

tego menu wybieramy Grant Privileges

On....

•

Z listy na górze wybieramy interesuj

ące

nas prawa a na dole u

żytkownika, po czym

naciskamy OK (rys. C4.8).

Rys C4.8

Literatura

1. Gnybek J.: Personal Oracle i Personal Oracle Lite w praktyce. Wydawnictwo Helion,

Gliwice 1997.

2. Notatki z wykładów.

Wyszukiwarka

Podobne podstrony:

KZ BD w09 id 256667 Nieznany

bd lab2 id 81995 Nieznany (2)

BD 408e id 130025 Nieznany (2)

KZ BD w07 id 256666 Nieznany

KZ BD w14 2 id 256670 Nieznany

bd w1 id 81977 Nieznany (2)

KZ BD w12 id 256669 Nieznany

KZ BD w03 2 id 256664 Nieznany

KZ BD w11 2 id 256668 Nieznany

KZ BD w09 id 256667 Nieznany

bd lab2 id 81995 Nieznany (2)

BD 1st 2 4 lab3 tresc 1 1 id 81 Nieznany

bd lab 04 id 81967 Nieznany (2)

Calosc BD id 108184 Nieznany

BD 2st 1 2 w13 tresc 1 1 id 819 Nieznany (2)

BD 1st 2 4 lab1 tresc 1 1 id 81 Nieznany (2)

BD 1st 2 4 lab4 tresc 1 1 id 81 Nieznany (2)

neurochemia konspekt BD id 3173 Nieznany

więcej podobnych podstron