Cała zawartość niniejszych materiałów jest własnością Cisco Systems, Inc. ©1992-2007 Wszelkie prawa zastrzeżone. Ten dokument zawiera

publicznie dostępne informacje firmy Cisco.

Strona 1 z 12

Laboratorium 4.5.3: Badanie protokołów warstwy transportowej i

aplikacji

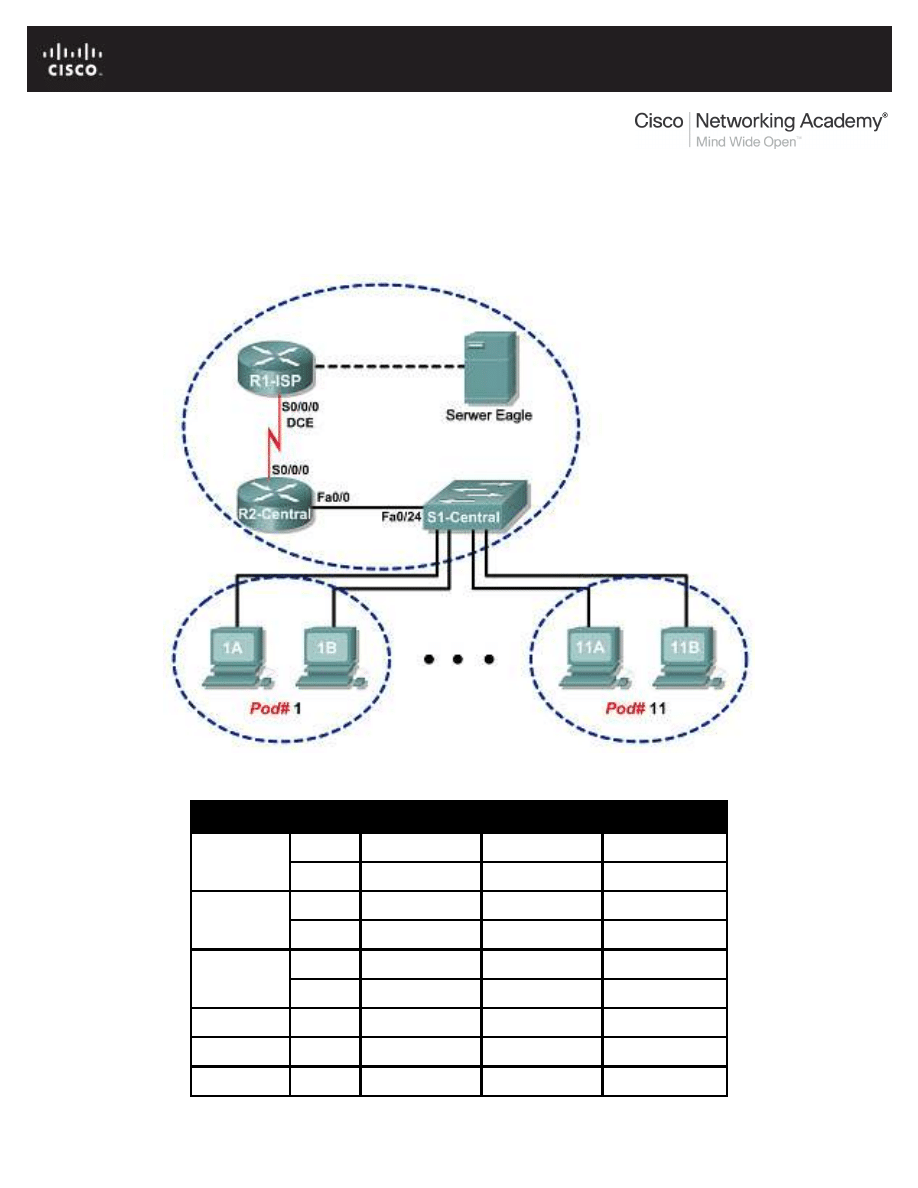

Topologia sieci

Tabela adresacji

Urządzenie

Interfejs Adres IP

Maska podsieci Domyślna brama

R1-ISP

S0/0/0

10.10.10.6

255.255.255.252

Nie dotyczy

Fa0/0

192.168.254.253 255.255.255.0

Nie dotyczy

R2-Central

S0/0/0

10.10.10.5

255.255.255.252

Nie dotyczy

Fa0/0

172.16.255.254 255.255.0.0

Nie dotyczy

Serwer Eagle

Nie dotyczy

192.168.254.254 255.255.255.0

192.168.254.253

Nie dotyczy

172.31.24.254

255.255.255.0

Nie dotyczy

hostPod#A

Nie dotyczy

172.16.Pod#.1

255.255.0.0

172.16.255.254

hostPod#B

Nie dotyczy

172.16.Pod#.2

255.255.0.0

172.16.255.254

S1-Central

Nie dotyczy

172.16.254.1

255.255.0.0

172.16.255.254

Kurs CCNA Exploration

Podstawy sieci komputerowych

Warstwa transportowa modelu OSI Laboratorium 4.5.3: Badanie protokołów warstwy transportowej i aplikacji

Cała zawartość niniejszych materiałów jest własnością Cisco Systems, Inc. ©1992-2007 Wszelkie prawa zastrzeżone. Ten dokument zawiera

publicznie dostępne informacje firmy Cisco.

Strona 2 z 12

Cele nauczania

Po zakończeniu tego ćwiczenia będziesz potrafił:

•

Skonfigurować komputer w celu przechwytywania ruchu protokołów warstwy aplikacji.

•

Przechwytywać i analizować komunikację HTTP pomiędzy komputerem PC i serwerem WWW.

•

Przechwytywać i analizować komunikację FTP pomiędzy komputerem PC i serwerem FTP.

•

Obserwować ustanawianie i zarządzanie kanałami komunikacyjnymi przez TCP na podstawie

połączeń HTTP i FTP.

Wprowadzenie

Podstawową funkcją warstwy transportowej jest obsługa konwersacji wielu aplikacji na tym samym

komputerze. Różne aplikacje mają różne wymagania w stosunku do swoich danych. W związku z tym

aby spełnić te wymagania powstały różne protokoły transportowe.

Protokoły warstwy aplikacji definiują komunikację między usługami sieciowymi, takimi jak serwer www i

jego klient, serwer FTP i jego klient. Klienci inicjują komunikację z odpowiednimi serwerami, a serwery

odpowiadają klientom. Dla każdej usługi serwer nasłuchuje na różnych portach oczekując połączenia ze

strony klientów. Na jednym urządzeniu (komputerze) może być uruchomionych kilka usług serwerowych.

Użytkownik może uruchomić kilka aplikacji jednocześnie, które komunikować się będą z tym samym

serwerem. Jednak każda z nich komunikuje się z serwerem oddzielnie ustanowioną (dla siebie) sesją (do

serwera).

Protokoły warstwy aplikacji polegają na protokołach warstwy niższej stosu TCP/IP, tj. TCP i UDP. W tym

ćwiczeniu przeanalizowane zostaną dwa popularne protokoły warstwy aplikacji, HTTP i FTP oraz

przedstawione w jaki sposób protokoły warstwy transportowej, TCP i UDP, zarządzają kanałami

komunikacyjnymi. Przeanalizowane również będą żądania klientów i odpowiedzi serwerów.

Scenariusz

W tym ćwiczeniu użyjesz aplikacji klienckich w celu nawiązania połączenia z usługami sieciowymi

serwera Eagle. Będziesz monitorował komunikację oraz analizował przechwycone pakiety za pomocą

programu Wireshark.

W celu wykonania połączenia do usług sieciowych serwera Eagle użyjesz przeglądarki internetowej

Internet Explorer lub Firefox. Serwer Eagle ma kilka prekonfigurowanych usług sieciowych, np. HTTP,

które czekają aby odpowiedzieć na żądania klientów.

Do zbadania protokołu FTP zostanie użyta przeglądarka internetowa oraz klient FTP sterowany z linii

komeNie dotyczy To ćwiczenie zademonstruje, że choć mogą różnić się aplikacje klienckie, komunikacja

z serwerem pozostanie taka sama.

Zadanie 1: Konfigurowanie komputera w celu przechwytywania ruchu protokołów warstwy

aplikacji.

Urządzenia powinny być skonfigurowane zgodnie ze schematem topologii i tabelą adresacji. Jeśli tak nie

jest, poproś instruktora o pomoc.

Kurs CCNA Exploration

Podstawy sieci komputerowych

Warstwa transportowa modelu OSI Laboratorium 4.5.3: Badanie protokołów warstwy transportowej i aplikacji

Cała zawartość niniejszych materiałów jest własnością Cisco Systems, Inc. ©1992-2007 Wszelkie prawa zastrzeżone. Ten dokument zawiera

publicznie dostępne informacje firmy Cisco.

Strona 3 z 12

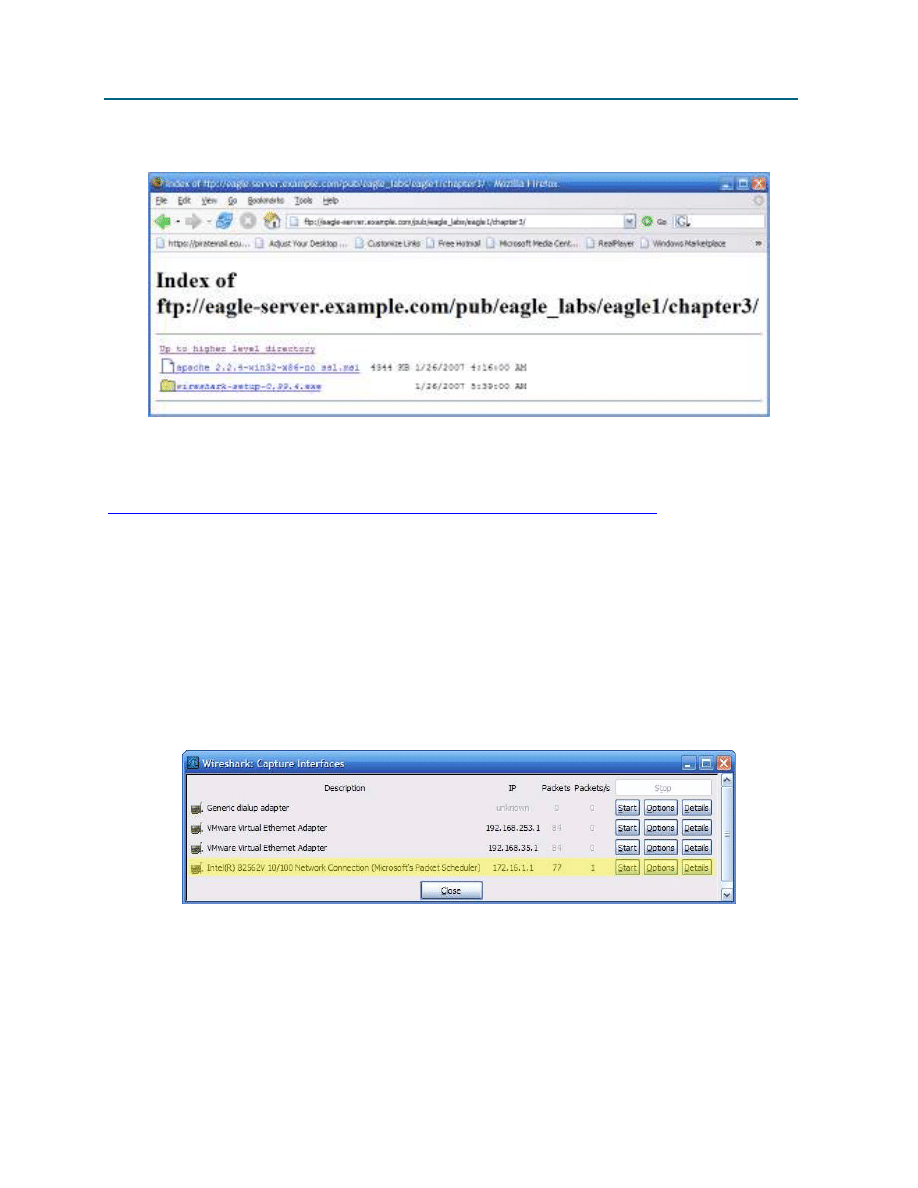

Krok 1: Ściągnij i zainstaluj program Wireshark.

Rysunek 1. Miejsce, z którego można pobrać Mozilla Thunderbird

Jeśli Wireshark nie jest zainstalowany na Twoim komputerze, może zostać pobrany z serwera eagle-

server.example.com. Spójrz na Rysunek 1. Adres URL, z którego można pobrać ten program to

ftp://eagle-server.example.com/pub/eagle_labs/eagle1/chapter3

.

1. Kliknij prawym przyciskiem myszy na nazwę pliku programu Wireshark, a następnie zapisz plik

na komputerze.

2. Po ukończeniu pobierania, kliknij podwójnie nazwę pliku i zainstaluj program Wireshark z

domyślnymi ustawieniami.

Krok 2: Uruchom program Wireshark i skonfiguruj interfejs przechwytujący.

1. Uruchom program z menu Start >

2. Wszystkie programy> Wireshark > Wireshark.

3. Kiedy pojawi się okno programu ustal właściwy interfejs, z którego będziesz przechwytywać ruch.

Właściwym interfejsem jest ten, który posiada adres IP hosta. Spójrz na Rysunek 2.

Rysunek 2. Ekran do ustawiania interfejsu przechwytywania.

Program Wireshark może zostać uruchomiony poprzez kliknięcie przycisku Start obok

odpowiedniego interfejsu. Od tego momentu interfejs ten (przy którym klikniesz przycisk Start)

będzie używany jako domyślny i nie musi być zmieniany czy wybierany przy ponownym

uruchomieniu programu.

Program Wireshark powinien zacząć przechwytywać dane.

4. Zatrzymaj na chwilę program Wireshark. Program Wireshark będzie użyty w następnych

zadaniach.

Kurs CCNA Exploration

Podstawy sieci komputerowych

Warstwa transportowa modelu OSI Laboratorium 4.5.3: Badanie protokołów warstwy transportowej i aplikacji

Cała zawartość niniejszych materiałów jest własnością Cisco Systems, Inc. ©1992-2007 Wszelkie prawa zastrzeżone. Ten dokument zawiera

publicznie dostępne informacje firmy Cisco.

Strona 4 z 12

Zadanie 2: Przechwytywanie i analiza komunikacji HTTP pomiędzy komputerem PC i

serwerem WWW.

HTTP to protokół warstwy aplikacji, który korzysta z protokołu warstwy niższej TCP aby nawiązać i

zarządzać połączeniem. HTTP w wersji 1.1 zdefiniowany jest w RFC 2616 z roku 1999. W tej części

ćwiczenia zademonstrowane zostanie jak sesje wielu klientów z serwerem WWW są od siebie

odseparowane.

Krok 1: Uruchom przechwytywanie w programie Wireshark.

Uruchom przechwytywanie. Wireshark wyświetli przechwytywane pakiety w oparciu o ich typ.

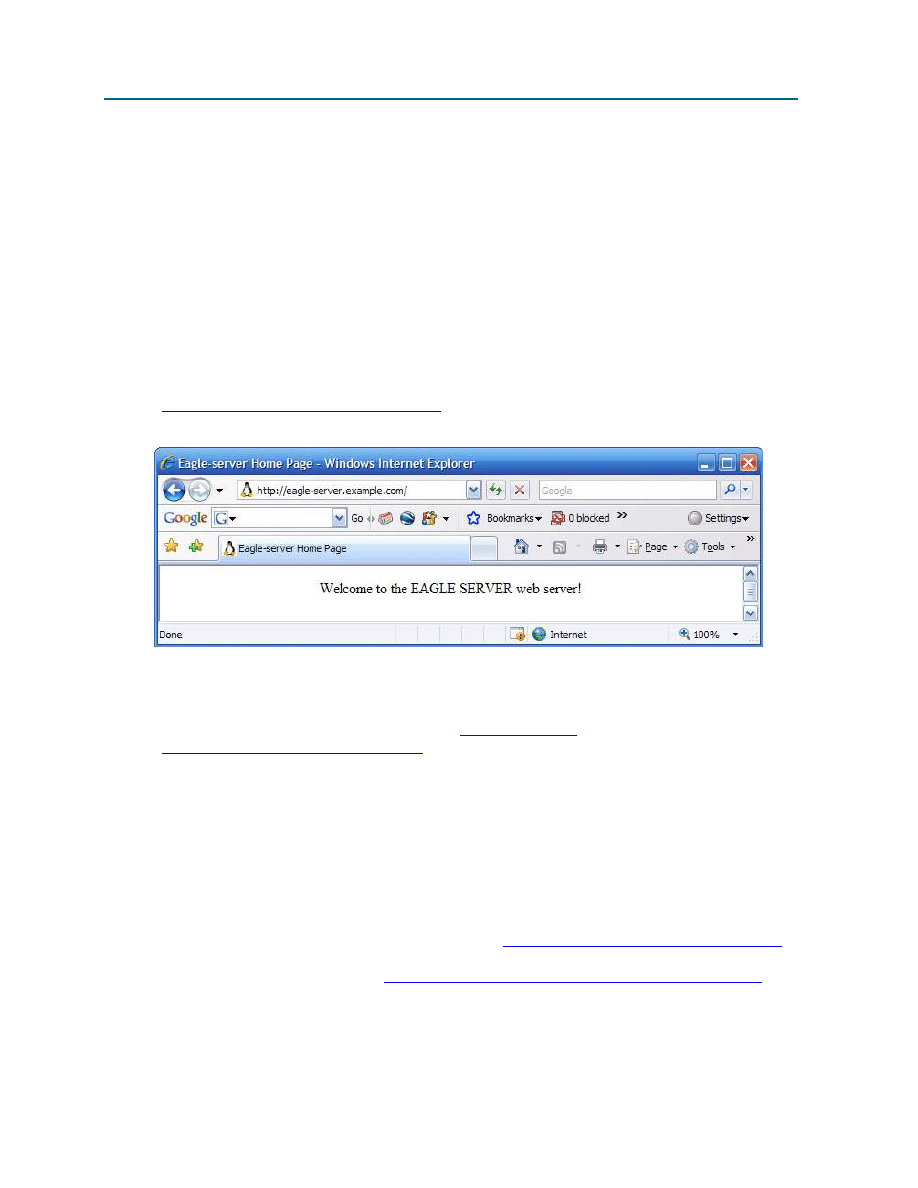

Krok 2: Uruchom na komputerze klienckim przeglądarkę.

1. Używając przeglądarki internetowej takiej jak Internet Explorer lub Firefox, połącz się z adresem

http://eagle-server.example.com

. Powinna pojawić się strona, podobna do tej na

rysunku 3. Nie zamykaj okna przeglądarki zanim nie zostaniesz o to poproszony.

Rysunek 3. Przeglądarka internetowa połączona z serwerem WWW

2. W przeglądarce kliknij przycisk odśwież. Wyświetlana strona nie powinna się w ogóle zmienić.

3. Uruchom kolejną przeglądarkę i połącz się z

http://eagle-

server.example.com/page2.html

. To spowoduje pokazanie innej strony WWW z tego

samego serwera.

Nie zamykaj żadnej z przeglądarek zanim przechwytywanie w programie Wireshark nie zostanie

zatrzymane.

Krok 3: Zatrzymaj przechwytywanie w programie Wireshark i przeanalizuj przechwycone dane.

1. Zatrzymaj przechwytywanie w programie Wireshark.

2. Zamknij przeglądarki.

Zostanie pokazany fragment przechwyconych danych. W kroku 2 nawiązane zostały co najmniej 3 sesje.

Pierwsza sesja nawiązana została połączeniem z adresem

http://eagle-server.example.com

.

Druga sesja pojawiła się przy odświeżeniu strony. Trzecia sesja nawiązana została w momencie kiedy

druga przeglądarka zażądała dostępu do

http://eagle-server.example.com/page2.html

.

Kurs CCNA Exploration

Podstawy sieci komputerowych

Warstwa transportowa modelu OSI Laboratorium 4.5.3: Badanie protokołów warstwy transportowej i aplikacji

Cała zawartość niniejszych materiałów jest własnością Cisco Systems, Inc. ©1992-2007 Wszelkie prawa zastrzeżone. Ten dokument zawiera

publicznie dostępne informacje firmy Cisco.

Strona 5 z 12

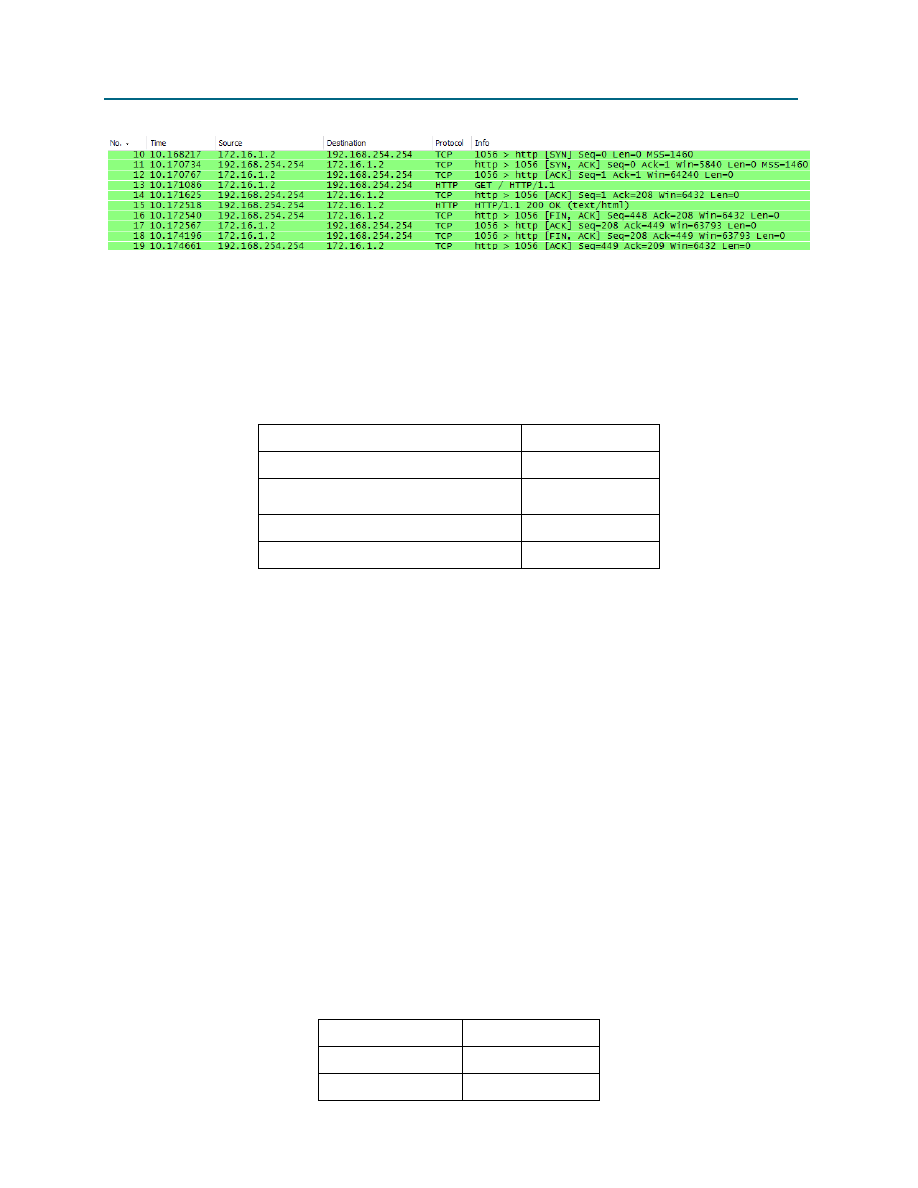

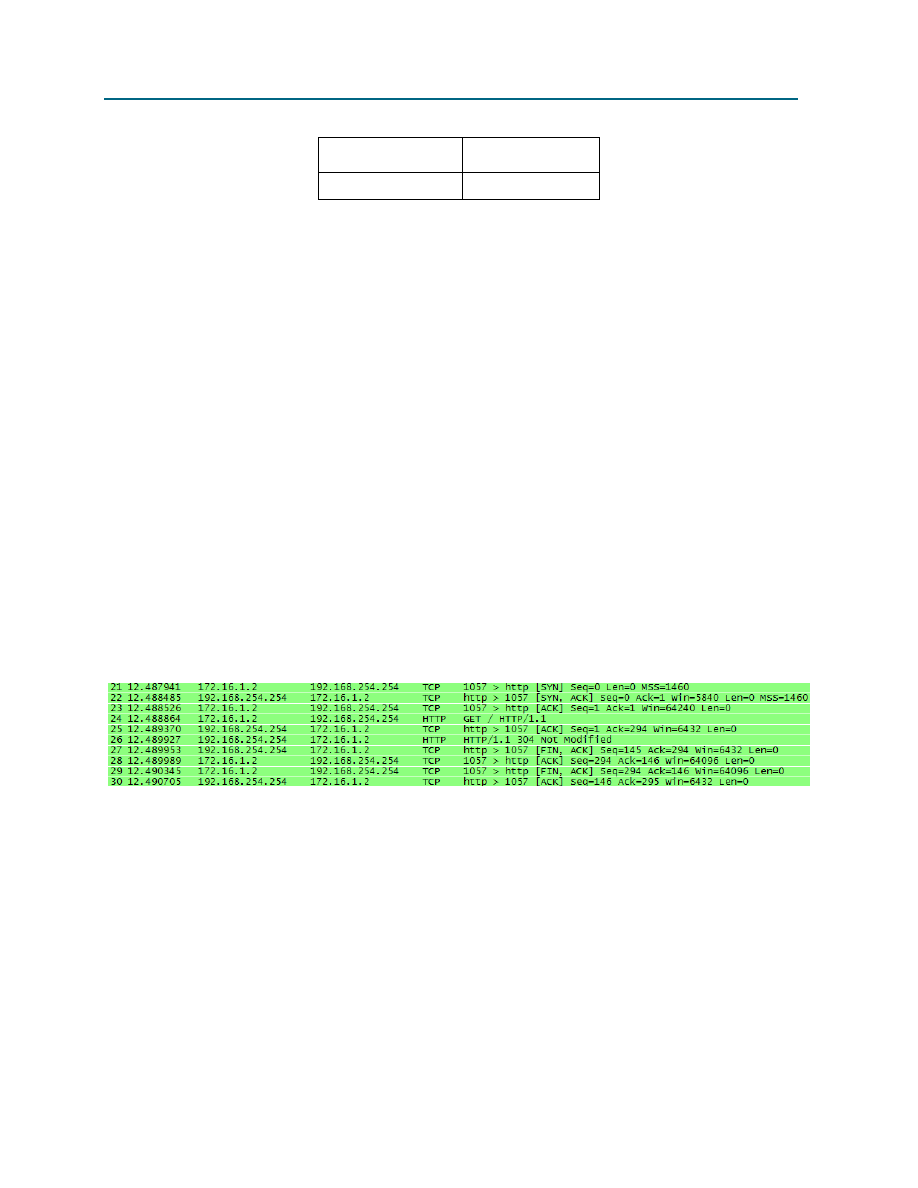

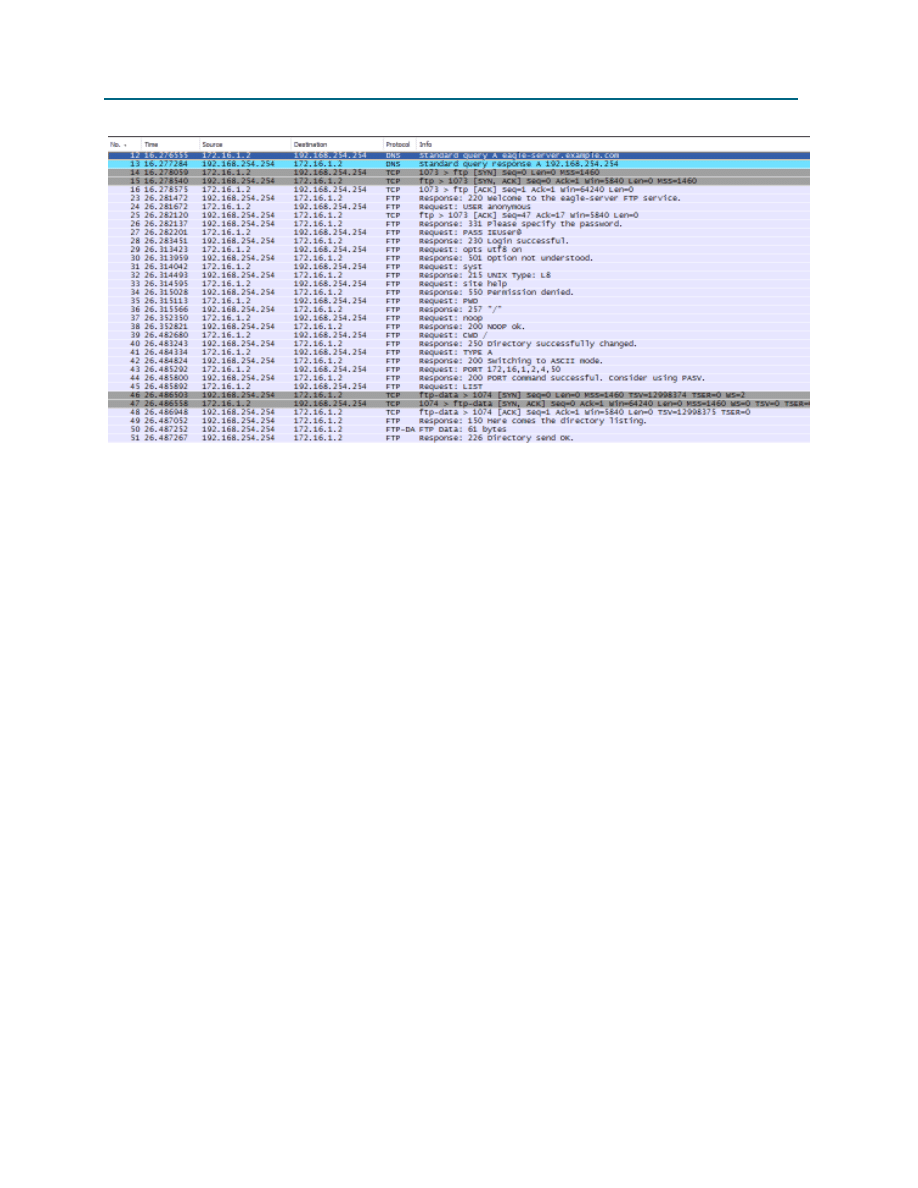

Rysunek 4. Przechwycona sesja HTTP.

Przykładowa przechwycona sesja HTTP pokazana jest na rysunku 4. Zanim połączenie HTTP może być

rozpoczęte, musi być otwarta sesja TCP. Może to być zaobserwowane w pierwszych trzech liniach sesji

o numerach 10, 11 i 12. Wykorzystaj przechwycone dane lub wyników podobnego działania Wiresharka

aby odpowiedzieć na następujące pytania:

3. Wypełnij poniższą tabelę informacjami dotyczącymi sesji HTTP:

Adres IP klienta HTTP

Adres IP serwera WWW

Protokół warstwy transportowej

(UDP/TCP)

Numer portu klienta HTTP

Numer portu serwera WWW

4. Który z komputerów i jak zainicjował połączenie HTTP?

__________________________________________________________________________

__________________________________________________________________________

5. Który z komputerów i jak zasygnalizował koniec sesji HTTP?

___________________________________________________________________________

___________________________________________________________________________

6. Podświetl pierwszą linię protokołu HTTP, żądanie GET od przeglądarki internetowej. Na rysunku

4 (powyżej) żądanie GET znajduje się w linii 13. Przesuń kursor do środkowej części okna

programu Wireshark w celu dalszej analizy. Jeśli to konieczne rozwiń informacje o polach (ikonka

plus po lewej stronie oznacza, że nie wszystkie informacje są widoczne).

7. Który protokół przenosi enkapsulowane dane wewnątrz segmentu TCP?

___________________________________________________________________________

8. Rozwiń ostatni rekord protokołu i wszystkie jego informacje. Są to rzeczywiste informacje

wysłane do serwera WWW. Wypełnij poniższą tabelkę używając informacji o protokole.

Wersja protokołu

Użyta metoda

* Żądany URI

Kurs CCNA Exploration

Podstawy sieci komputerowych

Warstwa transportowa modelu OSI Laboratorium 4.5.3: Badanie protokołów warstwy transportowej i aplikacji

Cała zawartość niniejszych materiałów jest własnością Cisco Systems, Inc. ©1992-2007 Wszelkie prawa zastrzeżone. Ten dokument zawiera

publicznie dostępne informacje firmy Cisco.

Strona 6 z 12

(Uniform Resource

Identifier)

Język

* Żądanie URI to jest adres (URL) z pełną ścieżką do żądanego dokumentu (URN). W pierwszej

przeglądarce ścieżka (URN) jest katalogiem głównym (root) serwera WWW. Pomimo, że żadna

konkretna strona nie została zażądana, przeważnie serwery www są tak skonfigurowane, żeby

pokazać domyślny plik (jeśli jest dostępny).

Serwer WWW odpowiada pakietem HTTP. Rysunek 4, linia 15. Odpowiedź do przeglądarki jest

możliwa ponieważ serwer WWW (1) rozumie typ żądania i (2) ma domyślny plik, który może

wyświetlić. Osoby zajmujące się łamaniem zabezpieczeń (ang. crackers) czasami wysyłają do

serwera www nieznane lub zmodyfikowane żądanie aby go zatrzymać lub uzyskać dostęp do linii

komend serwera. Również żądanie nieznanej strony skutkuje wyświetleniem wiadomości o

błędzie.

9. Podświetl odpowiedź serwera i przesuń kursor do środkowej części okna. Rozwiń wszelkie

możliwe informacje dotyczące protokołu HTTP. Zauważ jaka jest zawartość odpowiedzi serwera.

W tej odpowiedzi jest tylko kilka linii tekstu (odpowiedzi serwera WWW mogą zawierać tysiące a

nawet miliony bajtów). Przeglądarka rozumie, poprawnie formatuje i wyświetla dane w swoim

oknie.

10. Jaka jest odpowiedź serwera na żądanie GET ze strony klienta?

__________________________________________________________________________

11. Co to oznacza ta odpowiedź?

__________________________________________________________________________

12. Przewiń w dół okno programu Wireshark dopóki nie zobaczysz drugiej sesji HTTP (odświeżenie

strony). Przykładowy wygląd przechwyconych informacji pokazany jest na rysunku 5.

Rysunek 5. Przechwycona sesja odświeżenia strony.

Znaczenie akcji "odśwież" znajduje się w odpowiedzi serwera 304 nie zmodyfikowana (Not

Modified). Odpowiadając pojedynczym pakietem na oba żądania GET inicjujące i odświeżające,

pasmo zostało użyte w stopniu minimalnym. Jakkolwiek, dla inicjującej odpowiedzi, która zawiera

miliony bajtów, pojedynczy pakiet odpowiedzi może zaoszczędzić znacząco pasmo.

Ponieważ strona ta została zachowana w pamięci podręcznej (cache) przeglądarki, żądanie GET

zawierało dodatkowe instrukcje dla serwera:

If-modified-since: Fri, 26 Jan 2007 06:19:33 GMT\r\n

If-None-Match: “98072-b8-82da8740”\r\n <- page tag number (ETAG)

13. Co oznacza odpowiedź ETAG serwera?

__________________________________________________________________________

Kurs CCNA Exploration

Podstawy sieci komputerowych

Warstwa transportowa modelu OSI Laboratorium 4.5.3: Badanie protokołów warstwy transportowej i aplikacji

Cała zawartość niniejszych materiałów jest własnością Cisco Systems, Inc. ©1992-2007 Wszelkie prawa zastrzeżone. Ten dokument zawiera

publicznie dostępne informacje firmy Cisco.

Strona 7 z 12

Zadanie 3: Przechwytywanie i analiza komunikacji FTP pomiędzy komputerem PC i

serwerem FTP.

Protokół FTP warstwy aplikacji przeszedł znaczące zmiany od momentu pierwszego pojawienia się w

RFC 114 w 1971. Obecnie stosowany FTP w wersji 5.1 zdefiniowany jest w RFC 959 datowanym na

październik 1985r.

Dobrze znana przeglądarka internetowa może komunikować się nie tylko z serwerem HTTP. W tym

zadaniu przeglądarka internetowa i narzędzie linii komend (FTP) zostaną użyte do skopiowania danych z

serwera FTP.

Rysunek 6. Okno linii komend Windows

Przygotowując się do tego zadania uruchom okno linii komend na komputerze klienckim. Można to

osiągnąć klikając po kolei przycisk Start > menu Uruchom (Run) . Następnie w polu, kótre się pojawiło,

należy wpisać CMD i kliknąć przycisk OK (lub nacisnąć klawisz ENTER). Powinno pojawić się okno

podobne do tego na rysunku 6.

Krok 1: Uruchom przechwytywanie w programie Wireshark.

Jeśli to konieczne zajrzyj do kroku 2 w zdaniu 1 (w celu uzyskania opisu jak uruchomić program

Wireshark).

Krok 2: Uruchom polecenie FTP (klienta FTP z linii polecenia).

1. Rozpocznij połączenie FTP z serwerem FTP używając kleinta FTP linii komend systemu

Windows. W celu uwierzytelnienia użyj użytkownika anonymous. W odpowiedzi na pytanie o

hasło naciśnij po prostu klawisz <ENTER>.

>

ftp eagle-server.example.com

Connected to eagle-server.example.com.

220 Welcome to the eagle-server FTP service.

User (eagle-server.example.com:(none)):

anonymous

331 Please specify the password.

Hasło (Password):

<ENTER>

230 Login successful.

2. Znak zachęty klienta FTP jest postaci: ftp> Taki znaczek oznacza, że klient oczekuje na

wpisanie komendy aby wysłać ją do serwera FTP. Aby zobaczyć listę dostępnych komend wpisz

help i naciśnij klawisz <ENTER>:

ftp>

help

Koemndy można skracać. Komendami są:

Kurs CCNA Exploration

Podstawy sieci komputerowych

Warstwa transportowa modelu OSI Laboratorium 4.5.3: Badanie protokołów warstwy transportowej i aplikacji

Cała zawartość niniejszych materiałów jest własnością Cisco Systems, Inc. ©1992-2007 Wszelkie prawa zastrzeżone. Ten dokument zawiera

publicznie dostępne informacje firmy Cisco.

Strona 8 z 12

! delete literal prompt send

? debug ls put status

append dir mdelete pwd trace

ascii disconnect mdir quit type

bell get mget quote user

binary glob mkdir recv verbose

bye hash mls remotehelp

cd help mput rename

close lcd open rmdir

Niestety, duża ilość komend klienta FTP powoduje, że dla początkującego użytkownika używanie

tego klienta jest trudne. Użyjemy tylko kilku z nich w celu przechwycenia w programie Wireshark.

3. Wpisz komendę dir aby wyświetlić zawartość bieżącego katalogu:

ftp>

dir

200 PORT command successful. Consider using PASV.

150 Oto zawartość katalogu (150 Here comes the directory listing).

drwxr-xr-x 3 0 0 4096 Jan 12 04:32 pub

Klient FTP znajduje się w katalogu głównym serwera FTP. To nie jest w rzeczywistości katalog

głóny serwera, ale to jest najwyższy punkt , do którego może dostać się użytkownik anonymous.

Użytkownik anonymous został umiejscowiony tutaj, aby zabronić mu wyjść poza ten katalog.

4. Aczkolwiek podkatalogi mogą być zmieniane i pliki przesyłane na komputer lokalny (kliencki).

Przejdź do katlogu pub/eagle_labs/eagle1/chapter2 i skopiuj plik, a następnie wyloguj się

(polecenie exit) z serwera.

ftp>

cd pub/eagle_labs/eagle1/chapter2

250 Katalog zmieniony (250 Directory successfully changed).

ftp>

dir

200 PORT command successful. Consider using PASV.

150 Oto zawartość katalogu (150 Here comes the directory listing).

-rw-r--r-- 1 0 100 5853 Jan 12 04:26 ftptoeagle-server.pcap

-rw-r--r-- 1 0 100 4493 Jan 12 04:27 http to eagle-server.pcap

-rw-r--r-- 1 0 100 1486 Jan 12 04:27 ping to 192.168.254.254.pcap

-rw-r--r-- 1 0 100 15163750 Jan 12 04:30 wireshark-setup-0.99.4.exe

226 Directory send OK.

ftp: 333 bajtów otrzymanych w czasie 0.04 sekundy z prędkocią 8.12

kbytes/sec.

ftp: 333 bytes received in 0.04Seconds 8.12Kbytes/sec.

ftp>

get "ftptoeagle-server.pcap"

200 PORT command successful. Consider using PASV.

150 Otwieram tryb BINARNY porzesyłania danych dla ftptoeagle-server.pcap (5853

bytes)

(150 Opening BINARY mode data connection for ftptoeagle-server.pcap (5853 bytes)

226 File send OK.

ftp: 5853 bajtów otrzymanych w czasie 0.34 sekundy z prędkocią 17.21

kbytes/sec.

ftp>

quit

221 Goodbye.

5. Zamknij okno linii poleceń wpisując komendę "exit".

Kurs CCNA Exploration

Podstawy sieci komputerowych

Warstwa transportowa modelu OSI Laboratorium 4.5.3: Badanie protokołów warstwy transportowej i aplikacji

Cała zawartość niniejszych materiałów jest własnością Cisco Systems, Inc. ©1992-2007 Wszelkie prawa zastrzeżone. Ten dokument zawiera

publicznie dostępne informacje firmy Cisco.

Strona 9 z 12

6. Zatrzymaj przechwytywanie w programie Wireshark i zapisz przechwycone dane po nazwą

FTP_Command_Line_Client.

Krok 3: Na komputerze klienckim uruchom przeglądarkę internetową.

1. Uruchom ponownie przechwytywanie w programie Wireshark.

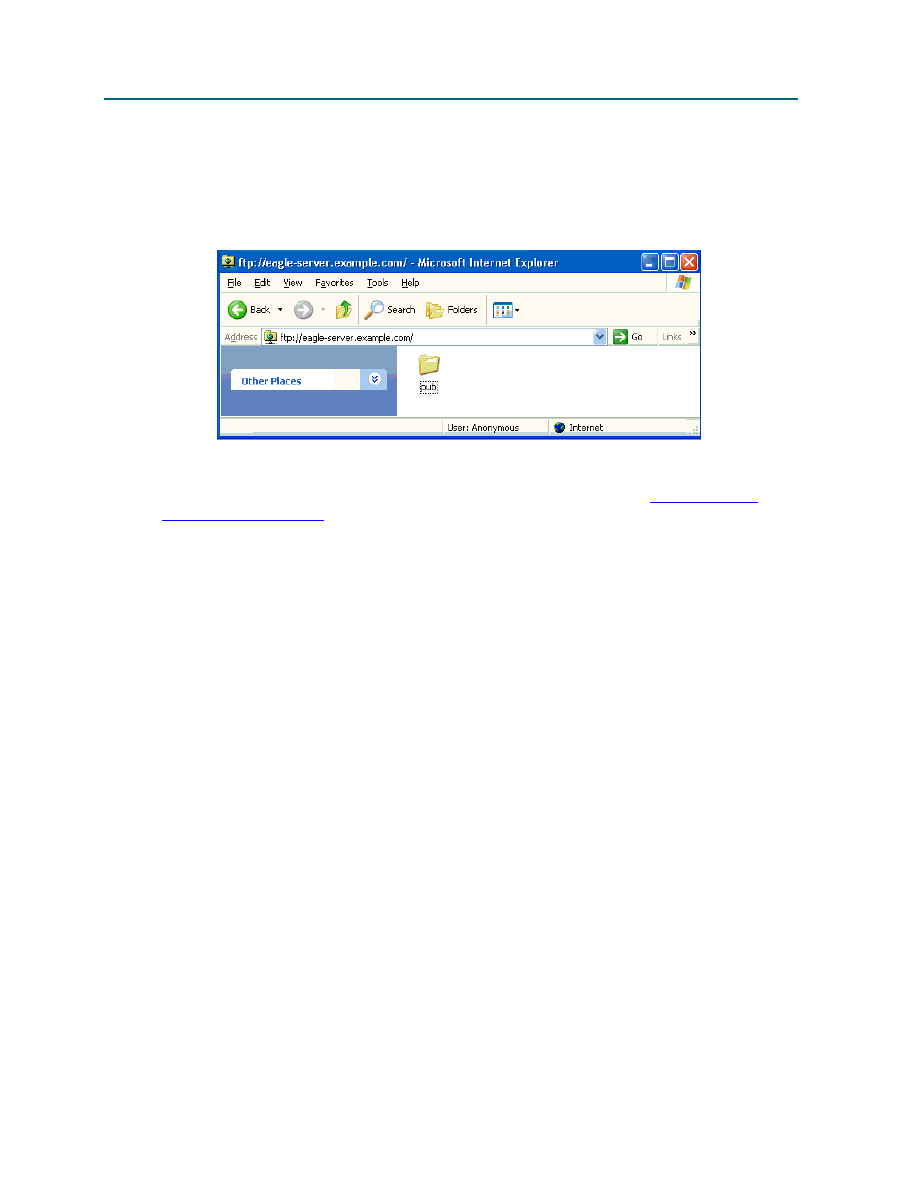

Rysunek 7. Przeglądarka internetowa użyta jako klient FTP.

2. Uruchom przeglądarkę tak jak pokazano na rysunku 7 i wpisz adres URL

ftp://eagle-

server.example.com

. Okno przeglądarki pokaże zawartość katalogu "pub" serwera FTP.

Również przeglądarka jest zalogowana jako użytkownik Anonymous jak to widać na dole ekranu.

3. Używając myszki w przeglądarce wejdź do katalogu chapter2 wg ścieżki dostępu: pub/eagle-

labs/eagle1/chapter2. Kliknij podwójnie plik ftptoeagle-server.pcap i zapisz go w

dowolnym miejscu na komputerze klienckim.

4. Po zakończeniu kopiowania pliku, zamknij okno sesji Web.

5. Zatrzymaj przechwytywanie w programie Wireshark i zapisz przechwycone dane pod nazwą

FTP_Web_Browser_Client.

Krok 4: Zatrzymaj przechwytywanie i przeanalizuj przechwycone dane w programie Wireshark

1. Jeśli jeszcze nie otworzyłeś to otwórz plik FTP_Web_Browser_Client z zapisem przechwyconych

danych.

2. Na górze okna wybierz pierwszy przechwycony datagram w sesji FTP, Response: 220. Na

Rysunku 8 jest to linia 23.

Kurs CCNA Exploration

Podstawy sieci komputerowych

Warstwa transportowa modelu OSI Laboratorium 4.5.3: Badanie protokołów warstwy transportowej i aplikacji

Cała zawartość niniejszych materiałów jest własnością Cisco Systems, Inc. ©1992-2007 Wszelkie prawa zastrzeżone. Ten dokument zawiera

publicznie dostępne informacje firmy Cisco.

Strona 10 z 12

Rysunek 8. Przechwycenie sesji FTP przeglądarki internetowej za pomocą programu Wireshark

3. Przesuń kursor myszy do centralnej części okna programu Wireshark i rozwiń informacje

dotyczące protokołu FTP. FTP, podobnie jak HTTP, do komunikacji używa kodów.

Co oznacza odpowiedź serera FTP: Response 220?

____________________________________________________________________________

Kiedy serwer FTP wysłał odpowiedź: 331 Proszę podaj hasło, jaka była odpowiedź przeglądarki?

____________________________________________________________________________

Jakiego numeru portu używa klient do podłączenia się do serwera FTP na porcie 21?

____________________________________________________________________________

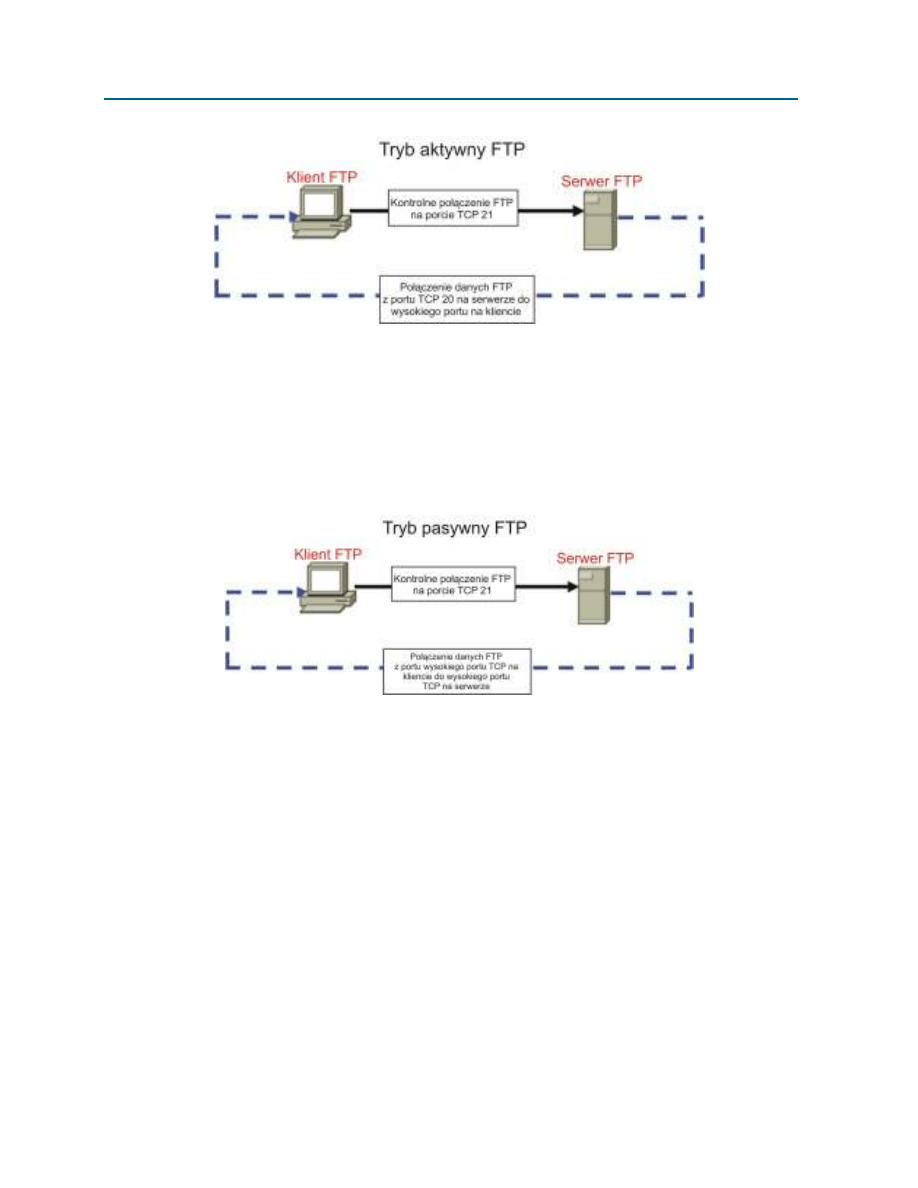

Nowy port jest otwierany podczas transmisji danych lub podczas zwykłego listowania katalogu Jest to

zwane trybem przesyłu danych (transfer mode). Przesył danych może być aktywny lub pasywny. W trybie

aktywnym serwer otwiera sesję TCP do klienta i na ten port wysyła dane. Numer portu źródłowego

serwera jest równy 20 a numer portu klienta jest liczbą powyżej 1023. W trybie pasywnym to klient

otwiera nowe połączenie (na nowym porcie) do serwera aby transmitować dane. Oba numery portów

(klienta i serwera) są powyżej 1023.

Jakiego numeru portu używa serwer FTP do przesyłania danych?

____________________________________________________________________________

4. Otwórz zapisaną w pliku FTP_Web_Browser_Client przechwyconą komunikację FTP. Chociaż

programy klienckie są inne komendy są podobne.

Krok 5: Aktywny i pasywny tryb FTP

Różnice między dwoma trybami są ważne szczególnie z perspektywy bezpieczeństwa. Tryb określa

sposób wyboru portu (dla nowego połączenia do przesyłania danych).

W aktywnym, klient inicjuje połączenie z serwerem na dobrze znany numer portu TCP 21. Dla przesyłania

danych to serwer inicjuje połączenie z dobrze znanego numeru portu TPC równego 20 do klienta, na

porcie powyżej numeru 1023. Popatrz na rysunek 9.

Kurs CCNA Exploration

Podstawy sieci komputerowych

Warstwa transportowa modelu OSI Laboratorium 4.5.3: Badanie protokołów warstwy transportowej i aplikacji

Cała zawartość niniejszych materiałów jest własnością Cisco Systems, Inc. ©1992-2007 Wszelkie prawa zastrzeżone. Ten dokument zawiera

publicznie dostępne informacje firmy Cisco.

Strona 11 z 12

Rysunek 9.

Dopóki firewall na kliencie nie zezwala na połączenia z zewnątrz komunikacja się nie powiedzie. Aby

nawiązać połączenie do przesyłu danych klient musi pozwolić na połączenia związane z FTP (co oznacza

zastosowanie mechanizmu filtrowania pakietów z kontrolą stanu - ang. stateful packet filtering) lub

wyłączyć w ogóle blokowanie ruchu.

W trybie pasywnym, klient inicjuje (podobnie jak w trybie aktywnym) połączenie z serwerem na port 21.

Jednak dla transferu danych są dwie istotne zmiany. Pierwsza, że to klient inicjuje połączenie do serwera.

Druga, że numery portów powyżej 1023 są używane na kliencie i serwerze. Spójrz na Rysunek 10.

Rysunek 10.

Dopóki serwer FTP nie jest skonfigurowany tak, że dopuszcza połączenia na porty powyżej 1023,

transfer danych się nie powiedzie. Nie każdy klient FTP ma możliwość zmiany/wyboru trybu transferu.

Zadanie 4: Do przemyślenia

Oba protokoły HTTP i FTP wykorzystują do komunikacji protokół TCP. Protokół TCP zarządza

połączeniem między klientem i serwerem aby zapewnić dostarczenie datagramów.

Aplikacja kliencka może być dowolna, przeglądarka internetowa lub FTP z linii poleceń, ale każda z nich

musi wysyłać i odbierać komunikaty, które muszą być poprawnie rozumiane (przez klienta i serwer).

Protokół komunikacyjny jest zwykle definiowany w dokumentach RFC.

Klient FTP musi być uwierzytelniony na serwerze FTP nawet w przypadku uwierzytelnienia otwartego na

cały świat. Użytkownik Anonymous zwykle ma restrykcyjny dostęp do zasobów serwera FTP i nie może

wgrywać plików.

Sesja HTTP zaczyna się w momencie kiedy klient wyśle do serwera WWW żądanie otrzymania strony a

kończy się kiedy klient potwierdzi odpowiedź serwera. Sesja FTP trwa dopóki klient nie zasygnalizuje

tego komendą quit.

HTTP używa pojedynczego protokołu do komunikowania się z serwerem HTTP. Serwer nasłuchuje na

połączenia klientów na porcie 80. Natomiast FTP używa dwóch protokołów. Serwer FTP nasłuchuje na

Kurs CCNA Exploration

Podstawy sieci komputerowych

Warstwa transportowa modelu OSI Laboratorium 4.5.3: Badanie protokołów warstwy transportowej i aplikacji

Cała zawartość niniejszych materiałów jest własnością Cisco Systems, Inc. ©1992-2007 Wszelkie prawa zastrzeżone. Ten dokument zawiera

publicznie dostępne informacje firmy Cisco.

Strona 12 z 12

porcie 21. W zależności od trybu przesyłania danych, serwer lub klient mogą zainicjować połączenie dla

przesyłu danych.

Kilka różnych protokołów może być użytych w zwykłej przeglądarce internetowej. Podczas gdy badaliśmy

protokoły HTTP i FTP, protokół Telnet i Gopher są również obsługiwane przez przeglądarki. Przeglądarka

odgrywa rolę klienta, wysyła żądania 9 przetwarza odpowiedzi serwera.

Zadanie 5: Wyzwanie

Włącz przechwytywanie w programie Wireshark. Uruchom przeglądarkę WWW i otwórz stronę na R2,

znajdującą się pod adresem http://172.16.255.254/level/7/exec lub użyj programu Telnet i połącz się z

dowolnym urządzeniem CISCO jak np. S1-Central lub R2-Central. Zaobserwuj zachowanie się protokołu

(HTTP lub Telnet). Wykonaj komendy aby zaobserwować ich rezultaty.

Pod jakim względem Telnet, protokół warstwy aplikacji, jest podobny do protokołów HTTP i FTP? Pod

jakim względem Telnet się od nich różni?

____________________________________________________________________________

____________________________________________________________________________

Zadanie 6: Porządkowanie i zakończenie.

Jeśli Wireshark został zainstalowany tylko na potrzeby tego ćwiczenia, instruktor może poprosić o

odinstalowanie tej aplikacji. Aby usunać program Wireshark, kliknij Start > Control Panel > Add or

Remove Programs. Przewiń do dołu listy, kliknij na programie Wireshark, i kliknij przycisk po

prawejUsuń.

Jeśli skopiowane z serwera FTP pliki muszą być usunięte z komputera, usuń je.

Jeśli instruktor nie wskazał inaczej wyłącz zasilanie komputerów. Zabierz wszystkie rzeczy przyniesione

do laboratorium. Pozostaw pomieszczenie w stanie gotowym do rozpoczęcia zajęć z następną grupą

studentów.

Wyszukiwarka

Podobne podstrony:

lab3 kalorymetria

Instrukcja Lab3

lab3 6

lab3

sprawko z lab3 z auto by pawelekm

Lab3 zadanie 2 schemat organizacyjny

Lab3 KWW KT

Podstawy Robotyki lab3 id 36832 Nieznany

Architekrura Systemów Lab3

Lab3 Cpp GPS opis

AKiSO lab3 id 53767 Nieznany

BD 1st 2 4 lab3 tresc 1 1 id 81 Nieznany

LAB3, Szkoła, penek, Przedmioty, Fizyka, Laborki

temat cw3, Informatyka, semestr 5, CPS, lab3

3-L88, Przwatne, Studia, Semestr 4, Elektroenergetyka, Lab, wachta, 3 4, lab3

lab3 struktury danych

Lab3 KWW KARTA TECHNOLOGICZNA

metobl 312B lab3 A143 Chebdowski

więcej podobnych podstron