EB

II PWr

1

2

EB

II PWr

2

Bezpieczeństwo w sieci

- zagrożenia wewnętrzne

- zagrożenia zewnętrzne

Scenariusze ataków:

• ataki DoS (Denial of Service)

Składają z serii żądań dostarczenia usług, których intensywność

i liczba jest tak wielka, że blokuje normalną pracę systemu

prowadząc do wyczerpania zasobów (np. pamięci). Przykłady:

-- atak SYN flood – tworzenie na wpół otwartych połączeń TCP

poprzez wysyłanie tysięcy próśb o nawiązanie połączenia.

EB

II PWr

3

• włamania do systemu

- rekonesans (zbieranie informacji)

-- sięganie do publicznych źródeł informacji (serwery DNS, WWW)

-- skanowanie sieci (adresów IP, portów)

-- omiatanie sieci

Wysyłanie pewnych pakietów próbnych, zaadresowanych na

każdy z adresów sieci-ofiary i analiza uzyskanych informacji

-- zbieranie informacji o konfiguracji sieci

- określenie słabych punktów i wybór celu

-- niepoprawna konfiguracja

-- błędy w oprogramowaniu

-- domyślne ustawienia lub furtki pozostawione przez programistów

-- słabe hasła

- zdobycie kontroli nad systemem

EB

II PWr

4

Zabezpieczenia

1. Zabezpieczenie kont

- usunąć konta anonimowe (Guest, Anonymous)

- zmienić nazwy kont administratorów

- zarządzanie hasłami

-- długość haseł

-- wymuszanie okresowych zmian

-- niemożność powtórnego użycia

- restrykcje kalendarzowe logowania

- restrykcje adresowe logowania

2. Prawa dostępu do plików i folderów

- tylko do odczytu

- tylko do tworzenia

- odczyt i zapis

- pełne prawa

EB

II PWr

5

Zabezpieczenia

3. Systemy wykrywania włamań (IDS–Intrusion Detection Systems)

Podstawowe funkcje systemów IDS:

- monitorowanie pakietów w segmentach sieci

- monitorowanie atrybutów plików (praw dostępu, własności itp.)

- monitorowanie dzienników zdarzeń systemowych

- monitorowanie ważniejszych plików konfiguracyjnych

- monitorowanie powstawania nowych procesów

- monitorowanie ruchu sieciowego

EB

II PWr

6

Protokoły bezpieczeństwa

Stworzono wiele nowych standardów, których głównym zadaniem

było zwiększenie poziomu bezpieczeństwa Internetu. Przewidywały

one bądź całkowite zastąpienie starych protokołów, bądź ich

uzupełnienie.

• protokoły wirtualnych sieci prywatnych

-

IPsec

(IP Security)

Podstawowy protokół bezpieczeństwa warstwy sieciowej

-

PPTP

(Point-to-Point Tunneling Protocol)

Tunelowanie PPTP polega na kapsułkowaniu pakietów

przesyłanych za pośrednictwem PPP

-

L2TP

(Layer 2 Tunneling Protocol)

Tunelowanie protokołów PPP lub SLIP

EB

II PWr

7

•

SSL

(Secure Socket Layer)

Pomiędzy warstwą transportową i aplikacji.

Zapewnia mechanizmy szyfrujące dla różnych protokołów.

Wykorzystuje certyfikaty uwierzytelniające zgodne ze standardem X.509.

Certyfikaty te służą jednoznacznej identyfikacji klienta i/lub serwera.

Powstało wiele aplikacji w różny sposób wykorzystujących protokół SSL.

Zapewnia stworzenie szyfrowanego kanału transmisji.

•

HTTPS

Ulepszona wersja protokołu HTTP

•

SSH

(Secure Shell Host)

- bezpieczne uwierzytelnianie

- tunelowanie połączeń TCP

SSH pozwala na bezpieczne uwierzytelnianie z wykorzystaniem algorytmów

DSA/RSA. Działanie SSH opiera się na konieczności dwóch kluczy:

prywatnego i publicznego.

Protokoły bezpieczeństwa

EB

II PWr

8

Szyfrowanie

Kryptografia

– dziedzina wiedzy zajmująca się zapisywaniem tekstu w sposób

utajniony.

Kryptogram

– tekst zapisany w sposób utajniony.

Szyfrowanie

– metoda umożliwiająca zamianę tekstu jawnego na utajniony.

Deszyfrowanie

– operacja odwrotna do szyfrowania.

Parametrem szyfrowania i deszyfrowania jest

klucz (szyfr).

Podział systemów szyfrowania:

-

symetryczne

(systemy klucza sekretnego)

Tylko nadawca i odbiorca posiadają klucz szyfrujący.

-

asymetryczne

(systemy klucza publicznego)

Każdy użytkownik generuje parę kluczy: szyfrujący zwany kluczem

publicznym i deszyfrujący zwany kluczem prywatnym.

Klucz publiczny jest udostępniany wszystkim, natomiast klucz prywatny

pozostaje tajemnicą każdego użytkownika

EB

II PWr

9

Algorytmy szyfrowania

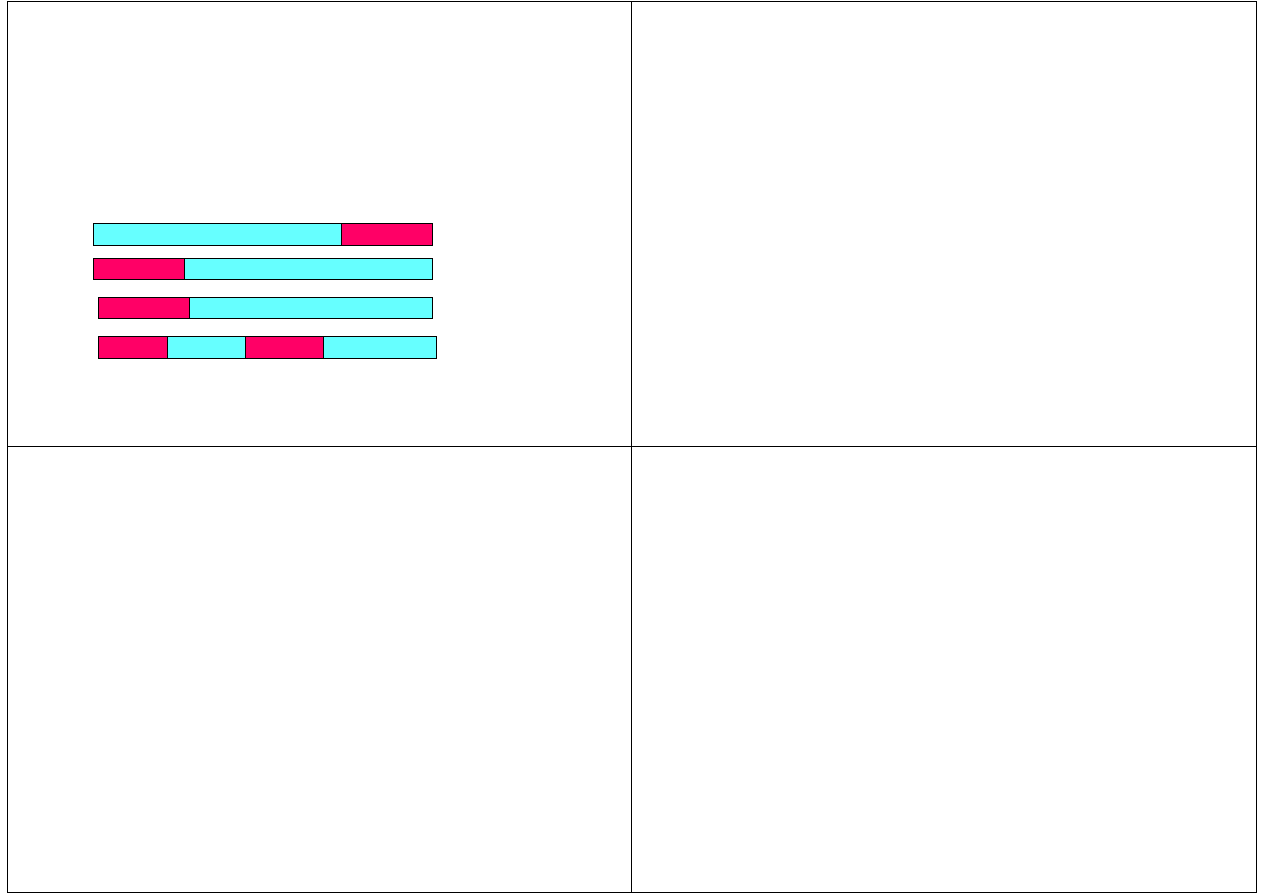

1. Szyfry przestawieniowe

Permutacja danych wejściowych wg ustalonego klucza

B E Z P I E C Z E Ń S T W O

E B P Z E I Z C Ń E T S O W

2. Szyfry podstawieniowe

A B C D E F G H I J K L M N O P Q R S T U V W X Y Z

D E F G H I J K L M N O P Q R S T U V W X Y Z A B C - klucz

S Y S T E M

V B V W H P

Szyfrowanie polega na zamianie znaku z alfabetu na znak mu

odpowiadający w kluczu.

M I K R O P R O C E S O R

U N I X U N I X U N I X U

H WT P I D A M X S B L K

Szyfrowanie polega na sumowaniu modulo poszczególnych elementów

tekstu jawnego i klucza (M –13, U – 21, H – 8, (13+21) mod 26=8

EB

II PWr

10

Algorytmy szyfrowania

3. Szyfr DES (Data Encryption Standard)

DES jest szyfrem przestawieniowo-podstawieniowym.

Jest szyfrem blokowym o długości bloków danych równej 64 bity.

Klucz służący do szyfrowania ma 56 bitów.

Algorytm szyfrowania jest symetryczny.

EB

II PWr

11

Algorytmy szyfrowania

4. Szyfr RSA

Szyfr RSA należy do szyfrów wykładniczych i asymetrycznych.

Szyfrowanie i deszyfrowanie odbywa się w następujący sposób:

n

C

M

n

M

C

d

e

mod

mod

=

=

n = pq iloczyn dwóch dużych liczb pierwszych p i q

de = 1 mod (p-1)(q-1)

Bezpieczeństwo szyfru RSA opiera się na problemie złożoności

obliczenia czynników pierwszych dużej liczby

.

k

pub

=

(n, e) k

pr

= (n, d)

M – tekst do zaszyfrowania

C – tekst zaszyfrowany

EB

II PWr

12

Podpis cyfrowy

Podpis cyfrowy jest wykorzystywany do sprawdzenia tożsamości nadawcy.

Podpis cyfrowy (inaczej niż to jest ze zwykłym podpisem) zależy od zawartości

dokumentu.

• nadawca szyfruje komunikat za pomocą swojego klucza prywatnego

P 1= zaszyfruj(

k

pr

-u1, S)

S

- skrót listu,

P1

– podpis nadawcy przesyłany wraz z listem

• odbiorca odszyfrowuje komunikat za pomocą publicznego klucza nadawcy

P2 = odszyfruj(

k

pub

-u1, S)

P2

– podpis uzyskany przez adresata listu

Jeżeli P1 = P2 to podpis jest autentyczny.

Ponieważ tylko nadawca zna swój klucz prywatny, tylko on mógł

zaszyfrować komunikat.

List

wynik

send

hash

sign

k

pr

List

podpis

Podpis cyfrowy - podpisywanie

hash

– funkcja skrótu

wynik

tak/nie

hash

wer

K

pub

List

podpis

Podpis elektroniczny - weryfikacja

EB

II PWr

15

Zapory sieciowe

Firewall (ściana ogniowa) – urządzenie sieciowe i programy zabezpieczające

sieć przed atakami z zewnątrz.

Internet

LAN

FW

Główne funkcje zapory ogniowej:

• filtrowanie ruchu sieciowego na podstawie:

- adresu źródła

- adresu przeznaczenia

- protokołu

- usługi

Pomocnicze funkcje zapory:

- ochrona przed atakami typu DoS

- uwierzytelnianie

- skanowanie antywirusowe - translacja adresów (NAT)

- system wykrywania włamań

- bramy aplikacyjne

- tunelowanie ruchu sieciowego (VPN)

EB

II PWr

16

Wirusy

Wirus komputerowy

(łac. "virus" - trucizna) to krótki program, który posiada

zdolność samoczynnego powielania się i przenoszenia z jednego komputera na

drugi (poza kontrolą użytkownika). Do przenoszenia się potrzebuje nosiciela w

postaci innego programu.

Robak (ang. worm)

– program, który rozprzestrzenia się poprzez wysyłanie kopii

siebie do innych komputerów, które uruchamiają go i wysyłają dalej. Do przeno -

szenia się nie potrzebuje nosiciela.

Koń trojański

(ang. trojan horse) - program, który udaje pracę innego legalnego

programu, a w międzyczasie wykonuje szereg niepożądanych czynności (np.

fałszywy program login kradnie hasło użytkownika).

EB

II PWr

17

Wirusy

Bomba logiczna

(ang. logic bomb) – fragmenty kodu wstawione w normalne

programy i uruchamiane po spełnieniu określonych warunków. Najczęściej są

umieszczane przez autorów programów.

Bakteria

(ang. bacteria), "królik" (ang. rabbit) - program wielokrotnie kopiujący

i uruchamiający swój własny kod źródłowy celem pełnego zagarnięcia zasobów

komputera (czasu procesora, pamięci operacyjnej, przestrzeni dyskowej) i

doprowadzenia do upadku systemu,

EB

II PWr

18

Typowe objawy zarażenia wirusem

•

Wolniejsze wczytywanie się programów,

•

Pojawiające się lub znikające pliki,

•

Zmiana rozmiaru pliku wykonywalnego lub programu,

•

Nadmierna praca dysków twardych,

•

Pojawiające się na ekranie nieznane napisy lub obiekty,

•

Zmniejszenie się wolnej przestrzeni na dysku,

•

Zmiana nazwy plików,

•

Niedostępność dysku twardego,

•

Polecenie Scandisk wskazuje niepoprawne wartości.

EB

II PWr

19

Inne efekty działania wirusów

•

kasowanie i niszczenie danych

•

rozsyłanie spamu

•

dokonywanie ataków na serwery internetowe

•

kradzież danych (hasła, numery kart płatniczych, dane osobowe)

•

wyłączenie komputera

•

wyświetlanie grafiki lub odgrywanie dźwięków

•

uniemożliwienie pracy na komputerze

•

umożliwienie przejęcia kontroli nad komputerem osobie

nieupoważnionej

EB

II PWr

20

Podział wirusów

•

wirusy rekordu startowego

(dyskowe)

Atakują programy używane do uruchamiania komputera, programy

rekordów FBR, PBR, MBR.

Wirusy te instalują się w pamięci komputera i podwieszają się pod różne

usługi systemowe. Były bardzo rozpowszechnione „w epoce” dyskietek.

• wirusy plików programów

(wirusy plikowe)

Wirus plikowy replikuje się dołączając kopię samego siebie do zdrowego

programu wykonywalnego. Następnie modyfikuje program tak, aby przy

uruchamianiu wirus był wykonywany pierwszy.

Zainfekowane pliki są nieszkodliwe dopóty, dopóki nie są uruchomione.

Wirusy plikowe są najpowszechniejszym, obok makrowirusów, typem

wirusów.

EB

II PWr

21

Podział wirusów

•

wirusy makr

(makrowirusy)

Makrowirusy nie zarażają programów uruchamialnych lecz dokonują destrukcji

dzięki wykonywaniu swojego kodu zapisanego w plikach dokumentów Word,

Excel. Podobnie jak i inne wirusy mogą niszczyć programy lub dane w

komputerze. Jednak sama infekcja nie powoduje żadnych nie zamierzonych

skutków ubocznych.

• wirusy skryptowe

Używają języki skryptowe i wykorzystują pliki o rozszerzeniu .bat, .js, .vbs,

.html, .css, .php i inne. Dopisują się do programu napisanego w języku

skryptowym lub powielają się samodzielnie, a po spełnieniu określonych

warunków, uaktywniają się.

EB

II PWr

22

Wirusy

Inny podział:

•

wirusy rezydentne

(dyskowe lub plikowe)

Instalują się w pamięci operacyjnej komputera i przejmują odwołania do

systemu w sposób podobny do tego jak to robią programy TSR (terminate

and stay resident). Mają możliwość pełnego kontrolowania systemu oraz

skutecznego maskowania swojej obecności.

Mogą infekcję rozłożyć w czasie i przeprowadzić ją o wiele skuteczniej

od wirusów nierezydentnych. Zawładnięcia systemem dokonuje poprzez

przejęcie odpowiednich przerwań sprzętowych i funkcji obsługiwanych przez

ogólnie dostępne przerwania programowe

EB

II PWr

23

Wirusy

•

wirusy nierezydentne

(plikowe)

Zarażają pliki wykonywalne. Są aktywne tylko wtedy, gdy jest wykonywany

zainfekowany program. Po uruchomieniu pliku nosiciela wirus poszukuje

kolejnego obiektu, który może zarazić. Jeśli takowego nie znajdzie, sterowanie

oddawane jest do nosiciela, a jeśli znajdzie to kolejny obiekt jest infekowany.

Sposób poszukiwania ofiary może być różny. Zwykle przeszukiwany jest

bieżący katalog oraz podkatalogi bieżącego katalogu, a także katalog główny

oraz katalogi określone w ścieżce poszukiwań.

EB

II PWr

24

Wirusy

Techniki wykorzystywane przez wirusy:

• część odpowiedzialna za replikację

- wyszukanie z ofiary

- sprawdzenie, czy nadaje się do zainfekowania

- powielenie kodu

• część z zaimplementowaną funkcją dodatkową

- sprawdza, czy spełnione są określone warunki uaktywnienia

-- określony czas lub data

-- określony stan lub konfiguracja systemu

-- osiągnięcie określonej wartości przez licznik zarażeń

- realizacja funkcji dodatkowej

-- kasowanie plików

-- zamazywanie obszarów systemowych

-- wywoływanie nieoczekiwanych efektów wizualnych

-- spowolnienie pracy komputera

-- wytwarzanie efektów dźwiękowych

EB

II PWr

25

Wirusy

Sposób traktowania kodu nosiciela przez wirus:

•

wirusy nie zamazujące

Doklejają się do atakowanego programu, uprzednio dokonując odpowied-

niej jego modyfikacji.

•

wirusy zamazujące

Nakładają się na kod infekowanego programu.

program

wirus

program

wirus

wirus

cz.1wirus

cz.1 progr

cz.2 wirus

cz.2 program

reszta programu

EB

II PWr

26

Programy antywirusowe

Skanery wirusowe

– wyszukują wirusy

Przeszukują pamięć komputera oraz pliki programów i rekordy startowe

w poszukiwaniu sekwencji bajtów, o których wiadomo, że znajdują się

w określonych wirusach. Wykorzystują bazę danych o wirusach.

Testery integralności

Pobierają i przechowują w bazie informacje o plikach programów (suma

kontrolna, rozmiar, pierwsze instrukcje kodu maszynowego, data i czas

ostatniej modyfikacji). Informacje te są wykorzystywane do weryfikacji

integralności pliku programowego.

Blokady

– rezydentne programy, które instalują się w pamięci jako procedury

usługowe i informują użytkownika o podejrzanym zachowaniu

systemu.

Skaner może:

- usunąć wirus

- zaznaczyć zawirusowane pliki (np. przemianowując je)

- skasować zainfekowany plik

EB

II PWr

27

•

instalacja firewalla,

• instalacja programów antywirusowych,

• u

ż

ywanie legalnego oraz sprawdzonego oprogramowania,

• sprawdzanie plików i programów nieznanego pochodzenia,

• skanowanie dysków nieznanego pochodzenia,

• nie otwieranie niewiadomego pochodzenia poczty e-mail

oraz stron internetowych.

Sposoby zapobiegania wirusom:

K O N I E C

Wyszukiwarka

Podobne podstrony:

Bezpieczenstwo w sieci SD

Bezpieczne sieci bezprzewodowe

Bezpieczeństwo w sieci

Firewalle i bezpieczenstwo w sieci Vademecum profesjonalisty firevp

100 sposobow na bezpieczenstwo Sieci

100 sposobów na bezpieczeństwo sieci

Firewalle i bezpieczeństwo w sieci Vademecum profesjonalisty

Bezpieczeństwo pracy (13 stron)

Bezpieczenstwo sieci Biblia besieb

bezpieczeństwo sieci [ebook pl] SVBBWWU26S3BWRAIYS5CRKNYXKAHNWVKG6I34NQ

Bezpieczeństwo w sieci Internet, Bezpieczeństwo w sieci Internet

Bezpieczenstwo sieci id 83776 Nieznany

Firewalle i bezpieczenstwo w sieci Vademecum profesjonalisty firevp

helion bezpieczenstwo sieci narzedzia

więcej podobnych podstron