Bezpieczne sieci

Bezpieczne sieci

bezprzewodowe

bezprzewodowe

Maciej Bierkus ID 9.1

Wymagania stawiane przez

Wymagania stawiane przez

biznes

biznes

• Poprawa komfortu pracy i

przez to wydajności

• Zwielokrotnienie kanałów

rynkowych

• Redukcja kosztów

• Poprawa skuteczności –

lepsza organizacja pracy

• Zapewnienie ciągłości

biznesu

Internet

Poczta elektroniczna

SMS

Telefon

WAP/3G

PDA

E-commerce

Contact Centre

Self-Service

Extranet

Dostępność 24x7

Wysoka wydajność

Wysoka niezawodność

Etc.

Elastyczność, niezawodność,

bezpieczeństwo

Wymagania - pracownicy

Wymagania - pracownicy

•Wzrost wydajności

•Prawidłowe proporcje

„praca-dom”

•Dostęp do zasobów

niezależnie od miejsca

pracy

•Pracownicy pracujący

tam gdzie są potrzebni,

a nie tam gdzie muszą

pracować

Dom

Lotnisko

Dostęp szerokopasmowy

TelefoniaIP

Kiosk

Hotel

Dostęp bezprzewodowy

Video Instant

Messaging

„Praca” to rodzaj aktywności, a nie

lokalizacja!

Sieci przewodowe vs. sieci

Sieci przewodowe vs. sieci

bezprzewodowe

bezprzewodowe

Port jest punktem wejścia

do sieci

Miejsce podłączenia

dowolne

...właściwe

zarządzanie

bezpieczeństwem

portu pozwala

zbudować bezpieczną

sieć.

...każdy kto znajduje się

w zasięgu AP może

próbować uzyskać

dostęp do sieci.

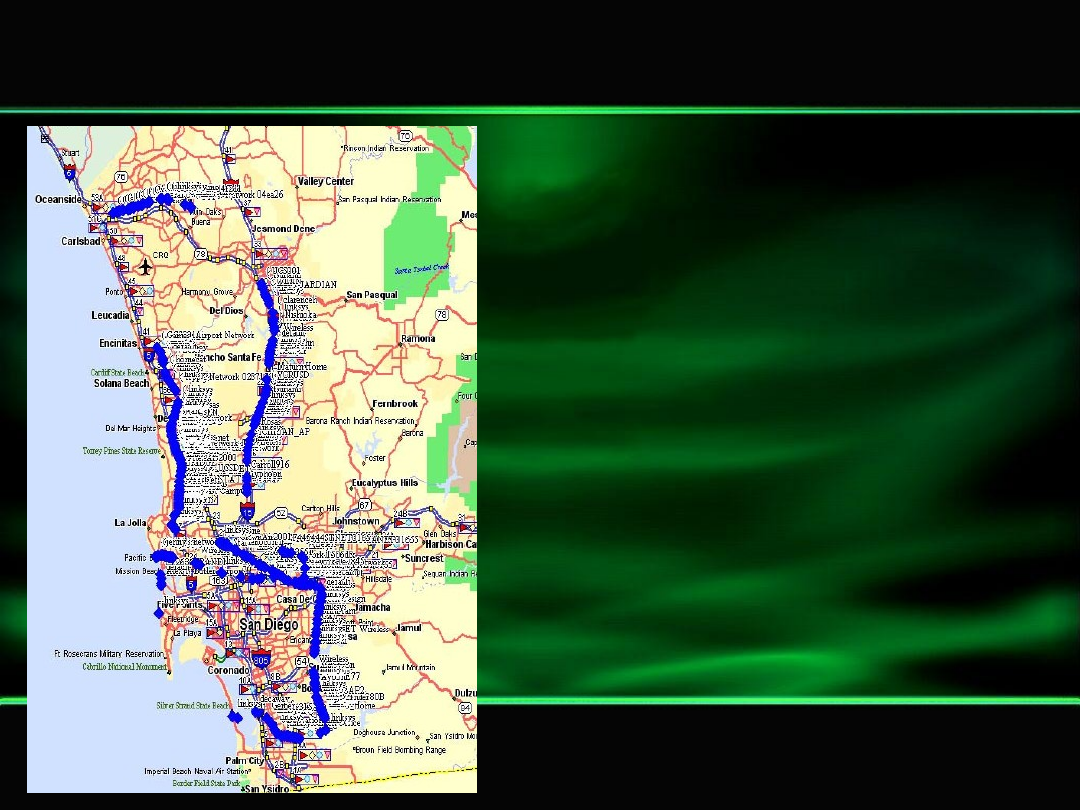

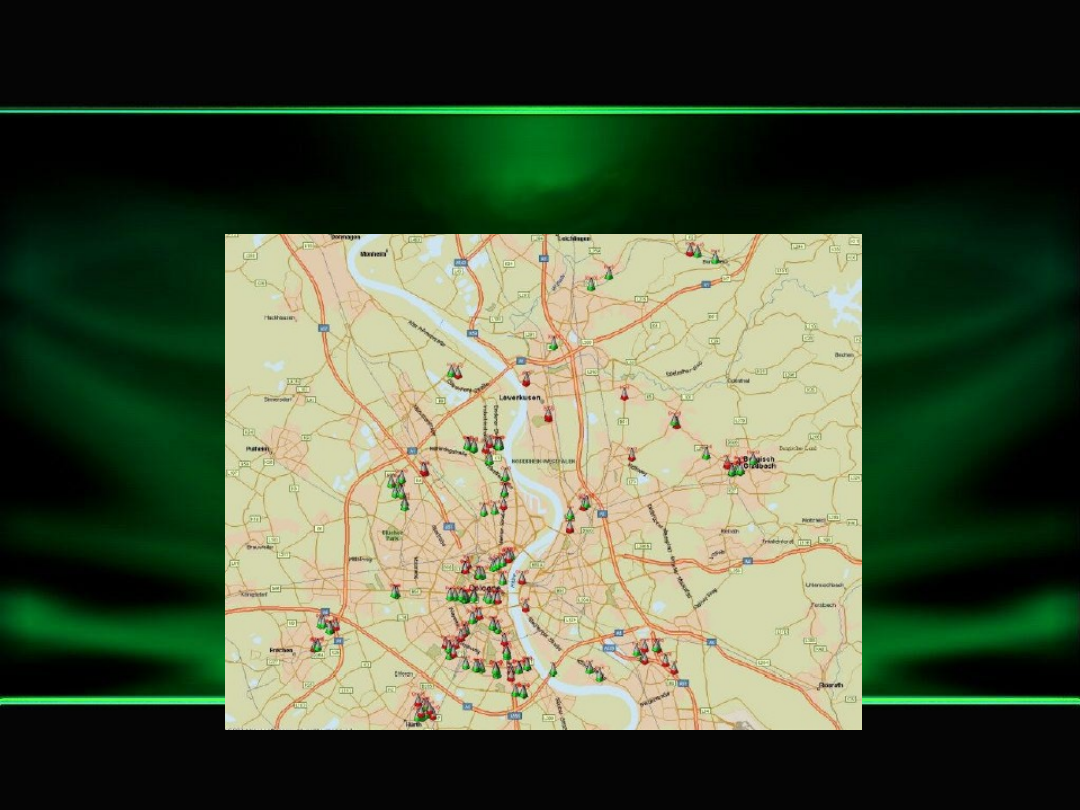

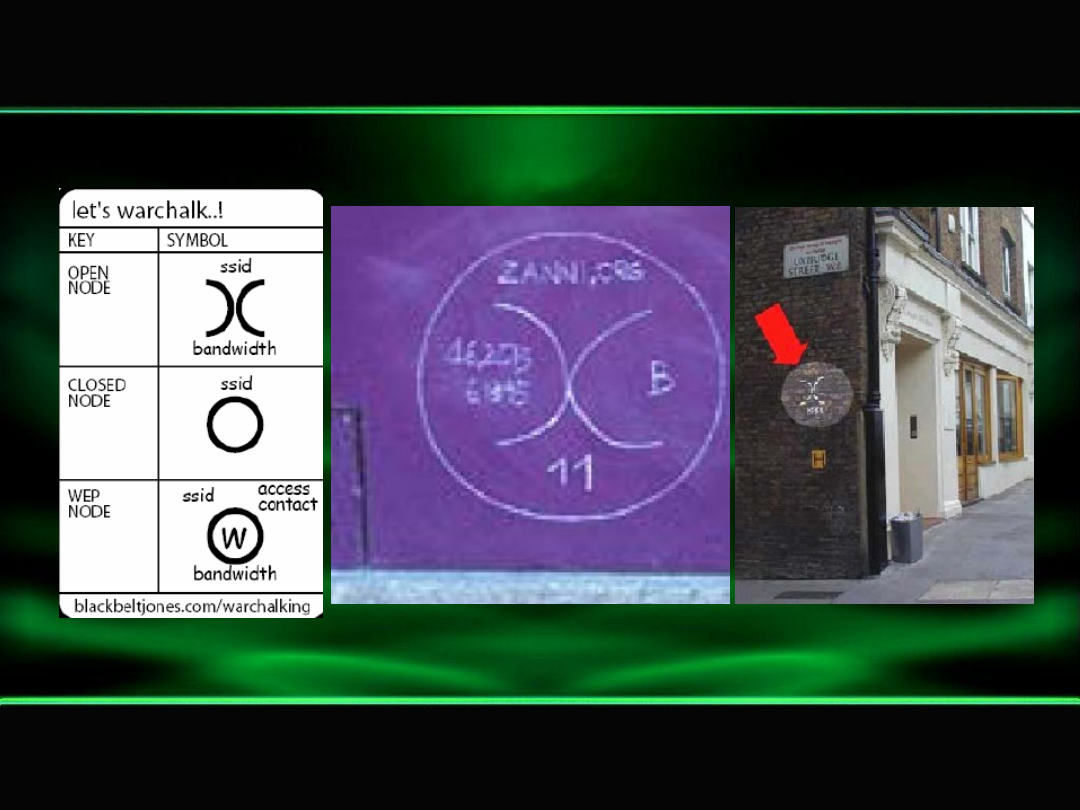

Wardriving

Wardriving

• 437 AP’ów wykrytych

w ciągu 90 minut

• 60% AP’ów pracowało

w konfiguracji

fabrycznej (out-of-the

box configuration)

• Tylko 23% miało

włączony WEP

Źródło: ARS Technical

http://arstechnica.com/wankerdesk/3q02/warflying-

1.html

Londyn, Paryż, Nowy Jork...

Londyn, Paryż, Nowy Jork...

Warszawa

Warszawa

Statystycznie wszędzie sytuacja jest taka

sama...

Bezpieczeństwo i koszty

Bezpieczeństwo i koszty

Sieci bezprzewodowe dzisiaj

Sieci bezprzewodowe dzisiaj

Bezpieczeństwo na poziomie kontroli portów nie jest już

wystarczające

• Parking, korytarz w pobliżu biura jest teraz częścią sieci

• Nasłuchiwanie i włamanie jest bardzo proste nawet dla

nowicjuszy

Nie da się tak po prostu dodać szybszego łącza

• 802.11a to wciąż 10tki megabitów a nie gigabit

• Kompromis pomiędzy kosztem/prędkością/odległością

Nowe oczekiwania użytkowników

• Użytkownik poszukuje możliwości podłączenia się w dowolnym

miejscu: pokoje konferencyjne, sale szkoleniowe, kawiarnie, hol,

dowolne pomieszczenie w biurze

• Praca z komputerem przestaje oznaczać stacjonarny PC

Przedsiębiorstwa wybierają sieci

Przedsiębiorstwa wybierają sieci

bezprzewodowe

bezprzewodowe

Mobilność

Zwiększona

produktywność

• Natychmiastowe

działanie

• Dostęp do danych i

aplikacji z dowolnym

momencie

• Efektywna komunikacja

Bezpieczeństwo

Ochrona zasobów

• Dostęp do danych

właściwy do potrzeb

użytkownika

• Bezpieczeństwo

informacji

• Kontrolowany dostęp do

narzędzi

komunikacyjnych

Jak naprawdę zabezpieczyć sieć

Jak naprawdę zabezpieczyć sieć

WLAN?

WLAN?

• Nie implementować technologii WLAN

• Używać podstawowych zabezpieczeń

opartych o standard 802.11

• Używać technologii wirtualnych sieci

prywatnych VPN

• Używać protokołu IPSec

• Używać rozwiązań opartych o 802.1x,

EAP (ang. Extensible Authentication

Protocol) i szyfrowanie Wi-Fi

Wired Equivalent Privacy -

Wired Equivalent Privacy -

WEP

WEP

• Szyfrowanie RC4

• Posługuje się tym samym, niezmiennym w czasie

kluczem (łatwym do złamania)

• Brak mechanizmów kontroli integralności ramek

• Długość klucza do 256 bitów

• Oferowana niestandardowa długość klucza

uodparnia na ataki brute force

• Duża popularność

• Akceptowany przez większość urządzeń

802.11a/b/g

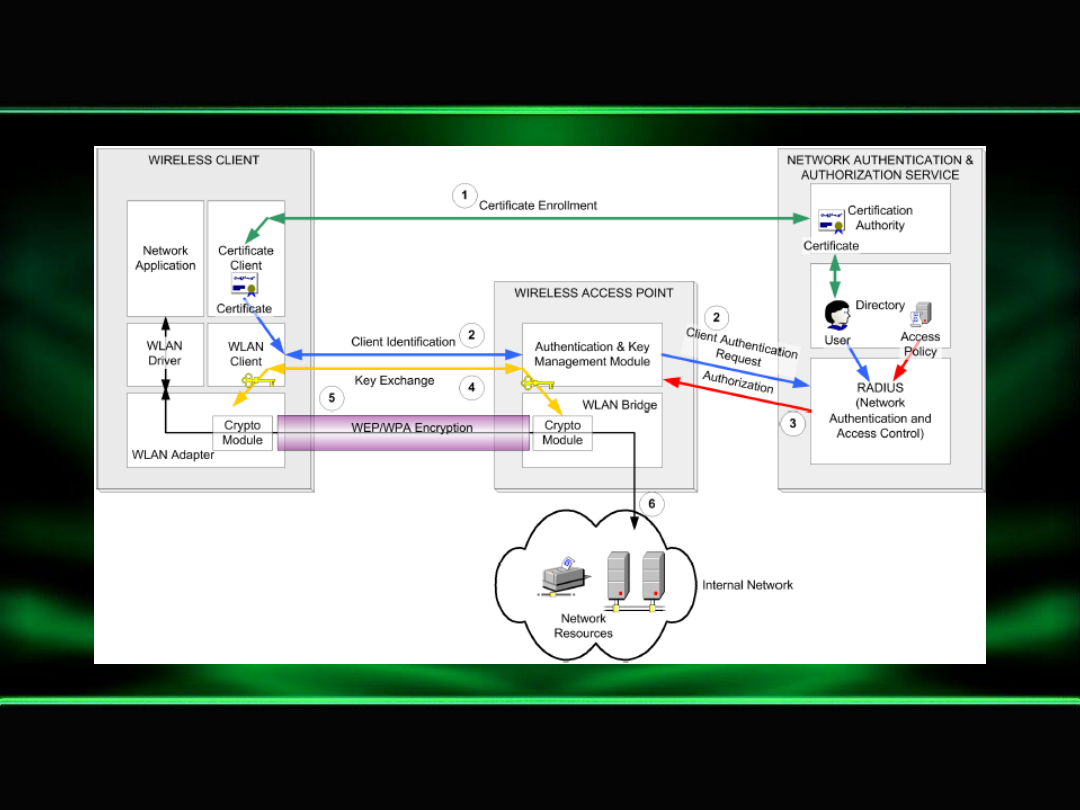

Standard 802.1x

Standard 802.1x

• Początkowo stworzony dla sieci

przewodowych

• Umożliwia generowanie kluczy WEP co

sesję dla każdego klienta

• Uwierzytelnianie na poziomie warstwy

2 na podstawie hasła

– IEEE 802.1x PEAP/MSCHAP v2

• Uwierzytelnianie na poziomie warstwy

2 na podstawie certyfikatu

– IEEE 802.1x EAP-TLS

IEEE 802.1x EAP-TLS

IEEE 802.1x EAP-TLS

Wi-Fi Protected Access - WPA

Wi-Fi Protected Access - WPA

• Opiera się na wczesnej wersji standardu 802.11i

bez uwzględnienia szyfrowania AES

• Wykorzystuje Temporal Key Integrity Protocol

(TKIP) – możliwość tworzenia kluczy w trakcie

trwania sesji

• Umożliwia sprawdzanie integralności wiadomości

• Kompatybilny z systemem WEP

• WPA-Enterprise – połączenie WPA i 802.1x

umożliwia uwierzytelnianie zarówno stacji jak i

infrastruktury WLAN oraz generacji kluczy innych

dla każdej sesji

IEEE 802.11i

IEEE 802.11i

• Standard zatwierdzony w lipcu 2004r.

• Używa silnego algorytmu AES

• Zawiera sterowanie kluczami TKPI

• Wymaga obowiązkowego uwierzytelnienia

802.1x

• Problemy z kompatybilnością z istniejącymi

systemami

• Konieczność stosowania w urządzeniach

nowych chipsetów ze zintegrowanym

procesorem

Zestawienie bezpieczeństwa sieci

Zestawienie bezpieczeństwa sieci

WLAN

WLAN

Typ

zabezpieczenia

sieci WLAN

Poziom

bezpieczeństw

a

Łatwość

wdrożenia

Użyteczność i

kompatybilnoś

ć

Statyczny WEP

Niski

Wysoka

Wysoka

IEEE 802.1X

PEAP

Wysoki

Średnia

Wysoka

IEEE 802.1x TLS

Wysoki

Niska

Wysoka

VPN

Wysoki

(L2TP/IPSec)

Średnia

Niska

IPSec

Wysoki

Niska

Niska

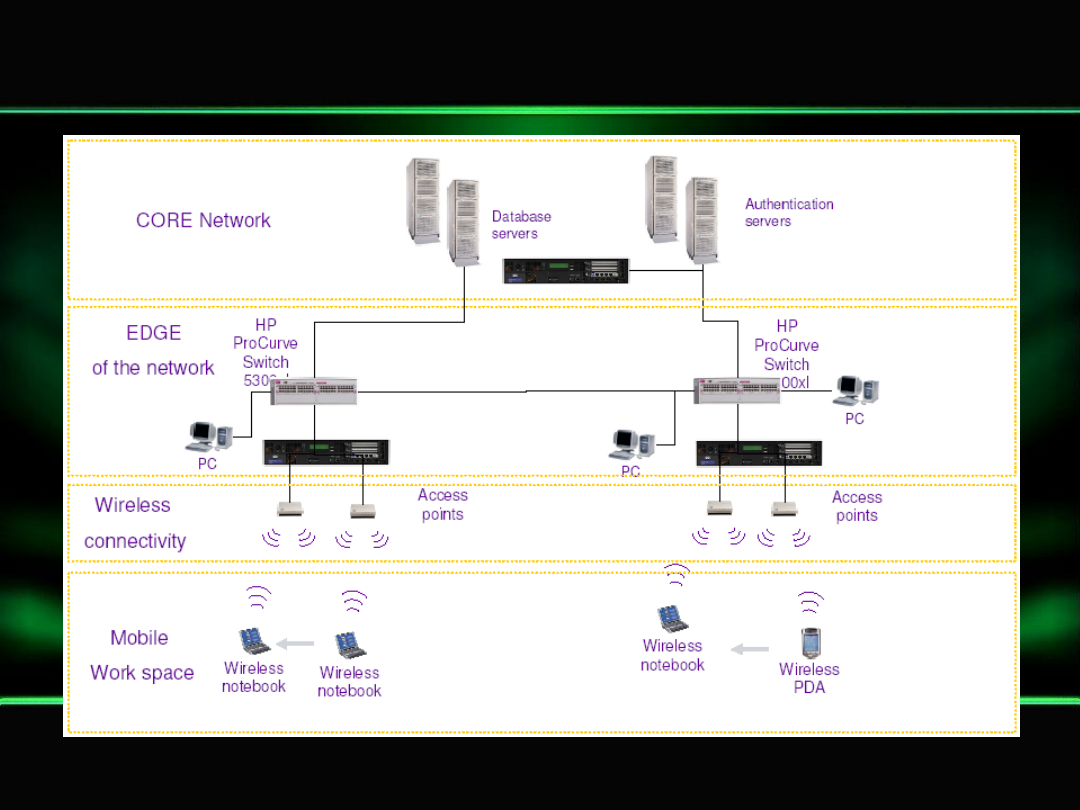

Sieci bezprzewodowe w

Sieci bezprzewodowe w

praktyce

praktyce

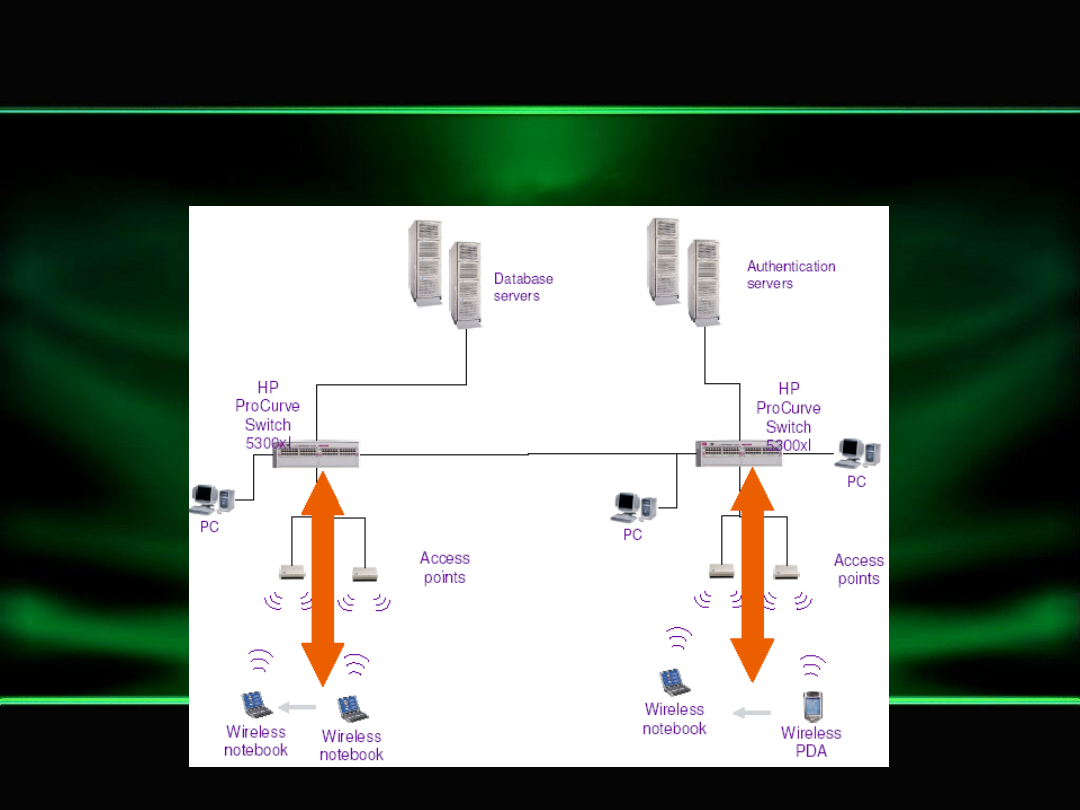

Typowa sieć:

Sieć bezprzewodowa w

Sieć bezprzewodowa w

wykonaniu HP

wykonaniu HP

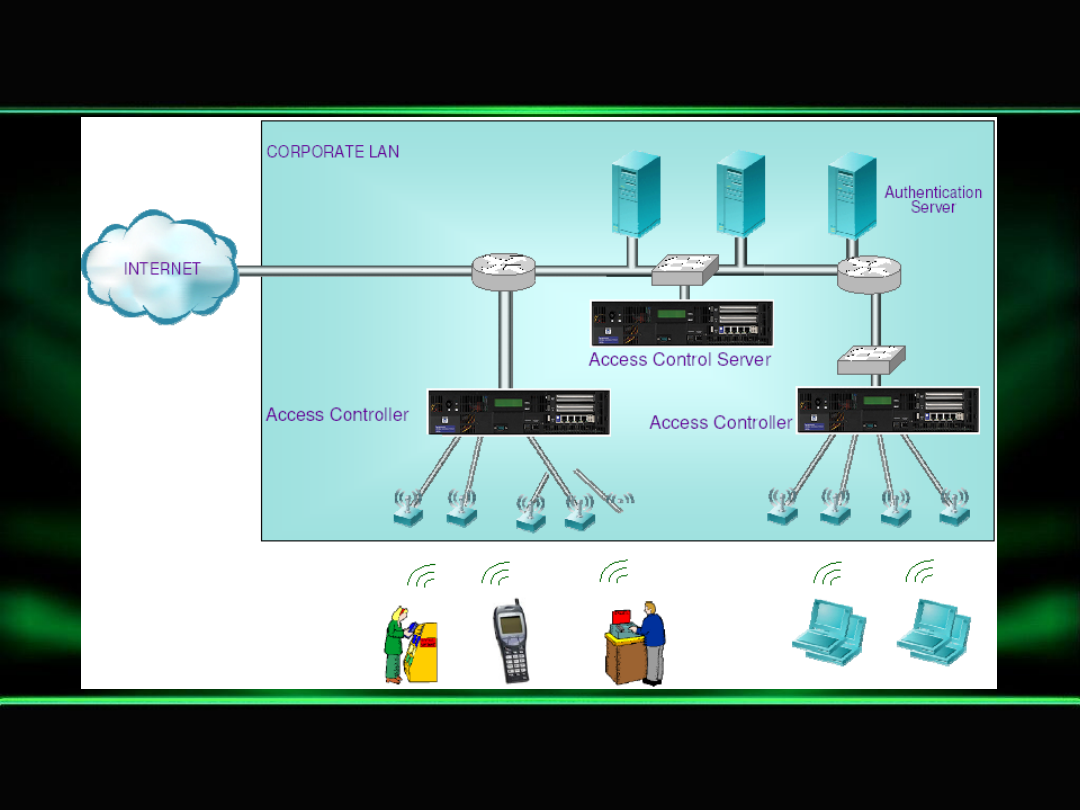

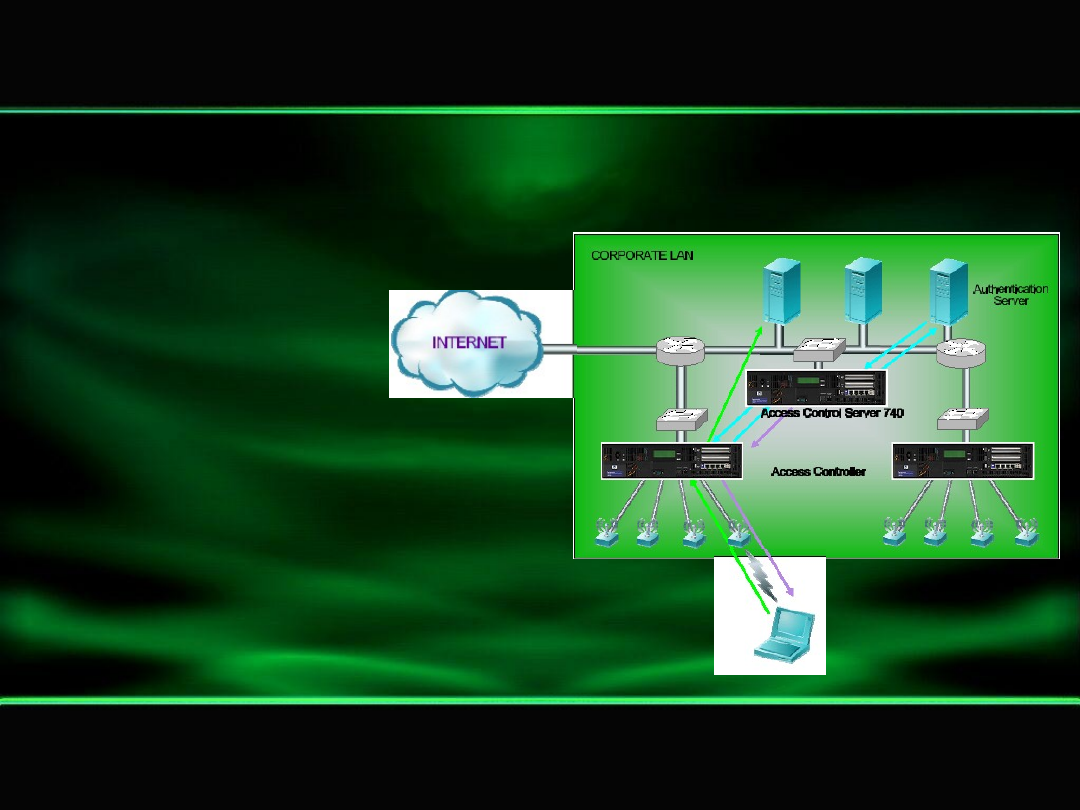

HP Enterprise WLAN Distributed

HP Enterprise WLAN Distributed

Solution

Solution

HP Enterprise WLAN Distributed

HP Enterprise WLAN Distributed

Solution

Solution

Zarządzanie prawami

dostępu

-kontrola na bazie

parametrów: User, Group,

Location i Time

-Konto Guest

-IGMP v3 multicast

Bezpieczeństwo

transmisji danych

-PPTP

-L2TP/IPSec

-IPSec DES, 3DES,

AES

-WEP/802.1x

Autentykacja

-RADIUS

-NT Domain

-LDAP

-802.1x

-Kerberos

-Active Directory

-Internal database

Mobilność

-Layer 3 Roaming

-niezależnie od sprzętu

-rozszerzona obsługa klientów

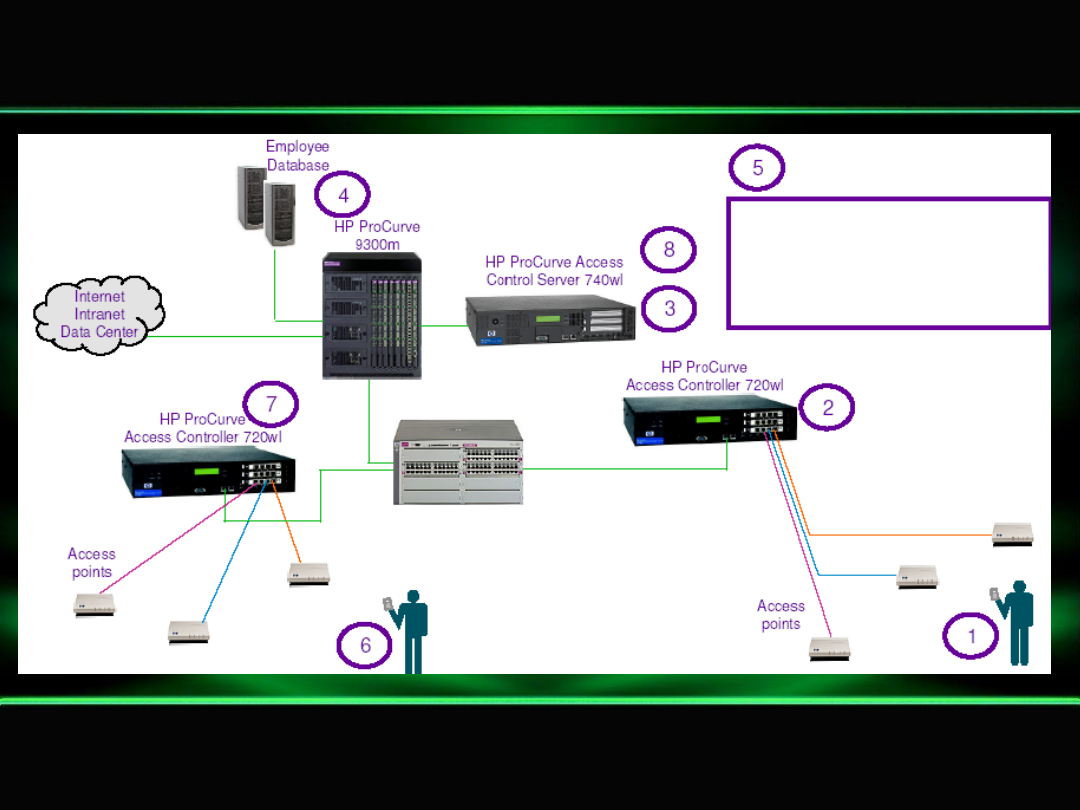

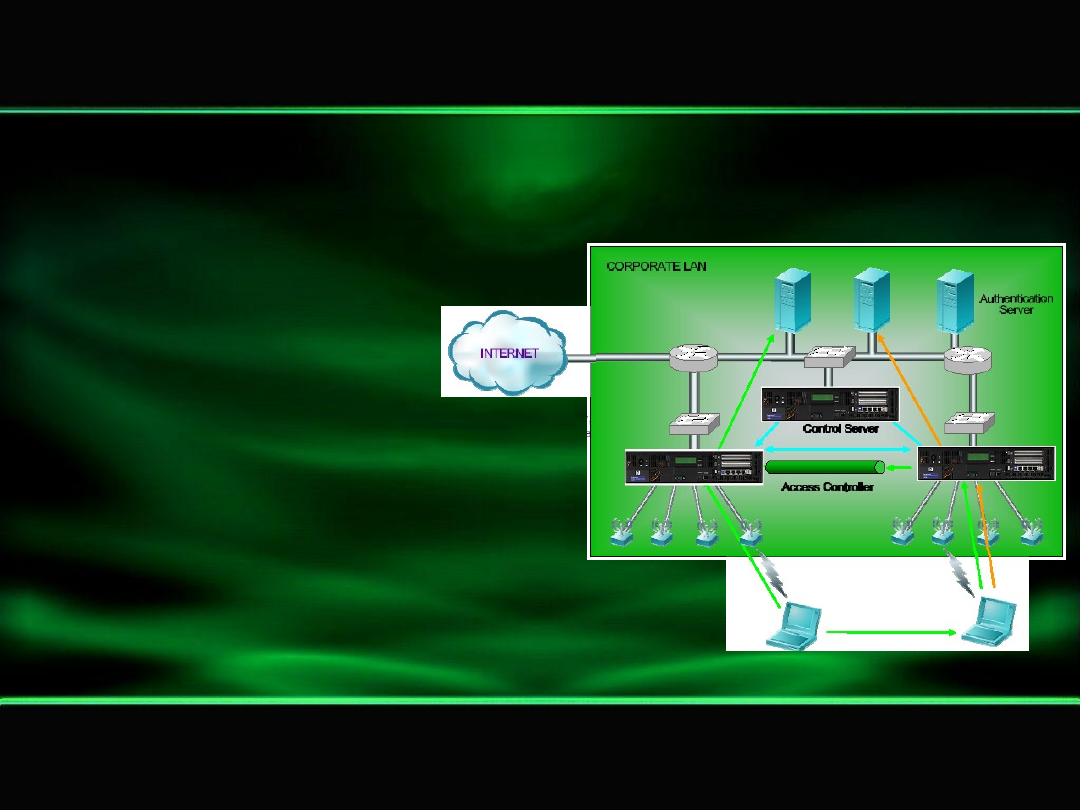

Jak to działa?

Jak to działa?

Po autentykacji

użytkownika Control

Server pozwala na dostęp

do danych na podstawie

praw użytkownika,

przynależności do grupy,

lokalizacji i pory dnia.

Jak to działa? –

Jak to działa? –

Authentication/Authorisation

Authentication/Authorisation

•Klient żąda dostępu do

sieci

•Access Manager pyta

Control Server czy

użytkownik

może być dopuszczony

do pracy w sieci

•Control Server żąda

danych

do zalogowania

użytkownika

•Control Server

autentykuje użytkownika

poprzez serwery

autentykacji np.: RADIUS

•Control Server przekazuje

informacje o prawach

użytkownika do Access

Managera

•Klient rozpoczyna pracę

zgodnie z przyznanymi

prawami

Jak to działa? - Roaming

Jak to działa? - Roaming

• Klient pracuje w sieci, ma

otwarte kilka sesji

połączeniowych

• Klient korzystając z mobilności

zmienia miejsce podłączenia do

sieci w trakcie pracy, znajduje

się w obszarze kontrolowanym

przez inny Access Manager

• Access Manager weryfikuje

użytkownika i jego prawa

poprzez zapytanie do Control

Server

• Control Server koordynuje

komunikację Access Manager-

to-Access Manager

• Istniejące wcześniej sesje są

utrzymane poprzez tunelowanie

• Ustanowiona jest nowa sesja

przez nowy Access Manager

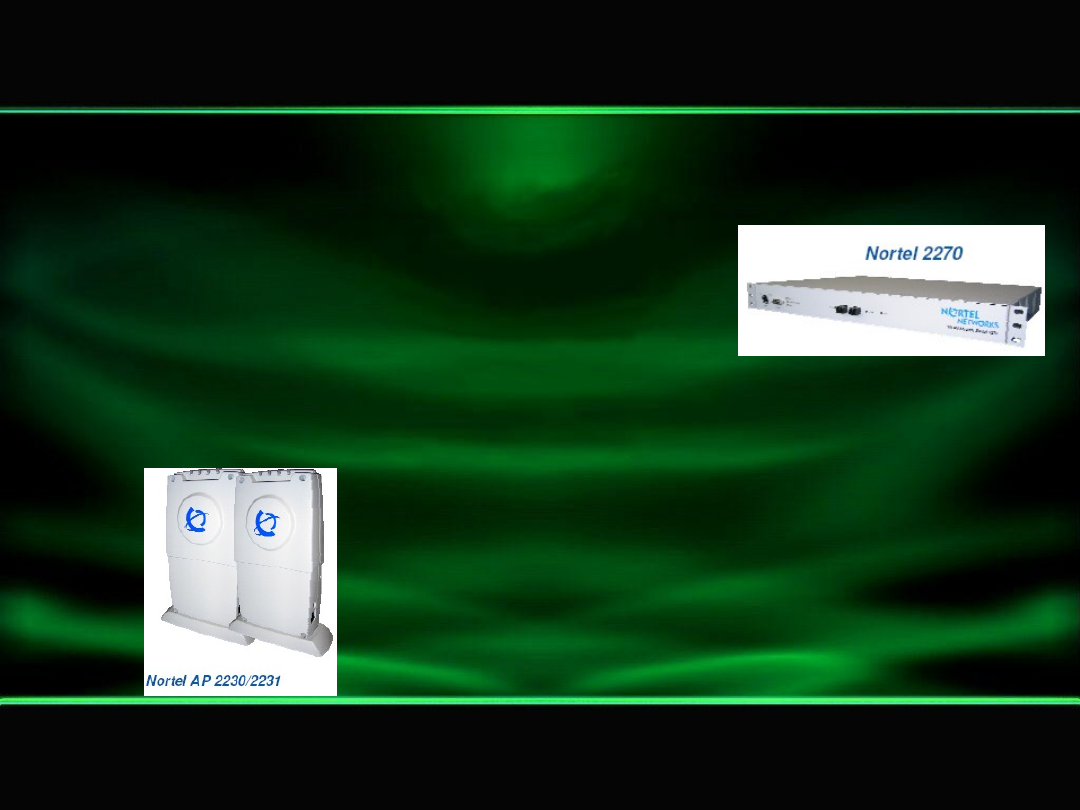

Adaptatywne rozwiązanie

Adaptatywne rozwiązanie

Nortel

Nortel

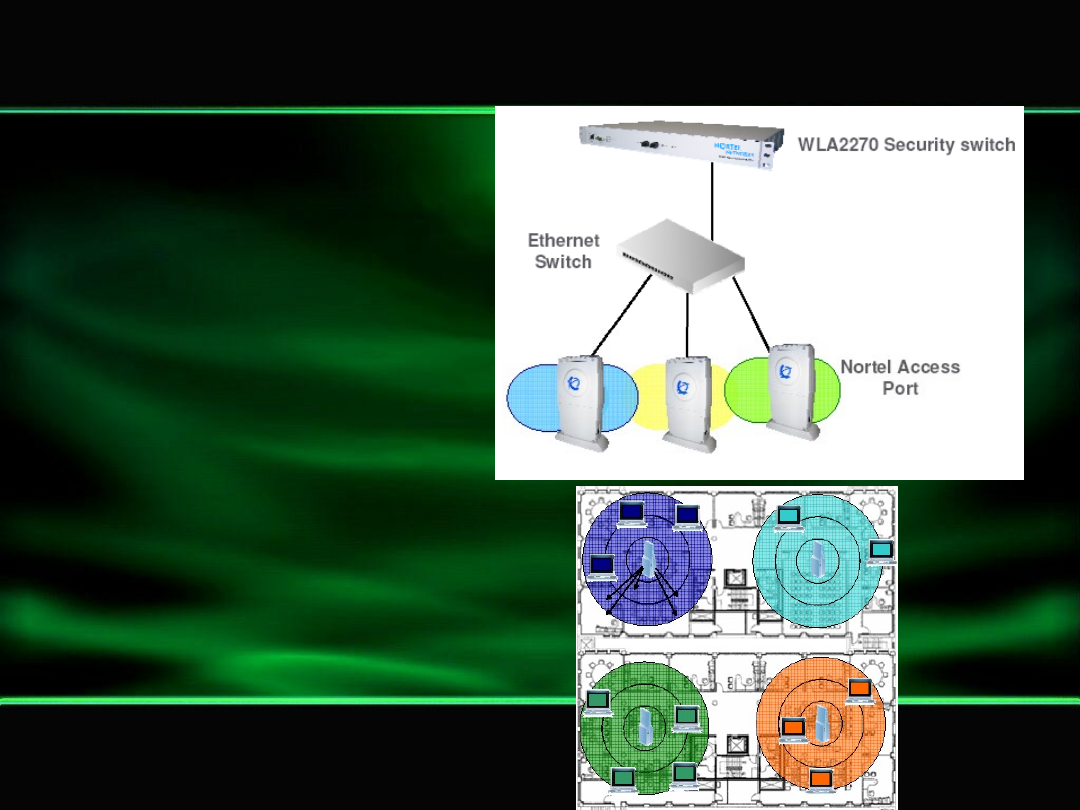

• Nie wymaga bezpośredniego podłączenia AP

• Oferuje dynamiczne zarządzanie radiem i

roaming

• Umożliwia nadmiarowość n+1

• Współpracuje z aplikacjami głosowymi: VoIP,

Push2Talk, etc.

• Przetwarzanie danych na temat radia

• Decyzja i adaptacja

•Wspiera standardy 802.11 a/b/g

•Niezależna obsługa dwóch kierunków

transmisji

•802.3af – PoE

•Wspiera 802.1i

•Oferuje ciągły monitoring radia

•Moc emitowana 100mW

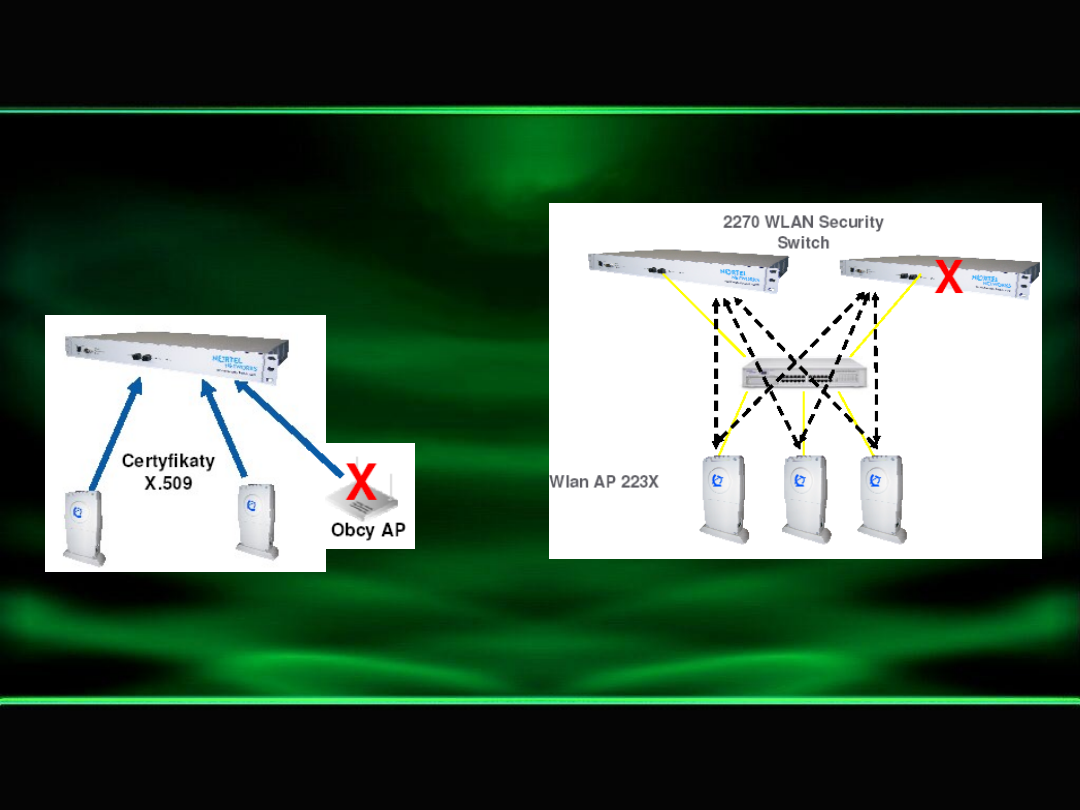

Bezpieczeństwo i

Bezpieczeństwo i

niezawodność

niezawodność

Obcy AP (Nortela lub

inny) nie uzyska

dostępu do sieci

Ruch pomiędzy AP i

Security Switchem

jest szyfrowany

Nadmiarowość

n+1

Dynamiczne zarządzanie

Dynamiczne zarządzanie

radiem

radiem

• Automatyczna

korekta mocy

• Rozwiązywanie

problemów

wydajności i

pojemności w

obszarach o dużej

liczbie

użytkowników

• Dynamiczna

dystrybucja

obciążenia

Poziomy bezpieczeństwa

Poziomy bezpieczeństwa

• Brak

- Otwarty AP, dostęp dla każdego

• Prymitywne bezpieczeństwo

- Kontrola SSID – nadawanie i rozgłaszanie nazwy sieci WLAN

- Kontrola sygnału radiowego, wybór anteny aktywnej

- Filtracja na poziomie MAC (może być złamana, gdyż MAC

adresy nie są szyfrowane)

• Słabe bezpieczeństwo

- WEP – całkowicie złamany (powszechnie dostępne narzędzia

do łamania tego zabezpieczenia)

• Wysoki poziom zabezpieczenia

-WPA / TKIP / EAP / TLS / TTLS / LEAP / PEAP

• Najwyższy poziom bezpieczeństwa

- AES

- VPN + detekcja obcych AP

Bezpieczeństwo

Bezpieczeństwo

• Warstwa 1

- Zarządzanie radiem

- Detekcja obcych AP

• Warstwa 2

- Autentykacja MAC

- IEEE 802.1x

- WPA

• Warstwa 3

- Autentykacja

- IPSec

•Szyfrowanie IEEE

802.11i AES

•Detekcja i izolacja

obcych AP

•Certyfikaty X.509

•Szyfrowanie

komunikacji

administracyjnej

•HTTPS

•SNMPv3

•SSH

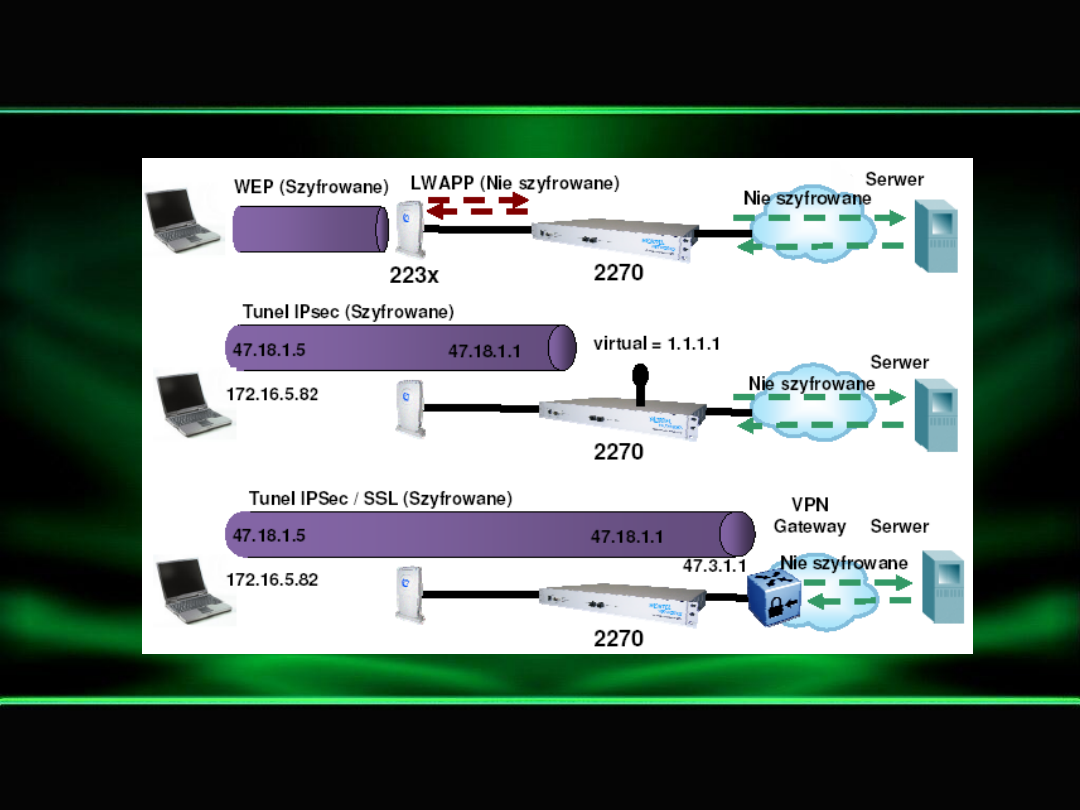

Szyfrowanie

Szyfrowanie

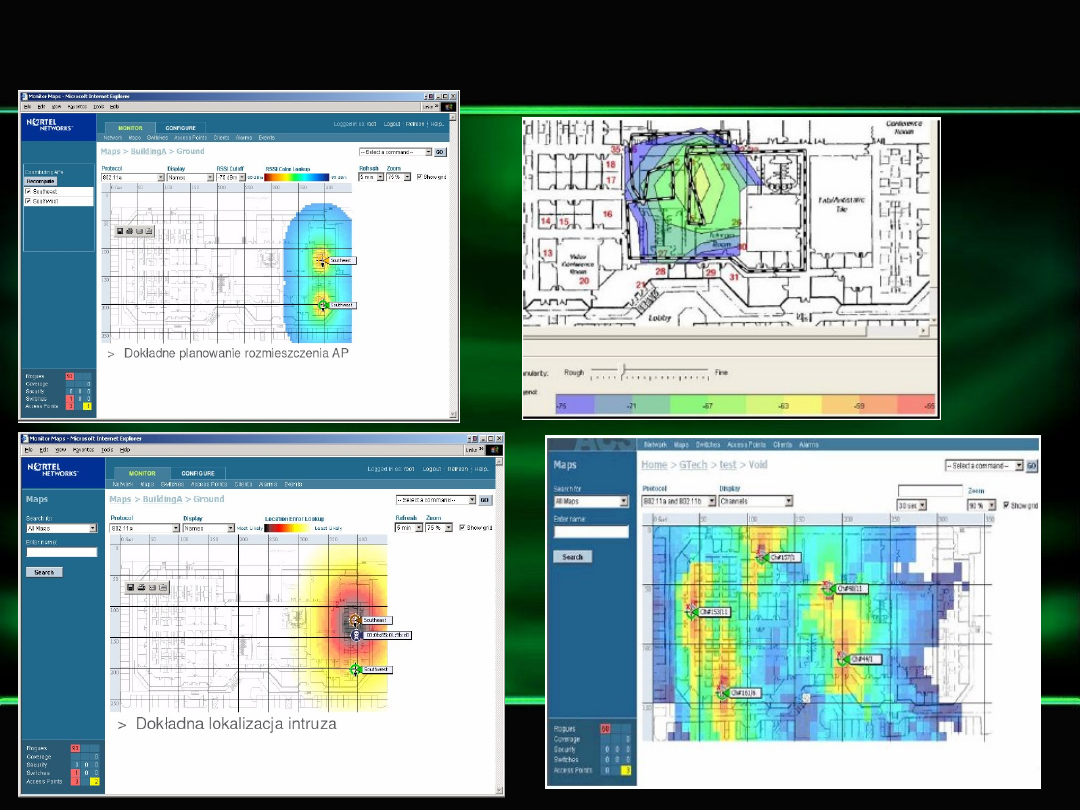

Pomiary lokalizacji

Pomiary lokalizacji

Dziękuję za uwagę.

Dziękuję za uwagę.

Document Outline

- Slide 1

- Slide 2

- Slide 3

- Slide 4

- Slide 5

- Slide 6

- Slide 7

- Slide 8

- Slide 9

- Slide 10

- Slide 11

- Slide 12

- Slide 13

- Slide 14

- Slide 15

- Slide 16

- Slide 17

- Slide 18

- Slide 19

- Slide 20

- Slide 21

- Slide 22

- Slide 23

- Slide 24

- Slide 25

- Slide 26

- Slide 27

- Slide 28

- Slide 29

- Slide 30

- Slide 31

Wyszukiwarka

Podobne podstrony:

Bezpieczne sieci bezprzewodowe

2006 01 Bezpieczne sieci bezprzewodowe [Bezpieczenstwo]

Poradnik Bezpieczeństwo sieci bezprzewodowych 12 2004

Bezpieczne sieci bezprzewodowe

Bezpieczenstwo w sieciach komputerowych, Sieci bezprzewodowe

Sieci bezprzewodowe Wi Fi

Bezpieczenstwo w sieci SD

bezpiecz sieci 13

Bezpieczeństwo w sieci

helion sieci bezprzewodowe WMRS6JIVMQP26HTSYF4BICAORRDARDGBZNM5HFI

Firewalle i bezpieczenstwo w sieci Vademecum profesjonalisty firevp

Wprowadzenie do sieci bezprzewodowych, Notatki lekcyjne ZSEG, Informatyka

100 sposobow na bezpieczenstwo Sieci

100 sposobów na bezpieczeństwo sieci

Firewalle i bezpieczeństwo w sieci Vademecum profesjonalisty

więcej podobnych podstron