© 2013 Cisco and/or its affiliates. All rights reserved. This document is Cisco Public.

Page 1 of 6

Lab 7.2.3.5

– Użycie programu Wireshark do analizy pakietów UDP

DNS

Topologia

Cele ćwiczenia

C

zęść 1: Sprawdzenie konfiguracji karty sieciowej

Część 2: Użycie program Wireshark to przechwycenia zapytania i odpowiedzi serwera DNS

Część 3: Analiza przechwyconych pakietów

Wstęp

Niemal zawsze gdy korzystamy

z zasobów sieci Internet, korzystamy z usług serwera Domain Name

System (DNS).

DNS jest siecią serwerów, które zamieniają adresy w postaci słownej jak

adres IP przynależny do domeny. Po wpisaniu w oknie przeglądarki adresu strony www, komputer najpierw

wysyła zapytanie do serwera DNS o adres IP żądanej strony. Komunikacja pomiędzy serwerem DNS a

komputer

em użytkownika prowadzona jest z użyciem protokołu User Datagram Protocol (UDP), jako protokołu

warstwy transportowej. UDP

jest protokołem bezpołączeniowym i nie wymaga nawiązywania sesji jak to miało

miejsce w przypadku protokołu TCP. Zapytania i odpowiedzi DNS są na tyle małe i proste, że nie wymagają

narzutu związanego z połączeniem TCP.

W trakcie ćwiczenia nawiązana zostanie komunikacja z serwerem DNS poprzez wysłanie zapytania z użyciem

protokołu UDP. Za pomocą programu Wireshark dokonana zostanie analiza przysłanych danych pomiędzy

komputerem a serwerem.

Wymagania sprzętowe

1 PC (Windows 7, Vista, lub XP

z dostępem do wiersza poleceń oraz Internetu, a także zainstalowanym

programem Wireshark.

C

zęść 1: Sprawdzenie konfiguracji karty sieciowej

W części pierwszej zostanie użyte polecenie ipconfig /all na komputerze lokalnym w celu poznania

adresów IP oraz MAC karty sieciowej, adresu IP bramy domyślnej i ustawionych adresów serwerów DNS.

Zebrane informacje

należy zapisać w tabeli poniżej, będą one potrzebne w dalszych etapach laboratorium

Lab

– Użycie programu Wireshark do analizy pakietów UDP DNS

© 2013 Cisco and/or its affiliates. All rights reserved. This document is Cisco Public. Tłumaczenie: Piotr Piotrowski PWr 2014

Page 2 of 6

Adres IP

Adres MAC

Adres IP bramy domyślnej

Adres IP serwera DNS

Część 2: Użycie program Wireshark to przechwycenia zapytania i

odpowiedzi serwera DNS

W części drugiej, za pomocą program Wireshark zostaną przechwycone pakiety przesyłane podczas

zapytania oraz odpowiedzi serwera DNS.

Ma to na celu pokazanie użycia protokołu UDP do komunikacji

serwerem.

a.

Proszę otworzyć menu Start i uruchomić program Wireshark.

b.

Następnie należy wybrać interfejs sieciowy z którego będą przechwytywane pakiety. Należy kliknąć

Interface List i

wybrać kartę sieciową której konfiguracja została zapisana w części 1.

c.

Po wybraniu kart sieciowej należy kliknąć Start aby rozpocząć przechwytywanie.

d. Nast

ępnie należy otworzyć przeglądarkę internetową i przejść na stronę www.google.com.

e.

Po załadowaniu strony www należy zatrzymać przechwytywanie pakietów w programie Wireshark klikając

Stop.

Część 3: Analiza przechwyconych pakietów

W części 3 zostaną przeanalizowane pakiety UDP przechwycone podczas komunikacji z serwerem DNS.

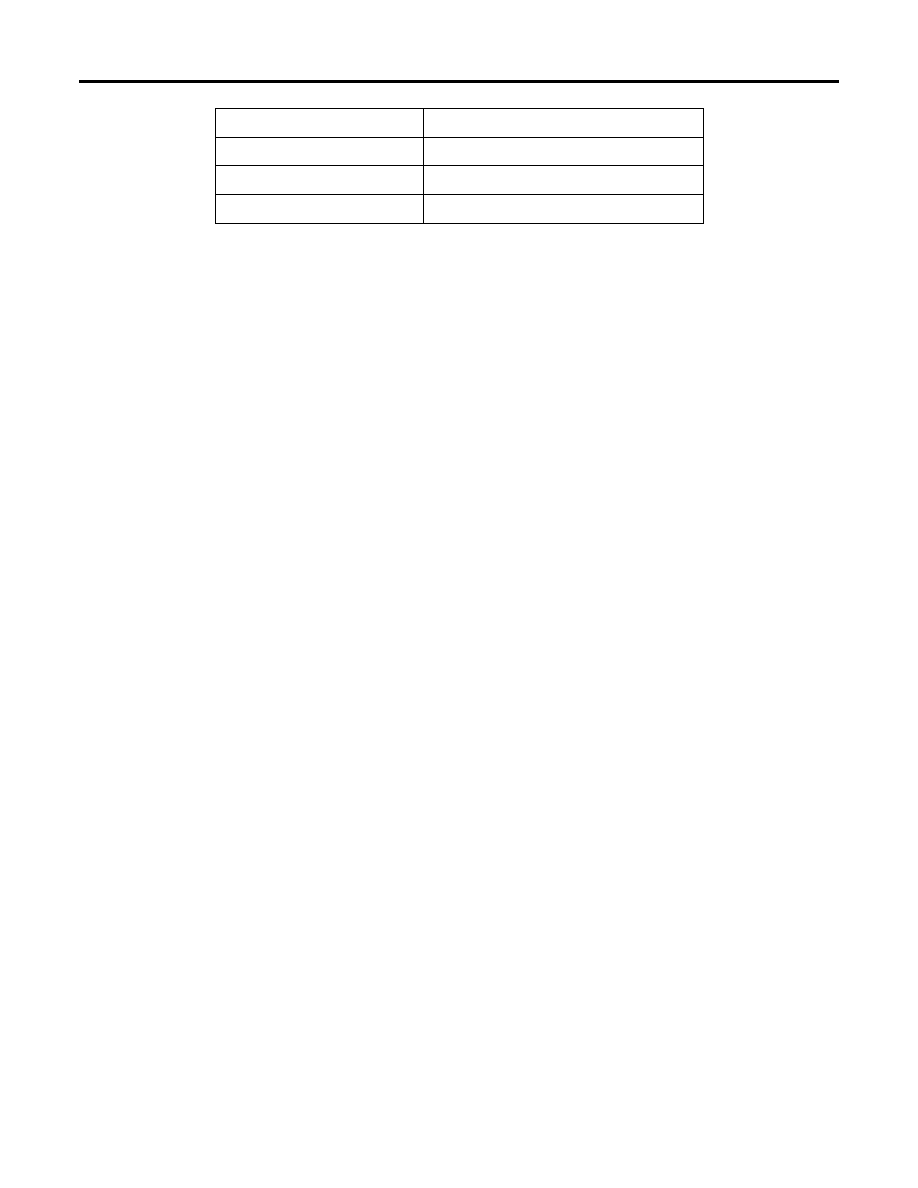

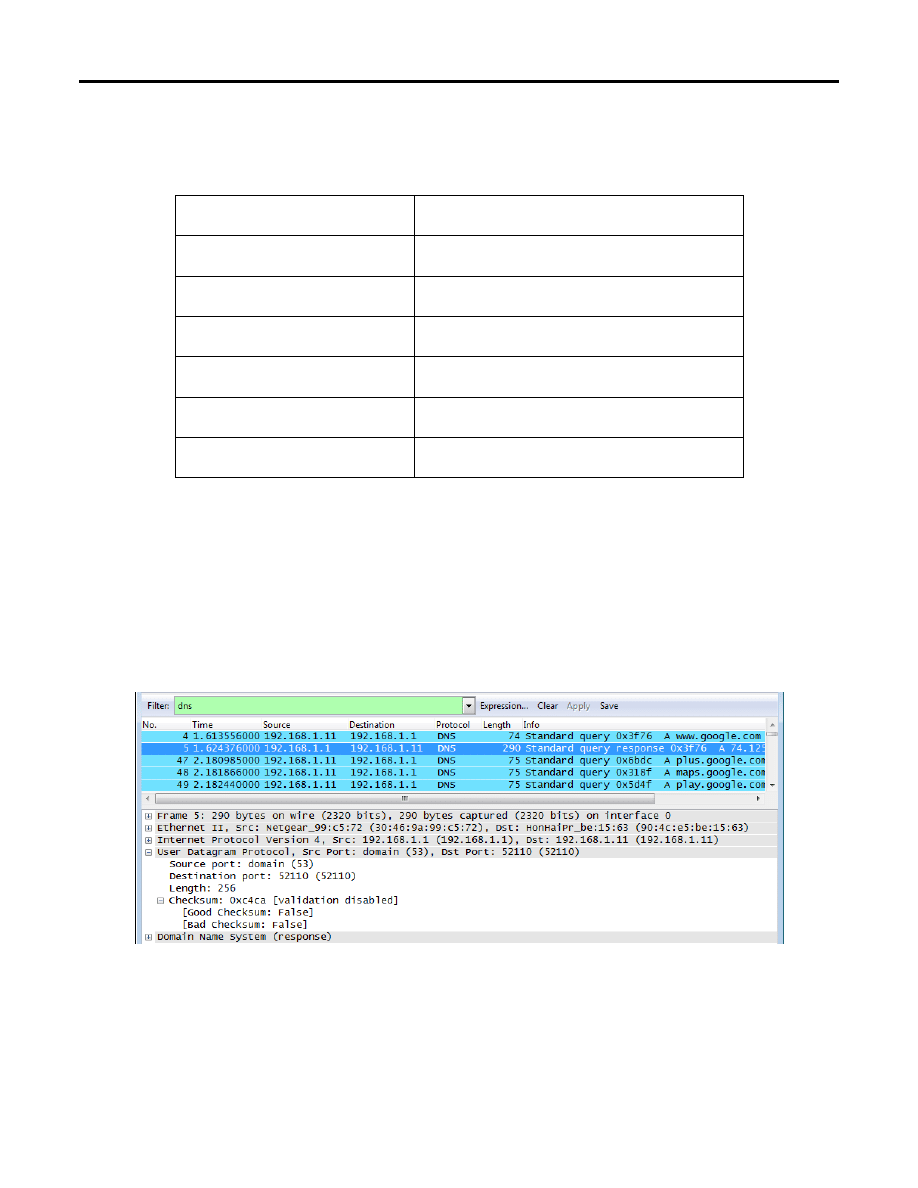

Krok 1 Odfiltrowanie pakietów DNS.

a.

W programie Wireshark w polu filtrów należy wpisać dns, a następnie kliknąć Apply lub nacisnąć klawisz

Enter.

Uwaga: Je

śli po odfiltrowaniu DNS nie pojawiły się na liście żadne pakiety, należy zamknąć przeglądarkę

internetową i w oknie wiersza poleceń wydać komendę ipconfig /flushdns. Spowoduje to usunięcie

wszystkich

wcześniejszych wyników zapytań DNS. Następnie należy ponownie uruchomić

przechwytywanie pakietów w programie Wireshark i powtórzyć kroki od b. do e. z części 2. Jeżeli to również

nie pomoże można z wiersza poleceń wydać komendę nslookup www.google.com zamiast otwierania

strony www z przeglądarki.

Lab

– Użycie programu Wireshark do analizy pakietów UDP DNS

© 2013 Cisco and/or its affiliates. All rights reserved. This document is Cisco Public. Tłumaczenie: Piotr Piotrowski PWr 2014

Page 3 of 6

b. Na li

ście pakietów w głównym oknie Wireshark należy odnaleźć pakiet który zawiera informacje “standard

query” i “A www.google.com”. Przykład: ramka 4 powyżej.

Krok2 Analiza datagramu UDP zapytania DNS.

Korzystając z ramek przechwyconych przez program Wireshark, należy przeanalizować zawartość

datagramu UDP z zapytania DNS.

W przykładzie powyżej analizie zostanie poddana ramka nr.4. Protokoły

zawarte w analizowanej ramce są pokazane w środkowym panelu programu.

a.

W panelu szczegółów ramki w pierwszej linii widać, że analizowana ramka ma długość 74 bajtów. Taka

właśnie liczba bajtów została przesłana podczas zapytania do serwera DNS o adres IP serwera

www.google.com

b. W linii Ethernet II

pokazane są adresy MAC źródła i przeznaczenia ramki. Adres MAC źródła jest adresem

komputera, z którego wysłano zapytanie, natomiast adresem przeznaczenia jest adres MAC bramy

domyślnej, ponieważ tam kończy się sieć lokalna. Dalej ramka zostanie skierowana do serwera DNS,

będącego już poza siecią lokalną.

Czy adres MA

C źródła jest taki sam jak zapisany na początku ćwiczenia? _________________

Lab

– Użycie programu Wireshark do analizy pakietów UDP DNS

© 2013 Cisco and/or its affiliates. All rights reserved. This document is Cisco Public. Tłumaczenie: Piotr Piotrowski PWr 2014

Page 4 of 6

c. W linii Internet Protocol Version 4

widać, że adresem IP źródła zapytania DNS jest adres 192.168.1.11,

natomiast adresem IP przeznaczenia 192.168.1.1. W

przykładzie powyżej ten adres IP jest adresem

routera, który jest bramą domyślną dla sieci w której przechwytywano pakiety.

Proszę połączyć adresy IP i MAC urządzeń?

U

rządzenie

Adres IP

Adres MAC

Komputer PC

Brama domyślna

Pakiet IP zawiera segment UDP, z kolei w segmencie UDP zawarte jest zapytanie DNS

d.

Nagłówek pakietu UDP zawiera cztery pola: port źródła, port przeznaczenia , długość, sumę kontrolną.

Każde z pól jest 16 bitowe, pola pokazano poniżej:

e. Pr

oszę rozwinąć zawartość pakietu, poprzez kliknięcie znaku + w linii User Datagram Protocol. Proszę

zwrócić uwagę, że są tam tylko cztery pola. W przykładzie powyżej portem źródłowym jest port o numerze

52110.

Numer portu został wybrany losowo przez komputer z puli nie zarezerwowanych adresów. Port

przeznaczenia ma numer 53, jest to standardowy numer portu

na którym serwery DNS oczekują na

zapytania

f.

W

przykładzie długość segment UDP wynosi 40 bajtów, z których 8 jest przeznaczonych na nagłówek.

Pozostałe 32 bajty stanowią dane zapytania DNS

Suma kontrolna służy do weryfikacji poprawności przesłania pakietu.

Lab

– Użycie programu Wireshark do analizy pakietów UDP DNS

© 2013 Cisco and/or its affiliates. All rights reserved. This document is Cisco Public. Tłumaczenie: Piotr Piotrowski PWr 2014

Page 5 of 6

N

agłówek UDP ma mały narzut, ponieważ nie zawiera on pól związanych z mechanizmem trójstronnego

uzgadniania, jak ma to miejsce w TCP. J

ednakże aby zapewnić mechanizmy zabezpieczenia poprawności

przesyłania danych należałoby wykorzystać do tego warstwę aplikacji.

Proszę zapisać zawartość zarejestrowanego przez siebie pakietu:

Rozmiar ramki

Adres MAC źródła

Adres MAC przeznaczenia

Adres IP

źródła

Adres IP przeznaczenia

Port źródłowy

Port docelowy

Czy adres IP źródła jest taki sam jak adres komputera zapisany w części 1? _____________

Czy adres IP przeznaczenia jest taki sam jak adres

bramy domyślnej zapisany w części 1?

_____________

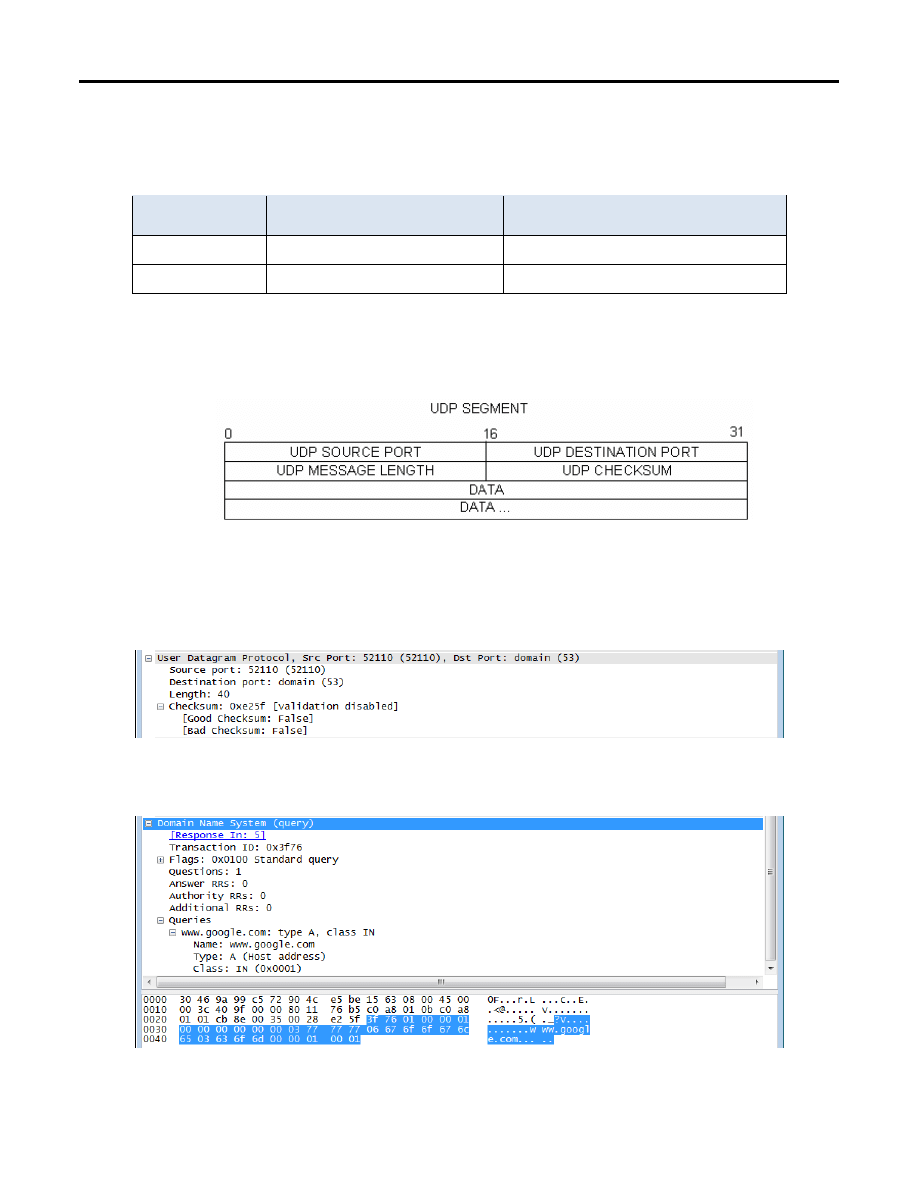

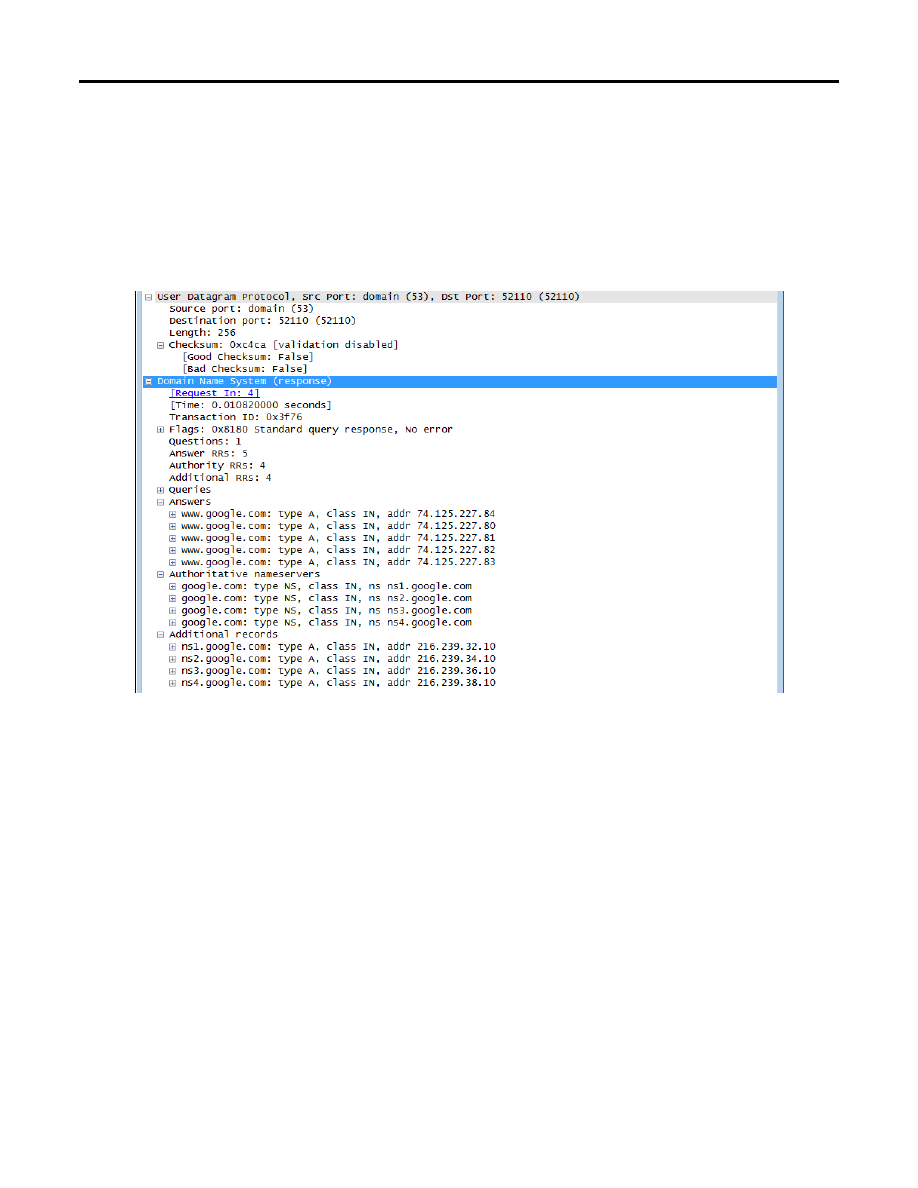

Krok 2 Analiza datagramu UDP odpowiedzi DNS.

W tym kroku zostaną przeanalizowane pakiety odpowiedzi serwera DNS oraz zostanie potwierdzone, że

odpowiedz z serwera DNS również wysyłana jest protokołem UDP.

a. W prz

ykładzie poniżej ramka nr. 5 jest odpowiedzią na zapytanie DNS. Ramka ma długość 290 bajtów, jest

więc znacznie dłuższa od ramki zawierającej zapytanie DNS.

b.

Jakie są adresy MAC źródła i przeznaczenia w przypadku odpowiedzi DNS (można je odczytać w kolejnej

linii - Ethernet II)?

c.

Jakie są adresy IP źródła i przeznaczenia?

Adres IP

źródła: _______________________ Adres IP przeznaczenia: ________________________

Jak zmieniły się role źródła i przeznaczenia komputera i bramy domyślnej?

Lab

– Użycie programu Wireshark do analizy pakietów UDP DNS

© 2013 Cisco and/or its affiliates. All rights reserved. This document is Cisco Public. Tłumaczenie: Piotr Piotrowski PWr 2014

Page 6 of 6

____________________________________________________________________________________

d.

W segmencie UDP role portów również zostały odwrócone, portem przeznaczenia jest teraz port 52110.

Jest

to ten sam port który został wcześniej wygenerowany przez komputer w celu wysłania zapytania

DNS. To znaczy komputer oczekuje odpowiedzi na tym porcie z serwera DNS.

Portem źródłowym jest port 53. Serwer DNS nasłuchuje na porcie 53 oczekując na zapytanie jak również

wysyła z niego odpowiedzi.

Po

rozwinięciu odpowiedzi z serwera DNS można zobaczyć w sekcji Answers jakie są adresy IP

serwera www.google.com

Do przemyślenia

Jakie

korzyści niesie ze sobą zastosowanie jako protokołu transportowego UDP zamiast TCP w transmisji

protokołem DNS?

_______________________________________________________________________________________

Wyszukiwarka

Podobne podstrony:

7 2 1 8 Lab Using Wireshark t ILM id 45058

7 2 1 8 Lab Using Wireshark to Observe the TCP 3 Way Handshake

7 2 3 5 Lab Using Wireshark to Examine a UDP DNS?pture

PL 7 2 4 3 Lab Using Wireshark to Examine FTP and TFTP Captures (1)

7 2 4 3 Lab Using Wireshark to Examine FTP and TFTP?ptures

5 1 4 3 Lab Using Wireshark to Examine Ethernet Frames

Lab II Termistor instrukcja id 749857

Lab 06 Instrukcje sterujace id Nieznany

Lab I Pomiar Masy Instrukcja id 74985

11 3 4 6 Lab Using the CLI to Gather Network?vice Information

INS LAB PEWN 4 12 13 id 214856 Nieznany

INS LAB PEWN 1 12 13 id 214853 Nieznany

11 3 4 6 Lab Using the CLI to Gather Network (2)

5 1 4 3 Lab Uzycie Wireshark do analizy ram (2)

9 1 4 8 Lab Oblicznie podsieci IPv4 id 4815 (2)

więcej podobnych podstron