ZAGROŻENIA I ŚRODKI

WYKORZYSTYWANE PRZY

ATAKU

CYBERTERRORYSTYCZNYM

ROBAKI I WIRUSY

WIRUS

KOMPUTEROWY

Jest programem komputerowym,

który rozprzestrzenia się w

komputerze lub sieci komputerowej

poprzez kopiowanie samego siebie,

zazwyczaj bez jakiejkolwiek wiedzy

ze strony użytkownika.

Wirus musi zostać najpierw uruchomiony, aby

zainfekować komputer, Wirusy starają się

zapewnić sobie prawdopodobieństwo powielenia

swojego kodu. Mogą one dołączać swój kod do

programów wykonywalnych lub ukrywać się jako

fragmenty innych plików. Możliwe jest też

otrzymanie zainfekowanego pliku na dyskietce

lub jako załącznika wiadomości przesyłanej

pocztą elektroniczną.

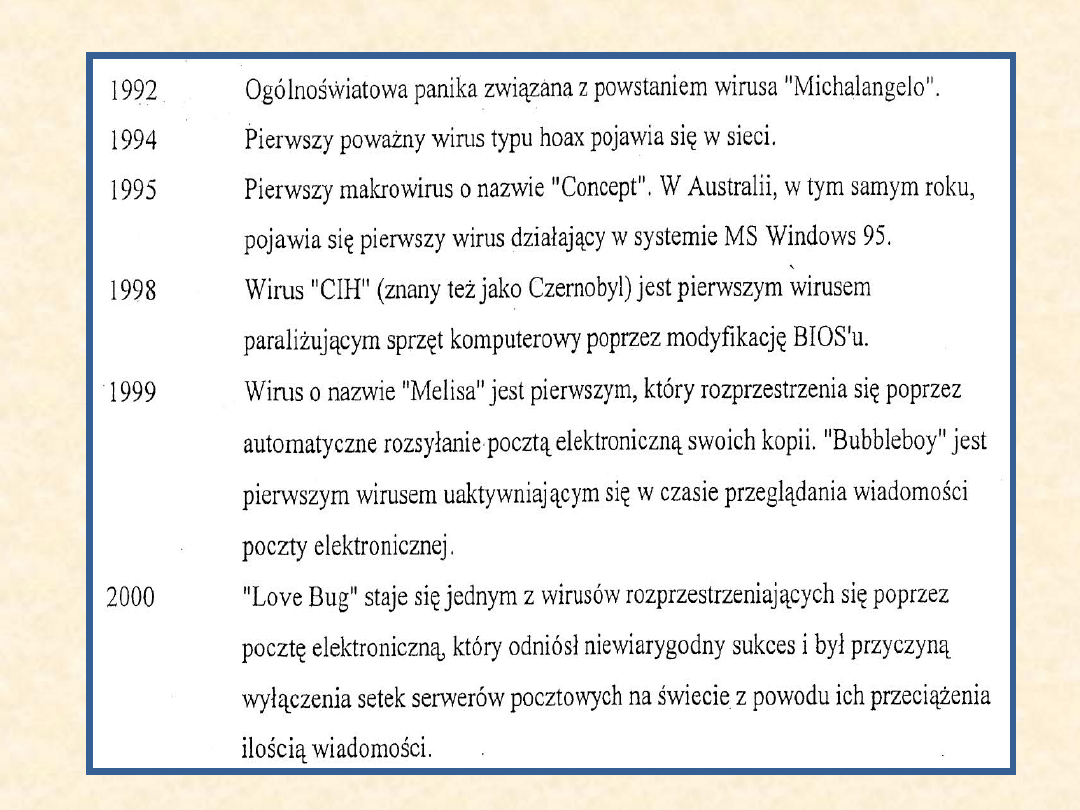

HISTORIA WIRUSÓW

1949

- John von Neuman twierdzi, że programy komputerowe mogą się

reprodukować.

1950

– W laboratoriach Bell Lab powstaje eksperymentalna gra

polegająca na atakowaniu różnych komputerów przy pomocy specjalnie

spreparowanego oprogramowania.

1975

– Autor powieści fantastyczno-naukowych John Brunner wymyśla

„robaka” rozprzestrzeniającego się przez sieć.

1984

– Fred Cohen wprowadza termin „wirus komputerowy”.

1986

– Pierwszy wirus o nazwie „Brain” zostaje napisany przez dwóch

braci w Pakistanie.

1987

– Robak „Christmas tree” paraliżuje ogólnoświatową sieć firmy

IBM1988 – Robak internetowy rozprzestrzenia się poprzez sieć

DARPA Net (obecny internet).

1990

– Mark Washburn pisze wirusa „1260”, pierwszego wirusa

polimorficznego zmieniającego swój kod w czasie rozprzestrzeniania

się.

KONIE TROJAŃSKIE

ROBAKI

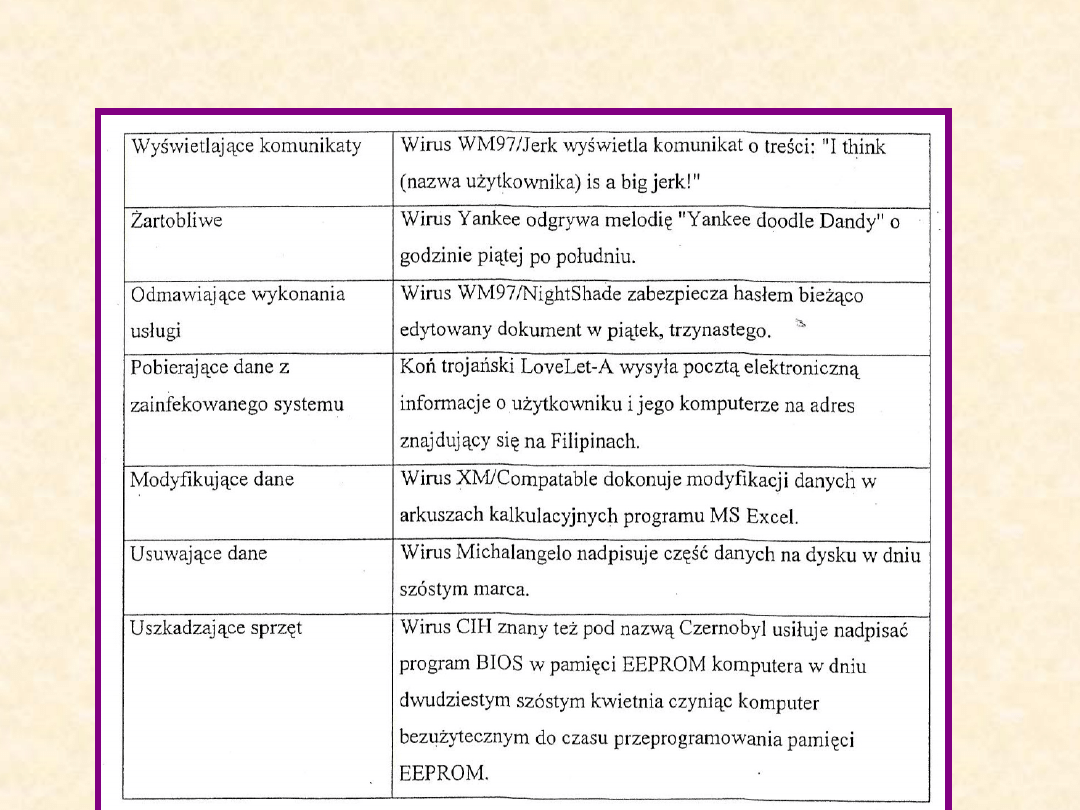

Klasyfikacja wirusów

Ryzyko związane z wirusami

PRZYKŁADOWE

MAKROWIRUSY

Potencjalny atak terrorystyczny w

cyberprzestrzeni może obejmować

oprogramowanie przeciwnika (software) lub

systemy informacyjne i sprzęt komputerowy

(hardware).

Ze względu na różnorodność metod

działania oraz różnorodność kryteriów opisu

tego zjawiska, nie ma jednoznacznej

klasyfikacji.

Pierwszą zaprezentowaną metodą klasyfikacji jest lista

siedmiu kategorii działań w cyberprzestrzeni

opracowana przez

W. Cheswicka i S. Bellovina:

1. Stealing passwords – uzyskanie haseł dostępu do sieci.

2. Sodal engineering – wykorzystanie niekompetencji osób,

które mają dostęp do systemu.

3. Bugs and backdoors – korzystanie z systemu bez specjalnych

zezwoleń lub używanie oprogramowania z nielegalnych

źródeł.

4. Authentication failures – zniszczenie lub uszkodzenie

procedur mechanizmu autoryzacji.

5. Protocol failures – wykorzystanie luk w zbiorze reguł

sterujących wymianą informacji pomiędzy dwoma lub

wieloma niezależnymi urządzeniami lub procesami.

6. Information leakage – uzyskanie informacje dostępnych tylko

administratorowi,niezbędnych do poprawnego

funkcjonowania sieci.

7. Denial of Service – uniemożliwienie korzystania z systemu.

F. Cohen, mając na uwadze powyższą listę

kategorii stworzył własną kategoryzację, która

uwzględniała przede wszystkim rezultat ataku w

cyberprzestrzeni.

Rozpatrywane kategorie to:

1. Corruption – nieuprawniona zmiana informacji.

2. Leakage – informacja znalazła się w niewłaściwym

miejscu.

3. Denial – kiedy komputer lub sieć nie nadają się do

użytkowania.

P. Neumann i D. Parker zaproponowali następujący

podział, który opiera się na dostępnych danych

empirycznych:

1. External Information Theft – przeglądanie oraz

kradzież informacji przez osobę

spoza systemu.

2. External Abuse of Resources – zniszczenie twardego

dysku.

3. Masquerading – podawanie się za kogoś innego.

4. Pest Programs – zainstalowanie złośliwego

programu.

5. Bypassins Authentication or Authority – złamanie

haseł.

6. Authority Abuse – fałszowanie danych.

7. Abuse Through Inaction – celowe prowadzenie złego

zarządzania.

8. Indirect Abuse – używanie innych systemów do

stworzenia „złośliwych” programów.

Ze względów praktycznych ostatnią zaprezentowaną

jest klasyfikacja opracowana przez W. Stallingsa, która

uwzględnia:

1. Interruption – zabezpieczenie systemu zostało

zniszczone lub nie można gozastosować.

2. Interception – osoba nieuprawniona zdobyła dostęp

do istniejących zabezpieczeń.

3. Modification – nieuprawniona grupa nie tylko zdobyła

dostęp, ale równieżmanipulowała zabezpieczeniem.

4. Fabrication – nieuprawniona grupa wprowadziła

sfałszowany obiekt do systemu.

NIEKTÓRE INNE PRZESTĘPSTWA:

- hacking – włamanie,

- craking – włamywanie się dla osiągnięcia korzyści,

- back door – program umożliwiający wejście do serwera

omijając zabezpieczenia,

- sniffing – podsłuchiwanie pakietów między komputerami i

przechwytywanie danych

(hasła, loginu),

- IP spoofing – podszycie się pod inny komputer,

- wirusy – zdolne do samokopiowania i do przechwytywania

programów gospodarza

podczas pracy – obejmowanie kontroli nad systemem

- bomby logiczne – instrukcja do jakiegoś działania – może

sparaliżować cały system,

-konie trojańskie – programy pełniące specjalne funkcje,

udając inny program,

-phishing

-robaki – pojawiają się przez sieć, nie potrzebują programu

nosiciela

Document Outline

- Slide 1

- Slide 2

- Slide 3

- Slide 4

- Slide 5

- Slide 6

- Slide 7

- Slide 8

- Slide 9

- Slide 10

- Slide 11

- Slide 12

- Slide 13

- Slide 14

- Slide 15

- Slide 16

- Slide 17

- Slide 18

- Slide 19

Wyszukiwarka

Podobne podstrony:

METODY I ŚRODKI WYKORZYSTYWANE PRZEZ ORGANIZACJE MIĘDZYNARODOWE DO UTRZYMYWANIA POKOJU I?ZPIECZEŃSTW

Mechaniczne środki zabezpieczeń przy ochronie obiektów

Zagrożenia związane z pracą przy komputerze

Kalkulacja cen gastronomicznych, Przykładowe wyliczenia niektórych wskaźników wykorzystywanych przy

zagrozenia cyber, Studia, Bezpieczeństwo wewnętrzne, Cyberterroryzm

Przykadowe wyliczenia niekt˘rych wska«nik˘w wykorzystywanych przy ocenie sytuacji finansowej , Przy

aktywa, paywa, zdarzenia gospodarcze, Aktywa to ogół składników majątkowych przedsiębiorstwa, wykorz

Zagrożenia związane z pracą przy komputerze

Serce3 jak pomóc przy ataku serca nawet sam sobie

PIERWSZA POMOC PRZY ATAKU SERCA

OCENA ZAGROŻEŃ PRZY EKSPLOATACJI URZĄDZEŃ POD CIŚNIENIEM

Możliwości wykorzystania przez PSE Operator formuły ppp przy rozbudowie infrastruktury przesyłowej

zagrożenia bhp przy robotach, Politechnika Warszawska, Organizacja Placu Budowy, Wykład

Zagrożenia czynnikami mechanicznymi srodki transportu, BHP, Mechanika pojazdowa

Nowoczesne metody leczenia skolioz przy wykorzystaniu ćwiczeń w wodzie, Fizjoterapia

Jakie środki ochrony indywidualnej trzeba zapewnić pracownikom zatrudnionym przy pracach z użyciem r

Zagrożenia przy pracy z komputerem

Procedury postępowania przy zagrożeniach skażeniami i zakażeniam, Skażenie promieniotwórcze, SKAŻENI

więcej podobnych podstron