Zagrożenia i ochrona

systemu

komputerowego

Sposoby zwiększania

wydajności

Zwalnianie miejsca na dysku –

oczyszczanie dysku.

Uzyskiwanie szybszego dostępu

do danych – wskazane

uruchomienie defragmentatora.

Wykrywanie i naprawianie

błędów dysku – skanowanie.

Ochrona komputera przed

wirusami i oprogramowaniem

szpiegującym.

Wirusy komputerowe

Wirus komputerowy

to program, który -

tak jak prawdziwy

wirus - przyłącza się

do innych

programów i jest

wraz z nimi

przenoszony

pomiędzy

komputerami. Może

uszkodzić sprzęt,

oprogramowanie i

zapisane informacje.

Przyczyny infekcji

słabość

zabezpieczeń

systemów

komputerowyc

h

niedoświadcze

nie i beztroska

użytkowników

Skutki infekcji

kasowanie i niszczenie danych

rozsyłanie

dokonywanie ataków na serwery

internetowe

kradzież danych (hasła, numery kart

płatniczych, dane osobowe)

wyłączenie komputera

wyświetlanie grafiki lub odgrywanie

dźwięków

uniemożliwienie pracy na komputerze

umożliwienie przejęcia kontroli nad

komputerem osobie nieupoważnionej

Rodzaje wirusów

Wirusy dyskowe

Wirusy plików wykonywalnych

Makrowirusy

Robaki

Konie trojańskie

Bomby logiczne

Wirusy dyskowe

Atakują boot-sektory dysków,

przenoszone głównie za

pośrednictwem dyskietek,

obecnie rzadko spotykane

wraz z zanikiem stosowania

tego typu nośnika.

Wirusy plików

wykonywalnych

obecnie najbardziej popularne

tworzone są głównie w

asemblerze

potrafią dołączać swój kod do

kodu wykonywalnego innego

programu

infekują pliki w udostępnionych

zasobach sieciowych

rozpowszechniają się często

poprzez e-maile

Robaki

Podklasa wirusa.

Robak zazwyczaj

rozprzestrzenia się

automatycznie.

Rozsyła pełne kopie

samego siebie w

sieciach. Robak

może zajmować

pamięć lub obniżać

przepustowość

sieci, powodując w

ten sposób

zawieszenie się

komputera.

Konie trojańskie

Program

komputerowy, który

udaje przydatne

oprogramowanie, a

w rzeczywistości

powoduje szkody.

Konie trojańskie

rozprzestrzeniają

się dzięki otwarciu

programu przez

użytkownika.

Makrowirusy

Do replikowania

się wykorzystują

języki makr

zawarte w

zarażonym

środowisku.

Zarażają nie pliki

wykonywalne,

lecz pliki

zawierające

definicje makr.

Bomba logiczna

Mianem bomby

określa się

często

destrukcyjny,

uruchamiany

tylko po

spełnieniu

jakiegoś

warunku, kod

zawarty w

wirusach.

Oznaki zainfekowania

komputera

Komputer może

działać wolniej

lub nie

odpowiadać i

uruchamiać się

ponownie co

kilka minut.

Mogą pojawiać

się

nieoczekiwane

komunikaty.

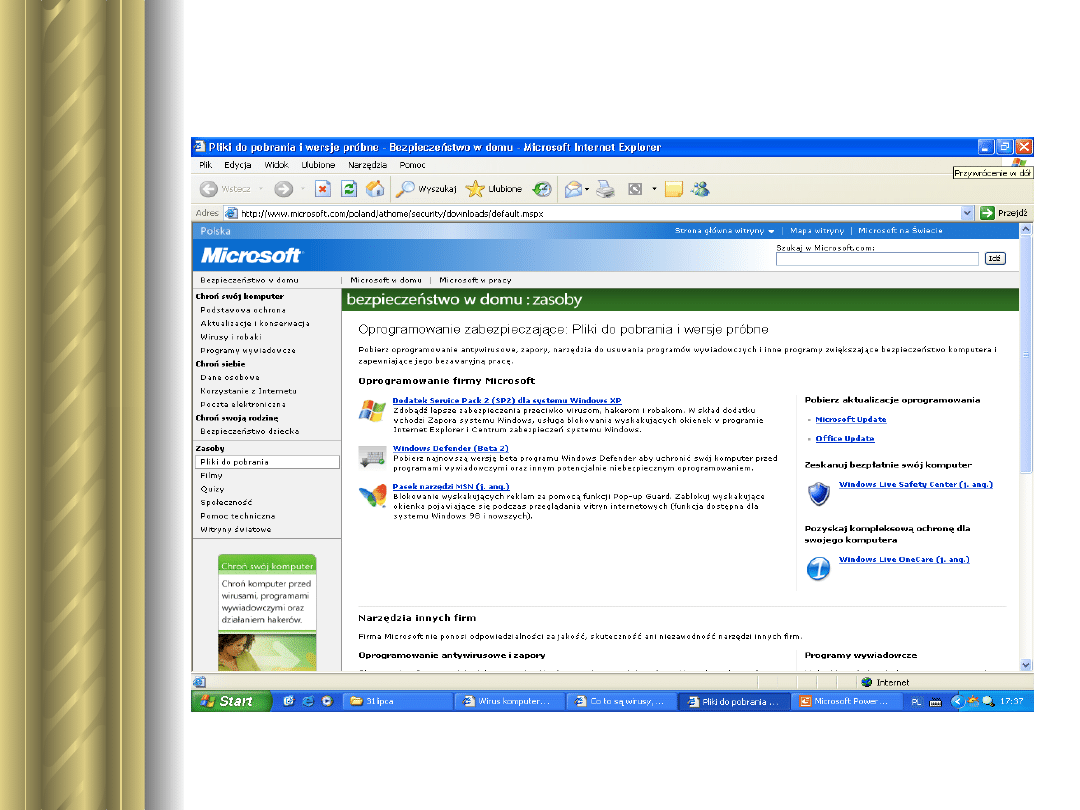

Zabezpieczenia

komputer można zabezpieczyć

używając i aktualizując

oprogramowanie antywirusowe

stosować zapory ogniowe

nie otwierać nieznanych

załączników poczty

elektronicznej

nie ma 100-procentowego

bezpieczeństwa komputera!

Zabezpieczenia d

la

Windows

należy instalować firmowe oprogramowanie

zabezpieczające

Polecane strony

Document Outline

- Slide 1

- Slide 2

- Slide 3

- Slide 4

- Slide 5

- Slide 6

- Slide 7

- Slide 8

- Slide 9

- Slide 10

- Slide 11

- Slide 12

- Slide 13

- Slide 14

- Slide 15

- Slide 16

Wyszukiwarka

Podobne podstrony:

Zagrożenia dla systemów komputerowych, edukacja i nauka, Informatyka

Markowski M Ochrona danych w systemach komputerowych (2007)

Zagrożenia danych w systemach informatycznych i sieciach komputerowych

10 Reprezentacja liczb w systemie komputerowymid 11082 ppt

wyklad 2012 10 25 (Struktury systemów komputerowych)

Abstrakcyjne wyobrażenie elementów systemu komputerowego

Podstawy Informatyki Wykład V Struktury systemów komputerowych

Opis oprogramowania wspomagające analizę komponentów systemu komputerowego, Prace kontrolne

Bezpieczeństwo systemów komputerowych

prezentacja L6 01 Systemy liczenia

Niektóre prawne aspekty włamań do systemu komputerowego

tranzystory mosfet(1), Architektura systemów komputerowych, Sentenza, Sentenza

sciaga-skrocona, Informatyka Stosowana, Architektura systemów komputerowych, ASK

ukl 74xx, Informatyka PWr, Algorytmy i Struktury Danych, Architektura Systemów Komputerowych, Archit

Architektura systemów komputerowych przeliczanie systemów, Notatki

Bezpieczeństwo systemów komputerowych

Analityk systemów komputerowych 213103

T 3 Architektura systemow komputerowych wytyczne

więcej podobnych podstron