System

bezpieczeństwa

danych

Polityka bezpieczeństwa danych

2

GK (OiBD(2) - 2011)

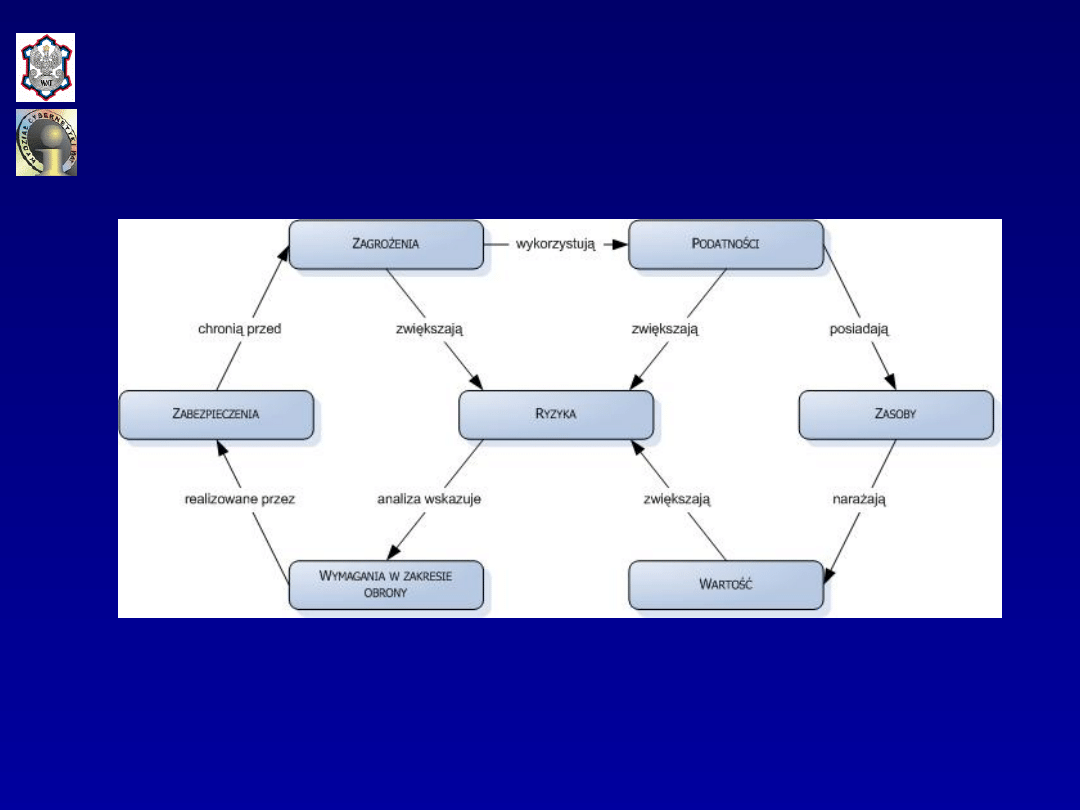

Poprawnie skonstruowana polityka bezpieczeństwa

rozpatruje problemy bezpieczeństwa danych w powiązaniu z

innymi, wymagającymi tego, zasobami kontekście tzw.

systemu bezpieczeństwa informacyjnego

. System ten wiąże

aktywa - zasoby systemu informacyjnego (dane) wraz z ich

podatnościami, środowisko, w którym funkcjonuje ten system

wraz z zagrożeniami przez nie stwarzanymi oraz środki

bezpieczeństwa, które są (lub mogą być) zastosowane do

likwidacji podatności i minimalizacji ryzyka realizacji

zagrożeń. Pojęcia wiążące się z systemem:

aktywa-zasoby

(assets) - wszelkie zasoby: oprogramowanie,

dane, sprzęt, zasoby administracyjne, fizyczne,

komunikacyjne lub ludzkie występujące w systemie

informacyjnym lub działalności informacyjnej, które mają dla

instytucji wartość,

podatności

(vulnerabilities) - wady lub luki w strukturze

fizycznej, organizacji, procedurach, personelu, zarządzaniu,

administrowaniu, sprzęcie lub oprogramowaniu, które mogą

być wykorzystane do spowodowania szkód w systemie

informacyjnym lub działalności użytkownika,

zagrożenia

(threats) - przyczyny niepożądanych zdarzeń,

których efektami są szkody (straty) w systemie

informacyjnym instytucji,

Bezpieczeństwo danych

3

GK (OiBD(2) - 2011)

zabezpieczenia

(safeguards) - mechanizmy, procedury i

praktyki, których zastosowanie powoduje zredukowanie

ryzyka do pewnego akceptowalnego poziomu zwanego

ryzykiem szczątkowym,

ryzyko

(risk) - miara prawdopodobieństwa tego, iż dane

zagrożenie wykorzysta określoną podatność zasobów,

powodując ich utratę lub uszkodzenie i w rezultacie

szkodę,

ryzyko szczątkowe

(residual risk) – ryzyko, które występuje

pomimo zastosowania zabezpieczeń – w praktyce ryzyko,

które akceptuje właściciel systemu.

Formalną podstawą systemu bezpieczeństwa w organizacji

jest dokument zwany „Polityką bezpieczeństwa". W nim

określa się, które dane organizacji mają być chronione i

jakie metody powinny być do tego zastosowane. Musi być

on zgodny z aktualnymi przepisami prawnymi oraz

regulacjami wewnętrznymi organizacji (statut, regulaminy

itp.). Poza wymienieniem potrzebnego do zapewnienia

założonego poziomu bezpieczeństwa sprzętu,

oprogramowania i zasobów ludzkich, musi określać

odpowiednie procedury na wypadek awarii, włamania czy

materializacji innych zagrożeń.

Politykę bezpieczeństwa należy stosować w organizacji w

sposób spójny. Powinna ona stanowić dla pracowników

źródło informacji przydatnych podczas wykonywania

codziennych obowiązków.

Bezpieczeństwo danych

4

GK (OiBD(2) - 2011)

Polityka bezpieczeństwa danych

Do dokumentów polityki bezpieczeństwa zalicza się

również standardy, zalecenia, wzorce i procedury.

Zakres polityki bezpieczeństwa danych:

obejmuje

całość zagadnień związanych z bezpieczeństwem

danych, będących w dyspozycji firmy,

definiuje

poprawne i niepoprawne

- w sensie

bezpieczeństwa - sposoby wykorzystywania danych,

przechowywanych oraz przetwarzanych w organizacji w

systemie informatycznym i poza nim,

definiuje

strategie

zapobiegania i zwalczania działań

zmierzających do osłabienia bezpieczeństwa danych w

organizacji.

Polityka bezpieczeństwa danych

powinna

zawierać:

wyjaśnienia, definicje podstawowych pojęć,

podział odpowiedzialności i kompetencji,

jasne sformułowania, prosty język,

opis mechanizmów realizacji polityki bezpieczeństwa.

Polityka bezpieczeństwa danych

nie powinna

zawierać:

szczegółów technicznych,

bezkrytycznych zapożyczeń z innych rozwiązań.

5

GK (OiBD(2) - 2011)

Główne źródła generujące wymagania bezpieczeństwa

danych w organizacji:

1. Wynik szacowania ryzyka dotyczącego organizacji, przy

uwzględnieniu całościowej strategii biznesowej i celów

organizacji.

Dzięki szacowaniu ryzyka można

zidentyfikować zagrożenia dla danych (aktywów), ocenić

ich podatności na zagrożenia i prawdopodobieństwo

materializacji (realizacji) tych zagrożeń oraz estymować

potencjalne tego skutki.

2. Przepisy prawne, statutowe, regulacje wewnętrzne,

zobowiązania kontraktowe, które organizacja, jej

partnerzy handlowi, wykonawcy oraz dostawcy usług mają

wypełnić, oraz środowisko społeczno-kulturowe, w którym

funkcjonują.

3. Zbiór zasad, celów i wymagań dotyczących przetwarzania

danych, obowiązujących w organizacji.

4. Wynik analizy: zasobów danych – które należy chronić -

znajdujących się w organizacji oraz określenia ich

wartości, struktury organizacyjnej, obiegu dokumentów w

organizacji, metod ich niszczenia i poziomów dostępu do

nich ze szczegółowym określeniem zakresu danych

niejawnych, zwłaszcza dotyczących systemów

informatycznych organizacji.

Polityka bezpieczeństwa danych

6

GK (OiBD(2) - 2011)

Etapy realizacji polityki bezpieczeństwa:

audyt istniejących zasobów danych i ich zagrożeń,

opracowanie projektu polityki bezpieczeństwa i odpowiedniej

dokumentacji,

wdrożenie projektu polityki bezpieczeństwa,

ciągły nadzór, kontrola i modyfikacja istniejącej polityki

bezpieczeństwa, stosownie do zmian zachodzących w organizacji

i jej otoczeniu.

Jednym z podstawowych elementów polityki

bezpieczeństwa są

strategie bezpieczeństwa

, spisane w formie

dokumentu, który powinien zawierać opis oraz sposobów

realizacji, przyjętych dla danej organizacji, metod i technik:

kontroli oraz limitowania dostępu do systemu informatycznego

i zawartych w nim danych,

okresowego lub stałego monitorowania systemu,

reagowania na realizowanie się (materializowanie) zagrożeń,

likwidacji skutków realizacji zagrożeń.

Polityka bezpieczeństwa danych

7

GK (OiBD(2) - 2011)

W procesie tworzenia strategii bezpieczeństwa należy kierować się

następującymi zasadami:

zasada poziomu bezpieczeństwa

– celem strategii powinno być

zapewnienie maksymalnie dostatecznej ochrony i odpowiednio duże

zmniejszenie ryzyka wystąpienia zagrożeń, a nie zbudowanie

zabezpieczeń idealnych,

zasada opłacalnych zabezpieczeń

– mechanizmy zapewniające ochronę

danych są opłacalne jedynie w przypadku, gdy koszt ich wdrożenia jest

niższy niż koszty związane ze skutkami materializacji danego

zagrożenia,

zasada najmniejszych przywilejów

– polega na ograniczaniu dostępu

do pewnych danych jedynie do tych, którzy powinni ów dostęp

posiadać (reguły „Need to Know” oraz „In The Know”),

zasada separacji obowiązków

– określa konieczność pozbawienia

pojedynczych osób w całości ich zdolności do wykonywania

krytycznych działań,

zasada niskiej złożoności systemów

– tworzone systemy ochrony

powinny być możliwie najprostsze i najskuteczniejsze,

zasada najsłabszego ogniwa

– niezbędna jest ochrona nie tylko danych

strategicznych, lecz także tych mniej znaczących, w myśl zasady, iż

system jest tak bezpieczny jak jego najsłabsze ogniwo,

Polityka bezpieczeństwa danych

8

GK (OiBD(2) - 2011)

zasada ograniczonego zaufania

– odnosi się do konieczności

separowania od siebie systemów informatycznych i ograniczenia relacji

zaufania między nimi oraz okresowej weryfikacji skuteczności

zastosowanych zabezpieczeń,

zasada wąskiego przejścia

– polega na ograniczeniu liczby możliwych

wejść do systemu informatycznego,

zasada dogłębnej ochrony

– dotyczy tworzenia wielu warstw

zabezpieczeń danych w systemie informatycznym i poza nim,

zasada zróżnicowanej ochrony

– polega na stosowaniu nie tylko

dostatecznie dużej liczby mechanizmów ochrony, ale również ich

zróżnicowaniu,

zasada odpowiedzialności

– odpowiedzialność właścicieli za

bezpieczeństwo danych wybiega poza granice ich organizacji,

zasada jednoznaczności

– odpowiedzialność za bezpieczeństwo danych

oraz zasady rozliczania użytkowników powinny być jednoznaczne.

Polityka bezpieczeństwa danych

9

GK (OiBD(2) - 2011)

Podstawą, warunkującą opracowanie właściwej polityki

bezpieczeństwa jest

analiza ryzyka

. Powinna ona doprowadzić do

klasyfikacji ryzyk w stosunku, do których w polityce

bezpieczeństwa mogą zostać określone działania zmierzające do:

ograniczenie ryzyka

– działania realizowane poprzez stosowanie

odpowiednich zabezpieczeń,

przeniesienie ryzyka

– przeniesienie odpowiedzialności za

ewentualne wykorzystanie podatności systemu i danych przez

zagrożenie na inną jednostkę organizacyjną,

unikanie ryzyka

– realizowane poprzez usunięcie jednego z

rodzajów danych, które podatne są na rozpatrywane zagrożenie,

co skutkuje tym, że nie są wtedy wymagane żadne mechanizmy

bezpieczeństwa,

akceptowanie ryzyka

– w pełni świadome zaakceptowanie ryzyka

w przypadku zagrożeń, przed którymi ochrona jest wysoce

nieopłacalna lub/oraz prawdopodobieństwo ich realizacji jest

znikome.

Zarządzanie ryzykiem – proces oceny ryzyka, którego zadaniem

jest redukcja ryzyka do akceptowalnych poziomów i utrzymanie

tego poziomu ryzyka.

Polityka bezpieczeństwa danych

10

GK (OiBD(2) - 2011)

Zarządzanie ryzykiem

Polityka bezpieczeństwa danych

Źródło: Internet

11

GK (OiBD(2) - 2011)

W ramach strategii bezpieczeństwa danych, polityka

bezpieczeństwa określa przedsięwzięcia wewnątrz

organizacyjne, których podjęcie i wykonanie zapewni

osiągnięcie w organizacji wymaganego poziomu

bezpieczeństwa danych, określonego w tej polityce. Są to

przedsięwzięcia obejmujące rozwiązania z zakresu

działalności:

organizacyjnej,

administracyjnej,

logistycznej,

komunikacyjnej,

ograniczania emisji elektromagnetycznej,

programistycznej,

szkoleniowej.

Polityka bezpieczeństwa danych

12

GK (OiBD(2) - 2011)

Przedsięwzięcia o charakterze

organizacyjnym

:

określenie specjalnych - z punktu widzenia przetwarzania danych -

obszarów chronionych (kancelarie tajne itp.) i określenie zasad ich

ochrony,

ograniczenie wymiany dokumentów tradycyjnych, wydruków z

drukarek komputerów i komputerowych plików danych,

opracowanie regulaminów i procedur pracy, ze szczególnym

uwzględnieniem dostępu do systemu informatycznego,

utworzenie procedur awaryjnych, ze szczególnym uwzględnieniem

procedur zapewniających ciągłość działania systemu

informatycznego,

opracowanie procedur kontrolnych i innych, ukierunkowanych na

ograniczenie ryzyka błędów ludzkich, możliwych do popełnienia w

kontakcie z danymi,

opracowanie procedur wymiany danych z otoczeniem organizacji

(identyfikacja źródeł i odbiorców, kontrola poprawności,

certyfikacja),

opracowanie procedur odbioru sprzętu komputerowego (kontrola

jakości, gwarancja, serwisowanie, certyfikacja),

opracowanie procedur odbioru i certyfikacji oprogramowania,

szkolenia pracowników.

Polityka bezpieczeństwa danych

13

GK (OiBD(2) - 2011)

Przedsięwzięcia o charakterze

administracyjnym

:

odpowiednie kierowanie wszystkim procesami zbierania,

przechowywania, przetwarzania, przesyłania i udostępniania

danych,

certyfikacja sprzętu, oprogramowania, pomieszczeń, osób,

zarządzanie dostępem do pomieszczeń i obiektów, związanych z

przetwarzaniem chronionych danych,

zarządzanie hasłami dostępu i kluczami kryptograficznymi,

administrowanie systemem informatycznym.

Przedsięwzięcia o charakterze

logistycznym

:

fizyczne zabezpieczenie obszarów chronionych i pomieszczeń,

wycofywanie i utylizacja wyeksploatowanych podzespołów

komputerowych,

zapewnienie odpowiednich źródeł zasilania sprzętu

komputerowego,

zapewnienie odpowiedniego sprzętu i urządzeń do bezpiecznego

przechowywania dokumentów tradycyjnych i komputerowych

nośników danych,

kontrola ruchu osobowego, szczególnie w obszarach chronionych.

Polityka bezpieczeństwa danych

14

GK (OiBD(2) - 2011)

Przedsięwzięcia o charakterze

komunikacyjnym

polegają na

określeniu

:

zasad wymiany danych wewnątrz organizacji oraz między

organizacją a otoczeniem,

zasad, metod i środków zabezpieczanie dokumentów

tradycyjnych, elektronicznych i komputerowych nośników

danych,

głównych i awaryjnych dróg transmisji,

zasad, metod i środków zabezpieczania sieci telekomunikacyjnej

i telefonicznej oraz innych urządzeń przesyłania danych.

Przedsięwzięcia zapewniające

ograniczanie emisji

elektromagnetycznej

:

określenie wskazań dotyczących jakości sprzętu komputerowego,

instalowanego w organizacji w zależności od jego przeznaczenia i

miejsca eksploatacji,

określenie stref ochronnych ze względu na emisję

elektromagnetyczną i zasad zachowania w nich,

określenie wymagań dotyczących ekranowania sprzętu

komputerowego i urządzeń transmisji danych.

Polityka bezpieczeństwa danych

15

GK (OiBD(2) - 2011)

Przedsięwzięcia działalności

programistycznej

polegają na

określeniu zasad

:

kontroli dostępu do systemu oraz ochrony plików i bazy danych,

stosowania wskazanych narzędzi kryptograficznych,

użycia mechanizmów separacji (firewall),

użycia mechanizmów wykrywania włamań do systemu

informatycznego,

użycia programów antywirusowych,

użycie programów do monitorowania działań użytkowników

systemu informatycznego.

Przedsięwzięcia

szkoleniowe

powinny zapewnić dotarcie do

pracowników następujących podstawowych prawd:

utrzymanie wymaganego poziomu bezpieczeństwa danych

spoczywa na każdym pracowniku organizacji, stosownie do

zajmowanego stanowiska,

zapewnienie bezpieczeństwa danych wiąże się ze znajomością i

przestrzeganiem regulaminu dla danego stanowiska,

szkolenie w zakresie bezpieczeństwa jest szkoleniem ciągłym,

wymagającym samokształcenia pracownika.

Polityka bezpieczeństwa danych

16

GK (OiBD(2) - 2011)

Wdrożenie polityki bezpieczeństwa danych napotyka

nieraz na trudności wynikające głównie z:

niedoceniania zagadnienia przez kierownictwo organizacji,

niechęci ponoszenia nakładów na ochronę jako na sferę

nieprodukcyjną działalności organizacji,

niezrozumienia i niechęci pracowników do dyscyplinowania

niektórych ich zachowań, związanych z dotychczasowymi

sposobami postępowania z danymi.

Wymienione trudności prowadzą często do następujących

rozstrzygnięć:

organizacja nie wdraża polityki bezpieczeństwa oraz nie

wprowadza żadnych zabezpieczeń i preferuje bierne oczekiwanie

na ewentualne przestępstwa w stosunku do danych,

organizacja wdraża tylko wybrane elementy polityki

bezpieczeństwa, co skutkuje niedostateczną, a często nawet

całkowitym brakiem ochrony danych.

System bezpieczeństwa

Prawidłowe i kompletne wdrożenie polityki

bezpieczeństwa warunkuje zaprojektowanie i

wdrożenie

systemu bezpieczeństwa danych w

organizacji

.

17

GK (OiBD(2) - 2011)

Prawidłowe i kompletne wdrożenie polityki bezpieczeństwa

wymaga, aby:

polityka wewnętrzna organizacji zapewniała aktualizację procedur

bezpieczeństwa, analizę zagrożeń oraz ocenę skuteczności

stosowanych metod, technik i urządzeń ochrony danych,

w organizacji powstała osobna komórka organizacyjna zajmująca

się bezpieczeństwem i zatrudniająca odpowiednich specjalistów,

zarząd organizacji formalnie zatwierdza politykę bezpieczeństwa i

inne najważniejsze dokumenty związane z bezpieczeństwem,

została powołana w organizacji specjalna komisja kontroli

wewnętrznej systemu bezpieczeństwa, która powinna

systematycznie kontrolować przestrzeganie ustaleń zawartych w

polityce bezpieczeństwa i dokumentach pochodnych,

ważne decyzje dotyczące bezpieczeństwa były podejmowane przez

zarząd organizacji w porozumieniu z komórką specjalistyczną,

były przestrzegane zasady odpowiedniego doboru kadr na ważne

stanowiska związane z bezpieczeństwem,

przestrzegana była zasada dbałości o pracownika, ponieważ

pracownik jest najważniejszym i często najsłabszym ogniwem

systemu bezpieczeństwa.

System bezpieczeństwa

18

GK (OiBD(2) - 2011)

Proces projektowania i wdrażania systemu bezpieczeństwa obejmuje

etapy:

przygotowanie,

projektowanie,

dokumentowanie,

wdrażanie.

Etap

przygotowania

obejmuje:

przekonanie zarządu organizacji i pracowników do konieczności

opracowania polityki bezpieczeństwa,

opis procesów biznesowych w organizacji i wytypowanie procesów

do ochrony danych,

opis strumieni danych zasilających i wytwarzanych przez

wytypowane procesy biznesowe organizacji,

opis komórek organizacyjnych biorących udział w realizacji

wytypowanych procesów biznesowych i przetwarzaniu związanych z

nimi danych,

opis rozmieszczenia infrastruktury technicznej i przestrzennej

obiektów i urządzeń, w których oraz za pomocą których są

realizowane przetwarzanie danych w ramach wytypowanych procesów

biznesowych,

wstępne oszacowanie kosztów i czasu realizacji systemu

bezpieczeństwa.

System bezpieczeństwa

19

GK (OiBD(2) - 2011)

Etap

projektowania

obejmuje przede wszystkim:

wybór różnorodnych metod zabezpieczeń (fizycznych,

programowych, transmisji, administracyjnych, organizacyjnych)

na podstawie aktualnej wiedzy, statystyk, istniejących

zabezpieczeń, opinii fachowców, wymogów prawnych,

analiza wprowadzanych zabezpieczeń i ich wpływu na procesy

przetwarzania danych i propozycje ewentualnej ich zmiana,

wynikającej z przyjętych rozwiązań ochronnych,

określenie struktury funkcjonalnej, technicznej i przestrzennej

środków i urządzeń ochrony danych, tj. wymienienie komórek

organizacyjnych i stanowisk, na których mają być stosowane

wskazanie środki i urządzenia ochrony oraz zasady ich

stosowania,

aktualizacja terminu i kosztu wdrożenia systemu bezpieczeństwa.

System bezpieczeństwa

20

GK (OiBD(2) - 2011)

Etap

dokumentowania

jest realizowany równolegle z etapem

projektowania.

W jego wyniku powstaje dokumentacja projektowa obejmująca

przede wszystkim:

opis zaprojektowanego systemu bezpieczeństwa,

opis procesów biznesowych i danych podlegających ochronie

oraz określenie zakresu ich ochrony,

opis zastosowanym metod, środków i urządzeń ochrony danych

oraz zasad i miejsca ich stosowania w organizacji,

opis wpływu systemu ochrony na funkcjonowanie organizacji,

opis etapów wdrażania systemu,

zaktualizowany kosztorys wdrożenia systemu,

opis korzyści wynikających z wdrożenia systemu

bezpieczeństwa w organizacji.

System bezpieczeństwa

21

GK (OiBD(2) - 2011)

Etap

wdrażania

systemu bezpieczeństwa obejmuje:

działania informacyjne w organizacji w celu przekonania

pracowników i zarządu o potrzebie wdrożenia systemu

bezpieczeństwa,

przygotowanie organizacji do zmiany zasad funkcjonowania po

wdrożeniu systemu bezpieczeństwa,

przeszkolenie kierownictwa w odnośnie celów i zadań systemu

bezpieczeństwa, ograniczeń w funkcjonowaniu organizacji po jego

wdrożeniu oraz zakresu prowadzenia wdrożenia,

przygotowanie dokumentacji (najlepiej dla każdego pracownika),

wdrożenie systemu bezpieczeństwa w wybranym zakresie w

wybranej jednostce organizacyjnej,

ciągłe monitorowanie procesu wdrażania oraz usuwanie

występujących niedociągnięć i błędów,

przeprowadzenie cyklu szkoleń dla wszystkich pracowników. zakres

szkoleń powinien obejmować: ogólny opis systemu bezpieczeństwa,

szczegółowe funkcjonowanie systemu w poszczególnych

jednostkach, omówienie kompetencji i zakresu obowiązków

dotyczących każdego stanowiska pracy, przedstawienie wpływu

systemu na dotychczas obowiązujące procesy pracy,

wdrożenie systemu w pozostałych jednostkach organizacyjnych,

zakończenie wdrożenia i odebranie systemu przez kierownictwo.

System bezpieczeństwa

22

GK (OiBD(2) - 2011)

Poprawnie zaprojektowany i wdrożony system

bezpieczeństwa powinien rozwiązywać problemy dotyczące:

ochrony przed złośliwym oprogramowaniem i kodem mobilnym,

kopii zapasowych danych,

zabezpieczeń sieci i usług sieciowych,

postępowania z tradycyjnymi i elektronicznymi nośnikami

danych,

wymiany danych i usług poprzez Internet,

monitorowanie funkcjonowania systemu,

kontroli dostępu do danych według zakresu odpowiedzialności

użytkowników,

kontroli dostępu do sieci,

kontroli dostępu do systemów operacyjnych,

kontroli dostępu do aplikacji i informacji,

kontroli dostępu przy pracy na odległość,

doboru i utrzymania sprzętu i oprogramowania.

[Źródło: www.made.pl/doskonalenie_zarzadzania,159.html

]

System bezpieczeństwa

23

GK (OiBD(2) - 2011)

Rady według AVET Information and Network Security Sp. z o.o.:

warto zatrudnić eksperta z zewnątrz - zwrot z inwestycji jest szybszy,

a wdrożony system może oferować oczekiwany poziom

bezpieczeństwa i spełniać wymagania prawne i technologiczne,

nie należy zatrudniać ludzi, którzy chwalą się włamaniami.

Prawdziwi audytorzy przede wszystkim podnoszą poziom

bezpieczeństwa, a nie atakują systemu,

członkowie zarządu powinni uczestniczyć w tworzeniu polityki

bezpieczeństwa i wypełnianiu jej postulatów. Poparcie zarządu

pozwala nie tylko uchwalić odpowiedni budżet na bezpieczeństwo, ale

też np. wprowadzić wewnętrzne normy i regulaminy oraz wyciągać

konsekwencje wobec pracowników, którzy ich nie przestrzegają,

projekty dotyczące ochrony informacji elektronicznej powinny być

oparte na zarządzaniu ryzykiem. Najważniejsze jest poprawne

określenie zagrożeń i prawdopodobieństwa ich wystąpienia oraz

oszacowanie związanego z tym ryzyka. Wynik tych obliczeń należy

weryfikować okresowo,

tylko stałe monitorowanie działania systemów i realizacji założeń

polityki bezpieczeństwa, adaptowanie się do zmian oraz

wykorzystanie nowych technologii umożliwia pogodzenie celów

biznesowych z bezpieczeństwem IT,

System bezpieczeństwa

24

GK (OiBD(2) - 2011)

Rady według AVET Information and Network Security Sp. z o.o. (cd):

nieodłącznym elementem bezpieczeństwa są: audyt i treningi -

wymagają ich międzynarodowe i krajowe normy oraz zalecenia

dotyczące bezpieczeństwa informacji elektronicznej. Audyt pozwala

na weryfikację obecnego stanu i planowanie dalszych działań

biznesowych i technologicznych,

zastosowanie systemu o prostej architekturze zwiększa wydajność

pracy oraz dostępność, integralność i poufność informacji. System

taki można efektywnie kontrolować i łatwiej go rozbudowywać. Jego

wdrożenie i eksploatacja jest tańsza niż rozbudowanych rozwiązań,

system zabezpieczeń powinien składać się z różnych mechanizmów.

Od strony organizacyjnej wprowadza się segregację i podział ról oraz

uprawnień dla użytkowników i systemów. Osoba odpowiedzialna za

bezpieczeństwo systemu powinna jednak zadbać o zachowanie

równowagi między prostotą architektury a liczbą mechanizmów

bezpieczeństwa,

w stosunku do gotowych produktów należy stosować zasadę

ograniczonego zaufania. Każde, nawet najlepsze narzędzie może

mieć problemy z zagwarantowaniem bezpieczeństwa

nawet najprostsze mechanizmy logujące zdarzenia mogą okazać się

bardzo pomocne w razie incydentu naruszenia bezpieczeństwa.

System bezpieczeństwa

25

GK (OiBD(2) - 2011)

Wdrażanie systemu bezpieczeństwa danych oparte na

międzynarodowej normie

ISO 27001

pozwoli na osiągnięcie

następujących korzyści:

spełnienie wymagań ustawowych,

uniknięcie kar za naruszenie bezpieczeństwa danych,

ochrona majątku i interesów właścicieli organizacji,

ochrona danych znajdujących się w obiegu w organizacji, oraz ich

zabezpieczenie na wypadek katastrof i awarii,

przewidywanie zagrożeń, ryzyka związanego z ich realizacją i

możliwość oceny ewentualnych strat w przypadku realizacji tych

zagrożeń,

zwiększenie świadomości pracowników w zakresie bezpieczeństwa

danych i wyrobienie u nich odpowiednich nawyków,

upewnienie klientów, że ich dane są właściwie chronione,

wzrost wiarygodności organizacji, wymagania przetargowe,

zarządzanie ciągłością działania,

ułatwia zdobycie uznanych zagranicznych kontrahentów i zwiększa

wiarygodność organizacji przy współpracy z nimi,

poprawa marketingowego wizerunku organizacji.

[Źródło: www.abi-security.com.pl]

System bezpieczeństwa

26

GK (OiBD(2) - 2011)

Najbardziej znanymi organizacjami zajmującymi się

zagadnieniami standaryzacji w dziedzinie bezpieczeństwa

systemów informatycznych należą:

ANSI

- American National Standards Institute,

ISO

- International Organization for Standarization,

NBS

- National Bureau of Standards, Department of

Commerce,

NCSC

- National Computer Security Center, Department of

Defence.

Problematykę bezpieczeństwa danych i szerzej – systemów

informatycznych regulują przede wszystkim następujące

dokumenty:

Trusted Computer System Evaluation Criteria (TCSEC) „The

Orange Book” –

1985r.

, USA,

Department of Trade and Industry Commercial Computer

Security Centre „The Green Books”, 1989r., Wielka Brytania,

Zerntralstelle fuer Sicherheit in der Informationstechnik

“The Green Book”, 1989r., Niemcy,

Information Technology Security Evaluation Criteria

(Harmonised Criteria of France, Germany, the Netherlands,

the UK), 1991r.,

Canadian Trusted Computer Product Evaluation Criteria

(CTCPEC) – 1993r., Kanada,

Federal Criteria for Information Technology Security (FC) –

1993r., USA,

Podsumowanie

27

GK (OiBD(2) - 2011)

Common Criteria (CC) – 1993r. wspólny wytwór organizacji,

które opracowały CTCPEC, FC, TCSEC oraz ITSEC,

Evaluation Criteria for Information Technology Security

(wersja robocza normy ISO/IEC 15408 na podstawie CC) –

1997r,

Dyrektywa Bezpieczeństwa ACE (Zjednoczonego Dowództwa

Europejskiego) dla państw NATO - 1 stycznia 1997,

umowa między państwami uczestniczącymi w projekcie CC

o wzajemnym uznawaniu certyfikatów bezpieczeństwa

wydawanych na podstawie CC – październik 1998r.

W Polsce problematykę ochrony danych regulują:

Ustawa z 14 grudnia 1982r. „O ochronie tajemnicy

państwowej i służbowej” (Dz. U. 1982 Nr 40 poz. 271),

Ustawa z 4 lutego 1994r. „O prawie autorskim i prawach

pokrewnych”, (Dz. U. 1994 Nr 24 poz. 83),

Ustawa z 29 sierpnia 1997r. „O ochronie danych

osobowych” (Dz. U. 1997 Nr 133 poz. 883),

Ustawa z 22 stycznia 1999r. „O ochronie informacji

niejawnych” (Dz. U. 1999 Nr 196 poz. 1631),

Podsumowanie

28

GK (OiBD(2) - 2011)

Ustawa z 27 lipca 2001r. „O ochronie baz danych” (Dz. U.

2001 Nr 128 poz. 1402),

Rozporządzenia Prezesa Rady Ministrów z 25 lutego 1999r.

w sprawie podstawowych wymagań bezpieczeństwa

systemów i sieci teleinformatycznych (Dz. U. 1999 Nr 18

poz. 162),

Rozporządzenie Ministra Spraw Wewnętrznych i

Administracji z 3 czerwca 1998r. w sprawie określania

podstawowych warunków technicznych i organizacyjnych,

jakim powinny odpowiadać urządzenia i systemy

informatyczne, służące do przetwarzania danych osobowych

(Dz. U. 1998 Nr 80 poz. 521),

oraz w pewnym zakresie konstytucja RP, jako podstawa

prawna do ochrony życia prywatnego, zasad i trybu

gromadzenia oraz udostępniania informacji, dostępu do

zbiorów danych i dokumentów urzędowych, itd.

Zgodnie z przedstawionym wyżej Rozporządzeniem Prezesa

Rady Ministrów

z 3 czerwca 1998r.

bezpieczeństwo

teleinformatyczne, a więc i bezpieczeństwo danych

zapewnia się przez:

ochronę fizyczną,

ochronę elektromagnetyczną,

ochronę kryptograficzną, bezpieczeństwo transmisji,

kontrolę dostępu do urządzeń systemu lub sieci

teleinformatycznej.

Podsumowanie

29

GK (OiBD(2) - 2011)

30

GK (OiBD(2) - 2011)

Document Outline

- Slide 1

- Slide 2

- Slide 3

- Slide 4

- Slide 5

- Slide 6

- Slide 7

- Slide 8

- Slide 9

- Slide 10

- Slide 11

- Slide 12

- Slide 13

- Slide 14

- Slide 15

- Slide 16

- Slide 17

- Slide 18

- Slide 19

- Slide 20

- Slide 21

- Slide 22

- Slide 23

- Slide 24

- Slide 25

- Slide 26

- Slide 27

- Slide 28

- Slide 29

- Slide 30

Wyszukiwarka

Podobne podstrony:

Artykul Systemy bezpieczenstwa transmisji danych rzadowych

Systemy Baz Danych (cz 1 2)

Systemy bezpieczeństwa narodowego 2

Ćwiczenie 2 Polska w europejskim systemie bezpieczeństwa

T 2 Podmioty systemu bezpieczeństwa państwa

polcja w systemie bezpieczenstwa panstwa

Bezpieczeństwo danych, INFORMATYKA, Sieci, S O i S K I sem

Organizacja i taktyka ochrony obiektów Cz I System bezpieczeństwa obiektu

Prezentacja systemu Bezpieczny Dom, Alarmy, domofony, P.Poż, Wekta

SYSTEM BEZPIECZEŃSTWA W SAMOCHODACH OSOBOWYCH, BHP, STRAŻAK

WYTYCZNE DO ĆWICZEŃ SBN, Bezpieczeństwo nardowe, Systemy bezpieczeństwa narodowego

Uwarunkowanie geograficzne systemu bezpieczeństwa narodowego

System Bezpieczenstwa Panstwa

WYBRANE ASPEKTY BEZPIECZEŃSTWA DANYCH BANKOWYCH

PPB 108 Podstawy prawne kierowania systemem bezpieczeństwa narodowego

więcej podobnych podstron