Bezpieczeństwo

systemów

informatycznych

cd. Wykładu dotyczącego

Systemów MIS

Niniejsze opracowanie oparto w dużej mierze na

zaleceniach

zawartych

w

wymienionych

poniżej

dokumentach:

1. „Ustawa z dnia 29 sierpnia 1997 roku o ochronie

danych osobowych”, Dz.U. z dnia 29 października 1997 Nr

133 poz. 883 (ustawa weszła w życie 30 kwietnia 1998 r.)

2. „Rozporządzenie Ministra Spraw Wewnętrznych i

Administracji z dnia 3 czerwca 1998 roku w sprawie

określenia

podstawowych

warunków

technicznych

i

organizacyjnych, jakim powinny odpowiadać urządzenia i

systemy informatyczne służące do przetwarzania danych

osobowych”, Dz.U. z dnia 30 czerwca 1998 r. Nr 80 poz.521.

3. „Nowy Kodeks Karny”, Dz.U. z dnia 20 czerwca 1997 r.

Nr 88 poz. 553.

4.

Polska

norma:

PN-I-02000:1998

Technika

informatyczna.

Zabezpieczenia

w

systemach

informatycznych. Terminologia”.

Definicja polityki

bezpieczeństwa

Polityka bezpieczeństwa urzędu lub

przedsiębiorstwa jest zbiorem norm i

procedur rządzących zasobami urzędu oraz

zbiorem wymagań w dziedzinie

implementacji i użycia zabezpieczeń., których

egzekwowanie prowadzi do uzyskania

założonego przez urząd poziomu

bezpieczeństwa systemu informatycznego

oraz informacji przetwarzanej całkowicie lub

tylko częściowo w tym systemie.

Cele opracowania i

wdrożenia polityki

bezpieczeństwa sieci

urzędu lub

przedsiębiorstwa

Ochrona danych

Wdrożenie polityki bezpieczeństwa za

cel główny stawia zapewnienie

wymaganej prawnie ochrony danych,

w szczególności ochrony danych

osobowych. Znowelizowane akty

prawne zawierają przepisy mówiące

o konieczności ochrony danych

osobowych.

Polityka bezpieczeństwa

stanowi podstawę dla

właściwej implementacji

zabezpieczeń.

Bardzo często bezpieczeństwo jest postrzegane przez pryzmat

zastosowanych środków technicznych. Na przykład,

organizacja inwestuje w pakiet oprogramowania umożliwiający

realizację dostępu do systemu na bazie haseł. Jednakże bez

jasnego zdefiniowania polityki w zakresie kto ma jakie prawa

dostępu do danych, aplikacji, sieci lub pomieszczenia,

wykorzystanie takiego pakietu nie zwiększa poziomu

bezpieczeństwa danych. Przed wyborem i instalacją takiego

pakietu należy mieć jasny pogląd (politykę) w zakresie ryzyka

związanego z danymi przechowywanymi w systemie,

podmiotów uprawnionych do dostępu do danych, sposobu

realizacji tego dostepu czy sposobu nadzoru nad właściwą

realizacją dostępu.

Polityka bezpieczeństwa

stanowi wytyczne przy

podejmowaniu decyzji o

wyborze zabezpieczeń.

W wielu wypadkach produkty wspomagające

zapewnianie bezpieczeństwa danych nie są

wytwarzane w organizacji, lecz kupowane

od niezależnych dostawców. Produkt taki

jest następnie integrowany w ramach

własnego systemu. Bez zrozumienia celów

bezpieczeństwa organizacji, integracja ta

może

nie

odpowiadać

rzeczywistym

potrzebom.

Polityka bezpieczeństwa

stanowi jawny wyraz

wsparcia zarządu

organizacji w stosunku do

problemów

bezpieczeństwa.

Sformułowanie polityki bezpieczeństwa jest środkiem

wyraźnego stwierdzenia, że bezpieczeństwo danych

jest ważne i pracownicy muszą mu poświęcać

odpowiednią uwagę. Takie postawienie spraw jest

szczególnie istotne z punktu widzenia planowania,

gdyż

występuje

naturalna

tendencja

do

niedostrzegania

potrzeb

związanych

z

bezpieczeństwem danych (na pośrednich szczeblach

zarządzania bezpieczeństwo jest postrzegane jako

„balast” utrudniający osiąganie ważniejszych celów).

Polityka bezpieczeństwa

pozwala uniknąć

odpowiedzialności karnej.

Tendencje w rozwoju legislacji w krajach zachodnich wskazują na

możliwość formalnego zaskarżania zarządu, który nie podjął

adekwatnych kroków w celu zapewnienia bezpieczeństwa

danych w swojej organizacji. W warunkach krajowych

szczególnym przypadkiem ochrony danych jest konieczność

zabezpieczenia danych osobowych, dla których jawne

sformułowanie polityki bezpieczeństwa może być argumentem

obrony w obliczu oskarżenia niedopełnienia środków ochrony

danych. W tym ostatnim przypadku istnieją wręcz zalecenia

zebrane w Rozporządzeniu Ministra Spraw Wewnętrznych i

Administracji z dnia 3 czerwca 1998 r. w sprawie określenia

podstawowych środków technicznych i organizacyjnych jakimi

powinny odpowiadać urządzenia i systemy informatyczne

służące do przetwarzania danych osobowych

Polityka bezpieczeństwa

stanowi podstawę do

wytworzenia spójnego i

kompletnego systemu

ochrony.

W wielu wypadkach słabość systemu ochrony

wiąże się z jego niekompletnością (nie

wszystkie zasoby zostały objęte ochroną)

oraz niespójnością (konflikty używanych

zabezpieczeń, brak spójnych procedur

wykonawczych, itp.).

Jawnie zdefiniowana polityka bezpieczeństwa,

ustalająca cele i odpowiedzialność osób,

umożliwia uniknięcie takich sytuacji.

Definicje pojęć

Analiza ryzyka

Proces identyfikacji zagrożeń, ich

wielkości, prawdopodobieństwa ich

wystąpienia oraz identyfikacja

obszarów wymagających

zabezpieczenia

Bezpieczeństwo

Wszystkie aspekty dotyczące

systemu informatycznego i danych w

nim

przetwarzanych

związane

z

zapewnieniem wymaganych poziomów

każdej z wymienionych kategorii:

Poufność (ang. confidentiality) -

właściwość zapewniająca, że informacja nie jest

ujawniana nieuprawnionym do tego osobom lub

procesom (w szczególności informatycznym);

cd. bezpieczeństwo

Autentyczność (ang.

authenticity) - właściwość zapewniająca, że

tożsamość zasobu jest taka jak deklarowana;

integralność danych (ang. data integrity) –

właściwość zapewniająca, że dane nie

zostały

zmienione

(w

szczególności

zniszczone) w sposób nieautoryzowany;

integralność

systemu

(ang.

system

integrity) – właściwość zapewniająca, żę

system realizuje zamierzoną funkcję w

sposób

nienaruszony,

wolny

od

nieautoryzowanej manipulacji umyślnej lub

przypadkowej;

cd. bezpieczeństwo

dostępność

(ang.

availability)

–

właściwość bycia dostępnym i możliwym

do

wykorzystania

na

żądanie,

w

założonym

czasie,

przez

podmiot

autoryzowany;

rozliczalność (ang. accountability) –

właściwość zapewniająca, że działania

podmiotu mogą być przypisane w sposób

jednoznaczny tylko temu podmiotowi

Incydent

Zdarzenie, które może doprowadzić

do

naruszenia

bezpieczeństwa,

typowe

incydenty to:

- przechwycenie

danych

(naruszenie

poufności)

- modyfikacja

danych

(naruszenie

integralności i autentyczności)

- podszywanie się pod źródło danych

(naruszenie autentyczności)

- zniszczenie danych (naruszenie dostępności)

- czasowe blokowanie dostępu do danych

(naruszenie dostępności)

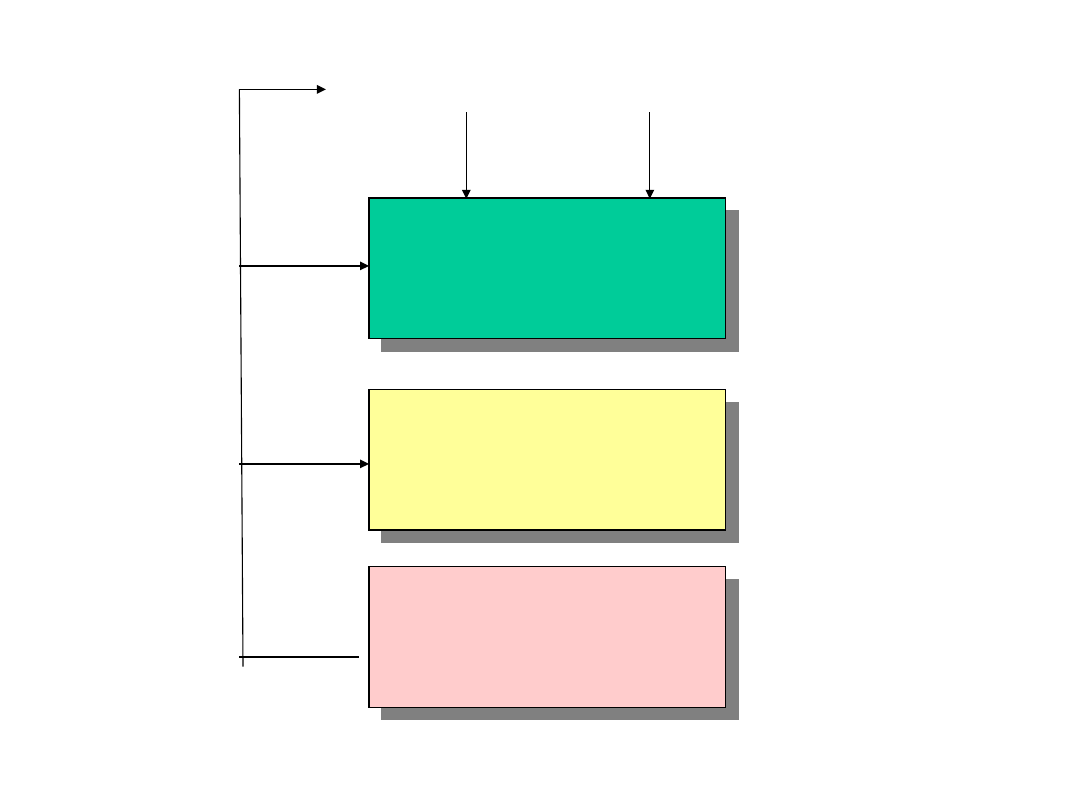

Modele Bezpieczeństwa

Bezpieczeństwo systemów informatycznych jest

problemem wielowymiarowym, który może być

rozpatrywany w różnych aspektach.

Zbiór zagrożeń ulega stałym zmianom w czasie i

jest znany tylko częściowo.

Zarządzanie

RYZYKIEM

Zarządzanie

RYZYKIEM

Implementacja

ZABEZPIECZEŃ

Implementacja

ZABEZPIECZEŃ

Monitorowanie

I WERYFIKACJA

Monitorowanie

I WERYFIKACJA

M

O

N

I

T

O

R

O

W

A

N

I

E

Model zarządzania bezpieczeństwem

Polityka bezpieczeństwa

w zakresie systemów

Aspekty organizacyjne

Metodyka budowy

polityki bezpieczeństwa

Budowę kompleksowego systemu

bezpieczeństwa należy podzielić na

etapy:

1.

Etap analizy

a) określenie celów

b) analiza ryzyka

2. Etap projektu

a) opracowanie polityki bezpieczeństwa systemu informatycznego

organizacji

b) opracowanie zabezpieczeń wraz z analizą kosztów i korzyści

c) określenie ról i odpowiedzialności

3. Etap wdrożenia

a) implementacja zabezpieczeń (opcjonalnie)

b) instalacja zabezpieczeń wraz z integracją

c) testowanie

d) uświadamianie w zakresie bezpieczeństwa

1. Etap użytkowania, opieki i rozwijania

a) zarządzanie ryzykiem (kontynuacja analizy

ryzyka)

b) zarządzanie konfiguracją

c) zarządzanie zmianami

d) monitorowanie skuteczności zabezpieczeń

e) aktualizacja polityki bezpieczeństwa

Etap Analizy

Określenie celów

Celem nadrzędnym budowy polityki bezpieczeństwa sieci jest

zapewnienie organizacji, możliwości prawidłowego

działania z ryzykiem ograniczonym do akceptowanego

minimalnego poziomu. Żadne z zabezpieczeń nie jest w

pełni efektywne i w związku z tym ważne jest aby

opracowana polityka pomagała przywróceniu działania

organizacji i minimalizację zakresu szkód. Osiągnięcie

pełnego bezpieczeństwa jest ze względu na koszty oraz

skalę problemu celem niemożliwym do zrealizowania,

dlatego posługując się wynikami procesu analizy ryzyka (o

czym dalej) należy określić cele konieczne do osiągnięcia w

kolejności zgodnej z priorytetem ważności. Cele mogą być

określane hierarchicznie od poziomu organizacji do

poziomu eksploatacyjnego.

cd. Określenie celów

Celem nadrzędnym niewątpliwie będą:

- zapewnienie zgodności z wytycznymi ustawy o ochronie

danych osobowych i poprzez to z „Rozporządzeniem

Ministra Spraw Wewnętrznych i Administracji z dnia 3

czerwca 1998 roku w sprawie określenia podstawowych

warunków technicznych i organizacyjnych jakim powinny

odpowiadać urządzenia i systemy informatyczne służące do

przetwarzania danych osobowych”,

- zapewnienie dostępności i niezawodności funkcjonowania

sieci (w szczególności ochrona zasobów użytkowników przed

uszkodzeniem i zniszczeniem)

- ochrona przed ujawnieniem stronom nieautoryzowanym

(będącym zewnętrznymi) informacji przetwarzanych i

gromadzonych przez klientów

- wewnętrzna kontrola dostępu do informacji prowadzona na

poziomie

poszczególnych

zasobów

(w

szczególności

użytkowników)

- zagwarantowanie rozliczalności użytkowników.

Analiza ryzyka

Analiza

identyfikuje

ryzyka,

które

mają

być

kontrolowane lub zaakceptowane. Analiza ryzyka

składa się:

z analizy wartości zasobów,

analizy zagrożeń

podatności.

Ryzyka określane są poprzez potencjalne następstwa

spowodowane naruszeniem jednej z kategorii

bezpieczeństwa

(poufności,

integralności,

dostępności,

rozliczalności,

autentyczności

i

niezawodności). Wynikiem analizy ryzyka jest

określenie prawdopodobieństwa ryzyka dla

zasobów. Analiza ryzyka jest częścią zarządzania

ryzykiem, procesu ciągłego prowadzonego stale w

trakcie eksploatacji

.

Identyfikacja zasobów

Należy odpowiedzieć na pytanie, jakie dane są

przetwarzane, które dane będą podlegały

ochronie oraz dlaczego należy je chronić.

Atrybuty zasobów, które należy wziąć pod

uwagę to ich wartość, wrażliwość oraz

związane z nimi zabezpieczenia. Na

wymagania ochronne zasobów wpływa ich

podatność wobec konkretnych zagrożeń.

Jeśli te aspekty stają się oczywiste już na

etapie identyfikacji zasobów, powinny być

wyróżnione na tym etapie analizy. W

opracowaniach opisujących zagadnienia

bezpieczeństwa systemów informatycznych

atrybutem często wykorzystywanym przy

opisie zasobów jest ich wartość.

Wartość zasobu rozumiana jest co najmniej w

dwóch kategoriach:

1. jako waga (ważność) danego zasobu (np.

dokumentu) opisana poziomami wymaganej

poufności, np.:(1) dane jawne, (2) dane poufne, (3)

dane

tajne,

(4)

dane

tajne

specjalnego

przeznaczenia, gdzie zasób o wadze (4) jest

szczególnie wartościowy w kontekście strat

materialnych i niematerialnych poniesionych w

przypadku

jego

ujawnienia

podmiotom

nieautoryzowanym lub zniszczenia,

jako materialny koszt odtworzenia danego

zasobu w przypadku jego zniszczenia lub

uszkodzenia (w tym przypadku może być tak, że

sam fakt ujawnienia zasobu podmiotom

nieautoryzowanym nie prowadzi do strat).

Po zidentyfikowaniu zasobów należy określić jakie

fizyczne

formy

mogą

przybierać

zasoby

podlegające ochronie w trakcie procesów ich

przetwarzania, przesyłania, przechowywania i

niszczenia. Przykładowe formy jakie mogą

przybierać zasoby będące danymi to:

- dokumentacja papierowa,

- folie, taśmy, filmy, zdjęcia,

- zapis na nośnikach magnetycznych,

- strumień sygnałów elektrycznych lub optycznych

w okablowaniu telekomunikacyjnym,

- fale elektromagnetyczne (emisja ujawniająca).

Należy zidentyfikować zasoby mające dostęp do

danych

podlegających

ochronie

oraz

zidentyfikować użytkowników uczestniczących w

ich

przetwarzaniu.

Należy

zidentyfikować

procedury organizacyjne sterujące procesami

przetwarzania, przesyłania i przechowywania

danych. Procedury sterujące określają między

innymi:

- procedura i forma (nośniki) wejścia danych do

organizacji,

- procedura i sposoby dystrybucji (przesyłania)

danych wewnątrz organizacji,

- procedury przetwarzania danych,

-procedury i technologie archiwizacji danych,

-procedury i sposoby niszczenia danych (poprzez

niszczenia nośników danych)

Identyfikacja zagrożeń

Zasoby podlegają różnym rodzajom zagrożeń. Zagrożenie może

spowodować niepożądany incydent, który z kolei może

spowodować szkodę. Szkoda może powstać jako skutek

bezpośredniego lud pośredniego ataku na zasób. Zagrożenie

musi wykorzystać istniejącą podatność zasobu.

Zagrożenia mogą mieć pochodzenie naturalne lub ludzkie, mogą

być przypadkowe lub rozmyślne. Zarówno zagrożenia

przypadkowe jak i rozmyślne muszą być zidentyfikowane a

ich poziom i prawdopodobieństwo muszą zostać określone.

Należy

zidentyfikować

zagrożenia

(incydenty),

które

bezpośrednio przez wpływ na zasoby i procedury mogą

przyczynić się do naruszenia bezpieczeństwa zasobów

podlegających ochronie. Należy odpowiedzieć na pytanie:

przed czym należy chronić?

Identyfikacja podatności

Podatność zasobu oznacza pewną słabość fizyczną, systemową,

proceduralną, charakteryzującą zasoby i ich otoczenie,

możliwą do wykorzystania przez zagrożenie, co może

spowodować szkodę dla całej organizacji. Podatność same w

sobie nie powodują szkód, są jedynie warunkami, które mogą

umożliwić zagrożeniom wpływ na zasoby (innymi słowy okazja

pozwalająca wyrządzić szkodę).

Podatność konkretnego zasobu jest określeniem łatwości z jaką

temu zasobowi może być wyrządzona szkoda (np. brak

mechanizmu kontroli dostępu jest podatnością, która może

pozwolić zaistnieć zagrożeniu w postaci włamania i utraty

zasobów; brak kontroli nad hasłami, brak kontroli nad

dostępem do plików zawierających dane niejawne mogą

powodować zagrożenia ujawnienia informacji).

Szacowanie ryzyka

Ryzyko jest prawdopodobieństwem określającym możliwość

wykorzystania określonej podatności przez dane zagrożenie w

celu spowodowania straty lub zniszczenia zasobu lub grupy

zasobów. Jedno zagrożenie może wykorzystać wiele podatności

i odwrotnie.

Należy opracować scenariusze ryzyka. Są to opisy, w jaki sposób

dane zagrożenie lub grupa zagrożeń może wykorzystać

konkretną podatność lub grupę podatności narażając zasoby

na szkody. Ryzyko jest opisywane poprzez kombinację

(zazwyczaj iloczyn) dwu czynników- prawdopodobieństwa

wystąpienia zagrożenia oraz związanych z nim następstw.

Dowolna zmiana w zasobach i zabezpieczeniach może mieć

znaczący wpływ na ryzyko. Wczesne wykrywanie zmian w

środowisku pracy instytucji I samym systemie informatycznym

zwiększa możliwość redukcji ryzyka.

Etap projektu

Formalny dokument

polityki bezpieczeństwa

Nie istnieją formalne zalecenia dla jedynie właściwego

formatu i zawartości dokumentu opisującego

politykę bezpieczeństwa organizacji. Zawartość

dokumentu jak i układ takiego dokumentu jest rożny

i zależy od specyficznej działalności organizacji.

Zwraca się uwagę, że sekcje dokumentu powinny

być opracowane równolegle, ponieważ są

wzajemnie zależne (np. procedury kontroli dostępu

są zależne od zastosowanych technik kontroli, które

z kolei wynikają z opracowanych procedur).

Sugeruje się, żeby dokument zawierał następujące

sekcje tematyczne:

Cel i strategia

Zwięzły opis celu wprowadzania polityki bezpieczeństwa

informacji i strategii dochodzenia do tych celów.

Zasoby podlegające ochronie

Rozdział ten powstaje na podstawie wyników prac etapu

Analizy ryzyka. W postaci tabelarycznej należy zestawić

zasoby zaklasyfikowane jako podlegające ochronie. Zalecamy

zastosowanie tabeli zamieszczonej w dodatku „Tabela analiza

ryzyka”. W celu zobrazowania przepływu danych oraz

procedur sterujących przepływem zalecamy stosowanie

schematów blokowych. Zestawienie tabelaryczne ułatwi

późniejszą modyfikację i rozszerzanie zawartości dokumentu

(np. wpinanie kolejnych tabel).

Zabezpieczenia techniczne

Ściśle zdefiniowane procedury postępowania użytkowników.

Precyzyjne i staranne opracowania tej części dokumentu stanowić

będzie o jakości i skuteczności egzekwowania przyjętej polityki

bezpieczeństwa danych. Należy pamiętać, że to właśnie postawy

użytkowników (dobrowolne – wynikające ze zrozumienia potrzeb,

czy też wymuszone procedurami i nakazami) spowodują skuteczne

zadziałanie zabezpieczeń technicznych.

Procedury dostępu do zasobów i danych powinny być inne dla

każdego z poziomów kompetencji i potrzeb użytkowników, inne

dla personelu, pracowników szeregowych, kierownictwa, itd.

Jeżeli planowanie jest przyłączenie systemu informatycznego

organizacji do systemów zewnętrznych to należy również

opracować procedury dostępu z zewnątrz (np. dostęp z sieci do

Internetu). Procedura dostępu powinna uwzględnić sposób

stosowania przyjętych technik uwierzytelniania przy dostępie

użytkowników do danych.

Procedury identyfikacji incydentów i procedury

awaryjne

Opracowanie procedury postępowania w sytuacjach wykrycia

każdego z incydentów. Odpowiednie procedury powinny być

opracowane dla użytkowników jak i osób odpowiedzialnych za

bezpieczeństwo danych. W szczególności, procedury awaryjne

dla systemów elektronicznego przetwarzania informacji

powinny uwzględnić możliwość tradycyjnego (manualnego) ich

przetwarzania

w

sytuacji

niedostępności.

Procedura

wykrywania reagowania powinna zawierać następujące

czynności:

- zapis przebiegu zdarzenia,

- sposób

informowania

osób

odpowiedzialnych

za

bezpieczeństwo,

- sprawdzanie i jeżeli to możliwe, zapewnianie możliwości

dalszego działania

zaatakowanego systemu,

- zapewnianie ciągłości przetwarzania

danych (np. manualnie, w przypadku uszkodzenia

systemu) do czasu odbudowy systemu,

- zabezpieczenie dowodów incydentu,

- opracowanie listy podejrzanych,

- znalezienie świadków incydentu,

- przygotowanie oskarżenia o przestępstwo.

Plany awaryjne zawierają informacje o tym, jak prowadzić

działalność organizacji, gdy procesy ją wspomagające (w

tym procesy) są osłabione lub niedostępne. Plany te powinny

opisywać wszystkie możliwe składniki różnych scenariuszy

sytuacji awaryjnych, w tym:

- rożne okresy trwania awarii,

- utratę różnych usług,

- całkowitą utratę fizycznego dostępu do zasobów

.

Procedury odtwarzania po katastrofie opisują, jak

przywrócić działanie systemów informatycznych po

wystąpieniu incydentu, który wpłynął na ich

działanie.

Plany

odtwarzania

po

incydencie

zawierają:

kryteria definiujące incydent,

-

odpowiedzialność

personalną

za

wprowadzenie w życie planu odtwarzania,

-

odpowiedzialność

za

różne

działania

odtwarzające,

-

opis działań odtwarzających.

Procedury dokonywania zmian

Opracowanie procedur wprowadzania jakichkolwiek zmian

wyposażenia technicznego (np. zmiany w konfiguracji

oprogramowania,

zmiany

w

konfiguracji

urządzeń

komputerowych, zmiana konfiguracji systemu kontroli

dostępu, itd. ).

Metody egzekwowania polityki

Należy opracować scenariusze kontroli stosowania się

użytkowników do polityki bezpieczeństwa danych. Skuteczne

zabezpieczenia wymagają rozliczalności i bezpośredniego

przypisania i przyjęcia do wiadomości obowiązków z zakresu

bezpieczeństwa. Obowiązki i rozliczalność powinny być

przypisane do właścicieli zasobów. W konsekwencji istotna dla

bezpieczeństwa jest własność i związane z tym obowiązki z

zakresu bezpieczeństwa.

Opracowanie zabezpieczeń

Zabezpieczenia to praktyki, procedury lub mechanizmy, które

mogą:

-

chronić przed zagrożeniem,

-

redukować podatność,

-

ograniczać następstwa,

-

wykrywać niepożądane incydenty

-

ułatwiać odtwarzanie zasobów.

Efektywna ochrona wymaga zwykle kombinacji różnych

zabezpieczeń w celu utworzenia warstw ochronnych zasobów

(np. mechanizmy kontroli dostępu do komputerów powinny

być wspomagane przez narzędzia audytu, procedury

postępowania dla użytkowników, szkolenia i zabezpieczenia

fizyczne). Pewne zabezpieczenia mogą już istnieć jako zastane

i istniejące elementy środowiska danej organizacji. Dla

każdego zagrożenia i podatności należy opracować metody

zabezpieczeń służących podniesieniu poziomu bezpieczeństwa

w każdej z wymaganych kategorii. Przy opracowaniu

zabezpieczeń należy określić funkcję jaką będą one spełniały:

-

wykrywanie sprawcy incydentu

-

odstraszanie potencjalnych sprawców incydentów

-

zapobieganie wystąpieniu zagrożenia

-

ograniczanie następstw wystąpienia zagrożenia

-

poprawianie zabezpieczeń już istniejących

-

odtwarzanie zasobów

-

monitorowanie

-

uświadamianie.

Następnie należy oszacować roczny koszt każdego z zabezpieczeń.

Roczny koszt powinien być uśredniony po uwzględnieniu liczby lat

przewidywanego użytkowania danego rodzaju zabezpieczenia.

Należy odpowiedzieć na pytanie za jaką ceną należy chronić

.

Analiza kosztów i korzyści

Ryzyko wystąpienia zagrożeń jest redukowane jedynie

częściowo przez wprowadzenie zabezpieczeń. Częściowa

redukcja jest zazwyczaj wszystkim co można osiągnąć, a im

więcej chce się osiągnąć w dziedzinie minimalizacji ryzyka,

tym większe są koszty. Oznacza to, że pozostanie zawsze

akceptowalne ryzyko szczątkowe, określające adekwatność

zabezpieczeń do celów instytucji. Należy porównać koszty

potencjalnych następstw wystąpienia zagrożenia z kosztami

zabezpieczenia chroniącego przed stratą. Zmierzenie

wielkości następstw wystąpienia zagrożenia pozwala na

utrzymanie równowagi pomiędzy wartością zasobu a

kosztami zabezpieczeń użytych do ochrony przed tymi

zagrożeniami.

Identyfikacja ról i odpowiedzialności

Należy wyznaczyć osoby odpowiedzialne za politykę

bezpieczeństwa i za organizację systemu zabezpieczeń.

Osoby te powinny posiadać uprawnienia do podejmowania

działań w przypadku wykrycia naruszeń w systemie

zabezpieczeń. Osoby odpowiedzialne za bezpieczeństwo i

egzekwowanie polityki musza dysponować adekwatnym do

poziomu odpowiedzialności poziomem władzy decyzyjnej

oraz mieć możliwość egzekwowania sankcji wynikających z

nieprzestrzegania zasad polityki przez użytkowników.

Etap wdrożenia

Implementacja zabezpieczeń

Wybrane techniki zabezpieczeń częściowo będą mogły być

realizowane za pomocą gotowych narzędzi (np. systemy

kontroli dostępu, systemy ścian ogniowych, kryptografia), w

dużej jednak mierze, szczególnie w zakresie zabezpieczeń

aplikacji systemu przetwarzania danych, będą musiały być

implementowane w oprogramowaniu. W szczególności nie

da się w żaden inny sposób wymusić właściwego poziomu

bezpieczeństwa I przełamanie barier wprowadzonych przez

autorów oprogramowania nie może być systemowo

zniwelowane

przez

praktycznie

żaden

,

dowolnie

skomplikowany środek ochrony.

Instalacja zabezpieczeń wraz z integracją

Instalacja systemów zabezpieczeń następuje wieloetapowo.

Pierwsze zainstalowane są zabezpieczenia fizyczne i

techniczne związane z infrastrukturą (np. system

podtrzymywania napięcia –UPS, czy struktura fizyczna sieci

LAN-segmentacja).

Zabezpieczenia techniczne i programowe związane

bezpośrednio z systemem informatycznym i aplikacjami

będą instalowane równolegle z systemami w których skład

wchodzą.

Testowanie

Testowanie poprawności działania systemów ochrony

danych w połączeniu z aplikacjami I zgodnie z założeniami

projektowymi. Metodologia testów powinna uwzględniać

specyfikę zastosowanych technik zabezpieczeń.

Uświadamianie w zakresie bezpieczeństwa

Uświadamianie w zakresie bezpieczeństwa jest kluczowym

elementem

skutecznych

działań

w

zakresie

bezpieczeństwa.

Praktyka

pokazuje,

że

rzetelna,

merytoryczna wiedza jest najlepszym środkiem ochronnym

I często bardzo skutecznie zastępuje wyrafinowane i drogie

urządzenia techniczne. Brak uświadomienia I słaba

praktyka użytkowników mogą znacząco zredukować

skuteczność zabezpieczeń. Pracownicy organizacji są

generalnie uważani za jedne z najsłabszych ogniw w

zabezpieczeniach. W celu zapewnienia odpowiedniego

poziomu uświadomienia w zakresie bezpieczeństwa ważne

jest rozpoczęcie I realizacja programu uświadamiania.

Jednym z elementów programu uświadamiania jest

objaśnienie

użytkownikom

potrzeby

implementacji

zabezpieczeń I związanych z tym ról I obowiązków.

Program uświadamiania powinien być zaprojektowany tak,

aby motywować użytkowników I zapewnić ich akceptację w

zakresie

ich

odpowiedzialności

w

dziedzinie

bezpieczeństwa.

Document Outline

- Slide 1

- Slide 2

- Slide 3

- Slide 4

- Slide 5

- Slide 6

- Slide 7

- Slide 8

- Slide 9

- Slide 10

- Slide 11

- Slide 12

- Slide 13

- Slide 14

- Slide 15

- Slide 16

- Slide 17

- Slide 18

- Slide 19

- Slide 20

- Slide 21

- Slide 22

- Slide 23

- Slide 24

- Slide 25

- Slide 26

- Slide 27

- Slide 28

- Slide 29

- Slide 30

- Slide 31

- Slide 32

- Slide 33

- Slide 34

- Slide 35

- Slide 36

- Slide 37

- Slide 38

- Slide 39

- Slide 40

- Slide 41

- Slide 42

- Slide 43

- Slide 44

- Slide 45

- Slide 46

Wyszukiwarka

Podobne podstrony:

Praca Dyplomowa BezpieczeĹ stwo SystemĂłw Komputerowych A Hakerzy, prace doktorskie, magisterskie, P

B9 Redundancja i bezpiecze stwo w rozproszonych systemach automatyki

bezpieczeL,,stwo id 83362 Nieznany (2)

Bezpiecze stwo Pa stwa. Rozdzia Bezpieczenstwo wewn trzne i jego uwarunkowania, Bezpieczeństwo Naro

WYTYCZNE DO ĆWICZEŃ SBN, Bezpieczeństwo nardowe, Systemy bezpieczeństwa narodowego

6 Projektowanie Systemˇw Inf encr

bezpiecze stwo pracy, Studia polsl

stowarzyszenia, III semestr bezpieczeństwo narodowe, system reagowania kryzysowego

Zagadnienia egzaminacyjne z przedmiotu Nauka o Pa stwie i Prawie Bezpiecze stwo Wewn trzne(2)(1)

Bezpiecze stwo rozpocz cie kursu

Dzialanie patrolu rozpoznawczego w rejonie klęski zywiolowej, III semestr bezpieczeństwo narodowe, s

Jak bezpiecznie korzystać z systemu Windows, Windows XP, Vista - pomoce

systemy inf, Szkoła

KSIEGA dokument bezpiecz 1, Analiza Systemu BHP

Porozumienie o wspołpracy ze Stowarzyszeniem Lotników Polski Południowej-, III semestr bezpieczeństw

K Czainski Bezpiecze stwo wyj! Nieznany

Narodowe Sily Zbrojne, III semestr bezpieczeństwo narodowe, system reagowania kryzysowego

więcej podobnych podstron