Protokół IP w sieciach LAN

Plan wykładu

• Wprowadzenie

• Adresacja IP

• Konfiguracja adresów IP

• Usługa NAT

• DHCP

• Protokół IP i domena rozgłoszeniowa

• Podsumowanie

Plan wykładu

• Wprowadzenie

• Adresacja IP

• Konfiguracja adresów IP

• Usługa NAT

• DHCP

• Protokół IP i domena rozgłoszeniowa

• Podsumowanie

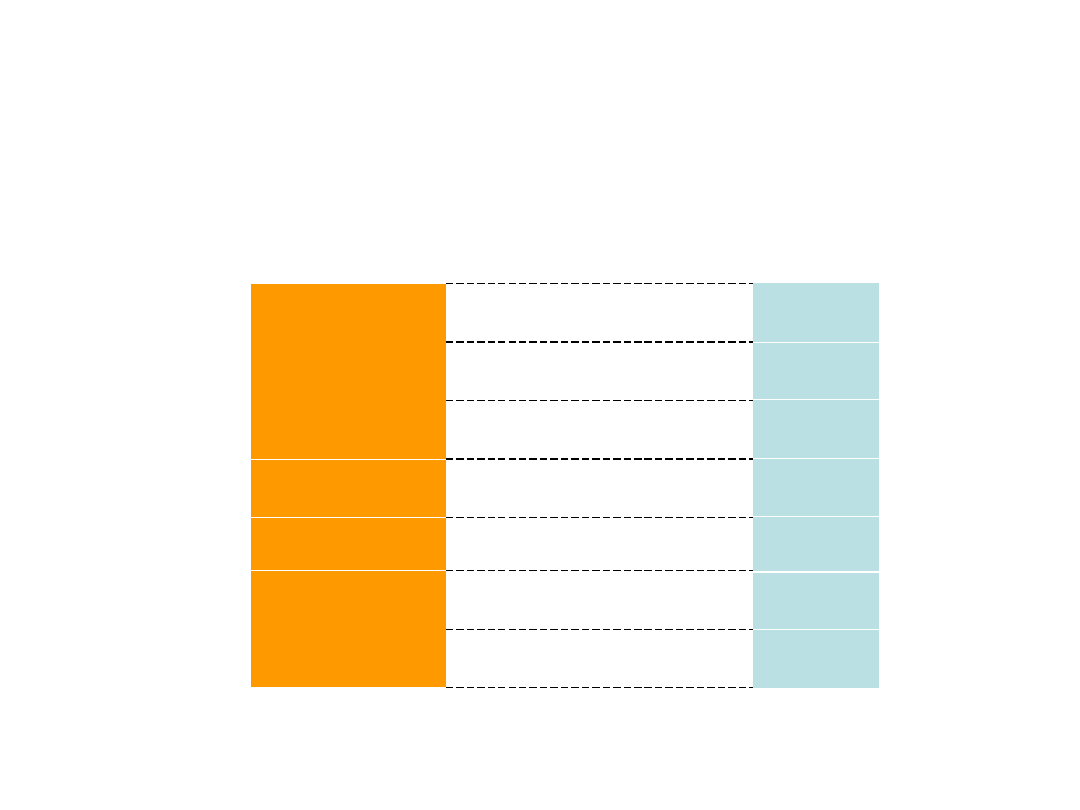

Warstwy modelu TCP/IP (1)

Warstwa

prezentacji

Warstwa

aplikacji

Warstwa

sesji

Warstwa

transportowa

Warstwa

sieciowa

Warstwa

łącza danych

Warstwa

fizyczna

Warstwa

aplikacji

Warstwa

transportowa

Warstwa

sieciowa

Warstwa

dostępu

do sieci

Model ISO/OSI

Model TCP/IP

Warstwy modelu TCP/IP (2)

• W przypadku warstw 1 i 2 TCP/IP korzysta z już

istniejących standardów sieciowych i technologii,

np. Ethernet, WiFi

• Podstawowy protokół warstwy 3 to IP (ang.

Internet Protocol), który izoluje wyższe warstwy od

zagadnień pracy sieci, adresuje datagramy,

zapewnia wymianę danych między

niejednorodnymi systemami. Warstwa 3 używa

również protokołu ICMP (ang. Internet Control

Message Protocol)

Warstwy modelu TCP/IP (3)

• Większość zadań warstwy 4 jest realizowana przez

protokół połączeniowy TCP (ang. Transmission

Control Protocol), który gwarantuje dostarczenie do

danych do adresata. Innym protokołem tej warstwy

jest bezpołączeniowy protokół datagramowy UDP

(ang. User Datagram Protocol), który nie gwarantuje

pełnej poprawności i integralności przesyłanych

danych

• Warstwie 5 i częściowo 6 odpowiadają protokoły

Telnet i wirtualnego terminala

• Warstwom 6 i 7 odpowiada protokół przekazu

plików FTP (ang. File Transfer Protocol), które

zapewniają przekaz plików między niejednorodnymi

urządzeniami i systemami operacyjnymi

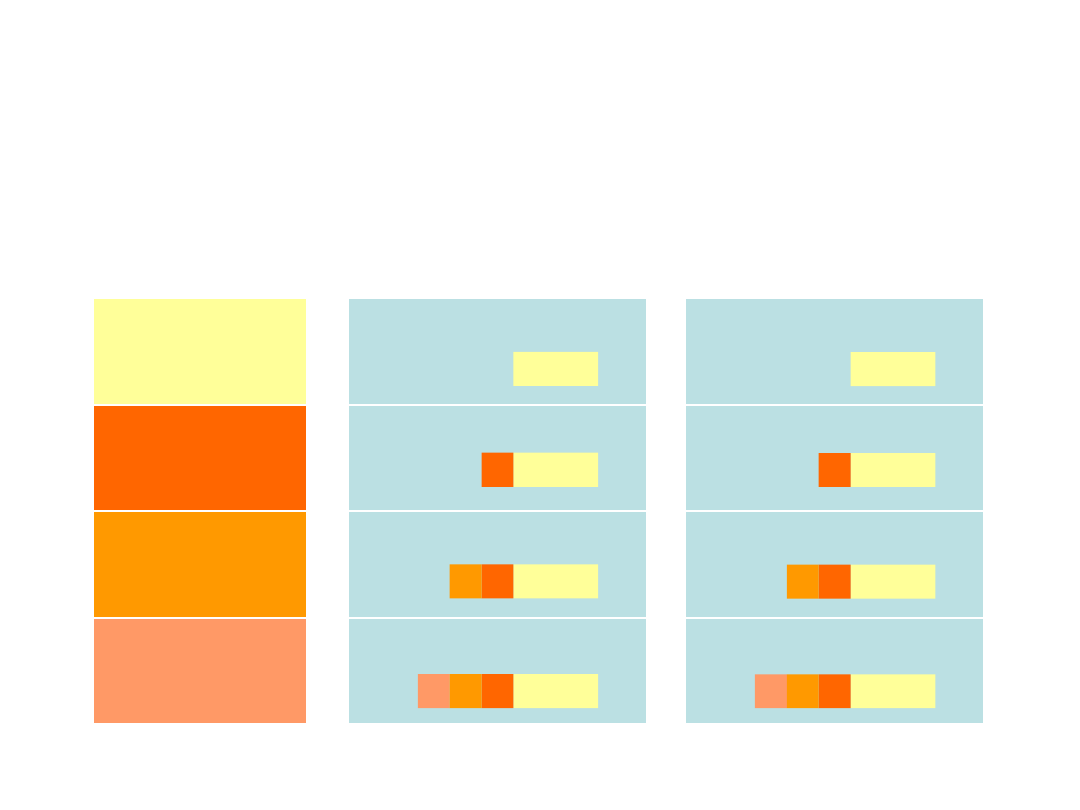

Jednostki danych i ich

przepływ

Warstwa

aplikacji

Warstwa

transportowa

Warstwa Internet

Warstwa

dostępu

do sieci

TCP

UDP

strumie

ń

segme

nt

datagra

m

ramk

a

DANE

DANE

N

DANE

N

N

N

DANE

N

N

wiadomoś

ć

pakiet

datagra

m

ramk

a

DANE

DANE

N

DANE

N

N

N

DANE

N

N

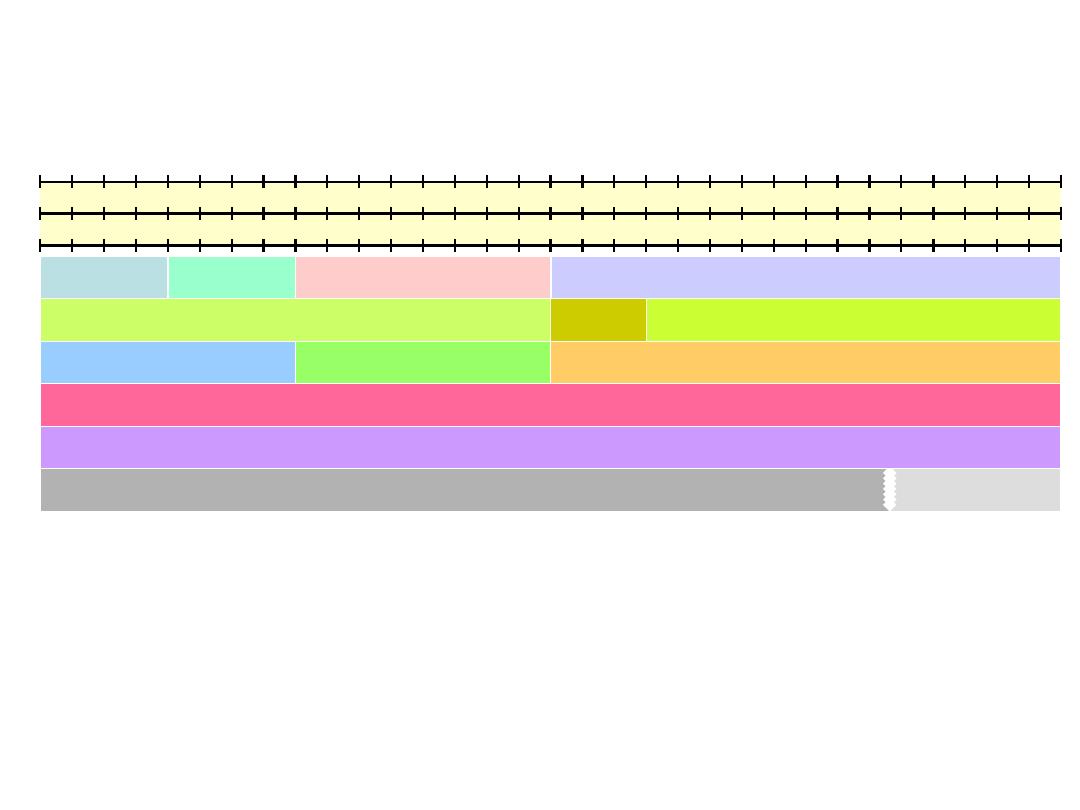

Nagłówek IPv4

0 1 2 3

0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1

WersjaDł. Nagł. Typ usługi

Długość całkowita

Identyfikator

Flagi

Przesunięcie

Czas życia TTL

Protokół

Suma kontrola

Źródłowy adres IP

Opcje

Uzupełn.

Docelowy adres IP

Numer wersji podaje numer wersji protokołu IP

używanego przez nadawcę (np. IPv4, IPv6)

Długość nagłówka to wielkość nagłówka w 32

bitowych słowach, to pole jest wykorzystywane do

określenia początku nagłówka protokołu wyższej

warstwy

Typ obsługi (ang. Type of Service) definiuje typ

usług oferowanych przez IP. Pole jest ignorowane

przez większość urządzeń w sieci. Wykorzystywane

również jako DSCP (ang. Differentiated Services Code

Point)

Długość całkowita określa całkowitą długość

pakietu IP wraz z nagłówkiem w bajtach

(maksymalnie 65535)

Identyfikator, flagi, przesunięcie służą do kontroli

segmentacji pakietu, umożliwia przesyłanie pakietów

podzielonych na części

Czas życia TTL (ang. Time To Live) pomaga

routerom mierzyć czas jaki pakiet pozostaje w sieci

zmniejszając o 1 wartość tego pola po każdym

kolejnym routerze. Kiedy TTL osiągnie wartość 0

pakiet jest usuwany z sieci

Protokół wskazuje na następny w hierarchii protokół

zawarty w danym pakiecie IP

Suma kontrolna służy do kontroli poprawności

nagłówka, kontrolą nie jest objęta część pakietu

zawierająca dane

Adresy IP umożliwiają przesyłanie i odbieranie

pakietów

Na koniec nagłówka mogą być dołączone dodatkowe

informacje (opcje), jednak ich długość musi być

wielokrotnością 32 bitów

Plan wykładu

• Wprowadzenie

• Adresacja IP

• Konfiguracja adresów IP

• Usługa NAT

• DHCP

• Protokół IP i domena rozgłoszeniowa

• Podsumowanie

Adresacja w protokole IP

• W sieciach IP używa się adresu 32 bitowego

• Adres IP składa się z dwóch elementów: numeru

sieci oraz numeru komputera w sieci, przy

czym wielkość tych elementów może się zmieniać

• Decyduje o tym tzw. maska, która także jest 32

bitowym ciągiem, posiadającym wartość jeden na

pozycjach bitów odpowiadających numerowi sieci,

a wartość zero na pozycjach bitów

odpowiadających numerowi urządzenia w sieci

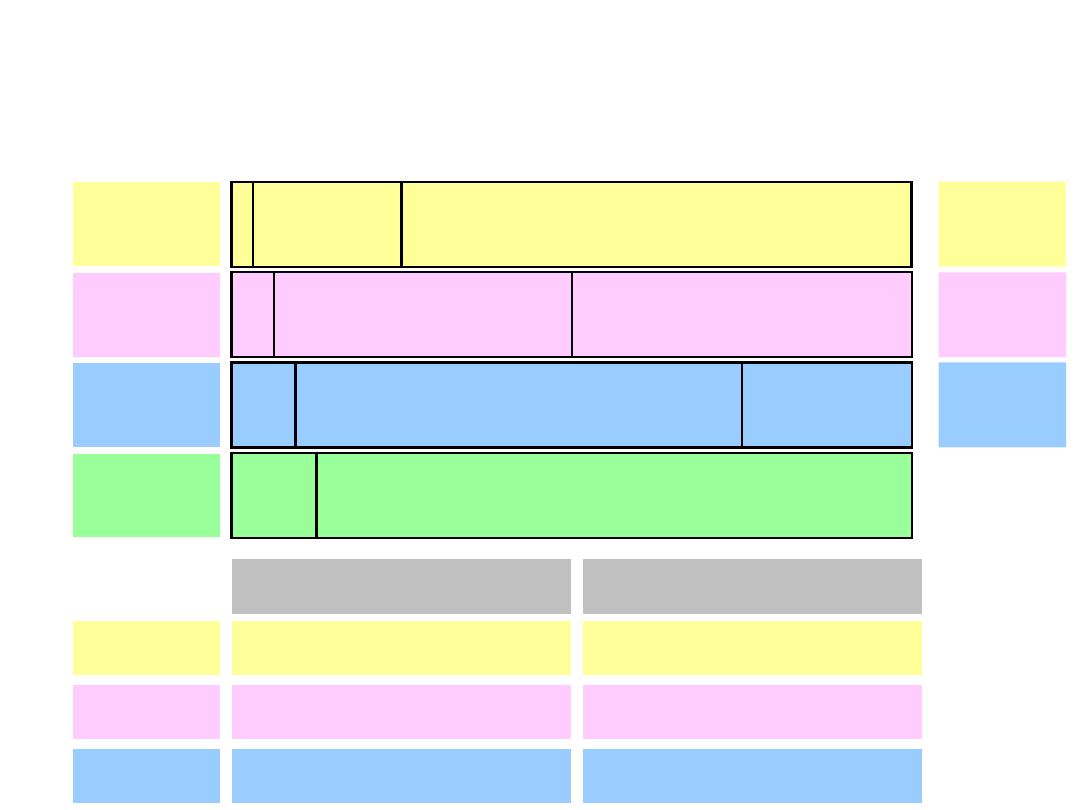

Klasy adresów IP

Klasa A

Klasa B

Klasa C

Klasa D

0

Numer sieci

(7 bitów)

Numer urządzenia (24 bity)

Klasa A

Klasa B

Klasa C

126 (2

7

–2)

Ilość sieci

Ilość urządzeń

16 777 124 (2

24

–2)

16 384 (2

14

–2)

65 534 (2

16

–2)

2 097 152 (2

21

–2)

254 (2

8

–2)

10

Numer sieci (14 bitów) Numer urządzenia (16 bitów)

110

Numer sieci (21 bitów)

Numer

urządzenia

(8 bitów)

1110

Adres rozgłoszeniowy (28 bitów)

0-127

128-191

192-223

Prywatne adresy IP

W niepublicznej sieci intranet (wewnętrznej sieci w

firmie) można wykorzystać adresy prywatne

(niepubliczne)

• 10.0.0.0 – 10.255.255.255

• 172.16.0.0 – 172.31.255.255

• 192.168.0.0 – 192.168.255.255

Pozostałe adresy to adresy publiczne, które nie

mogą się powtarzać, gdyż są widoczne w

publicznym Internecie

Konfiguracja urządzenia w sieci

IP

• Adres, który służy do identyfikacji urządzenia, musi to

być adres unikalny, nie powtarzający się w sieci.

Wyjątek stanowią adresy prywatne. Posiadając swój

adres urządzenie może wysyłać i otrzymywać pakiety

IP.

• Maska, która służy do określenia podsieci, do której

dane urządzenie należy

• Brama, która umożliwia komunikację ze urządzeniami

znajdującymi się w innej podsieci niż dana stacja.

Adres bramy musi się mieścić w tej samej podsieci co

adres stacji. Rolę bramę pełnie zazwyczaj ruter lub

inne urządzenie pracujące w warstwie 3

Maska w adresacji IP (1)

• Patrząc z perspektywy pojedynczego urządzenia w

sieci IP dzieli się na dwie strefy: podsieć, do której

stacja należy i cała reszta

• W momencie pojawienia się potrzeby wysłania

pakietu IP, urządzenie wylicza czy docelowy adres

IP należy do tej samej podsieci

• Jeżeli ten warunek jest spełniony, to pakiet jest

bezpośrednio wysyłany do urządzenia docelowego

wykorzystując ramki warstwy drugiej (np. Ethernet)

• W przeciwnym razie, kiedy adres docelowy jest

poza podsiecią urządzenie, to pakiet jest wysyłany

na adres bramy, która jest odpowiedzialna za

przekazanie tego pakietu dalej

Maska w adresacji IP (2)

• Maska ma długość 32 bitów. Pierwsza część

maski składająca się z samych bitów równych 1

określa adres podsieci. Na końcowych bitach

równych 0 zapisywane są adresy w ramach danej

podsieci

• Maskę zapisuje się jak adres IP, np.

255.255.255.0 lub w postaci /24, czyli podaje

się liczbę bitów określających adres podsieci

• Maska umożliwia adresowanie bezklasowe CIDR,

wymaga to dopisania do adresu maski. Zazwyczaj

dopisuje się to w postaci 156.17.30.100/24,

gdzie /24 oznacza rozmiar podsieci

Przykładowe maski (1)

• 255.255.254.0 (/23) rozmiar podsieci 2

9

=512

11111111 11111111 11111110 00000000

• 255.255.255.0 (/24) rozmiar podsieci 2

8

=256

11111111 11111111 11111111 00000000

• 255.255.255.128 (/25) rozmiar podsieci

2

7

=128

11111111 11111111 11111111 10000000

• 255.255.255.192 (/26) rozmiar podsieci 2

6

=64

11111111 11111111 11111111 11000000

Przykładowe maski (2)

• 255.255.255.224 (/27) rozmiar podsieci 2

5

=32

11111111 11111111 11111111 11100000

• 255.255.255.240 (/28) rozmiar podsieci 2

4

=16

11111111 11111111 11111111 11110000

• 255.255.255.248 (/29) rozmiar podsieci 2

3

=8

11111111 11111111 11111111 11111000

• 255.255.255.252 (/30) rozmiar podsieci 2

2

=4

11111111 11111111 11111111 11111100

Nieprawidłowe

maski

• 255.255.255.2

11111111 11111111 11111111 000000

1

0

• 255.255.255.64

11111111 11111111 11111111 0

1

000000

• 255.255.255.220

11111111 11111111 11111111 110

111

00

• 255.255.255.113

11111111 11111111 11111111 0

111

000

1

• 255.255.255.56

11111111 11111111 11111111 00

111

000

Adres rozgłoszeniowy

• Ostatni adres z zakresu wyznaczonego przez

adres urządzenia i maskę to adres

rozgłoszeniowy podsieci

• Jest to adres mający bity równe 1 na tych samych

pozycjach co maska ma bity równe 0

• Na pozostałych bitach ma takie same wartości

co adres urządzenia

• Adres rozgłoszeniowy nie może być przydzielony

dla urządzenia

Adres podsieci

• Pierwszy adres z zakresu wyznaczonego przez

adres urządzenia i maskę to adres podsieci

• Jest to adres mający bity równe 0 na tych samych

pozycjach co maska

• Na pozostałych bitach adres podsieci ma takie

same wartości co adres urządzenia

• Adres sieci nie może być przydzielony dla

urządzenia

Wyliczanie adresu podsieci -

przykład 1

• Adres źródłowy: 192.168.0.3

• Maska: 255.255.255.0

• Adres docelowy: 192.168.0.6

• Adres podsieci dla stacji źródłowej (iloczyn logiczny AND)

11000000 10101000 00000000 00000011=192.168.0.3

11111111 11111111 11111111 00000000=255.255.255.0

11000000 10101000 00000000 00000000=192.168.0.0

• Adres podsieci dla stacji docelowej (iloczyn logiczny

AND)

11000000 10101000 00000000 00000110=192.168.0.6

11111111 11111111 11111111 00000000=255.255.255.0

11000000 10101000 00000000 00000000=192.168.0.0

• Adres źródłowy i docelowy należą do tej samej podsieci

Wyliczanie adresu podsieci -

przykład 1

• Adres źródłowy: 192.168.0.3/24

• Adres docelowy: 192.168.0.6/24

• Maska /24 (255.255.255.0) oznacza, że zakres

podsieci ma postać, x.x.x.0- x.x.x.255, wiec w

rozważanym przypadku ten zakres to

192.168.0.0-192.168.0.255

• Ponieważ adres źródłowy i docelowy mieszczą się

w tym zakresie, więc należą do tej samej

podsieci

Wyliczanie adresu podsieci -

przykład 2

• Adres źródłowy: 156.17.30.200/25

• Adres docelowy: 156.17.30.130/25

• Maska /25 (255.255.255.128) oznacza, że zakres

podsieci ma postać, x.x.x.0- x.x.x.127 lub

x.x.x.128- x.x.x.255 wiec w rozważanym

przypadku te zakresy to 156.17.30.0-

156.17.30.127 lub 156.17.30.128-

156.17.30.255

• Ponieważ adres źródłowy i docelowy mieszczą się

w zakresie 156.17.30.128-156.17.30.255, więc

należą do tej samej podsieci

Wyliczanie adresu podsieci -

przykład 3

• Adres źródłowy: 156.17.40.200/26

• Adres docelowy: 156.17.40.3/26

• Maska /26 (255.255.255.192) oznacza zakresy

podsieci

x.x.x.0- x.x.x.63

x.x.x.64- x.x.x.127

x.x.x.128- x.x.x.191

x.x.x.192- x.x.x.255

• Ponieważ adres źródłowy jest w zakresie

x.x.x.192- x.x.x.255, a adres docelowy w

zakresie x.x.x.0- x.x.x.63, więc rozważane

adresy nie należą do tej samej podsieci

Wyliczanie adresu podsieci -

przykład 4

• Adres źródłowy: 156.17.30.100/27

• Adres docelowy: 156.17.30.70/27

• Maska /27 (255.255.255.224) oznacza zakresy

podsieci

x.x.x.0- x.x.x.31 x.x.x.32- x.x.x.63

x.x.x.64- x.x.x.91 x.x.x.92- x.x.x.127

x.x.x.128- x.x.x.159 x.x.x.160- x.x.x.191

x.x.x.192- x.x.x.223 x.x.x.224- x.x.x.255

• Ponieważ adres źródłowy jest w zakresie x.x.x.92-

x.x.x.127, a adres docelowy w zakresie x.x.x.64-

x.x.x.91, więc rozważane adresy nie należą do

tej samej podsieci

Adres, maska i brama –

przykład 1

• Adres źródłowy: 10.1.0.6/16

• Maska: 255.255.0.0

• Brama: 10.1.0.1

• Brama jest w tej samej podsieci co stacja, więc

jest to prawidłowa konfiguracja

Adres, maska i brama -

przykład 2

• Adres źródłowy: 192.168.0.3/24

• Maska: 255.255.255.0

• Brama: 192.168.1.1

• Brama nie jest w tej samej podsieci co stacja,

więc

nieprawidłowa

jest brama lub maska

Adres, maska i brama -

przykład 3

• Adres źródłowy: 156.17.43.81/30

• Maska: 255.255.255.252

• Brama: 156.17.43.83

• Brama to adres rozgłoszeniowy podsieci

wyznaczonej przez adres i maskę, więc jest to

nieprawidłowa

konfiguracja

Adres, maska i brama –

przykład 4

• Adres źródłowy: 212.20.0.6/25

• Maska: 255.255.255.128

• Brama: 212.20.0.126

• Brama jest w tej samej podsieci co stacja, więc

jest to prawidłowa konfiguracja

Adres, maska i brama -

przykład 5

• Adres źródłowy: 156.17.43.83/29

• Maska: 255.255.255.248

• Brama: 156.17.43.80

• Brama to adres podsieci wyznaczonej przez adres

i maskę, więc jest to

nieprawidłowa

konfiguracja

Adres, maska i brama -

przykład 6

Zaznacz prawidłowe maski dla komputera o adresie

10.0.0.50 znajdującego się w podsieci o adresie

10.0.0.0

• /24

• /25

• /26

• /27

Adres, maska i brama -

przykład 7

Zaznacz prawidłowe maski dla komputera o adresie

192.168.0.180 znajdującego się w podsieci o

adresie 192.168.0.128

• /24

• /25

• /26

• /27

Liczba adresów w podsieci

(1)

• Zapis /n oznacza, że liczba adresów w danej

podsieci to 2

(32-n)

, np. dla maski /24 mamy

2

8

= 256 adresów

• Pierwszy i ostatni adres z zakresu podsieci nie

może być przypisany do stacji (adres podsieci i

rozgłoszeniowy)

• Maksymalna liczba stacji w podsieci wynosi (2

(32-n)

–

2)

• Dodatkowo jeden adres z zakresu musimy

zarezerwować na adres bramy, czyli po odliczeniu

adresu bramy zostaje (2

(32-n)

–3) adresów

Liczba adresów w podsieci

(2)

•

Maska 255.255.254.0 (/23) - liczba stacji 509+1

•

Maska 255.255.255.0 (/24) - liczba stacji 253+1

•

Maska 255.255.255.128 (/25) - liczba stacji 125+1

•

Maska 255.255.255.192 (/26) - liczba stacji 61+1

•

Maska 255.255.255.224 (/27) - liczba stacji 29+1

•

Maska 255.255.255.240 (/28) - liczba stacji 13+1

•

Maska 255.255.255.248 (/29) - liczba stacji 5+1

•

Maska 255.255.255.252 (/30) - liczba stacji 1+1

Plan wykładu

• Wprowadzenie

• Adresacja IP

• Konfiguracja adresów IP

• Usługa NAT

• DHCP

• Protokół IP i domena rozgłoszeniowa

• Podsumowanie

Konfiguracja adresów IP –

przykład 1

• Firma posiada 200 komputerów umieszczonych

na trzech kondygnacjach

• Na parterze jest 90 komputerów, pierwszym

piętrze 60, a na drugim 50

• Centralnym urządzeniem, do którego na

oddzielnych portach są podłączone kondygnacje,

jest ruter

• Każda z kondygnacji jest oddzielną domeną

rozgłoszeniową

• Firma otrzymała od ISP jeden adres publiczny

Konfiguracja adresów IP –

przykład 1

Proponujemy stworzyć 3 podsieci:

• Parter maska: 255.255.255.0 /24, brama:

192.168.0.1, adresy stacji:

192.168.0.2 - 192.168.0.91

• 1 piętro maska: 255.255.255.0 /24, brama:

192.168.1.1, adresy stacji:

192.168.1.2 - 192.168.1.61

• 2 piętro maska: 255.255.255.0 /24, brama:

192.168.2.1, adresy stacji:

192.168.2.2 - 192.168.2.51

Dobranie maski 255.255.255.0 /24 ułatwia rozbudowę

sieci o nowe komputery. Stacje mają dostęp do Internetu

dzięki usłudze NAT (ang. Network Address Translation)

Konfiguracja adresów IP –

przykład 2

• Firma posiada 200 komputerów umieszczonych

na trzech kondygnacjach

• Na parterze jest 90 komputerów, pierwszym

piętrze 60, a na drugim 50

• Centralnym urządzeniem, do którego na

oddzielnych portach są podłączone kondygnacje,

jest ruter

• Każda z kondygnacji jest oddzielną domeną

rozgłoszeniową

• Firma otrzymała od ISP klasę C adresów

publicznych 212.1.1.0/24

Konfiguracja adresów IP –

przykład 2

Proponujemy stworzyć 3 podsieci:

• Parter maska: 255.255.255.128 /25, brama:

212.1.1.126 adresy stacji: 212.1.1.1 - 212.1.1.90

• 1 piętro maska: 255.255.255.192 /26, brama:

212.1.1.190 adresy stacji:

212.1.1.129 - 212.1.1.188

• 2 piętro maska: 255.255.255.192 /26, brama:

212.1.1.254 adresy stacji:

212.1.1.193 - 212.1.1.242

Sieć klasy C podzielono tak, aby każdy komputer miał

przypisany adres publiczny. Zastosowano maskowanie

podsieci o zmiennej długości (VLSM)

Konfiguracja adresów IP –

przykład 3

• Firma posiada 30 komputerów podłączonych do

jednego przełącznika warstwy drugiej, czyli jest

jedna domena rozgłoszeniowa

Proponujemy stworzyć 1 podsieć.

• maska: 255.255.255.0 /24

• brama: 192.168.0.1

• adresy stacji: 192.168.0.2 - 192.168.0.31

Konfiguracja adresów IP –

przykład 4

• Firma ma przydzieloną klasę B adresów

156.17.0.0/16

• Firma posiada 12 lokalizacji, w których znajduje się

od 1 tys. do 3 tys. komputerów

• Proponujemy zastosować maskę /20

• Dla 12 lokalizacji wykorzystane zostaną

przydzielone podsieci: 156.17.0.0/20,

156.17.16.0/20, 156.17.32.0/20, 156.17.48.0/20,

156.17.64.0/20, 156.17.80.0/20, 156.17.96.0/20,

156.17.112.0/20, 156.17.128.0/20,

156.17.144.0/20, 156.17.160.0/20, 156.17.176.0/20

Konfiguracja adresów IP –

przykład 5

• Firma posiada następujące podsieci:

– 30 stacji

– 100 stacji

– 14 stacji

– 10 stacji

– 12 stacji

• Firma otrzymała od ISP klasę C adresów

publicznych 156.17.30.0/24

• Zaproponować adresację wykorzystującą w

sposób ciągły podane adresy

Konfiguracja adresów IP –

przykład 5

100 stacji

• maska: 255.255.255.128 /25

• zakres 156.17.30.0 - 156.17.30.127

• brama: 156.17.30.126

30 stacji

• maska: 255.255.255.192 /26

• zakres 156.17.30.128 - 156.17.30.191

• brama: 156.17.30.190

14 stacji

• maska: 255.255.255.224 /27

• zakres 156.17.30.192 - 156.17.223

• brama: 156.17.30.222

Konfiguracja adresów IP –

przykład 5

12 stacji

• maska: 255.255.255.240 /28

• zakres 156.17.30.224 - 156.17.30.239

• brama: 156.17.30.238

10 stacji

• maska: 255.255.255.240 /28

• zakres 156.17.30.240 - 156.17.30.255

• brama: 156.17.30.254

Plan wykładu

• Wprowadzenie

• Adresacja IP

• Konfiguracja adresów IP

• Usługa NAT

• DHCP

• Protokół IP i domena rozgłoszeniowa

• Podsumowanie

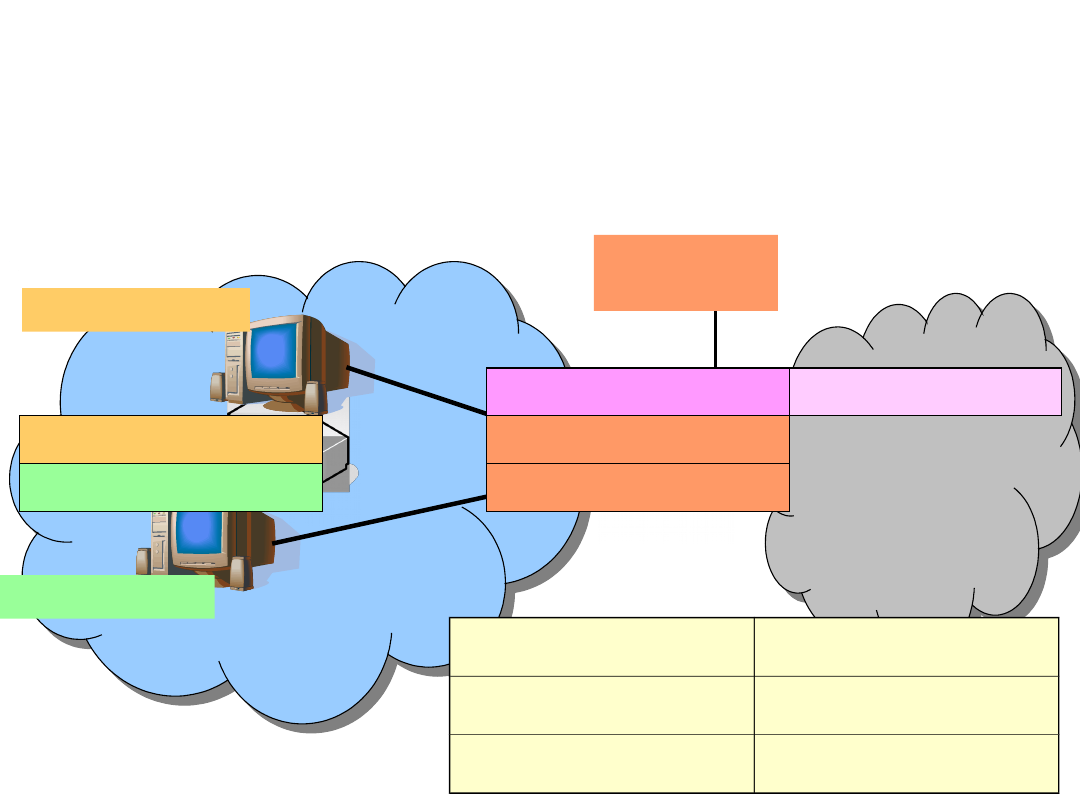

Usługa NAT

• Usługa NAT (ang. Network Address Translation)

polega na modyfikowaniu adresów w nagłówku

pakietu IP w taki sposób, że adres docelowy,

źródłowy lub oba są zastępowane innymi adresami

• Usługa NAT zazwyczaj działa na obrzeżu sieci

lokalnej na styku z siecią globalną (np. firewall)

• W celu rozróżnienia urządzeń wewnątrz sieci

stosujących adresy prywatne lub publiczne

wykorzystuje się niepowtarzalne adresy portów

źródłowych przypisywane do publicznych adresów

IP – jest to usługa PAT (ang. Port Address Translation)

LAN

LAN

Interne

t

Interne

t

Usługa NAT – przykład

Adres w LAN

Adres w Internecie

192.168.1.2:1444

156.17.10.5:1444

192.168.1.3:1444

156.17.10.5:1344

192.168.1.3/24

192.168.1.2/24

156.17.10.5

NAT/PAT

SRC=156.17.10.5:1444

SRC=156.17.10.5:1344

SRC=192.168.1.2:1444

SRC=192.168.1.3:1444

DST=156.17.10.5:1444

DST=192.168.1.2:1444

Zalety NAT

NAT zachowuje usankcjonowany standardami

schemat zarejestrowanych adresów, dzięki

umożliwieniu wykorzystania prywatnych adresów

w sieciach intranetowych

NAT ułatwia połączenie sieci intranetowych z

sieciami publicznymi i równoważenie obciążeń

Stosowanie NAT umożliwia zachowanie

wewnętrznej adresacji po zmianie ISP

Podnosi bezpieczeństwo ukrywając wewnętrzną

strukturę adresacji oraz umożliwia przeglądanie

całego ruchu wychodzącego i wchodzącego

Wady NAT

Zwiększa opóźnienia transmisji

Uniemożliwia działanie pewnych aplikacji i usług

Serwery usług zewnętrznych (np. WWW) ukryty

za NAT i mający adres prywatny może być

dostępny jedynie przez przekierowanie portów

Utrudniona współpraca z systemem DNS,

szczególnie dla dynamicznego NAT

Zwiększone pole TTL w nagłówku IP – dodatkowy

węzeł w sieci realizujący NAT

Plan wykładu

• Wprowadzenie

• Adresacja IP

• Konfiguracja adresów IP

• Usługa NAT

• DHCP

• Protokół IP i domena rozgłoszeniowa

• Podsumowanie

Protokół DHCP

• Protokół DHCP (Dynamic Host Configuration

Protocol) zdefiniowany w RFC 2131 umożliwia

automatyczną konfigurację adresów IP oraz

innych parametrów klientów (np. brama, maska)

przy użyciu jednego lub kilku serwerów DHCP

• DHCP wykorzystuje protokół IP

• Serwer DHCP przechowuje bazę danych o

dostępnych adresach IP

• Podobne funkcje do DHCP pełnią również starsze

protokoły RARP (Reverse Address Resolution

Protocol) oraz BOOTP

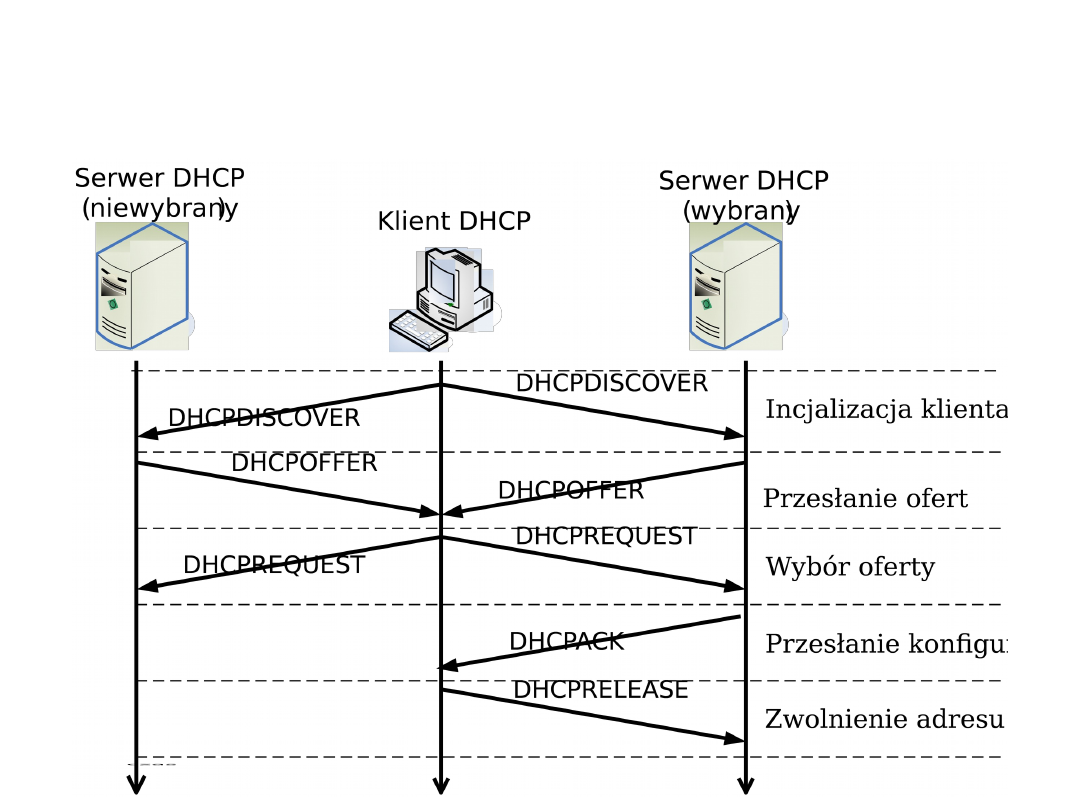

Komunikaty DHCP (1)

• DHCPDISCOVER – klient wysyła rozgłoszeniowy

komunikat w celu znalezienia serwera DHCP

• DHCPOFFER – serwer wysyła odpowiedź

(unicast) zawierającą propozycję parametrów

konfiguracyjnych

• DHCPREQUEST – klient wysyła wiadomość

rozgłoszeniową do serwerów DHCP w celu (a)

pobrania parametrów z jednego z serwerów i

odrzucenia oferty innych serwerów, (b)

potwierdzenia poprzednio pobranego adresu lub

(c) rozszerzając dzierżawę konkretnego adresu

Komunikaty DHCP (2)

• DHCPACK – serwer wysyła do klienta odpowiedź

z parametrami zawierającymi adres IP

• DHCPNAK – serwer wysyła do klienta informację

o błędzie a adresie

• DHCPDECLINE – klient do serwera, że adres jest

już w użyciu

• DHCPRELEASE – klient kończy dzierżawę adresu

• DHCPINFORM – klient prosi serwer DHCP o

lokalną konfigurację

Przesyłanie komunikatów

DHCP

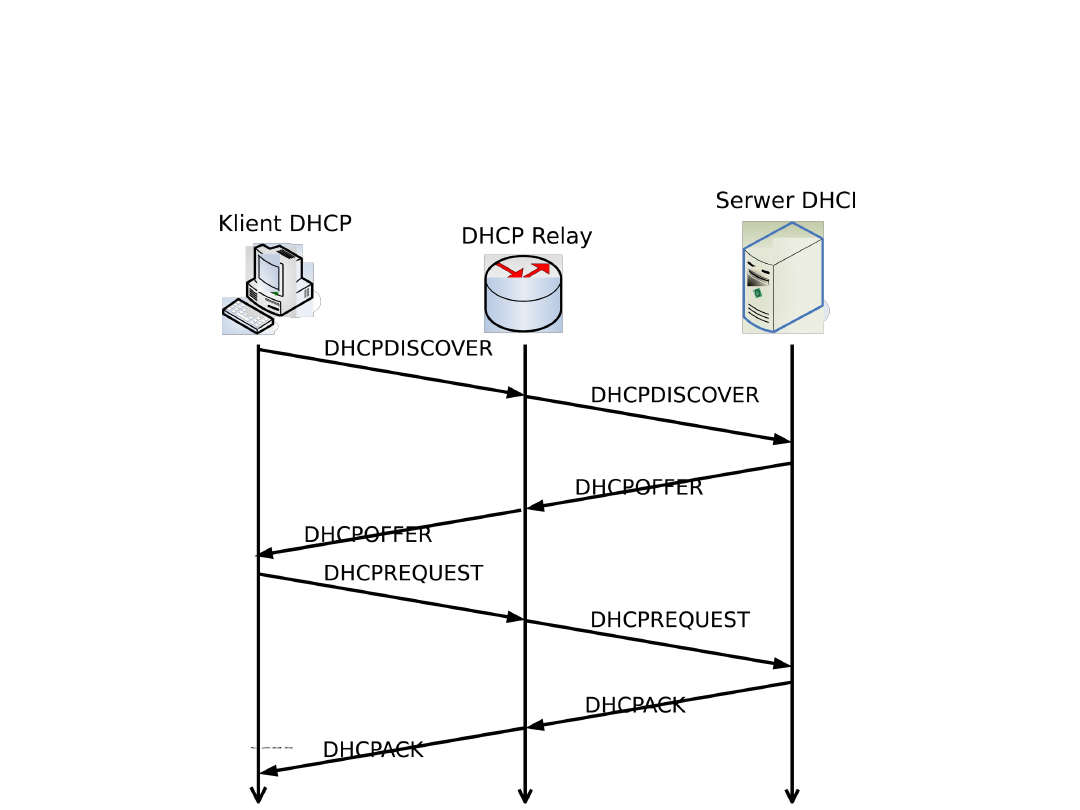

DHCP Relay

• Zapytanie DHCPDISCOVER jest rozsyłane za

pomocą ramki rozgłoszeniowej

• Aby nie instalować serwera DCHP w każdej podsieci

(domenie rozgłoszeniowej) można zastosować

DHCP Relay – urządzenie, które potrafi przekazać

zapytania DHCP do serwera DHCP

• Zazwyczaj rolę DHCP Relay pełni to samo

urządzenie, które jest bramą dla danej podsieci,

np. router

• DHCP Relay ma wpisany adres IP serwera DHCP,

któremu przekazuje zapytanie DHCP

DHCP Relay – wymiana

komunikatów

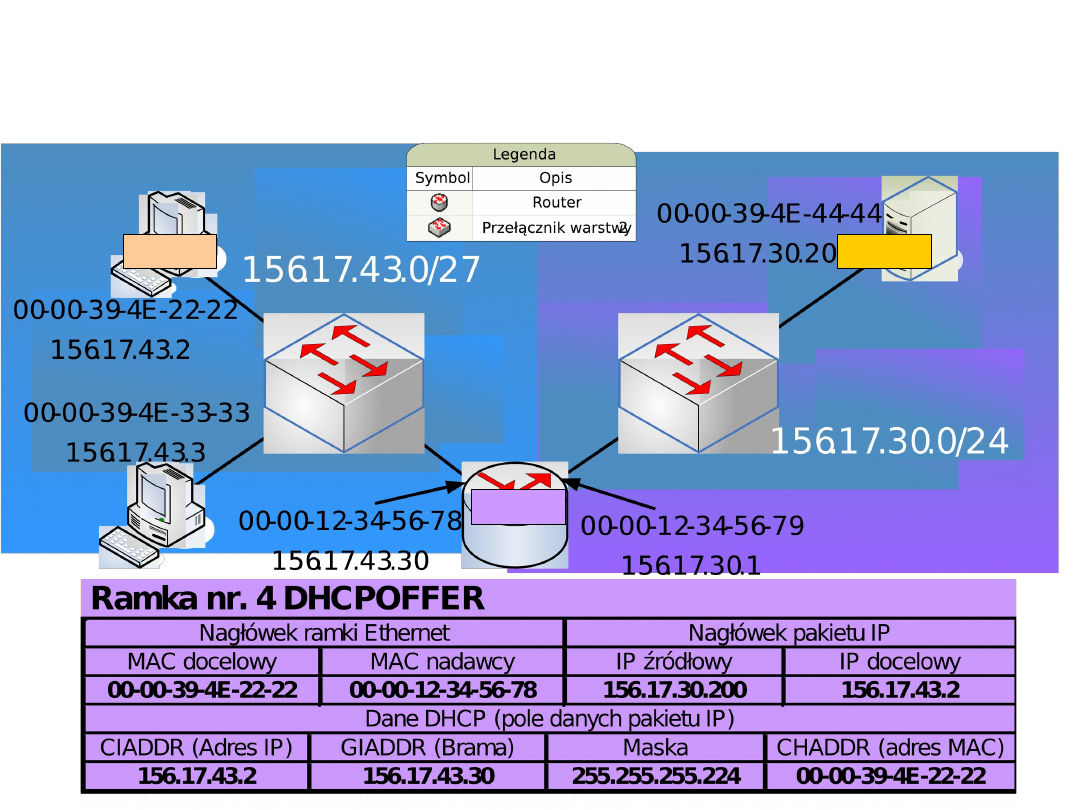

DHCP Relay - przykład

1

2

3

4

Podsumowanie DHCP

• Serwer DHCP może przyznawać adresy IP według

adresu MAC klienta – ważne dla stacji

wymagającego stałego IP np. ze względu na

rejestrację w DNS

• Klient może pominąć komunikat DHCPDISCOVER

jeśli zna adres serwera DHCP

• Czas dzierżawy adresu jest ustalany między

klientem i serwerem, który zobowiązuje się nie

udostępniać przydzielonego adresu nikomu na

wyznaczony czas

• Klient może prosić serwer o wydłużenie czasu

dzierżawy

Plan wykładu

• Wprowadzenie

• Adresacja IP

• Konfiguracja adresów IP

• Usługa NAT

• DHCP

• Protokół IP i domena rozgłoszeniowa

• Podsumowanie

Podsieć IP i domena

rozgłoszeniowa

• Podstawowa zasad doboru adresacji IP w sieciacj

Ethernet to: jedna domena rozgłoszeniowa =

jedna podsieć IP

• Zasada to wynika wprost z działania protokołu

ARP, który wysyła zapytania na adres

rozgłoszeniowy

• Odejście od tej zasady może powodować

nieprawidłowe działanie sieci

• W niektórych przypadkach dozwolone jest

niestosowanie tej zasady, ale musi to być

czynione świadomie i mieć uzasadnienie

Podsieć IP i domena

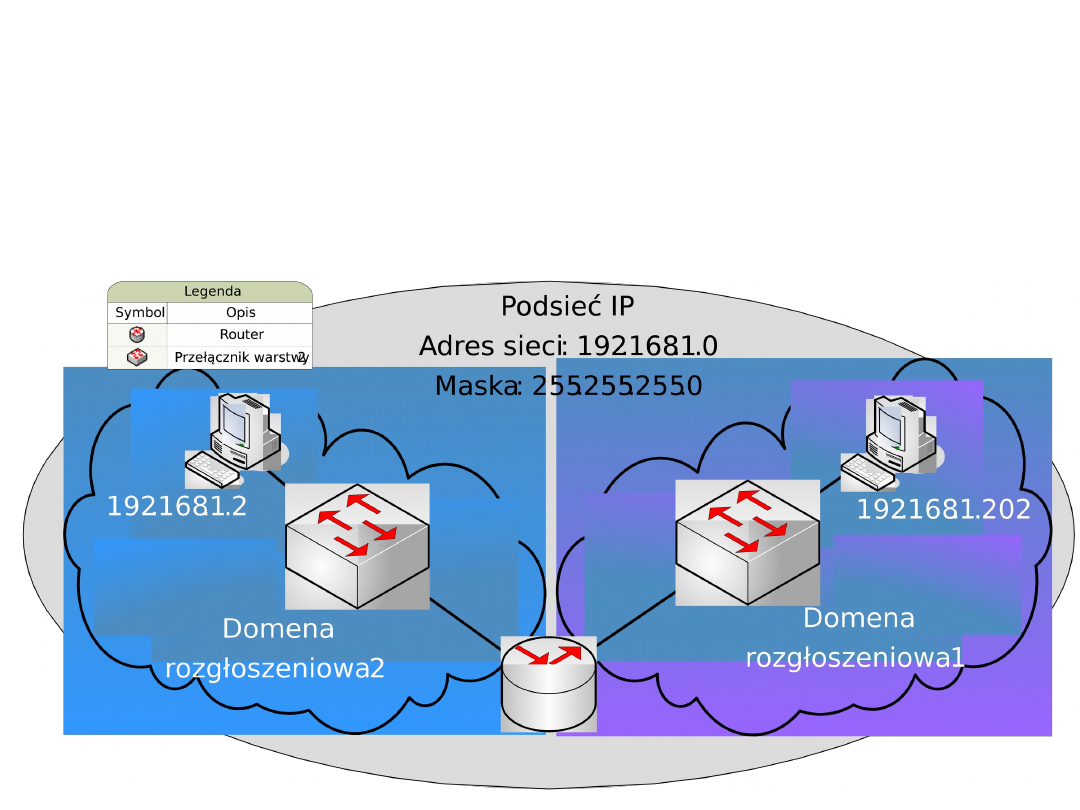

rozgłoszeniowa – przykład 1

• Jedna podsieć IP zawiera dwie domeny

rozgłoszeniowe

Podsieć IP i domena

rozgłoszeniowa – przykład 1

• Nie będzie komunikacji w warstwie IP między

stacjami z dwóch różnych domen

rozgłoszeniowych, gdyż zapytanie ARP nie

zostanie przekazane przez router do drugiej

domeny rozgłoszeniowej

• W niektórych przypadkach administrator może

świadomie skonfigurować sieć w przedstawiony

sposób, kiedy nie ma potrzeby komunikacji między

domenami rozgłoszeniowymi (np. ze względów

bezpieczeństwa)

• Faktyczne działanie sieci zależy również od

konfiguracji routera

Podsieć IP i domena

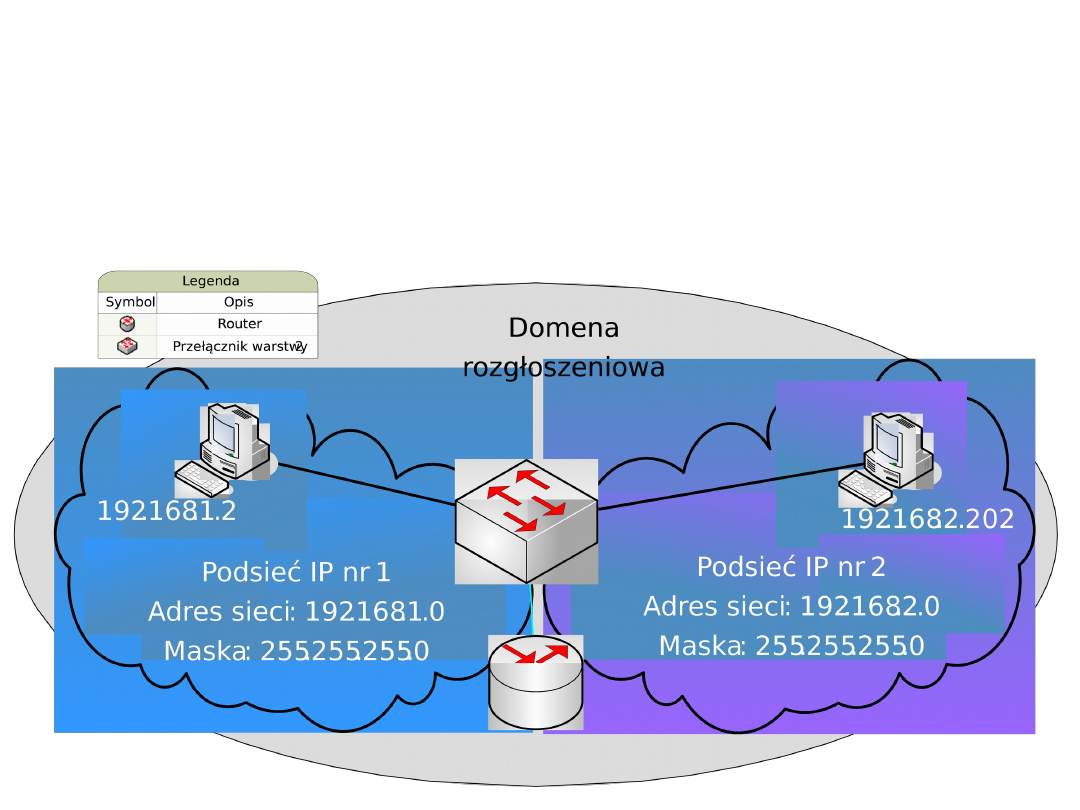

rozgłoszeniowa – przykład 2

• Jedna domena rozgłoszeniowa zawiera dwie

podsieci IP

Podsieć IP i domena

rozgłoszeniowa – przykład 2

• Będzie komunikacja w warstwie IP między stacjami z

dwóch różnych podsieci IP znajdujących się w tej

samej domenie rozgłoszeniowej

• Jednak pakiety przesyłane między tymi podsieciami

będą niepotrzebnie przechodziły przez router i

obciążały łącze między przełącznikiem i routerem

• Można to wykryć za pomocą programu traceroute

• W niektórych przypadkach administrator może

świadomie skonfigurować sieć w przedstawiony

sposób, kiedy np. chce kontrolować przesyłane pakiety

wykorzystując dodatkowe funkcje routera

Protokół IP i VLAN

• Ponieważ jedna sieć VLAN to pojedyncza domena

rozgłoszeniowa to należy dla każdego VLANu

stworzyć oddzielną podsieć IP

• Komunikacja miedzy VLANami możliwa jest w

warstwie 3, czyli za pomocą protokołu IP i

odpowiednio skonfigurowanego routingu

• Do routowania między VLANami można

wykorzystać routery lub przełączniki warstwy

3

• Aby nie instalować serwera DHCP w każdym

VLANie można wykorzystać DHCP Relay

Plan wykładu

• Wprowadzenie

• Adresacja IP

• Konfiguracja adresów IP

• Usługa NAT

• DHCP

• Protokół IP i domena rozgłoszeniowa

• Podsumowanie

Podsumowanie

• IP to obecnie najbardziej popularny protokół

sieciowy

• Przestrzeń adresowa IPv4 jest obecnie na

wyczerpaniu, więc powszechni stosuje się NAT

oraz prowadzone są prace nad migracją do IPv6

• Protokół IPv4 jest stosowany od kilkudziesięciu

lat i nie zawiera wielu mechanizmów obecnie

niezbędnych w sieciach komputerowych

(bezpieczeństwo, QoS, zarządzanie ruchem)

• Dlatego opracowano wiele rozszerzeń tego

protokołu (np. IPSec, DiffServ, MPLS)

Document Outline

- Slide 1

- Slide 2

- Slide 3

- Slide 4

- Slide 5

- Slide 6

- Slide 7

- Slide 8

- Slide 9

- Slide 10

- Slide 11

- Slide 12

- Slide 13

- Slide 14

- Slide 15

- Slide 16

- Slide 17

- Slide 18

- Slide 19

- Slide 20

- Slide 21

- Slide 22

- Slide 23

- Slide 24

- Slide 25

- Slide 26

- Slide 27

- Slide 28

- Slide 29

- Slide 30

- Slide 31

- Slide 32

- Slide 33

- Slide 34

- Slide 35

- Slide 36

- Slide 37

- Slide 38

- Slide 39

- Slide 40

- Slide 41

- Slide 42

- Slide 43

- Slide 44

- Slide 45

- Slide 46

- Slide 47

- Slide 48

- Slide 49

- Slide 50

- Slide 51

- Slide 52

- Slide 53

- Slide 54

- Slide 55

- Slide 56

- Slide 57

- Slide 58

- Slide 59

- Slide 60

- Slide 61

- Slide 62

- Slide 63

- Slide 64

- Slide 65

- Slide 66

- Slide 67

Wyszukiwarka

Podobne podstrony:

05 popytu, podazy cechy KB ppt

05 Geoelektryka02 SP 2id 5953 ppt

05 Konfiguracja Hibernate(1)id 5724 ppt

05 Wymagania stawiane oprogramowaniuid 5978 ppt

05 Actiones adiecticiae qualitatisid 5633 ppt

05 ekstensja obszary orogeniczneid 5949 ppt

05 Geoelektryka01 intro 2id 5951 ppt

05 Pieniądz i polityka pieniężnaid 5786 ppt

05 Rola państwa w gospodarceid 5558 ppt

2009 05 20 POZ 09id 26813 ppt

05 podstawy SQL 2id 5972 ppt

05 Umiejętność planowania działańid 5858 ppt

05 Rola panstwa w gospodarceid 5826 ppt

2009 05 27 POZ 10id 26814 ppt

05 popytu, podazy cechy KB ppt

więcej podobnych podstron