Inżynieria

oprogramowania

Wykład 1 – zagadnienia

wstępne

Prezentacja częściowo oparta na prezentacji przygotowanej przez Prof. J.E. Sienkiewicza

(opartej z kolei na podręczniku Iana Sommerville’a Inżynieria oprogramowania, WNT 2003)

Literatura

• Ian Sommerville, Inżynieria oprogramowania, WNT

2003

• J. Górski (red.), Inżynieria oprogramowania w

projekcie informatycznym, Mikom 2000

• H. Dick, M. Joe, Podstawy techniczne inżynierii

oprogramowania, WNT, 2003

• L. Dean, W. Don, Zarządzanie wymaganiami, WNT

2003

• M. Śmiałek, Zrozumieć UML 2.0. Metody modelowania

obiektowego, Helion 2005

• R. Patton, Testowanie oprogramowania, Mikom, 2002

• R.V. Binder, Testowanie systemów obiektowych, WNT,

2003

Inżynieria – ogólnie

• działalność ludzka polegająca na

projektowaniu, konstrukcji,

modyfikowaniu i konserwacji

sztucznych systemów

• oparta o wiedzę naukową i techniczną

• inżynier wykorzystuje swoją wiedzę,

wyobraźnię, doświadczenie,

umiejętność oceny i rozumowanie

Inżynieria oprogramowania

• zajmuje się teorią, metodami i narzędziami

związanymi z wytwarzaniem oprogramowania

(oprogramowanie – programy komputerowe, cała związana z

nimi dokumentacja i dane konfiguracyjne)

• obejmuje wszelkie aspekty produkcji

oprogramowania: analizę i określenie

wymagań, projektowanie, wdrożenie,

ewolucję gotowego produktu

• praktyczna strona informatyki

• narodziny: lata 60-te XX wieku

• młoda dyscyplina, ciągle się rozwijająca

Znaczenie inżynierii

oprogramowania

• gospodarki wszystkich rozwiniętych krajów

zależą od oprogramowania

• coraz więcej i więcej systemów wymaga

niezawodnego oprogramowania

• obecnie wytwarzanie oprogramowania jest

poważną gałęzią gospodarki narodowej

każdego rozwiniętego kraju

• systematyzuje i porządkuje proces

wytwarzania oprogramowania, ułatwiając

tworzenie oprogramowania wysokiej jakości

Bieżące trendy

w inżynierii oprogramowania

• próby sprostania wymagań stawianych

oprogramowaniu poprzez wielokrotne użycie kodu

• zunifikowany opis zachowania się obiektów w

różnych, często nietypowych sytuacjach

• „okiełznanie” programowania ekstremalnego i

błyskawicznego (problem sprostania wymogowi

dostarczania gotowego oprogramowania w

skróconym czasie bez utraty jakości)

• konserwacja systemów spadkowych

• budowa systemów heterogenicznych

• pielęgnacja i modyfikacja działających dużych

systemów, pełniących poważne funkcje gospodarcze

Inżynieria oprogramowania

–

FAQ

• Jaka jest różnica pomiędzy inżynierią

oprogramowania a informatyką?

Informatyka obejmuje teorie i podstawowe zasady działania

komputerów, a inżynieria oprogramowania obejmuje

praktyczne problemy związane z tworzeniem oprogramowania

Inżynier oprogramowania powinien znać teorie informatyczne, z

drugiej strony nie zawsze przystają one do rzeczywistości

• Co to jest CASE

(Computer-Aided Software Engineering)?

CASE obejmuje rożne programy wykorzystywane do

wspomagania czynności procesu tworzenia oprogramowania

(np. edytory notacji, generatory kodów)

Inżynieria oprogramowania – FAQ

(c.d.)

• Na czym polegają metody inżynierii

oprogramowania?

• Polegają na uporządkowanym podejściu do tworzenia

oprogramowania, poprzez:

- opisy modeli systemu (np. modele obiektów, modele przepływu)

- reguły (ograniczenia, którym podlegają modele systemu)

- zalecenia (heurystyki określające dobre zwyczaje projektantów)

- poradnictwo (opisy czynności, które należy wykonać)

• Co to jest UML (Unified Modeling Language)?

• Jest to formalny język, służący do opisu świata obiektów w analizie

obiektowej oraz programowaniu obiektowym; wykorzystuje

reprezentację graficzną – symbole wiązane ze sobą na diagramach

Inżynieria oprogramowania – FAQ

(c.d.)

• Jakie właściwości ma dobre

oprogramowanie?

• Konkretny zbiór właściwości zależy od zastosowania,

niemniej można podąć ogólny zbiór pożądanych właściwości:

- zdolność do pielęgnacji: zdolność do ewolucji, zgodnie z

potrzebami klientów

- niezawodność: nie powinno powodować fizycznych lub

ekonomicznych katastrof w przypadku awarii

- efektywność: nie powinno marnotrawić zasobów systemu

takich jak pamięć czy czas procesora

- użyteczność: powinno być użyteczne, bez zbędnego wysiłku

ze strony użytkownika

Fazy procesu produkcji

oprogramowania

• idea

• specyfikacja

• projektowanie

• implementacja

• integracja

• testowanie

• wdrożenie

• ewolucja

semestr VI

(przedmiot: Inżynieria oprogramowania)

semestr VII

(przedmiot:

oprogramowanie aplikacyjne / projekt

grupowy)

Modelowanie procesu tworzenia

oprogramowania

• Modele ogólne (paradygmaty) tworzenia

oprogramowania (z natury uproszczone)

– model kaskadowy

– model spiralny

– model przyrostowy i tworzenie ewolucyjne

– model prototypowy

– składanie systemu z komponentów ponownego

użycia

• Modele szczegółowe

– model przepływu prac

– model przepływu danych (lub model czynności)

Inżynier oprogramowania

(software engineer)

• zajęcie wpisane na oficjalną listę zawodów

w roku 1990 (za granicą)

• w Polsce – brak oficjalnego rozróżnienia w

klasyfikacji zawodów (

Inżynierowie i pokrewni

gdzie indziej niesklasyfikowani

)

• według Money Magazine i Salary.com –

zawód uznany w 2006 roku za najlepszy w

Stanach Zjednoczonych, pod względem

możliwości rozwoju, wysokości pensji,

poziomu stresu, elastyczności godzin

pracy i środowiska pracy

Odpowiedzialność etyczna

i zawodowa

• Inżynierowie oprogramowania ponoszą

znacznie większą odpowiedzialność niż tylko

wynikająca z ich technicznych umiejętności

• Powinni postępować etycznie i moralnie,

jeśli chcą być uważani za profesjonalistów

• Powinni pamiętać, że zachowywać się

etycznie, to więcej, niż tylko przestrzegać

obowiązujące prawo

• Powinni przestrzegać Kodeksów etycznych i

zawodowych

Zasady zawodowej

odpowiedzialności

• Zachowywanie tajemnicy

– Inżynierowie powinni zawsze dochowywać tajemnic powierzonych

przez pracodawców i klientów, niezależnie od tego czy podpisano

formalną umowę o ochronie tajemnicy

• Kompetencje

– Inżynierowie nie powinni zawyżać poziomu swoich kompetencji. Nie

powinni świadomie przyjmować prac, które przekraczają ich

możliwości

• Prawo własności intelektualnej

– Inżynierowie powinni znać miejscowe prawo regulujące korzystanie z

własności intelektualnej. Powinni szczególnie dbać o poszanowanie

intelektualnej własności swoich pracodawców i klientów

• Niewłaściwe użycie komputera

– Inżynierowie oprogramowania nie powinni używać swoich

umiejętności do niewłaściwego używania cudzych komputerów

Dylematy etyczne

• Zasadnicza niezgodność z z poglądami

przełożonego

• Nieetyczne postępowanie pracodawcy,

np. przy fałszowaniu dzienników kontroli

przy testowaniu krytycznego systemu

• Nieetyczne lub kontrowersyjne

wymagania klienta na zamówione

oprogramowanie

• Uczestnictwo w tworzeniu systemów

wojskowych i nuklearnych

Inżynieria

oprogramowania

Wykład 2 – inżynieria wymagań:

wymagania stawiane

oprogramowaniu

Prezentacja częściowo oparta na prezentacji przygotowanej przez Prof. J.E. Sienkiewicza

(opartej z kolei na podręczniku Iana Sommerville’a Inżynieria oprogramowania, WNT 2003)

Inżynieria wymagań

• proces szukania, analizowania,

dokumentowania, sprawdzania i

zatwierdzania usług i ograniczeń

projektowanego systemu

• innymi słowy – proces ustalenia, co system

powinien robić, przy uwzględnieniu

istniejących ograniczeń

• opisy usług i ograniczeń są wymaganiami

stawianymi systemowi

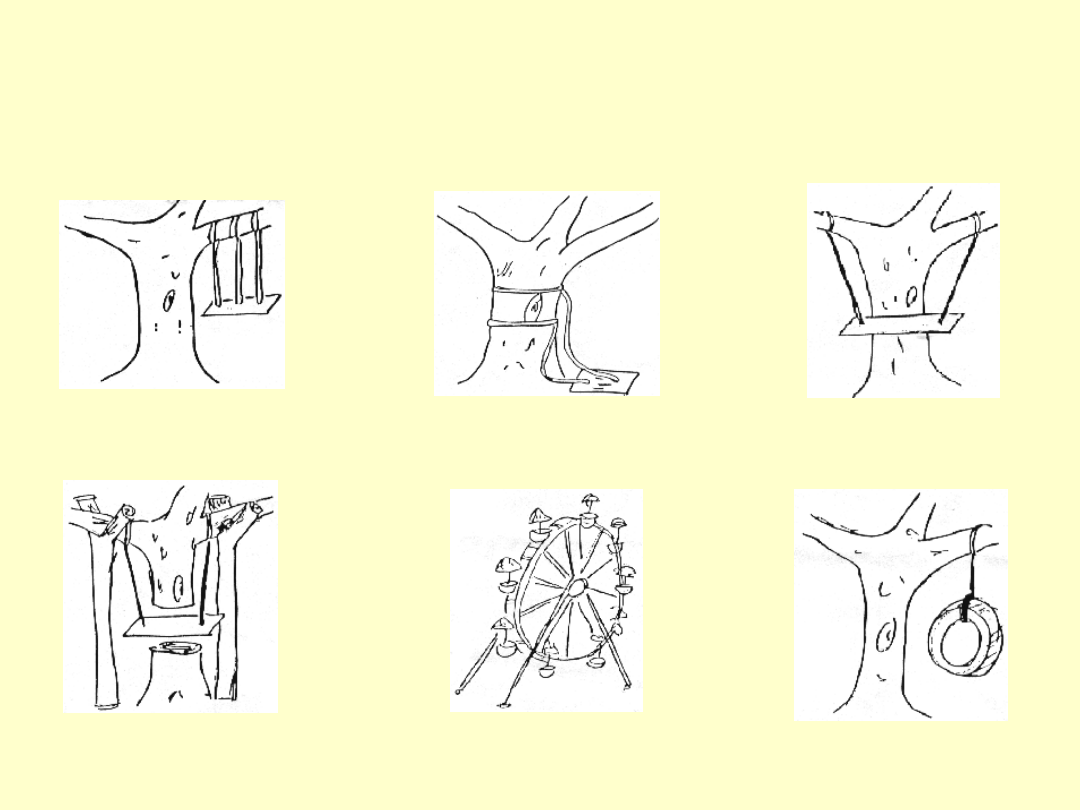

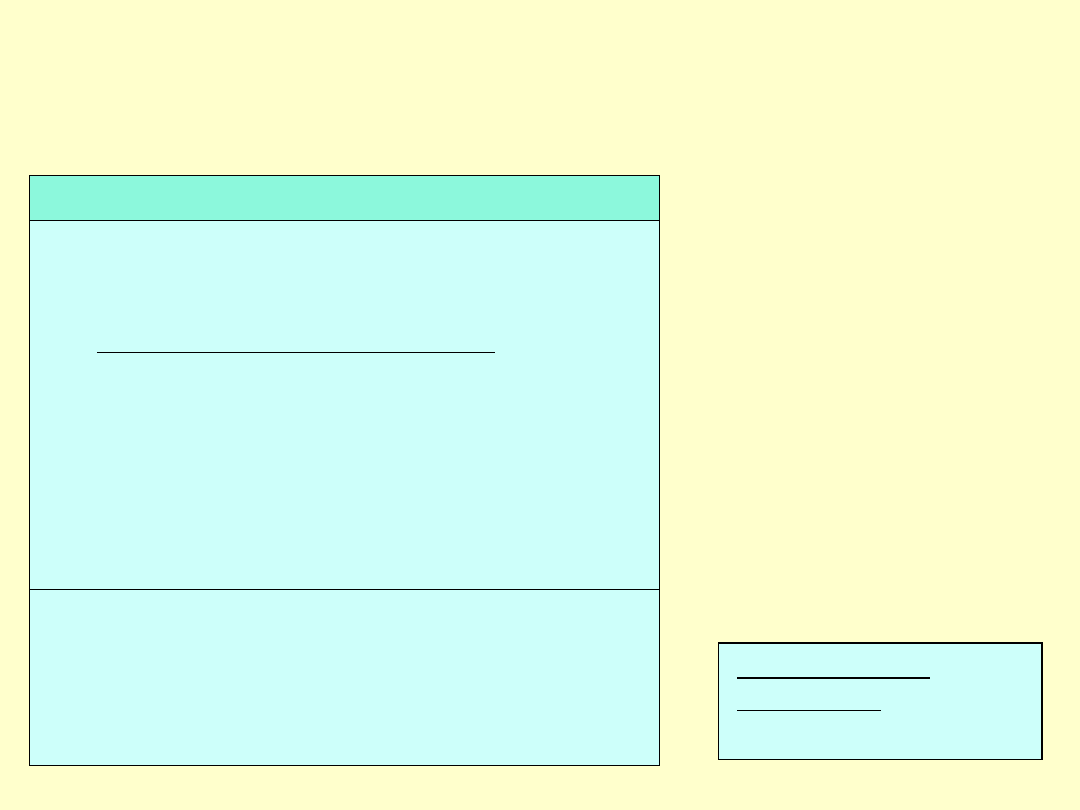

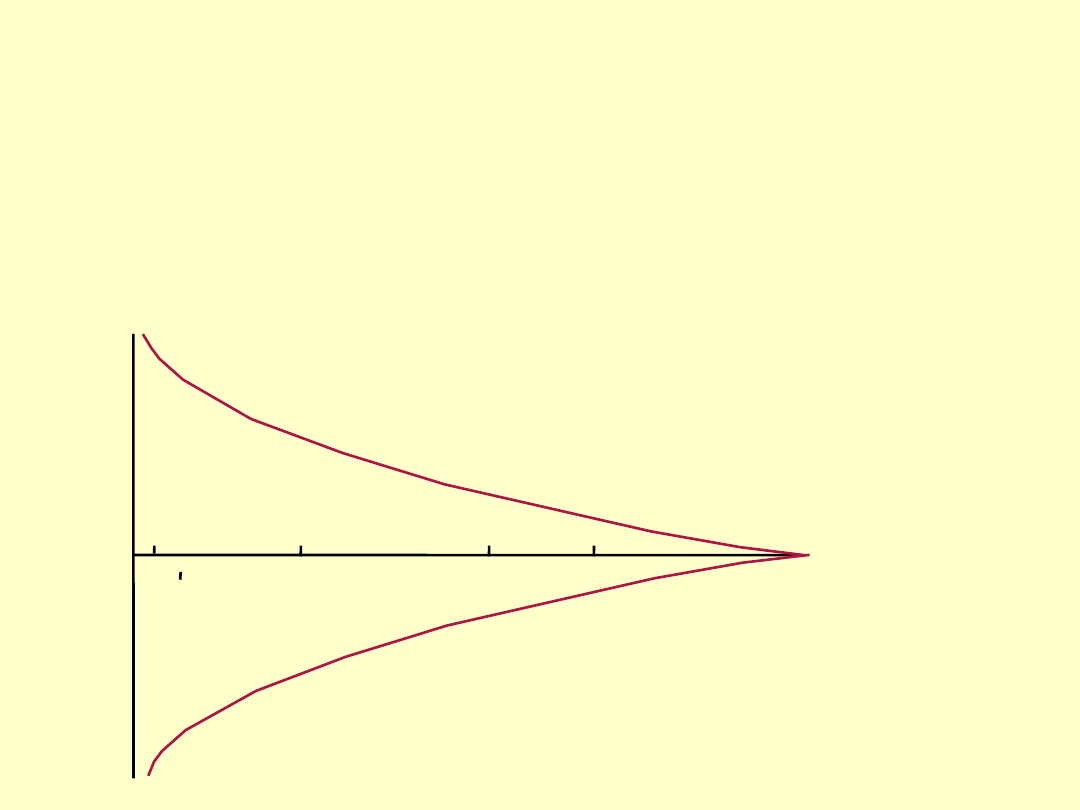

Problemy związane

z produkcją oprogramowania

To, co klient zamówił

To, co opisywał projekt

To, co wykonali programiści

Po uruchomieniu i wdrożeniu

To, za co klient zapłacił

To, czego klient

naprawdę potrzebował

Rodzaje specyfikacji wymagań

• Wymagania użytkownika

– Wyrażone w języku naturalnym oczekiwane usługi

systemu, oraz ograniczenia, w których system ma

działać.

• Wymagania systemowe

– Szczegółowo ustalają usługi systemu i

ograniczenia. Dokumentacja wymagań

systemowych powinna być bardzo precyzyjna.

– Mogą być podstawą kontraktu na implementację

systemu, powinny być zatem pełną i niesprzeczną

specyfikacją całego systemu.

– Stanowią punkt wyjścia do projektowania systemu.

Przykłady specyfikacji

Wymaganie użytkownika

1. Oprogramowanie musi zapewniać mechanizmy reprezentowania i

dostępu do plików zewnętrznych tworzonych przez inne narzędzia.

Wymaganie systemowe

1.1 Użytkownik powinien mieć możliwość definiowania typów plików zewnętrznych.

1.2 Każdy typ pliku zewnętrznego może mieć przypisane narzędzie do obróbki takich plików.

1.3 Każdy typ pliku zewnętrznego może być przedstawiony w postaci charakterystycznej

ikony na ekranie użytkownika.

1.4 Należy zapewnić udogodnienia do definiowania przez użytkownika ikon odpowiadających

typom plików zewnętrznych.

1.5 Gdy użytkownik wybierze ikonę powiązaną z plikiem zewnętrznym, następuje

zastosowanie do tego pliku narzędzia skojarzonego z typem tego pliku.

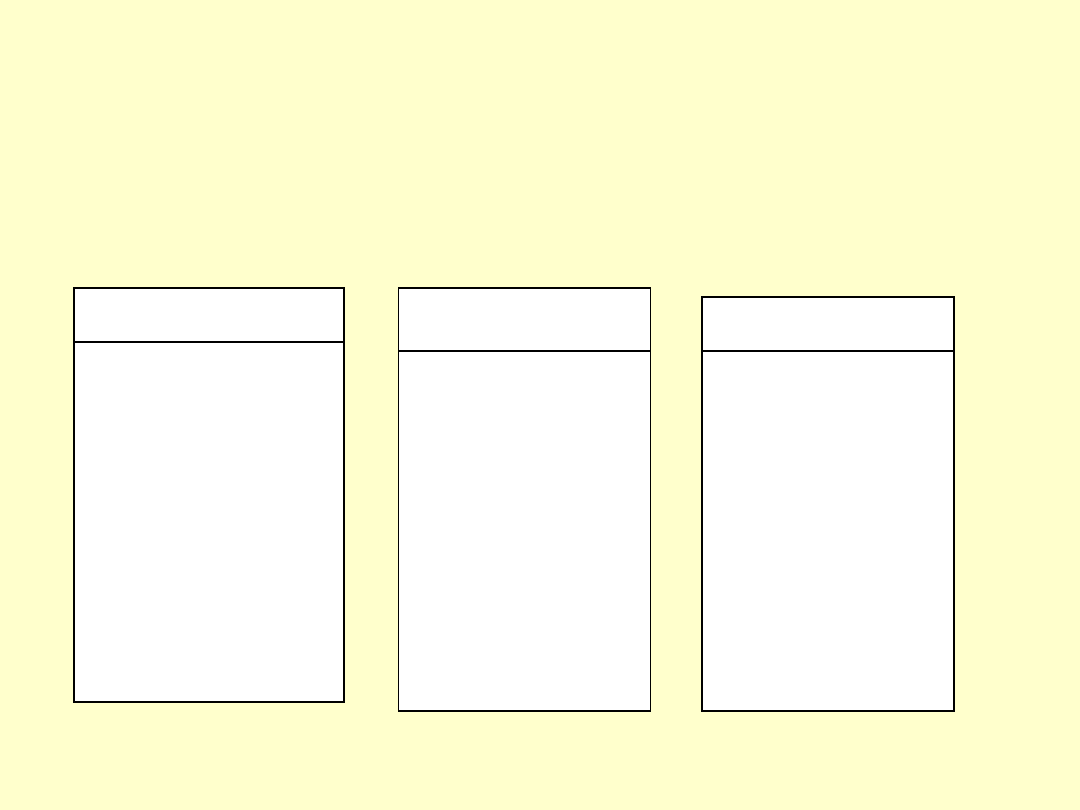

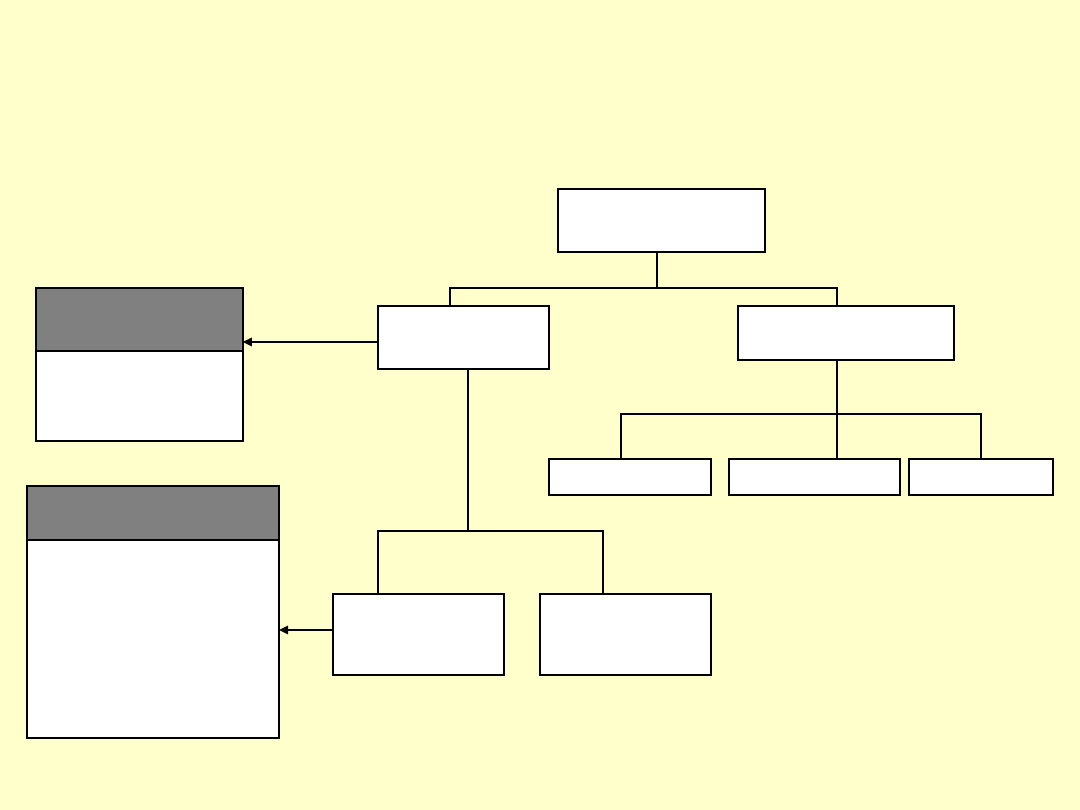

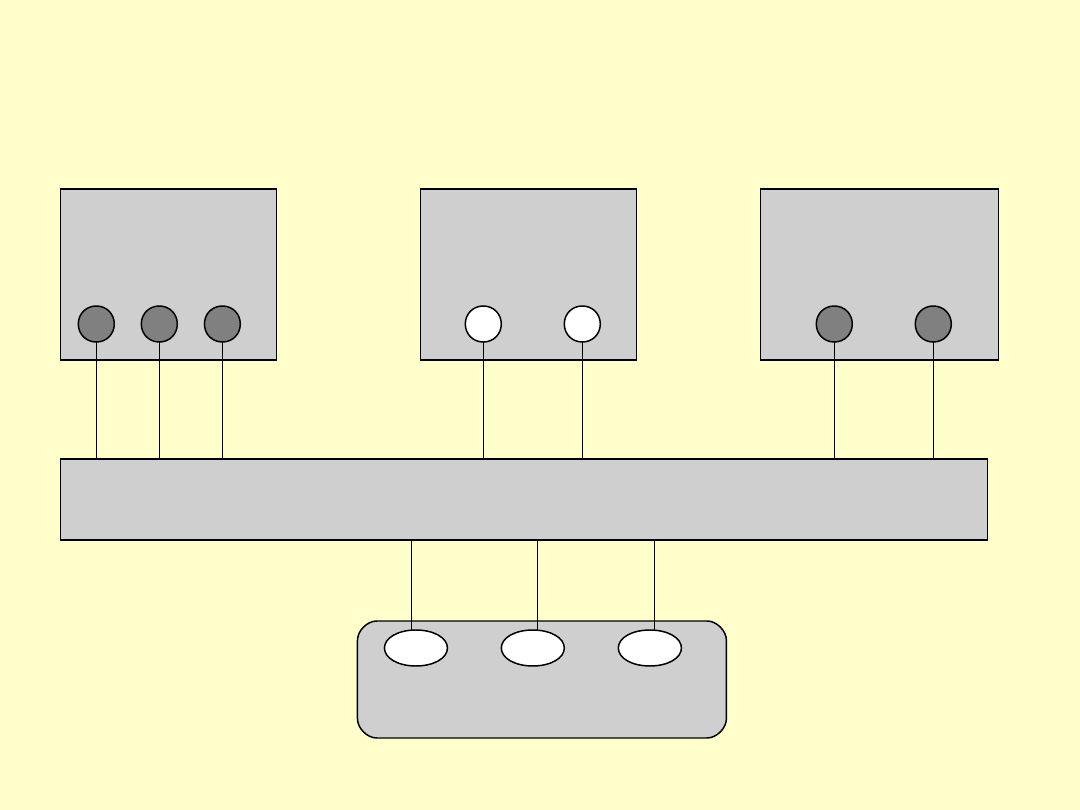

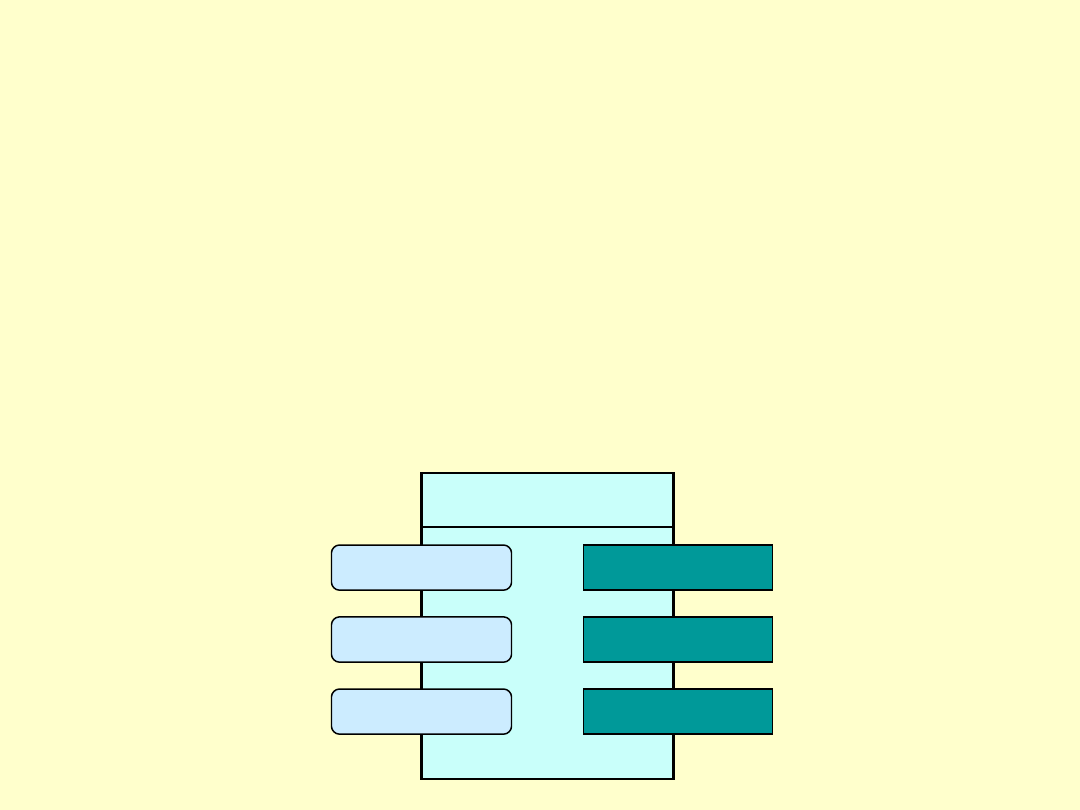

Czytelnicy rodzajów specyfikacji

Wymagania

użytkownika

Wymagania

systemowe

Menedżerowie klienta

Użytkownicy systemu

Inżynierowie klienta

Menedżerowie zleceniobiorcy

Projektanci systemu

Użytkownicy systemu

Inżynierowie klienta

Projektanci systemu

Twórcy oprogramowania

Podział wymagań

stawianych oprogramowaniu

• Wymagania funkcjonalne

– Stwierdzają, jakie usługi ma oferować system, jak ma

reagować na określone dane wejściowe oraz jak ma się

zachowywać w określonych sytuacjach. W niektórych

wypadkach wymagania funkcjonalne określają, czego

system nie powinien robić.

• Wymagania niefunkcjonalne (pozafunkcjonalne)

– Określają ograniczenia usług i funkcji systemu. Obejmują

ograniczenia czasowe, ograniczenia dotyczące procesu

tworzenia, standardy itd.

• Wymagania dziedzinowe

– Pochodzą z dziedziny zastosowania systemu

odzwierciedlają jej charakterystykę. Mogą być zarówno

funkcjonalne jak i niefunkcjonalne.

Wymagania funkcjonalne

• Odpowiadają na pytanie: jakie funkcje system

ma udostępniać użytkownikom?

• Wymagania funkcjonalne opisują

funkcjonalność lub usługi, które system

powinien oferować.

• Zależą od rodzaju tworzonego oprogramowania,

spodziewanych jego użytkowników oraz rodzaju

wytwarzanego systemu.

• Gdy mają postać wymagań użytkownika, ich

opis jest zwykle bardziej ogólny, natomiast

wymagania funkcjonalne systemowe

szczegółowo definiują funkcje systemu, jego

wejścia, wyjścia, wyjątki itd.

Przykłady wymagań

funkcjonalnych

• Użytkownik powinien móc przeszukać

zbiór wszystkich baz danych lub wybrać

tylko ich podzbiór.

• System

powinien

udostępniać

użytkownikom odpowiednie narzędzia do

przeglądania dokumentów z magazynu.

• Każde zamówienie powinno być oznaczone

unikatowym identyfikatorem (ORDE_ID),

który będzie można łatwo skopiować.

Problemy wynikające z braku

ścisłości przy definiowaniu

wymagań

• Natura programisty każe mu interpretować

niejednoznaczne wymagania tak, aby uprościć

implementację. Zwykle nie jest to jednak to, czego

chciał klient. W takim przypadku należy opracować

nowe wymagania i dokonać zmian w systemie –

opóźnia to dostarczenie systemu i podnosi koszty.

• Rozważmy drugie na tej liście wymaganie stawiane

systemowi biblioteki, które mówi o „odpowiednich

narzędziach do oglądania”. Celem tego wymagania

jest zapewnienie narzędzia do oglądania wszystkich

tych formatów. Programista działający pod presją

czasu może udostępnić po prostu narzędzie do

oglądania plików tekstowych i ogłosić spełnienie

wymagania.

Kompletność i spójność

specyfikacji wymagań

funkcjonalnych

• Specyfikacja wymagań funkcjonalnych

stawianych systemowi powinna być kompletna i

spójna.

• Kompletność oznacza, że wszystkie potrzebne

użytkownikowi usługi powinny być zdefiniowane.

• Spójność oznacza, że wymagania nie powinny

mieć sprzecznych definicji.

• W praktyce w wypadku wielkich złożonych

systemów nie da się osiągnąć kompletności i

spójności. Przyczynami tego są swoista złożoność

tych systemów oraz fakt, że różne punkty

widzenia są związane ze sprzecznymi potrzebami.

Wymagania niefunkcjonalne

• Odpowiadają na pytanie: jak system ma działać?

• Mogą definiować ograniczenia systemu, takie jak

możliwości urządzeń wejścia-wyjścia lub dostępne

reprezentacje danych.

• Wymagania niefunkcjonalne wynikają z potrzeb

użytkownika, ograniczeń budżetowych, strategii

firmy, konieczności współpracy z innymi

systemami sprzętu lub oprogramowania,

czynników zewnętrznych.

• Wymagania stawiane procesowi tworzenia

oprogramowania – specyfikacja standardów

jakości, których należy użyć, stwierdzenie, że

projekt należy opracować za pomocą konkretnego

zbioru narzędzi CASE.

Klasyfikacja

wymagań niefunkcjonalnych

• Wymagania produktowe

– Określają zachowanie produktu. Przykładami są

wymagania efektywnościowe dotyczące szybkości

działania systemu i jego zapotrzebowania na pamięć,

wymagania niezawodności.

• Wymagania organizacyjne

– Wynikają ze strategii i procedur w firmie klienta i w

firmie wytwórcy.

• Wymagania zewnętrzne

– Ta szeroka kategoria mieści wszystkie wymagania

wynikające z czynników zewnętrznych. Obejmują m.in.

wymagania współpracy, które definiują interakcje

systemu z systemami innych firm i wymagania prawne.

Przykłady

wymagań niefunkcjonalnych

• Wymaganie produktowe

– 4.C.8 Wszelka niezbędna komunikacja między

projektowanym środowiskiem wspomagającym

programowanie w języku ADA a użytkownikiem,

powinna dać się wyrazić za pomocą standardowego

zestawu symboli języka ADA.

• Wymaganie organizacyjne

– 9.3.2 Proces tworzenia systemu i końcowe dokumenty

powinny być zgodne z procesem i produktami

zdefiniowanymi w standardzie XYZCo-SP-STAN-95.

• Wymaganie zewnętrzne

– 7.6.5 System nie powinien ujawniać operatorom żadnych

danych osobowych klientów oprócz nazwisk i numerów

identyfikacyjnych

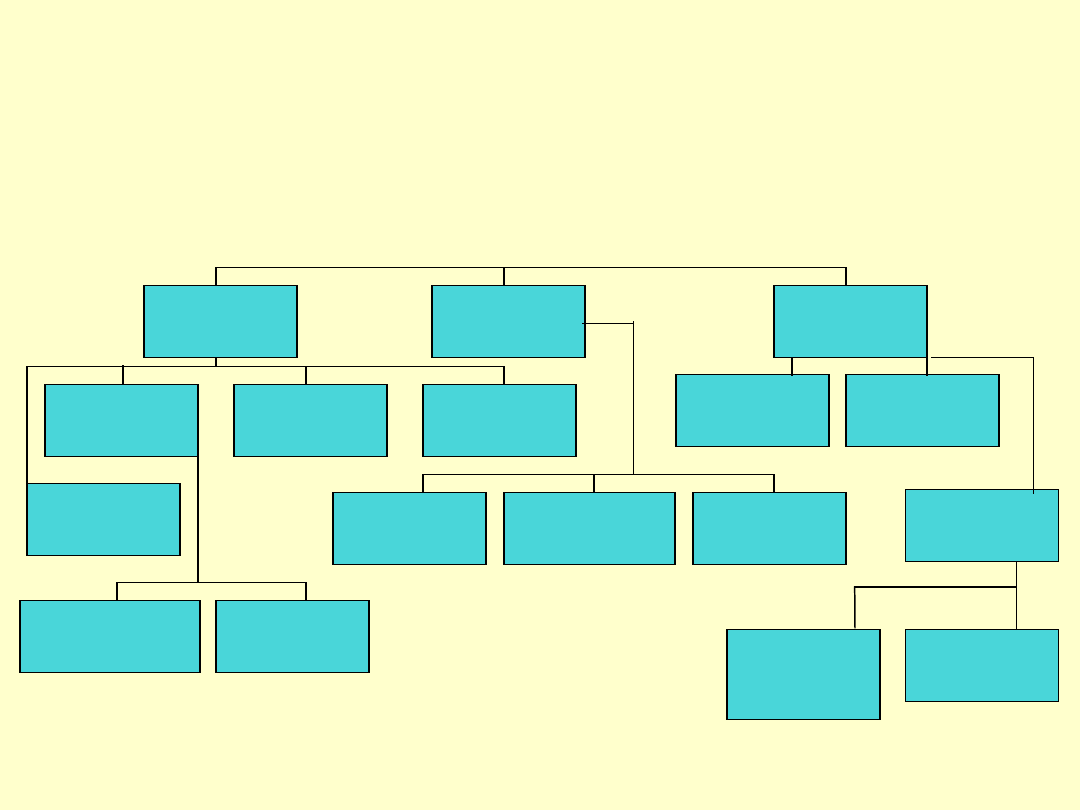

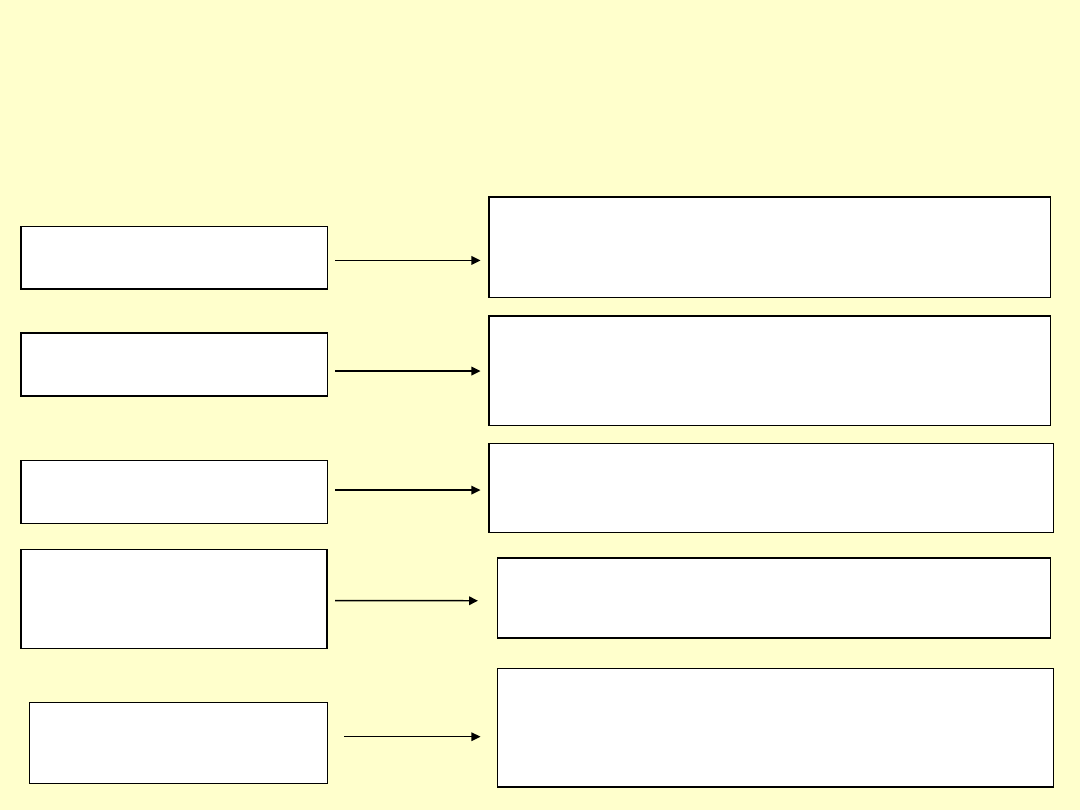

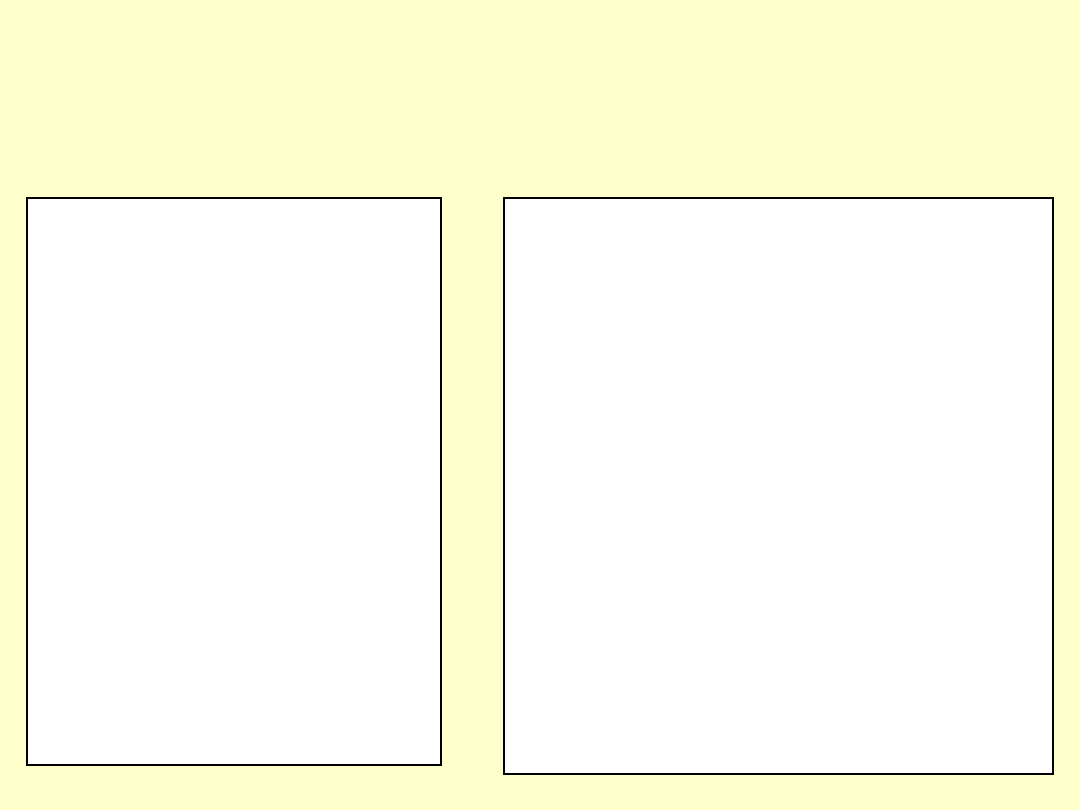

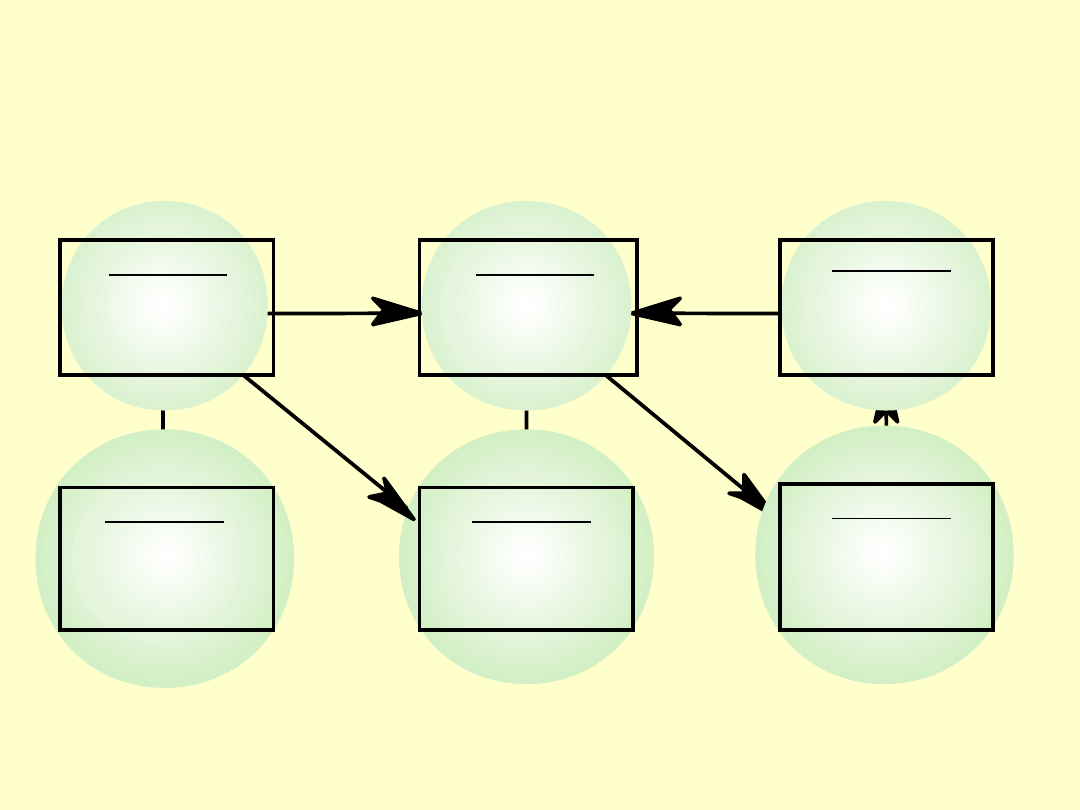

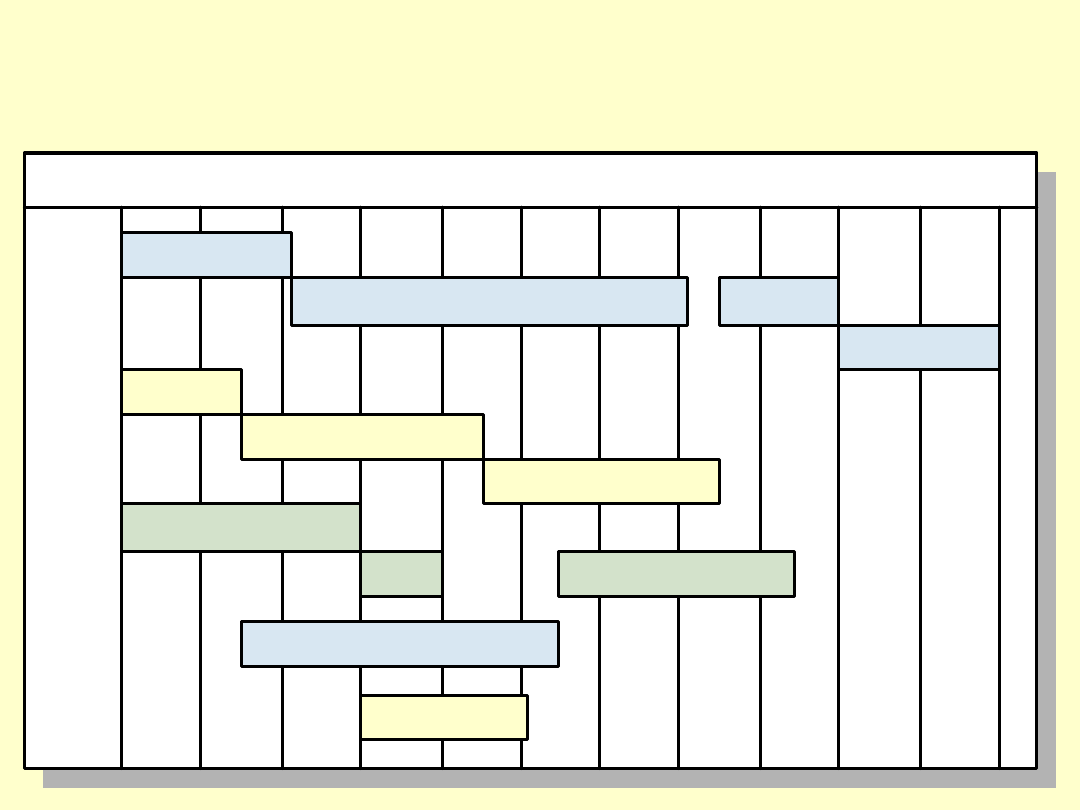

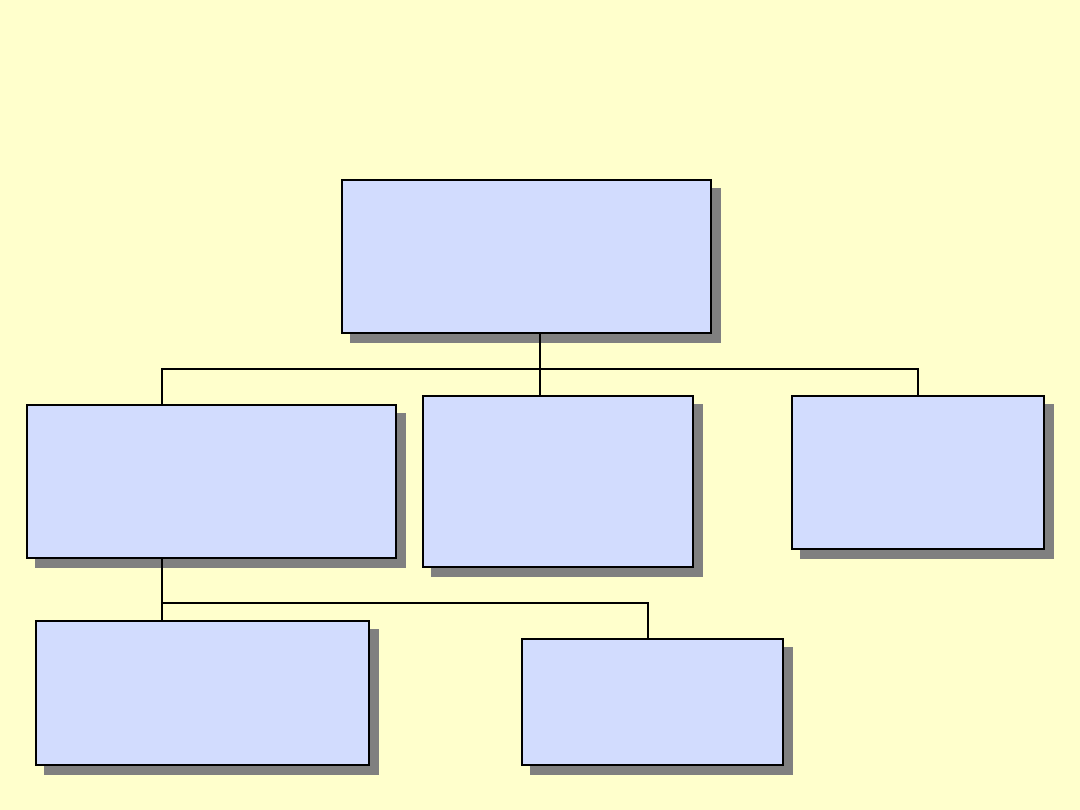

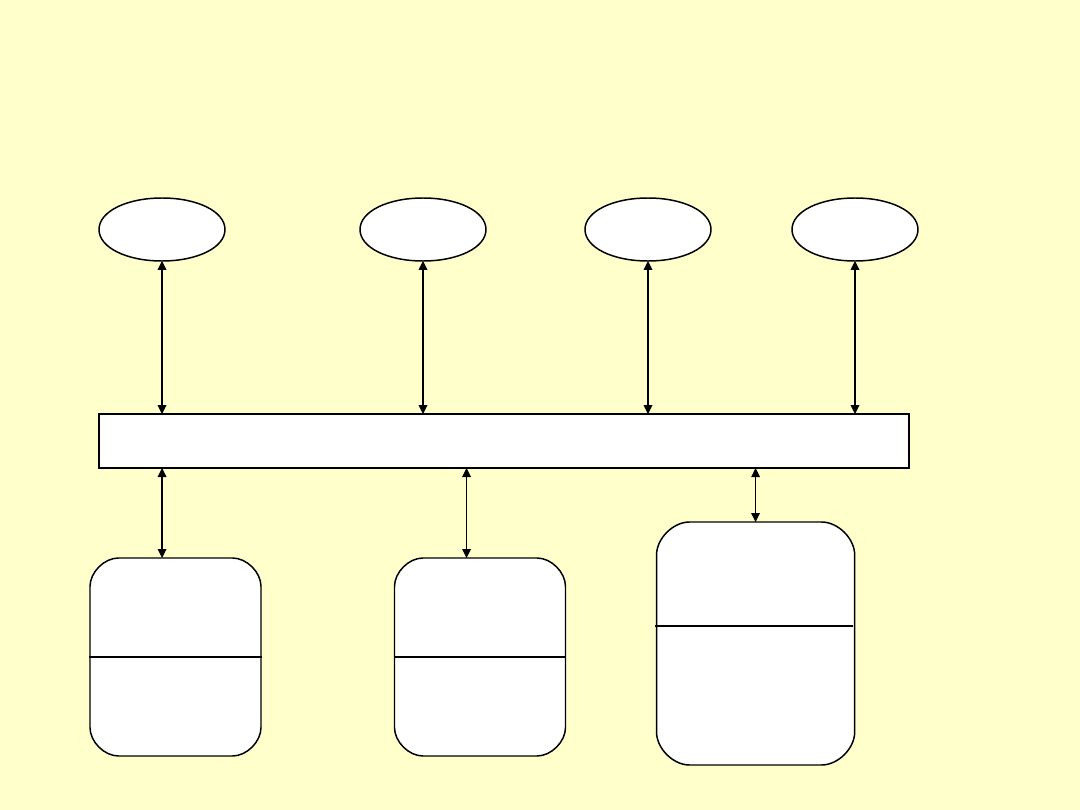

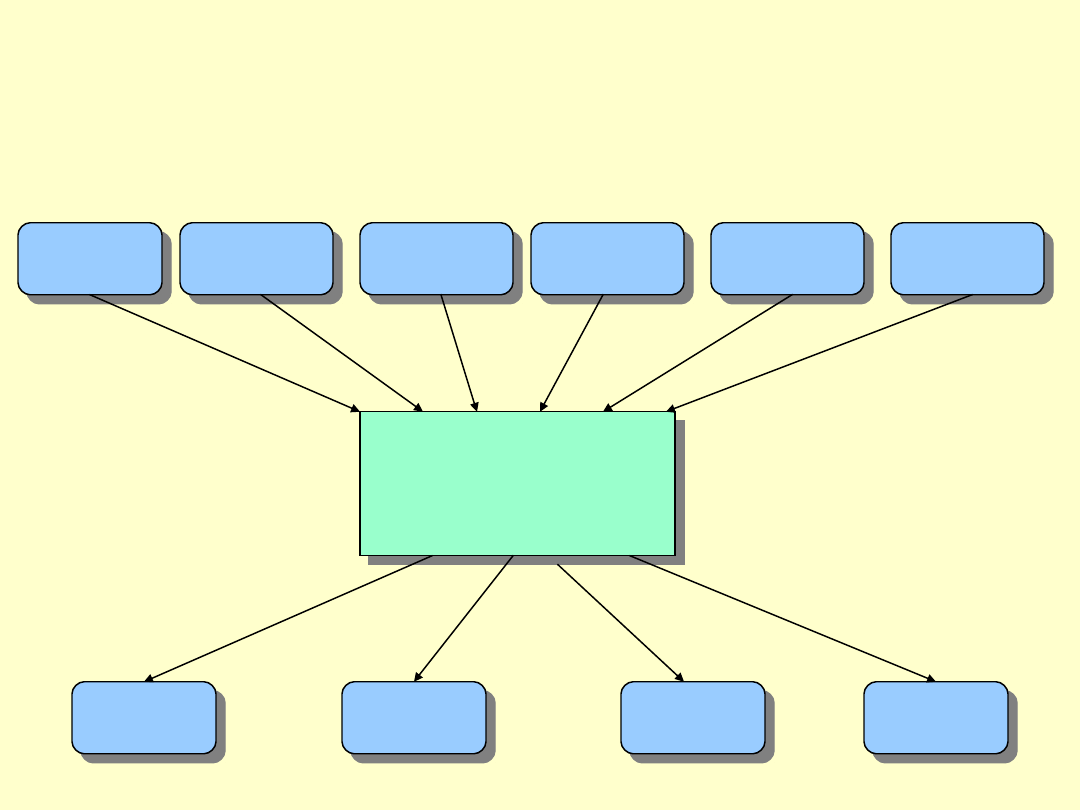

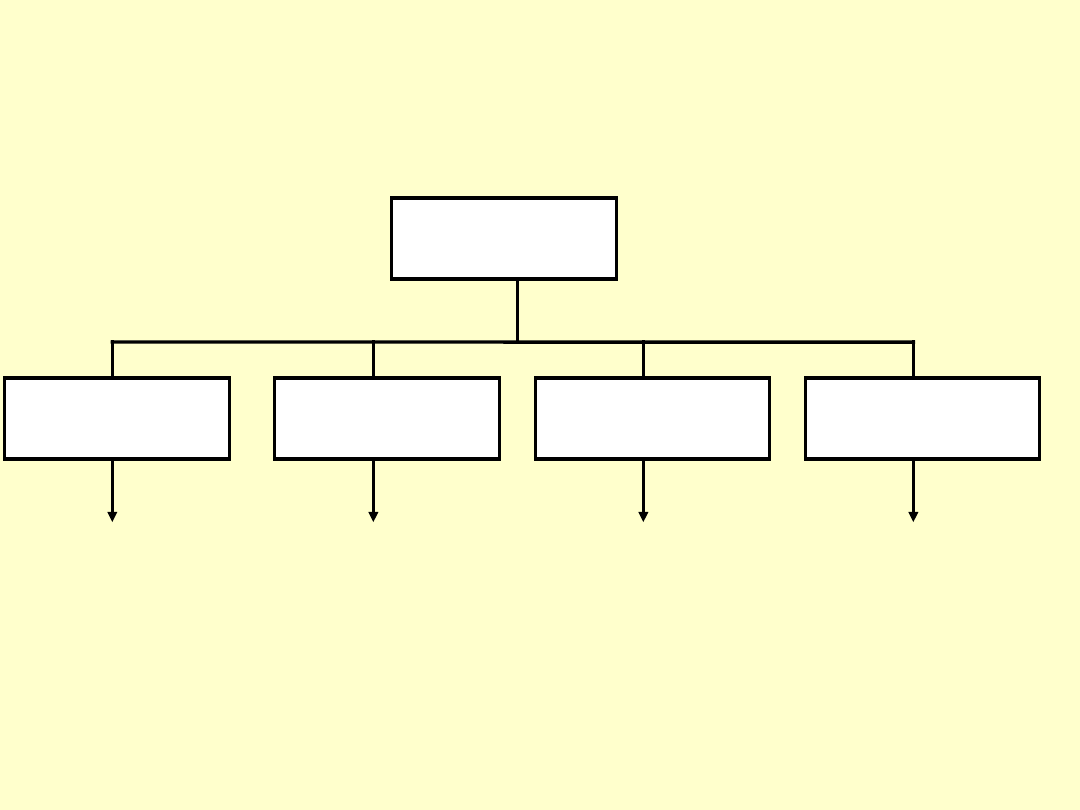

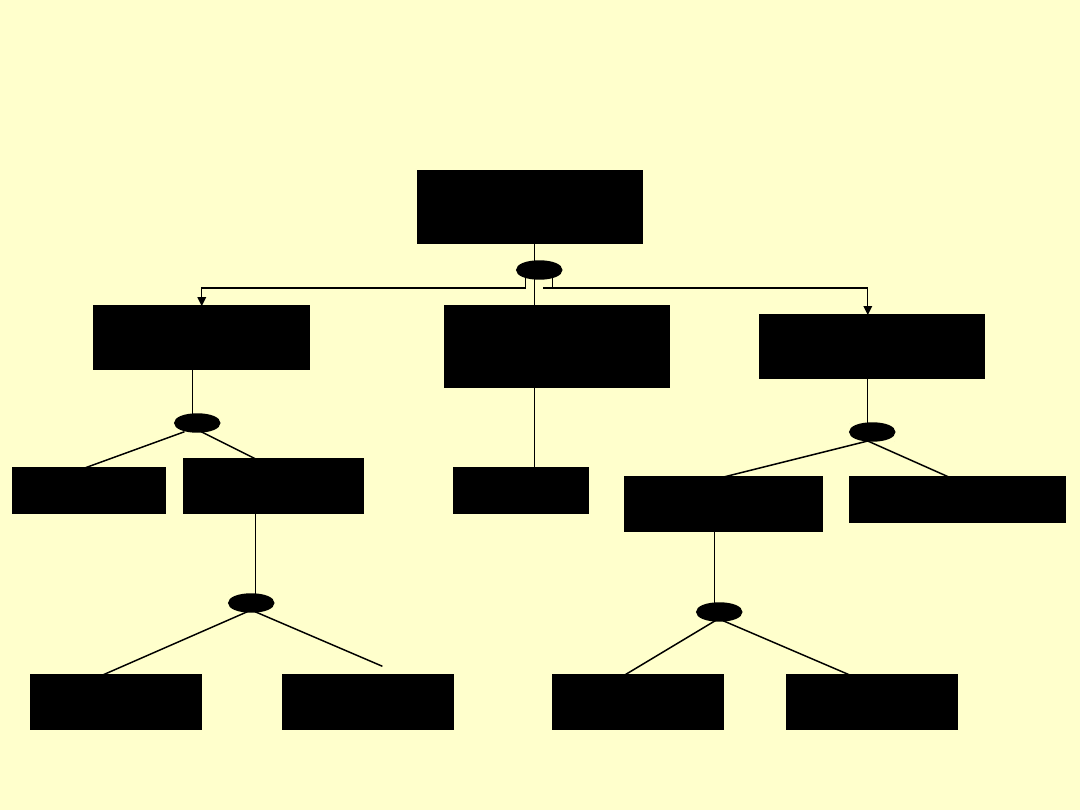

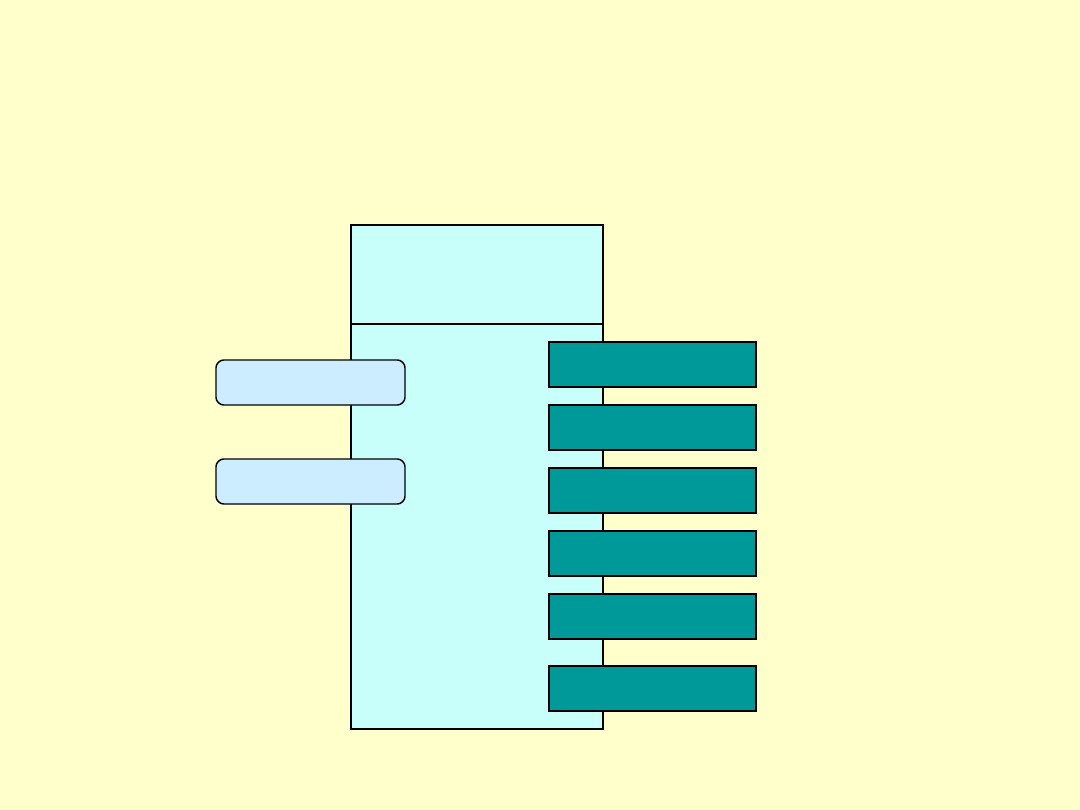

Podział szczegółowy

wymagań niefunkcjonalnych

Wymagania

przenośności

Wymagania

niezawodności

Wymagania

sprawnościowe

Wymagania

etyczne

Wymagania

zewnętrzne

Wymagania

współpracy

Wymagania

produktowe

Wymagania

organizacyjne

Wymagania

efektywnościowe

Wymagania

użyteczności

Wymagania

dostawy

Wymagania

implementacyjne

Wymagania

standardów

Wymagania

prawne

Wymagania

pamięciowe

Wymagania

ochrony

prywatności

Wymagania

zabezpieczeń

Problemy związane

z wymaganiami niefunkcjonalnymi

• Trudności z weryfikacją niektórych

wymagań.

• Mogą one być zapisywane w sposób

odzwierciedlający ogólne dążenia klienta,

takie jak łatwość użycia, zdolność do

naprawy awarii i szybka reakcja na

działania użytkownika. To jednak zostawia

bardzo duży margines do interpretacji i

stwarza potencjalną możliwość konfliktów

z klientem już po dostarczeniu systemu.

Rozwiązywanie problemów

związanych

z wymaganiami niefunkcjonalnymi

• Wymaganie nieweryfikowalne

– System powinien być łatwy w użyciu dla

doświadczonych kontrolerów, a sposób jego

organizacji powinien minimalizować liczbę

błędów użytkownika.

• Poprawione, weryfikowalne wymaganie

– Doświadczeni kontrolerzy powinni móc używać

wszystkich funkcji systemu po szkoleniu

trwającym dwie godziny. Po szkoleniu, średnia

liczba błędów robionych przez użytkowników

nie powinna przekroczyć dwóch dziennie.

Miary do specyfikowania

wymagań niefunkcjonalnych

Właściwość

Miara

Szybkość

Rozmi

ar

Łatwość użycia

Niezawodność

Solidność

Przenośn

ość

Liczba przetworzonych transakcji na sekundę

Czas reakcji na zdarzenie wywołane przez użytkownika

Czas odświeżenia ekranu

Kilobajty

Liczba układów pamięci

RAM

Czas szkolenia

Liczba okien

pomocy

Średni czas bez awarii

Częstość błędów

Czas uruchomienia systemu po awarii

Procent zdarzeń powodujących awarie

Prawdopodobieństwo zniszczenia danych

podczas awarii

Procent kodu zależnego od platformy

Liczba docelowych systemów

Trudności związane

z pozyskiwaniem wymagań

funkcjonalnych i niefunkcjonalnych

• Klienci mogą nie wiedzieć, czego naprawdę

potrzebują.

• Z drugiej strony, jeżeli podane wymagania zawierają

zbyt wiele informacji, ograniczają wybór

innowacyjnych rozwiązań oraz utrudniają

zrozumienie wymagań.

• Klienci mogą nie być w stanie przetłumaczyć swoich

celów na wymagania ilościowe.

• Wymagania niefunkcjonalne są często sprzeczne lub

powiązane z innymi wymaganiami funkcjonalnymi.

• W zasadzie należy odróżnić wymagania funkcjonalne

i niefunkcjonalne w dokumentacji wymagań. W

praktyce jest to jednak czasami dość trudne.

Wymagania dziedzinowe

• Wynikają bardziej z dziedziny zastosowania

systemu niż z konkretnych potrzeb

użytkowników.

• Mogą być nowymi wymaganiami

funkcjonalnymi, ograniczać istniejące

wymagania funkcjonalne albo np. ustalać

sposób wykonywania konkretnych obliczeń.

• Wymagania dziedzinowe są istotne, ponieważ

odzwierciedlają podstawy dziedziny

zastosowania. Jeśli nie są spełnione, to

system może nie działać w sposób

zadowalający lub np. nie uzyskać

wymaganych atestów.

Przykład: czytelnia norm

1.

Wszystkie

bazy

danych

powinny

być

dostępne

przez

jednolity

interfejs

użytkownika, którego podstawą jest standard

Z39.50.

2.

Ze względu na ochronę praw autorskich

system powinien udostępniać normy jedynie

w formie przeznaczonej do odczytu na

ekranie monitora, bez możliwości pobrania

pliku ani jego wydruku. Jedynie po uzyskaniu

potwierdzenia dokonania wpłaty, system

powinien umożliwić wydruk dokumentu lub

jego pobranie.

Przykład: system sterowania

ruchem pociągów

• Tempo zmniejszania prędkości pociągu

jest wyznaczane następująco:

D

pociągu

= D

sterowania

+ D

nachylenia

gdzie D

nachylenia

wynosi

9,81m/s

2

* wyrównane nachylenie / alfa,

gdzie z kolei 9,81m/s

2

/alfa są znane dla

różnych typów pociągów.

Problemy

z wymaganiami dziedzinowymi

• Są one zwykle wyrażone za pomocą języka

specyficznego dla dziedziny zastosowania,

co sprawia, że inżynierowie

oprogramowania często ich nie rozumieją.

• Eksperci z danych dziedzin często mogli

pominąć jakąś informację, ponieważ po

prostu jest dla nich oczywista. Może nie

być jednak oczywista dla twórców systemu,

którzy mogą to wymaganie

zaimplementować w sposób nieprawidłowy.

Zapis wymagań

• Wymagania użytkownika:

zapis powinien być

zrozumiały dla udziałowców systemu, którzy nie

mają szczegółowej wiedzy technicznej. Można je

zapisywać w języku naturalnym, posiłkując się

prostymi i intuicyjnymi diagramami (np. UML: use

cases – przypadki użycia).

• Wymagania systemowe:

strukturalny język

naturalny (formularze i szablony), notacja

graficzna (diagramy UML), języki opisu projektu

(Program Description Language - PDL),

specyfikacje matematyczne.

Problemy z językiem naturalnym

• Brak jasności

– Czasem trudno jest wyrażać się w języku

naturalnym precyzyjnie i jednoznacznie, bez

czynienia dokumentów przegadanymi i

nieczytelnymi.

• Sprzeczność wymagań

– Trudno jest jasno rozgraniczać wymagania

funkcjonalne, wymagania niefunkcjonalne,

cele systemu i elementy projektu.

• Łączenie wymagań

– Kilka różnych wymagań może być zapisanych

razem jako jedno wymaganie.

Rady do zapisywania wymagań

• Opracuj standardowy format i spraw, aby wszystkie

definicje wymagań były z nim zgodne.

• Konsekwentnie używaj pojęć językowych. W

szczególności rozróżnij wymagania obowiązkowe od

wskazanych.

• Stosuj wyróżnienia (wytłuszczenia, kursywy) do

zaznaczania głównych części wymagania.

• Unikaj, jeżeli tylko się da, żargonu komputerowego.

• Zapisuj uzasadnienia związane z wymaganiami.

Pomagają one wytwórcom i konserwatorom

systemu w zrozumieniu, dlaczego takie wymaganie

się pojawiło, i w ocenie wpływu zmiany tego

wymagania.

Zapis tekstowy wymagań

użytkownika - przykład

3.5.1 Dodawanie węzłów do projektu

3.5.1.1 Edytor będzie udostępniał użytkownikom udogodnienia

do dodawania do swoich projektów węzłów określonego

typu

3.5.1.2 Sekwencja czynności, które prowadzą do dodania węzła,

powinna być następująca:

1. Użytkownik powinien wybrać typ węzła, jaki należy dodać

2. Użytkownik powinien przesunąć wskaźnik do przybliżonego

miejsca nowego węzła na diagramie i zlecić dodanie symbolu

węzła w tym punkcie

3. Użytkownik powinien następnie przeciągnąć węzeł do jego

ostatecznego położenia

Uzasadnienie: Użytkownik jest najwłaściwszą osobą do

decydowania o położeniu węzłów na diagramie. Takie podejście

daje użytkownikowi całkowite panowanie nad wyborem typu węzła

i jego umiejscowieniem.

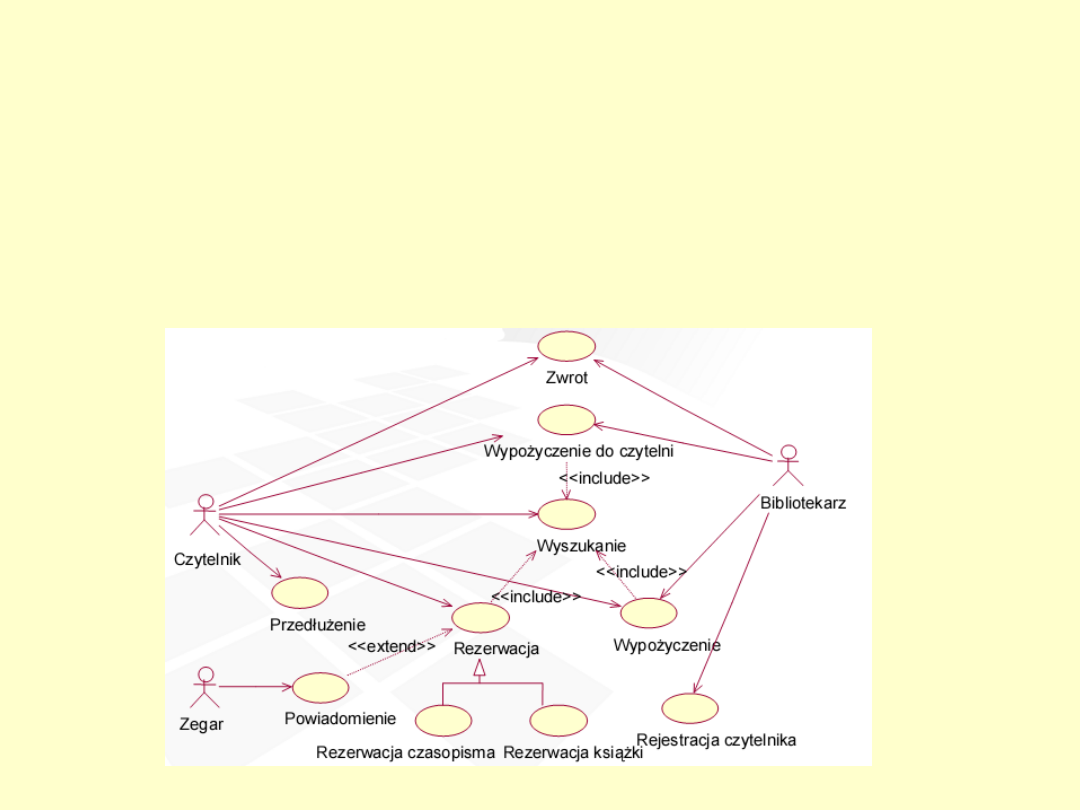

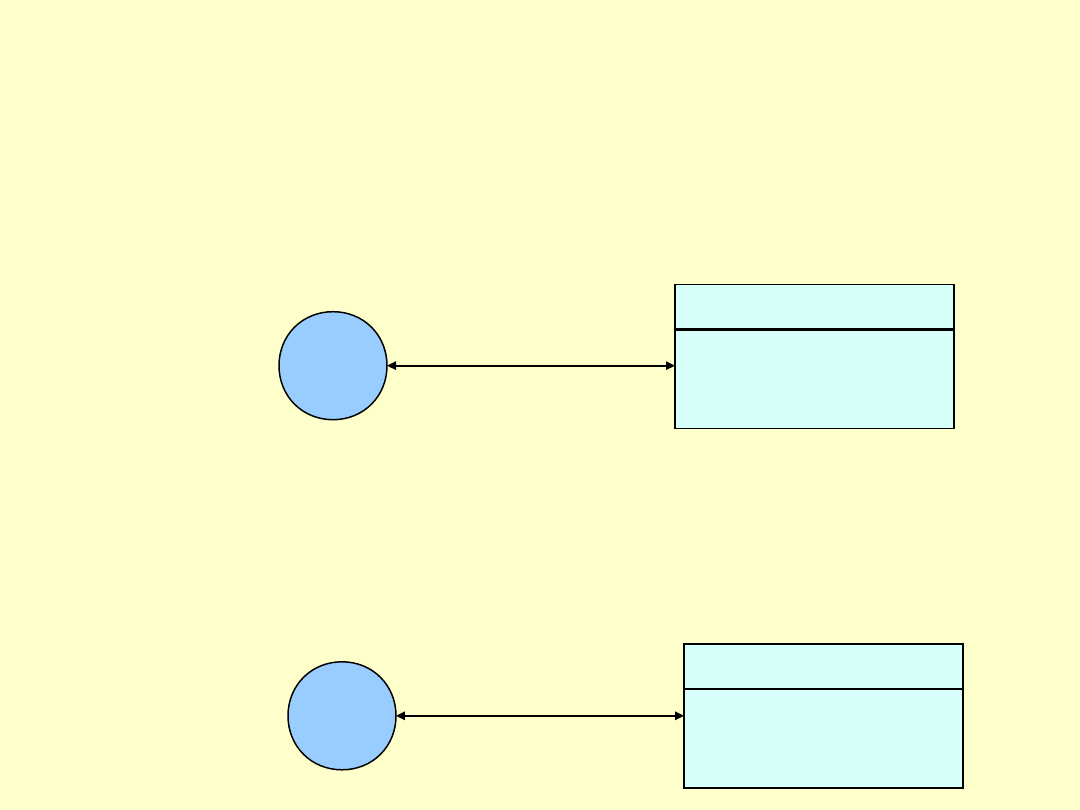

Diagram przypadków użycia

(use cases) - przykład

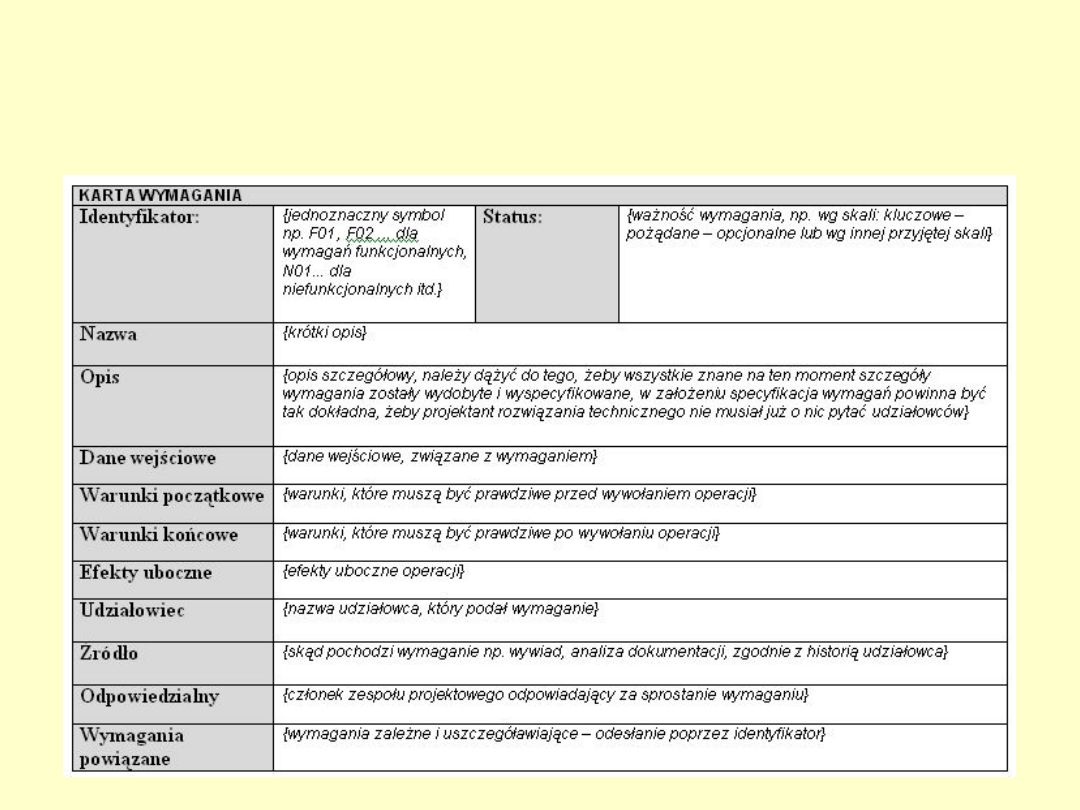

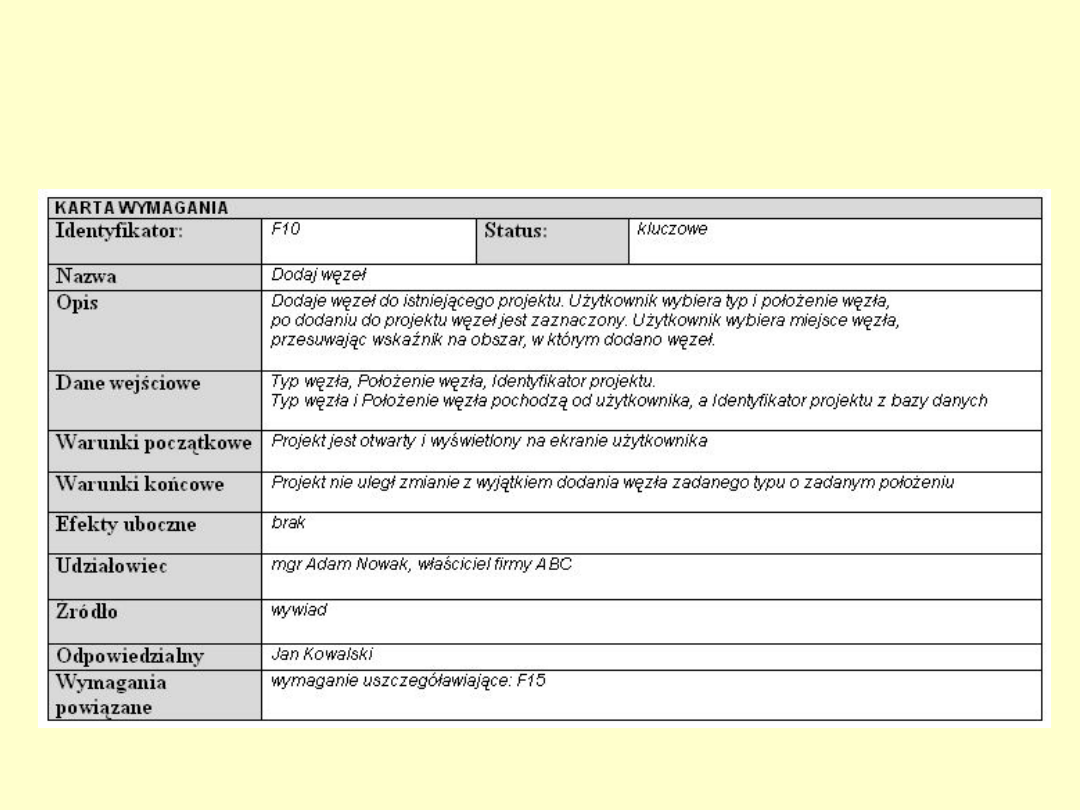

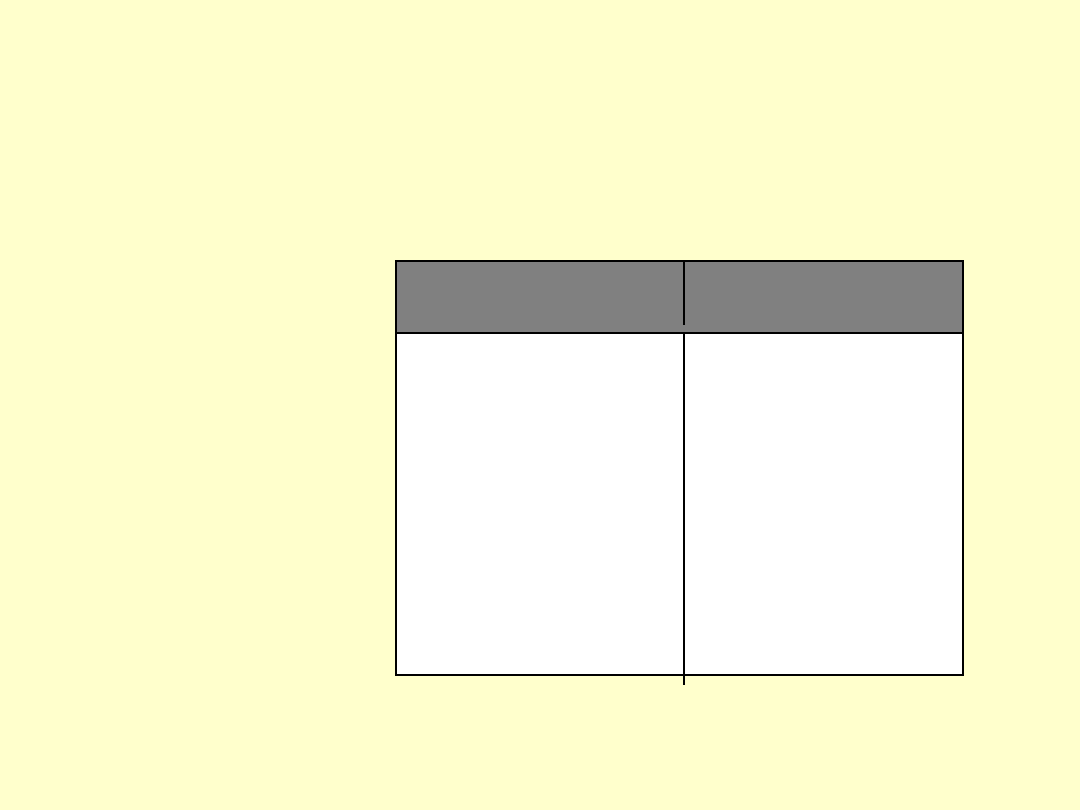

Zapis wymagań systemowych –

formatka karty wymagania

Zapis wymagań systemowych –

wypełniona karta wymagania

Dokumentowanie wymagań

•

Dokumentacja wymagań stawianych

oprogramowaniu (nazywana też specyfikacją

wymagań stawianych oprogramowaniu lub

Software Requirements Specification, SRS) jest

oficjalną deklaracją tego, co jest wymagane od

wytwórców systemu.

•

Powinna zawierać zarówno wymagania

użytkownika stawiane systemowi, jak i

szczegółową specyfikacje wymagań systemowych.

•

Nie jest projektem – powinna opisywać co system

ma robić, a nie jak to robić. Powinna określać

zachowanie systemu jedynie z zewnątrz.

•

Powinno być łatwo ją zmieniać.

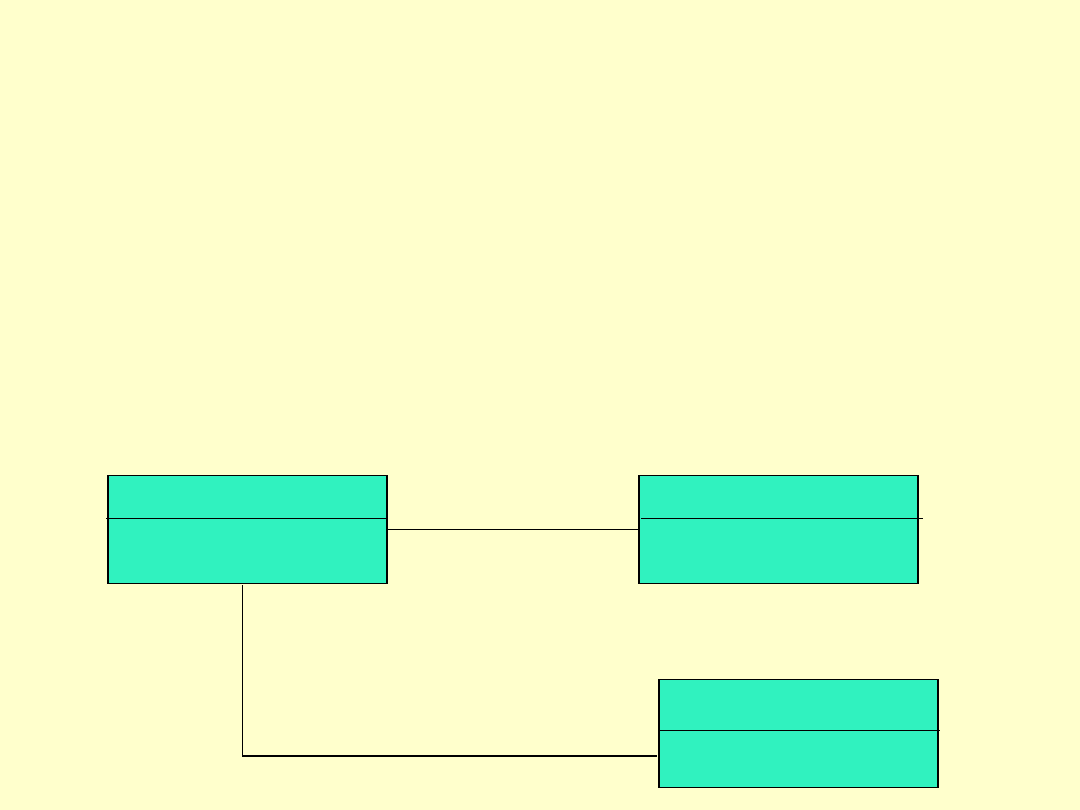

Użytkownicy

dokumentacji wymagań

Klienci systemu

Menedżerowie

Projektanci systemów

Testerzy systemów

Inżynierowie

konserwacji systemów

Określają wymagania i czytają je, aby sprawdzić,

czy odpowiadają ich potrzebom.

Określają także zmiany wymagań.

Używają dokumentacji wymagań

do planowania oferty budowy systemu

i do planowania procesu jego tworzenia

Używają wymagań, aby zrozumieć,

jaki system ma być zbudowany

Używają wymagań, aby opracować

i przeprowadzić testy zatwierdzające system

Używają wymagań jako pomocy

w zrozumieniu systemu

i związków między jego częściami

Inżynieria

oprogramowania

Wykład 3 – inżynieria wymagań:

proces inżynierii wymagań

Prezentacja częściowo oparta na prezentacji przygotowanej przez Prof. J.E. Sienkiewicza

(opartej z kolei na podręczniku Iana Sommerville’a Inżynieria oprogramowania, WNT 2003)

Proces inżynierii wymagań

• Służy do określania, analizowania i zatwierdzania

wymagań stawianych systemowi

• Obejmuje wszystkie czynności niezbędne do

opracowania i aktualizacji dokumentacji wymagań

systemowych.

• Ogólne czynności w procesie inżynierii wymagań:

– studium wykonalności

– określenie i analizowanie wymagań

– specyfikowanie i dokumentowanie wymagań

– zatwierdzanie wymagań

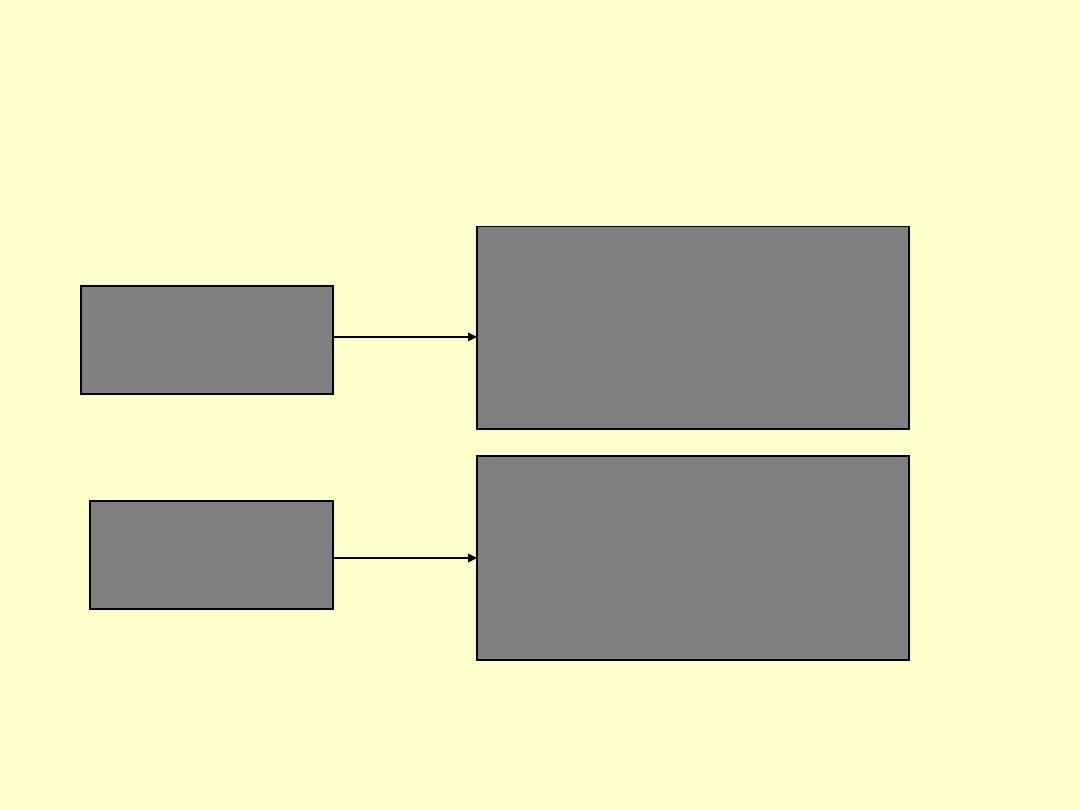

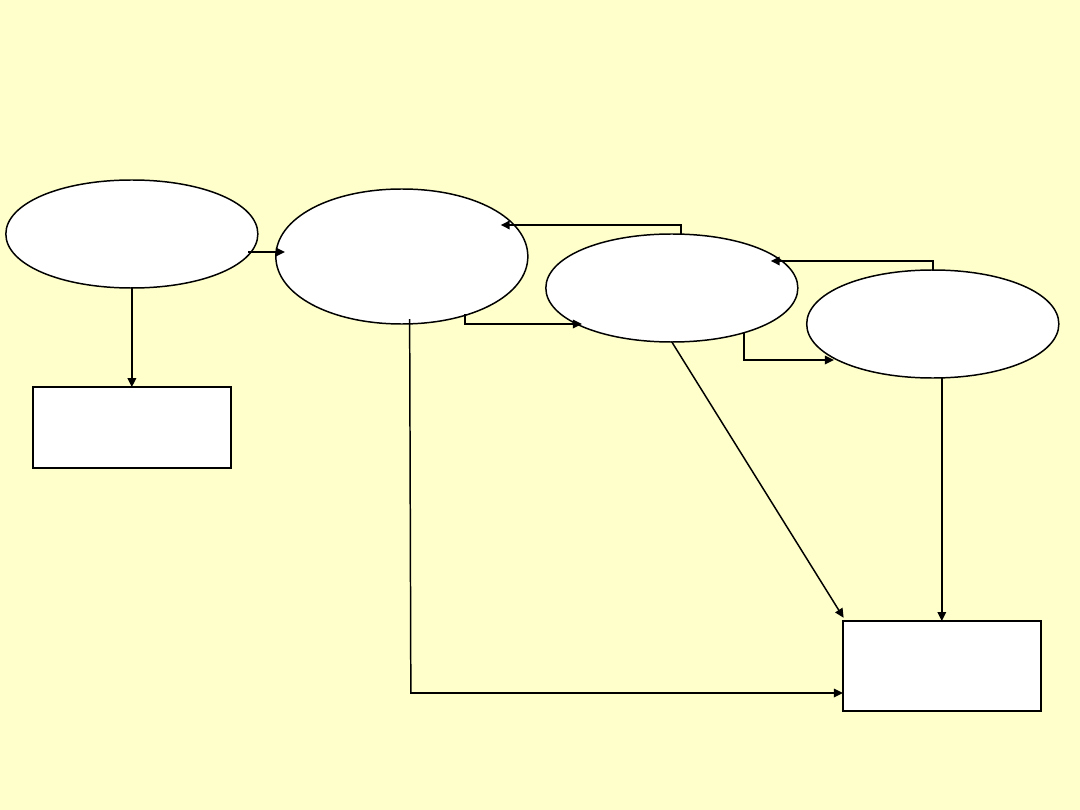

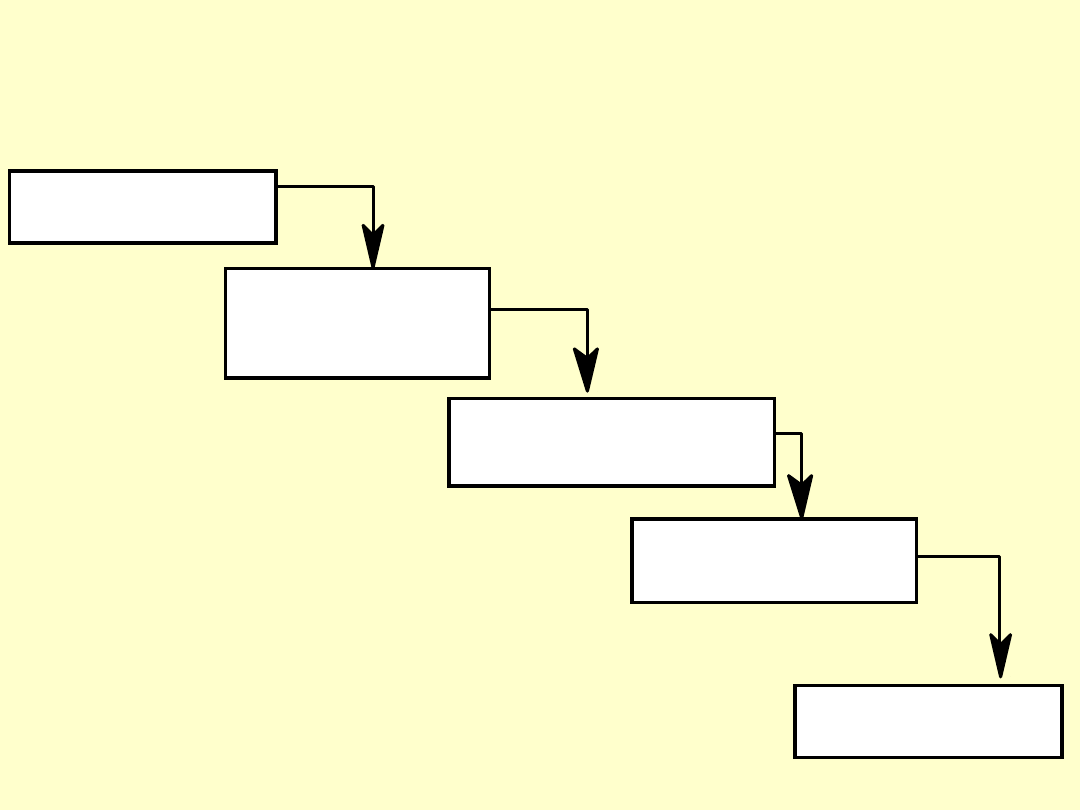

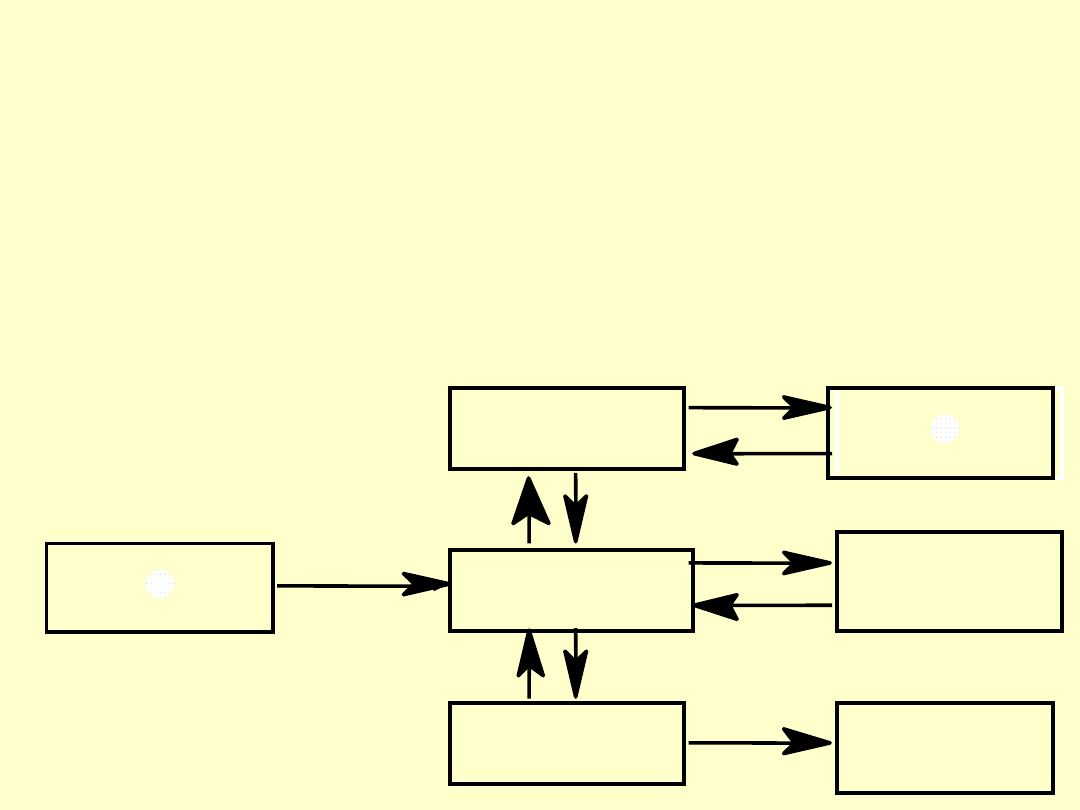

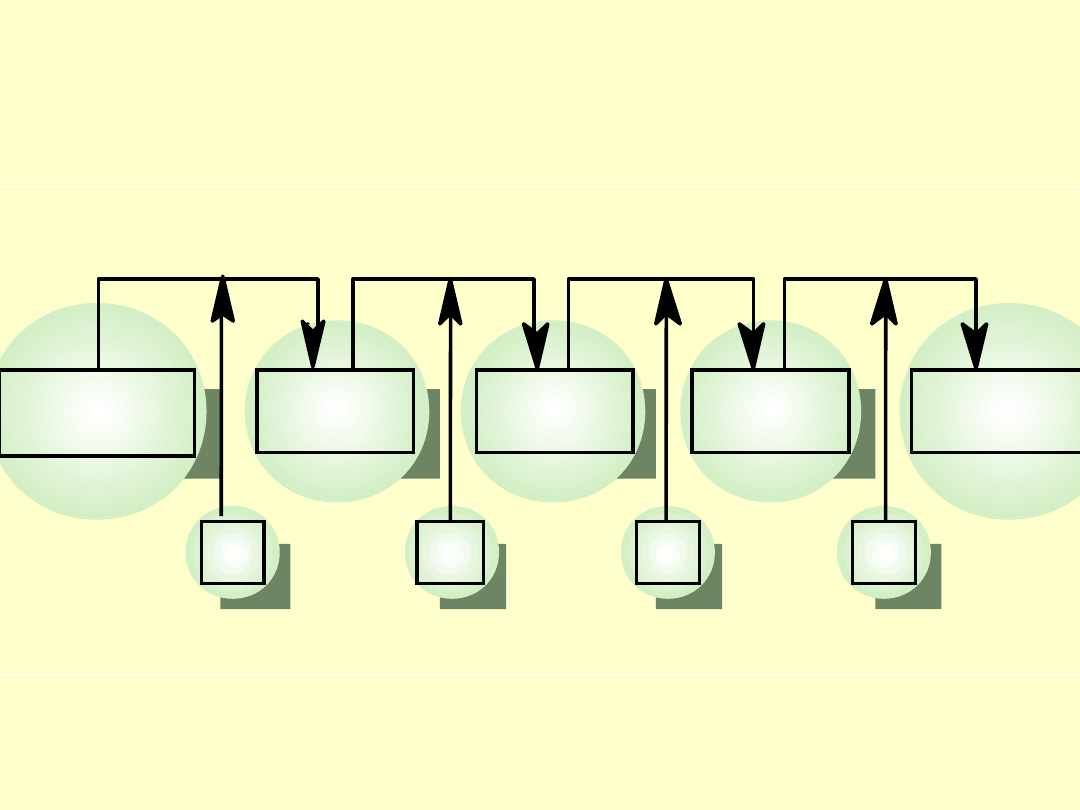

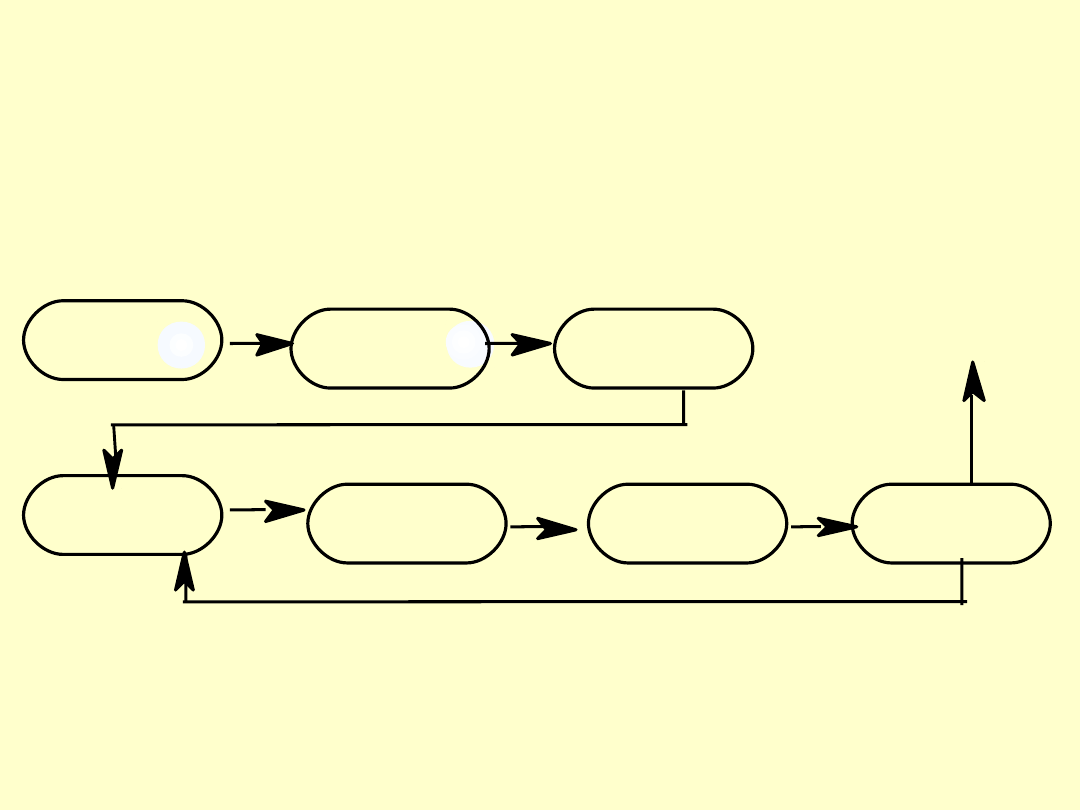

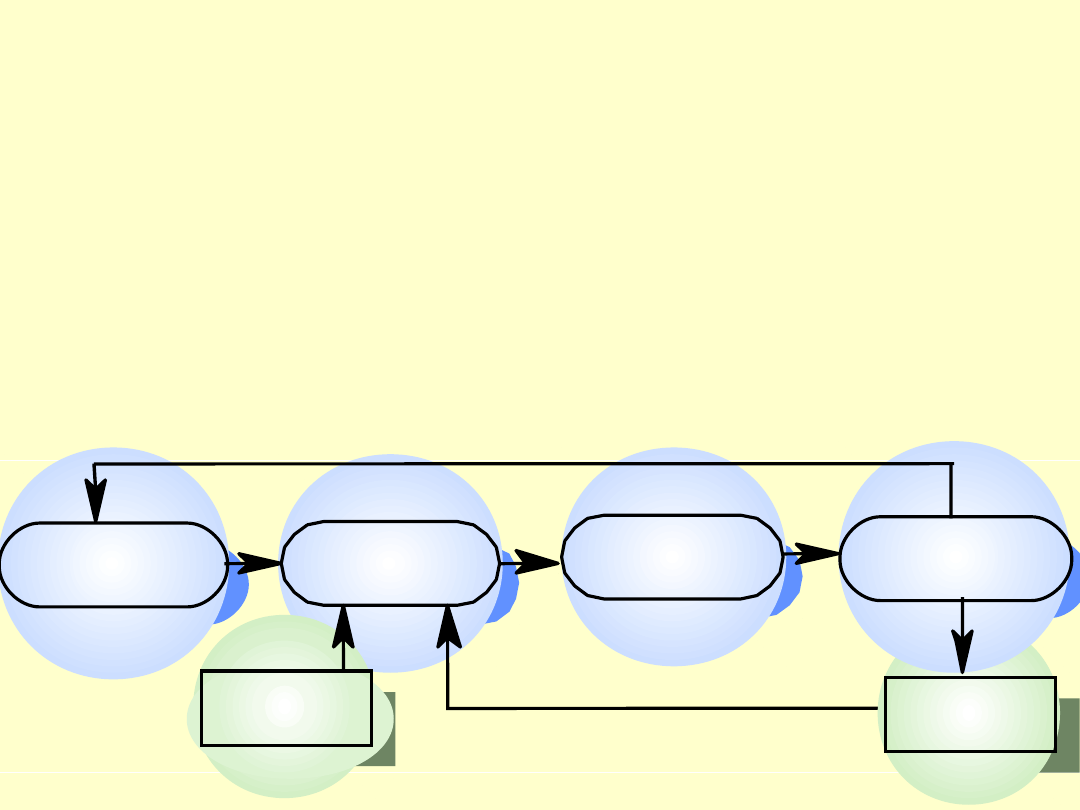

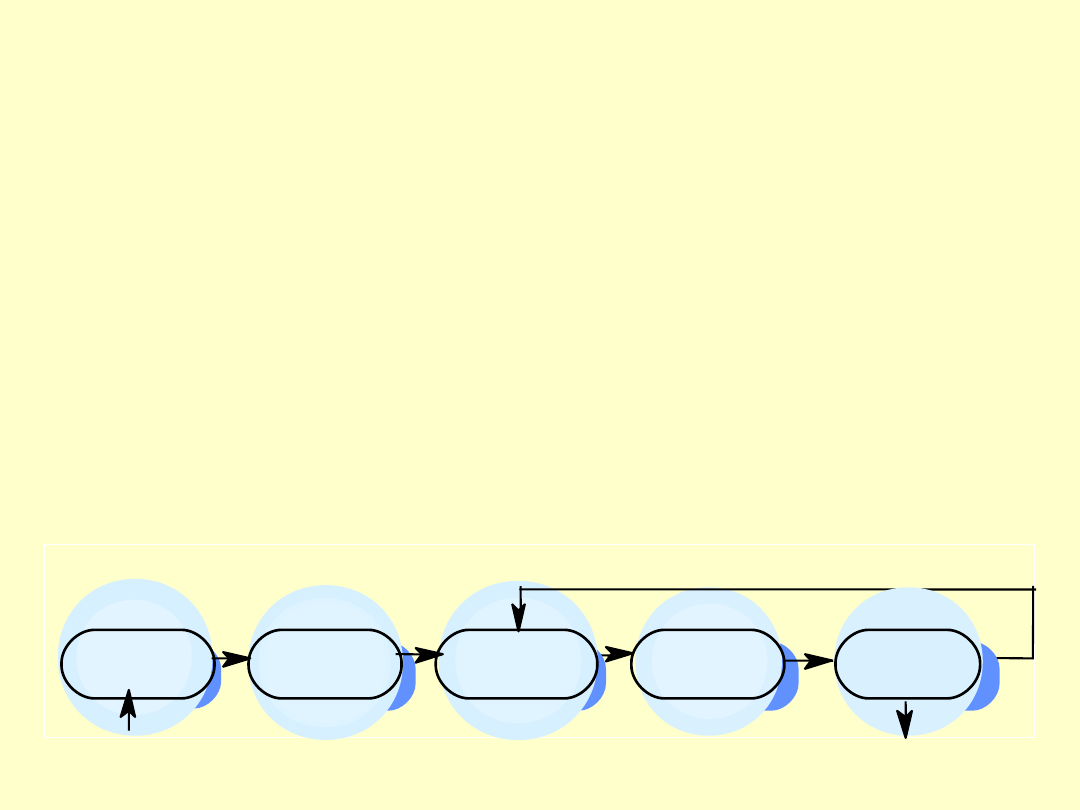

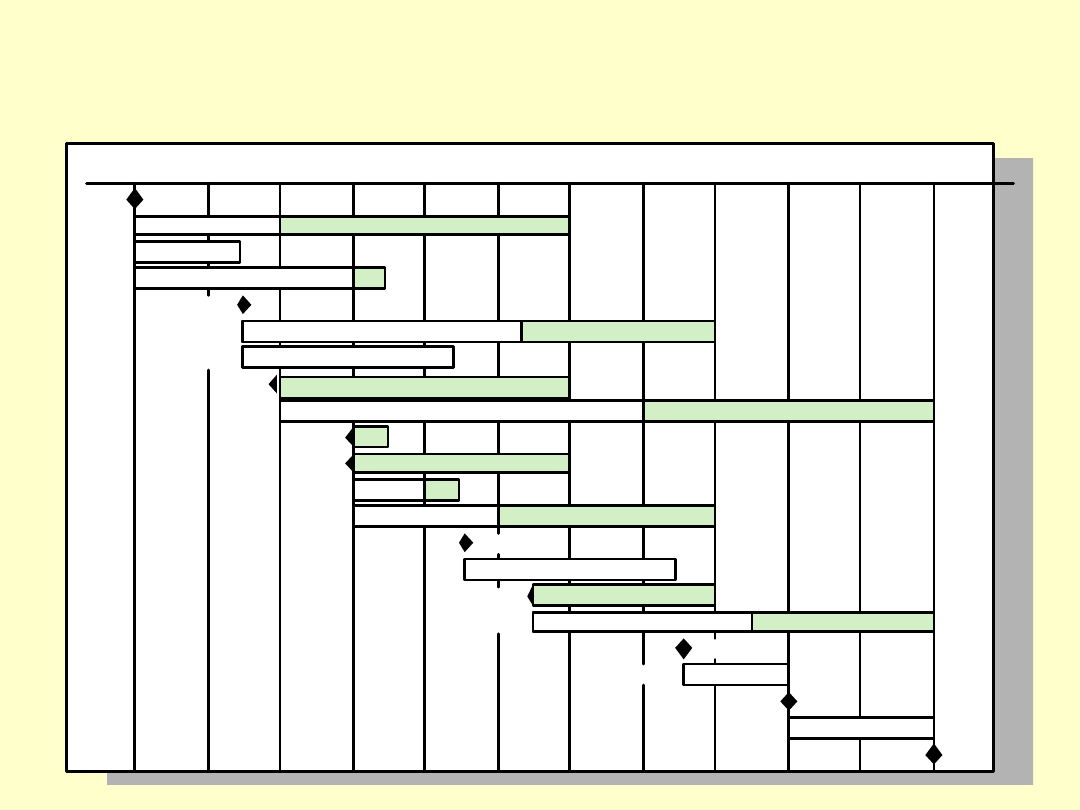

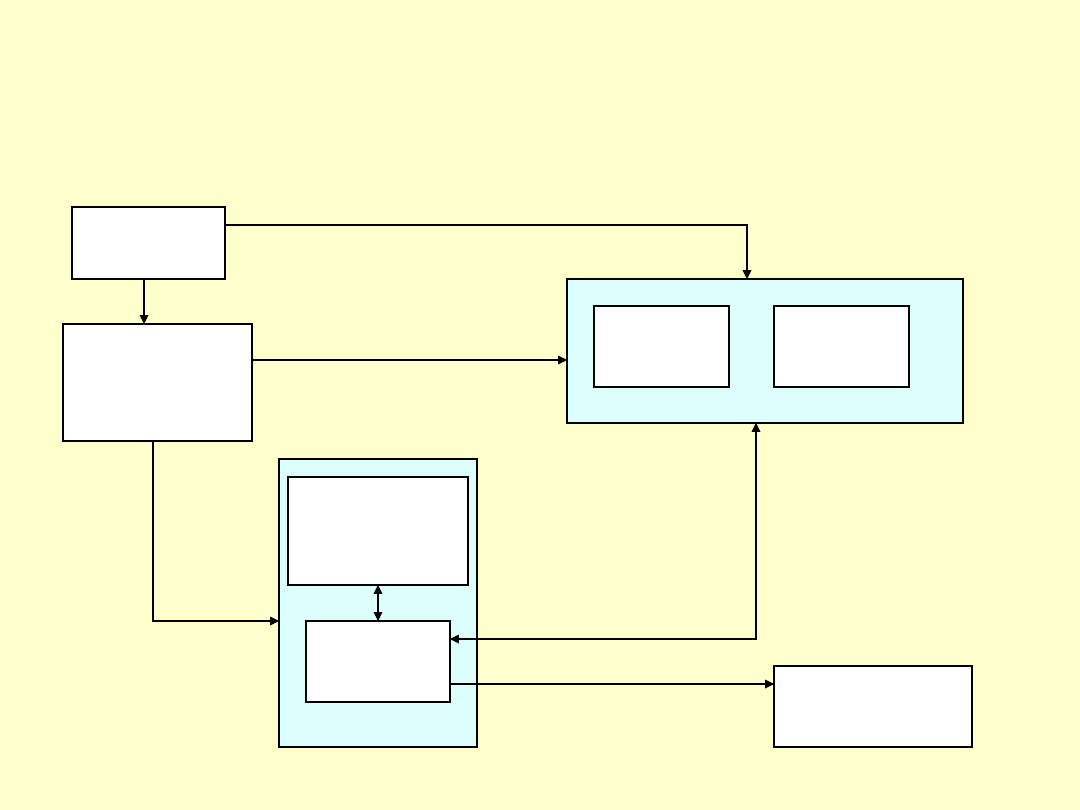

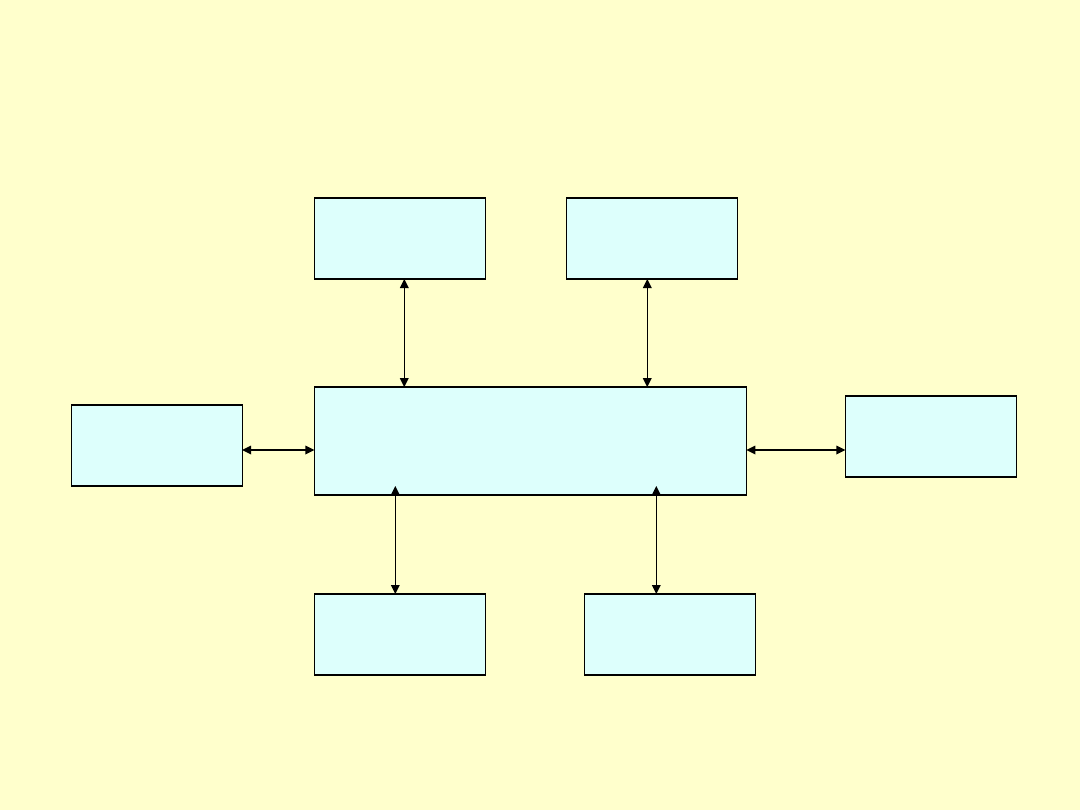

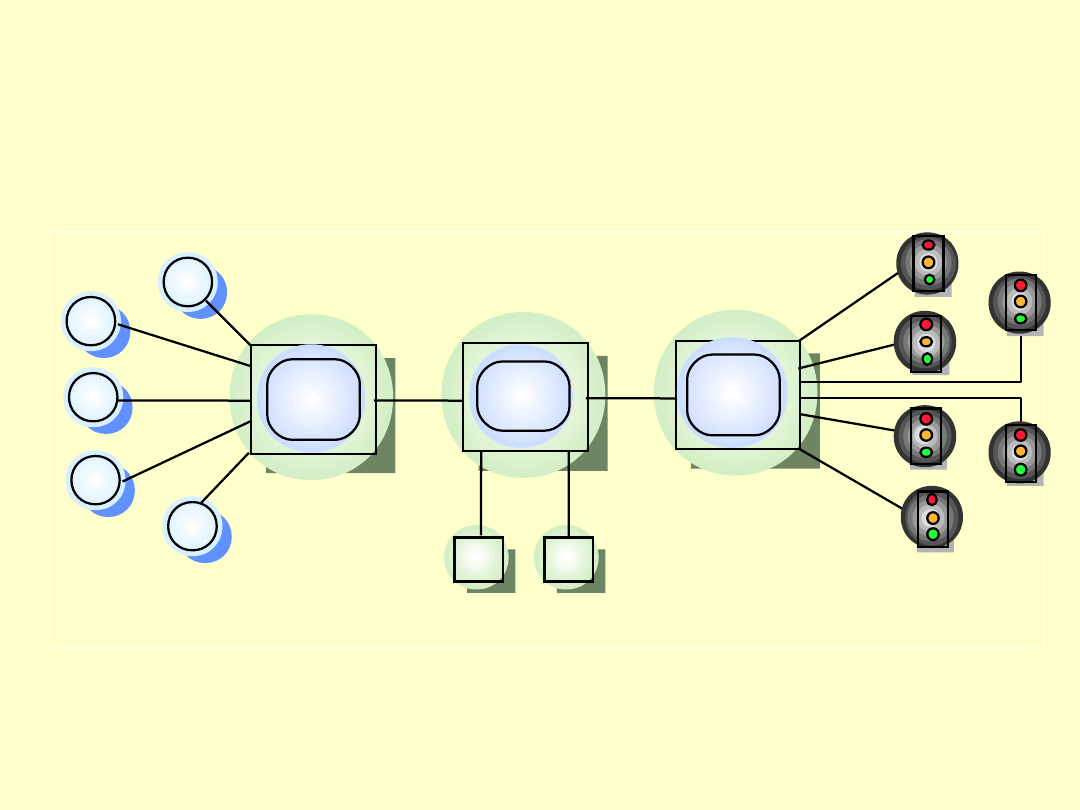

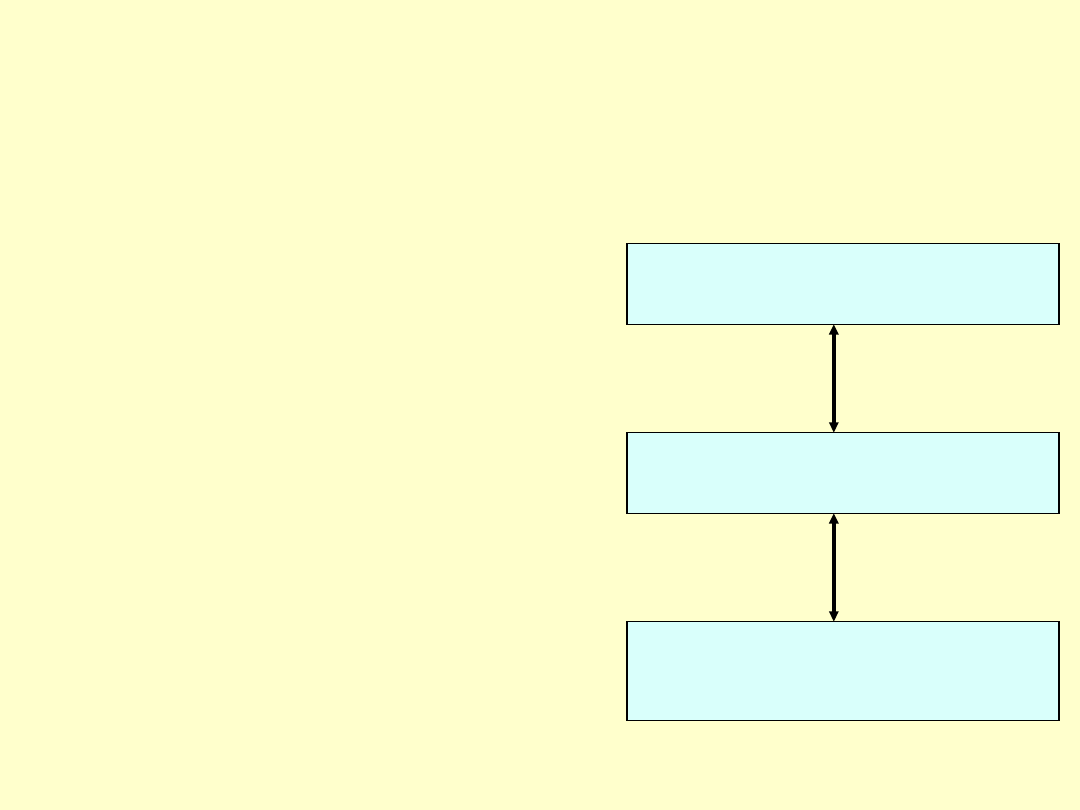

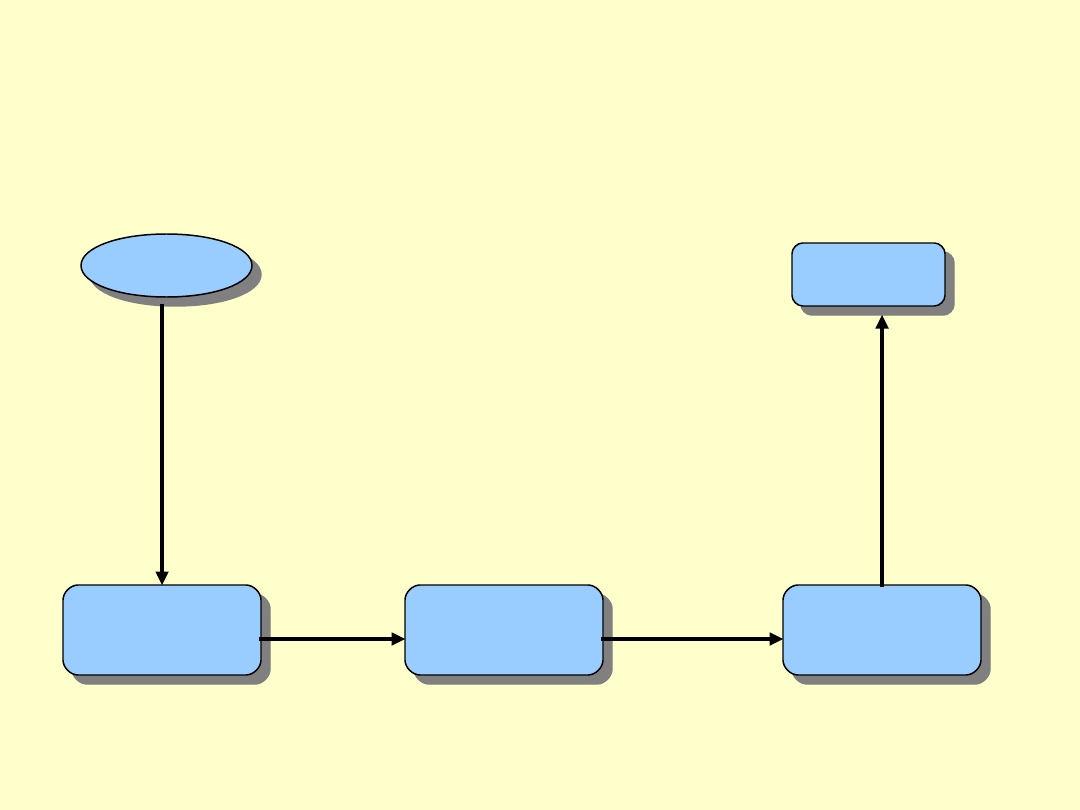

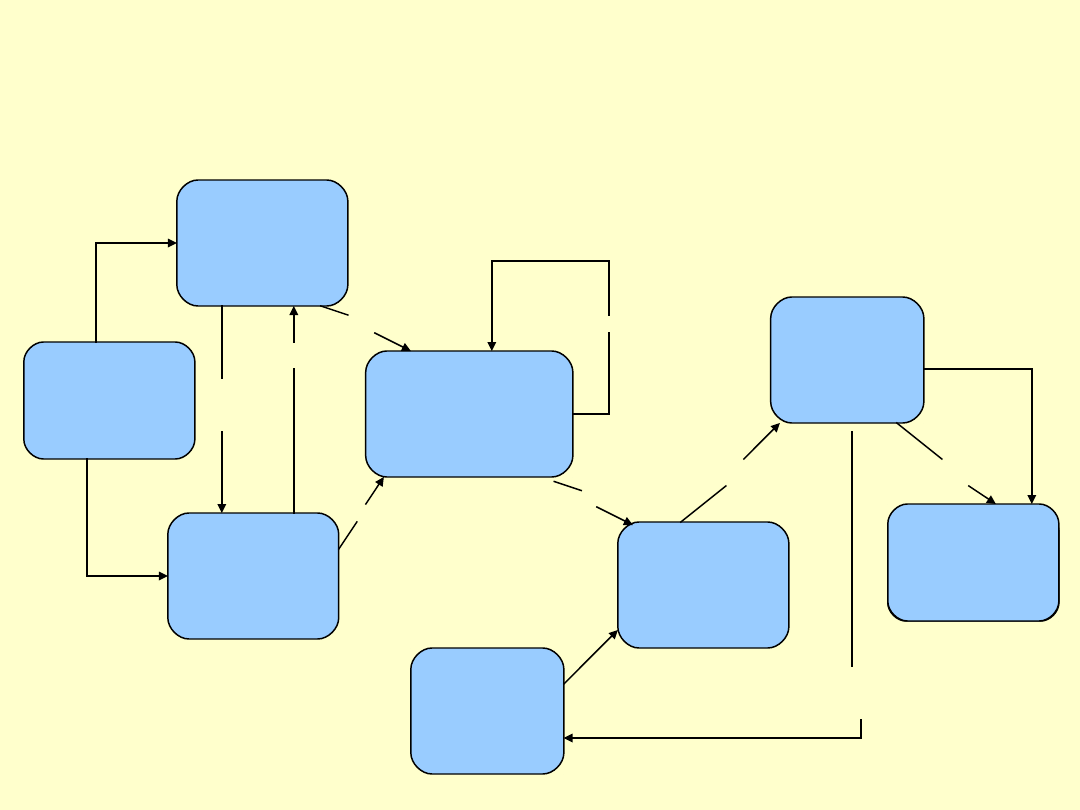

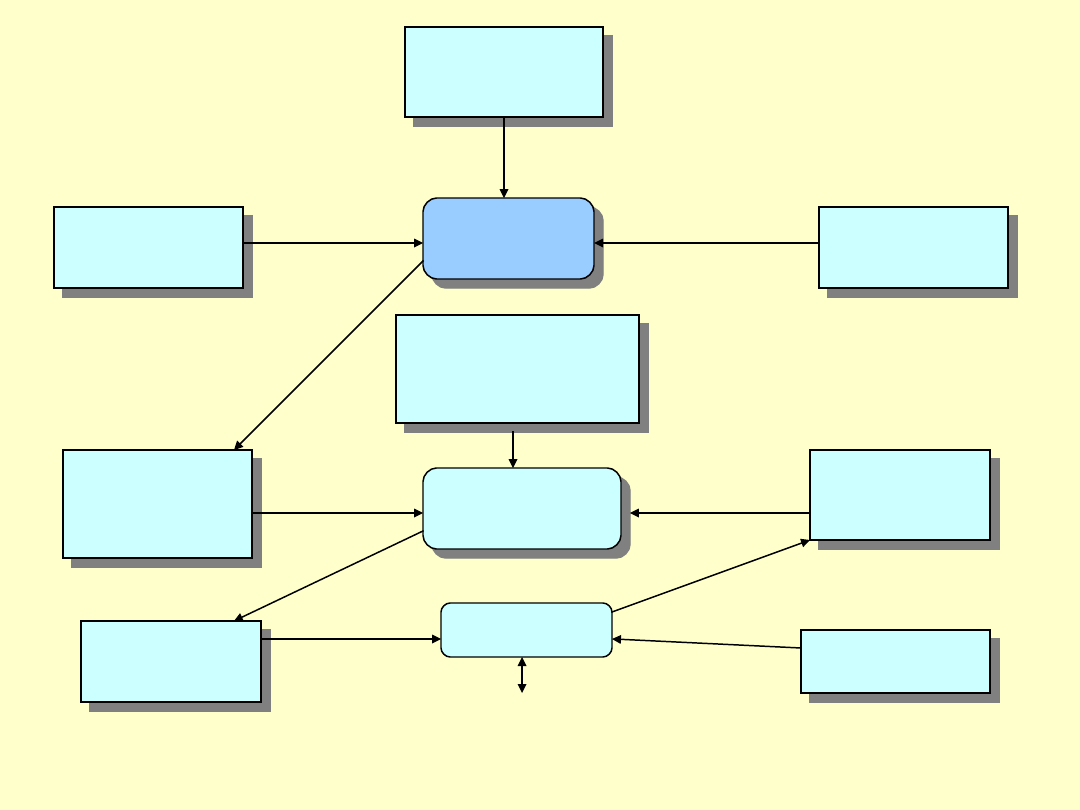

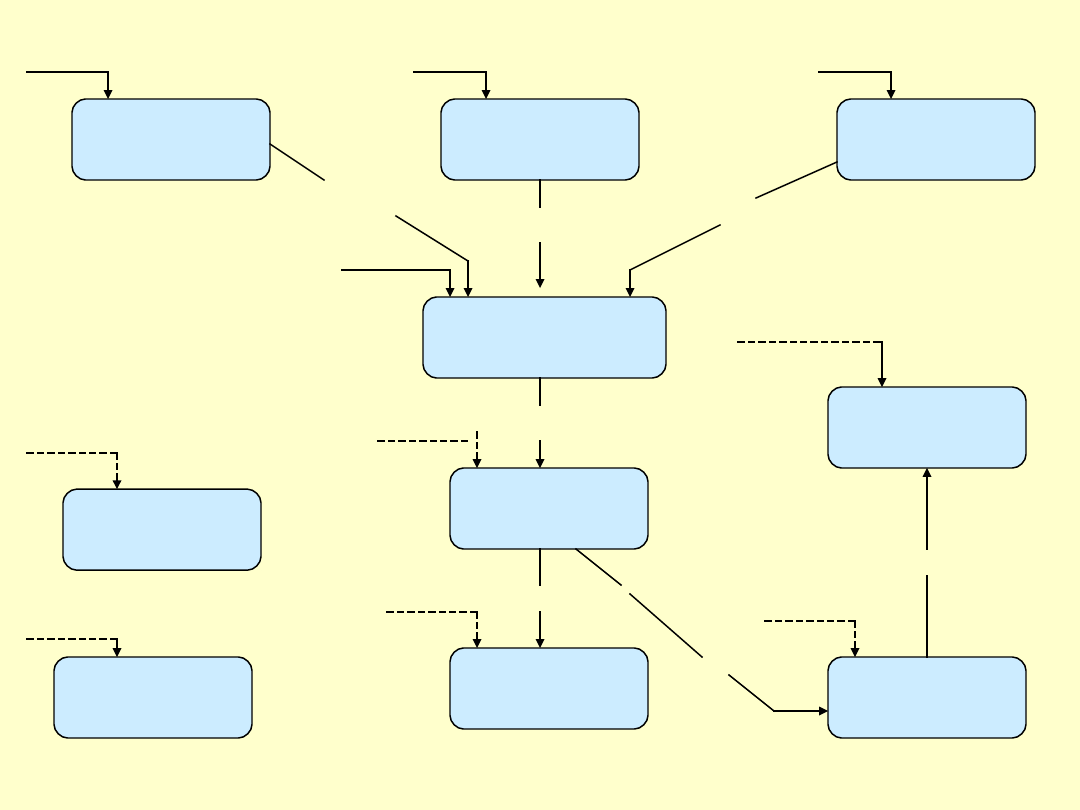

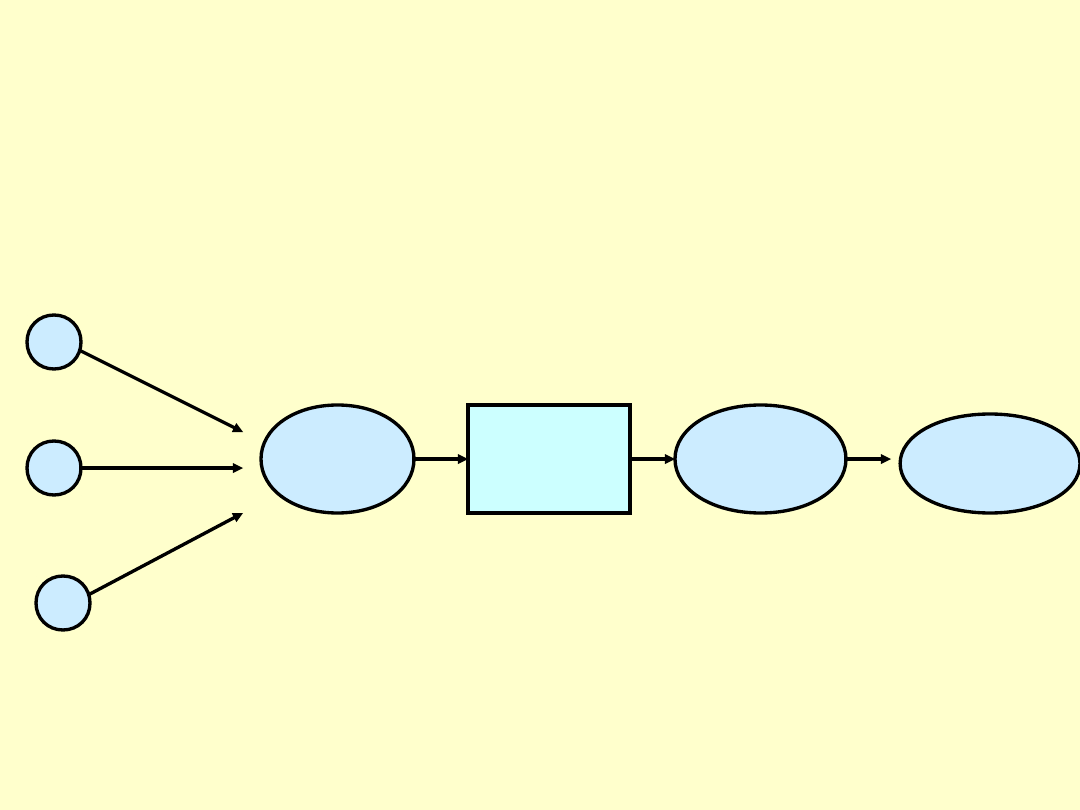

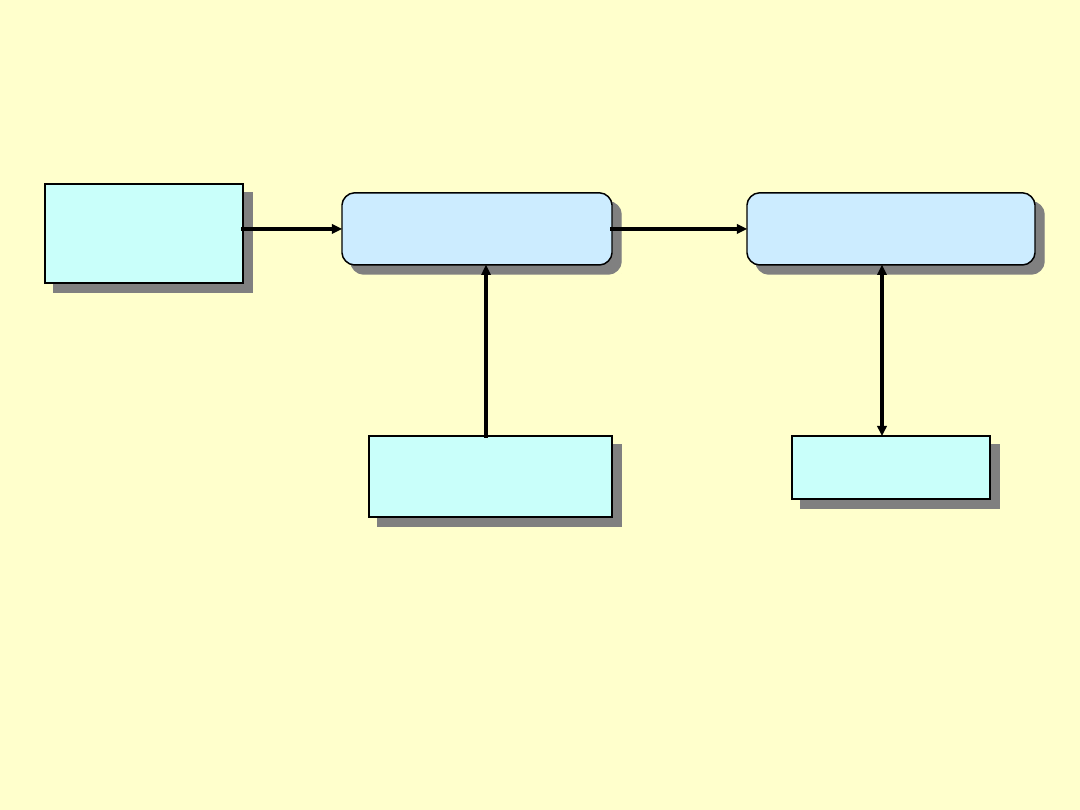

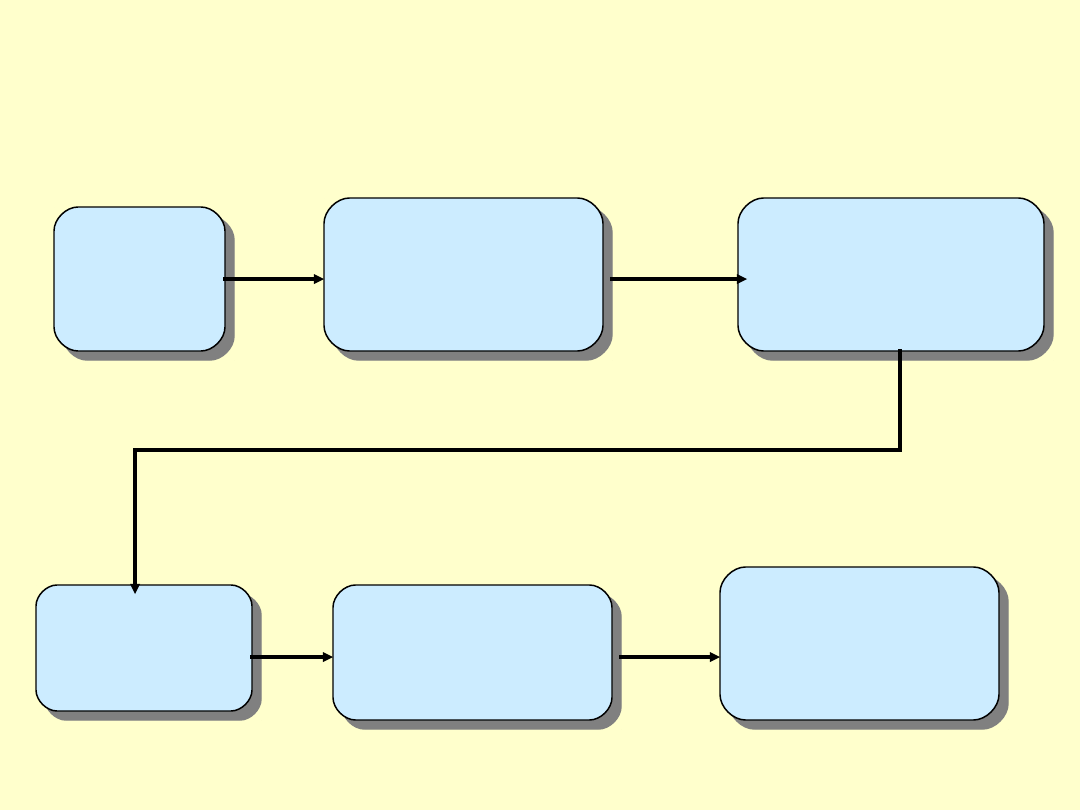

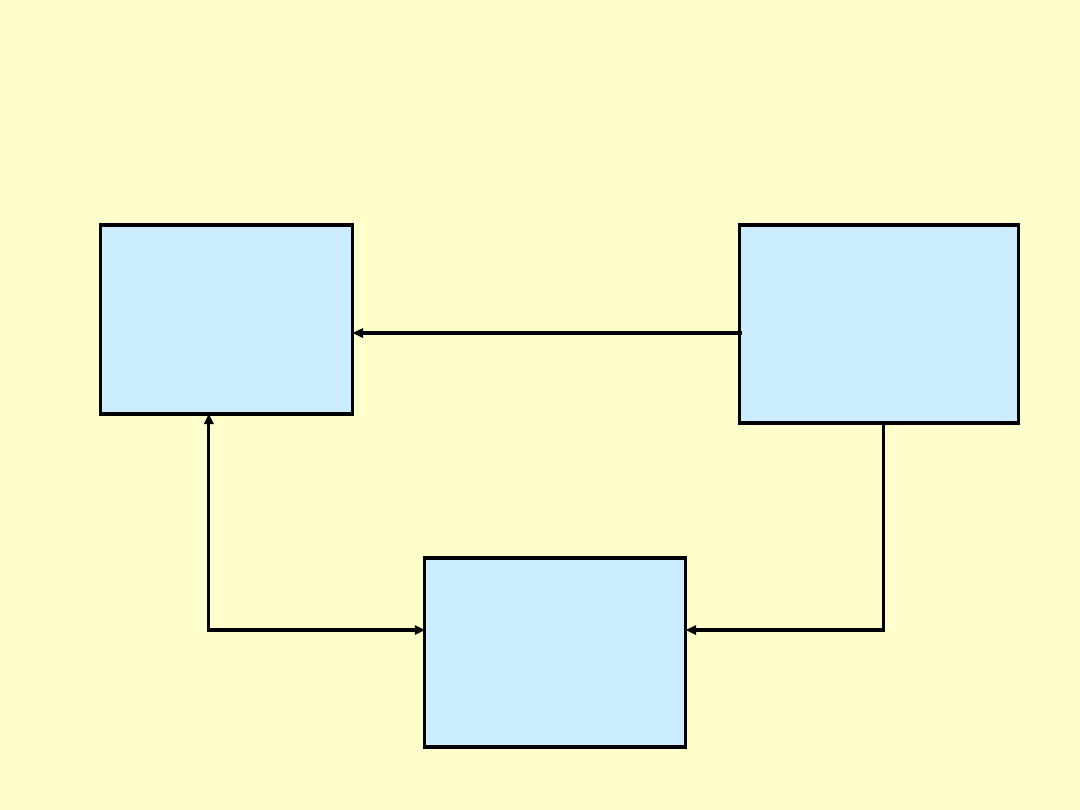

Proces inżynierii wymagań

Studium

wykonalności

Określanie

i analizowanie

wymagań

Specyfikowanie

wymagań

Zatwierdzanie

wymagań

Raport

o wykonalności

Dokumentacja

wymagań

Studium wykonalności

• Wynikiem tego studium powinien być raport

wykonalności, który zaleca albo nie zaleca

kontynuacji procesu inżynierii wymagań i tworzenia

systemu.

• Studium wykonalności to krótkie, skumulowane

opracowanie, w którym staramy się odpowiedzieć

na kilka pytań:

– Czy system przyczyni się do realizacji ogólnych

celów przedsiębiorstwa?

– Czy system może być zaimplementowany z

użyciem dostępnych technologii, w ramach

ustalonego budżetu i ograniczeń czasowych?

– Czy system może być zintegrowany z

istniejącymi systemami, które już zainstalowano?

Raport wykonalności

• Kilka szczegółowych pytań do tworzenia raportu:

– Jak firma poradziłaby sobie, jeśli system nie

byłby zaimplementowany?

– Jakie problemy występują w obecnie przyjętych

procesach i jak nowy system ma pomóc w ich

eliminacji?

– Jaki byłby bezpośredni wkład systemu w

osiąganie celów gospodarczych?

– Czy można przekazywać informacje do i z

innych systemów przedsiębiorstwa?

– Czy system wymaga technologii, których

wcześniej w firmie nie stosowano?

– Co system musi wspomagać, a czego nie musi?

Określanie i analizowanie

wymagań

• Po wstępnych studiach wykonalności następna fazą

inżynierii wymagań jest określanie i analizowanie

wymagań.

• W trakcie tej czynności techniczni budowniczowie

oprogramowania pracują z klientem i użytkownikami

systemu nad badaniem dziedziny zastosowania i

usług, które system ma oferować, pożądanej

efektywności, ograniczeniach sprzętowych itd.

• W określaniu i analizowaniu wymagań mogą wziąć

udział osoby z różnych stanowisk w firmie. Pojęcie

udziałowiec (uczestnik) odnosi się do każdego, kto

powinien mieć pewien pośredni lub bezpośredni

wpływ na wymagania systemowe.

Problemy przy analizie

wymagań

• Udziałowcy często nie wiedzą, czego tak

naprawdę oczekują od nowo tworzonego systemu

komputerowego.

• Udziałowcy systemu wyrażają wymagania za

pomocą własnych pojęć.

• Różni udziałowcy mogą stawiać różne

wymagania, często sprzeczne ze sobą.

• Czynniki polityczne mogą mieć wpływ na system.

• Środowisko ekonomiczne i gospodarcze, w którym

prowadzi się analizę, jest dynamiczne.

Nieuchronnie zmienia się w trakcie procesu

analizy.

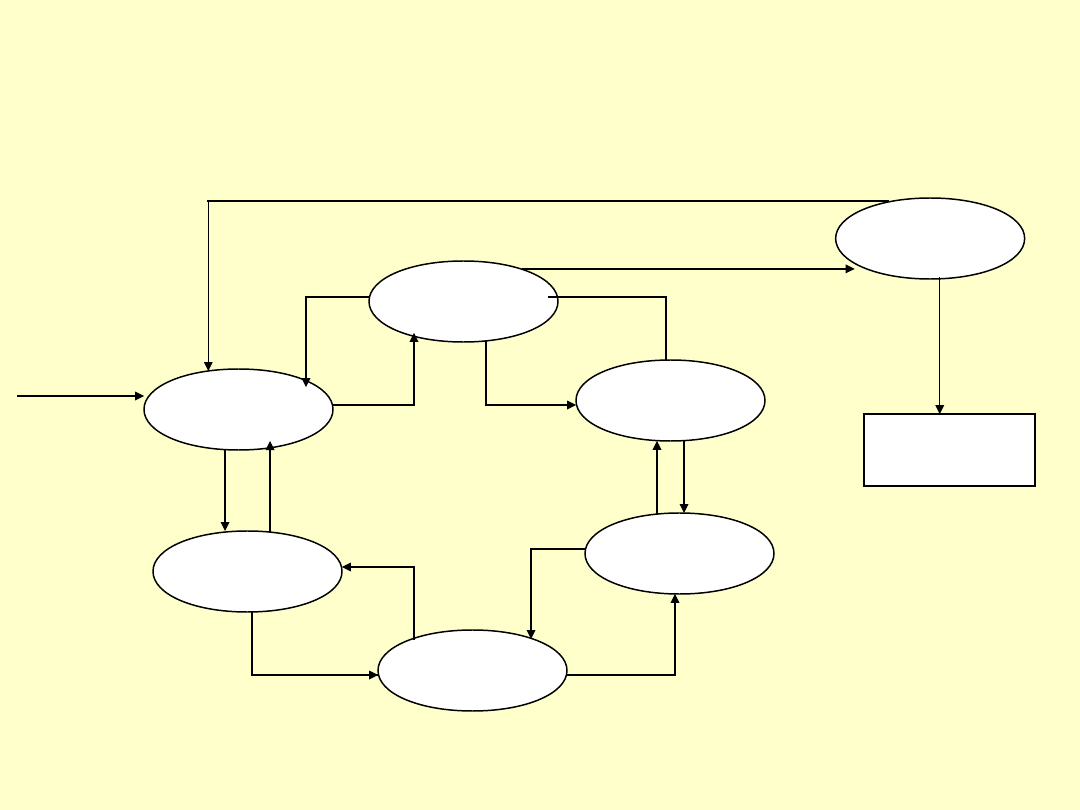

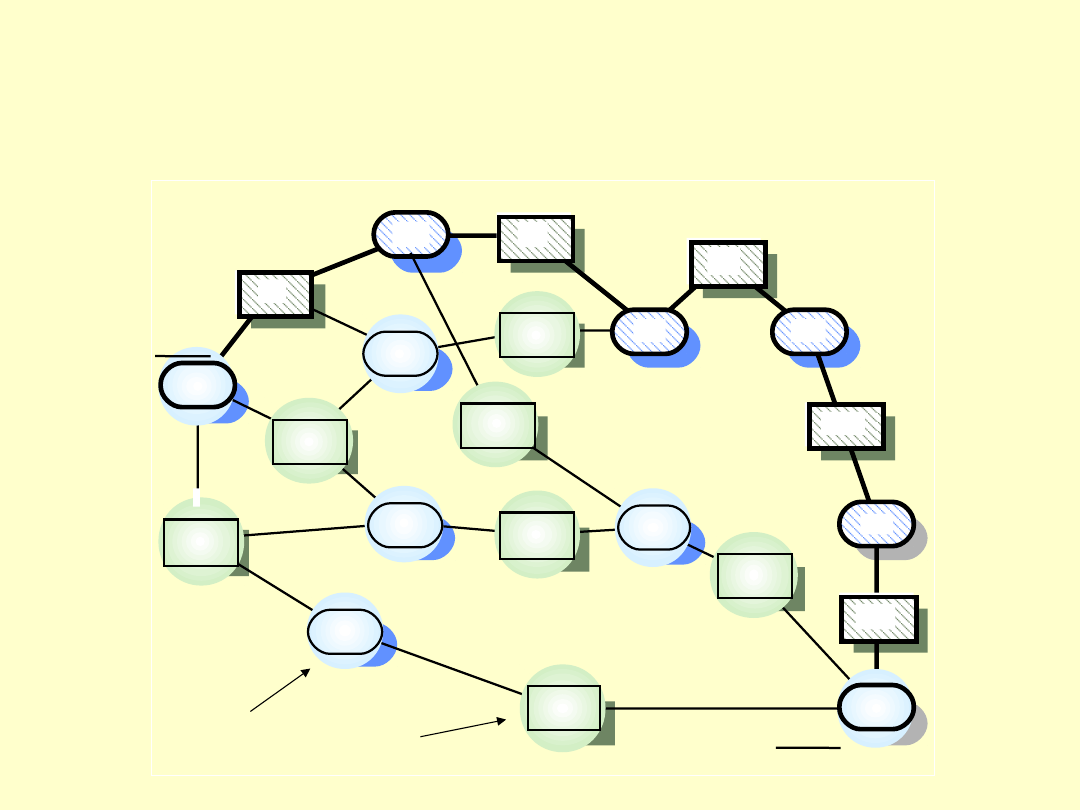

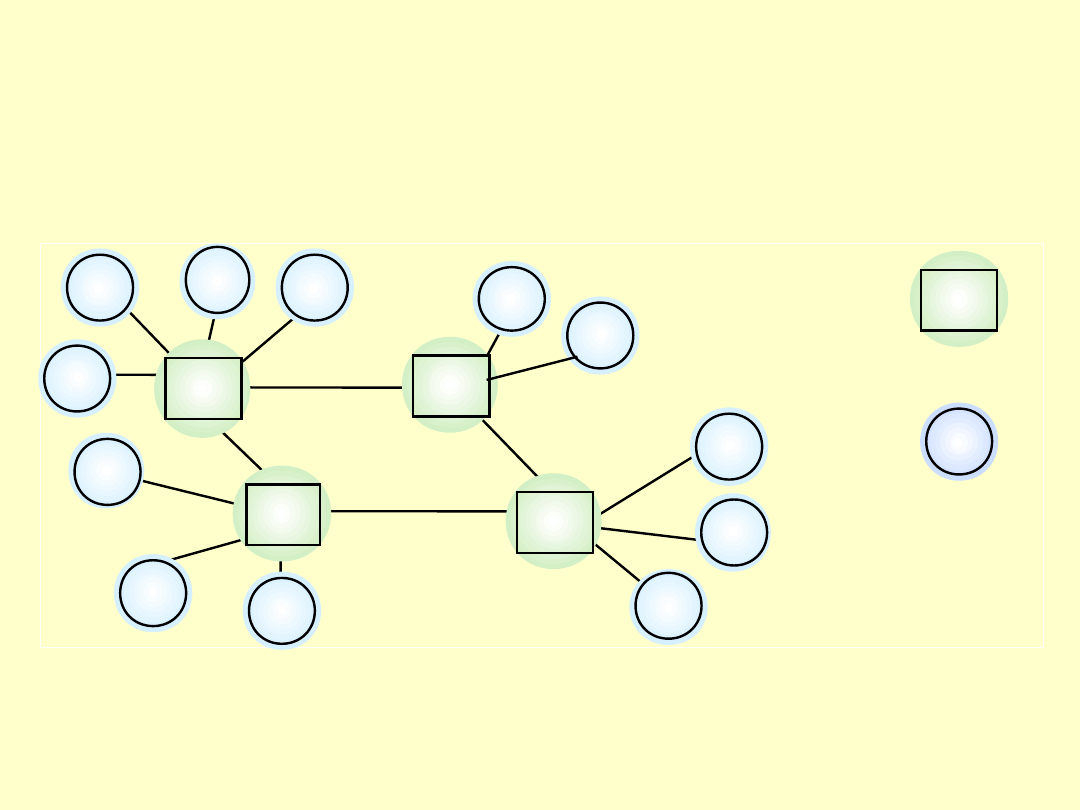

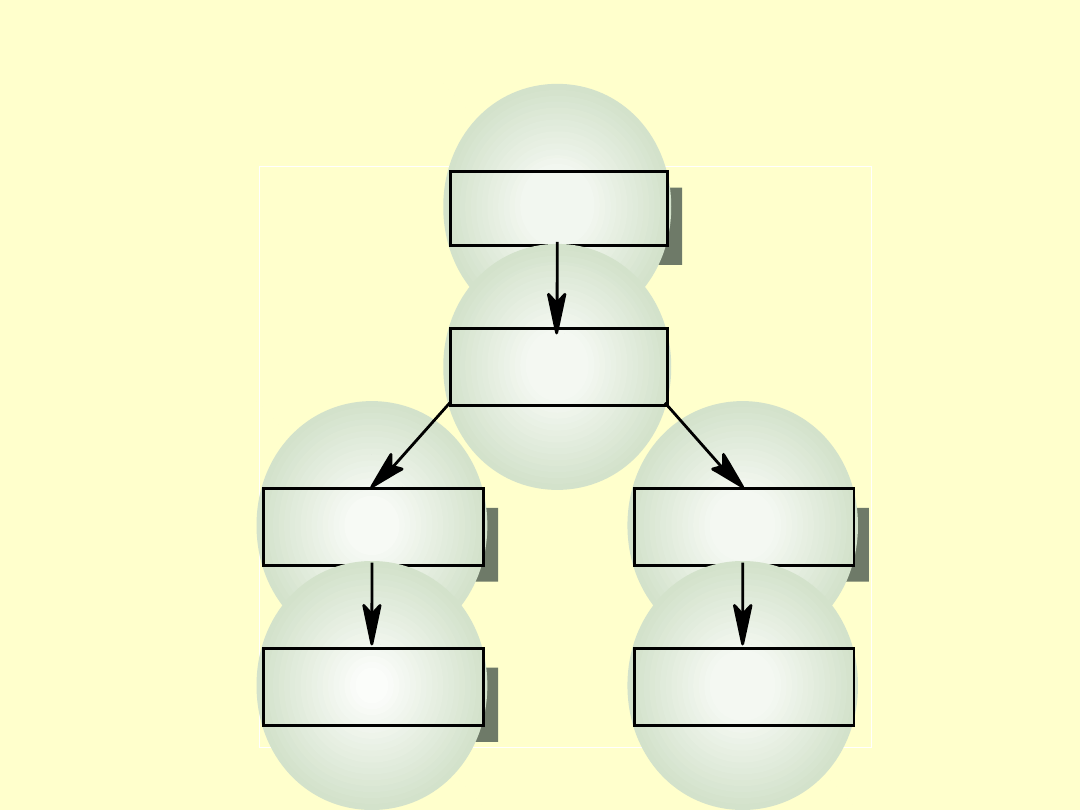

Proces określania i

analizowania wymagań

Początek

procesu

Rozpoznanie

dziedziny

Zbieranie

wymagań

Klasyfikacja

Usuwanie

sprzeczności

Nadawanie

priorytetów

Sprawdzenie

wymagań

Specyfikacja

wymagań

Dokumentacja

wymagań

Określanie wymagań oparte na

punktach widzenia

• Zwykle systemy maja kilka różnych grup

użytkowników. Należy przyjrzeć się systemowi z ich

punktu widzenia.

Klasyfikacja punktów widzenia

• Ze względu na źródło lub przeznaczenie danych

– Punkt widzenia powiązany z użytkowaniem lub

produkcją danych. W tym wypadku analiza polega

na rozpoznawaniu wszystkich takich punktów

widzenia, danych, które są produkowane lub

użytkowane oraz ich przetwarzaniu.

• Ze względu na usługi zewnętrzne

– W tym wypadku punkty widzenia są zewnętrzne

wobec systemu; osoby mające ten punkt

widzenia korzystają z usług systemu.

Model zewnętrznych punktów

widzenia

• Reprezentanci tych punktów widzenia współpracują z

systemem przez otrzymywanie usług od systemu

oraz przekazywanie do systemu danych i sygnałów

sterujących.

• Punkty widzenia są zewnętrzne wobec systemu,

stanowią zatem naturalny sposób strukturalizacji

procesu określania wymagań.

• Dość łatwo jest stwierdzić, czy coś jest punktem

widzenia, czy nie. Reprezentanci punktów widzenia

muszą bowiem w pewien sposób oddziaływać na

system.

• Punkty widzenia i usługi stanowią dobry sposób

strukturalizacji wymagań niefunkcjonalnych. Każda

usługa może być powiązana z wymaganiami

niefunkcjonalnymi.

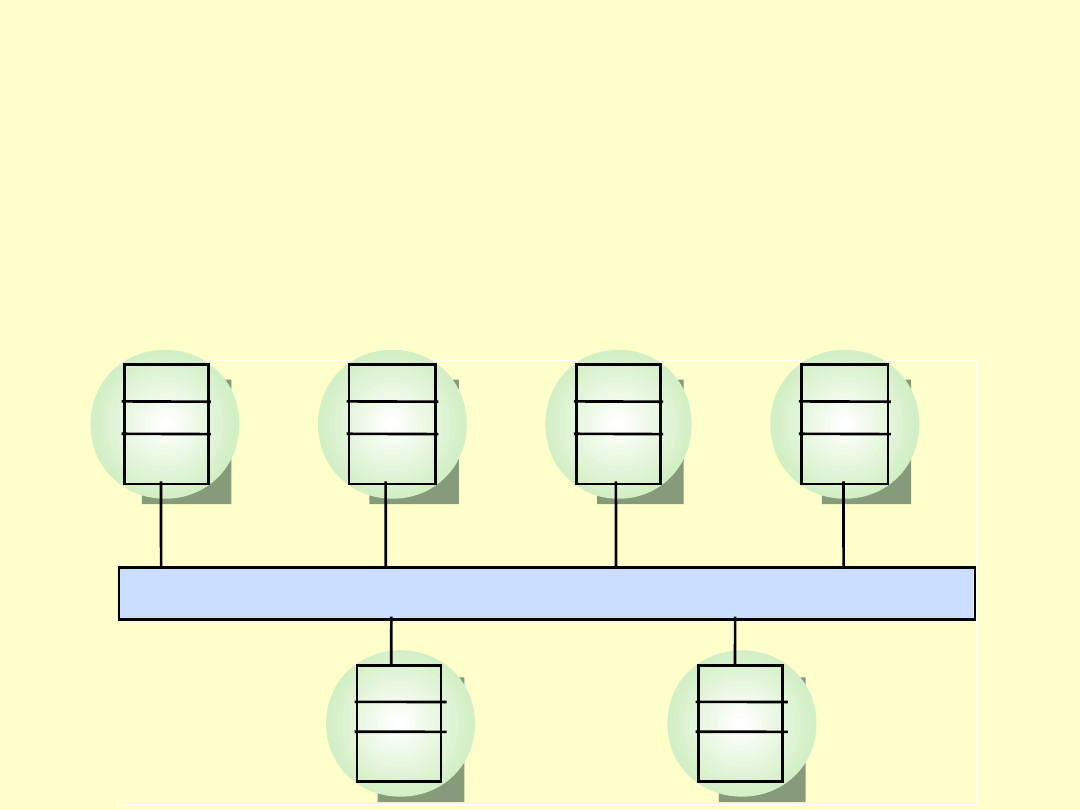

Przykład – system

bankomatowy

• Służy do wykonywania operacji

bankomatowych przy użyciu karty

bankomatowej z przypisanym kodem PIN

• W uproszczonej wersji służy klientom

macierzystego banku, oferując im bardziej

skomplikowane usługi, oraz klientom innym

banków w ograniczonym zakresie

• Usługi zaawansowane obejmują np.: wypłatę i

wpłatę środków, przekazywanie komunikatów

do banku, wyświetlanie informacji (np. o

saldzie konta lub wykonanych transakcjach).

Udziałowcy systemu

bankomatowego

• Klienci banku

• Klienci innych banków

• Dyrektorzy oddziałów banków

• Pracownicy obsługi klienta w oddziałach

• Administratorzy baz danych

• Osoby odpowiedzialne za bezpieczeństwo

w banku

• Dział marketingu banku

• Inżynierowie pielęgnacji sprzętu i

oprogramowania

Burza mózgów w trakcie

identyfikacji punktów widzenia

Pytanie

o saldo

Menedżer

Odczyt

transakcji

Zasoby

maszyny

Interfejs

użytkownika

Właściciel

konta

Zdalna

diagnostyka

Karta

skradziona

Niezawodność

Informacje

o koncie

Koszt systemu

Baza danych

klientów

Wypłata

gotówki

Aktualizacja

konta

Zamówienie

wyciągu

Obcy klient

Dziennik

komunikatów

Przelew

środków

Zdalna

aktualizacja

oprogramowania

Zamówienie

czeków

Zwrot karty

Dziennik

transakcji

Drukarka

Rozmiar

oprogramowania

Zatrzymanie

karty

Nieuprawniony

użytkownik

Kasa

banku

Weryfikacja

karty

Przekazywanie

komunikatów

Zabezpieczenia

Pielęgnacja

oprogramowania

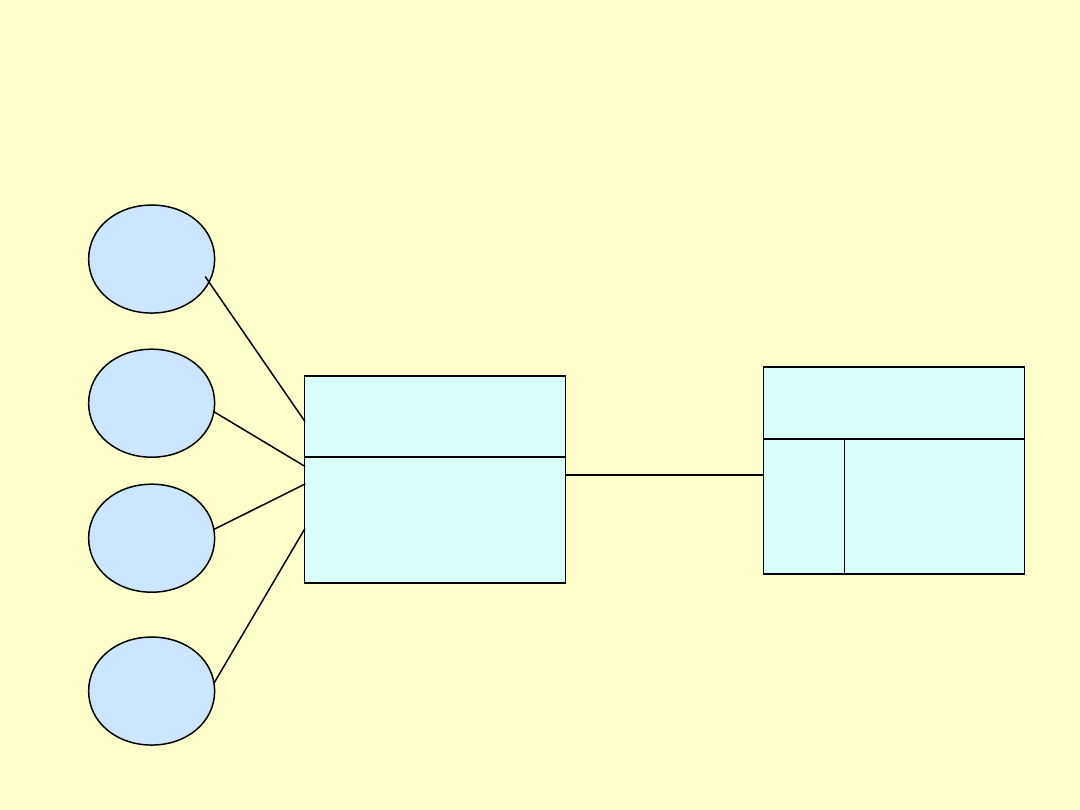

Przypisanie usług

do punktów widzenia

WŁAŚCICIEL

KONTA

OBCY

KLIENT

KASA

BANKU

Lista usług

Lista usług

Lista usług

Wypłata gotówki

Pytania o saldo

Zamówienie

czeków

Wysyłanie

komunikatu

Lista transakcji

Zamówienie

wyciągu

Przelew środków

Wypłata gotówki

Pytania o saldo

Diagnostyka

Dodanie gotówki

Dodanie papieru

Wysłanie

komunikatu

Dane wejściowe i dane

sterujące związane z punktami

widzenia

WŁAŚCICIEL

KONTA

Dane sterujące Dane

wejściowe

Rozpocznij transakcję Informacje z karty

Anuluj transakcję PIN

Zakończ transakcję Żądana kwota

Wybór usługi Komunikat

Hierarchia punktów widzenia

Usługi

Usługi

Inżynier

Menedżer

Kasa

Klient

obcy

Właściciel

konta

Klient

Personel banku

Wszystkie PW

Pytanie o saldo

Wypłata

gotówki

Zamówienie czeków

Wysłanie komunikatu

Lista transakcji

Zamówienie wyciągu

Przelew środków

Opis punktu widzenia klienta

i opis usługi wypłaty gotówki

Odnośnik: Klient

Atrybuty: Numer konta

PIN

Zdarzenia: Zacznij transakcję

Wybór usługi

Anuluj transakcję

Zakończ transakcję

Usługi: Wypłata gotówki

Pytanie o saldo

Podrzędne PW: Właściciel konta

Odnośnik: Wypłata gotówki

Uzasadnienie: Celem jest poprawienie

obsługi

klienta, zmniejszenie

obciążenia

okienek kasowych itp.

Specyfikacja: Użytkownicy wybierają

usługę

przez naciśnięcie

przycisku

„wypłata gotówki”.

Następnie

wprowadzają żądaną

kwotę.

Potwierdza się ją i jeśli

na koncie

są odpowiednie środki

następuje

wypłata

PW: Klient

Wymagania

niefunkcjonalne: Wypłacić gotówkę

najpóźniej

po 1 minucie od

potwierdzenia

kwoty

Scenariusze

• Scenariusze są szczególnie użyteczne przy

uszczegóławianiu przeglądowego opisu

wymagań. Są opisami przykładowych sesji

interakcyjnych. Każdy scenariusz obejmuje

jedną lub najwyżej kilka możliwych interakcji.

• Ludzie zwykle wolą przykłady wzięte z życia

niż abstrakcyjne opisy

• Inżynierowie wymagań mogą skorzystać z

informacji zebranych w trakcie dyskusji do

formułowania rzeczywistych wymagań

systemowych.

Cechy scenariusza

•

Opis stanu systemu na początku scenariusza.

•

Opis normalnego następstwa zdarzeń scenariusza.

•

Opis tego, co może pójść źle, i jak to jest

obsługiwane.

•

Informacje o innych czynnościach, które można

wykonywać w tym samym czasie.

•

Opis stanu systemu po zakończeniu scenariusza.

•

Każde odrębne zdarzenie w interakcji, takie jak

wsunięcie karty do bankomatu albo wybranie

usługi, może być udokumentowane za pomocą

oddzielnego scenariusza zdarzenia.

•

Obejmują opis przepływu danych, akcji systemu i

wyjątków, które mogą się pojawić.

Przykład scenariusza

• Zdarzenie inicjujące: wsunięto kartę do szczeliny

• Stan początkowy: karta w bankomacie

• Opis: Monituj o podanie numeru PIN. Gdy

wpisany numer jest poprawny, zidentyfikuj

klienta i wyświetl listę dostępnych operacji

• Sytuacje wyjątkowe:

- przekroczony limit czasu: zwróć kartę

- karta nieważna lub skradziona: zatrzymaj kartę

- niepoprawny numer PIN: zapytaj ponownie

- niepoprawny numer PIN podany po raz drugi:

zatrzymaj kartę

• Stan końcowy: użytkownik zidentyfikowany,

wyświetlone menu z dostępnymi operacjami

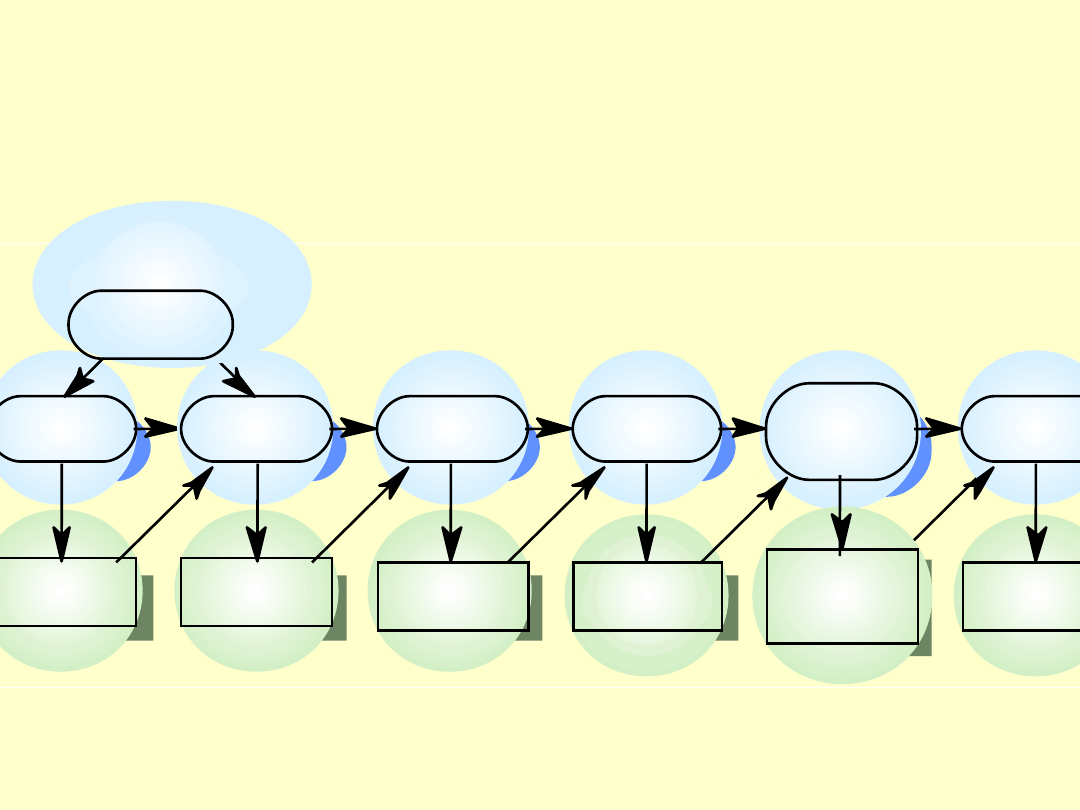

Model przypadków użycia

(use cases)

•

Metoda oparta na scenariuszach, służąca do

określania wymagań i interakcji użytkownika z

systemem

•

Po raz pierwszy użyta w 1993 (Jacobson). Obecnie

stała się podstawowym elementem notacji UML

•

Podstawowe pojęcia: przypadek użycia, aktor, relacje

między przypadkami użycia

•

System widziany jest jako czarna skrzynka,

zapewniająca określoną funkcjonalność

•

Model wyraźnie rozdziela system i to, co powinien

realizować (przypadki użycia i relacje między nimi),

od tego, co jest poza nim (aktorzy)

•

Ilustracja graficzna przy pomocy diagramu

przypadków użycia, wspierana odpowiednimi

scenariuszami

Przypadek użycia i aktor

• Aktor: abstrakcyjny użytkownik systemu,

reprezentujący grupę użytkowników używających

podobnych funkcji systemu i sposobu z nim

komunikacji

• Przypadek użycia: ciąg interakcji pomiędzy aktorem a

systemem, dostarczający aktorowi pożądanych

wyników

• Klasyfikacja aktorów:

- aktor główny: używa podstawowych funkcji systemu

- aktor drugorzędny: używa funkcji administracyjnych i

pielęgnacyjnych

- aktor aktywny: inicjuje przypadek użycia

- aktor pasywny: uczestniczy w przypadku użycia, ale

go nie inicjuje

Relacje

między przypadkami użycia

• Relacja „używa” („uses”)

- wskazuje na wspólny fragment

wielu przypadków użycia,

wykorzystanie wspólnego

zachowania

• Relacja „rozszerza” („extends”)

- rozszerzenie przypadku użycia o

sytuację wyjątkową

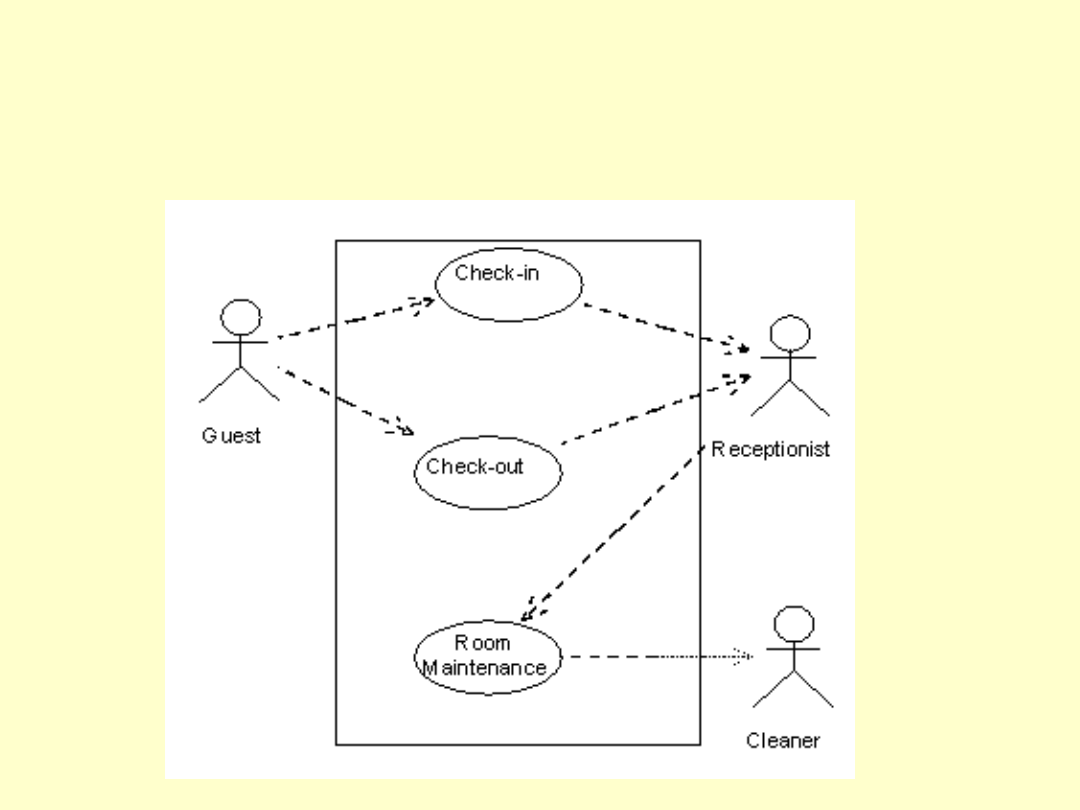

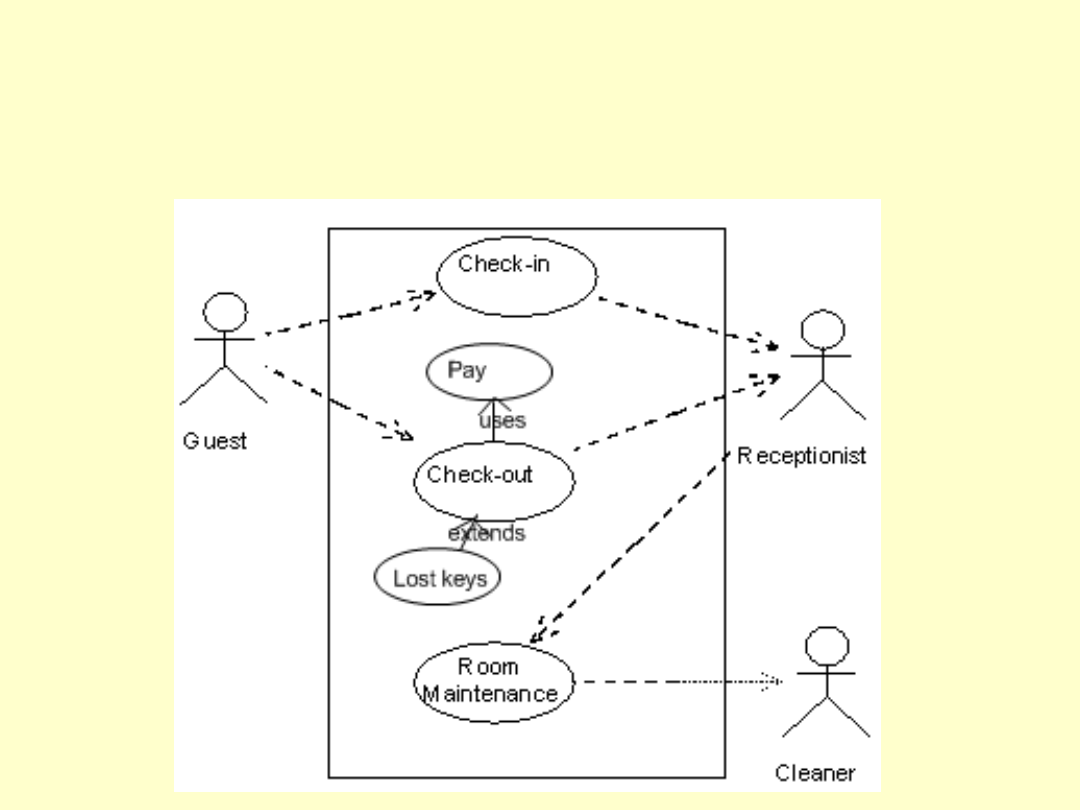

Przykład - hotel

• Hotel przyjmuje gości. Recepcjonista melduje i

wymeldowuje gości oraz pobiera opłaty.

• W hotelu jest wiele pokoi, sprzątanych przez

sprzątaczki

• Pokój może być wynajęty bezpośrednio przy

przyjeździe gościa, jeżeli są wolne pokoje

• Gość płaci recepcjoniście przed wymeldowaniem

• Pokój może zostać posprzątany po jego zwolnieniu

przez gościa. Pokój musi zostać posprzątany przed

jego ponownym wynajęciem

• Aktorzy: gość, recepcjonista, sprzątaczka

• Przypadki użycia: zameldowanie, wymeldowanie,

sprzątanie pokoju

Przykład – hotel.

Scenariusz dla wymeldowania

•

Nazwa przypadku użycia: wymeldowanie

•

Aktorzy: gość, recepcjonista, sprzątaczka

•

Zdarzenie inicjujące: zgłoszenie wyjazdu przez gościa

•

Stan początkowy: zapłacono za pobyt

•

Opis: Gość zgłasza wyjazd i zwraca klucze od pokoju.

Recepcjonista sprawdza zapłacenie rachunku i

wydaje sprzątaczce polecenie sprzątnięcia pokoju

•

Sytuacje wyjątkowe:

- zgubione klucze: nalicz opłatę za dorobienie nowego

- brak zapłaty: wystaw rachunek kredytowy

•

Stan końcowy: pokój sprzątnięty, gotowy do

ponownego wynajęcia

Przykład – hotel.

Diagram przypadków użycia

Model przypadków użycia -

podsumowanie

• identyfikacja granic systemu i aktorów

• specyfikacja wymagań funkcjonalnych,

postrzeganych przez zewnętrznych aktorów

• wspomaganie walidacji wymagań

• punkt wyjścia dla testów systemu

• przydatność dla celów prezentacji

funkcjonalności systemu – zrozumiałość i

komunikatywność

• podstawa do tworzenia diagramów

sekwencji (interakcji)

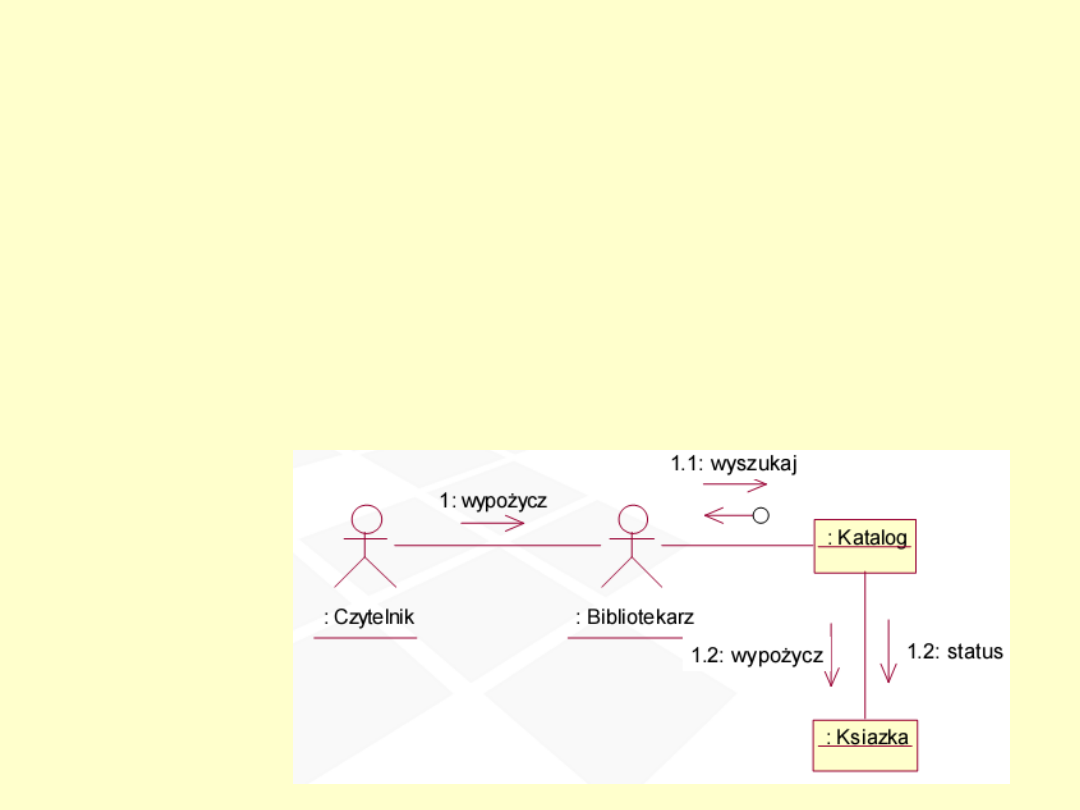

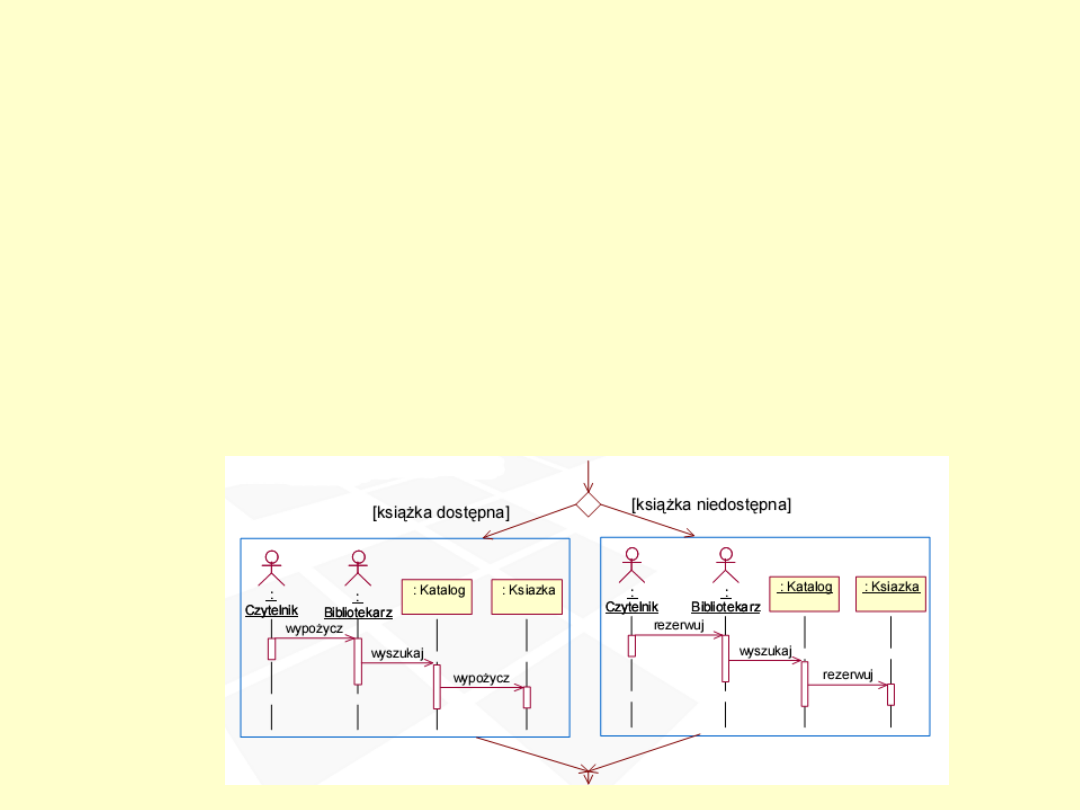

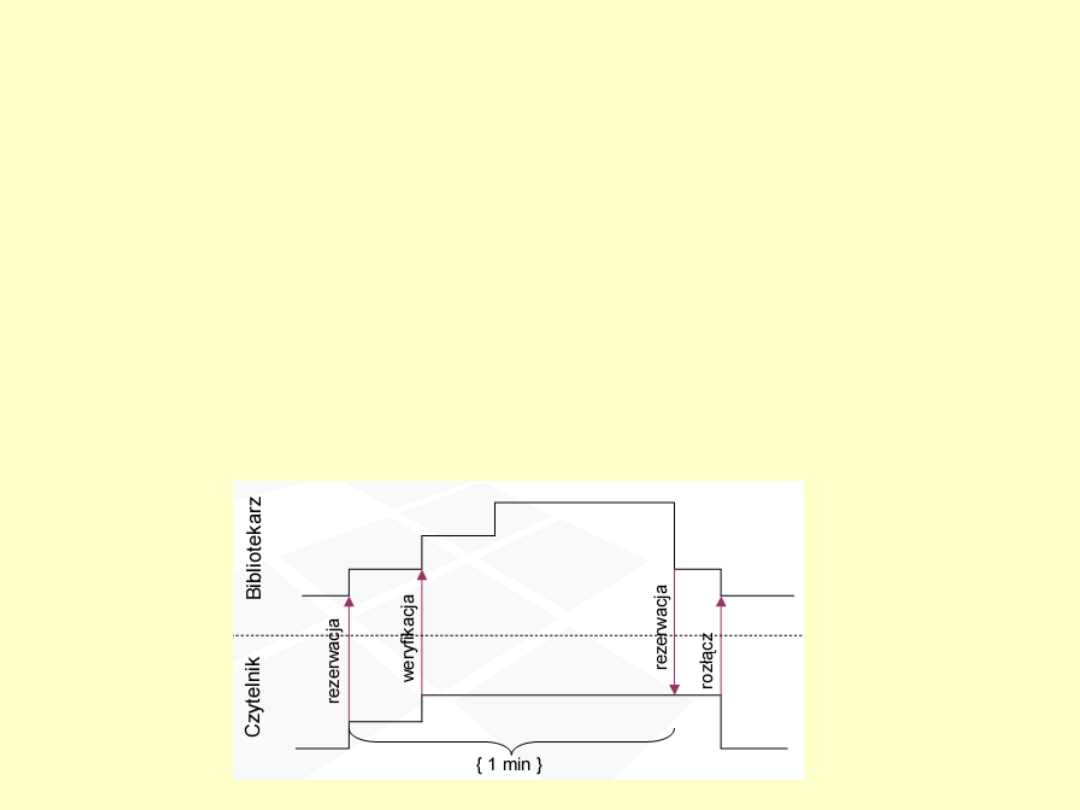

Diagram sekwencji (interakcji)

:

Książka

Bibliotek

a

Katalogujący:

Personel biblioteki

Nowa

Usuń

Kataloguj

składnik

Usuń składnik

z katalogu

Zarządzanie wymaganiami

-zatwierdzanie wymagań

• Zatwierdzanie wymagań polega na wykazaniu,

że wymagania naprawdę definiują system,

którego chce użytkownik.

• Błędy w dokumentacji wymagań mogą

przyczynić się do poważnych kosztów

powtarzania prac po sukcesywnym wykrywaniu

tych błędów w trakcie tworzenia lub nawet po

rozpoczęciu korzystania z systemu.

• Wymagania stawiane dużym systemom

oprogramowania zawsze się zmieniają.

• W trakcie procesu tworzenia oprogramowania

stopień zrozumienia problemu stale się zmienia,

a zmiany te mają zwrotny wpływ na wymagania.

Sprawdzenie wymagań

•

Sprawdzenie ważności. Użytkownik może być przekonany,

że system powinien spełniać pewne funkcje.

•

Sprawdzenie zrozumiałości. Czy klienci i użytkownicy

systemu dobrze zrozumieli wymaganie?

•

Sprawdzenie pochodzenia. Czy zaznaczone jest źródło, z

którego pochodzi wymaganie?

•

Sprawdzenie niesprzeczności. Wymagania zapisane w

dokumentacji nie powinny być sprzeczne.

•

Sprawdzenie kompletności. Dokumentacja wymagań

powinna zawierać wymagania, w których zdefiniowano

wszystkie funkcje i ograniczenia zamierzone przez

użytkownika systemu.

•

Sprawdzenie realności. Czy wymagania można

zaimplementować przy użyciu dostępnych środków?

•

Możliwość weryfikacji. Aby uniknąć późniejszych sporów

między klientem a zleceniobiorcą, wymagania systemowe

zawsze powinny być napisane tak, aby można było je

weryfikować.

•

Sprawdzenie giętkości. Czy wymaganie może być

zmienione bez znaczącego wpływu na pozostałe wymagania?

Wymagania stałe i zmienne

• Wymagania stałe - względnie stabilne

wymagania, które wynikają z podstawowej

działalności firmy i bezpośrednio odnoszą się do

dziedziny systemu.

• Wymagania zmienne - wymagania, które z dość

dużym prawdopodobieństwem mogą ulec zmianie

w trakcie tworzenia systemu albo po przekazaniu

go do użytkowania.

- wymagania zmieniające się: zmieniają się na

skutek zmian środowiska, w którym działa firma.

- wymagania pojawiające się: pojawiają się w

trakcie procesu tworzenia w miarę coraz lepszego

rozumienia systemu przez klienta.

- wymagania wynikowe: wynikają z wdrożenia

systemu komputerowego.

- wymagania zgodności: zależą od umów lub

procesów gospodarczych wewnątrz firmy.

Planowanie zarządzania

wymaganiami

•

Oznakowanie wymagań

Każde wymaganie musi być unikatowo oznakowane

tak, aby można było robić do niego odnośniki z

innych wymagań i używać tego wymagania przy

ocenianiu pochodzenia.

•

Proces zarządzania zmianami

Zbiór czynności szacowania wpływu i kosztu zmian.

•

Strategia śledzenia pochodzenia

Te strategie definiują zależności między

wymaganiami i projektem systemu, które należy

odnotowywać.

•

Użycie narzędzi CASE

Zarządzanie wymaganiami polega na przetwarzaniu

ogromnej liczby informacji o wymaganiach. Narzędzia

CASE pomagają np. w weryfikacji wymagań.

Zarządzanie zmianami

wymagań

• Zarządzanie zmianami wymagań należy zastosować

do wszystkich postulowanych zmian wymagań.

• Trzy podstawowe kroki:

– Analiza problemu i specyfikacja zmiany.

Proces rozpoczyna się od rozpoznania problemu z

wymaganiem lub czasem od konkretnej

propozycji zmiany.

– Analiza zmiany i ocena kosztów. Korzystając z

informacji o uzależnieniu i ogólnej wiedzy o

wymaganiach systemowych, ocenia się wpływ

proponowanej zmiany.

– Implementacja zmiany. Modyfikuje się

dokumentacje wymagań oraz, jeśli zachodzi taka

potrzeba, również projekt i implementacje

systemu.

Inżynieria

oprogramowania

Wykład 4 –

proces tworzenia oprogramowania

Prezentacja częściowo oparta na prezentacji przygotowanej przez Prof. J.E. Sienkiewicza

(opartej z kolei na podręczniku Iana Sommerville’a Inżynieria oprogramowania, WNT 2003)

Proces tworzenia

oprogramowania

• Zbiór czynności i związanych z nimi

wyników, które prowadzą do powstania

produktu programowego.

• Może obejmować tworzenie

oprogramowania od zera.

• Coraz częściej nowe oprogramowanie

powstaje przez rozszerzanie i

modyfikowanie istniejących systemów.

• Automatyzacja procesu tworzenia

oprogramowania jest niewielka.

Zasadnicze czynności w

procesie tworzenia

oprogramowania

• Specyfikowanie oprogramowania. Funkcjonalność

oprogramowania i ograniczenia jego działania

muszą być dobrze zdefiniowane. Tematyka

omówiona na wykładach nr 2 i 3.

• Projektowanie i implementowanie

oprogramowania. , Stworzone musi być

oprogramowanie, które spełnia specyfikację.

• Zatwierdzanie oprogramowania. Wykazanie, że

wytworzone oprogramowanie spełnia oczekiwania

klienta.

• Ewolucja oprogramowania. Oprogramowanie musi

ewoluować, aby spełniać zmieniające się

potrzeby użytkowników.

Modele procesów tworzenia

oprogramowania

• Model kaskadowy

– W tym modelu podstawowe czynności specyfikowania,

tworzenia, zatwierdzania i ewolucji są odrębnymi fazami

procesu.

• Tworzenie ewolucyjne

– W tym procesie czynności specyfikowania, projektowania i

zatwierdzania przeplatają się.

• Tworzenie formalne systemu

– To podejście jest oparte na budowaniu formalnych

matematycznych specyfikacji systemu i przekształcaniu tych

specyfikacji w program za pomocą metod matematycznych.

• Tworzenie z użyciem wielokrotnym

– W tym podejściu zakłada się istnienie dużej liczby

komponentów zdatnych do ponownego użycia.

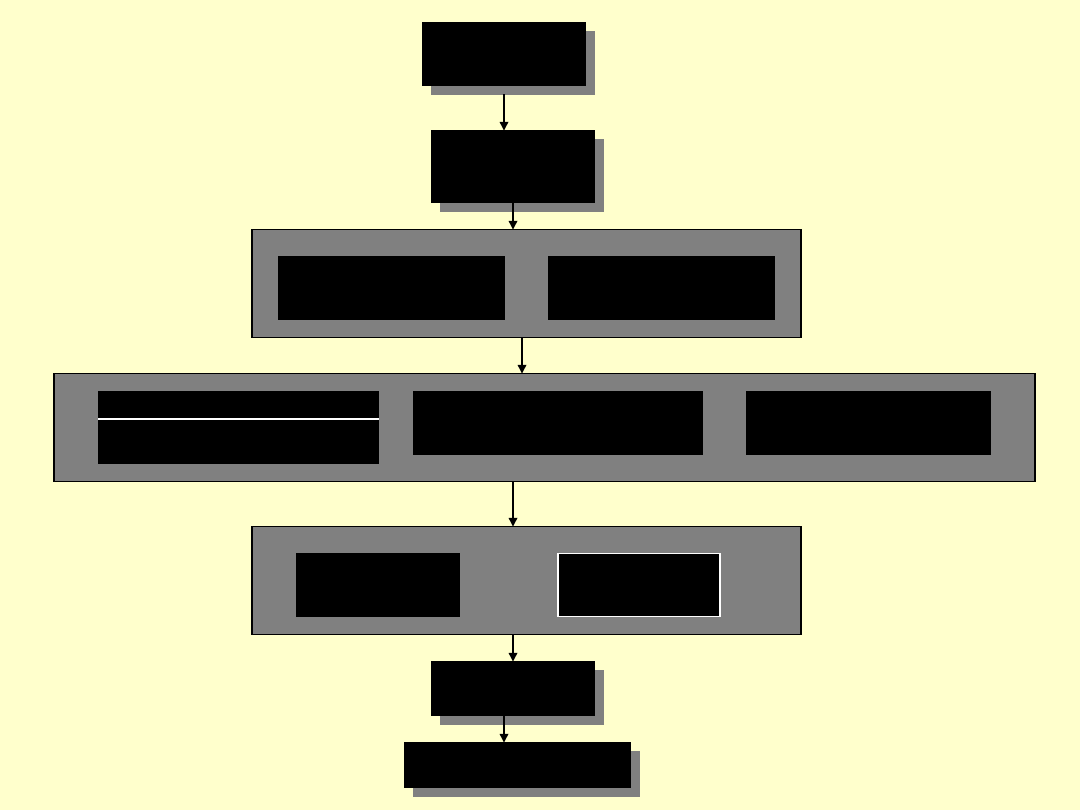

Model kaskadowy

Definiowanie wymagań

Projektowanie systemu

i oprogramowania

Implementacja i testowanie

jednostek

Integracja i

testowanie

systemu

Działanie i pielęgnacja

Problemy modelu kaskadowego

•

Następnej fazy nie powinno się rozpoczynać,

jeśli poprzednia się nie zakończy.

•

Koszty opracowania i akceptacji dokumentów

są wysokie i dlatego iteracje są również

kosztowne oraz wymagają powtarzania wielu

prac.

•

Wadą modelu kaskadowego jest zawarty w

nim nieelastyczny podział na rozłączne etapy.

•

Model kaskadowy powinien być używany

jedynie wówczas, gdy wymagania są jasne i

zrozumiałe.

Tworzenie

ewolucyjne

• Tworzenie ewolucyjne polega na opracowaniu wstępnej

implementacji, pokazaniu jej użytkownikowi z prośbą o

komentarze i udoskonalaniu jej w wielu wersjach aż do

powstania odpowiedniego systemu.

Wersja

początko

wa

Ogólny opis

Specyfikacja

Tworzenie

Zatwierdzanie

Wersje pośrednie

Wersja końcowa

czynności równoległe

Typy tworzenia ewolucyjnego

• Tworzenie badawcze

– Celem procesu jest praca z klientem, polegająca

na badaniu wymagań i dostarczeniu

ostatecznego systemu. Tworzenie rozpoczyna się

od tych części systemu, które są dobrze

rozpoznane. System ewoluuje przez dodawanie

nowych cech, które proponuje klient.

• Prototypowanie z porzuceniem

– Celem procesu jest zrozumienie wymagań klienta

i wypracowanie lepszej definicji wymagań

stawianych systemowi. Budowanie prototypu ma

głównie na celu eksperymentowanie z tymi

wymaganiami użytkownika, które są niejasne.

Tworzenie ewolucyjne –

zastosowania i problemy

• Stosowanie

– W wypadku systemów małych lub średnich oraz

tych z krótkim czasem życia, podejście

ewolucyjne jest najlepsze ze wszystkich modeli.

– W wypadku dużych systemów o długim czasie

życia wady tworzenia ewolucyjnego ujawniają

się jednak z całą ostrością.

• Problemy

– Proces nie jest widoczny

– System ma często złą strukturę

– dokumentacja czasami nie jest aktualna

– Konieczne mogą być specjalne narzędzia i

techniki

Tworzenie formalne

systemów

• Podejście, które ma wiele wspólnego z modelem kaskadowym.

Proces tworzenia jest tu jednak oparty na matematycznych

przekształceniach specyfikacji systemu w program wykonywalny.

• W procesie przekształcania formalna matematyczna

reprezentacja systemu jest metodycznie przekształcana w

bardziej szczegółowe, ale wciąż matematycznie poprawne

reprezentacje systemu.

• Podejście z przekształceniem złożone z ciągu małych kroków jest

łatwiejsze w użyciu. Wybór, które przekształcenie zastosować,

wymaga jednak dużych umiejętności.

• Najlepiej znanym przykładem takiego formalnego procesu

tworzenia jest Cleanroom, pierwotnie opracowany przez IBM

(Proces Cleanroom jest oparty na przyrostowym tworzeniu

oprogramowania, gdy formalnie wykonuje się każdy krok i

dowodzi jego poprawności.)

Definicja

wymagań

Specyfikacja

formalna

Przekształce

nie

formalne

Integracja i testowanie

systemu

Przekształcenia formalne

R2

R3

P2

P3

P4

T1

T2

T3

T4

R1

P1

Specyfikacja

formalna

Program

wykonywal

ny

Tworzenie formalne –

zastosowania i problemy

•

Oprócz specjalistycznych dziedzin procesy

oparte na przekształceniach formalnych są

używane rzadko.

•

Wymagają specjalistycznej wiedzy i w

praktyce okazuje się, że w wypadku

większości systemów nie powodują

zmniejszenia kosztów lub polepszenia

jakości w porównaniu z innymi

podejściami.

•

Interakcje systemów nie poddają się łatwo

specyfikowaniu formalnemu.

Tworzenie z użyciem

wielokrotnym

•

W większości przedsięwzięć programistycznych występuje

wielokrotne użycie oprogramowania.

•

Etapy procesu:

–

analiza komponentów,

–

modyfikacja wymagań,

–

projektowanie systemu z użyciem wielokrotnym,

–

tworzenie i integracja.

•

Zakłada się istnienie dużego zbioru dostępnych

komponentów programowych do użycia wielokrotnego

oraz integrującej je struktury.

Specyfikacja

wymagań

Zatwierdzen

ie

systemu

Tworzenie i

integracja

Projekt

systemu z

użyciem

wielokrotnym

Analiza

komponentów

Modyfikacja

wymagań

Iteracja procesu

• Potrzebne jest także wspomaganie procesu

tworzenia oprogramowania nazywane

iteracjami, które polega na powtarzaniu

fragmentu tego procesu w miarę ewolucji

wymagań stawianych systemowi (na przykład

prace projektowe i implementacyjne musza

być ponownie wykonane, aby spełnić

zmienione wymagania).

• Mamy tutaj dwa hybrydowe modele:

– tworzenie przyrostowe,

– tworzenie spiralne.

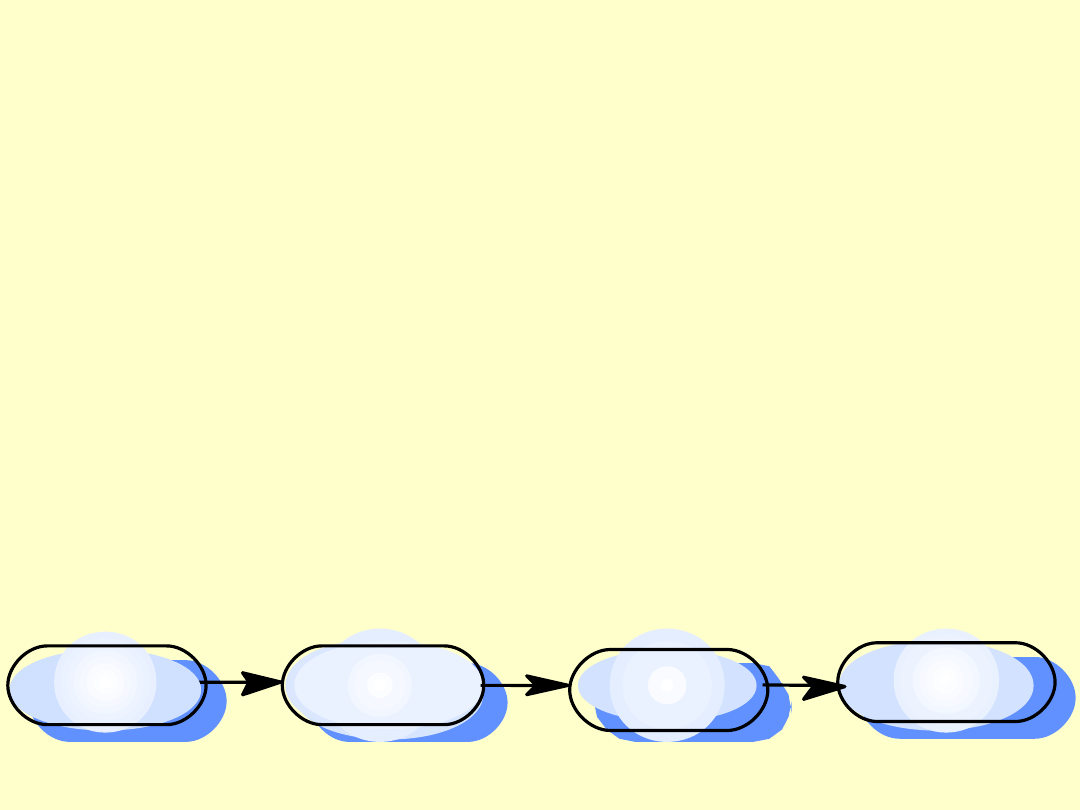

Tworzenie przyrostowe

•

Podejście przyrostowe do tworzenia zaproponowane

w 1980 r. jako sposób na ograniczenie

powtarzania prac w procesie tworzenia oraz danie

klientom pewnych możliwości odkładania decyzji o

szczegółowych wymaganiach do czasu, aż zdobędą

pewne doświadczenia w pracy z systemem.

•

W procesie przyrostowym klienci identyfikują w

zarysie usługi, które system ma oferować. Wskazują,

które z nich są dla nich najważniejsze, a które

najmniej ważne. Definiuje się następnie pewną liczbę

przyrostów, które maja być dostarczone.

•

Gdy przyrost jest już gotowy i dostarczony, klienci

mogą go uruchomić. Oznacza to, że szybko

otrzymują część funkcjonalności systemu

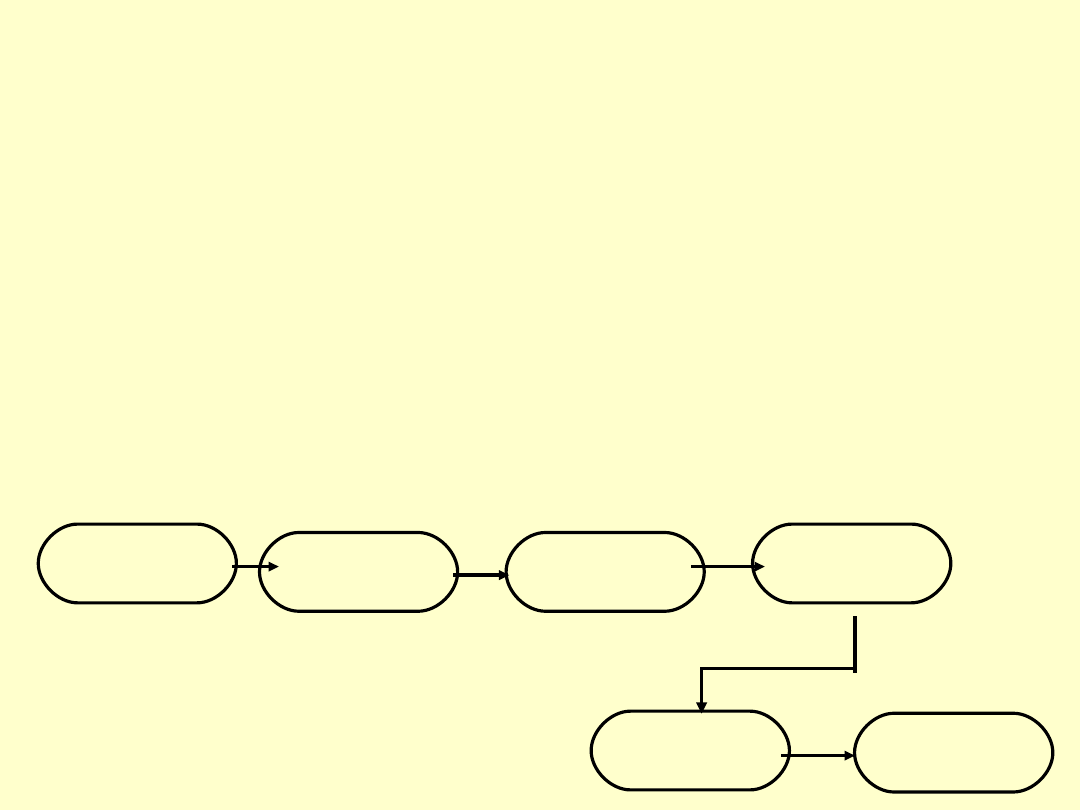

Tworzenie przyrostowe –

schemat

Zdefiniuj zarys

wymagań

Wytwórz

przyrost

systemu

Przypisz wymagania

do przyrostów

Zweryfikuj

przyrost

Zaprojektuj

architekturę systemu

Zintegruj system

Zweryfikuj system

System

końcowy

System nie ukończony

Zalety procesu tworzenia

przyrostowego

• Klienci nie muszą czekać na dostarczenie całego

systemu, zanim zaczną czerpać z niego korzyść.

• Klienci mogą używać wstępnych przyrostów jako

rodzaju prototypu i zdobywać doświadczenia,

które inspirują wymagania wobec późniejszych

przyrostów.

• Ryzyko całkowitej porażki przedsięwzięcia jest

mniejsze.

• Usługi o najwyższym priorytecie będą

dostarczane jako pierwsze.

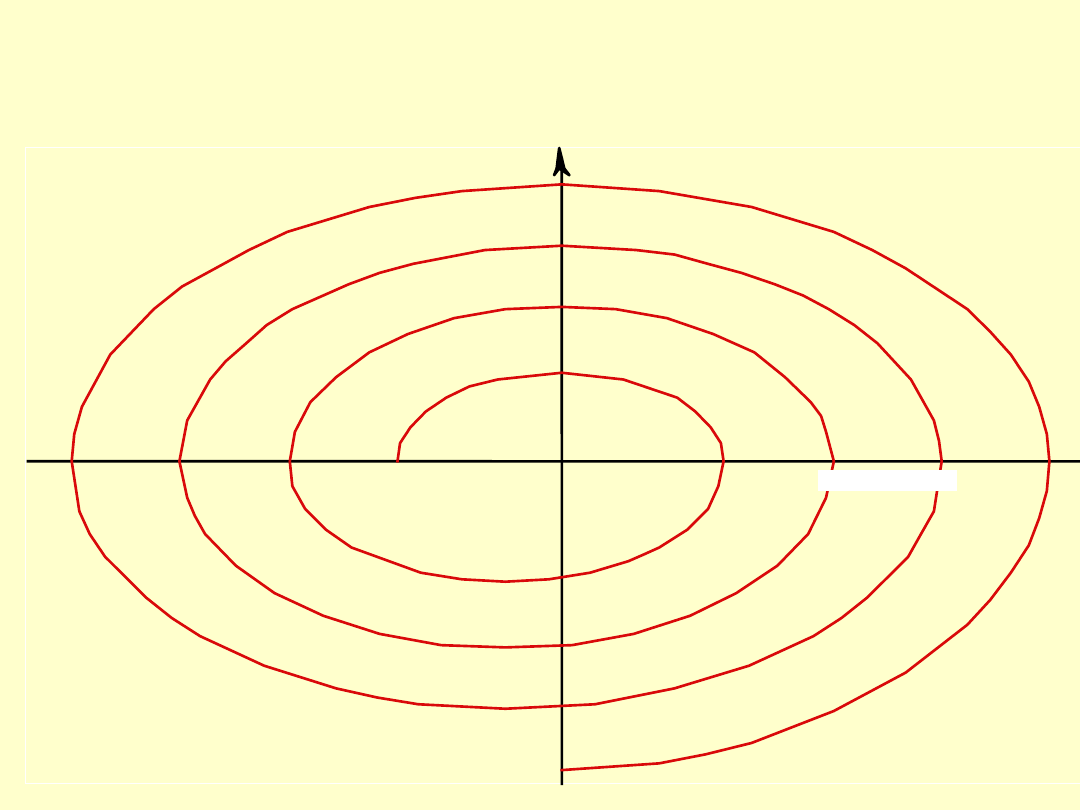

Tworzenie spiralne

•

Zaproponowany w 1998 r.

•

Proces nie jest przedstawiany jako ciąg

czynności z pewnymi nawrotami między

nimi, ale ma postać spirali.

•

Każda pętla spirali reprezentuje jedną

fazę procesu.

•

Najbardziej wewnętrzna pętla może być

poświęcona wykonalności systemu,

następna definicji wymagań stawianych

systemowi, kolejna projektowaniu itd.

•

Jawne potraktowanie zagrożeń.

Model spiralny

Określ cele,

inne strategie

i ograniczenia

Oceń inne strategie,

rozpoznaj i zmniejsz

zagrożenia

RECENZJA

Plan wymagań

Plan cyklu życia

Plan tworzenia

Plan testowania

i integracji

Zaplanuj następną

fazę

Analiza zagrożeń

Analiza zagrożeń

Analiza zagrożeń

Analiz

a

zagroż

eń

Prototyp 1

Prototyp 2

Prototyp 3

Działający

prototyp

Sposób

postępowania

Symulacje, modele, miary odniesienia

Zatwierdzenie

wymagań

Wymagan

ia

Projekto-

wanie

produktu

Weryfikacja i

zatwierdzenie

Działanie

Testy

akceptacji

Testy

integracji

Testy

jednostek

Kodowanie

Szczegółowe

projektowanie

Utwórz, zweryfikuj

produkt następnego

poziomu

Każda pętla spirali jest

podzielona na cztery sektory:

• Ustalanie celów

– Definiuje się konkretne cele tej fazy

przedsięwzięcia. Identyfikuje się ograniczenia,

którym podlega proces i produkt.

• Rozpoznanie i redukcja zagrożeń

– Przeprowadza się szczegółową analizę każdego z

rozpoznanych zagrożeń przedsięwzięcia

.

• Tworzenie i zatwierdzanie

– Po ocenie zagrożeń wybiera się model tworzenia

systemu.

• Planowanie

– Recenzuje się przedsięwzięcie i podejmuje

decyzję, czy rozpoczynać następną pętlę spirali.

Projektowanie i

implementowanie

oprogramowania

• Projekt oprogramowania to opis struktury

oprogramowania, które ma być

zaimplementowane, danych, które są częścią

systemu, interfejsów między komponentami

systemu i użytych algorytmów.

• Proces projektowania może obejmować

opracowanie kilku modeli systemu na różnych

poziomach abstrakcji.

• Faza implementowania w tworzeniu

oprogramowania to proces przekształcania

specyfikacji systemu w działający system, na

postawie projektu.

Charakterystyczne czynności

procesu projektowania

• Projektowanie architektury

• Specyfikowanie abstrakcyjne

• Projektowanie interfejsów

• Projektowanie komponentów

• Projektowanie struktur danych

• Projektowanie algorytmów

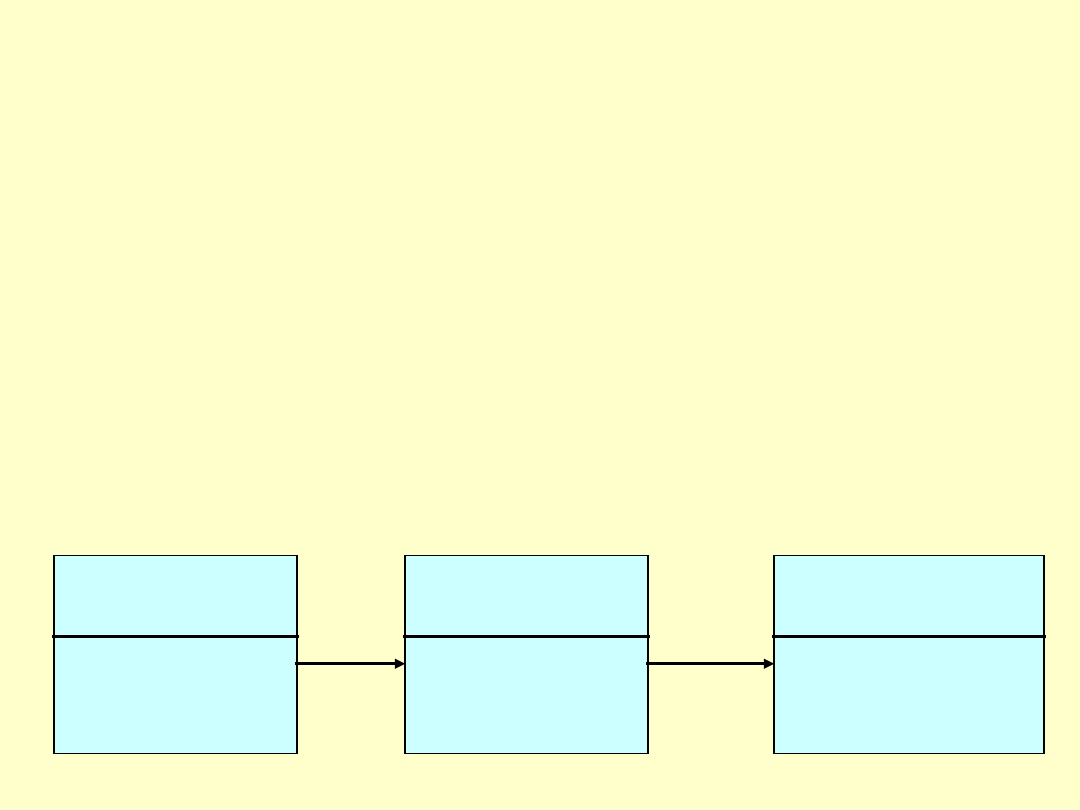

Ogólny model procesu

projektowania

Projektowanie

architektury

Specyfikowanie

abstrakcyjne

Projektowanie

interfejsów

Projektowanie

komponentów

Architektura

systemu

Specyfikacja

oprogramowa

nia

Specyfikacja

interfejsów

Specyfikacja

komponentów

Projektowanie

struktury

danych

Specyfikacja

struktury

danych

Specyfikacja

algorytmów

Projektowanie

algorytmów

Specyfikacja

wymagań

Produkty projektowania

Czynności projektowe

Metody projektowania

• Ciągle często projektowanie jest działaniem ad

hoc, bez formalnej kontroli zmian ani

zarządzania projektowaniem.

• Lepsze podejście polega na użyciu metod

strukturalnych, które są zbiorami notacji i porad

dla projektantów oprogramowania. Ich użycie

polega zwykle na opracowaniu graficznych

modeli systemu i prowadzi do dużej ilości

dokumentacji projektowej.

• Metody strukturalne mogą obejmować:

– modele przepływu danych,

– modele encja-związek,

– modele strukturalne,

– modele obiektowe.

Zatwierdzanie

oprogramowania

• Weryfikacja i zatwierdzenie mają

wykazać, że system jest zgodny ze swoją

specyfikacją i spełnia oczekiwania klienta.

• Obejmuje proces sprawdzania, m.in.

kontrole i recenzje w każdym kroku

procesu tworzenia, od definicji wymagań

użytkownika aż do implementacji.

• Z wyjątkiem małych programów, nie

należy testować systemu jako

pojedynczej całości.

Programowanie

i wyszukiwanie błędów

• Programiści wykonują pewne testy kodu, który

napisali. Zwykle prowadzi to do wykrycia

błędów, które należy usunąć z programu.

• Testowanie programu i usuwanie błędów to

dwa różne procesy.

• Lokalizacja błędu może wymagać nowych

przypadków testowych.

Napra

w błąd

Napr

aw

błąd

Przetestuj program

ponownie

Zlokalizuj

błąd

Zaprojektuj

naprawę błędu

Napraw błąd

Fazy procesu testowania

•

Testowanie komponentów (jednostek)

–

Testuje się poszczególne komponenty, aby zapewnić,

że działają poprawnie.

•

Testowanie modułów

– Moduł jest kolekcją niezależnych komponentów takich

jak klasy obiektów, abstrakcyjne typy danych, albo

bardziej luźną kolekcją procedur i funkcji.

•

Testowanie podsystemów

–

Testowanie kolekcji modułów, które zintegrowano w

podsystemie.

•

Testowanie systemu

–

Proces ma wykryć błędy wynikające z

nieprzewidzianych interakcji między podsystemami

zintegrowanymi w pełen system oraz problemy z

interfejsami podsystemów.

Testowanie odbiorcze

–

Jest to końcowa faza procesu testowania przed

przyjęciem systemu do użytkowania.

Testowanie alfa i beta

• Testowanie alfa jest testowaniem odbiorczym,

stosowanym kiedy system jest tworzony dla

konkretnego klienta. Proces testowania trwa

do momentu osiągnięcia zgody pomiędzy

wytwórcą systemu i klientem co do tego, że

dostarczony system jest możliwą do przyjęcia

implementacją wymagań.

• Testowanie beta stosuje się, kiedy system

sprzedawany jako produkt programowy.

Testowanie polega na dostarczeniu systemu

pewnej liczbie potencjalnych klientów, którzy

zgodzili się z niego korzystać. Klienci

informują wytwórców o pojawiających się

problemach.

Ewolucja oprogramowania

•

Elastyczność systemów oprogramowania jest jedną z

głównych przyczyn, że coraz więcej i więcej oprogramowania

włącza się do wielkich, złożonych systemów.

•

W przypadku oprogramowania, w przeciwieństwie do sprzętu,

zmiany mogą być wprowadzone w każdej chwili tworzenia

systemu, lub nawet po jego zakończeniu.

•

Koszt tych zmian może być bardzo wysoki, ale wciąż będzie

niższy niż odpowiednie zmiany w sprzęcie systemu.

Zidentyfikuj

wymagania

stawiane systemowi

Zbadaj istniejące

systemy

Zaproponuj zmiany

systemów

Zmodyfikuj

system

Nowy system

Istniejące

systemy

Zautomatyzowane wspomaganie

procesu tworzenia

oprogramowania

•

Komputerowo wspomagana inżynieria oprogramowania

(CASE) korzysta z różnego oprogramowania do

wspomagania czynności procesu tworzenia

oprogramowania, takich jak inżynieria wymagań,

projektowanie, programowanie i testowanie.

•

Czynności, które można zautomatyzować za pomocą CASE:

– oprogramowanie graficznych modeli systemu jako części

specyfikacji wymagań i projektu oprogramowania,

– czytanie projektu za pomocą słownika danych, który

przechowuje informacje o encjach i związkach w

projekcie,

– generowanie interfejsu użytkownika na podstawie

graficznego opisu interfejsu, opracowanego

interaktywnie przez użytkownika,

– śledzenie błędów przez udostępnienie informacji o

wykonującym się programie,

– automatyczne tłumaczenie programów ze starych wersji

języków programowania.

Technologia CASE

• Technologia CASE jest obecnie dostępna dla

większości rutynowych czynności procesu

tworzenia oprogramowania.

• Inżynieria oprogramowania jest głównie

czynnością projektową opartą na kreatywnym

myśleniu. Istniejące systemy CASE automatyzują

pewne rutynowe czynności, ale próby

zastosowania sztucznej inteligencji do

wspomagania programowania nie powiodły się

dotychczas.

• W większości firm procesy związane z inżynierią

oprogramowania są czynnością zespołową.

Inżynierowie spędzają więc sporo czasu na

interakcji z innymi członkami zespołu. Technologia

CASE nie daje tu zbyt dużego wsparcia.

Klasyfikacja narzędzi CASE

•

Narzędzia do planowania

–

Narzędzia do szacowania kosztów, arkusze kalkulacyjne

•

Narzędzia do zarządzania zmianami

–

Narzędzia do zapisu i śledzenia wymagań, systemy

kontroli zmian, systemy zarządzania wersjami

•

Narzędzia do projektowania

–

Edytory i procesory tekstów, edytory diagramów

•

Narzędzia do zarządzania konfiguracjami

–

Narzędzia do budowania systemów, systemy

zarządzania wersjami

•

Narzędzia do prototypowania

–

Języki bardzo wysokiego poziomu, generatory interfejsu

użytkownika

•

Narzędzia wspomagające

–

Edytory projektów, słowniki danych

Klasyfikacja narzędzi CASE

(c.d.)

•

Narzędzia do przetwarzania kodu źródłowego

–

Kompilatory, interpretatory

•

Narzędzia do analizy programów

–

Generatory wzajemnych odwołań, analizatory

statyczne, analizatory dynamiczne

•

Narzędzia do testowania

–

Dane testowe, programy porównujące pliki

•

Narzędzia do usuwania błędów

–

Systemy interakcyjnego usuwania błędów

•

Narzędzia do dokumentowania

–

Programy do składu tekstu, edytory rysunków

•

Narzędzia do wyszukiwania

–

Systemy wyszukiwania wzajemnych odwołań,

programy do restrukturyzacji systemów

Inżynieria

oprogramowania

Wykład 5 –

projektowanie obiektowe: klasa, obiekt,

związek, budowa modelu obiektowego

Prezentacja częściowo oparta na prezentacji przygotowanej przez Prof. J.E. Sienkiewicza

(opartej z kolei na podręczniku Iana Sommerville’a Inżynieria oprogramowania, WNT 2003)

Projektowanie obiektowe

• Strategia projektowania, w ramach której

projektanci systemu myślą w kategoriach

„bytów”, a nie operacji albo funkcji.

• Działający system składa się z oddziałujących na

siebie obiektów, które przechowują swój lokalny

stan i oferują operacje testujące lub zmieniające

ten stan.

• Obiekty ukrywają informację o reprezentacji stanu

i w ten sposób ograniczają do niego dostęp.

• Proces projektowania obiektowego obejmuje

zaprojektowanie klas obiektów i związków (relacji)

między tymi klasami.

• W działającym programie, potrzebne obiekty są

tworzone na podstawie definicji klas.

Strategie obiektowe

• Analiza i projektowanie obiektowe polegają

na opracowaniu modelu obiektowego dla danej

dziedziny zastosowania przy uwzględnieniu

zidentyfikowanych wymagań. Rozpoznane obiekty

odzwierciedlają byty i operacje związane z

rozwiązywanym problemem.

• Programowanie obiektowe polega na realizacji

projektu

oprogramowania

za

pomocą

obiektowego

języka

programowania.

Języki

obiektowe,

takie

jak

Java,

umożliwiają

bezpośrednią

implementację

obiektów

i

dostarczają udogodnienia do definiowania klas

obiektów.

Obiekt

(ang. object)

• Obiekt jest bytem, który posiada swój stan i

zbiór zdefiniowanych operacji działających na tym

stanie.

- stan jest reprezentowany jako zbiór atrybutów

(ang. attributes)

obiektu.

- operacje

(ang. operations)

skojarzone z obiektem

służą do oferowania usług innym obiektom

(klientom), które mogą żądać tych usług, gdy

potrzebują wyników ich działania.

• Obiekty są tworzone zgodnie z definicja klasy

obiektów. Definicja klasy obiektów służy jako

szablon do tworzenia obiektów. Zawiera

deklaracje wszystkich atrybutów i operacji, które

należy skojarzyć z obiektem tej klasy.

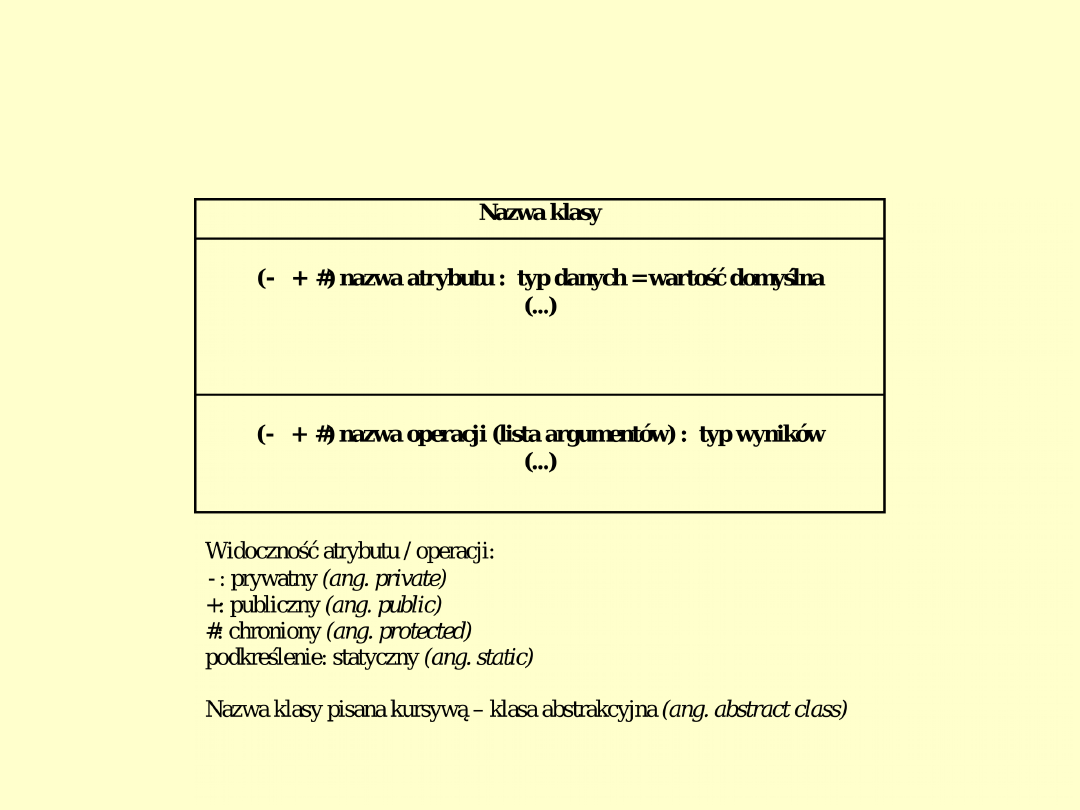

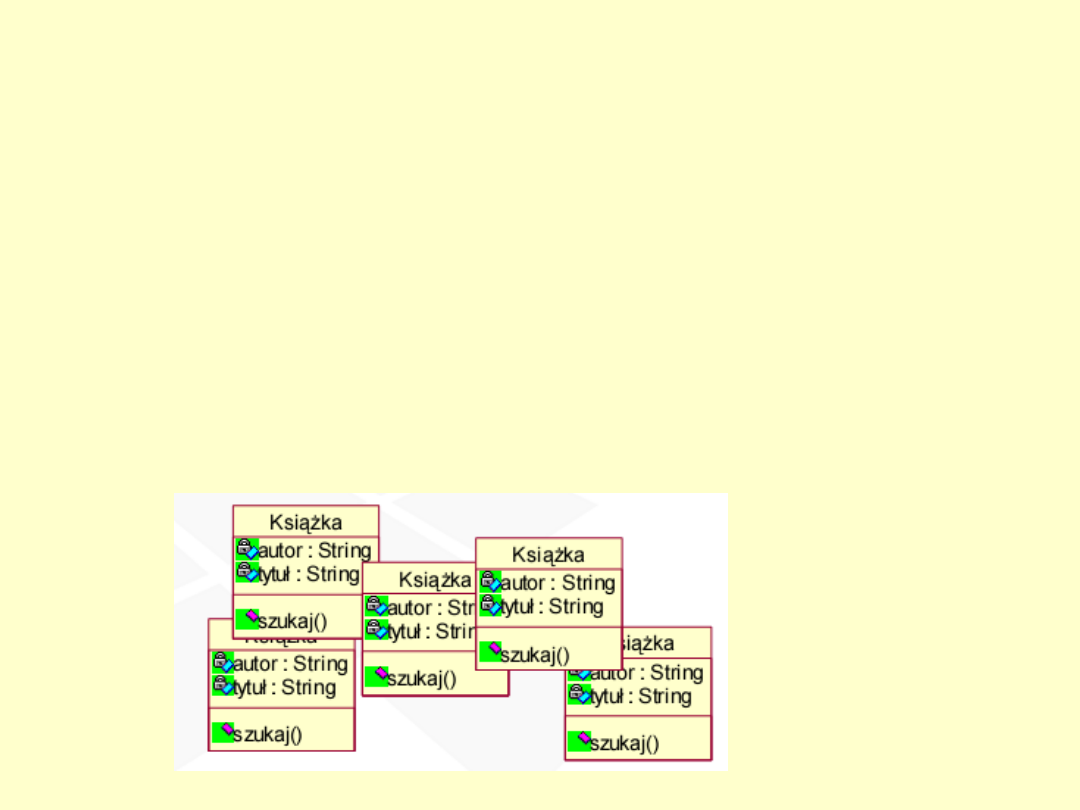

Klasa obiektów

(ang. class)

• Grupa obiektów może mieć wspólną definicję

danych lub usług wykorzystywanych do definicji

interfejsu, stanowiąc wcielenie (instancje)

wspólnej definicji zwanej klasą obiektów.

• Innymi słowy: pojęcie klasy umożliwia

wyróżnienie podobnej grupy obiektów według

pewnego kryterium (pewnych cech, którymi są

atrybuty i operacje).

• Jeżeli mamy zdefiniowaną klasę, to mówimy, że

obiekt należący do niej jest instancją tej klasy

(ang. instance)

.

Klasa – reprezentacja graficzna

(w języku UML)

Przykład - klasa Pracownik

tatus: {current, left, retired}

taxCode: integer

. . .

join ()

leave ()

retire ()

changeDetails (

Pracownik

+ nazwisko : string

+ adres : string

+ dataUrodzenia : Date

+ licznikPracowników : integer

+ PESEL : string

+ dział : Dział

+ przełożony : Pracownik

+ wynagrodzenie : integer = 0

+ stan : {zatrudniony, zwolniony,

emerytowany}

+ NIP : integer

- numerPracownika : integer

+ zatrudnij()

+ zwolnij()

+ przejdźNaEmeryturę()

+ dajPodwyzke(kwota)

# sprawdzPoprawnoscNumeruPESEL()

Jan Kowalski :

Pracownik

Obiekt

(instancja) klasy

Pracownik:

Komunikacja pomiędzy

obiektami

• Obiekty porozumiewają się przez żądania usług od

innych obiektów (wywołania operacji), i jeśli trzeba,

wymianę informacji niezbędnych do realizacji usługi.

• Kopie informacji potrzebnych do wykonania usługi i

wyniki jej wykonania są przekazywane jako parametry.

• Obiekt odbiorca analizuje składniowo komunikat,

rozpoznaje usługę i przekazane dane a następnie

realizuje żądaną usługę.

• Przykłady komunikacji:

//

Wywołaj

operację

(w

obiektowych

językach

programowania operacje nazywa się metodami) dla

obiektu buforCykliczny, która pobiera kolejną wartość z

bufora i zapisuje ją do zmiennej.

w = buforCykliczny.pobierz()

// Wywołaj metodę termostatu, ustawiającą temperaturę

termostat.ustawTemperaturę(20);

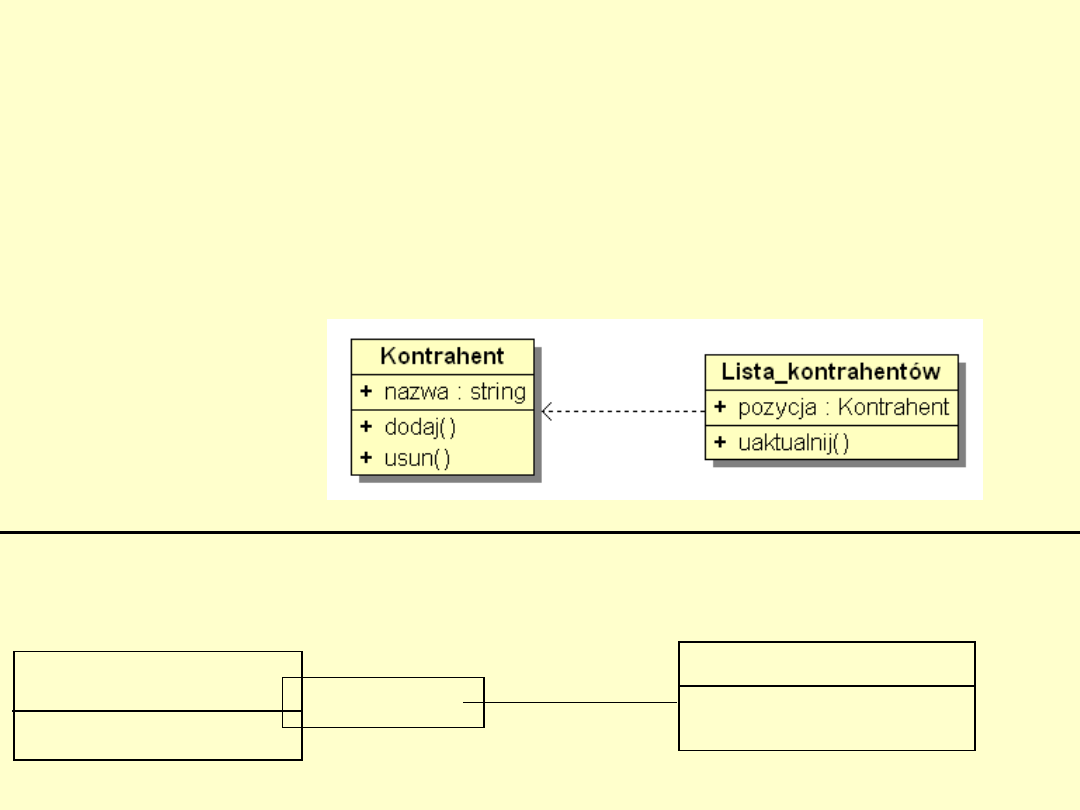

Związki między klasami

• W modelu zwykle istnieją różne zależności (wiązania, ang. links)

pomiędzy obiektami należącymi do różnych klas obiektów.

stan o3

o3 : K3

stan o4

o4 : K4

stan o1

o1 : K1

o6 : K6

stan o5

o5 : K5

stan o2

o2 : K2

stan o6

• Zależności te reprezentuje się przez związek (inaczej relację,

ang. association) między klasami.

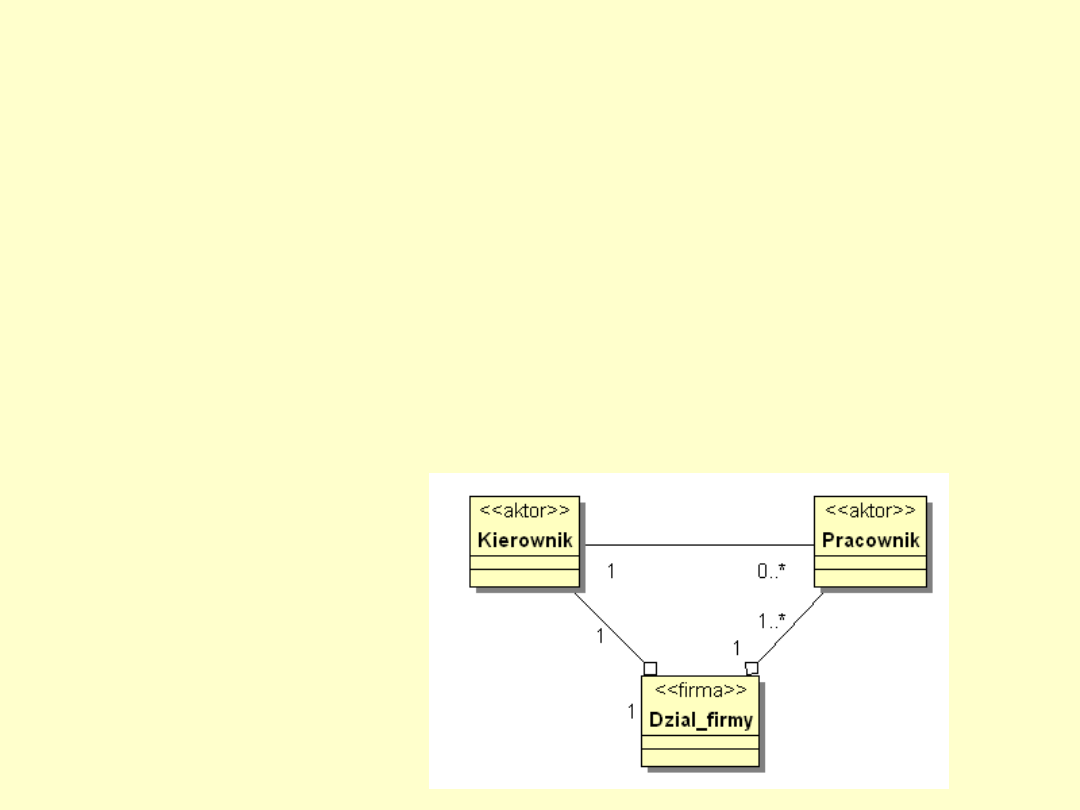

Związki między klasami

Powiązanie

• Najprostszym, ogólnym związkiem jest powiązanie

(ang. binary association; general association). Używa

się go do wskazania, że atrybut obiektu jest powiązany

z innym obiektem, albo że implementacja metody

korzysta

z

powiązanego

obiektu.

Powiązanie

modelowane jest linią łączącą klasy obiektów, która

może mieć dodatkowe adnotacje (opis związku).

Istnieją również powiązania n-arne, łączące ze sobą

więcej niż 2 klasy.

jest-

członkiem►

jest-zarządzany-przez

zarządza

Kierownik

Dział

Pracownik

Związki między klasami

Uogólnienie

(dziedziczenie, implementacja,

ang. generalization, inheritance,

implementation

)

• Klasy obiektów można ułożyć w hierarchię

uogólnienia, w której widać związek między

ogólnymi i bardziej szczegółowymi klasami obiektów.

• Szczegółowa klasa obiektów jest w pełni zgodna z

ogólną klasą obiektów, ale zawiera więcej informacji.

• W UML uogólnienie obrazuje się za pomocą obrazów

strzałki wskazującej klasę macierzystą.

• W obiektowych językach programowania uogólnienie

zwykle implementuje się za pomocą mechanizmu

dziedziczenia. Klasa potomna dziedziczy atrybuty i

operacje po klasie macierzystej.

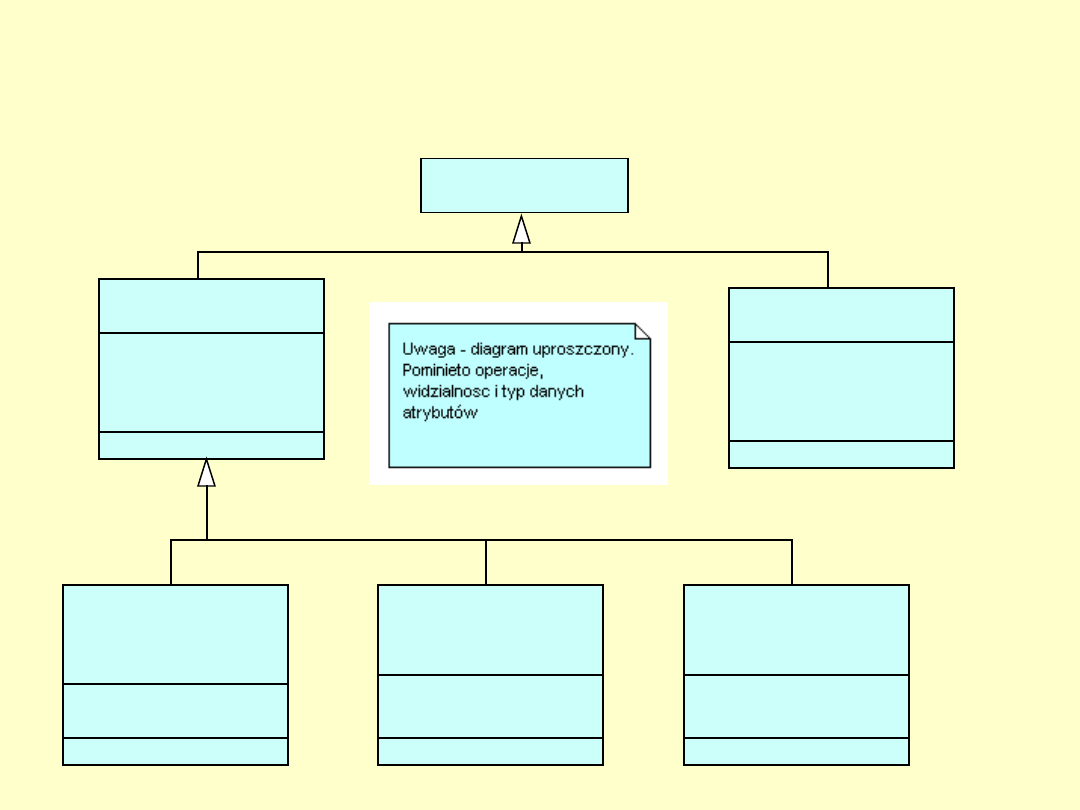

Hierarchia uogólnień

Pracownik

Kierownik

zarządzaneBud

żety

dataPrzyjęcia

Programista

przedsięwzięci

e

językiProgr

Kierownik

Przedsięwzięcia

przedsięwzięcie

Kierownik

Działu

dział

Kierownik

Strategiczny

obowiązki

Zalety uogólniania

• Oszczędność czasu, przejrzystość i

wygoda: klasy niższe w hierarchii mają te

same atrybuty i operacje co ich klasy

macierzyste, mogą jednak dodawać nowe

atrybuty i operacje lub modyfikować

niektóre z tych odziedziczonych.

• Bezpieczeństwo: zasada uogólniania

działa jedynie w jednym kierunku.

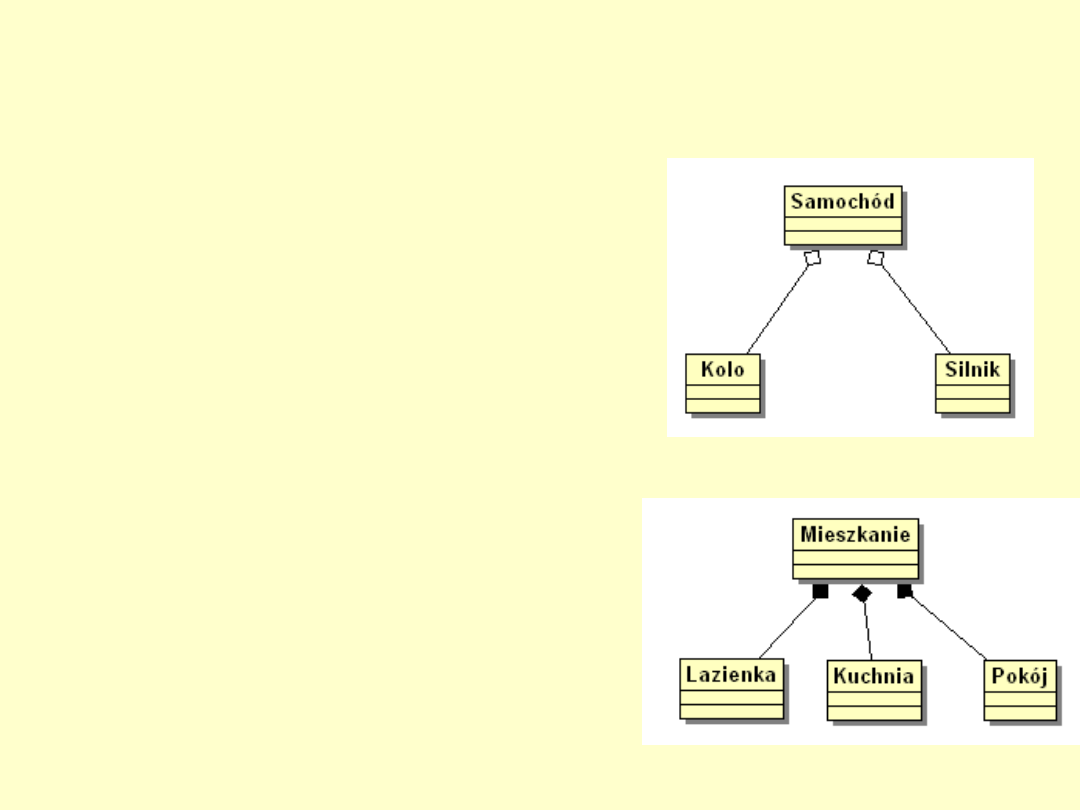

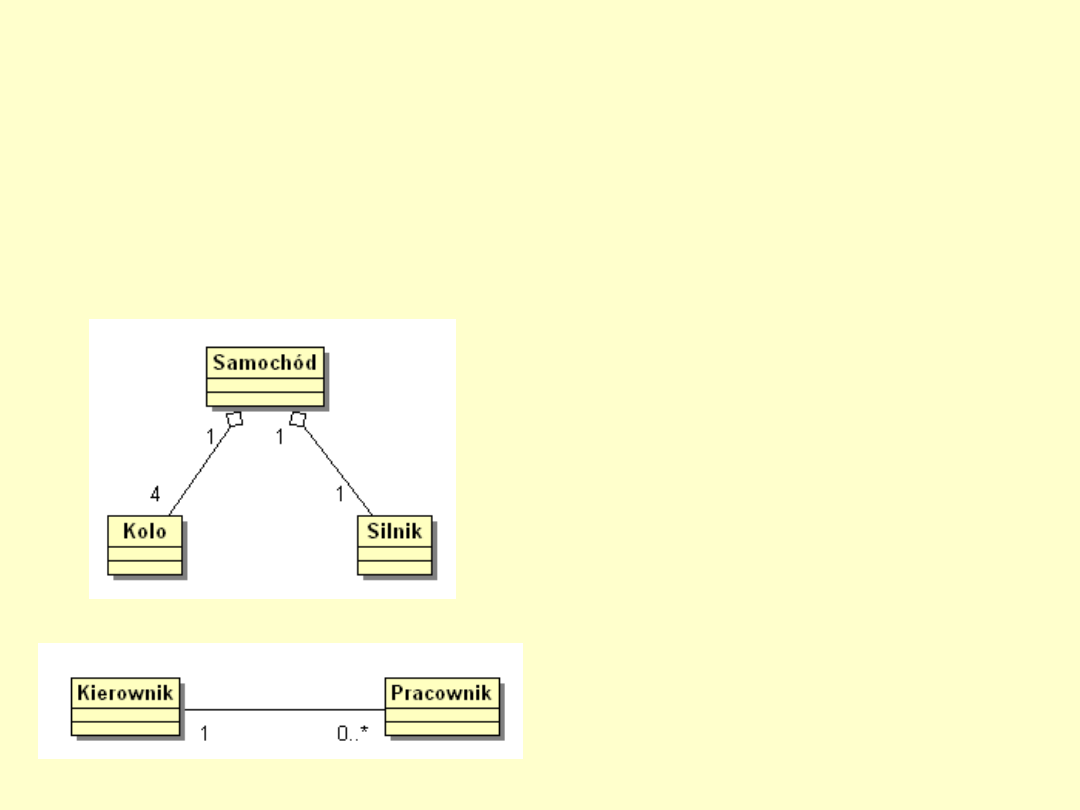

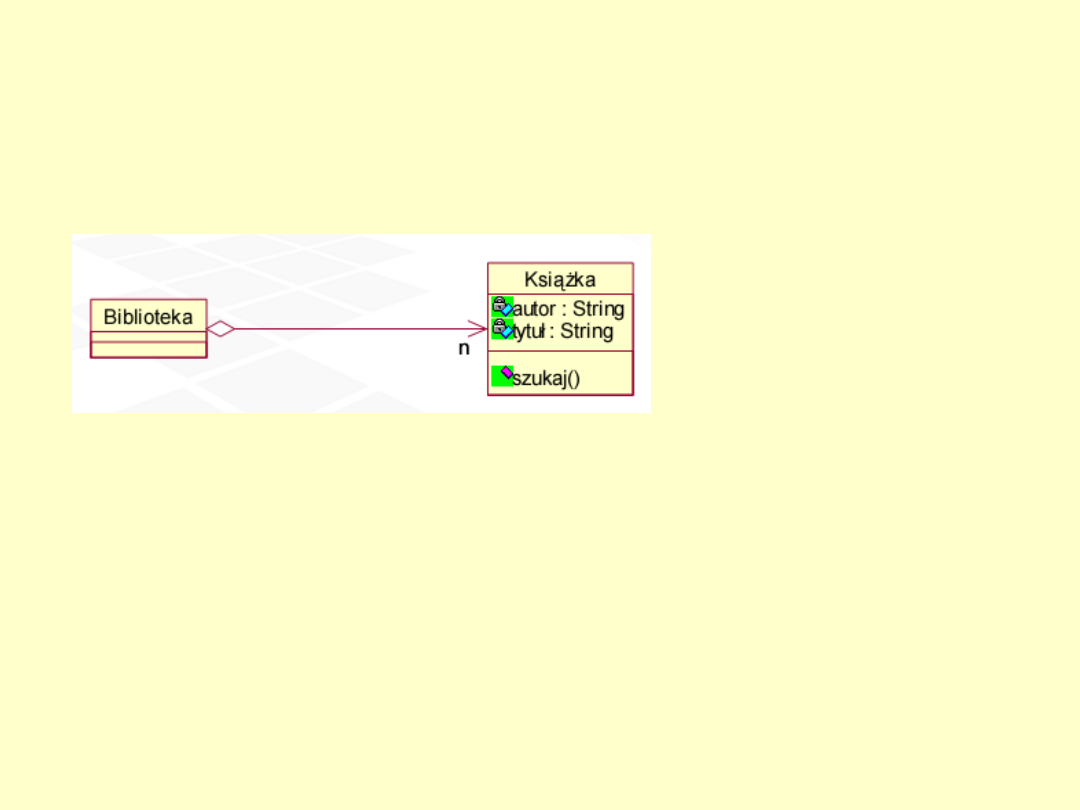

Związki między klasami

Agregacja i kompozycja

Agregacja

(ang. aggregation)

: tworzenie nowej

klasy, przy użyciu klas już istniejących.

Nowa klasa może być zbudowana z

dowolnej liczby obiektów (obiekty te

mogą być dowolnych typów) i w

dowolnej kombinacji, by uzyskać

żądany efekt. Jest to relacja typu

"zawiera" np: "samochód zawiera koła i

silnik" - gdzie „samochód”, „koło” i

„silnik” są klasami. Symbol – linia

zakończona rombem.

Kompozycja

(ang. composition)

: składanie się

obiektu z obiektów składowych, które

nie mogą istnieć bez obiektu głównego.

Kompozycja jest relacją typu "posiada".

Dana część może należeć tylko do

jednej całości. Część nie może istnieć

bez całości, a usunięcie całości

powoduje automatyczne usunięcie

wszystkich części związanych z nią

związkiem kompozycji. Symbol – linia

zakończona zaczernionym rombem.

Związki między klasami

Zależność

• Zależność

(ang. dependency)

między klasami

zachodzi, jeżeli zmiany dokonane w stanie

jednego z obiektów danej klasy mogą mieć

wpływ na obiekt należący do innej klasy.

Związek, tak jak i obiekt, też może posiadać atrybuty

(tzw. związek kwalifikowany).

prawa dostępu

Plik

Użytkownik

Krotność związku

• Krotność związku

(ang. multiplicity)

określa, ile

obiektów danej klasy jest równocześnie związana

z obiektami innej klasy

0..1

Zero lub jeden

1

Tylko jeden

n

Tylko n (gdzie n > 1)

0..*

Zero lub więcej (skrót: *)

1..*

Jeden lub więcej

0..n

Od zera do n (gdzie n > 1)

1..n

Od jednego do n (gdzie n >

1)

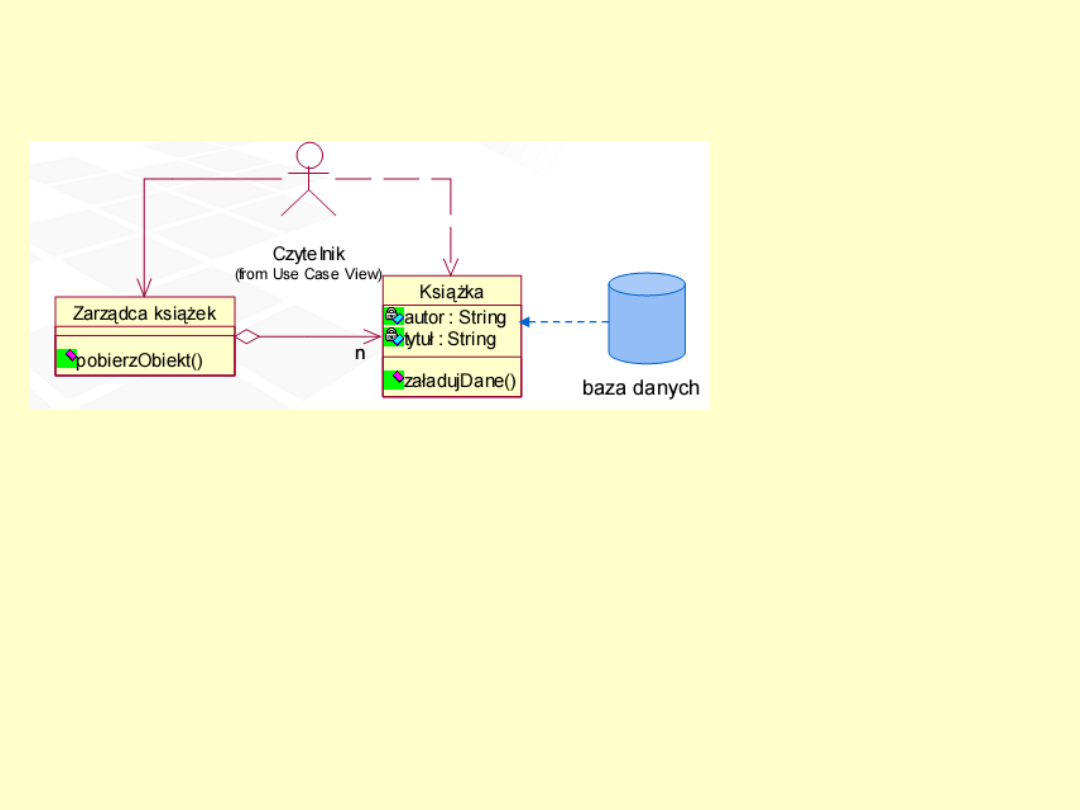

Stereotypy

• Idea stereotypów

(ang. stereotypes)

polega na

ustaleniu pewnej meta-klasyfikacji obiektów (i

innych bytów) i wprowadzeniu oznaczeń

graficznych klas zgodnych z tą meta-klasyfikacją.

• Przykład: obiekty interfejsu, obiekty sterujące i

obiekty rzeczywiste.

• Oznaczenie: ciągi znaków wewnątrz nawiasów «

»; np. «interface»

Budowa modelu obiektowego

• Identyfikacja klas obiektów

Podejście praktyczne polega na wyselekcjonowaniu

rzeczowników z Specyfikacji Wymagań Systemowych

i potraktowaniu ich jako identyfikatorów klas

obiektów.

Innym źródłem identyfikacji obiektów mogą być:

– Specyfikacja przypadków użycia

– dodatkowe klasy obiektów wynikające z ogólnej

wiedzy na temat problemu.

• Identyfikacja związków między klasami

– Wstępna identyfikacja przez rozpatrzenie ze

specyfikacji wymagań fraz zawierających

czasowniki.

Budowa modelu obiektowego

• Identyfikacja atrybutów i operacji

– Wstępna identyfikacja atrybutów polega na

rozważeniu przymiotników, wyrażeń

dzierżawczych odnoszących się do już

zidentyfikowanych klas i związków.

– Wstępna identyfikacja operacji m.in. na

podstawie modelu przypadków użycia.

• Optymalizacja modelu

– Identyfikacja związków dziedziczenia

– Grupowanie klas w moduły (pakiety)

– Weryfikacja, walidacja i uszczegóławianie modelu

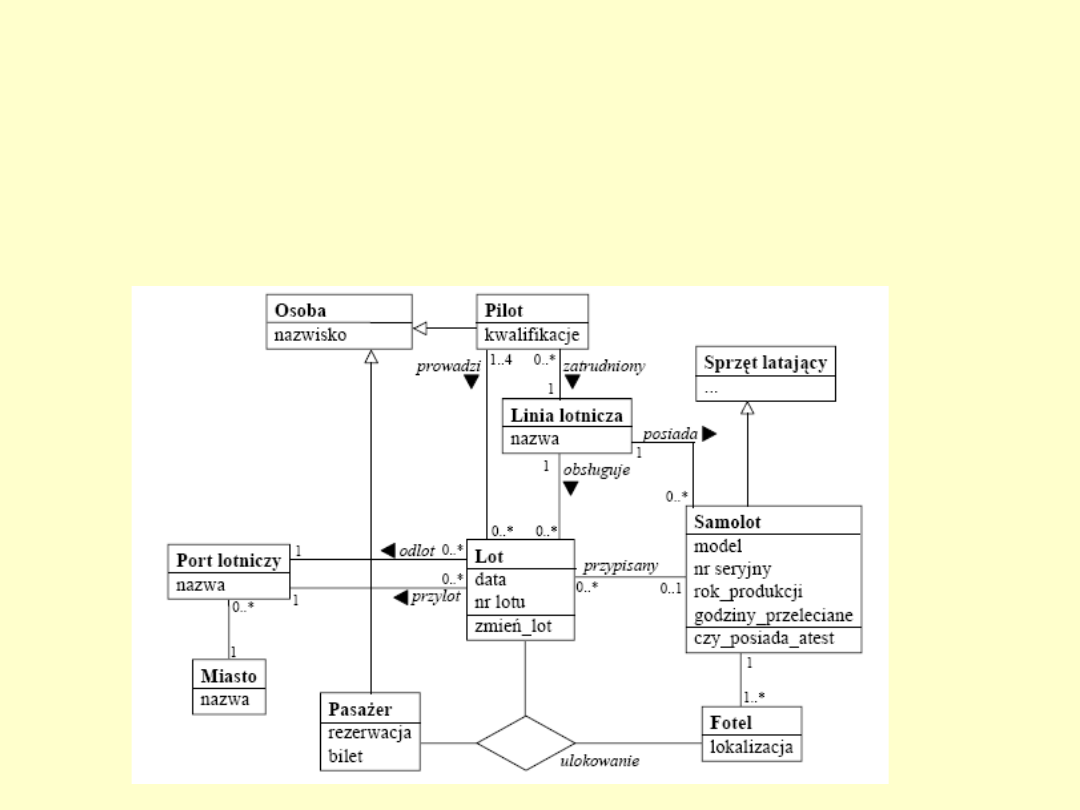

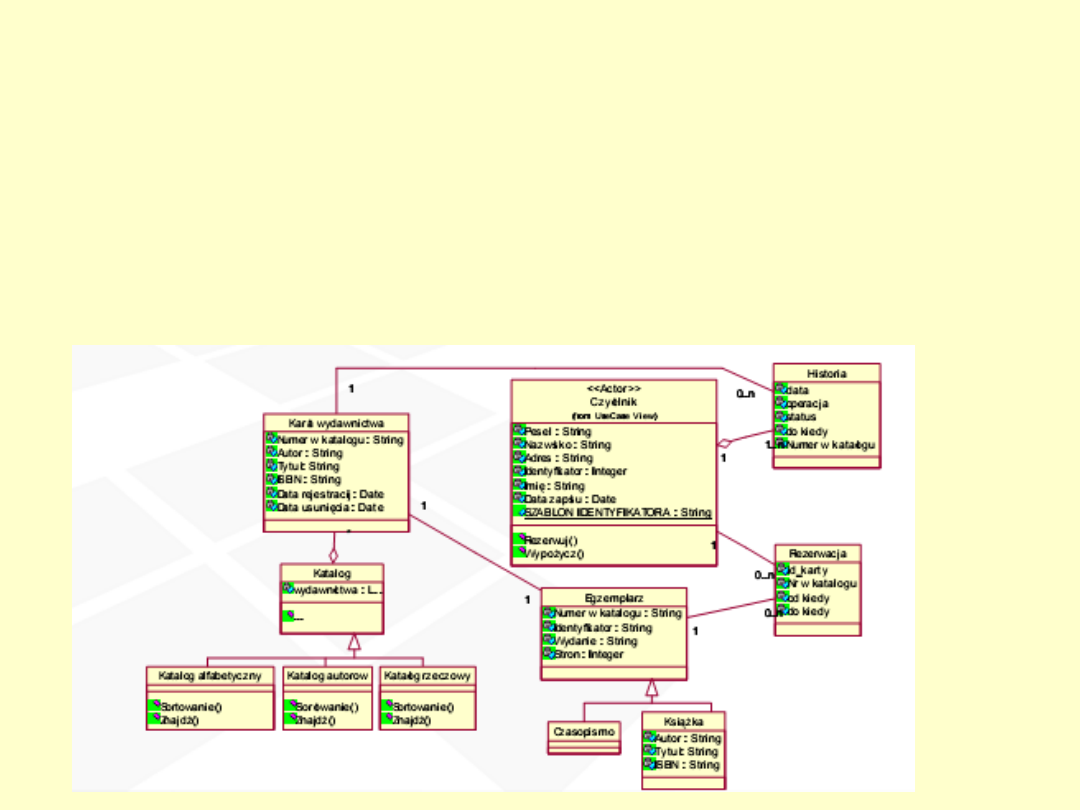

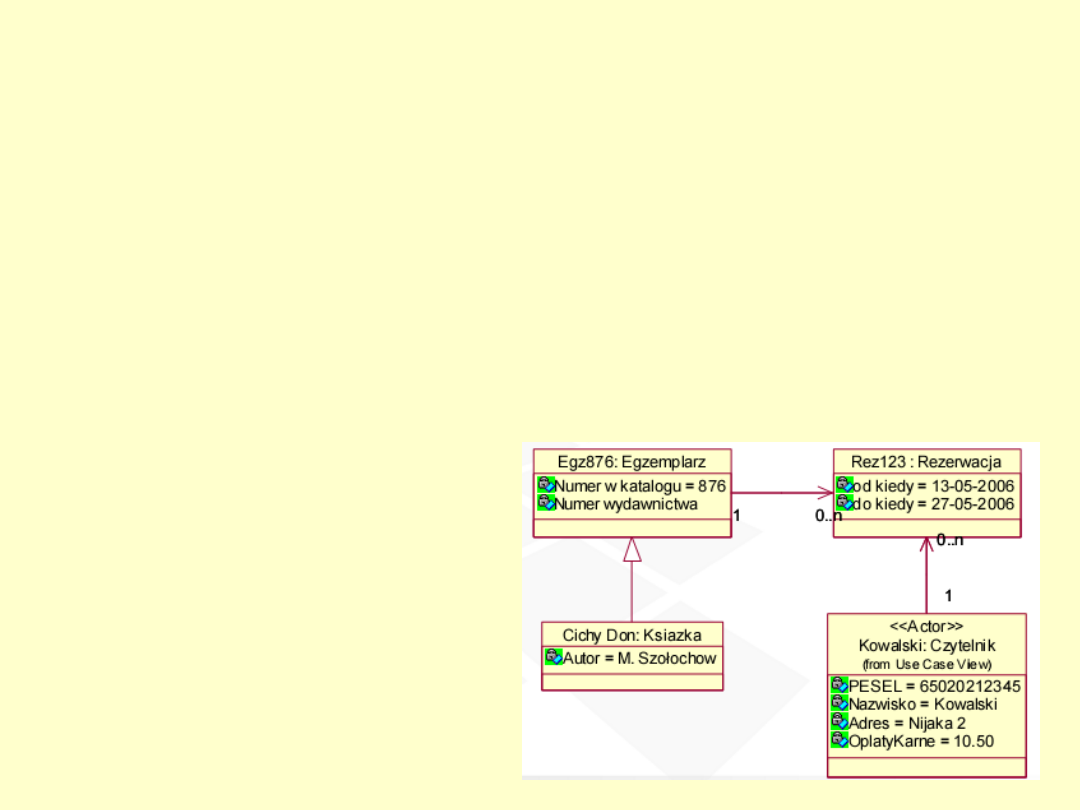

DIAGRAM KLAS

Diagram klas

•

Diagram klas - statyczny diagram strukturalny,

przedstawiający strukturę systemu w modelach obiektowych,

przez ilustrację struktury klas i zależności między nimi.

Inżynieria

oprogramowania

Wykład 6 –

Więcej o UML (Unified Modeling

Language, ujednolicony język

modelowania)

Prezentacja częściowo oparta na prezentacji przygotowanej przez Bartosza Waltera (UW)

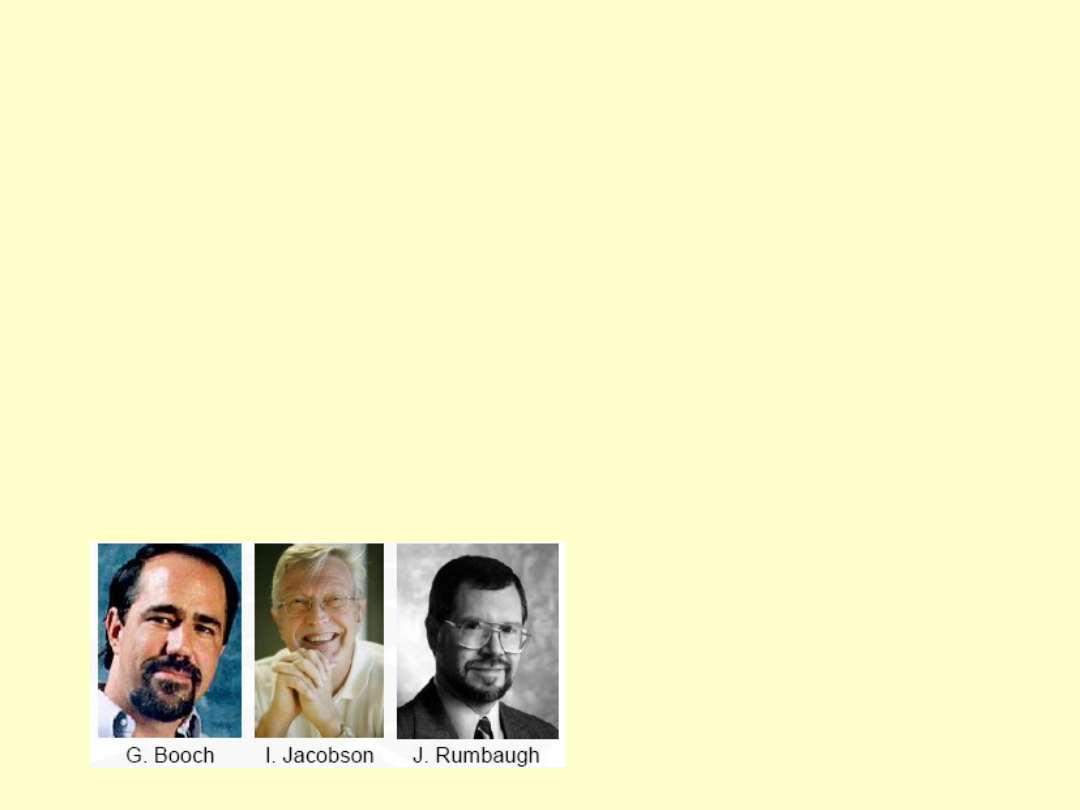

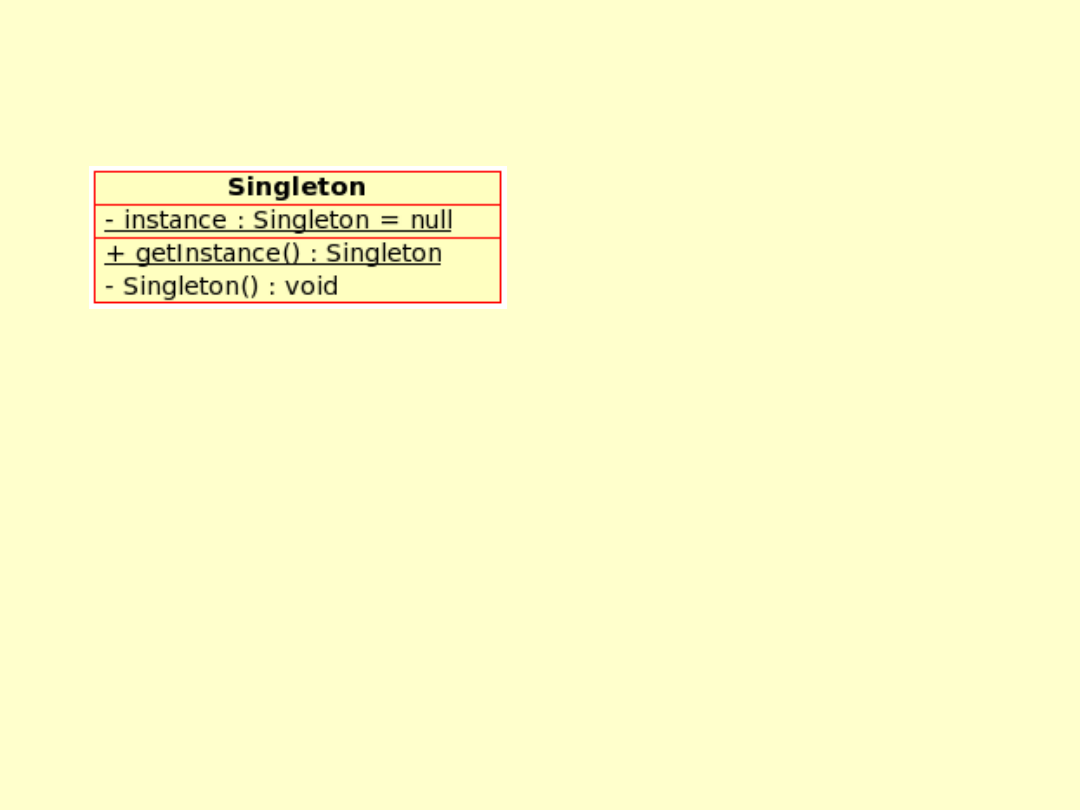

Historia projektowania

obiektowego

•

Początki projektowania obiektowego: lata 70-te XX

wieku; najważniejsze metodologie obiektowe:

- OOADA (Object-Oriented Analysis and Design with

Aplications) - Grady Booch – nacisk na projektowanie

- OOSE (Object Oriented Software Engineering) - Ivar

Jacobson – nacisk na inżynierię wymagań

- OMT (Object Modeling Technique) - James

Rumbaugh – nacisk na analizę

Historia UML

• Język UML: unifikacja metod Boocha, Jacobsona i

Rumbaugh (1994 r.) – z poszczególnych notacji

przejęto najlepsze rozwiązania

• Język początkowo wspierany przez firmę Rational

Software (program Rational Rose)

• Najbardziej rozpowszechnione wersje UML: 1.1

(1997) oraz 1.4 (2002 r.)

• 2005 r. – wersja UML 1.4 oficjalnym ,

międzynarodowym standardem projektowania

aplikacji (Information technology: ISO/IEC

19501:2005)

• Bieżąca, oficjalna wersja: 2.0 (2005 r.)

• Wersja 2.1 w końcowej fazie specyfikacji (2007 r.)

• Obecnie język UML nie posiada praktycznie

konkurencji w dziedzinie obiektowego projektowania

aplikacji

OMG - Object Management

Group

• OMG – niekomercyjna organizacja powstała w

1989 r. Jej celem jest promowanie teorii oraz

praktyki technologii obiektowych.

• Założycielami OMG było 13 liczących się

przedsiębiorstw z branży software'owej.

• Obecnie do organizacji należy ponad 750 firm -

producentów oprogramowania oraz sprzętu

komputerowego.

• Organizacja zajmuje się opracowywaniem

standardów pomagających w tworzeniu aplikacji

obiektowych.

• W 1997 r. OMG włączyła się do prac nad UML

• 2005 r. – OMG doprowadziła do uznania UML 1.4

jako oficjalnego standardu.

Czym jest UML?

• UML jest językiem do specyfikacji, wizualizacji,

konstrukcji, dokumentowania projektów

związanych z systemami informacyjnymi

intensywnie wykorzystującymi oprogramowanie,

a także do modelowania biznesowego wszelkich

innych systemów.

• UML oferuje standaryzowany sposób zapisu

projektu, obejmującego zarówno jego

konceptualne aspekty, takie jak procesy

biznesowe czy funkcje systemu, jak też i

elementy fizyczne (np. schematy bazy danych,

warstwę sprzętową systemu).

• UML standaryzuje notację graficzną – określa

sposób zapisu modeli.

Czym nie jest UML?

• UML nie jest metodyką

– UML nie określa metody modelowania

– zaleca jedynie stosowanie podejścia

przyrostowego

• UML nie jest narzędziem

– UML to specyfikacja dla narzędzi

• UML nie jest językiem programowania

– generowanie kodu z modelu stosowane jest

obecnie na niewielką, choć stale zwiększającą się

skalę (przyczyna: dopiero teraz powstają

narzędzia CASE lepiej wspomagające ten proces)

„Perspektywy” UML

• Perspektywa przypadków użycia – opisuje funkcjonalność, jaką

powinien dostarczać system, widzianą przez jego użytkowników.

• Perspektywa logiczna – zawiera sposób realizacji

funkcjonalności, strukturę systemu widziana przez projektanta.

• Perspektywa implementacyjna – opisuje poszczególne moduły i

ich interfejsy wraz z zależnościami; perspektywa ta jest

przeznaczona dla programisty.

• Perspektywa procesowa – zawiera podział systemu na procesy

(czynności) i procesory (jednostki wykonawcze); opisuje

właściwości pozafunkcjonalne systemu i służy przede także

programistom i integratorom.

• Perspektywa wdrożenia – definiuje fizyczny podział elementów

systemu i ich rozmieszczenie w infrastrukturze; perspektywa

taka służy integratorom i instalatorom systemu.

Diagramy UML 2.0

diagram klas (class)

diagram obiektów (object)

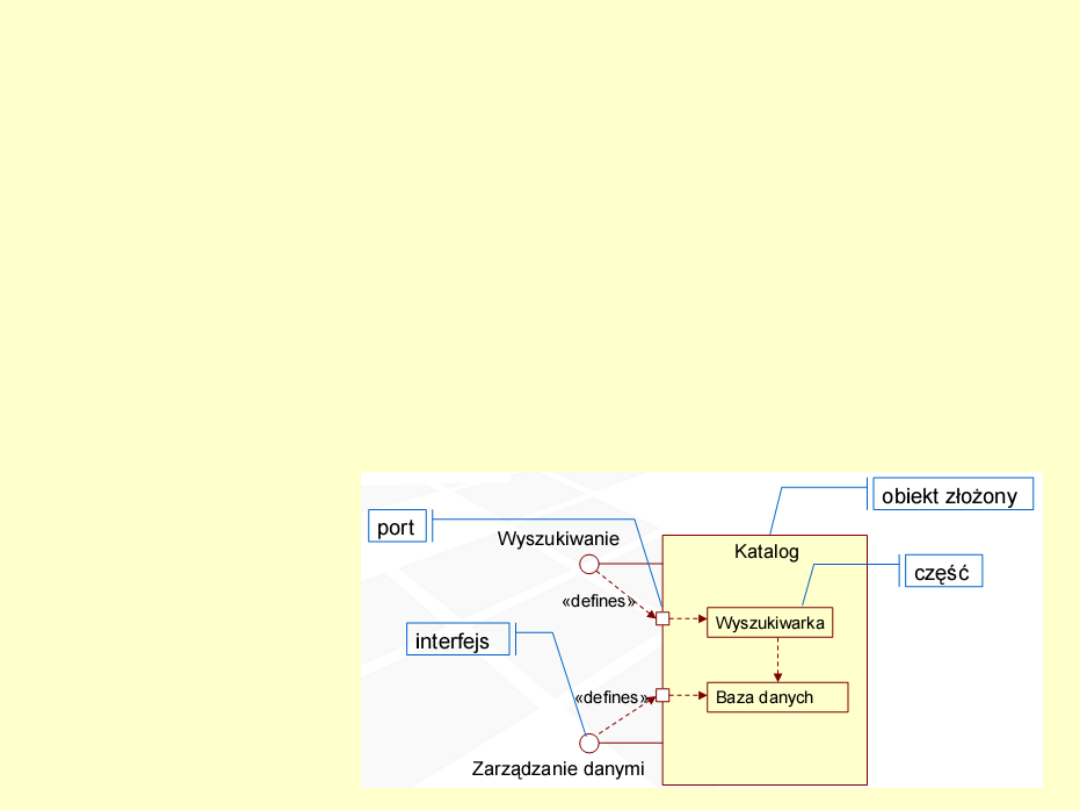

diagram struktur złożonych (composite structure)

diagram pakietów (package diagram)

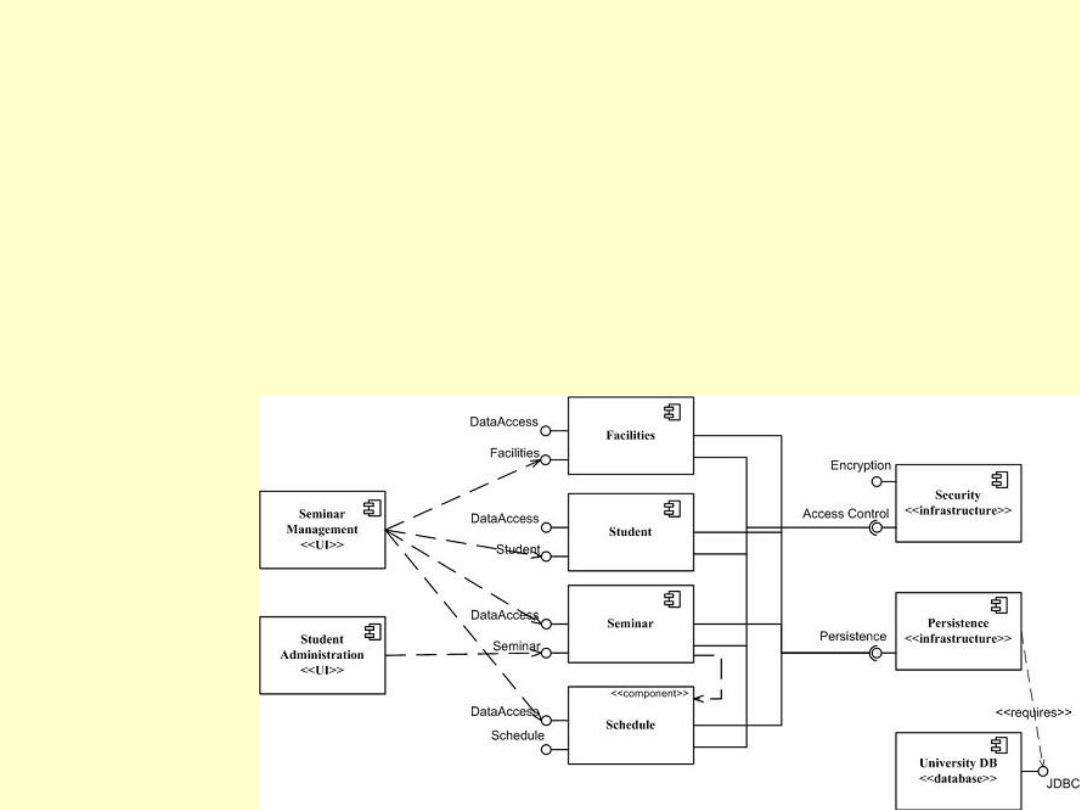

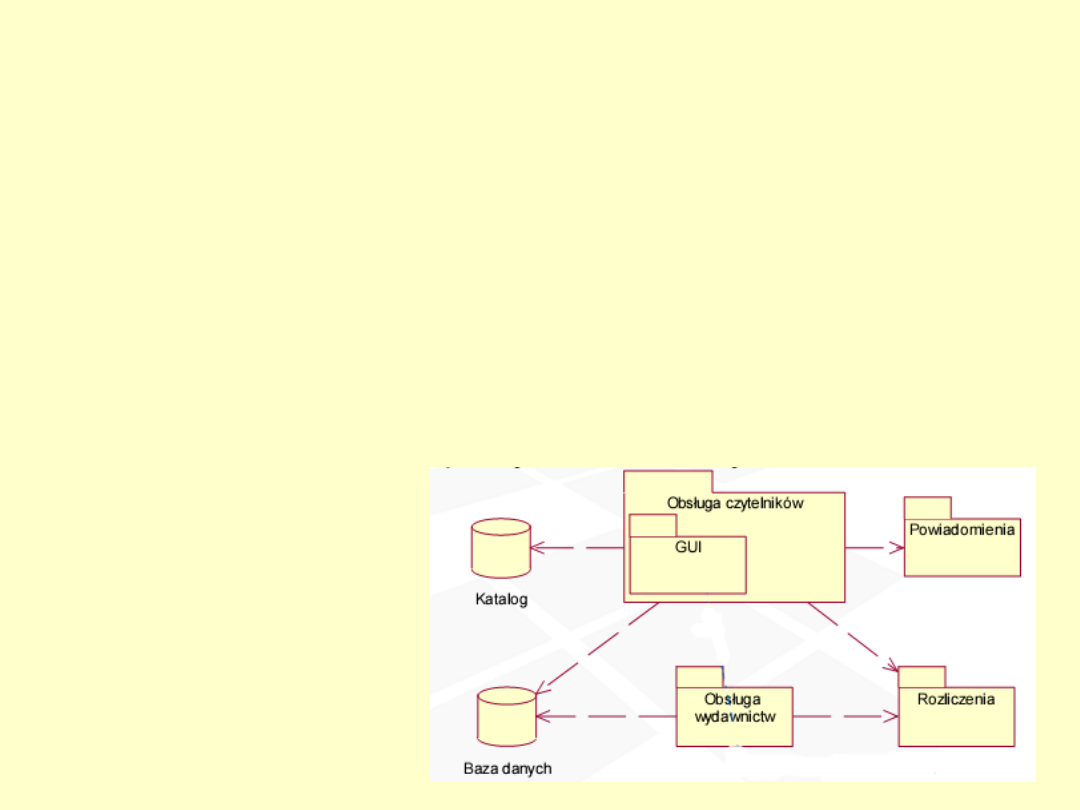

diagram komponentów (component)

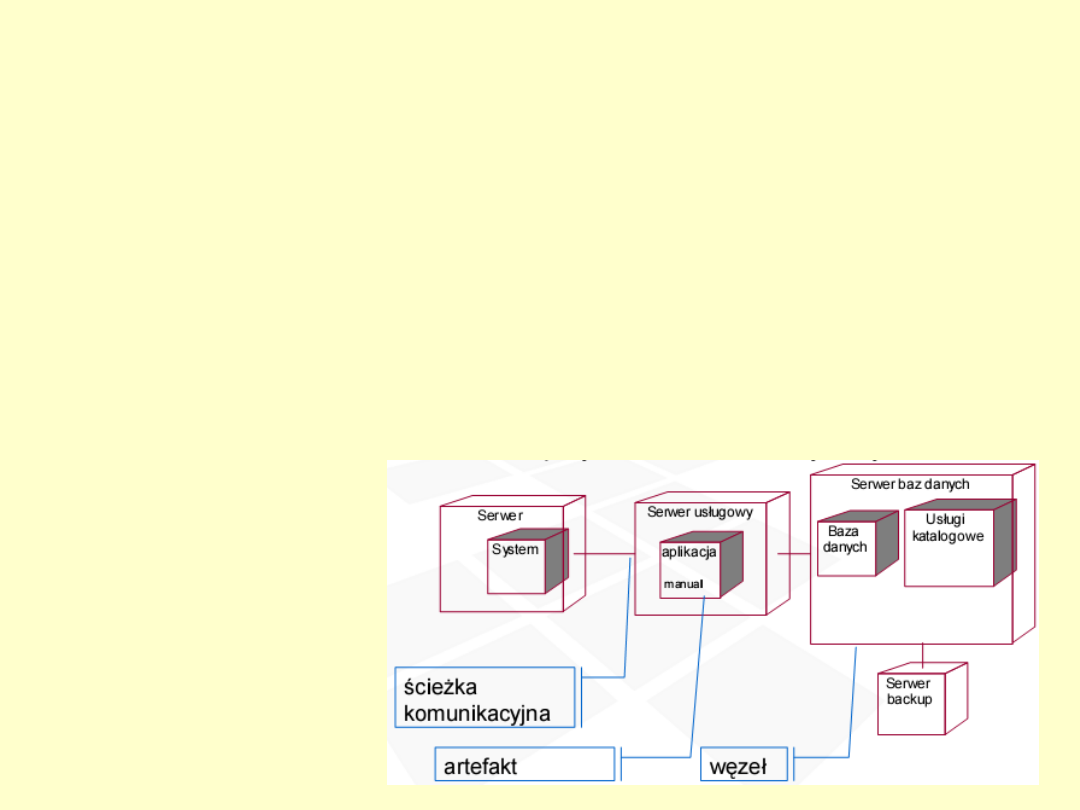

diagram wdrożenia (deployment)

diagram przypadków użycia (use cases)

diagram maszyny stanowej (state machine)

diagram czynności (activity)

diagram sekwencji (sequence)

diagram komunikacji (communication)

diagram przeglądu interakcji (interaction overview)

diagram uwarunkowań czasowych (timing)

diagramy strukturalne

diagramy zachowania

(behawioralne)

diagramy

interakcji

Diagram przypadków użycia

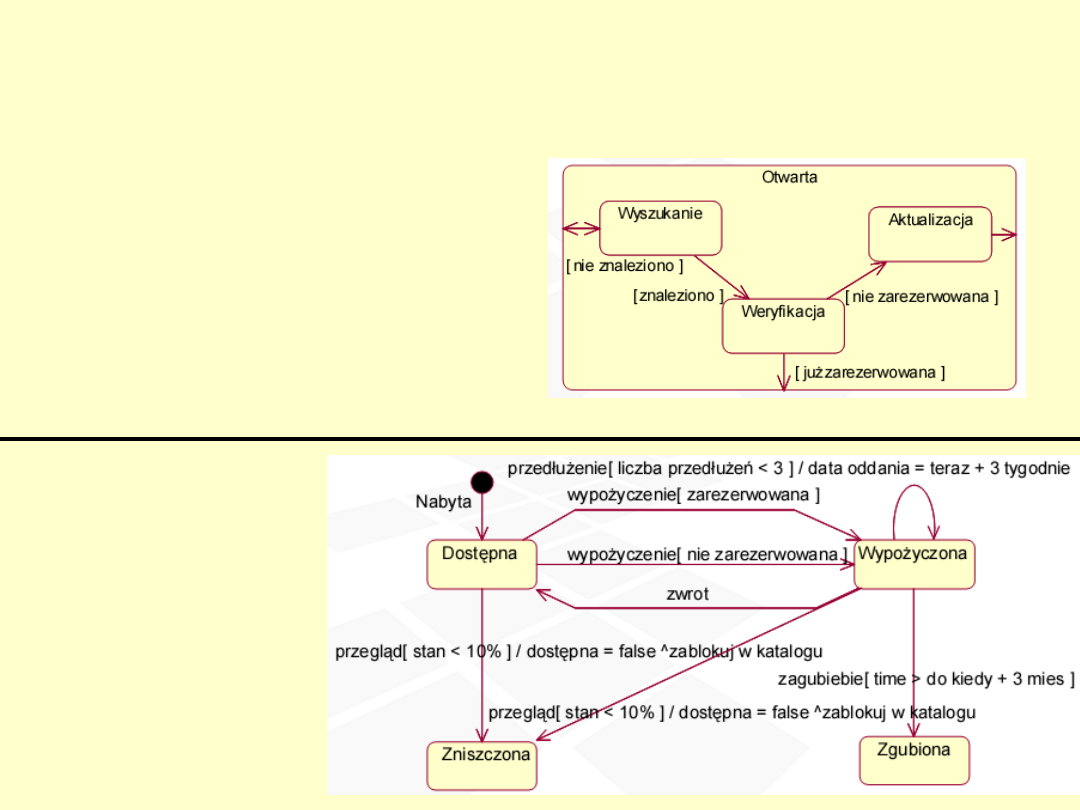

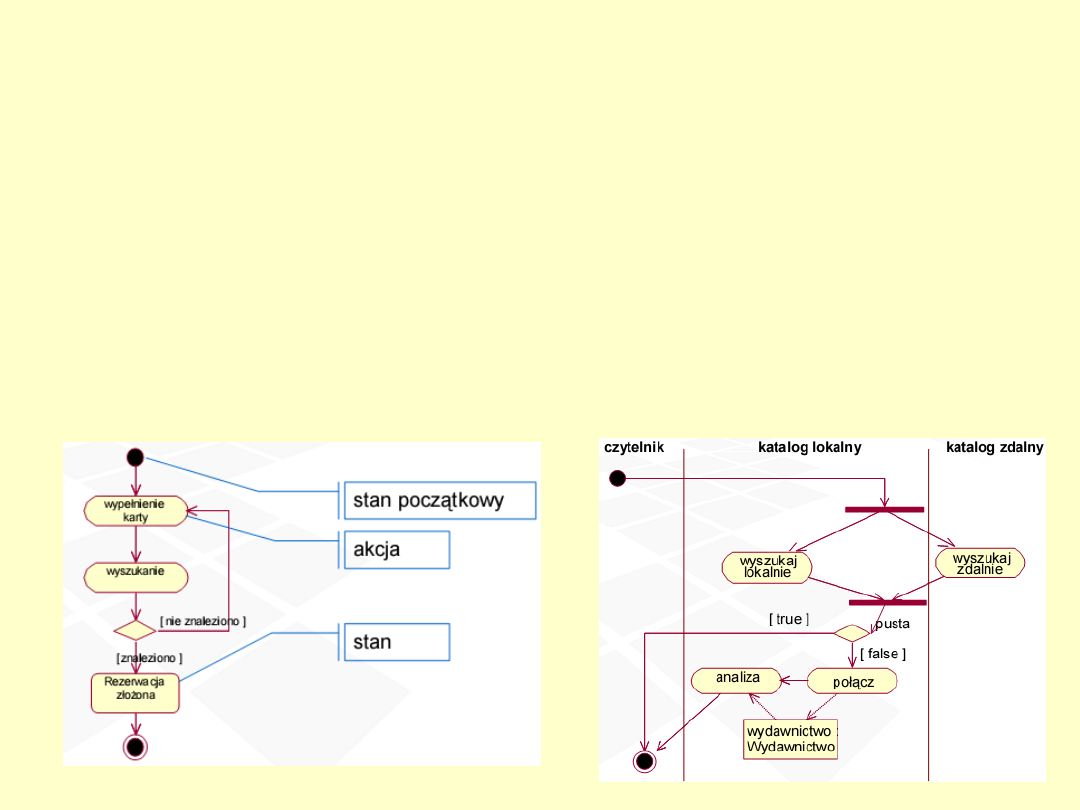

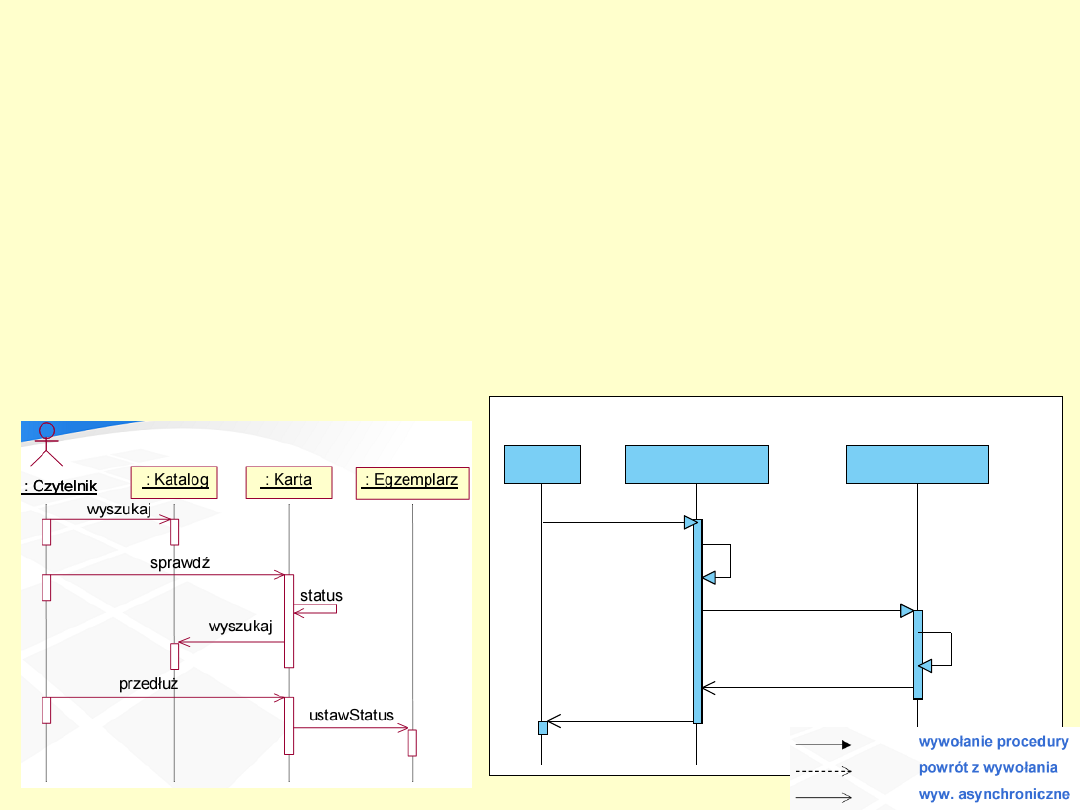

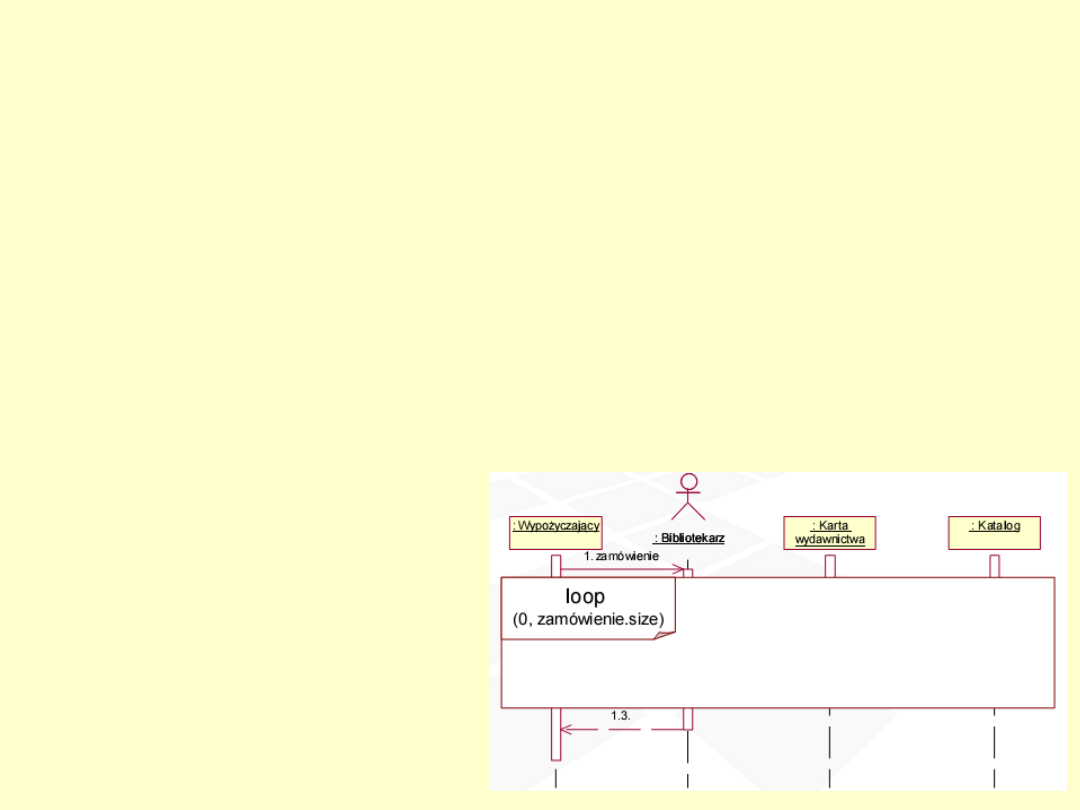

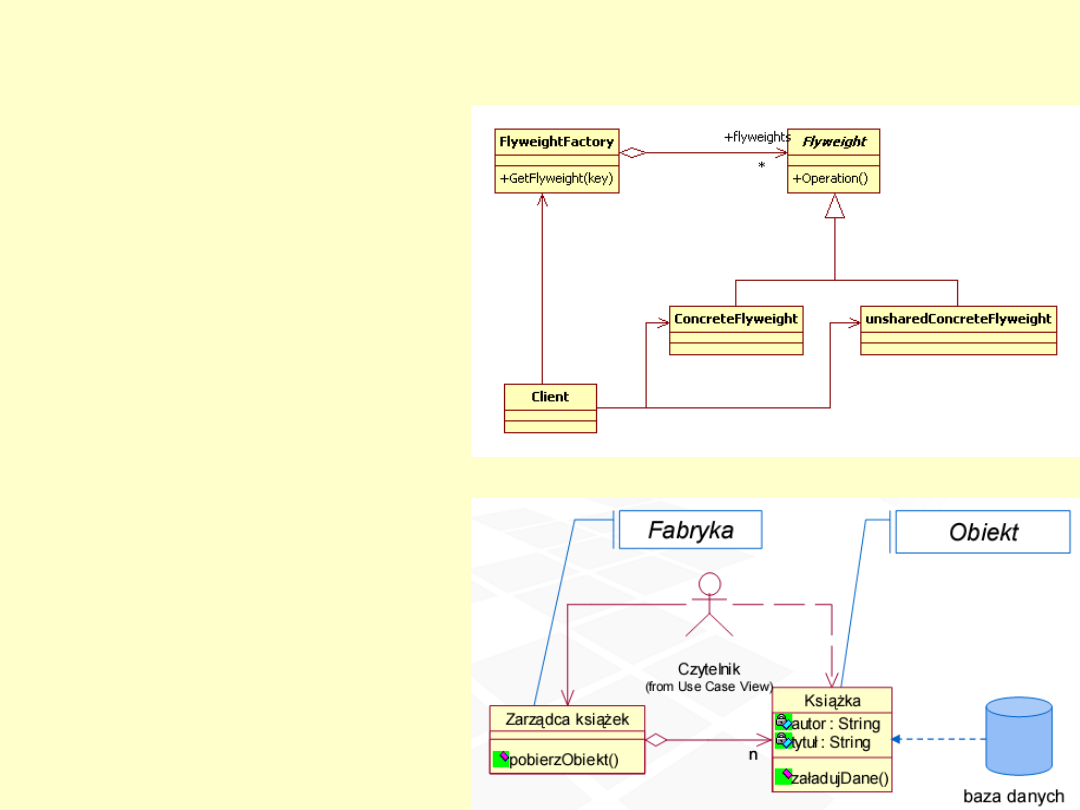

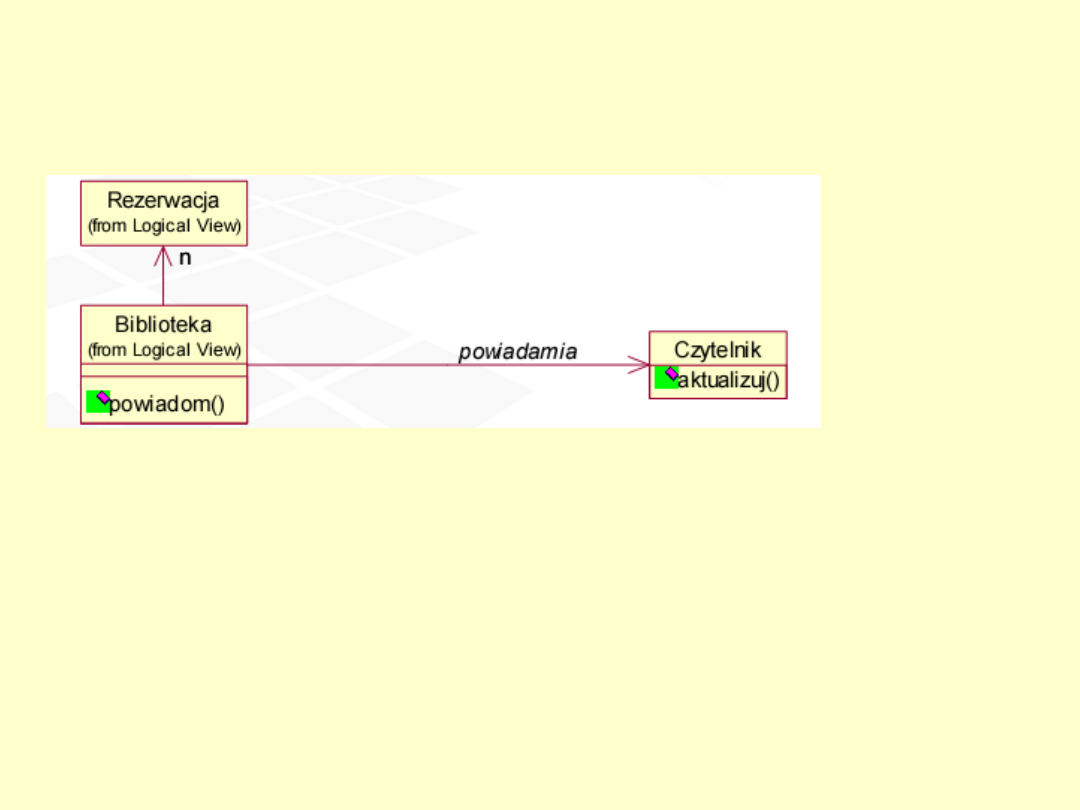

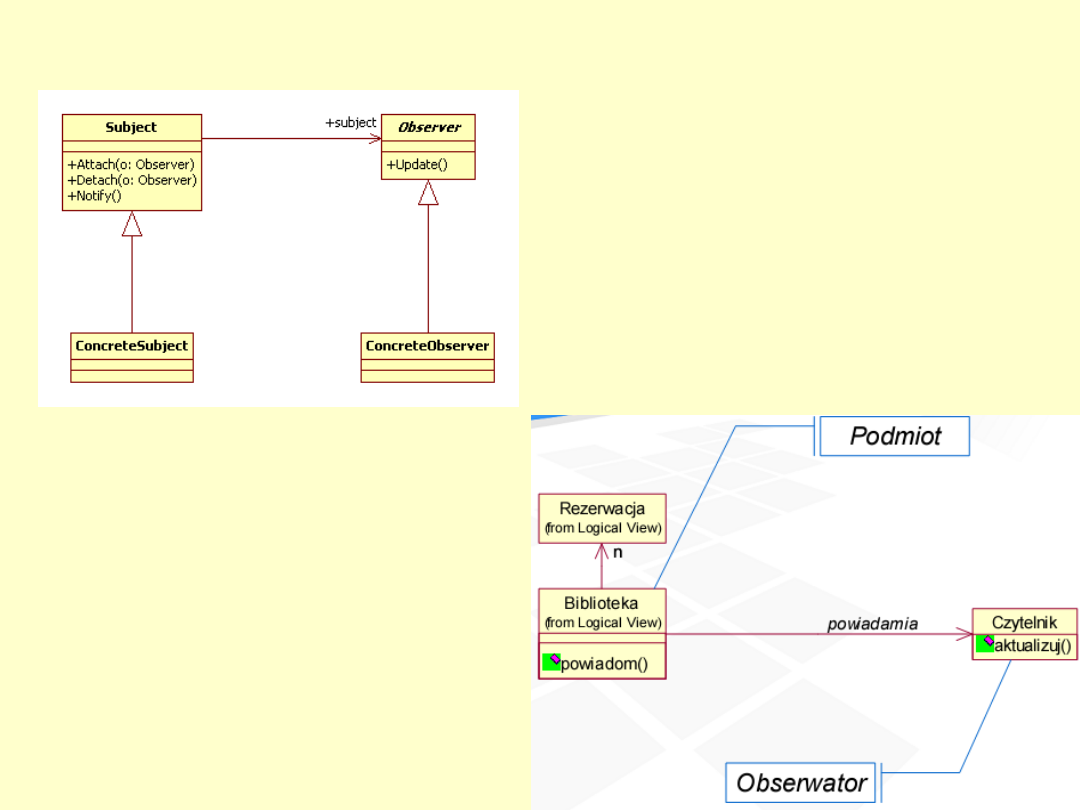

• Modelowanie użytkowników systemu (aktorów)

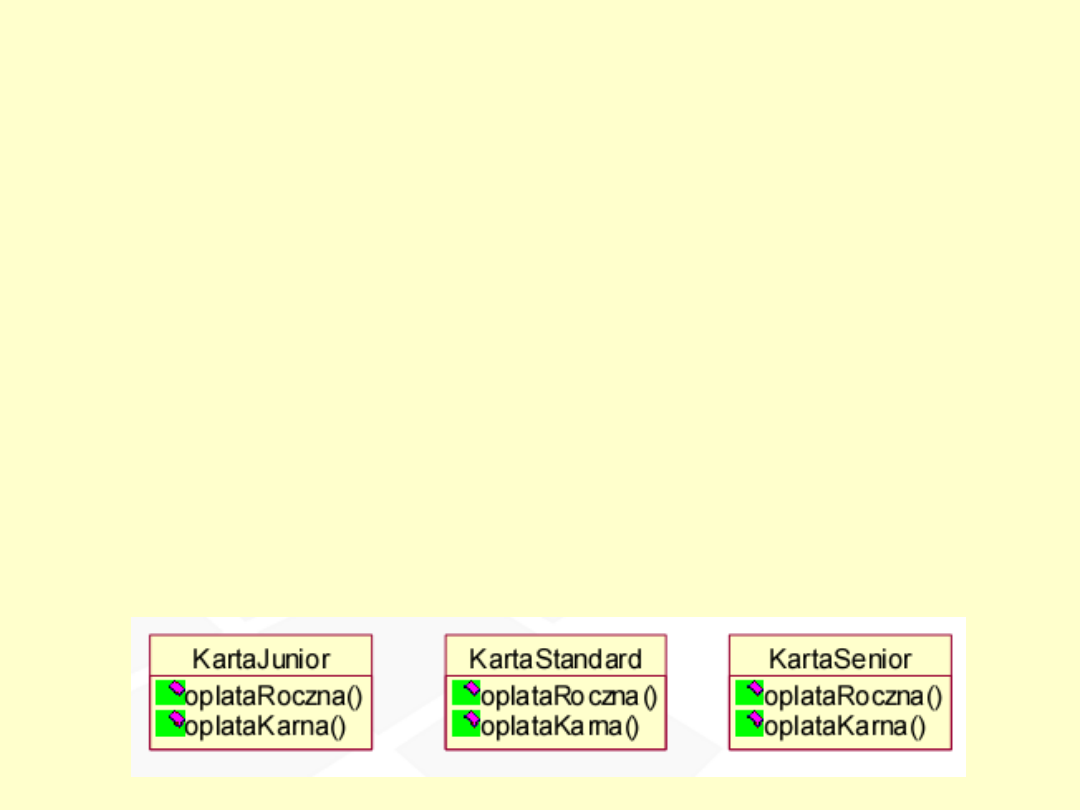

i ich potrzeb w stosunku do tworzonego systemu.