ZARZĄDZANIE

BEZPIECZEŃSTWEM INFORMACJI

Magdalena Cupryjak

Informacja

Informacja to dane przetworzone (poukładane,

przefiltrowane, pogrupowane itd.) w taki sposób,

że na ich podstawie można wyciągać wnioski,

podejmować decyzje biznesowe. Informacja jest

składnikiem aktywów (wartości), które, podobnie

jak inne ważne aktywa biznesowe, ma zasadnicze

znaczenie dla organizacji, przedsiębiorstw, a tym

samym musi być odpowiednio zabezpieczona.

Informacja

Może być:

Wydrukowana lub zapisana na papierze

Przechowywana w pamięci masowej

Transmitowana pocztą zwykłą lub elektroniczną

Prezentowana na urządzeniach video

Publikowana na stronach WWW

Przekazana ustnie

W każdym jednak przypadku, niezależnie od formy, jaką

informacja przybiera oraz w jaki sposób jest przekazywana

lub składowana wymaga odpowiedniej ochrony!

Klasyfikacja informacji do ochrony:

Informacje

poufne

-

o

zasadniczym

znaczeniu dla organizacji, dostępne tylko dla

osób, którym są niezbędne do realizacji zadań.

Do użytku wewnętrznego

– istotne dla

działania

organizacji,

udostępniane

bez

ograniczeń dla pracowników Organizacji lub

na podstawie porozumień o zachowaniu

poufności.

Publiczne

– udostępniane bez ograniczeń,

przeznaczone do nieograniczonej publikacji.

Bezpieczeństwo informacji

Bezpieczeństwo informacji jest to ochrona

informacji przed szeroką gamą zagrożeń w celu

zapewnienia ciągłości biznesu, minimalizowania

ryzyka biznesowego i maksymalizacji zwrotu z

inwestycji, oraz możliwości biznesowych.

Bezpieczeństwo informacji

Zapewnienie odpowiedniej

jakości informacji

Zapewnienie odpowiedniej

jakości informacji

Bezpieczeństwo informacji

można osiągnąć stosując

różne strategie

Bezpieczeństwo informacji

można osiągnąć stosując

różne strategie

Wykorzystywane strategie

powinny się wzajemnie

uzupełniać

Wykorzystywane strategie

powinny się wzajemnie

uzupełniać

Celem bezpieczeństwa

informacji jest

zabezpieczenie realizacji

istotnych procesów przez

Organizację

Celem bezpieczeństwa

informacji jest

zabezpieczenie realizacji

istotnych procesów przez

Organizację

Bezpieczeńst

wo informacji

Bezpieczeńst

wo informacji

Elementy bezpieczeństwa

informacji

Ludzie

Procesy

Technologie

Atrybuty ochrony informacji

Poufność

Poufność

• zapewnienie, że informacje są dostępne

tylko dla osób uprawnionych do ich dostępu

Integralność

Integralność

• zagwarantowanie

dokładności

i

kompletności informacji, oraz metod ich

przetwarzania

Dostępność

Dostępność

• zapewnienie upoważnionym użytkownikom

dostępu do informacji i związanych z nimi

zasobów, zgodnie z określonymi potrzebami

Zagrożenia dla bezpieczeństwa

informacji i jego źródła

Zagrożenia

Zagrożenia

• Błędy i pomyłki ludzkie

• Naruszenie praw

autorskich

• Szpiegostwo lub kradzież

danych

• Nieuprawnione korzystanie

z informacji

• Kradzieże

• Ataki programistyczne

• Zakłócenia w dostawie

usług

• Siły natury

• Defekty sprzętowe i

programowe

• Błędy eksploatacyjne

Przykłady

Przykłady

• Braki; wiedzy,

przeszkolenia, wypadki

• Piractwo, przekraczanie

licencji

• Nieautoryzowany dostęp

• Szantaż publikacja

informacji

• Uszkodzenie

sprzętu/informacji

• Kradzież sprzętu czy

nośników

• Wirusy, „konie trojańskie”,

blokady dostępu

• Zasilanie, transmisja

danych

• Ogień, powódź, huragan

• Błędy w kodach,

uszkodzenia

• Brak aktualizacji, kontroli

Naruszenie bezpieczeństwa

informacji

Prowadzi do:

Utraty reputacji

Strat finansowych

Utraty kontroli nad własnością intelektualną

Problemów prawnych (dane osobowe itp.)

Utraty zaufania u klientów, partnerów, petentów

itp.

Kosztów związanych z przerwami w działalności

STRATY DOBREJ OPINII O FIRMIE

Przepisy wymuszające zachowanie

bezpieczeństwa informacji

•

Ustawa o ochronie danych osobowych;

•

Ustawa o zwalczaniu nieuczciwej

konkurencji;

•

Ustawa o ochronie informacji niejawnych;

•

Ustawa o dostępie do informacji

publicznej;

•

Ustawa o prawie autorskim i prawach

pokrewnych.

System Zarządzania

Bezpieczeństwem Informacji (SZBI)

Obecnie najlepszym rozwiązaniem jest standard

System Zarządzania Bezpieczeństwem Informacji

(SZBI)

zgodny

z

ISO/

IEC

27001

o

międzynarodowym zasięgu. System ten określa

wymagania, oraz zasady inicjowania, wdrażania,

utrzymania

i

poprawy

zarządzania

bezpieczeństwem informacji w organizacji, oraz

zawiera najlepsze praktyki celów stosowania

zabezpieczeń w jedenastu obszarach zarządzania

bezpieczeństwem informacji.

Polityka

bezpieczeńst

wa informacji

Polityka

bezpieczeńst

wa informacji

Organizacja

bezpieczeńst

wa informacji

Organizacja

bezpieczeńst

wa informacji

Zarządzenie

aktywami

Zarządzenie

aktywami

Zarządzanie

zasobami

ludzkimi

Zarządzanie

zasobami

ludzkimi

Bezpieczeńst

wo fizyczne

Bezpieczeńst

wo fizyczne

Zarządzanie

operacjami i

komunikacją

Zarządzanie

operacjami i

komunikacją

Kontrola

dostępu

Kontrola

dostępu

Akwizycja,

modernizacja

i eksploatacja

Akwizycja,

modernizacja

i eksploatacja

Zarządzanie

incydentami

Zarządzanie

incydentami

Planowanie

ciągłości

działania

Planowanie

ciągłości

działania

Zgodność z

prawem

Zgodność z

prawem

INFORMACJ

A

INFORMACJ

A

poufność

poufność

integralnoś

ć

integralnoś

ć

dostępność

dostępność

Cykl Deminga

Norma PN-ISO/IEC 27001 stosuje znany już

dobrze model „Planuj – Wykonuj –

Sprawdzaj – Działaj” (PDCA), który jest

stosowany do całej struktury procesów

SZBI.

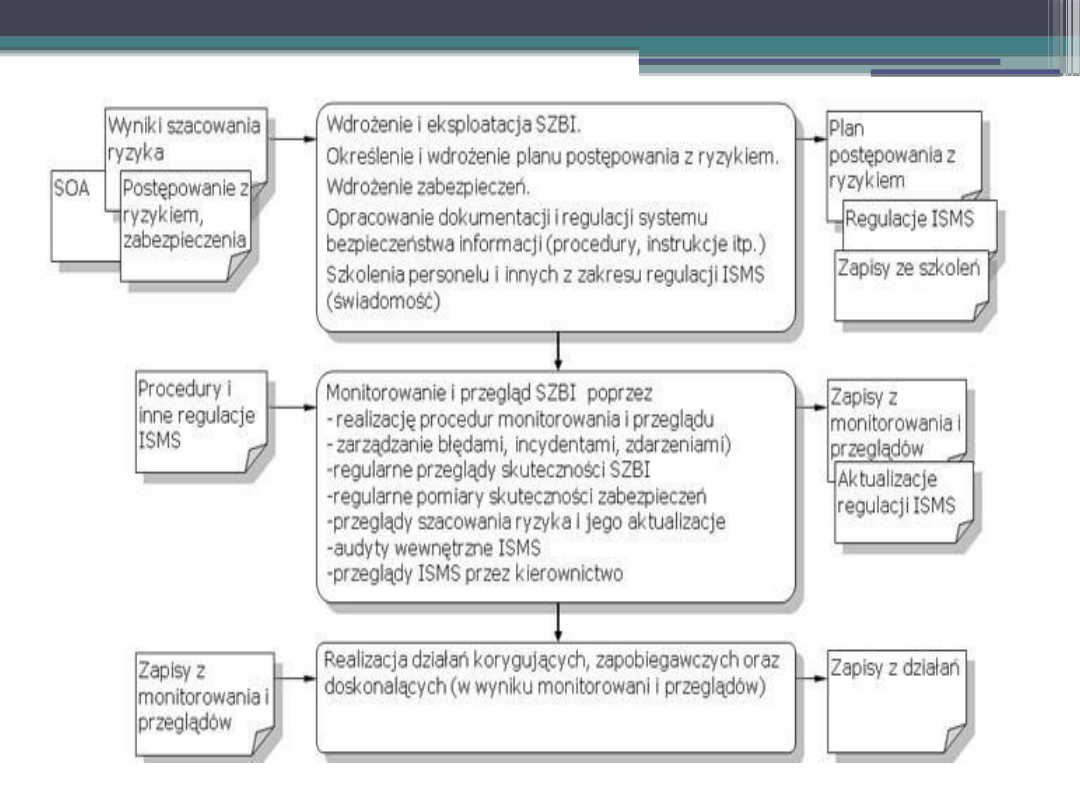

Planuj

Planuj

• ustanowienie SZBI - ustanowienie polityki SZBI, celów, procesów i

procedur istotnych dla zarządzania ryzykiem oraz doskonalenia

bezpieczeństwa informacji tak, aby uzyskać wyniki zgodne z

ogólnymi politykami i celami organizacji

Wykonuj

Wykonuj

• drożenie i eksploatacja SZBI - wdrożenie i eksploatacja polityki

SZBI, zabezpieczeń, procesów i procedur

Sprawdza

j

Sprawdza

j

• monitorowanie i przegląd SZBI - pomiar wydajności procesów w

odniesieniu do polityki SZBI, celów i doświadczenia praktycznego

oraz dostarczania raportów kierownictwu do przeglądu

Działaj

Działaj

• utrzymanie i doskonalenie SZBI - podejmowanie działań

korygujących

i

zapobiegawczych

na

podstawie

wyników

wewnętrznego audytu SZBI i przeglądu realizowanego przez

kierownictwo lub innych istotnych informacji, w celu zapewnienia

ciągłego doskonalenia SZBI

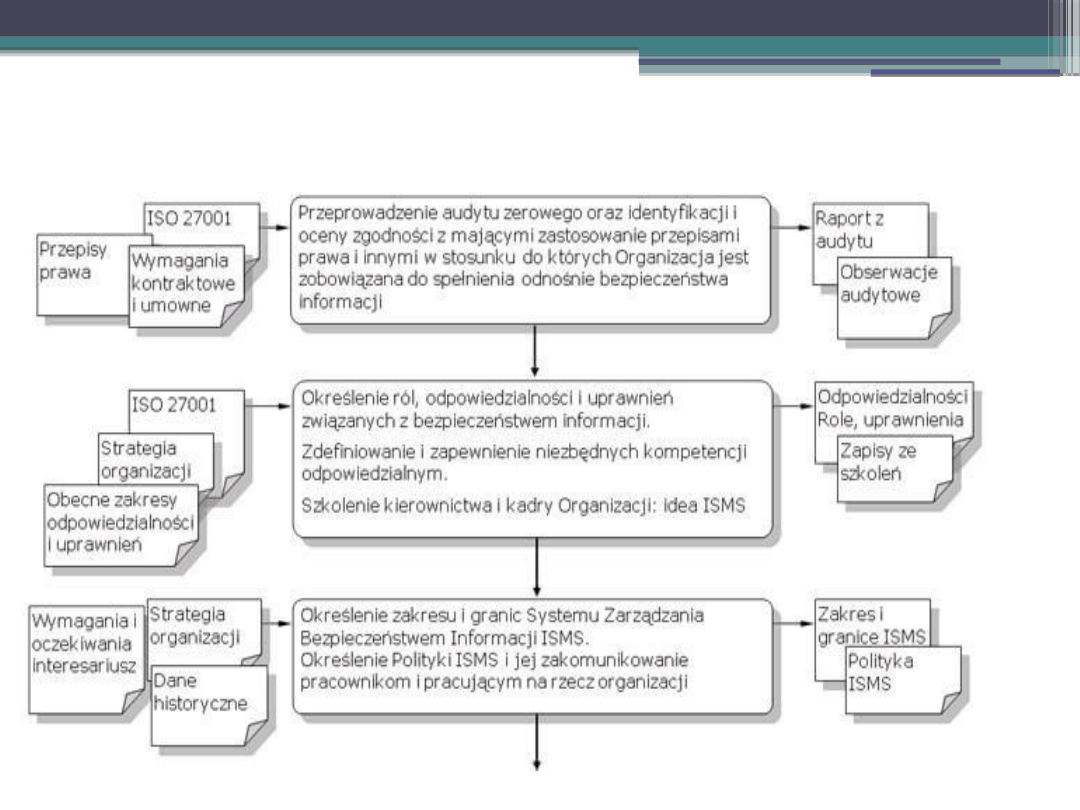

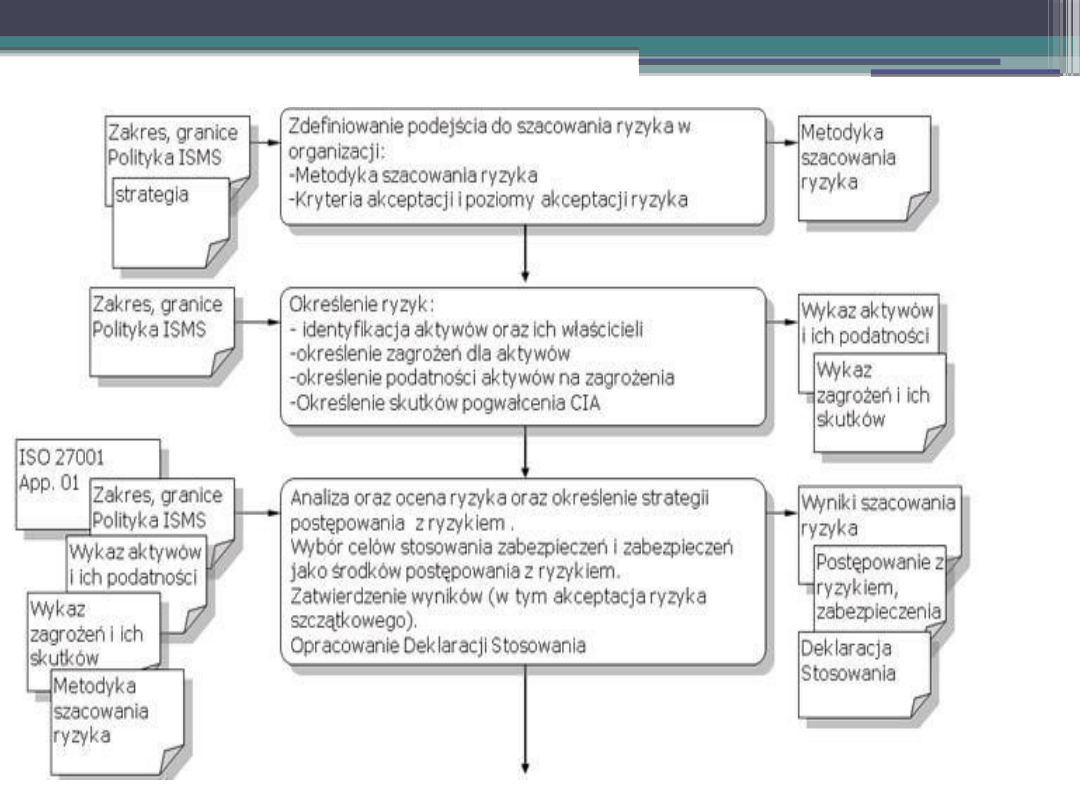

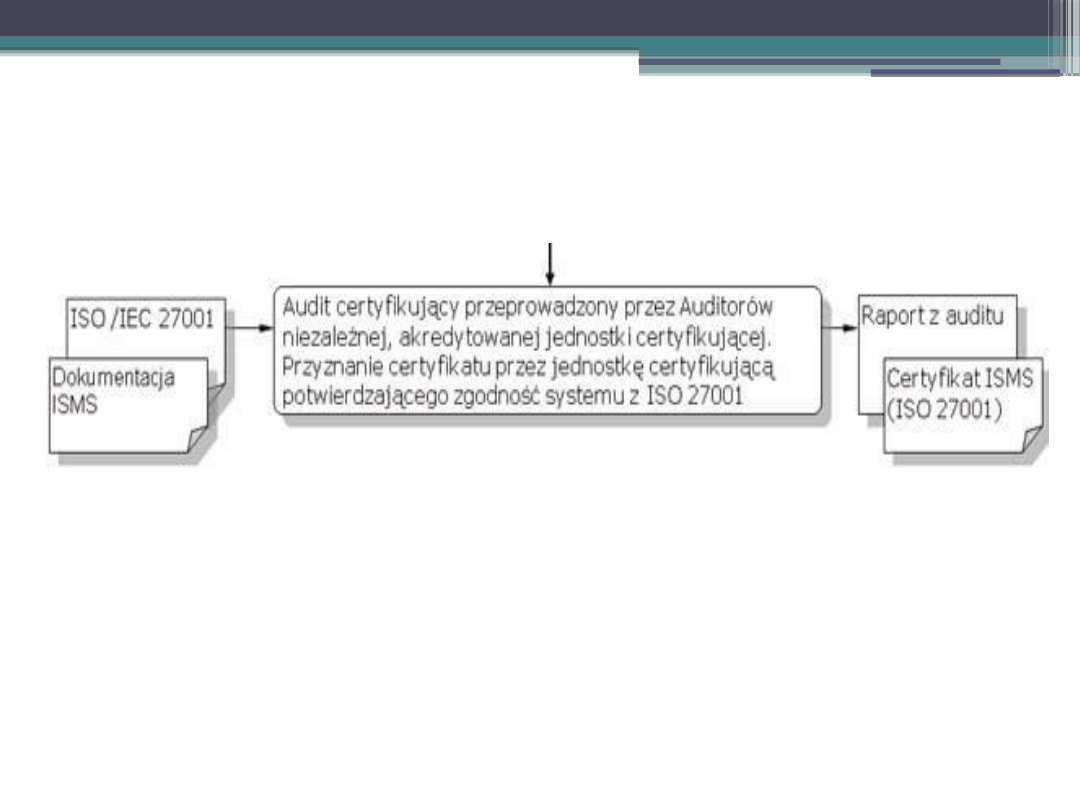

Proces wdrażania Systemu ISO/

IEC 27001

Korzyści z wprowadzenia

SZBI:

minimalizacja ryzyka wystąpienia zdarzeń związanych z

bezpieczeństwem informacji (w tym również kar)

pro-aktywna identyfikacja podatności aktywów informacyjnych,

zagrożeń i ich skutków w odniesieniu do sterowania

operacyjnego

oraz

definiowanie

odpowiednich

działań

postępowania z ryzykiem w tym zabezpieczeń);

przygotowanie

organizacji

na

incydenty

związane

z

bezpieczeństwem informacji w tym, dzięki odpowiednim

procedurom,

skuteczne

przezwyciężenie

ich

(efektywna

odpowiedź na incydenty, minimalizacja ich wpływu na

organizację);

wdrożony standard podnosi wiarygodność organizacji w oczach

klientów, inwestorów i udziałowców (wszystkich interesariuszy);

pozytywny wpływ na ochronę i poprawę reputacji firmy i danej

marki;

Korzyści z wprowadzenia

SZBI:

spełnienie

coraz

częściej

występujących

w

prawodawstwie wymagań w tym zakresie, wymagań

obecnych i potencjalnych klientów organizacji, a

także ubezpieczycieli (certyfikat może wpłynąć na

ograniczenie wysokości składki ubezpieczeniowej);

zapewnienie bezpieczeństwa interesom Klienta w

wyniku

poprawnie

funkcjonującego

systemu

zarządzania informacją;

odpowiedni

poziom

jakości

ochrony

aktywów

informacyjnych;

wzrost

świadomości

pracowników

odnośnie

bezpieczeństwa informacji;

zwiększenie przewagi konkurencyjnej organizacji na

rynku

DZIĘKUJĘ ZA

UWAGĘ

Document Outline

- Slide 1

- Informacja

- Informacja

- Klasyfikacja informacji do ochrony:

- Bezpieczeństwo informacji

- Bezpieczeństwo informacji

- Elementy bezpieczeństwa informacji

- Atrybuty ochrony informacji

- Zagrożenia dla bezpieczeństwa informacji i jego źródła

- Naruszenie bezpieczeństwa informacji

- Przepisy wymuszające zachowanie bezpieczeństwa informacji

- System Zarządzania Bezpieczeństwem Informacji (SZBI)

- Slide 13

- Cykl Deminga

- Slide 15

- Proces wdrażania Systemu ISO/ IEC 27001

- Slide 17

- Slide 18

- Slide 19

- Korzyści z wprowadzenia SZBI:

- Korzyści z wprowadzenia SZBI:

- DZIĘKUJĘ ZA UWAGĘ

Wyszukiwarka

Podobne podstrony:

Cw ZBI 2011 lato, SEMESTR VIII, Zarzadzanie bezpiecz. informacji

4 Systemy zarządzania bezpieczeństwem informacji

PBI+w2, SEMESTR VIII, Zarzadzanie bezpiecz. informacji, zaliczenie, PBI inzynierka

pytania ver 2-2, SEMESTR VIII, Zarzadzanie bezpiecz. informacji, zaliczenie

PBI zaliczenie, SEMESTR VIII, Zarzadzanie bezpiecz. informacji, zaliczenie, PBI inzynierka

pytania ver 2, SEMESTR VIII, Zarzadzanie bezpiecz. informacji, zaliczenie

Wykład 4 i 5 System zarządzania bezpieczenstwem informacji

Bezpieczeństwo informacyjne w zarządzaniu firmą artykuł

2007 04 Analiza ryzyka – Zarządza nie Bezpieczeństwem Informacji

bezpieczenstwo egzamin, WYKŁADY INFORMATYKA BIZNES UCZELNIA WARSZAWSKA WSDG, Bezpieczeństwo Informac

zarządz. bezp.inform, Ustrój organów ochrony prawnej, Bezpieczeństwo informacji

ZARZĄDZANIE BEZPIECZEŃSTWEM 6

Normy i standardy z zakresu bezpieczenstwa informacyjnego i teleinformatycznego

KONWENCJE 09-2009, Zarządzanie bezpieczną eksploatacją statku -Zdanowicz

polityka bezpieczeństwa informacji

więcej podobnych podstron