70

BEZPIECZNA FIRMA

HAKIN9

3/2010

Z

godnie z normą ISO 27001, system

zarządzania bezpieczeństwem

informacji to część całościowego

systemu zarządzania organizacją

(przedsiębiorstwem), oparta na

podejściu procesowym wynikającym z

ryzyka biznesowego, odnosząca się do

ustanawiania, wdrażania, eksploatacji,

monitorowania, utrzymywania i doskonalenia

bezpieczeństwa informacji.

Rodzina norm 27000

Spośród wszystkich norm serii 27000

największe znaczenie mają normy ISO

27001 i 27002. Normy te zapewniają

kompleksowe podejście do bezpieczeństwa

informacji. Stosuje się je w odniesieniu do

SZBI. Ich zapisy dotyczą zarówno informacji

papierowej, informacji elektronicznej, jak i

wiedzy pracowników.

Norma ISO/IEC 27001 definiuje wymagania

dla systemu zarządzania bezpieczeństwem

informacji. SZBI powinien stanowić część

składową systemu zarządzania organizacją

i być oparty na analizie ryzyka biznesowego.

Norma zaleca podejście systemowe zgodnie

z cyklem PDCA (Plan-Do-Check-Act) Deminga

obejmującym: ustanowienie, wdrożenie,

eksploatację, monitorowanie, przegląd, a także

utrzymanie i doskonalenie SZBI.

Norma ISO 27001 oparta jest, podobnie

jak norma ISO 9001, na zasadach podejścia

ANDRZEJ GUZIK

Z ARTYKUŁU

DOWIESZ SIĘ

jak wdrożyć system

zarządzania bezpieczeństwem

informacji (ang. ISMS

– Information Security

Management System) w

organizacji.

CO POWINIENEŚ

WIEDZIEĆ

znać podstawowe zasady

ochrony informacji.

procesowego. Umożliwia organizacji budowę

zintegrowanego systemu zarządzania:

zarządzania jakością w oparciu o normę

ISO 9001 i zarządzania bezpieczeństwem

informacji w oparciu o normę ISO 27001.

Wdrożenie w organizacji zintegrowanego

systemu zarządzania może przynieść

organizacji szereg korzyści: pozwala objąć

systemem wszystkie obszary działania

firmy, zwraca uwagę na ochronę informacji

i jej wartość, zwiększa zainteresowanie

technologiami ICT, przyczynia się do

prowadzenia analizy i zarządzania ryzykiem,

zapewnia opracowanie planów ciągłości

działania, przyczynia się do uzyskania

przewagi nad konkurencją i poprawia

wizerunek firmy.

W załączniku A do normy przedstawiono

cele stosowania zabezpieczeń i

zabezpieczenia, które należy zastosować

w przypadku podjęcia decyzji o wdrożeniu

w organizacji SZBI. Norma może być

przydatna dla każdej organizacji, niezależnie

od wielkości czy branży, niezależnie od

Stopień trudności

SZBI receptą na

bezpieczeństwo

informacji

Kompleksowe podejście do bezpieczeństwa informacji

w organizacji wymaga wdrożenia systemu zarządzania

bezpieczeństwem informacji (SZBI). Normy serii ISO 27000

stanowią wymagania, najlepsze praktyki i wytyczne w zakresie

wdrożenia systemu. W przypadku, gdy klient tego wymaga

system można certyfikować.

„Prawdę mówi przysłowie, że

systemy bezpieczeństwa muszą

wygrywać za każdym razem, a

napastnik musi wygrać tylko raz”

Austin Dykes

71

SZBI RECEPTĄ NA BEZPIECZEŃSTWO INFORMACJI

HAKIN9

3/2010

tego, czy organizacja będzie ubiegać

się o certyfikację systemu, czy nie.

Do certyfikacji systemu zarządzania

bezpieczeństwem informacji

przeznaczona jest norma ISO/IEC

27001.

Natomiast norma ISO 27002 zawiera

wytyczne związane z ustanowieniem,

wdrożeniem, eksploatacją,

monitorowaniem, przeglądem,

utrzymaniem i doskonaleniem SZBI.

Norma jest pierwszym standardem

obejmującym kompleksowo zarządzanie

bezpieczeństwem informacji. Celem tej

normy jest wdrożenie mechanizmów

zarządzania, które zapewnią, że

bezpieczeństwo informacji będzie

istotnym elementem funkcjonowania

organizacji. Norma zawiera wytyczne

zarządzania bezpieczeństwem

informacji. Dotyczy wszystkich obszarów

bezpieczeństwa: bezpieczeństwa

fizycznego i środowiskowego,

bezpieczeństwa osobowego,

bezpieczeństwa IT, zarządzania

ciągłością działania i zapewnienia

zgodności z przepisami prawa

(bezpieczeństwa prawnego).

Zgodnie z normą informacja

jest aktywem, który podobnie jak

inne ważne aktywa biznesowe, ma

dla organizacji wartość i dlatego

należy ją odpowiednio chronić.

Dotyczy to zarówno ochrony

informacji własnych organizacji, jak i

zapewnienia bezpieczeństwa informacji

udostępnionych przez klienta.

Bezpieczeństwo informacji według

normy oznacza ochronę informacji

przed różnymi zagrożeniami w taki

sposób, aby zapewnić ciągłość

działania – realizację celów statutowych

organizacji, zminimalizować straty i

zmaksymalizować zwrot nakładów na

inwestycje i działania o charakterze

biznesowym. Norma odnosi się

do trzech aspektów informacji

podlegających ochronie:

• poufności – zapewnienie dostępu

do informacji tylko osobom

upoważnionym,

• integralności – zapewnienie

dokładności i kompletności

informacji i metod jej przetwarzania,

• dostępności – zapewnienia, że

osoby upoważnione mają dostęp

do informacji i związanych z nią

aktywów wtedy, gdy jest im to

potrzebne.

W przypadku informacji biznesowych,

stanowiących tajemnicę przedsiębiorstwa

największe znaczenie dla bezpieczeństwa

informacji ma ochrona poufności, tzn.,

informacja nie powinna być udostępniana

lub ujawniana nieautoryzowanym

osobom, podmiotom lub procesom.

Ustanowienie SZBI

Podjęcie decyzji o wdrożeniu SZBI jest

decyzją strategiczną dla organizacji.

Wymagania zawarte w normie ISO

27001 co do systemu są ogólne

i przeznaczone do stosowania we

wszystkich organizacjach, niezależnie

od typu, rozmiaru i natury biznesu.

Wdrożenie SZBI powinno opierać się

o proces PDCA (ang. Plan-Do-Check-

Act). Cykl ten składa się z czterech

etapów: Planuj, Wykonaj, Sprawdź i

Działaj.

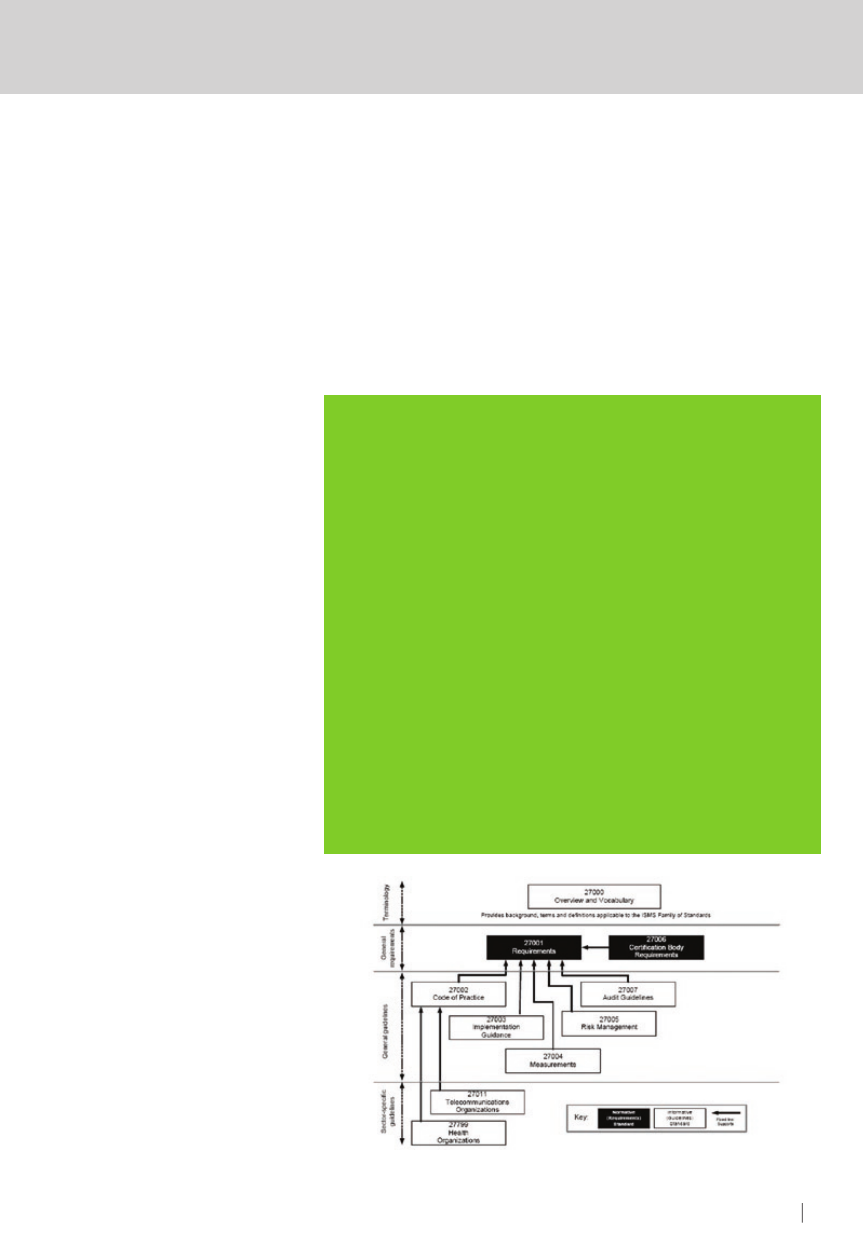

Rodzina norm serii 27000

• ISO/IEC 27000:2009 – słownictwo i terminologia.

• ISO/IEC 27001:2005 – wymagania związane z ustanowieniem, wdrożeniem,

eksploatacją, monitorowaniem, przeglądem, utrzymaniem i doskonaleniem Systemu

Zarządzania Bezpieczeństwem Informacji (polski odpowiednik PN-ISO/IEC 27001:

2007 Technika informatyczna – Techniki bezpieczeństwa – Systemy zarządzania

bezpieczeństwem informacji – Wymagania).

• ISO/IEC 27002:2005 – wytyczne związane z ustanowieniem, wdrożeniem, eksploatacją,

monitorowaniem, przeglądem, utrzymaniem i doskonaleniem Systemu Zarządzania

Bezpieczeństwem Informacji (polski odpowiednik PN-ISO/IEC 17799: 2007 Technika

informatyczna – Techniki bezpieczeństwa – Praktyczne zasady zarządzania

bezpieczeństwem informacji).

• ISO/IEC 27003 (w opracowywaniu) – porady i wskazówki dotyczące implementacji

Systemu Zarządzania Bezpieczeństwem Informacji.

• ISO/IEC 27004 (w opracowywaniu) – wskaźniki i pomiar dotyczący Systemu

Zarządzania Bezpieczeństwem Informacji.

• ISO/IEC 27005:2008 – zarządzanie ryzykiem w bezpieczeństwie informacji (projekt

polskiego odpowiednika PN-ISO/IEC 27005 Technika informatyczna – Techniki

bezpieczeństwa – Zarządzanie ryzykiem w bezpieczeństwie informacji).

• ISO/IEC 27006:2007 – wymagania dla podmiotów świadczących usługi audytu i

certyfikacji Systemów Zarządzania Bezpieczeństwem Informacji (polski odpowiednik

PN- ISO/IEC 27006:2009 Technika informatyczna – Techniki bezpieczeństwa

– Wymagania dla jednostek prowadzących audyt i certyfikację systemów zarządzania

bezpieczeństwem informacji).

• ISO/IEC 27007 (w opracowaniu) – wytyczne do zarządzania systemem audytów SZBI.

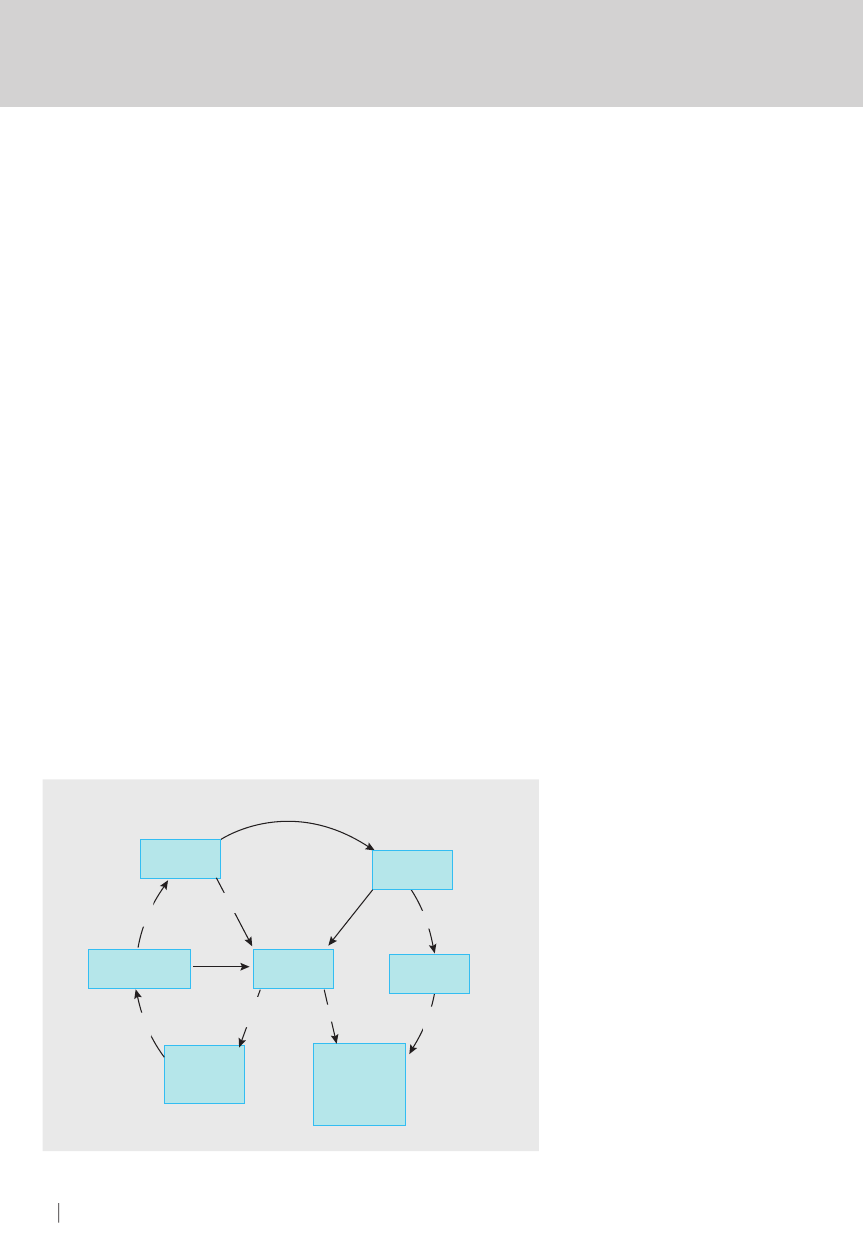

Rysunek 1.

Rodzina norm ISO 27000 (Źródło: ISO 27000)

BEZPIECZNA FIRMA

72

HAKIN9 3/2010

SZBI RECEPTĄ NA BEZPIECZEŃSTWO INFORMACJI

73

HAKIN9

3/2010

Norma wymaga, aby organizacja

ustanowiła, wdrożyła, eksploatowała,

monitorowała, przeglądała, utrzymywała

i stale doskonaliła udokumentowany

SZBI w kontekście prowadzonej

działalności biznesowej i ryzyka

występującego w organizacji. W ramach

ustanowienia SZBI organizacja powinna

wykonać następujące działania:

• zdefiniować zakres i granice SZBI,

• zdefiniować politykę SZBI,

• zdefiniować podejście do

szacowania ryzyka w organizacji,

• określić ryzyka,

• analizować i oceniać ryzyka,

• zidentyfikować i ocenić warianty

postępowania z ryzykiem,

• wybrać cele stosowania

zabezpieczeń i zabezpieczenia jako

środki postępowania z ryzykiem,

• uzyskać akceptacje kierownictwa

dla proponowanych ryzyk

szczątkowych,

• uzyskać autoryzację kierownictwa

do wdrażania i eksploatacji SZBI

oraz

• przygotować deklarację stosowania.

Zanim organizacja podejmie powyższe

kroki zaleca się przeprowadzenie tzw.

audytu zerowego, wstępnego, czasami

nazywanego przedcertyfikacyjnym.

Najlepiej, aby taki audyt wykonała

firma doradcza. W raporcie z audytu

dostaniemy diagnozę poziomu

bezpieczeństwa informacji na

zgodność z wymaganiami normy ISO

27001. Raport ten będzie stanowił punkt

wyjścia do ustanowienia SZBI.

Jednym z pierwszych kroków jakie

należy wykonać w tym etapie wdrożenia

systemu jest określenie zakresu i

granic SZBI. Najczęściej organizacje

decydują się na objęcie systemem

całego zakresu usług oraz wszystkie

lokalizacje firmy. Niektóre organizacje

decydują się objąć systemem

tylko wybrane jednostki/komórki

organizacyjne lub wybrany proces/

system/usługę, zgodnie z wymaganiami

biznesowymi i wymaganiami klienta.

Oczywiście system może być wdrażany

w całej firmie, a certyfikowany tylko

tam, gdzie wymagają tego cele

biznesowe i rachunek ekonomiczny.

Niemożliwe są wyłączenia co do

wymagań systemowych zawarte w

pierwszej części normy ISO 27001

(rozdziały 4, 5, 6, 7 i 8), natomiast w

części drugiej normy, tj. w załączniku A

Straty z tytułu braku wdrożenia Systemu

Zarządzania Bezpieczeństwem Informacji

• Brak koordynacji polityki bezpieczeństwa pomiędzy różnymi jednostkami organizacyjnymi

organizacji (departament IT, ochrona fizyczna, pion ochrony informacji niejawnych).

• Koncentracja na zabezpieczeniach.

• Wydatki na bezpieczeństwo traktowane jako koszt działania.

Korzyści z wdrożenia Systemu Zarządzania

Bezpieczeństwem Informacji

• Standaryzacja bezpieczeństwa informacji w całej organizacji – stworzenie odpowiednich

struktur nadzorczych.

• Koncentracja na analizie ryzyka.

• Wydatki na bezpieczeństwo traktowane jako inwestycja (możliwość wyznaczenia

wskaźnika zwrotu z inwestycji).

• Przewaga marketingowa na rynku.

• Możliwość niezależnej certyfikacji.

• Zgodność z wymaganiami prawnymi.

• Wzrost świadomości pracowników w zakresie bezpieczeństwa informacji.

• Zarządzanie ciągłością działania.

• Spełnienie wymagań przetargowych.

• Wiarygodność firmy wobec klienta.

Korzyści z wdrożenia Zintegrowanego Systemu

Zarządzania

• Objęcie systemem wszystkich obszarów działalności firmy.

• Zwrócenie szczególnej uwagi na wartość informacji i jej znaczenie.

• Prowadzenie analizy ryzyka i zarządzania ryzykiem.

• Zwiększenie zainteresowania technologiami informatycznymi.

• Opracowanie planów zapewnienia ciągłości działania.

• Zastosowanie podejścia procesowego i ciągłego doskonalenia.

• Jednolita dokumentacja i terminologia.

• Zbliżone zasady audytowania.

• Niższe koszty przygotowania i wdrożenia zintegrowanego systemu.

Najczęściej popełniane błędy w zakresie

bezpieczeństwa informacji

• Brak zasad dotyczących ochrony informacji w organizacji.

• Brak założeń bezpieczeństwa dla systemów teleinformatycznych.

• Brak zasad stałego monitorowania systemów teleinformatycznych i usuwania błędów.

• Brak zasad bezpieczeństwa korzystania z Internetu.

• Brak przeprowadzania analizy zagrożeń i ryzyka dla systemów teleinformatycznych.

• Brak zdefiniowanych sytuacji kryzysowych.

• Brak procedur postępowania w sytuacjach kryzysowych.

• Brak szkoleń pracowników – niska kultura ochrony informacji.

BEZPIECZNA FIRMA

72

HAKIN9 3/2010

SZBI RECEPTĄ NA BEZPIECZEŃSTWO INFORMACJI

73

HAKIN9

3/2010

(normatywny) możliwe są wyłączenia,

o ile dołączy się dokładny opis

oraz uzasadnienie wyłączenia.

Następnie należy zdefiniować

politykę SZBI (zbiór wszystkich polityk

bezpieczeństwa informacji). Możliwe

są tu dwa podejścia: to, co nie jest

zabronione, jest dozwolone i drugie

podejście, to, co nie jest dozwolone

jest zabronione. Drugie podejście

jest stosowane wówczas, gdy zależy

nam na szczególnej ochronie

danych. Przy definiowaniu polityki

(polityk) bezpieczeństwa informacji

powinniśmy odpowiedzieć sobie na

kilka podstawowych, fundamentalnych

pytań: co chcemy chronić (jakie

aktywa/zasoby), przed czym chcemy

je chronić (przed jakimi zagrożeniami),

w jaki sposób chcemy je chronić

(jakie zabezpieczenia wdrożymy) oraz

z jakim skutkiem będziemy je chronić

(jakie ryzyka szczątkowe pozostaną po

wdrożeniu zabezpieczeń).

Jednym z najtrudniejszych

zadań jakie należy wykonać na

etapie ustanowienia SZBI, jest

określenie podejścia organizacji

do szacowania ryzyka. Pomocny

w tym względzie może być raport

techniczny ISO/IEC TR 13335-3 (polski

odpowiednik ISO/IEC TR 13335-3

Technika informatyczna – Wytyczne

do zarządzania bezpieczeństwem

systemów informatycznych Część 3:

Techniki zarządzania bezpieczeństwem

systemów informatycznych), który

zawiera przykłady metodyk szacowania

ryzyka.

W raporcie tym przedstawiono

cztery warianty podejścia do analizy

ryzyka: podejście podstawowego

poziomu bezpieczeństwa, nieformalne,

szczegółową analizę ryzyka i podejście

mieszane. Podstawowa różnica

pomiędzy nimi dotyczy stopnia

szczegółowości analizy ryzyka.

Podejście podstawowego

poziomu bezpieczeństwa polega

na wprowadzeniu standardowych

zabezpieczeń niezależnie od ryzyka

wynikającego z analizy zasobów,

zagrożeń i podatności. Podejście

nieformalne polega na wykorzystaniu

wiedzy i doświadczenia ekspertów,

koncentruje się na zasobach

narażonych na wysokie ryzyko. Z

kolei szczegółowa analiza ryzyka

wymaga identyfikacji i wyceny

aktywów, oszacowania zagrożeń

oraz oszacowania podatności.

Podejście czwarte, mieszane,

obejmuje dwa etapy. W pierwszym

etapie przeprowadza się ogólną

analizę ryzyka dla wszystkich

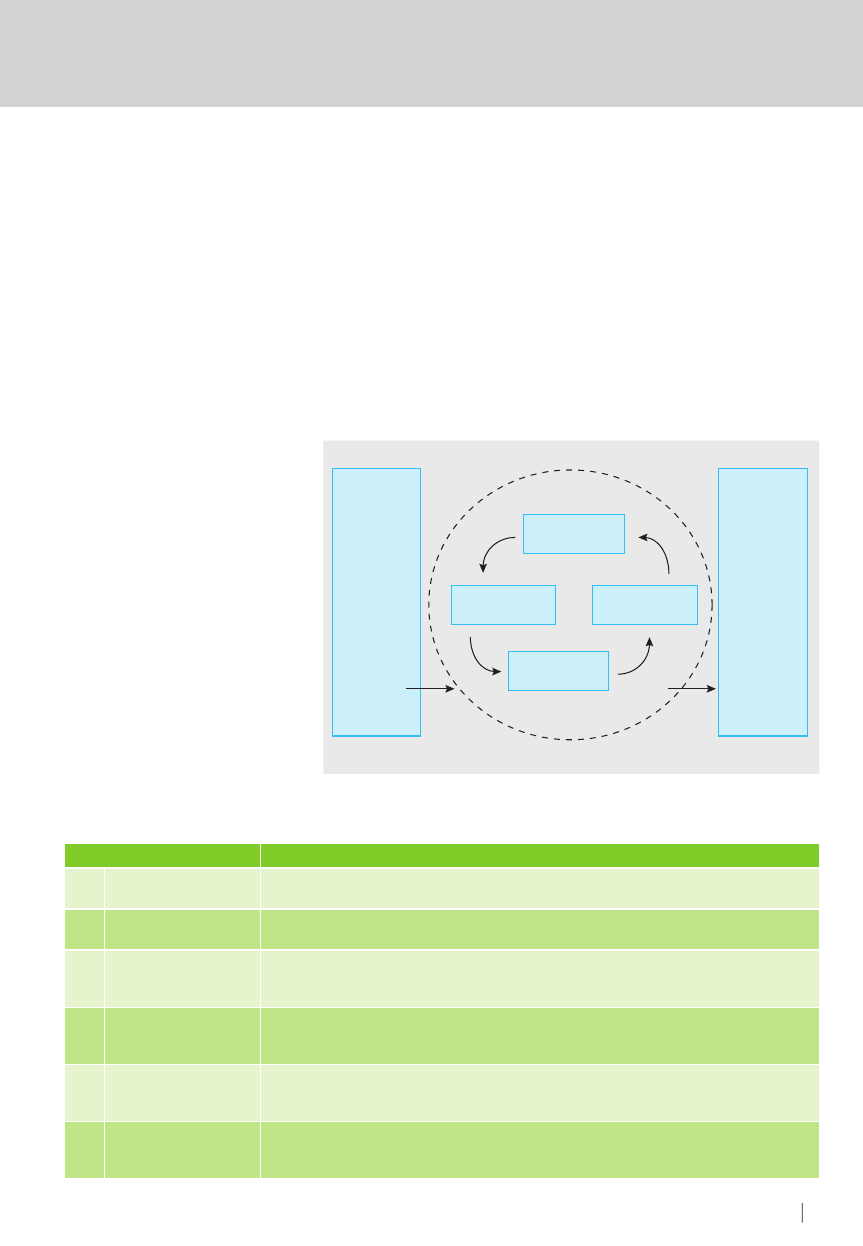

Rysunek 2.

Model PDCA stosowany w procesach SZBI (Źródło: ISO 27001)

������

������

�������

����

�������

�����

�����������������

��������������

������

��������������

������

����������

�������������

���������

��������������

����������

�����������

����������������

����������

������������

����

���������

�������������������

����������

�������������������

�������������

���������������

Tabela 1.

Stopnie dojrzałości organizacji do zarządzania bezpieczeństwem informacji (Źródło: ISACA)

Stopień

Charakterystyka

0

Brak świadomości

brak zdefiniowania wymagań bezpieczeństwa

bezpieczeństwo traktowane jest jako problem poszczególnych użytkowników

I

Początkowy

świadomość potrzeby

kierownictwo uważa to za problem IT (typu: prawa dostępu, ochrona antywirusowa)

II

Intuicyjny

próby tworzenia zabezpieczeń

brak jednolitego podejścia

efekty zależne od zaangażowania osób zainteresowanych

III

Zdefiniowany

zdefiniowane zasady (w tym polityka bezpieczeństwa) w całej organizacji

procedury bezpieczeństwa są utrzymywane i komunikowane

brak kontroli stosowania

IV

Zarządzany

jednolite podejście dla wszystkich komórek i wszystkich rozwiązań

obowiązuje perspektywa biznesu

funkcjonuje mechanizm kontroli stosowania

V

Optymalizowany

świadome zarządzanie ryzykiem

zgodność strategii bezpieczeństwa ze strategią biznesową

zapewnienie bezpieczeństwa traktowane jako proces (wiedza, doskonalenie)

BEZPIECZNA FIRMA

74

HAKIN9 3/2010

SZBI RECEPTĄ NA BEZPIECZEŃSTWO INFORMACJI

75

HAKIN9

3/2010

zasobów z uwzględnieniem ich

wartości biznesowej i ryzyka, na

które są narażone. Dla wszystkich

zidentyfikowanych zasobów, które są

ważne (wartościowe) dla organizacji,

słabo zabezpieczone, należy

później przeprowadzić szczegółową

analizę ryzyka. W drugim etapie dla

pozostałych zasobów stosuje się

podejście podstawowego poziomu

bezpieczeństwa.

Przyjęcie podejścia mieszanego

zalecane jest dla większości

organizacji. Jest ono najbardziej

efektywne – szczegółowa analiza

ryzyka dla zasobów posiadających

wartość, słabo zabezpieczonych

i narażonych na wysokie ryzyko,

a dla pozostałych zasobów

zastosowanie podstawowego

poziomu bezpieczeństwa – wdrożenie

standardowych zabezpieczeń.

Mając już określoną metodykę

analizy ryzyka można przystąpić

do zinwentaryzowania zasobów i

dokonanie ich klasyfikacji, w tym

przede wszystkim klasyfikacji

zasobów informacyjnych oraz

określenie zasad ich akceptowalnego

użycia. Zaleca się, aby klasyfikacja

informacji była stosunkowo prosta.

Można zastosować na przykład

następujący schemat: informacje

możemy podzielić na upublicznione

(jawne) i nieupublicznione (wrażliwe),

wymagające ochrony. Z kolei

informacje nieupublicznione możemy

dalej podzielić na informacje

wewnętrzne oraz informacje prawnie

chronione (dane osobowe, tajemnica

Dokumentacja Systemu Zarządzania

Bezpieczeństwem Informacji

• Deklaracja polityki SZBI.

• Zakres SZBI.

• Procedury i zabezpieczenia wspomagające SZBI.

• Opis metodyki szacowania ryzyka.

• Raport z procesu szacowania ryzyka.

• Plan postępowania z ryzykiem.

• Procedury zapewniające skuteczne planowanie, eksploatacje i sterowanie procesami

bezpieczeństwa informacji i opis pomiaru skuteczności zabezpieczeń.

• Procedury systemowe SZBI (nadzór nad dokumentami, nadzór nad zapisami, audyt

wewnętrzny SZBI, działania korygujące, działania zapobiegawcze).

• Deklaracja stosowania.

Struktura normy PN-ISO/IEC 17799: 2007 Technika

informatyczna – Techniki bezpieczeństwa –

Praktyczne zasady zarządzania bezpieczeństwem

informacji

• Przedmowa

• Wprowadzenie.

• Zakres normy.

• Terminy i definicja.

• Struktura normy.

• Szacowanie ryzyka i postępowanie z ryzykiem.

• Polityka bezpieczeństwa.

• Organizacja bezpieczeństwa informacji.

• Zarządzanie aktywami.

• Bezpieczeństwo zasobów ludzkich.

• Bezpieczeństwo fizyczne i środowiskowe.

• Zarządzanie systemami i sieciami.

• Kontrola dostępu.

• Pozyskiwanie, rozwój i utrzymanie systemów informacyjnych.

• Zarządzanie incydentami związanymi z bezpieczeństwem informacji.

• Zarządzanie ciągłością działania.

• Zgodność.

• Bibliografia.

• Indeks.

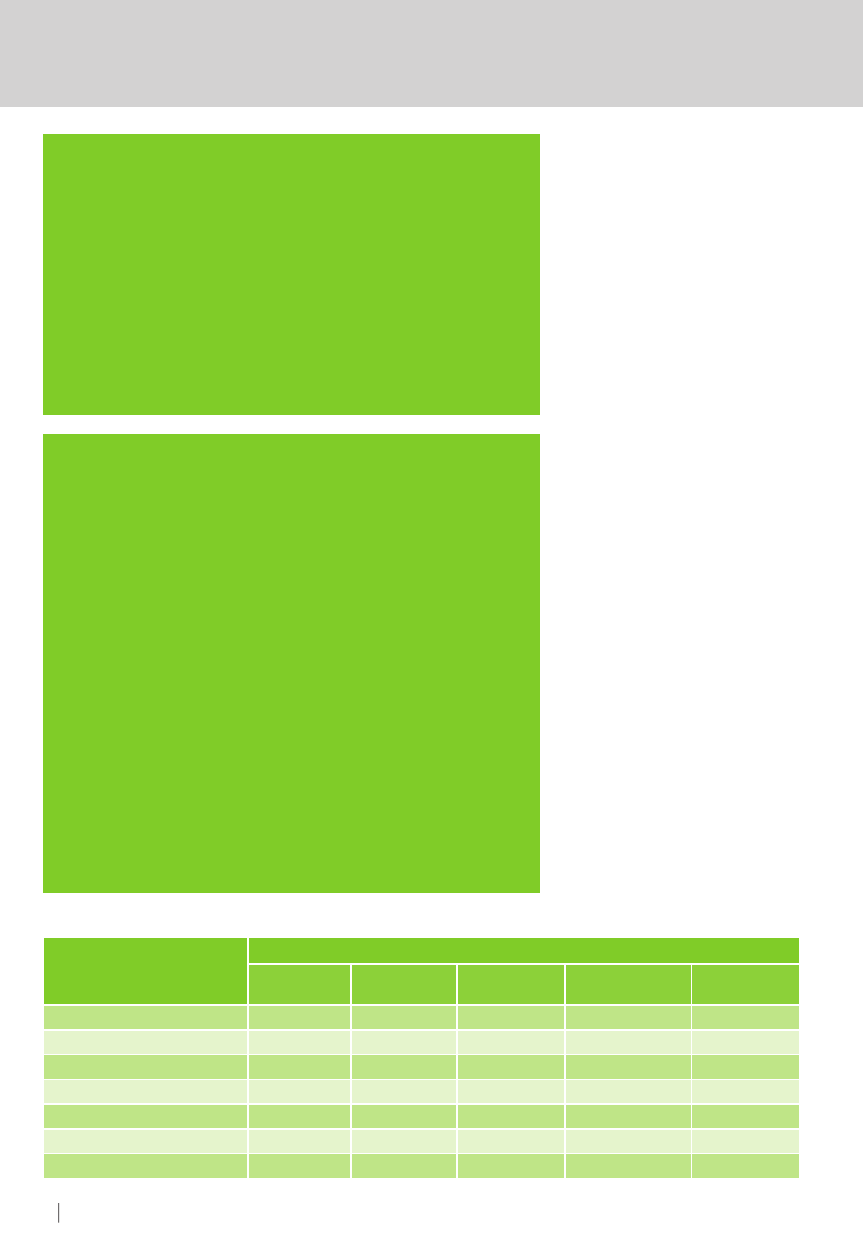

Tabela 2.

Atrybuty informacji podlegające ochronie (Źródło: Opracowanie własne)

Atrybuty

Informacji

Bezpieczeństwo informacji

ISO

27001

Informacje

niejawne

Dane

osobowe

Tajemnica

przedsiębiorstwa

Inne

tajemnice

Poufność

Tak

Tak

Tak

Tak

Tak

Integralność

Tak

Tak

Tak

-

-

Dostępność

Tak

Tak

-

-

-

Rozliczalność

Tak

-

Tak

-

-

Autentyczność

Tak

-

-

-

-

Niezaprzeczalność

Tak

-

-

-

-

Niezawodność

Tak

-

-

-

-

BEZPIECZNA FIRMA

74

HAKIN9 3/2010

SZBI RECEPTĄ NA BEZPIECZEŃSTWO INFORMACJI

75

HAKIN9

3/2010

przedsiębiorstwa, informacje

niejawne, tajemnice zawodowe i inne

tajemnice). Dla każdej grupy informacji

należy następnie określić zasady

ich przetwarzania, które powinny

zostać zatwierdzone przez najwyższe

kierownictwo i zakomunikowane

wszystkim pracownikom w celu

ich stosowania. Następnie należy

przeprowadzić analizę ryzyka dla

zasobów i określić poziomy ryzyka

oraz poziom ryzyka akceptowalnego.

Zabezpieczenia jakie zastosujemy

w celu ograniczenia ryzyk

nieakceptowalnych należy opisać w

planie postępowania z ryzykiem. Zwykle

odwołujemy się do zabezpieczeń

proponowanych w ISO 27002, w innych

standardach lub do dobrych praktyk

stosowanych w organizacji. Na koniec

opracowujemy deklarację stosowania.

Określa ona cele stosowania

zabezpieczeń oraz zabezpieczenia

zastosowane do budowy SZBI, w

tym zawiera opis zastosowanych

wyłączeń. Należy zauważyć, że lista

133 zabezpieczeń zawartych w

załączniku A do normy ISO 27001

nie jest wyczerpująca. Znaczy to, że

organizacja może rozważyć, czy nie są

konieczne dodatkowe cele stosowania

zabezpieczeń i zabezpieczenia.

Produktem etapu ustanowienie

SZBI jest dokumentacja systemowa.

Opracowanie jej stanowi najbardziej

pracochłonne zadanie. Dokumentacja

ta podlega później ocenie na etapie

certyfikacji. Norma ISO 27001 narzuca

minimalną zawartość dokumentacji

SZBI w postaci udokumentowanych

procedur. Ponadto wszystkie dokumenty

i zapisy SZBI powinny być chronione i

nadzorowane.

Wdrożenie

i eksploatacja SZBI

W ramach etapu wdrożenie i

eksploatacja SZBI organizacja

powinna wykonać następujące

działania:

• opracować plan postępowania z

ryzykiem,

• wdrożyć plan postępowania z

ryzykiem,

• wdrożyć zabezpieczenia,

• określić jak mierzyć skuteczność

zabezpieczeń,

• wdrożyć program uświadamiania i

szkolenia pracowników,

• zarządzać eksploatacją SZBI,

• zarządzać zasobami SZBI oraz

• wdrożyć procedury zapewniające

zarządzanie incydentami

związanymi z naruszeniem

bezpieczeństwa.

Na tym etapie organizacja powinna

wdrożyć stosowne zabezpieczenia

wybrane na etapie ustanowienia SZBI

oraz wdrożyć procedury wspomagające

SZBI. Plan postępowania z ryzykiem

określa sposób postępowania

organizacji z ryzykiem: zastosowanie

odpowiednich zabezpieczeń,

przeniesienie ryzyka na np. dostawcę

Struktura normy PN-ISO/IEC 27001: 2007

Technika informatyczna – Techniki bezpieczeństwa

– Systemy zarządzania bezpieczeństwem

informacji – Wymagania

• Przedmowa

• Wprowadzenie.

• Zakres normy.

• Powołania normatywne.

• Terminy i definicje.

• System zarządzania bezpieczeństwem informacji (SZBI).

• Odpowiedzialność kierownictwa.

• Wewnętrzne audyty SZBI.

• Przeglądy SZBI realizowane przez kierownictwo.

• Doskonalenie SZBI.

• Załącznik A (normatywny) Cele stosowania zabezpieczeń i zabezpieczenia.

• Załącznik B (informacyjny) Zasady OECD i niniejsza Norma Międzynarodowa.

• Załącznik C (informacyjny) Powiązania ISO 9001: 2000, ISO 14001: 2004 z niniejszą

Normą Międzynarodową.

• Bibliografia.

Tabela 3.

Model PDCA stosowany w procesach SZBI (Źródło: ISO 27001)

Proces

Opis procesu

Planuj (ustanowienie SZBI)

Ustanowienie polityki SZBI, celów, procesów i procedur istotnych dla zarządzania

ryzykiem oraz doskonalenia bezpieczeństwa informacji, tak aby uzyskać wyniki zgodne

z ogólnymi politykami i celami organizacji

Wykonaj (wdrożenie i eksploatacja SZBI)

Wdrożenie i eksploatacja polityki SZBI, zabezpieczeń, procesów

Sprawdzaj (monitorowanie i przegląd

SZBI)

Szacowanie i tam gdzie ma zastosowanie, pomiar wydajności procesów w odniesieniu

do polityki SZBI, celów i doświadczenia praktycznego oraz dostarczanie kierownictwu

raportów do przeglądu

Działaj (utrzymanie i doskonalenie SZBI)

Podejmowanie działań korygujących

i zapobiegawczych w oparciu o wyniki wewnętrznego audytu SZBI i przeglądu

realizowanego przez kierownictwo lub innych istotnych informacji, w celu zapewnienia

ciągłego doskonalenia SZBI

76

HAKIN9 3/2010

77

HAKIN9

3/2010

lub ubezpieczyciela, unikanie

ryzyka lub zaakceptowanie ryzyka.

Należy pamiętać, ze podstawowym

celem wdrożenia SZBI powinno być

zapewnienie ciągłości działania

organizacji.

Ważnym zadaniem na etapie

wdrożenia jest kształtowanie

świadomości pracowników np.

poprzez system szkoleń. Działania

uświadamiające są jednym z

najtańszych i najskuteczniejszych

zabezpieczeń, na które stać każdą

firmę. Bezpieczeństwo informacji to

przede wszystkim stan świadomości,

a nie technologia. Technologia tylko

wspomaga i wymusza określone

działania personelu. Bardzo ważne są

zabezpieczenia organizacyjne, często

lekceważone przez przedsiębiorców.

W środowisku IT panuje pogląd, że

technologia IT stanowi panaceum

na wszystko. Z praktyki okazuje się,

że tak nie jest. Rozsądnie dobrane

zabezpieczenia organizacyjne, w tym

świadomość zagrożeń, a dopiero na

końcu technologia wspierająca te

działania, stanowią receptę na sukces i

zapewnienie bezpieczeństwa informacji

zgodnie z wymaganiami biznesowymi,

wymaganiami prawnymi i tzw. dobrymi

praktykami.

Monitorowanie

i przegląd SZBI

W ramach monitorowania i przeglądu

SZBI organizacja powinna wykonać

następujące działania:

• wykonywać procedury

monitorowania i przeglądu,

• wykonywać regularne przeglądy

skuteczności SZBI,

• wykonywać pomiary skuteczności

zabezpieczeń,

• wykonywać przeglądy szacowania

ryzyka,

• przeprowadzać wewnętrzne audytu

SZBI,

• wykonywać przeglądy SZBI,

• uaktualniać plany bezpieczeństwa,

• rejestrować działania i zdarzenia,

które mogą mieć wpływ na

skuteczność lub wydajność

realizacji SZBI.

Z założenia SZBI jest systemem

samonaprawiającym się, opartym na

ciągłym doskonaleniu. Jego zdolność

do samodoskonalenia, wbudowane

mechanizmy sprzężenia zwrotnego

pozwalają skutecznie reagować na

błędy, zdarzenia i incydenty związane

z bezpieczeństwem informacji.

Okresowe dokonywane przeglądy

SZBI oraz audyty wewnętrzne

dostarczają kierownictwu informacji na

temat niezgodności funkcjonowania

SZBI. Stanowią podstawę do jego

doskonalenia. Audytorzy SZBI podczas

audytów badają dowody świadczące

o wdrożeniu i funkcjonowaniu SZBI,

w tym czy ustanowiona polityka

bezpieczeństwa informacji jest

stosowana w praktyce. Natomiast

głównym celem przeglądów SZBI jest

dostarczenie kierownictwu wiedzy na

temat SZBI, jego aktualnego stanu oraz

podjęcie decyzji związanych z dalszym

funkcjonowaniem systemu.

Utrzymanie

i doskonalenie SZBI

W ramach wdrożenia i eksploatacji

SZBI organizacja powinna wykonać

następujące działania:

• wdrażać w SZBI zidentyfikowane

udoskonalenia,

• podejmować odpowiednie działania

korygujące lub zapobiegawcze,

• informować o działaniach i

udoskonaleniach,

• zapewnić, że udoskonalenia

osiągają zamierzone cele.

Na tym etapie organizacja powinna

doskonalić SZBI, wprowadzać

odpowiednie działania korygujące

(eliminujące skutki niezgodności) i

zapobiegawcze (eliminujące przyczyny

niezgodności).

Jak widać wdrożenie SZBI

nie jest zadaniem prostym, jest

działaniem długofalowym. Wymaga

szeregu skoordynowanych działań.

Jednak trud związany z wdrożeniem

opłaca się. Certyfikat SZBI, otwiera

przedsiębiorcom wiele drzwi, stwarza

nowe możliwości biznesowe. Należy

jednocześnie zaznaczyć, że utrzymanie

i doskonalenie SZBI w sensie

biznesowym, stwarza o wiele więcej

trudności niż jego ustanowienie i

wdrożenie.

Certyfikacja SZBI

SZBI można certyfikować. Część

organizacji wdraża system, lecz

nie certyfikuje go. Nadrzędnym

Rysunek 3.

Związki w zarządzaniu ryzykiem (Źródło: PN-I-13335-1)

������

��������������

����������

���������

����������

�������

��������

�����������������

��������������

����������

�����������

������������

����������

��������

������

���������

�����������

�����

��������

�����

����������

�����������

����������

�������

��������

����������

BEZPIECZNA FIRMA

76

HAKIN9 3/2010

77

HAKIN9

3/2010

zadaniem SZBI jest pomoc w

zarządzaniu przedsiębiorstwem,

osiągnięcie wymaganego poziomu

bezpieczeństwa informacji i

utrzymanie go. Sam proces

certyfikacji jest kosztowny i wymaga

udokumentowania jego działania.

Podstawą certyfikacji jest norma

ISO 27001 (następca BS 7799-2).

W Polsce najwięcej certyfikatów wg

serwisu http://www.iso27000.pl/ wydały

jednostki certyfikujące: BSI, następnie

DNV oraz ISOQAR. Aktualnie około

stu organizacji posiada wdrożony i

certyfikowany SZBI. Koszt certyfikacji

(audytu certyfikującego) uzależniony

jest od liczby zatrudnionych w

organizacji (od kilkunastu tysięcy

wzwyż dla małych organizacji).

Audyt certyfikacyjny obejmuje ocenę

dokumentacji, przeprowadzenie

audytu (kilka/kilkanaście osobodni w

zależności od wielkości organizacji),

sporządzenie sprawozdania

oraz wystawienie certyfikatu.

Certyfikat wydawany jest na 3 lata.

Warunkiem utrzymania certyfikatu

jest przeprowadzenie tzw. rocznych

audytów nadzorczych (co 12 miesięcy).

Audyty nadzorcze w przeciwieństwie do

audytu certyfikującego nie obejmują

całego zakresu SZBI, a jedynie jego

część. Ich zadaniem jest doskonalenie

certyfikowanego systemu. Przed

certyfikacją SZBI warto zapoznać się

z normą ISO 27006, ponieważ określa

ona m. in. wymagania i zalecenia

związane z bezpieczeństwem

informacji. Norma podkreśla na

co należy zwrócić uwagę przy

audytowaniu i certyfikacji SZBI, a także

w przygotowaniu się do tego procesu.

Szczególnie cenne są złączniki

informacyjne do normy: załącznik A –

sposoby analizy złożoności organizacji

klienta i aspekty sektorowe, załącznik B

– obszary kompetencji audytora SZBI,

a zwłaszcza załącznik C – czas audytu

certyfikującego SZBI.

Podsumowanie

W każdej organizacji mamy do

czynienia z konglomeratem kilkunastu

różnych tajemnic prawnie chronionych

i informacji biznesowych chronionych

we własnym interesie. Tylko niektóre

z nich: dane osobowe i informacje

niejawne, mają przepisy wykonawcze,

w których to określono wymagania

w zakresie ich ochrony. Większość

tajemnic nie posiada wymagań

co do sposobu ich ochrony, ale

chronić je należy. W przypadku tych

tajemnic, dla których brak wymagań

i wytycznych w zakresie ich ochrony

pomocne mogą być normy serii ISO

27000 i ich polskie odpowiedniki.

Należy przypomnieć, że norma

ISO 27001 odnosi się nie tylko do

bezpieczeństwa teleinformatycznego.

Obszarem jej zainteresowań

jest również bezpieczeństwo

osobowe, bezpieczeństwo fizyczne i

środowiskowe oraz bezpieczeństwo

prawne.

Wdrożenie SZBI zapewnia

organizacji szereg korzyści, m. in.

adekwatny do zagrożeń, wymagań

biznesowych i wymagań wynikających

z przepisów prawa poziom ochrony

wszystkich informacji. Dobór

zabezpieczeń na podstawie wyników

analizy ryzyka zapewnia natomiast

efektywność kosztową. Zachęcam

wszystkich decydentów do podjęcia

trudu wdrożenia systemu. Systemu

można nie certyfikować.

W większości organizacji wydanie

choćby niewielkich pieniędzy, aby

chronić coś, co ma niematerialny

charakter nie zawsze znajduje

uzasadnienie.

Co potrzeba, aby zapewnić w

organizacji bezpieczeństwo informacji?

Trochę wiedzy, trochę procedur, trochę

dobrej woli i trochę pieniędzy, czyli

potrzeba systemu.

Szacunkowo zapewnienie

bezpieczeństwa informacji wymaga

nakładów na poziomie około 5 procent

ogólnych kosztów przeznaczonych na

technologie IT.

Andrzej Guzik

Audytor systemu zarządzania bezpieczeństwem

informacji, audytor systemu zarządzania jakością,

audytor wewnętrzny, ekspert w zakresie ochrony

informacji prawnie chronionych, redaktor portalu

www.ochronainformacji.pl. Kontakt z autorem, e-mail:

a.guzik@ochronainformacji.pl.

Wyszukiwarka

Podobne podstrony:

polityka bezpieczenstwa informacji szbi mpwik2009

2010-03-15, bezpieczeństwo publiczne

polityka bezpieczenstwa informacji szbi mpwik2009

2010-03-22, bezpieczeństwo publiczne

2010-03-08, bezpieczeństwo publiczne

2010-03-01, bezpieczeństwo publiczne

2010 01 Bezpieczeństwo informacji

94 Recepta na sukces Recipe for success, Jay Friedman, May 12, 2010

2010 05 Ryzyko w bezpieczeństwie informacji

2010 03 Rozsądek to bezpieczeństwo

informatyka 125 sposobow na bezpieczenstwo sieci wydanie ii andrew lockhart ebook

2010 03 Ratownictwo medyczne Podlasin

2010 03 Urazy sportoweid 26986 Nieznany (2)

2010 03, str 050 052

Normy i standardy z zakresu bezpieczenstwa informacyjnego i teleinformatycznego

10, wojtek studia, Automatyka, studia 2010, obrona inz, Pytania na obrone, brak tematu , dyplomowka

recepty na egzamin

2010 03 04

więcej podobnych podstron