Firewalls

Internet - prawdziwe morze informacji ... Któż z nas nie poświęcił kilku choćby godzin na surfowaniu po nim ?! Lecz niewielu internautów zdaje sobie sprawę, że beztroskie przeglądanie stron WWW niekiedy niesie ze sobą wiele niespodziewanych niebezpieczeństw. W gąszczu światowej pajęczyny można trafić na kogoś, kto dla pieniędzy, zaspokojenia swojej ciekawości albo po prostu dla sportu będzie próbować złamać najbardziej wyrafinowane systemy zabezpieczeń i zagrozić naszemu komputerowi, który podświadomie uważamy za twierdzę nie do zdobycia ...

Podłączenie do sieci publicznej jest dwukierunkowe: pozwala użytkownikowi nie tylko odbierać, ale i dostarczać informacje, co może odbywać się bez jego wiedzy i pozwolenia. Pracując w sieci należy liczyć się chociażby z tak zwanymi atakami Denial of Service, których celem nie jest zdobycie jakichkolwiek informacji, lecz unieruchomienie lub chwilowe zablokowanie serwera bądź stacji.

Podstawową zasadą działania wszelkich systemów ochronnych jest: "To co nie jest jawnie dozwolone - jest zakazane". Firewalle (zapory ogniowe) są instalowane między sieciami w celu wymuszenia kontroli dostępu między nimi. Generalnie rzecz ujmując, firewalle zabezpieczają przed nieautoryzowanym dostępem z zewnątrz do sieci lokalnej. Niektóre nawet mogą całkowicie blokować ruch pakietów z zewnątrz - dopuszczając ewentualnie pakiety poczty elektronicznej - zezwalając jednakże na swobodne komunikowanie się użytkowników sieci ze światem zewnętrznym. Inną pożyteczną cechą firewalli jest możliwość wykorzystania ich do rejestrowania i śledzenia wszelkich przychodzących pakietów (auditing). Stacje umieszczane w pierwszej linii obrony, określane również jako bastion host, są punktami przez które przechodzą wszystkie informacje do sieci lokalnej i na zewnątrz. Dzięki takiemu scentralizowaniu dróg dostępu do sieci w jednym komputerze można łatwo zarządzać systemem ochrony.

Rodzaje zapór ogniowych

Na rynku dostępnych jest wiele produktów sprzedawanych pod nazwą "Firewall", lecz różnią się one poziomem oferowanych zabezpieczeń. Filtry pakietowe (Network Level) na podstawie adresu źródłowego i docelowego oraz portu pojedynczego pakietu decydują, czy dana przesyłka może zostać przesłana dalej, czy też nie. Zwyczajny router nie jest zwykle w stanie takiej decyzji podjąć, lecz bardziej nowoczesne konstrukcje mogą przechowywać wewnętrzne informacje o stanie połączeń przechodzących przez niego, zawartości niektórych strumieni danych itp. Filtry pakietowe są zwykle bardzo szybkie, jednak ich wadą jest, że podane kryteria selekcji mogą okazać się niewystarczające dla niektórych usług internetowych, przez co do sieci byłyby przepuszczane niepożądane pakiety, a wtedy... Jedną z możliwych prób ataku może być umieszczenie pakietów wyższego poziomu w fałszywych ramkach MAC lub protokołu warstwy 3 (sieciowa) i 4 (transportowa) modelu ISO/OSI. Często wystarczy tylko zmienić adres nadawcy pakietu. W takim przypadku filtr pakietowy jest bezradny.

Bramki typu Circuit Level są w stanie przyporządkowywać pakiety do istniejących połączeń TCP i dzięki temu kontrolować całą transmisję. Zaawansowane systemy potrafią także kojarzyć pakiety protokołu UDP, który w rzeczywistości kontroli połączeń nie posiada.

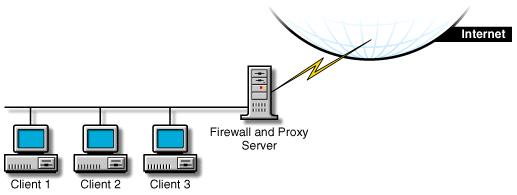

Firewalle Application Level to, generalnie rzecz ujmując, hosty, na których uruchomiono proxy servers, które nie zezwalają na bezpośredni ruch pakietów pomiędzy sieciami oraz rejestrują i śledzą cały ruch przechodzący przez niego. Proxies potrafią więc niejako odseparować wiarygodną część sieci od podejrzanej; mogą magazynować najczęściej żądane informacje - klient kieruje swoje żądanie do proxy, który wyszukuje obiekt w swoich lokalnych zasobach i zwraca zamawiającemu. Dla każdej aplikacji (czyli usługi sieciowej, np. http, ftp, telnet, smtp, snmp, ...) istnieje osobny proxy, dla którego definiowane są reguły według których podejmowana jest decyzja o zaakceptowaniu bądź odrzuceniu połączenia. Niewątpliwym minusem tego rozwiązania jest konieczność stosowania wielu proxies do obsługi różnych aplikacji; jeżeli dla danego protokołu nie jest dostępny odpowiedni proxy, to dane przesyłane w tym formacie nie będą w ogóle przepuszczane przez bramkę. Na rynku dostępne są też systemy z proxies definiowanymi przez użytkownika funkcjonującymi jednakże nie na płaszczyźnie aplikacji, lecz analogicznie do filtrów pakietowych i bramek Circuit Level.

Techniki integracji systemów ochronnych

Technika konwencjonalna.

Klasyczny system firewall składa się z zewnętrznego routera z filtrem pakietowym, tak zwanej sieci granicznej (DMZ - demilitarized zone) i wewnętrznego routera, także z filtrem pakietowym. W strefie DMZ umieszcza się Bastion Hosta przeznaczonego do odparcia najcięższych ataków, na którym uruchamia się proxy servers dla poszczególnych aplikacji. Transmisja wszelkich danych musi odbywać się poprzez właśnie Bastion Hosta, co gwarantuje odpowiednia konfiguracja obu routerów.

Technika perspektywiczna.

Nowoczesne firewalle działają według zasady all-in-one, czyli są to pojedyncze urządzenia łączące w sobie funkcje obu routerów i Bastion Hosta, czasami dysponując dodatkowymi serwisami w rodzaju DNS bądź mail. W przypadku takiego systemu serwery typu WWW najlepiej lokalizować w osobnej sieci bezpośrednio podłączonej do firewalla. W ten sposób firewall chroni serwer przed intruzami z zewnątrz, a w razie jego przełamania - sieć wewnętrzna pozostaje w dalszym ciągu dobrze zabezpieczona. Jednak do prawidłowej pracy takiego systemu niezbędna jest współpraca firewalla z minimum trzema kartami sieciowymi, co może w wielu przypadkach być warunkiem trudnym do spełnienia.

Architektury zapór ogniowych

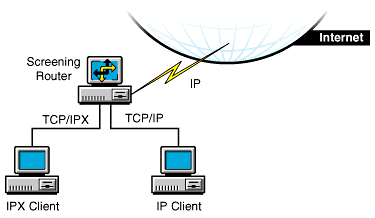

Dual-Homed Host Firewall (router ekranujący)

Umieszczenie routera ekranującego i filtra pakietowego na komputerze z dwoma kartami sieciowymi jest najprostszym rozwiązaniem, w którym jeden komputer oddziela sieć lokalną od potencjalnych zagrożeń. Blokuje on ruch pomiędzy konkretnymi sieciami, hostami lub niektórymi portami.

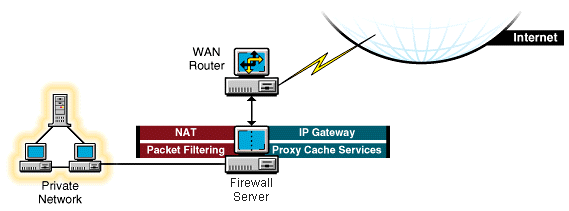

Screened Host Gateway Firewall (firewall z routerem ekranującym)

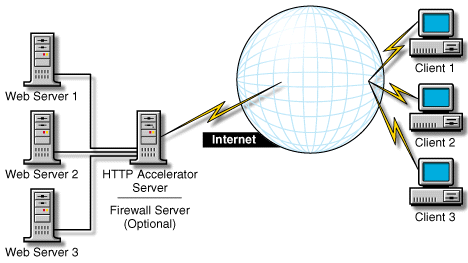

Taka konfiguracja wymaga dodania WAN routera, który dostarcza połączenie z WAN i filtrowanie pakietów. Rozwiązanie to pozwala umieścić komputer główny z dala od sieci publicznej. Komputer główny w tym przypadku to serwer firewall z usługami proxy i dodatkowym filtrowaniem pakietów. Przerwanie bezpośredniego połączenia tego serwera z Internetem pozwala znacząco zwiększyć bezpieczeństwo.

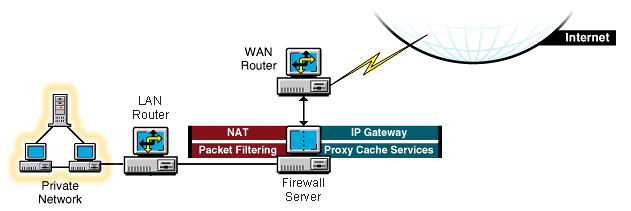

Screened Subnet Firewall (firewall z dwoma routerami ekranującymi)

Firewall z dwoma routerami ekranującymi zapewnia dodatkową izolację sieci lokalnej. Oprócz routera WAN dodajemy router LAN, który kontroluje przepływ danych w sieci lokalnej. Dzięki temu, że komputer główny z Proxy Server jest umieszczony w osobnej sieci, atak ogranicza się jedynie do uderzenia na niego. Dodatkowo router LAN uniemożliwia nieautoryzowany dostęp do komputera głównego z wnętrza sieci. Oba routery mogą zostać skonfigurowane, by serwer komunikował się wyłącznie z nimi.

Usługi dodatkowe

Systemy firewall oferują wiele dodatkowych usług, które pomagają zabezpieczyć sieć bądź przyspieszyć jej pracę. Wśród nich na szczególne wyróżnienie zasługują Proxy Cache Services. Usługa ta umożliwia zoptymalizowanie ruchu na łączu WAN poprzez przechowywanie informacji (stron WWW), do których często odwołują się użytkownicy sieci; zwykle jest to element zintegrowany z serwerami pośredniczącymi.

W przypadku przyspieszania pracy klientów lokalnej sieci, Proxy Cache Server umieszczamy pomiędzy nimi a Internetem. Wówczas żądania o strony umieszczone w pamięci serwera są obsługiwane z prędkością LAN, a łącze WAN nie jest wcale obciążane.

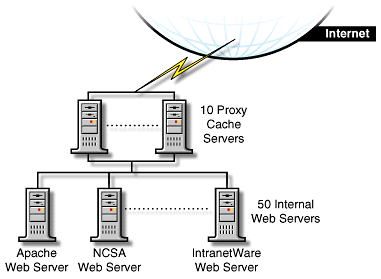

W przypadku intensywnie eksploatowanych serwerów WWW, umieszczonych w głębi sieci lokalnej, również warto zastosować Proxy Cache Server. Odciąży on serwery i zmniejszy transmisję w sieci LAN.

W przypadku bardzo dużych i intensywnie eksploatowanych serwisów WWW możemy użyć kilku połączonych równolegle Proxy Cache Server. Mogą one obsługiwać serwery WWW różnych producentów.

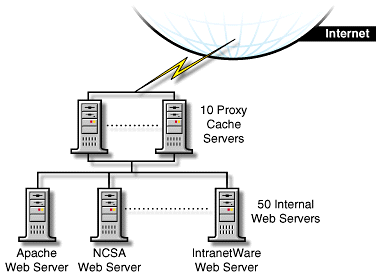

Gdy nasza sieć jest jednym z wielu rozrzuconych elementów sieci korporacyjnej, warto zastosować hierarchiczne połączenie wielu Proxy Cache Servers. Można również połączyć serwery na tym samym poziomie drzewa, uzyskując ten sposób wielopiętrowe przyśpieszenie pracy całej sieci. Taka budowa zwiększa szansę na znalezienie poszukiwanej strony w pamięci podręcznej. Dostęp do stron rzadko używanych jest wolniejszy, ale i tak przewyższa prędkość odnalezienia strony w Internecie.

W pracy serwera bardzo istotne jest odpowiednie ustawienie parametrów. Przede wszystkim czasu przechowywania stron w pamięci podręcznej, czasu, po którym strona staje się nie aktualna, ilość miejsca przeznaczonego na cache.

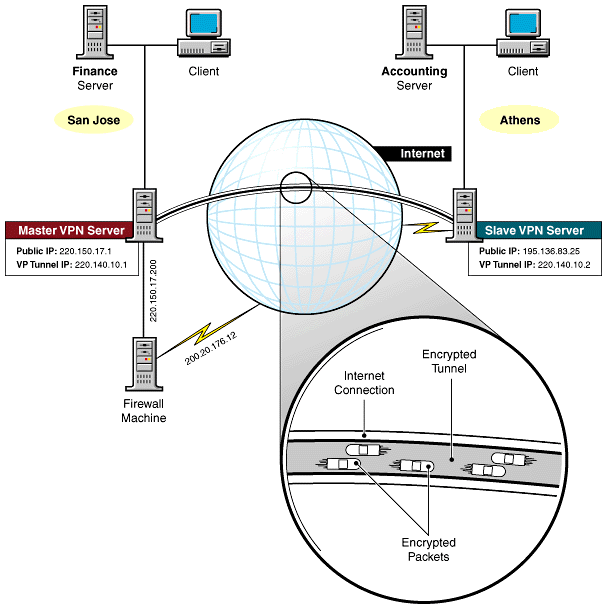

Wiele firm, które potrzebują ciągłej wymiany informacji, staje przed dużym problemem - jak połączyć sieci lokalne wielu oddziałów oddalonych od siebie o setki, a nawet tysiące kilometrów. Wykupienie łącza dzierżawionego jest bardzo drogie, a czasem wręcz niemożliwe. Jedynym wyjściem staje się podłączenie wszystkich filii do sieci globalnej, takiej jak Internet. Virtual Private Network to usługa, która pozwala łączyć kilka sieci prywatnych tunelami, przez które przenoszone są tylko informacje zaszyfrowane. Szyfrowanie całych pakietów znacznie zwiększa bezpieczeństwo połączenia, ponieważ ukrywa numery połączeń i przesyłane dane.

Serwer z VPN zainstalowany na obrzeżu sieci umożliwia zarządzanie całą siecią wirtualną z dowolnego miejsca, co dodatkowo upraszcza administrację. Jedynym elementem, który powinien zostać przekazany tradycyjną metodą jest klucz (w BorderManager firmy Novell klucz jest 40- lub 128-bitowy; na eksport poza terytorium USA klucza 128-bitowego nałożone są spore restrykcje) umożliwiający nawiązanie zaszyfrowanego połączenia.

Narzędzia w rodzaju Novell IP Gateway umożliwiają sieciom pracującym z innymi protokołami, bądź z adresami IP, które nie są unikalne, korzystanie z sieci Internet. Dają możliwość całemu systemowi na korzystanie z jednego adresu IP, który również może być przydzielany dynamicznie. Umożliwia to firmie korzystającej np. z protokołu IPX na podłączenie do Internetu za pomocą modemu u dostawcy przydzielającego adresy dynamicznie (TP S.A.). Dodatkową zaletą zwiększającą bezpieczeństwo przy korzystaniu z takich usług jest ukrycie adresów lokalnych systemu.

Usługa Network Address Translation (NAT), podobnie jak IP Gateway, pozwala klientom, którzy nie posiadają unikalnych adresów, korzystać z Internetu. Dodatkowo może pracować jako filtr pozwalający tylko na niektóre połączenia z zewnątrz i gwarantujący, że wewnętrzne połączenia nie będą inicjowane z sieci publicznej.

W celu precyzyjnego określenia praw rządzących dostępem do sieci tworzy się tak zwane listy reguł. Listy takie opisują prawa poszczególnych obiektów do korzystania z określonych usług/protokołów sieciowych, zezwalają na pewne rodzaje połączeń z zewnątrz jednocześnie zabraniając innych, mogą limitować liczbę połączeń z jakiegoś adresu albo ograniczać liczbę jednoczesnych połączeń. Przykładowo, kierownictwo firmy może zabronić pracownikom w określonych godzinach korzystania z usługi http z konkretnych miejsc sieci (co, oczywiście, jest decyzją polityczną). Edytor reguł jest narzędziem, przy pomocy którego budujemy i modyfikujemy zbiory reguł oraz wiążemy aplikacje z protokołami, a tym z kolei przypisujemy interfejsy sieciowe. Na użytek zaawansowanych administratorów tworzone są specjalne języki skryptowe, ułatwiające automatyzowanie konfigurowania serwera.

Integralną częścią systemów firewall jest mechanizm o zbliżonej roli do "czarnej skrzynki" w samolotach, śledzący i rejestrujący wszelkie wydarzenia w sieci. Dzięki monitorowaniu uwadze administratora z pewnością nie umknie, na przykład, 30-krotna nieudana próba zdalnego logowania się do systemu. Innym zastosowaniem jest analiza adresów, z którymi najczęściej nawiązywane są połączenia przez lokalnych użytkowników, gdyż dane takie są istotne do efektywnego skonfigurowania serwera proxy. Jednocześnie zarządca ma wgląd w dziennik błędów, gdzie zachowywane są ostrzeżenia o występowaniu wszelkich problemów z poprawnością transmisji. W przypadkach, gdy zachodzi uzasadnione podejrzenie, iż nastąpiło włamanie do sieci, system monitorujący może samodzielnie podjąć akcję zdefiniowaną przez administratora, na przykład decyzję o zerwaniu połączenia albo uruchomieniu "alarmu".

Wymagania sprzętowe

Każdy Firewall powinien posiadać co najmniej dwa adresy, więc wymagane będą dwie karty sieciowe lub inne interfejsy transmisyjne (np. porty szeregowe, modemy ISDN, karta sieciowa + modem). Jedno z urządzeń połączone jest ze strefą zdemilitaryzowaną (DMZ) a drugie z siecią prywatną. Interfejsy należy dobrać tak, aby nie zmniejszyć przepustowości łącza (np. w przypadku łącza FastEthernet dobieramy dwie karty 100Mb). Jeśli zdecydujemy się na darmowy Firewall działający pod Linuxem wystarczy komputer z 16MB RAM i 300MB partycją. Proste zapory ogniowe działające pod Windows 95 lub Windows NT mają wymaganie nie większe od systemu operacyjnego. Większe systemy komercyjne, jak Novell BorderManager potrzebują min. 48MB RAM (+500 KB RAM dla każdych 100 otwartych połączeń TCP przechodzących przez bamkę IP) i 250 MB miejsca na dysku. W celu zapewnienia poprawnego działania Proxy Cache należy zainstalować minimum 48 MB RAM i co najmniej dodatkowe 250 MB HDD w celu efektywnego wykorzystania pamięci podręcznej. Warto zwrócić uwagę, że przy dużej ilości połączeń obsługiwanych przez wszelkiego rodzaju Proxy Servers, dodatkowa pamięć RAM przyspieszy pracę.

Kryteria wyboru

Jeżeli w naszym systemie są przechowywane dane, których zniszczenie bądź ujawnienie wiązałoby się z poważnymi konsekwencjami, to taka podsieć powinna być izolowana i nie mieć fizycznego połączenia z siecią globalną. Gdy jednak jest to niemożliwe, należy zdecydować się na jeden z profesjonalnych systemów firewall. Zanim dokonamy takiego wyboru warto rozważyć następujące kwestie:

czy koszt inwestycji nie przekroczy wartości chronionych danych,

tanie lub darmowe systemy charakteryzują się zwykle wysokim kosztem instalacji, konserwacji, obsługi i administracji (np. oprogramowanie dla Linuxa), więc być może opłaci się zainwestować na początku w droższy ale łatwiejszy w eksploatacji produkt,

jaki poziom zabezpieczeń, monitoringu, kontroli jest rzeczywiście potrzebny,

jaki poziom ryzyka jesteśmy w stanie zaakceptować, jaki jest najbardziej pesymistyczny scenariusz w przypadku wtargnięcia intruza,

możliwości zdalnej konfiguracji i zarządzania systemem,

jakie usługi dodatkowe są nam potrzebne (VPN, IPX/IP Gateway, NAT).

W trakcie instalacji należy rozwiązać kolejne problemy:

czy użytkownicy Internetu będą wysyłać/przysyłać pliki do/z serwera firmy,

czy firma będzie udostępniać stronę WWW i czy nie warto serwera WWW wydzielić z zabezpieczanej sieci,

odpowiedni podział pracowników na grupy o różnych prawach do poszczególnych usług,

optymalny podział sieci na podsieci i przyłączenie ich do odpowiednich interfejsów.

Wady i zalety firewalli

Zalety:

ochrona systemu,

umożliwiają całej sieci korzystanie z jednego wspólnego adresu IP,

dają możliwość na podłączenie do Internetu systemom z protokołami innymi niż TCP/IP,

pozwalają monitorować połączenia WAN i ruch w sieci,

przy intensywnej pracy z WWW Proxy Cache Server pozwala zoptymalizować obciążenie na łączu WAN, a co za tym idzie - przyspieszyć pracę wielu osób,

zamiast wynajmować drogie międzymiastowe lub międzynarodowe linie dzierżawione możemy używać VPN i tańszych linii z dostępem do najbliższych węzłów sieci publicznej.

Wady:

ograniczają dostęp do sieci z Internetu,

wymagają częstych uaktualnień, gdyż nowe typy klientów sieciowych i serwerów przybywają prawie codziennie,

uniemożliwiają bądź utrudniają zdalne zarządzanie siecią,

mało wydajne serwery pośredniczące zmniejszają wydajność sieci.

Serwisy WWW i dostępne produkty

http://csrc.nist.gov/nistpubs/800-10/node30.html

Dość obszerny Wstęp do firewalli wyjaśniający różne pojęcia związane z tym tematem. Autorzy przedstawiają koncepcje ochrony, problemy bezpieczeństwa, budowę systemów zabezpieczających i ich typy, obsługę protokołów sieciowych.

http://www.soscorp.com/products/BS_FireIntro.html

Strona zawiera generalne wprowadzenie do koncepcji firewalli, jest to bardzo zwięzłe streszczenie książki "Firewalls and Internet Security: Repelling the Wily Hacker" autorstwa Cheswick'a i Bellovin'a; w wielu miejscach znajdują się odwołania do tej pozycji. Wprowadzenie daje odpowiedź na najbardziej podstawowe pytania dotyczące bezpieczeństwa komputerowego: co to jest bezpieczeństwo komputerowe, jakie są typy firewalli, jaki typ firewalla może być w danym przypadku potrzebny, czego firewall nie robi.

http://www.netsys.com/firewalls

Jeszcze jedna strona domowa firmy ściśle związanej z problematyką bezpieczeństwa sieciowego. Znajduje się tam bardzo duże archiwum wielu list dyskusyjnych o firewallach - roczniki 1992-1997.

http://www.ipw.internet.com

Ogromne archiwum i baza danych zawierające wszelkie informacje o komercyjnych systemach typu firewall. Obsługę ułatwia wbudowana szybka przeszukiwarka, dzięki czemu niezbędne dane można uzyskać w prosty i uporządkowany sposób.

http://www.novell.com

Strona główna firmy, producenta pakietu Novell BorderManager, zintegrowanego, wszechstronnego narzędzia udostępniającego sieciom lokalnym bezpieczny dostęp do Internetu. W skład oprogramowania wchodzą - oprócz rozbudowanego systemu bezpieczeństwa typu zapora ogniowa, proxy i VPN - bramki transmisyjne, funkcje rozsyłania i zdalnego dostępu oraz wersja run-time systemu IntranetWare. Pakiet jest w pełni zintegrowany z usługami katalogowymi NDS. Umożliwia bardzo precyzyjne przydzielanie użytkownikom praw dostępu do usług i miejsc w sieci publicznej. Wydajny Proxy Cache Server umożliwia znaczne przyspieszenie pracy sieci.

http://www.tis.com/docs/products/fwtk

TIS Internet Firewall Toolkit jest zbiorem programów zaprojektowanych w celu ułatwienia budowy sieciowych firewalli. Składniki zestawu, mimo tego, iż zostały stworzone z myślą o wspólnej pracy, to równie dobrze mogą być używane oddzielnie, a nawet łączone z innymi komponentami firewalli. Oprogramowanie wchodzące w skład zestawu zaprojektowane jest do uruchamiania w systemach UNIX używających TCP/IP z interfejsem gniazdek w stylu Berkley.

Zestaw składa się z trzech podstawowych składników:

filozofia projektu,

praktyka konfiguracji i strategie weryfikacji,

narzędzia programistyczne.

W zależności od indywidualnych potrzeb można używać dowolny bądź żaden z tych składników.

http://www.articon.de

Na stronie dostępne są informacje (tylko w języku niemieckim) o najmodniejszym obecnie systemie ochrony sieci CheckPoint Firewall-1. Produkt ten wyróżnia się dużą uniwersalnością i funkcjonalnością, a także dużymi możliwościami konfiguracyjnymi - na jego użytek stworzono nawet specjalny język skryptowy INSPECT. Zainteresowani bliższymi danymi na ten temat mogą zapisać się na listę dyskusyjną, wysyłając list na adres majordomo@lists.articon.de z tekstem "subscribe fw1".

http://www.trouble.org/satan

Ciekawą propozycją dla pragnących zabezpieczyć sieć jest program SATAN. SATAN jest narzędziem, które wykrywa kilka głównych, często powtarzających się błędów związanych z bezpieczeństwem sieciowym. Każda z rozpoznanych luk w systemie jest szczegółowo opisywana, administrator otrzymuje również wskazówki, w jaki sposób problem może zostać naprawiony (poprawienie błędu w pliku konfiguracyjnym, zainstalowanie odpowiedniej "łaty", ograniczenie dostępu bądź zablokowanie usługi). Przy prawidłowo skonfigurowanym firewallu liczba niebezpiecznych miejsc powinna być (niemal) zerowa.

SATAN to program darmowy, dostępny jest pod adresem:

http://www.trouble.org/~zen/satan/satan-1.1.1.tar.gz

Oficjalny serwer ftp programu:

ftp://ftp.win.tue.nl/pub/security

http://www.iss.com

Strona domowa firmy zajmującej się komercyjnymi systemami ochrony sieci komputerowych. W ofercie Inernet Security Systems (ISS) znajdują się - między innymi - programy diagnostyczne bezpieczeństwa sieci, systemy informujące o próbach wtargnięcia intruzów, dokumentacje techniczne i inne.

Zachęcamy również do złożenia wizyty na stronach domowych autorów niniejszej pracy, gdzie można znaleźć aktualną kopię tego dokumentu:

Paweł Nowakowski

http://tempus.ii.uni.wroc.pl./~pnowak

e-mail: pnowak@ii.uni.wroc.pl

Daniel Pyra

http://tempus.ii.uni.wroc.pl./~dan

e-mail: dan@ii.uni.wroc.pl

http://liczniki.cps.pl/w.asp?id=www.firewalls.prv.pl

http://liczniki.cps.pl/w.asp?id=www.firewalls.prv.pl

http://www.mystat.pl/

http://www.mystat.pl/http://www.mystat.pl/stat.jsp?s=firewalls&p=index&c=roman8&t=s&d=7&bg=-2&fg=-2

http://www.mystat.pl/stat.jsp?s=firewalls&p=index&c=roman8&t=s&d=7&bg=-2&fg=-2

http://linkomania.bannerwars.pl/

http://linkomania.bannerwars.pl/

http://banner.canpol.pl/

http://banner.canpol.pl/http://banner.canpol.pl/cgi-bin/banner/ban/ads.pl?member=firewalls;banner=NonSSI;page=01

http://banner.canpol.pl/cgi-bin/banner/ban/ads.pl?member=firewalls;banner=NonSSI;page=01

http://www.team.pl/

http://www.team.pl/http://www.team.pl/cgi-bin/bp/bpwork.cgi?advert=NonSSI&page=01

http://www.team.pl/cgi-bin/bp/bpwork.cgi?advert=NonSSI&page=01

http://magic.koti.com.pl/cgi-magic/banner_url.cgi?lp=4152&page=1 |

http://magic.koti.com.pl/ |

Bannery.pl

http://ad.bm.net.pl/018318/c/nnn

http://ad.bm.net.pl/018318/c/nnn

Wyszukiwarka

Podobne podstrony:

O'Reilly How To Build A FreeBSD STABLE Firewall With IPFILTER From The O'Reilly Anthology

Przenikanie firewalli w tunelach kryptograficznych

2009 01 Firewall w Linuksie [Poczatkujacy]

Firewalle i bezpieczenstwo w sieci Vademecum profesjonalisty firevp

Definiowanie reguł postępowania dla serwera FireWall określających sposób dostępu do wybranych serwe

Firewalle i bezpieczeństwo w sieci Vademecum profesjonalisty

firewall manual

Linux 2 4 Firewall designl fw a4

Cisco IOS Firewall Intrusion Detection System(1)

Firewalls r472

FirewallPIX

PSI firewall

Firewalle i bezpieczenstwo w sieci Vademecum profesjonalisty firevp

firewall

Firewall i kryptografia

FirewallIOS

Cisco PIX Firewalle cispix

firewalle i bezpieczeństwo w sieci (helion, stresczenie) GXQCAUNAIKIGTTUEZOAK6IMEJFBA6ZPGGJGDAZY

firewall

więcej podobnych podstron