Metody dostępu do medium transmisyjnego w sieciach LAN

W każdej sieci istnieją mechanizmy regulujące dostęp do nośnika. Dostęp ten realizowany jest przez warstwę 2 referencyjnego modelu OSI czyli przez warstwę danych. Istnieją 4 sposoby regulowania dostępu do nośnika w sieciach lokalnych: rywalizacja, przesyłanie tokenu, priorytet żądań oraz przełączanie.

Dostęp do nośnika na zasadzie rywalizacji jest bardzo często stosowany w sieciach LAN które używają rywalizacji jako podstawy do przyznania prawa do transmisji. Urządzenia sieciowe rywalizują ze sobą o dostępne pasmo szerokości i tworzą tzw. domenę kolizji. Metoda ta przyjęta została w wielu wersjach sieci Ethernet. Najbardziej znanymi z nich są:

Ethernet II, znany też pod nazwą DIX Ethernet

IEEE 802.3 - 10 Mbps Ethernet (CSMA/CD [info])

IEEE 802.3 - 100 Mbps Fast Ethernet

IEEE 802.3z - 2 Gpbs Gigabit Fast Ethernet

Początek sieci Ethernet był taki, że został on stworzony jako prowizoryczny mechanizm mający za zadanie pomoc naukowcom w odkrywaniu nowych technologii. Pomysł przeszedł jednak oczekiwania i stał się jedną z najbardziej wartościowych i trwałych technologii. Pierwotnie Ethernet funkcjonował jako sieć lokalna utworzona przez naukowców w centrum badawczym firmy Xerox w Palo Alto i jako taki nie miał być nigdy technologią mającą za zadanie podbój rynków informatychnych. Jego działanie oparte było na odpowiedniej wielkości ramkach i lepiej zdefiniowanych protokołach warstwysieci i transportu. Ethernet był siecią półdupleksową w której urządzenia połączone były grubym kablem koncentrycznym.. Prędkość przesyłania sygnału sięgała 10 Mbps. Obecnie sieć tego typu nosi nazwę PARC Ethernet lub Ethernet 1. Poznawszy możliwości Ethernetu jej twórcy docenili potencjał tej technologii. Pozyskali partnerów w celu wprowadzenia jej na rynek. Były nimi firmy Intel oraz DEC (Digital Equipment Corporation). Firmy te wspólnie ulepszyły pierwowzór Ethernetu, któremu nadano nazwę Ethernet II używaną wymiennie z DIX Ethernet. Niestety nie stał się on standardem otwartym ponieważ kontrolowany był przez jego głównych twórców.

Rywalizacja

Dostęp na zasadzie rywalizacji to stosunkowo prosty sposób dostępu do nośnika ponieważ nie posiada scentralizowanych mechanizmów zarządzających tym procesem. Po prostu każde urządzenie sieciowe bierze na siebie zadanie samodzielnego przeprowadzenia transmisji. Każdorazowo przed przesłaniem informacji, urządzenie sprawdza czy kanał transmisyjny jest wolny. Jeśli kanał jest zajęty, próba transmisji zostaje porzucona na ściśle określony czas po którym zostaje ponownie podjęta.

Stosując tą metodę nośniki transmisji mogą jednocześnie obsługiwać tylko jeden sygnał, który zajmuje całą dostępną szerokość pasma transmisyjnego. Jest to transmisja w tzw. paśmie podstawowym i oznacza komunikację z wykorzystaniem tylko jednego kanału. Implikacją tego stanu rzeczy jest:

w danej chwili tylko jedno urządzenie może przesyłać dane

urządzenie może prowadzić odbiór lub nadawanie, ale nigdy obie te czynności nie występują jednocześnie (tzw. półdupleks)

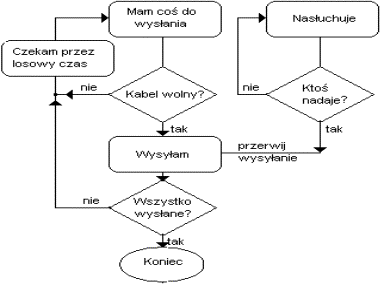

W sieci która wykorzystuje półdupleks tylko jedno urządzenie może w określonej chwili przesyłać dane. Pozostałe urządzenia muszą czekać i nasłuchiwać stanu kanału transmisji co obrazuje poniższy rysunek.

Metoda transmisji z wykrywaniem kolizji.

Innym trybem pracy sieci w kontekście przesyłania informacji jest pełny dupleks. Polega on na tym, że dostępna szerokość pasma podzielona jest na odrębne kanały. W celu wyodrębnienia osobnego kanału można użyć poszczególnych przewodów kabla wielożyłowego. W sieciach LAN typowy dupleks realizowany jest dzięki technologii przełączania. Dzięki niemu urządzenia sieciowe mogą jednocześnie dane wysyłać i je odbierać. Omawiając metody rywalizacji dostępu wymienić należy dwie główne:

z wykrywaniem kolizji (CSMA/CD [info] - Carier Sense Multiple Access/Collision Detection)

z unikaniem kolizji (CSMA/CA [info] - Carier Sense Multiple Access/Collision Avoidance)

Sieciową transmisję z wykrywaniem kolizji przedstawić można w uproszczeniu wg. poniższego schematu blokowego.

Stacja sprawdza czy ktoś już nadaje. Jeśli tak, czeka aż skończy. Stacja zaczyna nadawać cały czas sprawdzając czy ktoś inny nie nadaje jednocześnie z nią. Jeśli nie, to może nadawać dalej. W przypadku gdy ktoś nadawał (wykryto kolizję), przerywa nadawanie i odczekuje losowy odcinek czasu. Potem zaczyna nadawać od początku

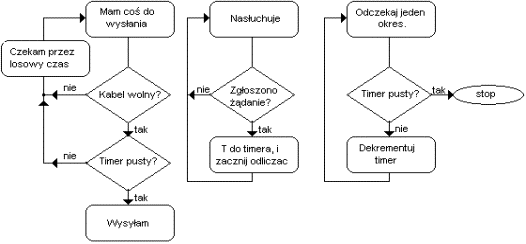

Transmisja z unikaniem kolizji.

Transmisja w sieci z unikaniem kolizji może być zrealizowana poprzez zgłoszenia żądania transmisji. Algorytm działania takiej sieci wygląda następująco:

Stacja sprawdza czy ktoś już nadaje. Jeśli tak czeka aż skończy. Jeśli nie, sprawdza czy od ostatniego żądania transmisji opłynął czas T. Jeśli nie, powtarza sprawdzenia. Jeśli upłynął stacja zgłasza żądanie transmisji i czeka przez ustalony czas T (jednakowy dla wszystkich stacji w danej sieci) nasłuchując czy ktoś inny nie zgłosił żądania. Jeżeli stwierdzi inne żądanie, czeka losowy odcinek czasu i zaczyna procedurę od początku. Jeśli nie, zaczyna nadawanie.

Inną metodą jest tzw. przepytywanie. Wyróżnione urządzenie np. serwer cyklicznie wysyła do innych stacji w sieci pytanie, czy te mają coś do wysłania.

W topologii gwiazdy urządzeniem przepytującym może być hub.

Priorytet żądań

Metoda ta wykorzystywana jest w sieciach zgodnych ze specyfikacją IEEE 802.12 [info] 100 Mbps w których dostęp przyznawany jest cyklicznie. Sieć VG-Any-LAN umożliwia łączenie ramek o formatach FDDi oraz Token Ring. Niewątpliwą zaletą tej sieci jest stosunkowo duża jej niezależność od rodzaju zastosowanego nośnika. Jest to możliwe dzięki zastosowaniu czterech par nieekranowanej skrętki dwużyłowej kategorii 3, nieekranowanej skrętki kategorii 5, ekranowanej skrętki kategorii 5 oraz kabla światłowodu o średnicy 62,5 mikrona. Sieć tego typu daje możliwość uzyskania priorytetów, tzn. pozwala pakietom krytycznym na uzyskanie w razie potrzeby odpowiedniej szerokości pasma.

Sieci VG-Any-LAN mają też swoje ograniczenia. Wymagają one użycia aż czterech par skrętki dwużyłowej. Użytkownik dotychczasowego okablowania 10Base-T zmuszony będzie do ponownego okablowania swoich stacji. Poza tym technologia ta nie współpracuje z popularnym „czystym Ethernetem” ponieważ używa innej metody dostępu do nośnika.

Metodę pracy sieci standardu 802.12 przedstawić można w następujący sposób:

centralny wzmacniak (koncentrator) regularnie sprawdza stan portów przyłączonych do niego. Wykonywane jest to w kolejności portów w celu sprawdzenia które z nich zgłaszają żądanie transmisji. Po rozpoznaniu zgłoszenia koncentrator określa jego priorytet - normalny lub wysoki. Wprowadzenie priorytetów umożliwia na uprzywilejowany dostęp do nośnika procesom które muszą być obsłużone w określonym czasie. Każdy port który nie przeprowadza transmisji przesyła sygnał nośny (informację, że jest wolny). Sygnał ten usuwany jest przez wzmacniak w chwili wybrania urządzenia jako kolejnego do rozpoczęcia transmisji. Wzmacniak informuje także pozostałe stacje, że mogą odebrać wiadomość przychodzącą oraz kontroluje działanie domeny priorytetów

Przełączanie

Przełącznik jest urządzeniem pracującym w warstwie łącza danych (druga warstwa referencyjnego modelu OSI). Często bywa on nazywany wieloportem. Pracując „uczy się” adresów sterowania dostępem do nośnika i przechowuje je w specjalnej wewnętrznej tablicy zwanej tablicą wyszukiwania. Pomiędzy nadawcą a odbiorcą ramki tworzone są tymczasowe ścieżki przełączane (tzw. komutowane) a potem ramki przesyłane są właśnie wzdłuż tych ścieżek. Typową sieć lokalną opartą o topologię przełączaną obrazuje poniższy rysunek.

Przesyłanie tokenu

Kolejną metodą dostępu do medium transmisji jest dostęp na zasadzie pierścienia w sieciach FDDI [info]. Charakterystyczny zjawiskiem w sieciach LAN które oparte są na topologii pierścienia jest przesyłanie tokenu. Istnieją różne wersje sieci FDDI oraz Token Ring. Token Ring jest specjalną ramką która przesyłana jest w jednym kierunku do kolejnych urządzeń wchodzących w skład pierścienia. Token przesłany może być jedynie wtedy gdy sieć jest wolna. Ramka tokenu ma długość kilku oktetów i zawiera specjalny wzór bitów. Wzór ten ulega zmianie w celu zmiany tokenu w sekwencję początku ramki.

Jest to informacja dla urządzeń znajdujących się w dalszej części pierścienia, która mówi, że otrzymana ramka jest ramką danych. Po sekwencji początku ramki umieszczone są adresy nadawcy i odbiorcy. Token decyduje o dostępie do nośnika co przedstawia poniższy rysunek.

Urządzenia Token Ring nie mogą nadawać niczego bez tokenu. Podstawowy token służy dwóm celom:

jest używany do przyznawania przywilejów dostępu.

podstawowa ramka tokenu jest przekształcana w nagłówki różnych, specjalnych ramek.

W rzeczywistości każda funkcja (w tym także przesyłanie danych) wymaga ramki o określonej strukturze. Token Ring obsługuje następujące rodzaje ramek: Token, danych, danych LLC, zarządzania MAC oraz przerwania. Idea przekazywania znacznika (token passing) nie jest nowa. Metoda ta jest naturalną dla topologii pierścienia, a innych topologiach pojawia się problem z określeniem kolejności w jakiej znacznik ma obiegać stacje. Algorytm działania sieci z przekazywaniem znacznika w topologii magistrali lub gwiazdy jest mniej więcej taki: stacja otrzymuje znacznik, wysyła dane do adresata i przekazuje znacznik następnej stacji. W sieci o topologii pierścienia przedstawia się to trochę bardziej skomplikowanie. Przyjmijmy kierunek przepływu danych taki jak na rondzie, czyli stacja odbiera z lewej i wysyła w prawo. Stacja odbiera dane od lewego sąsiada, sprawdza czy jest to znacznik. Jeśli tak, to wysyła swoje dane do prawego i czeka. Jeśli były to dane to sprawdza czy były one wysłane przez nią samą. Jeśli tak, wysyła znacznik do prawego sąsiada. Jeśli nie przekazuje otrzymane dane do prawego sąsiada. Najbliższą analogią jest "głuchy telefon". Oczywiście dochodzi jeszcze sprawdzenie poprawności transmisji itp. Nie zmienia to jednak ogólnej zasady działania. Niezależnie od topologii interesującym problemem jest co zrobić jeśli znacznik zaginął lub kto ma wysłać pierwszy znacznik w chwili uruchomienia sieci.

http://apgar.w.interia.pl/nosniki.htm

Wyszukiwarka

Podobne podstrony:

LAN Metody dostepu do lacza

Metody Dostępu Do Internetu

Metody Dostępu Do Internetu

metody dostepu do danych

projekt sieci LAN z dostępem do Internetu

Medium transmisyjne to przewody przeznaczone do transmisji prądu

projekt sieci LAN z dostępem do Internetu

Kofigurowanie kompótera do pracy w sieciach LAN

Jażdżewska, Iwona Związek między podziałem administracyjnym a miejską siecią osadniczą Polski Zasto

w8 VLAN oraz IP w sieciach LAN

dostep do informacji publicznej Nieznany (2)

07-02 PAM-Dostęp do Waszego Makro-Ducha i do Waszej Świadomości, ezoteryka

3 Parametry i usługi sieci dostępu do Internetu – teraz i w przyszłości

późniak koszałka,bazy?nych, Dostęp do?z?nych poprzez WWW

Zasady dostępu do informacji sektora publicznego i jej ponownego wykorzystania

Żeglugę kabotażową rozwinęły państwa mające szeroki dostęp do morza doc

076 Ustawa o dostepie do informacji publicznej

dostep do informacji publicznej Nieznany

więcej podobnych podstron