Metody dostępu

Metody dostępu

do łącza

do łącza

Metody dostępu do łącza

Metody dostępu do łącza

Frequency-division multiple access (FDMA)

Time-division multiple access (TDMA)

Frequency-hopped spread-spectrum (FHSS)

Direct-sequence spread-spectrum

(DSSS)/Code-division multiple access

(CDMA)

Space-division multiple access (SDMA)

Random access

Scentralizowane/rozproszone

Dostęp do łącza -

Dostęp do łącza -

analogia

analogia

Przyjmijmy, że uczestnicy

Przyjmijmy, że uczestnicy

seminarium chcą

seminarium chcą

porozmawiać

porozmawiać

Jeżeli każdy coś mówi nikt

Jeżeli każdy coś mówi nikt

nikogo

nikogo

nie zrozumie

nie zrozumie

Jeżeli ktoś będzie mówił

Jeżeli ktoś będzie mówił

głośniej, to wszyscy zaczną

głośniej, to wszyscy zaczną

mówić głośniej i ponownie nikt

mówić głośniej i ponownie nikt

nikogo nie zrozumie

nikogo nie zrozumie

Dostęp do łącza -

Dostęp do łącza -

analogia

analogia

Każdy dostaje określony czas na swoją

Każdy dostaje określony czas na swoją

wypowiedź (TDMA)

wypowiedź (TDMA)

Każda grupa rozmawia w innym języku

Każda grupa rozmawia w innym języku

(CDMA)

(CDMA)

Każda grupa rozmawia się w innym

Każda grupa rozmawia się w innym

pokoju (SDMA)

pokoju (SDMA)

Osoba zaczyna rozmowę kiedy nikt

Osoba zaczyna rozmowę kiedy nikt

innym nie mówi (CSMA)

innym nie mówi (CSMA)

Ktoś prowadzi dyskusję

Ktoś prowadzi dyskusję

(scentralizowana)

(scentralizowana)

Klasyfikacja metod dostępu

Klasyfikacja metod dostępu

do łącza

do łącza

Zwielokrotnienie czasowe TDM (ang.

Zwielokrotnienie czasowe TDM (ang.

Time Division Multiplexing)

Time Division Multiplexing)

•

synchroniczne metody zwielokrotnienia

synchroniczne metody zwielokrotnienia

(STDM)

(STDM)

•

asynchroniczne metody zwielokrotnienia

asynchroniczne metody zwielokrotnienia

(ATDM)

(ATDM)

Zwielokrotnienie częstotliwościowe FDM

Zwielokrotnienie częstotliwościowe FDM

(ang.

(ang.

Frequency Division Multiplexing

Frequency Division Multiplexing

)

)

•

kanały dedykowane

kanały dedykowane

•

metody z rezerwacją na żądanie

metody z rezerwacją na żądanie

Klasyfikacja metod dostępu

Klasyfikacja metod dostępu

do łącza

do łącza

Synchroniczne metody zwielokrotnienia

Synchroniczne metody zwielokrotnienia

•

PABX

PABX

•

kanały dedykowane

kanały dedykowane

•

kanały komutowane (naziemne i satelitarne)

kanały komutowane (naziemne i satelitarne)

Asynchroniczne metody zwielokrotnienia

Asynchroniczne metody zwielokrotnienia

•

algorytmy dostępu niekontrolowanego

algorytmy dostępu niekontrolowanego

(możliwość wystąpienia kolizji ramek)

(możliwość wystąpienia kolizji ramek)

•

algorytmy dostępu kontrolowanego

algorytmy dostępu kontrolowanego

(bezkolizyjna transmisja ramek)

(bezkolizyjna transmisja ramek)

Klasyfikacja metod dostępu

Klasyfikacja metod dostępu

do łącza

do łącza

Algorytmy dostępu

Algorytmy dostępu

niekontrolowanego

niekontrolowanego

•

ALOHA, S-ALOHA

ALOHA, S-ALOHA

•

CSMA, CSMA/CD, CSMA/CA

CSMA, CSMA/CD, CSMA/CA

Algorytmy dostępu kontrolowanego

Algorytmy dostępu kontrolowanego

•

algorytmy zdecentralizowane

algorytmy zdecentralizowane

•

algorytmy scentralizowane

algorytmy scentralizowane

Klasyfikacja metod dostępu

Klasyfikacja metod dostępu

do łącza

do łącza

Algorytmy zdecentralizowane

Algorytmy zdecentralizowane

•

przepustkowy (token passing)

przepustkowy (token passing)

•

z wirującymi ramkami

z wirującymi ramkami

•

z rejestrami przesuwnymi

z rejestrami przesuwnymi

Algorytmy scentralizowane

Algorytmy scentralizowane

•

z przepytywaniem indywidualnym

z przepytywaniem indywidualnym

•

z przekazywaniem przepustki

z przekazywaniem przepustki

•

z rezerwacją

z rezerwacją

Metody dostępu do łącza

Metody dostępu do łącza

w sieciach LAN

w sieciach LAN

ALOHA

ALOHA

S-ALOHA

S-ALOHA

CSMA

CSMA

Token Passing

Token Passing

Slotted Ring

Slotted Ring

Rejestry przesuwne

Rejestry przesuwne

Demand Priority

Demand Priority

ALOHA

ALOHA

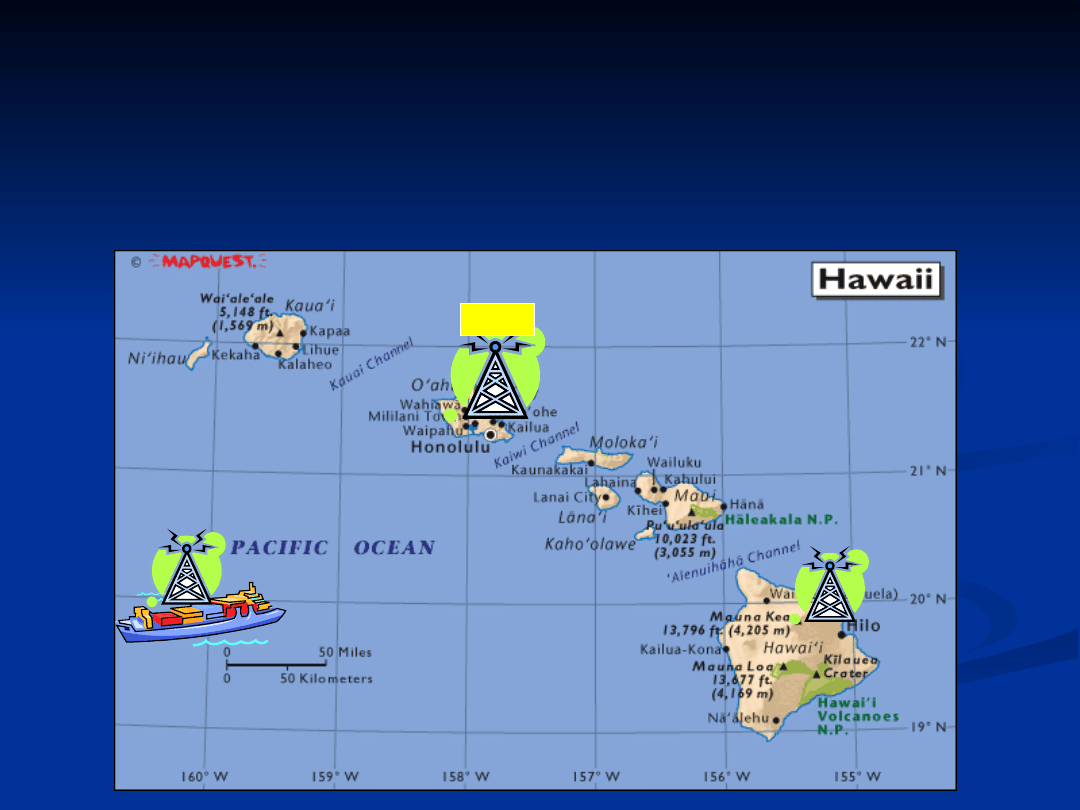

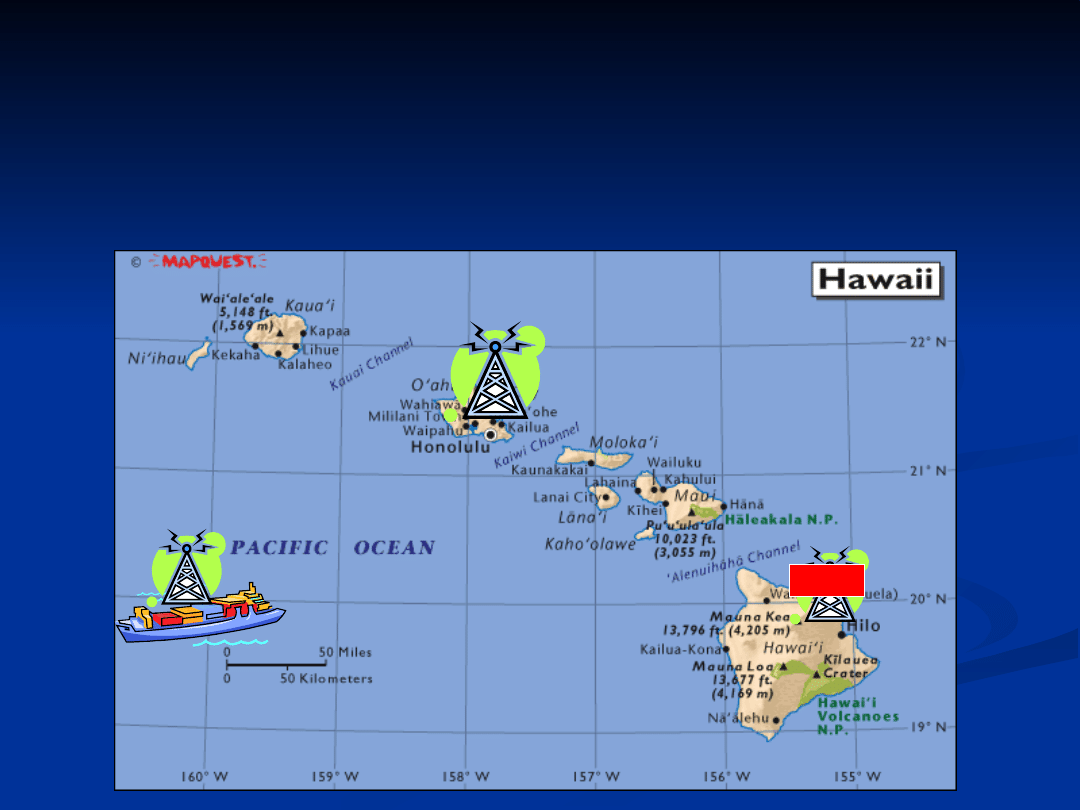

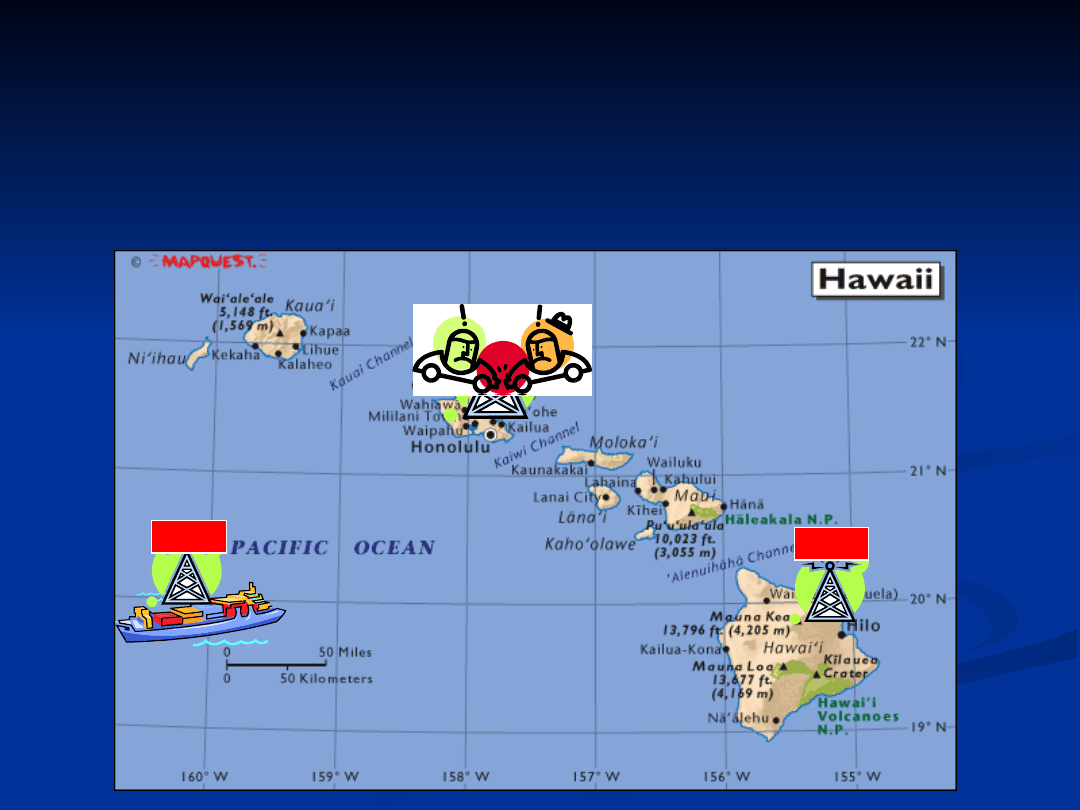

Pierwowzór algorytmów dostępu

Pierwowzór algorytmów dostępu

niekontrolowanego to protokół

niekontrolowanego to protokół

ALOHA

ALOHA

opracowany przez prof.

opracowany przez prof.

Normana Abramsona w

Normana Abramsona w

1970

1970

roku

roku

na Uniwersytecie Hawajskim

na Uniwersytecie Hawajskim

ALOHA

ALOHA

Podstawowe założenia:

Podstawowe założenia:

Dane dzielone na

Dane dzielone na

pakiety

pakiety

Topologia

Topologia

gwiazdy

gwiazdy

– centralna stacja i klienci

– centralna stacja i klienci

Oddzielne

Oddzielne

kanały do nadawania i odbierania

kanały do nadawania i odbierania

Odebranie ramki musi być

Odebranie ramki musi być

potwierdzone

potwierdzone

w

w

określonym przedziale czasu

określonym przedziale czasu

Mogą wystąpić

Mogą wystąpić

kolizje

kolizje

Poprawna praca systemu jest możliwa tylko

Poprawna praca systemu jest możliwa tylko

przy niewielkim obciążeniu sieci (

przy niewielkim obciążeniu sieci (

do 18%

do 18%

)

)

ALOHA

ALOHA

Nadawanie

Nadawanie

ALOHA

ALOHA

Odbieranie - potwierdzenie

Odbieranie - potwierdzenie

ALOHA

ALOHA

Odbieranie - kolizja

Odbieranie - kolizja

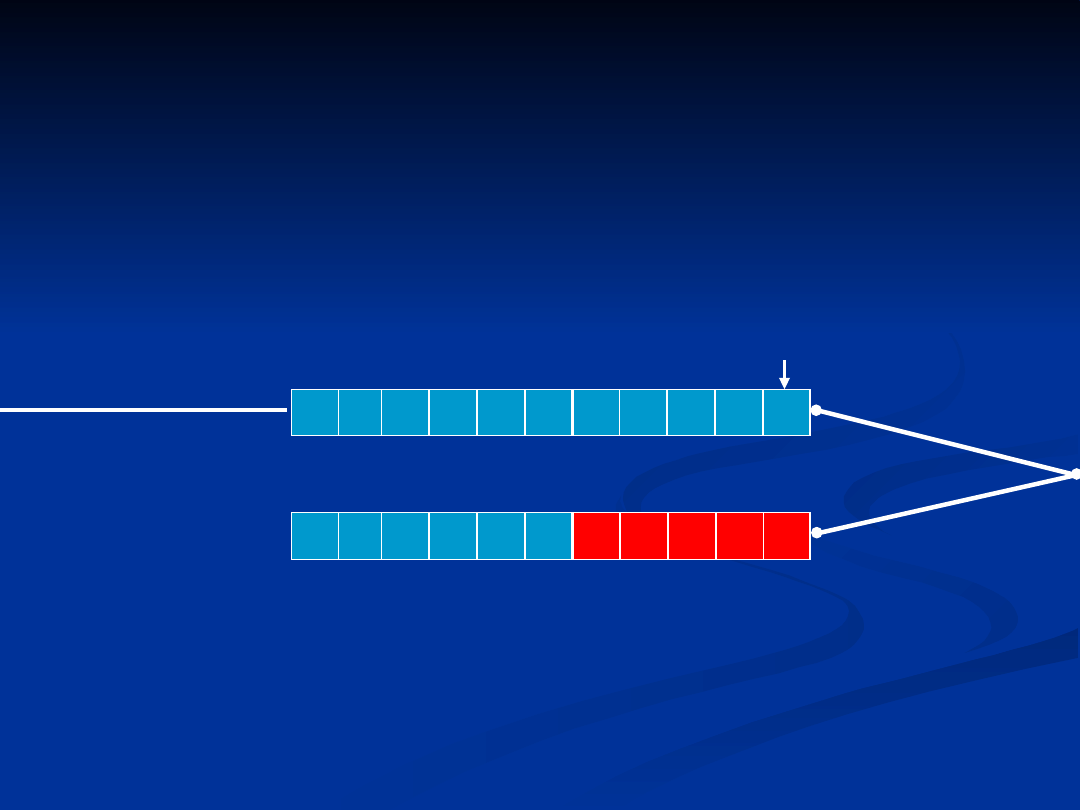

S-ALOHA

S-ALOHA

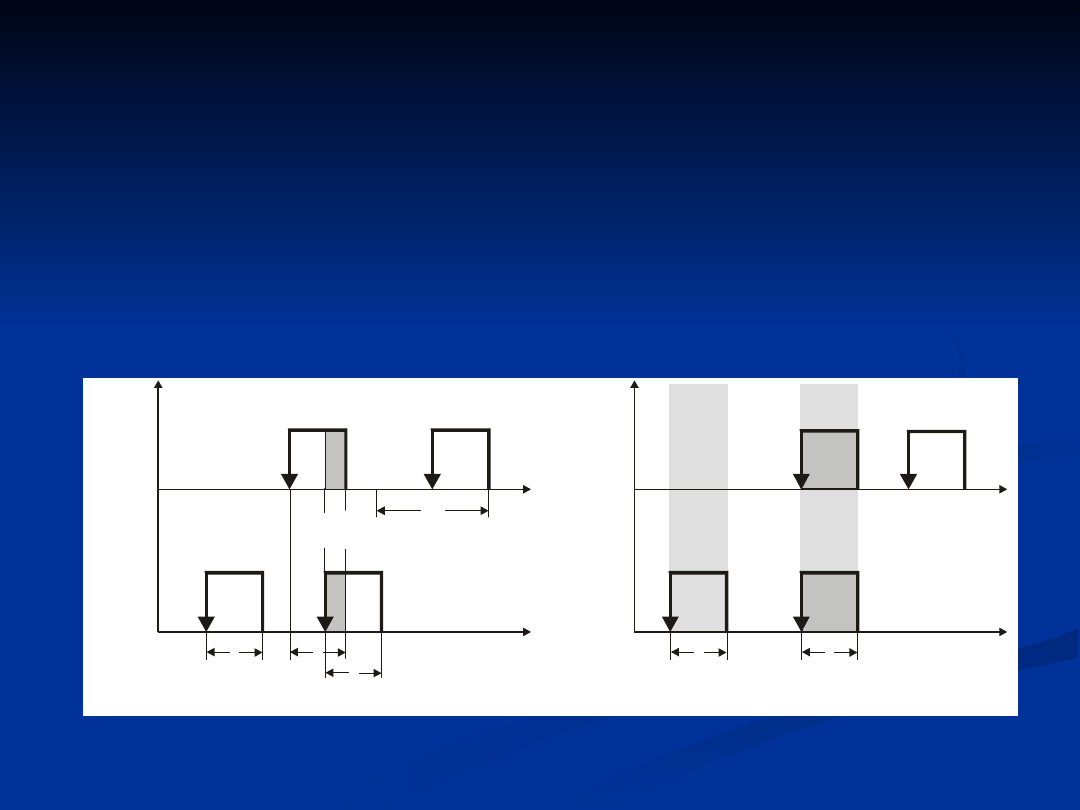

Protokół S-ALOHA

Protokół S-ALOHA

(ang Slotted ALOHA) to

(ang Slotted ALOHA) to

modyfikacja protokołu ALOHA, w której

modyfikacja protokołu ALOHA, w której

stacja dokonuje prób dostępu w

stacja dokonuje prób dostępu w

przypadkowo wybranych

przypadkowo wybranych

szczelinach

szczelinach

czasu

czasu

Dopuszczalne obciążenie dla S-ALOHA to

Dopuszczalne obciążenie dla S-ALOHA to

37%

37%

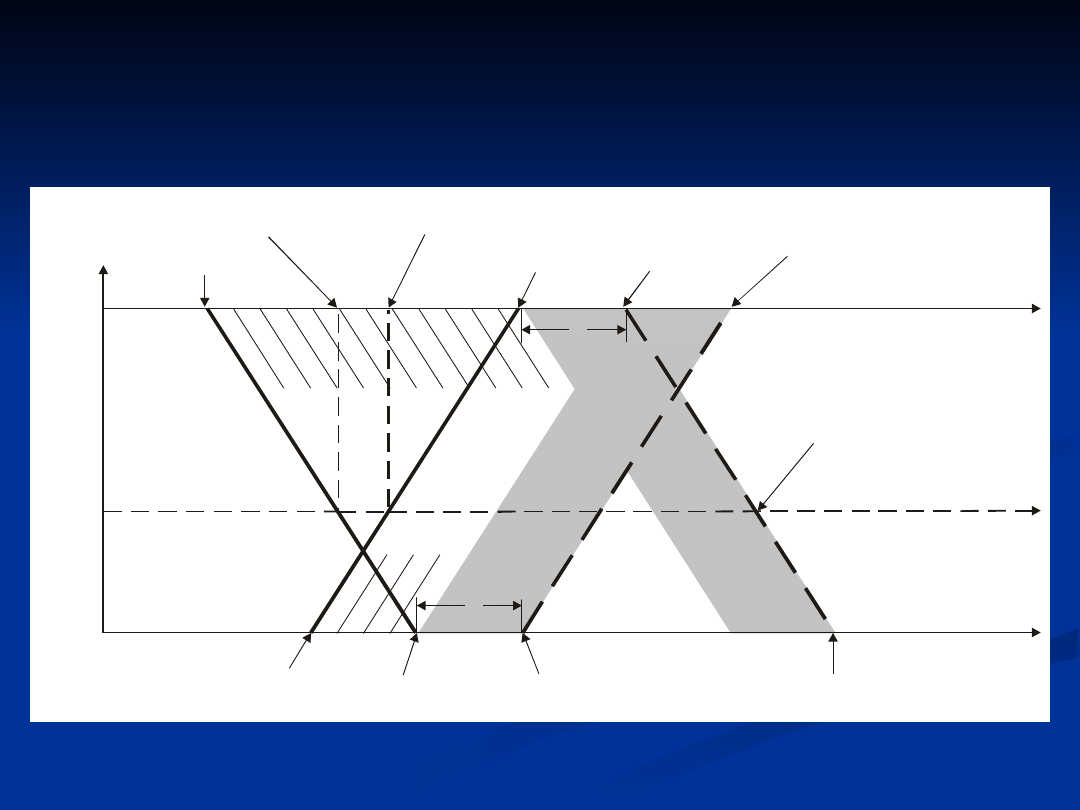

S ta c ja

B

S ta c ja

A

t

t

S ta c ja

B

S ta c ja

A

t

t

u d a n a

tr a n s m is ja

T

u d a n a

tr a n s m is ja

2 T

T

T

n ie u d a n a

tr a n s m is ja

u d a n a

tr a n s m is ja

T

t

i

t

i + 1

k o liz ja

r a m e k

T

t

i + 2

t

i+ 3

u d a n a

tr a n s m i s ja

s z c z e lin a

c z a s o w a

A L O H A

S - A L O H A

ALOHA

ALOHA

Wszystkie stacje klientów są równoprawne

Wszystkie stacje klientów są równoprawne

Protokół jest bardzo prosty

Protokół jest bardzo prosty

Protokół traktuje kolizje jako normalne zdarzenia

Protokół traktuje kolizje jako normalne zdarzenia

Niektóre zakłócenia mogą być rozpoznane jako

Niektóre zakłócenia mogą być rozpoznane jako

kolizje

kolizje

Niedeterministyczny czas dostępu do łącza

Niedeterministyczny czas dostępu do łącza

Wraz ze wzrostem obciążenia sieci rośnie liczba

Wraz ze wzrostem obciążenia sieci rośnie liczba

kolizji

kolizji

Część pasma jest tracona na kolizje

Część pasma jest tracona na kolizje

Bardzo małe wykorzystanie pasma

Bardzo małe wykorzystanie pasma

Wymagane potwierdzenia

Wymagane potwierdzenia

CSMA

CSMA

Protokoły typu CSMA (ang. Carrier

Protokoły typu CSMA (ang. Carrier

Sense Multiple Access) wykorzystują

Sense Multiple Access) wykorzystują

informacje pomocnicze uzyskane

informacje pomocnicze uzyskane

poprzez

poprzez

śledzenie nośnej

śledzenie nośnej

Tylko w przypadku stwierdzenia

Tylko w przypadku stwierdzenia

wolnego łącza

wolnego łącza

następuje transmisja

następuje transmisja

Po wystąpienia

Po wystąpienia

kolizji

kolizji

, stacja nadająca

, stacja nadająca

nie otrzymuje

nie otrzymuje

potwierdzenia

potwierdzenia

, co

, co

wymusza

wymusza

retransmisję

retransmisję

ramki po

ramki po

losowym czasie

losowym czasie

Łącze

wolne

CSMA

CSMA

Śledzenie nośnej (ang. Carrier

Śledzenie nośnej (ang. Carrier

Sense)

Sense)

Łącze

wolne

Łącze

wolne

Łącze

zajęte

Łącze

zajęte

Łącze

zajęte

CSMA

CSMA

S ta c ja

B

S ta c ja

A

t

t

o d le g ło ś ć

S ta c ja

C

C n a d a je

A n a d a je

B s tw ie r d z a

z a ję to ś ć ł ą c z a

A k o ń c z y

n a d a w a n ie

C k o ń c z y

n a d a w a n ie

CSMA

CSMA

Bez wymuszania transmisji

Bez wymuszania transmisji

(ang.

(ang.

nonpersistent) - stacja z gotową ramką, po

nonpersistent) - stacja z gotową ramką, po

stwierdzeniu zajętości kanału

stwierdzeniu zajętości kanału

rezygnuje

rezygnuje

chwilowo z transmisji losując czas, po którym

chwilowo z transmisji losując czas, po którym

ponawia próbę transmisji

ponawia próbę transmisji

Z wymuszaniem transmisji

Z wymuszaniem transmisji

z

z

prawdopodobieństwem

prawdopodobieństwem

p

p

(ang. p-persistent) -

(ang. p-persistent) -

stacja z gotową ramką czeka

stacja z gotową ramką czeka

nasłuchując

nasłuchując

na

na

zwolnienie kanału i z prawdopodobieństwem

zwolnienie kanału i z prawdopodobieństwem

p

p

dokonuje próby transmisji

dokonuje próby transmisji

CSMA/CD

CSMA/CD

W metodzie CSMA/CD (ang. CSMA

W metodzie CSMA/CD (ang. CSMA

Collision Detection) stacje potrafią

Collision Detection) stacje potrafią

wykryć

wykryć

kolizję w łączu poprzez

kolizję w łączu poprzez

jednoczesne

jednoczesne

nadawanie i nasłuchiwanie

nadawanie i nasłuchiwanie

Następnie poprzez

Następnie poprzez

wymuszenie kolizji

wymuszenie kolizji

(ang. jam) informują inne stacje o kolizji

(ang. jam) informują inne stacje o kolizji

Po

Po

losowym

losowym

czasie ponawiają transmisję

czasie ponawiają transmisję

Metoda stosowana w technologii

Metoda stosowana w technologii

Ethernet

Ethernet

IEEE 802.3

IEEE 802.3

CSMA/CD

CSMA/CD

Wykrywanie kolizji (ang.

Wykrywanie kolizji (ang.

Collision

Collision

Detection

Detection

)

)

Łącze

wolne

Łącze

wolne

Łącze

wolne

Łącze

zajęte

Kolizja

Łącze

wolne

Kolizja

Łącze

zajęte

Łącze

zajęte

Łącze

wolne

Łącze

wolne

CSMA/CD

CSMA/CD

S ta c ja

B

S ta c ja

A

t

t

o d le g ło ś ć

S ta c ja

C

C n a d a je

A n a d a je

B s tw ie r d z a

z a ję to ś ć łą c z a

B s tw ie r d z a

k o liz ję

C s tw ie r d z a

k o liz ję

A w y k r y w a

k o liz ję

A p r z e r y w a

n a d a w a n ie

J

C p r z e r y w a

n a d a w a n ie

J

A s tw ie r d z a c is z ę

n a łą c z u

C s tw ie r d z a c is z ę

n a łą c z u

B s tw ie r d z a c is z ę

n a łą c z u

CSMA/CD

CSMA/CD

Wszystkie stacje są równoprawne

Wszystkie stacje są równoprawne

Protokół jest bardzo prosty i nie wymaga między

Protokół jest bardzo prosty i nie wymaga między

stacjami wymiany ramek o charakterze

stacjami wymiany ramek o charakterze

organizacyjnym

organizacyjnym

Protokół traktuje kolizje jako normalne zdarzenia

Protokół traktuje kolizje jako normalne zdarzenia

Niektóre zakłócenia mogą być rozpoznane jako

Niektóre zakłócenia mogą być rozpoznane jako

kolizje

kolizje

Niedeterministyczny czas dostępu do łącza

Niedeterministyczny czas dostępu do łącza

Wraz ze wzrostem obciążenia sieci rośnie liczba

Wraz ze wzrostem obciążenia sieci rośnie liczba

kolizji

kolizji

Część pasma jest tracona na kolizje

Część pasma jest tracona na kolizje

Niezbędne jednoczesne wysyłanie i nasłuchiwanie

Niezbędne jednoczesne wysyłanie i nasłuchiwanie

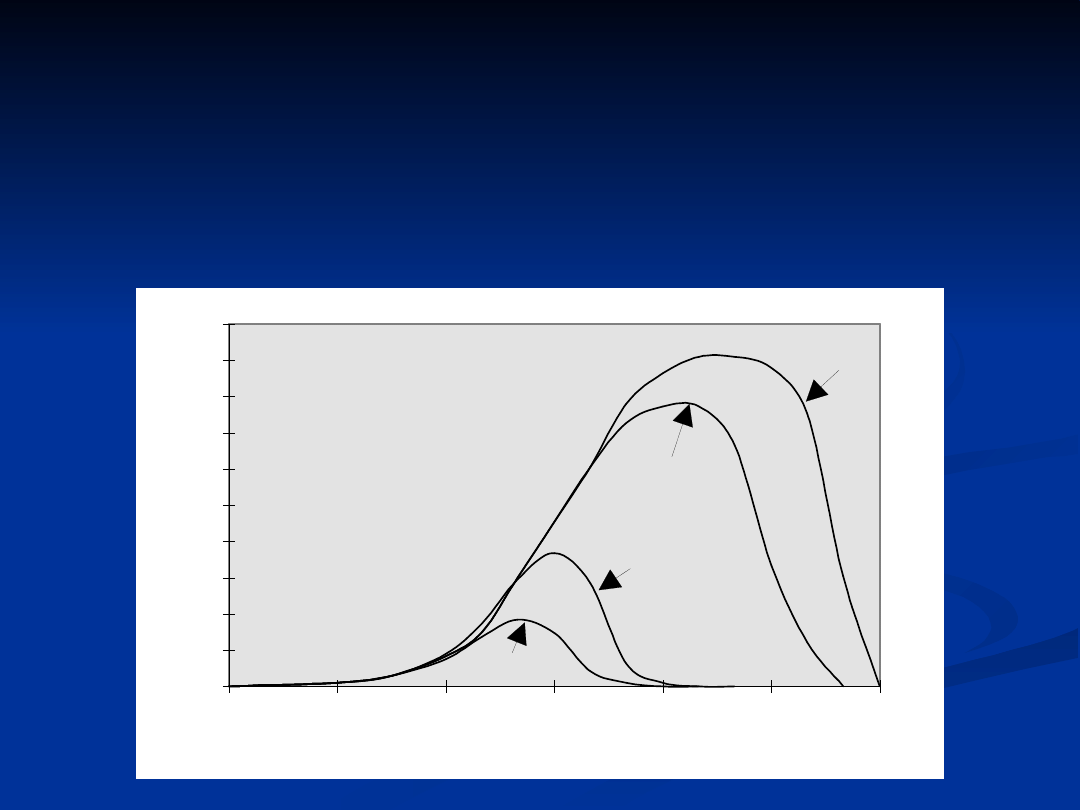

Porównanie metod

Porównanie metod

dostępu

dostępu

Zależność ilości

Zależność ilości

S

S

skutecznie przesłanej

skutecznie przesłanej

informacji od ilości

informacji od ilości

G

G

informacji zleconej do

informacji zleconej do

przesłania

przesłania

0,0

0,1

0,2

0,3

0,4

0,5

0,6

0,7

0,8

0,9

1,0

0,001

0,010

0,100

1,000

10,000

100,000

1000,000

G/R

S

/R

ALOHA

S-ALOHA

CSMA/CD

CSMA

CSMA/CA

CSMA/CA

W metodzie CSMA/CA (ang. CSMA

W metodzie CSMA/CA (ang. CSMA

Collision Avoidance) stacje

Collision Avoidance) stacje

nie potrafią

nie potrafią

jednocześnie

jednocześnie

nadawać i nasłuchiwać

nadawać i nasłuchiwać

Metoda stosowana w sieciach

Metoda stosowana w sieciach

radiowych

radiowych

np. IEEE 802.11

np. IEEE 802.11

Jednoadresowe ramki musza być

Jednoadresowe ramki musza być

potwierdzane

potwierdzane

Specjalne ramki sterujące

Specjalne ramki sterujące

RTS

RTS

(ang.

(ang.

Request To Send) oraz

Request To Send) oraz

CTS

CTS

(ang.

(ang.

Clear To

Clear To

Send) pozwalają na wstępną rezerwację

Send) pozwalają na wstępną rezerwację

medium

medium

CSMA/CA

CSMA/CA

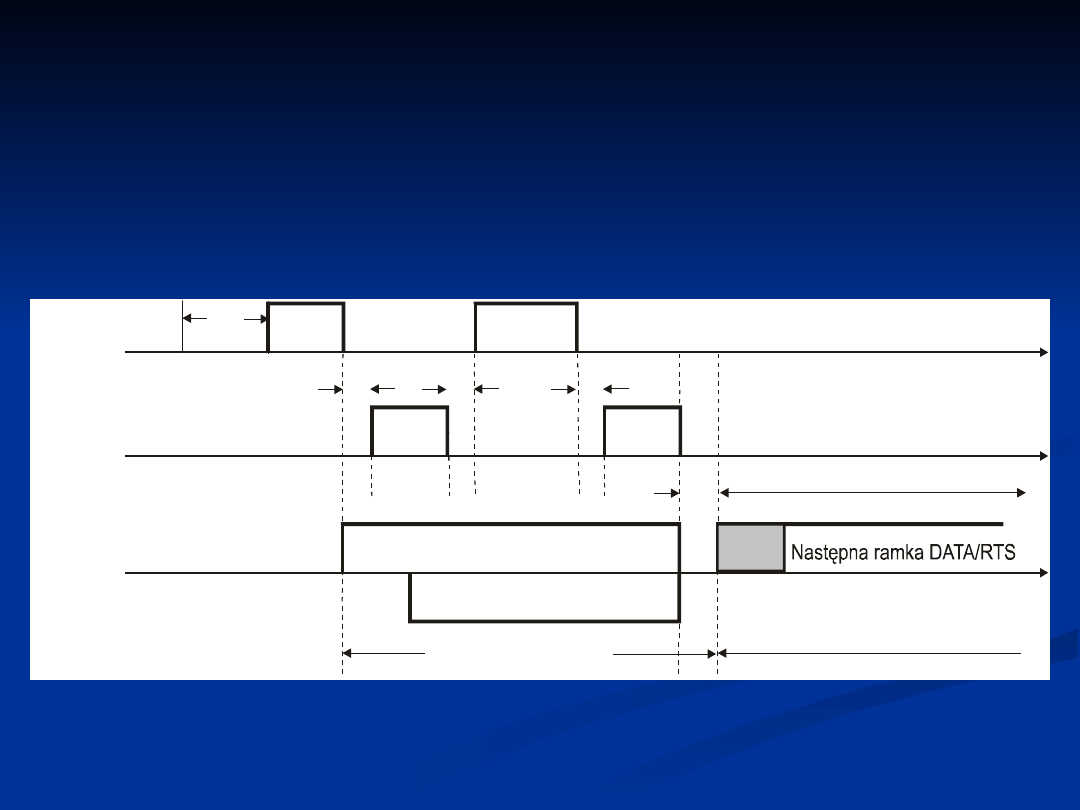

Mechanizm RTS/CTS

Mechanizm RTS/CTS

NAV

NAV

CSMA/CA

CSMA/CA

Metoda CSMA/CA stosująca ramki

Metoda CSMA/CA stosująca ramki

RTS/CTS

RTS/CTS

S ta c ja

ź r ó d ło w a

S ta c ja

d o c e lo w a

D I F S

R T S

C T S

S I F S

I n n e

s ta c je

N A V ( R T S )

S I F S

D A T A

S I F S

C T S

A C K

D I F S

N A V ( C T S )

S ta n n ie a k ty w n o ś c i

( o d ło ż e n ie tr a n s m is ji)

R o z p o c z ę c ie p r o c e s u

r y w a liz a c ji

P r z e d z ia ł r y w a liz a c ji

( w y b ó r o k n a C W i

w y z n a c z e n ia o p ó ź n ie n ia )

CSMA/CA

CSMA/CA

Jeżeli w chwili nasłuchu kanał jest zajęty,

Jeżeli w chwili nasłuchu kanał jest zajęty,

stacja czeka na jej zakończenie, następnie

stacja czeka na jej zakończenie, następnie

po czasie

po czasie

DIFS

DIFS

(ang. Distributed

(ang. Distributed

Inter-

Inter-

Frame Space

Frame Space

) przechodzi do procedury

) przechodzi do procedury

losowej

losowej

retransmisji

retransmisji

Kolejne transmisje są oddzielone czasem

Kolejne transmisje są oddzielone czasem

SIFS

SIFS

(ang. Short IFS

(ang. Short IFS

)

)

Informajce zawarte w ramkach RTS oraz

Informajce zawarte w ramkach RTS oraz

CTS powodują, że stacje nie biorące udział

CTS powodują, że stacje nie biorące udział

w transmisji pozostają przez pewien czas w

w transmisji pozostają przez pewien czas w

stanie

stanie

NAV

NAV

(ang. Network Alloction Vector)

(ang. Network Alloction Vector)

CSMA/CA

CSMA/CA

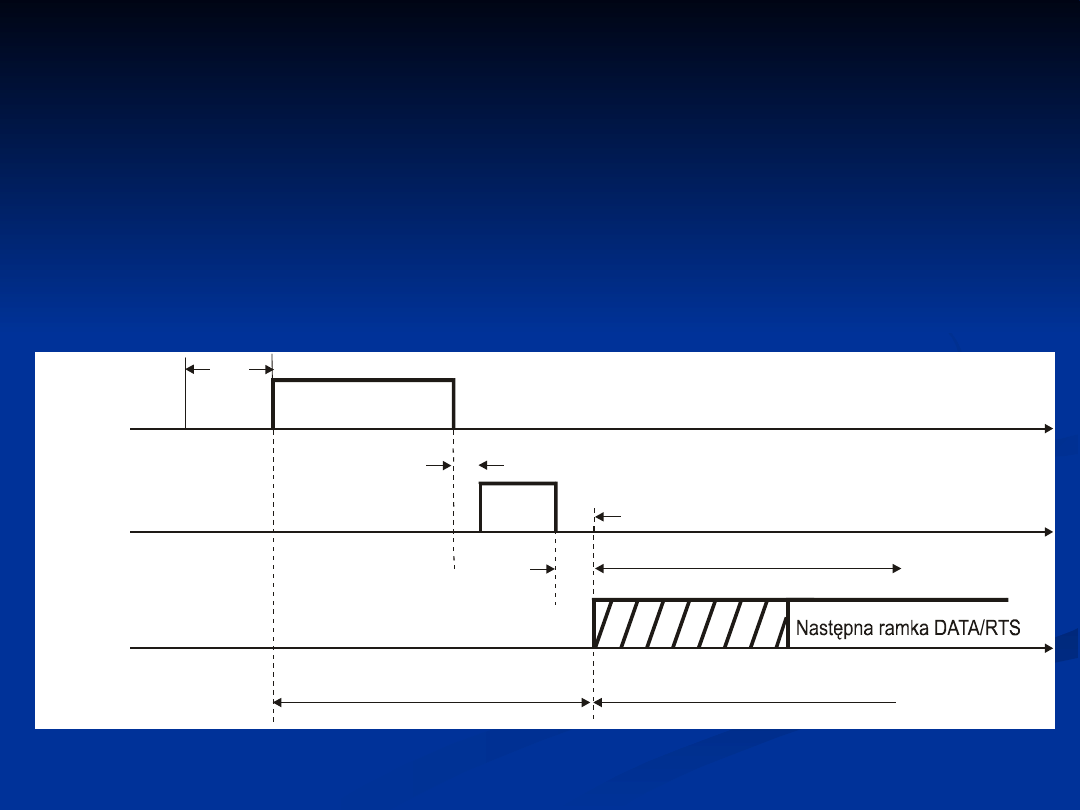

Metoda CSMA/CA bez ramek

Metoda CSMA/CA bez ramek

RTS/CTS

RTS/CTS

S ta c ja

ź r ó d ło w a

S ta c ja

d o c e l o w a

D I F S

I n n e

s ta c je

D A T A

S I F S

A C K

D I F S

O d ło ż e n ie tr a n s m is ji

R o z p o c z ę c ie p r o c e s u

r y w a liz a c ji

P r z e d z ia ł r y w a liz a c ji

( w y b ó r o k n a C W i

w y z n a c z e n ia o p ó ź n ie n ia )

CSMA/CA

CSMA/CA

Wszystkie stacje są całkowicie równoprawne

Wszystkie stacje są całkowicie równoprawne

Protokół jest prosty

Protokół jest prosty

Protokół traktuje kolizje jako normalne zdarzenia

Protokół traktuje kolizje jako normalne zdarzenia

Niektóre zakłócenia mogą być rozpoznane jako

Niektóre zakłócenia mogą być rozpoznane jako

kolizje

kolizje

Niedeterministyczny czas dostępu do łącza

Niedeterministyczny czas dostępu do łącza

Wraz ze wzrostem obciążenia sieci rośnie liczba

Wraz ze wzrostem obciążenia sieci rośnie liczba

kolizji

kolizji

Wymagane potwierdzenia

Wymagane potwierdzenia

Dodatkowe ramki RTS oraz CTS

Dodatkowe ramki RTS oraz CTS

Słabe wykorzystanie łącza

Słabe wykorzystanie łącza

Token Passing

Token Passing

Istota metody Token Passing polega na

Istota metody Token Passing polega na

tym, że posiadacz uprawnienia (ang.

tym, że posiadacz uprawnienia (ang.

token) przejmuje całkowitą

token) przejmuje całkowitą

kontrolę

kontrolę

nad

nad

łączem i tylko on ma prawo

łączem i tylko on ma prawo

nadawania

nadawania

Posiadanie uprawnienia jest

Posiadanie uprawnienia jest

okresowe

okresowe

, po

, po

ograniczonym czasie (będącym

ograniczonym czasie (będącym

parametrem protokołu) stacja musi go

parametrem protokołu) stacja musi go

przekazać

przekazać

Stosowane w technologiach Token Bus

Stosowane w technologiach Token Bus

(IEEE 802.4), Token Ring (IEEE 802.5),

(IEEE 802.4), Token Ring (IEEE 802.5),

FDDI

FDDI

Token Bus

Token Bus

Każda stacja zna swojego

Każda stacja zna swojego

poprzednika

poprzednika

,

,

od którego otrzymuje uprawnienia, oraz

od którego otrzymuje uprawnienia, oraz

następnika

następnika

, któremu z kolei to

, któremu z kolei to

uprawnienia przesyła

uprawnienia przesyła

Ciąg określeń poprzednik-następnik

Ciąg określeń poprzednik-następnik

tworzy tzw. pierścień

tworzy tzw. pierścień

logiczny

logiczny

definiujący kolejność obiegu

definiujący kolejność obiegu

uprawnienia

uprawnienia

Jest to kolejność całkowicie

Jest to kolejność całkowicie

dowolna

dowolna

,

,

nie związana z

nie związana z

topologią

topologią

sieci

sieci

Token Bus

Token Bus

Przekazywanie tokena

Przekazywanie tokena

1

4

2

3

5

Token Ring

Token Ring

Topologia

Topologia

pierścienia

pierścienia

Każda stacja dokonuje

Każda stacja dokonuje

retransmisji

retransmisji

wszystkich ramek krążących w

wszystkich ramek krążących w

pierścieniu

pierścieniu

Wprowadzona informacja krąży do chwili

Wprowadzona informacja krąży do chwili

jawnego jej

jawnego jej

usunięcia

usunięcia

przez którąś stację

przez którąś stację

Algorytm dostępu musi określić warunki

Algorytm dostępu musi określić warunki

oraz stację odpowiedzialną za

oraz stację odpowiedzialną za

usunięcie

usunięcie

ramki

ramki

Token Ring

Token Ring

W stanie

W stanie

bezczynności

bezczynności

sieci wolne

sieci wolne

uprawnienie (ang. tiken) krąży między stacjami

uprawnienie (ang. tiken) krąży między stacjami

Gdy uprawnienie trafi do stacji chcącej

Gdy uprawnienie trafi do stacji chcącej

nadawać, zostaje przez nią zaznaczone jako

nadawać, zostaje przez nią zaznaczone jako

zajęte

zajęte

(zmiana jednego bitu na odpowiedniej

(zmiana jednego bitu na odpowiedniej

pozycji), a ramka uprawnienia jest

pozycji), a ramka uprawnienia jest

przekształcona w ramkę informacyjną

przekształcona w ramkę informacyjną

Nadana ramka informacyjna jest

Nadana ramka informacyjna jest

usuwana

usuwana

z

z

sieci przez

sieci przez

nadawcę

nadawcę

Możliwe jest

Możliwe jest

wczesne

wczesne

uwalnianie tokena (ang.

uwalnianie tokena (ang.

early token release)

early token release)

Token Ring

Token Ring

Zwalnianie tokena przez nadawcę

Zwalnianie tokena przez nadawcę

A

B

C

D

DATA

Token Ring

Token Ring

Wczesne uwalnianie tokena

Wczesne uwalnianie tokena

A

B

C

D

DATA

Token Passing

Token Passing

W sieci niezbędna jest

W sieci niezbędna jest

stacja

stacja

monitorująca

monitorująca

, która:

, która:

Kontroluje

Kontroluje

obecności

obecności

tokena w pętli

tokena w pętli

Wykrywa

Wykrywa

zniekształcone

zniekształcone

ramki i

ramki i

usuwa je

usuwa je

Wykrywa

Wykrywa

bezpańskie

bezpańskie

ramki

ramki

Lokalizuje przerwy w

Lokalizuje przerwy w

ciągłości

ciągłości

pętli

pętli

Wydłuża

Wydłuża

czasu obiegu tokena

czasu obiegu tokena

Token Passing

Token Passing

Deterministyczny czas dostępu do

Deterministyczny czas dostępu do

łącza

łącza

Możliwość stosowanie priorytetów

Możliwość stosowanie priorytetów

Dobre wykorzystanie pasma

Dobre wykorzystanie pasma

Duża niezawodność (FDDI)

Duża niezawodność (FDDI)

Niezbędna stacja monitorująca

Niezbędna stacja monitorująca

Skomplikowane procedury

Skomplikowane procedury

podłączania i odłączania stacji

podłączania i odłączania stacji

Slotted Ring

Slotted Ring

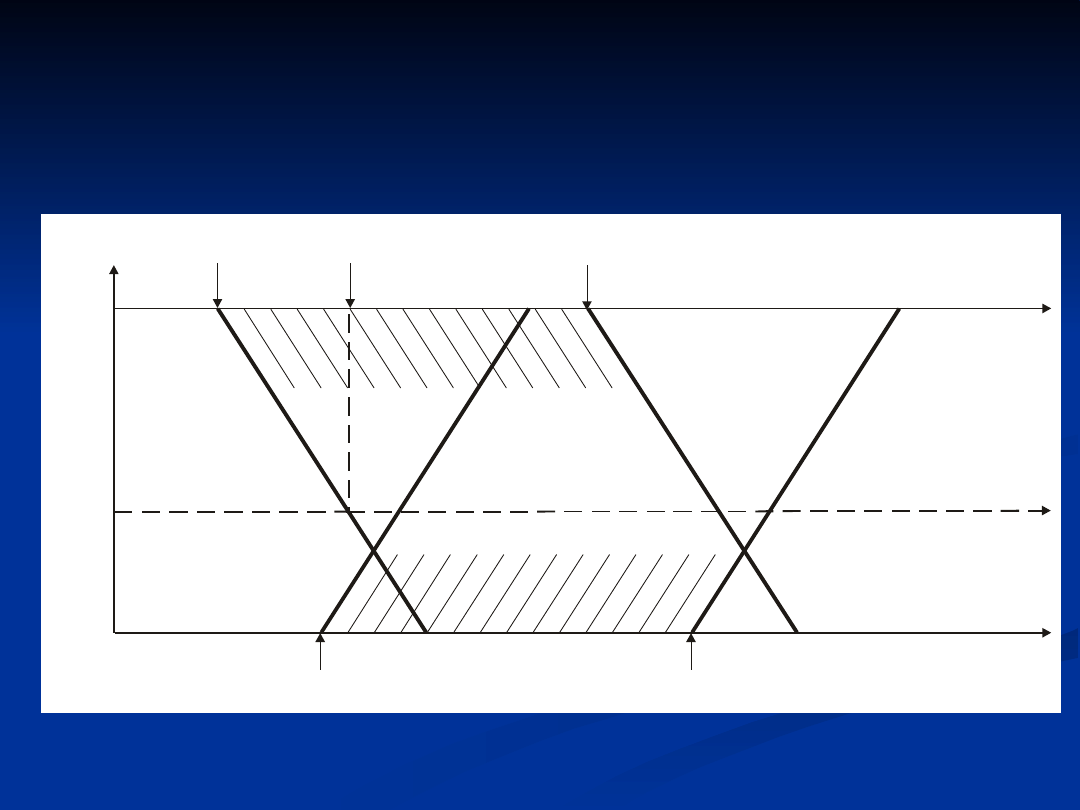

Metoda Slotted Ring, nazywana również

Metoda Slotted Ring, nazywana również

Cambridge Ring, używa topologii

Cambridge Ring, używa topologii

pierścienia

pierścienia

Do sieci można wprowadzić do pętli pewną

Do sieci można wprowadzić do pętli pewną

liczbę (zazwyczaj większej od 1) ramek o

liczbę (zazwyczaj większej od 1) ramek o

stałej długości, które krążą w postaci

stałej długości, które krążą w postaci

wirujących szczelin

wirujących szczelin

czasowych wokół

czasowych wokół

pętli

pętli

Bardzo

Bardzo

wysoka

wysoka

sprawność wykorzystania

sprawność wykorzystania

pętli

pętli

Slotted Ring

Slotted Ring

A

B

C

D

DATA

DATA

Slotted Ring

Slotted Ring

Deterministyczny czas dostępu do

Deterministyczny czas dostępu do

łącza

łącza

Sprawiedliwy dostęp do łącza

Sprawiedliwy dostęp do łącza

Bardzo dobre wykorzystanie pasma

Bardzo dobre wykorzystanie pasma

Niezbędna stacja monitorująca

Niezbędna stacja monitorująca

Skomplikowane procedury

Skomplikowane procedury

podłączania i odłączania stacji

podłączania i odłączania stacji

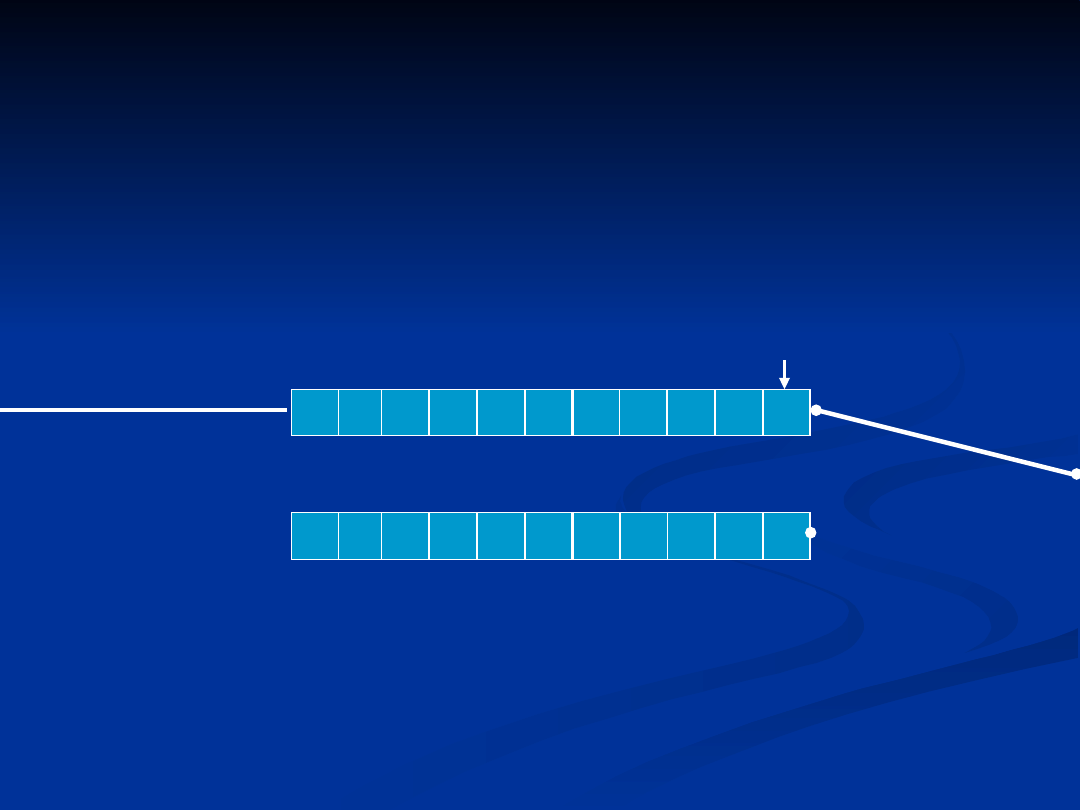

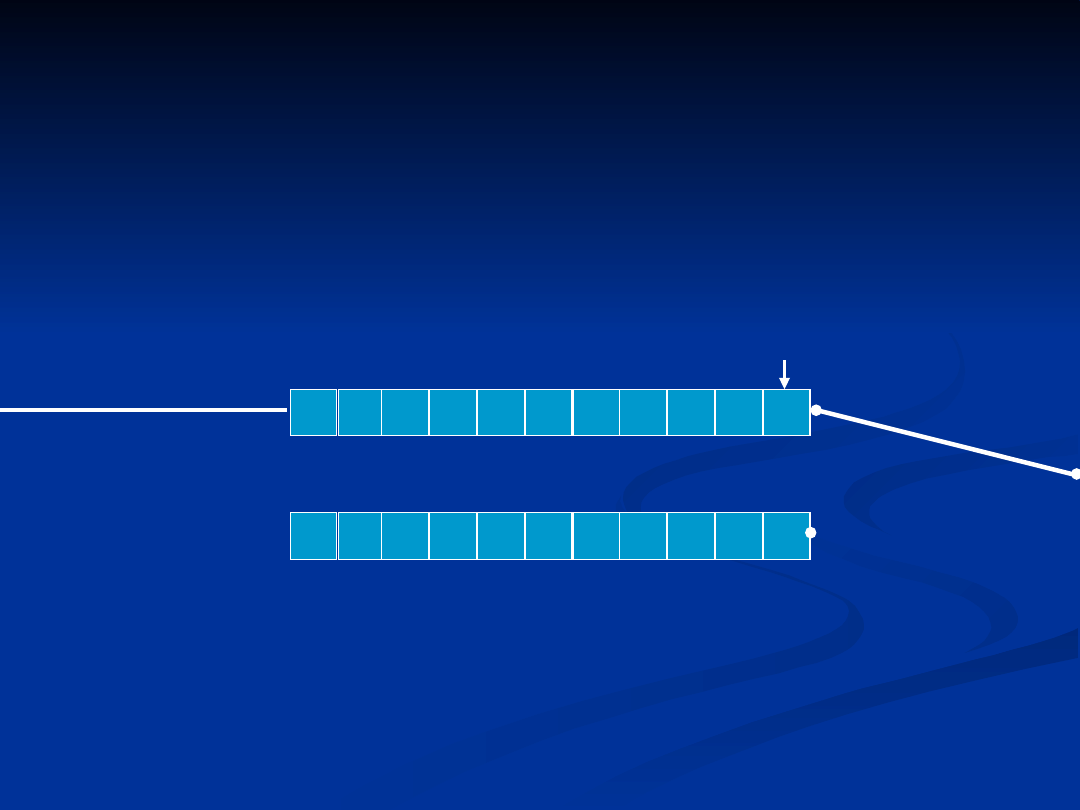

Rejestry przesuwne

Rejestry przesuwne

Każda stacja posiada dwa bufory:

Każda stacja posiada dwa bufory:

rejestr

rejestr

przesuwający

przesuwający

, który służy do odbioru ramek

, który służy do odbioru ramek

napływających z sieci oraz

napływających z sieci oraz

bufor wyjściowy

bufor wyjściowy

używany do czasowego przechowywania ramki do

używany do czasowego przechowywania ramki do

wysłania

wysłania

Po zgromadzeniu w rejestrze

Po zgromadzeniu w rejestrze

adresu

adresu

ramki stacja

ramki stacja

podejmuje

podejmuje

decyzje

decyzje

, co zrobić z ramką

, co zrobić z ramką

Ramka

Ramka

tranzytowa

tranzytowa

jest przesyłana dalej

jest przesyłana dalej

Transmisja

Transmisja

nowej

nowej

ramki jest możliwa gdy liczba

ramki jest możliwa gdy liczba

wolnych

wolnych

komórek w rejestrze przesuwnym jest

komórek w rejestrze przesuwnym jest

odpowiednio duża

odpowiednio duża

Metoda zapobiega

Metoda zapobiega

monopolizacji

monopolizacji

wykorzystania

wykorzystania

łącza

łącza

Rejestry przesuwne

Rejestry przesuwne

Przesyłanie ramki tranzytowej

Przesyłanie ramki tranzytowej

Wejście

Wyjście

Bufor

wyjściowy

Rejestr

przesuwający

Wskaźnik

zajętości

Sprawdzenie

adresu - ramka

tranzytowa

Rejestry przesuwne

Rejestry przesuwne

Odbieranie ramki

Odbieranie ramki

Wejście

Wyjście

Bufor

wyjściowy

Rejestr

przesuwający

Wskaźnik

zajętości

Odbiór

ramki

Sprawdzenie

adresu - ramka

do odbioru

Rejestry przesuwne

Rejestry przesuwne

Wysyłanie ramki

Wysyłanie ramki

Wejście

Wyjście

Bufor

wyjściowy

Rejestr

przesuwający

Wskaźnik

zajętości

Ramka gotowa do

wysłania

Wysyłanie ramki

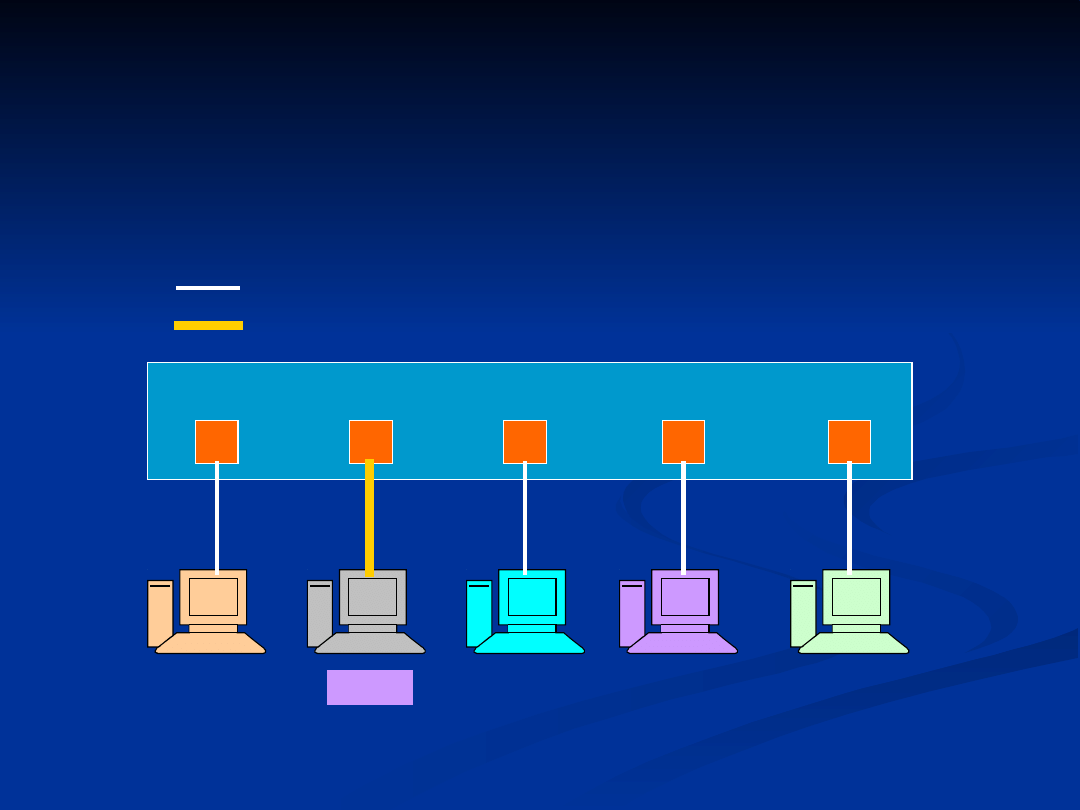

Demand Priority

Demand Priority

Metoda dostępu stosowana w technologii

Metoda dostępu stosowana w technologii

100VG-AnyLAN

100VG-AnyLAN

(IEEE 802.12)

(IEEE 802.12)

Stacja w stanie

Stacja w stanie

nieaktywnym

nieaktywnym

wysyła sygnał

wysyła sygnał

Idle

Idle

Stacja sieciowa gotowa do transmisji wysyła do

Stacja sieciowa gotowa do transmisji wysyła do

huba sygnał o

huba sygnał o

normalnym

normalnym

lub

lub

wysokim

wysokim

priorytecie

priorytecie

Hub w sposób

Hub w sposób

sekwencyjny

sekwencyjny

(metoda Round

(metoda Round

Robin) sprawdza, które z podłączonych do niego

Robin) sprawdza, które z podłączonych do niego

urządzeń zgłaszają gotowość do transmisji

urządzeń zgłaszają gotowość do transmisji

Jeśli występuje żądanie o

Jeśli występuje żądanie o

wysokim

wysokim

priorytecie,

priorytecie,

to zostaje ono obsłużone w

to zostaje ono obsłużone w

pierwszej

pierwszej

kolejności

kolejności

Demand Priority

Demand Priority

Wysyłanie ramki o normalnym

Wysyłanie ramki o normalnym

priorytecie

priorytecie

1

2

3

4

5

Sygnał IDLE

Sygnał nadawania

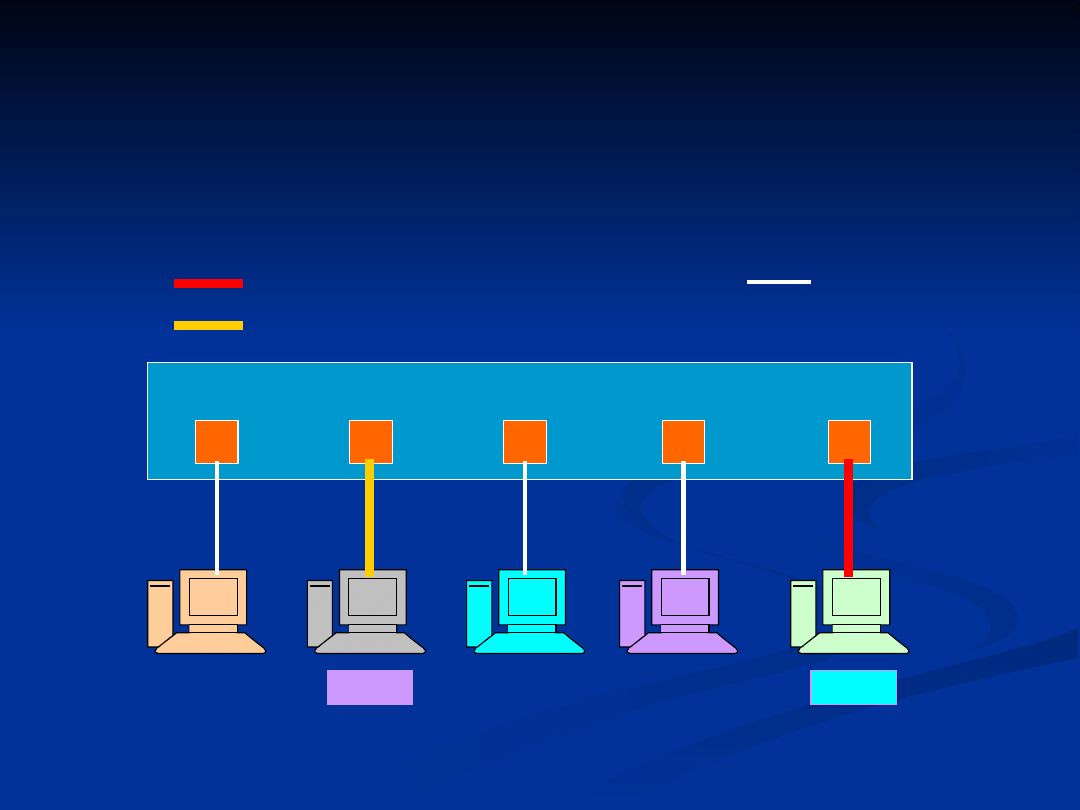

Demand Priority

Demand Priority

Wysyłanie ramki o wysokim

Wysyłanie ramki o wysokim

priorytecie

priorytecie

1

2

3

4

5

Sygnał IDLE

Sygnał nadawania o normalnym

priorytecie

Sygnał nadawania o wysokim

priorytecie

Demand Priority

Demand Priority

Deterministyczny czas dostępu do

Deterministyczny czas dostępu do

łącza

łącza

Dobre wykorzystanie pasma

Dobre wykorzystanie pasma

Możliwość stosowanie priorytetów

Możliwość stosowanie priorytetów

Niezbędne dodatkowe urządzenie

Niezbędne dodatkowe urządzenie

Skomplikowane procedury obsługi

Skomplikowane procedury obsługi

Metody dostępu do łącza

Metody dostępu do łącza

LAN

LAN

Deterministyczne (ograniczony czas

Deterministyczne (ograniczony czas

oczekiwania na dostęp do sieci):

oczekiwania na dostęp do sieci):

Token Passing

Token Passing

Slotted Ring

Slotted Ring

Rejestry przesuwne

Rejestry przesuwne

Demand Priority

Demand Priority

ALOHA

ALOHA

CSMA

CSMA

CSMA/CD

CSMA/CD

CSMA/CA

CSMA/CA

Metody dostępu do łącza

Metody dostępu do łącza

LAN

LAN

Skomplikowanie metody:

Skomplikowanie metody:

ALOHA

ALOHA

CSMA

CSMA

CSMA/CD

CSMA/CD

CSMA/CA

CSMA/CA

Token Passing

Token Passing

Slotted Ring

Slotted Ring

Rejestry przesuwne

Rejestry przesuwne

Demand Priority

Demand Priority

Metody dostępu do łącza

Metody dostępu do łącza

LAN

LAN

Łatwość konfiguracji oraz podłączania i

Łatwość konfiguracji oraz podłączania i

odłączania stacji:

odłączania stacji:

ALOHA

ALOHA

CSMA

CSMA

CSMA/CD

CSMA/CD

CSMA/CA

CSMA/CA

Token Passing

Token Passing

Slotted Ring

Slotted Ring

Rejestry przesuwne

Rejestry przesuwne

Demand Priority

Demand Priority

Metody dostępu do łącza

Metody dostępu do łącza

LAN

LAN

Wymagana stacja monitorująca lub

Wymagana stacja monitorująca lub

dodatkowe urządzenie:

dodatkowe urządzenie:

ALOHA

ALOHA

CSMA

CSMA

CSMA/CD

CSMA/CD

CSMA/CA

CSMA/CA

Rejestry przesuwne

Rejestry przesuwne

Token Passing

Token Passing

Slotted Ring

Slotted Ring

Demand Priority

Demand Priority

Metody dostępu do łącza

Metody dostępu do łącza

LAN

LAN

Możliwość stosowania priorytetów:

Możliwość stosowania priorytetów:

Token Passing

Token Passing

Demand Priority

Demand Priority

ALOHA

ALOHA

CSMA

CSMA

CSMA/CD

CSMA/CD

CSMA/CA

CSMA/CA

Rejestry przesuwne

Rejestry przesuwne

Slotted Ring

Slotted Ring

Metody dostępu do łącza

Metody dostępu do łącza

LAN

LAN

Wykorzystanie pasma:

Wykorzystanie pasma:

Slotted Ring

Slotted Ring

Token Passing

Token Passing

Rejestry przesuwne

Rejestry przesuwne

Demand Priority

Demand Priority

CSMA/CD

CSMA/CD

CSMA

CSMA

CSMA/CA

CSMA/CA

ALOHA

ALOHA

Metody dostępu do łącza

Metody dostępu do łącza

LAN

LAN

Zastosowania i popularność:

Zastosowania i popularność:

CSMA/CA (WiFi)

CSMA/CA (WiFi)

CSMA/CD (Ethernet)

CSMA/CD (Ethernet)

Token Passing (FDDI, Token Ring)

Token Passing (FDDI, Token Ring)

Slotted Ring

Slotted Ring

CSMA

CSMA

Demand Priority

Demand Priority

Rejestry przesuwne

Rejestry przesuwne

ALOHA

ALOHA

Document Outline

- Slide 1

- Slide 2

- Slide 3

- Slide 4

- Slide 5

- Slide 6

- Slide 7

- Slide 8

- Slide 9

- Slide 10

- Slide 11

- Slide 12

- Slide 13

- Slide 14

- Slide 15

- Slide 16

- Slide 17

- Slide 18

- Slide 19

- Slide 20

- Slide 21

- Slide 22

- Slide 23

- Slide 24

- Slide 25

- Slide 26

- Slide 27

- Slide 28

- Slide 29

- Slide 30

- Slide 31

- Slide 32

- Slide 33

- Slide 34

- Slide 35

- Slide 36

- Slide 37

- Slide 38

- Slide 39

- Slide 40

- Slide 41

- Slide 42

- Slide 43

- Slide 44

- Slide 45

- Slide 46

- Slide 47

- Slide 48

- Slide 49

- Slide 50

- Slide 51

- Slide 52

- Slide 53

- Slide 54

- Slide 55

- Slide 56

- Slide 57

- Slide 58

Wyszukiwarka

Podobne podstrony:

Metody dostępu do medium transmisyjnego w sieciach LAN

Metody Dostępu Do Internetu

Metody Dostępu Do Internetu

metody dostepu do danych

projekt sieci LAN z dostępem do Internetu

projekt sieci LAN z dostępem do Internetu

dostep do informacji publicznej Nieznany (2)

07-02 PAM-Dostęp do Waszego Makro-Ducha i do Waszej Świadomości, ezoteryka

3 Parametry i usługi sieci dostępu do Internetu – teraz i w przyszłości

późniak koszałka,bazy?nych, Dostęp do?z?nych poprzez WWW

Zasady dostępu do informacji sektora publicznego i jej ponownego wykorzystania

Żeglugę kabotażową rozwinęły państwa mające szeroki dostęp do morza doc

076 Ustawa o dostepie do informacji publicznej

dostep do informacji publicznej Nieznany

Domyślny dostęp do poczty w pracowni szkolnej

lista firm uzyskujacych dostep do tajemnicy bankowej

Definiowanie reguł postępowania dla serwera FireWall określających sposób dostępu do wybranych serwe

więcej podobnych podstron