www.hakin9.org

22

Hakin9 Nr 6/2004

A

ta

k

www.hakin9.org

23

Hakin9 Nr 6/2004

Cisco IOS

P

rodukty firmy Cisco Systems to nieod-

łączny element wszelkich sieci kompu-

terowych – często strategiczny i nara-

żony na bezpośrednie zagrożenia. Główne za-

stosowanie urządzeń Cisco to praca w sieciach

szkieletowych dostawców Internetu (ISP) oraz

operatorów telekomunikacyjnych – uchodzą za

niezawodne i bezpieczne. Mimo to, próby ata-

ków na rutery i switche Cisco są dość częste.

Niedawna kradzież kodu źródłowego i wykry-

te błędy w sterującym tymi urządzeniami sys-

temie operacyjnym (Cisco IOS) nie napawają

optymizmem.

Obiekt ataku

Sercem produktów firmy Cisco jest system ope-

racyjny IOS (Internetworking Operating Sys-

tem). Jego głównym zadaniem jest realizacja

zadań trasowania w sieci rozległej. System IOS

steruje sprzętowymi składnikami rutera za po-

mocą określonego zestawu poleceń. Podobnie

jak każdy system operacyjny, zawiera narzę-

dzia umożliwiające konfigurację, monitorowanie

oraz zarządzanie urządzeniami. Przechowywa-

ny jest w pamięci flash (może być również łado-

wany z dysku twardego lub przez TFTP) i składa

się z jednego pliku, zawierającego kod wszyst-

Cisco IOS z punktu

widzenia intruza

Kamil Folga

Intruz – wykorzystując niewiedzę

lub niedbałość administratora

– może przejąć kontrolę nad

urządzeniami sieciowymi

Cisco na wiele różnych

sposobów. Wykorzystanie luk

umożliwiających nieuprawniony

dostęp czy atak Denial of

Service to wyłącznie kwestia

czasu.

kich dostępnych funkcji. Trzy podstawowe kate-

gorie systemu przedstawiono w Tabeli 1.

Szczegółowe oznaczenie wersji systemu jest

bardziej skomplikowane. Składa się z oznacze-

nia numerycznego (na przykład 11.1, 12.2) oraz

literowego, które zazwyczaj opisuje specyficzne

zastosowania danego IOS. Przykładowo:

• T – poprawki błędów i wprowadzenie no-

wych możliwości,

• S – poprawki błędów i wsparcie dla wysoko-

wydajnego rutingu,

Z artykułu nauczysz się...

• jakie luki i w jaki sposób może wykorzystać

intruz by przejąć kontrolę nad ruterem Cisco,

• w jaki sposób intruz może przeprowadzić atak

DoS na ruter Cisco,

• o jakich zasadach należy pamiętać, by zabez-

pieczyć ruter przed atakami.

Powinieneś wiedzieć...

• znać podstawy funkcjonowania ruterów Cisco,

• znać podstawy funkcjonowania protokołu

SNMP.

www.hakin9.org

22

Hakin9 Nr 6/2004

A

ta

k

www.hakin9.org

23

Hakin9 Nr 6/2004

Cisco IOS

• E – urządzenia szkieletu sieci,

zaawansowane funkcje Quality

of Service, wsparcie dla usług

głosowych, bezpieczeństwo,

• B – poprawki błędów, wsparcie

dla usług szerokopasmowych.

Dodatkowo wprowadzono oznacze-

nia specjalnych edycji systemu, mię-

dzy innymi:

• A – rutery dostępowe, połączenia

wdzwaniane,

• D – xDSL,

• H – SDH/SONET,

• J – technologie łącz bezprzewo-

dowych Aironet,

• M – Mobile Wireless,

• W – ATM/LAN, przełączanie

w warstwie trzeciej.

Omawiając działanie rutera czy swit-

cha często będziemy wspominali

o pliku konfiguracyjnym. Każdy ru-

ter Cisco wymaga dwóch takich pli-

ków. Jeden z nich opisuje aktual-

ny stan konfiguracji i nazwany jest

running-config. Drugi plik nazwany

startup-config zawiera konfigurację

wykorzystywaną przy uruchamianiu.

Trzeba pamiętać, że zmiany w kon-

figuracji running-config – bez zapi-

su w pamięci nieulotnej – nie będą

uwzględnione przy ponownym uru-

chamianiu urządzenia.

Identyfikacja systemu

Aby atak zakończył się powodze-

niem, intruz musi uzyskać jak najwię-

cej informacji o jego celu. Identyfika-

cja systemu nie jest jednak skompli-

kowanym zadaniem. Powinna skła-

dać się z trzech etapów:

• stworzenie listy hostów w kon-

kretnej sieci,

• zdobycie informacji o usługach

udostępnianych przez wytypo-

waną maszynę,

• sprawdzenie wersji działającego

systemu operacyjnego (finger-

printing).

Urządzenia Cisco można spodziewać

się zwykle na styku dostawca-opera-

tor. Intruz może więc wykonać prosty

test z wykorzystaniem narzędzia mtr.

W przedstawionym przypadku wstęp-

na identyfikacja jest łatwa (patrz Li-

sting 1). Można przypuszczać, że

host o nazwie cisco.provider.net bę-

dzie poszukiwanym przez nas syste-

mem. Wbrew pozorom takie nazew-

nictwo hostów jest dość popularne,

szczególnie w małych sieciach.

Ruter Cisco zwykle przedstawia

się w sposób podobny do każdego

innego systemu w sieci. Dość pro-

stą, ale dającą dobre efekty meto-

dą identyfikacji IOS w sieci jest tak-

że użycie programu Nmap, skanera

portów z możliwością zdalnego roz-

poznawania systemu operacyjne-

go (fingerprinting). Gdy intruz uży-

je tego narzędzia na wybranym ho-

ście (Listing 2) zauważy, że badany

host ma aktywne usługi HTTP, telnet

i finger – ten zestaw jest charaktery-

styczny dla urządzeń Cisco. Skaner

poda także wiele informacji dotyczą-

cych używanego oprogramowania,

rodzaju sprzętu oraz wersji systemu

operacyjnego IOS.

W celu ułatwienia obsługi urzą-

dzenia Cisco konfiguruje się za po-

mocą interfejsu linii poleceń CLI

(command line interface). Dostęp do

rutera można uzyskać przez konso-

lę terminala bądź wirtualne termina-

le, z którymi administrator łączy się

przez klienta usługi telnet lub SSH.

Spróbujmy połączyć się z usługą tel-

net (patrz Listing 3).

Komunikat User Access Verifi-

cation jest standardowym banerem

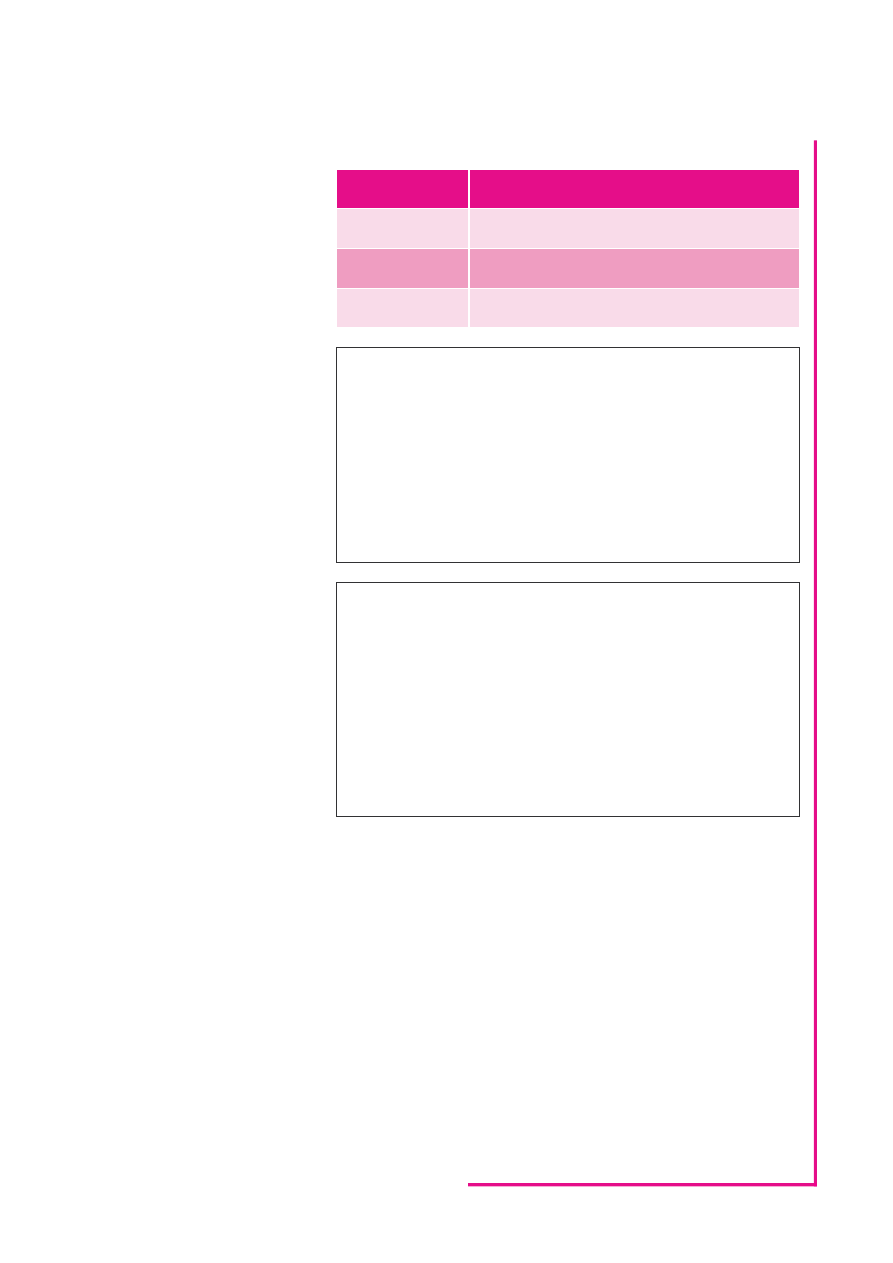

Tabela 1.

Kategorie Cisco IOS

Kategoria Cisco

IOS

Przeznaczenie

General Deploy-

ment (GD)

Wersja zastosowania ogólnego, cechuje się stabil-

nością, nie zawiera znaczących błędów.

Early Deployment

(ED)

Wsparcie dla nowych technologii, możliwe luki

w bezpieczeństwie i błędy.

Maintenance Rele-

ase (MR)

Wersja zastępująca kod General Deployment, za-

wierająca poprawki, rygorystycznie testowana.

Listing 1.

Wstępna identyfikacja ruterów przy użyciu programu mtr

# mtr host.provider.net

Matt`s traceroute [v0.51]

Fri Oct 1 17:24:29 2004

Keys: D – Display mode R – Restart statistics Q – Quit

Packet Pings

Hostname %Loss Rcv Snt Last Best Avg Worst

1. host.example.net 0% 14 14 0 0 0 1

2. router.example.net 0% 14 14 1 1 1 1

3. abc.operator.net 0% 14 14 7 6 8 10

4. cisco.provider.net 0% 14 14 11 6 8 21

5. host.provider.net 0% 14 14 13 11 14 22

Listing 2.

Identyfikacja za pomocą

programu Nmap

# nmap -vv -O -sS cisco.provider.net

Starting nmap 3.48 ( http://www.insecure.org/nmap/ ) at 2004-10-01 16:44 CEST

Interesting ports on 192.168.0.2:

(The 1654 ports scanned but not show belowe are in state: closed)

PORT STATE SERVICE VERSION

23/tcp open telnetd Cisco telnetd (IOS 12.X)

79/tcp open finger Cisco fingerd (IOS 12.X)

80/tcp open http Cisco IOS administrative webserwer

Device type: router

Running: Cisco IOS 12.X

OS details: Cisco IOS 12.0(5)WC3 – 12.0(16a)

Nmap run completed – 1 IP address (1 host up) scanned in 20.591 second

Wyszukiwarka

Podobne podstrony:

hakin9 6 2004 wykrywanie sniffingu demo

hakin9 5 2004 demaskowanie nadawcy demo

hakin9 5 2004 szelkod python demo

hakin9 6 2004 testy penetracyjne demo

hakin9 6 2004 przechowywanie danych demo

hakin9 5 2004 skanowanie portow demo

hakin9 5 2004 rozpoznawanie honeypotow demo

hakin9 5 2004 ddos obrona demo

hakin9 5 2004 atak jabber demo

hakin9 6 2004 inzynieria odwrotna demo

hakin9 6 2004 wykrywanie sniffingu demo

więcej podobnych podstron