WOJSKOWA AKADEMIA TECHNICZNA

INSTYTUT SYSTEMÓW ŁACZNOŚCI WYDZIAŁU ELEKTRONIKI

ZAKŁAD RADIOKOMUNIKACJI I WALKI RADIOELEKTRONICZNEJ

P O R Ó W N A N I E E F E K T Y W N O Ś C I

W Y B R A N Y C H M E T O D D O S T Ę P U

D O K A N A Ł U R A D I O W E G O

(Instrukcja laboratoryjna)

Warszawa 2006

2

Spis treści

1.

Cel ćwiczenia .................................................................................................................... 3

2.

Wprowadzenie .................................................................................................................. 3

2.1. Podział metod dostępu do kanału radiowego . ................................................................. 3

2.2. Podział protokołów dostępu do kanału radiowego . ......................................................... 4

2.3. Zdefiniowanie kryteriów oceny wybranej metody dostępu . ............................................ 8

3.

Wykonanie ćwiczenia ..................................................................................................... 12

3.1. Zapoznanie się ze stanowiskiem laboratoryjnym . ......................................................... 12

3.2. Porównanie różnych protokołów dostępu do kanału radiowego . .................................. 14

3.3. Wpływ efektu progowego na jakość systemu . ............................................................... 15

3.4. Wpływ wartości znormalizowanego opóźnienia transmisji na drodze

propagacji na parametry systemu ................................................................................... 16

4.

Zagadnienia do kolokwium wstępnego: ......................................................................... 17

5.

Wzór sprawozdania ......................................................................................................... 18

Literatura: ................................................................................................................................. 19

3

1.

Cel ćwiczenia

Celem ćwiczenia jest zapoznanie słuchaczy z popularnymi metodami dostępu do kanału

radiowego, ocena ich efektywności przy określonych kryteriach, a także pokaz niektórych

możliwości programu MATLAB w wersji 7.1 w zastosowaniach symulacyjnych.

2.

Wprowadzenie

W systemie komunikacji bezprzewodowej informacje przesyłane są między wieloma

użytkownikami przy pomocy fal radiowych. Natura kanału radiowego sprawia, że nadawany

sygnał dociera do wszystkich odbiorników. Własnością tego kanału jest również istnienie

interferencji między nadawanymi sygnałami. Z tych względów dla prawidłowej komunikacji

konieczne jest stosowanie odpowiednich metod dostępu do kanału. Kontrola dostępu i metody

przydziału dostępu do kanału radiowego wielu użytkownikom są niezmiernie ważne dla

prawidłowego działania sieci bezprzewodowych o dowolnej topologii.

2.1.

Podział metod dostępu do kanału radiowego

Oddzielenie sygnałów jest łatwe do osiągnięcia w metodach dostępu na stałe

przypisujących zasoby kanału (częstotliwość, czas lub obie wielkości) poszczególnym

użytkownikom na określonej z góry zasadzie. Istnieją trzy tego typu metody dostępu: FDMA,

TDMA i CDMA. Dla strumienia danych o stałym natężeniu, metody na stałe przypisujące

zasoby kanału pozwalają bardzo efektywnie wykorzystać te zasoby.

Wielodostęp z podziałem częstotliwościowym FDMA (ang. Frequency Division Multiple

Access) jest techniką wykorzystującą dobrze znany schemat zwielokrotnienia z podziałem

częstotliwości FDM (ang. Frequency Division Multiplexing). W tej technice wielodostępu

pasmo częstotliwości jest dzielone na podpasma, które są przydzielane na stałe różnym

użytkownikom. Każdy z nich może korzystać z przydzielonego pasma częstotliwości

w sposób nieograniczony w czasie.

Wielodostęp z podziałem czasowym TDMA (ang. Time Division Multiple Access) jest

techniką wykorzystującą zwielokrotnienie z podziałem czasu TDM (ang. Time Division

Multiplexing). Polega ono na tym, że każdy z użytkowników ma do dyspozycji całe dostępne

pasmo, przez ściśle określony przedział czasu, nazywany szczeliną czasową. Niepokrywające

się szczeliny czasowe poszczególnych użytkowników tworzą kanały ortogonalne.

4

Odseparowanie sygnałów może być również dokonane poprzez przypisanie każdemu

z użytkowników charakterystycznej sekwencji kodowej. Dzięki niej w odbiorniku można

wyodrębnić sygnały pochodzące od poszczególnych użytkowników. W metodzie tej zwanej

wielodostępem z podziałem kodowym CDMA (ang. Code Division Multiple Access)

użytkownicy korzystają z całego dostępnego pasma, bez ograniczeń czasowych. W metodzie

wielodostępu CDMA wyróżnić można dwie techniki CDMA: z bezpośrednim rozpraszaniem

DS-CDMA (ang. Direct Sequence CDMA) i ze skakaniem po częstotliwościach FH-CDMA

(ang. Frequency Hopping CDMA).

2.2.

Podział protokołów dostępu do kanału radiowego

Dla ruchu pakietowego transmitowanego w paczkach metody dostępu przydzielające na

stałe zasoby kanału mogą nie być efektywne i powodować marnotrawienie zasobów kanału

przez większość czasu. W takim przypadku lepsze wykorzystanie kanału można osiągnąć,

jeśli dostępne zasoby kanału są rozdysponowywane w oparciu o dostęp losowy (ang. random

access).

Jeśli ruch pakietowy generowany jest w postaci paczek i w czasie jego przesyłania

powstaje wiele kolizji, wówczas można zastosować sterowany dostęp do medium

transmisyjnego. Polega on na narzuceniu pewnej dyscypliny na sieć złożoną z niezależnych

użytkowników. W metodach sterowanego dostępu do medium tylko jeden użytkownik ma

zgodę na dostęp do medium w danej chwili.

Technika odpytywania stosuje scentralizowany system sterowania dostępem do kanału.

Wybrana stacja w sieci cyklicznie odpytuje pozostałe stacje w celu określenia czy posiadają

dane do transmisji. Technika odpytywania wymaga stałej wymiany informacji między stacją

sterującą a pozostałymi stacjami.

Ogólnie, metody rozwiązywania konfliktów można podzielić na dwie grupy, w których

użytkownicy zachowują się w sposób bierny bądź czynny. Użytkownicy bierni oczekują na

otrzymanie pozwolenia na transmisję. Za wysłanie pozwoleń odpowiedzialna jest stacja

centralna lub jeden z wyróżnionych użytkowników. Użytkownicy aktywni podejmują decyzję

o transmisji pakietu na własną rękę opierając się na dostępnej informacji o stanie systemu.

Regułę, według której odbywa się podejmowanie decyzji o transmisji pakietu, nazywa się

regułą dostępu do kanału lub protokołem wielodostępu.

5

W niniejszym ćwiczeniu badane będą protokoły pracujące na zasadzie losowego dostępu

do kanału, tzn. próby wysłania pakietu podejmowane przez terminale będą procesem

losowym.

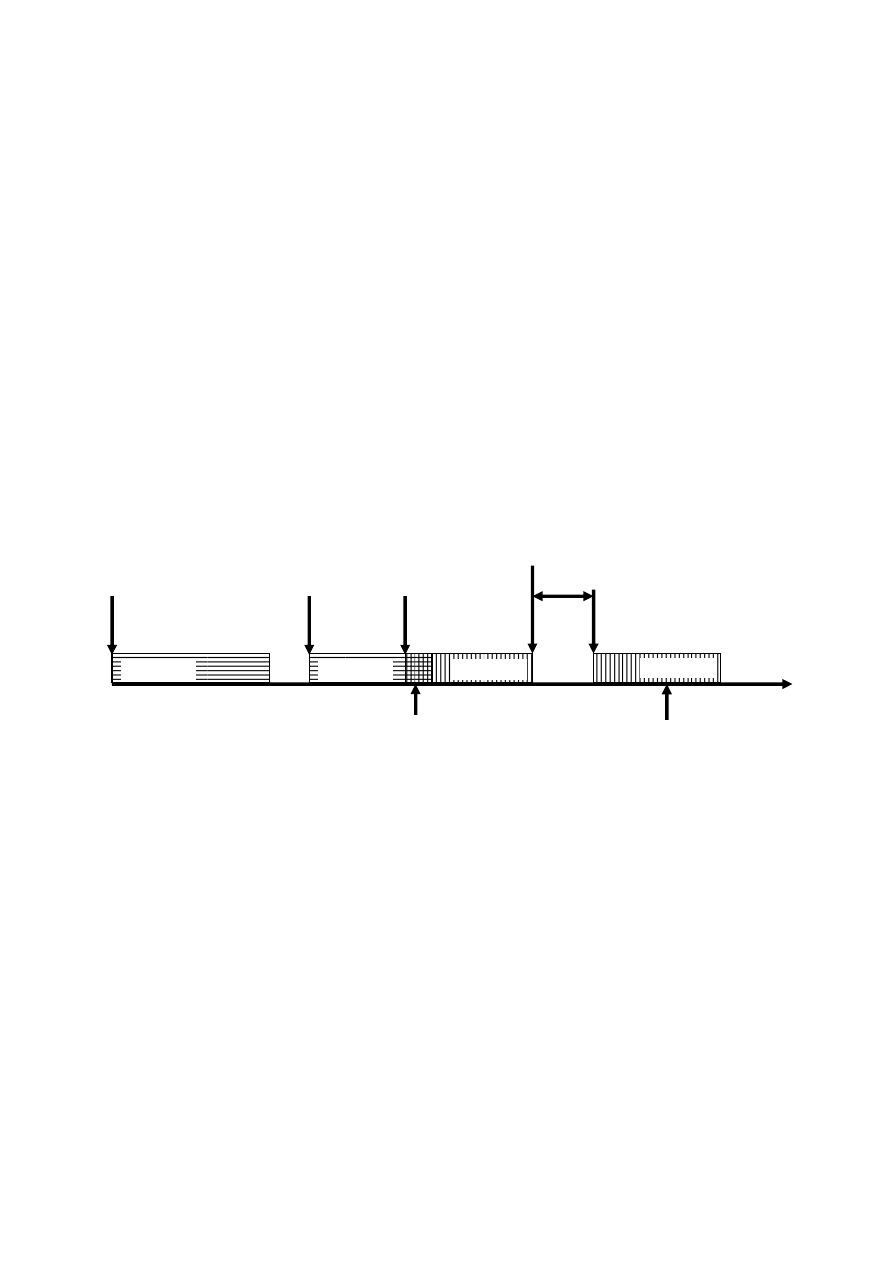

Najprostszym, chociaż również najmniej efektywnym protokołem dostępu przypadkowego

jest tzw. czysty protokół ALOHA (ang. pure ALOHA). Zgodnie z jego zasadą działania

(rys. 2.1) użytkownicy transmitują pakiety zaopatrzone w blok detekcji błędów natychmiast,

gdy mają coś do wysłania. Kolizje pomiędzy pakietami zdarzają się wtedy, gdy co najmniej

dwa z nich chociaż częściowo nakładają się w czasie (na rysunku pakiety nr 2 i 3). Odbiór

każdego z pakietów musi być potwierdzony. Jeśli pakiet ACK (ang. Acknowledgment) nie

dotrze do nadawcy w określonym czasie, nadawca traktuje wysłany pakiet jako stracony

w wyniku kolizji i wysyła go ponownie z losowo wybranym opóźnieniem. Pakiet nr 3

wysyłany jest z opóźnieniem równym t

1

. Pakiet nr 2 zostanie retransmitowany, lecz po innym,

losowo dobranym czasie. Dzięki takiemu roywiyaniu można chociaż częściowo uniknąć

powtarzania się kolizji.

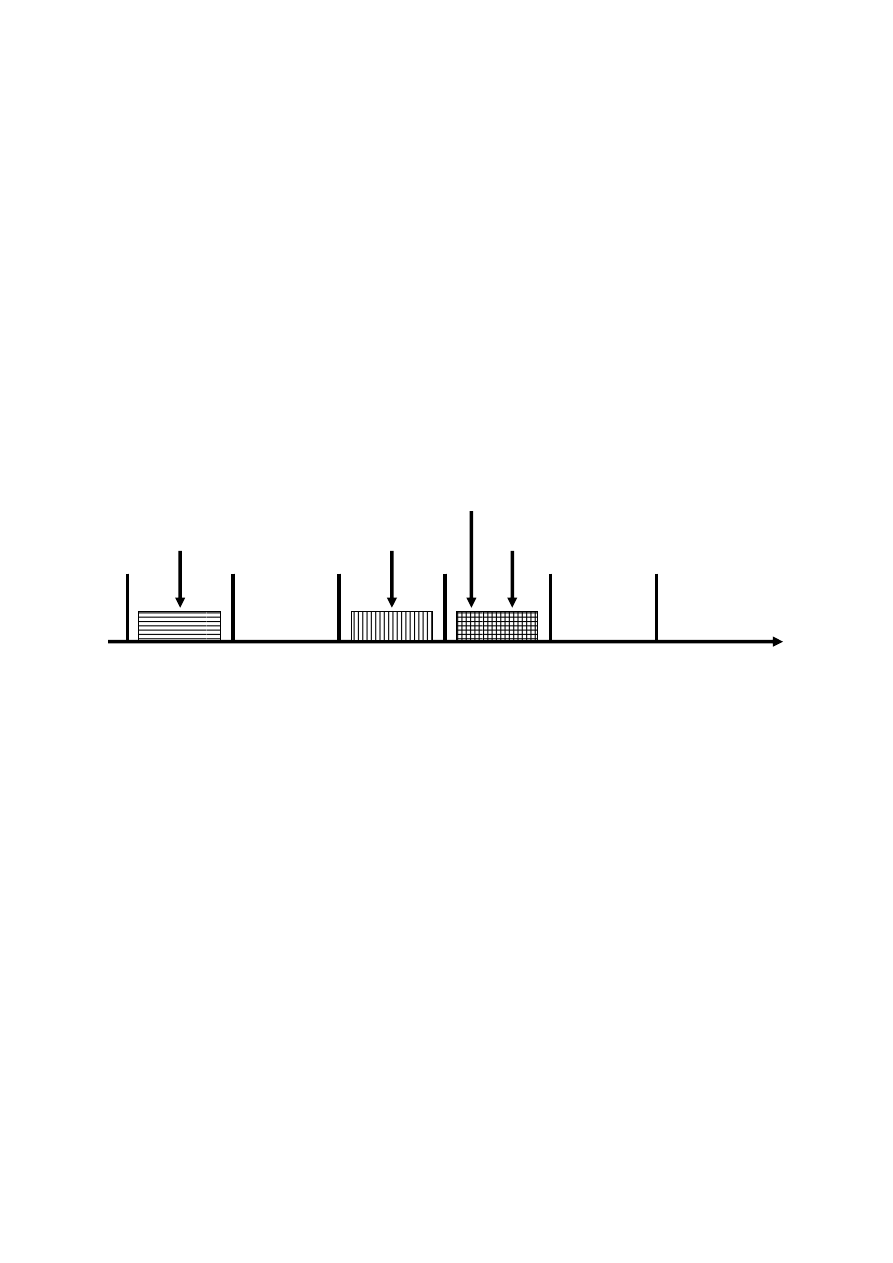

Rys. 2.1. Zasada działania protokołu ALOHA

Wzrost liczby użytkowników oraz wzrost ruchu generowanego przez każdego z nich

będzie powodował coraz częstsze nakładanie się na siebie pakietów a tym samym wzrost

prawdopodobieństwa wystąpienia kolizji.

Przepływność systemu ALOHA wyrażona jest wzorem 2.1:

G

e

G

S

2

−

=

(2.1)

gdzie: S – przepływność

G - całkowity ruch w odniesieniu do pojemności kanału

Pochodna dS/dG jest równa zero dla G=0,5 zatem maksimum przepływności S występuje

dla wartości G=0,5. Tak więc system ALOHA osiąga maksymalną wartość przepływności

równą 1/(2e) = 0,184. Innymi słowy najlepsze wykorzystanie kanału, jakie możemy osiągnąć

wynosi 18,4 procent.

Pakiet nr 1

Czasy rozpoczęcia transmisji kolejnych pakietów

Kolizja

Retransmisja

pakietu nr 3

Czas

t

1

Pakiet nr 2

Pakiet nr 3

Pakiet nr 4

6

Całkowicie niezsynchronizowany dostęp do kanału zdefiniowany przez protokół ALOHA

można zmodyfikować dzieląc czas na odcinki – tzw. szczeliny. Ich długość jest równa

czasowi transmisji pojedynczego pakietu, przy założeniu stałej długości pakietów. Nadajnik

użytkownika musi być zsynchronizowany ze szczelinami czasowymi i przesyłać swoje

pakiety w ich ramach. Jeśli każdy z użytkowników będzie rozpoczynał transmisję zawsze na

początku szczeliny, wówczas dwa pakiety mogą uczestniczyć w kolizji tylko wtedy, gdy

całkowicie nałożą się na siebie (a nie częściowo jak to jest w protokole ALOHA) –

rysunek 2.2. Dzięki temu rośnie efektywność wykorzystania kanału (przedział czasu,

w którym transmitowany pakiet jest podatny na kolizję ulega skróceniu z 2T do T).

W przypadku wystąpienia kolizji użytkownicy podejmują kolejne próby skorzystania z kanału

po pseudolosowym odstępie czasu. Tak więc prawdopodobieństwo, że obaj skorzystają z tej

samej szczeliny czasowej jest niewielkie.

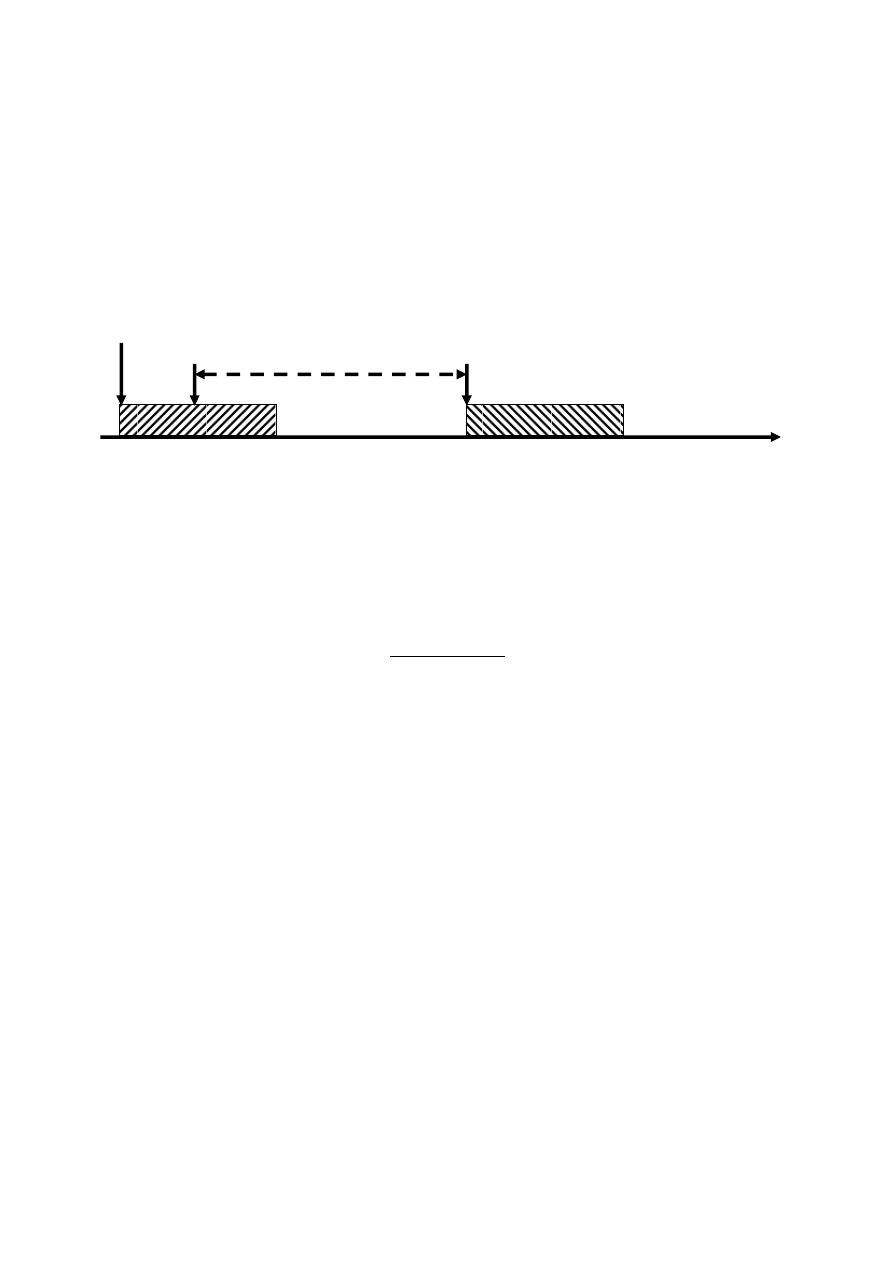

Rys. 2.2. Zasada działania protokołu S-ALOHA

Wprowadzenie pewnego uporządkowania w proces emisji pakietów przyczynia się do

polepszenia protokołu ALOHA.

Opisana metoda nosi nazwę „szczelinowa” ALOHA (S-ALOHA – ang. slotted ALOHA).

Równanie opisujące przepływność systemu szczelinowa ALOHA (S-ALOHA) ma

następującą postać:

G

e

G

S

−

=

(2.2)

Dzięki wprowadzeniu prostej modyfikacji protokołu ALOHA maksymalna przepływność

wzrasta dwukrotnie i wynosi dla szczelinowego ALOHA 1/e=0,368 (dla G=1). W systemie

tym możemy osiągnąć 36,8 procentowe wykorzystanie kanału.

Użytkownicy systemu wysyłający swoje pakiety stosując protokół ALOHA nie biorą pod

uwagę tego, co robią inni użytkownicy. Gdyby najpierw „nasłuchiwali" kanał w celu

określenia jego stanu, a dopiero po stwierdzeniu, że nie jest on zajęty przez innego

użytkownika nadawali swój pakiet, liczba kolizji znacznie by się obniżyła. Protokoły, które

stosują powyższą zasadę nazywane są protokołami wielodostępu z detekcją nośnej (CSMA –

Stacja B

Stacja A

Stacja C

Stacja D

Kolizja

Czas

7

ang. Carrier Sense Multiple Access). Wybrane protokoły tego typu są stosowane

w bezprzewodowych sieciach pakietowych i bezprzewodowych sieciach LAN.

W ćwiczeniu badana będzie wersja protokołu CSMA znana jako nonpersistent CSMA

(nieuporczywy CSMA). W protokole tym, jeśli terminal stwierdza, że kanał jest zajęty, czeka

przez losowy odcinek czasu, aby stwierdzić ponownie stan kanału. Jeśli kanał jest wolny,

pakiet zostanie bezzwłocznie wysłany – rysunek 2.3.

Rys. 2.3. Zasada działania protokołu nonpersistent CSMA

Przepływność systemu wykorzystującego protokół nieuporczywy CSMA można określić

wzorem:

(

)

G

a

G

a

e

a

G

e

G

S

−

−

+

+

=

2

1

(2.3)

Gdzie:

S – przepływność kanału

G – oferowany ruch

a - znormalizowane opóźnienie propagacji

Opóźnienie wynikające z czasu propagacji zależy od odległości pomiędzy terminalami

i punktem dostępu. W większości przypadków zakłada się, że czas propagacji jest taki sam

dla całego systemu i przyjmuje się jedną znormalizowaną wartość opóźnienia propagacji

pakietów od access pointa do każdego terminala (a).

Protokołami zbliżonymi do CSMA są protokoły ISMA (ang. Inhibit Sense Multiple

Access). Różnica między nimi polega na tym, że w systemach radiowych wykorzystujących

protokoły ISMA stosuje się dodatkowy kanał informujący o zajętości kanału głównego. Gdy

stacja bazowa odbiera pakiet w kanale głównym od jednego z terminali, do wszystkich

pozostałych terminali w kanale dodatkowym wysyła informację o zajętości kanału głównego

(„busy”) powstrzymując je od nadawania. Po zakończeniu odbioru pakietu stacja bazowa

wysyła sygnał informujący o zwolnieniu kanału („idle”). Pozostałe terminale rozpoczynają

Czas

Stacja A nadaje

Stacja B nasłuchuje

i opóźnia moment nadawania

Stacja B nasłuchuje

i nadaje pakiet

8

nadawanie swoich pakietów na zasadzie podobnej jak w przypadku protokołu np-CSMA.

W ćwiczeniu badany będzie protokół szczelinowy nieuporczywy ISMA (ang. Slotted

nonpersistent ISMA). Podobnie jak w protokole slotted ALOHA czas podzielony jest na

szczeliny, w których wysyłane są pakiety. Poniżej podany jest wzór na przepływność kanału

przy zastosowaniu protokołu dostępu szczelinowy nieuporczywy ISMA:

G

d

G

d

e

d

e

G

d

S

−

−

−

+

=

1

(2.4)

Gdzie:

S – przepływność kanału;

G – oferowany ruch;

d – znormalizowany czas propagacji

Pomimo tego, że terminale są na bieżąco informowane o stanie kanału, kolizje zdarzają się

ze względu na opóźnienia propagacyjne pomiędzy poszczególnymi terminalami a punktem

dostępu. Opóźnienie to (d) jest dwa razy większe niż w systemach CSMA, ponieważ access

point musi najpierw odebrać sygnał od terminala a następnie wygenerować sygnał o zajętości

kanału do pozostałych terminali. Przewaga protokołów ISMA nad CSMA polega na tym, że

w tych drugich część kolizji była spowodowana tzw. zjawiskiem ukrytych stacji. Sytuacja

taka miała miejsce, gdy terminale znajdowały się w takiej odległości od siebie, że były poza

wzajemnym zasięgiem, lub znajdowała się między nimi przeszkoda fizyczna, co

uniemożliwiało wykrycie transmisji. Obie te przyczyny kolizji są zlikwidowane w systemach

ISMA.

2.3.

Zdefiniowanie kryteriów oceny wybranej metody dostępu

Do oceny efektywności poszczególnych metod dostępu do kanału radiowego

wykorzystane zostaną następujące wielkości:

−

średni znormalizowany ruch całkowity;

−

przepływność kanału;

−

znormalizowany średni czas opóźnienia pakietu.

Powyższe wielkości zostaną omówione na przykładzie systemu wykorzystującego protokół

ALOHA.

Przy założeniu, że proces punktowy, tworzony przez chwile rozpoczęcia transmisji

wszystkich

pakietów

w

kanale

modelowany

jest

jako

proces

Poisson’a,

to

9

prawdopodobieństwo P(K) pojawienia się dokładnie K pakietów w dowolnym przedziale

o czasie trwania T wynosi:

( )

!

)

(

K

e

T

K

P

T

K

λ

λ

−

=

(2.5)

Gdzie: P(K)

– prawdopodobie

ń

stwo pojawienia si

ę

K pakietów;

K

= 0, 1, 2, …

λ

- stała dodatnia okre

ś

laj

ą

ca intensywno

ść

przybywania pakietów.

Ś

redni

ą

intensywno

ść

przybywania pakietów do systemu

λ

mo

ż

na zdefiniowa

ć

wzorem:

r

s

λ

λ

λ

+

=

(2.6)

Gdzie:

λ

-

ś

rednia intensywno

ść

przybywania pakietów;

λ

s

-

ś

rednia intensywno

ść

przybywania pakietów, których transmisja

zako

ń

czyła si

ę

powodzeniem;

λ

r

-

ś

rednia intensywno

ść

przybywania pakietów, które zostały odrzucone

w wyniku kolizji.

Przez S oznaczona zostanie

ś

rednia warto

ść

znormalizowanego ruchu przesłanego

poprawnie (lub przepływno

ść

kanału):

R

L

S

s

/

λ

=

(2.7)

Gdzie: S

- przepływno

ść

kanału;

L

- długo

ść

pakietów wyra

ż

ona w bitach;

R

- pojemno

ść

kanału wyra

ż

ona w bitach na sekund

ę

.

We wzorze (2.7) iloczyn L

λ

s

jest

ś

redni

ą

warto

ś

ci

ą

ruchu przesłanego poprawnie lub

przepływno

ś

ci

ą

wyra

ż

an

ą

w bitach na sekund

ę

. Znormalizowana przepływno

ść

S, wyra

ż

a

przepływno

ść

w odniesieniu do pojemno

ś

ci kanału.

Ś

redni znormalizowany całkowity ruch oferowany w kanale G mo

ż

na wyrazi

ć

jako:

R

L

G

/

λ

=

(2.8)

Gdzie: G

-

ś

redni znormalizowany ruch całkowity;

Oferowany ruch G jest ruchem całkowitym, na który składaj

ą

si

ę

zarówno pakiety nowe,

jak i retransmitowane pakiety, które wcze

ś

niej uczestniczyły w kolizji.

10

Czas transmisji ka

ż

dego pakietu wyra

ż

a si

ę

wzorem:

R

L

T

/

=

(2.9)

Gdzie: T

- czas transmisji pakietu wyra

ż

ony w sekundach;

Po podstawieniu zale

ż

no

ś

ci (2.9) do (2.7) i (2.8) uzyskany zostanie wzór na przepływno

ść

i ruch oferowany w kanale G:

T

S

s

λ

=

(2.10)

T

G

λ

=

(2.11)

Przepływno

ść

S pakietowej sieci radiowej mierzona jest w Erlangach. Mo

ż

na zauwa

ż

y

ć

,

ż

e

w systemie, w którym nie wyst

ę

puj

ą

kolizje, przepustowo

ść

nie przekroczy 1.

W systemie ALOHA u

ż

ytkownicy transmituj

ą

pakiety nie zwracaj

ą

c uwagi na innych

współu

ż

ytkowników sieci. Prawdopodobie

ń

stwo,

ż

e dwa pakiety nie nało

żą

si

ę

na siebie jest

równe prawdopodobie

ń

stwu,

ż

e T sekund przed i T sekund po rozpocz

ę

ciu przesyłania

danego pakietu nie rozpocznie si

ę

transmisja

ż

adnego innego pakietu. Zatem dla ka

ż

dego

pakietu potrzebny jest odst

ę

p 2T sekund. Prawdopodobie

ń

stwo P

s

,

ż

e pakiet o długo

ś

ci T

zostanie przesłany pomy

ś

lnie jest równe prawdopodobie

ń

stwu P(K=0),

ż

e dokładnie K=0

innych pakietów jest transmitowanych w przedziale czasu 2T. Podstawiaj

ą

c do (2.5) K=0

i czas równy 2T uzyska si

ę

zale

ż

no

ść

:

(

)

λ

λ

λ

T

T

s

e

e

T

K

P

P

2

2

0

!

0

2

)

0

(

−

−

=

=

=

=

(2.12)

Prawdopodobie

ń

stwo P

s

mo

ż

e by

ć

wyra

ż

one w funkcji intensywno

ś

ci ruchu, którego

transmisja zako

ń

czyła si

ę

powodzeniem

λ

s

oraz intensywno

ś

ci ruchu całkowitego w sieci

λ

:

λ

λ

/

s

s

P

=

(2.13)

Po przekształceniu (2.12) i (2.13) otrzyma si

ę

:

λ

λ

λ

T

s

e

2

−

=

(2.14)

Podstawiaj

ą

c równania (2.10) i (2.11) do (2.14) wyznaczona zostanie przepływno

ść

systemu ALOHA:

G

Ge

S

2

−

=

(2.15)

Je

ż

eli oferowany ruch jest bardzo mały G

≈

0, to b

ę

dzie bardzo mało kolizji, a tym samym

bardzo mało retransmisji. W takim przypadku S

≈

G. Przy bardzo du

ż

ym ruchu G mo

ż

na

11

spodziewa

ć

si

ę

du

ż

ej liczby kolizji i retransmisji, zatem przepustowo

ść

b

ę

dzie wynosiła

S << G, d

ążą

c do zera.

Zale

ż

no

ść

(2.15) została ju

ż

przytoczona wcze

ś

niej w rozdziale drugim jako wzór (2.1).

Wzory (2.2), (2.3) i (2.4) okre

ś

laj

ą

zale

ż

no

ś

ci na przepływno

ś

ci w systemach: szczelinowa

ALOHA, nieuporczywy CSMA oraz szczelinowy nieuporczywy ISMA.

Kolejnym parametrem, który b

ę

dzie brany pod uwag

ę

przy ocenie efektywno

ś

ci systemu

jest znormalizowany

ś

redni czas opó

ź

nienia pakietu. Czas jaki jest potrzebny do przesłania

jednego pakietu jest to czas, jaki upływa od wygenerowania pakietu przez terminal do

odebrania go przez punkt dost

ę

pu. Jest on zale

ż

ny od czasu generacji pakietu, czasu jego

transmisji do punktu dost

ę

pu oraz czasu jego odebrania przez punkt dost

ę

pu. Czas

generowania pakietu zale

ż

y z kolei od jego długo

ś

ci.

Je

ż

eli oznaczy

ć

przez

d

p

długo

ść

pakietu wyra

ż

on

ą

w symbolach, a przez

V

s

szybko

ść

transmisji jednego symbolu wyra

ż

on

ą

w symbol/sekund

ę

, to czas przesłania jednego pakietu

T

p

wynosi:

s

p

p

V

d

T

=

(2.16)

Czas przesłania wszystkich pakietów wynosi:

N

T

T

p

N

⋅

=

(2.17)

Gdzie:

N

- ilo

ść

wszystkich pakietów;

Rzeczywisty czas przesłania wszystkich pakietów

T

c

b

ę

dzie du

ż

o wi

ę

kszy z uwagi na

konieczno

ść

retransmisji pakietów, które brały udział w kolizji. Iloraz warto

ś

ci

T

c

i T

N

okre

ś

la znormalizowany

ś

redni czas opó

ź

nienia pakietu

D

t

(

od ang. delay time – czas

opó

ź

nienia):

N

c

t

T

T

D

=

(2.18)

12

3.

Wykonanie ćwiczenia

3.1.

Zapoznanie si

ę ze stanowiskiem laboratoryjnym

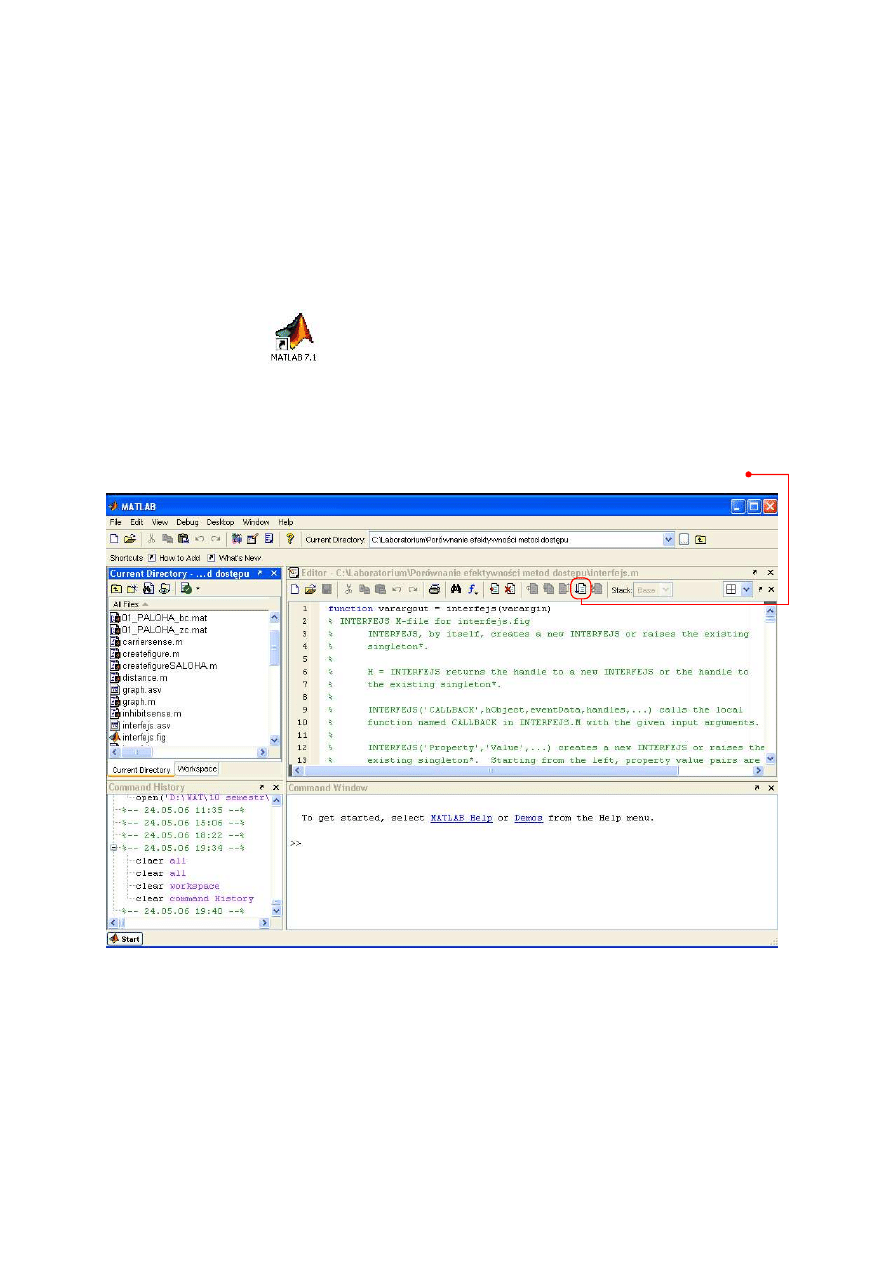

Stanowisko laboratoryjne oparte jest na programie napisanym w j

ę

zyku MATLAB,

uruchamianym na komputerze klasy PC z zainstalowanym oprogramowaniem MATLAB

w wersji 7.1. Program nale

ż

y uruchomi

ć

za pomoc

ą

skrótu umieszczonego na pulpicie przez

„klikni

ę

cie „ ikony:

Po uruchomieniu programu nale

ż

y otworzy

ć

plik C:\Laboratorium\Porównanie

efektywno

ś

ci metod dost

ę

pu\interfejs.m. Plik ten mo

ż

e znajdowa

ć

si

ę

w innym miejscu,

wskazanym przez prowadz

ą

cego

ć

wiczenie.

Interfejs nale

ż

y uruchomi

ć

przez naci

ś

ni

ę

cie ikony „Run”, tak jak pokazano poni

ż

ej.

Rys. 3.1 Wygląd okna programu MATLAB 7.1

13

Uruchomiony zostanie interfejs programu symulacyjnego. Jego wygl

ą

d przedstawia

rysunek 3.2.

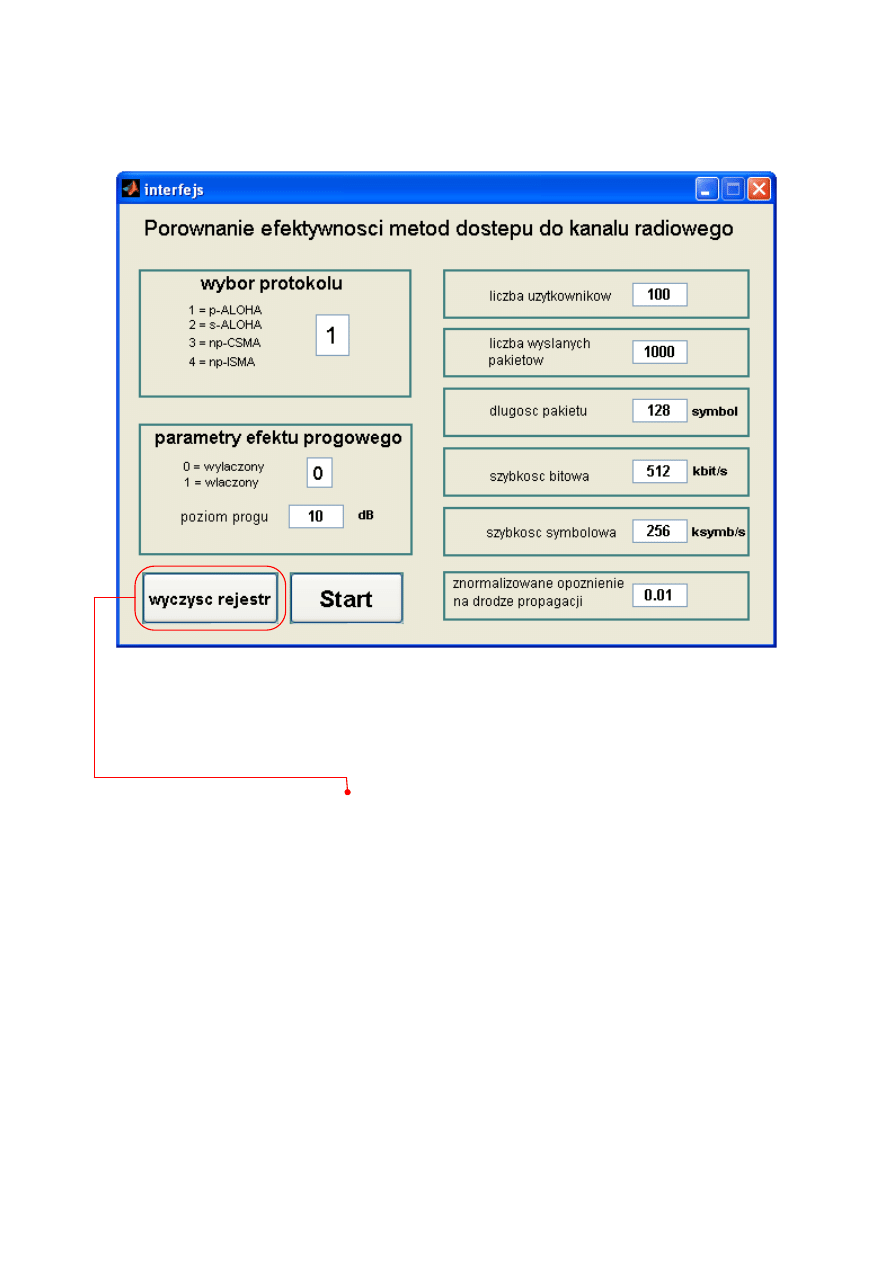

Rys. 3.2 Wygląd interfejsu uruchamiającego program symulacyjny

W białych polach znajduj

ą

si

ę

dane wej

ś

ciowe ustalaj

ą

ce warunki symulacji. Po

ka

ż

dorazowej zmianie danych wej

ś

ciowych, przed uruchomieniem symulacji nale

ż

y

wyczy

ś

ci

ć

rejestr przyciskiem. W przeciwnym wypadku niektóre dane nie zostałyby

zmienione wypaczaj

ą

c w ten sposób uzyskane wyniki. Przy wprowadzaniu warto

ś

ci

szybko

ś

ci bitowej i symbolowej trzeba zachowa

ć

zasad

ę

,

ż

e szybko

ść

bitowa jest

wielokrotno

ś

ci

ą

szybko

ś

ci symbolowej, czyli iloraz szybko

ść

symbolowa/szybko

ść

bitowa

jest liczb

ą

naturaln

ą

. Poni

ż

ej podane s

ą

dopuszczalne warto

ś

ci danych wej

ś

ciowych:

−

długo

ść

pakietu = 32; 64; 128,

−

szybko

ść

bitowa = 256; 512; 1024; 2048,

−

szybko

ść

symbolowa = 128; 256; 512; 1024

Symulacj

ę

uruchamiamy przyciskiem „

Start”

. Nale

ż

y pami

ę

ta

ć

,

ż

e zmieniaj

ą

c liczb

ę

wysłanych pakietów wydłu

ż

amy lub skracamy czas symulacji. Jest on równie

ż

zale

ż

ny od

parametrów u

ż

ytego komputera. Przy szybszym procesorze celowym jest zwi

ę

kszenie liczby

wysłanych pakietów. Wydłu

ż

y to, co prawda, czas symulacji, jednak otrzymane wyniki s

ą

14

bardziej wiarygodne i charakteryzuj

ą

si

ę

mniejszym „rozrzutem” co daje w efekcie bardziej

wygładzone wykresy.

Po zako

ń

czeniu symulacji wyniki zostan

ą

przedstawione za pomoc

ą

dwóch wykresów:

zale

ż

no

ś

ci przepływno

ś

ci kanału w funkcji

ś

redniego oferowanego ruchu oraz

ś

redniego

czasu opó

ź

nienia pakietu w funkcji

ś

redniego oferowanego ruchu.

Funkcja

fig pozwala na wł

ą

czenie siatki oraz znaczne powi

ę

kszenie wykresów, co ułatwia

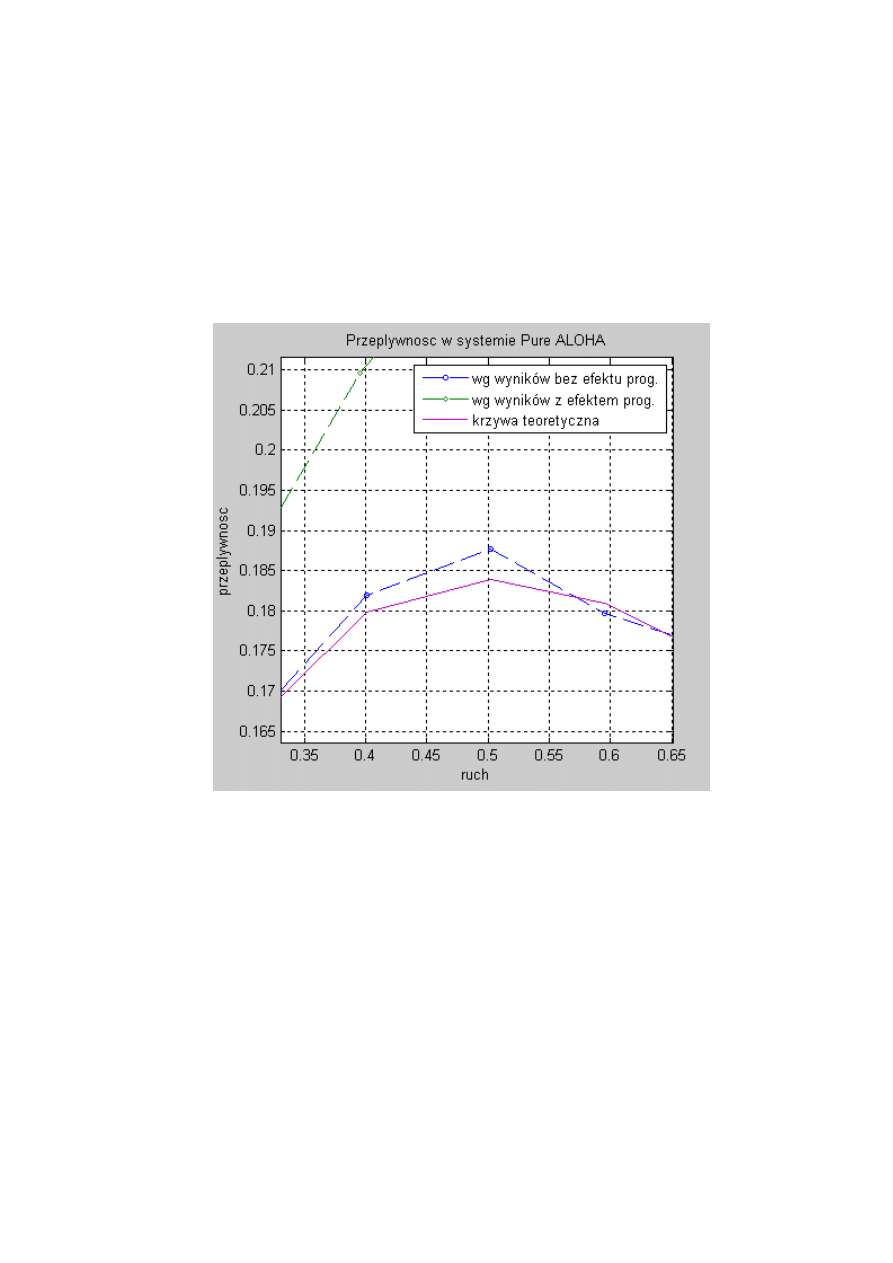

odczytywanie z nich uzyskanych wyników – rysunek 3.3.

Rys. 3.3 Odczytywanie danych z wykresu z wykorzystaniem okna fig.

3.2.

Porównanie ró

żnych protokołów dostępu do kanału radiowego

Przy danych pocz

ą

tkowych, tak jak na rysunku 3.2 przeprowadzi

ć

symulacje dla

wszystkich protokołów dost

ę

pu. Odczyta

ć

maksymaln

ą

warto

ść

przepływno

ś

ci oraz

odpowiadaj

ą

c

ą

jej warto

ść

ś

redniego ruchu w kanale. Z zale

ż

no

ś

ci

ś

redniego opó

ź

nienia

pakietu od

ś

redniego ruchu odczyta

ć

warto

ść

, przy której opó

ź

nienie zaczyna gwałtownie

rosn

ąć

. Dane zapisa

ć

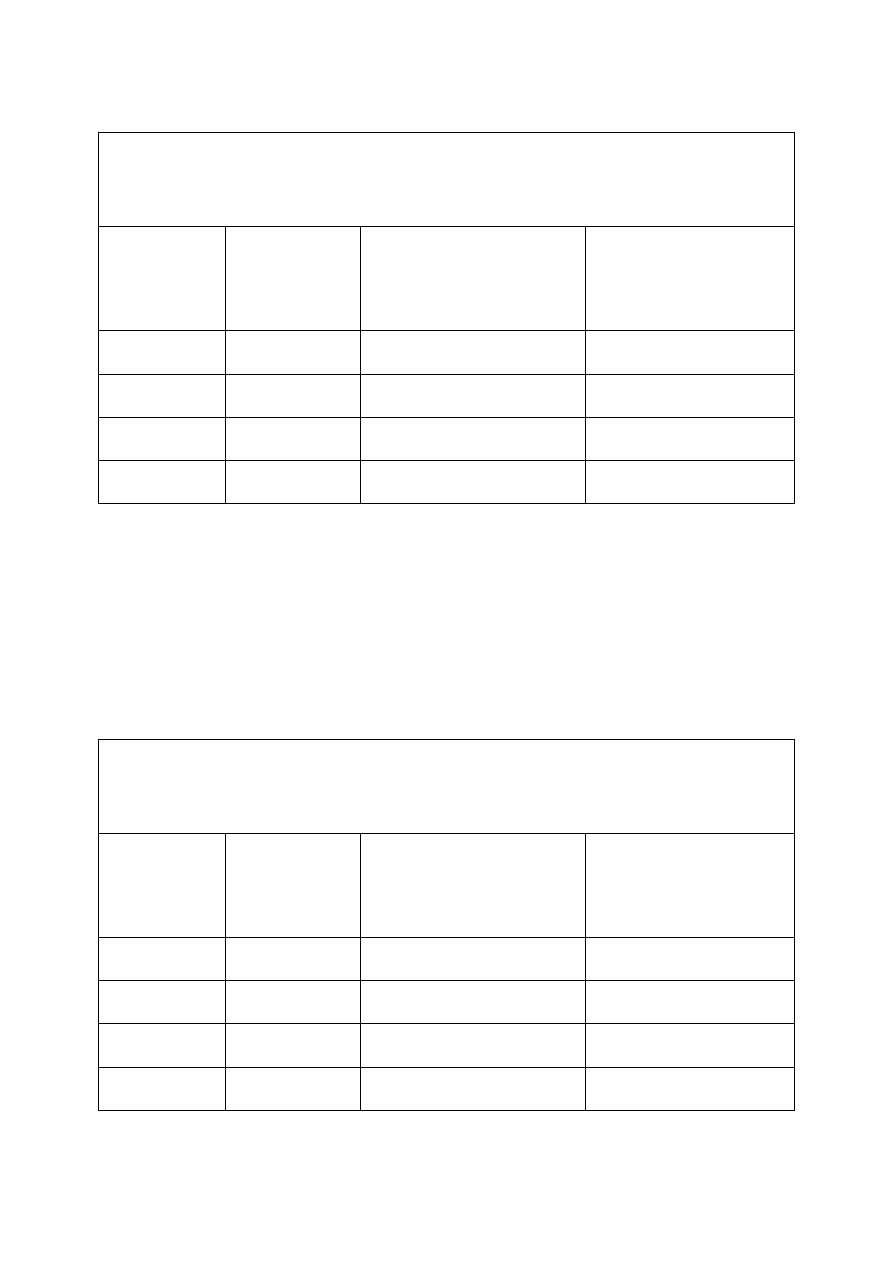

w tabeli 3.1.

15

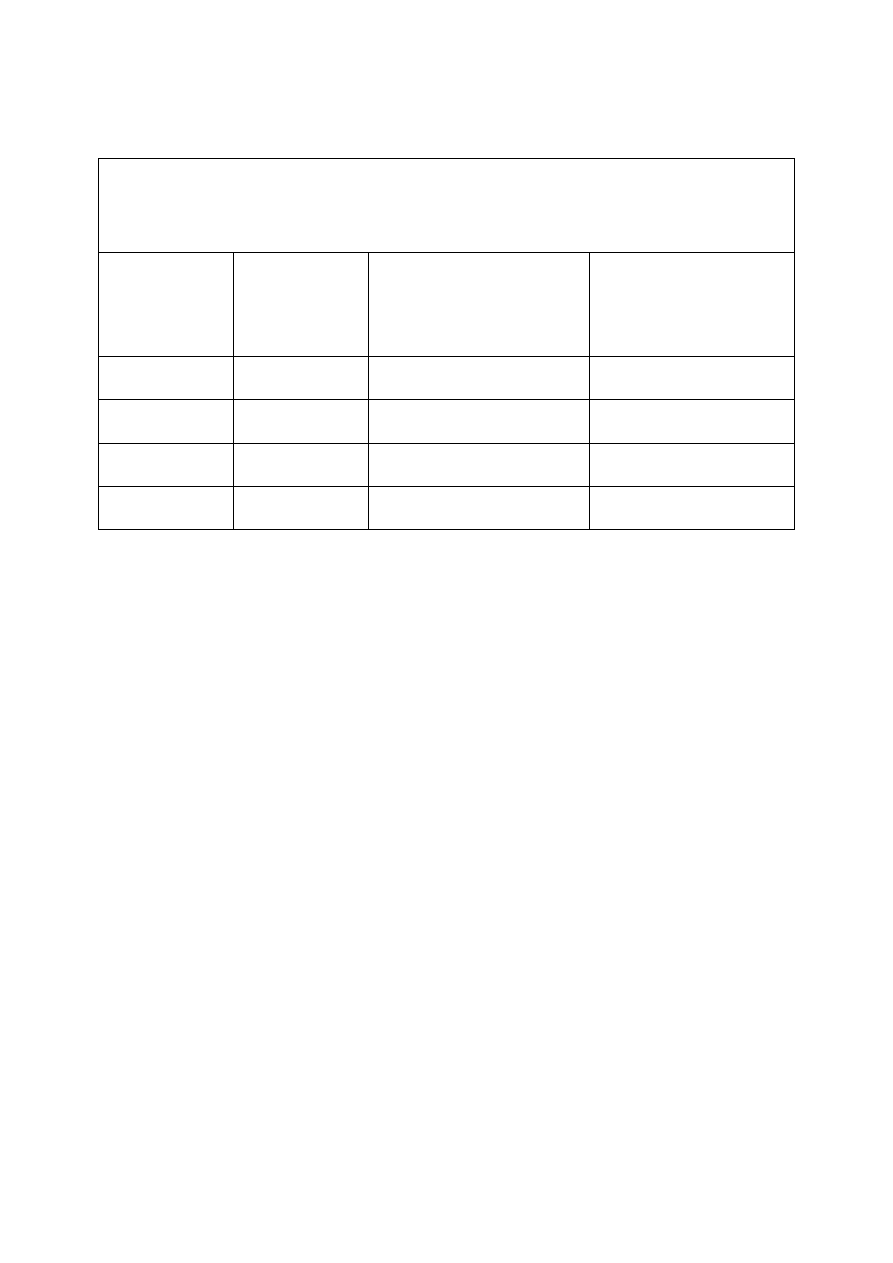

Tabela 3.1. Porównanie protokołów p-ALOHA, s-ALOHA, np-CSMA i snp-ISMA

Dane wej

ś

ciowe:

liczba u

ż

ytkowników

=

liczba wysłanych pakietów =

długo

ść

pakietu

=

efekt progowy

= 0

szybko

ść

bitowa

=

szybko

ść

symbolowa

=

znormalizowane opó

ź

nienie propagacji=

Protokół

dost

ę

pu

Maksymalna

warto

ść

przepływno

ś

ci

Warto

ść

oferowanego ruchu

w kanale, dla którego

przepływno

ść

osi

ą

ga

maximum

Warto

ść

oferowanego

ruchu w kanale, dla

którego

ś

rednie

opó

ź

nienie pakietu

gwałtownie ro

ś

nie

p-ALOHA

s-ALOHA

np-CSMA

snp-ISMA

3.3.

Wpływ efektu progowego na jako

ść systemu

Przy zachowaniu danych wej

ś

ciowych jak w punkcie 3.2 powtórzy

ć

symulacje

z wł

ą

czonym efektem progowym. Dane wpisa

ć

do tabeli 3.2. Porówna

ć

wyniki z tabel 3.1

i 3.2.

Tabela 3.2. Porównanie protokołów p-ALOHA, s-ALOHA, np-CSMA i snp-ISMA z efektem progowym

Dane wej

ś

ciowe:

liczba u

ż

ytkowników

=

liczba wysłanych pakietów =

długo

ść

pakietu

=

efekt progowy

= 1

szybko

ść

bitowa

=

szybko

ść

symbolowa

=

znormalizowane opó

ź

nienie propagacji=

Protokół

dost

ę

pu

Maksymalna

warto

ść

przepływno

ś

ci

Warto

ść

oferowanego ruchu

w kanale, dla którego

przepływno

ść

osi

ą

ga

maximum

Warto

ść

oferowanego

ruchu w kanale, dla

którego

ś

rednie

opó

ź

nienie pakietu

gwałtownie ro

ś

nie

p-ALOHA

s-ALOHA

np-CSMA

snp-ISMA

16

Przy dowolnie wybranym protokole dost

ę

pu wykona

ć

symulacje zmieniaj

ą

c warto

ść

progu. Wyja

ś

ni

ć

wpływ warto

ś

ci progu na uzyskane wyniki.

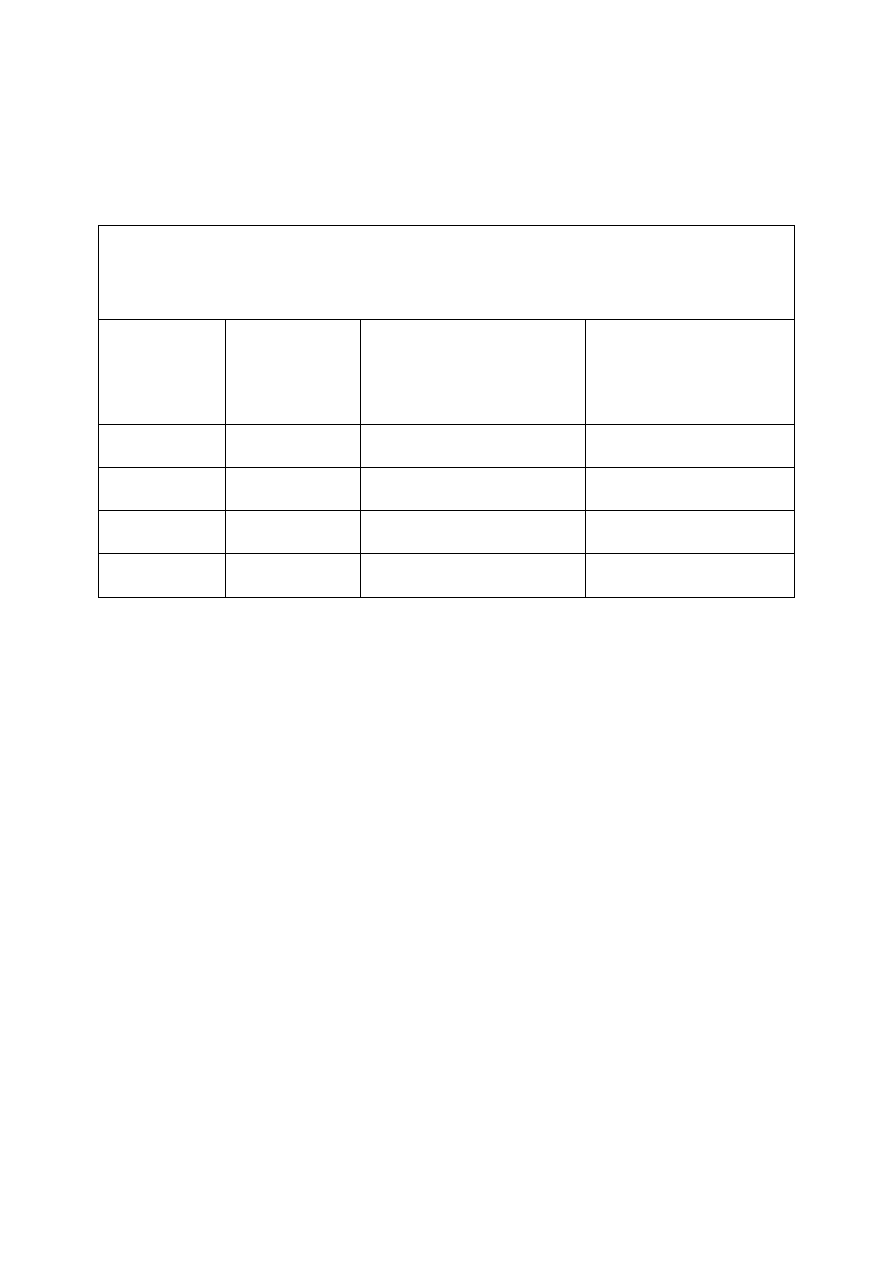

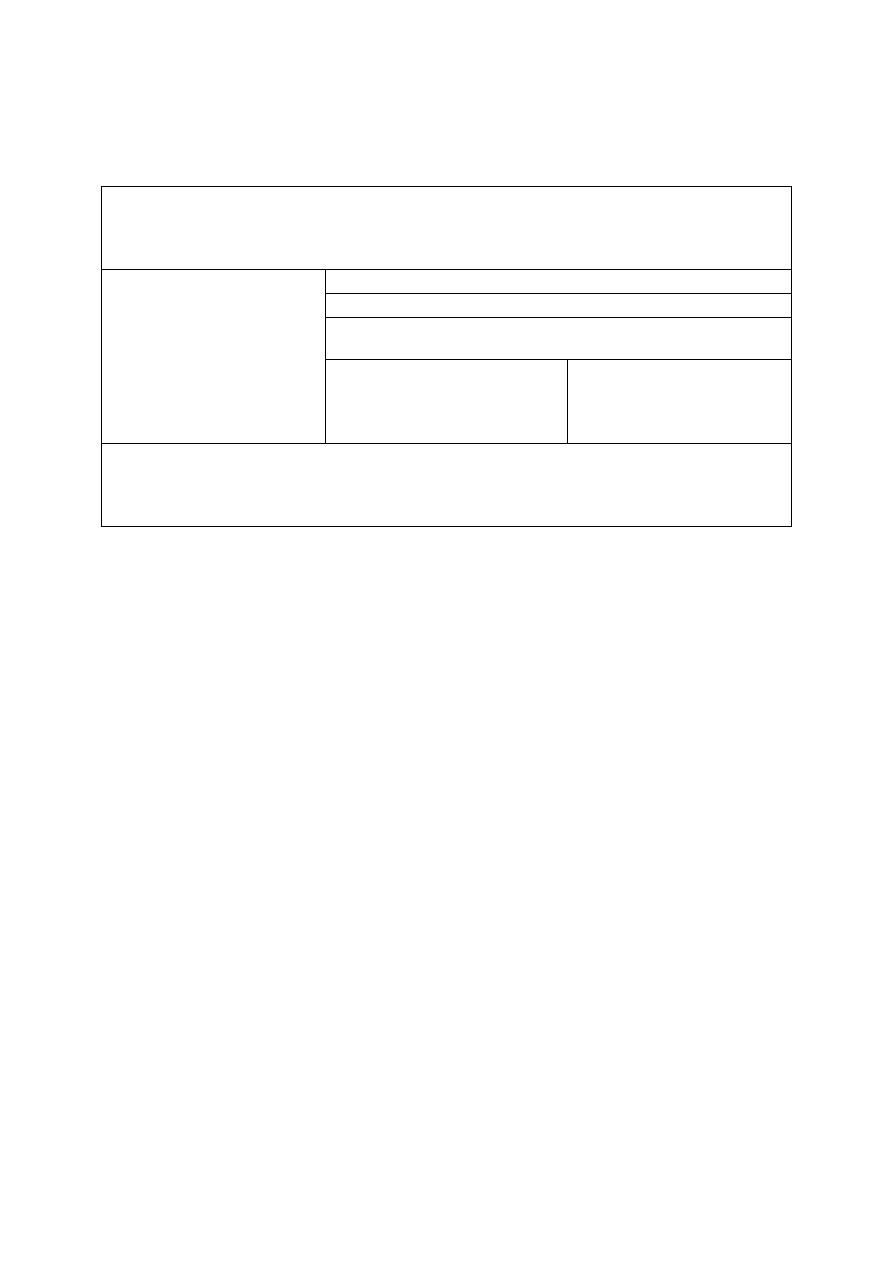

Tabela 3.3. Wpływ wartości progu na przepływność i średni czas opóźnienia pakietu

Protokół

–

liczba u

ż

ytkowników

=

liczba wysłanych pakietów =

długo

ść

pakietu

=

efekt progowy

= 1

szybko

ść

bitowa

=

szybko

ść

symbolowa

=

znormalizowane opó

ź

nienie propagacji=

Poziom progu

Maksymalna

warto

ść

przepływno

ś

ci

Warto

ść

oferowanego ruchu

w kanale, dla którego

przepływno

ść

osi

ą

ga

maximum

Warto

ść

oferowanego

ruchu w kanale, dla

którego

ś

rednie

opó

ź

nienie pakietu

gwałtownie ro

ś

nie

10dB

15dB

20dB

30dB

3.4.

Wpływ warto

ści znormalizowanego opóźnienia transmisji na drodze propagacji na

parametry systemu

Badania nale

ż

y wykona

ć

dla protokołów CSMA i ISMA, zmieniaj

ą

c czas opó

ź

nienia na

drodze propagacji dla warto

ś

ci

a = 0,01 i 0,1s (dla CSMA), oraz d = 0,02 i 0,2s (dla ISMA).

Wyniki umie

ś

ci

ć

w tabeli 3.4. Wyja

ś

ni

ć

wpływ warto

ś

ci

a i d na uzyskane wyniki. Z jakiego

powodu okre

ś

laj

ą

c dane wej

ś

ciowe zało

ż

ono,

ż

e

d = 2a?

17

Tabela 3.4. Wpływ wartości średniego czasu opóźnienia na drodze propagacji na przepływność i średni

czas opóźnienia pakietu

Dane wej

ś

ciowe:

liczba u

ż

ytkowników

=

liczba wysłanych pakietów =

długo

ść

pakietu

=

efekt progowy

= 0

szybko

ść

bitowa

=

szybko

ść

symbolowa

=

znormalizowane

opó

ź

nienie

propagacji

Maksymalna

warto

ść

przepływno

ś

ci

Warto

ść

oferowanego ruchu

w kanale, dla którego

przepływno

ść

osi

ą

ga

maximum

Warto

ść

oferowanego

ruchu w kanale, dla

którego

ś

rednie

opó

ź

nienie pakietu

gwałtownie ro

ś

nie

a = 0,01

a = 0,1

d = 0,01

d = 0,1

4.

Zagadnienia do kolokwium wstępnego:

1. Dokona

ć

podziału metod dost

ę

pu do kanału radiowego;

2. Wymieni

ć

i scharakteryzowa

ć

protokoły dost

ę

pu badane w

ć

wiczeniu;

3. Wymieni

ć

cechy ró

ż

ni

ą

ce protokoły z grupy CSMA od ISMA;

4. Wymieni

ć

i opisa

ć

wielko

ś

ci badane w

ć

wiczeniu, za pomoc

ą

których

porównywane b

ę

d

ą

protokoły dost

ę

pu do kanału;

5. Omówi

ć

sposób przeprowadzenia pomiarów i wykorzystania otrzymanych

wyników.

18

5.

Wzór sprawozdania

INSTYTUT SYSTEMÓW Ł

ĄCZNOŚCI

Laboratorium radiokomunikacji

Grupa nr: ...........................

Podgrupa w składzie:

1. .......................................

2. .......................................

3. .......................................

4. .......................................

Data wykonania

ć

wiczenia:

Data oddania sprawozdania:

Ć

wiczenie prowadził:

Ocena:

Podpis:

Ć

wiczenie nr ......................

Temat: . .......................................................................................................................................

Sprawozdanie sporz

ą

dzone w wyniku wykonanego

ć

wiczenia powinno zawiera

ć

:

−

Wyniki pomiarów zamieszczone w tabelach;

−

Ko

ń

cowe wnioski i spostrze

ż

enia.

19

Literatura:

1. K. Wesołowski.

Systemy radiokomunikacji ruchomej. Wydawnictwa Komunikacji

i Ł

ą

czno

ś

ci, Warszawa, 2003

2. J. Kołakowski, J. Cichocki, UMTS,

System telefonii komórkowej trzeciej generacji.

Wydawnictwa komunikacji i ł

ą

czno

ś

ci. Warszawa 2003

3. B. Mrozek, Z. Mrozek,

Matlab I Simulink. Poradnik u

ż

ytkownika, Helion, Gliwice 2004.

4. H. Harada, R. Prasad,

Simulation and Software Radio for Mobile Communications,

Universal Personal Communications

5.

Matlab. The Language of Technical Computing, The Math Works Inc. 2000,

6.

Simulink. Dynamic System Simulation for Matlab, The Math Works Inc. 2000,

7. Internet

http://www.invocom.et.put.poznan.pl/~invocom/C/P1-4/p1-4_pl/,

http://wireless.per.nl/reference/chaptr06/csma/isma.htm,

http://pl.wikipedia.org/wiki/Matlab,

Wyszukiwarka

Podobne podstrony:

Instrukcja stanowiska laboratoryjnego MAC

Instrukcja stanowiska laboratoryjnego MAC

Instrukcja stanowiska laboratoryjnego MAC

Instrukcja stanowiska laboratoryjnego protokoły

Instrukcja stanowiskowa laboratorium 109

INSTRUKTAŻ STANOWISKOWY - LABORANT, szkolenia

Instrukcja stanowiska laboratoryjnego protokoły

istan Laboratorium, BHP, Instrukcje-Stanowiskowe

istan Laboratorium chemiczne, BHP, Instrukcje-Stanowiskowe

istan Usuwania smieci, BHP, Instrukcje-Stanowiskowe

istan Frezarka pionowa, BHP, Instrukcje-Stanowiskowe

istan Ucinacz obiegowy, BHP, Instrukcje-Stanowiskowe

istan Suszenie i magazynowanie cegieł, BHP, Instrukcje-Stanowiskowe

INSTRUKCJA BHP PRZY OBSŁUDZE PIECÓW PIEKARNICZYCH (el, BHP, INSTRUKCJE BHP, instrukcje stanowiskow

istan Giętarka, BHP, Instrukcje-Stanowiskowe

więcej podobnych podstron