Laboratorium Lokalnych Sieci Komputerowych.

Ć

w.4

1

Sieci komputerowe – Laboratorium

Ć

wiczenie 4

Temat: Podstawowe programy diagnostyczne sieci komputerowych.

1.1 Cel

ć

wiczenia.

Celem

ć

wiczenia jest zapoznanie si

ę

zasad

ą

działania i obsług

ą

podstawowych

programów diagnostycznych sieci komputerowych: ping, finger, traceroute, visual route.

1.2 Wprowadzenie.

Istnieje bardzo du

ż

o ró

ż

nych i u

ż

ytecznych narz

ę

dzi pozwalaj

ą

cych na uzyskanie

aktualnych informacji o u

ż

ytkownikach i komputerach pracuj

ą

cych w Sieci, a tak

ż

e na

poznanie drogi, jak

ą

poruszaj

ą

si

ę

wysyłane (lub odbierane) przez nas pakiety.

Ż

adna profesjonalna sie

ć

pracuj

ą

ca z protokołem TCP/IP nie mo

ż

e oby

ć

si

ę

bez narz

ę

dzi

pomocnych w wykrywaniu niesprawno

ś

ci. Obecnie mamy do dyspozycji wiele

wyspecjalizowanych, zarz

ą

dzaj

ą

cych aplikacji sieciowych, które pomagaj

ą

identyfikowa

ć

i

ustala

ć

problemy, ale zaledwie kilka z nich jest w pełni u

ż

ytecznych do wykrywania

niesprawno

ś

ci.

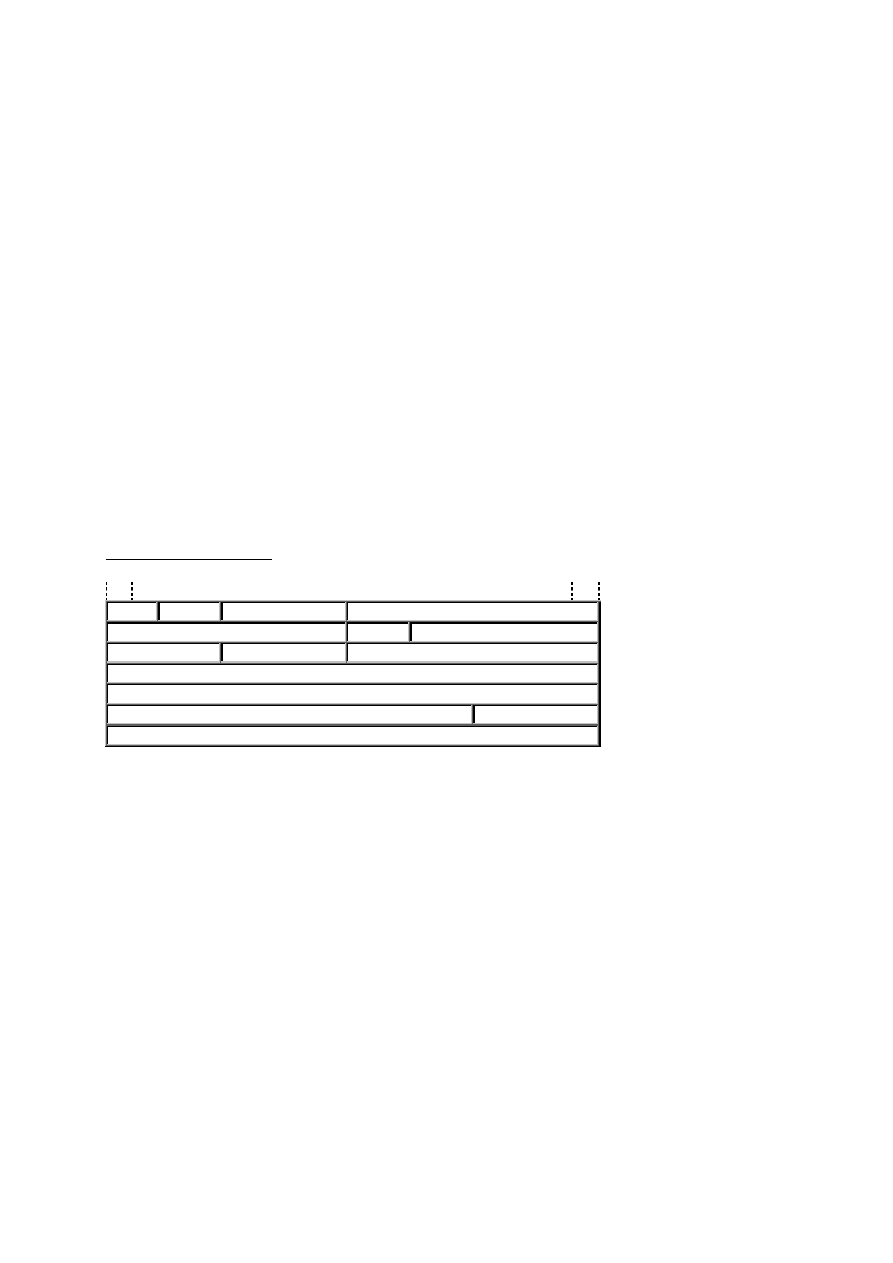

Budowa datagramu IP.

0

bity

31

Wersja

IHL

Typ usługi

Długo

ść

całkowita

Identyfikator

Flagi

Przesuni

ę

cie fragmentacji

Czas

ż

ycia TTL

Protokół

Suma kontrolna

Adres

ź

ródła

Adres przeznaczenia

Opcje

Uzupełnienie

DANE ...

Wersja – [4 bity] – numer wersji protokołu IP. Opisana została wersja nr 4.

IHL – [4 bity] – (Internet Header Length) jest długo

ś

ci

ą

nagłówka w słowach. Minimalna warto

ść

to 5.

Typ usługi – [8 bitów] – opisuje jako

ść

wymaganej usługi. Kolejne bity oznaczaj

ą

:

Długo

ść

całkowita – [16 bitów] – jest długo

ś

ci

ą

pakietu IP w bajtach (zawieraj

ą

cego nagłówek i dane).

Identyfikator – [16 bitów] – warto

ść

identyfikacyjna przypisana nadawanemu pakietowi przed fragmentacj

ą

(je

ż

eli miałaby ona miejsce). W przypadku fragmentacji okre

ś

la ona przynale

ż

no

ść

fragmentu do datagramu.

Flagi – [3 bity] – flagi steruj

ą

ce.

Przesuni

ę

cie fragmentacji – [13 bity] – pole to wskazuje, do którego miejsca pakietu danych nale

ż

y ten

fragment. Przesuni

ę

cie fragmentu jest mierzone w jednostkach 8 bajtów (64 bitów). Pierwszy fragment ma

przesuni

ę

cie równe zeru.

Czas

ż

ycia – [8 bitów] – pole to wskazuje maksymalny czas przebywania pakietu w Internecie (Time-to-Live).

Protokół – [8 bitów] – pole to wskazuje numer protokołu warstwy wy

ż

szej, do którego zostan

ą

przekazane dane

z tego pakietu.

Suma kontrolna – [16 bitów] – suma kontrolna nagłówka. Poniewa

ż

nagłówek ulega ci

ą

głym zmianom (np.

czas

ż

ycia) jest ona obliczana i sprawdzana za ka

ż

dym razem, gdy dany nagłówek jest przetwarzany.

Adres

ź

ródła – [32 bity] – adres IP

ź

ródła danych.

Adres przeznaczenia – [32 bity] – adres IP komputera docelowego.

Opcje – [długo

ść

pola jest zmienna] – mog

ą

zajmowa

ć

przestrze

ń

na ko

ń

cu nagłówka IP.

Uzupełnienie – [długo

ść

pola jest zmienna] – je

ś

li pole opcji nie zajmuje pełnego słowa to zostaje uzupełnione

do 32 bitów.

Laboratorium Lokalnych Sieci Komputerowych.

Ć

w.4

2

Przy omawianiu poni

ż

szych programów w budowie datagramu IP najbardziej b

ę

dzie

interesowało nas pole „Czas

ż

ycia TTL”. Wskazuje ono na maksymalny czas

ż

ycia pakietu

(Time-to-Live). Jego maksymalna warto

ść

mo

ż

e by

ć

255. Oznacza liczb

ę

etapów, które

pakiet mo

ż

e jeszcze przej

ść

. Pole to jest zmniejszane przez ka

ż

dy ruter przesyłaj

ą

cy pakiet.

Je

ś

li po zmniejszeniu warto

ść

pola osi

ą

gnie zero, pakiet jest usuwany. Zastosowanie tego pola

ma słu

ż

y

ć

niedopuszczeniu do powstania p

ę

tli pakietu, tzn. aby pakiet nie w

ę

drował po sieci

w niesko

ń

czono

ść

.

PING

Ping działa podobnie do echosondy: wysyła sygnał do okre

ś

lonego komputera (hosta) i

czeka na odpowied

ź

. Po przyj

ś

ciu tej

ż

e odpowiedzi ping mierzy czas pomi

ę

dzy wysłaniem

sygnału a odebraniem odpowiedzi.

Program ten wysyła pakiet informacji

żą

daj

ą

cy odesłania go do wysyłaj

ą

cego. Pozwala to

bada

ć

istnienie poł

ą

czenia mi

ę

dzy komputerami, drog

ę

mi

ę

dzy nimi, czas potrzebny na

przej

ś

cie pakietu, sprawdza

ć

czy drugi z komputerów pracuje. Nie nale

ż

y nadu

ż

ywa

ć

tej

usługi, gdy

ż

ogranicza ona przepustowo

ść

sieci.

Na ekranie wy

ś

wietla nast

ę

puj

ą

ce informacje:

•

Długo

ść

pakietu kontroluj

ą

cego.

•

Numer sekwencji zwi

ę

kszany za ka

ż

dym razem.

•

Czas

ż

ycia TTL ustawiony max. 255.

•

Czas podró

ż

y pakietu w ms.

Przykład u

ż

ycia programu ping w sieci lokalnej:

C:\WINDOW>ping Tomek

Pinging Tomek.eds [192.168.1.171] with 32 bytes of data:

Reply from 192.168.1.171: bytes=32 time=1ms TTL=128

Reply from 192.168.1.171: bytes=32 time<10ms TTL=128

Reply from 192.168.1.171: bytes=32 time=1ms TTL=128

Reply from 192.168.1.171: bytes=32 time<10ms TTL=128

Program potrafi

ś

ledzi

ć

drog

ę

pakietu IP wysyłanego z lokalnego komputera do innego.

Wykorzystywany jest głównie do diagnozy i rozwi

ą

zywania problemów z poł

ą

czeniami w

sieci.

Ping wysyła na podany adres jeden lub wi

ę

cej pakietów testowych i oczekuje na

odpowied

ź

. Dzi

ę

ki wbudowanym funkcjom automatycznego odpowiadania na pakiety ping,

serwer natychmiast po ich otrzymaniu wysyła potwierdzenie. Na podstawie czasu dziel

ą

cego

momenty wysłania sygnału i otrzymania odpowiedzi, mo

ż

na okre

ś

li

ć

jako

ść

poł

ą

czenia z

dan

ą

maszyn

ą

. Poniewa

ż

ka

ż

dy wysyłany pakiet sygnowany jest unikaln

ą

kombinacj

ą

numerów, ping mo

ż

e łatwo zidentyfikowa

ć

ka

ż

dy powracaj

ą

cy pakiet i stwierdzi

ć

czy kolejka

pakietów powróciła w tej samej kolejno

ś

ci oraz czy który

ś

z nich nie został po drodze

zagubiony lub uszkodzony.

Laboratorium Lokalnych Sieci Komputerowych.

Ć

w.4

3

Program ping (w wersji Windows pracuje w oknie DOS):

ping [-t] [-a] [-n count] [-l length] [-f] [-i ttl]

[-v tos] [-r count] [-s count] [[-j host-list] | [-k host-

list]] [-w timeout] destination-list

Znaczenie poszczególnych parametrów jest nast

ę

puj

ą

ce:

-t

,,pinguje'' wskazany komputer, a

ż

działanie programu zostanie przerwane,

-a

zabrania zamienia

ć

adres podany w postaci numerycznej do postaci

symbolicznej,

-n

count

okre

ś

la liczb

ę

wysyłanych pakietów; standardowo 4,

-l

length

okre

ś

la długo

ść

wysyłanego pakietu (wielko

ść

standardowa wynosi 64

bajty, maksymalna xxx bajtów),

-f

powoduje ustawienie w wysyłanych pakietach znacznika zabraniaj

ą

cego

ich fragmentowania,

-i

ttl

okre

ś

la maksymalny czas

ż

ycia pakietu,

-v

tos

okre

ś

la rodzaj usługi (Type Of Servicve); pozwala bada

ć

w jaki sposób

ró

ż

ne routery traktuj

ą

ró

ż

ne usługi (je

ż

eli maj

ą

zaimplementowan

ą

t

ę

funkcj

ę

),

-r

count

pozwala

ś

ledzi

ć

drog

ę

pakietu (rezerwuj

ę

pola na zapami

ę

tanie adresów

maksimum count routerów przez które przechodzi pakiet), 1

≤

count

≤

9,

-s

count

pozwala zapisa

ć

w pakiecie (rezerwuje miejsce na max count znaczników)

czas, w którym pakiety przeszły przez kolejne routery,

-j

host-list

okre

ś

la adresy routerów (drog

ę

) przez które pakiet mo

ż

e przej

ść

; mo

ż

na

wskaza

ć

max 9 adresów,

-k

host-list

okre

ś

la adresy routerów (drog

ę

) przez które pakiet nie mo

ż

e przej

ść

;

mo

ż

na wskaza

ć

max 9 adresów,

-w

timeout

okre

ś

la czas (w milisekundach) jaki program oczekuje na powrót pakietu,

destination-list

okre

ś

la adres ,,pingowanego'' komputera.

FINGER

Program pozwala uzyska

ć

podstawowe informacje o zarejestrowanych u

ż

ytkownikach

systemu komputerowego. Nie wszystkie komputery udzielaj

ą

takich informacji!

Normalnie wy

ś

wietlane s

ą

nast

ę

puj

ą

ce informacje:

•

nazwa u

ż

ytkownika,

•

jego imi

ę

i nazwisko,

•

czas podł

ą

czenia do systemu oraz czas nieaktywno

ś

ci klawiatury,

•

nazwa kartoteki głównej u

ż

ytkownika (,,home directory'')

•

zawarto

ść

plików

.plan

i

.project

,

•

numer telefonu biurowego (je

ż

eli jest znany).

Komenda finger pozwala z jednej strony zdobywa

ć

podstawowe informacje o u

ż

ytkowniku

oddalonego komputera. Z drugiej za

ś

, pozwala ka

ż

demu u

ż

ytkownikowi na budowanie

własnego obrazu na zewn

ą

trz.

Protokół Finger jest prostym protokołem typu klient-serwer, bazuje na protokole TCP,

zapewnia on poł

ą

czenie z programem informacyjnym zainstalowanym na innym serwerze

(remote user information program - RUIP). Sposób wymiany informacji mi

ę

dzy klientem a

serwerem wygl

ą

da nast

ę

puj

ą

co: komputer, na którym uruchomiony jest program finger

otwiera poł

ą

czenie TCP do hosta u

ż

ywaj

ą

c w tym celu portu 79. Lokalny host wysyła

Laboratorium Lokalnych Sieci Komputerowych.

Ć

w.4

4

zapytanie (bazuj

ą

ce na specyfikacji finger'a) do RUIP i czeka na odpowied

ź

. RUIP otrzymuje

i przetwarza zapytanie, zwraca odpowied

ź

i inicjuje zamkniecie poł

ą

czenia. Host lokalny, po

otrzymaniu odpowiedzi i sygnału zamkni

ę

cia poł

ą

czenia - zamyka poł

ą

czenie ze zdalnym

hostem. Dane przesyłane tym protokołem musz

ą

by

ć

w formacie ASCII, bez bitu parzysto

ś

ci,

za

ś

linie powinny ko

ń

czy

ć

si

ę

znakiem CRLF (ASCII 13, ASCII 10).

Typowym u

ż

yciem jest wpisywanie do zbioru

.plan

informacji o planowanym

powrocie z dłu

ż

szej nieobecno

ś

ci.

Oto przykład informacji uzyskanej komend

ą

finger:

$ finger myszka@ldhpux

[ldhpux.immt.pwr.wroc.pl]

Login name: myszka In real life: Wojciech Myszka

Bldg: 113 B1, Work phone: 2754 51-48-58

Directory: /users/myszka Shell: /bin/ksh

On since May 12 13:34:04 on console 9 hours 54 minutes Idle Time

No Plan.

Komenda finger i informacje, których ona dostarcza zostały uznane za ,,potencjalnie''

niebezpieczne i dlatego niektóre komputery albo wył

ą

czaj

ą

j

ą

zupełnie, albo ograniczaj

ą

jej

dost

ę

pno

ść

- tylko dla niektórych komputerów.

Program finger (Wersja UNIX)

finger [options] user-name ...

Dost

ę

pne opcje (options):

-m

przegl

ą

daj wył

ą

cznie nazwy u

ż

ytkowników,

-l

wydruki w postaci ,,długiej'',

-p

nie drukuj zawarto

ś

ci pliku

.plan

,

-s

,,krótka'' posta

ć

wydruku,

-R

drukuj nazw

ę

komputera.

user-name

nazwa u

ż

ytkownika w postaci: user lub user@host, albo te

ż

@host; w pierwszym

przypadku uzyskamy informacje o u

ż

ytkowniku lokalnego komputera, w drugim o

u

ż

ytkowniku (-ach) komputera odległego; w trzecim o wszystkich, aktualnie

pracuj

ą

cych u

ż

ytkownikach.

Zdarza si

ę

niekiedy,

ż

e administrator systemu, z którym próbujemy w ten sposób si

ę

poł

ą

czy

ć

zablokował mo

ż

liwo

ść

korzystania z tej usługi. Mo

ż

emy wówczas nie otrzyma

ć

oczekiwanych informacji.

Traceroute

Ka

ż

da przesyłana Internetem informacja przechodzi przez wiele komputerów, zwykle

kilka lub kilkana

ś

cie. Trasa nie jest ustalana ,,na sztywno'', lecz zestawiana dynamicznie przez

kolejne komputery w zale

ż

no

ś

ci od dost

ę

pnych w danej chwili poł

ą

cze

ń

.

Program traceroute realizuje funkcje zbli

ż

one do programu ping. Idea jego działania

jest nast

ę

puj

ą

ca: z ka

ż

dym pakietem wysyłanym ,,w

ś

wiat'' zwi

ą

zany jest pewien licznik

zawieraj

ą

cy ,,czas

ż

ycia” (time to live) – omówione wcze

ś

niej. Licznik ten jest zmniejszany o

jeden podczas przej

ś

cia przez ka

ż

dy router. Gdy osi

ą

gnie on zero, pakiet jest zwracany do

nadawcy jako ,,przeterminowany''.

Problem stwarzaj

ą

tylko te routery, które nie sygnalizuj

ą

przeterminowania licznika, lub nie

zmniejszaj

ą

go.

Laboratorium Lokalnych Sieci Komputerowych.

Ć

w.4

5

Narz

ę

dzie to słu

ż

y do analizy trasy, jak

ą

w Internecie przebiegaj

ą

dane z lokalnego

komputera do okre

ś

lonego serwera. Znajduje liczb

ę

hopów (przeskoków mi

ę

dzy routerami w

sieci) oraz dokładny czas ka

ż

dego z nich (czas przej

ś

cia pakietu mi

ę

dzy poszczególnymi

routerami). Wykorzystywane w celach diagnostycznych (je

ż

eli na trasie przesyłu pojawiaj

ą

si

ę

du

ż

e opó

ź

nienia) lub jako

ź

ródło informacji na temat struktury i funkcjonowania sieci.

Sposób uruchomienia programu:

tracert [-d] [-h maximum-hops] [-j host-list] [-w timeout]

target-name

Znaczenie parametrów jest nast

ę

puj

ą

ce:

-d

poleca nie zamienia

ć

adresów numerycznych na symboliczne,

-h

maximum-hops okre

ś

la maksymaln

ą

liczb

ę

punktów po

ś

rednich (skoków) jak

ą

mo

ż

e

wykona

ć

program,

-j

host-list

okre

ś

la adresy routerów (drog

ę

) przez które pakiet mo

ż

e przej

ść

; mo

ż

na

wskaza

ć

max 9 adresów,

-w

timeout

czas (w milisekundach) jaki program oczekuje na powrót pakietu,

zanim uzna,

ż

e zagin

ą

ł,

target-name

adres komputera.

Przykład wykorzystania programu traceroute:

C:\WINDOW>tracert o2.pl

Tracing route to o2.pl [212.126.20.2]

1 <10 ms 1 ms 1 ms maluch.eds [192.168.1.1]

2 109 ms 292 ms 141 ms gw.bud.pcz.czest.pl [212.87.230.193]

3 187 ms 256 ms 91 ms 212.87.224.58

4 92 ms 302 ms 186 ms z-czest-e3.katowice.pol34.pl [212.106.191.38]

5 * 105 ms 387 ms css4-FEth-5-0-1.man.poznan.pl [150.254.213.17]

6 86 ms 218 ms 349 ms css8-ATM9-0-0-1.man.poznan.pl [150.254.210.38]

7 315 ms 319 ms 245 ms lm-gw.man.poznan.pl [212.126.28.117]

8 71 ms 169 ms 291 ms o2.pl [212.126.20.2]

Pojawiaj

ą

ce si

ę

przed nazwami kolejnych gatewayów (lub zast

ę

puj

ą

cymi je gwiazdkami)

liczby okre

ś

laj

ą

czas (w milisekundach, czyli tysi

ę

cznych cz

ęś

ciach sekundy) oczekiwania

ka

ż

dej z trzech wysłanych na prób

ę

,,paczek informacji'' na dalsze poł

ą

czenie.

Program traceroute nie jest na ogół ,,standardowym'' elementem oprogramowania

sieciowego.

Visual Route

Program Datametrics Data Corporation (http://www.visualroute.com), który dotarł ju

ż

ostatnio do wersji 4.x, jest ciekaw

ą

aplikacj

ą

słu

żą

c

ą

do

ś

ledzenia poł

ą

cze

ń

w Internecie.

Mo

ż

na j

ą

znale

źć

w serwisach shareware'owych.

W okienku Host/URL nale

ż

y poda

ć

adres internetowy i klikn

ąć

na strzałce, co uruchamia

proces wczytywania do specjalnej tabeli informacji o trasie. Je

ś

li adres IP zostanie

rozdzielony na szereg adresów, co zdarza si

ę

w przypadku du

ż

ych firm,

ś

ledzenie rozpoczyna

si

ę

od pierwszego z nich.

Laboratorium Lokalnych Sieci Komputerowych.

Ć

w.4

6

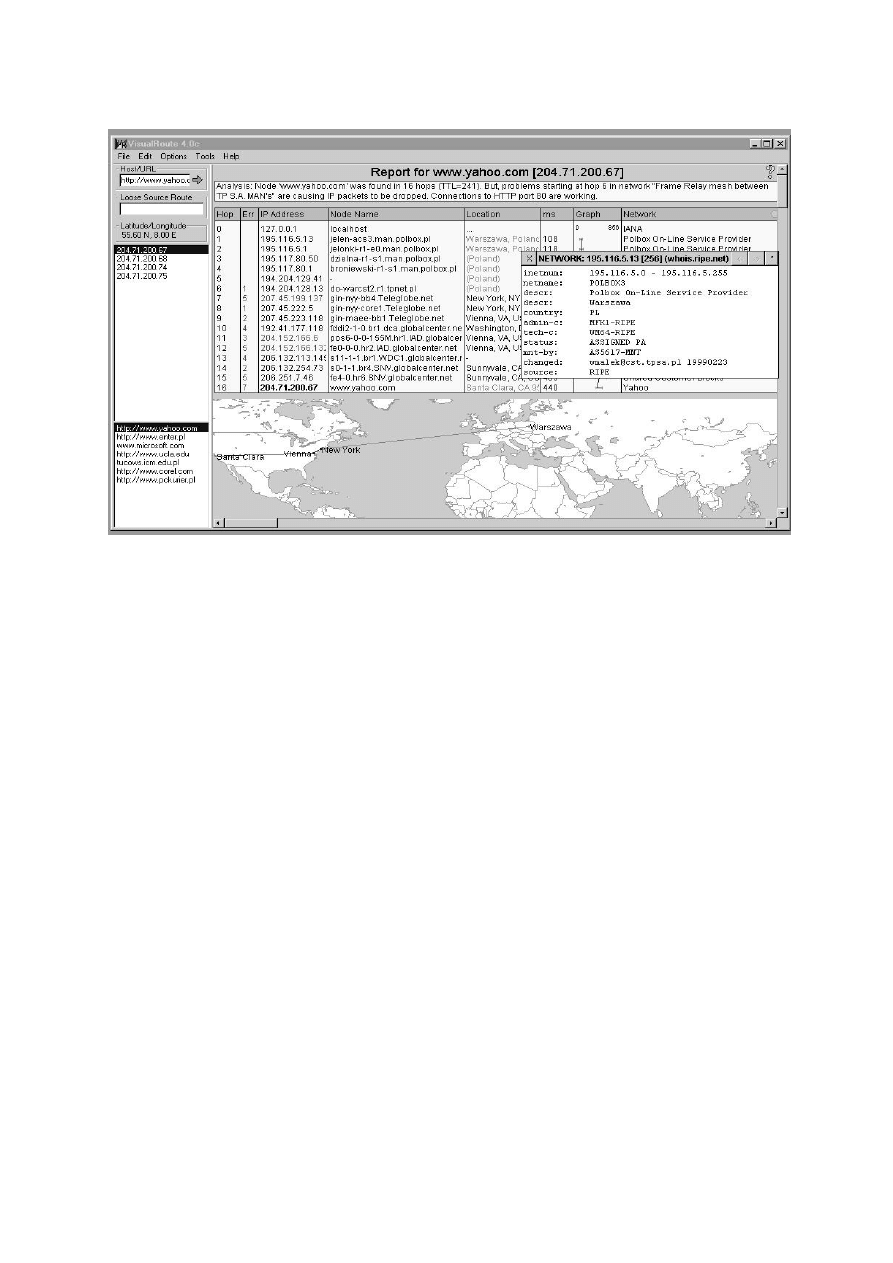

Wygl

ą

d okna programu Visual Route:

Tabela zawiera kilka kolumn grupuj

ą

cych dane o kolejnych skokach (hops) - numer

skoku, liczba straconych pakietów, nazwa w

ę

zła, geograficzne poło

ż

enie, liczba milisekund

zu

ż

yta na dotarcie, graf i nazwa sieci, której dany w

ę

zeł jest cz

ęś

ci

ą

. Wy

ś

wietlona poni

ż

ej

tabela mapa ukazuje lini

ę

poł

ą

czenia - map

ę

mo

ż

na powi

ę

ksza

ć

i zmniejsza

ć

. Niektóre

pozycje w tabeli s

ą

jednocze

ś

nie odwołaniami do bazy danych - klikni

ę

cie powoduje

wy

ś

wietlenie odpowiedniego rekordu, np. informacji o sieci, w

ęź

le czy punkcie

geograficznym. Z kolei niektóre pola tych rekordów s

ą

tak

ż

e odsyłaczami, pozwalaj

ą

cymi

skoczy

ć

do strony internetowej czy wysła

ć

poczt

ę

do konkretnej osoby, gdy z jakich

ś

powodów chcemy si

ę

skontaktowa

ć

z dan

ą

sieci

ą

czy w

ę

złem. Informacje z tabeli i rekordów

mo

ż

na te

ż

zapisa

ć

w postaci pliku tekstowego.

W opcjach programu mo

ż

emy zmieni

ć

układ mapy (odwrotne ustawienie "centrum"

ś

wiata), za

żą

da

ć

wy

ś

wietlania etykiet na mapie, wł

ą

czy

ć

raportowanie o nieznanych w

ę

złach

(na u

ż

ytek autorów - ma to pomóc w budowaniu bazy danych), czy te

ż

wł

ą

czy

ć

pokazywanie

długo

ś

ci i szeroko

ś

ci geograficznej punktów na mapie.

Visual Route jest programem interesuj

ą

cym szczególnie dla "szperaczy" lubi

ą

cych

analizowa

ć

swoj

ą

działalno

ść

w Internecie, ale mo

ż

e by

ć

warto

ś

ciowym narz

ę

dziem dla osób

notuj

ą

cych jakie

ś

kłopoty z poł

ą

czeniami. Konstrukcja programu pozwala współpracowa

ć

u

ż

ytkownikom z autorami, dzi

ę

ki czemu sukcesywnie ro

ś

nie baza danych, ku oczywistemu

po

ż

ytkowi całego Internetu.

Laboratorium Lokalnych Sieci Komputerowych.

Ć

w.4

7

1.3 Podsumowanie

Wszystkie narz

ę

dzia generuj

ą

ce ogromny ruch w routerach dostawcy usług

internetowych, z którego usług si

ę

korzysta, prawdopodobnie przyczyni

ą

si

ę

do wywołania

alarmu. Je

ś

li ten ruch zwi

ę

kszy obci

ąż

enie komputerów lub nasyci ł

ą

cza do Internetu, to

dostawca mo

ż

e przeprowadzi

ć

dochodzenie i ograniczy

ć

przyznany zakres działania. Bardzo

dobrym programem działaj

ą

cym w systemie Windows 95 jest WS_Ping ProPack firmy

Ipswitch. Program ten jest zintegrowanym pakietem umo

ż

liwiaj

ą

cym skorzystanie z wielu,

podstawowych, sieciowych narz

ę

dzi diagnostycznych i informacyjnych, m.in.: Ping,

Traceroute, DNS lookup, Finger.

1.4 Zadanie do samodzielnego wykonania.

a) Ping

Zadanie polega na obserwacji zachowania si

ę

pakietów docieraj

ą

cych do hostów w ró

ż

nych

cz

ęś

ciach

ś

wiata (ró

ż

na droga) oraz parametrów z nimi zwi

ą

zanymi: time i TTL.

Standardowo ping czeka na powrót wysłanego pakietu 1s=1000ms. W przypadku odległych

hostów nale

ż

y u

ż

y

ć

parametru –w [liczba ms] okre

ś

laj

ą

cego ilo

ść

czasu, jaki program b

ę

dzie

czekał na odpowied

ź

. Dla otrzymania poprawnych wyników w

ć

wiczeniu nale

ż

y u

ż

y

ć

parametru –w 3000.

•

uruchomi

ć

konsole DOSow

ą

pod Windowsem,

•

wpisa

ć

polecenie: ping nazwa_lokalenego_hosta

•

podobnie w poleceniu u

ż

y

ć

adresów z parametrem -w:

kik.pcz.czest.pl, casio.com, casio.jp, www.microsoft.fr, www.sis.gov.eg,

archive.laprensa.com.sv, www.avt.ee, www.ozramp.net.au, www.chinadaily.com.cn,

english.pravda.ru, www.cs.ubc.ca, www.xs4all.nl, www.slobodnadalmacija.hr, avp.ru .

•

u

ż

y

ć

poni

ż

szych parametrów w poleceniu ping dla tych samych adresów hosta:

-n ilo

ść

_pakietów (2, 9), -l długo

ść

_pakietu (512, 1024).

Porówna

ć

otrzymane wyniki dla ró

ż

nych adresów z u

ż

yciem ró

ż

nych parametrów. Zwróci

ć

uwag

ę

na wielko

ść

parametru: time i TTL w otrzymanych wynikach. W sprawozdaniu

zamie

ś

ci

ć

wybrane wyniki oraz własne wnioski.

b) Finger

Zadanie polega na zapoznaniu si

ę

z działaniem i zastosowaniem programu finger.

Sprawd

ź

, kto jest zalogowany na serwerze.

Aby wy

ś

wietli

ć

pełne informacje o danym u

ż

ytkowniku nale

ż

y u

ż

y

ć

polecenia finger.

•

z menu „Start” Windowsa wybra

ć

„Uruchom” i wpisa

ć

telnet

•

po pojawieniu si

ę

nowego okna z menu „Podł

ą

cz” wybierz „System zdalny”

•

w polu „Nazwa hosta” wpisz nazw

ę

serwera podan

ą

przez prowadz

ą

cego

•

u

ż

ytkownik i hasło równie

ż

podane przez prowadz

ą

cego

•

po zalogowaniu si

ę

u

ż

y

ć

komendy finger bez parametrów, aby dowiedzie

ć

si

ę

kto jest

aktualnie zalogowany na serwerze kik.pcz.czest.pl.

•

dowiedziawszy si

ę

kto jest zalogowany u

ż

yj polecenia finger nazwa_uzytkownika, aby

uzyska

ć

wi

ę

cej informacji o innych uzytkownikach.

W sprawozdaniu wymieni

ć

co umo

ż

liwia program finger, jakie ma zastosowanie oraz

zamie

ś

ci

ć

własne wnioski.

Laboratorium Lokalnych Sieci Komputerowych.

Ć

w.4

8

c) Traceroute.

Zadanie polega na obserwacji zachowania si

ę

pakietów docieraj

ą

cych do hostów w ró

ż

nych

cz

ęś

ci

ś

wiata (ró

ż

na droga).

•

uruchomi

ć

pod Windows konsol

ę

DOS

•

u

ż

y

ć

polecenia tracert nazwa_hosta

gdzie jako nazwa_hosta wpisa

ć

:

kik.pcz.czest.pl, casio.com, casio.jp, www.microsoft.fr, www.sis.gov.eg,

archive.laprensa.com.sv, www.avt.ee, www.ozramp.net.au, www.chinadaily.com.cn,

english.pravda.ru, www.cs.ubc.ca, www.xs4all.nl, www.slobodnadalmacija.hr, avp.ru .

Porówna

ć

otrzymane wyniki dla ró

ż

nych adresów_hosta. Zwróci

ć

uwag

ę

na czasy i tras

ę

pakietów w otrzymanych wynikach. Zaobserwowa

ć

czy pakiety w

ę

druj

ą

najkrótsz

ą

mo

ż

liw

ą

drog

ą

. W sprawozdaniu zamie

ś

ci

ć

wybrane wyniki oraz własne wnioski.

d) Visual Route.

Ć

wiczenie mo

ż

na wykona

ć

w domu analogicznie, jak z programem traceroute. Wersja demo

programu Visual Route dost

ę

pna jest na stronie http://www.visualware.com/.

Wyszukiwarka

Podobne podstrony:

ping i traceroute id 358240 Nieznany

11 3 2 3 Lab Testing Network Latency with Ping and Traceroute

8 3 2 7 Lab Testing Network Connectivity with Ping and Traceroute

6 4 1 2 Packet Tracer Configure Initial Router Settings Instructions

5 3 3 5 Packet Tracer Configure Layer 3 Switches Instructions

Fizyka Ping Ponga

3 3 3 3 Packet Tracer Explore a Network Instructions

8 3 2 6 Packet Tracer Pinging and Tracing to Test the Path Instructions

9 2 1 5 Packet Tracer ?signing and Implementing a VLSM?dressing Scheme Instruct

Packet Tracer CLI Info ACL

7 3 1 2 Packet Tracer Simulation Exploration of TCP and UDP Instructions

11 3 3 4 Packet Tracer Using Show Commands Instructions

ping 2NGGQ4KLF6MAXNVUQAZD6LJWPKTMVKLCNHRO64I

Lab 6, 10.2.2.8 Packet Tracer - DNS and DHCP Instructions

4 2 4 5 Packet Tracer Connecting a Wired and Wireless LAN Instructions

2 1 4 8 Packet Tracer Navigating the IOS Instructions

2 3 2 5 Packet Tracer Implementing?sic Connectivity Instructions

więcej podobnych podstron