3

1. Wstęp

Historia sieci komputerowych to już parę dobrych lat. Sięga ona lat 60-tych i 70-tych

XX wieku. Pomysł połączenia ze sobą kilku stacji roboczych otworzył zupełnie nowe

możliwości w dziedzinie wykorzystania zasobów komputerowych. Począwszy od

umożliwienia i ułatwienia komunikacji między użytkownikami (przesyłanie wiadomości,

plików), poprzez współdzielenie różnych zasobów (jak np. drukarki i inne urządzenia

zewnętrzne, czy też oprogramowanie i bazy danych), aż po prowadzenie obliczeń

rozproszonych wykorzystujących wspólną moc procesorów. Bez względu na to, czy były to

sieci lokalne czy rozległe, przeznaczone do celów rozrywkowych czy też poważnych badań

naukowych lub militarnych, o takiej czy innej topologii – potrzebowały (co jest oczywiste)

nośnika informacji między stacjami roboczymi i serwerami. Od samego początku medium

tym były różnego rodzaju kable. Nie ważne, czy łączono ze sobą kilka komputerów, żeby

zagrać w jakąś grę sieciową, czy może tworzono sieć uczelnianą mającą połączyć stacje

robocze niejednokrotnie rozrzucone po rozległym obszarze – zawsze wymagało to

poprowadzenia (nieraz wielu kilometrów) kabli, wiercenia otworów w ścianach, zakładania

listew i gniazdek, etc. Sytuacja zmieniła się w drugiej połowie lat 90-tych ubiegłego stulecia.

Powstały wtedy pierwsze sieci bezprzewodowe (WLAN – Wireless Local Area Network).

Pomysł wykorzystania fal radiowych do transmisji informacji między komputerami okazał się

pomysłem trafionym w dziesiątkę. I choć do tej pory zdecydowaną większość nadal stanowią

tradycyjne sieci przewodowe, to jednak technologie Wi-Fi zyskują coraz większe grono

zwolenników ze względu na wygodę i komfort pracy, który oferują. Nie trzeba ograniczać się

długością kabla, dostępnością gniazdek sieciowych, nie jest konieczne dziurawienie kolejnej

ściany, no i nikt nie potknie się o wystające przypadkowo kable.

Można by pomyśleć, że sieci bezprzewodowe mają tylko same plusy. Niestety tak nie

jest. Głównym mankamentem jest ich bezpieczeństwo. W końcu fale radiowe są dostępne dla

każdego, kto znajdzie się w ich zasięgu. Jeśli będzie dodatkowo wyposażony w odpowiedni

sprzęt, a sieć nie będzie wystarczająco zabezpieczona, może on uzyskać do niej swobodny

dostęp. Mimo iż sieci Wi-Fi mają wiele słabych punktów a zapewnienie odpowiedniego

poziomu bezpieczeństwa wymaga dużego wysiłku, zawsze można uczynić wiele, aby

zabezpieczyć je przed intruzami.

W niniejszej pracy postaram się krótko przedstawić zagrożenia jakie czyhają na sieci

bezprzewodowe oraz sposoby jak można tych zagrożeń unikać i jak się przed nimi bronić.

4

2. Krótka charakterystyka bezprzewodowych sieci komputerowych.

Rodzaje nowoczesnych sieci bezprzewodowych.

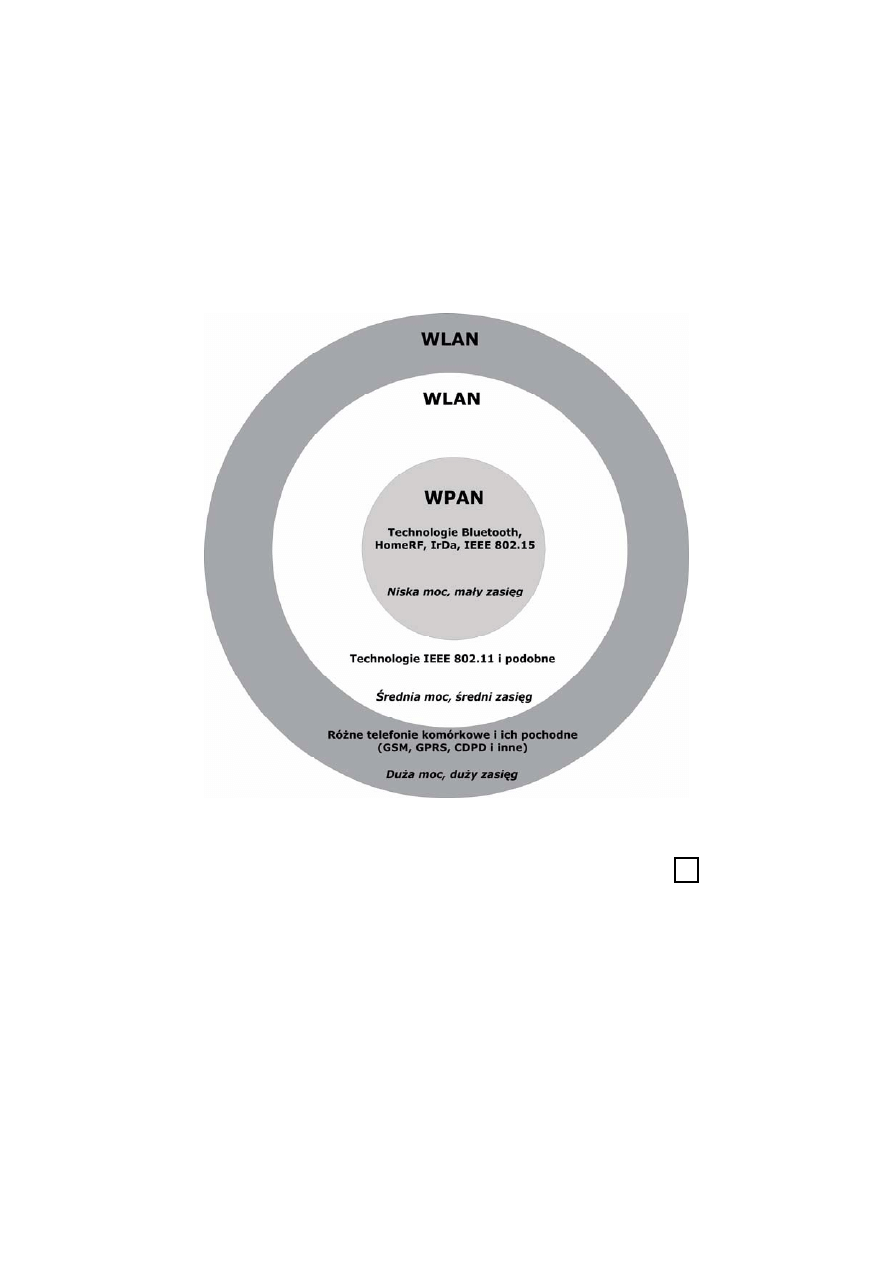

Rys. 2.1. Podział sieci bezprzewodowych ze względu na ich zasięg ([1])

Lokalne sieci bezprzewodowe mogą mieć zasięg od kilkunastu do kilkudziesięciu

metrów (w otwartej przestrzeni nawet więcej). Z tego właśnie powodu należy zwrócić

szczególną uwagę na ich bezpieczeństwo. Każda osoba, która zechce włamać się (czy to „dla

rozrywki”, czy też w jakimś bardziej konkretnym celu), może usadowić się w dogodnym,

odpowiednio oddalonym miejscu i, nie zwracając na siebie uwagi administratora czy

właściciela sieci, podejmować próby uzyskania do niej dostępu.

5

Technologia Wi-Fi

Jak już wspomniano, sieć WLAN to sieć radiowa. Pracuje ona w darmowym,

niewymagającym zezwoleń paśmie ISM. Technologia opiera się na standardzie IEEE 802.11

(w USA jest to częstotliwość 5 GHz, w Europie 2,4 GHz – niestety urządzenia je

wykorzystujące nie są ze sobą kompatybilne). Europie pasmo 2,4 GHz podzielone jest na 13

kanałów, co umożliwia współistnienie na danym obszarze kilku sieci.

Najbardziej popularnymi wersjami standardu WLAN są 802.11b i 802.11g. Różnią się

one maksymalnym (teoretycznym!) transferem (odpowiednio 11 Mbit/s i 54 Mbit/s) [2].

Standardy sieci WLAN

WLAN opiera się przede wszystkim na standardach z rodziny IEEE 802. W rodzinie

tej grupą dotyczącą sieci bezprzewodowych (stanowiącą podstawę certyfikatów Wi-Fi) jest

grupa standardów IEEE 802.11. Rodzina 802.11 obejmuje tak naprawdę trzy zupełnie

niezależnie protokoły skupiające się na kodowaniu (a, b, g). Obecnie za bezpieczeństwo

odpowiadają oddzielne standardy jak np. 802.11i. Pozostałe standardy jak c-f, h-j oraz n to

rozszerzenia usług czy poprawki w innych standardów z rodziny. Pierwszym powszechnie

zaakceptowanym standardem był 802.11b, potem weszły 802.11a oraz 802.11g. Dostępnie w

Polsce sieci Wi-Fi wykorzystują standard 802.11b. Zakres częstotliwości fal radiowych

wykorzystywany w 802.11 nie podlega koncesjonowaniu i dlatego można bez żadnych

zezwoleń instalować sieci tego typu. Jednak w paśmie tym występują znaczne zakłócenia np.

pochodzące chociażby od kuchenek mikrofalowych. Do najważniejszych standardów z tejże

grupy należą:

¾ 802.11 – oryginalny

Pierwszym standardem sieci radiowej był IEEE 802.11 opublikowany w 1997 roku.

Dziś dla odróżnienia od rodziny oznacza się go jako 802.1y. Standard ten określał dwie

prędkości transmisji – 1 oraz 2 Mb/s. Medium miało być promieniowanie podczerwone

oraz wykorzystywany w przemyśle i medycynie zakres częstotliwości 2,4 GHz.

Podczerwień się nie przyjęła ze względu na konkurencję standardu IrDA. Dalsze prace na

Wi-Fi szybko doprowadziły do powstania standardu 802.11b.

¾ 802.11b

Standard 802.11b ma zasięg 46 m w pomieszczeniu i 96 m na otwartej przestrzeni.

Lecz dane te mogą ulec zmianie przy zastosowaniu innych anten. Standardowe anteny

wykorzystywane w urządzeniach 802.11b pozwalają zwykle na przekaz z prędkością 11

Mb/s. Sprawność protokołu obniża tą prędkość do 5,5 Mb/s. Jednak materiały takie jak

metal, woda lub beton znacznie pochłaniają fale i obniżają jakość sygnału. Standard

802.11b przewiduje wykorzystanie algorytmów do wykrywania sygnałów zagłuszających

oraz unikania kolizji podczas komunikacji wielu radiowych kart

sieciowych.

Odpowiednie anteny ze wzmacniaczami mogą zwykle osiągać zasięg do 8 km.

Przeprowadzono nawet testy, w których połączenie 802.11b pracowało na dystansie 120

km. Praktycznym zastosowaniem tego typu urządzeń jest zastępowanie drogich połączeń

operatora kablowego lub starszego sprzętu do komunikacji mikrofalowej. Produkowane

masowo urządzenia 802.11b obsługują szybkość 11 Mb/s, ale prędkość można obniżyć do

5,5Mb/s, 2Mb/s oraz 1 Mb/s. Spektrum 802.11b podzielone na 14 kanałów o szerokości

22 MHz, przy czym tylko trzy kanały nie pokrywają się w swoich zakresach. W Polsce

można wykorzystywać tylko pasma od 2400,0 do 2483,5 MHz czyli od 1 do 13.

Niektórzy producenci wprowadzili własne produkty dające prędkość 22, 33 oraz 44 Mb/s

oparte na standardzie. Swoją modyfikację nazwali 802.11b+, ale nigdy nie stała się ona

6

standardem uznanym przez IEEE. Często też powoduje problemy w nawiązaniu połączeń

z innymi urządzeniami które nie obsługują tego rozszerzenia.

¾ 802.11a

Dopiero w roku 1999 ostatecznie ustalono specyfikację 802.11a. Do produkcji

urządzenia zgodne ze standardem weszły w roku 2001. 802.11a wykorzystuje

częstotliwość 5 GHz. Jego podstawowa prędkość to 54 Mb/s, ale w praktyce działa

najlepiej w granicach 20 Mb/s. Mniejsze dopuszczalne prędkości to 48, 36, 34, 18, 12, 9

oraz 6 Mb/s. 802.11a obejmuje 12 nie zachodzących kanałów, 8 przeznaczonych do pracy

w budynkach oraz 4 przeznaczone do pracy między dwoma punktami (ang

.

point to

point). Istniały pewne próby uregulowania tego zakresu częstotliwości przez niektóre

kraje, ale dziś większość państw pozwala na niekoncesjonowane wykorzystanie pasma dla

802.11a.

Standard 802.11a nie doczekał się jak dotąd tak masowego wykorzystania jak 802.11b.

Wynika to z problemów z zasięgiem oraz większego poboru mocy. Z drugiej strony wiele

obecnie dostępnych na rynku urządzeń może pracować w oparciu o oba standardy.

Niektóre karty pozwalają nawet na pracę w dwóch systemach równolegle.

¾ 802.11g

W czerwcu 2003 roku ostatecznie uznano standard 802.11g. Pracuje on podobnie jak

802.11b na częstotliwości 2,4 GHz, ale pozwala na transfer z prędkością 54 Mb/s.

Standard 802.11g jest całkowicie zgodny w dół ze standardem 802.11b. Jednak

wykorzystanie starszych urządzeń powoduje w praktyce redukcję prędkości do 11 Mb/s.

Już przed wprowadzeniem standardu wiele firm rozpoczęło wdrażanie go w swoich

produktach. W lecie 2003 roku pojawiła się całą gama kart i Access

Pointów dwu

kanałowych oraz zgodnych z wszystkimi 3 standardami Wi-Fi czyli 802.11b, a i g.

Wielu producentów wprowadziło w swoich urządzeniach opcję Super G pozwalającą na

łączenie pasma kilku kanałów w jedno. Dzięki wykorzystaniu Super G udało się osiągnąć

prędkość 108 Mb/s. Dodatkowo poprawiono algorytmy zarządzania ruchem pakietów

radiowych, co poprawiło sprawność protokołu. Niestety nie wszystkie urządzenia

sieciowe pozwalają na pełne wykorzystanie tych możliwości

¾ 802.11i

Standard ten ustalony został w 2004 roku. Gwarantuje wysoki poziom bezpieczeństwa

poprzez wykorzystanie WEP, grupowych kluczy WPA, algorytmu AES. Dokładniej

zostanie przedstawiony w dalszej części pracy.

¾ 802.11n

W styczniu 2004 IEEE ogłosiło rozpoczęcie prac nad nowym standardem 802.11n. Ma

on obejmować rozległe sieci bezprzewodowe. Prędkości rzędu 100 Mb/s albo nawet 250

Mb/s mają stać się w pełni dostępne. Do tego celu zostanie prawdopodobnie

wykorzystana technologia MIMO (Multiple Input, Multiple Output) wykorzystująca wiele

fizycznych kanałów transmisyjnych do stworzenia jednego połączenia. Zapowiedziano też

zwiększenie zasięgu. Prace standaryzacyjne powinny się zakończyć w roku 2006.

7

3. Protokoły chroniące bezpieczeństwo sieci WLAN.

WEP

Pierwszym rozwiązaniem zaproponowanym przez IEEE był WEP

(Wired Equivalent

Privacy – jak nazwa wskazuje, miał zapewnić bezpieczeństwo na poziomie porównywalnym z

sieciami przewodowymi). Niestety bardzo szybko okazało się, że protokół ten ma bardzo wiele

wad i nie gwarantuje wystarczającego poziomu bezpieczeństwa. Głównie przez stosowany w nim

algorytm RC4.

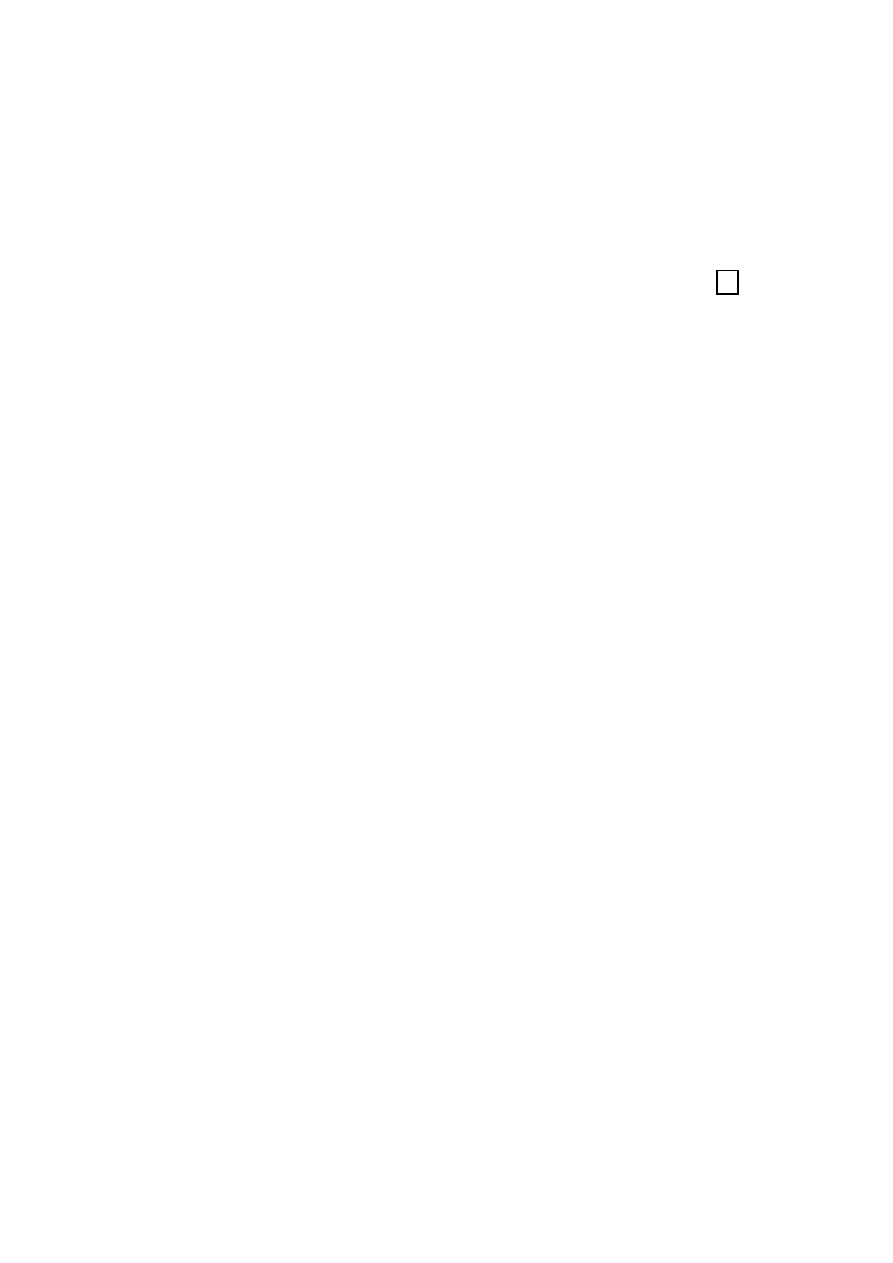

Rys. 3.1. Schemat protokołu WEP [9].

Pierwotnie łączna długość klucza wynosiła 64 bity, ale wartość wektora IV jest znana, gdyż jest

on przesyłany otwartym tekstem w ramce. Ograniczenie na długość klucza (40 bitów) wiązało się

z przepisami USA dotyczącymi eksportu „produktów” kryptograficznych. Protokół WEP korzysta

z szyfru strumieniowego, którego działanie można przedstawić rysunkiem:

Rys. 3.2. Schemat działania szyfru strumieniowego w protokole WEP.

Klucz generowany jest losowo, dlatego też niezawodność generatora jest tu szalenie istotna.

Generator pobudzany jest stosunkowo krótkim kluczem Tak naprawdę bezpieczeństwo

dawałby w pełni losowy klucz strumieniowy, a z losowością w przypadku komputerów, jak

wiadomo, różnie bywa. Nie wnikając w szczegóły działania WEP i RC4 (które znaleźć można

w każdej pozycji dotyczącej kryptografii czy bezpieczeństwa sieci Wi-Fi), można wymienić

kilka z wielu słabości powyższego algorytmu. Są to: brak bezpiecznego zarządzania

kluczami, wady algorytmu RC4 (dłuższe klucze zwiększają tylko liniowo czas potrzebny na

WEP

RC4

+

40-bitowy

klucz

24-bitowy

wektor

inicjalizujący

(IV)

suma

kontrolna

CRC

8

ich złamanie), błędy w generowaniu IV, podatna na podsłuch autoryzacja, słabość obliczania

CRC. Sposoby, jak można wykorzystać te wady, omówione zostaną w dalszej części pracy.

WPA

W odpowiedzi na wady protokołu WEP organizacja Wi-Fi Alliance opracowała nowy

standard o nazwie WPA (Wi-Fi Protected Access), w którym poprawione zostały wszystkie

błędy, jakie zawierał jego poprzednik. WPA miało być pewnego rodzaju przejściem między

protokołem WEP a standardem 802.11i. Podobnie jak niesławny WEP, WPA wykorzystuje

szyfr strumieniowy i algorytm RC4. Zwiększona została jednak długość zarówno klucza (128

bitów) jaki i wektora IV (48 bitów). Najważniejszą zmianą jest jednak wykorzystanie

protokołu TKIP (Temporal Key Integrity Protocol), który dynamicznie zmienia klucze

podczas działania systemu (został on później zastąpiony przez

CCMP (Counter mode with

CBC-MAC

Protocol).

Dodatkowo poprawiono kontrolę integralności przesyłanych pakietów –

zamiast łatwej do podrobienia sumy CRC wykorzystuje się tzw. MIC (Message Integrity

Code). Dzięki mechanizmowi zliczania ramek zabezpiecza on przed atakami typu replay of

data. Liczne i znaczące zmiany poczynione w WEP uczyniły włamanie się do sieci WLAN o

wiele trudniejszym.

802.11i

Zatwierdzony w 2004 r. standard 802.11i chroni dane przesyłane drogą radiową,

wykorzystując do tego celu operacje wykonywane w drugiej warstwie sieciowej.

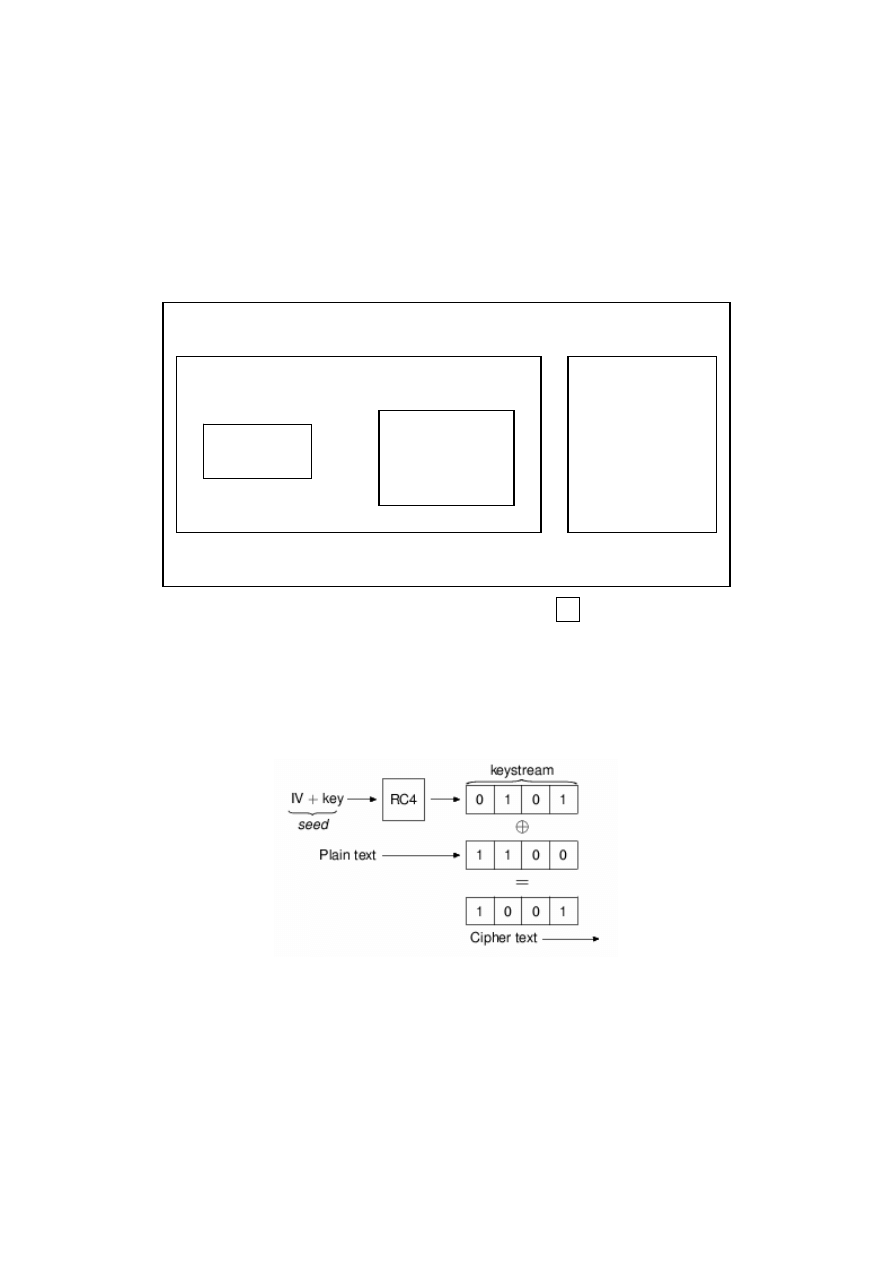

Pierwszym krokiem podczas nawiązania łączności klienta z punktem dostępowym jest

uzgodnienie klucza PMK (Pairwise Master Key). Najczęściej odbywa się w oparciu o

protokół 802.1x, który do potwierdzenia tożsamości klienta wykorzystując serwer RADIUS,

dzięki czemu zarówno klient i AP dostają te same klucze.

Następną fazą jest tzw. four-way handshake (wymiana czterech komunikatów), podczas

której na podstawie PMK i losowo wygenerwoanych kluczy, utworzony zostaje nowy klucz

(tzw. PTK – Pairwise Transient Key). Jest on nastepnie dzielony na klika części: jedna z nich

służy do podpisywania komunikatów four-way handshake, druga do zabezpieczenia

transmisji klient – punkt dostępowy, trzecia natomiast do kodowania klucza grupy

wykorzystywanego podczas fazy four-way handshake. Podczas tej fazy następuje również

uzgodnienie sposobu kodowania danych. Obie strony (klient i AP) ustalają dwa szyfry: szyfr

parowania (do komunikacji klient – punkt dostępowy) oraz szyfr grupy (do transmisji

broadcast/multicast). Schemat całego procesu można przedstawić za pomocą rysunku

(poniżej), na którym:

1. Klient i serwer RADIUS inicjują procedurę uwierzytelniania EAP (za pomocą 802.1x)

i uzgadniają klucz PMK.

2. Serwer RADIUS wysyła klucz PMK do punktu dostępowego,

3. Klient i punkt dostępowy inicjują procedurę 802.11i (komunikaty four-way

handshake) i uzgadniają klucz PTK.

4. Dane wysyłane między klientem i AP są szyfrowane przy użyciu AES i klucza

dostarczonego przez PTK.

9

Rys. 3.3. Schemat nawiązywania połączenia w protokole 802.11i (za [7]).

Standard 802.11i używa 128-bitowego szyfru AES (Advanced Encryption Standard). W

sieciach, gdzie występują różne punkty dostępu i stacje robocze, wykorzystujące także starsze

mechanizmy szyfrowania, klucz parowania kodowany jest AES’em, natomiast klucz grupy

np. za pomocą WEP (aby zapewnić kompatybilność starszych typów stacji).

Warto dodać także, że protokół 802.11i przyspiesza i usprawnia przełączanie się klienta

pomiędzy punktami dostępowymi. Klient nie musi za każdym razem powtarzać procedury

uwierzytelniania, może skorzystać ponownie z klucza wcześniejszego PMK, aby zainicjować

sesję four-way handshake.

Protokół 802.11i jest protokołem bezpiecznym, wykorzystującym silny algorytm szyfrowania

(AES) i gwarantującym bezpieczne uwierzytelnianie i weryfikację użytkowników. Wymaga

jednak większej mocy obliczeniowej, ponadto czasem może okazać się niezbędna wymiana

starszych modeli sprzętu. Dlatego też standard ten nie jest jeszcze bardzo popularny.

4. Zagrożenia sieci WLAN. Rodzaje ataków.

Planując atak na sieć bezprzewodową większość hakerów (i im podobnych) zaczyna od

poszukiwania najłatwiejszego celu. Czynią tak niekoniecznie ci, którzy nic więcej nie

potrafią, ale także tacy, którzy wolą się najpierw upewnić, że nie jest to żadna sieć-pułapka,

lub że nie działa w niej jakiś system IDS oraz, czy łatwo będzie uzyskać dostęp komputerów

wewnątrz sieci, żeby otworzyć w nich tylne wejścia. Rozpoczynając atak, napastnik musi

stawić czoła trzem głównym problemom [1]:

• fizyczna dostępność sieci – może zdarzyć się tak, iż sieć-cel nie jest zabezpieczona,

ale jej sygnał jest na tyle słaby, że konieczne będzie rozstawienie się ze swoim

sprzętem w stosunkowo niewielkiej odległości od budynku, co nie jest ani łatwe, ani

specjalnie bezpieczne; w tym wypadku czasem może pomóc zaopatrzenie się w antenę

o dużym zasięgu;

• połączenie z Internetem – czy z wewnątrz można dostać się do Internetu, jeśli tak –

trzeba będzie wydobyć w jakiś sposób adres bramy; można to np. zrobić, badając ruch

DHCP (moduł triton w programie Ettercap).

10

• możliwość wpadnięcia w sieć-pułapkę; na to niestety nie ma żadnych przepisów,

trzeba samemu zdecydować, czy zbyt łatwa dostępność sieci nie jest za bardzo

podejrzana

Pierwszym krokiem, jaki trzeba uczynić, jest rozpoznanie identyfikatora SSID sieci.

Komputer z kartą Wi-Fi używa go do zlokalizowania AP, z którym powinien się

kontaktować. Może się zdarzyć, że administrator nie wyłączył rozgłaszania SSID, aby ułatwić

konfigurację komputerów, które do sieci będą przyłączane. W takiej sytuacji haker nie musi

nic robić. Bywa też tak (niestety dość często), że wyłączając propagację identyfikatora,

administrator pozostawia jego domyślną wartość (jak np. default). Na podstawie trzech

pierwszych bajtów adresu MAC Access Pointa można w łatwy sposób odszukać producenta

urządzenia oraz domyślne identyfikatory SSID, z których korzystają wyprodukowane przez

niego AP.

Kolejnym zabezpieczeniem, które być może hakerowi przyjdzie złamać, jest ominięcie

filtru adresów MAC. Filtrowanie (tzn. pozwolenie, aby do sieci przyłączały się tylko

komputery o z góry określonych adresach MAC) jest na pewno dobrym sposobem, aby

odstraszyć ciekawskich intruzów, ale prawdziwy kraker bez większych problemów może się z

tym uporać. Aby to zrobić, należy podsłuchać sieć i dowiedzieć się, jakie adresy MAC są w

niej używane. Gdy jeden z komputerów odłączy się od sieci, można będzie wykorzystać jego

adres MAC do połączenia. Do bardziej perfidnych posunięć należy jednoczesne korzystanie z

adresu MAC i IP ofiary (tzw. piggybacking). Jest to co prawda ryzykowne, ale odpowiednie

przeprowadzenie ataku (wyłączenie rozgłaszania ARP, nie przesadzanie z działalnością w

sieci, aby komputer-ofiara nie generował zbyt wielu pakietów ICMP Port Unreachable, oraz

komunikacja tylko przez ICMP) może pozwolić hakerowi pozostać niezauważonym. Można

też być bardziej brutalnym i, nie czekając aż ofiara odłączy się od sieci, samemu ją z niej

wyrzucić. Najlepiej wybrać do tego komputer, który nie generuje żadnego ruchu sieciowego

(w przeciwnym razie mógłby się zorientować, że coś jest nie tak). Następnie wysłać mu

ramkę (podszywając się pod adres MAC punktu dostępowego) z komunikatem o zerwaniu

połączenia.

Gdy już pokonamy (my jako haker) pierwsze trudności, następnym punktem będzie

złamanie zabezpieczenia WEP. Jeśli oczywiście sieć z takowego korzysta. Jak pokazuje

rzeczywistość, (zbyt) często nawet tak słabe zabezpieczenie jakim jest WEP, nie jest

stosowane. Można wyróżnić dwie podstawowe metody łamania zabezpieczenia WEP:

• metoda siłowa, w tym metoda słownikowa

• atak FMS

Istnieje wiele narzędzi, które dzięki licznym wadom protokołu WEP bez większych

problemów radzą sobie z łamaniem kluczy w nim wykorzystywanych. W roku 2005 grupa

specjalistów z FBI przeprowadziła demonstrację, podczas której sieć chroniona protokołem

WEP została „zdobyta” w 3 minuty (wykorzystano do tego publicznie dostępne narzędzia).

Świadczy to o tym, że WEP nie jest praktycznie żadnym zabezpieczeniem. Owszem – może

on zniechęcić wścibskiego sąsiada od przeczytania naszych maili, ale dla średnio

rozgarniętego „hakera” nie będzie żadną przeszkodą. Dlaczego jest on aż tak nieskutecznym

protokołem? Słabość WEP wynika z tego, iż nie gwarantuje on trzech podstawowych założeń,

wymaganych do zapewnienia bezpieczeństwa [9]:

• Poufności: W artykule z 2001 r. Słabości algorytmu generacji kluczy RC4,

opublikowanym m.in. przez A. Shamira przedstawiono metodę ataku wykorzystującą

słabość generowania strumienia kluczy w RC4. Jeśli napastnikowi znany jest pierwszy

bajt wiadomości, to w miarę przechwytywania nowych danych może on odgadnąć

klucz pobudzający generatora. Tak się składa, iż w standardzie 802.11 tym pierwszym

11

bajtem jest 0xAA (początek nagłówka SNAP - Subnetwork Access Protocol). Mając tę

informację oraz jej zaszyfrowany odpowiednik, wystarczy dokonać operacji XOR – i

dostaniemy pierwszy bajt klucza. Przechwytując odpowiednio dużą liczbę (ok. 5-6

milionów) pakietów i wykorzystując tzw. słabe wektory IV, można złamać cały klucz.

•

Integralności: Protokół WEP korzysta z algorytmu CRC czyli cyklicznego kodu

nadmiarowego. Kod ten pozwala wykryć zmianę na jednym bicie wiadomości oraz

naprawić pojedyncze przekłamania. Jednak to nie wystarcza.

Jest to „prosta” funkcja matematyczna i łatwo jest przewidzieć jaki będzie wpływ zmiany

poszczególnych fragmentów wiadomości na zmianę szyfrogramu. Wad tych pozbawione

są funkcje mieszające, takie jak MD5 czy SHA1, w których wyniku (tzw. skrótu

wiadomości) nie można przewidzieć. Podobnie, przy zmianie jednego bitu wiadomości jej

hash zmienia się w sposób niemożliwy do przewidzenia. Poza tym protokół WEP nie ma

żadnych zabezpieczeń przed powtórzeniami. Przykładowo, haker może (po złamaniu

WEP) rozszyfrować komunikat, zmienić jego zawartość, obliczyć nową wartość ICV,

ponownie go zaszyfrować i odesłać do odbiorcy jako powtórzenie. Nic nie podejrzewająca

ofiara odbierze wiadomość jako prawdziwą.

• Uwierzytelniania nadawcy. Żadna z metod uwierzytelniania nadawcy, zarówno open

system jak i shared key, nie jest bezpieczna i pewna. W pierwszej w ogóle nie ma

uwierzytelniania, druga natomiast opiera się na obarczonej wieloma wadami ręcznej

dystrybucji klucza.

Łamanie zabezpieczenia WEP opiera się przede wszystkim na analizie ruchu występującego

w sieci. Dlatego też w pewnych przypadkach (np. sieć biurowa w małej firmie) może się

zdarzyć, że ruch ten wcale nie będzie taki duży i zebranie odpowiedniej ilości danych może

zająć sporo czasu. Ale i na to jest sposób. Wyposażony w odpowiednie narzędzia (i wiedzę)

haker może spróbować wygenerować w sieci dodatkowy zaszyfrowany ruch. Można do tego

wykorzystać program Wepwedgie. Warto też zwrócić uwagę na fakt, że niektóre warunki

panujące w sieci są w stanie samoczynnie zwiększać jej aktywność. Chodzi tu przede

wszystkim o wszelkiego rodzaju zakłócenia, które powodują, że np. w przypadku

komunikacji przez TCP pakiety muszą być retransmitowane, czasami wielokrotnie.

Dodatkowy ruch bywa też związany z uaktualnieniami protokołów routingu i trasowaniem

(np. gdy któryś z routerów ulega uszkodzeniu).

Kolejnym ważnym rodzajem ataku są, dobrze znane ze „zwykłych” sieci kablowych, ataki

typu man in the middle. W przypadku Wi-Fi sytuacja wygląda trochę inaczej – w końcu

medium jest tu współdzielone i złamanie szyfrowania (jeśli w ogóle ono jest) wystarcza, aby

swobodnie podsłuchiwać pakiety krążące w sieci bezprzewodowej. Więc po co w ogóle

podejmować próby ulokowania się między dwoma komputerami bezprzewodowymi? Otóż

atak tego typu umożliwi wprowadzanie w strumień danych dowolnych poleceń, a nawet

złośliwego oprogramowania. A jeśli hakerowi uda się postawić fałszywy punkt dostępowy,

będzie mógł przechwytywać całą komunikację między większą ilością użytkowników. Ataki

man in the middle w sieciach Wi-FI można przeprowadzić na pierwszą lub drugą warstwę

sieciową. Atak na pierwszą polega na zagłuszaniu uprawnionego punktu dostępowego i

jednoczesnym nadawaniu własnego sygnału (na innym kanale). Aby stworzyć swój własny,

fałszywy punkt dostępowy, potrzebny jest także serwer RADIUS, który zawsze będzie

dostarczał pozytywnych odpowiedzi na żądanie uwierzytelniania (będzie to możliwe tylko w

systemach wykorzystujących uwierzytelnianie jednokierunkowe i protokół EAP-MD5).

Parametry fałszywego AP (jak np. adres MAC) powinny być takie same jak prawidłowego

punktu. Jeśli chodzi o zagłuszanie, to można je prowadzić za pomocą odpowiednich urządzeń

lub wysyłając do punktu dostępowego ruchu zagłuszającego. Drugi sposób jest bardziej

ryzykowny, gdyż dobry system IDS może wykryć nasze poczynania. Ataki przeprowadzane

na drugą warstwę polegają na wysyłaniu do komputera-ofiary sfałszowanych ramek

12

zrywających uwierzytelnienie mających na celu odłączenie go od punktu dostępowego. Jeśli

karta sieciowa ofiary nie jest skonfigurowana do łączenia się tylko na jednym kanale, to

problemy ze skojarzeniem się z prawidłowym punktem dostępowym spowodują, iż połączy

się z naszym, fałszywym. Oczywiście nie zawsze przeprowadzenie takiego ataku będzie

łatwe. Karty sieciowe są często skonfigurowane tak, że po rozłączeniu łączą się z ostatnio

skojarzonym punktem dostępowym, natomiast wyboru punktu działającego na innym kanale

dokonują tylko w przypadku pojawienia się bardzo silnych zakłóceń radiowych. Czasem

tylko (jeśli użytkownicy sieci często się przemieszczają) decyzje o skojarzeniu zapadają na

podstawie wartości natężenia sygnału. Dlatego też haker, aby odnieść sukces, powinien

przeprowadzać ataki jednocześnie na pierwszą (zagłuszać sygnał) i drugą warstwę sieciową

(zrywać uwierzytelnienie).

Ostatnim bastionem, który być może przyjdzie złamać zawziętemu hakerowi chcącemu

połączyć się z siecią Wi-Fi okazać się mogą różnego rodzaju mechanizmy uwierzytelniające

w standardzie 802.1x i sieciach VPN. Nie wnikając zbytnio w szczegóły, jeśli do ochrony

sieci używane są protokoły EAP-TLS, EAP-TTLS, EAP-PEAP, to niewiele można zrobić.

Pozostają wtedy ataki DoS, ataki na serwer certyfikatów i ośrodki autoryzacyjne lub metody

socjotechniczne. Napastnik ma do dyspozycji całą gamę możliwych ataków typu Denial of

Service:

o

Przede wszystkim – zagłuszanie, o którym była już mowa wcześniej. Jedyne, co może

w takiej sytuacji zrobić administrator, to namierzenie urządzenia zagłuszającego i

udowodnienie, że jego właściciel (potencjalny haker) nadaje sygnał w celu

zagłuszenia sieci. Nie jest to wcale łatwe, gdyż pasmo ISM (Industrial, Scientific,

Medical) jest pasmem nielicencjonowanym i każdy może nadawać co tylko chce. Pod

warunkiem, że sygnał nie przekracza dozwolonej prawem mocy (EIRP - Effective

Isotropic Radiated Power), która w Polsce wynosi 100mW (20dBm). Na szczęście

bardzo często, aby skutecznie zagłuszyć sieć, trzeba przekroczyć ten poziom.

o

Zasypywanie sieci ramkami zrywającymi skojarzenie i uwierzytelnienie – najczęściej

stosowany rodzaj ataku DoS.

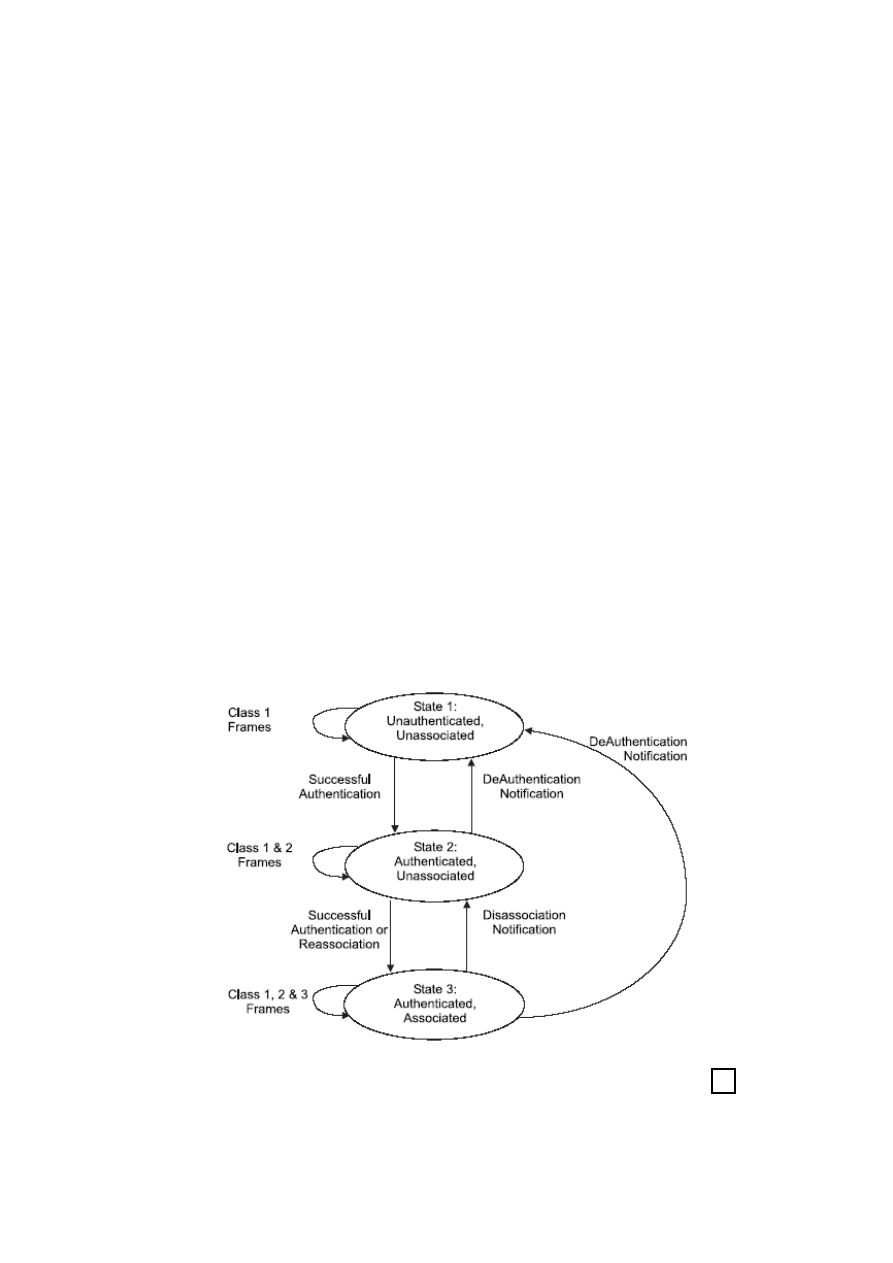

Rys. 4.1. Schemat stanów i przejść stacji bezprzewodowych w sieci Wi-Fi [9].

W procesie uwierzytelniania i kojarzenia stacji roboczych z punktami dostępowymi

używane są tzw. ramki zarządzające. Ramki te przesyłane są bez żadnego szyfrowania

13

i nie pozwalają w żaden sposób na uwierzytelnienie nadawcy. W związki z tymi

wadami wystarczy, iż napastnik podszyje się pod AP i będzie ciągle wysyłał do ofiary

ramki zrywające skojarzenie. Dzięki temu stacja robocza cały czas będzie próbować

połączyć się ponownie z siecią, co uniemożliwi normalną pracę.

o

Wypełnienie buforów punktu dostępowego. Bardzo często w punktach dostępowych

nie stosuje się żadnego zabezpieczenia przed przepełnieniem buforów żądań

uwierzytelnienia i skojarzenia. AP można więc zasypać dużą liczbą ramek z takimi

żądaniami i tym samym doprowadzić do wstrzymania pracy lub awarii punktu.

o

Usuwanie ramek. Opiera się na uszkodzeniu sumy kontrolnej CRC przesyłanej ramki,

dzięki czemu zostaje ona odrzucona przez odbiorcę oraz jednoczesnym wysłaniu

nadawcy ramki ACK z informacją i odrzuceniu. Atak tego typu jest skuteczny, gdyż

ramki typu CSMA/CA (Carrier Sense Multiple Access with Collision Avoidance)nie

są w żaden sposób uwierzytelniane. Przeprowadzić go można np. wysyłając w tym

samym czasie co nadawca taką sama ramkę, ale z błędną wartością CRC.

Wśród innych rodzajów ataku na sieci bezprzewodowe są, znane z tradycyjnych sieci,

próby zdobycia danych autoryzacyjnych i dostępowych użytkowników systemu. Przejęcie

haseł, identyfikatorów i innych tego typu zabezpieczeń otwiera napastnikowi prostą drogę

do systemu, do swobodnego poruszania się w nim, a z czasem także do przejęcia nad nim

kontroli. Dlatego też zaleca się stosowanie silnych mechanizmów ochrony opartych np. na

protokole X509, serwerach RADIUS i wzajemnym uwierzytelnianiu się użytkownika i

punktu dostępowego. Bo właśnie te punkty są w sieciach Wi-Fi bardzo słabymi

ogniwami. Haker, który podszyje się pod prawdziwy AP, może przekierowywać

użytkowników na fałszywe strony autoryzacyjne i w prosty sposób wykradać od nich

hasła i loginy.

Podejmując się włamania do sieci bezprzewodowej warto także rozejrzeć się za

nieautoryzowanymi punktami dostępowymi. Na nieszczęście dla administratorów wielu

nieświadomych zagrożenia użytkowników uruchamia dla swojej wygody własne punkty

dostępowe. Z pozoru nieszkodliwe, stanowią bardzo poważne zagrożenie dla całej sieci,

która, być może świetnie zabezpieczona przed intruzami z zewnątrz, zyskuje otwarte

wejście dla włamywacza.

5. Sposoby zabezpieczenia sieci bezprzewodowych.

Mimo iż sieci 802.11 przegrywają pod względem bezpieczeństwa z sieciami

kablowymi, to jednak zawsze można coś zrobić w celu zwiększenia ich bezpieczeństwa.

Niestety nie wystarczy tu kilka kliknięć myszą ani wpisanie paru prostych poleceń. Trzeba się

trochę nagimnastykować, aby zagwarantować sieci Wi-Fi w miarę sensowny poziom

zabezpieczeń. Począwszy od uzgodnienia dobrej polityki bezpieczeństwa, poprzez fizyczną

organizację sieci, aż po stosowanie najnowszych mechanizmów i protokołów. Wszystko to

jest bardzo złożonym i czasochłonnym procesem, ale na pewno warto podjąć wysiłek, aby w

przyszłości uniknąć różnorodnych problemów dotyczących bezpieczeństwa.

Podstawowe zasady bezpieczeństwa sieci bezprzewodowych można zebrać w formie

dziesięciu prostych przykazań [4]:

9 Wyłącz rozgłaszanie ESSID na punktach dostępowych. Mimo iż utrudni to

konfigurację komputerów, które do sieci będą chciały się podłączyć, na pewno

odstraszy przypadkowych podsłuchiwaczy.

14

9 Włącz szyfrowanie WEP. Nie daje ono praktycznie żadnego bezpieczeństwa, ale

potencjalny włamywacz będzie musiał poświęcić trochę czasu, żeby je załamać. To

wystarczy, aby większość tak zwanych „hakerów” zrezygnowała.

9 Korzystaj z możliwie najdłuższych kluczy. Nawet jeśli z różnych powodów, klucze

128-bitowe nie mogą być stosowane, należy używać choćby 40-bitowych.

9 Zmień ESSID swojej sieci. Nawet jeśli rozgłaszanie identyfikatora będzie włączone,

pozostawienie jego domyślnej wartości ułatwi hakerowi jego odgadnięcie.

9 Stosuj trudne do odgadnięcia hasła WEP. Wiadomo, że nie wielu użytkowników tak

robi, gdyż nikomu nie chce się pamiętać skomplikowanych i długich ciągów

znakowych. Mimo to warto dołożyć starań, aby nasze hasło nie było imieniem czy

datą urodzin.

9 Włącz szyfrowanie dla wszystkich punktów dostępowych. Jeden niezabezpieczony

Access Point i włamywacz może uzyskać wiele cennych informacji.

9 Zabezpiecz koncentrator WLAN. Większość AP przychodzi z domyślnymi hasłami

lub w ogóle bez haseł na telnet, SNMP czy zarządzanie po WWW. Pozwala to

włamywaczowi bez wysiłku poznać hasła WEP i konfigurację sieci. Zawsze należy

zmieniać domyślne hasła urządzeń dostępowych i ograniczać dostęp do nich po

adresach MAC lub adresach IP.

9 Od czasu od czasu sprawdzaj bezpieczeństwo sieci. Należy kontrolować, czy w sieci

nie pojawiły się jakieś nieautoryzowane punkty dostępowe, czy nie występują

niezaszyfrowane pakiety lub ESSID nie wydostaje się na zewnątrz.

9 Postaw punkt dostępowy za firewallem. Stosowanie choćby najprostszych reguł

filtrowania utrudni włamanie do sieci.

9 W przypadku „poważnych” sieci, w których przesyłane są ważne, poufne dane stosuj

silne zabezpieczenia (VPN, IPSec, WPA, WPA2).

Tyle jeśli chodzi o zwięzłe reguły, których powinien się trzymać dobry administrator sieci

bezprzewodowych. Jak to mniej więcej wygląda w praktyce? Pierwszą rzeczą, od której

należy zacząć budowę i zabezpieczanie firmowej sieci Wi-Fi (i nie tylko takiej) jest

nakreślenie odpowiedniej polityki bezpieczeństwa. Do najważniejszych jej elementów

należą:

¾ Dopuszczanie, rejestracja, aktualizacja oraz monitorowanie urządzeń.

Należy być świadomym, że sieć jest tak bezpieczna, jak bezpieczny jest jej

najsłabszy element. Dlatego jeśli korzystamy w niej z najnowszych protokołów i

zabezpieczeń, należy dopilnować, aby były one obsługiwane także prze starsze

typy urządzeń. W przypadku filtrowania adresów MAC czy też uwierzytelniania

serwerami RADIUS konieczne jest aktualizowanie bazy danych tych adresów.

Należy także dbać, żeby wersje oprogramowania były na bieżąco aktualizowane w

każdym z urządzeń sieciowych. Natomiast w przypadku, gdy jakieś urządzenie

zostanie wykradzione lub zgubione, trzeba natychmiast wykluczyć je z sieci, gdyż

dzięki niemu niepowołane osoby będą mogły w łatwy sposób uzyskać do niej

dostęp.

¾ Szkolenie użytkowników.

Pracownicy firmy powinni i inni użytkownicy sieci, powinni zostać zapoznani z

podstawami działania sieci bezprzewodowej i mechanizmami wykorzystywanymi

do jej ochrony a także z rodzajami grożących jej ataków (jak chociażby metody

socjotechniczne, na które ludzie są najbardziej podatni). Każdy powinien być

świadomy, czym grozi udostępnienie komuś swoich danych uwierzytelniających

czy też uruchomienie na własna rękę punktu dostępowego.

15

¾ Bezpieczeństwo fizyczne.

Wszelkiego rodzaju urządzenia sieciowe powinny znajdować się w miejscach

utrudniających ich uszkodzenie czy kradzież.

¾ Bezpieczeństwo warstwy fizycznej.

Anteny powinny być tak zlokalizowane, aby ich sygnał był odpowiednio silny i

dostępny na terenie całej firmy a zarazem nie wydostawała się na zewnątrz

budynku. Dlatego też punkty dostępowe należy umieszczać możliwie centralnie

wewnątrz budynku a nie blisko ścian zewnętrznych. Najlepiej wykorzystywać

anteny kierunkowe, które ograniczają rozprzestrzenianie się sygnały w

niechcianych kierunkach. Trzeba też własnoręcznie sprawdzić zasięg sieci, gdyż

na podstawie specyfikacji urządzeń nadawczych nie można dokładnie określić,

gdzie będzie ona dostępna.

¾ Budowa i konfiguracja sieci.

Umieszczenie więcej niż jednego Access Pointa zmniejsza podatność sieci na ataki

typu DoS i man in the middle Sieć Wi-Fi powinna znajdować się w innej domenie

niż sieć kablowa, a brama łącząca te sieci musi obsługiwać mechanizmy

szyfrowania i uwierzytelniania. Dobrym rozwiązaniem może być umieszczenie

wszystkich punktów dostępowych w jednej domenie rozgłoszeniowej sieci

wirtualnej (VLAN).

¾ Monitorowanie sieci.

Wykorzystanie dobrego (W)IDS podniesie bezpieczeństwo sieci. Wszelkiego

rodzaju komunikaty, dzienniki i logi powinny być regularnie sprawdzane, aby

możliwie najszybciej wykryć potencjalnego włamywacza.

W celu zapewnienia maksimum bezpieczeństwa bardzo często (szczególnie w dużych

sieciach korporacyjnych) stosuje się wyspecjalizowane systemy wykrywania włamań (W)IDS

((Wireless) Intrusion Detection System), tworzy się tzw. strefy zdemilitaryzowane DMZ oraz

łączy się urządzenia bezprzewodowe z siecią lokalna za pomocą połączeń VPN z protokołem

IPSec lub L2TP. Jest to jednak bardzo rozległe zagadnienie i niestety nie ma na niego miejsca

w niniejszym (krótkim) opracowaniu.

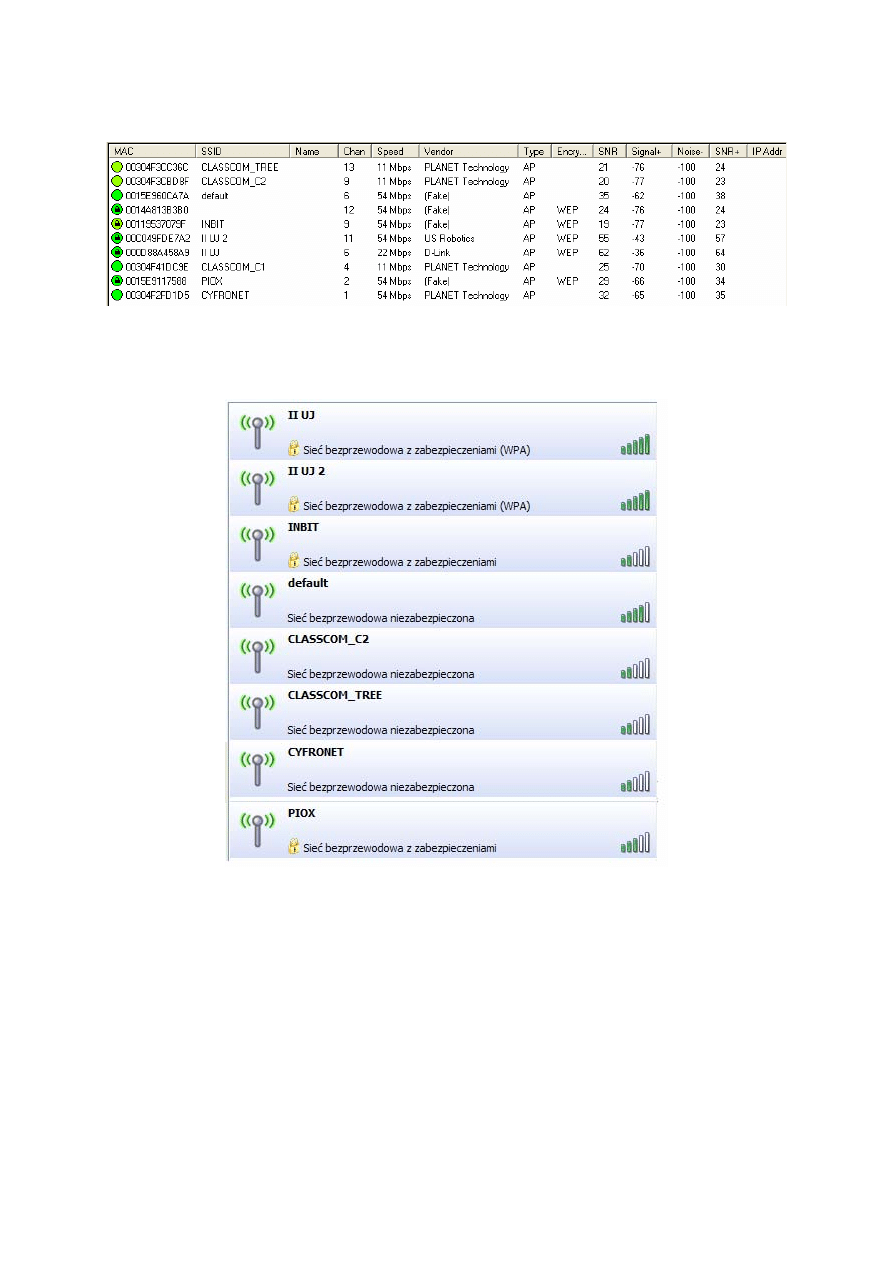

6. Trochę praktyki - sieci bezprzewodowe dostępne w Instytucie Informatyki

Uniwersytetu Jagiellońskiego.

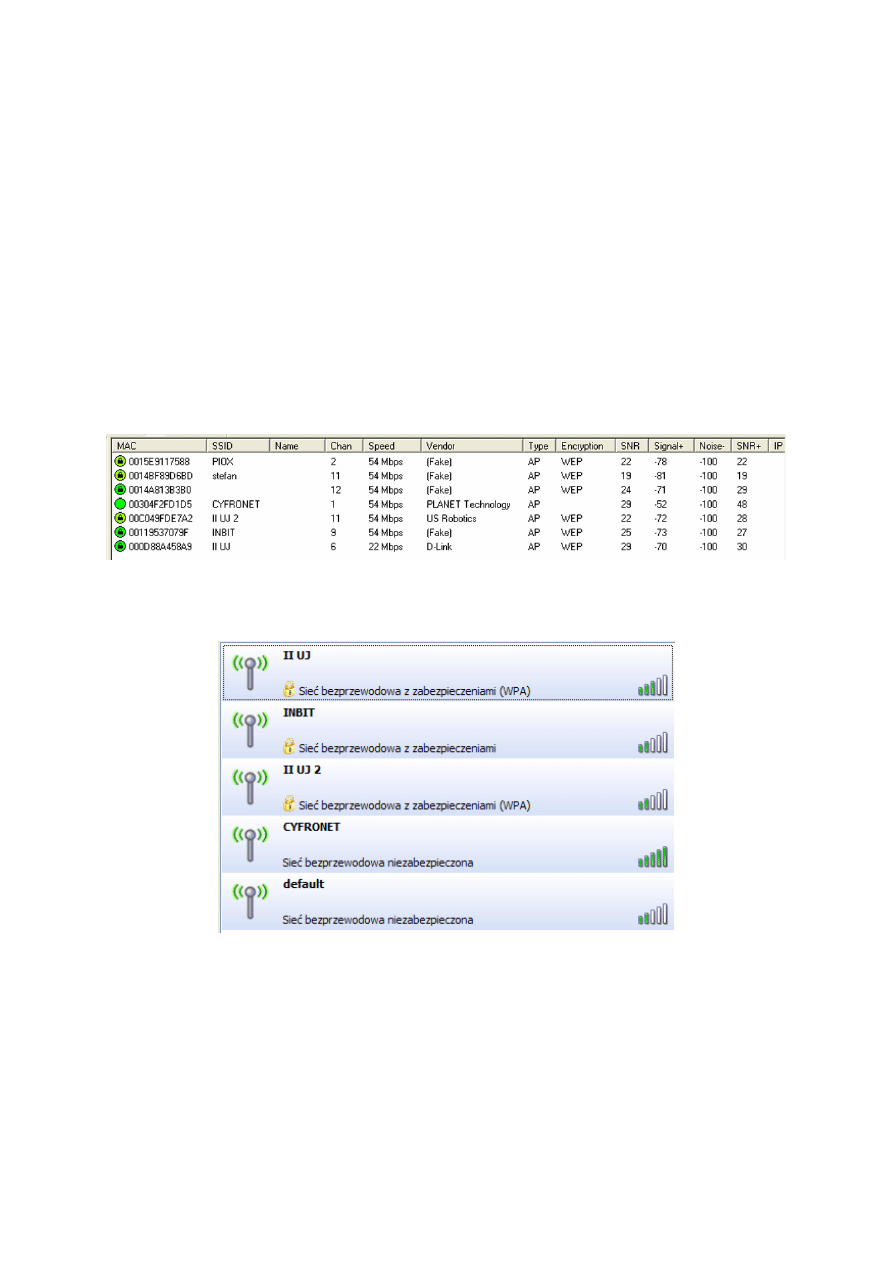

Krótka, 2-godzinna „przechadzka” korytarzami II pozwoliła namierzyć kilka Access

Pointów oraz sprawdzić, ile z nich jest w jakikolwiek sposób chronionych i zabezpieczonych.

Do skanowania w poszukiwaniu sieci użyto laptopa z technologią Intel Centrino®

wyposażonego w system Windows XP Home Edition oraz programów Retina WiFi Scanner

1.0.3.40 oraz Network Stumbler 0.4.0. Wyniki poszukiwań przedstawione są poniżej.

Sieci wykryte na parterze budynku Instytutu Informatyki.

Sygnał wszystkich czterech wykrytych sieci był bardzo słaby, więc prawdopodobnie są to

sieci, których AP znajdują się na zewnątrz budynku i nie należą do II. We wszystkich

używany jest protokół WEP, SSID żadnej nie jest ustawiony jako domyślny. Jedna z sieci

używa standardu 802.11g, pozostałe to 802.11b.

16

Detected Access Points

05/25/2006 09:09:40

----[1]---------------------------------------------

* 802.11 Parameters

SSID:

MAC address: 00:14:A8:13:B3:B0

Vendor: unknown

WEP: ON

Rates: 1,2,5,6,9,11,12,18

Standard: IEEE 802.11b

RSSI: -70 (dBm)

Max Rssi: -63 (dBm)

Channel: 12

Network Type: Direct Sequencing

Infrastructure Mode: Infrastructure

----[2]---------------------------------------------

* 802.11 Parameters

SSID: PIOX

MAC address: 00:15:E9:11:75:88

Vendor: unknown

WEP: ON

Rates: 1,2,5,11,22,6,9,12

Standard: IEEE 802.11b

RSSI: -65 (dBm)

Max Rssi: -75 (dBm)

Channel: 2

Network Type: Direct Sequencing

Infrastructure Mode: Infrastructure

----[3]---------------------------------------------

* 802.11 Parameters

SSID: siec

MAC address: 00:13:10:92:C2:BB

Vendor: unknown

WEP: ON

Rates: 1,2,5,11,18,24,36,54

Standard: IEEE 802.11g

RSSI: -75 (dBm)

Max Rssi: -74 (dBm)

Channel: 7

Network Type: Direct Sequencing

Infrastructure Mode: Infrastructure

----[4]---------------------------------------------

* 802.11 Parameters

SSID: INBIT

MAC address: 00:11:95:37:07:9F

Vendor: unknown

WEP: ON

Rates: 1,2,5,11,22,6,9,12

Standard: IEEE 802.11b

RSSI: -79 (dBm)

Max Rssi: -79 (dBm)

Channel: 9

Network Type: Direct Sequencing

Infrastructure Mode: Infrastructure

17

Sieci wykryte na II piętrze budynku Instytutu Informatyki.

Tu sytuacja przedstawia się już ciekawiej. Wśród dodatkowych wykrytych AP znalazły się:

II UJ, II UJ 2 (oba, jak można wywnioskować, należące do Instytutu; stosujące

standard 802.11b oraz protokół WEP)

CYFRONET – należący zapewne do położonego piętro niżej ACK Cyfronet AGH.

Niezabezpieczony nawet protokołem WEP!

Również otwarty AP (prawdopodobnie „amatorsko” uruchomiony) o wdzięcznej

nazwie default.

Detected Access Points

05/25/2006 09:32:36

----[1]---------------------------------------------

* 802.11 Parameters

SSID: CYFRONET

MAC address: 00:30:4F:2F:D1:D5

Vendor: PLANET Technology Corporation

WEP: OFF

Rates: 1,2,5,11,6,12,24,36

Standard: IEEE 802.11b

RSSI: -53 (dBm)

Max Rssi: -50 (dBm)

Channel: 1

Network Type: Direct Sequencing

Infrastructure Mode: Infrastructure

----[2]---------------------------------------------

* 802.11 Parameters

SSID: INBIT

MAC address: 00:11:95:37:07:9F

Vendor: unknown

WEP: ON

Rates: 1,2,5,11,22,6,9,12

Standard: IEEE 802.11b

RSSI: -68 (dBm)

Max Rssi: -67 (dBm)

Channel: 9

Network Type: Direct Sequencing

Infrastructure Mode: Infrastructure

----[3]---------------------------------------------

* 802.11 Parameters

SSID: II UJ

MAC address: 00:0D:88:A4:58:A9

Vendor: D-Link Corporation

WEP: ON

Rates: 1,2,5,11,22

Standard: IEEE 802.11b

RSSI: -70 (dBm)

Max Rssi: -69 (dBm)

Channel: 6

Network Type: Direct Sequencing

Infrastructure Mode: Infrastructure

18

----[4]---------------------------------------------

* 802.11 Parameters

SSID: II UJ 2

MAC address: 00:C0:49:FD:E7:A2

Vendor: U.S. ROBOTICS, INC.

WEP: ON

Rates: 1,2,5,11,18,24,36,54

Standard: IEEE 802.11g

RSSI: -74 (dBm)

Max Rssi: -72 (dBm)

Channel: 11

Network Type: Direct Sequencing

Infrastructure Mode: Infrastructure

----[5]---------------------------------------------

* 802.11 Parameters

SSID:

MAC address: 00:14:A8:13:B3:B0

Vendor: unknown

WEP: ON

Rates: 1,2,5,6,9,11,12,18

Standard: IEEE 802.11b

RSSI: -77 (dBm)

Max Rssi: -70 (dBm)

Channel: 12

Network Type: Direct Sequencing

Infrastructure Mode” Infrastructure

----[6]---------------------------------------------

* 802.11 Parameters

SSID: PIOX

MAC address: 00:15:E9:11:75:88

Vendor: unknown

WEP: ON

Rates: 1,2,5,11,22,6,9,12

Standard: IEEE 802.11b

RSSI: -78 (dBm)

Max Rssi: -75 (dBm)

Channel: 2

Network Type: Direct Sequencing

Infrastructure Mode: Infrastructure

Beacon Period: 100 (Kusec)

ATIM Window: 0 (Kusec)

----[7]---------------------------------------------

* 802.11 Parameters

SSID: default

MAC address: 00:15:E9:60:CA:7A

Vendor: unknown

WEP: OFF

Rates: 1,2,5,11,22,6,9,12

Standard: IEEE 802.11b

RSSI: -83 (dBm)

Max Rssi: -76 (dBm)

Channel: 6

Network Type: Direct Sequencing

Infrastructure Mode: Infrastructure

19

----[8]---------------------------------------------

* 802.11 Parameters

SSID: stefan

MAC address: 00:14:BF:89:D6:BD

Vendor: unknown

WEP: ON

Rates: 1,2,5,11,18,24,36,54

Standard: IEEE 802.11g

RSSI: -83 (dBm)

Max Rssi: -78 (dBm)

Channel: 11

Network Type: Direct Sequencing

Infrastructure Mode: Infrastructure

Rys. 6.1. Access Pointy wykryte przez program Network Stumbler (II piętro Instytutu).

Rys. 6.2. Access Pointy znalezione przez program Windows XP (II piętro Instytutu).

Sieci wykryte na III piętrze budynku Instytutu Informatyki.

Sygnał z II UJ oraz II UJ 2 był tu silniejszy, czyli AP są prawdopodobnie na tym piętrze

umiejscowione. Można tu również „złapać” sygnał sieci Cyfronetu (tej niezabezpieczonej).

Dodatkowo pojawiły się Access Pointy

CLASSCOM_C1, CLASSCOM_C2, CLASSCOM_TREE,

także nie korzystające z protokołu WEP. Brak zabezpieczenia oraz fakt, że producentem

20

tychże urządzeń oraz AP sieci CYFRONET jest

PLANET Technology, sugeruje, iż te trzy AP

należą również do Cyfronetu. Choć oczywiście tak nie musi być.

Detected Access Points

05/25/2006 10:25:42

----[1]---------------------------------------------

* 802.11 Parameters

SSID: II UJ

MAC address: 00:0D:88:A4:58:A9

Vendor: D-Link Corporation

WEP: ON

Rates: 1,2,5,11,22

Standard: IEEE 802.11b

RSSI: -42 (dBm)

Max Rssi: -37 (dBm)

Channel: 6

Network Type: Direct Sequencing

Infrastructure Mode: Infrastructure

----[2]---------------------------------------------

* 802.11 Parameters

SSID: II UJ 2

MAC address: 00:C0:49:FD:E7:A2

Vendor: U.S. ROBOTICS, INC.

WEP: ON

Rates 1,2,5,11,18,24,36,54

Standard: IEEE 802.11g

RSSI: -47 (dBm)

Max Rssi: -42 (dBm)

Channel: 11

Network Type: Direct Sequencing

Infrastructure Mode: Infrastructure

----[3]---------------------------------------------

* 802.11 Parameters

SSID: default

MAC address: 00:15:E9:60:CA:7A

Vendor: unknown

WEP: OFF

Rates: 1,2,5,11,22,6,9,12

Standard: IEEE 802.11b

RSSI: -66 (dBm)

Max Rssi: -61 (dBm)

Channel: 6

Network Type: Direct Sequencing

Infrastructure Mode: Infrastructure

Beacon Period: 100 (Kusec)

ATIM Window: 0 (Kusec)

----[4]---------------------------------------------

* 802.11 Parameters

SSID: CYFRONET

MAC address: 00:30:4F:2F:D1:D5

Vendor: PLANET Technology Corporation

WEP: OFF

Rates: 1,2,5,11,6,12,24,36

Standard: IEEE 802.11b

21

RSSI: -70 (dBm)

Max Rssi: -67 (dBm)

Channel: 1

Network Type: Direct Sequencing

Infrastructure Mode: Infrastructure

----[5]---------------------------------------------

* 802.11 Parameters

SSID : CLASSCOM_C2

MAC address: 00:30:4F:3C:BD:8F

Vendor: PLANET Technology Corporation

WEP: OFF

Rates: 1,2,5,11

Standard: IEEE 802.11b

RSSI: -71 (dBm)

Max Rssi: -71 (dBm)

Channel: 9

Network Type: Direct Sequencing

Infrastructure Mode: Infrastructure

----[6]---------------------------------------------

* 802.11 Parameters

SSID: CLASSCOM_C1

MAC address: 00:30:4F:41:DC:9E

Vendor: PLANET Technology Corporation

WEP: OFF

Rates: 1,2,5,11

Standard: IEEE 802.11b

RSSI: -71 (dBm)

Max Rssi: -70 (dBm)

Channel: 4

Network Type: Direct Sequencing

Infrastructure Mode: Infrastructure

----[7]---------------------------------------------

* 802.11 Parameters

SSID:

MAC address: 00:14:A8:13:B3:B0

Vendor: unknown

WEP: ON

Rates: 1,2,5,6,9,11,12,18

Standard: IEEE 802.11b

RSSI: -76 (dBm)

Max Rssi: -73 (dBm)

Channel: 12

Network Type: Direct Sequencing

Infrastructure Mode: Infrastructure

----[8]---------------------------------------------

* 802.11 Parameters

SSID: CLASSCOM_TREE

MAC address: 00:30:4F:3C:C3:6C

Vendor: PLANET Technology Corporation

WEP: OFF

Rates: 1,2,5,11

Standard: IEEE 802.11b

22

RSSI: -81 (dBm)

Max Rssi: -78 (dBm)

Channel: 13

Network Type: Direct Sequencing

Infrastructure Mode: Infrastructure

----[9]---------------------------------------------

* 802.11 Parameters

SSID: PIOX

MAC address: 00:15:E9:11:75:88

Vendor: unknown

WEP: ON

Rates: 1,2,5,11,22,6,9,12

Standard: IEEE 802.11b

RSSI: -79 (dBm)

Max Rssi: -70 (dBm)

Channel: 2

Network Type: Direct Sequencing

Infrastructure Mode: Infrastructure

----[10]---------------------------------------------

* 802.11 Parameters

SSID: INBIT

MAC address: 00:11:95:37:07:9F

Vendor: unknown

WEP: ON

Rates: 1,2,5,11,22,6,9,12

Standard: IEEE 802.11b

RSSI: -32767 (dBm)

Max Rssi: -76 (dBm)

Channel: 9

Network Type: Direct Sequencing

Infrastructure Mode: Infrastructure

----[11]---------------------------------------------

* 802.11 Parameters

SSID: siec

MAC address: 00:13:10:92:C2:BB

Vendor: unknown

WEP: ON

Rates: 1,2,5,11,18,24,36,54

Standard: IEEE 802.11g

RSSI: -32767 (dBm)

Max Rssi: -82 (dBm)

Channel: 7

Network Type : Direct Sequencing

Infrastructure Mode: Infrastructure

23

Rys. 6.3.

Access Pointy wykryte przez program Network Stumbler (III piętro Instytutu).

Rys. 6.4. Access Pointy znalezione przez program Windows XP (III piętro Instytutu).

24

7. Podsumowanie.

Tematyka bezprzewodowych sieci komputerowych (a szczególnie ich bezpieczeństwa)

jest bardzo rozległa. W krótkim opracowaniu nie sposób przedstawić dokładnie wszystkich

możliwych niebezpieczeństw zagrażających sieciom Wi-Fi ani stosowanych zabezpieczeń

przeciwko atakom hakerów. Warto na pewno być świadomym, że technologie

bezprzewodowe (począwszy od telefonii komórkowej trzeciej generacji, poprzez sieci

WLAN, aż po urządzenia podczerwieni) coraz bardziej wkraczają w nasze codzienne życie.

W związku z ich powszechnością każdy powinien choć trochę być świadomy zagrożeń, które

niesie ze sobą nierozsądne używanie i zarządzanie takimi technologiami. Niestety wydaje się,

że nadal wielu administratorów zajmujących się „poważnymi” sieciami nie zdaje sobie

sprawy z istniejącego niebezpieczeństwa. Cały czas trwa wyścig pomiędzy organizacjami

szukającym coraz mocniejszych szyfrów, coraz bezpieczniejszych i bardziej

skomplikowanych protokołów, a zapaleńcami wędrującymi nocą z notebookami po ulicach i

szukającymi łatwo dostępnych sieci, do których choćby dla zabawy można by się włamać.

25

8. Bibliografia:

[1] A. Vladimirov, K. V. Gavrilenko, A.A. Mikhailovsky: Wii-Foo. Sekrety bezprzewodowych

sieci komputerowych.

[2] Komputer Świat Ekspert 5/2004, s. 38-42

[3] Komputer Świat Ekspert 3/2005, s. 20-26

Odsyłacze do artykułów i informacji w Internecie:

[4] www.chip.pl/arts/archiwum/n/printversion/printversion_115713.html

[5] www.computerworld.pl/artykuly/38196.html

[6] www.x1.pl/net/supp.php

[7] www.networld.pl/artykuly/48492.html

[8] www.hsc.fr/ressources/articles/hakin9_wifi/hakin9_wifi_PL.pdf

[9] www.secure2005.pl/historia/2005/docs/25.10/06_cichocki/cichocki-r.pdf

[10] www.cert.pl/PDF/secure2004/cabaj-szczypiorski.pdf

Serwisy poświęcone sieciom bezprzewodowym:

www.wi-fi.org

www.skretka.net

www.ipsec.pl/wlan

26

Wyszukiwarka

Podobne podstrony:

pytania, bezpieczenstow sieci komputerowych, Głupie pytanie

Wykład 16 bezpieczeństwo sieci komputerowych

LABORATORIUM SIECI KOMPUTEROWYC Nieznany

Kryptografia i bezpieczenstwo sieci komputerowych Matematyka szyfrow i techniki kryptologii

Kryptografia i bezpieczenstwo sieci komputerowych Matematyka szyfrow i techniki kryptologii krybez

Bezpieczeństwo sieci komputerowych

Kryptografia i bezpieczenstwo sieci komputerowych Matematyka szyfrow i techniki kryptologii 2

Kryptografia i bezpieczenstwo sieci komputerowych Matematyka szyfrow i techniki kryptologii krybez

Bezpieczenstwo sieci id 83776 Nieznany

4 Sieci komputerowe 27 04 11 05 Nieznany

,sieci komputerowe,Podstawy rou Nieznany

Zasady bezpieczeństwa w Windows, Szkoła, Systemy Operacyjnie i sieci komputerowe, systemy, semestr I

Bezpieczenstwo w sieciach komputerowych, Sieci bezprzewodowe

bezpieczeństwo w sieci i przestępczość komputerowa

więcej podobnych podstron