Identyfikacja stron wymiany

informacji w sieci

Powszechnym problemem bezpieczeństwa we wszystkich serwisach sieciowych

jest jednoznaczna identyfikacja użytkownika uprawnionego do wykorzystania

określonych usług lub zasobów systemów i sieci.

Dotyczy to zarówno osób, spoza firmy, którym zamierzamy udostępnić jakąś

formę usług naszej sieci, jak również własnych pracowników.

Akceptacja użytkownika i weryfikacja jego uprawnień musi nastąpić już z

chwilą wpisania się (log-in) do sieci.

Identyfikacja użytkownika w sieci opiera się na jednej z trzech zasad:

coś, co znasz - np. hasło, kod PIN, Nr Pesel, nazwisko panieńskie matki,

coś, co posiadasz - np. karta magnetyczna, karta inteligentna, "token"

wyliczający hasło jednorazowe (OTP),

coś, czym (kim) jesteś - bazuje na biometrii - odcisk palca, skan siatkówki

lub tęczówki oka, kształt dłoni, tembr głosu, wizerunek twarzy, wzór

pisma odręcznego.

Dla podniesienia poziomu bezpieczeństwa zasady pierwsza i druga są często

łączone np. karta magnetyczna i kod PIN w dostępie do bankomatów.

Każde z tych rozwiązań, oczywiście za różną cenę, pozwala zweryfikować

tożsamość osoby próbującej uzyskać dostęp do zasobów sieci.

Cena i skuteczność identyfikacji nie zawsze idą w parze, ale trzeba mieć na

uwadze całkowite koszty systemowe rozwiązań. Biometria jest wysoce

niezawodna, ale droga; karty magnetyczne są tanie, ale łatwe do sfałszowania

i wymagają czytników. Tokeny OTP bywają kłopotliwe w użyciu, bo z reguły

mogą obsługiwać tylko jeden system. Karty inteligentne są uważane za

najbardziej skuteczne, bezpieczne i łatwe w zastosowaniu.

Dla systemów internetowych szczególnie ważna jest skuteczna identyfikacja

tożsamości legalnych, zdalnych użytkowników. Tam gdzie nie wystarcza

identyfikator użytkownika i hasło, ustalenie tożsamości realizuje się np. na

podstawie kart haseł jednorazowych, kart inteligentnych lub "tokenów OTP".

Krytycznym problemem staje się połączenie tych wszystkich ogniw w jeden

silny łańcuch bezpieczeństwa, gdyż często doskonałe elementy, pochodzące od

różnych producentów, po prostu nie chcą ze sobą dobrze współpracować.

Środowiskiem technicznym, które optymalnie łączy wymagania wiarygodnej

identyfikacji z rozsądnymi nakładami jest Infrastruktura Kluczy Publicznych,

zwana z języka angielskiego Public Key Infrastructure, w skrócie „PKI”.

Najbardziej krytycznymi atrybutami systemu działającego w otwartej sieci,

są zaufanie i bezpieczeństwo. Zgodnie z wcześniejszymi ustaleniami, system,

który ma zapewnić te atrybuty, powinien używać kryptografii opartej na

kluczach publicznych. Biznesowe wymogi bezpieczeństwa oczekują istnienia

mechanizmów, które pozwolą powiązać jednoznacznie klucze publiczne

użytkowników i usługodawców, funkcjonujące w systemie, z ich właścicielami

(a właściwie z identyfikatorami ich właścicieli).

Celem istnienia PKI jest zapewnienie zaufanego i efektywnego sposobu

zarządzania kluczami i ich certyfikatami. Mechanizmów kryptografii kluczy

asymetrycznych używamy po to, aby zagwarantować:

• zaufanie, na poziomie właściwym dla wymogów biznesowych,

• autentyczność treści przekazywanej informacji,

• niezaprzeczalność autorstwa,

• poufność przekazu informacji.

Wbrew pozorom, użytkownicy Internetu korzystają z mechanizmów

kryptograficznych PKI powszechnie, często nawet nie zdając sobie z tego

sprawy. Za każdym razem, gdy poprzez link rozpoczynający się od

https://

otwieramy stronę WWW z zabezpieczonego serwera, korzystamy z dobrodziejstw

PKI.

W takim przypadku nawiązujemy sesję i uwiarygodniamy zdalny serwer.

Przeglądarka internetowa informuje nas o tym fakcie symbolem zamkniętej

kłódki przy adresie URL lub w rogu ekranu. Często, jako użytkownicy, na tym

etapie pozostajemy jeszcze anonimowi. eami uwiarygodniamy się względem

serwera usługodawcy dopiero po tym, gdy sesja eeL zostaje zestawiona.

Wielu z nas zadaje sobie pytania: co to jest ta Infrastruktura Kluczy

Publicznych, po co nam ona, z jakich elementów się składa, czy mamy wpływ

na ich wybór?

Infrastruktura Kluczy Publicznych, to w dużym skrócie mówiąc – środowisko,

w którym możemy zrealizować bezpieczne usługi w sieci i co najważniejsze,

w konstruktywny sposób zbudować wzajemne zaufanie pomiędzy stronami

świadczącymi te usługi i ich odbiorcami.

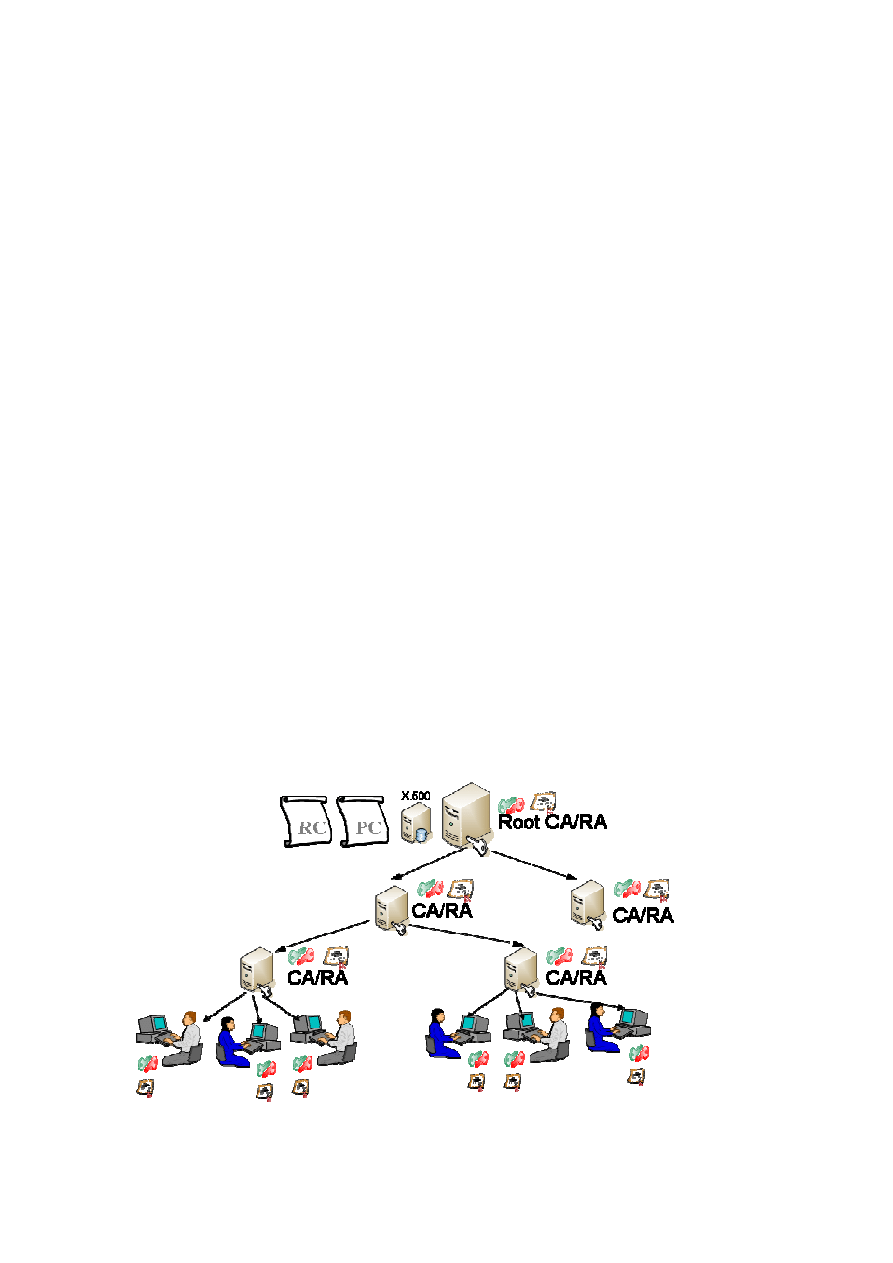

W modelowym rozwiązaniu skład PKI wchodzą następujące elementy:

• Polityka (PC) i Regulamin (RC) Certyfikacji – czyli dokumenty: co,

po co, dla kogo, na jakich zasadach i za ile zrobią centra certyfikacji

w tej infrastrukturze. W infrastrukturach sformalizowanych często

wynika to z zapisów prawa.

• Centrum lub Centra Certyfikacji Kluczy Publicznych (Certification

Authority - CA),

• Ośrodki Rejestracji abonentów systemu (Registration Authority - RA),

• Katalog (skorowidz) certyfikatów (X.500 Directory),

• Lista odwołanych certyfikatów (CRL) wraz z usługą ich udostępniania,

• Klienci systemu wraz z ich kluczami prywatnymi, publicznymi

i certyfikatami,

• eystem zapewniający bezpieczną usługę (w tym serwery i aplikacje

klientowskie).

W praktyce centrum certyfikacji może być rozwinięte do hierarchicznej

struktury wielu współzależnych CA. CA może także świadczyć usługę

generowania par kluczy publicznych dla abonentów systemu. Centra

rejestrujące abonentów mogą istnieć w powiązaniu z CA lub stanowić

niezależną sieć urzędów rejestracyjnych. Katalog certyfikatów może mieć postać

centralnej bazy danych o klientach, ich danych identyfikacyjnych

i certyfikatach kluczy. Katalog może przy okazji spełniać funkcję informacyjną,

typową dla tzw. "żółtych stron" (Yellow Pages). Może to być także struktura

rozproszonej bazy danych, w której zaimplementowano mechanizmy replikacji

i synchronizacji, zwłaszcza dla CRL.

Istnienie PKI musi być podporządkowane celowi, jaki kreuje istnienie relacji

Klient-eerwer, ze zdefiniowanymi przez Politykę Bezpieczeństwa (e-biznesu)

wymogami odnośnie bezpieczeństwa informacji.

Rola Zaufanej Trzeciej Strony (TTP)

Centrum Certyfikacji Kluczy Publicznych jest najistotniejszym elementem PKI.

CA realizuje następujące funkcje:

• pełni rolę Zaufanej (Trzeciej) etrony w systemie,

• ustala politykę certyfikacji i stosowne procedury wykonawcze,

• rejestruje i określa status subskrybentów sieci,

• generuje pary kluczy ReA dla subskrybentów (opcja),

• dokonuje dystrybucji oprogramowania do generowania kluczy (opcja),

• wydaje i zarządza certyfikatami kluczy,

• utrzymuje i obsługuje katalog wydanych certyfikatów (opcja),

• zarządza odwołaniem, zawieszeniem i wznowieniem certyfikatów,

• prowadzi depozyt i /lub archiwum kluczy (opcja),

• poświadcza czas dostarczenia informacji (dokumentu) lub zawarcia

transakcji (opcja),

• generuje wznowione klucze dla subskrybentów po przeterminowaniu

(opcja),

• uczestniczy w tworzeniu narodowej struktury Centrów Certyfikacji

(opcja).

Centrum Certyfikacji Kluczy Publicznych może być produktem - systemem

sprzętowo-programowym lub usługą realizowaną zewnętrznie. W każdym

przypadku krytycznymi elementami CA są poziom zaufania do wydawanych

certyfikatów oraz poziom bezpieczeństwa kluczy prywatnych CA.

eporadycznie, oprócz wymienionych wyżej funkcji, CA może dodatkowo

prowadzić usługi:

• notariatu,

• archiwum,

• źródła czasu uniwersalnego (UT),

• certyfikacji innych atrybutów niż klucze publiczne,

• depozytu kluczy,

• centrum odtwarzania kluczy.

Odpowiedzialność CA, zależnie od zasięgu wpływów, rozciąga się na całą

domenę - główne CA (root CA) lub dotyczy tylko specyficznego obszaru -

regionalne/ branżowe CA.

CA może funkcjonować samodzielnie lub być elementem hierarchicznego

systemu certyfikacji kluczy. Główne CA (root CA) podpisuje swój klucz

publiczny samodzielnie (self-certificate), ponieważ nie ma jednostki nadrzędnej.

Z tego powodu zaufanie do jego klucza publicznego jest tak krytycznym

elementem. Opublikowanie samego klucza i jego identyfikatora w wielu

mediach (sieć, prasa, biuletyny specjalistyczne) pozwala wzbudzić zaufanie

także wśród "paranoicznie" nastawionych oportunistów. Konieczne jest podjęcie

wszelkich działań mających na celu zabezpieczenie klucza prywatnego

głównego CA.

W internetowych usługach bezpieczeństwa spotykane są oba modele realizacji

CA - jako własne przedsięwzięcie - element PKI instytucji handlowej, finansowej

lub banku, regionalne/narodowe CA - element PKI państwa lub społeczności

internetowej. O wyborze modelu decydują względy ekonomiczne - CA jest

najbardziej kapitałochłonnym elementem PKI. Na drugiej szali wagi spoczywa

zaufanie, jakim biznes musi obdarzyć zewnętrzną instytucję, której poręczenie

ma wymierny skutek także w transakcjach finansowych jego klientów.

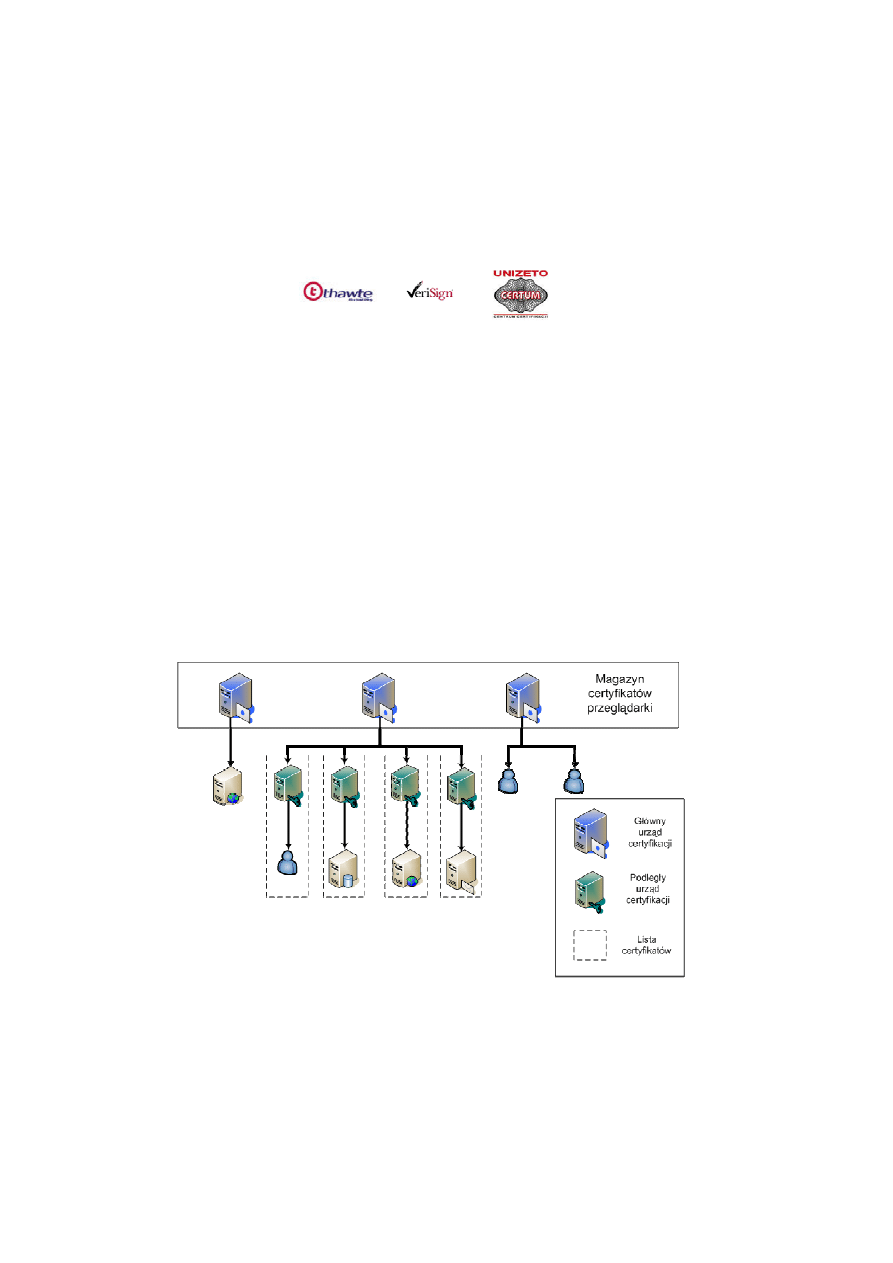

eurfując po sieci wielu z nas natkneło się na firmy świadczące usługi

certyfikacyjne. Znaki tych firm są dla nas często synonimem pieczęci

notariusza, znakiem publicznego zaufania. Czy i na ile ma to swoje

uzasadnienie, nad tym wiekszość z nas się nie zastanawia.

Należy pamiętać, że certyfikaty kluczy publicznych, wytwarzane przez CA,

stanowią wyłącznie potwierdzenie relacji pomiędzy kluczem publicznym

i jego identyfikatorem. Żadną miarą nie mogą być traktowane jako certyfikaty

wiarygodności treści prezentowanych przez posiadaczy certyfikatów, a tym

samym jako potwierdzenie tożsamości ich właścicieli.

Certyfikat klucza publicznego to nie to samo co certyfikat handlowy, wypis

z rejestru handlowego, rejestru sądowego czy potwierdzenie notarialne.

Zaufanie do certyfikatu nie może i nie powinno być wyłącznie konsekwencją

faktu istnienia i otrzymania takiego certyfikatu.

Wybierając system operacyjny i przeglądarkę internetową, przy tej okazji,

chociaż zazwyczaj nie do końca świadomie, wybieramy także model budowy

zaufania w sieci. Model ten określany jest przez strukturę i zawartość

magazynu certyfikatów przeglądarki.

epore zamieszanie wśród wielu użytkowników Internetu wywołują certyfikaty

wbudowane do przeglądarek. eą bezkrytycznie deklarowane i niestety

przyjmowane jako podstawa do zbudowania zaufania w eieci.

Tym czasem są to certyfikaty miejsc, o których wiadomo tyle, że ufał im

producent oprogramowania.

O tym, czy wbudowanym certyfikatom winien zaufać użytkownik przeglądarki,

powinna zadecydować analiza dokumentów CA: Polityki Certyfikacji (ang.

Certification Policy - CP) i Regulamin Certyfikacji (ang. Certification Practice

Statement - CPS). To z tych dokumentów wynika, czy sposób rejestracji,

wytworzenia certyfikatu, jego obsługi, zakres obowiązków, gwarancji

i zobowiązań instytucji certyfikującej jest właściwy do biznesu, w którym

certyfikat ma być użyty, czy jest niewystarczający w jakimkolwiek aspekcie.

W praktyce okazuje się, że pojawienie się ikony bezpiecznego połączenia na

stronie przeglądanego serwisu winno, zdaniem właścicieli serwera, zaspokoić

oczekiwania co do autentyczności i poufności. Domyślne zaufanie do

certyfikatów wbudowanych jest, w myśl normalnych reguł biznesowych,

niebezpieczną nadinterpretacją określenia "zaufany".

To, czego w takiej sytuacji można być pewnym, to tylko tyle, że połączenie jest

realizowane przez szyfrowany kanał z serwerem, który posiada certyfikat

od znanego CA. Czy jest to miejsce godne zaufania, użytkownik winien

zadecydować sam, w oparciu o własne kryteria budowy zaufania. Opis

lokalizacji zawarty w treści certyfikatu może być pomocny jako jedna

z informacji identyfikujących, ale nie powinien być przyjmowany bezkrytycznie

jako wiarygodny, bez porównania z podobnym opisem z innych źródeł, np.

dokumentów handlowych. W przeciwnym razie możemy obdarzyć zaufaniem

dobrze zakamuflowanych oszustów, powierzając im nasze poufne informacje.

Jeżeli chcesz się dowiedzieć więcej jak chronić swój serwis Internetowy przed

intruzami, jak walczyć z phisingiem, jak zbudować bezpieczne środowisko

poczty elektronicznej – zapytaj lub skorzystaj z moich szkoleń.

Wyszukiwarka

Podobne podstrony:

Możliwości wymiany informacji z wykorzystaniem telefonów komórkowych, edukacja i nauka, Informatyka

test nr 1 wymiana informacji w sieci, STUDIA, LIC, TECHNOGIE INFORMACYJNE POLONISTYKA ZAOCZNE UW Un

Minimalne wymagania dla rejestrów publicznych i wymiany informacji w formie elektronicznej

Metody wymiany informacji

Opakowania - sciagi itp, sciagatow1, Rodzaje znaków: zasadnicze (identyfikacja towaru i producenta),

Wendland, Michał Komunikowanie a wymiana informacji – pytanie o zakres pojęcia komunikacji

W 10 Identyfikacja i zapis procesów informacyjnych

ustawa o wymianie informacji z organami scigania panstw czlonkowskich unii europejskiej 781 0

MSAB Ciekawe linki, adresy stron i inne informacje

jak zdekodowac informacje zawarte w numerze identyfikacyjnym nadwozia lub ramy pojazdu

Podstawy tworzenia stron WWW w języku HTML, wrzut na chomika listopad, Informatyka -all, INFORMATYKA

rola systemu informacji marketingowej (8 stron) YVLHFOQ6XS4ZQMYGVH67QCPXEQD457KXNOVC62A

Informatyka w ekonomii (15 stron) KWWZIK7WRHG6MPDCTR3LTRS4WDAVQ7PTW76WHHA

więcej podobnych podstron