1 - 5

CCNA 2: Podstawowe wiadomości o routerach i routingu, wersja 3.1 - Ćwiczenie 11.2.1b Copyright

2003, Cisco Systems, Inc.

Ćwiczenie 11.2.1b Standardowe listy ACL

Cele

Zaplanowanie, skonfigurowanie i zastosowanie standardowej listy ACL przepuszczającej lub

blokującej określony ruch oraz przetestowanie jej w celu sprawdzenia, czy osiągnięto oczekiwane

rezultaty.

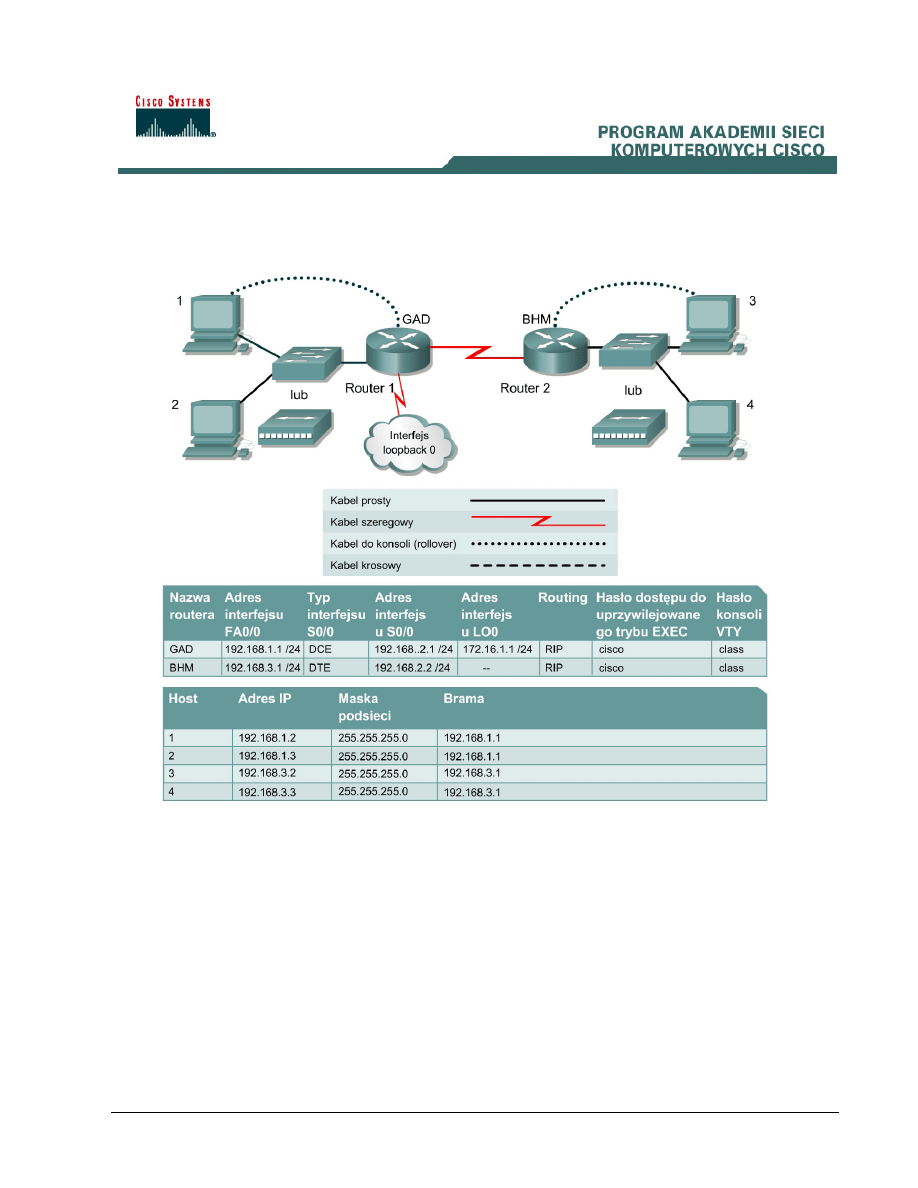

Scenariusz

Firma z siedzibą w Gadsden (GAD) świadczy usługi dla oddziałów terenowych, takich jak biuro

w Birmingham (BHM). Oddziały te mają pewne wymagania dotyczące bezpieczeństwa i wydajności.

Jako prosty i efektywny środek kontroli ruchu powinna zostać zastosowana standardowa lista ACL.

2 - 5

CCNA 2: Podstawowe wiadomości o routerach i routingu, wersja 3.1 - Ćwiczenie 11.2.1b Copyright

2003, Cisco Systems, Inc.

Infrastruktura

Host 3 to stacja robocza — kiosk, której dostęp jest ograniczony do sieci lokalnej.

Host 4 to inna stacja robocza znajdująca się w biurze BHM, zaś interfejs Loopback 0 routera GAD

oznacza Internet.

Krok 1 Podstawowe połączenie routerów

a. Połącz routery w sposób pokazany na rysunku.

Krok 2 Podstawowa konfiguracja

a. Router

może zawierać konfigurację używaną przy poprzednich ćwiczeniach. Z tego powodu

należy usunąć konfigurację początkową i ponownie załadować router, aby usunąć wszelkie

pozostałości wcześniejszych konfiguracji. Zapoznaj się z tabelą na pierwszej stronie i skonfiguruj

routery oraz hosty. Sprawdź dostępność urządzeń, wysyłając z każdego systemu pakiety ping

do wszystkich systemów i routerów.

b. Aby

zasymulować Internet, do routera GAD dodaj następującą konfigurację.

GAD(config)#interface loopback0

GAD(config-if)#address 172.16.1.1 255.255.255.0

GAD(config-if)#exit

GAD(config)#router rip

GAD(config-router)#network 172.16.0.0

GAD(config-if)#^z

Krok 3 Ustalenie wymagań dotyczących listy kontroli dostępu

a. Kiosk (host 3) musi mieć dostęp ograniczony wyłącznie do sieci lokalnej. Zdecydowano, że

należy utworzyć standardową listę kontroli dostępu w celu zapobieżenia przedostawaniu się

ruchu z hosta do innych sieci. Lista kontroli dostępu powinna blokować ruch z hosta oraz nie

powinna wpływać na pozostały ruch pochodzący z tej sieci. Standardowa lista ACL IP spełnia te

wymagania, gdyż filtracja dotyczy adresów źródłowych pakietów wysyłanych do dowolnych

adresatów.

Jaki jest adres IP kiosku? ____________________________

Krok 4 Planowanie wymagań dotyczących listy kontroli dostępu

a. Tak jak w przypadku innych projektów, najważniejszy jest etap planowania. Najpierw zdefiniuj

informacje niezbędne do utworzenia listy ACL. Pamiętaj, że instrukcje są dodawane po kolei do

listy ACL. Stąd też należy starannie przemyśleć kolejność instrukcji.

b. Określono, że ta lista ACL będzie wymagała dwóch kroków logicznych. Każdy z nich może

zostać wykonany za pomocą jednej instrukcji. W roli narzędzia planistycznego można

wykorzystać edytor tekstu, taki jak Notatnik, aby określić warunki logiczne i następnie wpisać

instrukcje listy. Zaplanuj przebieg logiczny, wpisując w edytorze tekstu:

! zatrzymaj ruch z hosta 3

! przepuszczaj pozostały ruch

3 - 5

CCNA 2: Podstawowe wiadomości o routerach i routingu, wersja 3.1 - Ćwiczenie 11.2.1b Copyright

2003, Cisco Systems, Inc.

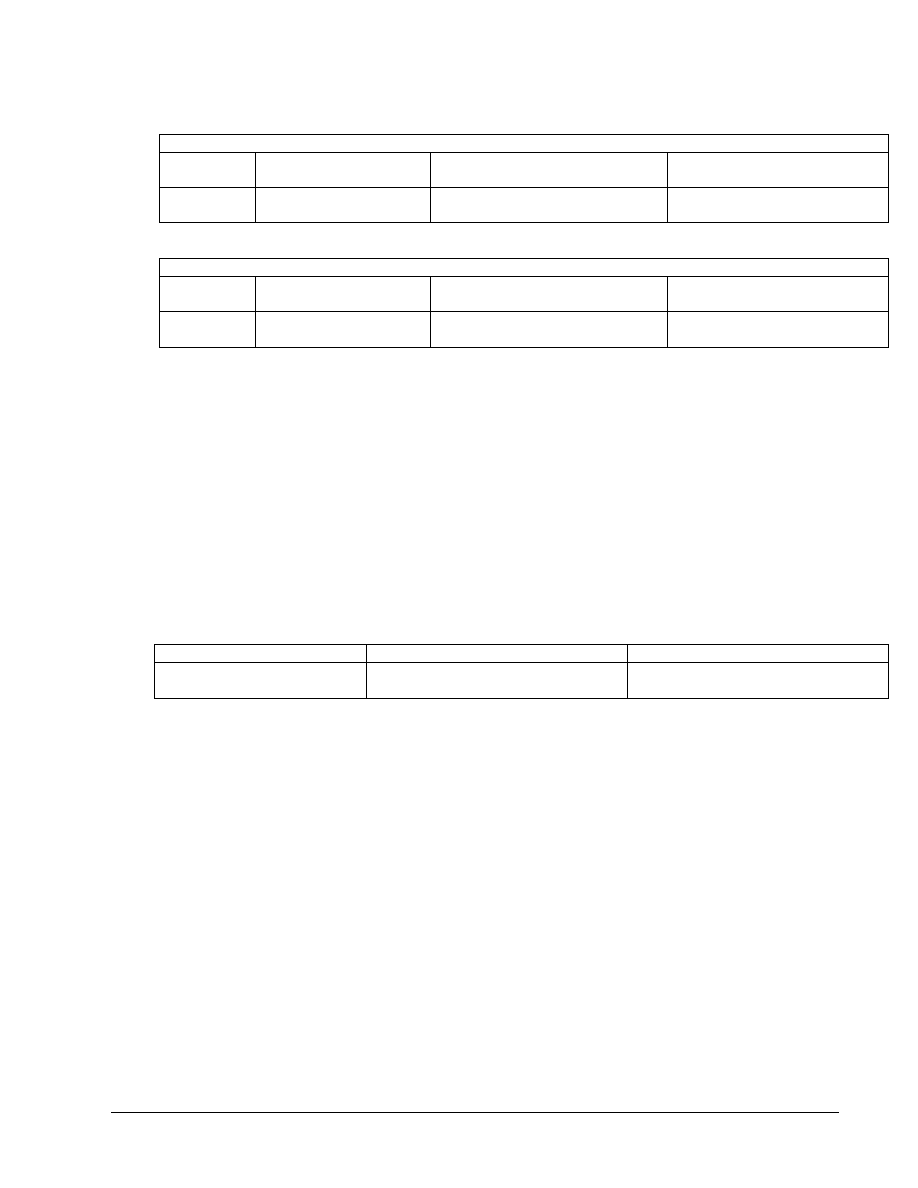

c. Bazując na tym opisie przebiegu logicznego, można zapisać instrukcje listy ACL. Posługując się

poniższymi tabelami, zanotuj informacje dla każdej instrukcji.

zatrzymaj ruch z hosta 3

Numer listy

Permit (Przepuszczaj)

lub Deny (Zablokuj)

Adres źródłowy Maska

blankietowa

przepuszczaj pozostały ruch

Numer listy

Permit (Przepuszczaj)

lub Deny (Zablokuj)

Adres źródłowy Maska

blankietowa

d. Co by się stało, gdyby nie zostały dołączone instrukcje przepuszczające pakiety o innych

adresach źródłowych?

_________________________________________________________________________________________

e. Co by się stało, gdyby odwrócić kolejność występowania tych dwóch instrukcji na liście?

_________________________________________________________________________________________

f. Dlaczego obie instrukcje używają tego samego numeru listy ACL?

_________________________________________________________________________________________

g. Ostatnim etapem procesu planowania jest określenie najlepszej lokalizacji listy kontroli dostępu

oraz kierunku, w jakim lista powinna być zastosowana. Korzystając z rysunku intersieci, wybierz

odpowiedni interfejs i kierunek. Zapisz to w poniższej tabeli:

Model Interfejs

Kierunek

Krok 5 Zapisanie i zastosowanie listy ACL

a. Posługując się utworzonym przebiegiem logicznym oraz informacjami o liście kontroli dostępu,

wpisz polecenia w edytorze tekstu. Składnia listy powinna przypominać następujące instrukcje:

! zatrzymaj ruch z hosta 3

access-list

nr deny adres maska-blankietowa

! przepu

ść pozostały ruch

access-list nr permit adres maska-blankietowa

b. Dodaj do tego pliku tekstowego instrukcje konfiguracji służące do zastosowania listy.

Instrukcje konfiguracji przyjmują następującą postać:

interface

typ slot/port

ip access-group

nr {in, out}

4 - 5

CCNA 2: Podstawowe wiadomości o routerach i routingu, wersja 3.1 - Ćwiczenie 11.2.1b Copyright

2003, Cisco Systems, Inc.

c. Na tym etapie tekstowy plik konfiguracyjny powinien zostać zastosowany na routerze. Przejdź

do trybu konfiguracji na odpowiednim routerze, po czym skopiuj i wklej konfigurację. Obserwuj

konsolę, aby wykryć ewentualne błędy.

Krok 6 Sprawdzenie listy ACL

Po utworzeniu listy ACL należy ją sprawdzić i przetestować.

a. Najpierw

sprawdź, czy lista została prawidłowo skonfigurowana na routerze. Aby sprawdzić

logikę listy ACL, użyj polecenia show access-lists. Zapisz wyniki:

_________________________________________________________________________________________

_________________________________________________________________________________________

_________________________________________________________________________________________

b. Następnie sprawdź, czy lista kontroli dostępu została zastosowana na właściwym interfejsie i we

właściwym kierunku. W tym celu sprawdź interfejs za pomocą polecenia show ip interface.

Przyjrzyj się danym wyjściowym na każdym interfejsie i zapisz zastosowane na nim listy.

Interfejs ________________________________________________________________

Lista kontroli dostępu dla ruchu wychodzącego

____________________________________________________

Lista kontroli dostępu dla ruchu przychodzącego

____________________________________________________

c. Na

zakończenie przetestuj funkcjonowanie listy ACL, próbując wysłać pakiety z hosta

źródłowego i sprawdzając, czy zostały przepuszczone, czy zgodnie z założeniami zatrzymane.

W takim przypadku używane będzie polecenie ping.

[ ] sprawd

ź, czy host 3 MOŻE wysłać pakiety ping do hosta 4

[ ] potwierd

ź, że host 3 NIE MOŻE wysłać pakietów ping do hosta 1

[ ] potwierd

ź, że host 3 NIE MOŻE wysłać pakietów ping do hosta 2

[ ] potwierd

ź, że host 3 NIE MOŻE wysłać pakietów ping na interfejs

Fa0/0 routera GAD

[ ] potwierd

ź, że host 3 NIE MOŻE wysłać pakietów ping na interfejs

LO0 routera GAD

[ ] sprawd

ź, czy host 4 MOŻE wysłać pakiety ping do hosta 1

[ ] sprawd

ź, czy host 4 MOŻE wysłać pakiety ping do hosta 2

[ ] sprawd

ź, czy host 4 MOŻE wysłać pakiety ping na interfejs Fa0/0

routera GAD

[ ] sprawd

ź, czy host 4 MOŻE wysłać pakiety ping na interfejs LO0

routera GAD

5 - 5

CCNA 2: Podstawowe wiadomości o routerach i routingu, wersja 3.1 - Ćwiczenie 11.2.1b Copyright

2003, Cisco Systems, Inc.

Krok 7 Utworzenie dokumentacji listy ACL

a. Jednym z elementów zarządzania siecią jest sporządzanie dokumentacji. Można w tym celu

zastosować plik tekstowy tworzący konfigurację i dodatkowo opatrzyć go komentarzami. Plik ten

powinien również zawierać dane wyjściowe poleceń show access-lists i show ip

interface

.

b. Plik powinien zostać zapisany razem z pozostałą dokumentacją sieci. Konwencja nazewnictwa

pliku powinna odzwierciedlać jego funkcję oraz datę implementacji.

W ten sposób powinien zostać zakończony projekt listy ACL.

c. Po

zakończeniu prac skasuj konfigurację początkową na routerach, rozłącz i schowaj kable

oraz adapter. Wyloguj się i wyłącz router.

Wyszukiwarka

Podobne podstrony:

CCNA2 lab 11 2 3b pl

CCNA2 lab 11 2 2b pl

CCNA2 lab 11 2 3c pl

CCNA2 lab 11 2 3a pl

CCNA2 lab 11 2 2a pl

CCNA2 lab 11 2 1a pl

CCNA2 lab 11 2 3b pl

CCNA2 lab 11 2 2b pl

CCNA2 lab 11 2 6 pl

lab 11 2 1b

więcej podobnych podstron