PKI podstawy kryptografii

P 06/01

A

UTOR

Grzegorz £ojek

in¿ynier systemowy

i certyfikowany instruktor Microsoft

ZETO Katowice

K

ONSULTANT

Krzysztof Rokita

specjalista ds. zabezpieczeñ

systemów Microsoft

K

ryptografia stanowi podstawê nowoczesnych technologii zabezpie-

czeñ elektronicznych wykorzystywanych wspó³czenie do ochrony

cennych informacji i zasobów, zarówno w sieciach otwartych, jak i zamk-

niêtych. Kryptografia jest nauk¹, która wykorzystuje techniki matema-

tyczne do szyfrowania i odszyfrowywania danych. Pozwala na przecho-

wywanie wa¿nych informacji oraz przesy³anie ich poprzez sieci publicz-

ne w taki sposób, aby mog³y byæ odczytane tylko przez zamierzonego

odbiorcê. W tym hale zapoznacie siê z najwa¿niejszymi informacjami

dotycz¹cymi nastêpuj¹cych zagadnieñ:

Jakie s¹ podstawowe funkcje kryptografii?

P 06/02

W jaki sposób dzia³aj¹ algorytmy symetryczne?

P 06/04

Kiedy i w jaki sposób wykorzystywane s¹ algorytmy

z kluczem publicznym?

P 06/12

W jaki sposób oceniæ podatnoæ systemu

kryptograficznego na atak?

P 06/25

Celem nowoczesnych systemów opartych na krypto-

grafii nie jest dostarczenie doskona³ych zabezpieczeñ,

ale ochrona zasobów poprzez zwiêkszenie nak³adów,

jakie musz¹ byæ poniesione na uzyskanie lub modyfi-

kowanie informacji, w stosunku do potencjalnej warto-

ci tych informacji. Poniewa¿ wartoæ informacji naj-

czêciej maleje wraz z up³ywem czasu, dobre zabez-

pieczenia oparte na kryptografii chroni¹ informacje do

czasu, gdy ich wartoæ bêdzie znacz¹co mniejsza ni¿

koszty nielegalnych prób ich uzyskania lub zmodyfi-

kowania. Dobrze zaimplementowana kryptografia po-

woduje, ¿e próby naruszenia bezpieczeñstwa s¹ bardzo

kosztowne.

Funkcje kryptografii

Kryptografia oferuje cztery podstawowe funkcje:

Poufnoæ pozwala czytaæ lub korzystaæ z poufnych

informacji tylko upowa¿nionym u¿ytkownikom. Nie-

upowa¿nieni u¿ytkownicy s¹ w stanie przechwyciæ

informacje, ale s¹ one bezu¿yteczne bez odpowied-

niego klucza, znanego tylko u¿ytkownikom upowa¿-

nionym.

Uwierzytelnienie pozwala na weryfikacjê to¿samo-

ci podmiotu bior¹cego udzia³ w komunikacji siecio-

wej. Odbiorca musi mieæ pewnoæ, od kogo pochodzi

dana wiadomoæ, a potencjalny intruz nie powinien

mieæ mo¿liwoci podawania siê za kogo innego. Dwie

strony, które chc¹ siê komunikowaæ, musz¹ siê wcze-

niej wzajemnie zidentyfikowaæ.

Integralnoæ pozwala upewniæ siê, ¿e oryginalna za-

36

Czerwiec 2003

Wiedza i Praktyka

P 06/02

PKI podstawy kryptografii

Podstawowe

pojêcia

z dziedziny

kryptografii

wartoæ informacji w czasie jej przesy³ania nie zosta³a

zmodyfikowana lub zniekszta³cona.

Nie powinna istnieæ mo¿liwoæ podstawienia innej

wiadomoci w miejsce oryginalnej. Odpowiednie me-

chanizmy musz¹ pozwalaæ na wykrycie ka¿dej próby

ingerencji w przesy³an¹ wiadomoæ przez osoby nieu-

powa¿nione.

Niezaprzeczalnoæ pozwala wyeliminowaæ mo¿li-

woæ wyparcia siê tego, ¿e by³o siê nadawc¹ wysy³anej

wiadomoci. Bez takiej funkcji ka¿dy móg³by komuni-

kowaæ siê, a nastêpnie ca³kowicie zaprzeczyæ komuni-

kacji lub twierdziæ, ¿e komunikacja nast¹pi³a w innym

czasie. Równie¿ bez niezaprzeczalnoci odbiorca ko-

munikacji mo¿e zaprzeczyæ, ¿e odebra³ informacjê.

Systemy musz¹ dostarczyæ dowód przeprowadzonej

komunikacji i transakcji, aby zaanga¿owane strony

mog³y siê na nie powo³ywaæ.

Technologie zabezpieczeñ oparte na kryptografii po-

wszechnie korzystaj¹ z wymienionych funkcji, aby za-

pewniæ bezpieczeñstwo sieci i informacji, a celem

kryptografii jest odpowiednie wykorzystanie tych cech

w teorii i praktyce.

Do podstawowych pojêæ, którymi pos³uguje siê kryp-

tografia, nale¿¹:

Nadawca i odbiorca osoby uczestnicz¹ce w wymia-

nie informacji. Nadawca chce, aby informacja przes³a-

na zosta³a w sposób bezpieczny do odbiorcy i ¿eby

nikt nie móg³ tej informacji pods³uchaæ.

Tekst jawny (wiadomoæ) tekst w postaci otwartej,

Wiedza i Praktyka

Bezpieczeñstwo informacji od A do Z ©

37

PKI podstawy kryptografii

P 06/03

która jest zrozumia³a dla nadawcy i odbiorcy. Tekst

w takiej postaci mo¿e byæ odczytany przez osobê nieu-

powa¿nion¹.

Szyfrowanie proces przekszta³cania tekstu jawnego

do takiej postaci, w której treæ jest ukryta. Wykorzys-

tywany jest do tego algorytm szyfruj¹cy.

Szyfrogram tekst w postaci niejawnej, który powsta³

w wyniku procesu szyfrowania.

Deszyfrowanie proces odtwarzania treci wiadomo-

ci na podstawie szyfrogramu. Wykorzystywany jest

do tego algorytm deszyfruj¹cy.

Algorytm kryptograficzny funkcja matematyczna

u¿ywana do szyfrowania i deszyfrowania. S¹ to dwie

zwi¹zane ze sob¹ funkcje jedna do szyfrowania

i druga do deszyfrowania. Je¿eli bezpieczeñstwo opar-

te jest na tajnoci tego algorytmu, wówczas nazywany

jest on algorytmem ograniczonym.

Klucz informacja potrzebna algorytmowi kryptogra-

ficznemu do wykonywania operacji szyfrowania i de-

szyfrowania.

System kryptograficzny (kryptosystem) jest to al-

gorytm kryptograficzny wraz ze wszystkimi tekstami

jawnymi, szyfrogramami i kluczami.

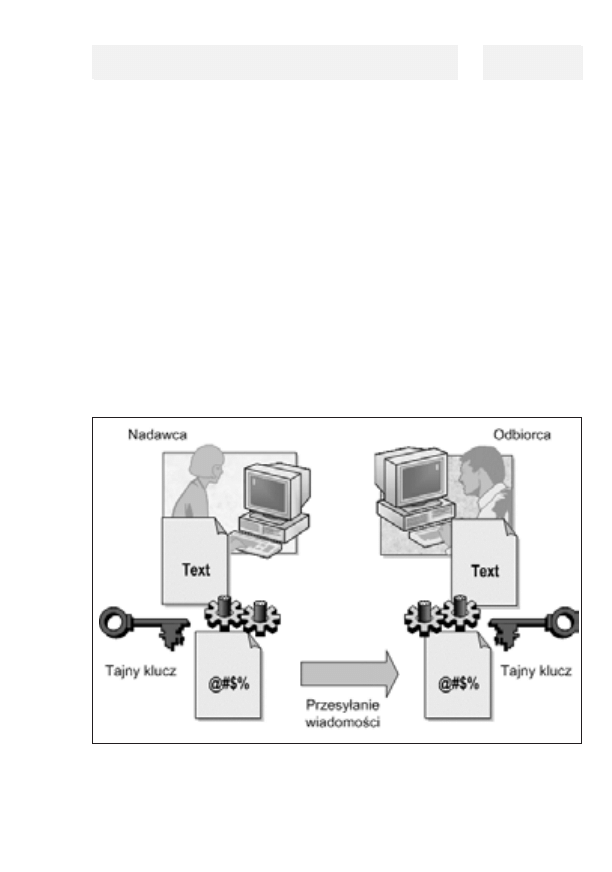

Algorytmy symetryczne

W algorytmach symetrycznych klucz szyfruj¹cy jest

wyznaczany z klucza deszyfruj¹cego i odwrotnie.

38

Czerwiec 2003

Wiedza i Praktyka

P 06/04

PKI podstawy kryptografii

W wielu zastosowaniach klucze te s¹ identyczne. Al-

gorytmy te wymagaj¹ wczeniejszego uzgodnienia

klucza miêdzy nadawc¹ i odbiorc¹, zanim dwie strony

rozpoczn¹ komunikacjê. Klucz ten musi byæ utrzyma-

ny w tajemnicy, a bezpieczeñstwo algorytmu opiera siê

w³anie na bezpieczeñstwie tego tajnego klucza. Istnie-

j¹ dwa typy algorytmów symetrycznych: algorytmy

strumieniowe (potokowe), w których jednostk¹ prze-

twarzania jest 1 bit lub 1 bajt, oraz algorytmy blokowe,

w których jednostk¹ przetwarzania jest grupa bitów.

Algorytmy te dzia³aj¹ najczêciej na blokach 64-bito-

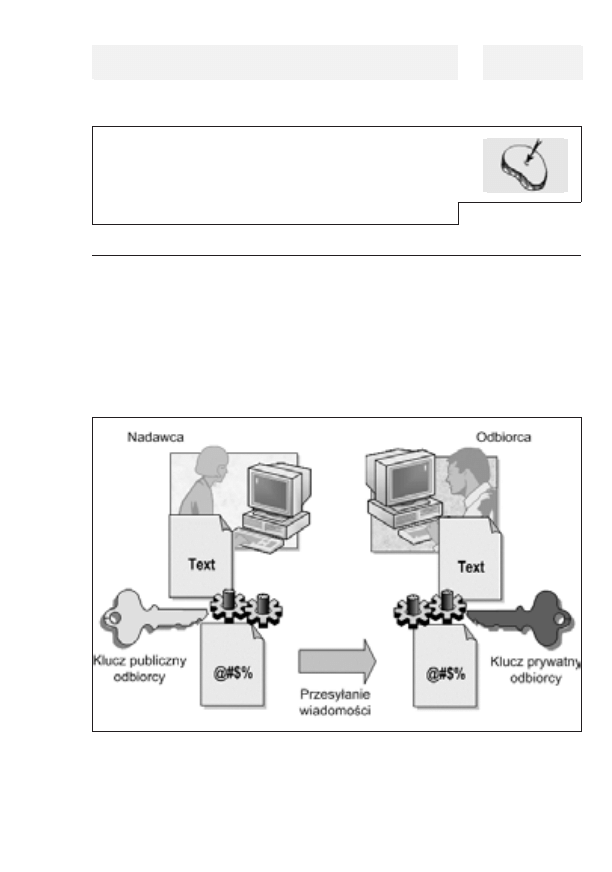

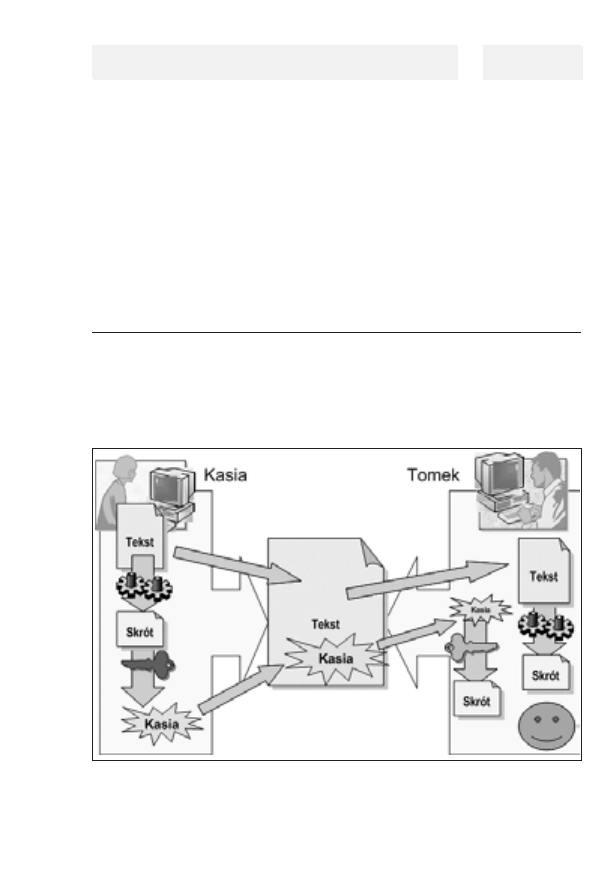

wych. Sposób szyfrowania i przesy³ania informacji za

pomoc¹ algorytmu symetrycznego wygl¹da nastêpuj¹-

co (Rys. 1):

Wiedza i Praktyka

Bezpieczeñstwo informacji od A do Z ©

39

PKI podstawy kryptografii

P 06/05

Rysunek 1. Przesy³anie informacji za pomoc¹ szyfrowania

symetrycznego

1. Nadawca i odbiorca najpierw uzgadniaj¹ system

kryptograficzny i ustalaj¹ wspólnie tajny klucz.

2. Nadawca szyfruje wiadomoæ za pomoc¹ tajnego

klucza, tworzy szyfrogram i przesy³a j¹ do odbiorcy.

3. Odbiorca odbiera wiadomoæ, wykorzystuje ten

sam tajny klucz i odszyfrowuje przesy³an¹ wiado-

moæ.

Tekst jawny:

POZDROWIENIA Z WAKACJI

Przesuwamy litery w alfabecie o okrelon¹ liczbê

miejsc, np. o 13 (ROT13)

ABCDEFGHIJKLMNOPRSTUWXYZ

NOPRSTUWXYZABCDEFGHIJKLM

Szyfrogram:

EDMRFDJXSCXN M JNZNPYX

Po odebraniu informacji nale¿y wykonaæ odwrotne

dzia³anie i uzyskamy odszyfrowan¹ wiadomoæ.

40

Czerwiec 2003

Wiedza i Praktyka

P 06/06

PKI podstawy kryptografii

Najprostszym przyk³adem szyfrowania symetrycz-

nego mo¿e byæ umowa, ¿e ponumerowane zostan¹

wszystkie litery alfabetu i ka¿da litera alfabetu zo-

stanie zast¹piona przez literê o numerze wiêkszym

o wybran¹ jednostkê.

ABCDEFGHIJKLMNOPRSTUWXYZ

ABCDEFGHIJKLMNOPRSTUWXYZ

Zastosowanie

Algorytmy

Powy¿szy przyk³ad jest nazywany potocznie szyfrem

Cezara, który jako pierwszy zastosowa³ tak¹ metodê

kodowania informacji. Obecnie szyfrowanie tego typu

nie stanowi ¿adnego zabezpieczenia, poniewa¿ kompu-

tery radz¹ sobie w prosty sposób nawet z bardziej

skomplikowanymi algorytmami szyfrowania.

Jak widaæ, szyfrowanie symetryczne mo¿e byæ bardzo

proste, ale istniej¹ tak¿e o wiele bardziej wyrafinowa-

ne metody szyfrowania.

Klucze symetryczne s¹ powszechnie stosowane przez

protoko³y bezpieczeñstwa jako klucze sesji w poufnej

komunikacji w trybie online. Na przyk³ad protoko³y

SSL/TLS i IPSec wykorzystuj¹ symetryczne klucze se-

sji ze standardowymi algorytmami stosowanymi do

szyfrowania i deszyfrowania poufnej komunikacji miê-

dzy stronami. Dodatkowo ró¿ne klucze sesji s¹ genero-

wane dla ka¿dej sesji komunikacji, a klucze te s¹ odna-

wiane w okrelonych przedzia³ach czasu.

Klucze symetryczne s¹ równie¿ powszechnie stosowa-

ne przez technologie zapewniaj¹ce szyfrowanie danych

w postaci wiadomoci poczty elektronicznej, plików

i dokumentów.

Opis poszczególnych algorytmów wykracza poza za-

kres niniejszego artyku³u, natomiast wród popular-

nych istniej¹cych algorytmów szyfrowania symetrycz-

nego mo¿na wyró¿niæ:

Algorytm DES (

Data Encryption Standard) jest

ogólnie rozpowszechnionym standardem ogólnowia-

towym. Jest to szyfr blokowy, w którym dane s¹ szy-

frowane blokami o d³ugoci 64 bitów. Zarówno pod-

Wiedza i Praktyka

Bezpieczeñstwo informacji od A do Z ©

41

PKI podstawy kryptografii

P 06/07

czas szyfrowania, jak i deszyfrowania u¿ywa siê tego

samego algorytmu z wyj¹tkiem ró¿nic w operowaniu

kluczem. Klucz ma d³ugoæ 56 bitów. Jest to zazwy-

czaj liczba zapisana za pomoc¹ 64 bitów, ale co ósmy

bit jest bitem parzystoci i jest pomijany. Mo¿e nim

byæ dowolna liczba, która mo¿e byæ zmieniona w do-

wolnej chwili. Ca³e bezpieczeñstwo jest oparte na nie-

znajomoci klucza.

W implementacjach stosuje siê tak¿e odmiany algoryt-

mu DES, do których nale¿y np. 3DES, który ze wzglê-

du na potrójne szyfrowanie daje wiêksze zabezpiecze-

nie przed z³amaniem. Ka¿dy blok przetwarzany jest

trzy razy za pomoc¹ ró¿nych kluczy. Tekst jawny jest

szyfrowany pierwszym kluczem, nastêpnie deszyfro-

wany drugim kluczem i ponownie szyfrowany klu-

czem trzecim.

Algorytm IDEA (Internationa Data Encyption Algo-

rytm) jest to algorytm blokowy i pracuje na 64-bito-

wych blokach tekstu jawnego, a klucz ma d³ugoæ

128 bitów. Ten sam algorytm jest stosowany zarówno

do szyfrowania i deszyfrowania. Nie jest przystosowa-

ny do zast¹pienia algorytmu DES. Zosta³ opatentowa-

ny i wymaga licencji w rodowisku komercyjnym. Jest

wykorzystywany w rodowisku PGP (

Pretty Good Pri-

vacy).

Algorytm AES (Advanced Encryption Standard)

jest to symetryczny blokowy algorytm szyfruj¹cy 128-

bitowe bloki tekstu za pomoc¹ kluczy 128-, 192- i 256-

bitowych. Algorytm AES wygra³ konkurs na nastêpcê

algorytmu DES i sta³ siê nowym standardowym algo-

rytmem szyfrowania symetrycznego.

42

Czerwiec 2003

Wiedza i Praktyka

P 06/08

PKI podstawy kryptografii

Problemy

Szyfrowanie symetryczne ma wiele po¿¹danych w³a-

ciwoci, do których nale¿¹: niewielkie rozmiary oraz

bardzo du¿a szybkoæ szyfrowania i deszyfrowania.

Ma jednak tak¿e wiele s³abych cech. Jak ju¿ wczeniej

wspomnia³em, szyfrowanie symetryczne wymaga

wczeniejszej wymiany tajnego klucza. Bezpieczeñ-

stwo zale¿y ca³kowicie od posiadania przez nadawcê

i odbiorcê klucza na zasadzie wy³¹cznoci. Strony mu-

sz¹ wymieniæ klucz, zanim rozpocznie siê komunika-

cja i w takiej sytuacji wymagany bêdzie bezpieczny

kana³ ³¹cznoci jeszcze przez rozpoczêciem szyfrowa-

nia. W przypadku ujawnienia takiego klucza ka¿da

osoba bêdzie mog³a szyfrowaæ i deszyfrowaæ wiado-

moci przesy³ane pomiêdzy komunikuj¹cymi siê stro-

nami, a tak¿e odszyfrowaæ ca³¹ dotychczasow¹ komu-

nikacjê, która wykorzystywa³a ten sam klucz. Mo¿na

tak¿e podawaæ siê za jedn¹ ze stron i nadawaæ fa³szy-

we wiadomoci maj¹ce na celu wprowadzenie odbior-

cy w b³¹d.

Szyfrowanie symetryczne staje siê tak¿e trudniejsze

w realizacji w miarê wzrostu skali przedsiêwziêcia.

Ka¿da strona musi wspó³dzieliæ ró¿ny tajny klucz ze

wszystkimi innymi stronami, z którymi chce siê komu-

nikowaæ. Zak³adaj¹c, ¿e ka¿dy u¿ytkownik bêdzie mu-

sia³ posiadaæ odmienny klucz dla ka¿dej pary komuni-

kuj¹cych siê stron, ca³kowita liczba kluczy bêdzie

gwa³townie ros³a wraz ze wzrostem liczby u¿ytkowni-

ków. Je¿eli w organizacji mamy 100 u¿ytkowników,

wówczas ka¿dy musia³by posiadaæ 99 kluczy plus do-

datkowo jeden klucz tylko na w³asny u¿ytek. Przy

wiêkszej organizacji sprawa zarz¹dzania i przechowy-

wania takiej liczby kluczy mo¿e stanowiæ bardzo po-

wa¿ny problem. Nale¿y zwróciæ uwagê jeszcze na do-

Wiedza i Praktyka

Bezpieczeñstwo informacji od A do Z ©

43

PKI podstawy kryptografii

P 06/09

Protokó³

wymiany

klucza syme-

trycznego

datkowy fakt, ¿e klucze nie mog¹ byæ u¿ywane w nie-

skoñczonoæ, a co za tym idzie, musz¹ byæ cyklicznie

wymieniane. W miarê wzrostu skali mo¿na napotkaæ

problemy, których nie bêdzie mo¿na w ³atwy sposób

rozwi¹zaæ.

Szyfrowanie symetryczne stwarza problemy zwi¹zane

z rozpoczêciem komunikacji pomiêdzy osobami, które

siê nawzajem nie znaj¹. Podstawow¹ trudnoci¹ jest

zdobycie gwarancji, ¿e osoba, z któr¹ siê komunikuje-

my, jest faktycznie t¹, za któr¹ siê podaje.

Niektóre z powy¿szych problemów mo¿na rozwi¹zaæ

przy wykorzystaniu architektury serwera g³ównego,

z którym ka¿da strona grupy dzieli swój w³asny tajny

klucz z serwerem centralnym.

Takie rozwi¹zanie nazywane jest orodkiem dystrybu-

cji kluczy KDC (Key Distrbution Centre). Liczba taj-

nych kluczy w takiej architekturze jest z regu³y równa

liczbie uczestników w grupie, a serwer centralny

przedstawia sobie osoby, które siê nie znaj¹. Taki ser-

wer musi byæ ca³y czas w³¹czony, aby umo¿liwiæ ko-

munikacjê, i mo¿e byæ krytycznym elementem przy

wyst¹pieniu awarii. W du¿ych organizacjach mo¿e

staæ siê w¹skim gard³em przy komunikacji pomiêdzy

u¿ytkownikami.

W architekturze KDC szyfrowanie pomiêdzy dwoma

stronami odbywa siê za pomoc¹ klucza sesyjnego,

który jest wykorzystywany tylko dla wybranej kon-

kretnej jednej sesji komunikacji. Aby komunikacja

mog³a w ogóle nast¹piæ, wczeniej ka¿da ze stron musi

wspó³dzieliæ osobny klucz tajny z orodkiem KDC.

44

Czerwiec 2003

Wiedza i Praktyka

P 06/10

PKI podstawy kryptografii

Komunikacja przy wykorzystaniu KDC bêdzie wygl¹-

da³a nastêpuj¹co:

1. Nadawca informuje KDC o tym, ¿e chce siê poro-

zumiewaæ z odbiorc¹.

2. KDC generuje losowo klucz sesyjny. Nastêpnie

tworzy dwie kopie tego klucza. Pierwsz¹ kopiê klu-

cza szyfruje kluczem wspó³dzielonym z nadawc¹,

a drug¹ kopiê klucza szyfruje kluczem wspó³dzielo-

nym z odbiorc¹.

3. KDC wysy³a obie zaszyfrowane kopie klucza do

nadawcy.

4. Nadawca odszyfrowuje swoj¹ kopiê klucza sesyjnego.

5. Nadawca przesy³a odbiorcy jego zaszyfrowan¹ ko-

piê klucza sesyjnego.

6. Odbiorca odszyfrowuje swoj¹ kopiê klucza sesyjnego.

7. Nadawca i odbiorca komunikuj¹ siê bezpiecznie

miêdzy sob¹, wykorzystuj¹c wspólny klucz sesyjny.

W rzeczywistoci ca³a opisana wy¿ej procedura jest

trochê bardziej skomplikowana. Aby wyeliminowaæ

niebezpieczeñstwo próby ataków, stosuje siê dodatko-

w¹ informacjê, która jest przesy³ana wraz z kluczem

pomiêdzy stronami chc¹cymi siê komunikowaæ. Tak¹

informacj¹ dodatkow¹ jest znacznik czasu, który po-

zwala na stwierdzenie, ¿e druga strona nie tylko potrafi

rozszyfrowaæ wiadomoæ, ale i operowaæ informacj¹

w niej zawart¹.

Wiedza i Praktyka

Bezpieczeñstwo informacji od A do Z ©

45

PKI podstawy kryptografii

P 06/11

Jednym z rozwi¹zañ opartych na KDC jest protokó³

Kerberos, który zosta³ zaimplementowany w syste-

mie operacyjnym Windows 2000 firmy Microsoft.

Protokó³ ten dzia³a prawid³owo, pod warunkiem

idealnej zgodnoci wskazañ zegarów wszystkich

u¿ytkowników z zegarem serwera KDC.

Algorytmy z kluczem publicznym

(algorytmy asymetryczne)

Algorytmy z kluczem publicznym zwane te¿ algoryt-

mami asymetrycznymi wykorzystuj¹ zupe³nie inne

podejcie. Zaprojektowane zosta³y w taki sposób, ¿e

klucz stosowany do szyfrowania wiadomoci jest inny

ni¿ klucz stosowany do odszyfrowywania. W dalszej

czêci przedstawimy podstawowe algorytmyi aplikacje

klucza publicznego.

Pojêcie klucza publicznego pochodzi od tego, ¿e jeden

z tych kluczy mo¿na bez ¿adnych obaw ujawniæ i opu-

blikowaæ.

Osoba mo¿e u¿yæ klucza szyfruj¹cego do zaszyfrowa-

nia wiadomoci, lecz odczytaæ wiadomoci bêdzie mo-

g³a tylko osoba posiadaj¹ca odpowiedni klucz deszyfru-

j¹cy. Klucz, który nie jest udostêpniany publicznie, na-

zywany jest powszechnie kluczem prywatnym.

46

Czerwiec 2003

Wiedza i Praktyka

P 06/12

PKI podstawy kryptografii

Klucze tworz¹ce parê musz¹ byæ odmienne, ale mu-

si byæ pomiêdzy nimi pewien zwi¹zek. Oprócz tego

klucz deszyfruj¹cy nie mo¿e byæ w ³atwy sposób

wyznaczony z klucza szyfruj¹cego.

Bezpieczeñstwo opiera siê na za³o¿eniu, ¿e nikt nie

jest w stanie wyliczyæ klucza prywatnego wy³¹cz-

nie na podstawie znajomoci klucza publicznego.

Teoretycznie takiego wyliczenia mo¿na dokonaæ,

ale nak³ady czasu i mocy obliczeniowej do wyko-

nania tego zadania czyni¹ tak¹ próbê praktycznie

niemo¿liw¹.

Szyfrowanie za

pomoc¹ algo-

rytmów kluczy

publicznych

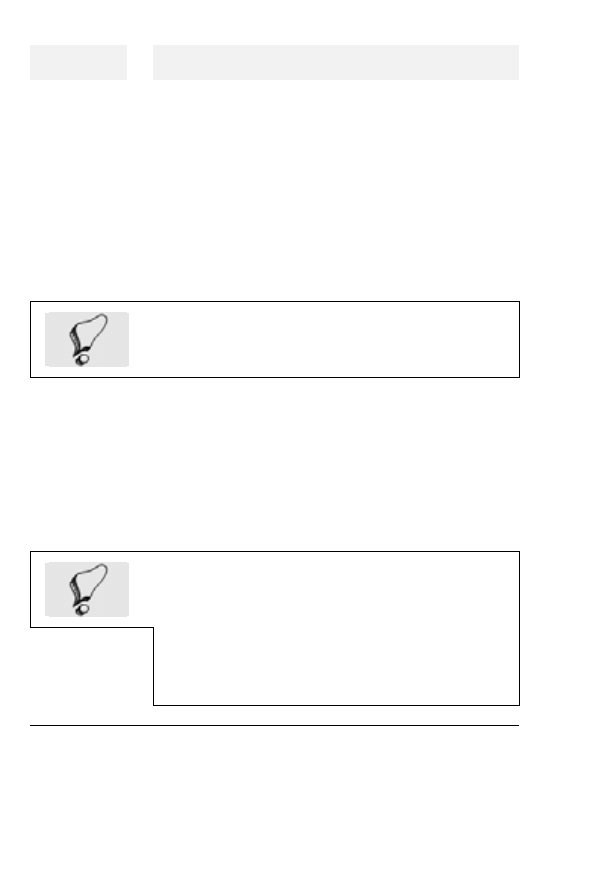

W niektórych algorytmach klucza publicznego mo¿na

szyfrowaæ dane za pomoc¹ klucza publicznego, a uzy-

skany tekst daje siê rozszyfrowaæ tylko i wy³¹cznie za

pomoc¹ klucza prywatnego.

Idea dzia³ania takiego algorytmu jest przedstawiona na

rysunku 2.

Wiedza i Praktyka

Bezpieczeñstwo informacji od A do Z ©

47

PKI podstawy kryptografii

P 06/13

Rysunek 2. Szyfrowanie wiadomoci za pomoc¹ algoryt-

mów klucza publicznego

Technologia szyfrowania z u¿yciem klucza publicz-

nego pozwoli³a na wprowadzenie nowych us³ug,

które nie by³y mo¿liwe do realizacji przy u¿yciu

tylko szyfrowania symetrycznego.

Rozwi¹zanie

hybrydowe

1. Dwie strony ustalaj¹ system kryptograficzny oparty

na kluczu publicznym i odbiorca przesy³a nadawcy

swój klucz publiczny.

2. Nadawca szyfruje wiadomoæ za pomoc¹ klucza

publicznego odbiorcy wiadomoci i wysy³a zaszy-

frowan¹ wiadomoæ do odbiorcy.

3. Odbiorca otrzymuje wiadomoæ i odszyfrowuje j¹

za pomoc¹ swojego klucza prywatnego.

Opisana procedura jest stosowana, w przypadku gdy

przesy³ana wiadomoæ jest niewielka. Ze wzglêdu na

skomplikowane operacje kryptograficzne metoda opi-

sana powy¿ej staje siê bardzo czasoch³onna przy szy-

frowaniu du¿ej iloci danych. W przypadku wiêkszych

iloci danych mog¹ byæ stosowane np. rozwi¹zania

hybrydowe.

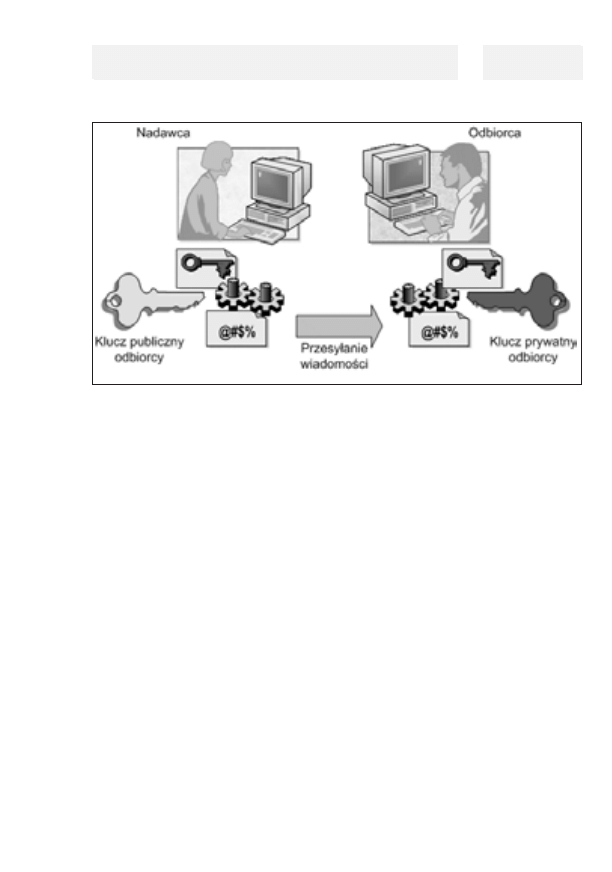

W takim rozwi¹zaniu technologia kluczy publicznych

jest wykorzystywana tylko do przekazywania wzajem-

nie kluczy symetrycznych (Rys. 3).

48

Czerwiec 2003

Wiedza i Praktyka

P 06/14

PKI podstawy kryptografii

Poniewa¿ tylko odbiorca jest w posiadaniu klucza

prywatnego, nadawca ma pewnoæ, ¿e nikt inny nie

bêdzie w stanie odczytaæ przesy³anej informacji.

Szyfrowanie za pomoc¹ kluczy symetrycznych jest

od 100 do 1000 razy szybsze od szyfrowania za po-

moc¹ algorytmów z kluczem publicznym. Dlatego

te¿ w tym przypadku mo¿na zastosowaæ hybrydowe

rozwi¹zanie, które pozwoli na wykorzystanie za-

równo szyfrowania symetrycznego, jak technologii

kluczy publicznych.

1. Dwie strony ustalaj¹ system kryptograficzny oparty

na kluczu publicznym i odbiorca przesy³a nadawcy

swój klucz publiczny.

2. Nadawca generuje losowo klucz symetryczny.

3. Nadawca szyfruje klucz symetryczny za pomoc¹

klucza publicznego odbiorcy wiadomoci i wysy³a

zaszyfrowan¹ wiadomoæ do odbiorcy.

4. Odbiorca odbiera i odszyfrowuje wiadomoæ za po-

moc¹ swojego klucza prywatnego.

5. Nadawca i odbiorca realizuj¹ dalsz¹ komunikacjê

na podstawie szyfrowania kluczem symetrycznym.

Zgodnie z opisem w trakcie komunikacji u¿ywany jest

wy³¹cznie klucz symetryczny, powoduj¹c w ten spo-

sób znaczny wzrost wydajnoci ca³ego procesu.

Wiedza i Praktyka

Bezpieczeñstwo informacji od A do Z ©

49

PKI podstawy kryptografii

P 06/15

Rysunek 3. Przesy³anie klucza symetrycznego za pomoc¹

algorytmów klucza publicznego

Uwierzytelnie-

nie za pomoc¹

algorytmu klu-

czy publicz-

nych

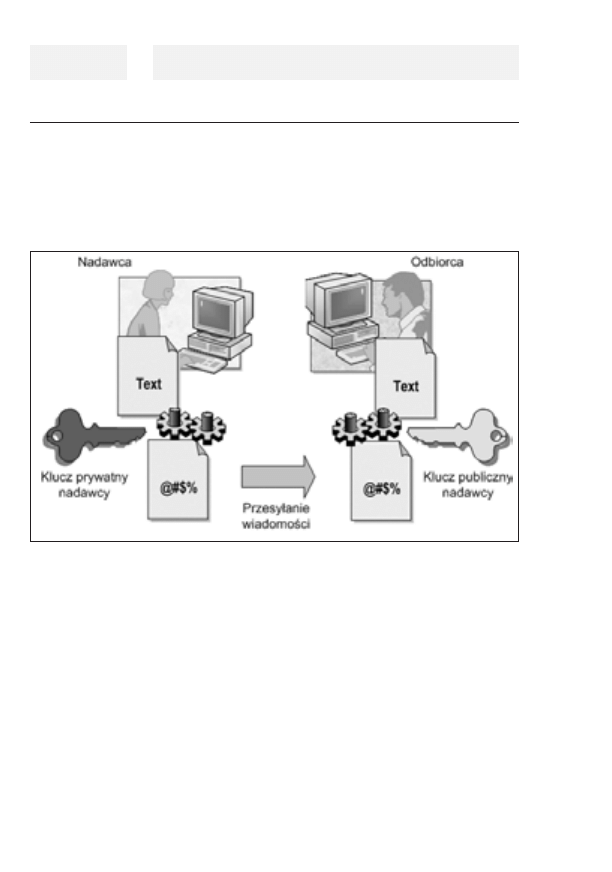

Wykorzystanie pary kluczy mo¿e pozwoliæ tak¿e na

upewnienie siê, czy dana informacja pochodzi od oso-

by, która siê pod ni¹ podpisuje. W prostych rozwi¹za-

niach mo¿na do tego wykorzystaæ odwrotn¹ procedurê

do wczeniej opisanych przyk³adów (Rys. 4).

l

Dwie strony ustalaj¹ system kryptograficzny oparty

na kluczu publicznym i nadawca przesy³a odbiorcy

swój klucz publiczny.

l

Nadawca szyfruje wiadomoæ swoim kluczem pry-

watnym i przesy³a wiadomoæ do odbiorcy.

l

Odbiorca pobiera ogólnie dostêpny klucz publiczny

odbiorcy i odszyfrowuje wys³an¹ wiadomoæ.

50

Czerwiec 2003

Wiedza i Praktyka

P 06/16

PKI podstawy kryptografii

Rysunek 4. Uwierzytelnienie za pomoc¹ algorytmu kluczy

publicznych

Algorytmy

Funkcje skrótu

Do najbardziej znanych algorytmów wykorzystuj¹cych

klucze publiczne nale¿¹:

Algorytm DH pochodzi od nazwisk autorów (Whit-

field Diffie i Martin Helmann) i by³ wczesn¹ technolo-

gi¹ szyfrowania kluczem publicznym. Stosowany jest

wy³¹cznie jako protokó³ do ustanawiania klucza syme-

trycznego. W tej metodzie obie strony procesu wyko-

rzystuj¹ swój w³asny klucz prywatny i klucz publiczny

strony przeciwnej do stworzenia wspólnego klucza sy-

metrycznego niemo¿liwego do wyliczenia przez osoby

postronne.

Algorytm RSA zaproponowany przez trzech auto-

rów (Ron Rivest, Adi Shamir, Len Adleman) jest jed-

nym z pierwszych i najbardziej wszechstronnych me-

chanizmów szyfrowania kluczem publicznym. Nadaje

siê do szyfrowania, podpisywania oraz ustanawiania

klucza symetrycznego. Bezpieczeñstwo RSA jest opar-

te na z³o¿onoci rozk³adu na czynniki du¿ych liczb ca³-

kowitych.

Funkcje skrótu, zwane tak¿e mieszaj¹cymi i haszuj¹cy-

mi, s¹ u¿ywane do tworzenia cyfrowych wyci¹gów

z informacji. Skróty informacji s¹ najczêciej o d³ugo-

ci od 128 do 160 bitów i dostarczaj¹ cyfrowy identyfi-

kator ka¿dego pliku lub dokumentu. Wykorzystuj¹ od-

Wiedza i Praktyka

Bezpieczeñstwo informacji od A do Z ©

51

PKI podstawy kryptografii

P 06/17

Je¿eli odbiorca posiada klucz publiczny nale¿¹cy

do nadawcy, wówczas ten klucz pozwoli na odszy-

frowanie wiadomoci, a odbiorca bêdzie mia³ pew-

noæ, ¿e wiadomoæ pochodzi od w³aciwej osoby.

powiednie funkcje matematyczne, które przetwarzaj¹

informacje w taki sposób, aby utworzyæ inny skrót wia-

domoci dla ka¿dego niepowtarzalnego dokumentu.

Funkcje skrótu wiadomoci wykorzystuj¹ funkcje jed-

nokierunkowe, uniemo¿liwiaj¹ce przywrócenie i od-

krycie oryginalnych danych pod wzglêdem matema-

tycznym i obliczeniowym. Funkcjê tak¹ jest doæ ³a-

two obliczyæ, natomiast znacznie trudniej jest cofn¹æ

lub odwróciæ takie dzia³anie.

Poniewa¿ funkcje s¹ jednokierunkowe, dlatego te¿ s¹

to funkcje jawne i na tym fakcie opiera siê ich bezpie-

czeñstwo. Ka¿da zmiana oryginalnej wiadomoci po-

woduje nieprzewidywaln¹ zmianê stworzonego na no-

wo skrótu.

Do dwóch najpowszechniej wykorzystywanych wspó³-

czenie algorytmów tworzenia skrótów wiadomoci

nale¿¹:

l

MD5 algorytm 128-bitowego skrótu, opracowany

przez RSA Data Security Inc,

l

SHA-1 algorytm tworzenia 160-bitowego skrótu,

opracowany przez National Security Agency.

Algorytm SHA-1 jest ogólnie uwa¿any za mocniejszy

pod wzglêdem zabezpieczeñ kryptograficznych ni¿

52

Czerwiec 2003

Wiedza i Praktyka

P 06/18

PKI podstawy kryptografii

Identyczne dokumenty maj¹ ten sam skrót wiado-

moci, ale jeli nawet jeden z bitów dokumentu jest

inny, to skrót wiadomoci ulega zmianie.

MD5, poniewa¿ stosuje d³u¿szy skrót wiadomoci i nie

jest tak podatny na niektóre ataki, jakie mo¿na prze-

prowadziæ przeciwko algorytmowi MD5.

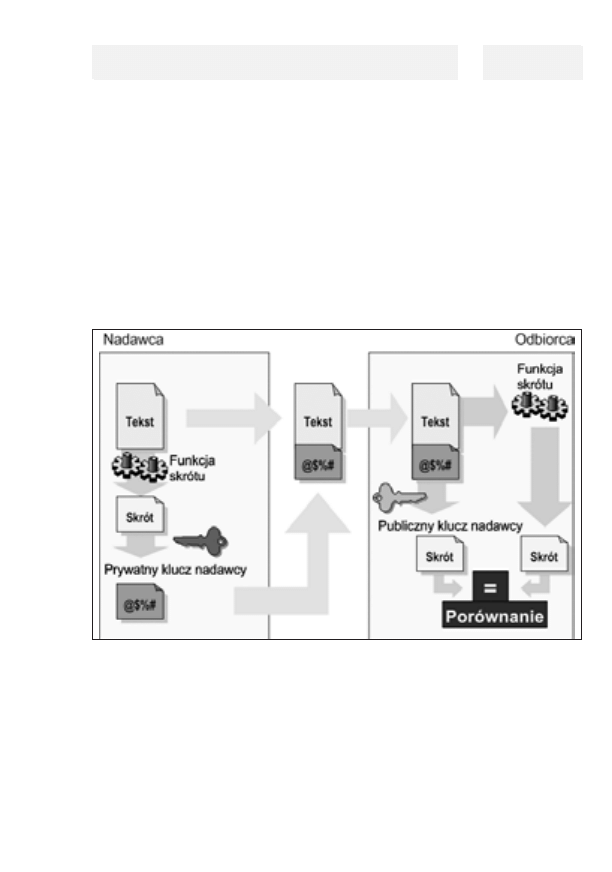

Skróty wiadomoci s¹ powszechnie stosowane w po³¹-

czeniu z technologi¹ klucza publicznego w tworzeniu

podpisów lub odcisków cyfrowych, które u¿ywane s¹

do uwierzytelniania oraz zachowania integralnoci da-

nych, plików i dokumentów elektronicznych (Rys. 5).

Badanie integralnoci wygl¹da w sposób nastêpuj¹cy:

1. Dwie strony ustalaj¹ system kryptograficzny oparty

na kluczu publicznym i funkcji skrótu, a nadawca

przesy³a klucz publiczny do odbiorcy.

Wiedza i Praktyka

Bezpieczeñstwo informacji od A do Z ©

53

PKI podstawy kryptografii

P 06/19

Rysunek 5. Badanie integralnoci danych za pomoc¹ skrótu

wiadomoci

Podpis cyfrowy

2. Nadawca generuje wiadomoæ do przes³ania, na-

stêpnie tworzy skrót wiadomoci za pomoc¹ funkcji

skrótu.

3. Nadawca szyfruje skrót wiadomoci swoim klu-

czem prywatnym i do³¹cza zaszyfrowany skrót do

wiadomoci.

4. Nadawca przesy³a wiadomoæ do odbiorcy.

5. Odbiorca pobiera wiadomoæ i tworzy na podsta-

wie wiadomoci skrót za pomoc¹ tej samej funkcji

skrótu.

6. Odbiorca odszyfrowuje przes³any skrót wiadomoci

za pomoc¹ klucza publicznego otrzymanego od

nadawcy.

7. Odbiorca porównuje dwa skróty. Je¿eli s¹ one iden-

tyczne, wówczas zachowana zosta³a integralnoæ

przesy³anych danych.

Funkcje skrótu s¹ szeroko stosowane przez technologie

zabezpieczeñ internetowych, takie jak protoko³y TLS

i IPSec, w celu zweryfikowania integralnoci transmi-

towanych danych w trakcie przeprowadzania bezpiecz-

nej komunikacji. Najczêciej skrót wiadomoci jest

przesy³any razem z wiadomoci¹, ale mo¿liwe jest tak-

¿e osobne przesy³anie wiadomoci i skrótu. Komuni-

kacja nie musi nastêpowaæ równoczenie, ale dopóki

nie otrzyma siê skrótu, nie bêdzie mo¿na przeprowa-

dziæ poprawnej weryfikacji wiadomoci.

Wraz z rozpowszechnieniem siê technologii kluczy pu-

blicznych pojawi³a siê mo¿liwoæ tworzenia podpisu

cyfrowego, który tak jak podpis odrêczny s³u¿y³ do

podpisywania dokumentów. W odpowiednio przygoto-

wanej strukturze, znanej jako infrastruktura kluczy pu-

blicznych, mo¿emy okreliæ nastêpuj¹ce cechy podpisu:

54

Czerwiec 2003

Wiedza i Praktyka

P 06/20

PKI podstawy kryptografii

l

jest autentyczny i niemo¿liwy do podrobienia pod-

pis zosta³ dokonany wiadomie,

l

nie mo¿e zostaæ wykorzystany do innych celów

jest integraln¹ czêci¹ dokumentu i nie mo¿na go

przenieæ na inny dokument,

l

dokument, który zosta³ podpisany, nie mo¿e ju¿ byæ

zmieniony,

l

autor nie mo¿e wyprzeæ siê z³o¿onego na dokumen-

cie podpisu.

Jedn¹ z mo¿liwych metod tworzenia podpisu cyfrowe-

go jest szyfrowanie wszystkich danych prywatnym

kluczem nadawcy i za³¹czenie utworzonego podpisu

do oryginalnych danych.

Je¿eli tylko jestemy w posiadaniu klucza publicznego

nadawcy, wówczas mo¿emy rozszyfrowaæ podpis i po-

równaæ rozszyfrowan¹ wiadomoæ z wiadomoci¹ ory-

ginaln¹.

Poniewa¿ tylko osoba dysponuj¹ca kluczem prywat-

nym mo¿e utworzyæ podpis, integralnoæ wiadomoci

jest zweryfikowana, gdy rozszyfrowana wiadomoæ

zgadza siê z orygina³em. Jednak szyfrowanie ca³oci

danych jest niepraktyczne z nastêpuj¹cych powodów:

Wiedza i Praktyka

Bezpieczeñstwo informacji od A do Z ©

55

PKI podstawy kryptografii

P 06/21

Podpis cyfrowy unikalnie identyfikuje nadawcê cyfrowo podpisanych

danych oraz zapewnia integralnoæ danych chroni¹c¹ przed ich modyfi-

kowaniem czy zniekszta³caniem. Aby podpis elektroniczny móg³ po-

wstaæ, konieczne jest wczeniejsze istnienie odpowiedniej wiadomoci.

W przeciwieñstwie do podpisu tradycyjnego, cyfrowego podpisu nie

mo¿na z³o¿yæ in blanco, poniewa¿ wa¿nym elementem jest brak mo¿li-

woci jego zmiany. Podpisana wiadomoæ, nawet je¿eli jest pusta, nie

mo¿e zostaæ zmieniona ani uzupe³niona, poniewa¿ do³¹czony podpis

przesta³by do tej wiadomoci pasowaæ.

l

rozmiar szyfrogramu i tekstu jawnego jest taki sam,

dlatego rozmiary wiadomoci s¹ podwójne i powo-

duje to znaczne obci¹¿enie zasobów oraz zajmuje

du¿¹ przestrzeñ,

l

szyfrowanie kluczem publicznym jest bardzo wolne

i powoduje du¿e obci¹¿enie systemów pod wzglê-

dem wydajnoci obliczeniowej,

l

szyfrogram mo¿e byæ stosowany w atakach kryptoa-

nalitycznych, poniewa¿ w ka¿dym tekcie znajduj¹

siê czêci znane, dostêpne atakuj¹cemu (np. nag³ów-

ki poczty elektronicznej).

Maj¹c mniejsze rozmiary, podpisy cyfrowe wymagaj¹

stosunkowo mniej mocy obliczeniowej procesorów

w trakcie podpisywania i generuj¹ szyfrogram o nie-

wielkim rozmiarze.

Pozwala to na wykorzystywanie kart elektronicznych,

które maj¹ bardzo ograniczon¹ moc obliczeniow¹, ale

pozwalaj¹c¹ na podpisywanie dokumentów o dowolnej

wielkoci.

Ka¿dy, kto dysponuje kluczem publicznym, mo¿e go

wykorzystaæ do przeprowadzenia testu poprawnoci

podpisów cyfrowych utworzonych przez klucz prywat-

ny. Tylko podpis cyfrowy utworzony przez odpowied-

56

Czerwiec 2003

Wiedza i Praktyka

P 06/22

PKI podstawy kryptografii

Obecnie cyfrowe podpisy s¹ tworzone poprzez podpisywanie skrótów

wiadomoci prywatnym kluczem nadawcy w celu utworzenia cyfrowe-

go odcisku danych. Podpisywany jest tylko skrót wiadomoci, wiêc

podpis jest zwykle znacznie krótszy ni¿ podpisywane dane. Je¿eli stosu-

jemy np. algorytm SHA-1, który tworzy 160-bitowy skrót wiadomoci,

wówczas skrót zachowuje tê sam¹ wielkoæ niezale¿nie od wielkoci

dokumentu ród³owego.

Algorytmy pod-

pisu cyfrowego

ni klucz prywatny jest deszyfrowany i potwierdzany

pod wzglêdem poprawnoci przez klucz publiczny. Je-

¿eli do podpisu danych u¿yje siê innego klucza pry-

watnego, to proces sprawdzania poprawnoci zakoñczy

siê niepowodzeniem.

Je¿eli zawartoæ cyfrowo podpisanych danych lub pod-

pis cyfrowy uleg³ modyfikacji lub zniekszta³ceniu, to

proces poprawnoci równie¿ zakoñczy siê niepowo-

dzeniem.

Najbardziej popularnym algorytmem podpisów cyfro-

wych jest algorytm znany jako RSA. Ze wzglêdu na

swoj¹ prostotê pozwala na ³atwe zrozumienie tworze-

nia podpisu cyfrowego (Rys. 6).

Wiedza i Praktyka

Bezpieczeñstwo informacji od A do Z ©

57

PKI podstawy kryptografii

P 06/23

Rysunek 6. Proces tworzenia podpisu elektronicznego RSA

Proces podpisywania dokumentu mo¿na opisaæ w na-

stêpuj¹cy sposób:

l

Kasia chce umieciæ podpis elektroniczny w doku-

mencie i wykonuje nastêpuj¹ce czynnoci:

1. Generuje dokument, który bêdzie podpisany.

2. Na podstawie dokumentu tworzy skrót, wykorzy-

stuj¹c wybran¹ funkcjê (np. MD5 lub SHA-1).

3. W nastêpnej kolejnoci szyfruje skrót wiadomoci

za pomoc¹ swojego klucza prywatnego, tworz¹c

szyfrogram.

4. Zaszyfrowany skrót bêd¹cy jej podpisem umieszcza

w dokumencie.

5. Przechowuje plik w postaci podpisanej lub ewentu-

alnie wysy³a go do dowolnego adresata.

l

Je¿eli ktokolwiek bêdzie chcia³ sprawdziæ podpis

z³o¿ony przez Kasiê, wówczas bêdzie musia³ doko-

naæ nastêpuj¹cych czynnoci:

1. Odbiera lub uzyskuje w inny sposób dokument,

który chce zweryfikowaæ.

2. Poniewa¿ dokument jest w postaci tekstu jawnego,

otwiera go i na podstawie dokumentu tworzy skrót

za pomoc¹ dok³adnie takiego samego algorytmu jak

Kasia.

3. Pobiera klucz publiczny Kasi, który mo¿e byæ za-

warty w dokumencie, lub uzyskuje go w inny do-

wolny sposób.

4. Odszyfrowuje skrót wiadomoci dokonany przez

Kasiê.

5. Porównuje dwa skróty je¿eli s¹ identyczne, wów-

czas weryfikacja zosta³a dokonana. Uzyskuje pew-

58

Czerwiec 2003

Wiedza i Praktyka

P 06/24

PKI podstawy kryptografii

DSA

noæ, ¿e wiadomoæ pochodzi od osoby, która siê

podpisa³a elektronicznie (jest w³acicielem klucza

prywatnego), i nie zosta³a zmodyfikowana.

Inn¹ szeroko wykorzystywan¹ technologi¹ tworzenia

podpisów cyfrowych jest standard zabezpieczania pod-

pisem cyfrowym DSA (Digital Signature Alghoritm).

Algorytm DSA korzysta ze specjalnych funkcji mate-

matycznych stosowanych do generowania podpisu cy-

frowego z³o¿onego z dwóch 160-bitowych liczb uzy-

skanych ze skrótu wiadomoci i klucza prywatnego.

Algorytm DSA korzysta z klucza publicznego w celu

weryfikacji podpisu, ale proces tej weryfikacji jest bar-

dziej z³o¿ony, ni¿ ma to miejsce w przypadku algoryt-

mu RSA.

Jest wykorzystywany tylko do podpisywania i weryfi-

kowania podpisu, natomiast nie nadaje siê do szyfro-

wania. Bezpieczeñstwo wynika ze z³o¿onoci wylicza-

nia logarytmów w cia³ach skoñczonych.

W opisany powy¿ej sposób mo¿na dokonywaæ podpisu

na dokumentach elektronicznych. Jednak aby taki pod-

pis móg³ zostaæ uznany za równoprawny z podpisem

odrêcznym (zgodnie z ustaw¹ o podpisie elektronicz-

nym z 18 wrzenia 2001), musz¹ zostaæ stworzone

i spe³nione dodatkowe warunki, o których bêdzie mo-

wa w nastêpnych czêciach artyku³u.

Bezpieczeñstwo systemów kryptograficznych

Dyscyplin¹ zwi¹zan¹ z kryptografi¹ jest kryptoanali-

za, która zdefiniowana jest jako nauka interpretowa-

nia szyfrogramu. W po³¹czeniu z kryptografi¹ tworz¹

naukê zwan¹ kryptologi¹. Osoby zajmuj¹ce siê kryp-

Wiedza i Praktyka

Bezpieczeñstwo informacji od A do Z ©

59

PKI podstawy kryptografii

P 06/25

Bezpieczny

szyfr

tografi¹ maj¹ za zadanie zapewnienie bezpieczeñstwa

informacji przez zaprojektowanie mocnych systemów

kryptograficznych. Osoby, które zajmuj¹ siê kryptoa-

naliz¹, staraj¹ siê odkryæ s³abe strony i wady w syste-

mach kryptograficznych oraz próbuj¹ z³amaæ zabez-

pieczenia zapewniane przez te systemy. Jeli systemy

kryptograficzne nie s¹ w stanie wytrzymaæ szczegó³o-

wej kryptoanalizy, wówczas nie s¹ uwa¿ane za bez-

pieczne.

Szyfr mo¿emy uwa¿aæ za bezpieczny, je¿eli spe³niony

jest jeden z poni¿szych warunków:

l

koszt z³amania szyfru jest wiêkszy ni¿ wartoæ za-

szyfrowanej wiadomoci,

l

czas niezbêdny do z³amania szyfru jest d³u¿szy ni¿

czas, w którym dane musz¹ byæ utajnione,

l

iloæ danych zaszyfrowana z zastosowaniem poje-

dynczego klucza jest mniejsza ni¿ iloæ danych nie-

zbêdnych do z³amania szyfru.

Nie mo¿na zak³adaæ, ¿e algorytm jest bezpieczny, po-

niewa¿ nie mo¿na go z³amaæ przy wykorzystaniu ist-

niej¹cej obecnie technologii. Dobre algorytmy szyfro-

60

Czerwiec 2003

Wiedza i Praktyka

P 06/26

PKI podstawy kryptografii

Nie wszystkie systemy wykorzystuj¹ce technologie kryptograficzne s¹

sobie równe. Si³a zabezpieczeñ opartych na kryptografii jest uzale¿nio-

na od mocy algorytmu, która okrela odpornoæ algorytmu na próby je-

go z³amania oraz technologii implementuj¹cej zabezpieczenia. Nawet

najlepsze systemy kryptograficzne nie s¹ w stanie zapewniæ odpowie-

dniego bezpieczeñstwa, je¿eli implementacja nie bêdzie w³aciwa. Za-

równo algorytmy szyfrowania, jak i protoko³y mog¹ posiadaæ s³abe

strony i b³êdy, które nie zosta³y zidentyfikowane przez twórców, ale

mog¹ byæ wykorzystane przez osoby próbuj¹ce je z³amaæ.

Metody ³ama-

nia szyfrów

wania s¹ projektowane w taki sposób, aby nie mo¿na

ich by³o z³amaæ, dysponuj¹c moc¹ obliczeniow¹ sy-

stemów, które zostan¹ dopiero opracowane w przy-

sz³oci.

Mo¿na wyró¿niæ kilka podstawowych typów metod ³a-

mania szyfrów:

£amanie z szyfrogramem osoba ³ami¹ca szyfr jest

w posiadaniu szyfrogramów kilku wiadomoci, które

zosta³y zaszyfrowane za pomoc¹ tego samego algoryt-

mu szyfruj¹cego. £amanie polega na odtworzeniu wia-

domoci lub znalezieniu klucza zastosowanego do za-

szyfrowania wiadomoci.

£amanie ze znanym tekstem jawnym osoba ³ami¹-

ca szyfr posiada szyfrogramy kilku wiadomoci, a tak-

¿e ich ród³a w postaci tekstu jawnego. £amanie pole-

ga na okreleniu klucza zastosowanego do zaszyfrowa-

nia wiadomoci lub algorytmu s³u¿¹cego do deszyfro-

wania wiadomoci zaszyfrowanych tym samym klu-

czem.

£amanie z wybranym tekstem jawnym osoba ³a-

mi¹ca szyfr ma mo¿liwoæ wybrania tekstu jawnego

i ma dostêp do jego szyfrogramu. W porównaniu do

poprzedniej metody mo¿liwoæ wyboru tekstu jawnego

pozwala na uzyskanie wiêkszej iloci informacji o klu-

czu. £amanie tak¿e polega na okreleniu klucza lub al-

gorytmu s³u¿¹cego do deszyfrowania wiadomoci.

£amanie adaptacyjne z wybranym tekstem jawnym

jest to szczególny przypadek ³amania z wybranym

tekstem jawnym, w którym osoba ³ami¹ca szyfr mo¿e

wykonywaæ dodatkowe próby, dobieraj¹c odpowiedni

tekst jawny w zale¿noci od wyników poprzedniego

szyfrowania.

£amanie z wybranym szyfrogramem osoba ³ami¹-

Wiedza i Praktyka

Bezpieczeñstwo informacji od A do Z ©

61

PKI podstawy kryptografii

P 06/27

Szyfrowanie

kluczem syme-

trycznym

ca szyfr mo¿e wybraæ ró¿ne szyfrogramy oraz mieæ

dostêp do odszyfrowanego tekstu jawnego. £amanie

polega na znalezieniu klucza.

Ta metoda ma przede wszystkim zastosowanie do ³a-

mania systemów kryptograficznych z kluczem publicz-

nym.

£amanie z wybranym kluczem osoba ³ami¹ca szyfr

posiada pewn¹ wiedzê o powi¹zaniach miedzy ró¿ny-

mi kluczami. £amanie polega na znalezieniu w³aci-

wego klucza.

£amanie z gumow¹ pa³k¹ osoba ³ami¹ca szyfr bez-

porednio nie zajmuje siê kryptoanaliz¹, tylko stara siê

uzyskaæ klucze innymi metodami, do których nale¿¹:

szanta¿, przekupstwo itd.

Podatnoæ na atak

Szyfrowanie kluczem symetrycznym jest przedmiotem

ataków wyszukiwania klucza (atak na zasadzie pe³ne-

go przegl¹du).

W tego typu atakach, osoba atakuj¹ca próbuje ka¿dego

mo¿liwego klucza, a¿ do uzyskania klucza w³aciwego

przeznaczonego do rozszyfrowania wiadomoci.

Wiêkszoæ ataków jest w stanie zakoñczyæ siê sukce-

sem jeszcze przed sprawdzeniem wszystkich mo¿li-

wych kombinacji kluczy. Klucze symetryczne o d³ugo-

ci 64-bitów zapewniaj¹ mocn¹ ochronê przed atakami

na zasadzie pe³nego przegl¹du.

Obecnie klucze symetryczne 128-bitowe lub d³u¿sze s¹

uwa¿ane za niemo¿liwe do z³amania za pomoc¹ ata-

ków pe³nego przegl¹du.

62

Czerwiec 2003

Wiedza i Praktyka

P 06/28

PKI podstawy kryptografii

Kryptografia

z kluc zem

publicznym

D³ugoæ kluczy

Kryptografia z kluczem publicznym jest bardziej po-

datna na atak ni¿ kryptografia z kluczem symetrycz-

nym. Dotyczy to szczególnie rozk³adu na czynniki,

w których osoba atakuj¹ca sprawdza wszystkie kombi-

nacje liczb wykorzystane w algorytmie do z³amania

szyfrogramu. Minimalna d³ugoæ kluczy publicznych,

jaka jest zalecana do wykorzystania, wynosi 512 bi-

tów, ale powinno siê u¿ywaæ kluczy o d³ugoci co naj-

mniej 1024 bitów, w celu uzyskania wiêkszego bezpie-

czeñstwa.

Algorytmy klucza publicznego oparte s¹ na trudnych

do udowodnienia anomaliach matematycznych i teo-

riach liczb. Mo¿e siê zdarzyæ, ¿e zostanie odkryty nie-

przewidywalny wczeniej sposób, który pozwoli na ³a-

twe z³amanie algorytmu i nie bêdzie wymaga³ zaanga-

¿owania tylu zasobów sprzêtowych, jakie przewidywa-

li twórcy algorytmu.

Innym istotnym czynnikiem jest d³ugoæ ¿ycia kluczy.

Im d³u¿ej klucz jest stosowany, tym bardziej jest podat-

ny na atak i wiêksza iloæ informacji jest tym kluczem

zaszyfrowana.

Im cenniejsza informacja jest chroniona kluczem, tym

krótszy musi byæ okres ¿ycia danego klucza. Oznacza

to, ¿e ka¿dy klucz szyfruje mniejsz¹ iloæ informacji,

wiêc w przypadku ujawnienia klucza tylko czêæ infor-

macji mo¿e byæ odszyfrowana, pozostawiaj¹c resztê

informacji bezpieczn¹. Je¿eli przesy³ana informacja

jest podzielona na czêci i ka¿da czêæ szyfrowana jest

innym kluczem, wówczas mo¿e siê okazaæ, ¿e po z³a-

maniu jednego klucza informacja dalej bêdzie nieczy-

telna dla pods³uchuj¹cego.

Wiedza i Praktyka

Bezpieczeñstwo informacji od A do Z ©

63

PKI podstawy kryptografii

P 06/29

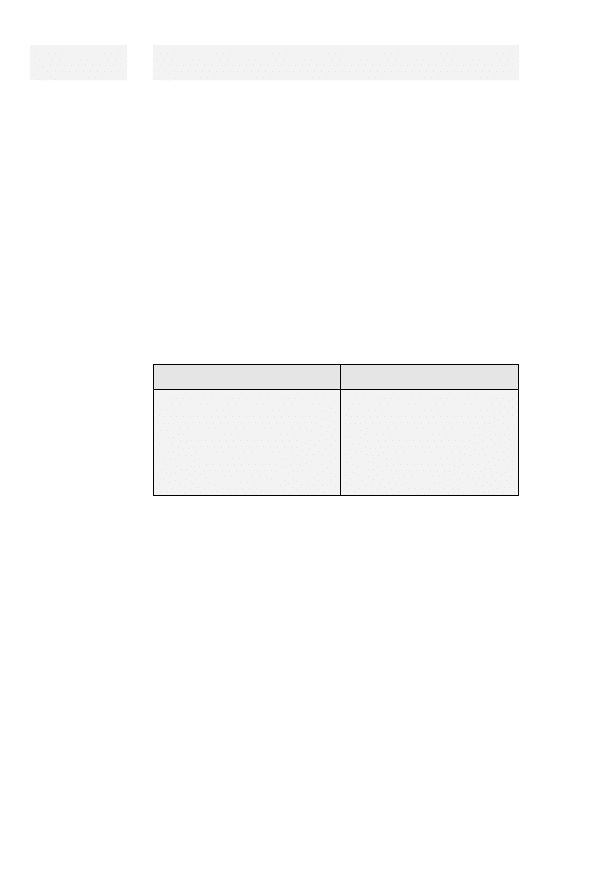

Je¿eli system bêdzie wykorzystywa³ technologie opar-

te zarówno na szyfrowaniu symetrycznym, jak i na

szyfrowaniu z kluczem publicznym, wówczas d³ugoci

kluczy nale¿y wybieraæ w ten sposób, aby system by³

jednakowo trudny do z³amania.

Poni¿sza tabela pokazuje zale¿noci pomiêdzy d³ugo-

ci¹ kluczy symetrycznych i publicznych o podobnej

odpornoci na ³amanie brutalne. D³ugoæ opisana zo-

sta³a w liczbie bitów.

Tabela 1. Zale¿noæ miêdzy d³ugoci¹ kluczy symetrycz-

nych i publicznych z podobnej odpornoci

Warto zapamiêtaæ!

1. Najprostszym przyk³adem szyfrowania symetrycznego

mo¿e byæ umowa, ¿e ponumerowane zostan¹ wszyst-

kie litery alfabetu i ka¿da z nich zostanie zast¹piona

przez literê o numerze wiêkszym o wybran¹ jednostkê.

2. Jednym z rozwi¹zañ opartych na KDC jest protokó³

Kerberos, który zosta³ zaimplementowany w syste-

mie operacyjnym Windows 2000 firmy Microsoft.

Protokó³ ten dzia³a prawid³owo pod warunkiem ide-

alnej zgodnoci wskazañ zegarów wszystkich u¿yt-

kowników z zegarem serwera KDC.

64

Czerwiec 2003

Wiedza i Praktyka

P 06/30

PKI podstawy kryptografii

Klucz symetryczny

56

64

80

112

128

Klucz publiczny

384

512

768

1792

2304

Wyszukiwarka

Podobne podstrony:

SII 08 Podstawy kryptologii

w13 Podstawy kryptografii

Podstawy kryptografii

Podstawy kryptografii Wydanie II

Podstawy kryptografii

Podstawy kryptografii

Podstawy kryptografii 2

Podstawy kryptografii pokryp

Podstawy kryptografii pokryp

Podstawy kryptografii

PODSTAWY MATEMATYCZNE, MECHANIZMY KRYPTOGRAFICZNE - WYKŁADY

więcej podobnych podstron